Niebezpieczeństwo google

Tomasz Kękuś

1. Wstęp

Google stało się zdecydowanie najlepszą wyszukiwarką internetową i obecnie chyba

każdy z niej korzysta. Jej prostota połączona ze świetnymi wynikami jakie ona

zwraca doprowadziła do dominacji google. W języku angielskim przyjął się nawet

zwrot google-it, znaczący – poszukaj sobie na googlach.

Jednakże google jest czasami aż za dobra jak na potrzeby zwykłego użytkownika i w

jej przepastnych zasobach można znaleźć informację, których właściciel

zdecydowanie nie chciał udostępniać i na pewno nie był świadomy zagrożenia ze

strony google. Wiele osób nie zabezpiecza pewnych danych, gdyż uważa, że nikt nie

będzie poświęcał swojego czasu, aby tylko tej osobie uprzykrzyć życie. Nie wiedzą

jednak tacy ludzie, że google to zrobi i to w dodatku całkiem za darmo.

2. Możliwości google

Przed przystąpieniem do próby określenia tego co można ciekawego znaleźć, trzeba

poznać narzędzia jakie daje nam google, a jest tego dużo:

A więc:

Formułowanie zapytań

- wyszukiwanie plików z konkretnym rozszerzeniem

Google pozwala szukać różnorodnych typów plików, więc zamiast dostawania

html-plików jako rezultatów poszukiwań, otrzymujesz na przykład pliki

Microsoft excel. W celu wyszukiwania tego typu plików, korzystamy z takiej

konstrukcji:

Filetype:’rozszerzenie’ (np. filetype:xls)

Możemy szukać oczywiście stron internetowych stron internetowych (htm itp.)

oraz plików o określonych rozszerzeniach:

• Adobe Portable Document Format (pdf)

• Adobe PostScript (ps)

• Lotus 1-2-3 (wk1, wk2, wk3, wk4, wk5, wki, wks, wku)

• Lotus WordPro (lwp)

• MacWrite (mw)

• Microsoft Excel (xls)

• Microsoft PowerPoint (ppt)

• Microsoft Word (doc)

• Microsoft Works (wks, wps, wdb)

• Microsoft Write (wri)

• Rich Text Format (rtf)

• Shockwave Flash (swf)

• Text (ans, txt)

Taki jest oficjalny wykaz plików jakich można szukać, ale jeżeli spróbuje się

zapytań o inne typy (np. filetype:avi) to też uzyska się odpowiedzi, przy czym

google nie pozwalają na wyszukiwanie wszystkich plików o danym

rozszerzeniu, ponieważ zawsze trzeba dodać jeszcze jakieś słowo

dookreślając zapytanie.

- wyszukiwanie stron, w których adresie znajduje się określony podciąg

Słowo kluczowe inurl pozwala szukać specjalnych słów, które mają się

znajdować w url strony. To daje możliwość znajdywania specjalnych

katalogów/folderów.

Inurl:’podciąg’ (np. inurl:”/admin/”)

Allinurl jest to uogólnienie powyższego słowa kluczowego. Jeżeli nasze

zapytanie zacznie się od allinurl:, wtedy google będzie szukać wszystkich

kolejnych słów w adresie strony.

Allinurl:’podciąg’ * (np. allinurl:admin panel)

- wyszukiwanie ograniczone do określonej domeny

Ta opcja umożliwia szukanie, wewnątrz ściśle określonej domeny, albo

określonej strony. Na przykład ktoś mógłby poszukać stron z domeną .com,

albo .box.sk, albo .nl , ale również mógłby spróbować znaleźć wyniki

dotyczące tylko jednej strony.

Site:’domena’ (np. site:ii.uj.edu.pl)

- wyszukiwanie stron ze słowem w adresie

Intitle pozwala na szukanie dokumentów html, które posiadają specjalne

słowo/a w tytule.

Intitle:’słowo’ (np. intitle:admin)

Jeżeli zapytanie zaczyna się od allintitle, to google będzie szukało stron ze

wszystkimi wymienionymi słowami w adresie.

Allintitle:’słowo’ * (np. allintitle: admin panel)

- wyszukiwanie stron z określonym słowem w tekście

Możemy sobie zażyczyć, aby google szukało wybranego słowa jedynie w

tekście strony, a nie w całym dokumencie

Intext:’słowo’ (np. intext:tomek)

Konstrukcja [Allintext: tomek domek] jest równoznaczna [intext:tomek

intext:domek]

Allintext:’słowo’ *

Zbieranie informacji

- wyświetlanie kopii strony

Słowo kluczowe cache pozwala nam na oglądnięcie kopii strony wykonanej

jakiś czas temu przez google. Jest to bardzo przydatne, gdyż możemy znaleźć

coś, co zostało już przez kogoś usunięte.

Cache:’adres strony’ (np. cache:www.era.pl wyświetla stronę sprzed tygodnia)

- wyświetlanie stron powiązanych z daną

Wyświetla listę stron, które mają odnośnik do danej strony.

Np.

link:www.ii.uj.edu.pl

- wyświetlenie stron podobnych do danej

np:

related:www.ii.uj.edu.pl

Modyfikatory zapytań

- wyszukiwanie zakresu

Możemy przez google szukać dokumentów zawierających liczbę z danego

adresu.

Liczba..liczba (np. 83020100000.. 83020199999)

- wyszukiwanie z plusem

Znak plus przed słowem wymusza częste występowanie danego słowa, a

wyniki są segregowane ze względu na ilość wystąpień

Np. +mp3

- wyszukiwanie z minusem

Znak minus wymusza niewystępowanie danej frazy w wynikach.

Np. rak piersi –seks

- wyszukiwanie z cudzysłowami

Cudzysłowy pozwalają na wyszukiwanie całych zwrotów

- wyszukiwanie z kropką

Kropka

zastępuje pojedynczy znak.

- wyszukiwanie z gwiazdką

Gwiazdka

zastępuje jedno lub więcej słów

Np. „tomek * domek” (wyniki: „tomek ma swój domek”, „tomek buduje domek”)

- wyszukiwanie z alternatywą (OR lub |)

Pozwala na zsumowanie pojedynczych wyników.

Należy jeszcze dodać, że google:

-

nie jest czułe na wielkość liter (ToMeK==tomek)

-

pomiędzy wszystkimi słowami wstawia z założenia spójnik AND

-

pomija przy wyszukiwaniu popularne krótkie słowa

-

dopuszcza wariacje słowne (śmieszne==smieszne)

3. Zapytania

Poprzez google możemy szukać całej masy informacji i trudno to wszystko

posegregować i opisać, ale główne założenie jest takie, że musimy wiedzieć czego

chcemy szukać i jak to działa.

Najczęściej wygląda to tak, że poprzez google wyszukujemy strony zawierające

charakterystyczne zwroty dla danej usługi i tutaj właśnie trzeba wykazać się duża

wiedzą znając wygląd paneli administracyjnych i systemy nazewnictwa plików. Te

informację mogą się zmieniać od wersji do wersji, więc czasami wymaga to dużo

pracy.

Tabela poniżej pokazuję jak możemy znajdować indeksy plików na różnych

serwerach www.

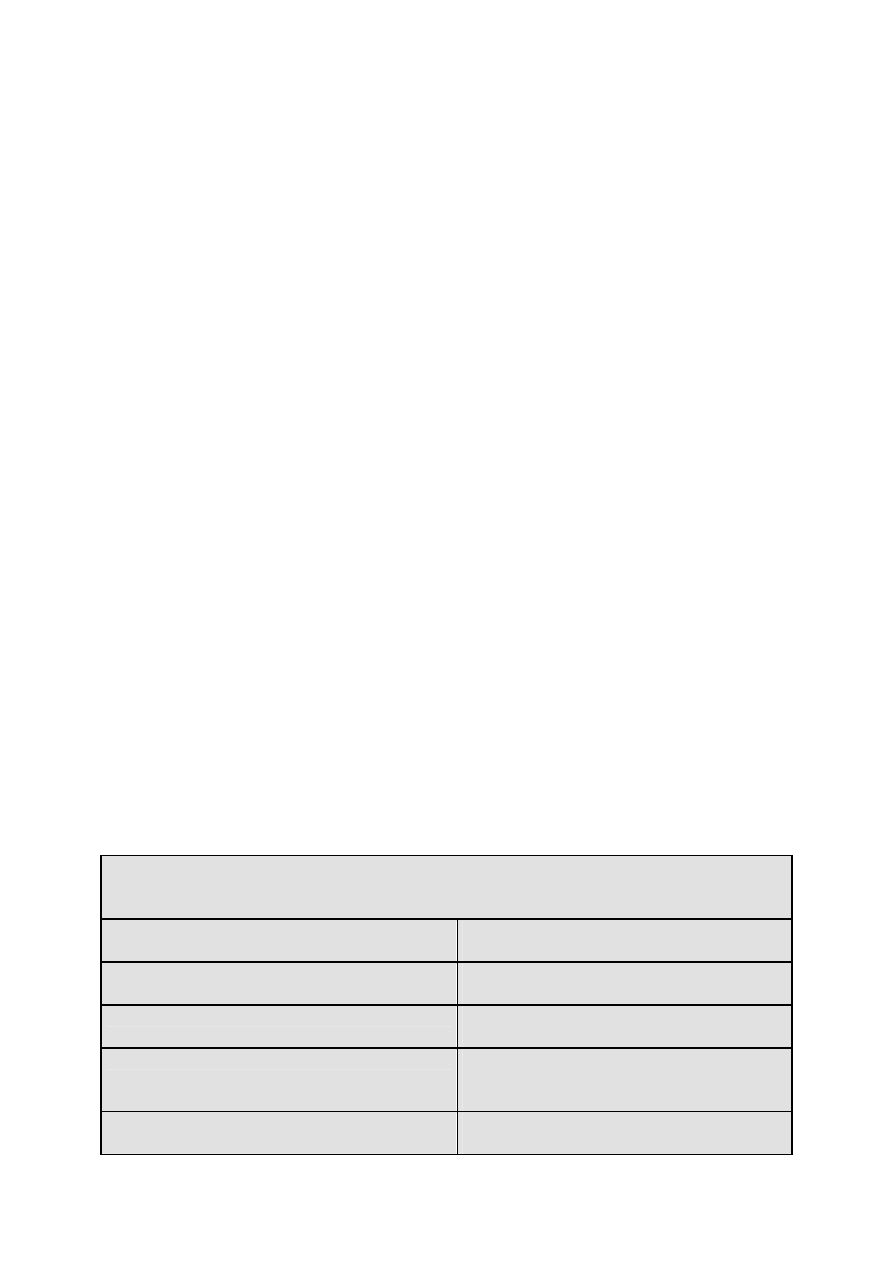

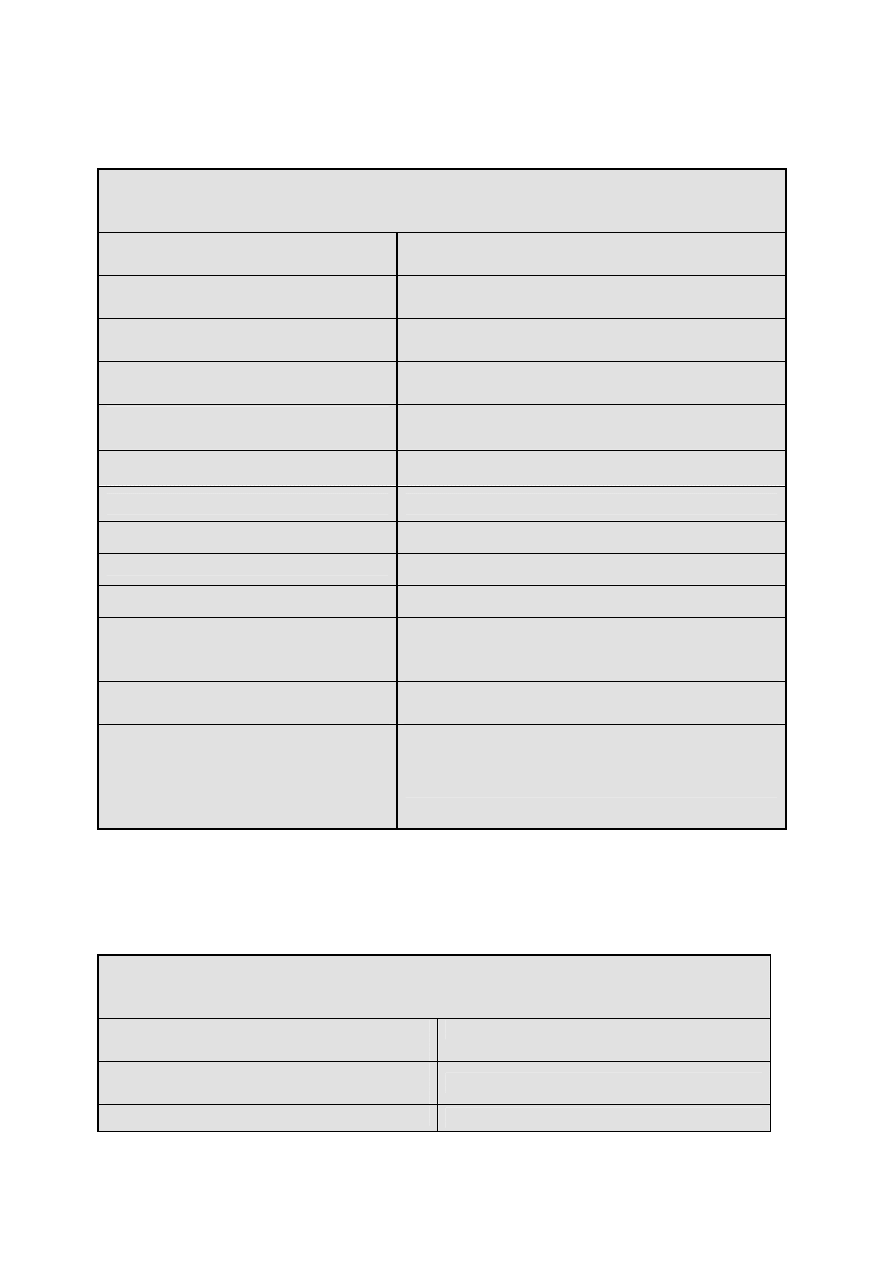

Google – pytania o różne rodzaje serwerów WWW

"Apache/1.3.28 Server at" intitle:index.of

Apache 1.3.28

"Apache/2.0 Server at" intitle:index.of

Apache 2.0

"Apache/* Server at" intitle:index.of

dowolna wersja Apache

"Microsoft-IIS/4.0 Server at" intitle:index.of

Microsoft Internet Information Services

4.0

"Microsoft-IIS/5.0 Server at" intitle:index.of

Microsoft Internet Information Services

5.0

"Microsoft-IIS/6.0 Server at" intitle:index.of

Microsoft Internet Information Services

6.0

"Microsoft-IIS/* Server at" intitle:index.of

dowolna wersja Microsoft Internet

Information Services

"Oracle HTTP Server/* Server at"

intitle:index.of

dowolna wersja serwera Oracle

"IBM _ HTTP _ Server/* * Server at"

intitle:index.of

dowolna wersja serwera IBM

"Netscape/* Server at" intitle:index.of

dowolna wersja serwera Netscape

"Red Hat Secure/*" intitle:index.of

dowolna wersja serwera Red Hat

Secure

"HP Apache-based Web Server/*"

intitle:index.of

dowolna wersja serwera HP

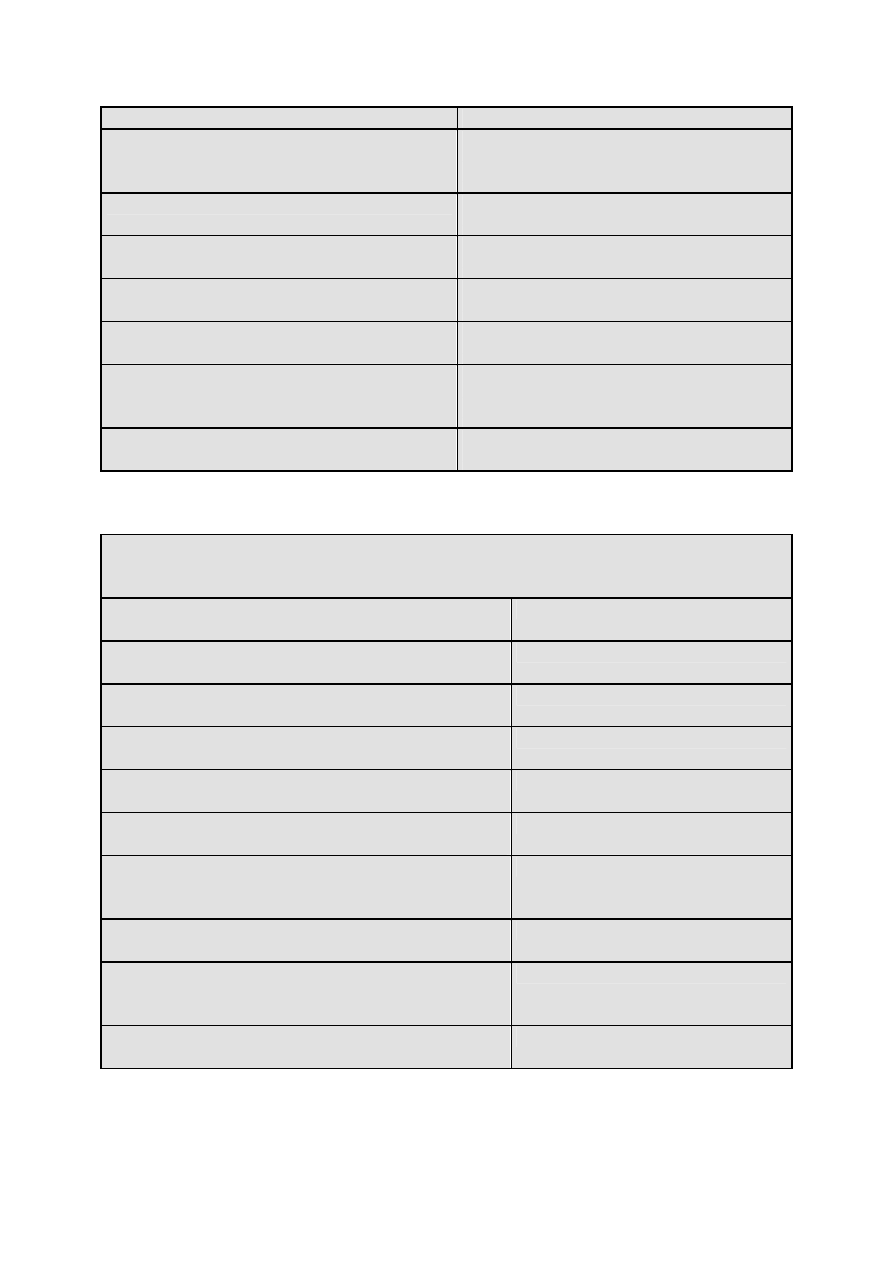

Pytania o standardowe poinstalacyjne strony serwerów WWW

intitle:"Test Page for Apache Installation" "You are

free"

Apache 1.2.6

intitle:"Test Page for Apache Installation" "It

worked!" "this Web site!"

Apache 1.3.0–1.3.9

intitle:"Test Page for Apache Installation" "Seeing

this instead"

Apache 1.3.11–1.3.33, 2.0

intitle:"Test Page for the SSL/TLS-aware Apache

Installation" "Hey, it worked!"

Apache SSL/TLS

intitle:"Test Page for the Apache Web Server on

Red Hat Linux"

Apache w systemie Red Hat

intitle:"Test Page for the Apache Http Server on

Fedora Core"

Apache w systemie Fedora

intitle:"Welcome to Your New Home Page!"

Debian

Apache w systemie Debian

intitle:"Welcome to IIS 4.0!"

IIS 4.0

intitle:"Welcome to Windows 2000 Internet

Services"

IIS 5.0

intitle:"Welcome to Windows XP Server Internet

Services"

IIS 6.0

Ataki na serwery są poprzedzone rzetelnym gromadzeniem wszystkich możliwych

informacji na temat budowy systemy, jego oprogramowania, usług i użytkowników.

Dużo informacji można zebrać ze stron będących statystykami pracy danego

systemu. W takich statystykach można znaleźć informacje na temat zajętości dysków

twardych, listy uruchomionych procesów, czasami nawet logi.

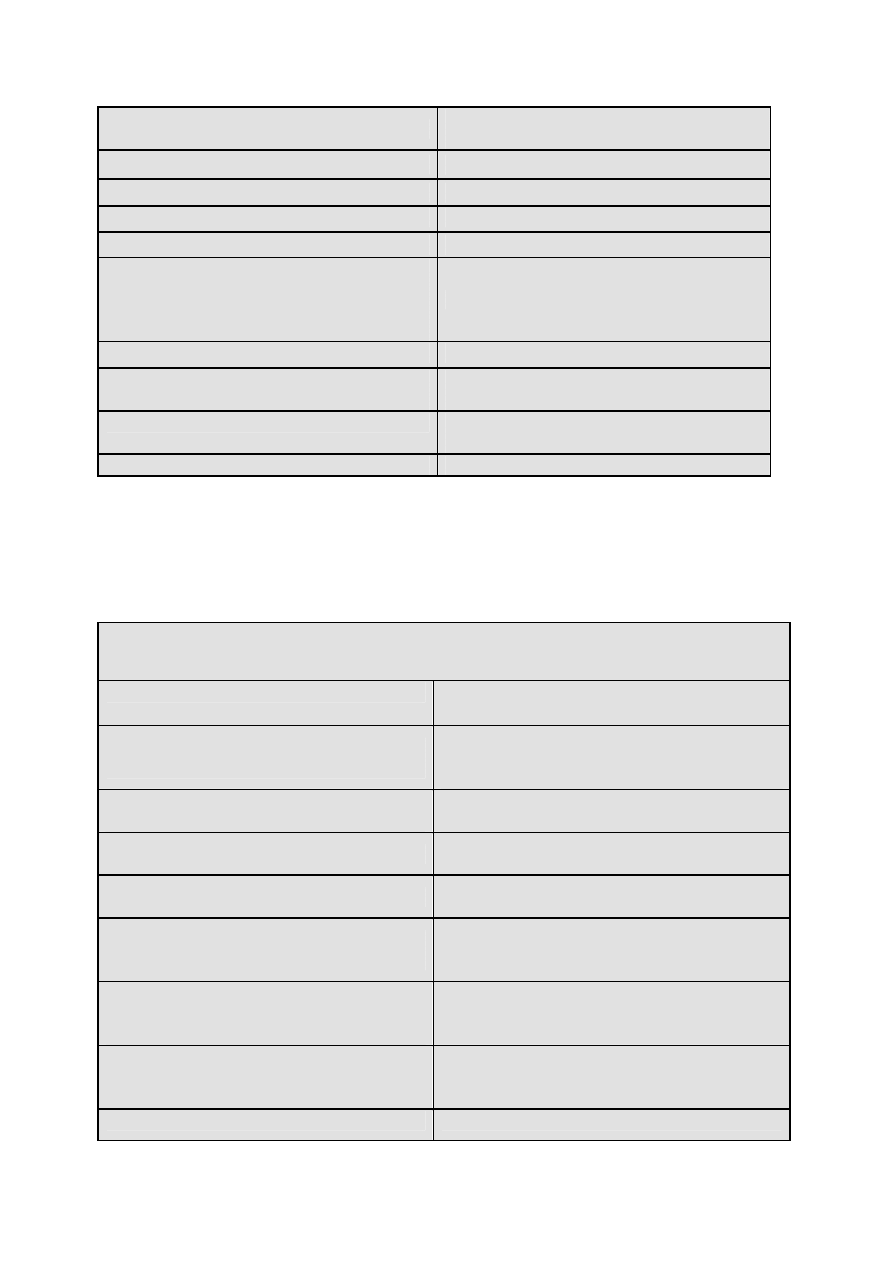

Programy tworzące statystyki pracy systemu

"Generated by phpSystem"

rodzaj i wersja systemu operacyjnego,

konfiguracja sprzętowa,

zalogowani użytkownicy, otwarte połączenia,

zajętość pamięci

i dysków twardych, punkty montowania

"This summary was generated by

wwwstat"

statystyki pracy serwera WWW, układ plików w

systemie

"These statistics were produced by

getstats"

statystyki pracy serwera WWW, układ plików w

systemie

"This report was generated by

WebLog"

statystyki pracy serwera WWW, układ plików w

systemie

intext:"Tobias Oetiker" "traffic

analysis"

statystyki pracy systemu w postaci wykresów

MRTG, konfiguracja sieci

intitle:"Apache::Status" (inurl:server-

status |

inurl:status.html | inurl:apache.html)

wersja serwera, rodzaj systemu operacyjnego,

lista procesów potomnych i aktualne

połączenia

intitle:"ASP Stats Generator *.*"

"ASP Stats Generator" "2003-2004

weppos"

aktywność serwera WWW, dużo informacji o

odwiedzających

intitle:"Multimon UPS status page"

statystyki pracy urządzeń UPS

intitle:"statistics of" "advanced web

statistics"

statystyki pracy serwera WWW, informacje o

odwiedzających

intitle:"System Statistics" +"System

and

Network Information Center"

statystyki pracy systemu w postaci wykresów

MRTG, konfiguracja

sprzętowa, działające usługi

intitle:"Usage Statistics for"

"Generated by

Webalizer"

statystyki pracy serwera WWW, informacje o

odwiedzających,

układ plików w systemie

intitle:"Web Server Statistics for ****" statystyki pracy serwera WWW, informacje o

odwiedzających

inurl:"/axs/ax-admin.pl" -script

statystyki pracy serwera WWW, informacje o

odwiedzających

inurl:"/cricket/grapher.cgi"

wykresy MRTG z pracy interfejsów sieciowych

inurl:server-info "Apache Server

Information"

wersja i konfiguracja serwera WWW, rodzaj

systemu operacyjnego, układ plików w

systemie

"Output produced by SysWatch *"

rodzaj i wersja systemu operacyjnego,

zalogowani użytkownicy,

zajętość pamięci i dysków twardych, punkty

montowania, uruchomione procesy, logi

systemowe

Wbrew pozorom bardzo dużo pomocnych informacji udzielają komunikaty o błędach.

Znajduje się tam mnóstwo informacji o budowie i konfiguracji systemu, także bardzo

przydatne loginy odrzuconych użytkowników.

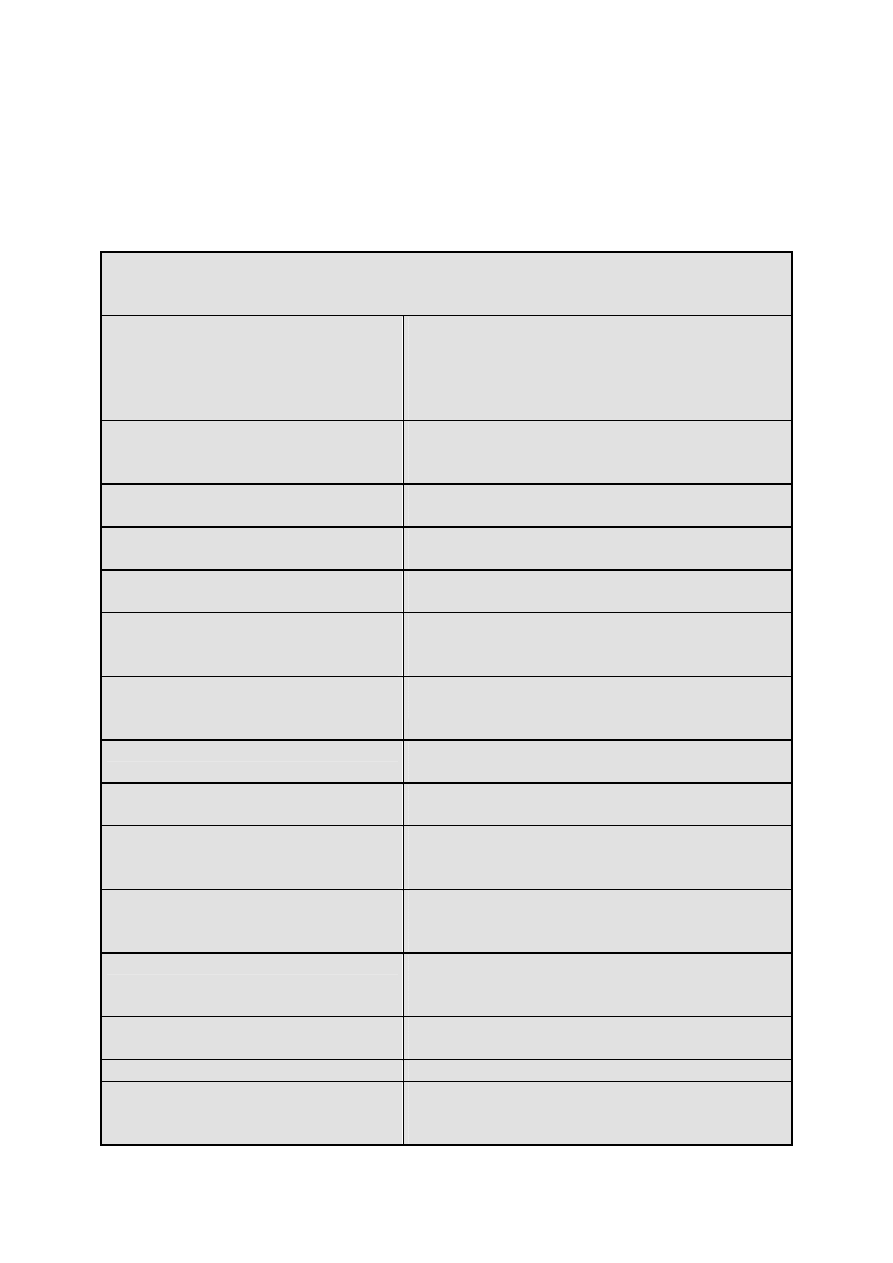

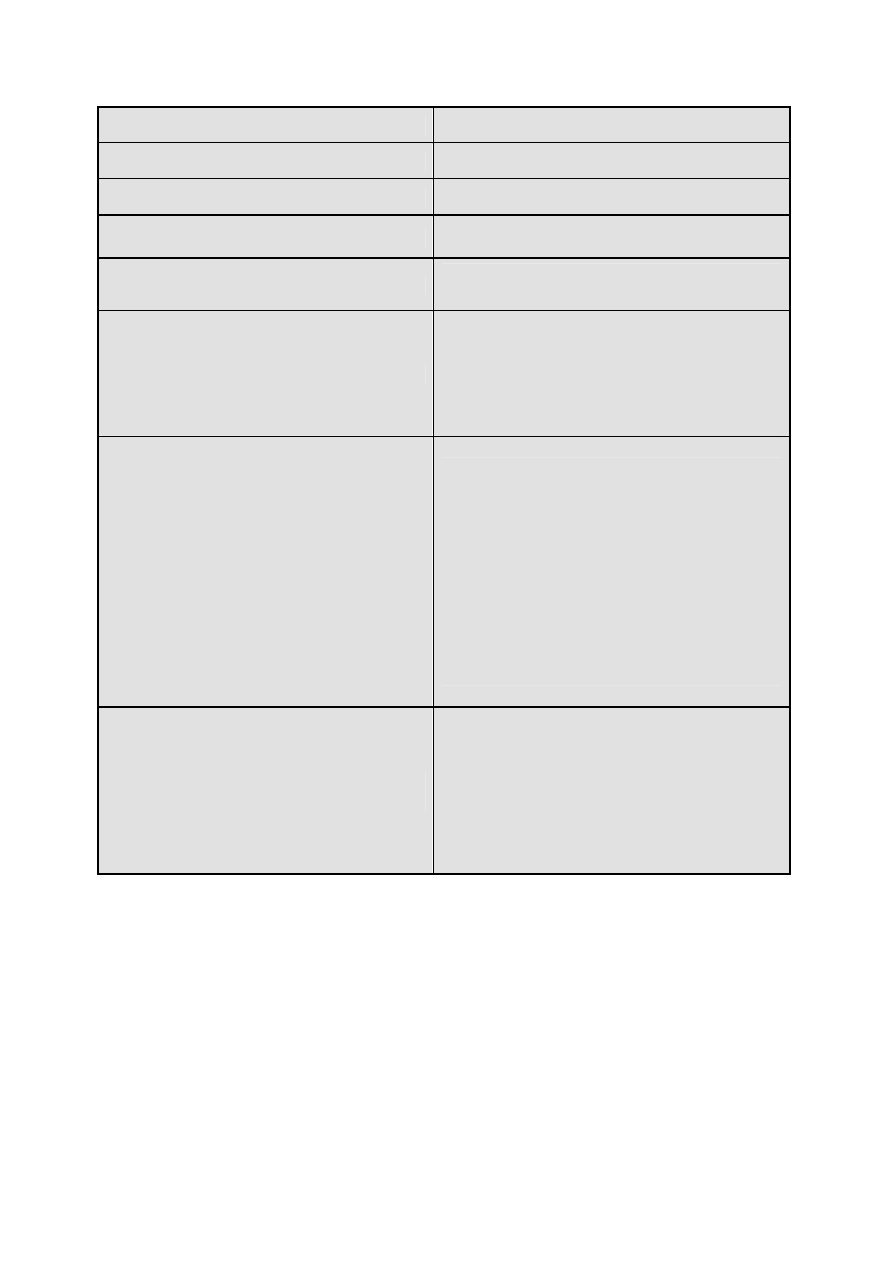

Komunikaty o błędach

"A syntax error has occurred"

filetype:ihtml

Błędy bazy Informix – mogą zawierać nazwy

funkcji, nazwy plików, informacje o układzie

plików, fragmenty kodu SQL oraz hasła

"Access denied for user" "Using

password"

błędy autoryzacji – mogą zawierać nazwy

użytkownika, nazwy funkcji, informacje o

układzie plików i fragmenty kodu SQL

"The script whose uid is " "is not

allowed to access"

błędy PHP związane z kontrolą dostępu – mogą

zawierać nazwy plików, nazwy funkcji i

informacje o układzie plików

"ORA-00921: unexpected end of

SQL command"

błędy bazy Oracle – mogą zawierać nazwy

plików, nazwy funkcji i informacje o układzie

plików

"error found handling the request"

cocoon filetype:xml

błędy programu Cocoon – mogą zawierać numer

wersji Cocoon, nazwy plików, nazwy funkcji i

informacje o układzie plików

"Invision Power Board Database

Error"

błędy forum dyskusyjnego Invision Power Board

– mogą zawierać nazwy funkcji, nazwy plików,

informacje o układzie plików w systemie oraz

fragmenty kodu SQL

"Warning: mysql _ query()" "invalid

query"

błędy bazy MySQL – mogą zawierać nazwy

użytkowników, nazwy funkcji, nazwy plików i

informacje o układzie plików

"Error Message : Error loading

required libraries."

błędy skryptów CGI – mogą zawierać informacje

o rodzaju systemu operacyjnego i wersji

oprogramowania, nazwy użytkowników, nazwy

plików oraz informacje o układzie plików w

systemie

"#mysql dump" filetype:sql

błędy bazy MySQL – mogą zawierać informacje

o strukturze i zawartości bazy danych

Dalej możemy się pobawić w wyszukiwanie danych osobowych i dokumentów

poufnych.

Szukanie danych osobowych i poufnych dokumentów

filetype:xls inurl:"email.xls"

pliki email.xls, które mogą zawierać dane

teleadresowe

filetype:xls lista płac

Arkusze kalkulacyjne zawierające dane osób i

ich zarobki

Np. 83120100000..83120199999

Strony na których występuje PESEL osób

urodzonych 1 grudnia 1983r.

filetype:txt inurl:kontakty

Pliki z listami kontaktów z GG

"phone * * *" "address *" "e-mail"

intitle: "curriculum vitae"

dokumenty CV

"not for distribution" confidential

dokumenty opatrzone klauzulą confidential

buddylist.blt

listy kontaktów komunikatora AIM

intitle:index.of mystuff.xml

listy kontaktów komunikatora Trillian

filetype:ctt "msn"

listy kontaktów MSN

filetype:QDF QDF

baza danych programu finansowego Quicken

intitle:index.of finances.xls

pliki finances.xls, które mogą zawierać

informacje o kontach bankowych, zestawienia

finansowe i numery kart kredytowych

intitle:"Index Of" -inurl:maillog

maillog size

pliki maillog, które mogą zawierać wiadomości

e-mail

"Network Vulnerability Assessment

Report" "Host Vulnerability

Summary Report" filetype:pdf

"Assessment Report" "This file was

generated by Nessus"

raporty z badania bezpieczeństwa sieci,

testów penetracyjnych itp.

Dużo przyjemności może dostarczyć zabawa kamerami internetowymi i drukarkami.

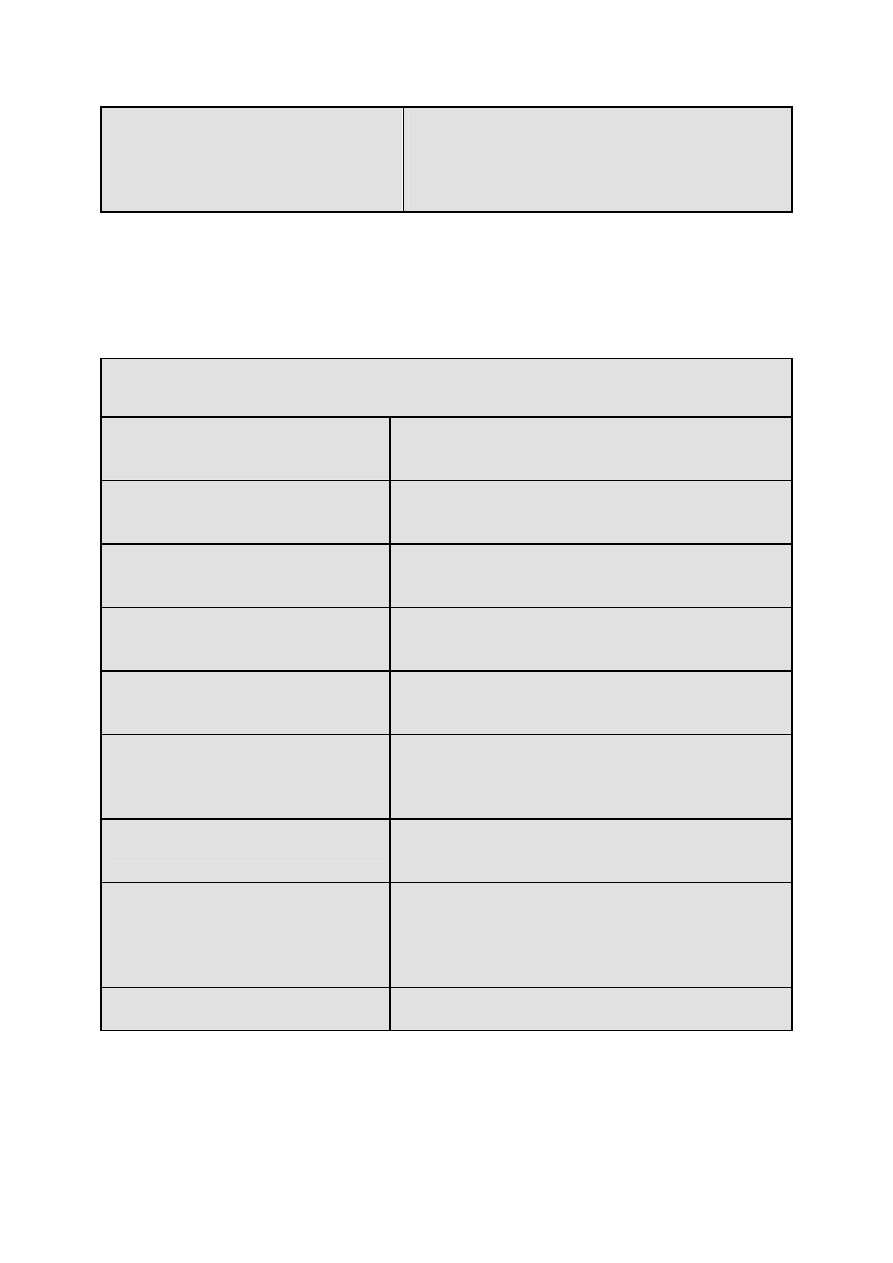

Ciągi charakterystyczne dla urządzeń sieciowych

"Copyright (c) Tektronix, Inc." "printer

status"

drukarki PhaserLink

inurl:"printer/main.html" intext:"settings"

drukarki Brother HL

intitle:"Dell Laser Printer" ews

drukarki Della z technologią EWS

intext:centreware inurl:status

drukarki Xerox Phaser

4500/6250/8200/8400

inurl:hp/device/this.LCDispatcher

drukarki HP

intitle:liveapplet inurl:LvAppl

kamery Canon Webview

intitle:"EvoCam" inurl:"webcam.html"

kamery Evocam

inurl:"ViewerFrame?Mode="

kamery Panasonic Network Camera

(intext:"MOBOTIX M1" |

intext:"MOBOTIX M10") intext: "Open

Menu" Shift-Reload

inurl:indexFrame.shtml Axis

kamery Mobotix kamery Axis

SNC-RZ30 HOME

kamery Sony SNC-RZ30

intitle:"my webcamXP server!"

inurl:":8080"

kamery dostępne przez aplikację

WebcamXP Server

allintitle:Brains, Corp. camera

kamery dostępne przez aplikację

mmEye

intitle:"active webcam page"

kamery z interfejsem USB

Oczywiście zawsze jeszcze można szukać haseł, ale to już jest często trudniejsza

zabawa i wymaga bardzo dobrej znajomości systemu.

Hasła – przykładowe zapytania w Google

"http://*:*@www" site

hasła do strony site, zapisane w postaci

"http://username: password@www..."

filetype:bak

inurl:"htaccess|passwd|shadow|htusers"

kopie zapasowe plików, w których mogą

znajdować się infor-macje o nazwach

użytkowników i hasła

filetype:mdb inurl:"account|users|admin|

administrators|passwd|password"

pliki typu mdb, które mogą zawierać

informacje o hasłach

intitle:"Index of" pwd.db

pliki pwd.db mogą zawierać nazwy

użytkowników i zakodowa-ne hasła

inurl:admin inurl:backup intitle:index.of

katalogi zawierające w nazwie słowa

admin i backup

"Index of/" "Parent Directory" "WS _

FTP.ini" filetype:ini WS _ FTP PWD

pliki konfiguracyjne programu WS_FTP,

które mogą zawierać hasła do serwerów

FTP

ext:pwd

inurl:(service|authors|administrators|

users) "# -FrontPage-"

pliki zawierające hasła programu Microsoft

FrontPage

filetype:sql ("passwd values ****" |

"password values ****" | "pass values

****" )

pliki zawierające kod SQL i hasła

dodawane do bazy danych

intitle:index.of trillian.ini

pliki konfiguracyjne komunikatora Trillian

eggdrop filetype:user user

pliki konfiguracyjne ircbota Eggdrop

filetype:conf slapd.conf

pliki konfiguracyjne aplikacji OpenLDAP

inurl:"wvdial.conf" intext:"password"

pliki konfiguracyjne programu WV Dial

ext:ini eudora.ini

pliki konfiguracyjne programu pocztowego

Eudora

filetype:mdb inurl:users.mdb

pliki Microsoft Access, które mogą

zawierać informacje o kon-tach

intext:"powered by Web Wiz Journal"

serwisy WWW korzystające z aplikacji

Web Wiz Journal, która w standardowej

konfiguracji umożliwia pobranie pliku

zawierającego hasła; zamiast domyślnego

adresu http://<host>/journal/ należy

wpisać http://<host>/journal/ journal.mdb

"Powered by DUclassified" -

site:duware.com "Powered by

DUcalendar" -site:duware.com

"Powered by DUdirectory" -

site:duware.com "Powered by

DUclassmate" -site:duware.com

"Powered by DUdownload" -

site:duware.com "Powered by

DUpaypal" -site:duware.com "Powered

by DUforum" -site:duware.com

intitle:dupics inurl:(add.asp | default.asp

| view.asp | voting.asp) -

site:duware.com

serwisy WWW, korzystające z aplikacji

DUclassified, DU-calendar, DUdirectory,

DUclassmate, DUdownload, DUpay-pal,

DUforum lub DUpics, które w

standardowej konfigura-cji umożliwiają

pobranie pliku zawierającego hasła;

zamiast domyślnego adresu (dla

DUclassified) http://<host>/duClas-sified/

należy wpisać

http://<host>/duClassified/_private/

duclassified.mdb

intext:"BiTBOARD v2.0" "BiTSHiFTERS

Bulletin Board"

serwisy WWW korzystające z aplikacji

Bitboard2, która w standardowej

konfiguracji umożliwia pobranie pliku

zawie-rającego hasła; zamiast

domyślnego adresu http://<host>/

forum/forum.php należy wpisać

http://<host>/forum/admin/

data_passwd.dat

4. Próby zabezpieczenia się przed google

Zakaz wejścia dla robotów

Teoretycznie jesteśmy w stanie sobie zażyczyć aby roboty nie indeksowały naszej

strony. Robi się to w ten sposób, że w katalogu głównym strony tworzy się plik

robots.txt o zawartości:

User-agent: nazwa robota lub * dla wszystkich

Disallow: nazwa katalogu lub / dla wszystkich

Takim plikiem jesteśmy w stanie zablokować indeksowanie naszej strony lub

konkretnych katalogów dla wszystkich lub też dla niektórych robotów.

W dokumentach html możemy także dodawać taki wpis:

<META NAME="ROBOTS" CONTENT="NOINDEX, NOFOLLOW">

który zabezpiecza plik, w którym jest umieszczony przed indeksowaniem, a także

przed korzystaniem z linków na tej stronie do przechodzenia dalej.

Tak naprawdę nie wiemy czy wszystkie roboty stosują się do tych plików, a jest to

jedynie ich dobrą wolą. Zresztą agencja monitoringu mediów elektronicznych

ma/miała popsutego robota.

Usunięcie strony z google

Google umożliwia nam świadome usunięcie strony z ich wyszukiwarki. Pełna

instrukcja jest zamieszczona na tej stronie.

http://www.google.com/webmasters/remove.html

Wygląda to tak, że tworzymy plik robots.txt i czekamy na kolejne przejście bota, albo

też tworzymy plik i prosimy o szybką reakcję.

Plik .htaccess

Jeżeli nie jesteśmy administratorami serwera mamy jeszcze takie narzędzie jak plik

.htaccess w którym możemy określać kto i do czego może nam zaglądać. Taki plik

możemy utworzyć zarówno dla całego konta, jak i dla każdego z podfolderów. Przy

pomocy tego narzędzia możemy sobie zażyczyć, aby na stronie listującej pliki nie

było słów „index of”

5. Ciekawostki

Odmowa wyszukiwania

Google czasami odmawiają wyszukiwania konkretnych zapytań. Tłumaczą to tym, że

takie zapytanie jest podobne do zapytań realizowanych przez wirusy albo spyware.

Przykładowe zabronione zapytania to:

"powered by PHPbb2 2.0.6..10"

inurl:index.php AND inurl:phpbb

ale i ten problem można obejść formułując te same zapytania w inny sposób:

"p o w e r e d by PHPbb2 2.0.6..10"

iNdEx inurl:PHPbb filetype:php

Authorization bypassing

Jak to się dzieje, że Google wie co jest na stronie, do

której obecnie jest dostęp na hasło? Dwie możliwości: User-Agent determinuje

mechanizm autoryzacji. Google posiada obrzydliwie wielką moc obliczeniową i

używając Brute Force łamie hasło

Cache sliding

Niekiedy zdarza się tak, że chcemy wejść na jakąś wcześniej dostępną stronę, ale ta

już została zabezpieczona hasłem. Wtedy możemy spróbować wejść na

cache’owana przez google wersje strony, ale zdarza się, że to nie będzie działać lub

cache został usunięty. W tym momencie z pomocą przychodzi nam dość żmudna

technika cache sliding. Dzięki niej możemy poznać tekstową zawartość strony, a

działa to w ten sposób, że korzystamy z wyciągu, który google prezentuje pod

linkiem. Są to tylko dwie linie, ale możemy zmieniać słowa kluczowe na kolejne w

widzianym tekście i w ten sposób przewijać zawartość wyciągu.

Wersja językowa

Chociaż wydaje się to dziwne, to google daje różne rezultaty w zależności od wersji

językowej przeglądarki. Poza tym nie można korzystać z chińskiej wersji

przeglądarki.

Tłumaczenia

Jedną z usług jakie oferuje google jest automatyczne tłumaczenie stron. Jak się

okazuje to też można wykorzystać w niecnych celach, ponieważ w czasie takiego

tłumaczenia to google łączy się z serwisem, a nie my z naszym adresem IP.

Pozostajemy w miarę anonimowi, a otrzymujemy tekstową treść strony.

6. Ulubione

DANE:

http://www.google.pl/search?hl=pl&q=nazwisko+pesel+site%3Aedu.pl+filetype%3Axl

s&btnG=Szukaj&lr

lista jest już niedostępna, ale istnieje jej cache’owa wersja

http://www.google.pl/search?hl=pl&q=83020100000..83020199999+site%3Apl&btnG

=Szukaj&lr

Dane osobowe osób wyjeżdzających, w tym osoba urodzona w tym samym dniu co

ja.

DRUKARKI

http://nano-hpf-e13.ethz.ch/hp/device/this.LCDispatcher

KAMERY:

http://hkpet.dyndns.tv:84/ViewerFrame?Mode=Motion&Resolution=640x480&Quality

=Standard&Interval=30&Size=STD&PresetOperation=Move&Language=4

http://ebdemo.dyndns.ws:213/view/view.shtml?imagePath=/mjpg/video.mjpg&size=1

Bibliografia:

1) “Google Hacking and Penetration Testing - Abusing The Web” - Piotr

Konieczny

2) „Niebezpieczne Google – wyszukiwanie poufnych informacji” - Michał

Piotrowski

3) „Niebezpieczeństwo wyszukiwarki google” – Azazel

team.org/index.php?name=artykuly&show=70

4) “Abusing the internet with popular search engine technologies” – Tomasz Gala

http://ihack.pl

5)

Document Outline

Wyszukiwarka

Podobne podstrony:

Niebezpieczne Google wyszukiwanie poufnych informacji magazyn hakin9

Szkol Ogólne 01 Prace niebezpieczne

Przedmioty i materiały niebezpieczne

03 wykaz prac niebezp , których nie należy pow dzieciom do ~2

WIRUS OPRYSZCZKI NIEBEZPIECZNY W PÓŹNEJ CIĄŻY, NAUKA, WIEDZA

2 wykaz WYMAGANIA WYKONYWANIA PRAC SZCZEGÓLNIE NIEBEZPIECZNYCH W, egzaminy zawodowe technik bhp, 3,

niebezpieczna zabawa, demonologia

CYNK-GRANULAT, BHP KARTA CHARAKTERYSTYKI SUBSTANCJI NIEBEZPIECZNEJ

Kontrole ładunków niebezpiecznych

Łączność w niebezpieczeństwie

Prace niebezpieczne pożarowo

transport mat niebezp cng

Odpady niebezpieczne

prace szczególnie niebezpieczne

niebezpieczne składniki w kosmetykach

Dwie substancje zawarte w popularnych kosmetykach niebezpieczne dla zdrowia

więcej podobnych podstron