C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

409

Rozdzial 17.

Siec

– zarzadzanie i kontrola

υ

Tradycyjne zarzadzanie siecia.

υ

Zarzadzanie w przedsiebiorstwie.

υ

Alarmy i akronimy.

υ

Zarzadzanie w praktyce.

υ

Analizatory protokolów.

υ

Statystyki serwera.

υ

Zliczanie oprogramowania.

υ

Niskie koszty TCO.

υ

Zarzadzanie siecia daje wyniki.

Okreslenie „aplikacje o znaczeniu strategicznym” – wymawiane zawsze smiertelnie

powaznym tonem – to element marketingowej frazeologii naduzywany w

odniesieniu do produktów sieciowych. Wyglada na to, ze kazda firma stawia sobie

za cel to, aby jak najwyzej wycenic swoje produkty, i przekonac o ich

niezawodnosci oraz niezbednosci dla „aplikacji o znaczeniu strategicznym”. Jednak

czestotliwosc pojawiania sie tej frazy swiadczy równiez o pewnym istotnym fakcie:

firmy coraz bardziej zaleza w swojej dzialalnosci od sieci i niektóre z nich

zaczynaja tracic pieniadze juz od pierwszej sekundy awarii sieci.

Sieci to nie tylko inwestycja w okablowanie, komputery i oprogramowanie liczona

w tysiacach dolarów na kazdy wezel. Siec to czesto narzedzie produkcyjne firmy.

Systemy sieci LAN wspólczesnych organizacji wymagaja tyle samo uwagi

kiero wnictwa, co obrabiarki i spawarki w zakladzie branzy motoryzacyjnej czy lady

sklepowe w domach towarowych.

410

Sieci komputerowe dla kazdego

410

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

Dlugo- i krótkoterminowe zadania menedzerów obejmuja równiez kontrole

calkowitych kosztów uzytkowania systemu

(total cost of ownership – TCO) dla sieci

i instalacji komputerowej. Siec jest narzedziem wykorzystywanym do

wypracowania przewagi nad konkurencja i narzedziem do poprawienia

produktywnosci, jednak narzedzie nie powinno przeslaniac wartosci pracy.

Kontrola kosztów TCO to mo dny temat wsród menedzerów, ale to równiez obszar

promowania starej idei w no wym opakowaniu, czyli tak zwanych

uproszczonych

klientów

(thin client). Uproszczone klienty to terminale (zwykle dla aplikacji w

jezyku Java). Bardziej sensownie wyglada mutacja tej idei dotyczaca

zarzadzanych

klientów

(managed client).

Do zagadnien zwiazanych z TCO wrócimy w dalszej czesci tego rozdzialu, na

poczatek jednak przyjrzyjmy sie bardziej tradycyjnemu zarzadzaniu siecia.

Tradycyjne zarzadzanie siecia

Dobra siec pracuje w sposób niezauwazalny. Serwer realizuje zadania klientów

szybko i bez zadnych specjalnych czynnosci uzytkowników korzystajacych z

zas obów sieciowych. Poniewaz konstruktorzy uczynili ten system przezroczystym,

pro blemy zwiazane z okablowaniem, konfiguracja, projektem i utrata parametrów

czesto nie wystepuja lub nie sa zglaszane do momentu katastrofalnej awarii. Dwa

slowa „siec padla” sa w stanie zamrozic krew w zylach kazdego administratora

sieci. Celem tego rozdzialu jest podsuniecie sposobu, który pozwoli uniknac

przykrych niespodzianek ze strony sieci.

W czesci poswieconej zarzadzaniu opisane zostana techniki i narzedzia do

zarzadzania siecia i jej kontroli. Przedstawionych zostanie piec – nieco na siebie

zachodzacych – poziomów sys temów zarzadzania siecia:

υ

narzedzia do zarzadzania,

υ

system kontroli i raportów o calej sieci,

υ

system kontroli i raportów dla koncentratora,

υ

analizy protokolów i pomiary ruchu,

υ

analizy statystyczne.

Dziedzina systemów zarzadzania siecia wprawia w zaklopotanie, glównie z powodu

dwóch glównych i kilku podrzednych kategorii produktów noszacych w nazwie

okreslenie „zarzadzanie siecia”. Pierwsza kategoria to pakiety programów

narzedziowych, których celem jest ulatwienie pracy administratora sieci. Pakiety te,

oferowane przez kilka firm – w tym Intela, Novella i Microsoft – obejmuja

najczesciej ochrone antywirusowa sieci oraz narzedzia do inwentaryzacji i

dystrybucji oprogramowania. Ponadto pakiety te moga miec równiez funkcje w

rodzaju zdalnej kon troli sieci poprzez modem, mozliwosci inwentaryzacji sprzetu i

dodatkowych zabezpieczen.

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

411

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

411

Pakiety te sa przydatne, ale dotycza one tylko jednej strony zarzadzania siecia.

Druga strona to wszechstronne raporty i kontrola stanu sieci. W szczególnosci

obejmuje to otrzymywanie raportów z routerów, sieci Frame Relay i innych

urzadzen sieci szkieletowej. Swiatowym liderem – jesli chodzi o mozliwosci i

funkcje zarzadzania – jest SystemView IBM. Podobne cechy oferuja równiez

Optivity Nortela/Bay Networks, Spectrum Enterprise Cabletrona, Op enView

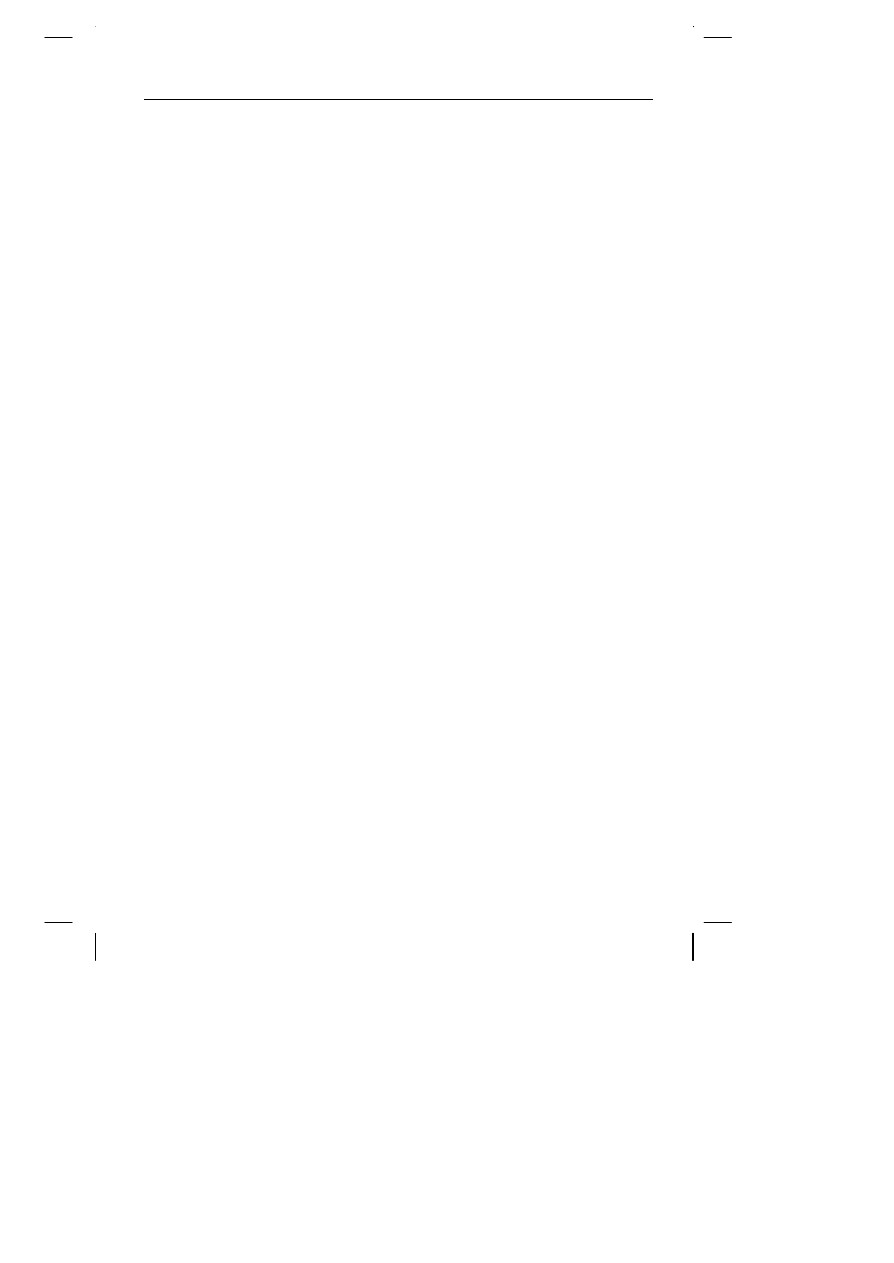

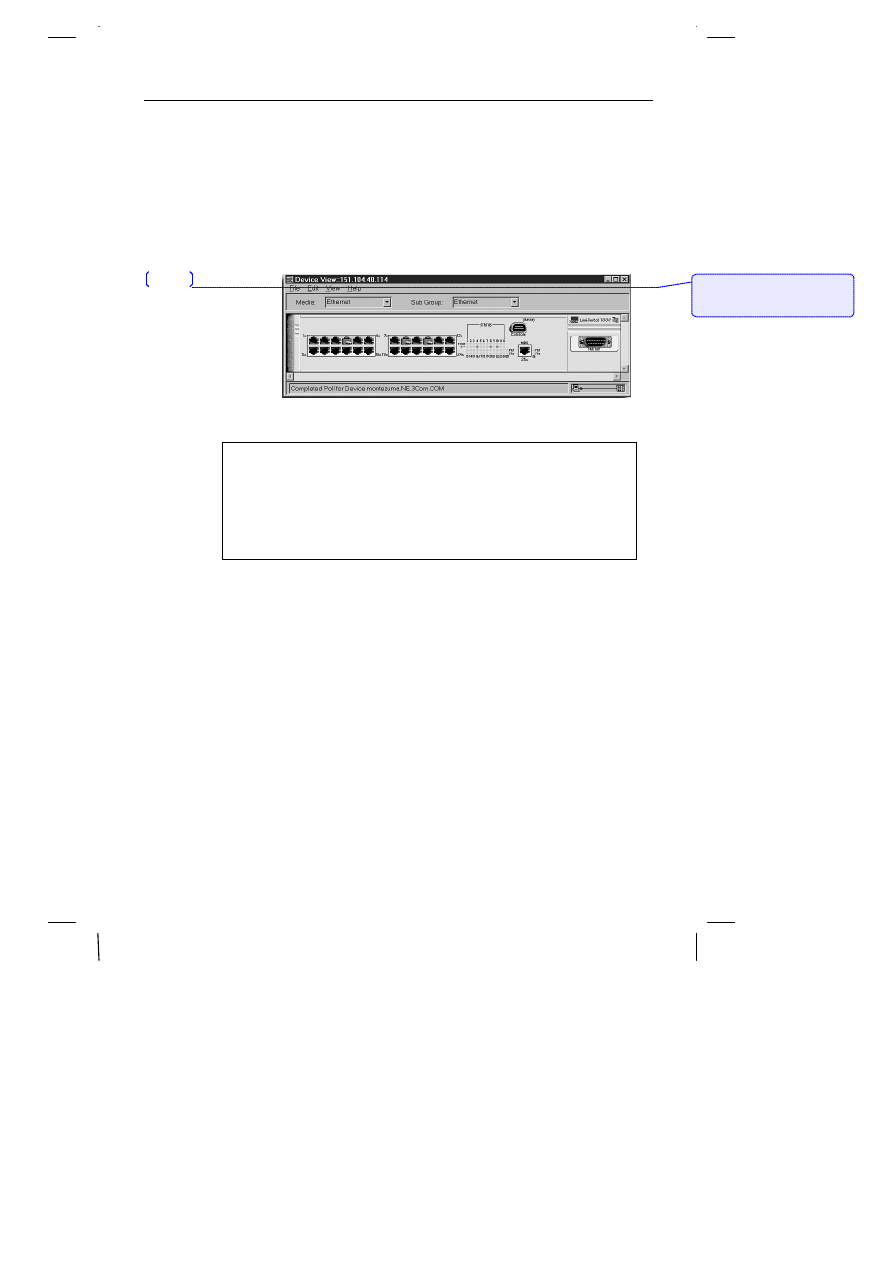

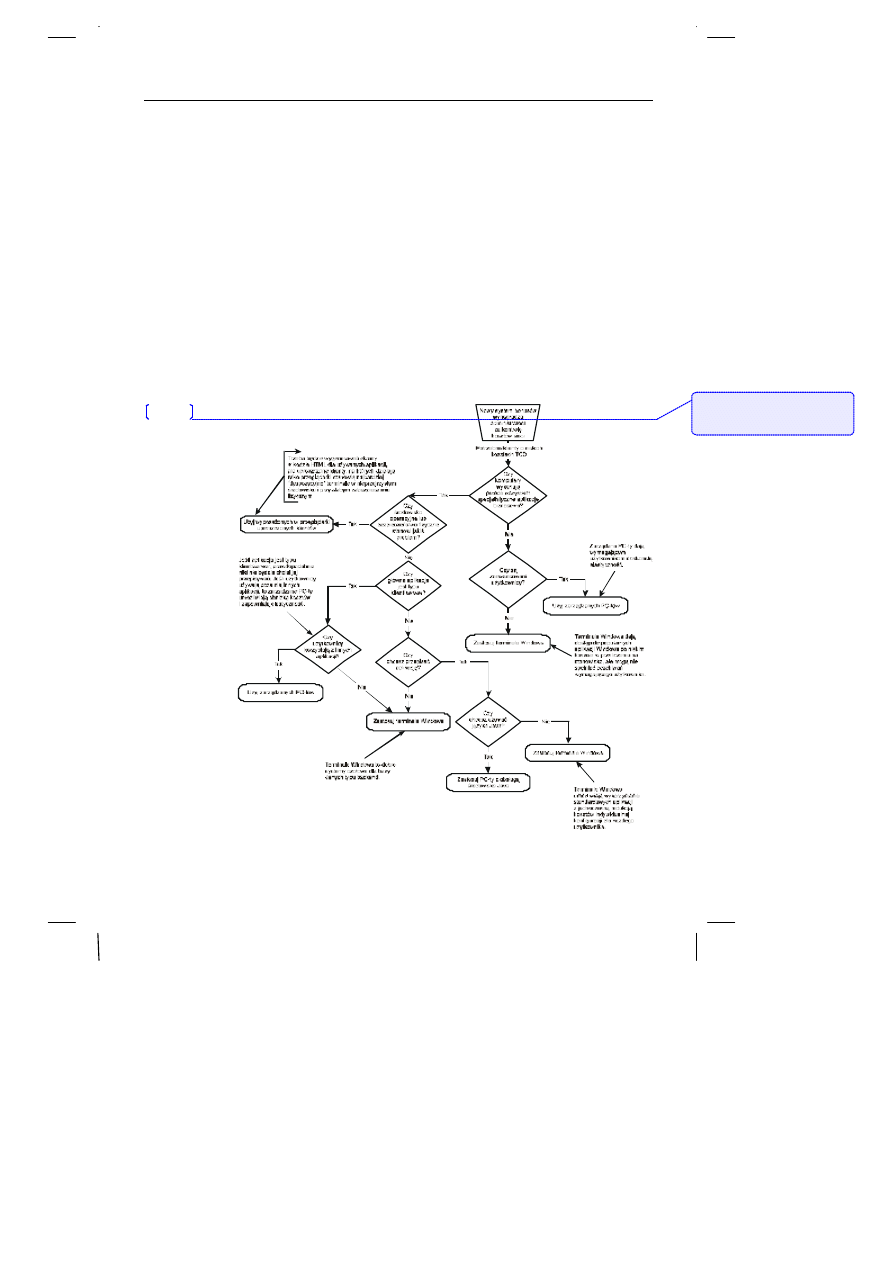

Hewletta-Packarda czy Transcend firmy 3Com. Na rysunku 17.1 pokazano ekran z

centralnego syst emu zarzadzania siecia Transcend Central firmy 3Com.

Rysunek 17.1.

System Transcend

Center

System Transcend Center

Pokazany na rysunku Transcend Central firmy 3Com jest przeznaczony

do zarzadzania siecia korporacyjna pelna routerów i innych urzadzen. Z

poziomu tego glównego ekranu mozna eksplorowac cala siec, uzyskujac

raporty z poszczególnych urzadzen.

Pakiet ManageWise Novella to oprogramowanie zupelnie niezalezne od sprzetu.

Pro dukty innych firm z branzy oprogramowania, takie jak LANDesk Manager Intela,

Systems Management Server Microsoftu i Norton Administrator for Networks

Symanteca, koncentruja sie na funkcjach zwiazanych z kosztami uzytkowania

systemu, na przyklad dystrybucja i inwentaryzacja oprogramowania i pomiarami

ruchu.

Komentarz: Podpis do rysunku

przenioslem do ramki „na

marginesie”

412

Sieci komputerowe dla kazdego

412

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

Najnowszym wynalazkiem we wszystkich produktach do zarzadzania siecia jest

przegladarkowy fronton. Niezaleznie od tego, czy mamy do czynienia z siecia

korporacyjna czy z pojedynczym routerem, mozemy przegladac raporty i

konfigurowac podstawowe aspekty dzialania poprzez przegladarke w swoim

komputerze. Konwersja tekstowych raportów i obrazów graficznych na HTML nie

jest zbyt skomplikowana. Format HTML pozwala programistom wykorzystac

szeroka popularnosc przegladarek dla wszelkich typów komputerów i pozbyc sie

obciazenia zwiazanego z tworzeniem programów klientów. Jesli zatem

którykolwiek z produktów wspominanych w tym rozdziale nie dziala we

wspólpracy z przegladarka, to zapewne niebawem sie to zmieni.

Interfejs przegladarki przelamuje równiez podzialy pomiedzy produktami.

Uzytkownik nie przyklada zbyt wiele wagi do tego, czy widziany przez niego ekran

pochodzi z pakietu SNMP czy z pamieci ROM karty sieciowej. Popularnosc

przegladarek ulatwia integracje pakietów programów z dana konfiguracja sprzetowa

i programami generujacymi raporty wbudowanymi w wiele urzadzen sieciowych.

W niniejszym rozdziale bedziemy posuwac sie z góry do dolu, poznajac na

poczatek systemy raportów i kontroli dla duzych sieci i niektóre pakiety

narzedziowe. Na koniec wezmiemy na warsztat kwestie kosztów TCO.

Zarzadzanie w przedsiebiorstwie

Wspólczesne systemy zarzadzania siecia LAN w przedsiebiorstwie potrafia o wiele

wiecej, niz tylko aktywowac pager administratora, gdy „padnie” serwer. Oferuja

one podstawowe z punktu widzenia niskich kosztów i wysokiej produktywnosci

funkcje ksiegowo -finansowe, jak dystrybucje oprogramowania, kontrole licencji

i inwentaryzacje sprzetu. Po podlaczeniu sieci do Internetu, nawet bardziej istotne

staja sie funkcje zwiazane z bezpieczenstwem, na przyklad sledzenie hasel i

ochrona antywirusowa. Natomiast przy argumentowaniu na rzecz budzetu pomocne

beda mozliwosci w zakresie planowania, typowania problemów i rejestrowania

zdarzen.

Na wielu poziomach sieci maja miejsce dzialania zwiazane z generowaniem

raportów i kontrola, które udostepniaja wskazniki pozwalajace na ocene biezacej

kondycji sieci.

W najwiekszych sieciach sa hiera rchie urzadzen i programów, które generuja

raporty o statucie i problemach na kilku poziomach, kierujac je w góre do

centralnego systemu raportów i zbierania danych. Jednak hierarchii takiej nie trzeba

wprowadzac od razu.

Niektóre produkty, na przyklad systemy raportów o ruchu dla koncentratorów,

dostarczaja doskonalych informacji o pojedynczych urzadzeniach i nie musza ich

wymieniac z innymi urzadzeniami.

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

413

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

413

Najnizszy poziom sieciowych urzadzen generujacych raporty to urzadzenia z

wlasnymi procesorami i programami w pamieci ROM, które tworza raporty o ilosci

i jakosci przesylanych w konkretnym punkcie sieci. Te urzadzenia z wewnetrznymi

raportami to koncentratory sieci LAN, mosty, routery, serwery zdalnego dostepu,

serwery wydruków, multipleksery, nadajniki radiowe i modemy telefoniczne. Ich

wewnetrzne procesory i programy zbieraja informacje statystyczne i wysylaja

raporty o statusie do programów zarzadzajacych sredniego szczebla, które moga

dzialac praktycznie na dowolnym komputerze w sieci. Rysunek 17.2 przedstawia

ekran pokazujacy, co sie w danej chwili dokladnie dzieje w koncentratorze sieci

Ethernet.

Rysunek 17.2.

Okno koncentratora

3Com

Aplikacja obslugi koncentratora 3Com

Przy pomocy tej aplikacji mozna w pelni kontrolowac dzialanie

koncentratora. Kontrolki migaja, a wtyczki w gniazdkach odpowiadaja

faktycznym polaczeniom, jakie mozna by zobaczyc, gdyby obserwator

zechcial podejsc do koncen tratora. W programie dostepne sa równiez

widoki statystyk i pewne funkcje ko ntrolne.

Programy te moga udostepnic wszelkie analizy, jakich potrzebuje dany

administrator, moga one równiez przesylac wybrane informacje do programów

administracyjnych wyzszego szczebla w celu konsolidacji.

Równiez sieciowe systemy operacyjne na serwerach wydruków i serwerach plików

moga wysylac specjalne komunikaty ostrzegawcze i okresowe komunikaty o

statusie do programów administracyjnych wyzszych szczebli dzialajacych gdzies w

sieci. Na najwyzszym poziomie zarzadzania siecia aplikacje informuja

poszczególne programy administracyjne o problemach ze znalezieniem plików lub

z dostepem do nich. Raporty na wszystkich poziomach musza byc sformatowane w

podobny sposób, aby jeden system najwyzszego poziomu mógl je skompilowac i

przedstawic uzytkownikom, którzy je zanalizuja i w razie potrzeby odpowiednio

zareaguja.

Takie firmy jak AT&T, Computer Associates, Digital, Hewlett-Packard i IBM (pod

firmowa marka Tivoli) oferuja konkurujace ze soba rozbudowane architektury

zarzadzania siecia i kontrolowania jej. Czyniono pewne próby standaryzacji

Komentarz: Podpis do rysunku

przeredagowalem i przenioslem do

ramki „na marginesie”

414

Sieci komputerowe dla kazdego

414

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

protokolów zarzadzania siecia pod auspicjami International Standard Organization,

ale jak zwykle procedury internetowe wydaja sie wygrywac na tym polu.

Standardowy internetowy system zarzadzania zwany SNMP upowszechnil sie w

sieciach loka lnych, a popularne przegladarki sa obecnie glównym srodkiem

monitorowania stanu sieci.

SNMP jest czescia rodziny protokolów TCP/IP opisanej w rozdziale 13.

Wielkie systemy i aplikacje

Firma Computer Associates okresla sama siebie jako „druga na swiecie

pod wzgledem wielkosci firme programistyczna”. Firma dala sie poznac

jako producent oprogramowania do zarzadzania przeznaczonego do

monitorowania bardzo zlozonych komercyjnych aplikacji biznesowych.

Zarzadzanie w takich systemach odbywa sie na wszystkich szczeblach –

od przewodu miedzianego do programu uzytkowego.

Alarmy i akronimy

Dla calej branzy zarzadzania i kontroli sieci charakterystyczne sa dwie cechy:

zaufanie do koncepcji alarmów i irytujaca tendencja to powszechnego uzywania

skrótów. Nie trudno zrozumiec koncepcje alarmów, ale wiele wiecej czasu zajmuje

poznanie uzywanych skrótów.

Uzycie alarmów dotyczacych dzialania sieci polega na poinstruowaniu

oprogramowania o koniecznosci powiadomienia administratora w sytuacji, kiedy

wydarzy sie cos nadzwyczajnego. Zazwyczaj latwo mozna okreslic poziom

normalnosci. Zdarzeniem odbiegajacym od normy moze byc na przyklad

przekroczenie progu trzydziestu, nastepujacych po sobie kolejno, kolizji pakietów

ethernetowych, zbyt mala lub zbyt duza liczba pakietów wyslanych w okreslonym

czasie i wartosc praktycznie kazdego innego parametru – zaczynajac od

temperatury wewnatrz obudowy urzadzenia na napieciu w linii zasilajacej konczac.

Oprogramowanie do zarzadzania siecia i jej kontroli moze reagowac na sytuacje

alarmowe poprzez ich rejestracje

w specjalnym rejestrze lub przekazania na pager administratora powiadomienia

w p ostaci specjalnego kodu opisujacego problem.

Glówne funkcje zarzadzania

W formalnych modelach zarzadzania siecia mówi sie o zarzadzaniu awariami,

zarzadzaniu konfiguracja, zarzadzaniu wydajnoscia, zarzadzaniu bezpieczenstwem

i zarzadzaniu rozliczaniem, jako o glównych funkcjach zarzadzania.

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

415

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

415

υ

Zarzadzanie awariami

obejmuje wykrywanie problemów, podejmowanie

odpowiednich dzialan w celu ich wyizolowania i usuniecia i udostepnia

komunikaty opisujace aktywne polaczenia i stan wykorzystywanego sprzetu.

υ

Zarzadzanie konfiguracja

to nadzór nad konfiguracja poszczególnych

urzadzen i sieci jako calosci oraz ewentualne zmiany konfiguracji;

zarzadzanie konfiguracja jest blisko powiazane z zarzadzaniem awariami,

poniewaz zmiana konfiguracji to podst awowa technika okreslania awarii.

υ

Zarzadzanie wydajnoscia

dotyczy zliczania poszczególnych pozycji, na

przyklad pakietów, zadan dostepu do dysków i dostepu do okreslonych

programów.

υ

Zarzadzanie bezpieczenstwem

obejmuje powiadamianie osób

odpowiedzialnych o próbach nieuprawnionego dostepu na poziomie

okablowania, sieci, serwera plików i zasobów.

υ

Zarzadzanie rozliczaniem

to naliczanie oplat za korzystanie z sieci przez

uzytkown ików.

Systemem kontroli i raportowania uzywanym dzis w wielu glównych sieciach jest

Simple Network Management Protocol

(SNMP). Protokól SNMP zostal opracowany

przez te same agencje rzadu federalnego USA i srodowiska akademickie, które

stworzyly zestaw protokolów TCP /IP. Liderem prac nad powstaniem i wdrozeniem

SNMP byl dr Jeffrey Case z Uniwersytetu w Tennessee.

SNMP dziala dobrze zarówno w sieciach Departamentu Obrony USA, jak i w

sieciach komercyjnych uzywajacych TCP/IP. Sa metody umozliwiajace

zastosowanie SNMP nawet w najmniejszych sieciach LAN laczacych komputery

PC. Zgodny

z SNMP program administracyjny OpenView Hewletta-Packarda jest sprzedawany

pod róznymi nazwami przez wiele firm. Cabletron ma system SNMP o nazwie

Spectrum, który wykorzystuje moduly sztucznej inteligencji do stosowania

sko mplikowanych regul i reagowania na otrzymywane raporty o zdarzeniach

sieciowych. Oryginalnym i wciaz jednym z najlepszych graficznych systemów do

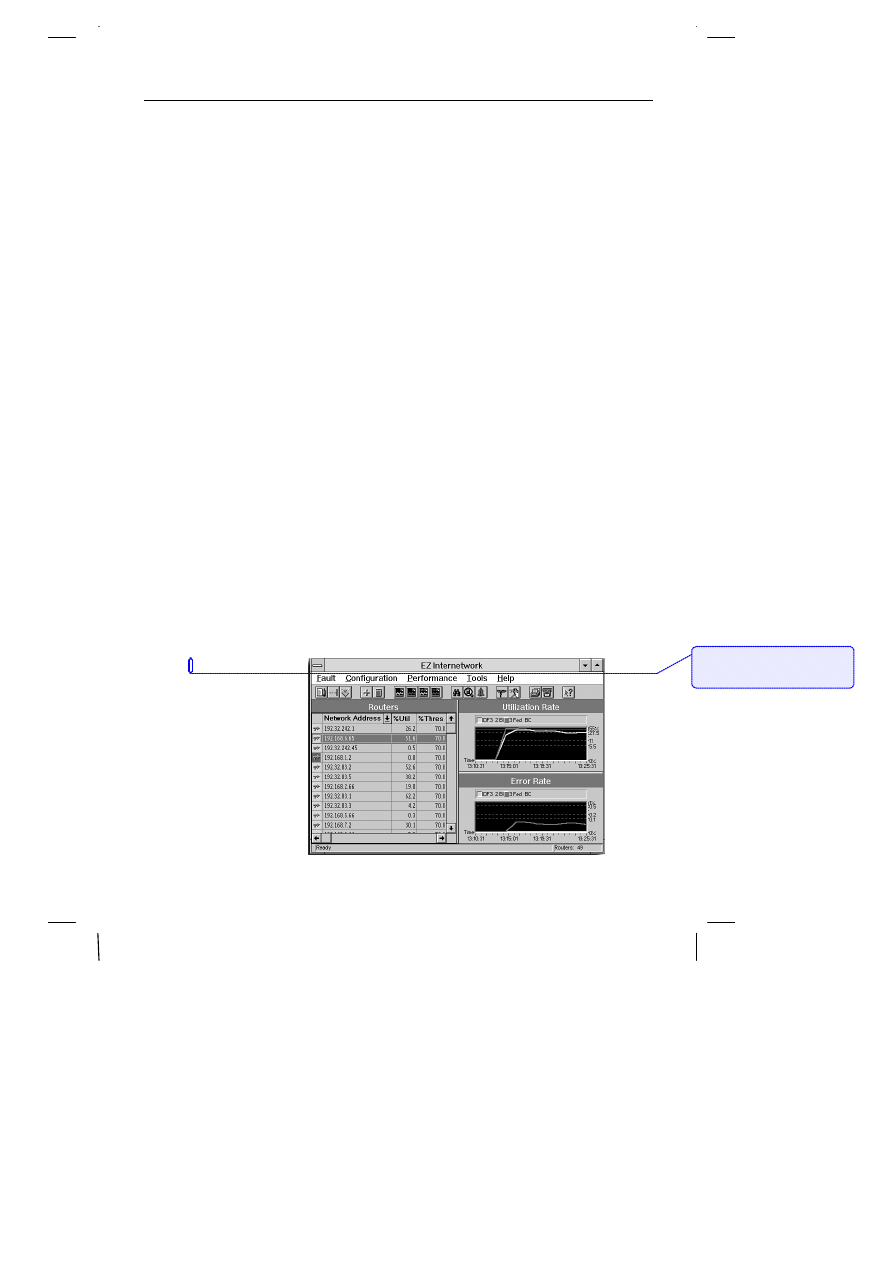

zarzadzania siecia jest Optivity Nortela/Bay Networks. Ekran z tego programu

zawierajacy r aporty statystyczne przedstawia rysunek 17.3.

Rysunek 17.3.

Ekran programu

Optivity

Komentarz: Podpis do rysunku

przenioslem do ramki „na

marginesie”

416

Sieci komputerowe dla kazdego

416

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

Wielkie systemy i aplikacje

Ekran programu Optivity przedstawia w prawej czesci okna statystyki

wybrane z listy znajdujacej sie w lewej czesci okna. Raporty statystyczne

– jak te pokazane na rysunku – ulatwiaja optymalizacje architektury

sieciowej i planowanie budzetu na zakup nowego sprzetu i polaczen.

Urzadzenia w sieci zarzadzanej zgodnie z SNMP dziela sie na agentów i stacje

zarzadzajace.

Agenty

to urzadzenia, które przesylaja raporty do stacji

zarzadzajacych. Glównym zadaniem agenta jest gromadzenie informacji

statystycznych i skladowanie ich w

bazie informacji zarzadzania

(Management

Information Base – MIB). Dla róznych typów baz MIB istnieja standardowe

formaty danych, a niektóre firmy przechowuja dodatkowe informacja w tak

zwanych rozszerzeniach MIB. Jedna

z bardziej popularnych baz MIB jest Remote Monitoring lub RMON MIB. Ten

rodzaj bazy MIB jest uzywany w wielu urzadzeniach, które kontroluja rózne

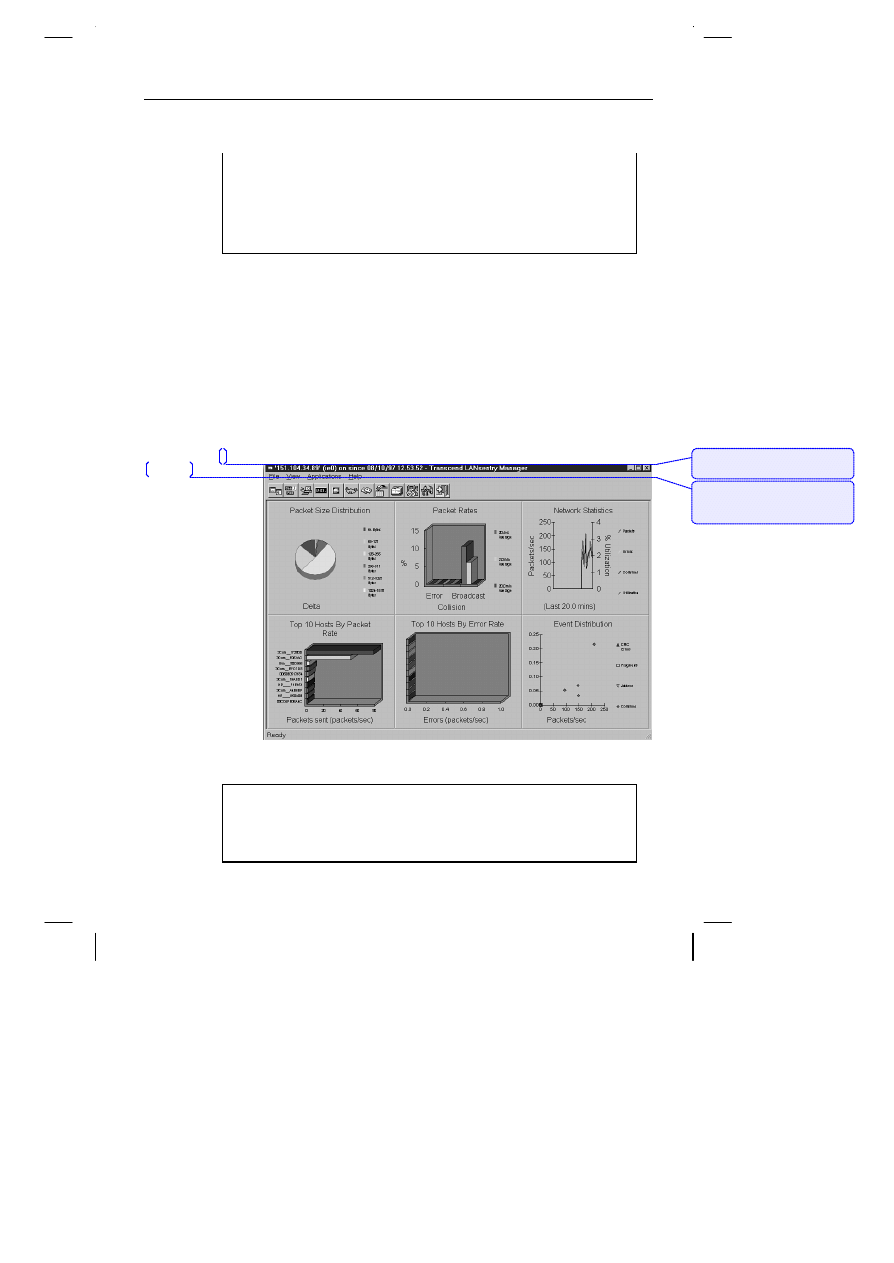

segmenty sieci LAN. Widok aplikacji z oknem RMON MIB przedstawia rysunek

17.4.

Rysunek 17.4.

Ekran z bazy

RMON MIB.

Raport z bazy RMON MIB

Raport z bazy RMON MIB zawiera szereg statystyk o objetosci i jakosci

danych monitorowanych przez baze MIB. Baze taka mozna znalezc w

wielu urzadzeniach sieciowych – w tym w pudelkach zwanych

sondami

Komentarz: Dopisalem

odwolanie do rysunku 17.4

Komentarz: Podpis do rysunku

przenioslem do ramki „na

marginesie”

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

417

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

417

(probe) – których jedynym zadaniem jest generowanie raportów.

W kilku miejscach w tej ksiazce omawiane byly i jednoczesnie podkreslane zalety

segmentacji sieci. Podzial sieci na segmenty pozwala wyizolowac potencjalne

awarie i ograniczyc ich wplyw na inne segmenty, ograniczyc liczbe kolizji i

uproscic rozwiazywanie problemów. Jednak tym samym znacznie utrudnia sie

zarzadzanie siecia i jej monitoring.

Segmenty z bazami RMON MIB

Nalezy podkreslic koniecznosc dzielenia sieci na segmenty w celu

poprawienia wydajnosci i niezawodnosci. Pytanie tylko, skad wiadomo,

co sie dzieje w odleglym segmencie? Aby sie dowiedziec, najlepiej kupic

koncentrator z wbudowana obsluga bazy RMON MIB lub uzyc w

róznych segmentach osobnego urzadzenia zwanego sonda. Sonda zawiera

maly procesor z oprogramowaniem obslugujacym baze RMON MIB. Jej

jedyna funkcja jest raportowanie tego, co sie dzieje w sieci.

Ruch w sieci plaskiej, który przeplywa przez wszystkie jej punkty jest latwy do

monitorowania. jednak w sieci podzielonej na segmenty ruch jest dzielony za

pomoca przelaczników lub mostów/routerów utworzonych na serwerze z kilkoma

kartami sieciowymi. W obu przypadkach konieczne jest gromadzenie informacji

administracyjnych w wielu punktach sieci.

Baza MIB Remote Network Monitoring zostala opracowana przez IETF w celu

umozliwienia monitoringu i analizy protokolów w segmentach sieci lokalnych

Ethernet i Token -Ring, które nie sa bezposrednio podlaczone do konsoli SNMP.

Standard baz MIB odwoluje sie do urzadzen zgodnych ze specyfikacja RMON, aby

objac informacje diagnostyczne o awariach w standardowych sieciach, planowanie

i funkcje dostosowywania wydajnosci. RMON to standardowa specyfik acja

branzowa, która udostepnia wiekszosc funkcji oferowanych przez wspólczesne

niestandardowe analizatory sieci i protokolów.

W celu stworzenia wszechstronnej bazy informacji, dostawcy moga instalowac

niewielkie procesory wykonujace program RMON MIB w najrózniejszych

urzadzeniach podlaczonych do sieci (na przyklad w stelazach modemów lub nawet

w poszczególnych kartach sieciowych). Do kabla sieci LAN mozna podlaczyc

kieszonkowych rozmiarów urzadzenie zwane

sonda

(probe), które wygeneruje

raport

i przesle go do stacji zarzadzajacej znajdujacej sie gdzies w Internecie.

Dzieki bazom RMON MIB administratorzy sieci moga zbierac informacje z

odleglych segmentów sieci w celu rozwiazywania problemów i monitorowania

wydajnosci. Baza RMON MIB udostepnia:

418

Sieci komputerowe dla kazdego

418

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

υ

Biezace i historyczne statystyki ruchu dla segmentu sieci, dla danego hosta

w segmencie i ruchu pomiedzy hostami.

υ

Uniwersalny mechanizm alarmów i zdarzen umozliwiajacy okreslanie

wartosci progowych i powiadamianie administratora o zmianach w

funkcjonowaniu sieci.

υ

Wydajne i elastyczne narzedzia filtrowania i przechwytywania pakietów,

których mozna uzyc do stworzenia kompletnego, rozproszonego

analizatora protokolów.

Specyfikacja RMON umozliwia zdalnym sondom zbieranie i przetwarzanie danych.

To z kolei ogranicza ruch danych SNMP w sieci oraz odciaza procesor stacji

zarzadzajacej. Zamiast ciaglego odpytywania, informacje sa przesylane do stacji

tylko, kiedy trzeba. Z jednym „serwerem” RMON w koncentratorze, karcie

sieciowej lub w samodzielnej sondzie moze sie jednoczesnie komunikowac (i

pobierac informacje) wiele aplikacji „klientów” RMON (stacji zarzadzajacych).

Informacje z pojedynczego serwera RMON mozna wykorzystac do wielu zadan, od

rozwiazywania problemów i analizy protokolów po monitoring wydajnosci i

planowanie pojemnosci.

Agentami uzywajacymi baz RMON MIB lub sprzetem z wbudowanymi bazami

MIB moga byc koncentratory, routery, serwery plików i wezly sieciowe wszelkiego

typu. Niczym dziwnym nie jest fakt posiadania przez agenta – w rodzaju

koncentrato ra czy routera – wlasnego procesora specjalnie przeznaczonego do

zbierania i przechowywania informacji statystyc znych.

Stacja zarzadzajaca

(moze ich byc dowolnie duzo w sieci) „odpytuje” kazdego

agenta i inicjuje transmisje zawartosci bazy MIB. Na stacjach zarzadzajacych dziala

najczesciej system Windows z uwagi na graficzny interfejs uzytkownika lub jakas

wersja Uniksa, poniewaz Unix jest powszechnie kojarzony z protokolami IP i UDP

uzywanymi podczas transmisji pomiedzy agentami a stacjami zarzadzajacymi.

Czesto w roli stacji zarzadzajacych SNMP dzialaja stacje robocze Sun pod

Uniksem.

Minusy SNMP zwiazane sa z tendencjami niektórych firm do tworzenia

konfiguracji niestandardowych, zwanych czesto

rozszerzeniami

standardu.

Do rozszerzen mozna sie dostosowac, kupujac dodatkowe oprogramowanie do

monitoringu SNMP danej firmy. Jesli siec sklada sie urzadzen jednej firmy, to nie

jest jeszcze zbyt wielki problem, jednak wiekszosc sieci to heterogeniczna

mieszanina marek, wiec uwzglednienie wszystkich rozszerzen staje sie klopotliwe.

Jesli chcemy zainstalowac w sieci SNMP w wersji, która nie uzywa IP jako

swojego rodzimego protokolu warstwy transportowej – jak na przyklad SNMP w

NetWare – musimy wprowadzic protokól IP w sieci, ale tylko w ograniczonej roli.

Trzeba mianowicie przypisac adresy IP wszystkim monitorowanym urzadzeniom, a

takze komputerowi PC, który bedzie odpytywal znajdujace sie na nich bazy MIB.

SNMP w ekonomiczny sposób wykorzystuje moc obliczeniowa i pamiec. Jest on

dostepny juz dzisiaj, a pracuje na tyle dobrze, ze moze sprostac wymaganiom

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

419

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

419

najwiekszych systemów sieciowych. Jesli w sieci jest ponad dziesiec komputerów

lub jesli jej dzialanie ma krytyczne znaczenie dla firmy, nalezy rozwazyc

zainstalowanie koncentratorów i innych urzadzen, które obsluguja protokól SNMP.

IBM NetView

IBM odslonil swoje produkty do zarzadzania siecia na poczatku roku 1986. Caly

system nazywa sie NetView. Chociaz poczatkowo system ten mial charakter

niestandardowy i koncentrowal sie na architekturze SNA IBM obecnie jest to jeden

z najbardziej eklektycznych systemów zarzadzania siecia. Stacje zarzadzajace

NetView moga odbierac dane z komputerów nalezacych do tak róznych platform,

jak PC i systemy mainframe, i tworzyc szeroki wachlarz raportów

administracyjnych. Z drugiej jednak strony liczba produktów rodziny NetView

wprawia w zaklopotanie, a niektóre skróty i nazwy produktów (czy AIX

NetWiew/6000 jest wystarczajaco skomplikowane?) moga zrazic uzytkownika.

Pomimo prób uczynienia systemu „wszystkim dla wszystkich”, jasno widac, ze

NetView jest przeznaczony do instalacji z polaczeniami do systemu mainframe

IBM.

Blizej biurka

NetView i SNMP to wielkie architektury zarzadzania, ale inne organizacje maja

w tej dziedzinie plany na mniejsza skale. Organizacja skupiajaca ponad trzystu

dostawców, zwana poczatkowo

Desktop Management Task Force

(DMTF), a

obecnie znana pod nazwa

Distributed Management Task Force

(DMTF),

zdefiniowala kilka metod, które systemy zarzadzania siecia i komputerami

biurowymi moga uruchomic na róznych produktach sprzetowych. Orga nizacja

DMTF zdefiniowala na potrzeby systemów zarzadzania siecia

Desktop

Management Interface

(DMI).

DMI rozwija sie

Pomimo usilnych staran Intela minely lata, nim interfejs DMI zyskal

akceptacje. Jednak niektórzy producenci komputerów PC wciaz go nie

rozumieja. Jesli kupuje sie wiele komputerów dla firmy, powinny to byc

urzadzenia zgodne ze specyfikacja DMI. Skorzysta na tym budzet.

Specyfikacja DMI udostepnia podwarstwe do integracji zarzadzania ponizej

rozleglych architektur. Celem DMI jest okresle nie sposobów wspóldzialania

agentów

z urzadzeniami, komponentami i programami wewnatrz komputerów PC w celu

zbierania i przedstawiania w postaci raportów bardzo szczególowych informacji.

Firmy wspierajace DMI, jak Intel, wykorzystuja protokoly NetBIOS, IP lub IPX do

przekazywania tych informacji do centralnej stacji zarzadzajacej.

420

Sieci komputerowe dla kazdego

420

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

Jedna z najnowszych innowacji DMTF jest

Common Information Model

(CIM) for

Operations over HTTP. To jedna z kilku specyfikacji w rodzinie DMTF.

Specyfikacja ta definiuje odwzorowanie operacji CIM na protokól HTTP, który

umozliwia wspóldzialanie implementacji CIM w otwarty i standardowy sposób i

uzupelnia technologie obslugujace zarzadzanie poprzez siec WWW.

Potrzebe uproszczonego zarzadzania na poziomie pojedynczych komputerów

dostrzegl równiez IETF i opracowal baze MIB SNMP Host Resources. Baza ta

definiuje wspólny zestaw obiektów takich jak dyski, karty i aplikacje, którymi

moze zarzadzac komputer PC.

ManageWise, LANDesk i SMS

ManageWise Novella, LANDesk Intela i

Systems Management Server

(SMS) to

trzy konkurujace ze soba systemy programów do zarzadzania siecia. Niektóre

funkcje wystepuja we wszystkich tych systemach, jednak kazdy z nich koncentruje

sie na czyms innym. W przypadku sieci z systemami NetWare i Windows NT – co

jest czesto spotykane – mozna znalezc zastosowania zarówno dla ManageWise, jak

i dla SMS. Jesli jednak ktos uzywa SMS, to prawdopodobnie nie bedzie

potrzebowal programu LANDesk.

Ogólnie rzecz biorac, ManageWise to narzedzie diagnostyczne. Jest to modul NLM

ladowany na serwery i generujacy raporty, które przesyla do aplikacji zwanej

ManageWise Console. SMS moze pracowac z kilkoma róznymi systemami

operacyjnymi, chociaz niektóre jego funkcje dzialaja tylko w róznych wersjach

Windows.

LANDesk Server Manager Pro

(LDSM) Intela to pakiet laczacy specjalistyczny

sprzet i oprogramowanie w jeden system. Zajmuje sie on nadzorem nad dzialaniem

i wydajnoscia serwerów i innymi funkcjami kontrolnymi. Sprzet LDSM pozwala

uzytkownikom nawiazywac z serwerem polaczenia sieciowe lub modemowe, nawet

wtedy, gdy serwer nie dziala.

Pakiet obejmuje równiez integracje z SNMP, zdalne zarzadzanie serwerami NT

poprzez linie telefoniczna i modul Intelligent Power Module. Modul ten

automatycznie odnawia zródlo zasilania serwera. Oprogramowanie zawiera

imponujacy zestaw programowalnych alertów, które udostepniaja administratorowi

opcje w rodzaju wyswietlanych na ekranie okien dialogowych i automatycznej poczty

elektronic znej.

Mozliwosci inwentaryzacyjne pakietu SMS obejmujace sprzet i oprogramowanie

moga przyczynic sie do oszczednosci. System tworzy glówna baze danych sprzetu

komputerowego i oprogramowania. Dane te mozna wykorzystac do wielu zadan

administracyjnych, na przyklad okreslenia liczby komputerów posiadanych przez

organizacje, liczby zainstalowanych kopii oprogramowania lub identyfikacji

ko mputerów ze sprzetem, dla którego niezbedna jest aktu alizacja oprogramowania.

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

421

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

421

Utrzymanie oprogramowania pochlania spore koszty, chociazby koszty pracy osoby

chodzacej od komputera do komputera i instalujacej nowe wersje sterowników lub

poprawki systemowe. Dzieki mozliwosciom SMS w zakresie dystrybucji

oprogramowania, mozna instalowac, aktualizowac i konfigurowac oprogramowanie

kazdego komputera z jednego, centralnego miejsca w sieci. Dystrybucje

poszczególnych plików czy calych aplikacji na wybrane komputery mozna

zaplanowac na okreslone godziny. SMS umozliwia nawet inicjacje

zautomatyzowanej i bezobslugowej dystrybucji oprogramowania na wybrane

komputery. Moze to byc wykonywane po godzinach pracy, kiedy wiekszosc

uzytkowników pójdzie do domu.

W dalszej czesci tego rozdzialu zostana omówione mozliwosci pakietu SMS i

in nych produktów z dziedziny zarzadzania w zakresie ograniczania dzialan, jakie

uzytkownik moze wykonac na swoim komputerze. Ograniczenia te to kolejny

sposób zmniejszania obciazenia administratora sieci.

Zarzadzanie w praktyce

Poniewaz bardzo niewielu uzytkowników potrzebuje systemu do zarzadzania

siecia, którego moglaby uzywac agencja NASA do kontroli sondy kosmicznej,

odrobine okroimy zakres tego rozdzialu. Sieciowe systemy operacyjne w rodzaju

NetWare i Windows NT/2000 oferuja narzedzia do zarzadzania siecia, jednak

narzedzia te niewiele powiedza – jesli w ogóle cos powiedza – o dzialaniach

odleglych drukarek, bram komunikacyjnych, serwerów baz danych, routerów i

innych urzadzen w sieci LAN.

Chcac miec pelny obraz funkcjonowania sieci, nalezy zaczac od wspólnej

podstawy: warstwy fizycznej, czyli okablowania sieciowego.

Raporty z koncentratora

Jak to juz zauwazono przy opisie topologii okablowania 10Base-T i Token- Ring,

centralny koncentrator jest waznym punktem sieci. Poniewaz przez koncentrator

przechodzi caly ruch – nawet ruch, który omija serwer plików, i przechodzi miedzy

stacja a serwerami wydruków lub serwerami komunikacyjnymi – mikroprocesor

w koncentratorze moze monitorowac wszelka aktywnosc w sieci i generowac na tej

podstawie raporty. Ten sam procesor moze równiez zaoferowac administratorowi

sieci pewien poziom kontroli nad polaczeniami sieciowymi.

Wiecej informacji o topologiach 10Base-T i Token- Ring mozna znalezc

rozdziale 7.

Uslugi kontroli i zarzadzania dostepne w koncentratorach i przelacznikach moga

dostarczyc wielu cennych informacji. Oprogramowanie to jest wyjatkowo

422

Sieci komputerowe dla kazdego

422

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

niezale zne od sieciowego systemu operacyjnego i pasuje do wiekszosci wielkich

architektur zarzadzania, a jesli nie, to wkrótce bedzie pasowalo.

Produkty te nie dekoduja ruchu przechodzacego przez koncentratory i przelaczniki.

Skomplikowane zadania zwiazane z dekodowaniem realizuja urzadzenia nazywane

analizatorami protokolów, które zostaly opisane w dalszej czesci tego rozdzialu.

Analizatory protokolów, które wychwytuja i dekoduja pakiety, oferuja niektóre

podobne funkcje, jednak trzeba sporo popracowac, aby uzyskac informacje za

pomoca tych srodków i nie daja one obrazu sieci „z lotu ptaka”, takiego jaki

zapewniaja koncentratory.

Systemy raportów i kontroli dzialajace na poziomie kabla sieciowego nie dekoduja

pakietów, a zatem nie stwarzaja one zadnych zagrozen dla bezpieczenstwa danych

lub hasel. Analizatory protokolów maja zastosowanie w sieciach, w których

pro gramisci pracuja nad zaawansowanym oprogramowaniem i sprzetem

sieciowym, natomiast systemy raportów i kontroli maja zastosowanie niemal w

kazdej sieci. Uzycie analizatorów protokolów zamiast systemów raportów i kontroli

jest porównywalne z uzyciem teleskopu do ogladania meczu pilkarskiego z linii

bocznej. Mozna zobaczyc godzine na zegarku sedziego, ale nie widac gry. Rysunek

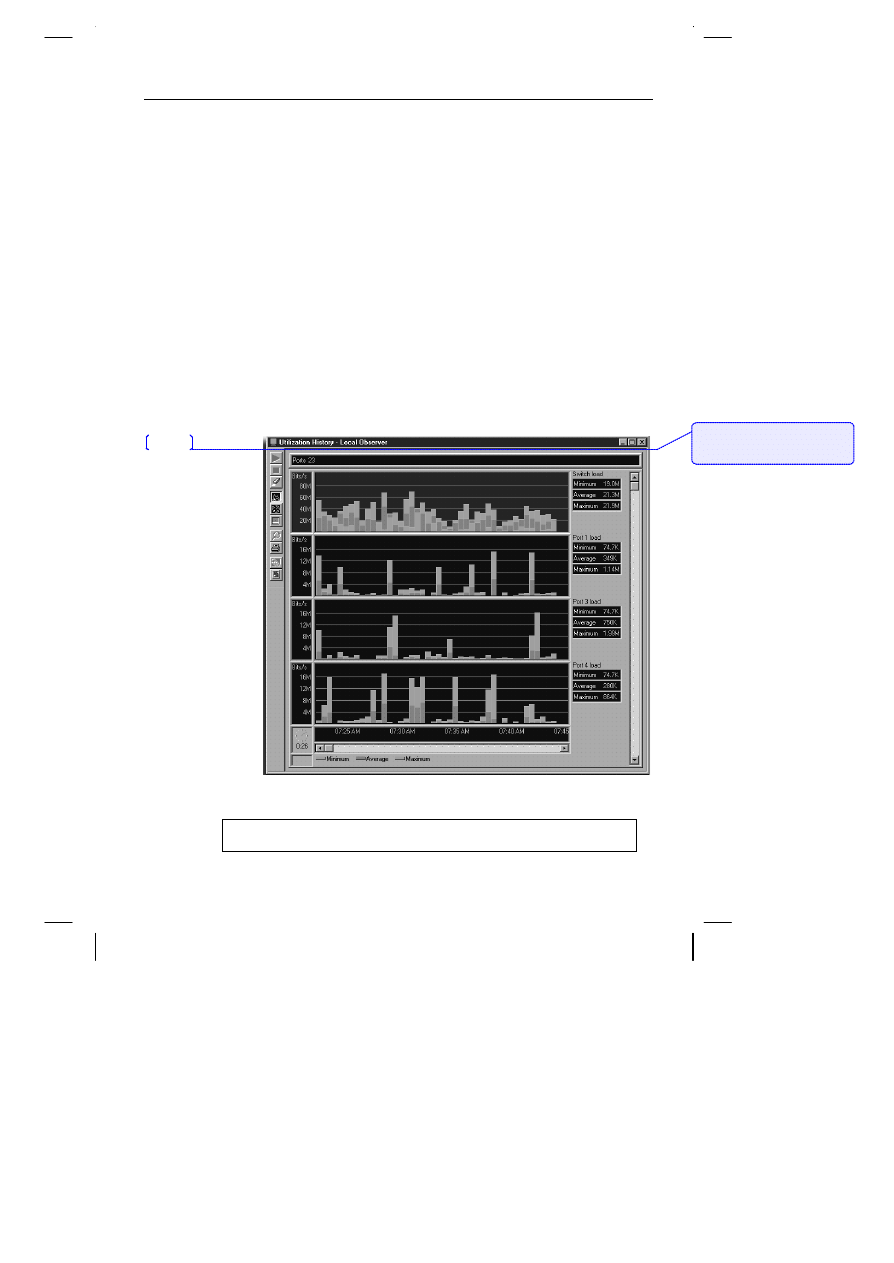

17.5 przedstawia raporty dotyczace ruchu dla róznych portów przelacznika.

Rysunek 17.5.

Ekran programu

Network Instruments

Observer

Ekran programu Network Instruments Observer

Komentarz: j.w.; SKLAD:

prosze wyrównac zawartosc tej

ramki

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

423

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

423

Ekran programu Network Instruments Observer przedstawia dane o ruchu

dla róznych portów przelacznika o okreslonych porach dnia. Ten rodzaj

informacji jest przydatny przy planowaniu konfiguracji sieci i moze dac

arg umenty na rzecz rozbudowy sieci, a takze moze pomóc wykryc

niewlasciwe wykorzystanie sieci.

Trudno jest pominac koszty zwiazane z mozliwosciami generowania raportów

i kontroli sieci w koncentratorach lub przelacznikach. Urzadzenia te obejmuja glówne

elementy funkcji zarzadzania siecia. Chociaz poczatkowy koszt oprogramowania

i sprzetu siega kilku tysiecy dolarów, rozklada sie on na wszystkie wezly posiadane

obecnie i te, które zostana dodane w przyszlosci. Poniewaz wieksze sieci odnosza

zazwyczaj wieksze korzysci z raportów i kontroli, koszt tych funkcji w przeliczeniu

na wezel jest zwykle bardzo niski.

Produkty te same w sobie maja wszelkie mozliwosci w zakresie raportów i kontroli,

jakich wiekszosc organizacji bedzie kiedykolwiek potrzebowala, jesli jednak ktos

spodziewa sie, ze siec bedzie sie rozwijala, przybedzie serwerów, bram i mostów

oraz polaczen do sieci rozleglych, wkrótce mozna pomyslec o zwiekszeniu liczby

poziomów raportów.

Osiagniecie pelnej zgodnosci sieci z protokolem SNMP to niezly pomysl, ale

najlepsza rzecza, jaka mozna zrobic jest instalacja systemu raportów i kontroli w

najnizszej, sprzetowej warstwie sieci.

Karty sieciowe przy pracy

Kluczowym elementem we wszystkich narzedziach do analizy protokolów i

pomiarów ruchu jest karta sieciowa, która laczy komputer z siecia. Zestaw ukladów

na takiej karcie informuje oprogramowanie o kazdym przychodzacym pakiecie,

dokonuje translacji formatów danych i przesyla odbierane dane do pamieci RAM,

tak aby oprogramowanie moglo je dalej przetwarzac. Uklady te realizuja równiez

funkcje testowania okablowania.

Uklad zestawów produkcji National Semiconductor na typowej karcie ethernetowej

moze zglosic siedemnascie róznych bledów dotyczacych kont roli transmisji,

odbioru i formatu pakietów. Najczesciej wystepujace bledy dotycza tak zwanych

pakietów runt

, które maja za malo bitów i

pakietów dribble

, które maja dobra liczbe

bitów, ale nie koncza sie równym bajtem.

Kiedy karta sieciowa podczas nadawan ia pakietu wykryje kolizje z pakietem z innej

stacji, wysyla sygnal blokady (jam signal) – to jest cztery do szesciu bajtów

dowolnych danych – aby zapewnic, ze wszystkie inne stacje równiez wykryja

kolizje. Wszystkie karty odbierajace ten sygnal zglaszaja go programom

monitorujacym jako kolizje. Mierniki ruchu w sieci LAN przyjmuja te raporty od

424

Sieci komputerowe dla kazdego

424

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

kart sieciowych typu Ethernet lub podobne raporty od kart ARCnet lub Token -Ring

i przeksztalcaja je w przydatne wykresy i raporty.

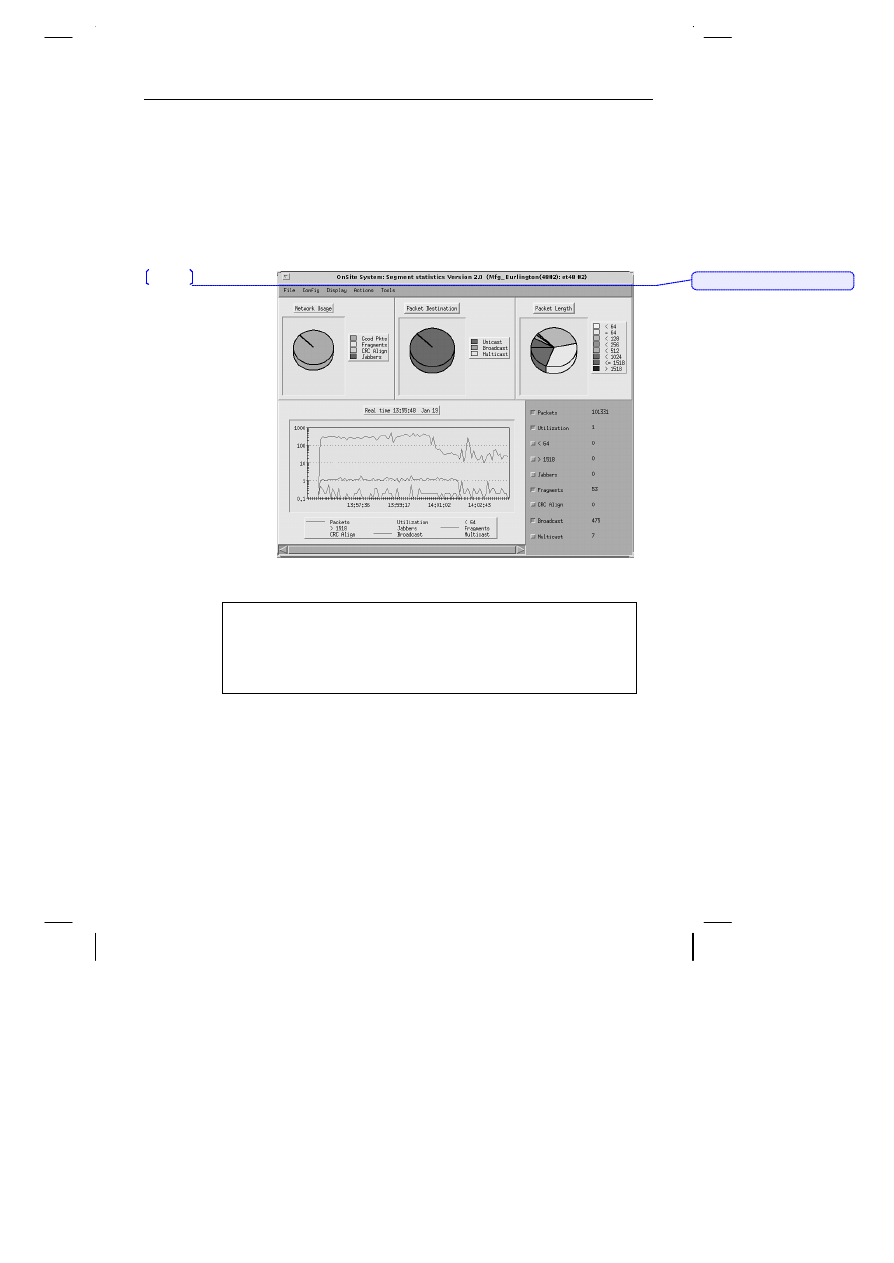

Zarówno systemy zarzadzania ruchem w koncentratorach, jak i mierniki ruchu

dzialajace poprzez karty sieciowe udostepniaja praktyczny i szeroki obraz sieci.

Mierza one natezenie i objetosc strumienia danych plynacego poprzez siec. Rysunek

17.6 przedstawia statystyki, takie jak fragmenty pakietów, uszkodzone karty

sieciowe i inne problemy w okablowaniu. Jednak czasami trzeba przeprowadzic

próbe jakosci wody, aby poznac szczególy jej zawartosci. W przypadku sieci próbki

strumienia danych dostarczaja produkty zwane

analizatorami protokolów

.

Ry sunek 17.6.

Przykladowe

statystyki

Ekran programu Optivity

Ekran z programu Optivity firmy Nortel/Bay Network obrazuje ruch w sieci i

dzieli go wedlug fragmentów pakietów, pakietów z uszkodzonych kart

sieciowych, ro zmiaru pakietów i innych kategorii.

Analizatory protokolów

„Nie jestem pewien, co to robi, ale kiedy to zobaczylem, wiedzialem, ze musze to

miec”. To odczucie wyrazone przez swiezo upieczonego administratora sieci

w jednym z banków na Manhattanie oddaje stan emocjonalny wielu nabywców

urzadzen diagnostycznych dla sieci LAN. Dla niektórych analizatory protokolów to

Komentarz: j.w.

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

425

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

425

wydajne narzedzia, ale dla innych sa one zwyklymi amuletami lub talizmanami,

które maja nadac odpowiedni status i uchronic siec przed nieszczesciem.

Ceny zintegrowanych syste mów analizy protokolów, takich jak Sniffer firmy

Network General (obecnie czesc Network Associates) zaczynaja sie od poziomu

10 000 USD. Jednak systemy zintegrowane maja silna konkurencje ze strony

pro duktów alternatywnych, które sa bardziej ekonomiczne, a przy tym równie

uzyteczne dla administratorów typowych sieci. Rodzina produktów LANdecoder

firmy Trticom zawiera rozsadnie wycenione oprogramowanie do analizy

protokolów, które mozna uruchomic na dowolnym komputerze PC. Jednak

produkty te nie dzialaja ze wszystkimi kartami sieciowymi. Oprogramowanie

oferuje wiele takich samych funkcji jak analizatory sprzetowe i moze byc

uruchamiane na niedrogich notebookach z procesorem 486.

Pomiedzy specjalistycznymi systemami zintegrowanymi a produktami

programowymi mozna znalezc odpowiednia dla swojej instalacji kombinacje ceny i

mozliwosci. Zacznijmy od kilku prostych definicji i objasnien. Co to jest protokól i

czemu trzeba go analizowac?

Po co analizatory protokolów?

Zapewne wiecej analizatorów protokolów jest sprzedawanych jako

zabawki niz narzedzia. Systemów tych moga potrzebowac nieliczni

programisci i eksperci od rozwiazywania problemów z siecia, nato miast

wiekszosc nabywców analizatorów protokolów nawet nie wie, z czym ma

do czynienia. Na szczescie ludzie ci nie czytaja takich komentarzy i

kupuje je, tak czy owak. Godne polecenia sa programowe realizacje

analizatorów, jak na przyklad LANdecoder firmy Triticom.

Protokól = Porozumienie

Protokól

to, jak byc moze Czytelnik pamieta, nic innego tylko formalne

porozumienie dotyczace metody formatowania danych i potwierdzania ich odbioru

podczas sesji komunikacyjnej. Kiedy produkty róznych firm sa zgodne z tym

samym protokolem, moga sie ze soba komunikowac – przynajmniej teoretycznie.

Protokoly warstwy transportowej zostaly opisane w rozdziale 8.

Protokól warstwy sieci IP opisano w podrozdziale „Niebo i pieklo IP” w

rozdziale 13.

Dzialanie oprogramowania komunikacyjnego polega na opakowaniu danych

wiadomosci w dodatkowe pola danych na poczatku i na koncu. Format tyc h pól jest

okreslony przez protokól, z którym oprogramowanie jest zgodne. Pola danych

tworza koperte dla wiadomosci, która pozwala na przeslanie poprzez lacza

komunikacyjne. Systemy – nadawczy i odbiorczy musza uzywac tego samego

protokolu, tak aby wiedzialy, jak odczytac adres z koperty, skierowac ja

odpowiednia trasa, dostarczyc i nawet odebrac potwierdzenie, niezaleznie od

426

Sieci komputerowe dla kazdego

426

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

zawartosci. Jesli komunikacja poprzez lacza zawodzi, odczytanie poczatkowych i

koncowych pól, a nawet otworzenie i odczytanie danych z wiadomosci moze

pozwolic na rozwiazanie problemu.

Analizator protokolów

jest narzedziem uzywanym do odczytywania pakietów

okreslonych protokolów. Istnieja rózne typy analizatorów dla wszystkich typów

laczy komunikacyjnych, w tym dla X.25, ISDN i kilku standardów sieci lokalnych.

Mozna skonfigurowac analizatory dla sieci ATM, Ethernet i Token- Ring. Produkty

te zwykle wygladaja jak przenosne komputery PC, ale w rzeczywistosci sa one

pro gramami dzialajacymi na laptopie. Na ekranie wyswietlane sa obrazy, a

oprogramowanie moze tworzyc wykresy i raporty przeznaczone do wydruku.

Analizatory protokolów sieciowych przechwytuja pakiety danych przesylane w

sieci i dekoduja je, uzywajac specjalnego oprogramowania. Wszystkie analizatory

pro tokolów sieci LAN umozliwiaja filtrowanie i sortowanie przechwyconych

danych w celu latwiejszego przetwarzania, a niektóre identyfikuja uzywane

protokoly i oceniaja kazdy blad lub odstepstwo od normalnosci w przechwyconych

danych.

Analizatora protokolów mozna uzyc do wybiórczego wyswietlania pakietów w

czasie rzeczywistym lub do przechwytywania ich i zapisywania do pózniejszych

badan. Ustawienie kryteriów filtrowania pozwala na przyklad na wyswietlanie

wylacznie pakietów przychodzacych do okreslonej stacji lub z okreslonej stacji,

sformatowanych zgodnie z konkretnym protokolem lub zawierajacych pewne

bledy. Ustawienie kilku filtrów jednoczesnie zmniejsza potrzebe duzej pamieci

maso wej w analizatorze. Mozna równiez skonfigurowac analizator do

przechwytywania wszystkich danych, jakie jest w stanie pomiescic – tysiecy

pakietów ethernetowych – i uzyc tych samych filtrów do ich szczególowej analizy.

Niektóre analizatory maja edytor, który pozwala na usuniecie niepotrzebnych

danych, dodanie koment arzy, drukowanie raportów, a nawet – tworzenie plików w

standardowym formacie bazy danych. Latwosc ustawiania filtrów i przegladania

danych to wazne kryterium przy ocenie analizatorów protoko lów.

Chociaz ich mozliwosci w zakresie analizy protokolów sa imponujace, funkcja,

z której najczesciej korzystaja uzytkownicy jest znacznie mniej wyrafinowana.

Zwykle bowiem mozna zobaczyc ekran z wykresem przedstawiajacym aktywnosc

w sieci. Doswiadczenie Autora potwierdza, ze ludzie oprowadzajacy VIP-y po

organizacji uwielbiaja pokazywac gosciom „centrum zarzadzania siecia”, w którym

moga oni ogladac przesuwajace sie na ekranie slupki odpowiadajace aktywnosci

w sieci i przypuszczalnie w calej korporacji. Na ekranach tych widac zwykle inne

informacje, jak liczbe bajtów lub bitów przemierzajacych siec w ciagu sekundy,

procentowe wykorzystanie maksymalnej pojemnosci sieci, liczbe pakietów

uszkodzonych i jakies pomiary szczytowych obciazen od czasu aktywacji monitora.

Wiekszosc analizatorów moze równiez poslugiwac sie technika zwana

reflektom etria w dziedzinie czasu

(time domain reflectometry – TDR) w celu

testowania nieprawidlowo zakonczonych polaczen kablowych. Technika ta polega

na wysylaniu sygnalu poprzez kabel i pomiarach echa. System moze zlokalizowac

przerwany lub zwarty obwód z rózna dokladnoscia. Prawdziwe sys temy TDR to

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

427

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

427

urzadzenia precyzyjne, czesto wyposazone w oscyloskop, zapewniajacy dokladnosc

pomiarów.

Analizatory protokolów moga równiez generowac ruch sieciowy. Niektóre systemy,

takie jak Sniffer, opracowany pierwotnie przez Network General, a obecnie bedacy

wlasnoscia Network Associates, zawieraja generator ruchu, który wysyla do sieci

strumien poprawnych pakietów.

Wazna funkcja zwiazana z rozwiazywaniem problemów dostepna w programie

LANalyzer Novella jest mozliwosc ponownego wprowadzania do sieci

przechwyconego strumienia danych. Mozna sobie na przyklad wyobrazic

administratora, kt óry przechwytuje dane wymieniane pomiedzy stacja sieciowa a

serwerem, które zawieraja bledne odpowiedzi serwera. Nastepnie mozna wejsc do

pliku z tymi danymi, poddac edycji uszkodzone pakiety i wyslac te same zadania do

serwera, próbujac zlokalizowac problem. Wszystko to moze sie odbywac bez

przerywania dzialania stacji sieciowej. Te mozliwosci maja dosc oczywisty wplyw

na bezpieczen stwo, o czym bedzie mowa w dalszej czesci rozdzialu, ale z

pewnoscia sa przydatnym narzedziem analitycznym.

Darmowe narzedzie sieciowe

Firma Fluke Corporation udostepnia bezplatna wersje programu do

testowania ustawien sieciowych wewnatrz komputera PC. Spod ad resu

www.flukenetworks.com/lan mozna pobrac program o nazwie PC

Inspector. Program ten wyswietla adresy IP, maske podsieci, nazwe

domeny, dyski sieciowe, konfiguracje protokolów transport owych i

konfiguracje oprogramowania klienckiego dla danego komp u tera PC.

Program ten wyswietla i rejestruje wszystkie podstawowe informacje o

konfiguracji programowej i sprzetowej. Zawiera równiez przydatna baze

danych pomocy ze szczególowymi informacjami o rozwiazywaniu

problemów dla prot okolu IP i sieci LAN.

Analizatory protokolów w sieciach LAN nie sa dedykowane zadnemu konkretnemu

systemowi operacyjnemu. Nalezy wybrac produkt, który wspólpracuje z

uzywany mi kartami sieciowymi i typem okablowania. Ponadto nalezy zwrócic

uwage na obecnosc dekoderów dla uzywanych w sieci protokolów. Jesli na

przyklad korzysta sie z systemu NetWare, trzeba sprawdzic, czy w pakiecie

oprogramowania sa dekodery dla protokolów IPX/SPX.

Bezpieczenstwo

Analizatory sa pasywnymi urzadzeniami monitorujacymi, które nie loguja sie na

serwerze i nie podlegaja systemowi zabezpieczen oprogramowania serwera.

Mozliwosc kopiowania i dekodowania pakietów przesylanych poprzez siec

oznacza, ze kazdy z analizatorem protokolów moze latwo przechwycic i

zdekodowac pakiety zawierajace hasla uzytkowników logujacych sie na serwerze.

W rzeczywistosci analizator protokolów moze przechwycic dowolne dane

428

Sieci komputerowe dla kazdego

428

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

przesylane poprzez siec. Systemy NetWare i Windows NT szyfruja hasla przed

transmisja, ale zaden system operacyjny nie szyfruje transmitowanych plików

danych. Zwykle jest to zadanie dodatkowego sprzetu szyfrujacego lub programów

specjalnego przeznaczenia. Udostepnienie uzytkownikowi analizatora protokolów

jest równoznaczne z udzieleniem wgladu we wszystkie dane krazace w sieci.

Analizator protokolów moze ponadto zrobic cos, czego nie potrafi zadne inne

oprogramowanie: moze on zdekodowac zawartosc przechwyconych pakietów i

znaczn ików, i wyswietlic ich interpretacje w jezyku angielskim (bez kodu

szesnastkowego).

Kup to, czego potrzebujesz

Pierwszym zagadnieniem do rozwazenia przy zakupie tych produktów jest ich

przydatnosc. Nie tylko powinien miec on funkcje adekwatne do ceny, ale funkcje te

powinny byc faktycznie uzyteczne w danej sieci. Analizatory protokolów to

potezne narzedzia – jesli sa potrzebne, nic ich nie zastapi – jesli jednak ich moc nie

jest rzeczywiscie potrzebna, za duzo mniejsze pieniadze mozna uzyskac doskonaly

wglad w funkcjonowanie sieci dzieki programom do kontroli i generowania

raportów wbudowanym w koncentratory lub miernikom ruchu w sieci LAN.

Statystyki serwera

Statystyki bez interpretacji i intuicji sa niewiele warte, jednak jesli ktos posiada te

umiejetnosci, moze dzieki statystykom wiele zdzialac. Sieci to dynamiczne systemy

operacyjne. Ich dzialanie mozna opisywac poprzez pewne parametry.

Administrato rzy moga korzystac z nich do planowania rozbudowy, okreslania

podstawy do porównan, wykrywania problemów we wczesnych stadiach i

argumentacji na rzecz budzetów.

Mnóstwo wspólczesnych programów dostarcza administratorom sieci LAN

surowych i przetworzonych danych statystycznych. Uwazna analiza tych danych

pozwala administratorom stworzyc produktywne i wydajne srodowisko sieciowe.

Dostepny jest szeroki wachlarz produktów, od programów kontrolujacych w sieci

LAN przekroczenie pewnych wartosci granicznych do takich, które wyciagaja

najdrobniejsze szc zególy dzialania serwerów i kart sieciowych.

Produkty generujace raporty statystyczne to najczesciej programy, chociaz kilka

z nich ma specyficzne komponenty sprzetowe. W wiekszosci przypadków sa to

dodatkowe, oferowane przez niezaleznych dostawców, pakie ty oprogramowania dla

sieci LAN, które uzupelniaja mozliwosci systemów operacyjnych w zakresie

generowania raportów statystycznych oraz funkcji zarzadzania i kontroli.

Funkcje zarzadzania okreslaja produkt

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

429

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

429

Trudno jest wypuscic wyjatkowy produkt, na prz yklad karte sieciowa,

który ma byc tani i zgodny ze standardami. Dlatego takie firmy, jak

Hewlett-Packard, Intel i 3Com wyrózniaja swoje karty sieciowe,

wyposazajac je w funkcje zarzadzania i monitoringu. Funkcje te sa

oczywiscie bardzo pozadane przede wszystkim w kartach

przeznaczonych dla serw erów.

Wskazniki mierzone przez te programy to:

υ

objetosc przestrzeni dyskowej zajmowanej przez poszczególne aplikacje,

uzytkown ików lub centra kosztów,

υ

poziom aktywnosci dla okreslonych programów lub plików,

υ

czas polaczenia dla konkretnych uzytkowników lub komputerów,

υ

liczba zadan drukowania (przedstawiana na kilka sposobów),

υ

obciazenie serwera w okreslonym czasie,

υ

kilkadziesiat innych parametrów.

Dane statystyczne zbierane za pomoca oprogramowania monitorujacego tworza

obraz codziennej dzialalnosci, który mozna wykorzystac jako podstawe do

rozwiazy wania problemów w sieci i jako platforme do planów na przyszlosc.

Programy te umozliwiaja równiez kompilacje i formatowanie informacji o sieci

LAN, dzieki czemu mozna porówn ywac dane statystyczne przed wystapieniem

problemu i po nim albo przed zmiana i po niej. Informacje takie sa przydatne do

wykrywania problemów, do okreslania potrzeb i do budzetowania. Ponadto

programy, które tworza pliki danych w formacie ASCII z separatorami w postaci

przecinków, umozliwiaja wykorzystanie ich w innych programach do analiz

finansowych.

Zestawy programów do zarzadzania siecia skladaja sie z wielu narzedzi, które,

mniej lub bardziej, wspólpracuja ze soba w celu przedstawienia wszechstronnego

obrazu kondycji sieci. Elementy takich pakietów sa bardzo zróznicowane pod

wzgledem mozliwosci – od prostych programów monitorujacych cykle procesora

serwera plików do programów inwentaryzujacych oprogramowanie i sprzet, które

moga wygenerowac raport o nu merach przerwan uzywanych przez karty sieciowe

we wszystkich komputerach w sieci. Integracja w ramach zestawu produktów moze

oznaczac wspólna baze danych z informacjami, wspólny interfejs lub program

zarzadzajacy, a nawet pojedynczy program o charakterze konsoli, który laczy

raporty z odrebnych programów.

Rozlegla dziedzina zarzadzania siecia obejmuje do 15-20 kategorii narzedzi

(niektórzy twierdza, ze wiecej). Jednak glówny nurt obejmuje piec podstawowych

obszarów: oprogramowanie inwentaryzacyjne (w tym liczace oprogramowanie),

monitoring ruchu, monitoring klientów PC, monitoring serwerów i dystrybucja

oprogramowania uzytkowego.

430

Sieci komputerowe dla kazdego

430

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

Tak jak sieciowe programy uzytkowe, sieciowe programy narzedziowe sa

zaprojektowanie z mysla o ulatwieniu pracy administratora i zwiekszeniu ogólnej

produktywnosci poprzez wskazywanie problemów w sieci. Sieciowe programy

narzedziowe zwiekszaja wiedze o stanie sieci. Moga one pozwolic naszkicowac

mape sieci, naniesc na nia pozadane zmiany i diagnozowac potencjalne problemy

tak, aby je wyeliminowac, jeszcze zanim wystapia. Przed przegladem kilku

pakietów do zarzadzania, przyjrzyjmy sie blizej funkcjom powszechnego skladnika

tych pakietów, programów zliczajacych oprogramowanie.

Zliczanie oprogramowania

Programy zliczajace oprogramowanie w sieci LAN stanowia podzbiór ogólnych

programów inwentaryzacyjnych, jednak temat ten jest wart osobnego omówienia,

poniewaz to jedyna dziedzina sieci komputerowych, która pozwala na unikniecie

problemów z wymiarem sprawiedliwosci! Narzedzia zliczajace udostepniaja wazne

informacje o tym, jak uzywana jest siec i aplikacje sieciowe. Jesli uzytkownicy

w danej firmie zlamia postanowienia licencji, firma moze popasc w konflikt z

prawem.

Programy zliczajace maja wyjatkowe mozliwosci regulowania liczby

jednoczesnych uzytkowników kazdej aplikacji w sieci, a takze zwiekszania

poziomu bezpieczenstwa w sieci LAN.

Sprzedaz aplikacji sieciowych to ciezkie wyzwanie dla wielu firm. Technologia

udostepniania plików nie stanowi juz problemu. Kazdy absolwent semestralnego

kursu programowania wie, jak napisac aplikacje, która daje wielu uzytkownikom

jednoczesny dostep do tych samych danych. Jednak piractwo w sieciach LAN jest

realnym zagrozeniem dla bytu wielu firm programistycznych.

Istnieja dwie formy piractwa: razaca i subtelna. Pierwsza z nich ma miejsce wtedy,

kiedy ktos kopiuje pliki instalacyjne z serwera na osobny nosnik i wynosi je z

firmy. Jednak sieci LAN sa czesto miejscem nieco bardziej subtelnych aktów

piractwa. Ma ono miejsce wtedy, gdy administrator kupuje pakiet z licencja dla

jednego uzytkownika, instaluje go na serwerze i umozliwia kilkunastu

uzytkownikom je dnoczesny dostep. Piractwo tego rodzaju powoduje olbrzymie

straty przychodów firm programistycznych!

Niektóre firmy programistyczne próbuja ignorowac sieci i nie oferuja licencji

wie lostanowiskowych. Jesli chce sie korzystac legalnie z ich oprogramowania na

wielu komputerach, trzeba nabyc wiele egzemplarzy programu. W przypadku kilku

rzadowych kontraktów komputerowych skutkiem takiego podejscia jest szereg

organizacji, których magazyny sa pelne fabrycznie zapakowanych pakietów

oprogramowania – jeden na kazdego potencjalnego uzytkownika – a tylko jedna

kopia jest wspóluzytkowana w sieci.

Jednak obecnie wiekszosc dostawców aplikacji, które moga pracowac w sie ci,

oferuje licencje wielostanowiskowe. Poniewaz nikt nie wynalazl idealnego

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

431

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

431

rozwiazania, najpopularniejsze sa licencje okreslajace liczbe serwerów. Tylko bardzo

niedoswia dczony lub przekupny administrator moze naruszyc licencje tego typu.

Licencje na serwery sa drogie w przypadku malych sieci. Wielu administratorów

przekonuje sie, ze najkorzystniejsza alternatywa jest wciaz kupienie odpowiedniej

liczby osobnych kopii pakietu.

Ale madrzy administratorzy wiedza równiez, ze niekoniecznie najbardziej

ekonomicznym rozwiazaniem jest posiadanie odrebnej kopii oprogramowania dla

kazdego uzytkownika w sieci. Rzadko zdarza sie, aby wszyscy uzytkownicy

jednoczesnie korzystali z danej aplikacji. Dlatego warto spróbowac kupic tylko tyle

kopii aplikacji, aby zaspokoic szczytowe zapotrzebowanie. Z tym jednak, ze moze

sie ono zmieniac.

Niektóre produkty jedynie kontroluja i informuja o wykorzystaniu aplikacji, ale nie

blokuja dostepu uzytkownikom. Raporty pokazuja, kiedy zapotrzebowanie

przekracza legalne mozliwosci, co poz wala podjac kroki zapobiegawcze, zanim

zaczna sie problemy. Dzieki narzedziom do zliczania oprogramowania mozna

sledzic liczbe uzytkowanych kopii aplikacji i okreslic liczbe kopii, jakie trzeba

kupic dodatkowo do efektywnego zarzadzania siecia LAN.

Produkt y tego rodzaju kosztuja od 100 do 800 i wiecej dolarów zaleznie od liczby

aplikacji i wezlów sieci. Mozna wybrac proste programy, które generuja raporty

o wykorzystaniu aplikacji w sieciach LAN, bardziej rozbudowane programy z

mozl iwosciami modyfikacji lu b pakiety kontrolne, które generuja raporty o wszelkich

dzialaniach w sieci.

Na administratorach sieci LAN spoczywa moralna i prawna odpowiedzialnosc do

kontroli lub pomiaru wykorzystania wszystkich licencjonowanych aplikacji.

Naruszenie licencji dotyczacych oprogramowania poprzez udostepnienie programu

wiekszej niz dozwolona liczbie uzytkowników, jest przyczyna wymiernych strat

finansowych firm programistycznych.

Firmy te podejmuja dzialania prawne skierowane przeciwko piractwu w

korporacy jnych sieciach LA N, choc w wiekszosci przypadków dochodzi do

porozumienia poza sala sadowa. Dostawcy czesto dowiaduja sie o naruszeniu licencji

od niezadowolonych uzytkowników, którzy chca w jakis sposób zaszkodzic bylemu

pracodawcy.

Dzieki profesjonalnym raportom stworzo nym przy pomocy tych programów mozna

wprowadzic w zachwyt „dusigroszy” decydujacych o finansach (rysunek 17.7).

432

Sieci komputerowe dla kazdego

432

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

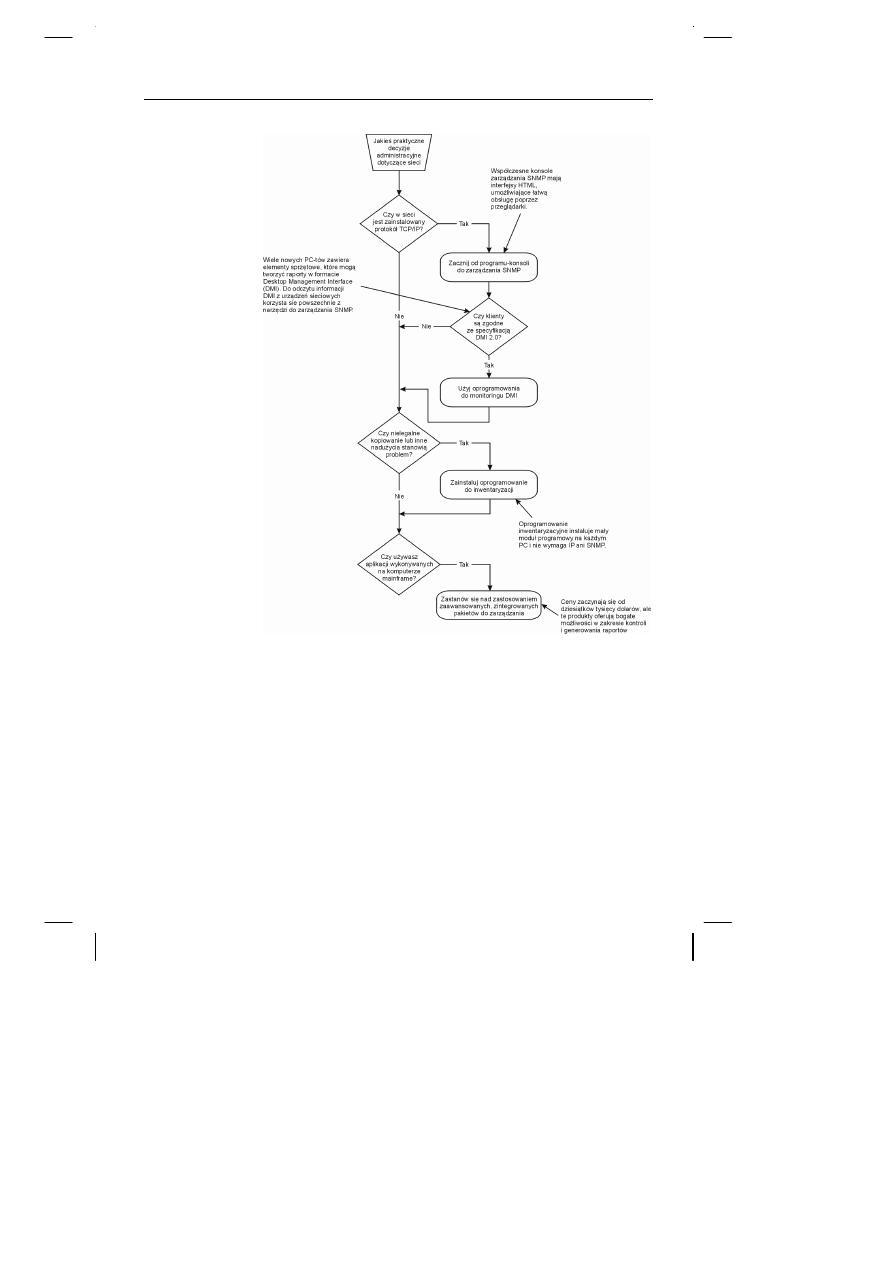

Rysunek 17.7.

Ten schemat

decyzyjny moze

pomóc w wyborze

odpowiedniego

dla siebie

rozwiazania

w zakresie

zarzadzania siecia

informatyczna.

Wielkie organizacje i niezalezne firmy audytorskie sprawdzaja najczesciej

oprogramowanie w ramach audytów wewnetrznych. Jesli kontrolowana aplikacja

jest uzywana niezgodnie z postanowieniami licencji, firmie grozi grzywna i

dyskredyt acja. Jednak dzieki audytom i pomiarom kontrolnym dokonywanym za

pomoca programów pomiarowych, problemy z pogwalceniem licencji powinny

zniknac raz na zawsze.

Poniewaz programy pomiarowe daja pelen obraz tego, kto, kiedy i czego uzywa,

moga one z powodzeniem byc wykorzystywane w planach budzetów i raportach

operacyjnych.

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

433

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

433

Niskie koszty TCO

W roku 1997 temat calkowitych kosztów uzytkowania systemu (total cost of

ownership – TCO) byl przedmiotem wielu dyskusji i spekulacji. Z jednej strony

oczywiste jest, ze ludzie mnóstwo czasu spedzaja na udziwnianiu i

eksperymentowaniu na swoim komputerze. W wielu przypadkach eksperymenty te

powoduja, ze infor matycy firmowi musza poswiecic duzo czasu na przywróceniu

plików konfiguracyjnych i calego komputera do porzadku.

Jesli wierzyc badaniom – roczne utrzymanie sieciowego komputera PC kosztuje

10 000 USD. Z kolei z raportów firmy Gartner Group, zajmujacej sie badaniami

rynku, wynika, ze koszty posiadania i utrzymania tak zwanych uproszczonych

klientów, takich jak komputery sieciowe Oracle NC, sa o 39% nizsze niz w

przypadku PC z Windows 95. Wedlug tych samych badan koszty te powinny byc

nizsze o 31% w przypadku rozwiazan opartych na serwerze, takich jak zdalne

klienty Windows sprzedawane przez Citrix Systems.

Dla wielu ludzi wyniki te nie sa je dnak przekonujace. Sadza oni, ze komputerom

przypisano koszty, które inni moga traktowac za niezbedne w dzialalnosci

gospodarczej. W koncu jesli powstrzyma sie w jakis sposób pracowników od

eksperymentowania z konfiguracja komputerów, to czy nagle skoncentruja sie oni

wylacznie na pracy i stana sie znacznie bardziej produktywni, czy raczej znajda

sobie inne rozrywki?

Zalozenia TCO dla komputerów biurowych

Najskuteczniejszym sposobem kontroli kosztów zwiazanych z komputerami

sieciowymi jest zredukowanie ciaglych wedrówek informatyków zwiazanych z

nieudanymi eksperymentami uzytkowników.

Mozna to zrobic latwo. Wystarczy wprowadzic centralne zarzadzanie

oprogramowaniem i sprzetem. Takie zarzadzanie umozliwiaja pakiety

administracyjne opisane wczesniej w tym rozd ziale.

Microsoft przeprowadzil badania zachowan uzytkowników i na tej podstawie

sporzadzil przedstawiona ponizej liste. Te piec grzechów glównych jest przyczyna

obnizenia indywidualnej produktywnosci i zwykle wymaga interwencji

profesjonalisty. System Microsoftu SMS w najnowszej wersji Windows zawiera

modul oprogramowania, którego zadaniem jest stworzenie

Zero Administration

Workstation

(ZAW – bezobslugowa stacja robocza).

υ

nieumyslne usuwanie niezbednych plików systemowych z dysku twardego ,

υ

nieprawidlowe mo dyfikowanie ustawien w panelu sterowania lub w

rejestrze,

υ

wprowadzanie niezgodnosci lub wirusów poprzez instalowanie nowego

oprogramowania,

434

Sieci komputerowe dla kazdego

434

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

υ

eksperymentowanie z ustawieniami systemowymi, takimi jak kolory tla i

organizacja pulpitu,

υ

instalowanie i korzystanie z nieakceptowanego i niezwiazanego z praca

oprogramowania, na przyklad gier.

Zarzadzanie w oparciu o zalozenia ma wiele znaczen

Jak sie czesto zdarza w tej branzy, jedno okreslenie ma wiele znaczen.

Oprogramowanie do zarzadzania stacjami roboczymi w oparciu o

zalozenia decyduje o tym co wolno, a czego nie wolno robic

poszczególnym uzytkownikom i ma na celu kontrole kosztów.

Oprogramowanie do zarzadzania siecia w oparciu o zalozenia jest

bardziej skomplikowane. Oprogramowaniu temu przekazuje sie zalozenia

firmy, a ono z kolei in struuje sprzet sieciowy, w jaki sposób zalozenia te

maja byc realizowane. Na podstawie katalogu sieciowego,

oprogramowanie dopasowuje poszczególnych uzytkowników do ich

adresów sieciowych. Zaleznie od znaczenia dla firmy, uzytkownik lub

aplikacja moze dostac okreslony priorytet, okreslony poziom jakosci

uslug i pasma oraz okreslone prawa dostepu. Oprogramowanie do

zarzadzania siecia w oparciu o zalozenia to wspaniala idea, ale jest malo

prawdopodobne, aby moglo ono niebawem powaznie wplynac na

funkcjonowanie organizacji.

Stara idea uproszczonego klienta

W grudniowym wydaniu PC Magazine z roku 1989 Autor przedstawil

przeglad bezdyskowych stacji roboczych. Pózniej wydawalo sie, ze idea

upadla, pomimo ze cena konkurencyjnych pe cetów wciaz oscylowala

wokól 5 000 USD i konsumenci chetnie widzieliby jakies obnizki cen.

Koncepcja wrócila dekade pózniej w postaci komputerów sieciowych

(Network Computer – NC), znowu upadla i znalazla nowe wcielenie

posród telefonów i urzadzen kieszonkowych. Najlepszym zastosowaniem

dla tych uproszczonych klientów sa urzadzenia przenosne,

wykorzystujace system operacyjny Windows CE i specjalistyczne,

wirtualne aplikacje. Mozna ich takze uzyc jako zamiennika dla

tradycyjnych terminali do wprowadzania danych.

Do kontroli dozwolonych dzialan uzytkowników korzysta sie z techniki zwanej

zarzadzaniem na podstawie zalozen

. W zasadzie sprowadza sie ona do

zapobiegania popelnianiu przez uzytkowników wymienionych powyzej grzechów.

Oprogramowanie tego rodzaju eli minuje wiele szkód i wezwan na ratunek, a takze

poprawia produktywnosc uzytkownika. Zarzadzanie w oparciu o zalozenia jest

Komentarz: Uzupelnilem ramke

„That Old Thin Client Idea”

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

435

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

435

czescia inicjatywy dotyczacej kontroli kosztów TCO, w której uczestnicza miedzy

innymi Hewlett-Packard, Intel, Microsoft i Novell.

Zarzadzanie komputerami i zarzadzanie siecia staja sie kluczowymi zagadnieniami

wraz ze wzrostem presji na badanie i nawet kontrolowanie calkowitych kosztów

uzytkowania komputerów w sieci, jaka wywierana jest na menedzerów. Pod koniec

lat 90. czesc dostawców zaproponowala alternatywny system komputerów

biuro wych, zaprojektowany z mysla o obnizeniu kosztów oprogramowania,

utrzymania

i byc moze – pozyskania. Sun Microsystems wraz z Oracle i innymi promuja idee

tanich uproszczonych klientów, które wymagaja mnie jszej obslugi administracyjnej

niz komputery PC. W odpowiedzi producenci pecetów zaczeli wyposazac swoje

produkty w funkcje administracyjne.

Nie wierze!

Autor wierzy, ze pecety z funkcjami zarzadzania moga ulatwic zycie

uzytkownikom i administratorom, ale sceptycznie podchodzi do wyników

róznych badan obiecujacych oszczednosci z tym zwiazane. Nalezy madrze

korzystac z technologii zarzadzanych pecetów i uproszczonych klientów, ale

nie nalezy spodziewac sie, ze technologie te dadza oszczednosci, które

bedzie mozna ulokowac w banku .

Producenci, próbujac przekonac nabywców, uzywaja mnóstwa argumentów za

swoimi rozwiazaniami i przeciwko rozwiazaniom konkurencyjnym. Istnieje kilka

rozwiazan alternatywnych, których przeglad wraz z ich wadami i zaletami

przedstawiono ponizej.

υ

Zwykle stare pecety

. W biezacym kontekscie mozna je nazywac

„niezarzadzanymi”. Te popularne komputery sa otwarte na eksperymenty

uzytkowników, wymagaja okresowych przegladów, a czasami równiez

indywidualnego konfigurowania danej kombinacji sprzetu i oprogramowania.

υ

Zarzadzane pecety

. Redukcja kosztów TCO to przede wszystkim redukcja

wedrówek informatyków po firmie, a zatem pecety powinny byc otwarte

na zarzadzanie z centralnej lokalizacji sieciowej. Specyfikacja Desktop

Management Interface (DMI) opracowana przez Desktop Management Task

Force oferuje metode zdalnej inwentaryzacji komponentów sieciowych

i ustawien systemowych.

υ

Inne pakiety oprogramowania maja podobne mozliwosci, ale nie z

pozio mu BIOS-u plyty glównej.

υ

NetPC

. NetPC to pierwszy z tak zwanych uproszczonych klientów. Te

terminale uzytkownika maja niewiele – jesli w ogóle – gniazd rozszerzen

i nie maja napedu dyskietek, ani napedu CD-ROM. Maja natomiast lokalny

dysk twardy. Cala administracja komputerem NetPC i jego konfiguracja

jest przeprowadzana centralnie z serwera, a uzytkownicy maja

zablokowany dostep do ustawien systemowych. Jesli koncepcja NetPC

odniesie sukces, to wesprze inicjatywe Microsoftu bezobslugowych stacji

436

Sieci komputerowe dla kazdego

436

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

roboczych dla Windows. Technologia po stronie serwera bazuje na

systemie Windows NT 5.0, a oprogramowanie po stronie klienta jest

czescia pakietu Zero Administration Kit (ZAK).

υ

Terminale Windows

. WinTerm sklada sie z ekranu, klawiatury, procesora

o dosc niewielkiej mocy z ograniczona pamiecia, portów szeregowych

i równoleglych oraz polaczenia sieciowego. Podobnie jak opisane w

rozdziale 15 urzadzenia zdalnego zarzadzania, terminale WinTerm

wykonuja swoje aplikacje na serwerze i tylko polecenia wpisywane z

klawiatury i obrazy z ekranu sa przesylane poprzez lacze komunikacyjne.

Poczatkowo termin ale Windows byly oferowane jako zamienniki dla tak

zwanych

terminali niemych

(dumb terminal). Z aplikacji Windows mozna

korzystac poprzez terminale Windows, jesli podlaczy sie je do serwera

Windows NT z dzialajacym na nim systemem WinFrame firmy Citrix

Systems.

υ

Komputer sieciowy

(NC). Najbardziej radykalna koncepcja zrywajaca ze

swiatem PC to koncepcja

komputera sieciowego

. Dziecko Oracle i Sun

Microsystems jest ulubiencem specjalistów od

public relations

. IBM

dostrzegl w komputerach NC zamienniki do standardowych terminali do

wprowadzania danych. NC to bardzo uproszczony klient bez lokalnej

pamieci masowej. Podstawowa konfiguracja to karta z pamiecia ROM o

pojemnosci 8 MB, zlacze SmartCard, interfejsy podczerwony i sieciowy,

port równolegly i para portów wejscia -wyjscia zgodnych z PS/2 do

podlaczenia myszy i klawiatury. W zalozeniach NC ma byc

superprzegladarka i urzadzeniem, na którym dzialaja programy napisane w

jezyku Java. W wie kszosci przypadków NC jest przeznaczony jako

terminal uzytkownika

w zastosowaniach biznesowych.

Typy terminali zostaly omówione w podrozdziale „Minikomputery i

systemy mainframe” w rozdziale 14.

Uproszczone podsumowanie

Wniosek jest taki, ze nalezy uzywac terminali najlepszych do

konkretnych zastosowan. Jesli typowe zadania uzytkowników to poczta

elektroniczna i korzystanie z edytora tekstów, zarzadzane pecety beda w

sam raz. Jednak niektóre specjalistyczne aplikacje biznesowe moga byc

opracowane pod katem komputerów sieciowych lub terminali Windows i

najlepiej dzialac wlasnie z tymi urzadzeniami.

υ

Terminale WWW

. Terminale WWW obejmuja szeroki zakres produktów,

takich jak wyposazone w przegladarki telefony i miniaturowe komputery

obslugiwane przez system operacyjny Windows CE. Urzadzenia te sluza

Komentarz: Wstawilem

brakujace See Also

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

437

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

437

do przegladania stron WWW zaprojektowanych dla malych – czesto

monochromatycznych – wyswietlaczy. Ich przydatnosc obliczeniowa i

produktywnosc rosnie dzieki polaczeniu mobilnosci z dostepem do

informacji.

Z powyzszych urzadzen najwieksze szanse na sukces maja terminale Windows.

W latach 1997 -98 komputery sieciowe byly na szczycie zainteresowan. Niektórzy

wiescili juz koniec ery pecetów, których miejsca na biurkach mialy zajac

uproszczone komputery klienckie. A potem tanie komputery PC wrócily do lask, a

NC doznaly kleski.

Obecnie trend w kierunku dzierzawy aplikacji do

uslugodawców aplikacji

(applic ation service provider – ASP) na nowo podsycil zainteresowanie

uproszczonymi klientami. Ponadto idea ta zyskala wsparcie pod koniec roku 1999,

kiedy to IBM, Sun i Hewlett-Packard poinformowali o systemach dla

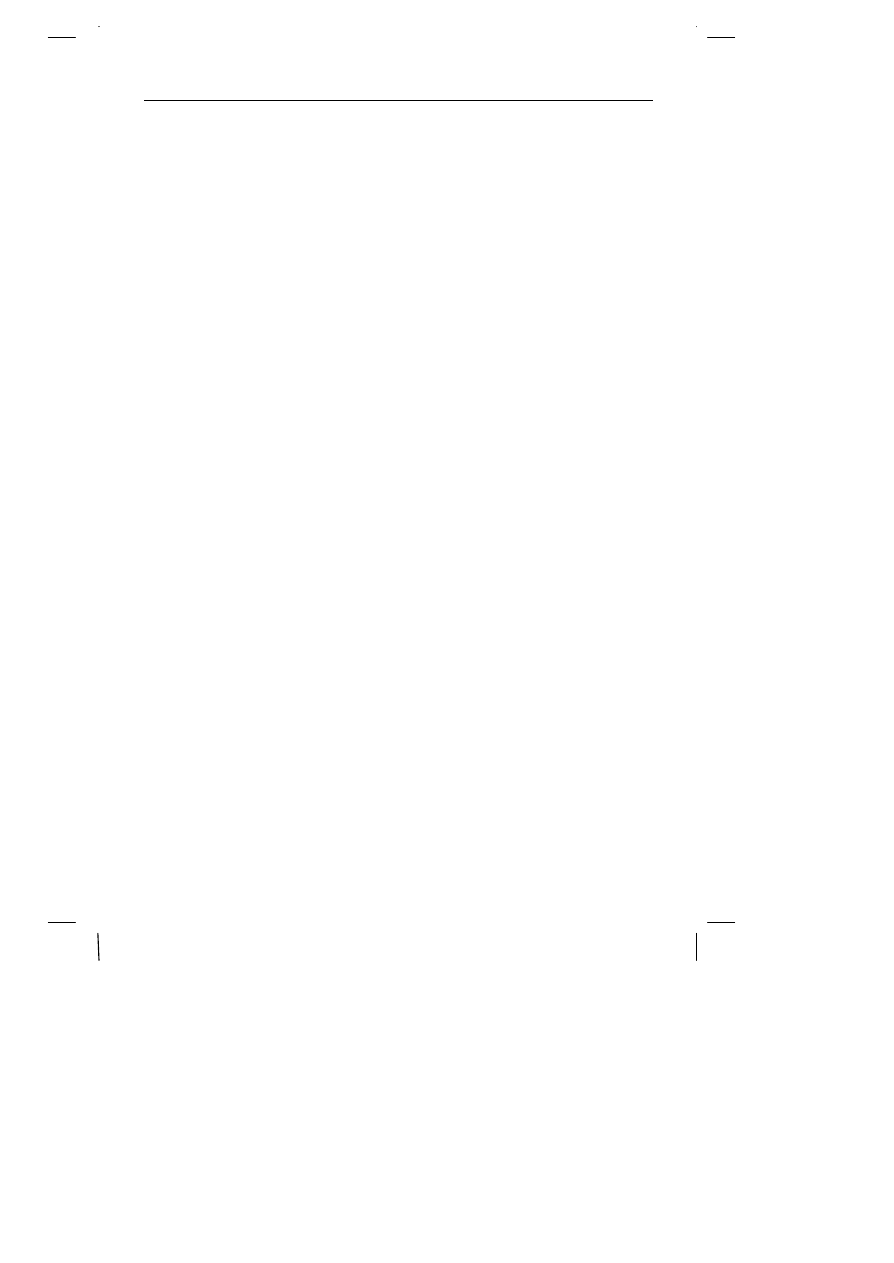

uproszczonych klientów. Diagram na rysunku 17.8 objasnia róznice pomiedzy

poszczególnymi produktami

z kategorii uproszczonych klientów.

Rysunek 17.8.

Schemat

ulatwiajacy

wybór

odpowiedniego

oprogramowania

i sprzetu

Komentarz: Podpis do rysunku

przenioslem do ramki „na

marginesie”

438

Sieci komputerowe dla kazdego

438

C: \Documents and Settings \Piotrus \Pulpit \sieci\Sieci komputerowe dla kazdego\17.doc

Problem z technologia uproszczonego klienta?

Przedstawiony na rysunku diagram moze pomóc podjac decyzje. W

niektórych przypadkach korzystniejsze bedzie uzywanie zwyklych

pecetów z oprogramowaniem do zarzadzania umozliwiajacym ob nizenie

kosztów interwencji personelu technicznego spowodowanych przez

uzytkown ików. W innych przypadkach lepiej bedzie posluzyc sie

uproszczonymi klientami, na których dzialaja tylko przegladarki lub

specjalne aplikacje w jezyku Java. W jeszcze innych przypadkach

wymagania te najlepiej spelnia terminale Win dows.

Idea prostego narzedzia na biurku i przeniesienia skomplikowanych operacji na

serwer – co moze prowadzic do ogólnej redukcji kosztów – jest znowu w modzie.

Praktyczne zastosowania terminali Windows obejmuja emulacje terminali,

przegladanie WWW i korzystanie z aplikacji. Ta ostatnia mozliwosc dotyczy

aplikacji dzialajacych na serwerze i dostepnych poprzez przegladarke lub poprzez

klientów Citrix WinFrame, Citrix MetaFrame lub Microsoft Windows Terminal

Serwer.

Szerokie rozpowszechnienie tej architektury wymaga odpowiednich serwerów,

które maja okolo szescdziesieciu czterech procesorów, polaczonych siecia z

klientami na biurkach, których jedynym zadaniem jest wyswietlanie obrazu

aplikacji na ekranie. Moze to oznaczac klopoty dla producentów PC, którzy zyja ze

sprzedazy wydajnych urzadzen wielkim klientom korporacyjnym.

Wspólczesne uproszczone klienty Windows od Hewletta-Packarda i Compaqa

wygladaja, jak grzbiet ksiazki o wysokosci 25 centymetrów z zar zacym sie

zielonym okiem. Systemy te maja porty dla szybkiego Ethernetu, kart PC Card i

urzadzen USB. Wiele funkcji oferuje, liczaca osiem urzadzen, rodzina

uproszczonych klientów IBM, zwana

Network Station Family

. Wszystkie one moga

wykonywac aplikacje Windows jako klienty systemu Citrix, a poszczególne

produkty maja rózne mozliwosci emulacji terminali i obslugi aplikacji Java.

Tradycyjne duze firmy komputerowe, takie jak Unisys, popieraja technologie

uproszczonego klienta, wdrazajac ja poprzez niezawodne serwery z rzedami

procesorów Intela w kazdym z nich. Unisys sprzedaje swoje serwery z procesorami

Intela uslugodawcom aplikacji z dziesiatkami tysiecy uzytkowników. W centrum

danych uslugodawcy jeden procesor moze obsluzyc piecdziesieciu klientów. Unisys

poinformowal o strategii oferowania serwerów nawet z szescdziesiecioma czterema

procesorami, które beda mogly wykonywac popularne aplikacje.

Popularnosc uslug dzierzawy aplikacji nie zmieni sposobu, w jaki korzystamy z

aplikacji, ale w przypadku, kiedy uzytkownik pracuje wylacznie w jednej aplikacji –

na przyklad przy wprowadzaniu zlecen lub w systemie kadrowym – podejscie to

moze byc calkiem przydatne.

Rozdzial 17.

♦ Siec – zarzadzanie i kontrola

439

C :\Documents and Settings\Piotrus\Pulpit\sieci \Sieci komputerowe dla kazdego\17.doc

439

Zarzadzanie siecia daje wyniki

Pomijajac kilka skaczacych histogramów i przesuwajacych sie wykresów

slupko wych, oprogramowanie do zarzadzania siecia LAN moze wygladac calkiem

nieciekawie. Moze zasypac administratora lawina statystyk i dac mu pole do

popisu, jesli chce stawic czola problemom technicznym. Jednak te programy nie

tylko ulatwiaja prace poprzez wska zywanie problemów, naduzyc i trendów. Moga

one równiez pomóc w staraniach o srodki finansowe lub zwiekszenie personelu do

obslugi sieci lokalnej.

Wyszukiwarka

Podobne podstrony:

18 rozdzial 17 obddadd7lgo54zmd Nieznany (2)

18 rozdzial 17 UXCTXEQZKIEB67R3 Nieznany (2)

18 rozdzial 17 vmtc3jege7kyyouu Nieznany (2)

Application Note CISPR 17 Measu Nieznany (2)

DGP 2014 11 17 rachunkowosc i a Nieznany

17 Rozp Min Zdr w spr szk czyn Nieznany

17 rzs 2012 13 net wersja pods Nieznany (2)

IMG 17 id 210990 Nieznany

17 03 2014 Jaskowskaid 17194 Nieznany (2)

17 Rozwijanie sprawnosci pisani Nieznany (2)

17 Maszynowe pozyskiwanie eleme Nieznany

17 rozdzial 16 fq3zy7m2bu2oan6t Nieznany (2)

17 02 2011 2id 17062 Nieznany (2)

praca magisterska(17) jak napis Nieznany

finanse i prawo finansowe id 17 Nieznany

17 18 GPW102 Rocznik2012 Miedzy Nieznany (2)

2009 02 17 test egzaminacyjny n Nieznany (2)

Matematyka 17 id 283105 Nieznany

więcej podobnych podstron