Pytania

kontrolne

i

tematy

-

część

II

1. Czym jest GNU ?

Wolne, darmowe oprogramowanie (nie UNIX) dostępne dla każdego wraz z kodem

źródłowym. 1984 Richard Stallman z MIT- twórca projektu.

W celu finansowania jego projektów powstała Fundacja Wolnego Oprogramowania

(Free Software Foundation). Jednak główny nacisk kładziono na wolność softu.

Z GNU powstał Open source na specjalnych licencjach

2. Jaki jest związek wolnego oprogramowania i internetu ?

• szybsze ulepszanie kodu przez ludzi z całego świata

• możliwość analizy takiego kodu

• łatanie luk programowych

3. Jaka jest etymologia słowa SPAM ?

• mielonka wieprzowa, racjaC, podstawawy żywienia polowego wojsk USA w czasie II

wojny światowej,

• znienawidzona!

• w latach 60-tych w Wlk. Brytanii a potem w USA młodzieżowe określenie na

niechcianą, rozsyłaną automatycznie pocztę tradycyjna

• Etymologia słowa SPAM: Spiced Ham > SPAM; slang młodzieżowy – niechciana

poczta,

• Stupid Person Advertisement / Stupid Pointless Annoying Message, itp. itd. ...

4. Jaką drogą najczęściej rozprzestrzenia się SPAM ?

• Poczta elektroniczna

• GG (rzadziej)

• ICQ (rzadziej)

5. Jakie są trzy warunki, jakie musi spełniać wiadomość, aby określić ją jako

SPAM ?

• treść wiadomości jest niezależna od tożsamości odbiorcy

• odbiorca nie wyraził uprzedniej, zamierzonej zgody na otrzymanie tej wiadomości

• treść wiadomości daje podstawę do przypuszczeń, iż nadawca wskutek jej wysłania

może odnieść zyski nieproporcjonalne w stosunku do korzyści odbiorcy

6. Jak jest różnica między UCE – UCB ?

Uce

UCB

Komercyjne reklamy

niekoniecznie komercyjny

charakter Np.

•

apele org. społ.

•

partii polit.

•

prośby o pomoc

•

ostrzeżenia

Zakazane przez prawo

polskie i UE

Niezakazane przez

Parlament Europejski

1

7. W którym roku miał miejsce pierwszy komercyjny SPAM ? Czego dotyczył ?

Pierwszy spam komercyjny: 1 V 1978r, Gary Thuerk, reklama producenta mini-

komputerów firmy DEC – Digital Equipment Corp., zapraszająca wszystkich

użytkowników ARPAnetu z Zachodniego Wybrzeża USA na ,,dzień otwarty” -

prezentację najnowszych produktów firmy

8. Na jakim poziomie szacowane są straty światowej gospodarki związane ze

SPAMem ?

)

Koszty(według Radicati Group):

• w roku 2003 szacowano, że koszty gospodarki światowej związane ze spamem

wyniosły 20mld USD

• w roku 2004 – 41mld USD

• w roku 2005 – 53mld USD

• w roku 2007 – 89mld USD

• w roku 2010 – 112mld USD

9. Jakie są techniki spam-u ?

• Spam ,,na bankowca” (phishing)

• Spam ,,na urząd bezpieczeństwa”

• Spam ,,na spadek”

• Spam ,,na wygraną”

10. Jakie są negatywne skutki działania oprogramowania typu spyware ?

• Szacuje się, że spyware jest odpowiedzialne za ponad 50% komputerowych awarii.

• Niektóre firmy produkujące sprzęt komp. twierdzą, że ponad 10% żądań pomocy od

klientów dotyczy spyware'u.

• EarthLink i Webroot Software: przeskanowano 1 mln komputerów w sieci internet.

Wyniki skanowania: średnio 28 programów spyware przypada na jeden komputer.

Przy czym znaleziono ok. 300,000 programów, które mogą kraść dane i umożliwiać

dostęp hakerom.

11. Jakie są rodzaje niebezpieczeństw

?SpyWare?

?

• scumware (ang. scum – piana; szumowiny, męty) – inna nazwa na spyware;

żargonowe, zbiorcze określenie oprogramowania,)

które) wykonuje)

w

komputerze niepożądane przez użytkownika czynności.

• stealware/parasiteware – programy „złodziejskie" do okradania płacących za

pośrednictwem internetu,

• adware – oprogramowanie wyświetlające reklamy,

• HBHO (Hijacker Browser Helper Object) – programy pozornie wspomagające prace

przeglądarki internetowej, mogą być wykorzystywane do zbierania różnych informacji

o użytkowniku.

• keylogger – występują w dwóch postaciach: programowej i sprzętowej; odczytuje i

zapisuje wszystkie naciśnięcia klawiszy użytkownika

12. Czego może dotyczyć cyber–przestępczość ?

• gospodarki

• infrastruktury w znaczeniu strategicznym

• stron internetowych

• podłoża politycznego

13. Jakie są trzy najprostsze sposoby ochrony przed niebezpieczeństwami

sugerowane przez analityków bezpieczeństwa sieciowego ?

• regularnie aktualizować swój system operacyjny,

• wyłączyć opcję automatycznego startu nośników,

• unikać korzystania z niezabezpieczonych folderów publicznych czy też nieznanych

pendriveʼów.

2

14. Do jakiego stopnia oprogramowanie ad-ware jest legalne ?

• dopóki nie są samouruchamialne

• dopóki nie przyznają sobie maksymalnych praw dostępu/wutoryzacji

15. Co to jest malware ?

• wszelkie aplikacje, skrypty itp., mające szkodliwe, przestępcze lub złośliwe działanie

w stosunku do użytkownika komputera,

• złośliwe oprogramowanie w postaci wszelkiego rodzaju wirusów, trojanów czy

oprogramowania szpiegującego, które bez świadomego działania użytkownika

zostaje pobrane i zainstalowane w systemie operacyjnym,

• ....

16. Jakie są typy wirusów ?

Wirusy – programy lub fragmenty wrogiego wykonalnego kodu,

który dołącza się, nadpisuje lub zamienia inny program w celu

reprodukcji samego siebie bez zgody użytkownika. Ze względu

na różne rodzaje infekcji wirusy dzielą się na:

• wirusy gnieżdżące się w sektorze rozruchowym twardego dysku (ang. boot sector

viruses),

• wirusy pasożytnicze (ang. parasitic viruses) modyfikują sektory dysku lub zawartość

plików,

• wirusy wieloczęściowe (ang. multi-partite viruses) łączą w sobie dwie lub więcej cech

innych wirusów,

• wirusy towarzyszące (ang. companion viruses) nie zmieniają plików,

• wirusy polimorficzne (ang. polymorphic viruses) posiadają umiejętność zmiany

swojego kodu,

• makro wirusy (ang. macro viruses) uaktywniają się w chwili otwarcia zainfekowanego

dokumentu.

17. Jaki rodzaj złośliwego oprogramowania umożliwia bezpośrednie włamanie do

komputera ?

Exploit – kod umożliwiający bezpośrednie włamanie do komputera; w celu

dokonania zmian lub przejęcia kontroli wykorzystuje się lukę w oprogramowaniu

zainstalowanym na atakowanym komputerze; exploity mogą być użyte w

atakowaniu stron internetowych, których silniki oparte są na językach skryptowych

(zmiana treści lub przejęcie kontroli administracyjnej), systemów operacyjnych

(serwery i końcówki klienckie) lub aplikacji (pakiety biurowe, przeglądarki

internetowe lub inne oprogramowanie).

18. Jaka jest różnica pomiędzy wirusami a robakami ?

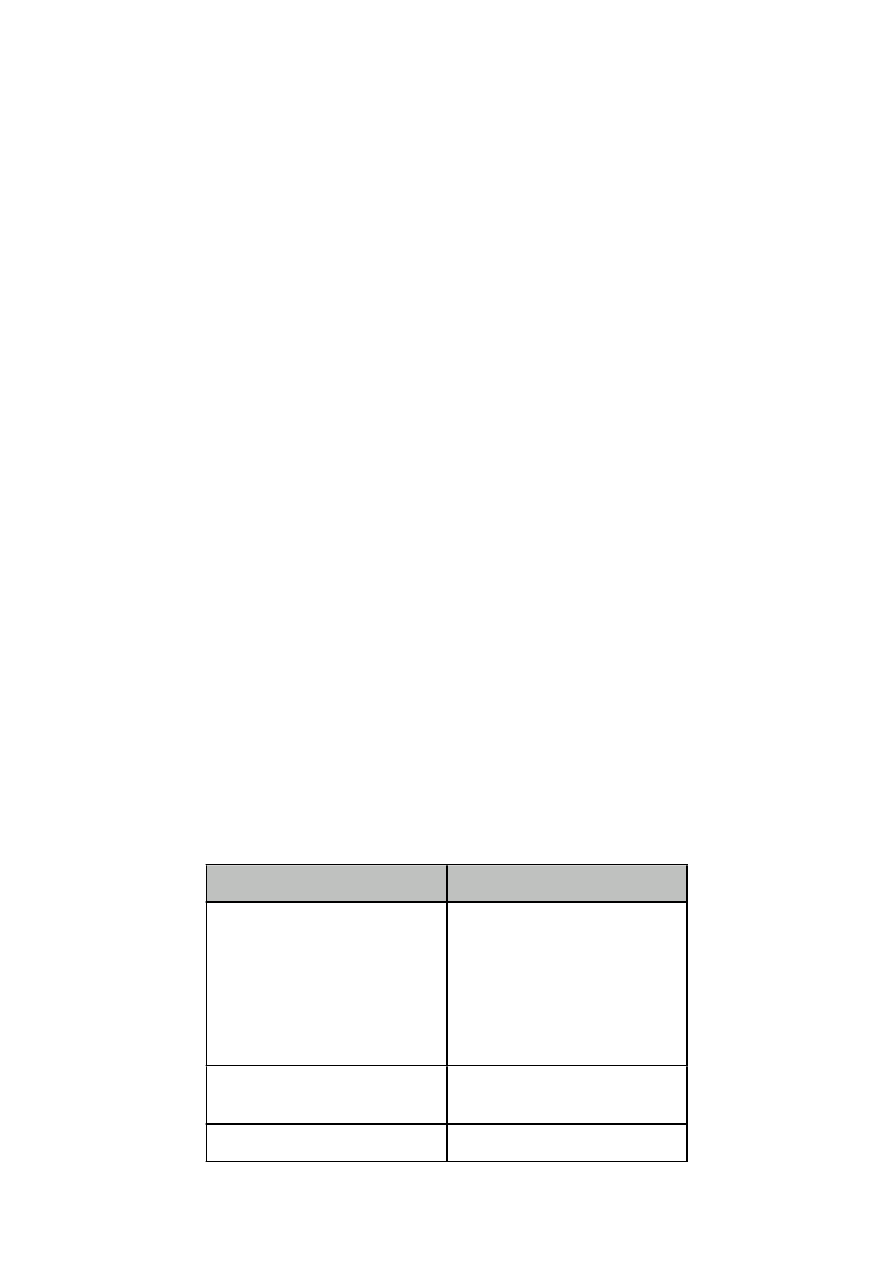

Główne różnice:

Wirusy

Robaki

• potrzebują „żywiciela”

czyli programu do

przenoszenia (dołączają,

zmieniają, nadpisują

programy)

• często mnożą się przez

pocztę elektroniczną

• nie potrzebują żywiciela

• mnożą się tylko przez

sieć

• całe programy

• fragmenty kodu

całe programy

...

...

3

19. Jaka jest główna cecha trojanów ?

• trojan wykonuje operacje w tle, które są szkodliwe dla użytkownika ?

• otwiera port komputera, przez który może być dokonany atak włamywacza (hakera) ?

20. Jaki typ malware uważa się obecnie za najgroźniejszy ?

Rootkit – jedno z najniebezpieczniejszych narzędzi hackerskich; w najnowszych

wersjach potrafi zagnieździć się nawet w pamięci flash BIOS-u płyty głównej; w

takim wypadku nie usunie go z komputera nawet całkowite formatowanie dysku

twardego; podstawowym zadaniem rootkita jest ukrywanie) p r o c e s ó w

określonych) przez) hakera, a zmierzających do przejęcia kontroli nad komputerem

użytkownika; ogólna zasada działania opiera się na maskowaniu obecności

pewnych uruchomionych programów lub procesów systemowych (z reguły

służących hackerowi do administrowania zaatakowanym systemem); Rootkit

najczęściej zostaje wkompilowany (w wypadku instalacji) lub wprowadzony w

procedury systemowe; trudny do wykrycia z racji tego, że nie występuje jako

osobna aplikacja; zainstalowanie rootkita jest najczęściej ostatnim krokiem po

włamaniu do systemu, w którym prowadzona będzie ukryta kradzież danych lub

infiltracja.

21. Czym jest spyware ?

Spyware – oprogramowanie zbierające informacje o użytkowniku bez jego zgody,

takie jak informacje o odwiedzanych witrynach, hasła dostępowe, itp.; występuje

często jako dodatkowe i ukryte komponenty większego programu, odporne na

usuwanie i ingerencję użytkownika; programy szpiegujące mogą wykonywać

działania bez wiedzy użytkownika: zmieniać wpisy do rejestru systemu

operacyjnego, ustawienia) użytkownika,)itp.; program szpiegujący może pobierać i

uruchamiać pliki pobrane z sieci.

22. Na czym polega bezpieczne hasło ?

• małe litery

• duże litery

• znaki specjalne

• cyfry

• cytat, motto, przysłowie--- ogólnie łatwe do zapamiętania zdanie--- jako hasło

ZMODYFIKOWANE np. Litwo!Ojczyzn0Moj@! >>> L!O0M@!

• długie hasło- co najmniej 8 znaków

• nie stosować ciągów znaków np. QWERTY

• nie dawać słownikowych wyrazów

23. Jakie są rodzaje ścian ogniowych – firewall ?

• Firewall programowy: w tej formie firewall jest programem, który działa na

komputerze podłączonym do internetu (może być także stowarzyszony z

wewnętrzną, prywatną siecią). Oprogramowanie ściany przechwytuje przychodzący

ruch i sprawdza go przed dopuszczeniem do komputera, na którym działa lub do

sieci wewnętrznej.

• Firewall sprzętowy: w tym wypadku ściana ogniowa jest rodzajem urządzenia

podłączonego do internetu z jednej strony i wewnętrzną, prywatną siecią z drugiej. W

pewnych przypadkach to urządzenie może wykonywać inne funkcje poza typowymi,

np. funkcje interfejsu modemu kablowego lub modemu DSL (Digital Subscriber Line),

itp. W takim przypadku urządzenie nazywane jest)

internetowym)

o k n e m /

urządzeniem/bramką)ponieważ dostarcza w ,,jednym pudełku” wszystkiego co jest

potrzebne do bezpiecznego podłączenia jednego lub więcej komputerów do

internetu. Czasami na takiej dedykowanej skrzynce działa oprogramowanie firewall i

innego typu programy związane z bezpieczeństwem, a całość nazywana jest

narzędziem bezpieczeństwa.

4

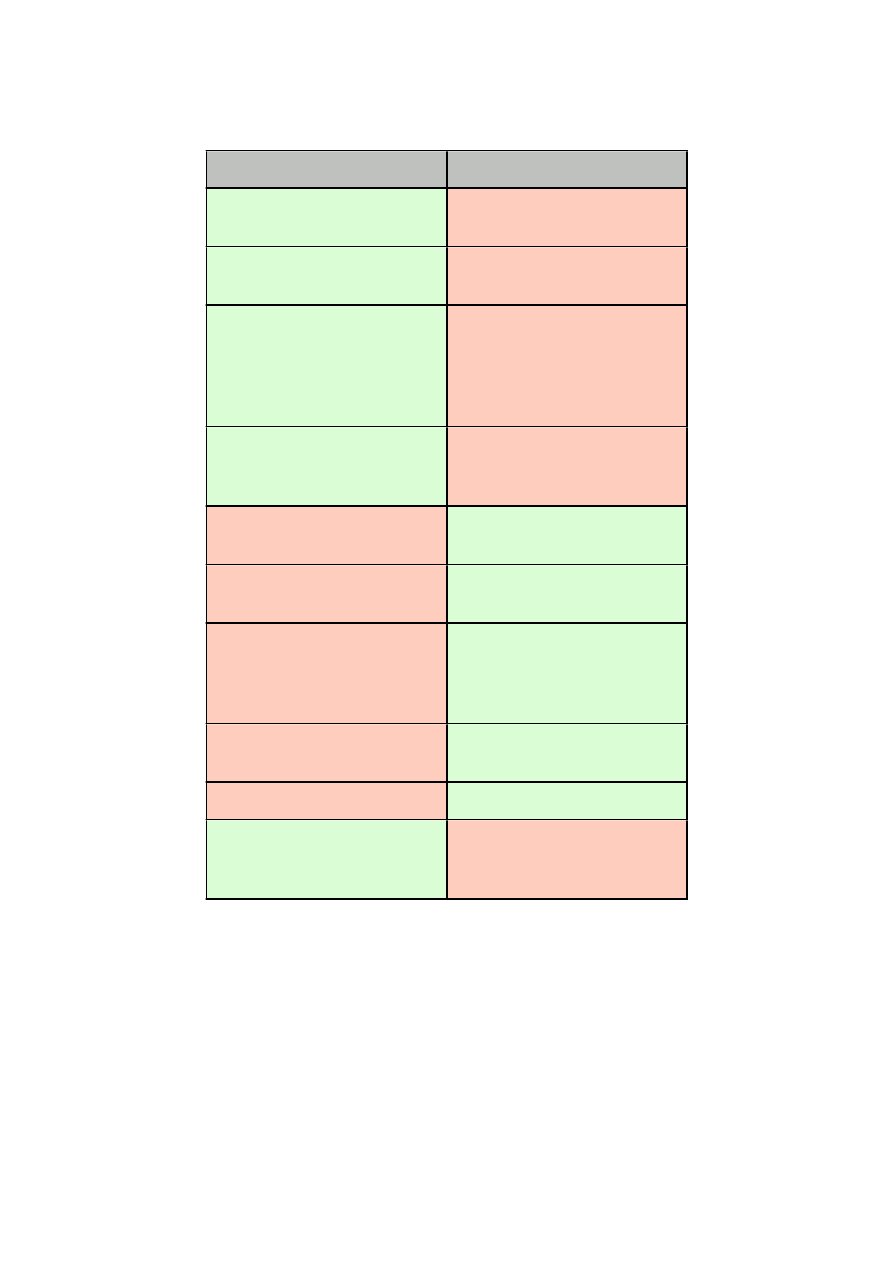

24. Jakie są wady i zalety ścian ogniowych ?

Firewall sprzętowy

Firewall programowy

szybsze działanie

wolniejszy- ograniczenie

sprzętowe

gotowy do pracy

muszą być zainstalowane

na każdym stanowisku

• gotowe oprogramowanie

ze specjalistycznymi

ustawieniami

•

przetestowane na

konkretnym sprzęcie

• trzeba włożyć więcej trudu

w odpowiednią

konfigurację

•

potrzebny czas na

testowanie

niezależny

wymaga administrowania w

zależności od systemu oraz

sprzętu

gdy zawiedzie- niezbędna

wymiana sprzętu

•

reinstalacja

•

naprawa

praktycznie brak możliwości

naprawy

jest

•

w niektórych modelach:

niemożność

zainstalowania update

•

wysyłka do producenta

update

droższy

•

darmowy

•

tańszy

rzadszy update

częstszy update

prawie stałe wymagania

sprzęt musi spełniać coraz

większe wymagania

sprzętowe

5

Wyszukiwarka

Podobne podstrony:

kolos odp

wykł inf, kolos odp

kolos 2 odp

Strzelecki - kolos-wejściówka -pytania i odp, WAT, semestr VI, systemy operacyjne UNIX

odp na pytania kolos eko, Semestr I

kolos makro odp, Towaroznwastwo, Makroekonomia

kolos 1, pyt i odp zestaw a zoo 7 12 2013

2 kolos pyt i odp

odp?nkow na I kolos

Materiały konstrukcyjne odp I ciag, SIMR, I semestr, Materiały Konstrukcyjne, 1 kolos

Zakazy 1 koło pyt i odp, Studia, IV ROK, Bydło, Zakaźne, ZAKAZY, kolos I, zakaz zakazany na 1 kolo n

Kolos GO ćw pyt i odp

Pytania i odp Kolos

odp kolos 1 gr2

odp kolos

odp Kolos nr 1 Witkowska pamięć kształtu

bhp odp kolos nr 1

więcej podobnych podstron