6/2010

50

SIECI KOMPUTEROWE

Sieci komputerowe: część ósma

www.lpmagazine.org

51

W

e wstępie do siódmej części kursu przed-

stawione zostały liczne zalety bezprzewo-

dowych sieci komputerowych standardu

IEEE 802.11 – łatwość konfiguracji i podłączania no-

wych klientów, ograniczenie ilości uciążliwej pracy

przy montażu okablowania oraz swoboda, jaką uzy-

skują użytkownicy. Są to cechy, które sprawiły, iż bez-

przewodowe sieci komputerowe pojawiają się w coraz

większych ilościach nie tylko w domach, lecz również

w firmach i urzędach.

Należy mieć jednak świadomość, iż nieprawidło-

wa konfiguracja urządzeń bezprzewodowych mo-

że przyczynić się do narażenia całej sieci kompute-

rowej (w tym części przewodowej). Zwróć uwagę, że

każda z zalet sieci bezprzewodowej jest również bar-

dzo atrakcyjna z punktu widzenia włamywacza. Nawet

w przypadku, gdy nasza sieć nie jest wykorzystywa-

na do przesyłania szczególnie poufnych danych, po-

winniśmy koniecznie zastosować chociaż podstawowe

techniki zwiększania bezpieczeństwa, takie jak szyfro-

wanie danych przy użyciu odpowiedniego standardu.

W przypadku sieci przewodowych, w celu uzyska-

nia dostępu do jej zasobów na takich samych upraw-

nieniach, jak pozostałe komputery, włamywacz musiał

mieć fizyczny dostęp do gniazda sieciowego. W więk-

szości przypadków wiązałoby się to z koniecznością

dostępu do pomieszczeń przeznaczonych wyłącznie

dla uprawnionego personelu. W sieciach bezprzewo-

dowych sytuacja ulega komplikacji – podjęcie próby

połączenia możliwe jest w obrębie całego jej zasięgu.

Wskutek użycia odpowiedniego sprzętu przez włamy-

wacza (interfejsu sieciowego i anteny, a czasami rów-

nież wzmacniacza) obszar ten może zostać znacz-

nie zwiększony. Widać więc, iż granice naszej sieci są

bardziej rozmyte niż mogłoby się nam wydawać.

Opisane powyżej zagrożenia nie wyczerpują proble-

mów z bezpieczeństwem sieci bezprzewodowych. Nie

zniechęcaj się jednak – większość z nich można wyeli-

minować lub znacząco ograniczyć poprzez poprawną

konfigurację sieci oraz stosowanie odpowiednich prak-

tyk, z których kilka zostanie omówionych w tym artyku-

le. Rozpoczniemy od krótkiej charakterystyki sieci bez-

przewodowych pod względem bezpieczeństwa w po-

równaniu do przewodowych sieci Ethernet. Następnie

przedstawione zostaną podstawowe zasady popraw-

nej konfiguracji sieci bezprzewodowych, zapewniają-

ce poufność przesyłanych danych oraz bezpieczeń-

stwo jej klientów. Poznasz również dystrybucję Back-

Track Linux, przygotowaną specjalnie do analizy bez-

pieczeństwa sieci. W dalszej części omówione zostaną

również najczęściej stosowane metody zabezpieczania

sieci bezprzewodowych, wraz z analizą ich rzeczywistej

skuteczności. Na koniec zajmiemy się wykorzystaniem

znanego już Czytelnikowi programu OpenVPN w celu

zabezpieczania szczególnie poufnych danych przesy-

łanych przy pomocy sieci bezprzewodowych.

Zostań administratorem

sieci komputerowej

W poprzedniej części cyklu przedstawione zostały podstawowe

informacje niezbędne do budowy sieci bezprzewodowych

standardu IEEE 802.11. W trakcie lektury zapoznałeś się również

z przykładowymi konfiguracjami wykorzystującymi różne

tryby pracy punktu dostępowego APPro 2405. W artykule

przedstawione zostały jedynie podstawowe zagadnienia

związane z bezpieczeństwem sieci bezprzewodowych; jest to

jednak na tyle ważny temat, iż poświęcony jest mu cały niniejszy

artykuł. Zapraszam do lektury!

Część ósma (8/9): Bezpieczeństwo sieci bezprzewodowych

6/2010

50

SIECI KOMPUTEROWE

Sieci komputerowe: część ósma

www.lpmagazine.org

51

Sieci bezprzewodowe standardu IEEE 802.11 dzia-

łają w nielicencjonowanym paśmie ISM 2.4/5 GHz.

Z jednej strony pozwala to na tworzenie nowych sie-

ci bez potrzeby uzyskania zgody odpowiednich urzę-

dów, z drugiej – znacznie ogranicza niezawodność

łączności. Jedynym ograniczeniem, jakie narzucone

jest urządzeniom działającym w tym paśmie jest mak-

symalna moc, wynosząca 100 mW EIRP (Equivalent

Isotropic Radiated Power – równoważną mocy wy-

emitowanej przez idealną antenę dookólną). Ogra-

niczenie to ma służyć poprawieniu jakości transmisji

oraz zwiększeniu maksymalnej liczby urządzeń ko-

rzystających z łączności bezprzewodowej na danym

obszarze.

Sieć bezprzewodowa a lokalna sieć Ethernet

Sieci bezprzewodowe standardu IEEE 802.11 bar-

dzo często stosowane są jako rozszerzenie przewo-

dowych sieci Ethernet. Poprzez odpowiednią konfi-

gurację punktów dostępowych (opisaną w poprzed-

niej części kursu) umożliwia się bezpośredni dostęp

klientów bezprzewodowych do zasobów sieci prze-

wodowej. W większości przypadków jest to jednak

niepożądane i naraża całą sieć na nieuprawniony do-

stęp.

Rozwiązaniem tego problemu jest zastosowanie fi-

rewalla oddzielającego klientów sieci bezprzewodowej

od pozostałych segmentów i filtrowanie ruchu siecio-

wego. Urządzenia bezprzewodowe powinny znajdo-

wać się w obrębie jednej podsieci – znacząco zwięk-

sza to bezpieczeństwo i ułatwia konfigurację route-

rów. Zwróć uwagę, iż sieć bezprzewodowa jest w ta-

kiej sytuacji traktowana jako sieć niezaufana (publicz-

na), a pochodzące z niej pakiety traktowane są na po-

dobnych zasadach, jak w przypadku internetu i innych

sieci rozległych.

Podstawowe zasady budowy bezpiecznych

sieci bezprzewodowych

Po zidentyfikowaniu zagrożeń dla sieci bezprzewodo-

wych Wi-Fi, przedstawione zostaną podstawowe za-

sady ich bezpiecznej budowy. Dotyczyć one będą za-

równo zagadnień związanych z doborem sprzętu, jak

i wykorzystania rozwiązań programowych oraz stan-

dardów szyfrowania. Szczególna uwaga zostanie po-

święcona bezpiecznemu podłączaniu sieci bezprze-

wodowych do kablowej sieci lokalnej.

Zasięg sieci powinien być ograniczony do

wymaganego obszaru

Zastosowanie odpowiednich anten oraz przemyślane

rozmieszczenie punktów dostępowych, wykorzystują-

ce przeszkody, pozwoli na uzyskanie pożądanego po-

krycia obszaru sygnałem, zmniejszając jednocześnie

ryzyko wykrycia przez osoby niepowołane.

Sieci bezprzewodowe Wi-Fi – charakterystyka

pod względem bezpieczeństwa

Zastosowanie dowolnej technologii sieciowej lub opro-

gramowania serwerowego powinno być poprzedzone

staranną analizą potencjalnych problemów z bezpie-

czeństwem. Podobnie jest w przypadku sieci bezprze-

wodowych – trudno mówić o świadomym zastosowa-

niu porad zawartych w tym artykule bez zrozumienia

zagadnień przedstawionych w tym paragrafie.

Należy pamiętać, iż rozwiązania przedstawione w tym

artykule dotyczą jedynie problemów powstających przy

zastosowaniu sieci bezprzewodowych. Zagadnienia

związane z bezpieczeństwem kablowych sieci Ethernet

omówione zostały w poprzednich częściach kursu.

Określanie zasięgu sieci bezprzewodowej

Jednym z czynników o największym znaczeniu dla

bezpieczeństwa sieci bezprzewodowej jest jej za-

sięg. Wydaje się to oczywiste, ponieważ brak możli-

wości nawiązania połączenia lub przechwytywania ra-

mek z określonego miejsca uniemożliwia potencjalne-

mu włamywaczowi działanie.

W poprzedniej części kursu przedstawione zosta-

ły urządzenia wykorzystywane do budowy sieci bez-

przewodowych: punkty dostępowe, interfejsy siecio-

we oraz anteny. Okazuje się, iż obszar, w którym moż-

liwe jest nawiązanie połączenia z siecią bezprzewo-

dową może być różny w zależności od sprzętu uży-

wanego przez klienta. Użycie dobrej jakości interfej-

sów wraz z odpowiednią anteną umożliwia nawiąza-

nie łączności na znacznie większym obszarze. Właści-

wość pozwalająca na polepszenie łączności poprzez

poprawienie warunków pracy jednej z anten, nazywa-

na jest wzajemnością.

Paradoksalnie, sieć bezprzewodowa powinna cha-

rakteryzować się jak najmniejszym zasięgiem, o ile

pozwala on na podłączenie wszystkich klientów. Jak

jednak w praktyce mierzyć poziom sygnału w róż-

nych miejscach oraz w jaki sposób należy rozmiesz-

czać punkty dostępowe? Problem ten zostanie szerzej

omówiony w dalszej części artykułu.

Ataki DoS na sieci bezprzewodowe

Specyfika medium transmisyjnego, jakim są fale bez-

przewodowe, zwiększa również podatność naszej sie-

ci na ataki typu DoS (Denial of Service – odmowa

usługi) na poziomie warstwy fizycznej. W zależności

od stopnia wykorzystania pasma na danym obszarze,

możliwe są również awarie transmisji nie spowodowa-

ne świadomym działaniem osób trzecich. Uruchomie-

nie urządzenia na tym samym kanale (więcej informa-

cji na temat kanałów transmisyjnych w sieciach IEEE

802.11 zawartych zostało w poprzedniej części cyklu)

może zakłócić transmisję w dokładnie taki sam spo-

sób, jak celowe działanie włamywacza.

6/2010

52

SIECI KOMPUTEROWE

Sieci komputerowe: część ósma

www.lpmagazine.org

53

W przypadku pomieszczeń zamkniętych, punkty do-

stępowe należy umieszczać zawsze w centrum po-

mieszczeń – pozwala to na pokrycie znacznej części

pomieszczeń zasięgiem, nawet w przypadku zastoso-

wania anten dookólnych o niewielkim zysku. Trudniej

podać podobne porady dla połączeń punkt-punkt oraz

punkt-wielopunkt na dużych odległościach. Zawsze

warto jednak umieszczać anteny kierunkowe w poło-

żeniu utrudniającym osobom niepowołanym uzyskanie

wysokiego poziomu sygnału.

Po każdej zmianie położenia anten lub punktów do-

stępowych, należy sprawdzić poziom sygnału na da-

nym obszarze. Opisywany w dalszej części artykułu

program Kismet (dostępny w dystrybucji BackTrack)

doskonale sprawdzi się w tym celu.

Zawsze stosuj odpowiednie algorytmy szyfrujące

Dane przesyłane przy użyciu sieci bezprzewodowej

mogą zostać przechwycone przez każdą osobę znaj-

dującą się w jej zasięgu. Od zastosowanych algoryt-

mów szyfrujących zależy, w jakim stopniu przechwyco-

ne informacje będą użyteczne dla potencjalnego wła-

mywacza.

W sieciach bezprzewodowych standardu IEEE

802.11 zastosowane mogą zostać trzy standardy szy-

frujące: WEP (Wired Equivalent Privacy), WPA (Wire-

less Protected Access) oraz WPA2. Każdy z nich po-

siada wiele wersji, często specyficznych dla danego

producenta sprzętu, co może niekiedy powodować

problemy z kompatybilnością (jest to szczególnie czę-

ste w przypadku standardu WEP).

WEP jest martwy!

Różne systemy szyfrowania przesyłanych danych

charakteryzują się odmiennym poziomem bezpieczeń-

stwa. Jest to fakt powszechnie znany, często jednak

nie uświadamiamy sobie, iż niektóre z zabezpieczeń

mogą jedynie sprowokować potencjalnego włamywa-

cza. Doskonałym przykładem takiej sytuacji jest sys-

tem WEP, który został złamany wiele lat temu, nieste-

ty jest on jednak ciągle spotykany.

Zapamiętaj – stosowanie standardu WEP, niezależ-

nie od długości klucza i charakterystycznych dla pro-

ducenta sprzętu rozszerzeń, nie uchroni Twojej sie-

ci przed włamywaczami. Jak przekonamy się w jed-

nym z następnych paragrafów, złamanie tego zabez-

pieczenia nie wymaga żadnej wiedzy technicznej, ani

specjalnego sprzętu. Dodatkowo ryzykujemy, że nie-

doświadczeni script kiddies potraktują naszą sieć jako

plac zabaw do testowania narzędzi służących do ła-

mania szyfrowania WEP.

Sieć bezprzewodowa – sieć niezaufana

Umożliwienie bezpośredniego dostępu do wnętrza

sieci kablowej klientom łączącym się przy użyciu punk-

tów dostępowych jest bardzo ryzykowne. W przypad-

ku uzyskania nieuprawnionego dostępu do sieci bez-

przewodowej, włamywacz uzyskuje bowiem pełen do-

stęp do zasobów sieci.

Odpowiednim rozwiązaniem jest w takiej sytuacji za-

stosowanie routera z firewallem filtrującym ruch sie-

ciowy. Informacje na temat budowy takiego rozwiąza-

nia znajdziesz w poprzednich częściach cyklu: trzeciej

(podstawy routingu), czwartej (wykorzystanie kompu-

tera z systemem Linux jako routera), piątej (podsta-

wy zabezpieczania sieci komputerowych) oraz szóstej

(konfiguracja firewalla przy zastosowaniu iptables).

Sieć bezprzewodowa – sieć zawodna

W trakcie budowy i rozbudowy sieci bezprzewodo-

wych, szczególną uwagę powinniśmy poświęcić funk-

cjom komputerów do niej podłączonych. Awaria bez-

przewodowej części sieci nie powinna bowiem unie-

możliwiać dostępu do ważnych zasobów sieciowych.

W przypadku standardowych klientów, nieudostępnia-

jących żadnych usług krytycznych dla działania sieci,

umieszczenie ich w bezprzewodowym segmencie sie-

ci jest zazwyczaj dobrym rozwiązaniem. Problem po-

jawić się może w przypadku serwerów znajdujących

się w jej obrębie – w takim przypadku należy zastano-

wić się, czy nie istnieje możliwość podłączenia serwe-

ra przy użyciu mniej wygodnego, ale bardziej nieza-

wodnego połączenia przewodowego.

Alternatywnym rozwiązaniem jest zastosowanie łącz

redundantnych, zapewniających awaryjne kanały łącz-

ności. Ich rolę mogą pełnić zarówno standardowe po-

łączenia kablowe Ethernet, jak i bardziej nietypowe

rozwiązania. W celu wykorzystania redundancji w sie-

ci, konieczny jest zakup odpowiedniego sprzętu oraz

zmiana konfiguracji routerów.

Stosuj wielopoziomowe systemy zabezpieczeń

W poprzednich częściach cyklu zostało wielokrotnie

napisane, iż kluczem do bezpieczeństwa sieci jest nie

tylko jakość, lecz również ilość poziomów zabezpie-

czeń. Stwierdzenie to pozostaje prawdziwe dla sieci

bezprzewodowych standardu IEEE 802.11.

Zastanówmy się, jak powinna wyglądać dobrze za-

bezpieczona sieć bezprzewodowa. Na najniższym po-

ziomie stosowane jest szyfrowanie przesyłanych da-

nych przy użyciu standardu WPA/WPA2 – stanowi ono

pierwszą linię obrony, uniemożliwiającą osobom nie-

uprawnionym połączenie z siecią oraz zmniejszają-

cą zagrożenia, wynikające z podsłuchiwania transmi-

sji. Dodatkowe zabezpieczenie stanowi wykorzystanie

oprogramowania OpenVPN w celu tunelowania da-

nych przesyłanych pomiędzy komputerami. Uwierzy-

telnianie odbywa się przy użyciu certyfikatów podpisa-

nych przez lokalną jednostkę certyfikującą CA (Certi-

fication Authority). Zastosowanie aż tak mocnych za-

6/2010

52

SIECI KOMPUTEROWE

Sieci komputerowe: część ósma

www.lpmagazine.org

53

bezpieczeń może być dyskusyjne, doskonale spraw-

dzi się jednak w przypadku sieci służących do przesy-

łania szczególnie wrażliwych danych.

Szyfrowanie w sieciach bezprzewodowych

Znajomość klucza potrzebna jest nie tylko do szyfro-

wania przesyłanych danych – już na etapie nawiązy-

wania połączenia (tzw. asocjacja) konieczne jest jego

wprowadzenie. W zależności od stosowanego stan-

dardu szyfrowania, zarówno nawiązywanie połącze-

nia, jak i szyfrowanie i odszyfrowywanie przesyłanych

danych mogą odbywać się w różny sposób.

W paragrafie tym zajmiemy się krótkim omówieniem

standardów szyfrowania wykorzystywanych w sie-

ciach Wi-Fi: WEP, WPA oraz WPA2.

WEP – (nie)bezpieczne szyfrowanie?

W poprzednim paragrafie napisane zostało, iż wyko-

rzystanie w sieci standardu szyfrowania WEP nie przy-

czyni się do zwiększenia bezpieczeństwa jej użytkow-

ników. Nazwa WEP – Wired Equivalent Privacy – lepiej

opisuje intencję twórców, niż faktyczny poziom bezpie-

czeństwa.

Standardowo WEP obsługuje klucze o długości wy-

noszącej 40 i 104 bity. Do klucza dołączany jest 24-bi-

towy wektor inicjalizujący (IV – Initialization Vector).

Bardzo często spotkać można niepoprawne twierdze-

nia, jakoby WEP używał 64-bitowych i 128-bitowych

kluczy.

Po wykryciu licznych problemów z bezpieczeństwem

standardu WEP, producenci sprzętu sieciowego za-

częli wprowadzać rozwiązania, mające przedłużyć

czas jego życia. Niestety, działania te przyniosły nie-

wielki skutek, dodatkowo powodując problemy z kom-

patybilnością pomiędzy urządzeniami różnych produ-

centów.

W internecie znaleźć można wiele instrukcji opisu-

jących krok po kroku, w jaki sposób złamać zabezpie-

czenia sieci wykorzystującej szyfrowanie WEP. W ar-

tykule tym, ze względu na przekonanie autora, iż nie

nie należy prezentować gotowych rozwiązań pozwala-

jących na penetrację sieci, temat ten nie będzie oma-

wiany.

WPA i WPA2 – pełne bezpieczeństwo?

Problemy z bezpieczeństwem standardu WEP spo-

wodowały, iż konieczne stało się opracowanie nowe-

go standardu szyfrowania. Ze względu na dużą ilość

sprzętu obsługującego WEP obecnego na rynku, jed-

nym z podstawowych założeń twórców WPA była moż-

liwość dodania obsługi tego standardu poprzez aktu-

alizacje oprogramowania punktów dostępowych oraz

interfejsów sieciowych.

WPA częściowo rozwiązuje problemy z bezpieczeń-

stwem standardu WEP poprzez cykliczną zmianę klu-

czy – umożliwia to zwiększenie bezpieczeństwa bez

zmiany istniejących mechanizmów kryptograficznych.

Pomimo znacznie większego poziomu bezpieczeń-

stwa, szyfrowanie WPA może być podatne na ataki

słownikowe oraz kryptoanalizę.

WPA2 jest najdoskonalszym dostępnym standardem

szyfrowania dla bezprzewodowych sieci Wi-Fi. Używa

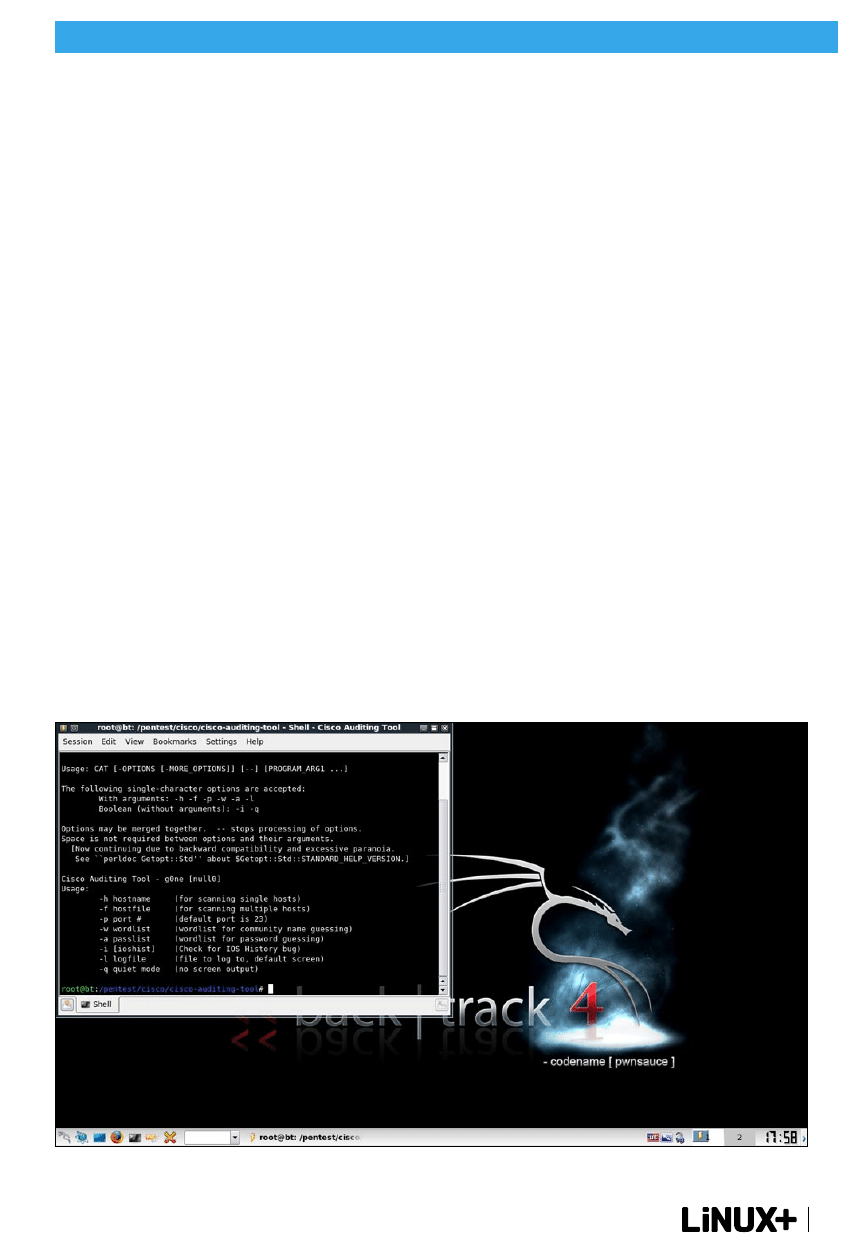

Rysunek 1. Dystrybucja BackTrack Linux 4 w akcji

6/2010

54

SIECI KOMPUTEROWE

Sieci komputerowe: część ósma

www.lpmagazine.org

55

szyfrowania opartego o algorytm CCMP/AES, uzna-

wany za w pełni bezpieczny. Jego zastosowanie z od-

powiednio mocnym kluczem gwarantuje pełne bezpie-

czeństwo sieci bezprzewodowej.

Zarówno WPA, jak i WPA2 obsługuje przydziela-

nie kluczy wielu użytkownikom przy użyciu serwerów

RADIUS (Remote Authentication Dial In User Servi-

ce). Dostępnych jest wiele implementacji, przezna-

czonych zarówno dla systemów Linux, jak i Micro-

soft Windows, pozwalających na budowanie tego ty-

pu rozwiązań.

BackTrack – charakterystyka dystrybucji

Analiza bezpieczeństwa sieci, zarówno przewodo-

wych, jak i bezprzewodowych, wymaga zastosowa-

nia specjalistycznych narzędzi. W przypadku sieci

standardu IEEE 802.11 zadanie jest dodatkowo utrud-

nione, ponieważ przeprowadzenie dużej części za-

dań wymaga instalacji zmodyfikowanych sterowników,

umożliwiających wykorzystanie karty w trybie monito-

ra. Interfejs działający w tym trybie umożliwia prze-

chwytywanie pakietów należących do wszystkich sie-

ci działających na danym obszarze. Instalacja sterow-

ników oraz odpowiedniego oprogramowania może być

jednak dość czasochłonna.

Dystrybucja BackTrack (Rysunek 1) wychodzi na

przeciw potrzebom osób odpowiedzialnych za bez-

pieczeństwo sieci. Zawiera ona wszystkie narzędzia

i sterowniki niezbędne do kompleksowej analizy bez-

pieczeństwa, przeprowadzania testów penetracyjnych

oraz diagnozowania problemów i pomiaru wydajności

jej pracy. Najnowsza wersja BackTrack Linux dostęp-

na jest na stronie internetowej http://www.backtrack-li-

nux.org/ (w chwili pisania artykułu jest to wersja Back-

Track 4 Final, wydana 11.01.2010).

BackTrack uruchamiany jest z płyty bootowalnej,

może być jednak zainstalowany na twardym dysku

lub pamięci USB. Większość popularnych interfejsów

bezprzewodowych obsługiwana jest bez potrzeby in-

stalacji dodatkowych sterowników lub przeprowadza-

nia czasochłonnej konfiguracji.

Badanie zasięgu sieci przy pomocy

programu Kismet

Badanie zasięgu sieci oraz poziomu sygnału jest jedną

z podstawowych czynności, które należy przeprowa-

dzić po każdej zmianie punktu dostępowego lub jego

położenia. Odpowiednie oprogramowanie pozwala na

znaczne uproszczenie tego procesu. Przykładem do-

skonałego narzędzia, które można wykorzystać w tym

celu jest Kismet (http://www.kismetwireless.net/), do-

stępny w dystrybucji BackTrack.

Kismet wymaga do działania urządzenia działające-

go w trybie monitora. Większość popularnych interfej-

sów bezprzewodowych, w tym zintegrowanych, może

działać w tym trybie bez potrzeby instalacji dodatko-

wych sterowników w dystrybucji BackTrack. Przełą-

czenie karty w tryb monitora odbywa się przy pomocy

polecenia

airmon-ng start interfejs

. Dostępne inter-

fejsy bezprzewodowe możemy wyświetlić przy użyciu

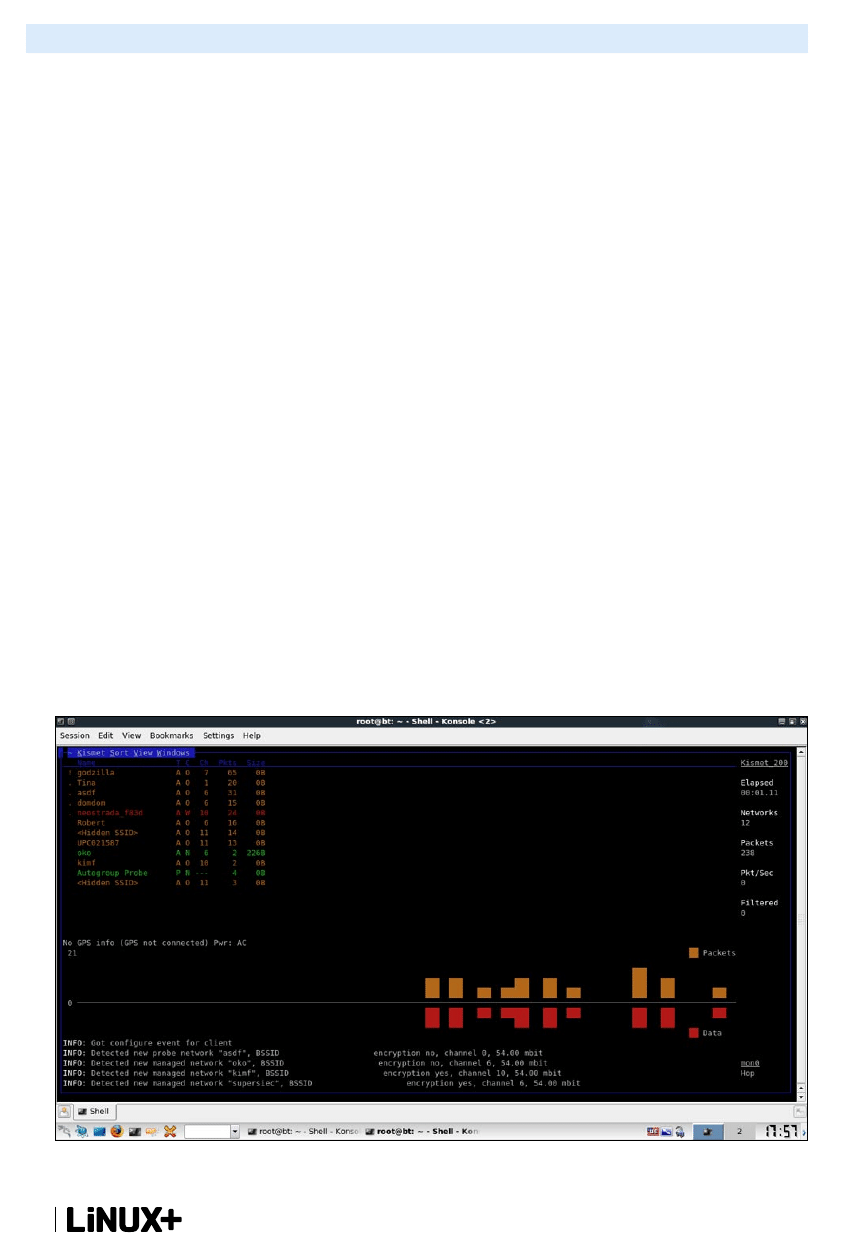

Rysunek 2. Sieci wykryte przy użyciu programu Kismet

6/2010

54

SIECI KOMPUTEROWE

Sieci komputerowe: część ósma

www.lpmagazine.org

55

programu iwconfig. Po zakończeniu działania progra-

mu airmon-ng w systemie powinien znajdować się do-

datkowy interfejs mon0.

Po przełączeniu karty w tryb monitora, możesz już

uruchomić program Kismet. Jego konfiguracja sprowa-

dza się do odpowiedzi na kilka pytań w trybie interak-

cyjnym, m. in. podać należy nazwę interfejsu monitora.

Gdy proces konfiguracji zostanie zakończony, otwórz

drugie okno emulatora terminala i ponownie uruchom

program Kismet. Na ekranie powinna pojawić się lista

sieci, wraz z podstawowymi informacjami na ich temat

(Rysunek 2). Wybranie nazwy sieci powoduje wyświe-

tlenie dokładniejszych danych: poziomu sygnału i szu-

mu, liczby odebranych pakietów itd.

Więcej informacji na temat zastosowania programu

Kismet znajdziesz w dokumentacji.

Inne sposoby zabezpieczania sieci

bezprzewodowych

Wykorzystanie standardów szyfrowania jest podsta-

wową metodą zabezpieczania sieci bezprzewodo-

wych. Większość dostępnych na rynku punktów dostę-

powych, w tym opisywany w poprzedniej części kursu

APPro 2405, udostępnia ponadto dodatkowe funkcje,

takie jak filtrowanie adresów MAC, wyłączenie rozgła-

szania identyfikatora SSID oraz blokowanie dostępu

do sieci bezprzewodowej w określonych godzinach.

Zajmiemy się teraz analizą przydatności i skuteczno-

ści tych funkcji.

Filtrowanie adresów MAC

Interfejsy bezprzewodowe, podobnie jak standardowe

interfejsy Ethernet, posiadają 48-bitowe adresy MAC,

służące do identyfikacji hostów na poziomie warstwy

łącza danych modelu ISO/OSI. Mogą być one rów-

nież wykorzystane do identyfikacji hostów uprawnio-

nych do połączenia z siecią. Połączenia nawiązywane

przy użyciu interfejsów o adresach MAC nie znajdują-

cych się na odpowiedniej liście są w przypadku wyko-

rzystania takiego rozwiązania odrzucane.

Dla urządzenia APPro 2405 uaktywnienie funkcji

kontroli adresów MAC odbywa się przy użyciu stro-

ny Wireless/Access Control interfejsu przeglądarko-

wego. Adresy MAC dodajemy do listy Access Control

List – każdy wpis może zostać włączony lub wyłączo-

ny. Domyślną politykę ustawiamy przy użyciu funkcji

Access Control Mode. W praktyce, najczęściej blokuje

się wszystkich klientów, oprócz znajdujących się na li-

ście (uzyskujemy to poprzez wybranie z listy rozwijal-

nej Allow). W przypadku, gdy korzystamy już z funk-

cji menedżera ruchu (Traffic Manager), możemy za-

importować istniejącą listę adresów MAC poprzez za-

znaczenie pola Use TFM MACs. Aktywacja filtrowania

adresów MAC ma miejsce po zaznaczeniu pola Ac-

cess Control.

Skuteczność metody filtrowania adresów jest jednak

niewielka – zmiana adresu MAC interfejsu nie spra-

wia większego problemu zarówno w systemie Linux,

jak i w systemach z rodziny Microsoft Windows. Rów-

nież zdobycie adresów MAC klientów przyłączonych

do sieci bezprzewodowej nie jest trudna – użycie na-

rzędzia airodump-ng umożliwia zdobycie wielu adre-

sów w bardzo krótkim czasie.

Ukrywanie identyfikatora SSID

W poprzedniej części cyklu omówione zostały identy-

fikatory ESSID i BSSID, używane do identyfikacji sie-

ci bezprzewodowych. Są one rozgłaszane przez bez-

przewodowe punkty dostępowe, co pozwala na two-

rzenie list sieci działających na danym obszarze wraz

z ich parametrami, a następnie jej prezentację użyt-

kownikowi komputera-klienta. Istnieje możliwość wyłą-

czenia rozgłaszania tych identyfikatorów, przez co sieć

stanie się trudniejsza do wykrycia przez potencjalnych

włamywaczy oraz ciekawskich.

W przypadku punktu dostępowego APPro 2405, wy-

łączenie rozgłaszania odbywa się przy użyciu opcji AP

Cloaking ze strony Wireless/Security interfejsu prze-

glądarkowego. Ten sam efekt można uzyskać po-

przez wyłączenie funkcji Broadcast SSID na stronie

Wireless/Advanced Settings.

Ukrycie identyfikatora SSID nie zabezpieczy Two-

jej sieci przed włamywaczami – podobnie jak w przy-

padku filtrowania adresów MAC. Poprzez zastosowa-

nie np. programu airodump-ng lub Kismet, możemy

zdobyć pełną listę sieci działających na danym obsza-

rze. Wykorzystanie tej funkcji może również powodo-

wać niedogodność dla użytkowników, tak więc powin-

na być używana z ostrożnością.

Blokowanie dostępu do sieci bezprzewodowej

w określonych godzinach

W przypadku większości sieci bezprzewodowych,

szczególnie tych działających w przedsiębiorstwach

oraz innych instytucjach, z łatwością można wskazać

godziny, w których żaden z uprawnionych użytkowni-

ków nie będzie korzystał z tego typu podłączenia do

zasobów sieciowych. Dobrym rozwiązaniem, zarówno

z punktu widzenia oszczędności energii, jak i bezpie-

czeństwa, byłoby wyłączenie punktów dostępowych

lub samych nadajników.

Część dostępnych na rynku urządzeń umożliwia

ustawienie godzin pracy bezpośrednio z interfejsu

przeglądarkowego. Opisywany w kursie punkt dostę-

powy APPro 2405 nie posiada niestety takiej funkcji.

Przy pomocy połączenia poprzez telnet lub SSH mo-

żemy jednak przesłać odpowiedni skrypt do punktu

dostępowego, a następnie dokonać konfiguracji pro-

gramu cron, służącego do okresowego wywoływania

programów.

6/2010

56

SIECI KOMPUTEROWE

W niektórych przypadkach dobrym rozwiązaniem

jest zastosowanie standardowego wyłącznika cza-

sowego, wpinanego pomiędzy zasilacz punktu do-

stępowego, a gniazdo sieciowe. Ogranicza to ilość

zużywanej energii elektrycznej oraz zwiększa nieza-

wodność sprzętu (krótsze cykle włączenie-wyłącze-

nie).

OpenVPN w sieci bezprzewodowej

W części kursu poświęconej budowie firewalli oraz wir-

tualnych sieci prywatnych VPN, omówiona została in-

stalacja, konfiguracja oraz wykorzystanie programu

OpenVPN. Napisane zostało wtedy, iż do programu

tego wrócimy przy okazji omawiania zagadnień zwią-

zanych z zabezpieczaniem sieci bezprzewodowych.

OpenVPN doskonale nadaje się bowiem jako dodat-

kowa warstwa zabezpieczeń w transmisji bezprzewo-

dowej, zarówno typu punkt-punkt, jak i pomiędzy wie-

loma klientami.

W przypadku połączeń punkt-punkt o niewielkiej

dynamice, dobrym rozwiązaniem jest zastosowanie

kluczy statycznych o odpowiedniej długości. Jeże-

li jednak wirtualna sieć prywatna ma służyć wymia-

nie danych pomiędzy wieloma komputerami, to w ce-

lu uwierzytelniania i szyfrowania warto zastosować

infrastrukturę klucza publicznego PKI. Obie te kon-

figuracje zostały dokładnie omówione w szóstej czę-

ści kursu.

W przypadku sieci publicznych, w których istnieje

konieczność zapewnienia bezpiecznego kanału trans-

misji danych przy jednoczesnym braku szyfrowania

(WEP/WPA/WPA2) zastosowanie OpenVPN lub in-

nego oprogramowania do tworzenia wirtualnych sie-

ci prywatnych jest niemal koniecznością. Przykładem

może być sieć akademicka, z którą połączyć się mogą

wszyscy użytkownicy znajdujący się w jej obrębie (np.

w celu dostępu do internetu), jednak tylko uprawnieni

użytkownicy (tzn. posiadający oprogramowanie Ope-

nVPN oraz odpowiednie certyfikaty) powinni mieć do-

stęp do usług udostępnianych przez serwery sieci we-

wnętrznej.

Podsumowanie

W artykule zostały omówione podstawowe zagadnie-

nia związane z zabezpieczaniem sieci bezprzewodo-

wych standardu IEEE 802.11 przed podsłuchiwaniem

i nieuprawnionym dostępem. Mam nadzieję, iż zrozu-

miałeś, jak dużą wagę należy przykładać do bezpie-

czeństwa w tego typu sieciach.

Omówione metody: stosowanie szyfrowania, od-

powiednie rozmieszczenie sprzętu, umożliwiające

kształtowanie pokrycia obszaru zasięgiem, wykorzy-

stanie mechanizmów szyfrowania i uwierzytelniania

na poziomie warstwy aplikacji, umożliwiają uzyska-

nie najwyższego stopnia bezpieczeństwa w sytuacji,

gdy wykorzystywane są jednocześnie. Spadek wydaj-

ności transmisji oraz drobne niedogodności wynika-

jące z konieczności instalacji oprogramowania Ope-

nVPN na komputerach klienckich, jest z pewnością

usprawiedliwiony przez znaczne zwiększenie bezpie-

czeństwa.

Podobnie jak w przypadku każdego artykułu z tej se-

rii, należy stwierdzić, iż zdobyte wiadomości zainte-

resowany Czytelnik może poszerzyć poprzez zapo-

znanie się z informacjami znajdującymi się na stro-

nach wymienionych w ramce W Sieci oraz innych stro-

nach internetowych. Szczególnie dużą uwagę pole-

cam zwrócić na zagadnienia związane z bezpieczeń-

stwem fizycznym oraz niezawodnością sprzętu siecio-

wego. Pomimo iż zagadnienia te nie zostały omówione

w tym kursie z racji jego ograniczonej objętości, mają

one ogromne znaczenie dla każdego projektanta i ad-

ministratora sieci bezprzewodowych.

W następnej, ostatniej części cyklu zajmiemy się

rozszerzeniem sieci o funkcje udostępniane przez

technologie VoIP. Wykorzystamy w tym celu dostępny

na wolnej licencji program Asterisk. Dowiesz się mię-

dzy innymi, w jaki sposób można udostępnić użytkow-

nikom sieci możliwość taniego wykonywania połączeń

międzynarodowych, zarówno przy użyciu standardo-

wych telefonów analogowych, jak i softphonów (spe-

cjalnych aplikacji obsługujących protokół SIP) oraz te-

lefonów VoIP. Do usłyszenia!

RAFAŁ KUŁAGA

Autor interesuje się bezpieczeństwem systemów informatycznych, programowaniem, elektroniką, muzyką rockową, architek-

turą mikroprocesorów oraz zastosowaniem Linuksa w systemach wbudowanych.

Kontakt z autorem: rl.kulaga@gmail.com

W Sieci

• Strona główna dystrybucji BackTrack Linux - http://www.backtrack-linux.org/

• Strona główna programu Kismet - http://www.kismetwireless.net/

• Strona główna pakietu aircrack-ng - http://www.aircrack-ng.org/

• Forum poświęcone tematyce sieci komputerowych, w tym bezprzewodowych - http://www.trzepak.pl/

Wyszukiwarka

Podobne podstrony:

Zostan administratorem sieci komputerowej cz 4(1)

Zostan administratorem sieci komputerowej cz 3(1)

Zostan administratorem sieci komputerowej cz 2(1)

Zostan administratorem sieci komputerowej cz 1(1)

CCNA 200 120 Zostan administratorem sieci komputerowych Cisco

CCNA 200 120 Zostan administratorem sieci komputerowych Cisco 2

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco seccna

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco

CCNA 200 120 Zostan administratorem sieci komputerowych Cisco

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco

Podstawy sieci komputerowych cz 2, Dokumenty(1)

projekt i wykonanie sieci komputerowej - cz.2, Pomoce naukowe, studia, informatyka

Administracja Sieci Komputerowych - wykład, INFORMATYKA, Informatyka(1)

projekt i wykonanie sieci komputerowej - cz.1, Pomoce naukowe, studia, informatyka

12 administrator sieci komputerowej Radosław Zawada

12 administrator sieci komputerowej Radosław Zawada

więcej podobnych podstron