Sieci komputerowe

Sieci komputerowe: część trzecia

12

listopad 2009

Sieci komputerowe

Sieci komputerowe: część trzecia

13

www.lpmagazine.org

lin

ux

@

so

ftw

ar

e.

co

m

.p

l

Zostań administratorem

sieci komputerowej

Część trzecia (3/9): Przyłączenie do internetu

W poprzedniej części cyklu dowiedziałeś się, jak skonfigurować prostą sieć komputerową

nieposiadającą połączenia z internetem. Rozwiązanie takie daje nam wprawdzie możliwość swobodnej

wymiany danych pomiędzy połączonymi węzłami, wymaga jednak czasochłonnej konfiguracji

– każdemu z komputerów musimy przypisać adres IP. Również zapewnienie możliwości podziału

łącza internetowego jest w dzisiejszych czasach absolutną koniecznością oraz jednym z głównych

zastosowań sieci lokalnych. W tym artykule dowiesz się, w jaki sposób rozszerzyć funkcjonalność

istniejącej sieci przy pomocy urządzeń dedykowanych.

Rafał Kułaga

Z

pewnością spotkałeś się już niejednokrotnie

z sieciami lokalnymi budowanymi w celu za-

pewnienia dostępu do internetu podłączonym

do niej komputerom. Z pewnością jest to jed-

no z najczęstszych zastosowań sieci osiedlowych oraz sie-

ci komputerowych działających w firmach. Sieć lokalna

zbudowana przez nas w poprzednim artykule, jest jak na

razie odizolowana od wszelkich sieci zewnętrznych. Na-

wet jeżeli któryś z przyłączonych do niej komputerów po-

siada stałe połączenie z internetem, nie jest możliwy jego

podział. Widzimy, że w celu zwiększenia funkcjonalności

sieci konieczna jest jej rozbudowa.

W tej części artykułu zajmiemy się opisem technik

związanych z dzieleniem łącza internetowego oraz kon-

figuracją automatycznego przyznawania adresów IP przy

użyciu protokołu DHCP. W tym celu skorzystamy z urzą-

dzenia dedykowanego APPro 2405, które świetnie spraw-

dzi się w średniej wielkości sieciach lokalnych. Co wię-

cej, zastosowany przez nas sprzęt posiada wszelkie funk-

cje niezbędne do budowy nawet bardzo złożonych sieci

bezprzewodowych – tematem tym zajmiemy się jednak w

dalszych częściach cyklu.

Artykuł rozpoczniemy charakterystyką problemu po-

działu łącza internetowego oraz łączenia sieci komputero-

wych. Jak się przekonasz, nie jest to proste zadanie – dziele-

nie jednego publicznego adresu IP przez wiele komputerów

z sieci lokalnej powoduje powstanie poważnych problemów

w komunikacji przy użyciu pewnych protokołów i aplikacji

(między innymi VoIP i P2P). Dowiesz się, w jaki sposób ra-

dzić sobie z nimi problemem przy użyciu przekierowywania

portów oraz funkcji port triggering. Omówiona zostanie rów-

nież konfiguracja usługi DHCP oraz przydziału pasma kom-

puterom sieci lokalnej. Na koniec zastanowimy się, jakie są

ograniczenia zbudowanego rozwiązania – będzie to niejako

wprowadzenie do następnej części cyklu, w której nauczymy

się konfigurować opisywane usługi przy użyciu serwera z za-

instalowanym systemem Linux. Zapraszam do lektury!

Od sieci do intersieci

W dwóch pierwszych częściach cyklu wielokrotnie wspo-

minaliśmy, iż wszystkie złożone sieci komputerowe, niejed-

nokrotnie łączące węzły znajdujące się na różnych konty-

nentach, są w rzeczywistości zbiorami sieci lokalnych. W

celu budowy takiej intersieci, wykorzystywane są rozmaite

Sieci komputerowe

Sieci komputerowe: część trzecia

12

listopad 2009

Sieci komputerowe

Sieci komputerowe: część trzecia

13

www.lpmagazine.org

urządzenia, spośród których najważniejszymi są

routery oraz mosty. Istnieje wiele sposobów, na

które możemy połączyć ze sobą dwie sieci lo-

kalne tak, aby komputery znajdujące się w nich

mogły wymieniać ze sobą dane. Jedną z najważ-

niejszych technik, której zastosowanie jest ko-

nieczne w celu podziału łącza, jest translacja ad-

resów (ang. NAT – Network Address Transla-

tion), zwana również maskaradą.

Charakterystyka

i zastosowanie NAT

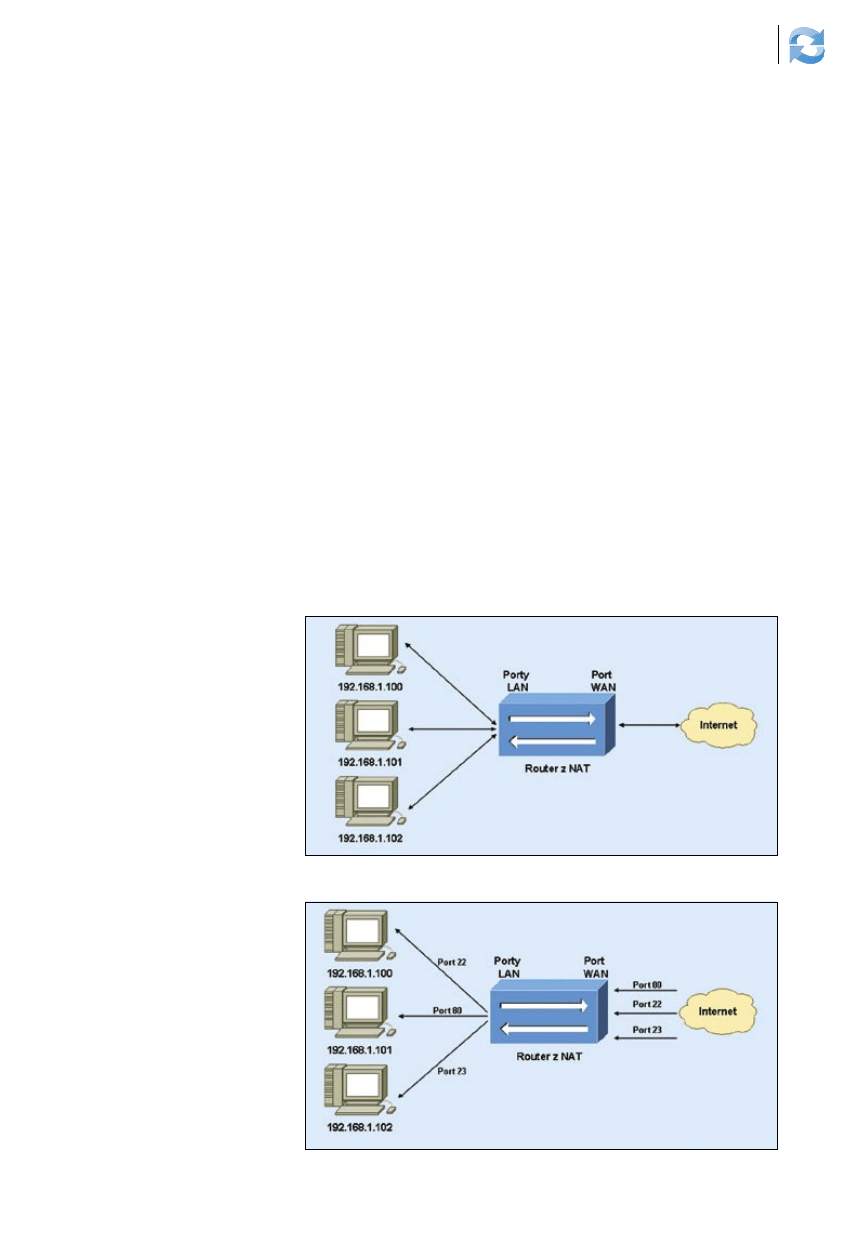

Zasadę działania sieci komputerowej, w której

dostęp do internetu zapewniany jest poprzez za-

stosowanie translacji adresów, najłatwiej zro-

zumieć na podstawie przykładu (Rysunek 1).

Komputery przykładowej sieci mają przypisane

prywatne adresy IP, jednak dzięki zastosowaniu

techniki NAT możliwa jest ich komunikacja z

komputerami sieci nadrzędnej (w tym przypad-

ku jest nią internet). Z pewnością zastanawiasz

się, jak jest to możliwe, skoro adresy prywatne

są nieroutowalne w internecie?

Zasada działania NAT

Klucz do zrozumienia techniki translacji adresów

znajduje się w jej nazwie. Urządzenie znajdujące

się na granicy sieci lokalnej i internetu odpowiada

bowiem za tłumaczenie (translację) prywatnych

adresów IP na adresy publiczne i odwrotnie.

Załóżmy, że komputer o adresie IP

192.168.1.100 chce nawiązać połączenie z do-

wolnym serwerem znajdującym się w interne-

cie. W tym celu, nawiązuje połączenie z urzą-

dzeniem granicznym (w naszym przypadku

będzie to urządzenie dedykowane, np. APPro

2405) o adresie 192.168.1.1. W wysyłanych

pakietach, w nagłówku protokołu IP pole Ad-

res nadawcy przyjmuje wartość 192.168.1.100.

Urządzenie realizujące funkcję NAT otrzymu-

je pakiet i zmienia wartość pola Adres nadaw-

cy na adres IP przypisany interfejsowi WAN, po

czym wysyła pakiet za jego pośrednictwem do

odbiorcy, znajdującego się w internecie. Urzą-

dzenie graniczne zapamiętuje adres IP kompu-

tera nawiązującego połączenie w odpowied-

niej tablicy. Gdy za pośrednictwem portu WAN

odebrana zostanie odpowiedź serwera, pakiet

zostaje przekazany do komputera w sieci lo-

kalnej. Możliwe jest dzięki temu wykorzysta-

nie jednego publicznego adresu IP przez wiele

komputerów sieci lokalnej.

NAT a adresy portów

Z pewnością zauważyłeś, iż opisany przez nas

najprostszy model techniki NAT nie rozpozna-

je numerów portów – wobec tego nie jest moż-

liwe np. ograniczenie komunikacji do kon-

kretnych portów. Istnieją jednak inne modele

NAT, zwane często PAT (ang. PAT – Port Ad-

dress Translation), które zamiast na samym ad-

resie IP, operują na parze adres IP:numer por-

tu. Zwróć uwagę, że urządzenie obsługujące tę

funkcję staje się tym samym urządzeniem war-

stwy transportu modelu ISO/OSI – korzysta bo-

wiem z adresów portów (TCP lub UDP).

NAT a protokoły i aplikacje

Jeżeli nie miałeś wcześniej do czynienia z tech-

niką translacji adresów, to po takim wstępie je-

steś z pewnością przekonany, że jest ona ideal-

nym rozwiązaniem. Niestety, rzeczywistość wy-

gląda zupełnie inaczej, bowiem istnieją protoko-

ły i aplikacje, których wykorzystanie w sieci ko-

rzystającej z NAT jest znacznie utrudnione.

Z pewnością miałeś do czynienia z aplika-

cjami, które w celu utrzymania sesji połączenio-

wej korzystają z wielu portów. Do najpopular-

niejszych protokołów tego rodzaju należy proto-

kół SIP (ang. SIP – Session Initiation Protocol),

odpowiedzialny za realizację podstawowych

funkcji w telefonii internetowej VoIP. Przy wy-

korzystaniu aplikacji tego typu w sieciach pod-

łączonych do internetu za pośrednictwem NAT

możemy napotkać problemy, wynikające z fak-

tu, że adres nadawcy pakietu, wykorzystywany

przez serwer w celu identyfikacji klienta, zostaje

zmieniony w trakcie procesu translacji adresów.

Zalety i wady NAT

Główną zaletą zastosowania translacji adre-

sów jest oczywiście możliwość wykorzystania

pojedynczego adresu publicznego przez wiele

węzłów sieci lokalnej. Daje nam to możliwość

zmniejszenia kosztów połączenia internetowego

oraz przyczynia się do lepszego zagospodaro-

wania dostępnej puli adresów protokołu IPv4.

Jedną z zalet jest również większe bezpie-

czeństwo komputerów znajdujących się za urzą-

dzeniem pełniącym funkcje maskarady. Kom-

putery znajdujące się po stronie portu WAN nie

mogą nawiązać połączenia z węzłami znajdu-

jącymi się po stronie sieci lokalnej urządzenia

granicznego. Możliwe jest jednak zastosowa-

nie strefy zdemilitaryzowanej (ang. DMZ – De-

militarized Zone) oraz przekierowywania por-

tów (ang. Port Forwarding) w celu zapewnienia

możliwości nawiązywania połączeń przez kom-

putery sieci WAN.

Oprócz tego, wykorzystanie NAT powo-

duje zmniejszenie prędkości transmisji danych.

Zwróć uwagę, że zmiana wartości adresu nadaw-

cy lub odbiorcy pociąga za sobą konieczność po-

Rysunek 1.

Sieć lokalna z dostępem do internetu za pośrednictwem NAT

Rysunek 2.

Zasada działania przekierowania portów

14

listopad 2009

Sieci komputerowe

Sieci komputerowe: część trzecia

15

www.lpmagazine.org

Sieci komputerowe

Sieci komputerowe: część trzecia

nownego obliczenia sumy kontrolnej pakietu. Co

więcej, jeżeli urządzenie realizuje funkcje trans-

lacji portów, to dodatkowo konieczne jest obli-

czenie sumy kontrolnej protokołu warstwy trans-

portu (TCP lub UDP). W przypadku niewielkich

sieci lokalnych nie jest to duża niedogodność, na-

biera jednak znaczenia wraz ze wzrostem liczby

komputerów podłączonych do urządzenia obsłu-

gującego. Zarówno w przypadku profesjonalne-

go sprzętu przeznaczonego do wykorzystania w

środowiskach korporacyjnych, jak i urządzeń

przeznaczonych do użytku prywatnego, wszel-

kie operacje związane ze zmianami zawartości

nagłówków pakietów wspomagane są przez wy-

specjalizowane układy ASIC.

Przekierowanie

portów i port triggering

W poprzednim paragrafie powiedzieliśmy, iż

możliwe jest rozwiązanie części niedogodności

wynikających z zastosowania translacji adresów

poprzez wykorzystanie przekierowania portów

oraz funkcji port triggering. Na czym polegają

i kiedy należy je stosować?

Technika przekierowania portów polega

na przekazywaniu pakietów odbieranych przez

określony port protokołu warstwy transportu

do innego komputera. Jednym z głównych za-

stosowań przekierowania portów jest umożli-

wienie uruchomienia serwera na komputerze

znajdującym się w sieci lokalnej, przyłączonej

do internetu za pośrednictwem NAT. Przykład

przekierowania portów został przedstawiony

na Rysunku 2.

Port triggering jest modyfikacją techniki

przekierowania portów, w której przekierowy-

wane porty wybierane są dynamicznie, w trakcie

nawiązywania połączenia. Przy wykorzystaniu

techniki port triggering, nie jest konieczne defi-

niowanie portów wraz z adresami IP, na które ma-

ją zostać przekierowane przychodzące dane. Wa-

dą techniki port triggering jest to, iż to komputer

z sieci lokalnej musi nawiązać połączenie – czyni

to ją nieużyteczną w przypadku serwerów.

Typ łącza a jego podział

Aby wybrać sprzęt odpowiedni dla Twoich po-

trzeb, musisz koniecznie wiedzieć, jaki jest typ

łącza, z którego będzie korzystało wiele kom-

puterów w sieci lokalnej. W tym paragrafie zaj-

miemy się dwoma najpopularniejszymi rodza-

jami łącz: ADSL i sieci lokalnej LAN z dostę-

pem do internetu.

W celu podziału łącza ADSL przy użyciu

urządzenia dedykowanego, musisz zaopatrzyć

się w sprzęt z wbudowanym modemem ADSL.

Zwróć również uwagę, że jeżeli korzystasz z

DDNS (ang. Dynamic Domain Name System),

to często będziesz musiał zmienić operatora tego

typu usług – duża część sprzętu sieciowego ob-

sługuje jedynie największe systemy tego typu.

Podział łącza internetowego udostępniane-

go za pośrednictwem sieci lokalnej jest znacznie

prostszy. Powinieneś jednak upewnić się, że wy-

brane przez Ciebie urządzenie obsługuje funk-

cję klonowania adresów MAC – jej zastosowa-

nie pozwoli na podłączenie routera do sieci nad-

rzędnej bez konieczności zmiany ustawień przez

naszego dostawcę usług internetowych.

Przed podziałem łącza internetowego po-

winieneś również upewnić się, że zezwala na to

umowa podpisana z dostawcą. Duża część pol-

skich ISP posiada bowiem określone, bardzo

wysokie kary za podłączenie do sieci więcej niż

jednego komputera (w niektórych przypadkach

sięgające nawet kilku tysięcy złotych!). W ta-

kiej sytuacji, radziłbym Ci zmienić operatora na

bardziej liberalnego.

Protokół DHCP

W poprzedniej części cyklu, kiedy omawialiśmy

budowę prostej sieci komputerowej LAN w stan-

dardzie Ethernet, wszystkie adresy konfigurowa-

liśmy ręcznie. Rozwiązanie takie może wydawać

się odpowiednie dla niewielkich sieci, jednak w

przypadku bardziej skomplikowanych systemów

może być źródłem wielu problemów. Mamy jed-

nak możliwość wykorzystania protokołu DHCP

(ang. DHCP – Dynamic Host Configuration Pro-

tocol), którego celem jest automatyczne przypisy-

wanie klientom parametrów połączenia.

Zasada działania mechanizmu DHCP jest

bardzo prosta – przy uruchomieniu interfejsu

sieciowego, wysyła on odpowiedni pakiet na

adres rozgłoszeniowy sieci (DHCP Discover).

Serwer DHCP po odebraniu pakietu wysyła do

klienta ofertę DHCP (DHCP Offer), zawierającą

dane adresowe określone na podstawie adresu

MAC klienta. Komputer rozpoczynający proces

może przyjąć te ustawienia, wysyłając potwier-

dzenie (DHCP Acknowledge) albo odrzucić – w

takim przypadku wysyłane jest odpowiednie żą-

danie (DHCP Request). Konfiguracja serwera

DHCP może zezwolić na przyznanie klientowi

Rysunek 3.

Ekran powitalny oprogramowania APPro

Rysunek 4.

Podstawowa konfiguracja interfejsów

14

listopad 2009

Sieci komputerowe

Sieci komputerowe: część trzecia

15

www.lpmagazine.org

Sieci komputerowe

Sieci komputerowe: część trzecia

określonych parametrów połączenia lub nie. Pa-

rametry połączenia przyznawane są klientom na

określony czas – zazwyczaj wynoszący 24 go-

dziny. Po upłynięciu okresu dzierżawy koniecz-

ne jest odświeżenie adresu IP.

Konfiguracja

urządzenia APPro 2405

APPro 2405 to urządzenie, z którego będziemy

korzystać w tej i w następnych częściach cyklu.

Jego głównym obszarem zastosowaniem są sie-

ci bezprzewodowe, jednak dzięki zaawansowa-

nym funkcjom i dużym możliwościom konfigu-

racji doskonale sprawdzi się również w przewo-

dowych sieciach Ethernet.

Sercem urządzenia APPro 2405 jest chipset

Realtek, oparty na zmodyfikowanej architektu-

rze MIPS. Dzięki wykorzystaniu sprzętowej ak-

celeracji dużej części funkcji, APPro 2405 osią-

ga wydajność niespotykaną w urządzeniach z

tej klasy cenowej. Niebagatelne znaczenie ma

również fakt, iż oprogramowanie zainstalowa-

ne w urządzeniach APPro oparte jest o system

Linux. Część Czytelników z pewnością doceni

też możliwość monitorowania pracy urządzenia

oraz zmiany konfiguracji przy użyciu protoko-

łów SSH i telnet.

W tej części cyklu przedstawimy proces

podstawowej konfiguracji urządzenia APPro

2405 do wykorzystania w celu podziału łącza

internetowego, dostępnego poprzez urządzenia

obsługujące standard Ethernet (może to być np.

modem z interfejsem Ethernet lub sieć osiedlo-

wa). Na początek zajmiemy się jednak drobnymi

zmianami w jego konfiguracji, mającymi na celu

wyłączenie interfejsu bezprzewodowego. Oczy-

wiście nie musisz tego robić – w takim przypad-

ku powinieneś jednak zabezpieczyć sieć za po-

mocą odpowiedniego protokołu szyfrującego.

Zmiana trybu pracy

i wyłączenie interfejsu WLAN

Urządzenie APPro 2405 obsługuje wiele typów

pracy, przez co doskonale nadaje się zarówno na

urządzenie obsługujące sieć przewodową, bez-

przewodową oraz mieszaną. W tej części cy-

klu zajmujemy się sieciami przewodowymi, tak

więc polecam Ci dezaktywację interfejsu bez-

przewodowego.

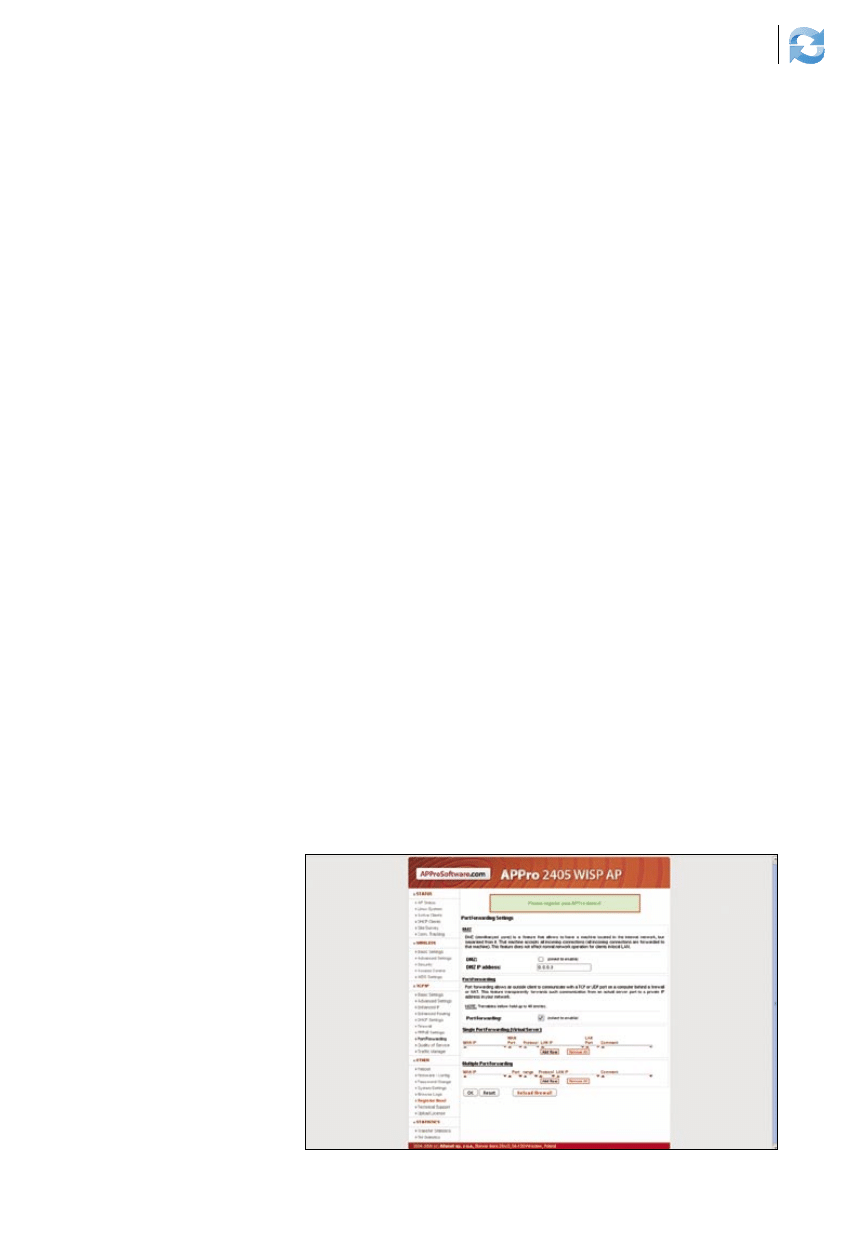

Po połączeniu urządzenia APPro 2405 z

interfejsem sieciowym komputera, powinieneś

ustawić następujące parametry połączenia:

• Adres IP: 192.168.100.1;

• Maska podsieci: 255.255.255.0.

Po wprowadzeniu ustawień, uruchom prze-

glądarkę internetową, a następnie otwórz pa-

nel konfiguracyjny urządzenia, wpisując

192.168.100.252 w pasku adresu. Twoim oczom

ukaże się ekran logowania – jeżeli nie zmieniłeś

hasła zaloguj się jako admin z hasłem admin.

Na ekranie powitalnym urządzenia możesz

wybrać tryb pracy – w tym artykule będzie to

Wireless Router DHCP Client with NAT/DHCP

(Rysunek 3). Ustawienie trybu pracy spowodu-

je wstępną konfigurację wszystkich najważniej-

szych funkcji urządzenia. Interfejs bezprzewo-

dowy urządzenia APPro 2405 możesz wyłączyć

w menu Basic Settings kategorii Wireless, za-

znaczając opcję Disable WLAN Interface, a na-

stępnie akceptując wprowadzone zmiany klik-

nięciem przycisku Apply Changes.

Konfiguracja portu WAN

W większości sieci LAN obecny jest serwer

DHCP, odpowiedzialny za automatyczne przy-

pisywanie adresów IP komputerom. Jeżeli jest

tak w przypadku Twojej sieci, to powinieneś pa-

miętać o zastosowaniu funkcji klonowania adre-

su MAC – pozwoli ona na zmianę adresu MAC

portu WAN urządzenia APPro.

Aby skorzystać z funkcji klonowania adre-

su MAC interfejsu, przejdź na stronę Basic Set-

tings kategorii TCP/IP i w polu Clone MAC Ad-

dress wprowadź odpowiedni adres MAC (Rysu-

nek 4). Pamiętaj, że w celu zmiany adresu MAC

interfejsu WAN, zmian powinieneś dokonywać

w grupie WAN (eth1).

W tym samym menu możesz wprowadzić

adres IP urządzenia WAN (pole IP address)

– jest to konieczne, jeżeli w sieci nadrzędnej nie

ma serwera DHCP.

Konfiguracja serwera DHCP

Jeżeli zmieniłeś tryb pracy urządzenia na Wire-

less Router DHCP Client with NAT/DHCP, to

komputery podłączone do sieci mogą już zo-

stać skonfigurowane do automatycznego pobie-

rania parametrów połączenia. W pewnych sytu-

acjach konieczna jest jednak zmiana konfigura-

cji serwera DHCP.

Parametry pracy serwera DHCP znajdują

się w menu DHCP Settings kategorii TCP/IP.

Możesz zmienić w nim interfejsy, korzystają-

ce z protokołu DHCP (DHCP Clients On), za-

kres przypisywanych adresów (DHCP Client IP

Range) oraz aktywować statyczne ARP (Static

ARP). O ostatniej z wymienionych funkcji po-

wiemy w części cyklu poświęconej bezpieczeń-

stwu sieci lokalnych.

Oprogramowanie APPro pozwala również

na zastosowanie tzw. statycznego DHCP. Pole-

ga ono na przyznawaniu określonych adresów

IP na podstawie adresów MAC interfejsów sie-

ciowych. Jest to idealne rozwiązanie jeżeli ko-

nieczne jest zapewnienie niezmienności przy-

znawanych adresów IP. Wykorzystanie funk-

cji statycznego DHCP sprowadza się do doda-

nia odpowiednich par adres MAC – adres IP w

menu DHCP Settings.

Konfiguracja komputerów

Konfiguracja interfejsów sieciowych kompute-

rów podłączonych do sieci z aktywnym serwe-

rem DHCP sprowadza się do wybrania opcji au-

tomatycznego pobierania parametrów połącze-

nia. Możesz tego dokonać w sposób podobny

do opisanego w drugiej części cyklu.

Przekierowanie portów

Konfiguracja funkcji przekierowania portów

jest bardzo prosta i nie powinna budzić żad-

nych wątpliwości. Odpowiednie opcje znajdują

się w menu Port Forwarding kategorii TCP/IP

(Rysunek 5).

Oprogramowanie APPro pozwala na prze-

kierowanie pojedynczych portów lub całych za-

kresów. Przy wprowadzaniu nowego wpisu, na-

Rysunek 5.

Konfiguracja funkcji przekierowania portów w urządzeniu APPro

16

listopad 2009

Sieci komputerowe

Sieci komputerowe: część trzecia

leży pamiętać o wyborze odpowiedniego adresu

IP WAN (WAN IP), portu WAN (WAN Port), pro-

tokołu (TCP, UDP lub oba) oraz adresu kompute-

ra sieci lokalnej. W przypadku funkcji przekiero-

wania portów, nie jest konieczna dodatkowa kon-

figuracja komputerów podłączonych do sieci.

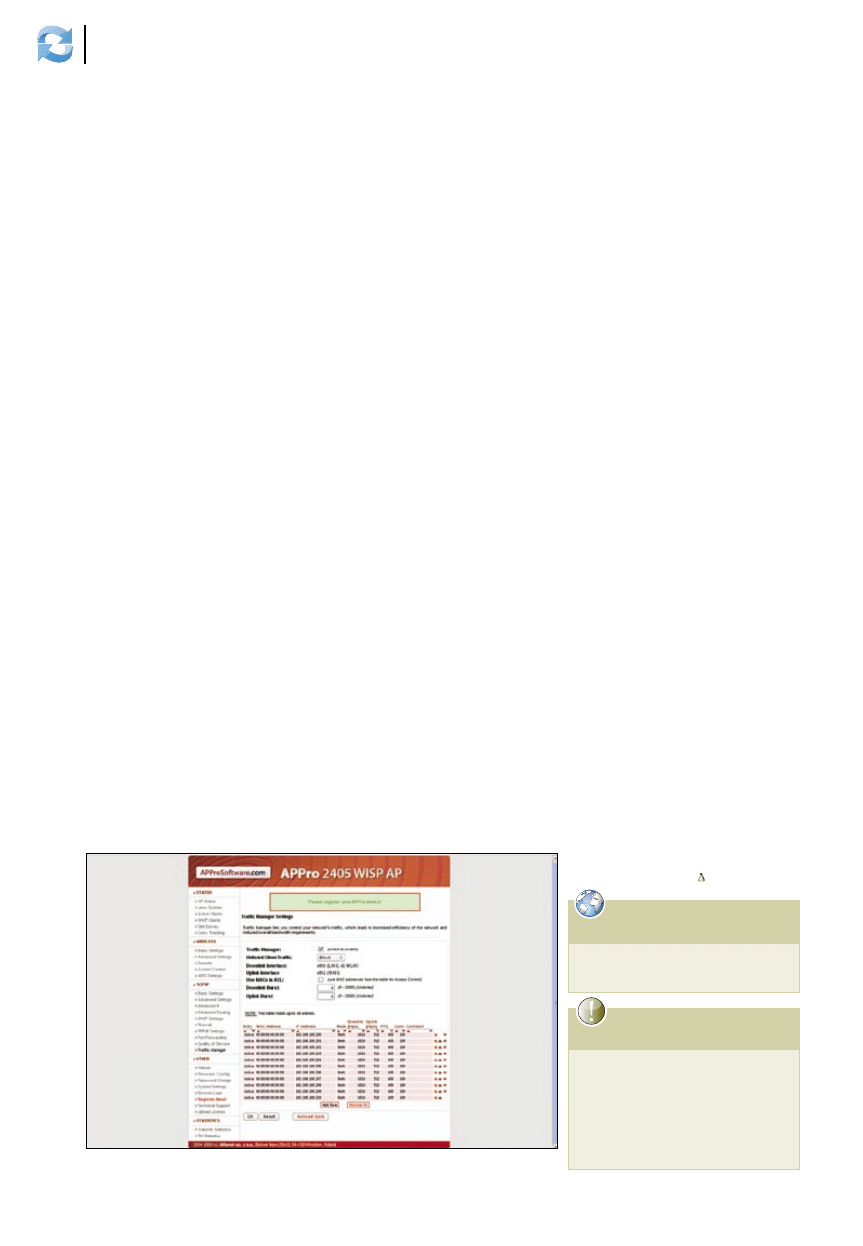

Przydzielanie pasma

Możliwość przydzielania określonego pasma

użytkownikom jest jedną z zaawansowanych

funkcji dostępnych w oprogramowaniu urzą-

dzenia APPro 2405. Jej konfiguracja jest bardzo

prosta i sprowadza się do wprowadzenia adre-

sów MAC/IP klientów oraz protokołów wraz

z odpowiadającymi im wartościami maksy-

malnej prędkości wysyłania/odbierania danych

(Uplink/Downlnk), maksymalnej liczby pakie-

tów na sekundę (PPS) oraz dozwolonej liczby

połączeń (Conn).

Konfigurację funkcji zarządzania ruchem

możesz przeprowadzić w menu Traffic Mana-

ger kategorii TCP/IP (Rysunek 6). Przed wpro-

wadzeniem odpowiednich wpisów, powinieneś

zaznaczyć opcję Traffic Manager oraz wybrać

sposób obsługi ruchu pominiętego we wpisach

(obsługa lub odrzucenie). Możesz również za-

znaczyć opcję Use MACs in ACL – spowodu-

je to pobranie adresów z listy kontroli dostępu

(zajmiemy się nią bliżej w części poświęconej

sieciom bezprzewodowym).

Ograniczenia

sprzętu dedykowanego

Zbudowana przez nas sieć doskonale radzi sobie

z obsługą niewielkiej liczby użytkowników. Gdy-

byśmy jednak chcieli zastosować podobne roz-

wiązanie w środowisku z większą ilością kompu-

terów, okazałoby się ono niewystarczające. Dla-

czego? Głównym zastosowaniem dla prostych

urządzeń dedykowanych jest środowisko domo-

we oraz biurowe. Wykorzystany przez nas router

bezprzewodowy APPro 2405 doskonale spraw-

dzi się przy budowie nawet bardzo złożonych

sieci bezprzewodowych, należy mieć jednak na

uwadze, że w przypadku sieci przewodowej peł-

ni on odmienną funkcję – jest głównym urzą-

dzeniem odpowiedzialnym za zapewnienie po-

łączenia z internetem. Osoby zajmujące się sie-

ciami bezprzewodowymi z pewnością wiedzą, iż

w sieciach WLAN, access pointy służą głównie

do dystrybucji usług. Tematem tym zajmiemy się

bliżej w następnych częściach cyklu.

Omawiane przez nas rozwiązanie najle-

piej sprawdzi się w sieci z liczbą komputerów

nie przekraczającą 10. Trudno oczywiście po-

dać konkretne liczby, wszystko zależy bowiem

od indywidualnych wymagań – obciążenia sie-

ci, wykorzystywanego łącza internetowego oraz

funkcji aktywowanych na routerze.

Sprzęt dedykowany a serwery

Jednym z najprostszych sposobów podziału łą-

cza internetowego jest wykorzystanie kompute-

ra z zainstalowanym systemem Linux oraz pro-

gramem iptables. W internecie dostępnych jest

mnóstwo podręczników, opisujących krok po

kroku konfigurację takiego rozwiązania. Dla-

czego więc powinniśmy zastanowić się, zanim

skorzystamy z takiej możliwości?

Podstawową wadą wykorzystania standar-

dowego komputera jako serwera jest jego pobór

energii, przekraczający często zapotrzebowa-

nie energetyczne 30 urządzeń dedykowanych,

opisanych w tym artykule. Jeżeli w naszej sie-

ci znajduje się jedynie kilka komputerów, to jest

to oczywiste marnotrawstwo.

Być może w Twojej sieci lokalnej wyma-

gane jest działanie serwera jednej z popularnych

usług, takich jak chociażby LDAP. Mogłoby się

wydawać, iż jest to argument przemawiający na

korzyść zastosowania serwera. Pamiętaj jednak,

iż ze względów bezpieczeństwa, na komputerze

pełniącym funkcje routera nie powinno być za-

instalowane żadne dodatkowe oprogramowanie

serwerowe. Wykorzystanie błędów np. w serwe-

rze WWW dałoby bowiem włamywaczowi do-

stęp do wszystkich komputerów w sieci. Więcej

na temat odpowiedniego ulokowania serwerów

w strukturze sieci komputerowej powiemy w

części cyklu poświęconej bezpieczeństwie sieci.

Podsumowanie

Tym sposobem dotarliśmy do końca trzeciej

części cyklu. Omówiliśmy w niej realizację

podstawowych funkcji routingu, podziału łącza,

przekierowania portów oraz przydzielania pa-

sma. Poznałeś również sposób konfiguracji pro-

tokołu DHCP, pozwalającego na automatyczne

przypisywanie adresów IP interfejsom siecio-

wym, co skraca czas konfiguracji oraz pozwa-

la uniknąć błędów.

Pamiętaj, że informacje zawarte w tym ar-

tykule są jedynie wprowadzeniem do tematyki

routingu, którą zajmiemy się szerzej w następ-

nej części cyklu. W bardziej złożonych sieciach,

pojęcie trasowania ma znacznie szersze znacze-

nie i obejmuje wykorzystanie m. in. protoko-

łów wymiany informacji o routingu. W następ-

nej części zajmiemy się szczegółowo metodami

łączenia sieci komputerowych za pomocą route-

rów zbudowanych w oparciu o komputer z sys-

temem Linux i programem iptables.

Zastosowany przez nas router bezprzewo-

dowy, APPro 2405, wykorzystamy również

przy okazji omawiania budowy sieci bezprze-

wodowych. Jeżeli jesteś zainteresowany bliż-

szymi informacjami na jego temat, to polecam

Ci strony wymienione w ramce W Sieci.

Jeżeli masz pytania odnośnie informacji za-

wartych w tym artykule, lub natrafiasz na pro-

blemy w trakcie konfiguracji, to z postaram się

pomóc – mój adres e-mail znajduje się w ramce

O Autorze. Do usłyszenia!

Autor interesuje się bezpieczeństwem sys-

temów informatycznych, programowaniem,

elektroniką, muzyką rockową, architekturą

mikroprocesorów oraz zastosowaniem Li-

nuksa w systemach wbudowanych.

Kontakt z autorem: rl.kulaga@gmail.com

O autorze

• Strona producenta APPro

– http://www.approsoftware.com/

W Sieci

Rysunek 6.

Konfiguracja funkcji zarządzania ruchem w oprogramowaniu APPro

Wyszukiwarka

Podobne podstrony:

Zostan administratorem sieci komputerowej cz 8(1)

Zostan administratorem sieci komputerowej cz 4(1)

Zostan administratorem sieci komputerowej cz 2(1)

Zostan administratorem sieci komputerowej cz 1(1)

CCNA 200 120 Zostan administratorem sieci komputerowych Cisco

CCNA 200 120 Zostan administratorem sieci komputerowych Cisco 2

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco seccna

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco

CCNA 200 120 Zostan administratorem sieci komputerowych Cisco

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco

Podstawy sieci komputerowych cz 2, Dokumenty(1)

projekt i wykonanie sieci komputerowej - cz.2, Pomoce naukowe, studia, informatyka

Administracja Sieci Komputerowych - wykład, INFORMATYKA, Informatyka(1)

projekt i wykonanie sieci komputerowej - cz.1, Pomoce naukowe, studia, informatyka

12 administrator sieci komputerowej Radosław Zawada

12 administrator sieci komputerowej Radosław Zawada

więcej podobnych podstron