Sieci komputerowe

Część pierwsza

16

wrzesień 2009

Sieci komputerowe

Część pierwsza

17

www.lpmagazine.org

lin

ux

@

so

ftw

ar

e.

co

m

.p

l

Zostań administratorem

sieci komputerowej

Część pierwsza (1/9) : Wprowadzenie

Budowa i działanie sieci komputerowych to zagadnienia, które powinien opanować każdy

informatyk, niezależnie od specjalizacji. Trudno bowiem wyobrazić sobie pracę w biurze, banku

lub jakimkolwiek innym środowisku bez połączenia pomiędzy stacjami roboczymi. Na tym

nie kończą się jednak możliwości, jakie dają nam sieci komputerowe – większość rozwiązań

informatycznych wykorzystujących najnowsze technologie, wymaga do działania połączenia

sieciowego pomiędzy komputerami. Zapraszam na fascynującą podróż do świata sieci

komputerowych i rozwiązań na nich opartych!

Rafał Kułaga

N

ikt z Czytelników z pewnością nie ma wąt-

pliwości co do znaczenia współczesnych

technologii sieciowych. Trudno nam sobie

wyobrazić codzienne życie bez internetu

– to z niego czerpiemy informacje o najnowszych wydarze-

niach i nowinkach technicznych. To za jego pomocą kon-

taktujemy się ze znajomymi, kupujemy rozmaity sprzęt oraz

ściągamy najnowszą wersję ulubionej dystrybucji Linuksa.

O wpływie internetu na życie współczesnych ludzi najlepiej

świadczy ilość użytkowników portalów społecznościowych

oraz serwisów oferujących usługi strumieniowe, takich jak

YouTube.

Celowo piszę o internecie – jest to bowiem największa

funkcjonująca na całym świecie intersieć, łącząca kompu-

tery ze wszystkich krajów. Z pewnością większość Czytel-

ników dysponuje dostępem do internetu i zna podstawowe

pojęcia niezbędne do świadomego korzystania z jego zaso-

bów. Doświadczenie uczy jednak, że większość z nas nie-

zbyt dobrze rozumie działanie sieci komputerowych – nie

mam tu na myśli obsługę konkretnych programów, bo tą

potrafi opanować każdy. Problemy pojawiają się w momen-

cie, gdy programy lub sprzęt nie działają tak jak powinny

– wtedy wiedza o niskopoziomowym działaniu sieci kom-

puterowych jest niezbędna.

Rozwiązywaniu problemów i analizą działania sieci

komputerowych przy wykorzystaniu technik analizy pakie-

tów zostały poświęcone trzy artykuły napisane przeze mnie.

Były one jednak skierowane głównie do osób mających do-

świadczenia z sieciami komputerowymi. Celem tego cy-

klu artykułów jest nauczenie Czytelnika projektowania,

budowy i konfiguracji niewielkich lokalnych sieci kompu-

terowych od podstaw. Aby w pełni skorzystać z informa-

cji znajdujących się w tym i w następnych artykułach, nie

jest wymagane żadne doświadczenie ani wiedza w tym po-

lu. Do zagadnień trudniejszych oraz bardziej nietypowych

przejdziemy po zapoznaniu się z podstawowymi wiadomo-

ściami teoretycznymi oraz praktycznymi.

W pierwszej części cyklu zajmiemy się podstawo-

wymi zagadnieniami związanymi z sieciami kompu-

terowymi. Zastanowimy się, jakie kryteria musi speł-

niać sieć komputerowa oraz krótko omówimy histo-

rię sieci komputerowych. Dowiesz się, jakie są zasto-

sowania dla sieci komputerowych – również te bardziej

nietypowe. Sieci mają budowę warstwową – przeko-

Sieci komputerowe

Część pierwsza

16

wrzesień 2009

Sieci komputerowe

Część pierwsza

17

www.lpmagazine.org

nasz się o tym, gdy będziemy omawiali mo-

dele warstwowe OSI i TCP/IP (będący pod-

stawą działania większości sieci lokalnych

i internetu). Dowiesz się, jak komputery opar-

te o sprzęt różnych producentów oraz działają-

ce pod kontrolą różnych systemów operacyj-

nych porozumiewają się ze sobą oraz poznasz

najważniejsze urządzenia sieciowe. Na koniec

wspomnimy o bardzo ważnej klasie sieci – in-

tranecie.

Jestem pewien, że po przeczytaniu tego ar-

tykułu zyskasz solidne podstawy, które wyko-

rzystasz przy budowie własnej sieci kompute-

rowej w kolejnych częściach cyklu!

Czym jest sieć komputerowa?

Pod pojęciem sieci komputerowej rozumiemy

grupę komputerów lub innych urządzeń (drukar-

ki z interfejsem sieciowym, systemy wbudowane

takie jak centralki PBX) połączonych w sposób

umożliwiający wymianę danych. Na sieć kom-

puterową składają się również wszelkie środki,

mające na celu zapewnienie połączenia – huby i

przełączniki, routery, access pointy oraz okablo-

wanie i interfejsy sieciowe w poszczególnych sta-

cjach roboczych. Najprostszy możliwy przykład

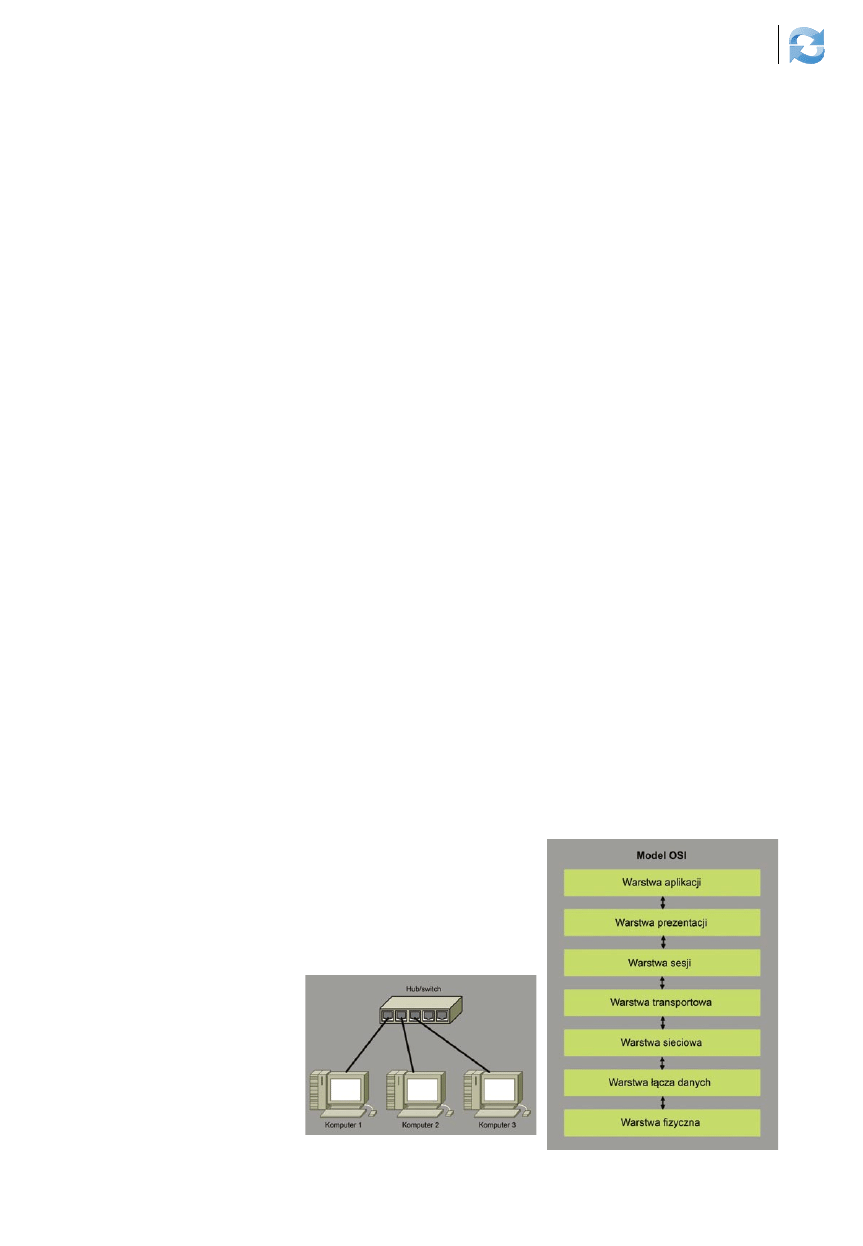

sieci komputerowej przedstawiono na Rysunku 1.

Sieć komputerowa w celu efektywnego jej wyko-

rzystania powinna spełniać następujące warunki:

• Wydajność – sieć komputerowa powin-

na zapewniać możliwość wymiany da-

nych pomiędzy dowolnymi dwoma podłą-

czonymi do niej komputerami z możliwie

wysoką prędkością oraz niskimi opóźnie-

niami. Zwróć uwagę, że te dwie cechy nie

są sobie równoważne. Zapewnienie odpo0

wiedniej wydajności we współczesnych sie-

ciach lokalnych jest łatwe – problemy mogą

pojawiać się gdy sieci lokalne łączymy

w bardziej skomplikowane struktury;

• Niezawodność – sieć komputerowa powin-

na być odporna na awarie. W szczegól-

ności, awaria jednego komputera (innego

niż centralny serwer) nie powinna upośle-

dzać działania całej sieci. Powtórnie oka-

zuje się, że zapewnienie odpowiedniej nie-

zawodności w niewielkich sieciach lokal-

nych jest bardzo łatwe – problemy mo-

gą pojawiać się, gdy sieci lokalne łączy

się w bardziej skomplikowane struktury.

W celu zapewnienia niezawodności uży-

wamy w nich odpowiednich protokołów

routingu (trasowania) a nawet decydujemy

się na rozwiązania redundantne – podwa-

jając ilość zasobów sprzętowych w da-

nym fragmencie sieci.

• Łatwość rozbudowy – sieć komputerowa

powinna być łatwa w rozbudowie. Ozna-

cza to nie tylko wybór sprzętu sieciowego

z odpowiednią liczbą portów, lecz głów-

nie o odpowiednim zapasie mocy, który

pozwoli na rozbudowę sieci w przyszło-

ści. Takie podejście znacznie ogranicza

wydatki na funkcjonowanie sieci oraz uła-

twia jej rozbudowę. O odpowiednim za-

pasie mocy powinniśmy również pamiętać

przy wyborze komputerów przeznaczonych

na serwery.

• Bezpieczeństwo – sieć komputerowa po-

winna umożliwiać bezpieczną wymia-

nę danych. Składa się na to ochrona przed

zagrożeniami pochodzącymi z sieci zewnę-

trznych (np. internetu) oraz sieci lokalnej

(np. podsłuchiwanie transmisji – sniffing).

Poprzez odpowiednią konfigurację sprzę-

tu sieciowego jesteśmy również w stanie

pomóc naszym użytkownikom w obronie

przed wirusami, robakami i trojanami (do-

tyczy to głównie komputerów z systemami

z rodziny Microsoft Windows).

Oprócz tego powinniśmy również zadbać o wy-

godę obsługi sieci przez użytkownika. W miarę

możliwości należy zawsze dążyć do wykorzysta-

nia usług dających możliwie jak największy po-

ziom transparencji sieci – ukrycia budowy i sku-

pienia się na usługach przez nią udostępnianych.

Czytelnikowi może się wydać, że skoro

należy zadbać o aż tyle rzeczy, to budowa sie-

ci komputerowych jest trudnym zadaniem – nie

jest to jednak prawdą. Spełnienie tych wszyst-

kich cech jest bowiem możliwe dzięki odpo-

wiedniemu doborowi sprzętu oraz jego konfigu-

racji i prawidłowemu zarządzaniu zasobami sie-

ci komputerowej.

Historia sieci komputerowych

Wiesz już, jakie cechy powinna spełniać do-

bra sieć komputerowa. Warto również poświę-

cić chwilę na poznanie historii sieci – pozwoli

to Czytelnikowi docenić postęp technologiczny

w tym polu. Jeszcze w latach 60 systemy kom-

puterowe nie były ze sobą połączone za pomo-

cą żadnych sieci. Wymiana danych, programów

(głównie na kartach perforowanych oraz pry-

mitywnych rodzajach pamięci magnetycznych)

była bardzo problematyczna oraz wymagała

wykorzystania klasycznej poczty.

Jedną z pierwszych prób utworzenia sieci

komputerowej była ALOHAnet, zbudowana na

Uniwersytecie Hawajskim w 1970 roku. Była

to sieć bezprzewodowa, wykorzystująca pasma

o szerokości 100 kHz. Jednym z głównych pro-

blemów, występujących w tym systemie, były

kolizje, które miały miejsce, gdy dwa kompu-

tery chciały jednocześnie nadawać. Można się

łatwo domyślić, że powodowało to zniekształ-

cenie danych (wkrótce dowiesz się, jak współ-

czesne sieci komputerowe radzą sobie z tym

problemem). Pomimo niewielkiej prędkości

transmisji i wielu problemów, ALOHAnet w

znacznym stopniu przyczyniła się do obecne-

go kształtu sieci komputerowych.

Milowym krokiem w historii sieci kompu-

terowych było opracowanie standardu Ethernet

przez firmę Xerox w latach 1973-1975. Z opi-

su we wniosku patentowym wynika, że ekspery-

mentalny Ethernet działał z prędkością 3 Mbps,

zaś adresacja odbywała się przy pomocy 8 bito-

wych identyfikatorów. W następnych latach w

promocję tego standardu zaangażowały się głów-

ne przedsiębiorstwa branży komputerowej, co za-

owocowało jego znaczną popularyzacją. Sieci

oparte na tym standardzie początkowo korzystały

z kabla koncentrycznego zakończonego złączami

BNC. Miał on jednak wiele wad - m. in. niewiel-

ką maksymalną prędkość transmisji oraz wysoką

podatność na uszkodzenie wskutek zginania.

Do powstania sieci w standardzie Ethernet,

w postaci jaką znamy obecnie doszło w latach

80. Opracowano wtedy standard, znany obecnie

jako 10BASE-T – sieci komputerowej o topolo-

gii gwiazdy (o topologiach sieciowych powie-

my więcej za chwilę), zbudowanej w oparciu

Rysunek 1.

Prosta sieć komputerowa działająca w

architekturze P2P (równy z równym)

Rysunek 2.

Model odniesienia OSI

18

wrzesień 2009

Sieci komputerowe

Część pierwsza

19

www.lpmagazine.org

Sieci komputerowe

Część pierwsza

o skrętkę zakończoną wtykami RJ-45. Umoż-

liwiło to nie tylko znaczne zwiększenie prędko-

ści, ale również otworzyło drogę dla kolejnych

standardów, oferujących coraz to większe pręd-

kości – obecnie aż do 10 Gbps. Mimo znacz-

nych różnic w budowie urządzeń, podstawowe

rozwiązania pozostały niezmienione od począt-

ków standardu Ethernet.

Równolegle z rozwojem technologii sie-

ci lokalnych przebiegał rozwój internetu. Nale-

ży pamiętać, że są to procesy powiązane ze so-

bą – rozwój internetu jest ściśle uzależniony od

ilości komputerów w sieciach do niego podłą-

czonych.

Zastosowanie

sieci komputerowych

Nikogo nie trzeba przekonywać co do znacze-

nia sieci komputerowych we współczesnym

biznesie, rozrywce, przemyśle i wszystkich in-

nych dziedzinach życia i gospodarki. Bardzo

często jednak nie doceniamy znaczenia rozwo-

ju technologii związanych z sieciami kompute-

rowymi dla rozwoju informatyki w ogóle. Naj-

nowsze trendy w inżynierii oprogramowania,

rozproszonych systemach komputerowych oraz

rozwiązaniach dla data center są ściśle uzależ-

nione od sieci komputerowych.

W artykule o rozwiązaniach energoosz-

czędnych możesz dowiedzieć się, w jaki spo-

sób odpowiednie wykorzystanie sieci kompute-

rowych i architektury klient-serwer może przy-

czynić się do znacznego wzrostu efektywności

wykorzystania zasobów obliczeniowych w fir-

mie. Na tym jednak nie kończą się korzyści pły-

nące z instalacji sieci komputerowej w przedsię-

biorstwie. Dodatkowe możliwości, które prze-

mawiają za założeniem sieci komputerowej to:

• Współdzielenie urządzeń peryferyjnych ta-

kich jak drukarki i skanery – co pozwala

znacznie ograniczyć wydatki na sprzęt biu-

rowy i jego eksploatację;

• Znacznie ułatwiona wymiana plików – po-

zwalająca zapomnieć o przenoszeniu da-

nych pomiędzy komputerami przy użyciu

dysków optycznych i pendrive’ów;

• Wykorzystanie serwera jako źródła uwie-

rzytelniania – co pozwala zwiększyć bez-

pieczeństwo danych zgromadzonych na

komputerach;

• Zdalny dostęp do zasobów firmy oraz moż-

liwość wykorzystania oprogramowania do

pracy grupowej – dzięki oprogramowaniu

do pracy grupowej (groupware), użytkow-

nicy naszej sieci mogą łatwo uzyskiwać

dostęp do jej zasobów spoza biura;

• Znaczne obniżenie rachunków telefonicz-

nych – dzięki wykorzystaniu technologii

VoIP możemy radykalnie zmniejszyć wy-

sokość rachunków telefonicznych oraz

utworzyć automatyczne menu dla klientów

dzwoniących do naszej firmy;

• Współdzielenie oprogramowania – sieci

komputerowe pozwalają na współdzielenie

oprogramowania zainstalowanego na sta-

cjach roboczych;

• Scentralizowane zarządzanie kopiami

zapasowymi – dzięki systemom służą-

cym do scentralizowania wykonywania

kopii zapasowych, znacznie upraszcza-

my ten konieczny, chociaż bardzo żmudny

proces.

Oczywiście jest to tylko część możliwości,

jakie dają nam sieci komputerowe – bardzo

wiele zależy od charakterystyki środowiska,

w której będzie ona wykorzystywana. Już te-

raz, aby w pełni wykorzystać możliwości

oprogramowania dla firm, potrzebna jest sieć

komputerowa. W oprogramowaniu dla logi-

styki, księgowości i wielu innych dziedzin,

coraz większą popularność zyskuje model

klient-serwer, ponieważ pozwala on na lep-

sze zarządzanie całą infrastrukturą. Spróbuj

wyobrazić sobie sytuację, w której dane roz-

rzucone są po wielu stacjach roboczych, a na-

stępnie sytuację, kiedy klienci dokonują zmian

w danych zebranych na serwerze. Umożliwia

to łatwe tworzenie kopii zapasowych, łatwe

uwierzytelnianie oraz bardzo szybkie reago-

wanie w przypadku awarii.

Podsumowując, śmiało można powiedzieć,

że pytanie: Czy warto instalować sieć kompute-

rową? powinno zostać zmienione na: Jakiej sie-

ci komputerowej potrzebujemy?.

Struktura

komunikacji sieciowej

W paragrafie tym zajmiemy się opisem dzia-

łania sieci komputerowych – nie dotyczy on

żadnego konkretnego standardu, lecz ma na

celu wprowadzenie podstawowych pojęć, po-

zwalających na pełne zrozumienie materia-

łu, który znajdzie się w następnych częściach

kursu.

Budowa warstwowa

Oprogramowanie sieciowe i sieć ma warstwy.

Co to jednak oznacza i jakie są najważniejsze

konsekwencje wynikające z takiej budowy?

Budowa warstwowa sieci komputerowych

polega na wydzieleniu warstw, odpowiadają-

cych za konkretne aspekty komunikacji. Ma-

my więc warstwę odpowiadającą za obsłu-

gę komunikatów aplikacji oraz warstwę, któ-

rej zadaniem jest fizyczna realizacja transmi-

sji – zmieniającą fragmenty danych na sygnały

przesyłane za pomocą medium transmisyjnego.

O ile działanie całej sieci jest ściśle uzależnione

od prawidłowej współpracy wszystkich warstw,

o tyle każda z nich realizuje swoje zadania nie-

zależnie od warstw sąsiednich, pod warunkiem,

że zachowany zostaje odpowiedni format da-

nych przesyłanych pomiędzy warstwami.

W różnych technologiach sieciowych wystę-

pują różne podziały na warstwy. Zawsze jednak

jest tak, że warstwy wyższe operują na wyższym

poziomie abstrakcji, tzn. oderwania od funkcji

sprzętowych, warstwy niższe zaś odpowiadają za

funkcje bezpośrednio związane z przesyłaniem

danych za pomocą medium transmisyjnego.

Protokoły

Powiedzieliśmy, że sieci komputerowe powinny

umożliwiać wymianę danych pomiędzy urzą-

dzeniami i oprogramowaniem różnych produ-

centów. W jaki więc sposób firmy te porozu-

miewają się ze sobą w celu zapewnienia kom-

patybilności?

Otóż producenci nie wymieniają się ze sobą

informacjami. Nie ma takiej potrzeby, ponieważ

za opracowanie odpowiednich standardów od-

powiadają powołane w tym celu komitety. Jak-

kolwiek często tworzone są organizacje takie jak

np. Wi-Fi Alliance, które zrzeszają producentów

sprzętu w danym standardzie, zajmują się przy-

znawaniem certyfikatów i rozmaitymi działania-

mi marketingowymi, to praca nad czysto tech-

nicznymi aspektami standardów prowadzo-

na jest przez międzynarodową organizację IE-

EE (ang. Institute of Electrical and Electronics

Engineers – Instytut Inżynierów Elektryków i

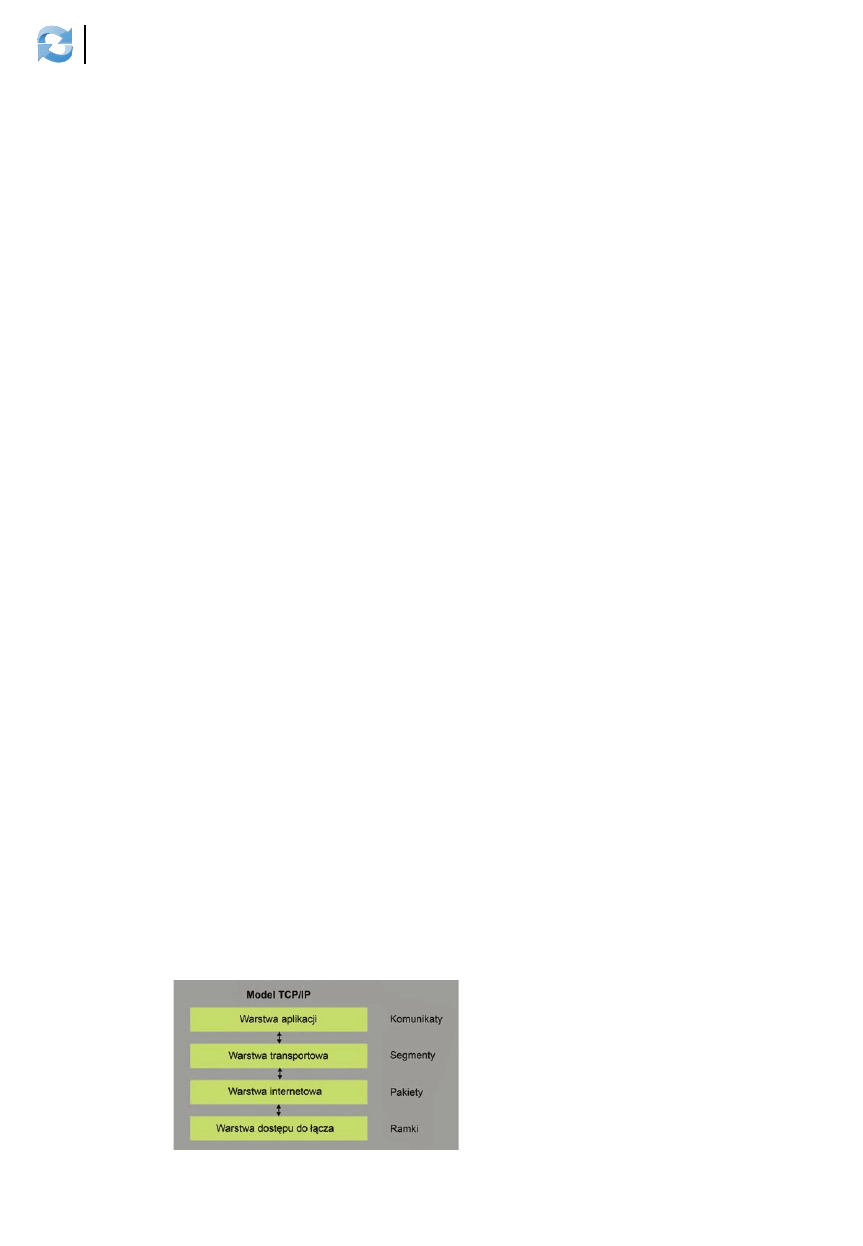

Rysunek 3.

Model TCP/IP

18

wrzesień 2009

Sieci komputerowe

Część pierwsza

19

www.lpmagazine.org

Sieci komputerowe

Część pierwsza

Elektroników). Standardy przez nią opracowa-

ne są uznawane na całym świecie, np. Ethernet

(IEEE 802.3), bezprzewodowy Ethernet (IEEE

802.11), Bluetooth (IEEE 802.15.1).

Protokół jest standardem określającym

reguły semantyczne (sposób reprezentacji da-

nych) i syntaktyczne (składnia, format da-

nych) przesyłania danych. Dwa komputery ko-

rzystające ze sprzętu i oprogramowania w tym

samym standardzie, mogą bez przeszkód po-

rozumiewać się ze sobą, nawet jeżeli różni-

ce w realizacji poszczególnych funkcji są bar-

dzo duże. Protokoły nie określają sposobu wy-

konywania poszczególnych operacji związa-

nych z przesyłaniem danych – określają jedy-

nie format danych wejściowych i wyjściowych.

Kwestia realizacji poszczególnych funkcji

pozostaje już po stronie producenta sprzętu lub

oprogramowania.

Protokołem jest np. HTTP (ang. Hypertext

Transfer Protocol – protokół transmisji hiper-

tekstu). Codziennie posługujemy się nim nie-

zliczoną ilość razy przeglądając strony inter-

netowe – każde nasze kliknięcie w łącze po-

woduje wysłanie żądania pobrania strony

(GET). Serwer odpowiada komunikatem błę-

du (np. nie odnaleziono żądanego dokumentu

– kod 404), lub potwierdza, że wszystko jest w

porządku (OK – 200) i rozpoczyna przesyłanie

zawartości dokumentu. Pamiętaj, że protokół

nigdy nie działa na własną rękę – zawsze ma-

my do czynienia z jednoczesnym wykorzysta-

niem protokołów innych warstw. Więcej na ten

temat dowiesz się, gdy będziemy opisywać mo-

del TCP/IP, będący podstawą internetu i współ-

czesnych sieci lokalnych.

Jednostki danych

Z pojęciem protokołu wiąże się pojęcie jednost-

ki danych, przesyłanej pomiędzy poszczególny-

mi warstwami. W zależności od rozpatrywanej

warstwy, mamy do czynienia z różnymi nazwa-

mi jednostek oraz różnym formatem przesyła-

nych danych.

W trakcie wysyłania danych, każdy proto-

kół dokleja swój nagłówek (rzadziej dodawana

jest również część zwana stopką). Podczas od-

bierania danych, nagłówki (ew. stopki) są sukce-

sywnie usuwane przy przetwarzaniu przez od-

powiednie warstwy.

Należy pamiętać, że przy transmisji danych,

pomimo udziału w transmisji wielu protokołów,

rzeczywiste połączenie istnieje jedynie na pozio-

mie sprzętu. Co więcej, wskutek rozwoju tech-

nik wirtualnych, trudno tak naprawdę mówić o

rzeczywistym połączeniu, lecz jedynie o osiągal-

ności danego interfejsu (który w rzeczywistości

może być urządzeniem wirtualnym). Protokoły

wyższych warstw porozumiewają się zawsze

z oprogramowaniem odpowiadającym za obsłu-

gę tego samego protokołu na maszynie docelo-

wej. Jest to jedno z podstawowych założeń mo-

delów warstwowych – oprogramowanie siecio-

we charakteryzuje się dużą hierarchizacją.

Adresy fizyczne i sieciowe

W większości technologii sieciowych istnieją

dwa typy adresów: adresy fizyczne – przypi-

sywane przez producentów sprzętu sieciowego

oraz adresy sieciowe – przypisane przez użyt-

kownika, charakterystyczne dla danej sieci.

Adresy fizyczne (w większości technologii

zwane adresami MAC – Media Access Control

– kontrola dostępu do medium transmisyjnego)

wykorzystywane są w celu adresowania danych

w sieciach lokalnych opartych na standardzie

Ethernet. Podstawowe urządzenie służące do

tworzenia sieci LAN w tym standardzie – switch

– opiera swoje działanie na wykorzystaniu adre-

sów MAC. Adresy fizyczne mogą być zmienia-

ne przez użytkownika, jednak muszą być unikal-

ne dla danej domeny rozgłoszeniowej (więcej na

ten temat powiemy w następnej części cyklu).

Adresy sieciowe są natomiast ściśle uza-

leżnione od wykorzystywanego przez nas pro-

tokołu warstwy sieciowej. Najbardziej rozpo-

wszechnionym protokołem tej warstwy jest IP

(ang. Internet Protocol), opierający się na ad-

resach unikalnych w skali światowej. Co waż-

ne, dzięki wykorzystaniu technologii transla-

cji adresów (NAT – Network Address Transla-

tion) możliwe jest przydzielenie jednego adresu

IP z puli ogólnoświatowej (publicznej, routo-

walnej) wielu komputerom w sieci lokalnej.

Jak to możliwe? Dowiesz się w jednej z następ-

nych części cyklu.

Model OSI i TCP/IP

Znasz już podstawowe informacje na temat bu-

dowy warstwowej i działania protokołów siecio-

wych. Przyszedł czas na poznanie dwóch pod-

stawowych modeli warstwowych – modelu OSI

oraz modelu TCP/IP. Są one podstawą współ-

czesnych sieci komputerowych, jednak na tym

nie kończy się ich zastosowanie – większość

systemów telekomunikacyjnych opiera się na

bardzo podobnych rozwiązaniach. Ich pozna-

nie jest kluczem do pełnego zrozumienia zasa-

dy działania sieci komputerowych.

Model OSI

Model OSI jest modelem odniesienia dla twór-

ców protokołów sieciowych, opracowanym przez

międzynarodową organizację ISO (ang. Interna-

tional Organization for Standardization – Mię-

dzynarodowa Organizacja Normalizacyjna).

Model OSI opisuje strukturę komuni-

kacji sieciowej za pomocą siedmiu warstw,

z których każda pełni określone funkcje (Rysu-

nek 2). Każdej warstwie odpowiada zestaw pro-

tokołów, które mogą zostać wykorzystane w

trakcie transmisji. Należy jednak pamiętać, że

różne protokoły jednej warstwy są zazwyczaj

ze niekompatybilne ze sobą. Co więcej, bardzo

często mają bardzo różne przeznaczenie (np.

protokoły HTTP i POP3).

Najwyższą warstwą w modelu OSI jest

warstwa aplikacji. Dostarcza ona programom

mechanizmów, z których mogą one skorzystać

w celu przesyłania danych przez sieć kompute-

rową. Ten mechanizm to gniazda (ang. sockets),

pozwalające na łatwe tworzenie aplikacji siecio-

wych, w pełni niezależnych od wykorzystywa-

nego sprzętu sieciowego. Obsługa gniazd odby-

wa się za pomocą odpowiedniego zestawu wy-

wołań systemowych.

Poniżej warstwy aplikacji znajduje się war-

stwa prezentacji. Jej najważniejszym zadaniem

jest zapewnienie odpowiedniego formatu repre-

zentacji danych. W szczególności, jednym z za-

dań warstwy prezentacji jest konwersja przesy-

łanych danych do reprezentacji kanonicznej,

uwzględniającej standardy sieciowe, w tym tzw.

network byte order – kolejność bajtów w zesta-

wie danych oderwaną od typu procesora kom-

putera lokalnego (ang. endianness). Warstwa

sesji, znajdująca się poniżej warstwy prezenta-

cji, odpowiada za realizację funkcji koniecznych

w celu utrzymania połączenia i jego poprawne-

go funkcjonowania. Warstwa sesji jest również

odpowiedzialna za wznawianie połączenia po

jego zerwaniu. Poniżej warstwy sesji znajduje

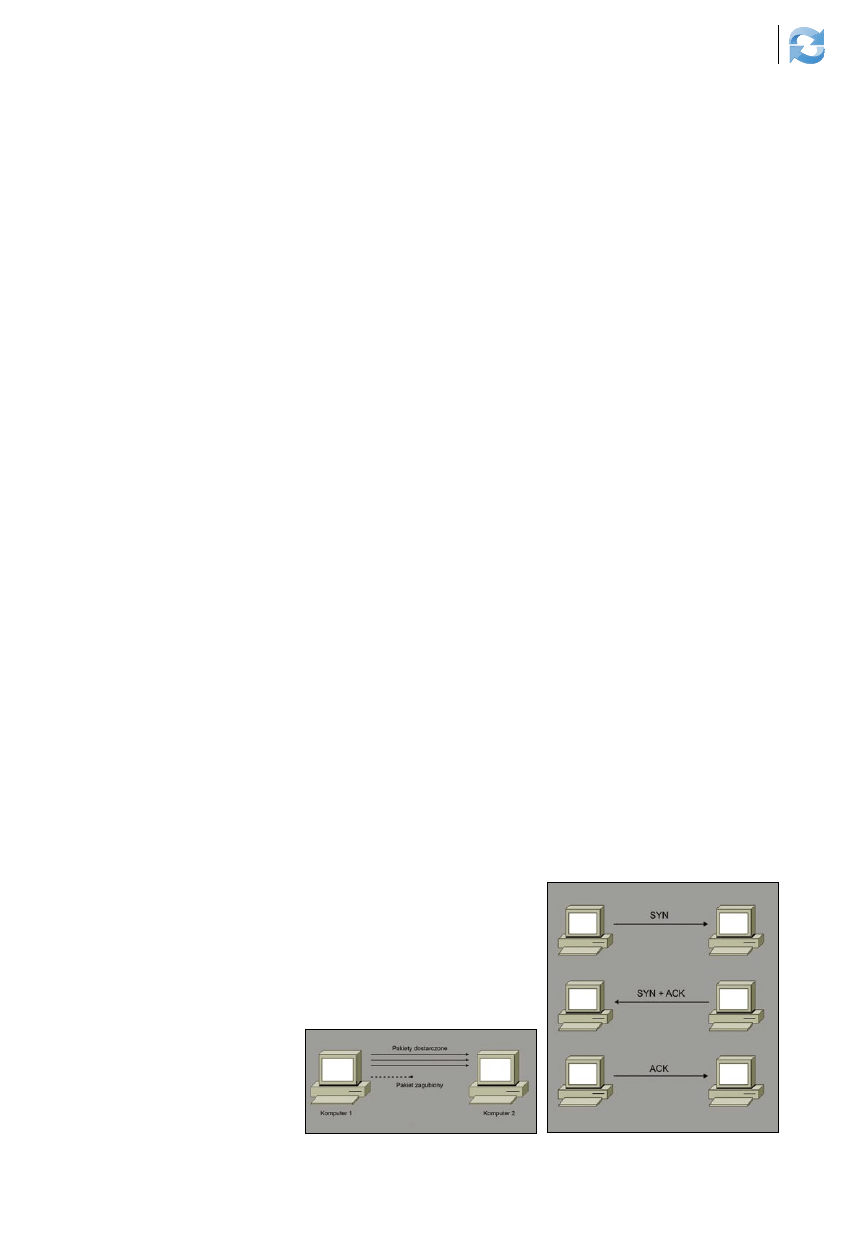

Rysunek 4.

Bezpołączeniowa transmisja danych w

protokole UDP

Rysunek 5.

Proces nawiązywania połączenia przy

użyciu protokołu TCP

20

wrzesień 2009

Sieci komputerowe

Część pierwsza

21

www.lpmagazine.org

Sieci komputerowe

Część pierwsza

się warstwa transportowa, która odpowiada za

zapewnienie poprawności przesyłania danych.

Warstwa transportowa dzieli dane, które chcemy

przesłać za pomocą sieci komputerowej na małe

porcje, zwane segmentami.

Warstwa sieciowa odpowiada za funkcje

związane z przesyłaniem pakietów pomiędzy

dwoma komputerami, nie gwarantując ich do-

starczenia (zapewnienie niezawodności jest za-

daniem warstw wyższych). Protokoły warstwy

sieciowej mają za zadanie określić trasę, którą

należy przesyłać dane (o procesie trasowania

powiemy więcej za chwilę), jeżeli zaś okazuje

się, że dana sieć nie obsługuje pakietów o od-

powiedniej długości (określa to parametr zwa-

ny MTU – Maximum Transmission Unit – mak-

symalny rozmiar datagramu, który można prze-

słać bez fragmentacji), to dokonuje fragmentacji

przesyłanego datagramu (po opuszczeniu danej

sieci dane są ponownie składane).

Poniżej warstwy sieciowej znajduje się

warstwa łącza danych, odpowiadając m. in. za

odbiór i konwersję strumienia bitów, pocho-

dzącego od urządzenia transmisyjnego (war-

stwy fizycznej). Warstwa łącza danych operu-

je na tzw. ramkach, będących ciągami bitów

zawartych pomiędzy sekwencjami początku

i końca ramki. Jeżeli w odebranej ramce znajdują

się błędy, to zostaje ona odrzucona. Warstwa łą-

cza danych dba również o synchronizację urzą-

dzeń pod względem szybkości przesyłu danych.

Na najniższym poziomie modelu OSI znaj-

duje się warstwa fizyczna. Odpowiada ona za

transmisję sygnałów w sieci, zamieniając cią-

gi bitów na sygnały elektryczne, przesyłane

za pomocą medium transmisyjnego. Standar-

dy warstwy fizycznej określają m. in.: często-

tliwości i amplitudy sygnałów, rozkład sty-

ków w złączach oraz parametry mechaniczne

gniazd.

Gdy zdalna stacja chce przesłać dane do na-

szego komputera, informacje wędrują od war-

stwy fizycznej do warstwy aplikacji, gdzie zo-

stają obsłużone przez odpowiedni proces. Jeżeli

to nasz komputer przesyła dane, kierunek prze-

pływu danych jest odwrotny – od warstwy apli-

kacji do warstwy fizycznej.

Model TCP/IP

W większości sieci komputerowych, włą-

czając internet, wykorzystywany jest model

TCP/IP (zwany również modelem DoD – De-

partment of Defense – Departamentu Obrony

Stanów Zjednoczonych). Jest on uproszczoną

wersją modelu OSI, zawierającą jedynie czte-

ry warstwy. Zwróć uwagę, że warstwy, które

w modelu OSI odpowiadały za ściśle powią-

zane funkcje, w modelu TCP/IP zostały ze so-

bą połączone. Nazwa modelu TCP/IP podkre-

śla decydujące znaczenie protokołów: TCP

w warstwie transmisji oraz IP w warstwie siecio-

wej. Rzeczywiście – są to dwa protokoły, które

bez większych zmian przetrwały wiele lat i któ-

re są obecnie podstawą internetu.

Najwyższą warstwą modelu TCP/IP jest

warstwa aplikacji, odpowiadająca za realizację

wszystkich funkcji, za które w modelu OSI od-

powiadały trzy górne warstwy: aplikacji, prezen-

tacji oraz sesji. W warstwie tej istnieje ogromna

różnorodność protokołów, odpowiadająca za ob-

sługę wszystkich usług sieciowych, takich jak

WWW, e-mail, media strumieniowe, VoIP itp.

Do warstwy aplikacji należą również dwa bar-

dzo użyteczne protokoły: DNS – odpowiadają-

cy za tłumaczenie adresów domenowych na ad-

resy IP oraz DHCP – pozwalający na automa-

tyczne przypisywanie parametrów sieciowych

nowym interfejsom sieciowym. Więcej o pro-

tokołach tej warstwy powiemy za chwilę, przy

okazji opisywania najważniejszych usług w in-

ternecie.

Poniżej warstwy aplikacji znajduje się

warstwa transportu. Warstwa transporto-

wa może realizować dwa podstawowe typy

dostarczania pakietów: dostarczanie niezawod-

nymi strumieniami oraz dostarczanie bezpo-

łączeniowe. Dokładna różnica pomiędzy tymi

dwoma metodami zostanie opisana za chwi-

lę. Najpopularniejsze protokoły tej warstwy to

TCP (dostarczanie niezawodnymi strumieniami)

i UDP (dostarczanie bezpołączeniowe).

Warstwa internetowa, znajdująca się poni-

żej warstwy transportu, odpowiada za dostarcze-

nie pakietów do odbiorcy. Protokoły tej warstwy

ustalają zasady adresowania oraz biorą udział w

procesie trasowania (routingu), który ma na celu

dostarczenie pakietu, poprzez wiele sieci, do od-

biorcy. Warunkiem powodzenia tego procesu jest

istnienie ścieżki prowadzącej do hosta docelowe-

go – w szczególności wymagane jest, aby miał

on przypisany adres należący do publicznej, ro-

utowalnej puli. Więcej na temat adresacji i do-

starczania pakietów powiemy za chwilę, pamiętaj

jednak, że protokoły tej warstwy nie gwarantują

dostarczenia pakietu – za funkcje związane z nie-

zawodnością połączenia odpowiadają warstwy

wyższe. W obrębie warstwy sieciowej znajduje

się jeszcze jeden, bardzo ważny protokół – ICMP

(ang. Internet Control Message Protocol – in-

ternetowy protokół komunikatów kontrolnych),

który odpowiada za informowanie o nieprawi-

dłowościach w transmisji. Niektóre z komunika-

tów, które możemy otrzymać w trakcie przesyła-

nia danych, to Destination Unreachable (nieosią-

galne miejsce przeznaczenia), Datagram Conver-

sion Error (błąd konwersji datagramu) lub Time

Exceeded (przekroczenie czasu życia pakietu).

Najniższą warstwą modelu TCP/IP jest war-

stwa dostępu do sieci. Jej standardy określają ta-

kie parametry transmisji jak poziomy napięć,

wykorzystywane częstotliwości i sposoby mo-

dulacji. Do warstwy dostępu do sieci zaliczamy

również sterowniki interfejsów sieciowych oraz

standardy mające na celu ujednolicenie nisko-

poziomowych mechanizmów sieciowych (np.

NDIS i ODI). Na poziomie warstwy fizycznej,

urządzenia wymieniają między sobą jednostki

danych zwane ramkami. Sposób przesyłania da-

nych za pomocą medium transmisyjnego jest ści-

śle uzależniony od jego rodzaju i typu sieci (ro-

dzaj kabla połączeniowego, ew. sieć bezprzewo-

dowa). Do warstwy dostępu do sieci należą dwa

bardzo ważne protokoły wykorzystywane w sie-

ciach Ethernet – ARP (ang. Address Resolution

Protocol – protokół rozwiązywania adresów)

– odpowiadający za mapowanie adresów IP na

adresy fizyczne MAC oraz RARP (ang. Reverse

Address Resolution Protocol) – mapujący adre-

sy fizyczne MAC na adresy IP.

Połączeniowe

i bezpołączeniowe przesyłanie danych

Przy omawianiu warstwy transportu modelu

TCP/IP powiedzieliśmy, że protokoły tej war-

stwy mogą realizować dwa typy dostarcza-

nia: niezawodnymi strumieniami (połączenio-

we) oraz bezpołączeniowe (zawodne). Jaka jest

różnica pomiędzy tymi dwoma typami obsługi

i dlaczego mielibyśmy korzystać z dostarcza-

nia zawodnego? Najpopularniejszym protoko-

łem bezpołączeniowym wykorzystywanym w

internecie jest protokół UDP (ang. User Da-

tagram Protocol – protokół datagramów użyt-

kownika). Nie gwarantuje on jednak poprawne-

go dostarczenia datagramu – mogą one docie-

rać w nieodpowiedniej (zaburzonej) kolejności

lub w ogóle nie dotrzeć do odbiorcy (Rysunek

Tabela 1.

Najważniejsze protokoły modelu TCP/IP

Warstwa dostępu do sieci Warstwa sieciowa Warstwa transportowa

Warstwa aplikacji

Ethernet

ARP

802.11 WiFi a/b/g/n

FDDI

ADSL

NDIS/ODI

V.90

IP

ICMP

IPX

IGMP

IPsec

TCP

UDP

SPX

RTP

HTTP

POP3

SMTP

FTP

IMAP

DNS

Telnet

20

wrzesień 2009

Sieci komputerowe

Część pierwsza

21

www.lpmagazine.org

Sieci komputerowe

Część pierwsza

4). Mogłoby się wydawać, że taki protokół nie

jest zbyt użyteczny w komunikacji.

UDP i inne protokoły bezpołączeniowe ma-

ją jednak ogromną zaletę – szybkość znacz-

nie większą niż przy połączeniowym przesyła-

niu danych. UDP doskonale sprawdzi się w ta-

kich aplikacjach jak: gry komputerowe, media

strumieniowe oraz wszędzie tam, gdzie waż-

na jest szybkość przesyłu danych oraz niewiel-

ki narzut transmisyjny. Pamiętaj, że brak nie-

zawodności na poziomie warstwy transportu

wcale nie oznacza, że przesyłanie danych za

pomocą aplikacji wykorzystujących ten proto-

kół jest bardziej ryzykowne – wszelkie funkcje

związane z retransmisją może przecież przejąć

aplikacja. Weźmy np. dowolną grę kompute-

rową multiplayer – informacje o poczynaniach

poszczególnych graczy przesyłane są do kil-

kudziesięciu razy w trakcie jednej sekundy

– nic się nie stanie, jeżeli część pakietów zo-

stanie utracona. Bardzo dużym problemem by-

łaby za to sytuacja, w której pakiety dociera-

łyby ze stałym, znacznie większym opóźnie-

niem. Wśród protokołów połączeniowych, reali-

zujących przesyłanie niezawodnymi strumienia-

mi, najpopularniejszy jest TCP (ang. Transmis-

sion Control Protocol – protokół kontroli trans-

misji). Gwarantuje on poprawne dostarczenie

danych oraz utrzymanie odpowiedniej kolejno-

ści datagramów, kosztem większej ilości prze-

słanych pakietów oraz znacznie dłuższego na-

główka (w porównaniu do UDP).

Charakterystyczną cechą protokołu TCP

jest sposób nawiązywania połączenia, zwa-

ny three-way handshake (Rysunek 5). Kom-

puter, chcąc nawiązać połączenie ze zdal-

nym hostem, wysyła pakiet z ustawioną fla-

gą SYN (synchronize – synchronizacja). Host

odbierający połączenie może je obsłużyć, wy-

syłając pakiet z ustawionymi flagami SYN

i ACK (acknowledge – potwierdzenie). Kompu-

ter nawiązujący połączenie odpowiada na to pa-

kietem z ustawioną flagą ACK – połączenie zo-

staje nawiązane. Każdy pakiet wymieniany po-

między hostami otrzymuje tzw. numer sekwen-

cyjny, służący do identyfikacji pakietów w stru-

mieniu. Komputer odbierający datagram po-

twierdza jego odebranie ustawiając flagę ACK.

Zagubione pakiety są retransmitowane.

Każdy z hostów może zakończyć połącze-

nie w dowolnej chwili, wysyłając w tym ce-

lu pakiet z ustawioną flagą FIN (finished – za-

kończono), a następnie oczekując (połączenie

znajduje się wtedy w stanie FIN-WAIT-1,

w którym możliwe jest już tylko odbieranie da-

nych) potwierdzenia od drugiej strony połącze-

nia (pakiet ACK). Jeżeli druga strona również

chce zakończyć połączenie, to odpowiada pa-

kietem z ustawionymi flagami FIN i ACK. Po

potwierdzeniu takiego pakietu połączenie zo-

staje zakończone.

W szczególnych sytuacjach, takich jak np.

brak wystarczających zasobów do obsłużenia

połączenia, zdalny komputer może przesłać pa-

kiet RST (reset), powodujący natychmiastowe

zerwanie połączenia.

Realizacja programowa

– stos TCP/IP

Model TCP/IP jest jedynie punktem odniesie-

nia dla twórców oprogramowania i sprzętu sie-

ciowego. W jaki więc sposób system operacyj-

ny realizuje rozmaite funkcje, związane z obsłu-

gą zadań poszczególnych warstw?

Za obsługę wszystkich tych funkcji od-

powiada część jądra systemu zwana stosem

TCP/IP. Jest ona nadbudową nad sprzętem, udo-

stępniającą programistom interfejs gniazd (ang.

socket), pozwalających na łatwe wykorzysta-

nie funkcji sieciowych w oprogramowaniu.

Oprócz tego, stos TCP/IP odpowiada za realiza-

cję wszystkich zadań warstwy sieciowej i war-

stwy transportu modelu OSI.

Działanie stosu TCP/IP najłatwiej zrozumieć

patrząc na diagram modelu TCP/IP. Wysyłane

dane przechodzą w nim od warstw najwyższych

(począwszy od warstwy aplikacji), do warstw niż-

szych, gdzie są przygotowywane do przesłania za

pomocą sieci komputerowej. Następnie są wysy-

łane za pomocą sprzętu sieciowego. W przypad-

ku odbierania danych, kierunek ich przechodze-

nia przez poszczególne warstwy zostaje odwró-

cony, aż do otrzymania oryginalnego komunika-

tu, który zostaje przekazany aplikacji.

Najważniejszy sprzęt sieciowy

Znasz już strukturę logiczną komunikacji

w sieci komputerowej – czas poznać podstawo-

we urządzenia, które umożliwiają działanie sie-

ci komputerowych.

Interfejsy sieciowe

Każdy komputer podłączony do sieci kompute-

rowej musi być wyposażone w urządzenie, któ-

re umożliwi nie tylko fizyczne przyłączenie do

sieci, ale również zajmie się obsługą podstawo-

wych zadań warstwy dostępu do łącza. Urzą-

dzenia takie nazywamy interfejsami sieciowy-

mi (Rysunek 6). Aby nie przytłaczać Czytelni-

ka zbyt dużą liczbą standardów, skupimy się tu

głównie na przewodowych kartach sieciowych

w standardzie Ethernet (IEEE 802.3).

Zintegrowana karta sieciowa Ethernet jest

obecna w każdym laptopie i na każdej nowej

płycie głównej. Wynika to nie tylko z faktu, że

obecnie prawie każdy komputer jest podłączony

do sieci, lecz również z bardzo niskiej ceny od-

powiednich układów. Dostępne są również in-

terfejsy sieciowe przygotowane do montażu w

gnieździe PCI lub PCI-E (zwłaszcza dla sprzę-

tu o większych prędkościach transmisji danych)

lub PCMCIA (w laptopach).

Karta sieciowa odpowiada za takie funk-

cje, jak przesyłanie danych za pomocą medium

transmisyjnego, przy jednoczesnym zapewnie-

niu odpowiednich parametrów elektrycznych sy-

gnału (amplituda, niski poziom zakłóceń). Każda

karta sieciowa ma również przypisany unikalny

(przynajmniej teoretycznie) adres MAC, na pod-

stawie którego odbywa się adresowanie w sie-

ciach Ethernetowych. Interfejs sieciowy dba o

poprawność odbieranych danych – wykrywając

i odrzucając zdeformowane ramki. Większość

funkcji karty sieciowej realizowana jest przez

wyspecjalizowane układy ASIC (np. RTL8139

firmy Realtek), co znacznie przyspiesza jej dzia-

łanie (nie mamy tu bowiem do czynienia z cza-

sochłonnym przetwarzaniem kodu). Interfejsem

pośredniczącym pomiędzy sprzętem a kartą sie-

ciową są sterowniki. To za ich pomocą system

operacyjny wydaje karcie polecenia.

Okablowanie

Elementem niezbędnym w każdej sieci kom-

puterowej jest okablowanie. Dotyczy to rów-

nież sieci bezprzewodowych, w których musi-

my wybrać odpowiedni kabel do połączenia an-

teny i interfejsu sieciowego naszego komputera.

W większości sieci komputerowych opar-

tych na standardzie Ethernet (100/1000Mbps)

dominuje okablowanie oparte na skrętce zakoń-

czonej wtykami RJ-45 (Rysunek 7). Rozwią-

zania oparte o kabel koncentryczny zostały już

praktycznie wyparte z racji jego kiepskich wła-

ściwości przy wyższych częstotliwościach (ko-

niecznych w celu zapewnienia wysokiej prędko-

ści przesyłu danych).

W sieciach bezprzewodowych istnieje

jednak znacznie większa różnorodność w za-

Rysunek 6.

Karta sieciowa standardu Ethernet. Źró-

dło: Wikimedia Commons. Autor: afrank99

Rysunek 7.

Wtyk RJ-45.

22

wrzesień 2009

Sieci komputerowe

Część pierwsza

kresie kabli antenowych i ich zakończeń. Naj-

bardziej popularny jest standardowy kabel kon-

centryczny, zakończony wtykiem RP-SMA.

Dokładny opis kabli połączeniowych znaj-

dziesz w części cyklu poświęconej sieciom

bezprzewodowym.

Koncentratory i przełączniki

Chociaż możliwe jest połączenie dwóch

komputerów za pomocą kabla z przeplotem

(więcej informacji na ten temat znajdziesz

w następnej części cyklu), to prawie zawsze bę-

dziesz potrzebował urządzenia centralnego, ta-

kiego jak switch (Rysunek 8) lub hub. Obydwa

te urządzenia mają za zadanie umożliwienie po-

łączenia wielu komputerów w sieć.

Hub (koncentrator) jest urządzeniem

znacznie prostszym w budowie i działaniu od

switcha – powiela sygnał pochodzący z jedne-

go portu na pozostałe. Koncentrator działa w

warstwie fizycznej modelu OSI – nie rozpozna-

je adresów fizycznych, nie jest w stanie okre-

ślić, do jakiego komputera faktycznie skiero-

wana jest dana ramka. Co więcej, hub nie roz-

poznaje początku ani końca ramki, przesyła je-

dynie sygnały elektryczne. Powoduje to znacz-

ne zwiększenie obciążenia sieci, ponieważ sy-

gnał powielany jest na wszystkie porty i dociera

do wszystkich urządzeń w sieci.

Switch (przełącznik) jest urządzeniem war-

stwy łącza danych modelu OSI – rozpoznaje ad-

resy MAC i na ich podstawie kieruje je do od-

powiednich portów. Eliminuje to nadmiarowy

ruch sieciowy oraz zwiększa bezpieczeństwo

sieci – podsłuchanie transmisji zostaje znacz-

nie utrudnione.

Mosty

Mosty są urządzeniami sieciowymi pracują-

cymi w warstwie łącza danych modelu OSI.

Służą do selektywnego przekazywania ra-

mek pomiędzy segmentami sieci. Mosty two-

rzone są zazwyczaj w oparciu o oprogramo-

wanie – w przeciwieństwie do przełączni-

ków, które prawie zawsze wykorzystują w tym

celu wyspecjalizowane układy ASIC. Wskutek

tego, mosty są zazwyczaj wolniejsze od prze-

łączników. Zasada działania mostu jest prosta:

przechwytuje on wszystkie ramki krążące w

sieci i na podstawie adresów MAC zawartych

w nagłówkach decyduje, na jakie porty powin-

ny być przesyłane. W celu podjęcia decyzji

tworzone są tzw. tablice mostkowania, zawiera-

jące adresy MAC wraz z odpowiadającymi im

portami mostu. Jeżeli znajduje się w niej wpis

odpowiadający danemu adresowi MAC, to

ramka zostaje przesłana przez wskazany port.

Jeżeli jednak adres fizyczny nie znajduje się w

tabeli mostkowania, to ramka zostaje przekaza-

na na wszystkie porty urządzenia.

Routery

Jednym z podstawowych urządzeń, niezbęd-

nych przy łączeniu sieci komputerowych jest

router, odpowiadający za kierowanie pakietów

do sieci docelowej (Rysunek 9). Router działa w

warstwie sieciowej modelu OSI – wszelkie de-

cyzje podejmuje na podstawie adresów IP. Ro-

utery są podstawą internetu i każdej rozległej

sieci komputerowej.

Każdy pakiet IP przesyłany za pomocą in-

ternetu lub dowolnej innej sieci rozległej mo-

że przebywać na swojej drodze wiele routerów

– każdy z nich posiada wiedzę jedynie o swo-

im własnym otoczeniu. Proces routingu może

się odbywać przy wykorzystaniu statycznych

tablic, zdefiniowanych przez administratora lub

tzw. protokołów routingu. Pierwsze z tych roz-

wiązań sprawdzi się jedynie w mniejszych sie-

ciach o nieskomplikowanej strukturze. Wy-

korzystanie protokołów routingu pozwala do-

datkowo na reagowanie sprzętu w przypadku

uszkodzenia sieci – informacje te są bowiem na

bieżąco przesyłane pomiędzy routerami.

W celu budowy routera możemy wyko-

rzystać dedykowany sprzęt (np. CISCO) lub

komputer z odpowiednim oprogramowaniem.

Sprzęt dedykowany ma dużą przewagę nad

oprogramowaniem jeżeli chodzi o ilość da-

nych, jakie jest w stanie obsłużyć w trakcie

sekundy. Zawdzięcza to głównie wykorzysta-

niu dedykowanych układów scalonych, reali-

zujących wszystkie funkcje związane z routin-

giem sprzętowo.

Intranet

We współczesnych przedsiębiorstwach i insty-

tucjach publicznych, wymiana danych za po-

mocą sieci komputerowej pełni kluczową rolę

w zapewnieniu sprawnego funkcjonowania. Czę-

sto zdarza się jednak, że z racji rozrzucenia od-

działów w różnych miejscach (często na różnych

kontynentach) sieci lokalne przestają wystarczać.

Niejednokrotnie chcemy również udostępnić pra-

cownikom zdalny dostępu do systemu kompute-

rowego przedsiębiorstwa za pomocą internetu.

Rozwiązanie opisane powyżej nazywa-

my intranetem. Jest to więcej niż sieć lokal-

na – może to być połączenie wszystkich sie-

ci komputerowych znajdujących się w oddzia-

łach naszej firmy za pomocą dedykowanych

łącz lub (znacznie częściej) przy użyciu opro-

gramowania służącego do tworzenia wirtual-

nych sieci prywatnych VPN (ang. Virtual Pri-

vate Network) i połączenia internetowego.

W intranecie możemy udostępniać pracowni-

kom takie usługi, jak oprogramowanie do pra-

cy grupowej, systemy CRM itp.

Dobór rozwiązań, których można użyć

w celu stworzenia intranetu będzie tematem jed-

nej z następnych części cyklu.

Podsumowanie

W tej części cyklu zapoznałeś się z podstawo-

wymi pojęciami związanymi z sieciami kompu-

terowymi. Nie omawialiśmy bliżej żadnego ze

standardów, ponieważ zrobimy to w następnych

częściach. Będzie Ci znacznie łatwiej przyswoić

wiedzę na ich temat, gdy zajmiemy się konkret-

nymi krokami, które podejmuje się w celu budo-

wy własnej sieci komputerowej.

W następnej części cyklu zajmiemy się

szczegółowo budową sieci lokalnej w standar-

dzie Ethernet. Omówimy takie zagadnienia jak

projektowanie sieci, dobór i zakup sprzętu nie-

zbędnego do budowy sieci, odpowiedni wybór

i przygotowanie okablowania, łączenie poszcze-

gólnych urządzeń oraz konfigurację sprzętu sie-

ciowego i podłączonych komputerów. W tle dla

tych praktycznych umiejętności, zdobędziesz

również szczegółową wiedzę na temat standar-

du Ethernet. Do usłyszenia!

Autor interesuje się bezpieczeństwem sys-

temów informatycznych, programowa-

niem, elektroniką, muzyką rockową, archi-

tekturą mikroprocesorów oraz zastosowa-

niem Linuksa w systemach wbudowanych.

Kontakt z autorem: rkulaga89@gmail.com

O autorze

Rysunek 9.

Router sprzętowy firmy Cisco. Autor: Cisco Systems.

Rysunek 8.

Prosty przełącznik 8-portowy

Wyszukiwarka

Podobne podstrony:

Zostan administratorem sieci komputerowej cz 8(1)

Zostan administratorem sieci komputerowej cz 4(1)

Zostan administratorem sieci komputerowej cz 3(1)

Zostan administratorem sieci komputerowej cz 2(1)

CCNA 200 120 Zostan administratorem sieci komputerowych Cisco

CCNA 200 120 Zostan administratorem sieci komputerowych Cisco 2

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco seccna

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco

CCNA 200 120 Zostan administratorem sieci komputerowych Cisco

Security CCNA 210 260 Zostan administratorem sieci komputerowych Cisco

Podstawy sieci komputerowych cz 2, Dokumenty(1)

projekt i wykonanie sieci komputerowej - cz.2, Pomoce naukowe, studia, informatyka

Administracja Sieci Komputerowych - wykład, INFORMATYKA, Informatyka(1)

projekt i wykonanie sieci komputerowej - cz.1, Pomoce naukowe, studia, informatyka

12 administrator sieci komputerowej Radosław Zawada

12 administrator sieci komputerowej Radosław Zawada

więcej podobnych podstron