BEZPIECZEŃSTWO INFORMACYJNE

BEZPIECZEŃSTWO INFORMACYJNE

BEZPIECZEŃSTWO INFORMACYJNE

BEZPIECZEŃSTWO INFORMACYJNE

wersja 1.0 [21/07/2010]

1.

WSTĘP

Niniejszy poradnik napisałem specjalnie dla Ciebie, aby zapoznać Cię z bardzo istotnym, z punktu

widzenia dzisiejszego społeczeństwa informacyjnego, problemem jakim jest bezpieczeństwo

informacyjne. Mam na myśli przede wszystkim Twoją prywatność i anonimowość, do których masz

pełne prawo, a których System (w postaci państwa, korporacji lub innych nieprzychylnych Tobie

instytucji i grup) chciałby Cię zupełnie pozbawić, w zamian oferując co najwyżej złudne poczucie

bezpieczeństwa lub dobra konsumpcyjne...

2.

ANTYWIRUS, ANTYSPYWARE I FIREWALL

Antywirus i antyspyware mają za zadanie chronić Twój komputer przed wirusami, trojanami i innymi

szkodnikami. Dostępnych jest wiele programów tego typu, ale jeśli z jakiegoś powodu nie masz jeszcze

zainstalowanych żadnych, to polecam:

Avast

http://www.avast.com/pl-pl/free-antivirus-download

Darmowy do użytku domowego program antywirusowy.

SpyBot – Search & Destroy

http://www.safer-networking.org/pl/spybotsd/index.html

Darmowy do użytku domowego program do usuwania spyware.

Zapora sieciowa chroni przed atakami z zewnątrz oraz m. in. wyciekiem danych (np. haseł)

i stanowi uzupełnienie antywirusa i antyspyware'a. Domyślny firewall dostępny w Windowsie jest dość

ubogi, dlatego polecam Comodo Firewall (

http://personalfirewall.comodo.com/free-download.html

)

– darmowy firewall (z polską wersją językową) należący do ścisłej czołówki. Opis instalacji oraz

konfiguracji – krok po kroku – wraz z przeglądem rozbudowanych możliwości znajdziesz na stronie

http://comodo.andgird.webd.pl

.

Sprawdź jaki jest Twój obecny poziom zabezpieczeń sieciowych. Test dostępny pod adresem

https://www.grc.com/x/ne.dll?bh0bkyd2

określa możliwości ataku z zewnątrz. Kliknij

Proceed

a następnie

All Service Ports

– zostaną sprawdzone pierwsze 1024 tzw. porty (kanały komunikacyjne)

specjalnego przeznaczenia. Idealna sytuacja będzie wtedy, kiedy wszystkie pola będą koloru zielonego,

co oznacza że Twój komputer jest niewidoczny z zewnątrz, tzn. tak jakby nie był w ogóle połączony

z internetem. Kolor niebieski oznacza również zamknięty port, ale który jednocześnie pozwala stwierdzić,

ż

e Twój komputer jest połączony z internetem (obrazowo mówiąc: do środka nie wpuści, ale się

przywita). Kolor czerwony oznacza port w pełni otwarty, przez który można nawiązać połączenie

z komputerem z zewnątrz (tzw. tryb nasłuchiwania albo serwera – bo tak jak w przypadku serwera

czeka się aż jakiś inny komputer się połączy). Praktycznie każdy firewall dobrze radzi sobie z atakami

z zewnątrz – test ten jednak pozwoli sprawdzić, czy jest on dobrze skonfigurowany. Wbrew pozorom,

dużo większe zagrożenie stanowi niekontrolowany wyciek danych, stąd też firewalle dobrej jakości

(a takim jest wymieniony wyżej Comodo Firewall) oferują w tym zakresie znacznie większe możliwości.

1

3.

PROXY

Proxy to specjalna usługa, która pośredniczy w wymianie danych między Twoim komputerem

a komputerem (serwerem), z którym chcesz się połączyć.

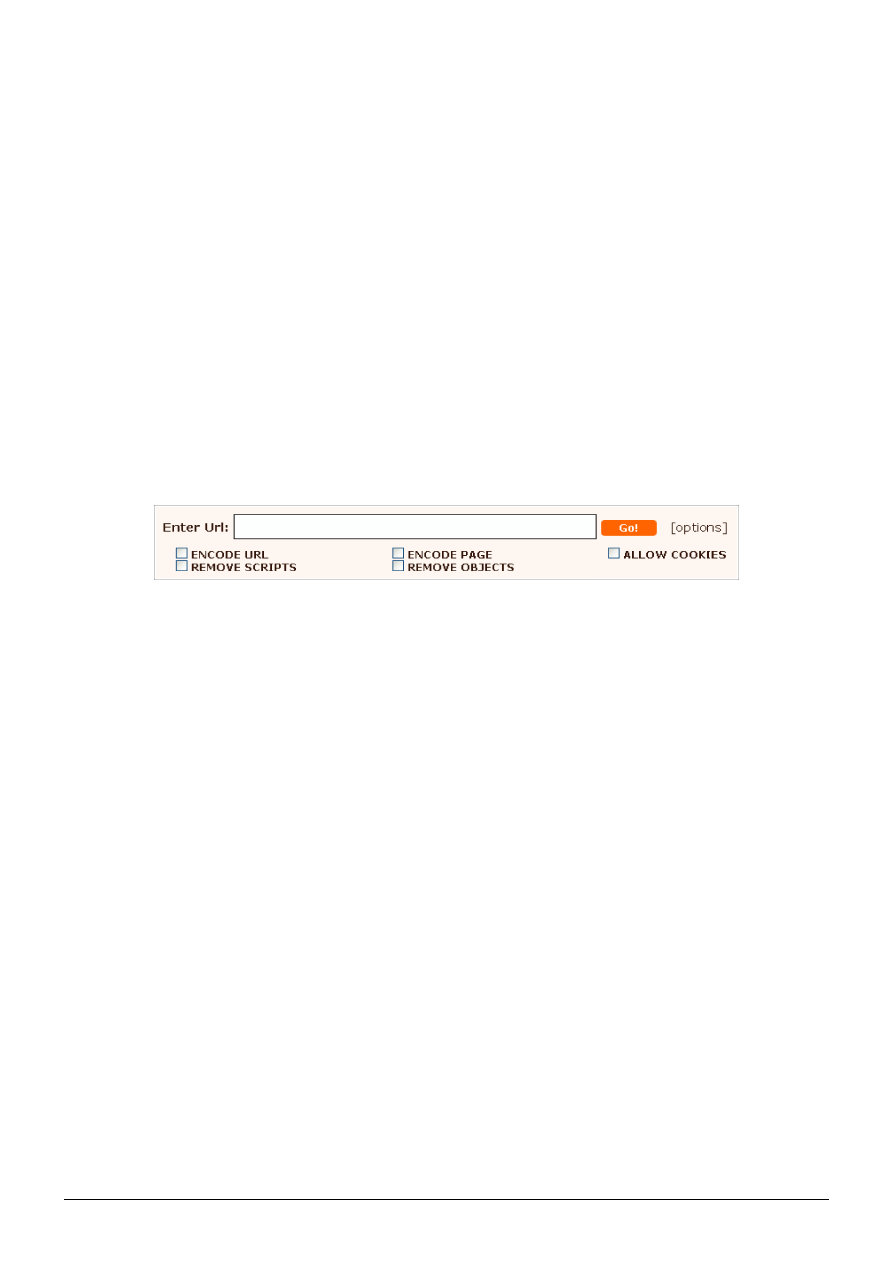

Szczególną odmianą jest tzw. web proxy – strona internetowa, na której wpisujesz adres innej strony,

którą chcesz odwiedzić. Nie wymaga żadnej konfiguracji, ale działa tylko w przeglądarce internetowej.

To dobre rozwiązanie w prostych przypadkach, np. kiedy jakaś strona normalnie nie jest dostępna,

bo nałożona jest na nią blokada. Lepiej jednak nie stosować web proxy kiedy wymagane jest logowanie –

nigdy nie ma pewności jakie dane są zbierane.

Jedno z web proxy dostępne jest pod adresem

http://www.zend2.com

(zrzut poniżej). Dostępne są opcje:

Encode URL

: adres strony, z którą chcesz się połączyć zostanie zamieniony na ciąg liter i cyfr.

Encode Page

: proste szyfrowanie zawartości strony dla utrudnienia filtrowania. Zawartość strony

zostanie odszyfrowana dopiero w przeglądarce (przez JavaScript). Czasem może to spowodować

niepoprawne działanie strony.

Allow Cookies

: ciasteczka będą dozwolone.

Remove Scripts

: skrypty JavaScript zostaną usunięte.

Niektóre strony mogą działać wtedy nieprawidłowo, ale będzie bezpieczniej.

Remove Objects

: obiekty Flash, Java i inne podobne zostaną usunięte.

Niektóre strony mogą działać wtedy nieprawidłowo, ale będzie bezpieczniej.

Zwykłe proxy jest znacznie bardziej elastyczne. Może współpracować z wieloma różnymi programami

i usługami, zazwyczaj jednak trzeba skonfigurować je oddzielnie. Taki pośrednik może oferować

znacznie więcej funkcji, dla nas jednak kluczowe będą dwie: anonimowość i prywatność.

Anonimowość, podobnie jak w przypadku web proxy, polega na ukryciu Twojego prawdziwego adresu

IP (który identyfikuje sprzęt podłączony do sieci) i zastąpieniu go innym adresem IP tak, że komputer

(serwer) z którym się ostatecznie komunikujesz (w praktyce dane – tzw. pakiety – między Twoim

komputerem a komputerem docelowym przechodzą przez wiele komputerów pośrednich) zarejestruje

podmieniony adres IP. O ile anonimowość uniemożliwia identyfikację Twojego komputera przez

komputer, z którym chcesz się połączyć, to prywatność oznacza bezpieczny szyfrowany kanał przesyłu

danych. Jeśli dane nie są szyfrowane, to zanim dotrą do celu, mogą być przechwycone (sprawdzone

pod kątem zawartości, w całości skopiowane lub zablokowane, tzn. nie zostaną przesłane dalej) przez

administratorów sieci lokalnej (jeśli do niej należysz) lub dostawcę internetu oraz przez każdy inny

komputer, który pośredniczy w wymianie danych. Co więcej, w każdym miejscu mogą pojawić się

„Smutni Panowie” ™ (przy okazji: pozdrawiamy serdecznie – nie dość że praca niewdzięczna, to jeszcze

kiedy nadejdzie Czas Rozliczeń mogą wystąpić liczne problemy z oświetleniem ulicznym). Jeżeli

korzystasz z proxy szyfrującego, to dane zostaną odszyfrowane dopiero po opuszczeniu serwera

proxy (ostatniego w przypadku tzw. kaskady, czyli łańcucha wielu serwerów proxy komunikujących się

ze sobą) – który zazwyczaj znajduje się w innym kraju a nawet na innym kontynencie – lub na Twoim

komputerze (pamiętaj, że nie tylko wysyłasz, ale także odbierasz pakiety). Szyfrowanie jest również

stosowane w przypadku tzw. bezpiecznych połączeń (adres rozpoczynający się od https://). Połączenia

takie objęte są standardem, w związku z czym dane mogą zostać odszyfrowane dopiero przez serwer,

z którym się ostatecznie łączysz. Połączenia takie mają jednak kilka wad. Po pierwsze: niewiele

serwerów je obsługuje (koszty uzyskania i odnawiania oficjalnych certyfikatów są znaczne) – zazwyczaj

dotyczy to stron banków, dostawców poczty elektronicznej itp. Po drugie: szyfrowana jest tylko

zawartość stron – adresy stron, z którymi się łączysz nadal są przesyłane w jawnej postaci (w przypadku

proxy dostawca internetu może stwierdzić jedynie, że korzystasz z proxy, ale nie w jakich celach,

czyli np. jakie strony odwiedzasz). I po trzecie wreszcie: bezpieczne połączenie samo w sobie nie

2

zapewnia anonimowości. Nic nie stoi jednak na przeszkodzie, aby korzystać jednocześnie z bezpiecznych

połączeń oraz proxy.

Istnieją dwie popularne sieci proxy: Tor oraz JonDonym. Oprogramowanie, które pozwala się łączyć

z tymi sieciami dostępne jest dla wielu systemów operacyjnych, jest również darmowe i – co ważne –

otwarte. Otwartość ma kluczowe znaczenie w przypadku bezpieczeństwa. Każdy może sprawdzić kod

ź

ródłowy, co w praktyce oznacza, że zaszycie szkodliwego fragmentu kodu jest niemożliwe a dodatkowo

ewentualne błędy są szybciej wykrywane. Inna wymierna korzyść to niemożność zamknięcia kodu

ź

ródłowego oraz niskie prawdopodobieństwo zaprzestania rozwoju – zawsze znajdą się osoby, które

zechcą kontynuować prace.

Na początek polecam sieć JonDonym. W sieci Tor każdy komputer może pośredniczyć w wymianie

danych i nigdy nie masz pewności do kogo należy – być może nawet do „Smutnych Panów” ™. Chociaż

złamanie zabezpieczeń Tora jest trudne, może to stanowić problem, tym bardziej że istnieją sposoby,

aby dany komputer koncentrował znacznie większy ruch w sieci Tor niż powinien. Z drugiej strony

operatorzy, którzy chcą udostępnić swoje serwery w sieci JonDonym muszą upublicznić swoją tożsamość

(siedziba i inne szczegółowe informacje). Co więcej, w umowach, które podpisują z administratorami

sieci (niemiecką spółką JonDos GmbH, politechniką z Drezna oraz uniwersytetem z Regensburga),

zobowiązują się do nieprzechowywania logów z adresami IP ani innych danych oraz do niewymieniania

informacji z innymi operatorami. Po drugie, co wynika z pierwszego faktu, przez Twój komputer

przechodzą dane innych użytkowników sieci Tor, stąd też jesteś (teoretycznie) współodpowiedzialny

za ich działania. Z drugiej strony, w sieci JonDonym dane przepływają tylko między serwerami

operatorów, a więc każdy użytkownik odpowiada za siebie. Po trzecie, co również wynika z pierwszego

faktu, transfer w sieci Tor jest dość zmienny i zazwyczaj niewysoki – wszystko zależy od tego jakimi

łączami dysponują użytkownicy (wciąż popularne są łącza asynchroniczne, czyli takie gdzie wysyłanie

danych jest kilkakrotnie wolniejsze niż pobieranie). Z drugiej strony, mimo że transfer w sieci JonDonym

standardowo również jest dość wolny (ale stabilny), to jednak za dodatkową opłatą możesz go znacznie

zwiększyć.

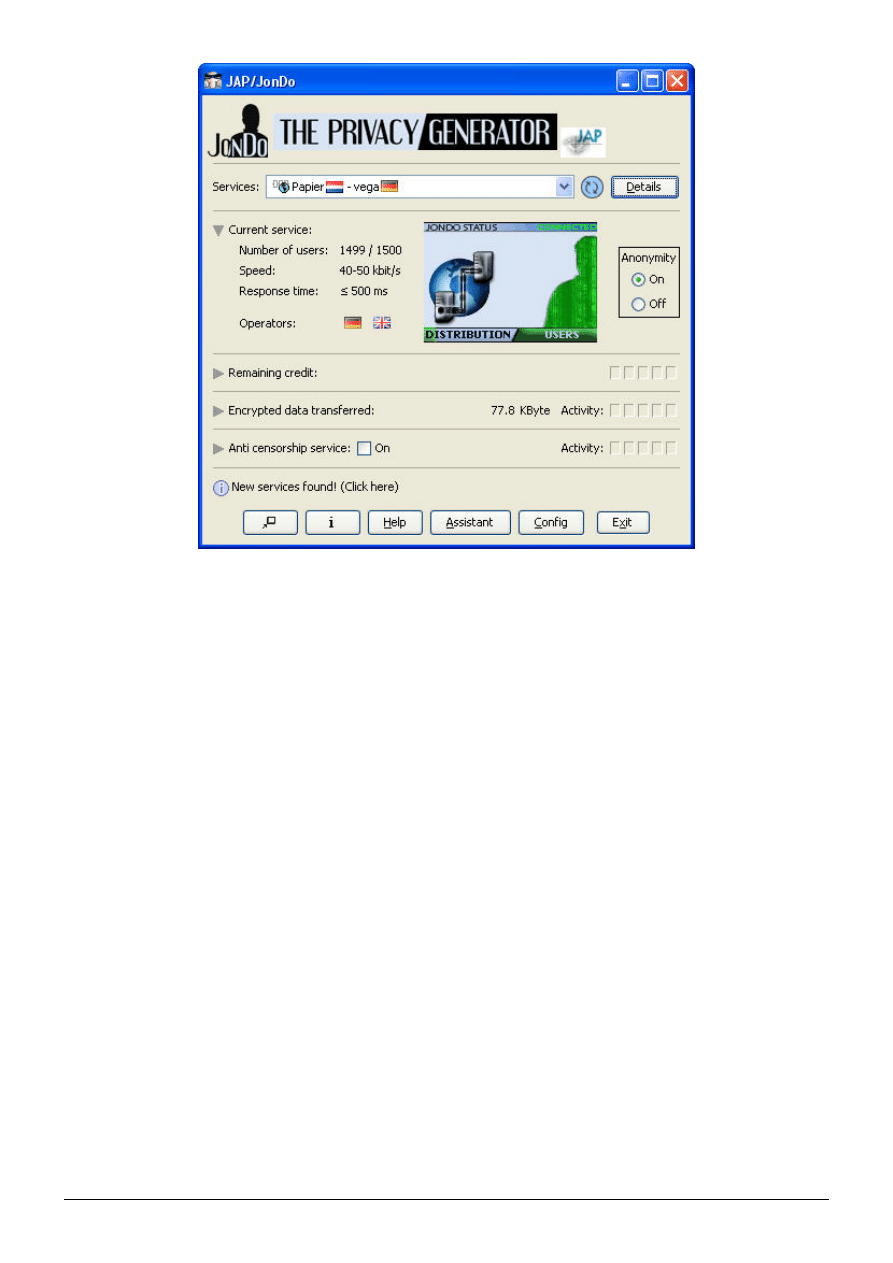

JonDo (wym. Dżon Dou – od John Doe, ang. odpowiednika Jana Kowalskiego), program który umożliwi

dostęp do sieci JonDonym, pobierz ze strony

http://anonymous-proxy-servers.net/en/jondo/download

.

Po uruchomieniu go powinieneś zobaczyć okno jak na zrzucie poniżej. Lista rozwijana

Services

pozwala

wybrać kaskadę, którą tworzą 2 lub 3 serwery. Sekcja

Current service

wyświetla więcej informacji na

temat wybranej kaskady:

Number of users

: darmowe kaskady obsługują ograniczoną liczbę użytkowników.

Pole wskazuje ilu użytkowników aktualnie korzysta z kaskady, a ile może maksymalnie.

Speed

: szacunkowy transfer. Dla darmowych kaskad wynosi trochę mniej niż 10 kB/s.

Response time

: czas reakcji, opóźnienie w przesyłaniu danych.

Operators

: o ile lista Services wyświetla państwa, na terenie których znajdują się serwery, tutaj

widoczne są państwa, na terenie których znajdują się ich operatorzy (nie zawsze

jest to ten sam kraj).

Animowany rysunek pokazuje czy połączenie zostało ustanowione (

Connected

), a jeśli tak,

to jakie są jego parametry pod względem bezpieczeństwa. Wskaźnik

Distribution

określa

rozproszenie – wyznaczany jest na podstawie liczby serwerów w kaskadzie oraz lokalizacji

państw, na terenie których znajdują się te serwery oraz ich operatorzy. Wskaźnik

Users

określa

skupienie użytkowników – im więcej osób korzysta z kaskady, tym dodatkowo trudniejsze staje

się ich rozróżnienie – mają identyczny adres IP (ostatniego serwera kaskady).

Przełącznik

Anonimity

powinien być na pozycji

On

(włączony).

Sekcja

Encrypted data transferred

zawiera informacje o tym, ile zaszyfrowanych danych zostało

przesłanych (w obie strony) od momentu połączenia. Sekcja

Remaining credit

zawiera informacje

o pozostałym limicie (dotyczy płatnego konta). Sekcja

Anti censorship service

pozwala włączyć tryb

podobny do Tora, tzn. inni uczestnicy mogą się połączyć z Twoim komputerem, dzięki czemu uzyskają

dostęp do sieci JonDonym, nawet jeśli w ich kraju jest ona blokowana. Przycisk

Help

wyświetla pomoc,

a

Config

opcje. Jeśli pojawi się asystent, zamknij go. Domyślne ustawienia są wystarczające.

3

Po uruchomieniu JonDo spróbuje połączyć się pierwszą dostępną kaskadą. Jeżeli to się nie uda, będzie

próbował połączyć się z kolejnymi, aż do skutku. Czasem jednak wszystkie darmowe kaskady mogą

być nieosiągalne (np. z powodu przekroczenia limitu użytkowników).

Zazwyczaj dostępna jest również specjalna kaskada Dresden, która składa się wyłącznie z jednego

serwera należącego do politechniki z Drezna. Kaskada ta nie ma limitu użytkowników, ale została

udostępniona głównie w celach testowych i badawczych – politechnika zastrzega sobie m. in. możliwość

analizy danych. Stąd też, chociaż zapewnia anonimowość i prywatność, lepiej uważać z przesyłaniem

poufnych lub prywatnych informacji, tym bardziej, że istnieje niebezpieczeństwo ujawnienia Twojej

tożsamości w przypadku uzyskania kontroli (poprzez nakaz sądowy, przekupienie, włamanie, zbytnią

koncentrację ruchu na serwerze – to ostatnie dotyczy tylko sieci Tor, itp.) jednocześnie nad wszystkimi

komputerami sieci proxy, które pośredniczą w przesyłaniu Twoich danych (jest to łatwiejsze jeśli jest

tylko jeden serwer proxy). Chociaż jest to raczej mało prawdopodobne, na wszelki wypadek w sieci

JonDonym operatorzy i serwery większości kaskad pochodzą z różnych krajów, a wiarygodność

poszczególnych operatorów jest regularnie weryfikowana.

Jak wspomniałem, korzystanie z sieci JonDonym jest darmowe. Jednak utrzymanie serwerów i reszty

infrastruktury oraz obsługa prawna są bardzo kosztowne. Istnieje więc możliwość wykupienia płatnego

konta (sekcja

Payment

w opcjach). Najtańsze kosztuje 2 € i pozwala wykorzystać 200 MB przez

3 miesiące. W zamian za opłatę otrzymujesz gwarancję:

• dostępności przynajmniej jednej kaskady,

• znacznie wyższego transferu (ok. 15x),

• 3 serwerów w kaskadzie.

Poza tym będziesz mógł wykorzystać wszystkie porty, dzięki czemu proxy będzie działać nie tylko

z przeglądarką.

4

4.

PRZEGLĄDANIE STRON INTERNETOWYCH

Przeglądarka internetowa to Twoje okno na świat, okno przez które patrzysz na internet. Jeżeli jednak nie

zabezpieczysz się odpowiednio, to internet będzie mógł zajrzeć przez to samo okno do Twojego

komputera. Samo korzystanie z proxy nie zabezpieczy Cię w pełni. W tym rozdziale dowiesz się,

jak bezpiecznie korzystać z przeglądarki (nawet jeśli nie będziesz używać proxy).

Jest wiele przeglądarek, ale polecam przeglądarkę Mozilla Firefox (

http://www.mozilla-europe.org/pl

).

Warto jej używać m. in. z tego względu, że kod źródłowy jest otwarty (jak bardzo jest to ważne,

wyjaśniłem Ci już wcześniej). Poza tym autorzy bardzo szybko łatają dziury i usuwają wykryte błędy

a program można dostosować w szerokim zakresie – dostępnych jest wiele przydatnych rozszerzeń.

Na początek wejdź na stronę

http://anonymous-proxy-servers.net/en/anontest

. Powinieneś zobaczyć

m. in.:

• Publiczny oraz prywatny adres IP.

• Informacje o dostawcy internetu oraz Twojej przybliżonej lokalizacji.

• Dokładne informacje o przeglądarce internetowej.

• Dokładne informacje o systemie operacyjnym.

• Informacje o środowisku Java.

• Informacje o karcie sieciowej.

• Język, jakim się posługujesz.

• Rozdzielczość ekranu.

• Czas lokalny.

Te informacje (oraz dużo innych) standardowo mogą być dostępne dla każdej odwiedzanej przez

Ciebie strony i mogą zostać wykorzystane do identyfikacji oraz śledzenia Twojej aktywności

w internecie. Niektóre z tych informacji ukryje proxy, resztę odpowiednio skonfigurowana przeglądarka.

Dygresja: Być może zaciekawiło Cię, czym różni się publiczny adres IP od prywatnego. W rzeczywistości publiczny

adres IP, tzn. ten który rozpoznają serwery, z którymi się łączysz, nie jest adresem Twojego komputera, ale adresem

Twojego dostawcy internetu, który jeden adres przydziela wielu swoim klientom. Jest tak dlatego, że pula adresów

IP jest ograniczona. Adres IP ma postać A.B.C.D, gdzie A, B, C i D to liczby od 0 do 255, stąd też teoretycznie

adresów może być nie więcej niż ok. 4 miliardów (256 ^ 4), w praktyce jednak do wykorzystania jest ich mniej.

Prywatne adresy IP rozwiązują ten problem. Na ich podstawie jest izolowany i rozdzielany przepływ pakietów

między abonentami z przydzielonym identycznym adresem (dlatego też możliwe jest np. korzystanie z neostrady

na kilku komputerach jednocześnie). Na zewnątrz, tzn. poza siecią operatora, adres prywatny nie ma konkretnego

znaczenia. Można go jednak wykorzystać np. do śledzenia, bo możesz zmienić publiczny adres IP poprzez zmianę

proxy, ale adres prywatny będzie dalej ten sam.

Aby korzystać z JonDo będziesz musiał utworzyć nowy profil przeglądarki (zbiór izolowanych ustawień

– w tym np. zakładki i rozszerzenia). Możesz też utworzyć jeszcze jeden profil, który będzie Ci służył

tylko do logowania na strony banku, poczty lub podobne. Natomiast profil podstawowy będzie

wykorzystywany do codziennego przeglądania internetu. Możesz mieć uruchomionych kilka profili

jednocześnie, co jest bardzo przydatne, np. kiedy będą wczytywać się strony w profilu korzystającym

z proxy (co trwa zdecydowanie dłużej), w innym profilu możesz normalnie przeglądać pozostałe strony.

Po zainstalowaniu przeglądarki wybierz z

Menu Start

polecenie

Uruchom...

. Wpisz w oknie:

"C:\Program Files\Mozilla Firefox\firefox.exe" -ProfileManager

. Wyświetli się okno zarządzania profilami.

Kliknij

Utwórz nowy profil...

i wpisz nazwę, np.

JonDo

. Od tej pory przy każdym uruchamianiu

przeglądarki będziesz mógł wybrać profil.

Chociaż w dalszej części rozdziału skupimy się na profilu korzystającym z proxy, to większość porad

dotyczy również pozostałych profili.

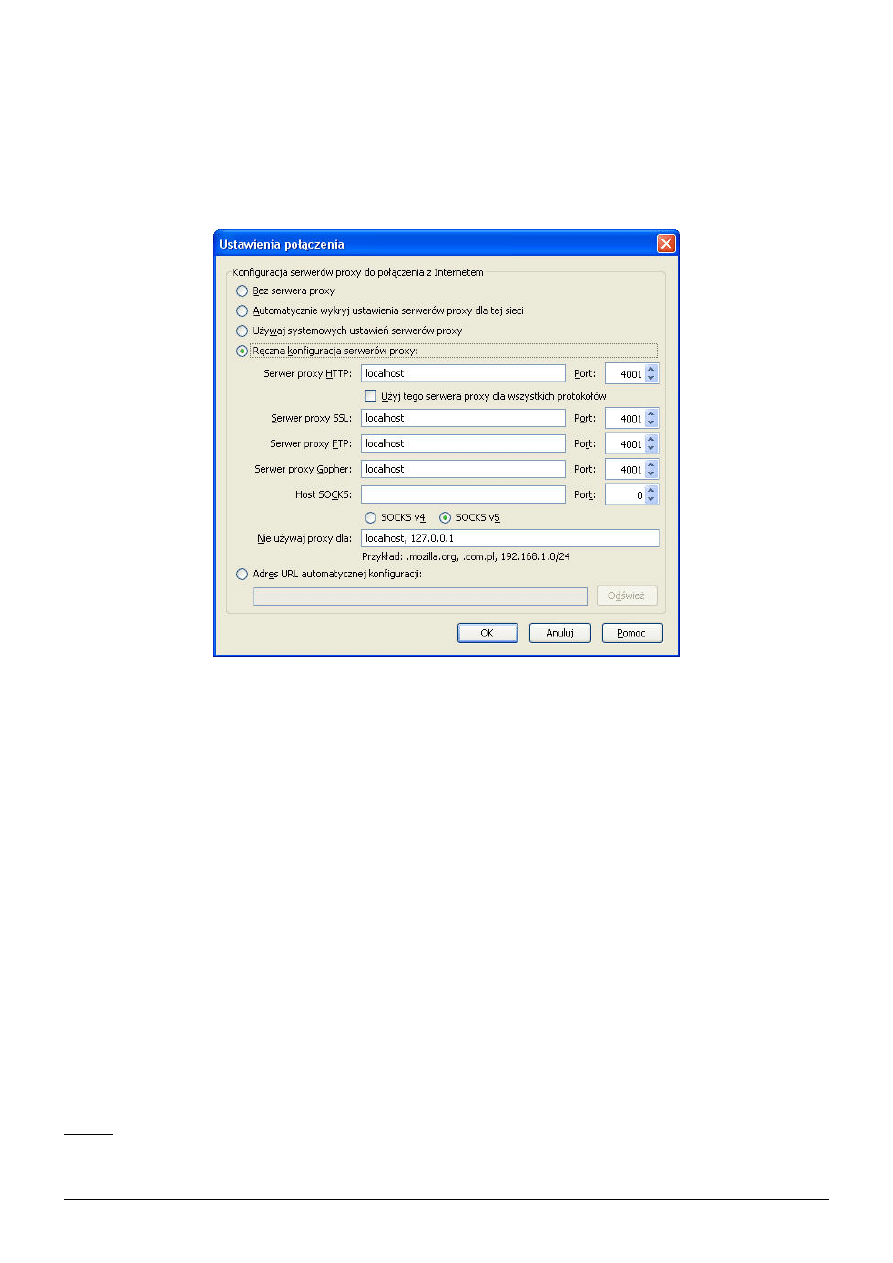

Wywołaj opcje poleceniem

Narz

ę

dzia

→

Opcje ...

. Na karcie

Ogólne

jako stronę startową wpisz adres

5

http://anonymous-proxy-servers.net/en/anontest

. Dzięki temu po uruchomieniu profilu będziesz mógł

szybko zweryfikować czy wszystko jest w porządku. Na karcie

Prywatno

ść

lista rozwijania

Program

Firefox

powinna wskazywać

b

ę

dzie u

ż

ywał ustawie

ń

historii u

ż

ytkownika

. Odznacz pole

Akceptuj

ciasteczka

a ciasteczka będą domyślnie zablokowane – będziesz nimi zarządzał osobnym rozszerzeniem

(ciasteczka powinieneś wyłączyć w każdym profilu). Na karcie

Zaawansowane

wybierz zakładkę

Sie

ć

i kliknij

Ustawienia...

. W oknie wprowadź wartości jak na poniższym zrzucie, dzięki czemu będziesz

mógł korzystać z proxy (localhost oznacza usługę działającą na komputerze).

Poleceniem

Narz

ę

dzia

→

Dodatki

wywołaj okno zarządzania dodatkami. Na karcie

Rozszerzenia

zaznacz i wyłącz wszystkie rozszerzenia a na karcie

Wtyczki

zaznacz i wyłącz wszystkie wtyczki

(czasami tylko na podstawie listy wtyczek – ich nazw i wersji – możliwe jest dość dokładne rozróżnienie

użytkowników). W innych profilach powinieneś wyłączyć przynajmniej wtyczki, które mają w nazwie

Windows lub Microsoft, możesz też wyłączyć wtyczki z nazwą zawierającą PDF (pliki PDF lepiej

ś

ciągać na dysk i dopiero wtedy je przeglądać) i ewentualnie Flash oraz Java – jeśli chcesz na stałe

wyłączyć ich obsługę, w innym przypadku będziesz mógł to określić przez jedno z rozszerzeń.

Poniżej znajdziesz wykaz rozszerzeń, które powinieneś zainstalować. Rozszerzenia instaluje się

w konkretnym profilu – jeśli więc chcesz mieć je w kilku profilach, musisz je dodać w każdym z nich

z osobna – na karcie

Dodaj dodatki

w oknie zarządzania dodatkami, wpisując ich nazwy (w razie

problemów podałem adresy stron, z których możesz ściągnąć rozszerzenia i dowiedzieć się o nich

więcej). Dostęp do opcji rozszerzenia można uzyskać w tym oknie, wskazując na karcie

Rozszerzenia

konkretne rozszerzenie i klikając

Opcje

(nie każde rozszerzenie posiada możliwość konfiguracji). Jeżeli

istnieje inny (szybszy) sposób na zmianę opcji lub dostęp do specjalnych funkcji, to przedstawię go.

ProfileSwitcher

http://nic-nac-project.de/~kaosmos/profileswitcher-en.html

Domyślnie Firefox może uruchomić tylko jeden profil jednocześnie. To rozszerzenie pozwoli uruchomić

więcej profili na raz. Nazwa profilu wyświetlana będzie na pasku stanu.

Skrót:

Plik

→

Uruchom profil

(uruchomienie dodatkowego profilu).

6

Uwagi:

W związku z tym, że to rozszerzenie nie jest dostępne w katalogu rozszerzeń (addons.mozilla.org), przy

instalacji pojawi się ostrzeżenie o tym, że strona próbuje zainstalować rozszerzenie. Oczywiście

powinieneś zezwolić na instalację.

WOT (Web of Trust)

https://addons.mozilla.org/pl/firefox/addon/3456

Rozszerzenie WOT dla każdego odnośnika (ikonka obok) oraz dla bieżącej strony (ikonka obok paska

adresu) wyświetla informacje o bezpieczeństwie strony według 4 kategorii (plus podsumowanie):

Zaufanie, Wiarygodność operatora, Prywatność, Bezpieczeństwo dzieci.

Skrót:

Narz

ę

dzia

→

WOT

→

Ustawienia

.

Konfiguracja

:

Zmiana domyślnych ustawień nie jest konieczna.

Uwagi:

Powinieneś mieć na uwadze, że oceny przyznają użytkownicy tego rozszerzenia. Każdy może oceniać

nieco inaczej – i niekoniecznie zgodnie ze stanem faktycznym – tę samą stronę, ale pod uwagę brana jest

ś

rednia ocen.

NoScript

https://addons.mozilla.org/pl/firefox/addon/722

Rozszerzenie pozwala określać uprawnienia stron do wykonywania aktywnej zawartości (JavaScript,

Flash, Java). Chroni także przed innymi zagrożeniami.

Skrót:

Pasek stanu:

→

Ustawienia

.

Konfiguracja:

Zakładka

Ogólne

:

Automatycznie od

ś

wie

ż

aj stron

ę

po zmianie uprawie

ń

–

powoduje przeładowanie strony po zmianie uprawnień.

Pozwalaj na wykonywanie skryptów JavaScript

– ta opcja powinna być wyłączona,

będziesz przydzielać uprawnienia każdej stronie z osobna.

Zakładka

Zaufane witryny

:

Tu możesz przejrzeć witryny, którym przyznałeś uprawienia, usunąć je lub dodać nowe.

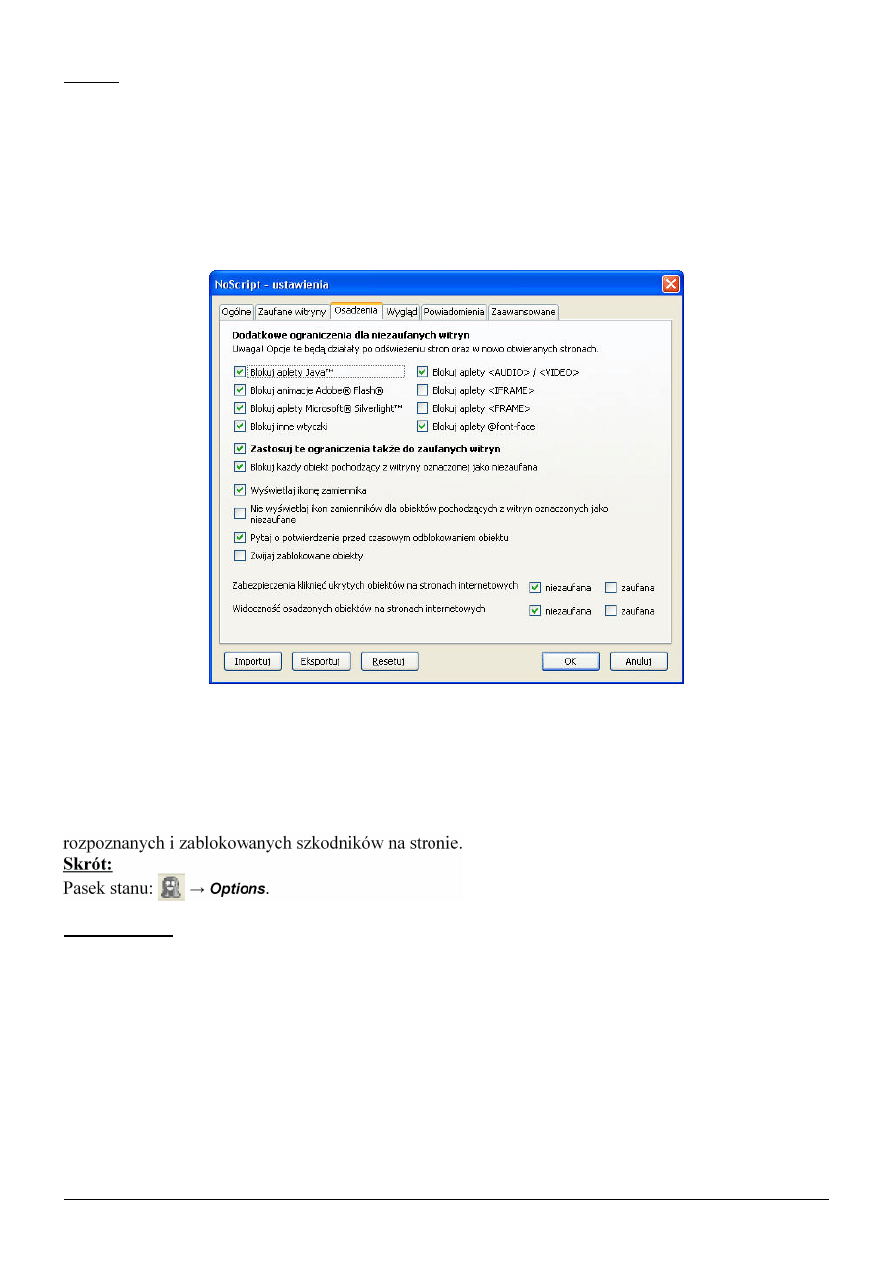

Zakładka

Osadzenia

:

Tu możesz dokładnie określić co będzie blokowane na niezaufanych stronach

(domyślnie wszystkie) – patrz zrzut poniżej.

Blokuj Java / Flash / Silverlight / inne wtyczki

– określa, czy obiekty te będą blokowane.

Blokuj aplety <AUDIO> / <VIDEO>

– blokada dźwięków i filmów, które nie wymagają wtyczek

do odtwarzania (standard HTML5).

Blokuj aplety <IFRAME> / <FRAME>

– możesz wyłączyć blokowanie. Chociaż może to powodować

dołączenie zawartości z niebezpiecznych stron, to przed zagrożeniami z tych stron NoScript

też ochroni. Poza tym ramki z wybranych niebezpiecznych serwisów zablokuje Ghostery.

Blokuj aplety @font-face

– blokuje pobieranie czcionek, które – odpowiednio spreparowane –

mogą stanowić zagrożenie.

Zastosuj te ustawienia tak

ż

e do zaufanych witryn

– w rzeczywistości nie ma czegoś takiego jak

zaufana witryna – nawet duże, dobrze znane serwisy mogą zostać zaatakowane lub zawierać

błędy. Chodzi tu po prostu o strony, które dobrze znasz.

Wy

ś

wietlaj ikon

ę

zamiennika

– będziesz widział, że obiekt został zablokowany a kliknięcie

takiego zamiennika umożliwi odblokowanie obiektu.

Zabezpieczenia klikni

ęć

– specjalny mechanizm ostrzegający przez kliknięciem na niewidoczne

elementy strony, które może wywołać potencjalnie niebezpieczną akcję.

7

Uwagi:

Niektóre strony mogą nie działać prawidłowo, jeśli wykonywanie JavaScriptu jest zablokowane.

Możesz jednak dla każdej strony określić uprawnienia. Kliknij na ikonę NoScript i wybierz

Tymczasowo

nie blokuj z <domena>

lub

Nie blokuj z <domena>

, aby przyznać stałe zezwolenie. W każdej chwili

możesz cofnąć przyznane uprawnienia poleceniem

Blokuj z <domena>

. Powinieneś ograniczyć się tylko

do zezwolenia wykonywania skryptów w obrębie bieżącej domeny – wyświetlane są wszystkie domeny,

zawierające skrypty, do których odwołuje się strona. Dodatkowo w podmenu

Zablokowane obiekty

znajdziesz listę obiektów Flash i innych, które zostały zablokowane – możesz je stamtąd łatwo

odblokować, jeśli będzie to konieczne.

Ghostery

https://addons.mozilla.org/pl/firefox/addon/9609

Rozszerzenie pozwala blokować różne duchy (pluskwy), które czają na stronach. Duchy to systemy

reklam, zbieracze informacji o zachowaniach użytkowników oraz inne sieciowe systemy analityczne.

Aktualnie rozszerzenie rozpoznaje ok. 250 różnych duchów. Na pasku stanu wyświetlana jest liczba

Narz

ę

dzia

→

Ghostery

→

Manage Ghostery Options ...

Konfiguracja:

Zakładka

Options

:

Enable bug list auto-update

– automatyczna aktualizacja listy duchów.

Enable ghost count

– wyświetlanie liczby zablokowanych oraz wykrytych duchów.

Zakładka

Look and Feel

:

Show Alert Bubble

– wyświetlanie chmurki z listą wykrytych duchów.

Polecam wyłączyć, wystarczą liczby wyświetlane na pasku stanu. Poza tym,

jeśli klikniesz na ikonę Ghostery, to również zobaczysz listę duchów na stronie.

Zakładka

Performance

:

Ustawienia wpływające na wydajność:

Scan and block images served off matched bug domain

wykrywa i blokuje obrazki pochodzące z „robaczywych” witryn.

8

Scan and block iframes served off matched bug domain

wykrywa i blokuje ramki pochodzące z „robaczywych” witryn.

Scan for dynamically inserted page elements

sprawdza elementy dodawane dynamicznie (przez JavaScript).

Delete Flash and Silverlight cookies at exit

usuwa ciasteczka Flasha i Silverlighta przy zamknięciu przeglądarki.

Zakładka

Blocking

:

Tutaj można zablokować na stałe wszystkie lub wybrane duchy. Zalecam zablokować wszystkie

(

Select: All)

a później w razie problemów, wyłączać sprawdzanie na konkretnej stronie.

Zakładka

Whitelist

:

Tu możesz dodać lub usunąć bezpieczne strony, na których nie będą wykrywane duchy.

Uwagi:

Zablokowanie niektórych duchów może spowodować, że np. komentarze na niektórych stronach nie będą

się wyświetlać. Możesz wyłączyć rozpoznawanie konkretnych duchów, ale wtedy nie będą one

wykrywane ani blokowane na żadnej ze stron. Lepszym rozwiązaniem jest wyłączenie blokowania

duchów na konkretnej stronie, która nie wczytuje się prawidłowo. Kliknij ikonkę ducha i wybierz

Whitelist domain

. Jeśli po przeładowaniu strona dalej wygląda na niepoprawną, możesz ponownie

włączyć blokowanie duchów na tej stronie, usuwając ją z listy bezpiecznych stron w opcjach.

AdBlock Plus

https://addons.mozilla.org/pl/firefox/addon/1865

Popularne rozszerzenie służące do blokowania reklam – przy czym blokowane jest nie tylko wyświetlanie

ale również pobieranie, a więc strony wczytują się znacznie szybciej. Dostępne są gotowe listy filtrów,

można też dodawać własne reguły. Niektóre reklamy mogą być już blokowane przez NoScript

lub Ghostery, ale AdBlock pozwala określić dokładniejsze zasady.

Skrót:

obok paska adresu.

Narz

ę

dzia

→

AdBlock Plus – Ustawienia ...

Konfiguracja:

To już zależy od Ciebie. W oknie ustawień możesz dodać własne filtry, możesz też użyć specjalnych list –

po instalacji zostanie Ci to zaproponowane (później możesz to zrobić poleceniem

Filtry

→

Dodaj zestaw

filtrów ...

). Dostępnych jest wiele list, nie należy jednak wybierać ich zbyt dużo, gdyż może to spowolnić

działanie przeglądarki. Najlepiej wybrać jedną listę ogólną (np. EasyList) i jedną listę dla polskich stron

(

Wybierz inny zestaw...

a następnie np. AdblockList.org). Najprościej jednak kliknąć na jakiś obrazek

i z menu kontekstowego wybrać polecenie

Zablokuj obrazek...

(czasem dostępne jest też polecenie

Zablokuj ramk

ę

...

o podobnym działaniu, ale dotyczącym ramki, której zawartość może się zmieniać).

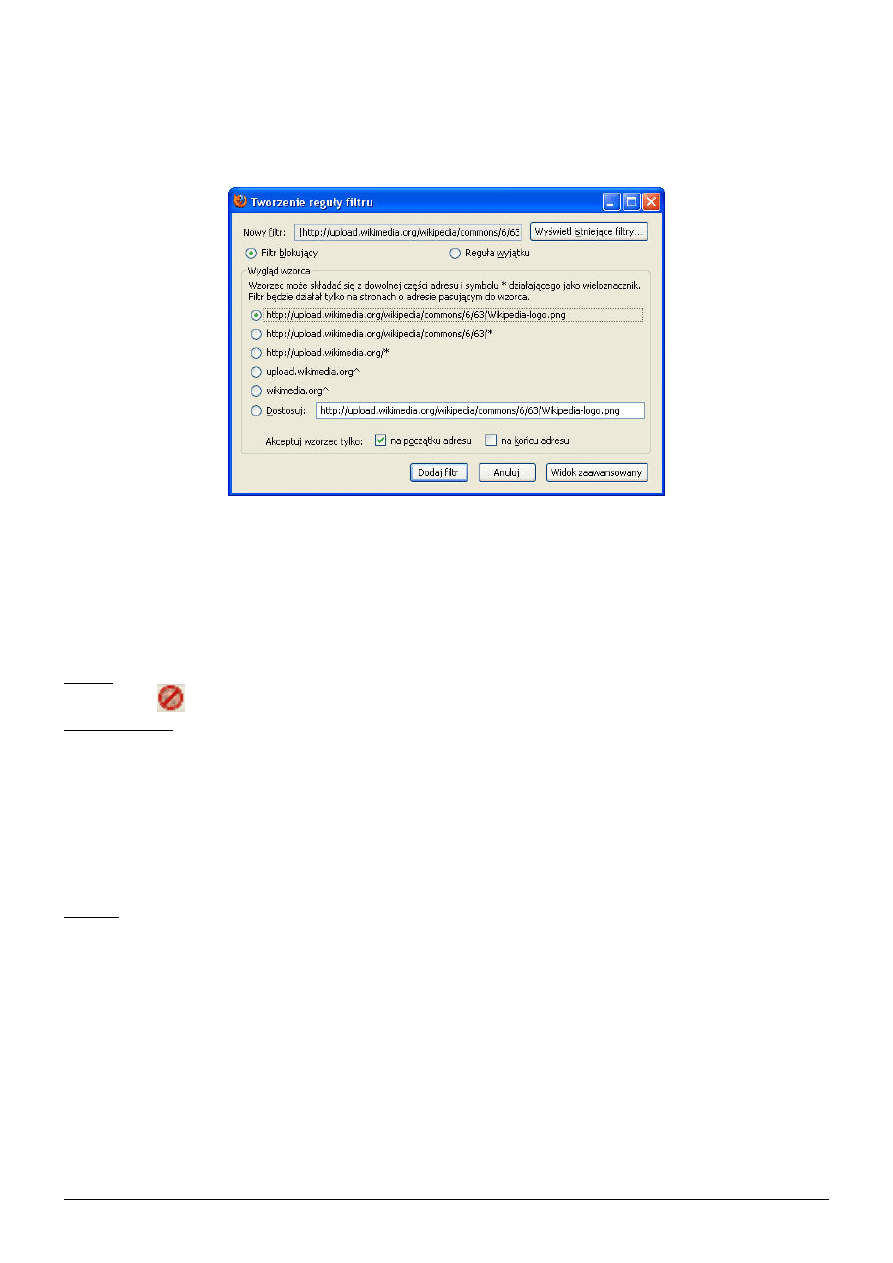

Wyświetli się okno jak na zrzucie poniżej.

Filtr blokuj

ą

cy

blokuje pobieranie obrazków,

Reguła wyj

ą

tku

określa wyjątek, który pozwoli pobrać obrazki, gdyby filtr blokował ich za dużo. Musisz też wskazać

wygląd wzorca: pełny adres zasobu dla konkretnego obrazka albo cały katalog wraz z podkatalogami.

W przypadku katalogów uważaj, żebyś nie zablokował też zwykłych obrazków – jeśli adres nie zawiera

tekstu ad, ads, adv lub podobnego. Możesz także określić czy adres musi się kończyć, czy też

rozpoczynać wybranym wzorcem. Elementy można blokować również z listy blokowalnych elementów

– kliknij ikonkę AdBlock.

Uwagi:

Możesz śmiało wyciąć reklamy w dużych komercyjnych serwisach. Pamiętaj jednak, że reklamy

to jeden ze sposobów na pokrycie kosztów ponoszonych przez właściciela strony. Jeśli więc

chciałbyś wesprzeć jakiś serwis, z którego często korzystasz i znajdujesz tam ciekawe informacje,

to powinieneś zacząć od pozostawienia w nim reklam. Możesz to zrobić klikając prawym przyciskiem

na ikonkę AdBlock i wybrać polecenie

Wył

ą

cz blokowanie na <strona>

. Czasem będziesz musiał

dodatkowo zezwolić na wykonywanie skryptów (NoScript) i obecność duchów (Ghostery).

AdBlock może posłużyć również do blokowania stałych elementów strony, niebędących reklamami, które

spowalniają jej wczytywanie – zwłaszcza jeśli korzystasz z proxy. Logo na stronie głównej Wikipedii

ma rozmiar ok. 50 kb – wczytanie go, przy korzystaniu z proxy, zajmie ponad 5 sekund. Po załadowaniu

9

całej strony wybierz polecenie

Narz

ę

dzia

→

Informacje o stronie

i przejdź na kartę

Media

. Znajdziesz

na niej wszystkie zasoby jakie wykorzystuje strona. Najbardziej interesujące są 3 typy (kolumna

Typ

)

zasobów: ikony – wyświetlane na kartach obok tytułu stron, tła – obrazki wykorzystywane jako tło stron

i zwykłe obrazki. Warto zablokować wymienione wyżej elementy, które mają więcej niż 10 (a nawet 5)

kB. Jeżeli nie widzisz kolumny

Rozmiar

, kliknij ikonkę w nagłówku listy.

CookieSafe

https://addons.mozilla.org/pl/firefox/addon/2497

Rozszerzenie to zapewnia znacznie wygodniejszą kontrolę nad ciasteczkami. Ciasteczka przechowują

niewielkie porcje danych a powstały z myślą o zapamiętywaniu ustawień dla konkretnego użytkownika

(wygląd strony, wyniki wyszukiwania itp.) bez konieczności logowania. Wkrótce okazało się, że mogą

być wykorzystywane także do śledzenia aktywności użytkowników.

Skrót:

Pasek stanu:

(lewy przycisk myszy) – określanie uprawnień

Konfiguracja:

Domyślne opcje rozszerzenia są wystarczające. Dla każdej strony możesz dodatkowo określić

uprawnienia do korzystania z ciasteczek:

Zezwól <domena>

– stałe zezwolenie.

Zezwól <domena> dla sesji

– przy zamykaniu przeglądarki ciasteczka zostaną usunięte,

ale jeśli ponownie odwiedzisz stronę, ciasteczka znowu mogą być zachowane.

Zezwól tymczasowo <domena>

– przy zamykaniu przeglądarki ciasteczka zostaną usunięte,

a jeśli ponownie odwiedzisz stronę, ciasteczka nie będą zachowane (zalecane ustawienie).

Usu

ń

<domena>

– cofnięcie uprawnień.

Uwagi:

Większość stron działa poprawnie bez ciasteczek. Jeśli jednak stwierdzisz, że nie da się ściągnąć plików,

odnośniki przenoszą po chwili do strony z której je wybrałeś, może to być spowodowane właśnie

wyłączonymi ciasteczkami.

Aby przeglądnąć ciasteczka, kliknij prawym przyciskiem na ikonkę CookieSafe i wybierz polecenie

Wy

ś

wietl ciasteczka

.

Better Privacy

https://addons.mozilla.org/pl/firefox/addon/6623

Rozszerzenie umożliwia zarządzanie tzw. Local Shared Objects. Są to odpowiedniki ciasteczek

dla Flasha. Wiążą się z nimi zatem te same korzyści oraz zagrożenia, co ze zwykłymi ciasteczkami.

LSO są jednak o wiele bardziej podstępne, gdyż:

10

• przeglądarki (domyślnie) nie umożliwiają ich usuwania.

• nie mają okresu ważności (są przechowywane bez ograniczeń).

• mogą przechować znacznie więcej informacji niż zwykłe ciasteczka.

• miejsce ich przechowywania sprawia, że mogą posłużyć do śledzenia

nawet jeśli używasz różnych przeglądarek.

Skrót:

Narz

ę

dzia

→

BetterPrivacy

Konfiguracja

:

Zakładka

LSO Manager

:

Po instalacji rozszerzenia sprawdź, jakie LSO do tej pory uzbierałeś. Tu możesz też usunąć

wszystkie lub wybrane LSO. Co również ważne, możesz zabezpieczyć wybrane LSO

przed usuwaniem (

Prevent automatic LSO deletion

), jeśli zajdzie taka konieczność.

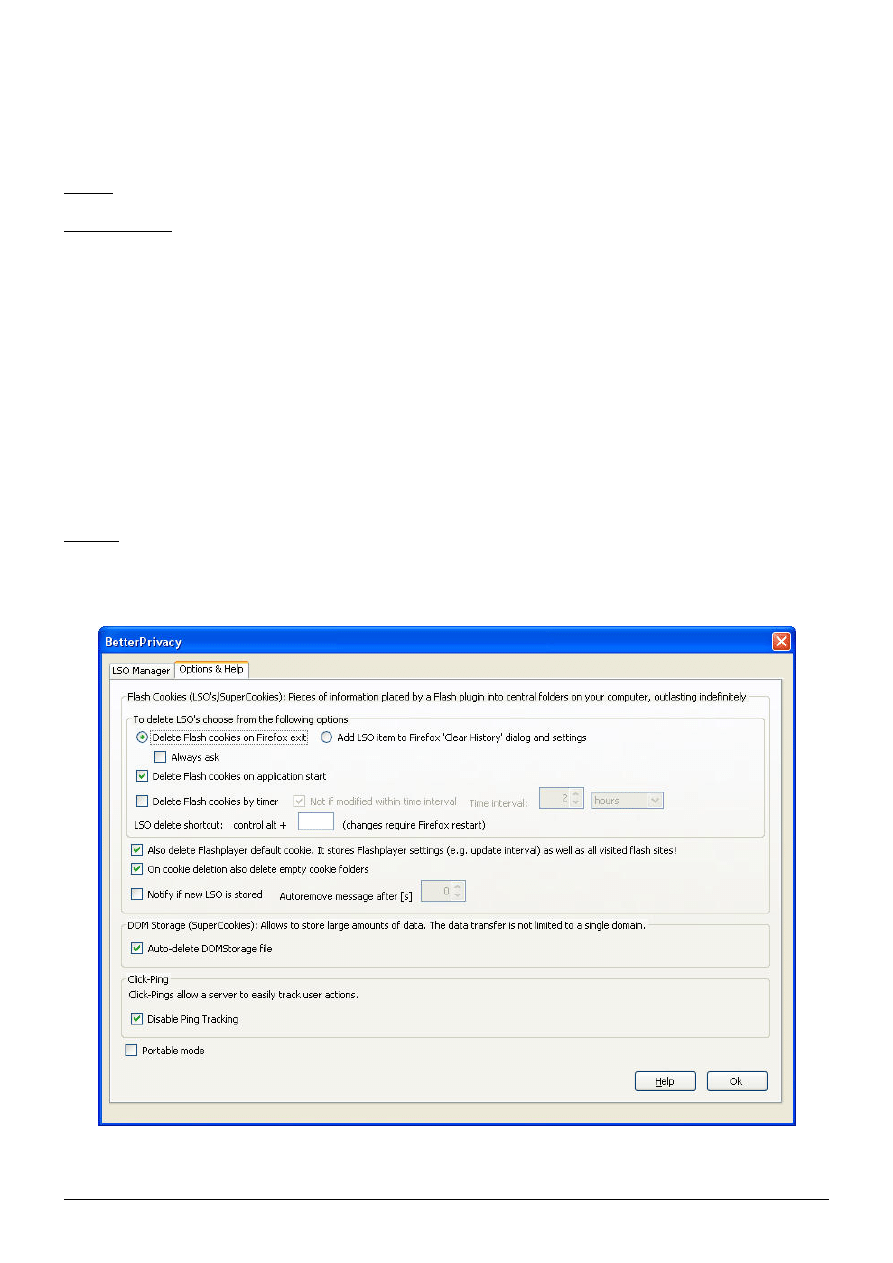

Zakładka

Options & Help

:

Delete Flash cookies on Firefox exit

– LSO będą usuwane podczas zamykania przeglądarki.

Always ask

– zaznacz jeśli chcesz potwierdzać usuwanie LSO.

Delete Flash cookies on application start

– czasem przeglądarka może się zamknąć niepoprawnie,

LSO będą więc dodatkowo usuwane także podczas jej uruchamiania.

Also delete Flashplayer default cookies

– będzie usuwany plik zawierający ustawienia Flash

playera a także listę odwiedzonych stron zawierających elementy Flasha.

Auto-delete DOMStorage file

– będą usuwane specjalne pliki o dużych rozmiarach,

które mogą przechowywać dane z wielu stron.

Disable Ping Tracking

– wyłącza możliwość śledzenia Twoich działań.

Uwagi:

Jeżeli w profilu wyłączyłeś na stałe wtyczkę Flasha, to nie musisz instalować tego rozszerzenia.

Wystarczy jeśli będziesz miał to rozszerzenie w podstawowym profilu, a LSO będą usuwane podczas

uruchamiania i zamykania Firefoksa z takim profilem.

11

Link Status

https://addons.mozilla.org/pl/firefox/addon/12312

Jak pewnie zauważyłeś odnośniki do odwiedzonych przez Ciebie stron wyglądają inaczej. Może to być

inny styl (kolor, podkreślenie, pogrubienie itp.) lub jakaś dodatkowa ikonka. Na tej podstawie można

sprawdzić czy odwiedziłeś konkretny adres. Wszystko to może dziać się w tle i bez przeładowania

strony – podobnie jak to ma miejsce w wyszukiwarkach, gdzie w miarę wpisywania kolejnych liter

zapytania pojawia się lista z pasującymi podpowiedziami – a więc jest niezauważalne. W ciągu sekundy

można w ten sposób zweryfikować nawet kilka tysięcy adresów. Jest jednak jedno ograniczenie:

JavaScript musi być włączony. Ale niektóre strony mogą nie działać bez niego poprawnie i być może

zezwolisz na wykonywanie go. To rozszerzenie zabezpieczy Cię wtedy – odnośniki nie będą wyróżniane,

ale po najechaniu na nie myszą zobaczysz na pasku stanu datę ostatnich odwiedzin strony. Na stronie

http://whattheinternetknowsaboutyou.com

możesz przetestować ten mechanizm w praktyce – sprawdź

przed i po instalacji rozszerzenia.

Konfiguracja

:

Show last visited date

– dodaje datę ostatnich odwiedzin.

Disabled visited link styling

– wyłącza wyróżnianie linków.

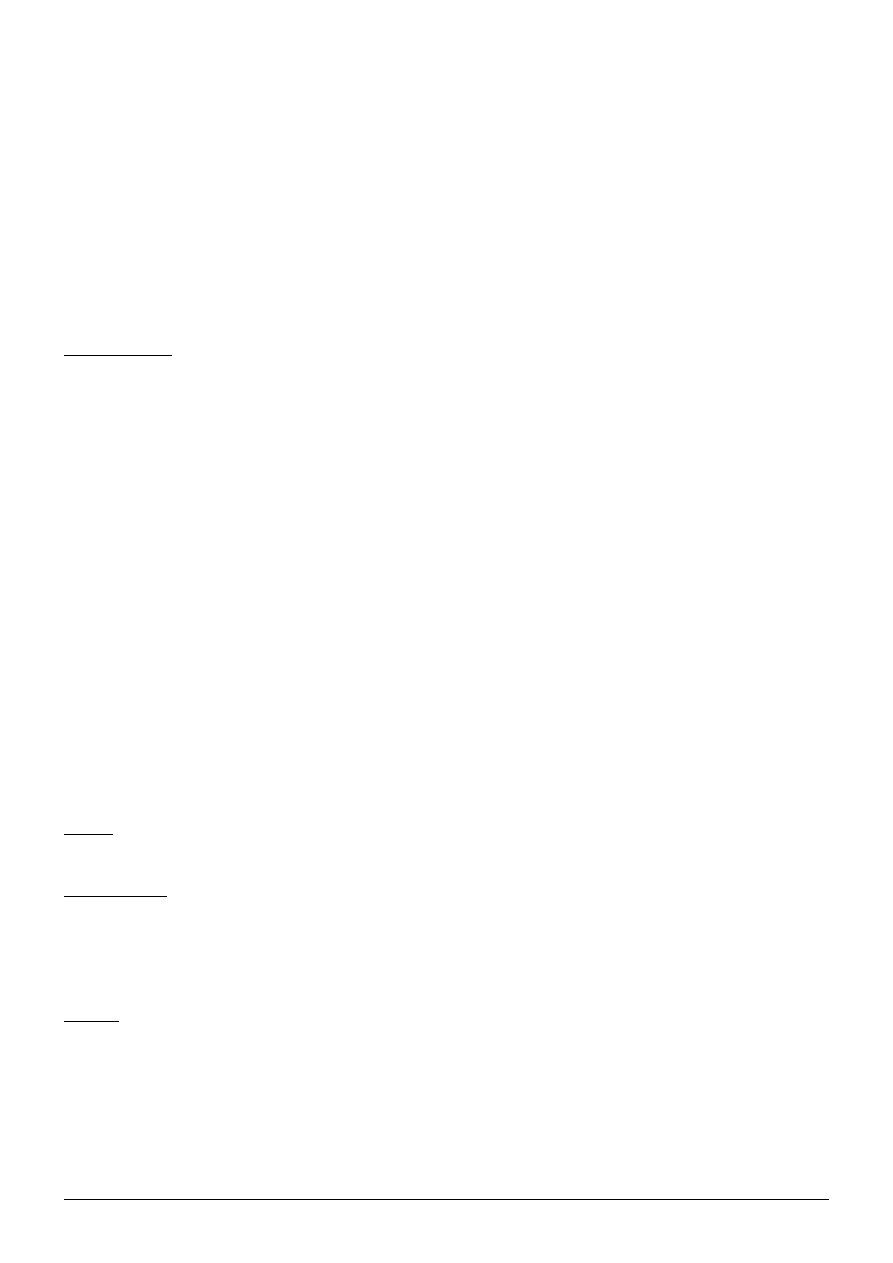

User Agent Switcher

https://addons.mozilla.org/pl/firefox/addon/59

Każda przeglądarka (w ogóle program, który korzysta z internetu) domyślnie określa swoją tożsamość.

Służy do tego tzw. user agent, który zawiera m. in. nazwę oraz wersję przeglądarki. Wykorzystywany

jest w celach statystycznych – właściciel strony może sprawdzić np. jaki procent użytkowników korzysta

jeszcze ze starej wersji Internet Explorera. Niektóre strony (zazwyczaj te gorzej wykonane) działają

poprawnie tylko jeśli przeglądarka zidentyfikuje się jako Internet Explorer. Inaczej przedstawia się

również bot Google, kiedy indeksuje strony. Jak to jednak często bywa, również user agent może zostać

wykorzystany w niecnych celach, tzn. do śledzenia (odróżniania) użytkowników, zwłaszcza w połączeniu

z innymi informacjami.

Na szczęście JonDo podmienia tożsamość przeglądarki, tak że wygląda na to, że wszyscy użytkownicy

sieci JonDonym korzystają dokładnie z tej samej przeglądarki (i w tej samej wersji). Podmiana dotyczy

jednak tylko nagłówków HTTP – znacznie dokładniejsze informacje można uzyskać też przez JavaScript.

To rozszerzenie pozwoli ujednolicić tożsamość przeglądarki. Możesz sprawdzić na stronie

http://browserspy.dk/useragent.php

czy informacje o tożsamości pobranej z nagłówków HTTP

są zgodne z tymi pobranymi przez JavaScript (zrób to przed oraz po instalacji rozszerzenia i zmianie

informacji o tożsamości przeglądarki). Na stronie

http://www.useragentstring.com

możesz dowiedzieć

się jakie konkretnie informacje można odczytać z user agenta.

Skrót:

Narz

ę

dzia

→

Default User Agent

(lub opis wybranego agenta)

→

tożsamość z listy (zmiana tożsamości).

Narz

ę

dzia

→

Default User Agent

(lub opis wybranego agenta)

→

Edit User Agents ...

(opcje).

Konfiguracja:

Kliknij

New

pod listą tożsamości, wybierz z menu polecenie

New User Agent

a w oknie dialogowym

wpisz to, co widać na poniższym zrzucie. Dla ułatwienia możesz skopiować zawartość dwóch najbardziej

rozbudowanych pól:

Mozilla/5.0 (en-US; rv:1.9.1.2) Gecko/20090729 Firefox/3.5.2

5.0 (Windows; en-US)

Uwagi:

Wprawdzie proxy JonDo modyfikuje pole User Agent, ale nie dotyczy to bezpiecznych połączeń HTTPS

(patrz niżej: JonDo a HTTPS), dlatego powinieneś zainstalować to rozszerzenie również jeśli korzystasz

z proxy.

W nowszych wersjach JonDo user agent może zostać zaktualizowany. Jeśli, tak jak radziłem, ustawiłeś

odpowiednią stronę startową, to zauważysz zmianę. Powinieneś wtedy zmienić ustawienia rozszerzenia.

Z pewnych względów podczas zamykania przeglądarki przywracany jest domyślny (prawdziwy)

user agent. Nie zapomnij więc wybrać odpowiedniej tożsamości po uruchomieniu profilu.

12

RefControl

https://addons.mozilla.org/pl/firefox/addon/953

Protokół HTTP przewiduje w nagłówkach również pole, które pozwala określić z jakiej strony nastąpiło

przekierowanie na obecną stronę (albo odwołanie do jakiegoś zasobu, np. obrazka) – czyli np. jeśli

na stronie A kliknąłeś link do strony B, to strona B będzie wiedzieć, że przeszedłeś na nią ze strony A

(pełny adres, a nie tylko nazwa domeny). Jest kilka zastosowań takiego mechanizmu. Jednym z nich jest

blokowanie tzw. głębokiego linkowania, najczęściej do konkretnych obrazków. Jeśli serwer wykryje,

ż

e przejście nie nastąpiło z jego podstrony, to albo zablokuje dostęp do takiego obrazka, albo zwróci

obrazek z tekstem „Hot linking not allowed!” (głębokie linkowanie zabronione) lub podobnym. Innym

sposobem na wykorzystanie takich informacji jest śledzenie aktywności użytkownika: ze strony A

przeszedłeś na stronę B, z niej na stronę C (i kiedy to nastąpiło) itd. To może pomóc w ustaleniu Twojego

profilu (najczęściej w celach reklamowych) a nawet dość precyzyjnie zidentyfikować (w połączeniu

z innymi informacjami).

Skrót:

Narz

ę

dzia

→

Opcje RefControl

Konfiguracja:

W dolnej części okna widoczne jest

Zachowanie domy

ś

lne

. Kliknij

Edytuj

a w kolejnym oknie

dialogowym wybierz akcję

Oszukany – wy

ś

lij stron

ę

główn

ą

. Od tej pory przekierowanie będzie

wskazywać zawsze na stronę główną.

Uwagi:

Wprawdzie proxy JonDo ustawia pole przekierowania na stronę główną, ale nie dotyczy to bezpiecznych

połączeń HTTPS (patrz niżej: JonDo a HTTPS), dlatego powinieneś zainstalować to rozszerzenie również

jeśli korzystasz z proxy.

Flagfox

https://addons.mozilla.org/pl/firefox/addon/5791

Rozszerzenie dodaje (domyślnie po prawej stronie paska adresu) ikonkę flagi kraju, na terenie którego

znajduje się serwer. Jeśli klikniesz na nią prawym przyciskiem myszy, będziesz mógł łatwo wykonać

kilka przydatnych czynności, takich jak: sprawdzenie WhoIs (kto zarejestrował domenę), tłumaczenie

przez Google, pobranie adresu IP, pingowanie (sprawdzenie czasu reakcji strony).

Konfiguracja:

Domyślna konfiguracja jest wystarczająca. Możesz jednak włączyć dodatkowe lub dodać własne akcje

do menu kontekstowego.

Uwagi:

To rozszerzenie nie jest konieczne, ale bywa przydatne.

13

JonDo a HTTPS

JonDo nie może modyfikować nagłówków dla bezpiecznych połączeń (HTTPS). Wynika to z prostego

faktu, że szyfrowanie i deszyfrowanie takich połączeń odbywa się w przeglądarce a JonDo przechwytuje

zaszyfrowane połączenie (szyfrowanie przez proxy przebiega osobno, na wyższym poziomie). Możesz

to sprawdzić, korzystając z proxy, na stronie

https://anonymous-proxy-servers.net/en/anontest

(kilka

pół powinno być oznaczonych kolorem czerwonym). Może to w pewnych przypadkach ułatwić

rozróżnienie poszczególnych użytkowników proxy a więc stanowi zagrożenie dla anonimowości (dlatego

tak ważne jest, aby wszyscy użytkownicy sieci JonDonym na zewnątrz widoczni byli jako jedna osoba –

ten sam adres IP dla kaskady, te same nagłówki itp.). Pola referer i user agent będą zmieniane przez

rozszerzenia RefControl i User Agent Switcher, wartości dla innych pól określimy w zaawansowanych

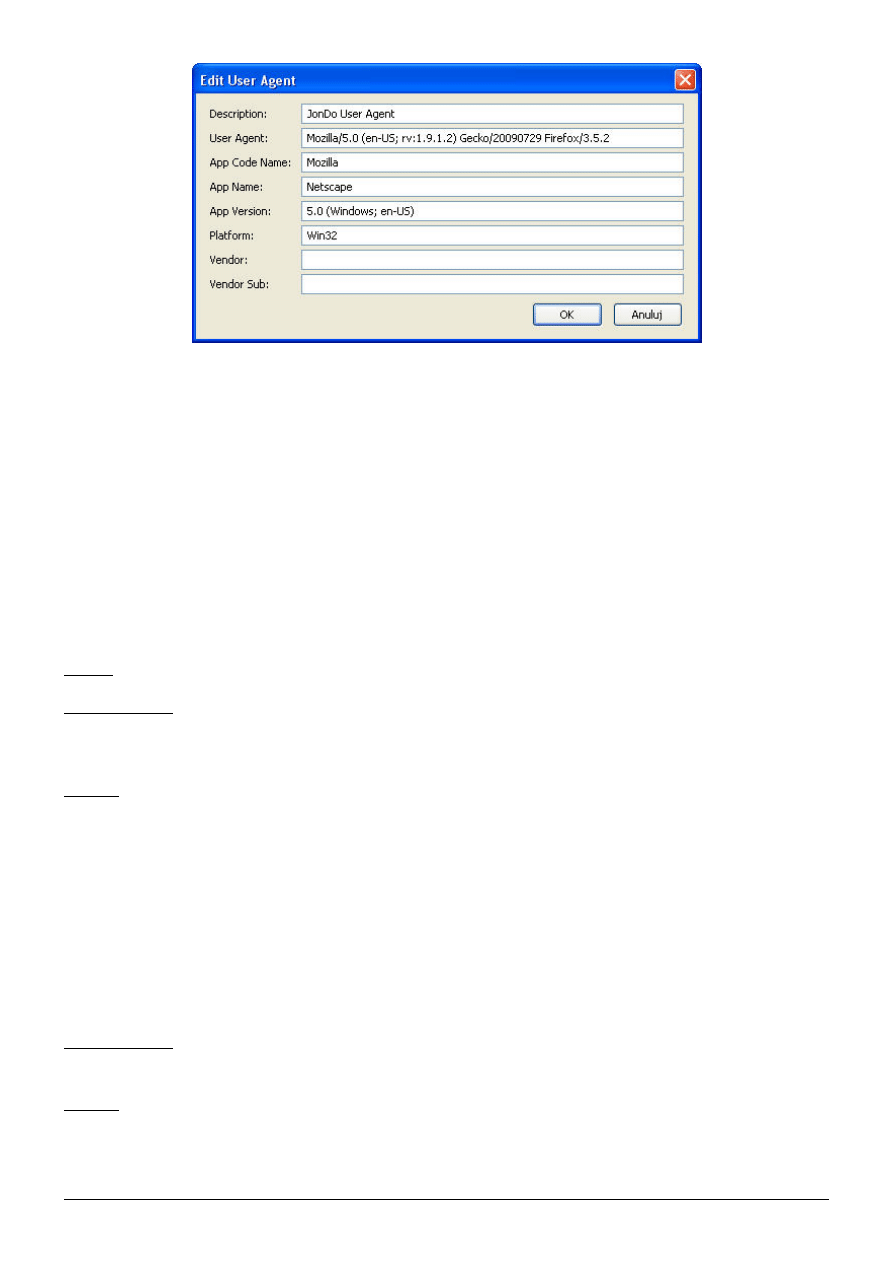

ustawieniach przeglądarki. Wpisz jako adres strony

about:config

, zatwierdź ostrzeżenie. W polu

Filtr

wpisz nazwę opcji, kliknij dwukrotnie na liście i wpisz odpowiednią wartość, według poniższej tabeli.

Nazwa

Wartość

network.http.accept.default

*/*

intl.charset.default

brak (pusta wartość)

intl.accept_languages

en

Odśwież stronę – teraz żadne pole nie powinno być oznaczone na czerwono.

5.

OBSŁUGA POCZTY ELEKTRONICZNEJ

Z podobnych, co w przypadku przeglądarki internetowej, powodów jako program pocztowy polecam

Mozilla Thunderbird (

http://www.mozillamessaging.com/pl/thunderbird

). Oczywiście możesz też

korzystać z poczty przez przeglądarkę internetową, dzięki czemu masz dostęp do niej z każdego miejsca,

jednak pod innymi względami jest to znacznie mniej wygodne rozwiązanie. Informacje jak

skonfigurować konto pocztowe w Thunderbirdzie znajdziesz na stronach internetowych wybranego

dostawcy poczty elektronicznej.

Jak już wiesz, niezaszyfrowane dane przesyłane siecią mogą zostać przechwycone (podejrzane) w wielu

miejscach. Jednak w przypadku poczty elektronicznej sytuacja jest nieco bardziej skomplikowana. Nawet

korzystanie z proxy i bezpiecznego połączenia niewiele pomoże. Po opuszczeniu serwera pocztowego

wiadomość jest bowiem przesyłana w niezaszyfrowanej, łatwej do odczytania, postaci do innych

serwerów pocztowych. I dopiero z którymś z nich połączy się adresat wiadomości i ją odbierze.

Wysyłając maila chcielibyśmy, żeby przypominało to wysyłanie listu poleconego w zapieczętowanej

kopercie, w rzeczywistości jednak przypomina wysyłanie pocztówki, z treścią której może zapoznać się

listonosz, pracownik sortowni albo wścibski sąsiad (o panach, co to poczucia humoru w ogóle nie mają,

nie wspominając). Uznano to za poważny problem i już prawie 20 lat temu pojawiło się pierwsze jego

rozwiązanie – PGP (Pretty Good Privacy – całkiem niezła prywatność) – które pozwalało na szyfrowanie

i podpisywanie maili, a nieco ponad 10 lat temu opracowano standard OpenPGP. Dzisiaj jednak wciąż

mało osób, zwłaszcza z grupy tzw. przeciętnych użytkowników, szyfruje pocztę. Możesz zapytać:

dlaczego tak jest? Wpływa na to kilka czynników. Dużo osób myśli, że ich maile są bezpieczne (przecież

ż

yjemy w XXI wieku, mamy demokrację, wolność słowa i takie tam ...), inni może nawet wiedzą

o niebezpieczeństwie, ale z poczty korzystają przez przeglądarkę – co trochę utrudnia obsługę

wiadomości szyfrowanych – a może im się po prostu nie chce lub wydaje się to skomplikowane albo

w ogóle im to nie przeszkadza (w końcu pocztówki nadal są dość popularne). Poza tym, zarówno

nadawca jak i odbiorca muszą być odpowiednio przygotowani.

14

Zanim przejdziemy do meritum, omówię Ci krótko zasadniczy podział metod szyfrowania.

Metody symetryczne to takie metody, które zarówno do zaszyfrowania, jak i odszyfrowania informacji

stosują ten sam klucz (zwany też hasłem). Kiedy chcesz zaszyfrować archiwum, wtedy właśnie stosujesz

jedną z metod symetrycznych. Jeżeli chciałbyś komuś przekazać takie archiwum, to musisz mu również

przekazać właściwe hasło – i tu powstaje problem. śeby go rozwiązać powinieneś przesłać archiwum

oraz hasło różnymi kanałami komunikacyjnymi (np. archiwum mailem a hasło SMS-em).

A teraz wyobraź sobie, że szyfrujesz archiwum w taki sposób, że przesyłasz je mailem bez podawania

ż

adnego hasła, a jednocześnie nikt poza uprawnionym odbiorcą nie jest w stanie zapoznać się z jego

zawartością. Zapytasz pewnie: jak to możliwe? To jest właśnie magia metod asymetrycznych, które

zyskały popularność dzięki PGP. Zwane są one też metodami klucza publicznego, gdyż wykorzystują

parę kluczy: klucz prywatny i – właśnie – klucz publiczny. Klucz publiczny służy do zaszyfrowania

informacji a klucz prywatny do jej odszyfrowania. Prześledźmy to na przykładzie. Adam posiada parę

kluczy: A_pub (klucz publiczny), A_prv (klucz prywatny). Ewa odpowiednio: E_pub oraz E_prv.

Dodatkowo Adam i Ewa wymienili się swoimi kluczami publicznymi. Kiedy Adam chce wysłać

zaszyfrowaną wiadomość Ewie, używa klucza E_pub. Kiedy Ewa odbiera taką wiadomość, deszyfruje

ją kluczem E_prv. Kiedy Ewa chce odpisać Adamowi, wysyła wiadomość zaszyfrowaną kluczem A_pub,

a Adam po odebraniu deszyfruje ją kluczem A_prv.

Metody asymetryczne nazywane są metodami klucza publicznego dlatego, że zazwyczaj będziesz mieć

jeden (własny) klucz prywatny (i publiczny do pary) oraz wiele kluczy publicznych innych osób. Klucz

prywatny musisz chronić przed innymi, klucz publiczny powinieneś ... rozdawać na lewo i prawo.

Do szyfrowania wiadomości będziemy wykorzystywać GnuPG – darmową i otwartą wersję zgodną

ze standardem (wspomniane PGP jest od dawna programem komercyjnym). GnuPG możesz ściągnąć

ze strony:

http://www.gnupg.org/download/index.en.html

(odszukaj tekst

compiled for Microsoft

Windows

). Odpowiednią integrację z Thunderbirdem zapewni rozszerzenie Enigmail dostępne

pod adresem:

http://enigmail.mozdev.org/download/index.php

(wybierz system operacyjny oraz wersję

Thunderbirda). Ściągnij też polskie tłumaczenie (

http://enigmail.mozdev.org/download/langpack.php

)

oraz podręcznik (

http://enigmail.mozdev.org/documentation/handbook.php

) w formacie PDF (tylko

po angielsku).

Rozszerzenie Enigmail i jego tłumaczenie zainstalujesz w oknie zarządzania dodatkami (polecenie

Narz

ę

dzia

→

Dodatki

), na karcie

Rozszerzenia

– przeciągając pliki bądź też klikając

Zainstaluj...

i wskazując je.

Teraz zajmiemy się kluczami. Wybierz polecenie

OpenPGP

→

Zarz

ą

dzanie kluczami

. Jeśli pojawi się

kreator, wybierz samodzielną konfigurację. W oknie

Zarz

ą

dzanie kluczami OpenPGP

wybierz polecenie

Generowanie

→

Nowa para kluczy

.

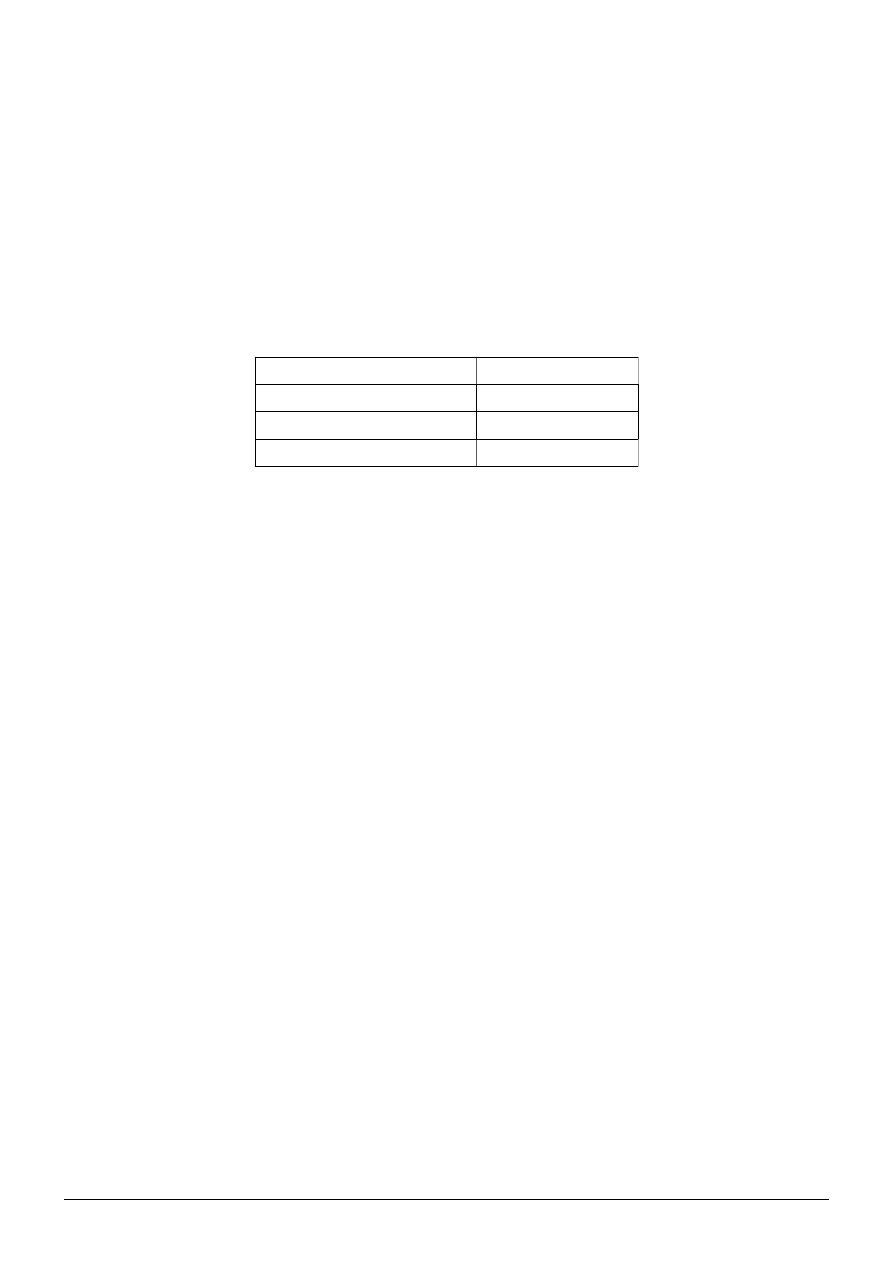

W oknie

Generowanie klucza OpenPGP

, widocznym na zrzucie poniżej, musisz wykonać kilka czynności:

ID konta / u

ż

ytkownika

: wybierz z listy konto, do którego chcesz przypisać parę kluczy. Zaznacz

też pole

U

ż

yj wygenerowanego klucza dla tej to

ż

samo

ś

ci

.

Hasło

: klucz prywatny jest na tyle istotny, że przy jego użyciu musisz wprowadzać hasło. Lepiej

dobrze je zapamiętaj, bo jeśli zapomnisz hasło, to klucz będzie bezużyteczny – m. in. nie

będziesz mógł odczytać zaszyfrowanych maili. Możesz też zrezygnować z hasła (pole

Brak hasła

),

ale lepiej tego nie rób – hasło stanowi dodatkowe zabezpieczenie, na wypadek gdyby ktoś

przechwycił klucz.

Komentarz

: nie jest obowiązkowy, a to co tu wpiszesz będzie widoczne także dla innych (w kluczu

publicznym).

Wa

ż

no

ść

klucza

: na tej zakładce możesz określić jak długo klucz będzie ważny. Po przekroczeniu

okresu ważności inne osoby nie będą mogły wysyłać do Ciebie wiadomości zaszyfrowanych

takim kluczem publicznym, ale nadal będziesz mógł odszyfrowywać wiadomości kluczem

prywatnym. Zalecana jest ważność od 1 roku do 2 lat. Możesz też określić, że klucz będzie

ważny bezterminowo (pole

Klucz nigdy nie traci wa

ż

no

ś

ci

), ale odradzam.

Zaawansowane

: na tej zakładce możesz wybrać rozmiar klucza oraz jego typ (RSA). Im większy

rozmiar klucza, tym jest on bezpieczniejszy (przy czym nawet najmniejszy – 1024 – oferuje

wysoki stopień bezpieczeństwa) i jednocześnie (de)szyfrowanie dłużej trwa. Domyślny rozmiar

15

to 2048, możesz też wybrać 4096. Polecam wybrać rozmiar nie mniejszy niż 2048.

Dygresja: Klucz o większym rozmiarze jest bezpieczniejszy w tym sensie, że potrzeba więcej czasu,

aby go „złamać”, tzn. odtworzyć klucz prywatny. Można to zrobić, podobnie jak w przypadku zwykłych

haseł, tzw. metodą brute-force, czyli sprawdzając po kolei wszystkie możliwe kombinacje. Na szczęście tych

kombinacji jest bardzo dużo. W przypadku klucza o rozmiarze 768, pojedynczy komputer potrzebowałby ok.

1000 lat (sic!). Ale już odpowiednio duża sieć szybkich komputerów może zredukować ten czas do kilku dni.

Dlatego też z czasem po prostu zwiększa się rozmiar kluczy – dzisiaj nie stosuje się powszechnie kluczy

o rozmiarze mniejszym niż 1024.

Kliknij

Wygeneruj klucz

. Potrwa to ok. 1 minuty, po czym zostanie Ci zaproponowane wygenerowanie

tzw. certyfikatu unieważniającego. Przyda się, kiedy z jakiegoś powodu zechcesz unieważnić swój

klucz publiczny (np. zgubiłeś klucz prywatny albo ktoś inny wszedł w jego posiadanie) – wtedy wysyłasz

certyfikat i nowy klucz. Dlatego też lepiej trzymać go w innym miejscu niż klucz prywatny i publiczny.

Po wygenerowaniu kluczy powrócisz do okna zarządzania kluczami. W tym oknie będziesz przeglądać,

importować i eksportować klucze. Zaznacz pole

Poka

ż

wszystkie klucze domy

ś

lnie

. Powinieneś zobaczyć

swoją parę kluczy oraz m. in. identyfikator (ID) – 8 znaków (cyfry i liczby) – który dodatkowo odróżnia

klucze. Dobrym zwyczajem jest weryfikacja identyfikatorów zaimportowanych kluczy publicznych –

oczywiście innym kanałem komunikacyjnym (przez telefon, SMS-em lub osobiście) niż zostały

uzyskane. Zaznacz klucze i od razu wyeksportuj je poleceniem

Plik

→

Eksportuj klucze do pliku

. Pojawi

się ostrzeżenie, kliknij

Eksportuj klucze prywatne

, aby wyeksportować oba klucze. Następnie powtórz

czynność, ale tym razem wybierz

Eksportuj tylko klucze publiczne

, wtedy w pliku zostanie zapisany tylko

klucz publiczny (i tylko ten plik możesz rozpowszechniać). Przechowuj pliki w bezpiecznym miejscu.

Otwórz jeden z wyeksportowanych przed chwilą plików w notatniku. Klucz publiczny wygląda mniej

więcej tak (prywatny wygląda podobnie, tylko zamiast PUBLIC KEY jest PRIVATE KEY, poza tym

jest dłuższy):

-----BEGIN PGP PUBLIC KEY BLOCK-----

Version: GnuPG v1.4.10 (MingW32)

BgkQW9ZL4CEGFAk+N2cECBECAeIyGo9i4tRGlPCyIBTGy2bRL+E8A9GvwFCQlmAY

// ... kilkadziesi

ą

t podobnych linii ...

-----END PGP PUBLIC KEY BLOCK-----

16

Jeżeli chcesz zaimportować klucz, wybierz polecenie

Plik

→

Importuj klucze z pliku

. Czasem ktoś

zamieszcza klucz publiczny na stronie jako tekst a nie jako plik do pobrania. Możesz wtedy skopiować

go (w całości, łącznie z liniami zaczynającymi się -----) i dodać poleceniem

Edycja

→

Importuj klucze

ze schowka

. Jeśli ktoś przyśle Ci klucz jako załącznik (plik *.asc.pgp), z menu kontekstowego wybierz

polecenie

Importuj klucz OpenPGP

.

Wiesz już wystarczająco dużo, aby zacząć wysyłać wiadomości. Jeszcze tylko jedna uwaga. Początkowo

standard OpenPGP przewidywał, że wiadomości będą nieformatowane. Dopiero później rozszerzono

go m. in. o obsługę formatowania (HTML). Niektóre programy pocztowe (np. Opera, Outlook) wciąż

mają problem lub w ogóle nie obsługują rozszerzonej wersji standardu. Dlatego też na początku

zajmiemy się tylko zwykłymi wiadomościami tekstowymi. Klikając

Napisz

przytrzymaj klawisz Shift.

Jeśli zapomnisz o tym, wybierz polecenie

Opcje

→

Wy

ś

lij wiadomo

ść

jako

→

Tylko tekst

.

ś

eby wysłać do kogoś zaszyfrowaną wiadomość, potrzebujesz klucza publicznego tej osoby. Ale możesz

też wysłać wiadomość do siebie. Poza tym, najpierw wyślemy podpisaną wiadomość a do tego nie jest

potrzebny klucz publiczny. Co to jest podpisywanie wiadomości i dlaczego nie jest do tego wymagany

klucz publiczny adresata? Dzięki podpisaniu wiadomości jej odbiorca może zweryfikować,

czy wiadomość została wysłana naprawdę przez Ciebie oraz czy nie została przez kogoś zmodyfikowana,

zanim do niego dotarła. Podpis wiadomości – tzw. odcisk – jest generowany z wykorzystaniem Twojego

klucza prywatnego. Podpisując wiadomość informujesz: to ja napisałem tę wiadomość i o takiej właśnie

treści. Jeżeli odbiorcy nie uda się zweryfikować Twoim kluczem publicznym podpisanej przez Ciebie

wiadomości, będzie wiedział, że albo to nie Ty wysłałeś mu wiadomość, albo po drodze została

zmodyfikowana – tak czy inaczej wiadomość jest podejrzana.

Kliknij

Napisz

, w polu

Do

wpisz swój adres, wpisz też jakiś temat i treść. Teraz wybierz polecenie

OpenPGP

→

Wy

ś

lij z podpisem

(w prawym dolnym rogu okna podświetli się ikonka z długopisem).

Kliknij

Wy

ś

lij

, w oknie wpisz hasło, które ustaliłeś podczas generowania klucza publicznego. Zaloguj się

teraz na pocztę przez przeglądarkę i przejdź do maila, którego wysłałeś. Powinieneś zobaczyć mniej

więcej coś takiego:

-----BEGIN PGP SIGNED MESSAGE-----

Hash: SHA1

// ... Jawna tre

ść

wiadomo

ś

ci ...

-----BEGIN PGP SIGNATURE-----

Version: GnuPG v1.4.10 (MingW32)

Comment: Using GnuPG with Mozilla - http://enigmail.mozdev.org/

// ... Odcisk wiadomo

ś

ci, w wygl

ą

dzie

// podobny do klucza publicznego (ale znacznie krótszy) ...

-----END PGP SIGNATURE-----

Linia zawierająca słowo SIGNED informuje, że wiadomość jest podpisana. Linia zawierająca słowo

Hash informuje jaki algorytm zastosować do weryfikacji podpisu. Linia zawierająca słowo

SIGNATURE rozpoczyna i kończy podpis (sygnaturę) wiadomości. Zauważ, że treść wiadomości jest

jawna.

Pobierz teraz wiadomość w Thunderbirdzie. Powinieneś zobaczyć tylko ten tekst, który napisałeś. Jednak

teraz nad tematem pojawi się dodatkowy pasek z informacją o podpisie. Na zielonym tle – które oznacza,

ż

e weryfikacja podpisu powiodła się – zobaczysz napis:

Prawidłowy podpis od <Twój mail>

.

Napisz jeszcze raz takiego samego maila, ale dodatkowo wybierz polecenie

OpenPGP

→

Wy

ś

lij

z szyfrowaniem

(w prawym dolnym rogu okna powinna podświetlić się ikonka klucza). Podczas

wysyłania wiadomość zostanie zaszyfrowana kluczem publicznym wybranym według adresu odbiorcy.

Sprawdź ponownie wiadomość przez przeglądarkę. Teraz nie będzie już ona zawierać jawnej treści, nie

będzie też widoczna informacja o podpisie.

17

-----BEGIN PGP MESSAGE-----

Charset: UTF-8

Version: GnuPG v1.4.10 (MingW32)

Comment: Using GnuPG with Mozilla - http://enigmail.mozdev.org/

// ... Zaszyfrowana tre

ść

wiadomo

ś

ci,

// w wygl

ą

dzie podobna do klucza publicznego ...

-----END PGP MESSAGE-----

Dzięki szyfrowaniu tylko Ty i adresat będziecie mogli odczytać faktyczną treść wiadomości, dla osób

postronnych będzie widoczny jakiś bełkot. Pobierz wiadomość w Thunderbirdzie. Znowu powinna

wyglądać tak, jak ją napisałeś, ale tym razem w polu nad tematem, na zielonym tle, zobaczysz napis:

Odszyfrowana wiadomo

ść

; Prawidłowy podpis od <Twój mail>

.

Dygresja

: Od strony technicznej szyfrowanie wiadomości przebiega w następujący sposób. Losowane jest

hasło a następnie treść wiadomości jest szyfrowana metodą symetryczną. Później dla każdego adresata

hasło jest szyfrowane z użyciem jego klucza publicznego i umieszczane w specjalnym bloku. Dzięki temu,

mimo że wysyłasz zaszyfrowaną wiadomość do innej osoby, to możesz odszyfrować ją również swoim

kluczem prywatnym. Umożliwia to również wysłanie zaszyfrowanej wiadomości do wielu odbiorców

jednocześnie (jeśli masz ich klucze publiczne) bez niepotrzebnego zwiększania rozmiaru wiadomości.

Ale uwaga, w takim przypadku nie działa mechanizm ukrytej kopii – w wiadomości zawarte są informacje

o kluczach i adresach wszystkich odbiorców.

Musisz pamiętać, że szyfrowana jest wyłącznie treść maila. Wszystkie tzw. nagłówki – lista odbiorców,

temat itp. – będą zawsze przesyłane w jawnej postaci. Oznacza to, że jeśli wysyłasz zaszyfrowaną

wiadomość, to w temacie nie powinieneś umieszczać żadnych poufnych informacji.

Czas na wysłanie zaszyfrowanej wiadomości zawierającej załączniki. Jeszcze raz napisz takiego samego

maila. Dodaj jakiś załącznik – przeciągnij plik na obszar listy odbiorców lub wybierz polecenie

Plik

→

Zał

ą

cz

→

Plik...

. Dodatkowo wybierz polecenie

OpenPGP

→

Zał

ą

cz mój klucz publiczny

, co spowoduje

dodanie Twojego klucza publicznego jako załącznika podczas wysyłania. Jeżeli klikniesz

Wy

ś

lij

,

to powinno pojawić się okno, w którym będziesz musiał zdecydować, co się stanie z załącznikami.

Są trzy możliwości:

• załączniki nie będą szyfrowane,

• załączniki będą szyfrowane, ale będą widoczne jako osobne pliki (wraz z nazwami),

• załączniki zostaną zaszyfrowane i razem z treścią wiadomości umieszczone w jednym pliku.

Ostatni wariant jest najlepszy, dlatego że obsługuje też wiadomości formatowane (HTML) – jest zgodny

z rozszerzoną wersją standardu OpenPGP (PGP/MIME), tym samym jednak niektóre programy mogą

mieć problem z takimi wiadomościami.

Skoro już jesteśmy przy rozszerzonej wersji standardu – jeśli chcesz wysłać wiadomość formatowaną

(HTML), niekoniecznie z załącznikami, to musisz przed wysłaniem wybrać polecenie

OpenPGP

→

U

ż

yj

PGP/MIME w tej wiadomo

ś

ci

.

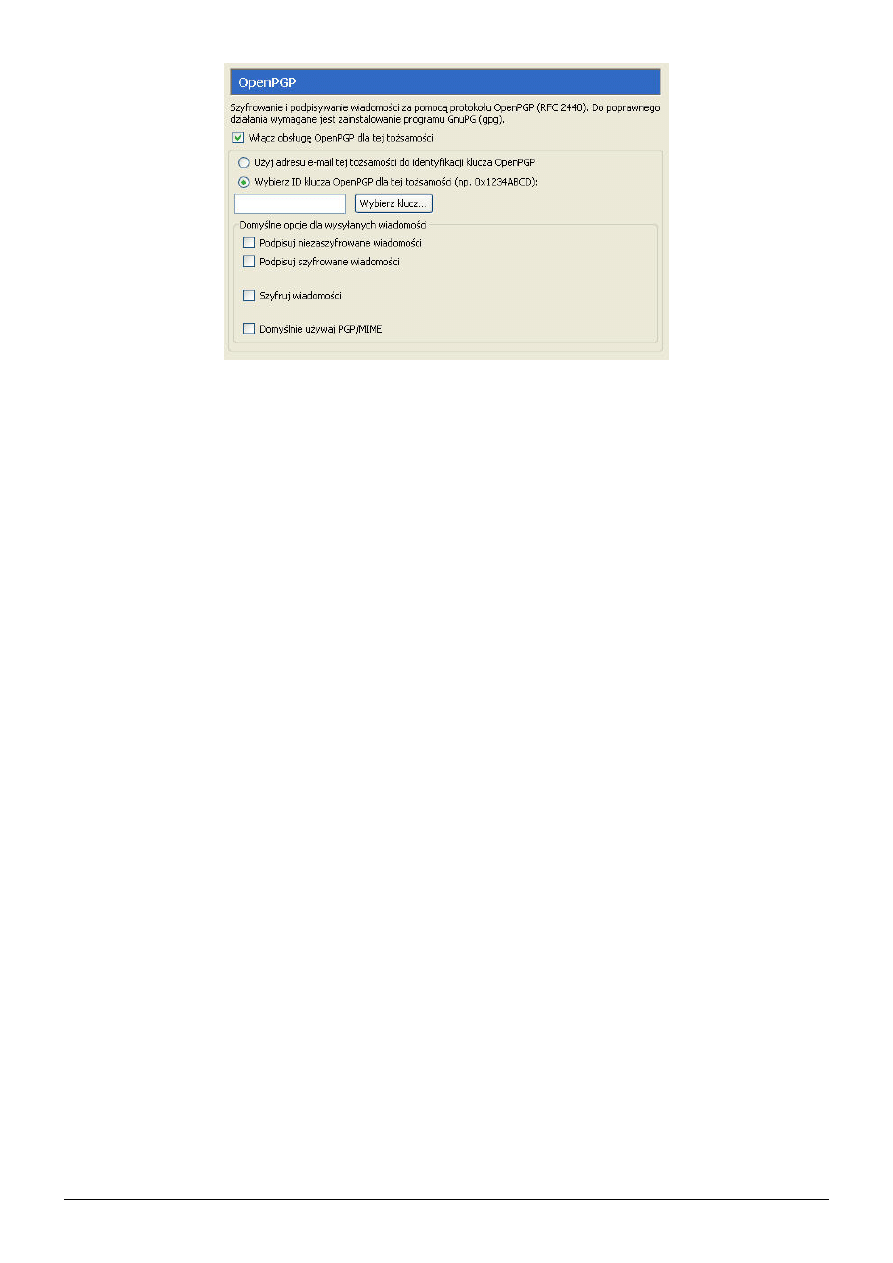

Na koniec jeszcze mała porada. Jeśli chcesz, żeby każda wysyłana przez Ciebie wiadomość była

domyślnie podpisywana, szyfrowana lub wykorzystywała PGP/MIME, możesz to określić w opcjach.

Wybierz polecenie

Narz

ę

dzia

→

Konfiguracja kont ...

, następnie przejdź do grupy

OpenPGP

konta,

któremu przypisałeś klucze (patrz zrzut poniżej). W tym miejscu możesz również włączyć obsługę

OpenPGP dla innego konta i przypisać mu posiadaną już parę kluczy – więcej niż jedno konto może mieć

przydzieloną identyczną parę kluczy.

Zanim przystąpisz do wymiany maili z innymi osobami, możesz jeszcze trochę poćwiczyć korespondując

z Adelą – automatem który potrafi odpowiadać na podpisane lub zaszyfrowane maile. Najpierw wyślij

jej zwykłego maila na adres

adele-en@gnupp.de

a otrzymasz klucz publiczny.

18

To już w zasadzie wszystko, co powinieneś wiedzieć w kwestii szyfrowania poczty. Jest jeszcze kilka

zagadnień, ale nie są one aż tak istotne jak te, które Ci przedstawiłem. Jeśli jednak jesteś ciekawy, zajrzyj

do instrukcji Enigmaila. W każdym razie posiadasz już niezbędną wiedzę, aby stosować w praktyce

szyfrowanie maili. Od tej pory nie będziesz już mieć wymówki!

Problem prywatności w kontekście poczty elektronicznej mamy już rozwiązany. Pozostaje nam jeszcze

problem anonimowości. Nie jest on tak ważny, jak w przypadku przeglądania stron internetowych,

bo maile zawsze wysyłasz z konkretnego adresu, który w jakiś sposób Cię identyfikuje. Z drugiej jednak

strony, w internecie obowiązuje zasada ograniczonego zaufania a niektóre środowiska lub grupy są

infiltrowane przez różnych konfidentów i innych szpicli, możesz więc zechcieć ukryć swój prawdziwy

adres IP korzystając z proxy. Jednak w związku z tym, że korzystanie z proxy JonDonym w innym

programie niż przeglądarka nie jest darmowe, proponuję Ci inne rozwiązanie. Szyfrowane maile

wymieniaj nadal przez program pocztowy z osobami, z którymi już korespondowałeś i ufasz im.

Dodatkowo załóż sobie nowe konto pocztowe, najlepiej u jakiegoś zagranicznego dostawcy (

Dygresja:

nie polecam Gmaila, chyba że cała korespondencja wraz załącznikami będzie szyfrowana, ale to nie będzie fair!

Bo Wujek Gugiel daje Ci od serca, za darmo, pojemną skrzynkę pocztową bez spamu i doklejania reklam, a Ty –

niewdzięczniku jeden – nie chcesz w zamian pozwolić, żeby sobie trochę poprzeglądał Twoje maile? Przecież

„To Dla Twojego Dobra” ™ – żebyś nie musiał oglądać reklam, które Cię nie zainteresują i żebyś przypadkiem nie

wysłał albo nie odebrał jakiegoś programu, bo może zawierać wirusy. Wujek Gugiel w gruncie rzeczy jest porządny

– dlatego często radzi: „Nie bądź zły!” ™ – gdzie mu tam w głowie budowanie Twojego profilu osobowościowego,

czy łączenie go z Twoimi zapytaniami w wyszukiwarce, którą – swoją drogą – też Ci za darmo udostępnia...

).

Z tego konta będziesz korzystał przez przeglądarkę – nie jest to tak wygodne, jak w przypadku programu

pocztowego, ale prawdopodobnie nie będziesz zbyt często tego robił. Musisz jednak zachować

dyscyplinę – będziesz się zawsze logować na takie konto korzystając z proxy, zaczynając już

od momentu tworzenia konta (chyba nie muszę przypominać, że prawdziwych danych osobowych się

nie podaje?). Z tego samego powodu nie powinieneś używać proxy dla korzystania z usług i serwisów,

do których dotąd logowałeś się „zwyczajnie”. Po pierwsze: i tak pewnie zostawiłeś sporo śladów, które

mogą Cię zidentyfikować. Po drugie: mogłoby to ułatwić identyfikację w przypadku nowych usług

i serwisów, do których zawsze będziesz się logować używając proxy.

Zainstaluj w profilu Firefoksa, w którym masz skonfigurowane proxy, rozszerzenie FireGPG

(

https://addons.mozilla.org/pl/firefox/addon/4645

). Jest to odpowiednik (prostszy) Enigmaila, który

pozwala na łatwe (de)szyfrowanie tekstu w przeglądarce. Po restarcie przeglądarki pojawi się asystent

ustawień FireGPG. W jednym z kroków będziesz mógł wskazać domyślny klucz prywatny (wszystkie

klucze, jakie do tej pory zgromadziłeś, będą dostępne również dla FireGPG) lub wybrać opcję

Podaj

klucz prywatny

– wtedy za każdym razem będziesz musiał go wskazać (co jest przydatne, jeśli planujesz

obsługiwać w ten sposób więcej niż jedno konto pocztowe). W kolejnym kroku wyłącz wtyczkę Gmaila

(i tak nie będzie działać). W kroku

Opcje

odznacz wszystkie pola, poza

Enable inline detection

.

Zaloguj się teraz na utworzone konto pocztowe przez przeglądarkę. Napisz nową wiadomość (upewnij się

ż

e jest ona nieformatowana – PGP/MIME nie jest obsługiwane). Wpisz jakąś treść, zaznacz ją, kliknij

19

prawy przycisk i wybierz polecenie

FireGPG

→

Podpisz i zaszyfruj

(lub

Zaszyfruj

). Wskaż klucz publiczny

adresata, a następnie własny klucz prywatny (jeśli wybrałeś szyfrowanie z podpisem i nie określiłeś

domyślnego klucza prywatnego), wpisz hasło i zatwierdź. Tekst zostanie zaszyfrowany. Możesz też dodać

zaszyfrowane pliki. Wybierz polecenie

Narz

ę

dzia

→

FireGPG

→

Pliki

→

Zaszyfruj

. Wskaż plik, który

chcesz zaszyfrować, i jako nazwę nowego pliku wpisz StaraNazwaWrazZRozszerzeniem.asc, dzięki

temu ktoś, kto odbierze wiadomość w programie pocztowym nie będzie miał problemów

z odszyfrowaniem takiego załącznika. Wskaż klucz publiczny odbiorcy, dołącz zaszyfrowany plik i wyślij

wiadomość. Jeżeli wskazujesz klucze publiczne odbiorców, to nie zapomnij zaznaczyć również

własnego klucza publicznego – w przeciwnym razie nie będziesz mógł odczytać zapisanej

zaszyfrowanej wiadomości (Enigmail sam o to dba).

O ile szyfrowanie było proste, to deszyfrowanie jest ... jeszcze łatwiejsze. FireGPG sprawdza zawartość

strony pod kątem wystąpienia zaszyfrowanego tekstu. Jeśli znajdzie taki fragment, zwinie go w specjalny

blok, który będzie zawierać skrót do wyświetlenia zaszyfrowanej treści (

Display original

) oraz

do odszyfrowania. Kliknij zatem

Odszyfruj

, wskaż klucz prywatny i podaj hasło a zobaczysz tekst,

który napisał nadawca. śeby odszyfrować załącznik, pobierz go na dysk i wybierz polecenie

Narz

ę

dzia

→

FireGPG

→

Pliki

→

Odszyfruj

.

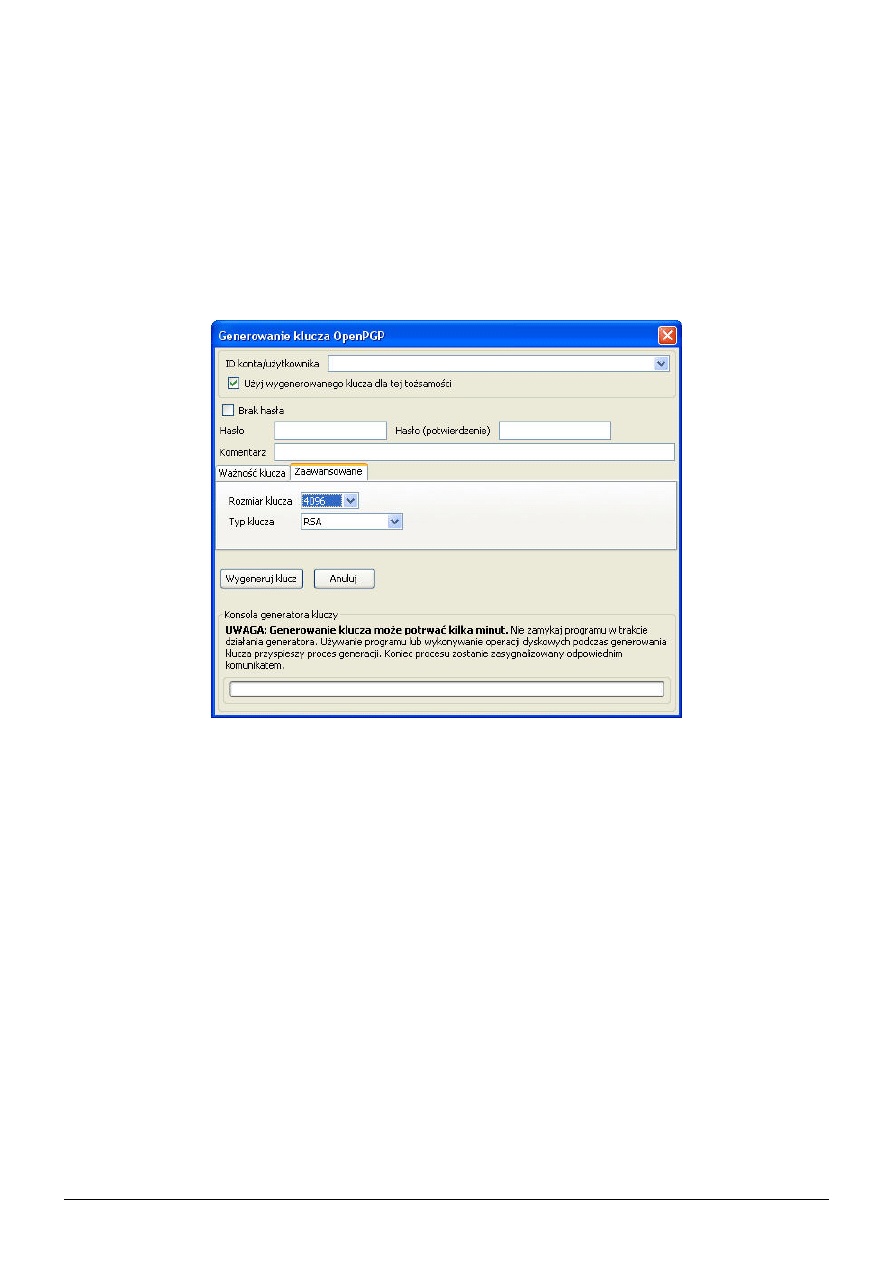

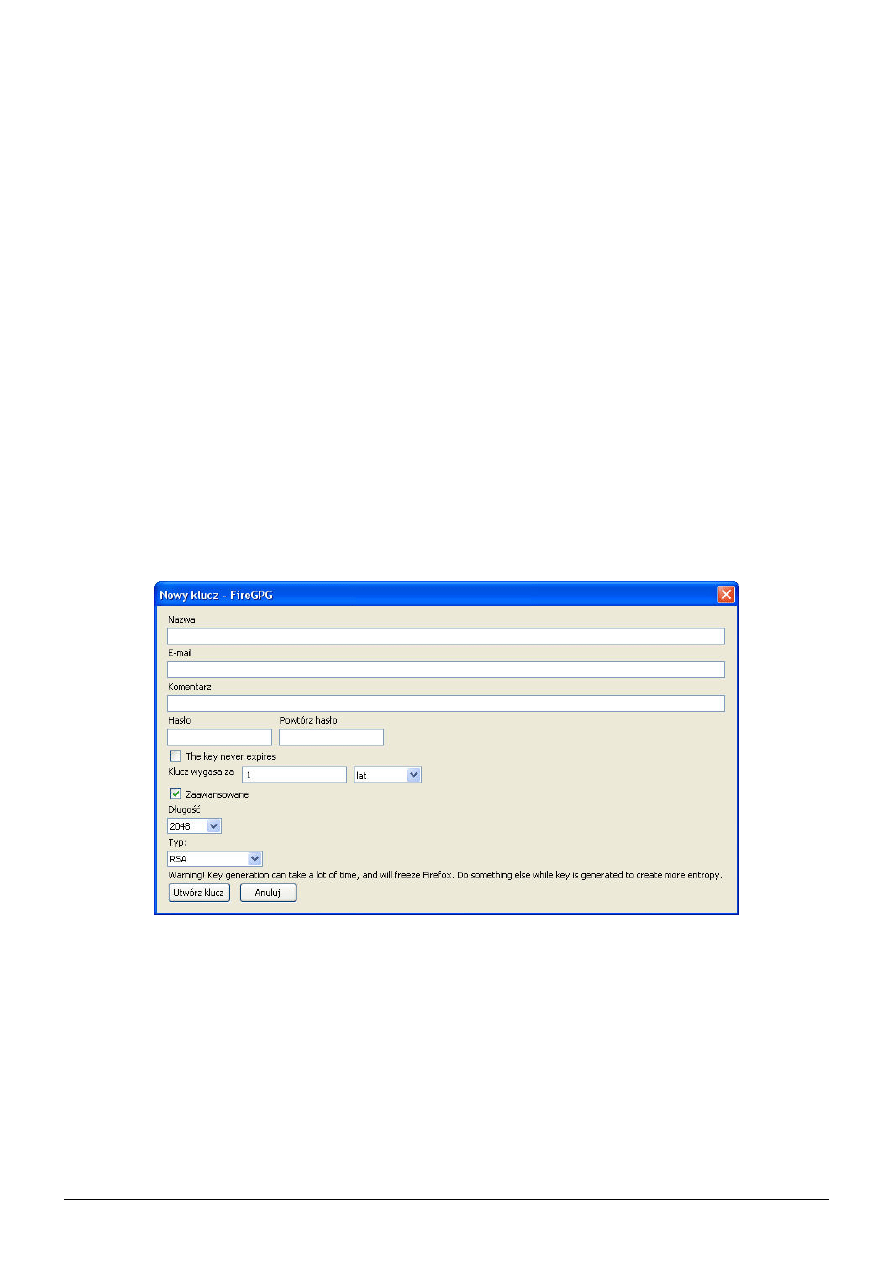

Z poziomu FireGPG także możesz generować nowe klucze oraz importować je lub eksportować – nie

musisz uruchamiać Thunderbirda. Wybierz polecenie

Narz

ę

dzia

→

FireGPG

→

Mened

ż

er kluczy

. W oknie

znajduje się lista kluczy oraz kilka przycisków. Najważniejsze z nich to:

Import from file

,

Eksportuj

do pliku

oraz

Nowy klucz

. Okno dialogowe tworzenia nowego klucza widoczne jest na zrzucie poniżej.

Jak widzisz, przypomina trochę to z Enigmaila, musisz jednak dodatkowo podać adres email oraz nazwę

(co da pełny adres w postaci „Nazwa <email>”) – FireGPG nie wie jaki masz adres, ani nawet do kogo

wysyłasz wiadomości, dlatego ciągle musisz wskazywać klucze publiczne (jeśli się pomylisz, odbiorcy

nie będą mogli odszyfrować wiadomości).

/Thomas Anderson

20

Wyszukiwarka

Podobne podstrony:

program praktyk informatyka id Nieznany

Bezpieczenstwo funkcjonalne id Nieznany

Historia bezpieczenstwa wew id Nieznany

bezpieczenstwo ratownictwo id 8 Nieznany

802 11 Bezpieczenstwo 802bez id Nieznany

865 Bezpieczenstwo panstwa id 4 Nieznany (2)

program praktyk informatyka id Nieznany

edukacja dla bezpieczenstwa id Nieznany

bezpieczeL,,stwo id 83362 Nieznany (2)

bezpieczne szczepienia id 83941 Nieznany (2)

BEZPIECZENSTWO PRACY 2 id 83389 Nieznany (2)

Bezpieczenstwo zima id 83651 Nieznany

Bezpieczenstwo Pracy id 83546 Nieznany (2)

Bezpieczenstwo na budowie 2 id Nieznany

powtorzenie informacje id 37990 Nieznany

Bezpieczenstwo dzieci na wsi id Nieznany (2)

Bezpieczna kapiel id 83433 Nieznany (2)

więcej podobnych podstron