Wst

ę

p

Komputery stały si

ę

wszechobecne w ka

ż

dej dziedzinie naszego

ż

ycia, spotyka si

ę

je

wsz

ę

dzie: w pracy, w banku, w urz

ę

dzie, sklepie etc. Zadania, które s

ą

im powierzane

sprawiaj

ą

,

ż

e w coraz wi

ę

kszym stopniu jeste

ś

my od nich uzale

ż

nieni, a jakakolwiek

nieprzewidziana przerwa w pracy systemów komputerowych parali

ż

uje nasze codzienne

działania. Czy kto

ś

jest w stanie wyobrazi

ć

sobie na przykład prac

ę

współczesnego

banku bez systemu informatycznego ? ...

Istniej

ą

TYLKO dwa rodzaje danych komputerowych:

•

te, które zostały zrzucone na ta

ś

m

ę

,

•

oraz, te które nie zostały utracone -

JESZCZE!

W celu poprawienia niezawodno

ś

ci i zmniejszenia do minimum mo

ż

liwo

ś

ci wyst

ą

pienia

jakiejkolwiek awarii stosuje si

ę

ró

ż

nego rodzaju zabezpieczenia: np. odpowiednie

systemy zasilania, nadmiarowe serwery plików, macierze dyskowe, systemy backupu,

migracji i archiwizacji danych.

Informacje czy te

ż

dane znajduj

ą

ce si

ę

na dyskach komputerów maj

ą

niewymiern

ą

warto

ść

, któr

ą

doceniamy dopiero wtedy gdy stajemy w obliczu ich braku - niestety za

pó

ź

no.

Ż

adna firma handlowa, finansowa czy produkcyjna nie mo

ż

e sobie pozwoli

ć

na

ich utrat

ę

. Rekonstrukcja utraconych danych jest bardzo kosztowna i czasochłonna, a

czasami nawet niemo

ż

liwa do zrealizowania, poniewa

ż

nie mo

ż

na odtworzy

ć

danych o

kontrahentach zbieranych przez kilka lat działalno

ś

ci firmy czy te

ż

danych finansowych,

ksi

ę

gowych z kilku lat wstecz. Prawo jest bezwzgl

ę

dnie. Awaria pami

ę

ci dyskowych, a

w konsekwencji utrata cennych danych doprowadziła do upadło

ś

ci ju

ż

nie jedn

ą

firm

ę

, oraz przyprawiła o bezsenne noce wielu administratorów systemów

komputerowych.

Nawet je

ż

eli wierzymy w wysok

ą

niezawodno

ść

posiadanego sprz

ę

tu, nale

ż

y pami

ę

ta

ć

,

i

ż

utrata danych mo

ż

e by

ć

spowodowana równie

ż

poprzez znacznie gorsze kataklizmy,

jak po

ż

ar, kradzie

ż

sprz

ę

tu. Wówczas jedynym ratunkiem s

ą

kopie bezpiecze

ń

stwa na

ta

ś

mach przechowywanych w ró

ż

nych miejscach, oraz dodatkowo zabezpieczonych

poprzez przechowywanie w ogniotrwałej szafie.

Zabezpieczenie danych chocia

ż

ma wi

ę

ksze znaczenie przy zabezpieczeniu serwerów

plików gdzie utrata danych jest strat

ą

dla wszystkich u

ż

ytkowników w sieci, jest równie

ż

bardzo wa

ż

na dla indywidualnych u

ż

ytkowników, którzy bardzo cz

ę

sto przechowuj

ą

na

swoich komputerach domowych cenne prywatne dane i projekty - dorobek kilku lat

pracy.

Systemy składowania danych omówione zazwyczaj składaj

ą

si

ę

z:

•

z pojedynczych nap

ę

dów, autoloaderów lub bibliotek ta

ś

mowych,

•

z oprogramowania do zarz

ą

dzania składowaniem danych.

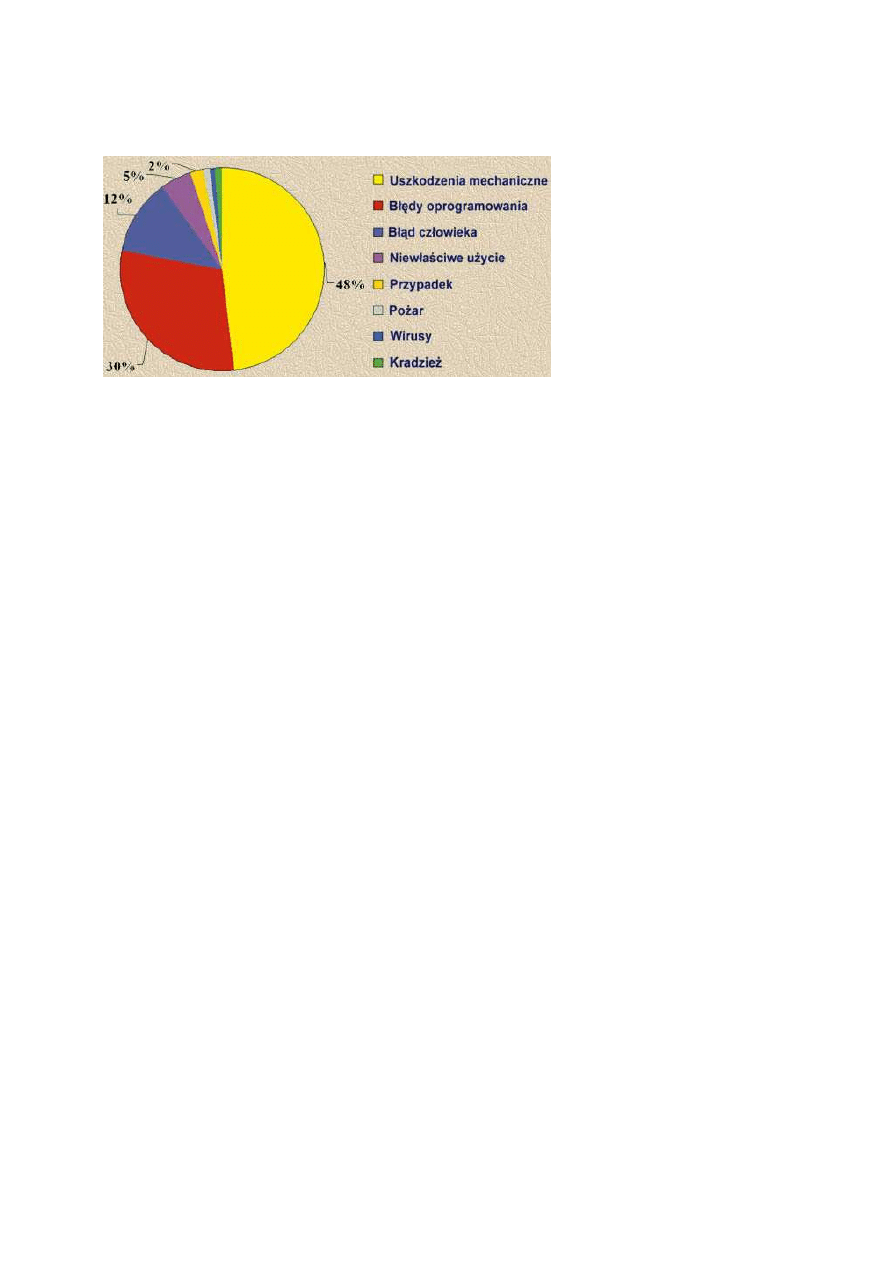

Przyczyny utraty danych.

Dlaczego systemy zabezpieczania danych ?

•

podniesienie poziomu bezpiecze

ń

stwa przechowywanych danych i informacji,

•

najwi

ę

ksz

ą

warto

ś

ci

ą

firmy s

ą

DANE (nie sprz

ę

t komputerowy),

•

odtworzenie utraconych bitów informacji: bardzo kosztowne, czasochłonne lub

nawet niemo

ż

liwe,

•

rozrost danych: MB -> GB -> TB,

•

pomimo ci

ą

głego wzrostu niezawodno

ś

ci stosowanego sprz

ę

tu, jego awarie

wci

ąż

s

ą

mo

ż

liwe,

•

bł

ę

dy ludzkie, kopia danych jedynym

ź

ródłem w przypadku kataklizmu lub

kradzie

ż

y komputera, (notebooki),

•

pełne zabezpieczenie danych w sieciach jedno- i wieloserwerowych,

•

wysoka niezawodno

ść

przeprowadzanego procesu,

•

stosunkowo krótki czas potrzebny na przywrócenie systemu do stanu z przed

awarii,

•

du

ż

a pojemno

ść

, wysoka pr

ę

dko

ść

archiwizacji,

•

łatwo

ść

zarz

ą

dzania, niski koszt u

ż

ytkowania,

Podstawowe poj

ę

cia.

Backup: codzienny zrzut danych na no

ś

nik; najcz

ęś

ciej na ta

ś

m

ę

;

zabezpieczany jest kompletny system wraz z danymi; okresowe

przechowywanie danych (np. rotacja tygodniowa),

Archiwizacja: periodyczny (np. dwa razy w miesi

ą

cu) zrzut wybranych

danych na no

ś

nik; najcz

ęś

ciej dysk magneto-optyczny; trwałe

przechowywanie danych,

HSM:migracja danych na coraz ta

ń

szy no

ś

nik (dysk twardy serwera ->

dysk magneto-optyczny -> ta

ś

ma); A

Ż

80% wszystkich odwoła

ń

do plików

dotyczy TYLKO 20% plików zgromadzonych na dysku twardym,

Streamer: urz

ą

dzenia do zapisu i odczytu wykorzystuj

ą

ce no

ś

nik

ta

ś

mowy; zasada działania podobna do funkcjonowania magnetofonu

kasetowego analogowego lub cyfrowego; ró

ż

ne nie kompatybilne

pomi

ę

dzy sob

ą

technologie: QIC/Travan, DAT 4 mm, DAT 8 mm, DLT,

SLR, MLR; najta

ń

szy no

ś

nik danych; cz

ę

sta wymiana no

ś

nika (rotacja

ta

ś

m) - backup dzienny; nie nadaj

ą

si

ę

do długoterminowego składowania

danych ze wzgl

ę

du na wyci

ą

ganie si

ę

ta

ś

my oraz powstawanie

przesłuchów pomi

ę

dzy

ś

cie

ż

kami (zapis magnetyczny),

Autoloader: automatyczny zmieniacz, ładuj

ą

cy bez udziału operatora

po

żą

dany no

ś

nik (ta

ś

m

ę

) z własnego magazynka do nap

ę

du (streamera);

zasada działania podobna do funkcjonowania szafy graj

ą

cej, zapewnia

pełn

ą

automatyzacj

ę

procesu backupu - rotacja ta

ś

m; zastosowanie:

mo

ż

na montowa

ć

w miejscach gdzie nie ma stałego nadzoru

administratora, zwi

ę

kszenie całkowitej pojemno

ś

ci do zapisu danych,

praca równoległa (>2 nap

ę

dów).

Strategie tworzenia kopii bezpiecze

ń

stwa.

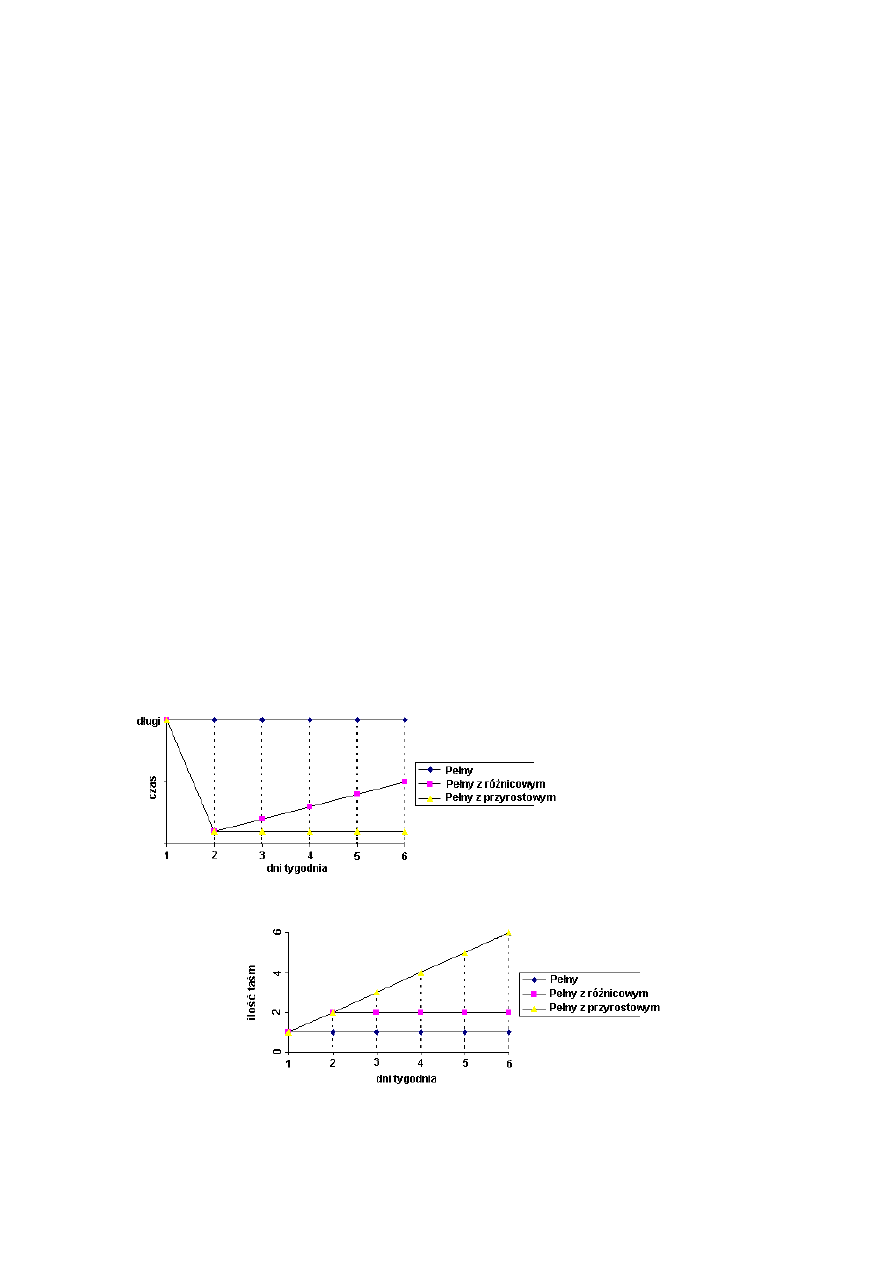

Backup pełny (Full)

•

archiwizacja wszystkich danych niezale

ż

nie od czasu kiedy były

archiwizowane po raz ostatni,

•

najkrótszy czas potrzebny na odtworzenie danych,

•

najdłu

ż

szy czas potrzebny na wykonanie operacji backupu,

Backup ró

ż

nicowy (Differential)

•

archiwizacja danych zmodyfikowanych po ostatnim pełnym backupie,

•

ilo

ść

danych oraz czas archiwizacji wzrasta w skali tygodnia,

•

potrzebna jest wi

ę

ksza liczba kaset kaset do odtworzenia systemu w

stosunku do backupu pełnego,

Backup przyrostowy (Incremental)

•

archiwizacja danych zmodyfikowanych po ostatniej archiwizacji,

•

najszybsza metoda archiwizacji,

•

najdłu

ż

szy czas potrzebny na odtworzenie systemu,

•

Strategie backupu w funkcji czasu

<>

Liczba ta

ś

m potrzebna do odtworzenia kompletnego systemu

Technologie.

Wła

ś

ciwy dobór nap

ę

du ta

ś

mowego do tworzenia kopii zapasowej danych w sieciach

komputerowych nie jest uzale

ż

niony od rodzaju systemu operacyjnego w którym

pracuje. Czy jest to sie

ć

pracuj

ą

ca w oparciu o system NetWare firmy Novell, czy

Windows NT firmy Microsoft, czy te

ż

sie

ć

pracuj

ą

ca pod kontrol

ą

jednego z systemów

UNIX np. Sun Solaris, HP UX, IBM AIX itp., kryteria doboru odpowiedniego nap

ę

du s

ą

takie same i na pewno nie jest to koszt wspomnianego urz

ą

dzenia. Parametrami, które

decyduj

ą

o wyborze streamera jest struktura naszej sieci, czyli ile, oraz gdzie znajduj

ą

si

ę

serwery sieciowe, jaka jest wielko

ść

danych które b

ę

d

ą

podlegały archiwizacji, oraz

ile czasu mo

ż

emy przeznaczy

ć

na wykonanie backupu.

Parametrami którymi powinien kierowa

ć

si

ę

administrator przy doborze nap

ę

du s

ą

:

•

pojemno

ść

,

•

pr

ę

dko

ść

transferu danych,

•

czas dost

ę

pu do plików,

Obecnie na rynku dost

ę

pne s

ą

nast

ę

puj

ą

ce technologie zapisu danych na ta

ś

mie:

•

Travan

•

DAT 4 mm

•

SLR/MLR

•

AIT 8 mm

•

DLT

Travan

Nap

ę

dy pracuj

ą

ce w technologii Travan nale

żą

do nap

ę

dów ta

ś

mowych najprostszych w

budowie, jak równie

ż

najta

ń

szych. Dane zapisywane s

ą

na kilku

ś

cie

ż

kach ta

ś

my, która

przesuwa si

ę

po torze liniowym wzgl

ę

dem głowicy, a zapis i odczyt realizowany jest w

obydwu kierunkach dzi

ę

ki mechanizmowi zmiany kierunku przesuwu ta

ś

my. Głowica

odczytuj

ą

co-zapisuj

ą

ca przemieszcza si

ę

w poprzek ta

ś

my co umo

ż

liwia zmian

ę

ś

cie

ż

ki.

Nap

ę

d pracuj

ą

cy w tej technologii mo

ż

na przyrówna

ć

do zwykłego magnetofonu z

autorewersem. Poniewa

ż

w technologii tej nie stosuje si

ę

kodu umo

ż

liwiaj

ą

cego

odnalezienie pojedynczego pliku na ta

ś

mie, odtworzenie takiego pliku mo

ż

e by

ć

zwi

ą

zane z odczytem całej ta

ś

my, co znacznie wydłu

ż

a czas operacji odczytu. Czas

dost

ę

pu do plików jest tutaj znacznie dłu

ż

szy ni

ż

w konkurencyjnej technologii DAT,

gdy

ż

ograniczeniem jest tutaj pr

ę

dko

ść

liniowa przesuwu ta

ś

my, której ze wzgl

ę

dów

konstrukcyjno-mechanicznych nie mo

ż

na zwi

ę

kszy

ć

. Zastosowanie: backup

indywidualny stacji roboczych, stacji pracuj

ą

cych w sieci peer-to-peer, niewielkich

serwerów Win NT lub NetWare.Pojemno

ść

do 10/20GB.

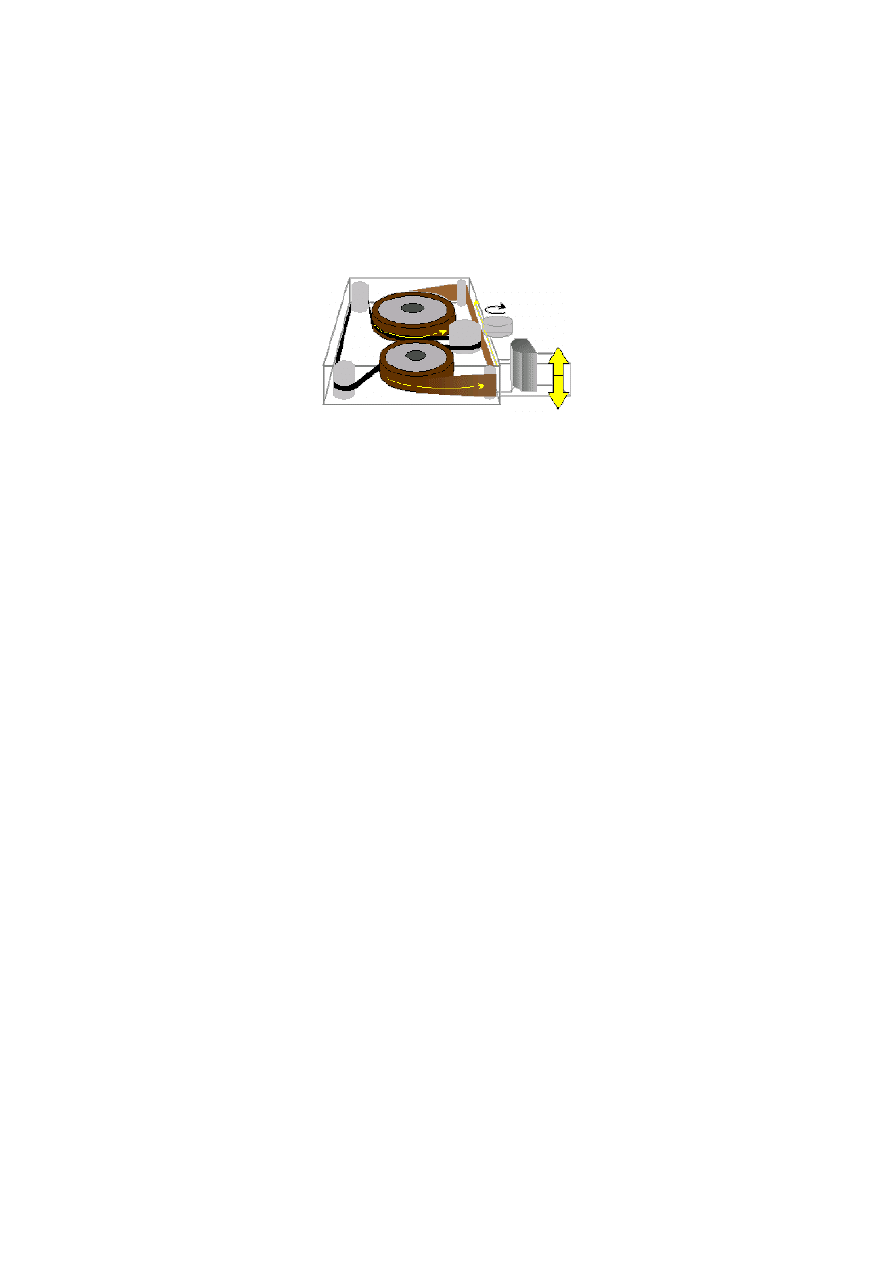

DAT 4 mm

Technologia DAT pojawiła si

ę

kilka lat temu do zapisu cyfrowego d

ź

wi

ę

ku, jednak ze

wzgl

ę

du na wysok

ą

cen

ę

magnetofony DAT nie stały si

ę

tak popularne w domowych

zastosowaniach jak standardowe magnetofony analogowe. Nap

ę

dy pracuj

ą

ce w tej

technologii zostały zaadaptowane z powodzeniem w przemy

ś

le komputerowym jako

nap

ę

dy do archiwizacji danych komputerowych. Zasada ich działania jest bardzo

podobna do magnetowidów VHS. Ta

ś

ma wywlekana jest z kasety i owijana na

wiruj

ą

cym z du

żą

pr

ę

dko

ś

ci

ą

b

ę

bnie (ok.. 2000 obr/min), który umieszczony jest pod

odpowiednim k

ą

tem wzgl

ę

dem ruchu ta

ś

my, która przesuwa si

ę

liniowo stosunkowo

wolno (ok. 8 mm/s). Taki układ ruchu sprawia,

ż

e

ś

cie

ż

ki zapisywane s

ą

uko

ś

nie

(helikalnie) wzgl

ę

dem ta

ś

my. Poniewa

ż

w czasie przewijania ta

ś

ma porusza si

ę

z

pr

ę

dko

ś

ci

ą

ok. 200 razy wi

ę

ksz

ą

ni

ż

w czasie odczytu,

ś

redni czas dost

ę

pu do plików

wynosi zaledwie ok. 40 s. Wraz z danymi na no

ś

nik zapisywany jest odpowiedni kod

umo

ż

liwiaj

ą

cy szybkie odnalezienie pliku.

Bardzo wa

ż

n

ą

cech

ą

nap

ę

dów DAT jest ich kompatybilno

ść

wstecz. Nap

ę

d zapisuj

ą

cy

w formacie DDS-3, odczyta wcze

ś

niej nagrane kasety w formacie DDS-2, DDS-DC,

DDS, a nap

ę

d zapisuj

ą

cy w formacie DDS-2 odczyta kasety w formacie DDS-DC, DDS.

Jest to bardzo wa

ż

na wiadomo

ść

dla tych wszystkich, którzy posiadaj

ą

bibliotek

ę

kaset

DAT DDS, a poszukuj

ą

nap

ę

du o wi

ę

kszej pojemno

ś

ci.

Charakterystyka:

•

skomplikowana budowa,

•

wiele mechanicznych cz

ęś

ci,

•

szybkie

ś

cieranie si

ę

ta

ś

my,

•

ta

ś

ma opuszcza kaset

ę

,

•

ograniczona

ż

ywotno

ść

kasety (tylko 100 backupów),

•

utrata danych przy rozci

ą

gni

ę

ciu si

ę

ta

ś

my,

Pojemno

ść

do 12/24GB.

SLR/MLR

Firma Tandberg Data jest przoduj

ą

cym producentem technologii QIC (Quarter Inch

Cartridge), która zapewnia kompatybilno

ść

w "dół", natomiast przyszły potencjał wzrostu

jest gwarancj

ą

długotrwałego rozwi

ą

zania i ochrony przedsi

ę

wzi

ę

tej inwestycji w postaci

systemu ochrony danych. W technologii SLR/MLR dane zapisywane s

ą

na kilku

ś

cie

ż

kach ta

ś

my, która przesuwa si

ę

po torze liniowym wzgl

ę

dem głowicy, a zapis i

odczyt realizowany jest w obydwu kierunkach dzi

ę

ki mechanizmowi zmiany kierunku

przesuwu ta

ś

my. Głowica odczytuj

ą

co-zapisuj

ą

ca przemieszcza si

ę

w poprzek ta

ś

my co

umo

ż

liwia zmian

ę

ś

cie

ż

ki. W technologii SLR (Single-channel Linear Recording)

zapis/odczyt odbywa si

ę

z wykorzystaniem jednej

ś

cie

ż

ki w czasie jednego przebiegu

ta

ś

my, natomiast w technologii MLR (Multi-channel Linear Recording) wykorzystywana

jest wi

ę

ksza liczba

ś

cie

ż

ek, co znacznie zwi

ę

ksza wydajno

ść

systemu. Liczba

wszystkich uszkodzonych streamerów Tandberg SLR/MLR rocznie jest mniejsza ni

ż

0,7

%.

Charakterystyka:

•

masywna podstawa gwarantuj

ą

ca:

•

stabilno

ść

mechaniczn

ą

,

•

odprowadzenie ciepła,

•

ta

ś

ma nie opuszcza kasety,

•

długa

ż

ywotno

ść

kasety (250-700 backupów) okres przechowywania danych >10

lat,

•

najcz

ęś

ciej u

ż

ywany no

ś

nik ta

ś

mowy na

ś

wiecie,

•

prosta budowa - mało mechanicznych cz

ęś

ci

•

niezawodno

ść

•

powolne

ś

cieranie si

ę

ta

ś

my

•

du

ż

a pewno

ść

,

ż

e dane nie zostan

ą

utracone

Pojemno

ść

do 25/50GB.

AIT 8 mm

Zasada działania identyczna jak nap

ę

du DAT 4 mm, jedyna ró

ż

nica to szeroko

ść

ta

ś

my,

która tutaj wynosi 8 mm. Zasad

ę

działania mo

ż

na porówna

ć

do działania magnetowidu

VHS.

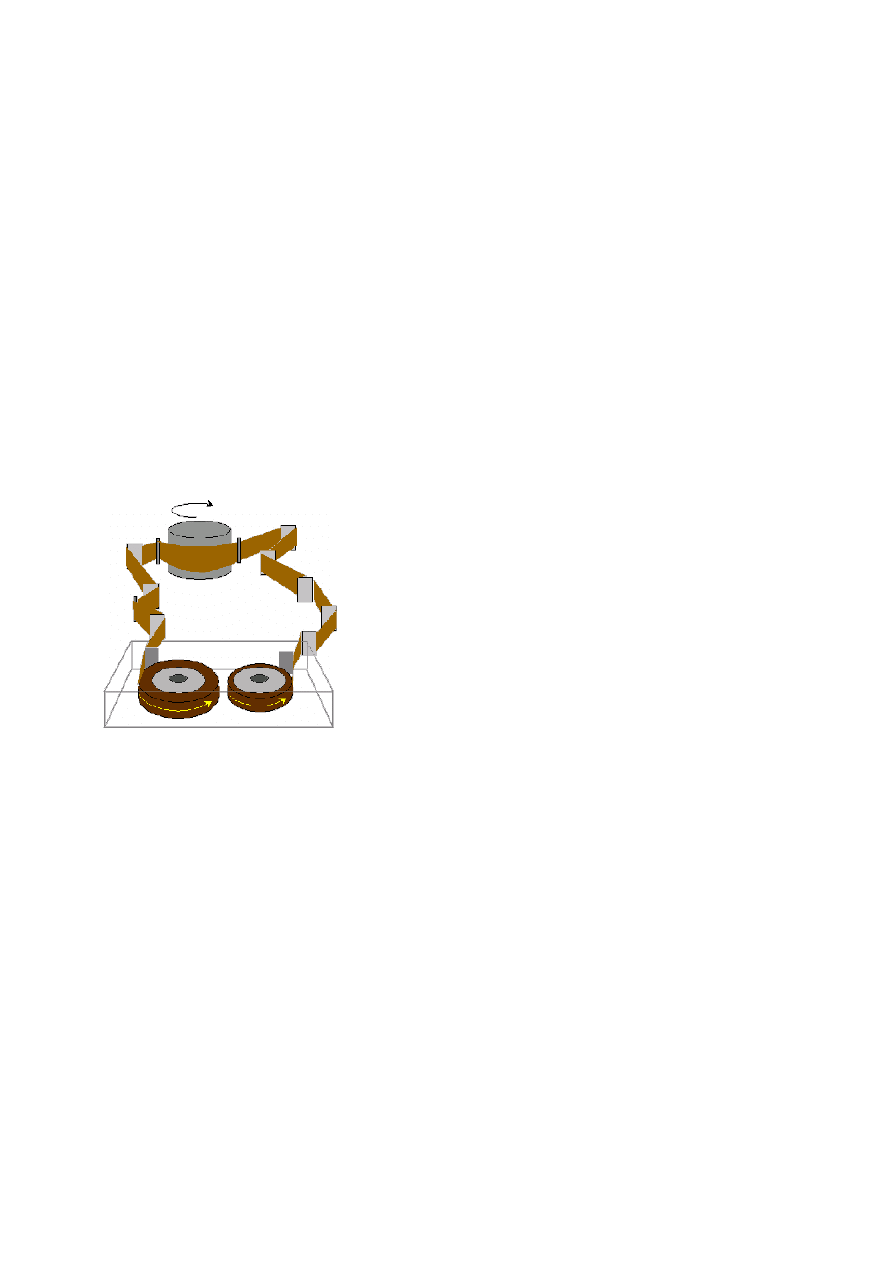

DLT

Jest to jedna z najnowszych technik zapisu cyfrowego danych na ta

ś

mie magnetycznej.

Charakteryzuje si

ę

ona bardzo du

żą

g

ę

sto

ś

ci

ą

zapisu umo

ż

liwiaj

ą

c

ą

zapis na jednej

kasecie DLT do 35 GB danych bez kompresji jak równie

ż

znacznie wi

ę

ksz

ą

pr

ę

dko

ś

ci

ą

transmisji danych, do 5,0 MB/s, co stanowi wi

ę

ksz

ą

warto

ść

ni

ż

w dotychczas

stosowanych nap

ę

dach DAT (w najnowszym standardzie DDS-3 warto

ść

ta równa jest

1.0 MB/s). Było to mo

ż

liwe do osi

ą

gni

ę

cia dzi

ę

ki odpowiedniemu mechanizmowi, nowym

głowicom odczytuj

ą

co-zapisuj

ą

cym jak równie

ż

nowemu standardowi formatu zapisu.

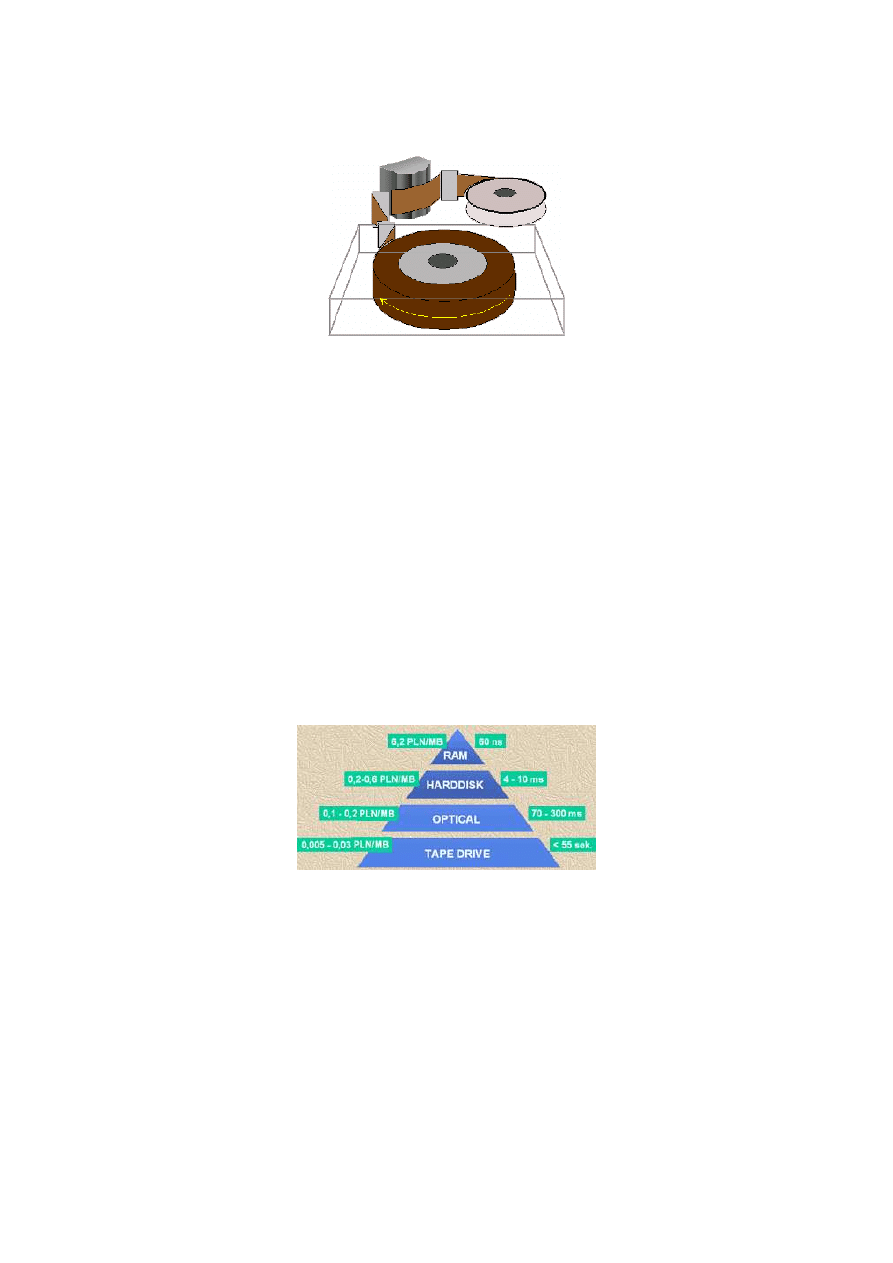

Budow

ę

mechanizmu przedstawiono na rysunku. W kasecie znajduje si

ę

tylko jedna

szpula na której nawini

ę

ta jest ta

ś

ma, w momencie wło

ż

enia jej do mechanizmu jest ona

wywlekana i zawijana na stałej szpuli znajduj

ą

cej si

ę

w

ś

rodku nap

ę

du. Przesuw ta

ś

my

odbywa si

ę

tutaj liniowo wzgl

ę

dem głowicy, analogicznie jak w technologii Travan.

Charakterystyka:

•

prosta budowa,

•

nie poruszaj

ą

ca si

ę

głowica pisz

ą

co/czytaj

ą

ca,

•

długa

ż

ywotno

ść

kasety,

•

rolka nawijaj

ą

ca znajduje sie w streamerze,

•

ta

ś

ma opuszcza kaset

ę

,

•

krytycznie w wypadku awarii,

Pojemno

ść

do 35/70GB.

Dlaczego ta

ś

ma ?

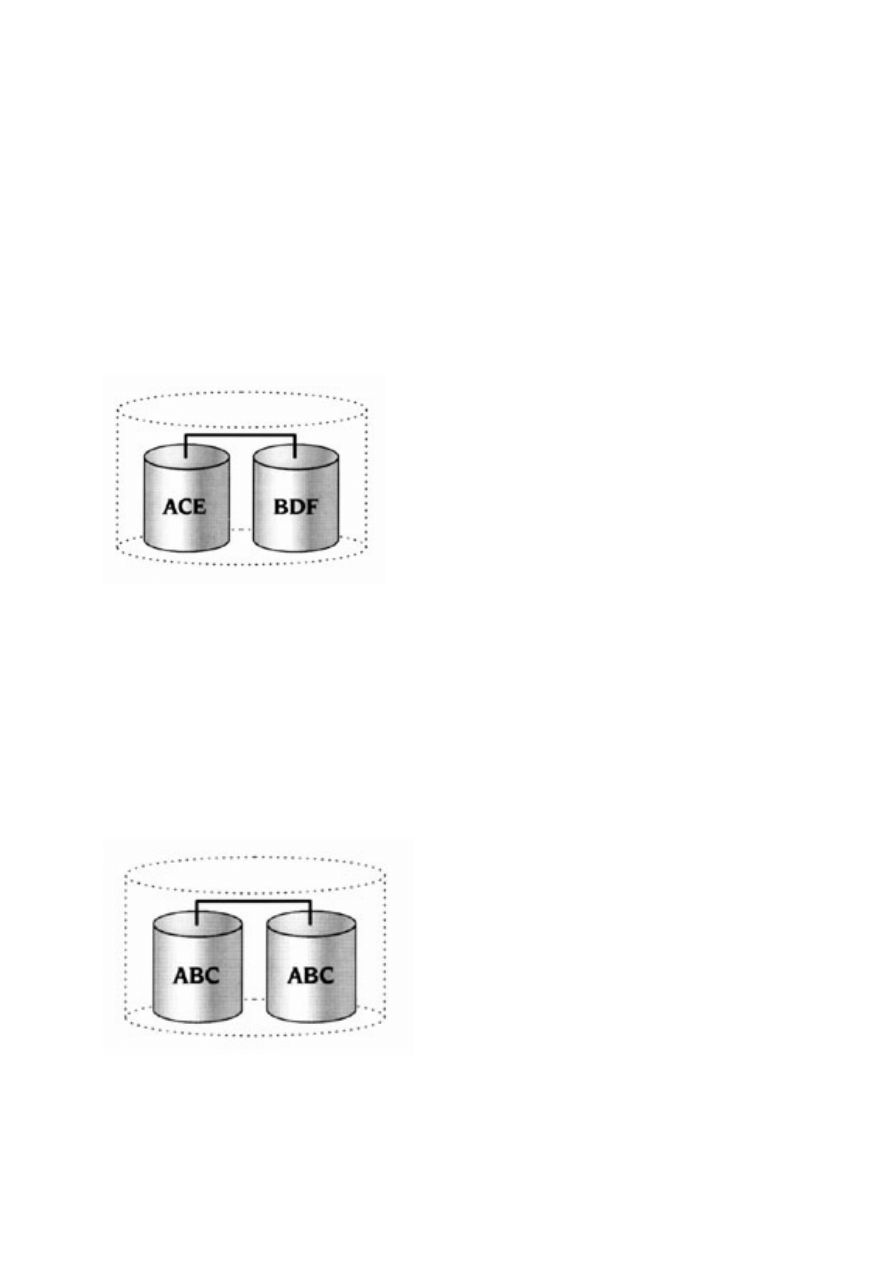

Na poni

ż

szym rysunku przedstawiono szacunkowe koszty przechowywania 1 MB

danych na najpopularniejszych urz

ą

dzeniach do składowania danych. Wynika z niego, i

ż

najta

ń

szym no

ś

nikiem jest ta

ś

ma, z cen

ą

ok. 0,015 PLN za 1 MB zapisanej informacji.

W chwili obecnej tylko urz

ą

dzenia ta

ś

mowe pozwalaj

ą

na przechowywanie do 35/70GB

danych na jednym no

ś

niku, co umo

ż

liwia wykonywanie scentralizowanego backupu

wielu serwerów w sieci. Obecna technologia no

ś

ników ta

ś

mowych pozwala na wysoki

współczynnik pewno

ś

ci nagranych danych, a dane mog

ą

by

ć

przechowywane na ta

ś

mie

nawet przez 10 lat. (uzale

ż

nione od technologii).

Streamery Tandberg Data NS Series (4/8 GB oraz 10/20 GB)

zł PL

TD-NS-6130

Tandberg Data NS8i Drive Kit

1 699

TD-NS-6087

Tandberg Data NS8e Drive Kit

2 227

TD-NS-6129

Tandberg Data NS8i

1 525

TD-NS-6230

Tandberg Data NS20i

2 261

TD-NS-6226

Tandberg Data NS20i Drive Kit

2 494

TD-NS-6227

Tandberg Data NS20e Drive Kit

3 060

TD-NS-6228

Tandberg Data NS20i Server Kit

3 722

TD-NS-6229

Tandberg Data NS20e Server Kit

4 368

Streamery Tandberg DLT Series (20/40 GB oraz 35/70 GB)

TD-DLT-6255

Tandberg DLT 4000i Drive Kit

9 987

TD-DLT-6271

Tandberg DLT 4000e Drive Kit

10 912

TD-DLT-6272

Tandberg DLT 7000i Drive Kit

24 080

TD-DLT-6273

Tandberg DLT 7000e Drive Kit

25 456

Jedna z firm oferuj

ą

cych sprz

ę

t i oprogramowanie

CCS System & Consulting s.c. 1999

Ś

rodowisko pracy urz

ą

dze

ń

do backup'u i archiwizacji oraz warunki składowania i

przechowywania no

ś

ników danych (ta

ś

m)

W zale

ż

no

ś

ci od

ś

rodowiska pracy mo

ż

emy podnie

ść

lub obni

ż

y

ć

sprawno

ść

mechaniczn

ą

i funkcjonalno

ść

urz

ą

dze

ń

do backup'u i archiwizacji danych w tym

głównie streamerów, autoloaderów i bibliotek ta

ś

mowych, czyli urz

ą

dze

ń

najbardziej

nara

ż

onych na wpływ czynników zewn

ę

trznych. Wi

ę

kszo

ść

producentów zaleca

stosowanie odpowiednich warunków pracy dotycz

ą

cych wykonywania backup'u,

archiwizacji, odtwarzania danych czy te

ż

składowania no

ś

ników danych (ta

ś

m).

Najbardziej rygorystyczne normy dotycz

ą

przede wszystkim ta

ś

m, które pod wpływem

wysokiej temperatury i wilgotno

ś

ci trac

ą

swoje zdolno

ś

ci przechowywania danych a tym

samym zmniejszamy prawdopodobie

ń

stwo odzyskania zapisanych wcze

ś

niej informacji.

Podobnie jest z tak

ż

e z robotyk

ą

biblioteki ta

ś

mowej, gdy

ż

wymaga ona tak

ż

e

okre

ś

lonych przez producenta warunków pracy.

Poni

ż

ej znajduj

ą

si

ę

przykładowe wymagania co do warunków eksploatacji nap

ę

du

ta

ś

mowego QIC stosowanego do backup'u i archiwizacji danych w zakresie temperatury

i wilgotno

ś

ci:

•

Temperatura otoczenia dla urz

ą

dzenia aktywnego: 5° do 35°C

•

Temperatura magazynowania -20° do +60°C

•

Temperatura otoczenia dla urz

ą

dzenia nieaktywnego: - 40° do 70°C

•

Maksymalny skok temperatury: 10°C na godzin

ę

•

Wilgotno

ść

powietrza w miejscu pracy: 20% do 80% RH

Wszystkie no

ś

niki stosowane w bibliotekach ta

ś

mowych s

ą

fabrycznie przygotowane do

kilku tysi

ę

cy przej

ść

głowicy. Tylko w zalecanych przez producenta warunkach

otoczenia i

ś

rodowiska jest mo

ż

liwe maksymalne wykorzystanie parametrów

technicznych urz

ą

dzenia oraz wydajno

ś

ci w zakresie operacji backup'u i odtwarzania

danych.

W warunkach wilgotno

ś

ci 50% oraz temperaturze otoczenia 22°C jest mo

ż

liwe

wykonanie od 100 do 150 pełnych operacji backup'u na no

ś

niku ta

ś

mowym DAT, DLT

czy te

ż

QIC. Rekomendujemy i wr

ę

cz zalecamy wykonanie maksymalnie do 100

pełnych operacji backup'u.

Wilgotno

ść

powietrza ma ogromny wpływ na nap

ę

dy ta

ś

mowe, zarówno na sam nap

ę

d

(streamer) urz

ą

dzenia jak i na jego robotyk

ę

(zmieniacz ta

ś

m). Aby zapobiec

uszkodzeniom na jakie nara

ż

ona jest biblioteka ta

ś

mowa nale

ż

y:

•

zainstalowa

ć

bibliotek

ę

ta

ś

mow

ą

w miejscu, gdzie temperatura otoczenia jest

stabilna tj. z dala od okien, wentylatorów i drzwi

•

unika

ć

umieszczania no

ś

ników danych w ró

ż

nych temperaturach i warunkach tj.

nie wolno np. zostawia

ć

no

ś

ników danych w nasłonecznionych miejscach.

•

unika

ć

przesyłania danych (odczyt i zapis) kiedy temperatura otoczenia zmienia

si

ę

wi

ę

cej ni

ż

10°C w ci

ą

gu godziny

•

unika

ć

uruchamiania biblioteki oraz odczytywania i zapisywania danych na

no

ś

nikach kiedy temperatura zmieniła si

ę

wi

ę

cej ni

ż

15°C. Ponowne

uruchomienie urz

ą

dzenia w tym przypadku nast

ą

pi

ć

mo

ż

e dopiero po upływie co

najmniej 2 godzin aby temperatura otoczenia si

ę

ustabilizowała.

Je

ż

eli chodzi o ta

ś

mowe no

ś

niki danych to powinny by

ć

one przechowywane w

odpowiedniej temperaturze i warunkach wilgotno

ś

ci, które zawsze podane s

ą

w

dokumentacji technicznej producenta. Nie wolno nara

ż

a

ć

ta

ś

mowych no

ś

ników danych

na długotrwały kontakt ze

ś

wiatłem słonecznym. Nie wolno przechowywa

ć

no

ś

ników

danych (ta

ś

m) w silnym polu magnetycznym mog

ą

cym uszkodzi

ć

ich zawarto

ść

. W

przeciwnym bowiem razie

ż

ywotno

ść

no

ś

ników znacznie si

ę

skróci, awaryjno

ść

znacznie wzro

ś

nie a prawdopodobie

ń

stwo odtworzenia danych spadnie do minimum.

ARCserveIT 6.61 dla Windows NT - charakterystyka:

•

Inteligentne odtwarzanie danych

•

Bardzo szybka archiwizacja struktury dysków

•

Odtwarzanie danych po awarii z dysku startowego

•

System RAID wykorzystuj

ą

cy nap

ę

d urz

ą

dzenia do backup'u i archiwizacji

•

Archiwizacja całego lub cz

ęś

ci rejestru oraz odtwarzanie rejestru

•

Podgl

ą

d pracy serwerów i czynno

ś

ci dla całej rozległej sieci komputerowej

•

Dzi

ę

ki Tape Library oraz Optical Library obsługuje jedno lub wielonap

ę

dowe

autoloadery (zmieniacze) oraz biblioteki ta

ś

mowe i optyczne co zapewnia

automatyzacj

ę

procesów backup'u i archiwizacji danych oraz zarz

ą

dzanie

składowaniem danych

•

Program ARCserveIT sam automatycznie przypisuje numery seryjne no

ś

nikom

oraz czy

ś

ci urz

ą

dzenie ta

ś

mowe

•

Ochrona przed uszkodzeniami dzi

ę

ki systemowi RAID Fault Tolerance

gwarantuje nieprzerwany procesarchiwizacji. W przypadku awarii nap

ę

du

urz

ą

dzenia do backup'u lub no

ś

nika danych pozostałe no

ś

niki zawieraj

ą

wystarczaj

ą

ce ilo

ś

ci informacji potrzebne do odzyskania wszystkich znacz

ą

cych

danych.

•

Równoległe zapisywanie danych na no

ś

nikach optymalizuje szybko

ść

przesyłania

danych umo

ż

liwiaj

ą

c osi

ą

gni

ę

cie bardzo wysokiej wydajno

ś

ci

•

Archiwizacja i odtwarzanie danych aplikacji bez wył

ą

czania systemu

komputerowego umo

ż

liwiaj

ą

agenci do baz danych.

•

Opcja Disaster Recovery Option odtwarza po awarii system tworz

ą

c dysk

startowy słu

żą

cy do uruchomienia systemu za pomoc

ą

oprogramowania

ARCserveIT. W przypadku awarii dane mo

ż

na odzyska

ć

bez ponownej instalacji

systemu operacyjnego i programu ARCserveIT

•

Interfejs Win 9.x

•

Kompatybilno

ść

z rokiem 2000

Poni

ż

ej znajduje si

ę

przykładowa instalacja systemu do ochrony i zabezpieczania

wieloserwerowej sieci opartej o platform

ę

Windows NT, NetWare i UNIX stworzona z

zastosowaniem oprogramowania CA ARCserveIT 6.61 dla Windows NT.

Co to jest RAID

The term RAID (Redundant Array of Inexpensive Disks) was first used in a paper entitled 'A Case for

Redundant Arrays of Inexpensive Disks' written by David A. Patterson, Garth Gibson and Randy H. Katz

of the University of California-Berkley in 1987.

RAID

(Redundant Array of Independent Disks) to kilka niezależnych fizycznie dysków

połączonych ze sobą w taki sposób, że tworzą jeden logiczny dysk zapewniając dodatkowo kilka

sposobów zabezpieczeń danych. Redundantne informacje służące do zabezpieczenia ważnych

danych mogą być również danymi (przypadek mirroringu) lub bitami parzystości wyznaczanymi

przez operację logiczną na kilku blokach danych (RAID 3,4 i 5). Systemy operacyjne (NetWare,

Windows, Unix itd.) współdziałają w takim przypadku nie z jednym dyskiem, ale z zespołem

dysków stanowiących dla niego jedną całość. Głównym celem stosowania systemów RAID jest

zwiększenie rzeczywistego transferu danych oraz zapewnienie bezpieczeństwa danym, które

wykorzystuje się w danej chwili procesu informatycznego. RAID chroni użytkownika przed

przerwami w działaniu serwera, zabezpiecza znajdujące się na dyskach dane w wypadku

uszkodzeń jednego z dysków, ale nie chroni ich przed zmazaniem przez użytkownika, kradzieżą,

pożarem itp. Dlatego, aby system był w pełni bezpieczny, konieczne jest również zadbanie o

backup danych i dopiero RAID+backup jest odpowiednim rozwiązaniem do właściwej -wydajnej

i bezpiecznej pracy serwerów i sieci komputerowych.

Poziomy RAID

Grupa UC Barkley zdefiniowała sześć poziomów RAID. Każdy z nich w odmienny sposób

organizuje rozkład danych na dyskach i optymalizuje pracę działania w odpowiedni dla pewnych

założeń sposób.

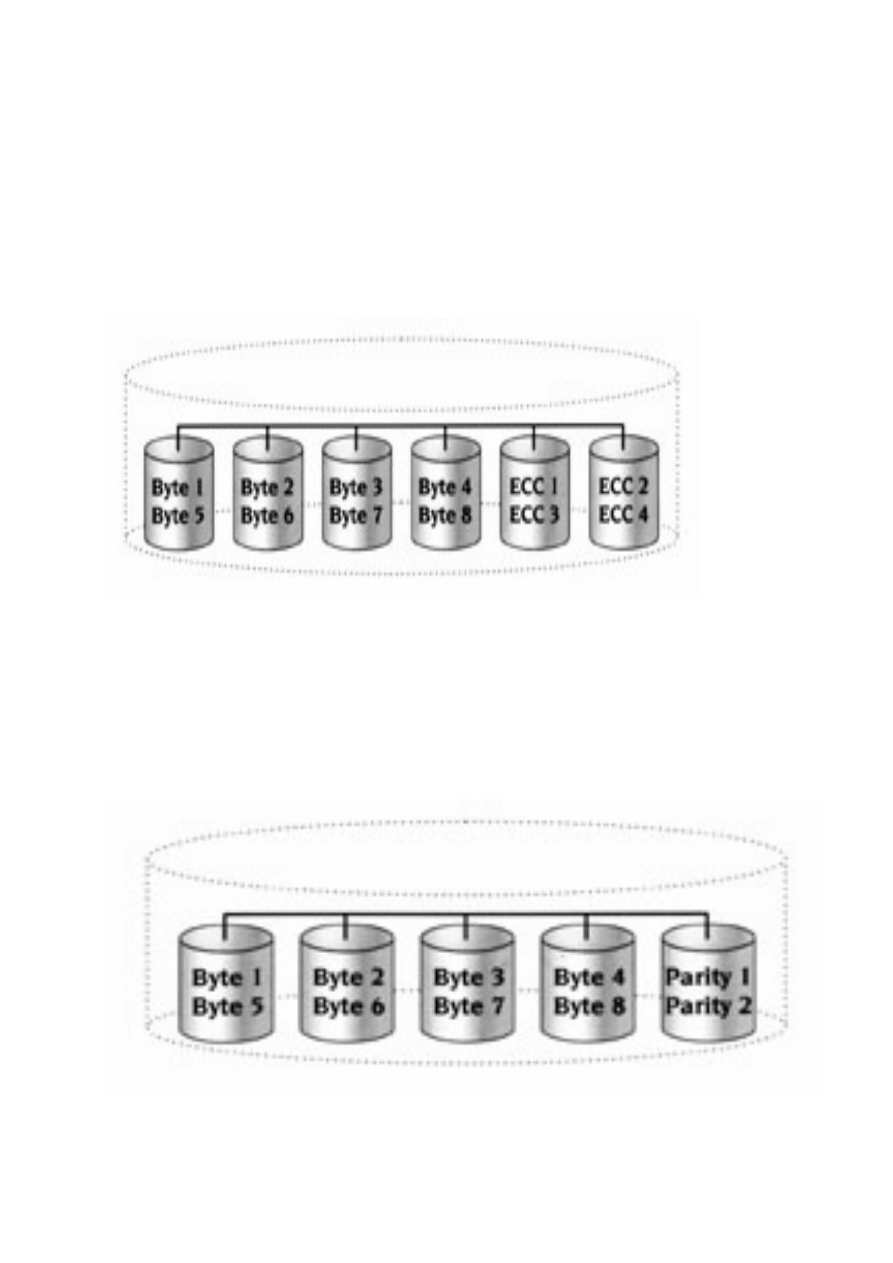

RAID

0 - rozdzielanie danych (stiping)

RAID 0 buduje się z co najmniej dwóch dysków. Dane, które powinny być zapisane dzielone są

na mniejsze bloki (4-128kB) przez kontroler RAID i każdy z takich bloków zapisywany jest na

kolejnym dysku. Pojemność wypadkowego dysku logicznego zwiększa się i równa sumie

pojemności z dysków składowych (zakładam stosowanie dysków o jednakowej pojemności).

W takiej konfiguracji system zapewnia dobre wyniki transferu danych w procesach zapisu i

odczytu szczególnie przy odczycie sekwencyjnym. Wadą takiego rozwiązania jest brak

jakichkolwiek informacji, które mogłyby stanowić zabezpieczenie dla posiadanych na dyskach

danych. Uszkodzenie jednego dysku powoduje utratę wszystkich danych. Z RAID 0 korzysta się

obecnie raczej rzadko, tam gdzie ważna jest duża ilość miejsca na dyskach a zabezpieczenie

danych nie jest głównym celem działania.

RAID 1

- Mirroring, duplexing

W rozwiązaniu RAID 1 jednakowe dane rozmieszczane są na dwóch dyskach. Rozwiązanie takie

zapewnia najwyższy stopień zabezpieczenia - 100% redundancji. Jeżeli dysk ulegnie

uszkodzeniu, system kontynuował będzie działanie korzystając z dysku drugiego.

Dla niedużych systemów RAID 1 jest najlepszym rozwiązaniem. Dla systemów średnich i

dużych, gdzie ilość danych wymaga zastosowania trzech lub więcej dysków, stosowanie dysku

mirrorującego do każdego, z nich znacznie zwiększyłoby koszty rozwiązania. W takich

przypadkach korzysta się z kolejnych poziomów RAID.

RAID 2 - System Hamming'a

W RAID 2 dane są rozdzielane na pojedyncze bajty i zapisywane na dyskach wchodzących w

skład RAID'u. Nadmiarowe dane, które zabezpieczają zasoby wyznaczane są przy użyciu

algorytmu Hamminga i zapisywane na dodatkowym dysku.

Rozwiązania w oparciu o RAID 2 stosowane były w początkowej fazie istnienia systemów

RAID, wcześniej niż twarde dyski wyposażone były w ich własny kod korekcji. Dzisiaj, gdy

technologia wyposażyła dyski twarde w szereg nowoczesnych algorytmów korygująco-

optymalizujących, system Hamminga przestał być interesujący w profesjonalnych

zastosowaniach.

RAID 3 - Rozdzielanie danych na bajty z dodatkowym dyskiem parzystości

W konfiguracji RAID 3 przeznaczone do zapisu dane dzielone są na pojedyncze bajty, a

następnie zapisywane na dyskach systemu. Bajt parzystości wyznaczany jest dla każdego rzędu

danych i zapisywany na dodatkowym dysku zwanym dyskiem parzystości. Rozwiązanie to

przypomina zabezpieczenia pamięci RAM gdzie 8 bitów danych zabezpieczane jest jednym

bitem parzystości. Jeżeli jeden z twardych dysków ulegnie uszkodzeniu, utracone dane mogą być

odzyskane przez odpowiednią kalkulację pozostałych i odpowiadających im bajtów parzystości.

RAID 3 wykorzystuje się tam, gdzie mała liczba użytkowników odwołuje się do bardzo dużych

plików (np. transmisja obrazu).

RAID 4 - Rozdzielanie dysków na bloki z dyskiem parzystości

RAID 4 jest bardzo zbliżony do RAID 3, z tą różnicą, że dane są dzielone na większe bloki

(16,32, 64 lub 128 Kbajtów). Takie pakiety zapisywane są na dyskach podobnie do rozwiązania

RAID 0. Dla każdego rzędu zapisywanych danych blok parzystości zapisywany jest na dysku

parzystości.

Przy uszkodzeniu dysku dane mogą być odtworzone przez odpowiednie operacje matematyczne.

Parametry RAID 4 są bardzo dobre dla sekwencyjnego zapisu i odczytu danych (operacje na

bardzo dużych plikach). Jednorazowy zapis małej porcji danych potrzebuje modyfikacji

odpowiednich bloków parzystości dla każdej operacji I/O. W efekcie, za każdym razem przy

zapisie danych system czekałby na modyfikacje bloków parzystości, co przy częstych operacjach

zapisu bardzo spowolniłoby pracę systemu.

RAID 5 - Podział danych na bloki z podziałem danych parzystości pomiędzy wszystkie

dyski

Różnica pomiędzy RAID 4 i RAID 5 jest taka, że w RAID 5 dane parzystości zapisywane są

wskroś wszystkich dysków. Powoduje to zwiększenie operacji przy częstym zapisie małych

plików. Nie ma pojedynczego dysku parzystości, który powodowałby ograniczenia przy

operacjach na niewielkich plikach.

Transfer danych zbliżony jest do RAID 4, ale eliminuje małą liczbę odwołań I/O. RAID 5 jest

obecnie najbardziej popularnym rozwiązaniem w dzisiejszych serwerach (macierzach

dyskowych).

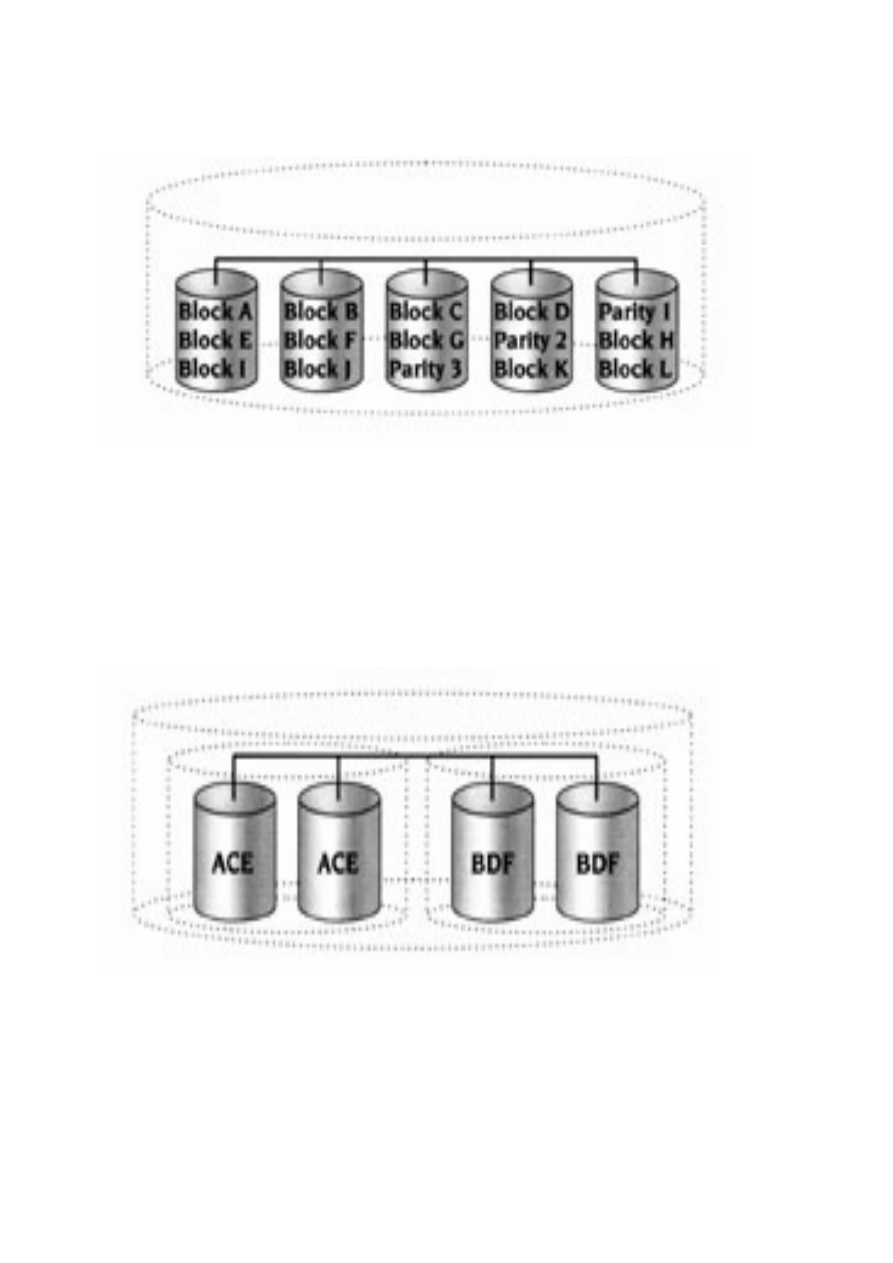

RAID 10 - rozdzielanie danych pomiędzy mirrorowane dyski

Rozwiązanie to jest kombinacją poziomów RAID 0 i RAID 1 (można spotkać się również z

oznaczeniem RAID 0+1) i posiada cechy obu tych systemów - bezpieczeństwo i duży

sekwencyjny transfer. Najczęściej do takiego rozwiązania wykorzystuje się cztery dyski,

ponieważ RAID 10 tworzony jest z dwóch par mirrorowanych dysków, a pomiędzy nimi stosuje

się RAID 0.

RAID 10 stosuje się tam, gdzie zabezpiecza się duże pliki, a ponieważ nie wyznacza się kodów

nadmiarowych, operacje zapisu są bardzo szybkie.

Biuletyn Techniczny Numer 2 Miesiąc 2 Rok 1996

Ochrona danych w sieci - TTS firmy

NOVELL NETWARE

TTS

Opracowanie to oparte jest na różnych źródłach, a także na przeprowadzonych testach. Jest

pewnego rodzaju wprowadzeniem do problematyki ochrony integralności baz danych.

Skoncentrowano się w nim na najbardziej znanym i rozpowszechnionym systemie śledzenia

transakcji TTS wbudowanym w system operacyjny Novell Netware.

Co to jest transakcja ?

To z pozoru proste pytanie może nastręczyć jednak trochę kłopotów przy próbie odpowiedzi.

Można rozumieć transakcję jako pewien określony i zamknięty ciąg zdarzeń, który zachodzi

podczas przetwarzania danych i prowadzi do zachowania integralności danych niezależnie od

czynników zakłócających. Transakcja jest realizacją programową śledzenia zamian

dokonywanych w bazie danych. Transakcję uważa się za pomyślnie zakończoną jeśli osiągnie

tzw. punkt potwierdzenia (lub zakończenia), po osiągnięciu którego dane w bazie danych

znajdują się w stanie zgodnym. Oczywiście jeśli transakcja zostanie przerwana lub nie osiągnęła

punktu potwierdzenia to wszystkie zmiany w bazie danych muszą być wycofane i zostanie

odtworzony stan bazy sprzed rozpoczęcia transakcji. Transaction Tracking System (TTS)

produkcji firmy Novell wbudowany w system Novell Netware może chronić dane przez

wycofywanie (backing out) niekompletnych transakcji jeśli wystąpiły jakiekolwiek błędy.

Spróbujmy przyjrzeć się jak działa system TTS.

Jak działa system TTS?

Załóżmy sytuację, w której rozpoczęła się transakcja i w plikach bazy danych są wykonywane

jakieś zmiany. Program na stacji roboczej zapisuje (zmienia)

dane w pliku (append(), write() itp.). Dane są składowane przez TTS na serwerze ale w

"głównym" buforze - plik cały czas pozostaje jeszcze niezmieniony, serwer przegląda plik, aby

znaleźć dane, które mają zostać zmienione przez nowy zapis. Stare dane są kopiowane do

"głównego" bufora wraz z informacją dodatkową (nazwa pliku, długość danych, offset itp.). Plik

cały czas pozostaje jeszcze niezmieniony, serwer przepisuje stare dane z "głównego" bufora do

specjalnego pliku tymczasowego, który pełni rolę pliku roboczego transakcji, serwer zapisuje

nowe dane z "głównego" bufora na miejsce przeznaczenia zacierając stare dane. Plik zawiera

teraz aktualną postać danych ale nie jest uznany za zmieniony bo transakcja jeszcze trwa. Taki

cykl zapisu danych do pliku i pliku transakcyjnego trwa do momentu zakończenia transakcji. Po

osiągnięciu punktu potwierdzenia transakcja zostaje uznana za zakończoną i plik zostaje uznany

za ostatecznie zmieniony. Dane tymczasowe zapisane w pliku transakcyjnym zostają wymazane.

Tutaj należy zaznaczyć, że system TTS nie widzi danych jako rekordów i pól, ale jako dane

zapisywane do pliku. Działanie TTS nie zależy wobec tego od konkretnego systemu plików.

Domyślnie transakcja rozpoczyna się w momencie założenia przez aplikację pierwszej blokady

rekordu, a kończy się w momencie zwolnienia ostatniej blokady. Novell wykorzystuje do tego

celu specjalny mechanizm blokujący.

System ten nazwany został Logical Lockig System (dla tzw. blokad logicznych). Sytuacja w

której nie dochodzi do osiągnięcia przez transakcję punktu potwierdzenia może być

spowodowana przez: a) aplikacja "pada" (zawiesza się) ale połączenie z serwerem nie jest

przerwane b) zostaje przerwane połączenie stacji z serwerem c) serwer "pada". Jeżli aplikacja

zawiesi się to TTS nie rozpocznie wycofywania transakcji jeśli połączenie z serwerem będzie

aktywne (np. nieskończona pętla wewnątrz aplikacji). Wycofywanie transakcji rozpocznie się

dopiero po wykryciu przez Netware, że brak jest połączenia ze stacją, która rozpoczęła

transakcję. Dane znajdujące się w pliku transakcji są przepisywane z powrotem do bazy danych

zacierając wszelkie zmiany jakie były do tej pory wykonane. Na konsoli serwera pojawia się

komunikat podobny do: "Transaction aborted for station #2 task #3". Istnieje też możliwość

wymuszenia wycofania transakcji przez aplikację (przez API Netware). Jeśli podczas

przetwarzania transakcji zawiesi się serwer plików to wycofanie transakcji następuje po

ponownym uruchomieniu serwera. Plik transakcyjny TTS znajduje się z reguły w katalogu

głównym wolumenu SYS i jest ukrytym plikiem systemowym systemu Netware. Wszelkie

informacje o działaniu systemu TTS są zapisywane w pliku TTS$LOG.ERR umieszczonym w

katalogu głównym na wolumenie SYS.

Warunki działania systemu TTS

Warunkiem działania systemu TTS jest aktywność tego systemu podczas pracy serwera. Z reguły

po instalacji systemu Netware TTS jest włączany (jest to ustawienie domyślne). Z konsoli

serwera można wyłączyć TTS komendą: DISABLE TTS i włączyć komendą: ENABLE TTS. Przy

czym warto pamiętać, że jeśli nie będziemy korzystać z TTS to lepiej jest go wyłączyć bo jak

każdy dodatkowy proces serwera TTS zabiera pamięć, moc obliczeniową i przestrzeń na dysku.

Uwaga !System TTS może zostać automatycznie wyłączony przez Netware w przypadku gdy nie

ma miejsca na wolumenie SYS. Miejsce to jest potrzebne dla pliku transakcyjnego i dla ew.

odtworzenia danych po awarii. Drugą możliwością wyłączenia się TTS jest po prostu brak wolnej

pamięci operacyjnej w serwerze.

Drugim warunkiem jest nadanie plikom, które mają być chronione przez system śledzenia

transakcji atrybutu T (Transactional). Atrybut ten jest możliwy tylko dla plików na dysku

sieciowym i można go nadać (lub usunąć) programem FLAG, który jest programem

narzędziowym Novell-a.

Atrybut T nie może być nadany lub usunięty za pomocą żadnego innego programu (jak np.

ATTRIB). Innym ograniczeniem jest niemożliwość usunięcia czy też zmiany nazwy pliku, który

ma atrybut T. I jeszcze jedno. Atrybut T nie może być zmieniony w momencie kiedy plik jest już

otwarty. Możliwe są oczywiście zmiany atrybutu T z wnętrza aplikacji ale wymaga to użycia API

Netware lub bibliotek firm trzecich.

Podsumowanie

Jak pokazały próby praktyczne system TTS zapewnia wystarczającą ochronę plików baz danych.

W konkretnym przypadku chronione były pliki bazy danych i pliki indeksowe. Jak wykazały

próby w zasadzie niemożliwe było uszkodzenie pliku z danymi czy pliku indeksowego w

przypadkach takich jak resetowanie stacji przetwarzającej dane (wielokrotne próby), a nawet

brutalnego wyłączenia serwera. Jednakże bez modyfikacji aplikacji (w tym przypadku był to

program Firma++) nie jest możliwe pełne wykorzystanie zalet systemu TTS. Problemy pojawiają

się w momencie kiedy podejmie się próbę obudowy plików indeksowych z wnętrza programu.

Otóż taka operacja jest w tym momencie niemożliwa bo odbudowa plików indeksowych polega

na ich skasowaniu i ponownej odbudowie, a plik z atrybutem T nie może być skasowany.

W tym krótkim opracowaniu opisane zostały podstawy działania systemu TTS firmy Novell. Nie

zostały tu opisane typy transakcji i sterowanie ich przebiegiem, określanie progów działania

systemów transakcji, parametry TTS ustawiane na konsoli serwera i sposób kontrolowania

transakcji za pomocą API Netware.

Wyszukiwarka

Podobne podstrony:

Printer Backup Server Printer S Nieznany

harmonogram backup

Backup of Tv Tuner Cards Waikato Li

5 6 3 Lab Registry Backup id 40 Nieznany (2)

backup1

Zeszyt1111 backup

Printer Backup Server Printer S Nieznany (2)

backupy1

2 1 DB2 backup (2)

Podstawy użytkowania komputera, 13 Sprawdzaj swój backup

backupy1

Backup od podszewki

HONDA 2006 2007 Ridgeline Backup Sensor User's Information

History data backup Schedule De Nieznany

kolo pasowe backup

Backup, Informatyka, Backup, archiwizacja

BACKUP

HP Backup & Recovery

Hiren's Boot CD, Backup, odzyskiwanie danych

więcej podobnych podstron