c r a s h k u r s i n t e r n e t u n d i n f o r m a t i k

142

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

M i c h a e l B a u m e r

D i p l . I n f o r m a t i k - I n g . E T H , b a u m i @ p o l y g u i d e . c h

Das Internet

In den letzten fünf Jahren haben sich laut einer Studie von Cisco mehr Leute

ans Internet angemeldet als in den letzten dreissig Jahren ans Telefonnetz. Das

Internet ist also mehr denn je in aller Munde. Was ein Webbrowser ist, wissen

die meisten, sogar diejenigen, die nichts davon wissen wollen. Da auch jedem

ETH-Studierenden ein kostenloser Zugang zum Internet offensteht, soll hier das

Internet und seine Technik genauer betrachtet werden.

Terminologie

Das Internet ist, wie schon der Name suggeriert, ein Verbund von einzelnen Netzen.

Ein Netz ist dabei eine Ansammlung von einzelnen, untereinander verbundenen

Computern. Somit ist das Internet nur die grundlegende Infrastruktur, die notwen-

dig ist, um Daten weltweit zu übertragen. Die inhaltliche Bedeutung dieser Daten

ist dem Internet unbekannt, um sie kümmern sich die einzelnen Internet-Dienste.

Da es unzählige solcher Dienste gibt, wovon das WWW nur der Bekannteste ist,

sei hier nur eine Übersicht über die wichtigsten Dienste gegeben. Einzelne Dienste

werden in eigenen Kapiteln verbunden mit ihrer konkreten Anwendung genauer

behandelt.

URL - Adressen im Internet

Um eine Ressource im Internet eindeutig zu defi nieren, wird ein sogenannter

Universal Ressource Locator (URL) benutzt. Eine Ressource kann eine Datei sein,

aber auch der Rückgabewert eines Programmes. Ein URL hat die Form protocol:/

/maschinenname/pfad. Zum Beispiel eine WWW-Adresse: http://www.ethz.ch/

index.html. http ist dabei der Name des WWW-Dienstes, www.ethz.ch der Name

des Computers auf dem die Ressource liegt und index.html der Name der Res-

source.

World Wide Web

Das World Wide Web muss wohl kaum vorgestellt werden. Es handelt sich

dabei um ein weltweit verteiltes Hypertextsystem. Daher die File-Extension *.html

(Hypertext Markup Language) und der Prokollname HTTP (Hypertext Transfer Pro-

tokoll). Jedes Dokument des Systems kann Text, Bilder und sogar eingebettete

Multimedia-Objekte haben. Jeder beliebige Teil des Dokuments, also zum Beispiel

auch ein Bild, kann ein Link an eine andere Stelle des System sein. Diese Stelle

kann noch im selben Dokument, aber auch am anderen Ende der Welt sein. Die

Daten sind auf sogenannten «WWW-Servern» gespeichert. Das Schnuppern im

WWW nennt sich surfen oder browsen. Auf allen Computern der ETH stehen die

Eine Webseite kann

Text und Bilder

enthalten

Web-Browser

143

Webbrowser Netscape (alle Systeme) oder Internet Explorer (Windows Plattform)

zur Verfügung.

FTP - Dateitransfer

Das File Transfer Protocol ist ein Dienst, um Dateien zwischen zwei Rechnern zu

kopieren. Dabei meldet man sich mit einem Benutzernamen und einem Passwort

beim entfernten System an und kann dann mit einfachen Befehlen das Inhaltsver-

zeichnis ansehen und Dateien in beide Richtungen kopieren.

Besonders interessant ist der anonyme Betrieb auf dem Internet. An vielen Orten

auf der ganzen Welt werden grosse Datenbestände öffentlich zugänglich gemacht.

Das können Shareware- und Public-Domain-Programme, kleinere Updates für

kommerzielle Software, Satellitenbilder, Forschungsprototypen und vieles mehr

sein. Der Benutzername ist dabei immer FTP oder anonymous, das Passwort ist die

eigene E-Mail-Adresse.

Falls nicht reine Textdateien kopiert werden, sollte mit dem Befehl bin auf binäre

Übertragung geschaltet werden. Viele Dateien sind weltweit mehrfach vorhanden.

Um nicht unnötig Bandbreite zu verschwenden und um weniger Kosten zu verur-

sachen, sollten solche Dateien von einem FTP-Server aus der Nähe kopiert werden.

Der Server sunsite.cnlab-switch.ch ist in der Nähe und unterhält aktuelle Kopien

(mirrors) vieler bekannter Server. Es lohnt sich immer, zuerst auch hier nachzuse-

hen. Unter UNIX steht mit ncftp ein benutzerfreundlicher FTP-Client zur Verfügung.

Dieser stellt automatisch auf binäre Übertragung um und meldet sich auch auto-

matisch als anonymer Benutzer an. Zudem kann man als Parameter eine URL

angeben.

Da FTP auch über WWW-Browser einfach zu bedienen ist und zudem Daten besser

(schneller und zuverlässiger) als das WWW-Protokoll überträgt, ist es neben dem

WWW zu einem der wichtigsten Internetdienste geworden.

Zwar ist das Surfen im WWW ein lustiger und manchmal gar interessanter Zeitver-

treib. Doch nicht allein das WWW macht das Internet so beliebt. Menschen sind

nun mal gesprächig und wollen daher nicht nur lesen was andere geschrieben

haben, sondern auch ihre Kommentare dazugeben. Somit ist es nicht allzu verwun-

derlich, dass E-Mail neben WWW zu der Killerapplikation schlechthin geworden ist.

Nicht jeder Internetbenutzer hat eine eigene Webseite, aber jeder hat eine E-Mail

Adresse. Diese hat die Form benutzername@host.domain. (siehe Artikel «E-Mail»).

News

Neben E-Mail kann man auch Diskussionsforen zum Plaudern oder ernsthaften

Politisieren benutzen. Das sogenannte Usenet besteht aus öffentlichen Gruppen,

in denen über die ganze Breite des menschlichen Intellektes Meinungen ausge-

tauscht werden können. Angefangen bei der Newsgroup alt.sex.extraterrestrial bis

zu soc.culture.monica-lewinsky (siehe Artikel «Newsgroups»).

DNS - Namensgebung

Das Domain Name System ist dafür zuständig numerische Internet-Adressen wie

zum Beispiel 129.132.71.54 mit für Menschen lesbaren Adressen zu verknüpfen. In

diesem Beispiel wäre das alderaan.ethz.ch. In der Regel ist der erste Teil (alderaan)

Anonymer Betrieb

FTP-Archive stellen

grosse Software-

Datenbestände zur

Verfügung

Elektronische Post

Informationen fi ndet

man im Usenet

Domainnamen sind in

einem hierarchischen

System organisiert

d a s i n t e r n e t

144

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

der Rechnername und der Rest (ethz.ch) der Domainname, also der Name des

Netzes in dem sich der Computer befi ndet. Beim Domainnamen handelt es sich

um ein hierarchisches System. Jede Domain wird von einem DNS-Server betrieben.

Dieser kann die Verantwortung für sogenannte Subdomains delegieren. In unse-

rem Beispiel befi ndet sich der Rechner in einem Netz (ethz), welches bei der

schweizerischen Top Level Domain (ch) eingetragen ist. Die Top Level Domains

wiederum sind in sogenannten Rootservern eingetragen.

Ab auf’s Web mit n.ethz

Wenn nun jemand nach all diesen Facts Lust bekommen hat, selber einen Beitrag

zum World Wide Web zu leisten, dann kann er das hier an der ETH tun. Die Leistun-

gen, die jeder Studierende der ETH in Form des n.ethz Kontos erhält, enthalten

auch 10MB Webspace, die frei benutzt und von der ganzen Internetwelt gesehen

werden können. Anleitungen, Richtlinien, Referenzen und vieles mehr bietet die

n.ethz Webseite unter http://n.ethz.ch/hilfe/webspace/overview.html.

Jeder Studierende der

ETH kann eine

Homepage gestalten

Links

my.polyguide

http://my.polyguide.ch

n.ethz-Homepage

http://n.ethz.ch/hilfe/webspace/overview.html

ETH-Homepage

http://www.ethz.ch

Sunsite-Archiv http://sunsite.cnlab-switch.ch

145

M i c h a e l G r o s s n i k l a u s

I n f o r m a t i k s t u d e n t , m i c h a e l @ p o l y g u i d e . c h

Wie bereits in der Übersicht erwähnt ist eine der Hauptanwendungen im Internet

die E-Mail. Hier soll nun eine kleine Einführung in die Benutzung dieses Kommuni-

kationsmittels gegeben werden.

E-Mail Adressen

Für jede E-Mail braucht es wie bei der richtigen Post auch eine Zustelladresse.

Diese hat in der Regel die Form benutzername@host.domain. Beim Absenden

wird dann die Adresse des Empfängercomputers beim DNS (siehe Artikel «Das

Internet») nachgeschaut und so herausgefunden, an welchen Rechner die Ausliefe-

rung geschehen soll.

E-Mail senden

Mails zu versenden ist sehr einfach. Alles was man braucht ist ein korrekt eingerich-

tetes Mailprogramm, einen Zugang zum Internet und natürlich die Adresse des

Empfängers. Alle Mailprogramme bieten dem Benutzer die Möglichkeit ein Sub-

ject, zu deutsch etwa ein Betreff anzugeben. Diese Zeile erscheint dann zusammen

mit dem Absender in der Übersicht des Briefkastens des Empfängers. Es ist nicht

schlimm eine Mail ohne Subject zu versenden, doch es zeugt nicht von gutem Stil

und ist unangenehm für den Empfänger, wenn man es tut. Neben dem Subject,

besitzt eine Mail natürlich auch noch einen Body. Hierbei handelt es sich um

den Textkörper des Mail, also um den eigentlichen Inhalt. In letzter Zeit hat noch

ein anderer Aspekt im Zusammenhang mit Mails an Bedeutung gewonnen, die

Attachments. Ein Attachment ist ein Anhängsel, das zusätzlich mit dem Mail ver-

schickt wird. Es ist somit möglich Dateien wie Word-Dokumente, Bilder oder auch

Sound- und Videoclips auf diese Art zu verschicken. Der Empfänger kann diese

Attachments wieder von der Mail lösen und besitzt dann die entsprechende Datei

auf seinem Rechner. Das Protokoll, dass diese Funktionalität ermöglicht heisst

MIME und bei der Wahl eines Mailprogrammes sollte darauf geachtet werden, dass

es dieses Protokoll auch unterstützt.

Mail sind sehr einfach abzufangen und deshalb ein nicht besonders sicheres Kom-

munikationsmittel (siehe Artikel «Sicherheit im Internet») und es empfi ehlt sich

deshalb Mails zu verschlüsseln beziehungsweise zu signieren (siehe Artikel «PGP»).

E-Mail empfangen

Auch E-Mail empfangen ist nicht schwierig, wenn das Mailprogramm einmal richtig

eingerichtet ist. Hier gibt es folgende Dinge zu beachten. Da eine Workstation,

wie sie im Hauptgebäude zu fi nden ist, nicht immer läuft und nicht einem Studie-

renden gehört, ist es sinnvoll einen Computer zu haben, der für alle Studierenden

Mails mit Attachments

E-Mail-Sicherheit

e - m a i l

146

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

Mails akzeptiert. Einen solchen Rechner nennt man Mailserver, da von ihm die

eingetroffenen Mails abgeholt und ausgehende Mails über ihn verschickt werden

können. Zur Kommunikation mit einem Mailserver stehen zur Zeit mehrere Proto-

kolle zur Verfügung, das älteste ist zugleich auch das am weitesten verbreitete. Sein

Name ist POP (Post Offi ce Protocol). Es erlaubt lediglich das Abfragen, Herunterla-

den und Löschen von Mails auf dem Mailserver. Ein neueres Protokoll heisst IMAP4,

es besitzt den Vorteil, dass Mails nicht immer heruntergeladen werden müssen,

sondern dass sie auch auf dem Mailserver direkt verwaltet werden können. Wenn

immer möglich ist es also besser IMAP anstatt POP zu verwenden.

Natürlich ist es sehr wichtig, dem Mailprogramm mitzuteilen, welchen Mailserver

mit welchem Protokoll man verwenden will, da es sonst nicht in der Lage ist, Mails

zu empfangen oder zu verschicken.

Mailprogramme

Mailprogramme gibt es wie Sand am Meer. Aber nicht alle sind gleich brauchbar,

häufi g unterscheiden sie sich im Funktionsumfang gewaltig. Was ihr mit welchem

Mailprogramm tun könnt und was ihr machen müsst, damit es auch läuft sei hier

noch kurz gesagt.

CDE Mailtool Das CDE Mailtool ist dasjenige Programm, das gestartet wird, wenn

man auf den Sun Workstations im Hauptgebäude auf das Mailbox Symbol in der

Programmleiste klickt. Der grosse Vorteil dieses Programmes ist, dass es schon

konfi guriert ist. Ihr müsst also keine Einstellungen mehr vornehmen oder euch um

Protokolle sorgen. Leider hat nichts nur Vorteile und so gibt es auch hier einige

Abstriche zu machen. So ist zum Beispiel der Funktionsumfang des Programmes

nicht gerade überwältigend und auch das Zusammenspiel mit anderen Applikatio-

nen wie zum Beispiel PGP ist schwierig bis unmöglich.

pine Pine ist der Nachfolger des auf UNIX Systemen weitverbreiteten Mailpro-

grammes elm (pine is no longer elm). Sowohl elm wie auch pine sind textbasierte

Mailprogramme. Pine wird im Terminal ganz einfach über den Befehl pine gestar-

tet. Der Vorteil dieses Programmes ist, dass es sich auch benutzen lässt, wenn man

nur ein Terminal zu Verfügung hat. Es lassen sich verschiedene Inboxen defi nieren,

die es dann ermöglichen nicht nur die lokale Mailbox sondern auch verschieden

IMAP und POP Server abzufragen. Die Verschlüsselungssoftware PGP lässt sich

relativ einfach integrieren. Konfi guriert wird pine, indem man im Startbildschirm

Confi gure (Taste C) und dann Setup (Taste S) wählt.

Netscape Auch mit Netscape lässt sich Mail lesen. Der Vorteil dieses Programmes

ist, dass es Windows-Benutzern auch auf einer UNIX Workstation die Möglichkeit

gibt, ihre elektronische Post in graphischer Umgebung und unter Verwendung der

Maus zu bearbeiten. Netscape unterstützt mehrere Mailserver (sofern es sich aus-

schliesslich um IMAP-Server handelt) und die Protokolle und Formate MoveMail,

POP, IMAP und MIME. Es ist im weiteren auch möglich sogenannte Mailfi lter zu defi -

nieren, die anhand von Absender oder Titel, die eingehende Post in verschiedene

vom Benutzer erstellte Ordner einsortieren. Ein grosser Nachteil ist es jedoch, dass

es sehr schwierig ist PGP, damit zu benutzen.

Outlook Express Auf den Windows Plattformen im Hauptgebäude steht den

Studierenden der Internet Explorer und als Teil dieses Paketes das Mailprogramm

Outlook Express zur Verfügung. Der Funktionsumfang von Outlook Express ent-

spricht in weiten Zügen denen des Netscape Mailers, die Einschränkung, dass

bei mehreren Mailservern alle IMAP-fähig sein müssen entfällt jedoch bei diesem

Programm. Es ist auch leichter PGP in Outlook Express zu integrieren.

Mails werden über

einen Mailserver

empfangen

147

exmh Das wohl fl exibelste Mailprogramm unter UNIX ist exmh. Es bietet eine

graphische Oberfl äche zum lokalen Arbeiten vor Ort und eine textorientierte für

den terminal-basierten Zugriff. Ein weiterer grosser Vorteil ist, dass es mit exmh

sehr einfach ist, PGP zu benutzen.

Einrichten des n.ethz Mailkontos

Prinzipiell gibt es zwei Möglichkeiten, Mail mit dem n.ethz Konto zu senden und

zu empfangen. Die erste davon ist der Webzugang, der von fast jedem Browser aus

benutzt werden kann. Um die Nachrichten auf diesem Wege abzufragen, begibt

man sich ganz einfach mit einem der Programme Netscape oder Internet Explorer

an die Adresse http://mail.student.ethz.ch. Dieses ist die Einstiegsseite zum webba-

sierten E-Mailsystem der ETH und von hier aus können alle Funktionen erreicht

werden. Mails auf diese Art zu lesen, hat den Vorteil, dass man von überall schnell

und einfach Zugang hat. Der gravierende Nachteil ist jedoch, dass viele Funktionen,

die ein gewöhnliches Mailtool bietet, fehlen.

Die zweite Möglichkeit ist den n.ethz Mailaccount von einem der oben vorge-

stellten Mailprogramme aus abzufragen. Wie dies im einzelnen funktioniert ist

auf der n.ethz Website unter http://n.ethz.ch/hilfe/email/overview.html sehr gut

beschrieben.

Jeder Studierende hat

eine eigene E-Mail-

Adresse

Links

http://mail.student.ethz.ch

n.ethz-Mailserver

http://n.ethz.ch/hilfe/email/overview.html

Mail-Hilfe

e - m a i l

148

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

M i c h a e l B a u m e r

D i p l . I n f o r m a t i k - I n g . E T H , b a u m i @ p o l y g u i d e . c h

my.polyguide – deine

Startseite ins Internet

In allen Browsern kannst du eine Startseite eintragen. Die grosse Frage ist aber,

welche Seite solls denn sein? Die eigene Homepage ist wohl nur für Egomanen

eine sinnvolle Wahl. Natürlich kannst du auch die Seite der ETH oder von deinem

Verein nehmen, aber immer dieselbe Seite anschauen wird mit der Zeit langweilig.

Besser ist ein Startpunkt fürs Surfen im Internet, das auch gleich die wichtigsten

Informationen und Dienstleistungen auf einen Blick anbietet.

Wir haben daher neben diesem Büchlein einen solchen Startpunkt geschaffen, den

du deinen Wünschen anpassen kannst: Das Webportal «my.polyguide».

Was bietet «my.polyguide» ?

Unser Webportal ist wie ein grosses Puzzle, bei dem du selbst bestimmen kannst

welche Puzzleteile du verwenden willst. Wir nennen die einzelnen Teile des

Puzzles «Module». Einige Module bieten täglich wechselnde Informationen, andere

Quickstarts ins Internet und wieder andere erbringen nützliche Dienstleistungen.

Natürlich kannst du auch die Puzzleteile selber wieder deinen Wünschen anpassen

(«konfi gurieren»). Um dir einen Eindruck zu geben mit was du bei «my.polyguide»

puzzlen kannst, hier eine Auswahl der angebotenen Module:

Mensa Vermutlich das nützlichste von allen Modulen. Hier siehst du auf einen

Blick alle Menüs, die deine Stammesmensen heute anbieten. Natürlich kannst du

selber wählen, welche Mensen und Menüs dich interessieren.

Agenda In der Agenda kündigen die Fachvereine und andere Organisationen ihre

Anlässe an. Dabei kannst du wählen von welchen Organisationen dir die Termine

angezeigt werden.

Bookmarks Hier haben wir die nützlichsten Links rund um die ETH zusammen-

gestellt. Da die Geschmäcker aber verschieden sind, kannst du die Bookmarks

auch selbst aussuchen. Du kannst auch ein bereits vorhandenes Bookmarkfi le

wiederverwenden.

Wetter Die Meteomedia AG bietet hier eine Vorschau auf das Wetter der nächsten

3-4 Tage. Leider kannst du das Wetter nicht selber wählen...

News Täglich aktualisiert, die wichtigsten Artikel der NZZ Online™.

Telefonbuch Das ETH-interne und das Schweizer Telefonbuch.

149

my. p o l yg u i d e

Suchen Das Suchmodul bietet dir einen Schnellstart zu verschiedenen Suchma-

schinen.

Wie benutze ich «my.polyguide»?

Wie gesagt kannst du die Module selber auswählen und den eigenen Wünschen

anpassen. Wie das geht? Ganz einfach: Wenn du das erste Mal auf die Website

http://my.polyguide.ch kommst, wirst du mit einer Willkommensseite begrüsst, die

aus drei Modulen besteht. Im Kasten unten rechts kannst du nun ein Konto beantra-

gen. Dabei musst du eine gültige E-Mail Adresse angeben, die mit ethz.ch endet. An

diese Adresse wird nun eine E-Mail mit deinem Passwort gesendet, sobald du auf

«Konto beantragen» geklickt hast.

Zurück auf der Hauptseite kannst du im Modul oben rechts mit diesem Passwort

dein Konto aktivieren. Gib dazu wieder dieselbe E-Mail Adresse ein, sowie besagtes

Passwort. Sobald du das Formular abgesendet hast («Konto aktivieren» klicken)

wird in deinem Webbrowser ein sogenanntes «Cookie» gesetzt. Ab jetzt kennt

dich das System immer, wenn du von diesem Computer bzw. Konto aus auf

«my.polyguide» zugreifst.

Modulauswahl

Wenn du das erste Mal dein Konto aktivierst, fragt dich das System, ob du gerade

jetzt das System deinen Wünschen anpassen willst, oder ob du zunächst zur Haupt-

seite zurück willst. Wenn du auf «Ja, anpassen» klickst oder später auf der Haupt-

seite den Link «Einstellungen» oben rechts anwählst kommst du zur sogenannten

«Modulauswahl». Hier sind die Module wieder als Puzzleteile dargestellt und du

kannst auswählen, welche du haben möchtest und sie mit der Maus plazieren.

Anders als beim einem richtigen Puzzle kommt es nicht drauf an in welcher Anord-

nung die einzelnen Teile schliesslich zu liegen kommen. Sobald du die Module

deinen Wünschen entsprechend angeordnet hast, klicke auf «Anpassen».

Profil ändern

Wenn deine E-Mail Adresse ändert, du dein Passwort ändern möchtest oder andere

Kleinigkeiten ändern willst, kannst du natürlich auch das den neuen Bedürfnissen

anpassen. Gehe dazu wieder über «Einstellungen» zur Modulauswahl. Dort fi ndest du

oben in der Mitte einen Link «Profi l ändern». Sobald du darauf klickst kommst du zu

einer Seite, wo du die entsprechenden Aenderungen vornehmen kannst.

Module konfigurieren

Die meisten Module lassen sich ebenfalls deinen Wünschen anpassen. Klicke dazu

einfach im Titel des Moduls auf den Link «Konfi gurieren».

Daily Life

«my.polyguide» wird mehrmals täglich aktualisiert. Daher lohnt es sich ab und zu

auf «Reload» oder «Aktualisieren» in deinem Browser zu klicken.

Gerne nehmen wir auch Anregungen, Kritik oder Fehlerberichte entgegen. Schick

diese doch per E-Mail an feedback@polyguide.ch.

150

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

M i c h a e l B a u m e r

D i p l . I n f o r m a t i k - I n g . E T H , b a u m i @ p o l y g u i d e . c h

Mailinglisten

Es gibt viele Methoden der Informationsbeschaffung. Die bekanntesten sind

sicherlich das Usenet (siehe Artikel «Newsgroups») und das WWW. Allerdings

haben beide ihre Nachteile: Im WWW steigen die Antwortzeiten derzeit gegen

unendlich. Das Usenet hingegen ist zwar schnell, aber es ist keineswegs sicher, dass

jeder, der den Artikel lesen sollte ihn überhaupt bekommt, gibt es doch gewisse

Newsfeeder, die keineswegs zuverlässig arbeiten. Nebenbei haben nicht alle Leute

nach dem Beantworten einer E-Mail noch Zeit und Lust sich um das Usenet zu

kümmern. Ein Ausweg für bestimmte Fälle sind hier die sogenannten Mailinglisten.

Funktionsweise

Für jede Mailingliste ist ein einzelner Server verantwortlich. Bei ihm erfolgt die

An- und Abmeldung an eine Liste. Nach erfolgter Anmeldung werden sämtliche

Artikel, die an diese Adresse geschickt werden, an alle angemeldeten Benutzer

gesandt. Diese erhalten die Artikel in ihrem persönlichen Briefkasten, wo sie wie

normale E-Mail weiterverarbeitet werden kann.

Adressen

Wie bei jedem Netzzugriff wird zuerst einmal eine Adresse benötigt. Diese sind

vom gleichen Format wie E-Mail-Adressen: listenname@host.domain. Zu fi nden

sind die allermeisten Adressen in der Newsgroup news.lists. Andere Informations-

quellen sind Kollegen und örtliche Ankündigungen, sowie die Fachvereine der ETH.

Anmelden

Wie fast überall ist auch hier eine Anmeldung erforderlich. Natürlich gibt es

da unterschiedliche Verfahren, aber normalerweise gelingt folgendes: Es ist eine

E-Mail an listserver@host.domain zu schicken. listserver ist dabei meistens listproc

oder majordomo, je nach Programm, welches der Server verwendet. Die E-Mail

enthält kein Subject und als E-Mail-Textkörper nur eine Zeile: subscribe liste. Die

Liste muss hier explizit angegeben werden, da ein Server mehrere Listen verwalten

kann.

Benutzung

Nach der Anmeldung wird sich die persönliche Mailbox bald füllen (Tipp: Melde

dich zu Beginn nicht gleich bei ein paar Dutzend Listen an). Die ankommenden

E-Mails sind wie normale Mail behandelbar, zu beachten ist lediglich, an wen eine

Antwort geschickt wird: Bei Diskussionsforen geht dies oft an die Liste, bei reinen

Informationskanälen meistens an den Autor eines Artikels. Je nach Art der Antwort

Die Anmeldung an

eine Liste erfolgt per

Wer soll eine

Mitteilung erhalten?

151

m a i l i n g l i s t e n

sollte der Empfänger sorgfältig ausgewählt werden. Zu sendende Artikel sind an

listenname@host.domain zu schicken und nicht an den Listserver.

Kommandos

Um dem Listserver ein Komando zu schicken, musst du gleich vorgehen wie beim

Anmelden (Subject leer lassen und als Text das Kommando schicken). Welche

Kommandos defi niert sind, erfährt man mit dem Komando help.

Abmelden

Falls sich die Liste als doch nicht so toll erweist oder die Quota für die ganze Mail

nicht mehr ausreicht (durchaus realistisch), sollte eine Abmeldung erfolgen. Das

Vorgehen ist hier dasselbe, wie beim Anmelden, nur musst du im E-Mail-Textkörper

den Befehl unsubscribe liste verwenden.

Nachteile

Einen gewichtigen Nachteil gegenüber dem Usenet will ich hier nicht verschwei-

gen: Die Artikel sind nicht nach Threads beziehungsweise Themen sortiert, son-

dern nach dem Zeitpunkt an dem sie geschrieben wurden. Es kann daher schwer

werden, herauszufi nden auf welchen Artikel sich ein Autor bezieht. Ein anderes

Problem ist, dass auch wirklich jeder Artikel bei dir landet, auch wenn dies nur ein

falsch geschriebener Befehl an den Server ist.

Zum Schluss...

Mailinglisten sind ein wirklich brauchbares Spielzeug, solange sie richtig benutzt

werden. Vor allem sind sie für Informationskanäle eine nützliche Lösung. Für reine

Diskussionsforen eignet sich meiner Meinung nach das Usenet besser, da dort eine

Sortierung nach Themen möglich ist. Zuallerletzt folgender Tipp: Falls das E-Mail-

Beantworten mehr als zwei Stunden pro Tag einnimmt, solltest du dich gewissen

Schlussfolgerungen nicht entziehen...

Abmeldung per E-Mail

Mailinglisten

werden schnell

unübersichtlich

152

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

C h r i s t i a n F r i t z

D i p l . I n f o r m a t - I n g . E T H , c f r i t z @ p o l y g u i d e . c h

Drucken an der ETH

Die ETH verfügt über ein äusserst leistungsfähiges Drucksystem, genannt VPP.

Die Abkürzung steht für Verteiltes Printen und Plotten. Verteilt bedeutet, dass du

praktisch jeden beliebigen Drucker an der ETH ansteuern kannst, egal von wo aus

du den Druckauftrag (Druckjob) abschickst.

VPP – Mach ordentlich Druck!

Das Programm VPP ist auf allen vernetzten Computern der ETH installiert. Entwe-

der kann es von der Kommandozeile aus aufgerufen werden (z. B. bei den Sun-

Computern mit vpp) oder per Doppelklick auf ein entsprechendes Icon (z. B. bei

den Macintosh-Computern).

VPP-Parameter

Zu kennen bei VPP gilt es vor allem die Parameter. Durch sie legst du fest, welche

Datei du wie ausgedruckt haben möchtest. Bei grösseren VPP-Stationen liegen

Blätter auf, die detailliert auf alle möglichen Parameter und ihre Wirkung eingehen.

Die Information steht auch auf der VPP-Homepage bereit. Die wichtigsten Parame-

ter und ihre Werte werden nun an typischen Beispielen erläutert.

Du möchtest eine reine Textdatei namens DerText.txt auf den VPP-Drucker im HG

E27 ausgeben.Tippe: vpp DerText.txt -des=HGE27 -dev=PRINTER -fo=A4.DS

Wenn es sich um einen langen Text handelt, änderst du den Form-Parameter

besser auf -fo=A4.LISTH.DS

Eine Datei im Adobe Postscript-Format soll auf weisses Papier gedruckt werden.

Tippe dazu vpp -des=hge22 -dev=hp5si.pts -fo=ds.weiss uebung1.ps

Bestimmt sind dir die folgenden Feinheiten des letzten Kommandos nicht entgan-

gen:

• ausser bei Dateinamen (vpp und uebung1.ps) wird die Gross-/

Kleinschreibung bei VPP ignoriert. Egal, ob du -des=hge22 oder -Des=HGe22

oder -dEs=hGe22 schreibst – es kommt auf dasselbe heraus.

• die Reihenfolge der Parameter nach vpp spielt keine Rolle.

• beim Form- und Device-Parameter werden mittels eines Punkts mehrere

Angaben zusammengesetzt.

Nun, da du dir die Grundlagen des VPP-Aufrufs erarbeitet hast, bist du fi t für die

Powerkommandos rund ums Drucken.

Bei vpp sind die

Parameter wichtig

153

d r u c ke n a n d e r e t h

Ausdrückliche Powerkommandos

Nachdem du einmal mit dem Drucken per VPP vertraut bist, kommen weitere

Wünsche auf.

• Es

wäre cool, mehrseitige Dokumente verkleinert ausgeben zu können und

so Papier zu sparen.

• Der

Umweg

über eine Postscriptdatei beim Druck aus Netscape nervt.

• Beim Ausdruck von Textdateien werden lange Zeilen am Spaltenende einfach

abgeschnitten.

• Vor dem Drucken willst du dir die Seite nochmals ansehen.

• Eigentlich willst du nur Seite 17 aus dem hundertseitigen Postscript-File aus-

drucken.

Auf all diese Themen fi ndest du in diesem Abschnitt eine Antwort. Voraussetzung

ist, dass du in einer Unix-Umgebung (z. B. Sun Solaris) arbeitest.

Ghostview – das Postscriptgespenst

Den Inhalt von Textdateien kannst du mit more DerText.txt ansehen, jenen von

Postscriptdateien mit gv uebung1.ps. Ghostview (gv) ist ein Programm mit grafi -

scher Benutzeroberfl äche, du wirst dich schnell darin zurechtfi nden. Wenn du Seite

4 betrachten willst, klickst du mit der linken Maustaste auf die 4 beim linken

Fensterrand. Wenn du die Seitennummer mit der mittleren Maustaste anklickst,

wird sie markiert. Mit dem Button Save Marked kannst du sodann alle markierten

Seiten in eine neue Postscriptdatei speichern. Toll, nicht?

psnup – Weltmeister im Papiersparen

Umfasst der Artikel, der dich interessiert, ganze dreissig Seiten? Schon etwas zu

viel, um ihn am Bildschirm zu lesen. Also fi x mal ausgedruckt – aber mit Köpfchen,

sonst schleppst du unnöttig viel Gewicht nach Hause!

psnup heisst «Postscript n up», also n Postscriptseiten auf einer Ausdruckseite. Und

so geht’s: psnup -4 -d infi le.ps outfi le.ps verarbeitet die Postscriptdatei infi le.ps

(ohne sie zu ändern) in eine neue Datei, die nur noch ein Viertel so viele Seiten lang

ist, weil nun jede Ausdruckseite 2x2 verkleinerte ursprüngliche Seiten aufnimmt.

Die (freiwillige) Angabe von -d umrahmt jede der kleinen Seiten.

Statt mit dreissig Blatt Papier plus Deckblatt kommst du dank psnup und der VPP-

Angabe -fo=ds mit lediglich vier Blatt plus Deckblatt aus. Auch mit psnup -2 (statt

-4) und ds sparst du immer noch 22 Seiten. Deshalb nutze das psnup-Kommando

sooft als möglich und schone dabei deine (Trag-)Kräfte, das Budget der ETH und

vor allem die Umwelt!

Bei psnup -2 sei noch bemerkt, dass es sich lohnt, anstatt -fo=ds, -fo=shortbind zu

verwenden, damit man die gedruckte Seiten beim Blättern nicht kehren muss.

Powerdruck aus Netscape

Wenn du eine WWW-Seite direkt aus Netscape per VPP drucken möchtest, brauchst

du nur folgende Zeile beim ersten Mal in das Feld Print Command (File -> Print…)

einzutragen: psnup -2 -d | vpp -des=hge27 -dev=pts -fo=ds

PostScript-Dateien

ansehen und drucken

Mehrere Seiten pro

Blatt

154

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

Danach werden alle WWW-Seiten, die du aus Netscape druckst, verkleinert und

doppelseitig auf dem Drucker im HG E27 ausgegeben. Nie war Papiersparen einfa-

cher!

psmerge – Postscriptdateien verschmelzen

Angenommen, du willst alle Übungen (uebung1.ps bis uebung8.ps) in

ein einziges Postscriptfi le (AlleUebungen.ps) speichern. Der Aufruf von

psmerge -oAlleUebungen.ps uebung?.ps erfüllt genau diesen Zweck.

a2ps – Der Alleskönner

Zeilen in deiner Textdatei, die nicht in einer Spalte Platz haben, werden von VPP

kommentarlos abgeschnitten. Abhilfe schafft das Unix-Programm a2ps. Es bricht

lange Zeilen um. Rufe es z. B. auf mit a2ps -oAlleTexte.ps *.txt, und alle Text-

dateien im aktuellen Verzeichnis werden als ein einziges Postscriptfi le namens

AlleTexte.ps abgespeichert.

Für alle Unixkommandos gilt ja immer: in den manpages stehen genauere Infos.

Also einfach man a2ps eingeben, wenn du mehr dazu wissen willst.

Klebegebundene Dissertationen und Semesterarbeiten

Deine Semesterarbeit ist endlich geschrieben, nur haben leider alle Copy

Shops schon geschlossen.

Oder Du schreibst Deine Dissertation und möchtest aber nicht Dein ganzes sauer

ersparte Geld für den Druck hinblättern. Sicherlich kennst Du diese Situationen.

Seit September 2000 hast Du nun die Möglichkeit Deine Dissertation oder Deine

Semesterarbeit kostengünstig, schnell und termingerecht produzieren zu lassen.

Du kannst Deine druckfertige Arbeit via ftp auf den Server der Salinas Press AG

laden und wir produzieren Dir fertig gebundene Bücher in Kleinstaufl agen zu

einem fairen Preis. Dies ist alles möglich dank unserem Partner, IBM Printing Sys-

tems und deren neuesten Drucktechnologie und einer IBM e-Business Lösung.

Haben wir Dein Interesse geweckt?

Die genauen Anforderungen an Dein «druckfertiges» File entnimmst Du bitte

unserer Homepage. Die URL und die Telefonnummer fi ndest Du auf unserem Inse-

rat auf der zweiten Umschlagseite des Polyguide.

Links

vpp-Homepage

http://www.vpp.ethz.ch/ger/vpphome.html

vpp für Macintosh

ftp://ftp.vpp.ethz.ch/vppsoft/mac/Beta/MacVPP-II-1.2.sea.hqx

vpp für Windows

ftp://ftp.vpp.ethz.ch/vppsoft/win32/

vpp

Ruft das vpp-Programm auf

-des=hge27

Name der vpp-Station (Standort)

-dev=hp5si

Name des Druckers (Gerät)

-fo=a4.duplex.weiss

Druckoptionen

(Papierformat,

Qualität, etc…)

Weitere

Informationen

Werbung

155

Inserat AdNovum

156

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

A n d r é N a e f

D i p l . I n f o r m a t i k - I n g . E T H , a n a e f @ p o l y g u i d e . c h

Newsgroups

Die Newsgroups sind die Diskussionsforen des Internet. Von «Biete & Suche» über

politische Debatten bis zum Produkte-Support eines Herstellers fi ndet in den New-

sgroups alles seinen Platz. Im folgenden wird beschrieben, wie sich diese reizvolle

und lebendige Facette des Internet erkunden und nutzen lässt.

Was sind Newsgroups?

Newsgroups lassen sich am ehesten mit schwarzen Brettern vergleichen: Wenn

man in einer Newsgroup einen Artikel schreibt, dann können ihn beliebig viele

Leute lesen und darauf reagieren. Je nach Interesse der anderen Newsgroup-Teil-

nehmer zieht ein Artikel mehr oder weniger viele «Antwort-Artikel» (sogenannte

Follow-Ups) nach sich, auf welche wiederum weitere Follow-Ups folgen können

usw. Auf diese Weise entsteht in den Newsgroups ein Gesprächsfaden: ein soge-

nannter Thread.

Im Internet gibt es Zehntausende von Newsgroups, von denen sich jede einem

bestimmten Thema widmet. Um den Überblick in dieser grossen Menge zu erleich-

tern, werden die Newsgroups in Hierarchien gegliedert: Jede einzelne Newsgroup

hat einen hierarchisch strukturierten Namen, in dem die höchste Hierarchiestufe

zuvorderst steht und dann immer feiner aufgeteilt wird. Beispielsweise sagt der

Newsgroup-Name ch.comp.networks zuerst mal, dass es sich hierbei um eine New-

sgroup der Schweizer ch-Hierarchie handelt. Innerhalb der ch-Hierarchie geht es

dann um den spezifi schen Bereich «Computers» (comp). Und innerhalb des Berei-

ches «Computers» speziell um das Thema der Computer-Netzwerke (networks).

Das Usenet

Die grösste Ansammlung von Newsgroup-Hierarchien im Internet ist das Usenet.

Seine «grossen sieben» Hierarchien sind folgende:

comp.* In dieser Hierarchie geht es um alles, was mit Computern zu tun hat:

von wissenschaftlichen Aspekten, über den praktischen Einsatz bis zu Computer-

spielen.

news.* In den Newsgroups dieser Hierarchie werden die administrativen Aspekte

des Usenet behandelt: Einrichtung neuer Gruppen, Missbrauch des Netzes, …

rec.* In dieser Hierarchie geht es um die Freizeit: Kunst, Film und Fernsehen,

Kochen, Sport, usw. sind die Themen.

sci.* Diese Hierarchie deckt alle Wissenschaften mit Ausnahme der Computerwis-

senschaften ab.

157

n e ws g r o u p s

soc.* In den Newsgroups dieser Hierarchie geht es primär um die gesellschaftli-

chen Themen «Kultur» und «Religion».

talk.* In dieser Hierarchie wird über politische und andere, ganz unterschiedliche

Themen gesprochen und debattiert.

misc.* Diese Hierarchie enthält Newsgroups zu Themen, die sonst nicht abgedeckt

werden, zum Beispiel der Job-Suche.

Weiter von Interesse für viele Studierenden an der ETH sind folgende Usenet-Hier-

archien:

alt.* In dieser Hierarchie geht es um «Alternatives». Die Einrichtung neuer Grup-

pen ist hier besonders einfach, was seine kreativen, aber auch seine absurden

Spuren hinterlässt.

ch.* Die Hierarchie entspricht dem schweizerischen Bereich des Usenet und deckt

unterschiedlichste Themen jeweils mit Bezug auf die Schweiz ab.

Weitere Newsgroups

Das Usenet wurde schon als «the unappreciated treasure chest of the Internet»

bezeichnet. Mit seiner Fülle von Informationen ist das Usenet fürwahr eine Schatz-

kiste. Leider gibt es auch einen guten Grund für das «unappreciated»: Leute, welche

die Freiheit des Mediums missbrauchen und das Diskussionsklima stören. Services

wie der Swiss News Exchange, bieten als Abhilfe qualitativ hochwertige News-

groups, die weitgehend frei von solchen Störungen sind, was durch einen restrikti-

veren Zugang erreicht wird.

Auch zahlreiche Firmen haben den Nutzen von Newsgroups erkannt und unterhal-

ten private Newsgroups, in denen Kunden über Produkte diskutieren können und

Unterstützung erhalten.

Die ETH Zürich selbst unterhält ebenfalls eine kleine Hierarchie von Newsgroups

unter ethz.*.

Auf Newsgroups zugreifen

Um auf die Newsgroups zuzugreifen, benötigt man einen sogenannten News-

Reader. Dieser holt die News-Artikel von einem News-Server herunter und versen-

det auch die eigenen Artikel auf diesem Weg. Von den zahlreichen News-Readern,

die es gibt, werden im folgenden ein paar weit verbreitete vorgestellt. Alle diese

News-Reader sind «threaded», das heisst, sie können die Artikel in ihrer Thread-

Struktur und nicht einfach nur nach Datum oder Betreff sortiert präsentieren.

tin Dieser News-Reader arbeitet unter Unix im Terminal-Modus. Das bringt den

grossen Vorteil mit sich, dass man die Newsgroups bequem über irgendeine Inter-

net Terminal-Verbindung lesen kann, ohne dass diese dazu besonders schnell sein

muss. Die Bedienung von tin erfolgt per Tastatur und ist sehr zügig, wenn man sie

einmal erlernt hat. Diese Vorteile überwiegen für viele Unix-Anwender so sehr, dass

sie gerne auf den Komfort eines grafi schen News-Readers (siehe unten) verzichten

und tin verwenden.

Netscape Communicator Der Netscape Communicator kann neben dem Lesen

von E-Mail auch für das Lesen von Newsgroups verwendet werden. Dieser grafi -

sche News-Reader ist gut in den Netscape Communicator integriert und steht an

der ETH insbesondere unter Solaris und Windows NT zur Verfügung.

158

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

Outlook Express Dieses Programm ist ein Teil der Microsoft Internet Explorer

Suite und gut in diese integriert. Outlook Express kann für das Handling der E-Mail

und der Newsgroups verwendet werden. Der News-Reader steht an der ETH ins-

besondere unter Windows NT und Solaris zur Verfügung und wird von vielen

Benutzern dem News-Reader von Netscape vorgezogen.

Auf der n.ethz Web-Site wird die Konfi guration zahlreicher E-Mail- und News-

Reader-Programmen beschrieben. Die entscheidendste Einstellung bei den meis-

ten Programmen ist der Name des News-Servers. Dort müssen n.ethz Benutzer den

Rechner news.ethz.ch spezifi zieren.

Weitere Zugriffsmöglichkeiten

Der Zugriff auf Newsgroups ist auch via Web möglich. Diese Variante bietet sich

insbesondere dann an, wenn man die öffentlichen Newsgroups nach Artikeln zu

bestimmten Themen absuchen möchte. Services wie Deja.com erweisen sich dafür

als sehr nützlich.

Links

DejaNews

http://www.dejanews.com

Swiss News Exchange

http://www.swissnex.ch

Usenet

http://www.use-net.ch/Usenet

159

R a f f a e l M a r t y

I n f o r m a t i k s t u d e n t , r m a r t y @ s t u d e n t . e t h z . c h

Sicherheit im Internet

«Es ist nur sicher, dass nichts sicher ist!»

Mit weltweit über 163 Millionen Online-Nutzern zählt das Internet zu den Medien

mit den grössten Wachstumsraten. In der Schweiz sind 16% der Bevölkerung

online. Was bedeutet, dass eine Million Schweizer Zugang zum Internet haben.

Bei einer so grossen Menge beteiligter Leute, müssen wir uns zwangsläufi g auch

Gedanken über die Sicherheit bei der Benutzung dieses Mediums machen.

Passwörter

Wenn wir über Sicherheit im Internet reden, dann sollten wir an dem Ort begin-

nen, wo wir ins Internet einsteigen, unserem Computer. Möchten wir diesen vor

unbefugten Zugriffen und Angriffen schützen, so können wir dies mit Passwörtern

tun. Bestimmt besitzt jeder von uns irgendein Passwort. Sei es auf dem eigenen

Computer oder als PIN Code auf der Kreditkarte. Wenn wir damit konfrontiert

werden, selber Passwörter zu wählen, dann sind einige Punkte beachten! Die Länge

des Passwortes sollte mindestens 8 Zeichen betragen! Wer ein kürzeres Passwort

wählt, muss damit rechnen, dass es ziemlich schnell herausgefunden werden kann.

Zu diesem Zweck gibt es Programme, die alle Kombinationen durchprobieren, und

das ist bei weniger als 8 Buchstaben ein Kinderspiel. Weiter sollten keine Namen,

Telefonnummern oder Geburtsdaten als Passwörter verwendet werden. Wer sich

also ein Passwort aussuchen will, das nicht einfach zu knacken ist, der kann fol-

gende, einfache Methode benutzen: Man merke sich einen Satz, dann nehme man

jeweils die Anfangsbuchstaben der Worte und bilde daraus das Passwort.

Abschliessend ist zu Passwörtern zu sagen, dass man sie nie aufschreiben und nie

irgendwo abspeichern sollte.

Viren

Ein Virus ist ein Programm, das eine potentielle Gefahr darstellt. Es muss nicht

unbedingt eine Gefahr sein, aber es kann. Die Frage, wie ein Virus auf einen Com-

puter kommt, wird immer wieder gestellt. Es gibt grundsätzlich mehrere Mög-

lichkeiten. Angefangen bei fremden Disketten oder CD-ROMs, die wir in unseren

Computer schieben, über Programme, die wir vom Internet herunterladen, bis zur

Infektion über E-Mailanhänge, ist alles möglich. Um etwas vorzubeugen, sollte man

darauf achten, wo man Programme im Internet bezieht. Sind es Internetseiten

von grossen Softwareherstellern, dann können wir wohl davon ausgehen, dass die

Programme dort nicht infi ziert sind. Sobald wir aber von irgendwelchen unbekann-

ten Seiten Programme beziehen, müssen wir vorsichtig sein! Eine weitere, immer

wieder falsch zitierte Möglichkeit, sich einen Virus einzufangen, sind die Viren, die

man per E-Mail bekommt. Dabei ist folgendes zu sagen: Ein E-Mail an sich kann

keinen Virus enthalten! Trotzdem besteht die Möglichkeit, sich per E-Mail einen

Wie wählt man ein

gutes Passwort?

Viren aus dem

Internet

s i c h e r h e i t i m i n t e r n e t

160

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

Virus einzufangen. Aber nur über einen sogenannten E-Mailanhang (Attachment),

das heisst, ein Programm oder ein Dokument (z.B. Word-Dokument), das einem

per E-Mail zugeschickt wird. Falls dieser Anhang mit einem Virus infi ziert ist, kann

der Virus übertragen werden. Es ist nun aber nicht so, dass wir vom blossen

Öffnen/Lesen des E-Mails den Virus aktivieren könnten. Erst, wenn wir den Anhang

ausführen oder in einer Applikation anschauen, besteht die Gefahr, dass ein allfäl-

liger Virus in Aktion tritt. Dies muss nicht heissen, dass der Computer abstürzt

oder anderweitig anormal reagiert. Es kann sein, dass sich der Virus im Computer

unbemerkt einnistet und erst zu einem späteren Zeitpunkt in Aktion tritt.

E-Mailsicherheit

Wenn wir über das Internet E-Mails verschicken, dann kommt das dem Verschicken

einer Postkarte gleich. Jedermann, der sie in die Finger bekommt, kann sie lesen.

Man sollte also nur das per E-Mail verschicken, was man auch auf eine Postkarte

schreiben würde. Dabei wird es sich sicherlich nicht um vertrauliche Daten han-

deln. Ich rate also dringendst davon ab, irgendwelche Bilanzen, Verträge oder

sonstige sensitive Inhalte mit normaler E-Mailpost zu verschicken! Um sicher zu

sein, dass kein Ungebetener eine Mail liest, sollte man PGP (Pretty Good Privacy)

verwenden (siehe Artikel «PGP»).

Ein relativ neues Phänomen ist das der Makro-Viren. Berühmt-berüchtigt ist vor

allem der «I-Love-You» Virus geworden. Es handelt sich dabei um spezielle Pro-

gramme, welche sich als angehängte Text-Dateien tarnen. Werden sie vom Benut-

zer geöffnet, lesen sie alle E-Mail Adressen aus dem Adressbuch und versenden

sich selbst. Zur Entwarnung ist zu sagen, dass bisher nur Microsofts «Outlook»-

Programm für Windows betroffen ist. Als Vorbeugung ist zu empfehlen, nur die

allerletzte Version dieses Programms zu benutzen, die Vorschau abzuschalten und

in den Systemeinstellungen die Anzeige von Dateiendungen einzuschalten. Mit

Hilfe des letzten Tipps würde man sehen, dass z.B. die Dateiendung des I-Love-You

Virus nicht «.txt», sondern «.txt.vbs» lautet, was ein ausführbares Programm ist.

Sicherheit beim Surfen

Sicherlich ist schon jeder, der etwas im Internet herumgesurft ist, auf eine Seite

gestossen, wo er nach seinen Personalien gefragt worden ist. Nichts Böses ahnend,

wurden diese eingegeben und weiter ging es. Man sollte sich überlegen, wieso

der Anbieter eines Dienstes an unseren Personalien interessiert ist. Es gibt sicher

gute Gründe dafür, nur sollten diese offensichtlich sein! Es geht nicht nur um

unsere Personalien, sondern besonders auch um unsere E-Mailadresse. Die Folgen

von unachtsamem Umgehen mit dieser können Werbemails sein, die einem den

elektronischen Briefkasten verstopfen. Es gibt im Internet etliche Seiten, die nur

darauf aus sind, E-Mailadresse von Leuten zu sammeln, um diesen anschliessend

Werbung zukommen zu lassen. Also Vorsicht, beim Angeben der persönlichen

E-Mailadresse.

Wenn es darum geht, Bestellungen aufzugeben und dabei eventuell die Kreditkar-

tennummer preiszugeben, ist ebenfalls Vorsicht geboten. Grundsätzlich müssen

wir darauf achten, dass wir sensitive Daten nur angeben, wenn eine sichere Verbin-

dung besteht. Dies können wir feststellen, indem wir in der Statuszeile des Brow-

sers nachschauen, ob ein geschlossenes Schloss angezeigt wird. Falls ja, werden

alle Daten, die im Browser eingegeben werden, sicher von uns zum Betreiber

der Internetseite übertragen. Falls dies nicht der Fall ist, kann jeder potentielle

Angreifer unsere Eingaben mitlesen und eventuell missbrauchen. Weiter sollte

darauf geachtet werden, auf welchen Internetseiten wir unsere Daten angeben.

Wir müssen immer davon ausgehen, dass der Anbieter der Internetseite unsere

Keine vertraulichen

Daten unverschlüsselt

versenden

Angabe von

Personalien

Bestellungen im

Internet

161

Kreditkartendaten missbrauchen könnte. Zusammenfassend möchte ich jedoch

sagen, dass ich nicht grundsätzlich davon abrate, die Kreditkarte im Internet zu

gebrauchen. Im Gegenteil! Aber man sollte sich zuerst überlegen, wo man einkauft!

Neben der Geheimhaltung der Kreditkartennummer gibt es auch den Datenschutz

zu beachten. Viele Webseiten senden sogenannte «Cookies», welche der Browser

bei sich selbst abspeichert. Cookies sind kleine Dateninformationen, die von der

Webseite benutzt werden, um die Aktionen des Besuchers zu verfolgen. Und

gerade hier liegt das Problem: Auf diese Weise können sehr einfach Benutzerprofi le

angelegt werden. Im Normalfall führt das einfach zu (mehr) personalisierter Wer-

bung, was nur lästig ist. Im Extremfall kann das aber zu Ueberwachungszwecken

ausgenutzt werden. Auf der anderen Seite sind viele Seiten ohne Cookies nicht

funktionsfähig. Es empfi ehlt sich daher in den Optionen einzustellen, dass Cookies

nur nach einer Nachfrage gespeichert werden. Der Benutzer erhält so die Kontrolle,

welche Daten eine Webseite bei ihm speichert.

Internetbanking

Immer mehr Banken bieten, auch in der Schweiz, Internetbanking an. Beim Inter-

netbanking handelt es sich um ein Programm, das die Bank anbietet, um Bank-

geschäfte übers Internet zu erledigen. Das reicht vom blossen Bearbeiten der

Zahlungen bis hin zu Börsengeschäften. Ohne Zweifel kann hier nicht auf Sicher-

heit verzichtet werden! Es ist sehr bequem, wenn man auch Nachts um 2.00 Uhr

noch nachschauen kann, wie wenig Geld man auf seinem Konto hat. Die Ver-

bindung vom eigenen Computer zur Bank ist hierbei absolut sicher gestaltet,

sodass auch ein cleverer Angreifer keine Chancen hat etwas zu manipulieren

oder mitzulesen. Man muss aber immer wieder betonen, dass es eine Schwach-

stelle im ganzen System gibt. Diese liegt bei uns selber. Die Bank schickt uns die

«Streichliste» und das Passwort in zwei verschiedenen Briefen, damit grösstmögli-

che Sicherheit garantiert ist. Was tun wir damit? Wir nehmen alle Informationen

und deponieren sie neben dem Computer, damit sie auch schnell zur Hand sind,

wenn wir sie brauchen. Genau hier liegt das Problem. Stellen wir uns doch vor, dass

jemand dieses Informationen sieht. Anschliessend dürfte es für ihn ein leichtes

sein, etwas über unsere Bankgeschäfte zu erfahren, oder gar etwas zu unserem

Schaden zu unternehmen. Also, Streichliste und Passwörter getrennt und sicher

aufbewahren, dann ist auch Internetbanking eine sichere Sache!

Sicherheit im

elektronischen

Zahlungsverkehr

s i c h e r h e i t i m i n t e r n e t

162

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

N i c k y K e r n

I n f o r m a t i k s t u d e n t , n i c k y @ p o l y g u i d e . c h

PGP

Hast du dich schon einmal gefragt, was mit deiner E-Mail passiert, nachdem du auf

den Send-Button gedrückt hast? Die E-Mail kommt an vielen verschiedenen Com-

putern vorbei, und niemand kann genau sagen, an welchen. Um zu verhindern,

dass einfach irgendjemand deine E-Mails lesen kann, kannst du sie verschlüsseln.

Darum geht es in diesem Artikel. Konkret wird das Programm PGP („Pretty Good

Privacy“) beschrieben, welches heutzutage eine Art quasi-Standard darstellt.

Warum soll ich PGP verwenden?

Im Gegensatz zum Abhören von Telefongesprächen ist die Überwachung des

E-Mail-Verkehrs technisch sehr einfach und wird meist ohne richterliche Verfügung

durchgeführt. Daher ist es legitim und notwendig, die eigene elektronische Korres-

pondenz zu schützen.

Wie funktioniert PGP?

PGP bietet im wesentlichen zwei Operationen an: das Verschlüsseln und das Signie-

ren von Botschaften.

PGP basiert auf einem (mittlerweile sogar zwei) Public-Key-Verfahren. Bei diesem

Verfahren werden zwei Schlüssel verwendet, einer ist geheim, der andere öffent-

lich. Der öffentliche Schlüssel sollte so weit wie möglich verbreitet werden,

während der geheime möglichst geheim bleiben soll, d.h. es darf absolut niemand

Zugang zu diesem Schlüssel erhalten.

Für eine Signatur wird nun die Botschaft mit dem geheimen Schlüssel

verschlüsselt. Diese verschlüsselte Botschaft kann nun mit dem öffentlichen

Schlüssel von jedem gelesen werden. Da nur der „Besitzer“ eines Schlüssels Zugang

zu dessen geheimen Schlüssel hat, ist nun sichergestellt, dass die Botschaft wirklich

von ihm stammt, da niemand anders die Signatur hätte erzeugen können.

Zum Verschlüsseln wird die Botschaft mit dem öffentlichen Schlüssel des Emp-

fängers verschlüsselt. Da nur dieser den Zugang zum zugehörigen geheimen

Schlüssel hat, kann nur dieser die Botschaft lesen.

Was ist das Web of Trust?

Bei jedem Public Key Verfahren ist die Authentizität („Echtheit”) der Public Keys ein

Problem. Wenn ich eine unterschriebene E-Mail bekomme, so kann ich mir zwar

einfach den Publik-Key des Senders holen und überprüfen, ob ich eine gültige

Unterschrift habe. Ich kann aber nicht einfach überprüfen, ob der Schlüssel, den ich

habe, wirklich von der Person stammt, deren Name im Schlüssel steht.

Wie wird die

Echtheit überprüft?

Public Key

Verschlüsselung

163

Ich muss nun die Echtheit dieses Public Keys überprüfen. Dazu habe ich verschie-

dene Möglichkeiten, zum Beispiel:

1. Ich suche im offi ziellen Telefonbuch nach der Telefonnummer des Senders, rufe

ihn an und lasse mir von ihm seine Schlüsseldaten geben. Dazu muss ich ihn

aber kennen (Stimmenidentifi kation).

2. Ich gehe beim Sender vorbei, lasse mir seinen Ausweis zeigen und die

Schlüsseldaten geben.

3. Ich schaue, ob jemand, den ich kenne, seine Identität elektronisch bestätigt.

Die ersten beiden Möglichkeiten sind aufwendig und zum Teil undurchführbar

(wenn der Key zum Beispiel einer Person weit weg gehört). Die Dritte ist dagegen

relativ einfach.

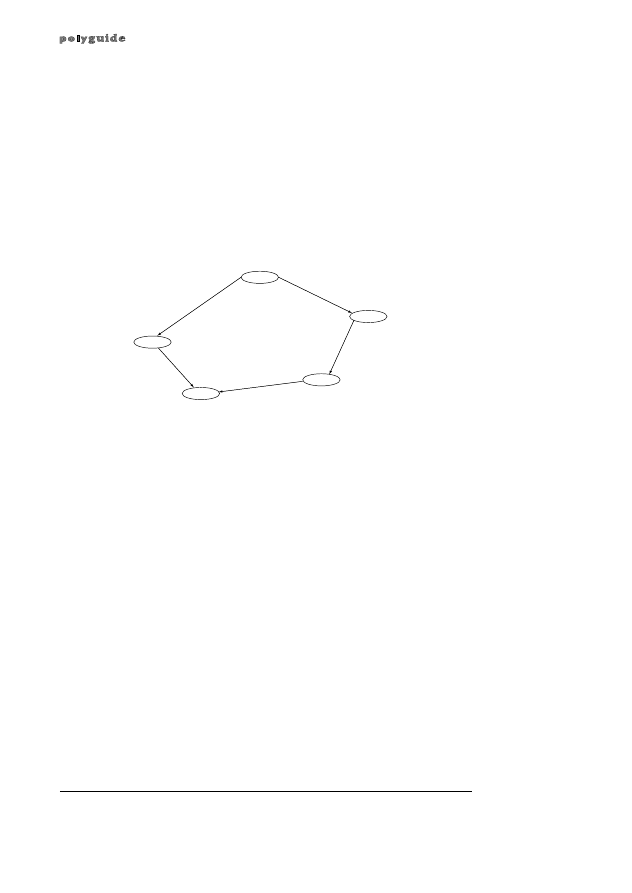

Wie das Bild zeigt, bestätigt Marcel Waldvogel, dass der Schlüssel 0x7B7AE5E1 Ger-

mano Caronni gehört (Marcel hat den Schlüssel von Germano unterschrieben). Der

Schlüssel 0xDD934139 hat wiederum den Schlüssel von Marcel Waldvogel unter-

schrieben und bestätigt damit, dass der Schlüssel 0xAB96E86D ihm gehört. Dane-

ben gibt es noch einen weiteren Pfad über das ct‘magazin und Hanno Wagner.

Damit solche Pfade existieren können, müssen möglichst viele Schlüsselinhaber

die Schlüssel anderer Schlüsselinhaber unterschreiben und diese Unterschriften

auf den Keyservern veröffentlichen, damit Dritte diese Bestätigungen auch nutzen

können. Das Ganze wird dann Web of Trust genannt.

Die Pfade sollten möglichst kurz und disjunkt sein: Die Pfade sind Ketten von

Bestätigungen. Je länger der Pfad zwischen zwei Schlüsseln ist, desto weniger

Vertrauen kann man die in die Korrektheit aller Unterschriften haben. Pfade, die

keinen gemeinsamen Schlüssel zwischen dem Start- und Endschlüssel haben, sind

disjunkt. Je mehr disjunkte Pfade existieren, desto geringer ist die Wahrscheinlich-

keit, dass ein „schwarzes Schaf“ durch eine falsch ausgestellte Unterschrift eine

Bestätigungskette vortäuscht, die so gar nicht existiert.

Fazit

Ich hoffe, es ist jedem klar geworden, warum E-Mail-Verschlüsseln etwas sinnvolles

ist. In der Link-Liste hat es einige Links auf PGP-Seiten im Internet, die auch zeigen,

wo man PGP herunterladen kann, wie man das Programm verwendet, etc.

DD934139

AB96E86D

BB1D9FD

C26EE891

7B7AE5E1

Marcel Waldvogel <waldvogel@tik.ee.ethz.ch>

ct magazine CERTIFICATE <pgpCA@ct.heise.de>

Hanno Wagner <wagner@bidnix.ik.fh-hannover.de>

Germano Caronni <caronni@tik.ee.ethz.ch>

Paths from Key 0xDD934139 to Key 0x7B7AE5E1

Patrick Feisthammel <pafei@rubin.ch>

Links

http://www.pgpi.org

http://home.kamp.net/home/kai.raven/pgp/pgpanltg.htm

p g p

164

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

S t e p h a n W ü r m l i n ,

D i p l . I n f o r m a t i k - I n g . E T H , w u e r m l i n @ p o l y g u i d e . c h

Suchen im Internet

Das Internet enthält eine gigantische Informationsmenge, die grösste, die der

Mensch je geschaffen hat. Das Finden der gewünschten Informationen ist deshalb

nicht die einfachste Aufgabe. Auf diesen Seiten versuche ich euch eine Einführung

in das effi ziente Suchen im Internet zu geben. Zuerst möchte ich die verschiedenen

Suchdienste erklären:

Ein Katalog enthält ein manuell erstelltes Suchangebot. Prominente Beispiele für

Kataloge sind Yahoo (www.yahoo.com) oder Alles Klar (www.allesklar.de). Im ein-

fachsten Fall steckt hinter einem manuell erstellten Suchangebot eine alphabeti-

sche oder nach thematischen Kriterien geordnete Liste.

Eine Suchmaschine ist ein Suchdienst, der ein Suchangebot automatisiert erstellt,

wie zum Beispiel Altavista (www.altavista.com) oder Fireball (www.fi reball.de).

Meta-Suchmaschinen schließlich sind Recherchetools der nächsten Generation,

die mehrere einfache Suchmaschinen parallel abfragen und die Ergebnisse aufbe-

reiten. Mit derselben Bedeutung benutzt man auch Bezeichnungen wie Meta-

Maschine, Multi-Searcher oder Parallel-Searcher.

Kataloge

Nicht zu verachten sind manuell zusammengestellte Suchangebote, lange Listen,

in denen Freaks seit den Urtagen des Internet interessante Netzadressen mehr

oder minder geordnet zusammenstellen. Automatische Suchmaschinen verstehen

Texte nicht wirklich, sondern gewichten Dokumente nur nach Worthäufi gkeit. Im

Gegensatz dazu steckt hinter manuellen Angeboten meistens ein kluger Kopf, der

für den späteren Nutzer eine intelligente Vorauswahl trifft.

Ebenfalls in die Kategorie Handarbeit gehören die FAQs, Frage- und Antwortlisten

zu allem Möglichen und Unmöglichen.

Strukturiert man diese unübersichtlichen linearen Listen nach Themengebieten,

erhält man die sogenannten Kataloge. Auch sie «leben» davon, daß Menschen

(Tag und Nacht) im Netz surfen, Adressen sammeln, erfassen und auswerten. Für

Kataloge spricht die redaktionelle Bewertung, die automatisierte Meta-Sucher so

nicht leisten können.

Wichtige Suchparameter

+Wort

«Wort» erzwingen

-Wort

«Wort» verbieten

“Diese Phrase“

«Diese Phrase» erzwingen

Wort*

Abdeckung der Suche nach «Wort», «Wortlaut», «Wortwahl» oder «Wortspiel».

Den Stern nennt man Wildcard.

165

Aber: So lobenswert diese Bemühungen auch sind - mit der Dynamik des Internet

können manuelle Kataloge nicht mithalten. Eine Analyse von WWW-Adressen in

Proxy-Caches hat zutage gefördert, daß bereits nach einem halben Jahr die Hälfte

aller Adressen veraltet ist. Der Anspruch, das Informationsangebot im Internet zu

erfassen, wird von Katalogen auch nicht annähernd erfüllt.

Automaten

Wenn menschliche Arbeitskraft nicht mehr ausreicht, eine Tätigkeit zufriedenstel-

lend auszuführen, müssen Maschinen das übernehmen. Im Internet kommt

Suchmaschinen im engeren Sinne diese Aufgabe zu. Die drei international

größten und bekanntesten heißen Altavista (http://www.altavista.com/), und

Hotbot (http://www.hotbot.com/). Auf deutschsprachige Inhalte haben sich Fire-

ball (http://www.fi reball.de/), Crawler.de (http://www.crawler.de) und Eule (http:/

/www.eule.de) spezialisiert. Wer nach schweizerischen Inhalten sucht, ist am

besten bei BlueWin Search (http://www.sear.ch) und bei Swiss Search (http://

www.search.ch) dran.

Das ist jedoch nur die Spitze des Eisberges; eine vollständige Aufl istung aller Such-

maschinen würde mehrere A4-Seiten füllen. Freundlicherweise haben das andere

vor uns bereits getan.

Unter http://dir.yahoo.com/Computers_and_Internet/Internet/World_Wide_Web/

Searching_the_Web/ steht die grösste Zusammenstellung von Suchdiensten im

Internet - es sind mehr als tausend. Auf der Polyguide-Homepage haben wir

euch auch ein Sprungbrett zur Suche im Internet zusammengestellt (http://

www.polyguide.ch/search/).

Recherchetipps

Überlege dir, mit welchen Worten das Gesuchte am besten beschrieben wird.

Optimaler Suchfi lter

Welche

Worte

müssen in den gesuchten Texten unbedingt enthalten sein

(UND-Verknüpfung, +), welche können vorkommen (ODER-Verknüpfung, ohne

Operator) und welche dürfen auf keinen Fall auftauchen (NOT-Operator, -)?

Mache dir auch darüber Gedanken, ob der exakte Wortlaut in voller Länge

vorkommen muss, oder ob mit Wildcards trunkierte Wortstämme sinnvoller sind.

Wähle für die erste Suche am besten eine Meta-Suchmaschine aus; damit hast

Meta-Suchmaschine

du die höchste Gewähr, auch alles zu erfassen.

Bevor du die Suche startest: Lies die Bedienungsanleitung - auch wenn’s

Bedienungsanleitung

lästig ist! (Die Bedienungsanleitung steht meist unter Schaltern wie «Help»,

«Hilfe» oder «Tipps».)

Wer mit einer Meta-Suchmaschine nicht fündig wurde, sollte mit einer

Branchensucmaschine

konventionellen Suchmaschine weitersuchen. Hier hat man gegenüber den

Meta-Suchmaschinen meist den Vorteil, genauer suchen zu können.

Die Auswahl an Operatoren und Optionen ist grösser.

s u c h e n i m i n t e r n e t

166

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

Meta-Suchmaschinen

Nun decken aber diese Suchmaschinen nur einen Bruchteil des Internet ab. Die

Suche mit einer einzelnen Suchmaschine ähnelt somit eher einem Spiel mit dem

Zufall. Kombiniert man jedoch die Ergebnisse der sechs grössten Suchmaschinen,

so erzielt man eine 3,5mal bessere Abdeckung als mit der besten Einzelrecherche.

Somit lautet der einfachste Lösungsvorschlag der Wissenschaftler: Benutze solche

Suchmaschinen, die parallel möglichst viele Suchdienste auf einmal absuchen und

die Ergebnisse zusammenführen. Solche Maschinen nennt man Meta-Suchmaschi-

nen.

Nur unter Ausnutzung aller zur Verfügung stehenden Suchangebote kann

es gelingen, der Informationsfl ut im Internet Herr zu werden. Die beiden inter-

national bekanntesten Meta-Suchmaschinen sind der am Computer Science

Department der University of Washington entwickelte MetaCrawler (http://

www.metacrawler.com/) und die kommerzielle Maschine Highway61 von Virtual

Mirror in Highland Park, New Jersey (http://www.highway61.com/).

Für den deutschsprachigen Raum wurde am Regionalen Rechenzentrum Nieder-

sachsen an der Uni Hannover als erste deutsche Meta-Suchmaschine MetaGer

entwickelt (http://www.metager.de/). Zusätzlich gibt es noch eine weitere gute,

deutsche Meta-Suchmaschine mit dem Namen apollo7 (http://www.apollo7.de/).

Bleibt nur noch zu hoffen, dass mit diesen Informationen, den Recherchetipps und

der Aufl istung der Suchmaschinen, Kataloge, Verzeichnisse und Nachschlagewerke

dein Einstieg ins Internet einfacher vor sich geht.

Desweiteren empfehle ich interessierten Lesern die URL http://www.suchfi bel.de/

und die ETH-Seite http://www.educeth.ch/internet-kompetenz/.

Links

Suchdienste

http://www.altavista.com

http://www.hotbot.com

http://www.search.ch

http://www.sear.ch

http://www.eule.de

http://www.fi reball.de

Kataloge

http://www.yahoo.com

http://www.newhoo.com

http://www.sherlook.ch

http://www.netstart.ch

http://www.yahoo.de

http://www.allesklar.de

Metasuchdienste

http://www.metacrawler.com

http://www.highway61.com

http://www.metager.de

http://www.apollo7.de

Sprungbretter

http://www.polyguide.ch/search

Weitere Infos

http://www.educeth.ch/internet-kompetenz

http://www.searchenginewatch.com

http://www.suchfi bel.de

167

Inserat Ascom

168

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

M i c h a e l G r o s s n i k l a u s

I n f o r m a t i k s t u d e n t , m i c h a e l @ p o l y g u i d e . c h

Unix und Sun

Viele Studierende kommen an die ETH und glauben, Computer seien PCs und

Macintosh, die unter den Betriebssystemen DOS, Windows beziehungsweise

MacOS laufen. An der ETH sind jedoch nicht einmal die Hälfte der Computer

Rechner dieser Art. Hier heisst es sich mit der Architektur SUN Sparc und dem

Betriebssystem UNIX auseinanderzusetzen.

Erste Schritte in UNIX

Im ersten Semester bekommt jeder neue Studierende einen Account, also ein

Konto mit Zugriffsname und Passwort. Damit kann man sich nun auf allen Compu-

tern, die den Studierenden an der ETH zur Verfügung stehen, einloggen. Nach

dem Anmelden startet auf UNIX Maschinen gewöhnlicherweise eine graphische

Oberfl äche. Bei den Rechnern im Hauptgebäude ist dies das Common Desktop

Environment (CDE), bei dessen erstem Start ein Hilfefenster, ein Dateimanager und

eine Programmleiste erscheint.

In der Mitte der Programmleiste befi nden sich vier grosse Knöpfe. Sie stellen vier

verschiedene Arbeitsoberfl ächen dar und sollen helfen, falls der Bildschirm einmal

zu klein wird, um alle offenen Programme anzuzeigen. Links von diesen Knöpfen

befi nden sich Symbole, die Verknüpfungen zu den wichtigsten Programmen, wie

zum Beispiel zum Webbrowser Netscape, zum Dateimanager, zum Texteditor oder

zum Terminal, darstellen. Weitere Programme können über den kleinen Pfeil, der

sich über jedem dieser Symbole befi ndet gestartet werden. Im weiteren befi ndet

sich in diesem Teil der Programmleiste auch noch ein Symbol, das anzeigt, ob der

angemeldete Benutzer neue Mail bekommen hat. Wird dieses Symbol angeklickt,

so startet ein kleines Mailprogramm, mit dem Nachrichten gelesen und versendet

werden können. Auf der rechten Seite der Leiste fi nden sich Symbole die es ermög-

lichen das System zu konfi gurieren, Hilfe zu bekommen, Dateien zu drucken (Dru-

ckersymbol) und Dateien zu löschen (Papierkorb). Auf beiden Symbole können

Objekte durch Drag&Drop gezogen werden. Es gibt jedoch effi zientere Arten zu

drucken (siehe Artikel «Drucken an der ETH») oder Dateien zu löschen.

Terminal und Shell

Eines der Programme, die sich in der Programmleiste fi nden, ist das Terminal. Unter

UNIX Systemen ist es eines der wichtigsten Programme schlechthin. Es erlaubt dem

Benutzer den direkten Zugriff auf das System. Hier können Dateien ohne Umweg

über irgendwelche Papierkörbe für immer und ewig gelöscht werden. Hier können

Programme, die nicht in der Programmleiste konfi guriert sind, gestartet werden.

Hier können Programme, die nicht mehr reagieren mit Gewalt beendet werden.

Ein Terminal arbeitet textorientiert, das heisst der Benutzer gibt Befehle ein und

das System führt sie aus. Den Befehlsinterpreter des Terminals nennt man Shell und

CDE

Programme starten

Das Terminal ist ein

mächtiges Programm

169

wie immer in der Welt von UNIX gibt es nicht nur einen, sondern Dutzende. Auf den

Rechnern im Hauptgebäude ist standardmässig tcsh voreingestellt, neben bash die

wohl wichtigste Shell.

Hilfe

Unix beinhaltet auch ein Hilfesystem, die sogenannten Manualpages. Für jedes

mögliche Programm oder Dateiformat gibt es eine Hilfeseite. Das graphische Pro-

gramm zum Betrachten der Manual-Pages heisst xman, das Programm für tex-

torientierte Terminals einfach man. Die Manualpages sind in einzelne Kapitel

gegliedert. Kapitel 1 beinhaltet die Benutzerbefehle, Kapitel 2 das Programmier-

Interface und Kapitel 5 Dateiformate. Will man sich also, die umfangreiche Doku-

mentation seiner Shell anzeigen, so tippt man im Terminal einfach man tcsh.

Wichtige Unix-Befehle

Startet das angegebene Programm

Programmname

Startet das angegebene Programm im Hintergrund. Dies erlaubt dem Benutzer

Programmname &

mit dem Terminal weiter zuarbeiten, ohne dass er auf das Beenden des

gestarteten Programmes, zum Beispiel netscape oder xmaple, warten muss.

Listet alle Programme auf, die etwas mit dem angegebenen Stichwort

apropos Stichwort

zu tun haben

Zeigt die Dokumentation des spezifi zierten Befehles an

man Befehl

Zeigt den Inhalt einer Datei auf dem Terminal an

cat Datei

Zeigt den Inhalt einer Datei auf dem Terminal an, wartet jedoch nach einer Seite

more Datei

auf

einen

Tastendruck

Zeigt die Attribute einer Datei, den Inhalt eines Verzeichnisses oder wenn

ls [Datei|Verzeichnis]

nichts angegeben wird, den Inhalt des aktuellen Verzeichnisses an. Wem die

Information die ls standardmässig ausgibt nicht reicht, kann es mit ls –la oder

ls –ll versuchen.

Kopiert die Datei Quelle an die Stelle Ziel im Verzeichnisbaum.

cp Quelle Ziel

Verschiebt die Datei Quelle an die Stelle Ziel.

mv Quelle Ziel

Löscht die angegebene Datei. Es gibt für diesen Befehl keinen Weg, ihn

rm Dateiname

rückgängig zu machen. Will man ein Verzeichnis mit allen Unterverzeichnissen

löschen verwendet man den Befehl rm –rf Verzeichnis.

Wechselt ins angegebene Verzeichnis. Wird nichts angegeben, so wechselt

cd [Verzechnis]

cd ins Homeverzeichnis des Benutzers. Um in das nächst obere Verzeichnis

in der Baumstruktur zu wechseln, wird der Befehl cd .. verwendet.

Erstellt

ein

Verzeichnis

mkdir Verzeichnis

Löscht ein Verzeichnis. Häufi g ist jedoch der Befehl rm –rf wie oben

rmdir Verzeichnis

besprochen

effi zienter.

Prüft ob eine Diskette eingelegt ist. Falls ja wird der Inhalt der Diskette dem

volcheck

Benutzer

im

Verzeichnis

/fl oppy/fl oppy0/ zugänglich gemacht.

Wirft die Diskette aus.

eject

Zeigt

Informationen

über die Quota, also über den Platz, der dem Benutzer zur

quota

Verfügung steht, an.

Schiesst

aufgehängte Fensterprogramme per mausklick ab

xkill

u n i x u n d s u n

In Unix stehen viele

Hilfen zur Verfügung

170

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

P e d r o G o n n e t

I n f o r m a t i k s t u d e n t E T H , p e d r o @ v i s . e t h z . c h

Wichtige Tools

Obwohl sich alle Departemente der ETH ziemlich stark voneinander unterscheiden,

sehen sich die Studierende gezwungen, sich mit den gleichen Werkzeugen am

Computer herumzuschlagen. Hier also eine kurze Liste der Wichtigsten:

Maple

Ein ziemlich starkes Programm, um sowohl numerisch als auch symbolisch zu

rechnen. Dank der Pascal-ähnlichen Programmiersprache fällt den meisten der

Einstieg ziemlich leicht. Es gibt auch eine Studentenversion, welche ihr beim SSD

erwerben könnt.

www.maplesoft.com, Liste von Tutorials: www.maplesoft.com/cybermath/sh_www_learning.html

Mathematica

Auch ein Programm für numerische und symbolische Mathematik. Ist bei Mathe-

matikern ziemlich beliebt, stösst aber andere wegen der etwas komischen Syntax

eher ab.

www.mathematica.com, www.wolfram.com, Liste von Tutorials: library.wolfram.com/tutorials/

Matlab

Wer sich dazu gezwungen sieht mit Matrizen zu rechen, der wird – früher oder

später – zu Matlab greifen müssen. Der Umfang dieses Pakets ist überwältigend: für

fast jedes Problem gibt es eine implementierte Lösung und man kann sogar fertige

Applikationen damit schreiben.

www.mathworks.com, Einführung: http://www.mathworks.com/access/helpdesk/help/

techdoc/basics/getstarted.shtml

SPSS

SPSS ist ein umfassendes und mächtiges Paket zur statistischen Analyse von Daten.

Es wurde ursprünglich für den Bereich der Sozialwissenschaften entwickelt und ist

in diesem Bereich auch weit verbreitet. Inzwischen bietet es auch eine Vielzahl von

statistischen Methoden, die für andere Anwendungsgebiete typisch sind.

www.ssps.com, FAQ: http://www.spss.com/tech/faq.html

PSpice

Schaltungen zeichnen und simulieren. Dieses Programm ist der de-facto Standard

dafür.

www.orcad.com,

171

inserat nzz

172

c ra s h k u r s i n t e r n e t u n d i n fo r m a t i k

inserat

PriceWaterhouse-

Coopers

Wyszukiwarka

Podobne podstrony:

japanisch crash kurs MQHQRIAFDQGVXMPPJXPL5DOS3ONZDK2VV5LFYUY

Mobilny swiat dla Pan Krotki kurs informatyki dla kazdej z nas

kurs flash, TiR UAM II ROK, Informatyka

informacja dla rodzicow, KURS WYCHOWAWCÓW KOLONIJNYCH, dokumenty

Kurs CSS, INFORMATYKA

Kurs Excella - Podstawy, informatyczne

KURS PHP, Informatyka

Internet informacja o III. kursie sędziego PZSS, III kurs na sędziego PZSS

VHDL - praktyka, ۞ Nauka i Technika, Informatyka, Programowanie, Kurs VHDL

Darmowy Kurs Java jak się uczyć informatyki

2 Kurs Photoshop Techniki pracy cz 2(informacje)

Kurs DOS http www compzone webpark pl, technik informatyk, soisk utk

Kurs Seo Pozycjonowanie, informatyka, Pozycjonowanie stron WWW

Turbo Pascal kurs, Technik Informatyk, Programowanie strukturalne i obiektowe Turbo Pascal

VHDL, ۞ Nauka i Technika, Informatyka, Programowanie, Kurs VHDL

pomoc z podstaw technik informatycznych, ECDL kurs komputerowy, ECDL KURS

więcej podobnych podstron