Znaczenie bezpieczeństwa informacji

i podstawowe definicje pojęć

dr inż. Bolesław Szomański

Zakład Systemów Zapewniania Jakości

Instytut Organizacji Systemów Produkcyjnych

Wydział Inżynierii Produkcji

b.szomanski@wip.pw.edu.pl

Znaczenie Bezpieczeństwa

.."jeśli lata osiemdziesiąte określano mianem dekady

jakości,

lata dziewięćdziesiąte – dekadą produktywności,

to pierwsze dziesięciolecie nowego wieku

będzie dekadą bezpieczeństwa."

o

Edward Yourdon

o

„Byte Wars: The Impact of September 11 on Information Technology

”

Plan prezentacji

Znaczenie i efekty wdrożenia systemów zarządzania

bezpieczeństwem informacji

Historia bezpieczeństwa informacji

Systemy zarządzania bezpieczeństwem informacji

na świecie

Normy dotyczące bezpieczeństwem informacji

Założenia dotyczące

bezpieczeństwa informacji

Co to jest bezpieczeństwo informacji ?

Informacja jest aktywem, który, podobnie jak inne

ważne aktywa biznesowe, ma dla instytucji wartość i

dlatego należy ją odpowiednio chronić.

Bezpieczeństwo informacji oznacza, że jest ona chroniona

przed wieloma różnymi zagrożeniami w taki sposób, aby

o

zapewnić ciągłość prowadzenia działalności,

o

zminimalizować straty

o

maksymalizować zwrot nakładów na inwestycje i działania o

charakterze biznesowym.

Bezpieczenstwo teleinformatycze

WAT

2007-03-28

(c) B.Sz

Strona 1 z 10

Założenia [2]

Bezpieczeństwo informacji oznacza :

dostępność

Właściwość bycia dostępnym i użytecznym na żądanie

upoważnionego podmiotu

o

Czyli ochronę przed utratą chwilową lub trwałą

integralność

Właściwość zapewnia dokładności i kompletności aktywów

o

Czyli ochronę przed celową lub przypadkową modyfikacją

poufność

Właściwość, że informacja nie jest udostępniana lub

wyjawiana nieupoważnionym osobom, podmiotom lub

procesom

o

Czyli ochronę przed kradzieżą lub ujawnieniem informacji

dodatkowo, mogą być brane pod uwagę inne własności takie, jak

autentyczność, rozliczalność, niezaprzeczalność i niezawodność.

Założenia [2a]

rozliczalność:

właściwość zapewniająca, że działania podmiotu mogą być

przypisane w sposób jednoznaczny tylko temu podmiotowi

(ISO 7498-2: 1989)

accountability

autentyczność:

właściwość zapewniająca, że tożsamość podmiotu lub

zasobu jest taka, jak deklarowana. Autentyczność dotyczy

takich podmiotów jak: użytkownicy, procesy, systemy i

informacja

authenticity

Założenia [2b]

niezawodność:

właściwość oznaczająca spójne, zamierzone zachowanie i skutki

Reliability

Niezapleczalność

Właściwość oznaczająca niemożność zaprzeczenia wysłania

lub zapisania informacji albo działania

Założenia [3]

Bezpieczeństwo informacji można osiągnąć, wprowadzając

odpowiedni zestaw środków:

Politykę bezpieczeństwa

Dobre praktyki,

Procedury,

Struktury organizacyjne

Funkcje oprogramowania i

sprzęt.

Zabezpieczenia te wprowadza się, aby zapewnić spełnienie

poszczególnych celów związanych z bezpieczeństwem w

instytucji

Bezpieczenstwo teleinformatycze

WAT

2007-03-28

(c) B.Sz

Strona 2 z 10

Założenia [4]

Wiele systemów informacyjnych nie było projektowanych z myślą o

bezpieczeństwie.

Bezpieczeństwo, jakie można osiągnąć za pomocą środków

technicznych,

jest ograniczone i

zaleca się, aby było wspierane przez odpowiednie zarządzanie i

procedury.

Określenie zabezpieczeń, których zastosowanie jest zalecane,

wymaga starannego planowania i zwracania uwagi na

szczegóły.

Minimalnym wymaganiem dotyczącym zarządzania

bezpieczeństwem informacji jest udział w nim wszystkich pracowników

instytucji.

Może być wymagany także udział dostawców, klientów i

udziałowców.

Oprócz tego konieczne może się okazać specjalistyczne doradztwo

osób spoza instytucji.

Założenia [5]

Środki zapewniające bezpieczeństwo informacji są

znacząco tańsze i bardziej efektywne, jeżeli są

wprowadzane w momencie specyfikacji wymagań i

na etapie projektowania

Bardzo ważne jest, aby każda instytucja określiła

swoje wymagania bezpieczeństwa w oparciu o:

Szacowanie ryzyka dotyczącego instytucji pozwalające:

o

zidentyfikować zagrożenia dla aktywów,

o

ocenić podatność na zagrożenia i

o

prawdopodobieństwo ich wystąpienia oraz

o

szacować potencjalne skutki.

Założenia [6]

zbiór wymagań

prawnych, statutowych, regulacyjnych i

kontraktowych,

o

które instytucja,

o

jej partnerzy handlowi,

o

kontrahenci i

o

usługodawcy mają spełniać

specyficzny zbiór

o

zasad,

o

celów i

o

wymagań dotyczących przetwarzania informacji,

o

Opracowane przez instytucję

• w celu wspomagania swojej działalności.

Założenia [7]

Szacowanie ryzyka wymaga systematycznego rozważania:

szkód w działalności biznesowej, wynikających z naruszenia

bezpieczeństwa,

o

z uwzględnieniem potencjalnych konsekwencji naruszenia

• poufności,

• integralności i

• dostępności informacji oraz

• innych aktywów;

realnego prawdopodobieństwa takiego naruszenia

z uwzględnieniem

o

istniejących zagrożeń,

o

podatności i

o

aktualnie stosowanych zabezpieczeń.

Bezpieczenstwo teleinformatycze

WAT

2007-03-28

(c) B.Sz

Strona 3 z 10

Założenia [8]

Ważne jest wykonywanie okresowych przeglądów ryzyka

odnoszącego się do bezpieczeństwa i zastosowanych

zabezpieczeń, tak aby:

uwzględniać zmiany wymagań dotyczących

o

działalności biznesowych i

o

priorytetów;

rozważać

o

nowe zagrożenia i

o

podatności na nie;

potwierdzać, że stosowane zabezpieczenia pozostają w

dalszym ciągu

skuteczne i

właściwe.

Inne definicje

aktywa

wszystko, co ma wartość dla organizacji.

zdarzenie związane z bezpieczeństwem informacji

Jest określonym wystąpieniem stanu

o

systemu,

o

usługi lub

o

sieci, który

• wskazuje na możliwe

przełamanie polityki bezpieczeństwa informacji,

błąd zabezpieczenia lub

nieznaną dotychczas sytuację, która

o

może być związana z bezpieczeństwem.

Nowe definicje

incydent związany z bezpieczeństwem informacji

jest to

o

pojedyncze zdarzenie lub

o

seria

niepożądanych lub niespodziewanych zdarzeń

o

związanych z bezpieczeństwem informacji,

o

które stwarzają

znaczne prawdopodobieństwo zakłócenia

o

działań biznesowych i

o

zagrażają bezpieczeństwu informacji.

Definicje

System zarządzania bezpieczeństwem informacji

SZBI

ta część całościowego systemu zarządzania, oparta na

podejściu wynikającym z ryzyka biznesowego, odnosząca

się do ustanawiania, wdrażania, eksploatacji,

monitorowania, utrzymywania i doskonalenia

bezpieczeństwa informacji

UWAGA system zarządzania obejmuje strukturę

organizacyjną, polityki, zaplanowane działania, zakresy

odpowiedzialności, praktyki, procedury, procesy i zasoby.

Bezpieczenstwo teleinformatycze

WAT

2007-03-28

(c) B.Sz

Strona 4 z 10

Definicje

zabezpieczenie

środki służące zarządzaniu ryzykiem, łącznie z politykami,

procedurami, zaleceniami, praktyką lub strukturami

organizacyjnymi, które mogą mieć naturę administracyjną,

techniczną, zarządczą lub prawną

o

UWAGA Termin zabezpieczenie jest także używany jako synonim

środka ochrony lub przeciwdziałania.

zalecenie

wyjaśnienie, co i jak zaleca się zrobić, aby osiągnąć cele

określone w politykach

Definicje

środki przetwarzania informacji

system, usługa lub infrastruktura przetwarzające informacje

lub fizyczna lokalizacja, w której się znajdują

Polityka

wyrażona przez kierownictwo ogólna intencja i kierunki

działań

Ryzyko

kombinacja prawdopodobieństwa zdarzenia i jego

konsekwencji

Definicje

strona trzecia

ta osoba lub organ, która w przypadku rozstrzygania problemu, jest

uważana za niezależną od

zaangażowanych stron

o

[ISO/IEC Guide 2:1996]

zagrożenie

potencjalna przyczyna niepożądanego incydentu, który może wywołać

szkodę w systemie lub organizacji

o

[ISO/IEC 13335-1:2004]

podatność

słabość aktywu lub grupy aktywów, która może być wykorzystana przez

co najmniej jedno zagrożenie

o

[ISO/IEC 13335-1:2004]

Historia podejścia do

bezpieczeństwa informacji

Czasy przed pojawieniem się komputerów

Zagrożenia

o

Szpiegostwo

o

Kradzież tajemnic handlowych

o

Dostarczanie fałszywych informacji

o

Kryptoanaliza

Ochrona

o

Fizyczna

o

Dostępu osób

o

Kontrwywiad i analiza informacji

o

Tajemnica handlowa

o

Prawna (patentowa)

o

Kryptologia

Bezpieczenstwo teleinformatycze

WAT

2007-03-28

(c) B.Sz

Strona 5 z 10

Poziomy bezpieczeństwa

Poziom 1 – bezpieczeństwo sprzętu

Poziom 2 – bezpieczeństwo oprogramowania

ISO 15408

Poziom 3 – Bezpieczeństwo systemów informatycznych

ISO 13335

Poziom 4 – Bezpieczeństwo informacji w organizacji

ISO 17799 i ISO 27001

Poziom 5 Bezpieczeństwo globalne ???

Historia [2]

Przetwarzanie w ośrodkach komputerowych (od 1950..)

Zagrożenia

o

Awaryjność sprzętu

o

Dostęp nieupoważnionych osób

o

Awarie oprogramowania

o

Błędne dane

Ochrona

o

Redundacja sprzętowe

o

Ochrona fizyczna

o

Backupy

o

Sprawdzanie danych

Historia [3]

Mainframe i sieci terminali (lata 60-te XXw.)

Zagrożenia

o

Jak poprzednio

oraz

o

Zniszczenie ośrodka przetwarzania

o

Nieupoważniony dostęp

o

Błędy oprogramowania

Ochrona

o

Jak poprzednio

o

Zapasowe ośrodki przetwarzania

o

Identyfikacja użytkowników i hasła

o

Testowanie oprogramowania

Historia [4]

Minikomputery i sieci lokalne (lata 70-te XXw.)

Zagrożenia

o

Jak poprzednio

o

Złośliwy kod

o

Kradzież informacji

o

Podszywanie się

Ochrona

o

Jak poprzednio

o

Przeglądy kodu

o

Szyfrowanie

o

Autentyfikacja

Bezpieczenstwo teleinformatycze

WAT

2007-03-28

(c) B.Sz

Strona 6 z 10

Historia [5]

Systemy komputerowe i mikrokomputery (lata 80-te XXw.)

Zagrożenia

o

Jak poprzednio

o

Wirusy itp.

o

Niedoświadczeni użytkownicy

o

Brak zwyczajów właściwego postępowania

o

Kradzież sprzętu i oprogramowania

Ochrona

o

Jak poprzednio

o

Programy antywirusowe

o

Szkolenie użytkowników

o

Ocena bezpieczeństwa oprogramowania (zwłaszcza systemów operacyjnych)

o

Ochrona praw autorskich

Historia [6]

Początki Internetu i uzależnienie instytucji od informacji

(lata 90 te XXw)

Zagrożenia

o

Jak poprzednio

o

Podmiana informacji (np. stron www)

o

Kradzież informacji przez ataki z internetu oraz pracowników

o

Blokowanie dostępu

o

Kradzież tożsamości

o

Robaki internetowe

Ochrona

o

Jak poprzednio

o

Firewalle i inne oprogramowanie zabezpieczające

o

Bezpieczne połączenia w internecie (SSL, VPN)

o

Ochrona danych osobowych

o

Polityki bezpieczeństwa informacji

Historia [7]

Gospodarka globalna i terroryzm (poczatek XXIw)

Zagrożenia - jak poprzednio i

o

Uzależnienie świata i gospodarki światowej od internetu i technologii

informatycznych

o

Ataki terrorystyczne

o

Znaczenie e-biznesu i internetu

o

SPAM

o

Zaostrzona walka konkurencyjna

o

Różne możliwości rozpowszechniania informacji (sieci komórkowe, przenośne

urządzenia itp.)

Ochrona - jak poprzednio i

o

Rozbudowana analiza ryzyka

o

Podpis elektroniczny

o

Metody biometryczne

o

Zarządzanie ciągłością działania

o

Systemy zarządzania bezpieczeństwem informacji

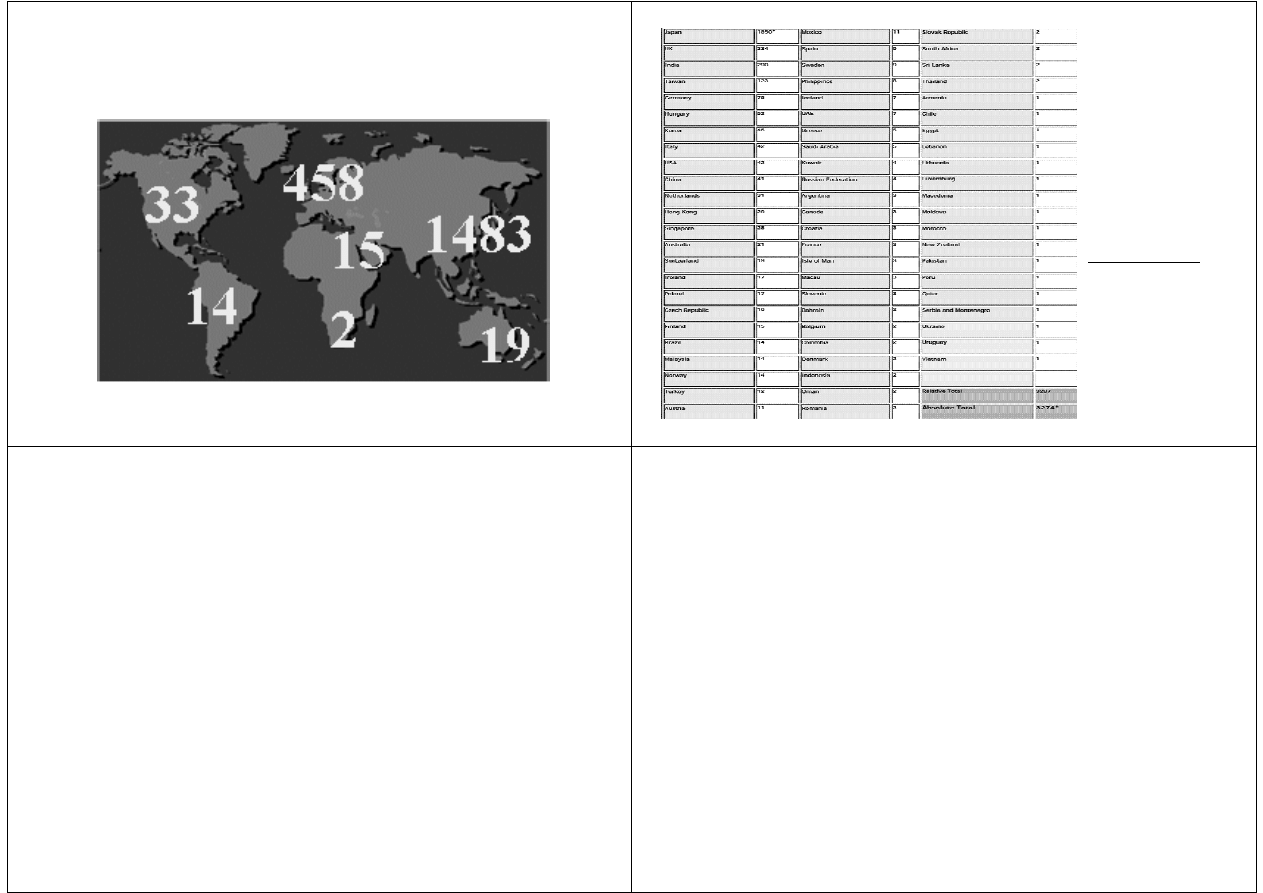

Rozkład kontynentalny certyfikacji BS 7799 - 2

2004.09.01

http://www.gammassl.co.uk/bs7799/

Bezpieczenstwo teleinformatycze

WAT

2007-03-28

(c) B.Sz

Strona 7 z 10

Rozkład kontynentalny certyfikacji BS 7799 - 2

2005.12

Certyfikaty

systemu

zarządzania

bezpieczeń

stwem

informacji

wg BS

7799-2 i ISO

27001

www.xisec.com

Stan 17.01.2007

Układ branżowy

Telekomunikacja

25%

Finanse

21 %

Usługi 3 strony

17%

Sektor informatyczny

15%

Produkcyjne

11%

Rządowe

7%

infrastrukturalne

4%

A w Polsce

Znane certyfikaty akredytowane

DGA

Komisja papierów wartościowych i giełd

Lumena

PERN

Thompson Industries

Elektrownia Turów

Talex

PTK Centertel

Remondis Data Office Sp. z o.o.

SIDEn Systemy Informatyczne Doradztwo Energetyka Sp. z o.o.

Awangarda Polska Sp. z o.o.

i in.

Bezpieczenstwo teleinformatycze

WAT

2007-03-28

(c) B.Sz

Strona 8 z 10

Normy rodziny 27000

27000: Information security management system

fundamentals and vocabulary

Najwcześniej 2008

Obecnie jeszcze ISO/IEC 13335-1

ISO/IEC 27001:2005 Information Security Management

System (ISMS) requirements

PN ISO/IEC 27001:2007

27002 ÅISO/IEC 17799: Code of practice for information

security management, 2nd edition 2005.

PN-ISO/IEC 17799:2007

Normy w opracowaniu

27003:Information security management system

implementation guidance.

Najwcześniej w 2008r

27004: ISMS Metrics & Measurements

Najwcześniej w 2008r

27005: Information Security Risk Management

W końcu 2007

Na razie ISO/IEC TR 13335-3

27006: Guidelines for the Accreditation of Bodies Operating

Certification.Registration of Security Management Systems

based on the Conformity Assessment standard ISO/IEC

17021

Jest czeka do publikacji

Ważne normy związane

ISO/IEC TR 18044:2004

Information technology -- Security techniques --

Information security incident management

ISO/IEC CD 24762

Guidelines for Information and Communication

Technology Disaster Recovery (Scenario lub services)

o

Koniec 2007?

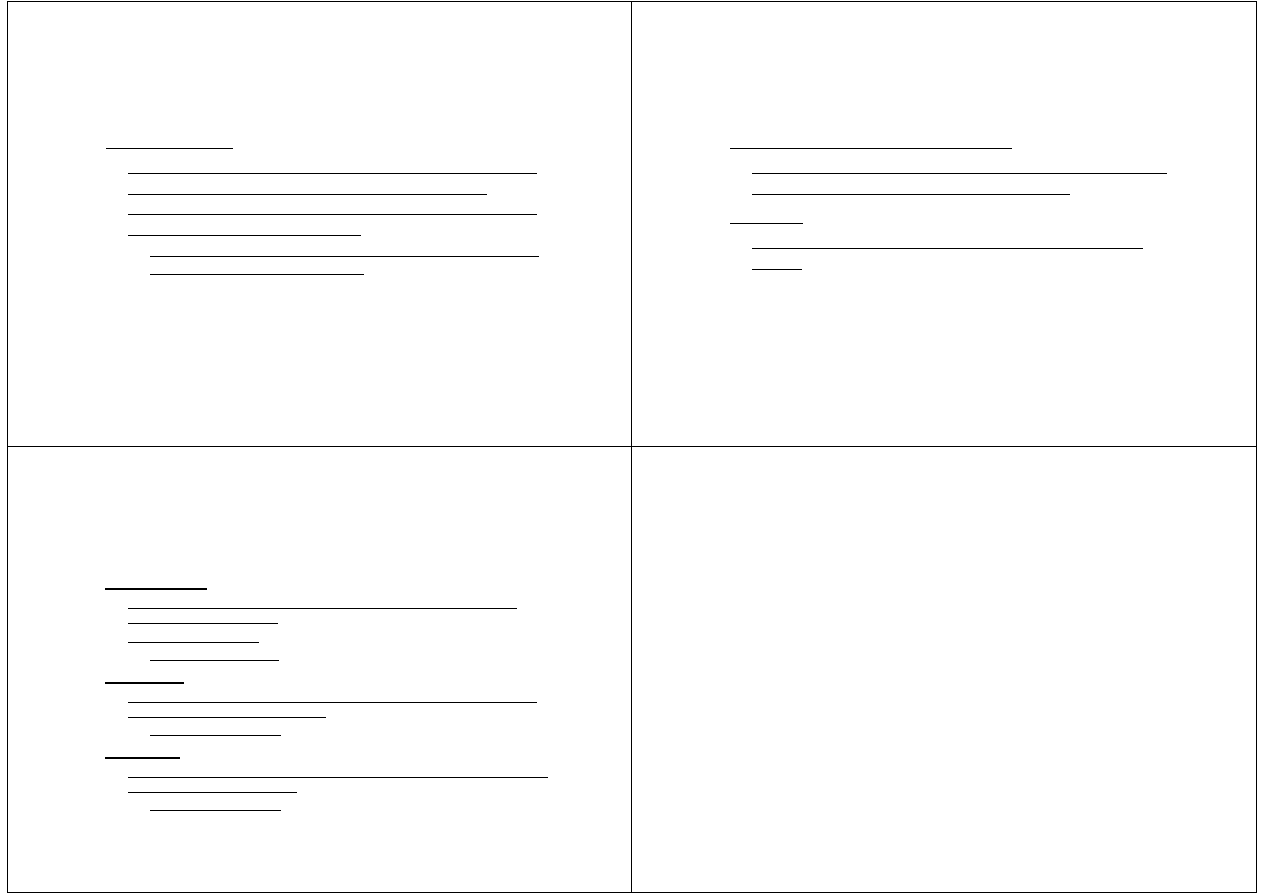

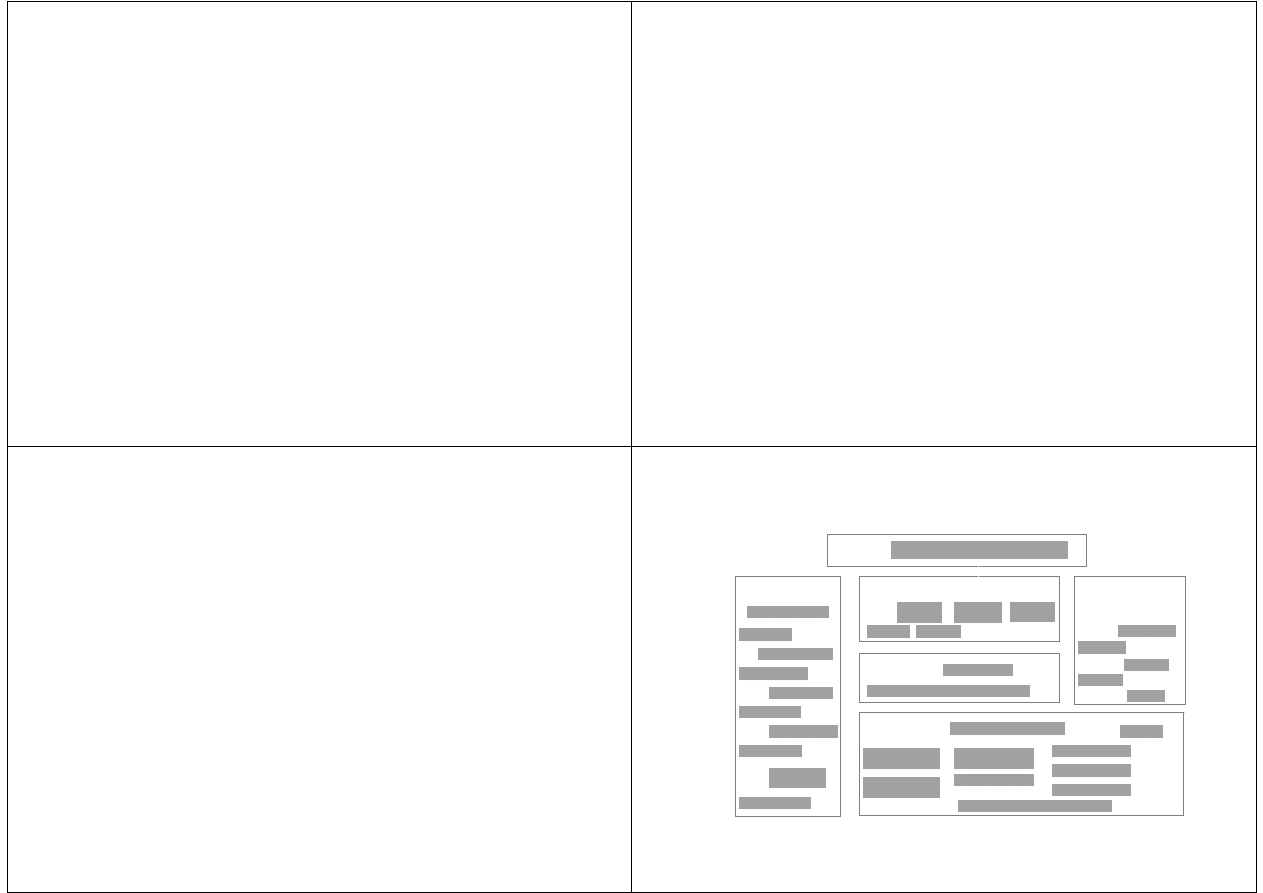

SZBI – normy związane....

Management

System

Specification

s

Guidelines

(processes

)

Technical standards

& specifications

ISMS Standard -

ISO/IEC 27001

ISO 27005

SSE -CMM

ISO 21827

Guidelines

(procedures

)

& Control Catalogues

Information security incident management

IT network security

ISO/IEC 27002

Digital Signatures

Encryption

Authentication

Access control

Non -repudiation

Time stamping

TTP Services

Management

system

audits

,

certification

&

accreditation

Product & product

system testing

Evaluation

ISO 19011

Common Criteria -

ISO 15408:2005

ISO 17021

ISO 27006

ISO 17024

Protection Profile

Register

Protection Profile

Specification

Framework for IT

Security Assurance

ISO 9001

ISO 27000

Key

Management

Hash Functions

NIST SP 800 -37

NIST SP 800 -53

NIST SP 800 -53A

Crypto module evaluation – (FIPS

140 -2)

System evaluation

ISO 20000

/Źródło: Draft justification study period - dokumenty wewnętrzne ISO/IEC JTC1/SC27/

....w 2007 roku

Bezpieczenstwo teleinformatycze

WAT

2007-03-28

(c) B.Sz

Strona 9 z 10

Bibliografia

Normy:

ISO/IEC Guide 2: 1996, Standardization and related activities -

General vocabulary

ISO/IEC Guide 73:2002, Risk management - Vocabulary - Guidelines

for use in standards

ISO/IEC 13335-1:2004, Information technology - Security techniques

- Management of information and communications technology

security - Part 1: Concepts and models for information and

communications technology security management

ISO/IEC TR 13335-3:1998, Information technology - Guidelines for

the Management of IT Security - Part 3: Techniques for the

management of IT Security

ISO/IEC 13888-1 : 1997, Information technology - Security

techniques - Non-repudiation - Part 1: General

Bibliografia 2

Normy:

ISO/IEC 1 1770- 1 : 1996 Information technology - Security

techniques - Key management - Part 1: Framework

ISO/IEC 9796-2:2002 Information technology - Security techniques -

Digital signature schemes giving message recovery - Part 2: Integer

factorization based mechanisms

ISO/IEC 9796-3:2000 Information technology - Security techniques -

Digital signature schemes giving message recovery - Part 3: Discrete

logarithm based mechanisms

ISO/IEC 14888- 1 : 1998 Information technology - Security

techniques - Digital signatures with appendix - Part 1 : General

ISO/IEC 15408-1:1999 Information technology - Security techniques

- Evaluation Criteria for IT security - Part 1 : Introduction and

general model

Bibliografia 3

ISO/IEC 14516:2002 Information technology - Security

techniques - Guidelines for the use and management of

Trusted Third Party services

IS0 15489-1 :2001 Information and documentation -

Records management - Part 1 : General

IS0 10007:2003 Quality management systems - Guidelines

for configuration management

ISO/IEC 12207: 1995 Information technology - Software life

cycle processes

IS0 19011 :2002 Guidelines for quality and/or

environmental management systems auditing

Bibliografia 4

OECD Guidelines for the Security of Information Systems

and Networks: 'Towards a Culture of Security', 2002

OECD Guidelines for Cryptography Policy, 1997

IEEE P1363-2000: Standard Specifications for Public-Key

Cryptography

ISO/IEC 18028-4 Information technology - Security

techniques - IT Network security - Part 4: Securing remote

access

ISO/IEC TR 18044 Information technology - Security

techniques - Information security incident management

Bezpieczenstwo teleinformatycze

WAT

2007-03-28

(c) B.Sz

Strona 10 z 10

Wyszukiwarka

Podobne podstrony:

Ćwiczenie 1 Historyczne znaczenie bezpieczeństwa

Znaczenie efektywności energetycznej dla bezpieczeństwa energetycznego kraju

Bezpieczeństwo i higiena pracy znaczenie, Zachomikowane - bhp, Katechizm behapowca

Grzela Wzrost znaczenia Arktyki w kontekście regionalnego bezpieczeństwa

I strona Bezpieczeństwo dziecka w szkole. Znaczenie znaków, Alll, Studia, IV semestr, Konspekty

97. BEZPIECZEŃSTWO NARODOWE- znaczenia, STUDIA EDB, Obrona narodowa i terytorialna

III do końca Bezpieczeństwo dziecka w szkole. Znaczenie znaków, Alll, Studia, IV semestr, Konspekty

II strona Bezpieczeństwo dziecka w szkole. Znaczenie znaków, Alll, Studia, IV semestr, Konspekty

BEZPIECZEŃSTWO ENERGETYCZNE I JEGO ZNACZENIE W FUNKCJONOWANIU GOSPODARKI NA PRZYKŁADZIE WĘGLA KAMIEN

Bezpieczeństwo narodowe w znaczeniu?ntralnej kategorii społecznej

Znaczenie efektywności energetycznej dla bezpieczeństwa energetycznego kraju

Wzrost znaczenia Arktyki w kontekście regionalnego bezpieczeństwa

Deep stops Richard L Pyle znaczenie głębokich przystanków bezpieczeństwa (dekompresyjnych)

Bezpieczeństwo narodowe w znaczeniu kategorii społecznej

Bezpieczenstwo na lekcji wf

więcej podobnych podstron