Rozdział 24

Nadzorowanie serwera

Windows NT

Niniejszy rozdział poświęcony jest różnym aspektom nadzoru.

W szczególności omówione zostaną wbudowane w

system

narzędzia, których zadaniem jest zapisywanie informacji

o różnorodnych zdarzeniach, mogących mieć znaczenie dla

administratora. Oto kilka przykładów:

!

Ktoś wielokrotnie próbuje zarejestrować się do systemu,

korzystając z różnych identyfikatorów (hakerzy?).

!

Niektóre aplikacje często nie pozwalają się uruchomić lub

„zawieszają się” w nieoczekiwany sposób.

!

Ktoś usiłuje skorzystać z funkcji systemu, zastrzeżonych dla

administratora.

!

Użytkownik zarejestrował się w systemie poza normalnymi

godzinami pracy.

!

Liczba osób pracujących w sieci w zadanym czasie - statystyki,

umożliwiające planowanie i wspieranie użytkowników w określo-

nych godzinach lub dniach tygodnia.

!

Korzystanie przez uprzywilejowanych użytkowników z przyzna-

nych im uprawnień.

!

Konieczność stałego dostępu do ustalonych plików i zasobów

(obiektów) przez różnych użytkowników.

Jak zobaczymy w dalszej części rozdziału, Windows NT umożliwia

monitorowanie pokaźnej liczby zdarzeń, mogących mieć miejsce

w sieci. By nie utonąć w nadmiarze informacji, należy określić,

które wiadomości są wystarczająco ważne, by je zapisywać

i analizować ze względu na ochronę danych i rzeczywiste potrzeby.

W instytucji związanej z przepływem ściśle poufnych danych,

żaden wysiłek poświęcony ochronie nie jest zbyteczny. Z drugiej

952

Rozdział 24

strony, w małym przedsiębiorstwie nie ma potrzeby poświęcać

nieskończonej ilości czasu na czytanie dzienników systemowych.

Główny nurt rozważań zawartych w tym rozdziale związany jest

z pytaniem - jaki rodzaj nadzoru będzie wystarczająco dobry dla

konkretnego administratora. Zaczniemy od podstawowych

koncepcji związanych z kontrolą. Następnie omówimy narzędzia,

dzięki którym Windows NT może zaspokoić potrzeby

diagnostyczno-informacyjne użytkownika. Kolejne dwie części

rozdziału są prawdopodobnie najważniejsze: pierwsza poświęcona

jest planowaniu polityki nadzoru, druga - metodom jej realizacji.

Podstawowe założenia nadzoru

Niektórzy ludzie uważają, że narzędzia do nadzorowania systemu są

ściśle przeznaczone do wykrywania potencjalnego zagrożenia ze

strony hakerów i innych niebezpieczeństw, związanych z ochroną

danych przed niepowołanym dostępem. T en punkt widzenia

ogniskuje się szczególnie (i słusznie) w

różnych agencjach

rządowych. Uważne przeglądanie informacji kontrolnych powinno

uniemożliwić wszelkie próby zdobycia informacji z komputera

ludziom, którzy szukają nowych, nie znanych wcześniej metod

pokonania zabezpieczeń systemu.

Na zagadnienia nadzoru można i należy spojrzeć szerzej, niż tylko

przez pryzmat zaufania do ludzi żądających dostępu do serwera.

Pierwsze zapisy kontrolne wcale nie zostały sporządzone przez

administratorów walczących z

internetowymi hakerami. We

wczesnej epoce informatyki, kiedy nikomu nie śniły się monitory

komputerowe, powstała koncepcja, by - zamiast szukać przyczyny

awarii metodą prób i błędów - próbować zapisywać postęp działania

aplikacji na urządzeniach zewnętrznych, takich jak drukarki (lub

taśmy papierowe).

W miarę rozwoju i poszerzania możliwości systemów operacyjnych

zaczęto w nie wbudowywać narzędzia kontrolno-pomiarowe. Jest to

szczególnie ważne w systemach wielodostępnych. Wiedza o tym,

kto spowodował problem i co robił w momencie jego wystąpienia,

umożliwia administratorowi zapobieżenie podobnym zdarzeniom

w przyszłości. Konieczność spojrzenia ponad problemem: „Kto

zawiesił system?”, wymagała dodatkowej, pełnej informacji.

Nadzorowanie serwera Windows NT

953

Pojawiły się narzędzia do zapisywania okoliczności towarzyszących

pracy komputera i

jego zasobów. Dopiero później zostały

rozbudowane - aby umożliwić (omówione wcześniej) działania,

związane z

zabezpieczeniem danych przed niepowołanym

dostępem.

Współczesne systemy operacyjne, oferowane dużej liczbie

odbiorców, muszą posiadać szerokie możliwości nadzoru. Powinny

zaspokajać potrzeby zarówno użytkowników zainteresowanych

pełną poufnością swoich danych, jak i tych, którzy oczekują

narzędzi kontrolno-pomiarowych, ułatwiających efektywne

wykorzystanie posiadanych zasobów oraz planowanie. Część

serwerów nie wymaga wysokiego poziomu ochrony (można nim

sterować przy pomocy systemu uprawnień administracyjnych).

Windows NT wychodzi naprzeciw wszystkim wyzwaniom,

umożliwiając

ponadto dostosowanie narzędzi kontrolnych do

indywidualnych potrzeb.

Właściwości nadzoru w NT Server

Oto najważniejsze zalety rozwiązania nadzoru, zastosowane

w Windows NT :

!

Integrują w

jeden spójny system różne obszary kontroli

(zdarzenia związane z

działaniem systemu operacyjnego,

zdarzenia istotne ze względu na ochronę przed niepowołanym

dostępem oraz te, związane z działaniem aplikacji).

!

Są wysoce zautomatyzowane, umożliwiają zapisywanie

zadowalającej liczby informacji przy użyciu domyślnych

procedur systemowych.

!

Są przyjazne dla użytkownika, pozwalają łatwo wyszukać

dokładnie te informacje, które w

danym środowisku są

najważniejsze.

!

Pozwalają połączyć aplikacje realizujące nadzór podsystemów,

umożliwiając w ten sposób zaspokojenie specjalnych potrzeb lub

integrując w jeden układ różne elementy kontroli.

!

Odpowiednio skonfigurowane, same usuwają nieaktualne

informacje. W wielu systemach komputerowych można znaleźć

dziesiątki megabajtów przestrzeni dyskowych, zajętych przez

954

Rozdział 24

protokoły systemowe, o których obsługa nie ma nawet pojęcia

(na przykład: bazy danych, raporty o

działaniu sprzętu

i oprogramowania). Pliki są tak duże, że nikt nie ma cierpliwości

przez nie przebrnąć (aczkolwiek UNIX posiada narzędzia,

pozwalające obejrzeć jedynie określoną liczbę ostatnich

rekordów pliku).

Pracując na serwerze, obsługującym niewielką sieć, trudno

opanować pełną obsługę systemu operacyjnego. Poza tym szkolenia

rzadko uwzględniają obsługę wyrafinowanych elementów systemu,

w szczególności narzędzi nadzoru. Dlatego użyteczny może być

przegląd niektórych opcji kontroli. Pierwsza grupa zestawienia

zawiera informacje o zdarzeniach związanych z pracą systemu

operacyjnego:

!

Usługi, których nie udało się uruchomić.

!

Problemy wynikłe z konfliktów sprzętowych.

!

Uruchomienie kluczowych usług (na przykład Przeglądarki

zdarzeń).

!

Zakończenie wydruku.

!

Żądania anonimowej rejestracji w systemie, na przykład do

WWW.

!

Przepełnienie lub całkowity brak przestrzeni dyskowej.

!

Żądanie dostępu do napędu CD-ROM, który nie zawiera płyty.

Drugi obszar możliwych sygnałów obejmuje zdarzenia, ważne

z punktu widzenia bezpieczeństwa danych:

!

Uruchomienie serwera zdalnego dostępu - RAS (Remote Accses

Server).

!

Korzystanie przez użytkowników ze specjalnych uprawnień.

!

Rejestracje w systemie i zamknięcia sesji.

!

Nieudane próby rejestracji w systemie.

!

Korzystanie i dostęp do obiektów o specjalnym znaczeniu (np.

ustawień systemu monitoringu).

!

Zmiany w konfiguracji.

!

Zamykanie i restart systemu.

Nadzorowanie serwera Windows NT

955

!

Zarządzanie grupami i pojedynczymi użytkownikami.

Ostatnia grupa zdarzeń może być obserwowana dzięki temu, że

Windows NT może nadzorować pracę aplikacji działających

w systemie, np.:

!

Konfigurowanie aplikacji wspierających systemy biurowe

(BackOffice), takich jak serwer wymiany (Exchange Server) lub

serwer SQL.

!

Uruchomienie poszczególnych elementów powyższych

systemów.

!

Inne sygnały, możliwe do wbudowania w

aplikacje lub

makrodefinicje systemowe, napisane przy użyciu procedur

zestawu oprogramowania narzędziowego - SDK (Software

Development Kit).

Z uwagi na próby maskowania ingerencji w

sieci osób

niepożądanych, protokoły systemowe są bardzo dobrze

zabezpieczone przez system operacyjny (nawet w stosunku do

Windows 3.51). Włamywacze nie mogą skasować tych plików bez

zostawienia śladów. Administrator może oczywiście skopiować

aktualne protokoły, aby zapisać uwarunkowania błędów lub

udokumentować niedozwoloną aktywność w

sieci. Jest to

szczególnie ważne, gdy system nadzoru ustawiony jest na

automatyczne nadpisywanie nowych informacji w

miejsce

zdezaktualizowanych.

Plan kontroli

Administrator, dysponujący nawet podstawową wiedzą o danych

kontrolnych (których może żądać od NT ), powinien określić te

elementy, które pragnie poddać nadzorowi. Odpowiedni plan

powinien być rozsądnym kompromisem między nakładem pracy,

jaki skłonny jest on włożyć w kontrolę (zapisy w protokołach

istotnie angażują pamięć dyskową), a potrzebami ochrony danych.

Ustalenie równowagi wymaga gruntownej analizy, uwzględniającej

specyfikę sieci (schematycznie przedstawionej na rysunku 24.1).

956

Rozdział 24

T worzenie planu możemy rozpocząć od sporządzenia listy

niezbędnych do rozważenia czynników, i umieszczenie jej na

pierwszej stronie dokumentu. Mając już odpowiedni konspekt,

można rozpocząć pracę.

Poniższa lista ilustruje model przykładowego konspektu. W jednym

środowisku może on być niewystarczający i wymagać uzupełnienia,

w innym natomiast z niektórych elementów będziemy mogli

zrezygnować:

!

Czy serwer jest podłączony do Internetu lub innej sieci, w której

mogą pracować osoby pragnące przejąć kontrolę nad naszym

systemem lub danymi (ciągle należy pamiętać o hakerach

i autorach wirusów)? Jeśli tak, to plan monitoringu wymaga

poświęcenia znacznie większej uwagi na ochronę zasobów, niż

w małej sieci lokalnej.

!

Jakie poziomy dostępu muszą mieć poszczególni użytkownicy

sieci? Jeśli cała ich aktywność na serwerze sprowadza się do

korzystania z

poczty elektronicznej oraz z

baz danych

obsługiwanych w systemie klient/serwer, wymagania nadzoru

mogą być mniejsze niż wtedy, gdy na serwerze znajduje się

większość ich katalogów, eksportowanych i obsługiwanych za

pośrednictwem FT P (File T ransfer Protocol). Lepsze wyniki (z

punktu widzenia ochrony danych) można osiągnąć, pozwalając

użytkownikom na logowanie się w serwerze administratora za

pośrednictwem narzędzi typu T elnet (szerszą dyskusję

o zarządzaniu pracą użytkowników zawiera rozdział 16).

Oc hron a

N akład pr acy

Zagad nie nia w ym agając e r ozw iąz ania

D zia ła nia a plika cj i?

P raw dopodobne proble my?

K to ma dostęp do si ec i?

Ile c za su z ajm ow ać

będz ie prz egl ąd dz ienni ków ?

Ja ka bę dzie cz ęst otliw ość

prze gląda nia dz ie nników ?

N a il e poufne są dane

z apisa ne na se rw erz e?

Rys. 24.1.

Planowanie

monitoringu.

Nadzorowanie serwera Windows NT

957

!

Czy jest prawdopodobne, że reakcja na konflikty sprzętowe

i inne problemy może wystąpić po dłuższym czasie? Przyjęcie

takiego założenia wymaga przechowywania protokołów

z dłuższego okresu - w odniesieniu do sytuacji, gdy - celem

wykrycia jakichkolwiek uchybień - zapisy analizowane są

codziennie.

!

Ile czasu administrator może poświęcić na przeglądanie

protokołów? Jeśli plan ma być użyteczny, dane powinny być

realne.

!

Jakie znaczenie ma dokumentacja pracy z

serwerem?

W niektórych organizacjach sieć wykorzystywana jest do

kontroli aktywności pracowników. W

takich sytuacjach

niezbędne jest zapisywanie liczby (np. codziennej) rejestracji

użytkownika w systemie.

!

Jaka liczba serwerów pozostaje pod opieką jednego

administratora? Jeśli musi on obsługiwać kilka maszyn, wtedy

protokoły kontrolne powinny zawierać więcej informacji

o działaniu systemu i problemach z ładowaniem się programów -

niż wtedy, gdy administrator może na bieżąco ingerować w pracę

serwera.

!

Jakie znaczenie ma śledzenie działania aplikacji? Niektórzy

administratorzy są również odpowiedzialni za podstawowe

oprogramowanie zainstalowane na serwerze (np. bazy danych lub

serwery Web). W takim przypadku warto uzupełnić aplikacje

(korzystając z pakietu narzędziowego SDK) oprogramowaniem,

umożliwiającym

śledzenie przez NT i

zapisywanie

w protokołach kontrolnych wewnętrznych, związanych

z działaniem aplikacji problemów oraz komunikatów o ich

stanie.

!

Czy trzeba zapisywać informacje o zdarzeniach pomyślnych

(np. o

udanych rejestracjach w

systemie), czy wyłącznie

o trudnościach? Jeśli administratora nie interesuje statystyka,

będzie mógł zapisywać jedynie raporty o błędach, angażując

mniejszą przestrzeń pamięci.

!

Czy zachodzi potrzeba analizy dostępności systemu? Jeśli tak, to

statystyka wyłączeń i restartów serwera ułatwi administratorowi

958

Rozdział 24

oszacowanie dyspozycyjności maszyny dla potrzeb raportu

miesięcznego.

Na koniec warto podkreślić wartość eksperymentu. Dlaczego nie

uruchomić serwera z pełnym zakresem monitoringu (na przykład

przez tydzień), i nie zobaczyć, jak to działa? Można obejrzeć zapis

zdarzeń bardzo ważnych - tych, które zachodzą z

dużą

częstotliwością i tych, dzięki którym pozyskamy informacje

o niewielkiej wartości. Kolejnym krokiem powinno być wyłączenie

kilku opcji i sprawdzenie, czy tak skonfigurowany system pozwala

śledzić swoje działanie z wystarczającą dokładnością. Ewentualnie,

małymi krokami, możemy eliminować błędy do czasu osiągnięcia

zadowalającego nas poziomu nadzoru.

Konfigurowanie systemu nadzoru w Windows NT

Server

Po dyskusji, „co robić”, nadeszła pora, by odpowiedzieć „jak to

robić”. Najlepiej wystartować od serca systemu nadzoru Windows

NT - Przeglądarki zdarzeń (Event Viewer).

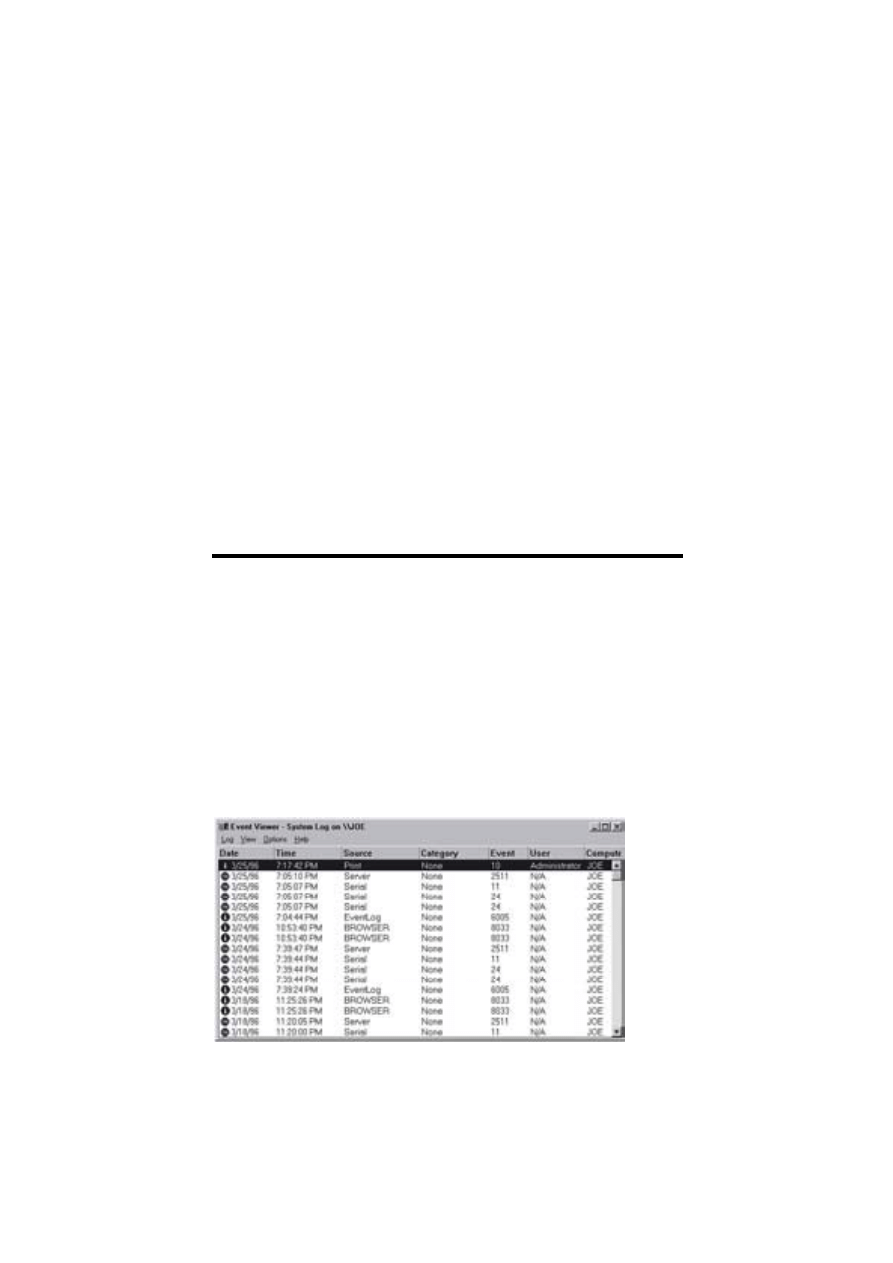

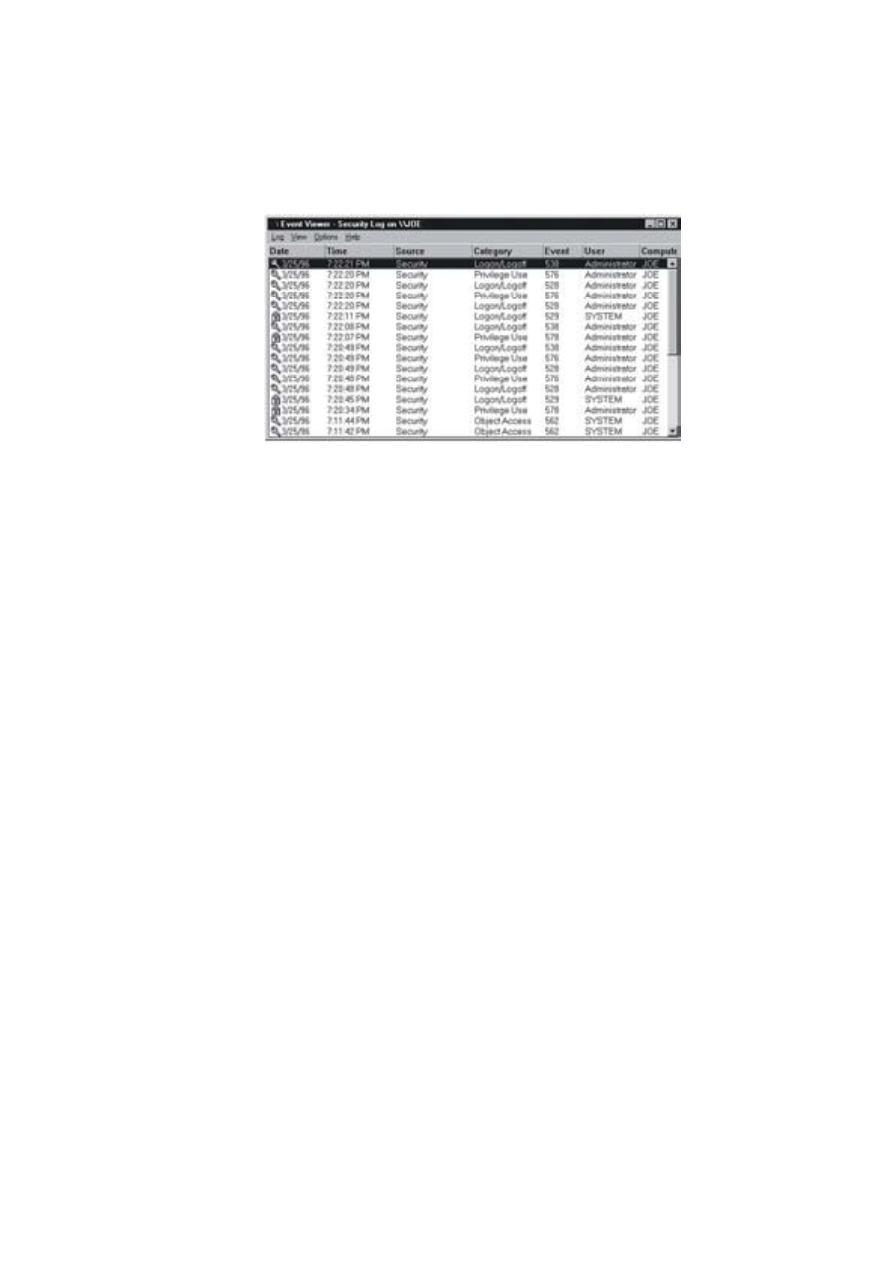

Przeglądarka zdarzeń jest programem umożliwiającym zarówno

analizę wyników kontroli, jak i ustawianie większości funkcji

diagnostyczno-pomiarowych. Rysunek 24.2. przedstawia interfejs

aplikacji. Jest to przejrzyste, bazujące na strukturze bazy danych,

okno z aktualnie zebranymi informacjami. Funkcje kontrolne

umieszczone są tutaj w menu wzdłuż nagłówka. Widoczne kolumny

zawierają te same pola dla wszystkich rodzajów monitorowanych

zdarzeń.

Rys. 24.2. Główne

okno

Przeglądarki

zdarzeń ( Event

Viewer).

Nadzorowanie serwera Windows NT

959

Poszczególne pola baz danych zawierają następujące informacje:

!

Data zdarzenia.

!

Czas wystąpienia z dokładnością do 1 sekundy.

!

Źródło (na przykład realizowana usługa).

!

Kategorię.

!

Numer (kod, na który można się powoływać).

!

Identyfikator użytkownika, który wywołał zdarzenie

(nieosiągalny dla zdarzeń związanych z uruchomieniem systemu

i innych, generowanych przez system operacyjny bez udziału

klienta).

!

Identyfikator komputera, który wywołał zdarzenie (w

środowisku wielokomputerowym).

!

Domenę, w której zdarzenie wystąpiło.

!

Przyczynę zdarzenia (na przykład: „błąd rejestracji w systemie

został spowodowany nieznanym identyfikatorem lub błędnym

hasłem użytkownika”).

!

Dodatkowe, specyficzne dla zdarzenia informacje (na przykład

rodzaj nieudanej próby rejestracji w systemie).

!

T yp zdarzenia, reprezentowanego graficznie - ikoną z lewej

strony rekordu. W protokole systemowym, NT sygnalizuje

następujące rodzaje zdarzeń: błąd, ostrzeżenie, informacja,

kontrolowane działanie zakończone sukcesem i

wreszcie

działanie zakończone niepowodzeniem.

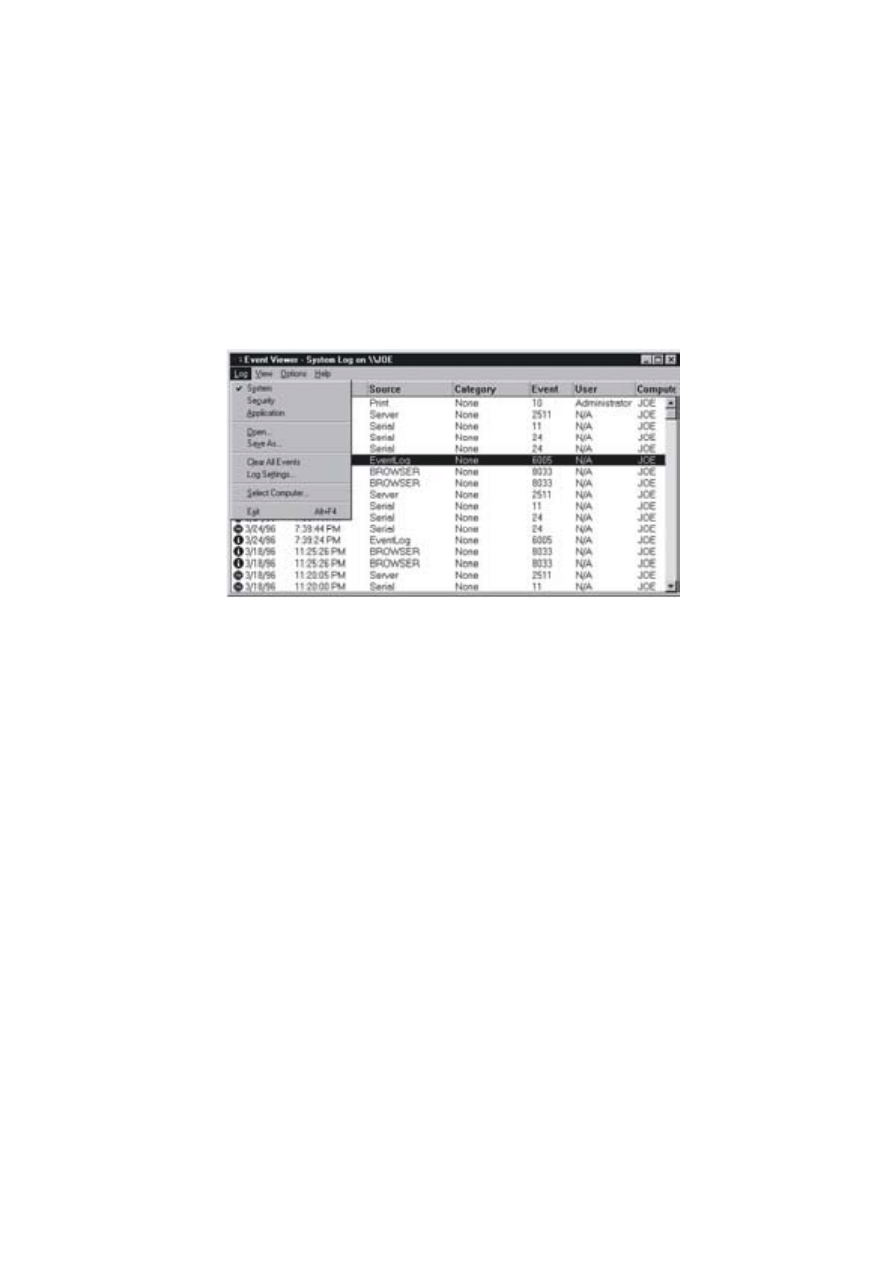

Kluczowa koncepcja, na której opierają się rozwiązania

Przeglądarki zdarzeń, polega na zapewnieniu jednego narzędzia do

analizy wszystkich trzech typów zdarzeń (zapisywanych

w protokołach kontrolnych przez NT ): wywołanych przez system

operacyjny, związanych z ochroną przed niepowołanym dostępem

i wynikających z pracy aplikacji. Program umożliwia wybór rodzaju

kontrolowanych zdarzeń poprzez menu Log (protokół) (rysunek

24.3). Przeglądarka pamięta ostatni wybór i - przy kolejnym

uruchomieniu - wyświetli ten sam typ protokołu, który był

przeglądany w czasie ostatniej sesji. Pasek tytułowy okna aplikacji

zawiera dwie istotne informacje - typ aktualnie wyświetlanego

960

Rozdział 24

protokołu oraz nazwę maszyny, której dany protokół jest

wyświetlany. Dla administratora systemu istotną zaletą

Przeglądarki, jest możliwość wyboru różnych komputerów,

pracujących w

systemie Windows NT , dla których będą

sporządzane protokoły kontrolne. (Wymaga to oczywiście

ustawienia właściwych relacji upoważnienia między komputerami).

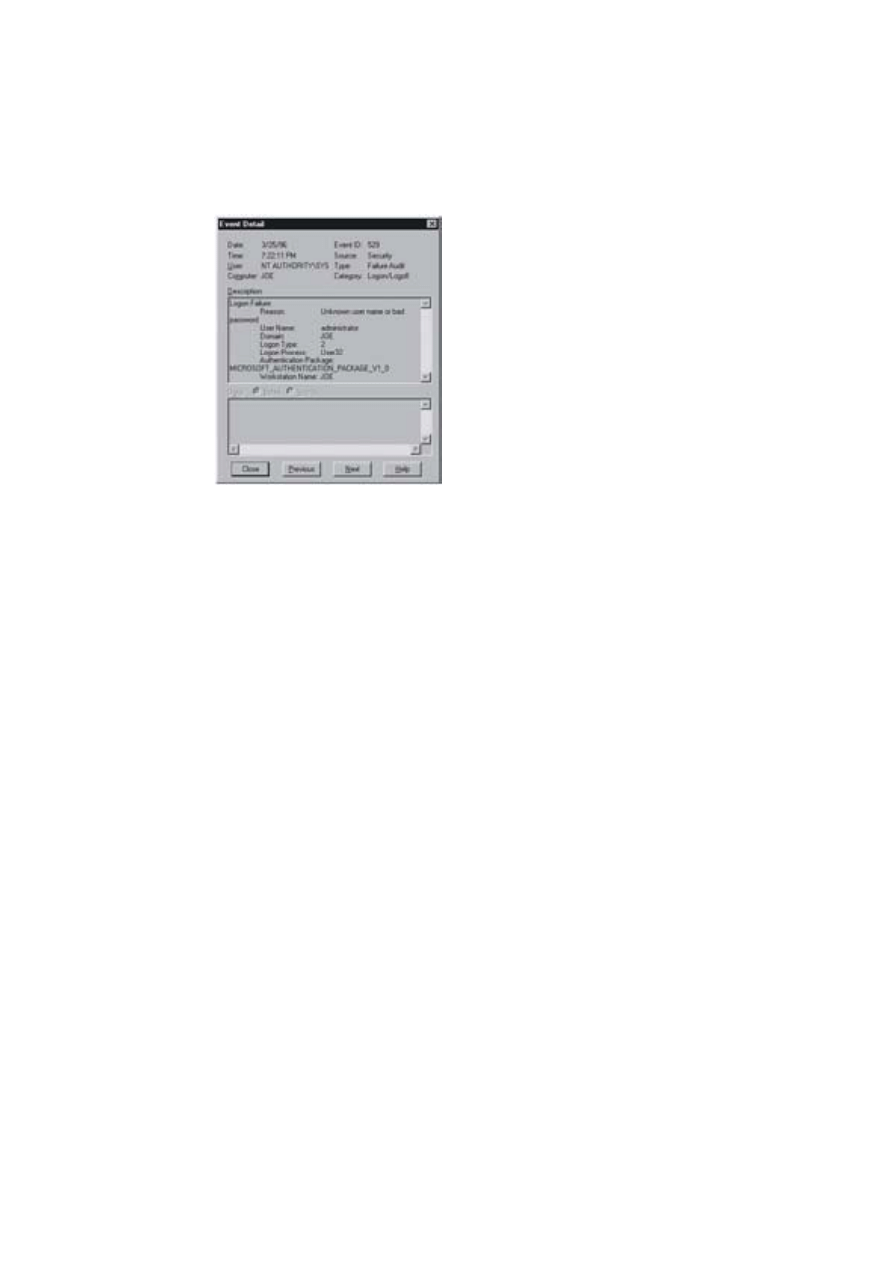

Poszczególne rekordy protokołu zawierają dużo użytecznych

informacji, niemniej jednak rozwiązanie złożonego problemu

wymaga często większej liczby szczegółów. Podstawową formą

przedstawienia protokołów posługujemy się przy rutynowym

przeglądaniu oraz dla szybkiego zdiagnozowania krytycznej

sytuacji. Aby uzyskać wszystkie szczegóły o

interesującym

zdarzeniu trzeba wybrać właściwy rekord w bazie danych. Wyświetli

się wtedy okno dialogowe, podobne do przedstawionego na rysunku

23.4.

Rys. 24.3. Menu

Log ( protokół)

Przeglądarki

zdarzeń ( Event

Viewer).

Nadzorowanie serwera Windows NT

961

Zawiera ono (oprócz informacji omówionych wcześniej) różne inne

przydatne wiadomości. Dokładna zawartość raportu zależy od

wybranego zdarzenia. Np. na rysunku 24.4. zobrazowana jest próba

rejestracji w

systemie poprzez wadliwe hasło. Wyświetlana

informacja zawiera przyczynę zdarzenia, a

nawet rodzaj

wykorzystanego pakietu identyfikacyjnego. Niektóre wydarzenia

generują informację w znajdującym się w stopce polu tekstowym -

rodzaj cennej wskazówki, pozwalającej ustalić przyczynę i sposób

rozwiązania problemu.

Omówimy teraz protokół zdarzeń związanych z ochroną danych

przed niepowołanym dostępem. Wygląd właściwego okna

przedstawia rysunek 24.5. Widać na nim te same (co poprzednio)

pola bazy danych. Podobnie też uzyskujemy informacje - przez

wybranie właściwego rekordu. Różnice sprowadzają się do kształtu,

znajdujących się z

lewej strony każdego rekordu ikon

(określających typ zdarzenia) oraz funkcji pola

Category

(kategoria). Szczególną uwagę powinniśmy zwrócić na informacje

z pola

User

(użytkownik).

Rys. 24.4. Okno

dialogowe Event

Detail.

962

Rozdział 24

Rysunek klucza (symbolizujący powodzenie, czasem jest to zły

znak, nielegalnej rejestracji w systemie) oraz rysunek kłódki

(oznaczający wstrzymanie działań użytkownika) to dwie ikony,

które w tym protokole określają typ zdarzeń. Zapisy zawierają

zazwyczaj wiele, stale się powtarzających, informacji - np.

o

nieudanej rejestracji osób mających nieustanne kłopoty

z zapamiętaniem hasła. Należy jednak zwracać uwagę na -

powtarzające się w krótkim przedziale czasu - sygnały o nieudanych

rejestracjach, które mogą zdradzać aktywność hakerów.

Interesujących informacji dostarcza analiza zdarzeń ze względu na

kategorię, zwłaszcza dotyczących rozpoczęcia i zakończenia pracy

użytkownika w systemie. Pole

User

(użytkownik) udostępnia

przydatne wiadomości, umożliwiające określenie czasu aktywności

klientów wymagających szczególnej opieki.

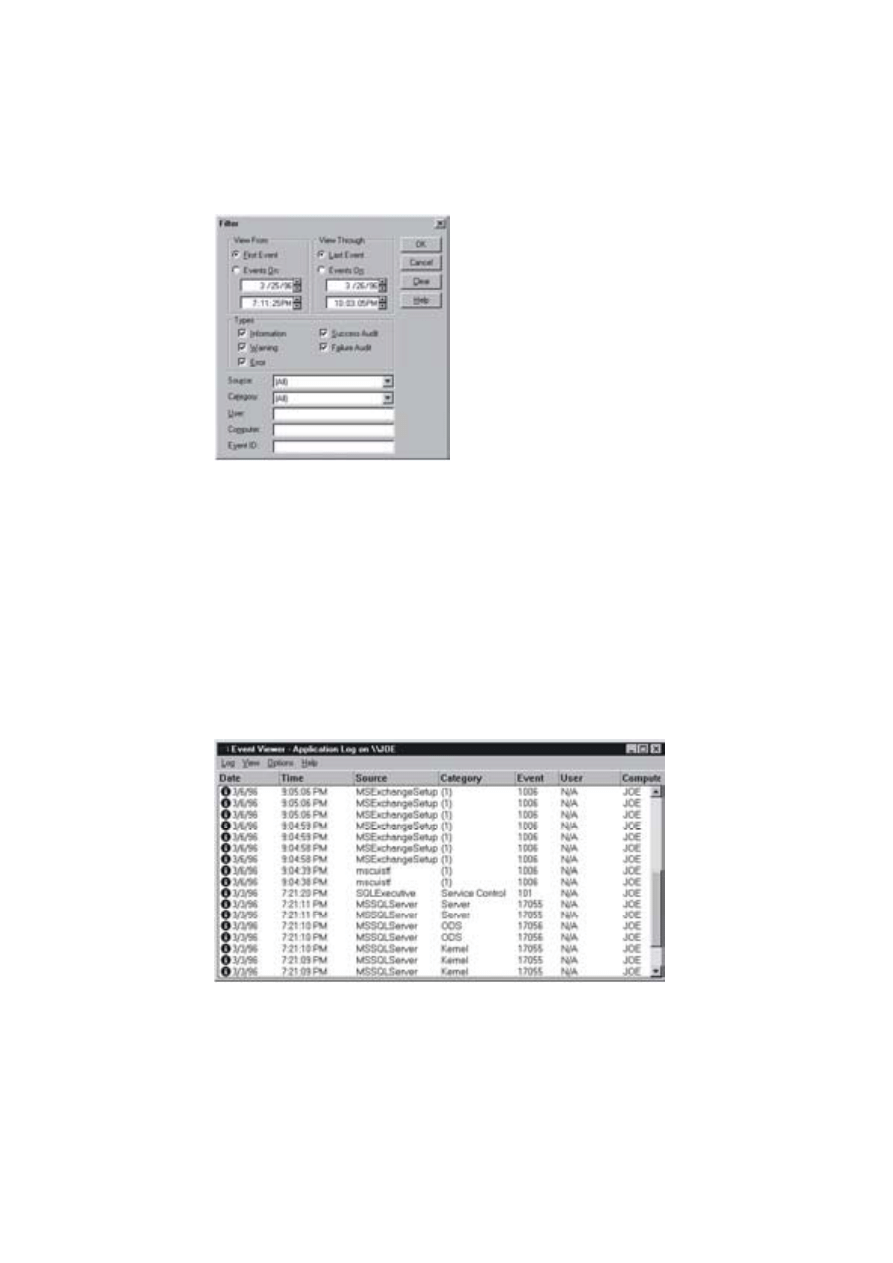

Jedyną przykrą niespodzianką w Przeglądarce zdarzeń jest brak

użytecznego narzędzia do szybkiego sortowania zapisów (np.

poprzez kliknięcie nagłówka kolumny, tak jak w NT Explorer).

Ułatwiłoby to znacznie niektóre czynności - np. analizę aktywności

poszczególnych użytkowników. Na szczęście Przeglądarka

dysponuje opcją

Filter

(filtr) z

menu

View

, umożliwiającą

selektywny ogląd zdarzeń. Po jej wybraniu pojawi się okno

z rysunku 24.6. Dzięki niej możemy się skupić wyłącznie na

interesujących nas aktualnie zagadnieniach. Ostrożność jest tutaj

jak najbardziej wskazana. Zawsze trzeba się liczyć z wystąpieniem

zdarzeń, które nie spełniają określonych przez nas kryteriów,

mających jednak wpływ na problem, który jest przedmiotem

analizy. (Po wybraniu

Clear

w

oknie dialogowym

Filter

udostępnione nam zostaną wszystkie zdarzenia).

Rys. 24.5.

Protokół ochrony

( security log).

Nadzorowanie serwera Windows NT

963

Pozostał nam jeszcze do omówienia (chyba najrzadziej

eksploatowany) protokół aplikacji (rysunek 24.7 z przykładami

zapisów rejestru). Protokół ten jest przydatny dla kontroli, a nawet

usprawnienia pracy aplikacji. W szczególności można się o tym

przekonać w pracy z aplikacjami pakietu MS BackOffice. Pomysł

umieszczenia wszystkich komunikatów kontrolnych w jednym,

centralnym miejscu jest godny pochwały, zwłaszcza gdy

alternatywą są tuziny porozrzucanych po całym systemie

protokołów poszczególnych aplikacji. Pakiet oprogramowania

narzędziowego (SDK) Microsoftu (polecany administratorom do

zarządzania aplikacjami) umożliwia programistom dostęp do plików

nadzoru.

Skuteczny sposób posługiwania się protokołem polega na

uruchomieniu kontrolowanej aplikacji i

śledzeniu zapisów

Rys. 24.6. Okno

dialogowe Filter

( filtr)

Przeglądarki

zdarzeń.

Rys. 24.7.

Protokół

aplikacji

( application log)

Przeglądarki

zdarzeń.

964

Rozdział 24

w rejestrze. Należy uważać na wyświetlane ikony, gdyż pozwalają

od razu odrzucić zdarzenia nieistotne, wynikające z normalnej

pracy programu.

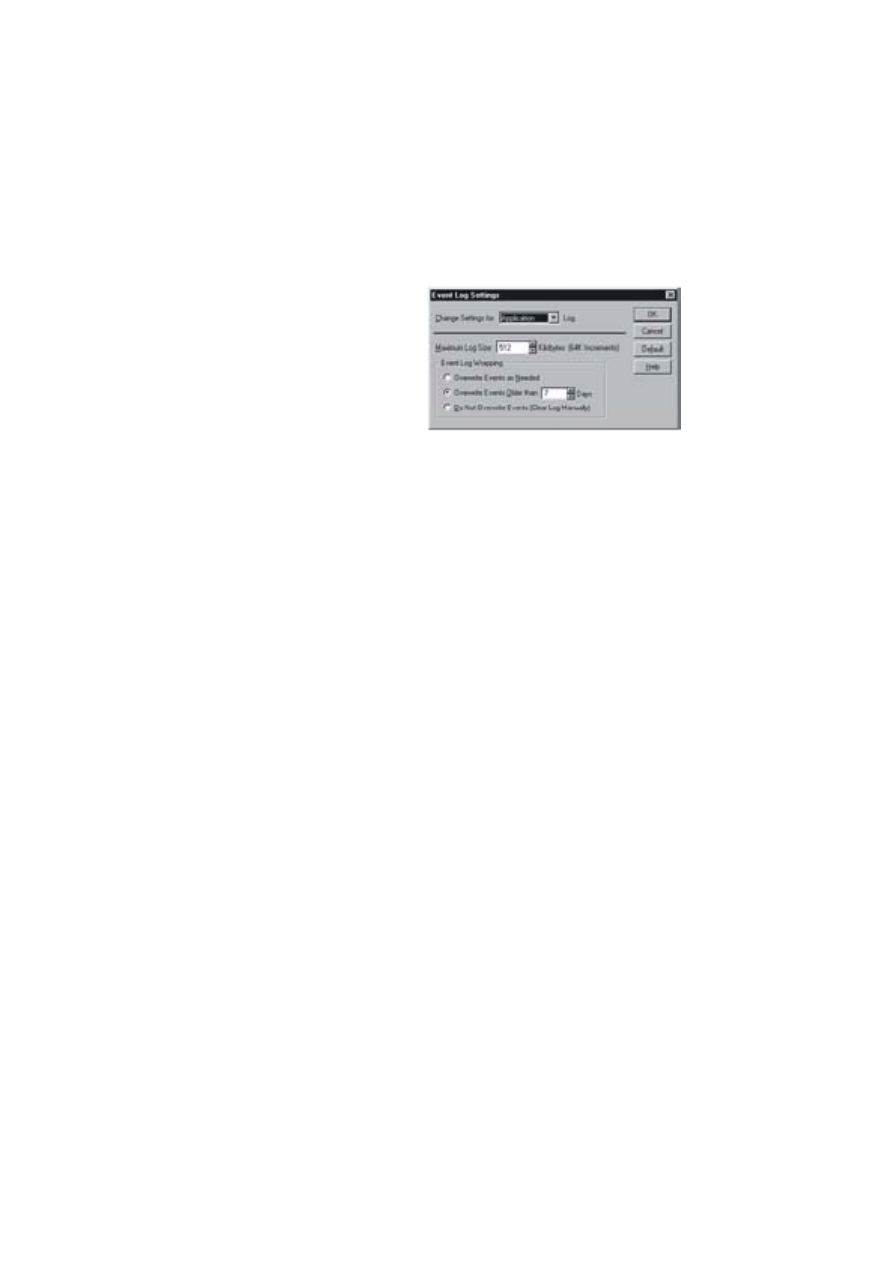

Kolejnym narzędziem Przeglądarki jest program do ustawiania

parametrów jej pracy. Przy jego pomocy możemy skonfigurować

rozmiar protokołów oraz okres przechowywania zapisów kontroli.

Aby go uruchomić wybieramy opcję

Log Setting

(ustawienia

protokołów) z menu

Log

(rysunek 24.8.). Korzystając z rozwijalnej

listy wyboru, określamy rodzaj protokołu, którego parametry

będziemy ustawiać. Zacznijmy od decyzji o

maksymalnym

rozmiarze zbioru. Można na początku przyjąć ustawienie domyślne

i - po upływie typowego okresu kontrolnego - sprawdzić, czy

wielkość ta jest odpowiednia. W razie potrzeby odpowiednio

zmieniamy parametr. Następna decyzja dotyczy wyboru metody

zapisywania raportów w protokołach. Możemy wybierać pomiędzy:

nadpisywaniem najstarszych rekordów w

razie przepełnienia

protokołu, nadpisywaniem danych starszych, niż wybrana liczba dni

lub wreszcie rezygnacją z automatycznego kasowania i „ręcznego”

usuwania zbędnych informacji. Poprawne ustawienia redukują

nakład pracy związany z konserwacją systemu. Pamiętać trzeba, że

wszystkie parametry należy skonfigurować oddzielnie dla każdego

protokołu.

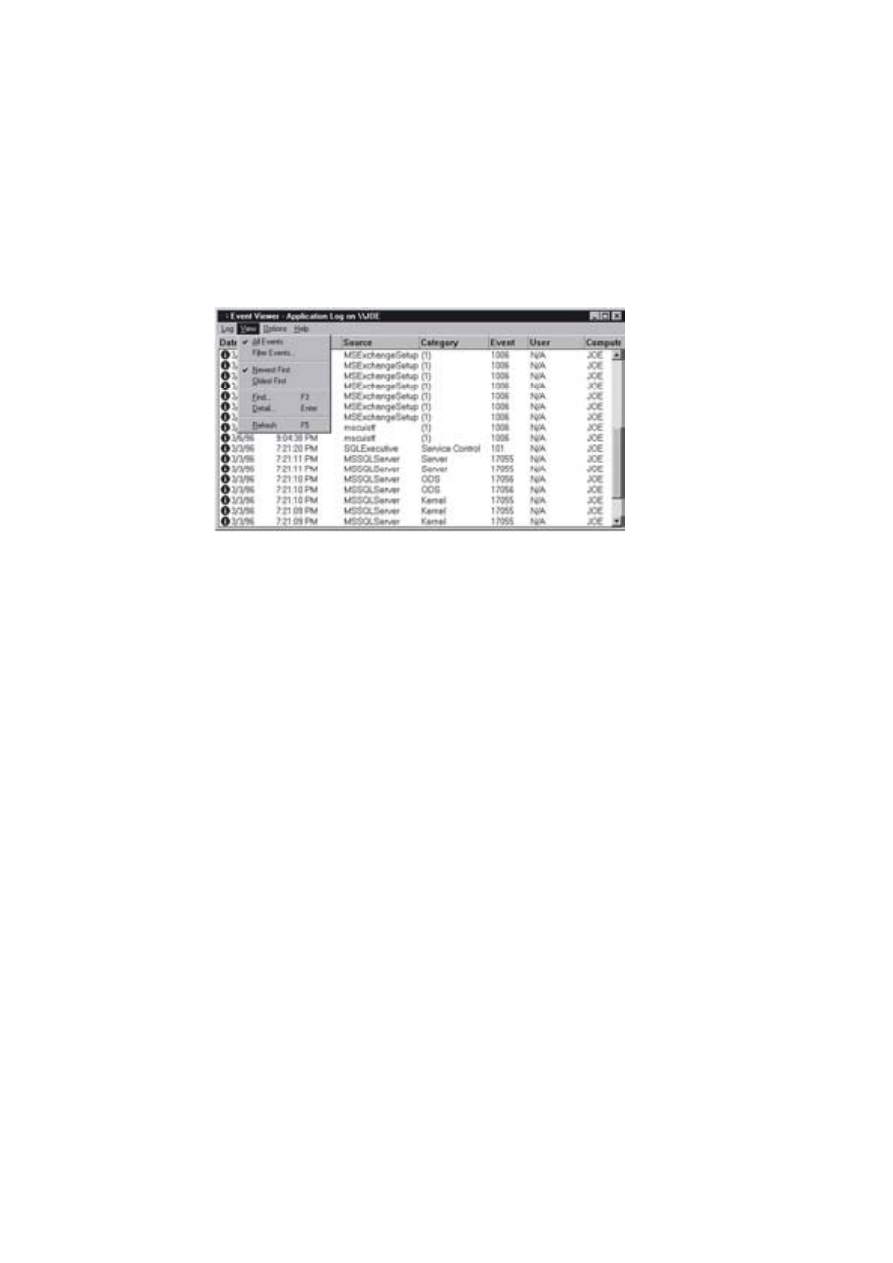

Przejdźmy na koniec do menu

View

(widok) Przeglądarki zdarzeń

(rysunek 24.9). Możemy tutaj zdecydować o

wyświetlanej

zawartości protokołów. W pierwszej grupie dostępne są opcje:

All

Ev ents

(wszystkie zdarzenia) oraz

Filter Ev ents

(wybrane

zdarzenia). Następna grupa pozwala skonfigurować kolejność,

w jakiej uporządkowane są rekordy (od zdarzenia najwcześniejszego

lub ostatniego). Opcja

Find

(szukaj) działa podobnie, jak omówiony

wcześniej filtr. Istotna różnica polega na ograniczeniu

wyświetlanych rekordów - do tych, które spełniają ustanowione

Rys. 24.8 Okno

dialogowe Event

Log Settings

Nadzorowanie serwera Windows NT

965

kryteria wejściowe. Działanie

Detail

(szczegóły) jest analogiczne do

reakcji programu po wybraniu wskazanego rekordu. Wreszcie opcja

ostatnia -

Refresh

(odśwież) - uaktualnia wyświetlaną listą zdarzeń

o rekordy zapisane w czasie realizacji programu.

Stosunkowo łatwo jest określić rodzaj zdarzeń, szczególnie

angażujących uwagę administratora (będzie on np. zawsze

zainteresowany awarią portu szeregowego). W odniesieniu do

programów sytuacja jest podobna. Bez względu na sposób

dodatkowego oprogramowania aplikacji, nie można nadzorować

szerszej klasy zdarzeń, niż te, aktualnie generowane przez

programy BackOffice. Inaczej ma się rzecz ze zdarzeniami

związanymi z ochroną danych. Administrator musi mieć możliwość

selekcji zdarzeń, mających wpływ na bezpieczeństwo systemu.

Próba zapisywania wszystkiego, co może mieć wpływ na

bezpieczeństwo, skutkowałaby wielkimi, trudnymi do

kontrolowania plikami protokołów.

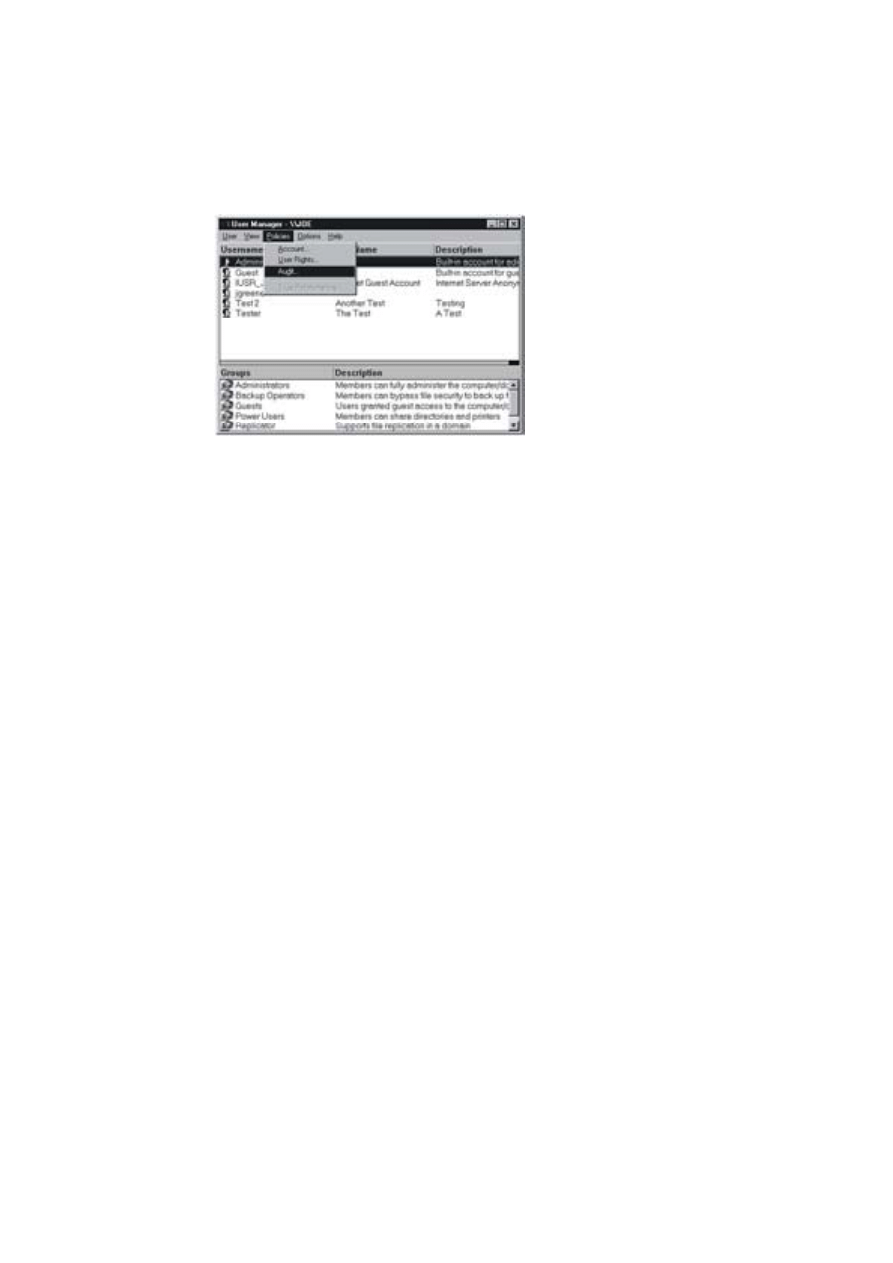

System nadzoru Windows NT umożliwia dostosowanie rozmiaru

kontroli, stosownie do potrzeb, poprzez narzędzia Menedżera

użytkowników (User Menager). Jest to kolejny program

wspierający prace administratora. Aby skonfigurować nadzór

zdarzeń, mających wpływ na bezpieczeństwo, należy wybrać opcję

Audit

(nadzór) z menu

Policies

(strategie) w programie User

Manager (rysunek 24.10).

Rys. 24.9. Menu

View ( widok)

Przeglądarki

zdarzeń.

966

Rozdział 24

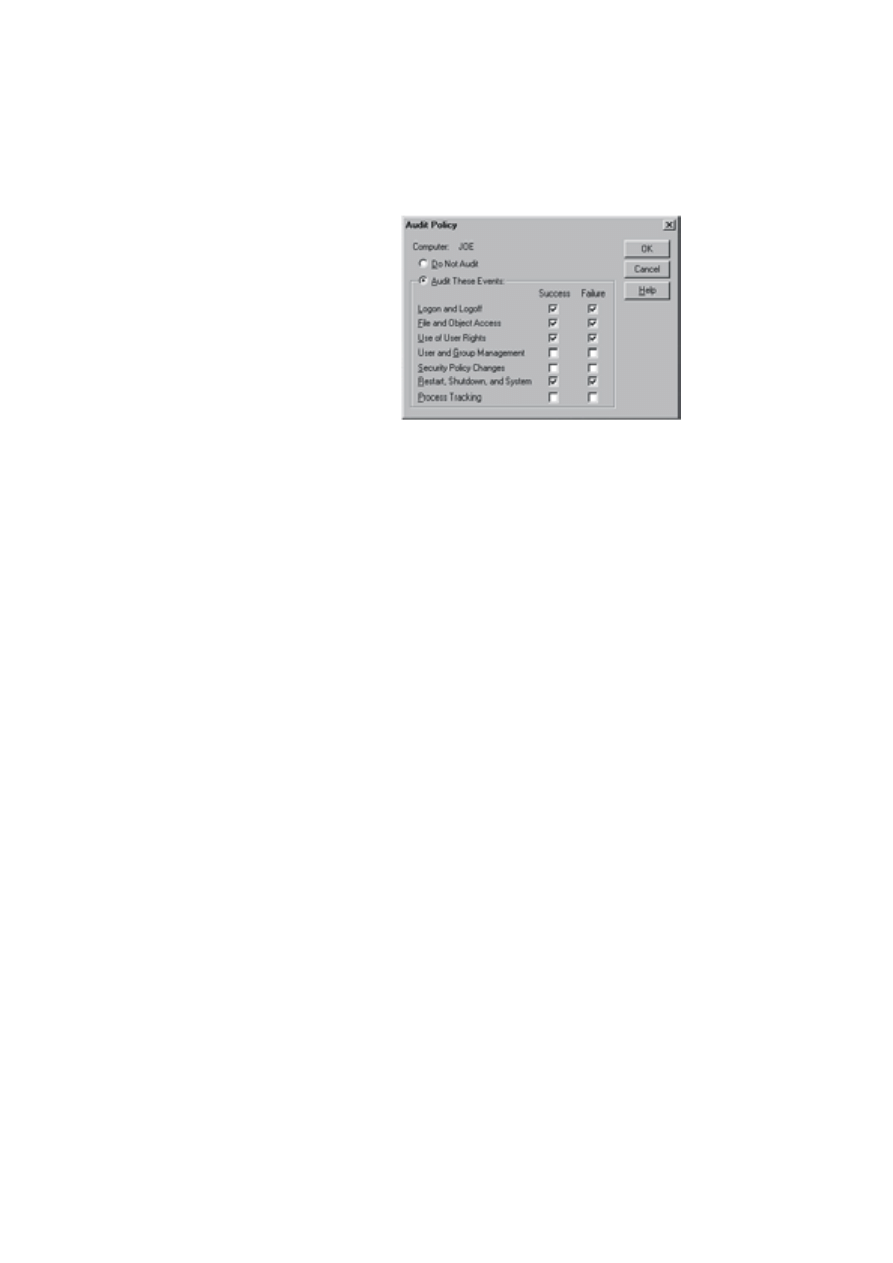

Po wybraniu

Audit

(nadzór) pojawi się okno dialogowe

Audit Policy

(Strategia systemu nadzoru), przedstawione na rysunku 24.11.

Pierwsza decyzja polega na wyborze pomiędzy opcją

Do Not

Audit

,

oznaczającą rezygnację z zapisywania w protokołach jakichkolwiek

zdarzeń, a

Audit These Ev ents

-

udostępniającą obszar wyboru,

w którym ustalamy kategorie i rodzaj zdarzeń zapisywanych przez

system kontroli. Wszystkie możliwe do nadzorowania zdarzenia

zostały podzielone na siedem kategorii. Dla każdej grupy dostępne

są dwa pola wyboru:. Pierwsze -

Success

(Sukces) - zaznaczamy do

zapisu w

dziennikach zdarzenia równoznacznego pomyślnemu

wykonaniu funkcji (na przykład zarejestrowanie się w systemie

użytkownika poprzez poprawny identyfikator i hasło). Zakreślenie

drugiego -

Failure

(Niepowodzenie) - zmusza system do zapisu

zdarzenia, wywołanego niepomyślnym zakończeniem wybranego

zadania. Liczbę zapisów możemy znacznie zredukować, zaznaczając

jedynie

Failure

. Informacje zdobyte przy użyciu tak

skonfigurowanego systemu kontroli umożliwiają między innymi

wychwycenie prób dostępu do elementów systemu bez

odpowiednich uprawnień. Z drugiej strony, jeśli jednym z celów

nadzoru jest sporządzenie statystyki korzystania z zasobów serwera

lub wszystkich legalnych operacji rejestracji w

systemie,

powinniśmy zaznaczyć wybór zapisów o zdarzeniach pomyślnych.

Oczywiście, chcąc uzyskać możliwie największą ilość informacji,

można wybrać oba rodzaje zdarzeń dla każdej z kategorii.

Rys. 24.10 W ybór

opcji Audit w

oknie User

Manager-a.

Nadzorowanie serwera Windows NT

967

Umiejętnie dobierając grupy i rodzaj monitorowanych zdarzeń,

możemy podjąć próby znalezienia „złotego środka” - pomiędzy

liczbą niezbędnych informacji, a

wielkością protokołów

kontrolnych. Poniżej zamieściliśmy opis kategorii, na które

zostały podzielone zdarzenia, dostępne do obserwacji w systemie

kontroli Windows NT :

!

Logon and Logoff: Zdarzenia związane z

rejestracją

i wyrejestrowaniem się użytkownika.

!

File and O bject Access (dostęp do plików i zasobów systemu):

Umożliwia zapisywanie szczegółowych informacji, ale tylko dla

systemu plików NT FS (FAT jest zupełnie otwartym systemem

składowania danych, przeznaczonym dla środowisk DOS-owych,

które nie zawierają mechanizmów ochronnych).

!

Use of User Rights (korzystanie z praw użytkowników):

powoduje rejestracje zdarzeń, związanych z wykorzystywaniem

uprawnień nadanych użytkownikom i grupom.

!

User and Group Management (zarządzanie użytkownikami

i

grupami): Wychwytuje aktywność związaną ze zmianą

uprawnień lub zabezpieczeń. Pozwala ustalić odpowiedzialnych

za szkodliwą działalność, nawet gdy zacierają oni jej ślady.

!

Security Policy Changes (zmiany strategii systemu ochrony):

Kolejne pole mające wpływ na pełny obraz bezpieczeństwa

systemu.

!

Restart, Shutdown, and System (restart, zamykanie

i zdarzenia systemowe): Użyteczne dla notowania wyłączeń oraz

poważnych problemów, (na przykład: odłączenie zasilania).

Rys. 24.11. Okno

dialogowe Audit

Policy.

968

Rozdział 24

!

Process Tracking (śledzenie procesów): Udostępnia wiele

szczegółowych informacji, takich jak uruchomienie programu

i pośredni dostęp do obiektów.

System nadzoru Windows NT charakteryzuje duża elastyczność.

Obsługa programów do kontroli i przeglądania zdarzeń jest równie

przejrzysta. Plan pracy nad systemem diagnostyczno-kontrolnym

obrazujemy w punktach:

1. Określenie czynników oddziałujących na potrzeby związane

z nadzorem.

2. Stworzenie planu kontroli.

3. Ustawienie parametrów Przeglądarki zdarzeń dla określenia

wielkości każdego z

protokołów kontrolnych (w oknie

dialogowym

Log Setting

programu Event Viewer).

4. Wybór grup i

rodzajów zdarzeń przeznaczonych do

nadzorowania (funkcja

Audit Policy

Menedżera użytkowników).

5. Wyznaczenie czasu na analizę protokołów kontrolnych.

Strategie kontroli w przykładach

Poniżej przedstawiliśmy przykłady ustawień, stanowiące podstawą

do analizy własnych rozwiązań. Za bazę konstrukcji przyjmijmy

trzy różne scenariusze:

!

Niewielki serwer w mało obciążonej sieci.

!

Serwer średniej wielkości przedsiębiorstwa z niewielką liczbą

poufnych informacji.

!

Serwer obciążony dużą ilością poufnych danych.

Pierwszy scenariusz zakłada mały serwer w sieci, nie angażującej

zbytnio administratora. Może to być np. mała, izolowana, lokalna

sieć, w

której wszyscy mają dostęp do wszystkich danych

przechowywanych na serwerze. Administrator powinien ograniczyć

dostęp do katalogów zawierających oprogramowanie, aby

zabezpieczyć aplikacje przed przypadkowym uszkodzeniem.

Możemy swobodnie korzystać z FAT -u - celem zapewnienia

kompatybilności wszystkich systemów, możliwych do załadowania

(np. DOS/Windows 3.11).

Nadzorowanie serwera Windows NT

969

W takiej sytuacji najlepszym rozwiązaniem będzie pozostawienie

domyślnych ustawień nadzoru, proponowanych przez NT : 512 kB

pojemności dla każdego protokołu kontrolnego, wszystkie

narzędzia kontroli ochrony pozostają wyłączone (opcja

Do Not

Audit

w programie User Menager). Należy jedynie pamiętać

o przeglądaniu protokołów, celem wykrycia problemów związanych

z pracą programów i konfliktami sprzętowymi. Nie powinniśmy

również zapominać o

plikach generowanych przez aplikacje,

z zapisami działania programów.

Kolejny scenariusz odnosić się będzie do typowego biura, w którym

nasz komputer pełni rolę serwera plików, drukarek, poczty

i aplikacji. Dane w katalogach użytkowników nie są ściśle tajne (w

większości arkusze kalkulacyjne i

dokumenty sporządzone

w edytorach tekstów). Musimy zachować podstawowy poziom

ostrożności przed osobami, pragnącymi bez upoważnienia zdobyć

dane innych użytkowników (na przykład plany marketingowe

konkurencyjnego przedsiębiorstwa). Od administratora nie wymaga

się poświęcania dużej ilości czasu na kontrolę systemu (często

obsługuje on wszystkie serwery w całym przedsiębiorstwie).

W takiej sytuacji powinniśmy pozostawić domyślne rozmiary

protokołów oraz pozwolić nadpisywać dane po trzydziestu dniach.

Dopóki nie wystąpią problemy, ustawienia takie powinny być

wystarczające. Większe zmiany trzeba wprowadzić w

oknie

dialogowym

Audit Policy

programu User Manager. Na początek

możemy ustawić zapisywanie zdarzeń generowanych przez:

niepomyślne rejestracje, niepomyślne próby dostępu do plików

i obiektów, udane oraz nieudane wykorzystanie funkcji zarządzania

prawami użytkowników i grup, udane i nieudane próby zmian

w konfiguracji nadzoru, a także przez restart lub zamknięcie

systemu. Dodatkowo, system plików NT FS pozwala sterować

dostępem użytkowników do katalogów oraz zablokować możliwość

rejestracji z konsoli osobom nieupoważnionym. Administrator musi

zwracać uwagę na zmiany w ustawieniach, nieudane próby rejestracji

w systemie oraz dostępu do poszczególnych usług. Wystąpienie

takiej aktywności może świadczyć, że ktoś usiłuje zdobyć

informacje o hasłach lub innych zasobach serwera. (W większości

przypadków administrator ustala konwencję, obowiązującą przy

nadawaniu identyfikatorów - zatem jedyną informacją, niezbędną

hakerowi do nieuprawnionego korzystania z cudzych zasobów jest

970

Rozdział 24

hasło). Co najmniej raz w tygodniu powinniśmy zaplanować sobie

czas na przeglądanie protokołów. Uwagę zwrócić należy przede

wszystkim na znaki stop i kłódki po lewej stronie rekordu

opisującego zdarzenie. Każdy z nich może stanowić informację

o potencjalnym problemie. Opisana wyżej konfiguracja powinna

spełnić nasze oczekiwania.

Ostatni scenariusz opisuje serwer zawierający rzeczywiście tajne

informacje (np. rządowe lub bankowe). Inną możliwością jest

przechowywanie poufnych informacji na serwerze, do którego

można się zarejestrować za pośrednictwem Internetu lub innej

publicznej sieci. Administrator, sprawujący pieczę nad takim

systemem, poddany jest szczególnej presji i

powinien mieć

poczucie, że zrobił wszystko co możliwe dla zabezpieczenia danych.

Ustawienie systemu nadzoru należy zacząć od zapewnienia sobie

możliwości gromadzenia zapisów o

zdarzeniach (również

lokalnych) z co najmniej trzydziestu dni. W tym celu powinniśmy

przeznaczyć na każdy z protokołów kilka megabajtów przestrzeni

dyskowej. T rzeba rozważyć sporządzanie comiesięcznej kopii

protokołów. Dzięki temu będziemy mogli wracać do zapisów - np.

celem ustalenia czasu trwania podejrzanej aktywności oraz

oszacowania rozmiaru szkód wywołanych nieuprawnionym

dostępem.

Jeśli chodzi o

ustawianie opcji w

programie Audit Policies,

prawdopodobnie najlepszym rozwiązaniem będzie wybranie pełnego

spektrum zapisów (przynajmniej o zdarzeniach niepomyślnych).

Powinniśmy również dysponować zapisami o

zdarzeniach

związanych z udanymi rejestracjami, zmianach w uprawnieniach,

zarządzaniem prawami dostępu użytkowników i grup, zmianach

w systemie ochrony oraz restartach i wyłączeniach systemu. Jest to

równoznaczne - w odniesieniu do dysków przeznaczonych do

składowania poufnych informacji - ze stosowaniem systemu plików

NT FS. Oczywiście niezbędne jest odpowiednie ustawienie struktury

katalogów i praw dostępu. Szczególny nacisk należy położyć na

prawa dostępu do kartotek, do których dzielony dostęp mogą mieć

tylko uprzywilejowane grupy. Protokoły powinny być przeglądane

codziennie lub co najwyżej raz na dwa dni - gdyż musimy mieć

możliwość podjęcia natychmiastowego działania w razie wykrycia

podejrzanej aktywności na serwerze.

Nadzorowanie serwera Windows NT

971

Powyższe przykłady powinny pomóc w budowaniu własnego planu

nadzoru. Należy pamiętać, że są to tylko propozycje. Każdy

system ma swoje własne, niepowtarzalne uwarunkowania, które

należy wziąć pod uwagę. Każdy administrator może pracować

w innym wymiarze czasu i przywiązywać różną wagę do informacji

zapisanych w protokołach. Raz ustawiona konfiguracja nie jest

ostateczna. Jeśli stwierdzimy, że protokoły gromadzą zbyt mało lub

zbyt dużo informacji, będziemy mogli zawsze dokonać modyfikacji.

Konfiguracja systemu nadzorowania powinna być każdorazowo

przeglądana, gdy zmienia się zakres usług serwera. Gdy np.

dołączamy nową grupę użytkowników lub nową bazę danych,

zwiększenie zakresu kontroli i ochrony danych może okazać się

konieczne.

Wyszukiwarka

Podobne podstrony:

25 rozdzial 24 4LC3HTZN4LOZNAK7 Nieznany (2)

24 rozdzial 23 wjv3mksbkbdm37qy Nieznany

24 rozdzial 23 ahuayqd5v2qhx4vw Nieznany (2)

24 25 ROZ w sprawie samodziel Nieznany (2)

07 Rozdzial 24 25

24 rozdzial 23 wjv3mksbkbdm37qy Nieznany

Rozdział 24 Prześladowca, Rozdział 25 misja

rozdział 24,25,26

05 rozdzial 04 nzig3du5fdy5tkt5 Nieznany (2)

2015 04 09 08 25 05 01id 28644 Nieznany (2)

28 rozdzial 27 vmxgkzibmm3xcof4 Nieznany (2)

25 soczewki, przyrzady optyczn Nieznany (2)

22 Rozdzial 21 KP4Q5YBIEV5

09 08 Rozdzielnice budowlane RB Nieznany (2)

17 rozdzial 16 fq3zy7m2bu2oan6t Nieznany (2)

Kanicki Systemy Rozdzial 10 id Nieznany

mnozenie do 25 11 id 304283 Nieznany

więcej podobnych podstron