1

Pakietowe urządzenia

utajniającego

IP-Krypto

2

PRZEZNACZENIE IP-KRYPTO

IP-KRYPTO przeznaczone jest do zapewnienia

kryptograficznej ochrony informacji o klauzuli do

TAJNE włącznie przesyłanych między zamkniętymi,

lokalnymi sieciami komputerowych LAN poprzez

otwarte sieci IP.

Bezpieczeństwo ruchu w sieci IP (border to border

encryption)

3

4

Funkcje IP-KRYPTO (1)

utajnianie i odtajnianie pakietów IP na granicy sieci

zamkniętej

i otwartej, przez szyfrowanie blokowe, umożliwiając

bezpieczne

nadawanie i odbiór utajnionych pakietów IP

poprzez sieć otwartą,

wykorzystując niechroniony,

standardowy styk ETHERNET

10/100BaseT.

ochrona informacji do klauzuli TAJNE włącznie

możliwość tworzenia bezpiecznych kanałów z innymi

urządzeniami

tego typu (co najmniej kilkadziesiąt

jednoczesnych relacji)

możliwość realizacji sieci z obsługą co najmniej kilkaset

urządzeń;

5

Funkcje IP-KRYPTO (2)

utajnianie pakietów IP oraz opatrywanie je własnymi

nagłówkami ze zmienionymi adresami;

ochrona szyfrowanych informacji poprzez „sekret klucza”

oraz innych danych kryptograficznych

realizacja protokółu wymiany danych oraz uzgodnienia

kluczy sesyjnych;

ochrona przetwarzanych informacji uniemożliwiając

elektromagnetyczne przenikanie na zewnątrz obudowy

sygnałów niosących informacje wrażliwe (niejawne)

6

Występując

z

wnioskiem

o

wydanie

certyfikatu,

Występując

z

wnioskiem

o

wydanie

certyfikatu,

wnioskodawca zgodnie z kryteriami ITSEC musi określić:

wnioskodawca zgodnie z kryteriami ITSEC musi określić:

wnioskowany poziom poprawności,

wnioskowany poziom poprawności,

wnioskowaną klasę funkcjonalności,

wnioskowaną klasę funkcjonalności,

wnioskowaną siłę mechanizmów zabezpieczeń.

wnioskowaną siłę mechanizmów zabezpieczeń.

Urządzenie IP-KRYPTO

Urządzenie IP-KRYPTO

klauzula

poziom

poprawności

klasa

funkcjonalności

siła mechanizmów

zabezpieczeń

TAJNE

E-3

F-DX

wysoka

Wnioskowany poziom oceny IP-KRYPTO

Wnioskowany poziom oceny IP-KRYPTO

7

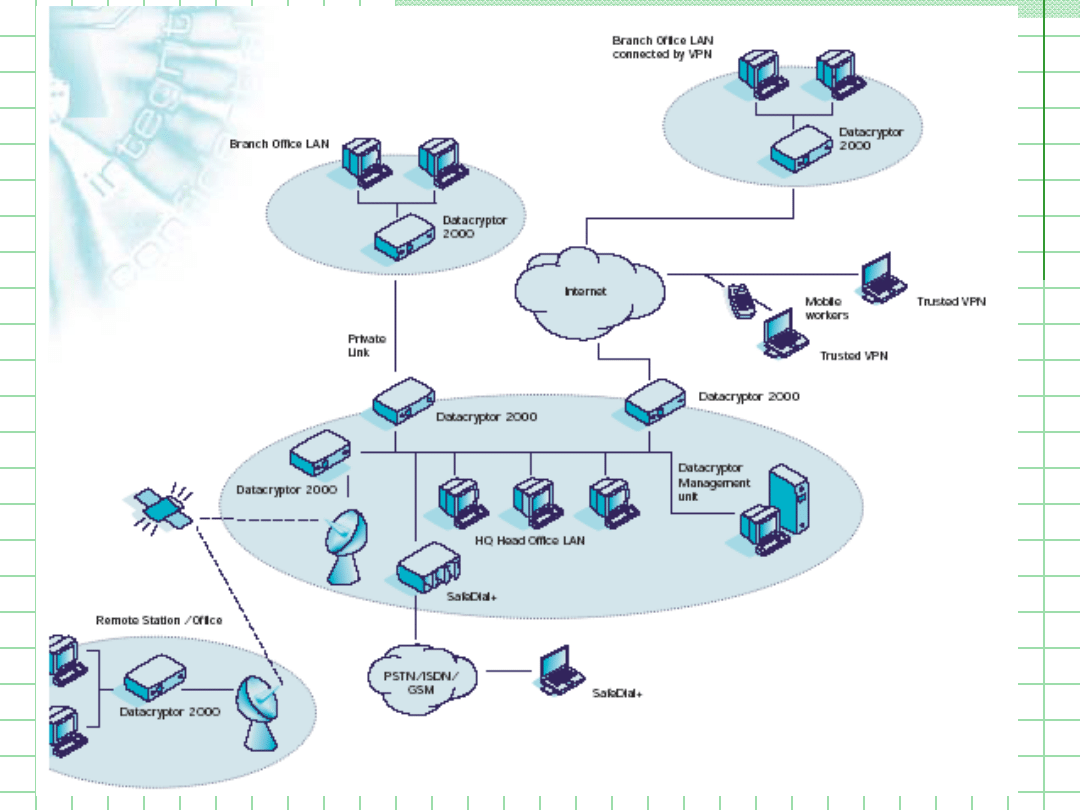

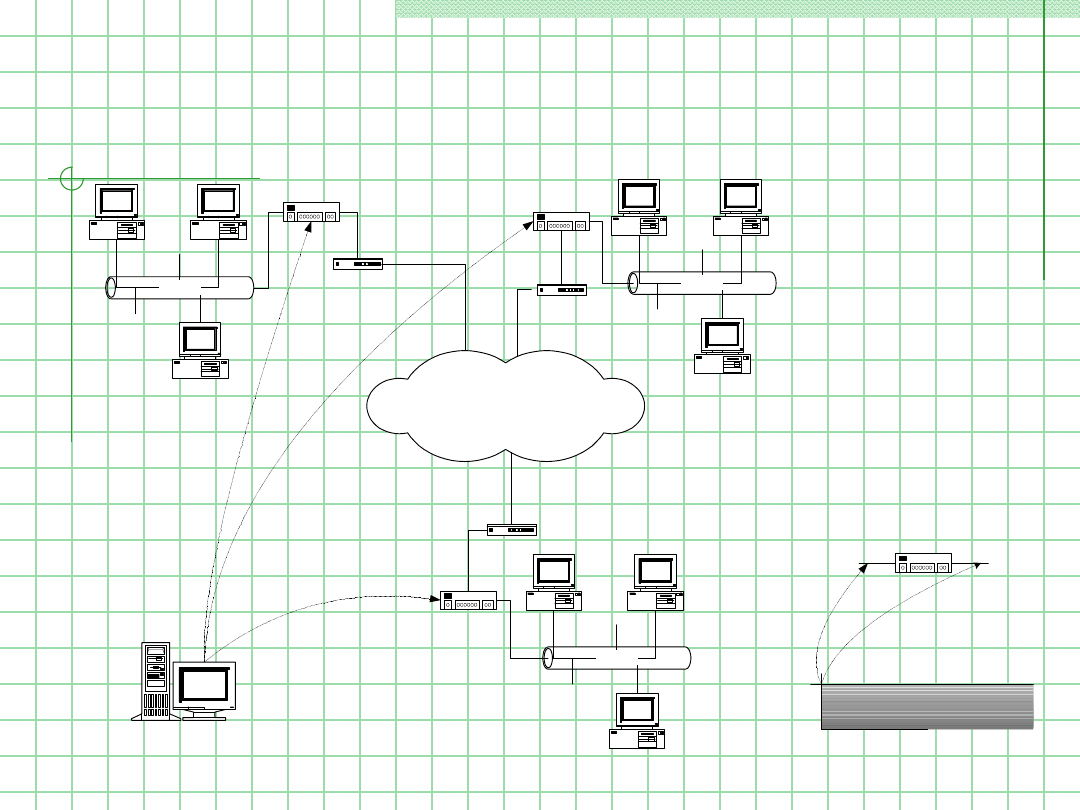

Ethernet

UŻYTKOWNICY

SIECI ZAMKNIĘTEJ

IP-KRYPTO

ROUTER

Ethernet

UŻYTKOWNICY

SIECI ZAMKNIĘTEJ

IP-KRYPTO

ROUTER

Ethernet

UŻYTKOWNICY

SIECI ZAMKNIĘTEJ

IP-KRYPTO

ROUTER

SIEĆ

OTWARTA

Stacja Generacji

i Dystrybucji

Danych Kryptograficznych

KURIERSKA

DYSTRYBUCJ A

DANYCH

KRYPTOGRAFICZNYCH

IP-KRYPTO

INTERFEJ SY ZEWNĘTRZNE

STANDARD 10/100Base-T

"RED"

"BLACK"

R

B

R

B

B

R

8

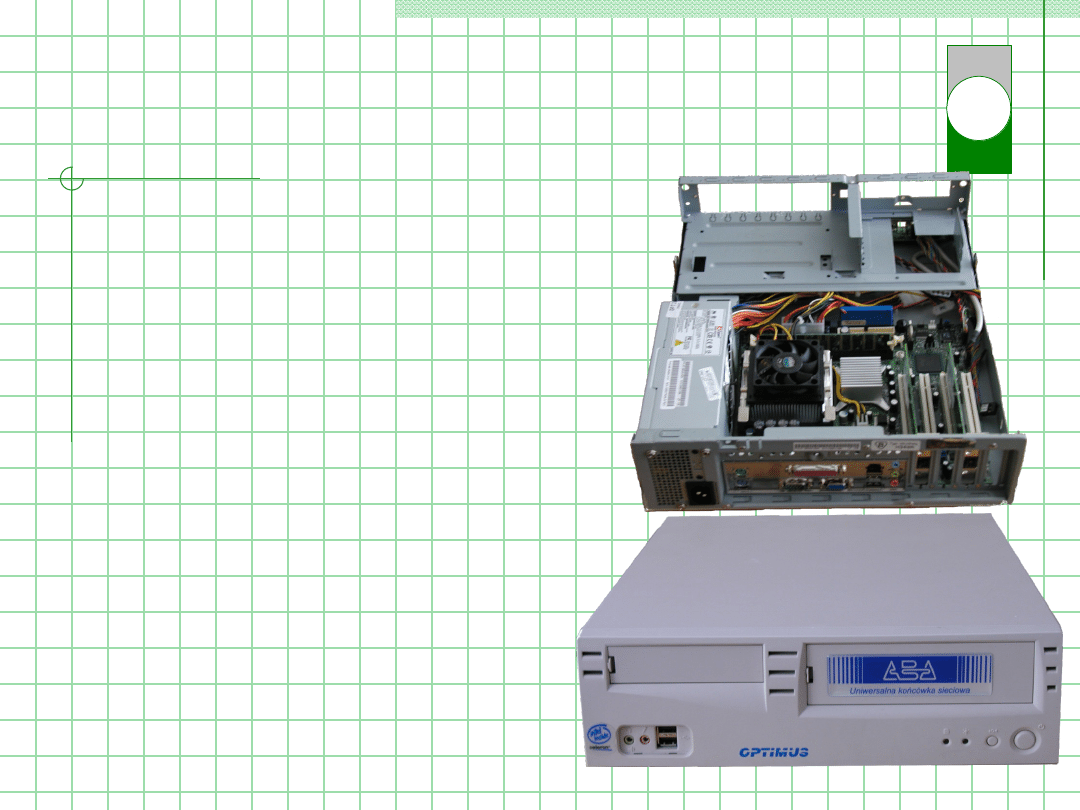

Szyfrator Optimus S.A. – ABA IPSec Gate

Firmy Optimus oraz ABA Kraków opracowały szyfrator

Optimus ABA IPSec Gate oraz stanowisko generacji

kluczy.

Szyfrator Optimus ABA IPSec Gate otrzymał certyfikat

JC DBTI ABW do ochrony informacji niejawnych o

klauzuli ZASTRZEŻONE.

Szyfrator ten jest wykorzystywany do ochrony sieci IP

w wielu instytucjach, m.in. w Straży Granicznej

9

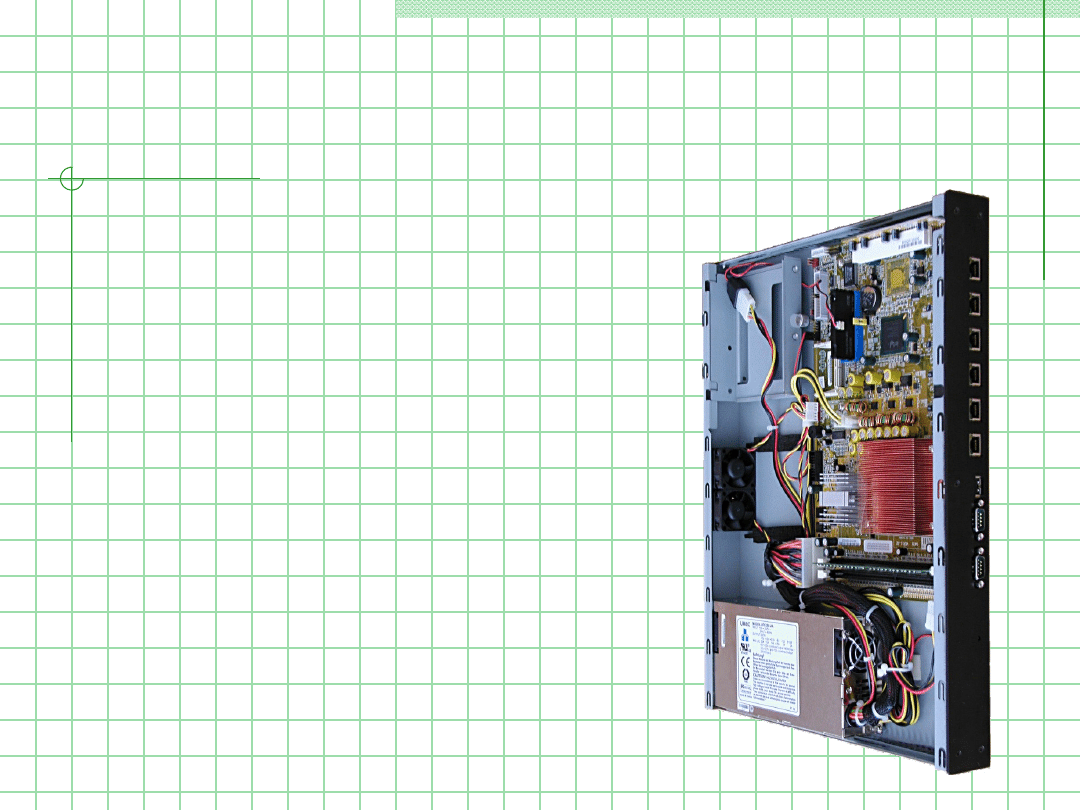

Platforma sprzętow

Platforma sprzętow

a

a

Optimus ABA IPSec

Optimus ABA IPSec

Gate

Gate

WIŁ

WOJSKOWY INSTYTUT

ŁĄCZNOŚCI

INTEL Pentium Celeron 2,0 GHz

Pamięć RAM 128 MB

Pamięć FLASH 8MB

Do 4 interfejsów Fast Etherent

10/100BaseT

Do 2 interfejsy RS232

Obsługa połączeń modemowych

Konsola systemowa - RS232

Sprzętowy

generator

liczb

losowych (INTEL)

Zewnętrzna pamięć FLASH USB

10

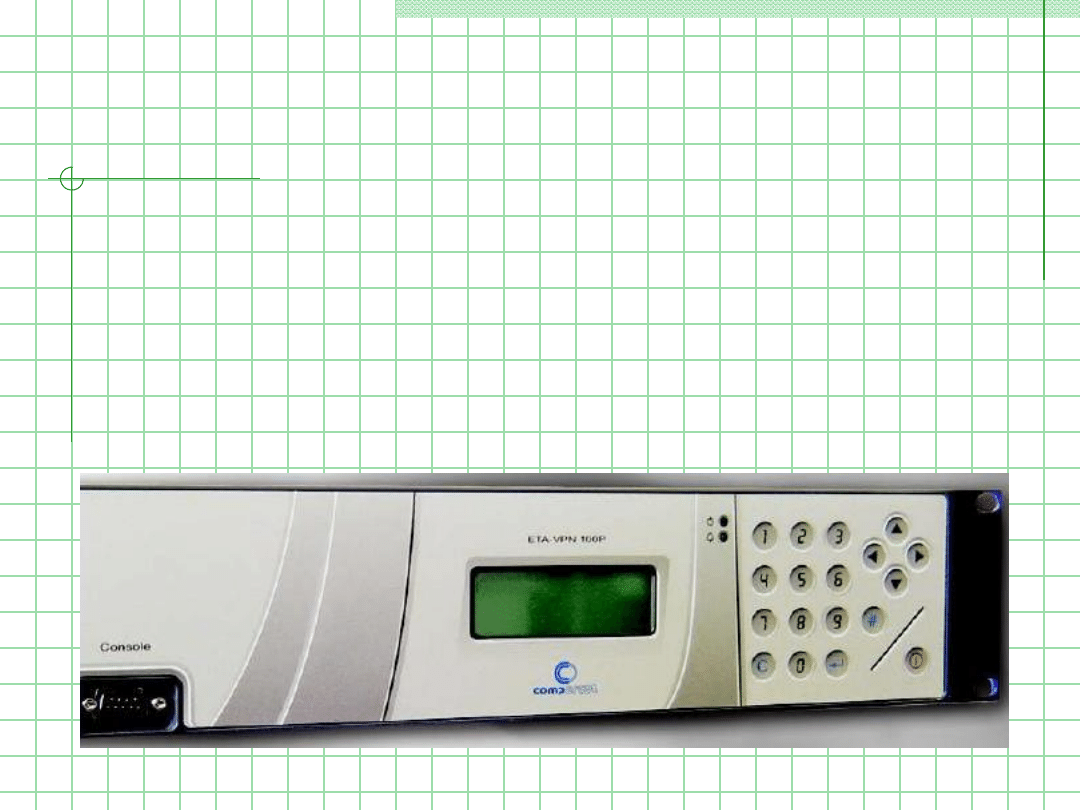

Szyfrator CompCrypt ETA-VPN (1)

Szyfrator ETA-VPN realizuje funkcje integralności i ochrony

poufności przesyłanych danych w sieciach IP.

Uwierzytelnienie systemu zostało oparte o rozwiązanie

infrastruktury klucza publicznego (PKI).

Szyfrator został zaprojektowany w taki sposób, aby spełnić

wymagania ABW dla urządzeń przetwarzających i

przesyłających informacje o klauzuli „zastrzeżone” i

„poufne”

11

Szyfrator CompCrypt ETA-VPN (2)

•Szybkie szyfrowanie transmisji danych (100 Mb/s).

•Zawiązywanie do 3000 tuneli.

•Algorytmy: DES, 3DES, AES 128, 192, 256, algorytm

narodowy.

•Algorytm RSA do uwierzytelnienia urządzeń w protokole

IPSec.

•Wbudowana funkcjonalność firewalla.

•Routing statyczny.

•Wykorzystanie fizycznego źródła ciągów losowych.

•Przechowywanie

kluczy

głównych

urządzenia

z

wykorzystaniem metody podziału sekretu.

•Temperatura pracy: +5 do +50°C.

Producent: Comp S.A.

12

Szyfrator Thales TCE 621 IP Crypto Device

TCE 621 zabezpiecza komunikację pomiędzy dwoma

hostami albo pomiędzy siecią przedsiębiorstwa a

siecią IP poprzez usługi kryptografii border to border

dodane do protokołu IP.

Wszystkie usługi bezpieczeństwa zapewniane są

poprzez protokół IPSec ESP (Encapsulation Security

Payload).

Przedni

panel

używany

jest

do

początkowej

konfiguracji oraz manualnej obsługi urządzenia.

Crypto

Ignition

Key

(CIK)

jest

używany

do

przechowywania

kluczy

inicjujących.

Z

chwilą

odłączenie CIK urządzenie zostaje rozbrojone.

13

Thales TCE 621 IP Crypto Device (Norway)

• algorytm akceptowany przez NATO

• transfer 10 Mbit/s

• do 1000 szyfrowanych kanałów

• AMSG 720 B

• temperatury: pracy (0/+55

0

C), przechowywania (-

30/+70

0

C)

14

Sectera In-Line Network Encryptor (USA)

Based

on

the

Internet

security

and

key

management protocols IP Security/Internet Key

Exchange (IPSec/IKE), the Sectéra INE meets the

new U.S. Government standards for security and

network operations. The architecture is software

upgradeable to be fully compliant with the future

High Assurance IP Interface Specification (HAIPIS).

The Sectéra INE is fully

software reprogrammable

over the network.

15

IPSec a IP

IPSec a IP

Protokół IPSec stanowi uzupełnienie funkcjonalności

protokołu IP o ochronę danych.

Głównym zadaniem protokołu IPSec jest szyfrowanie

i uwierzytelnianie całego ruchu na poziomie

warstwy IP, niezależnie od protokołów stosowanych

w wyższych warstwach sieci o architekturze TCP/IP.

IPSec pracuje w dwóch trybach:

• transportowym,

• tunelowym.

16

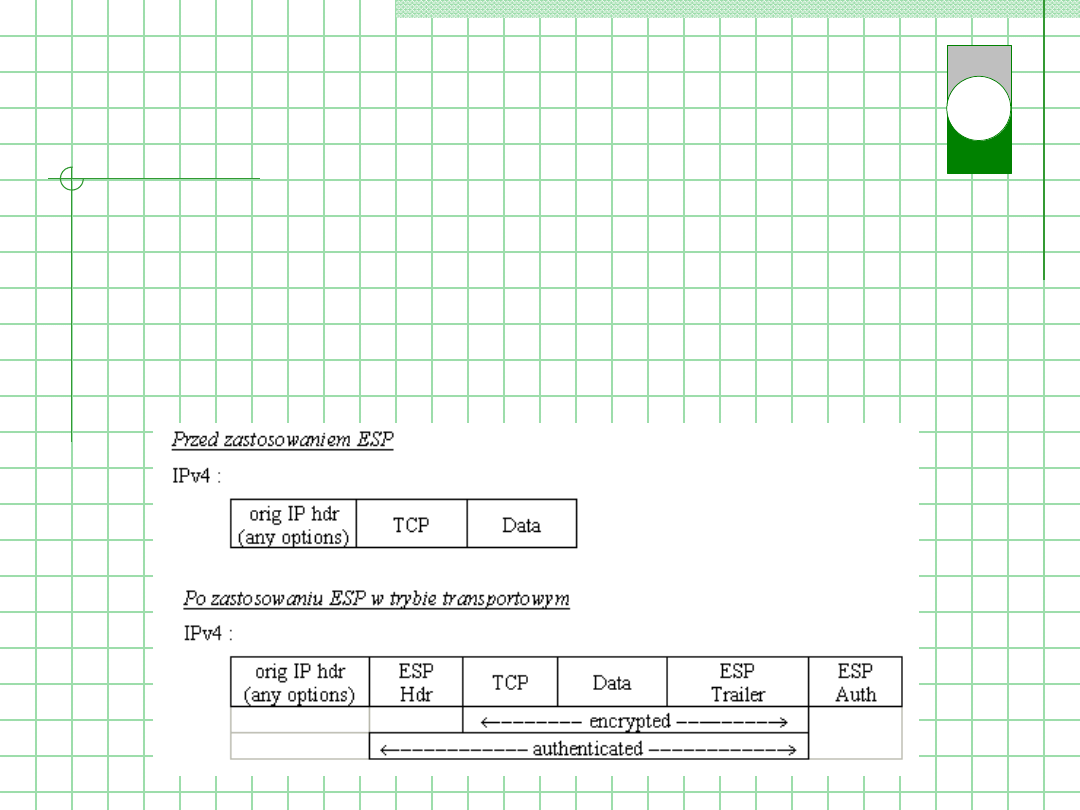

Tryb transportowy

WIŁ

WOJSKOWY INSTYTUT

ŁĄCZNOŚCI

W

trybie

transportowym

zabezpieczeniu

podlega

segment

danych

pakietu

IP,

natomiast

nagłówek

IP

pozostaje

nie

zmieniony. Pomiędzy segment danych i

nagłówek IP dodatkowo wstawiany jest

nagłówek IPSec.

17

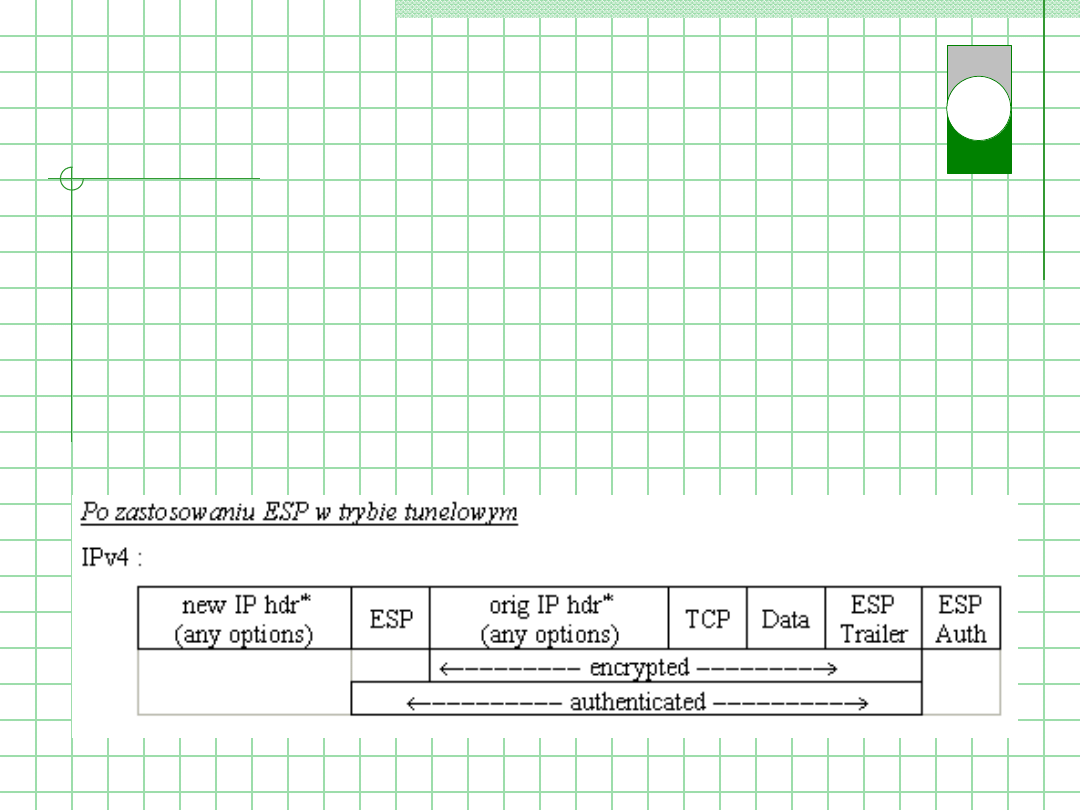

Tryb tunelowy

Tryb tunelowy

WIŁ

WOJSKOWY INSTYTUT

ŁĄCZNOŚCI

W trybie tunelowym zabezpieczeniu podlega cały

pierwotny pakiet IP, stając się segmentem danych

nowego pakietu IP wyposażanego w nowy

nagłówek IP oraz znajdujący się pomiędzy nim i

segmentem danych nagłówek IPSec. Tym

sposobem także nagłówek, a nie tylko segment

danych podlega ochronie IPSec.

18

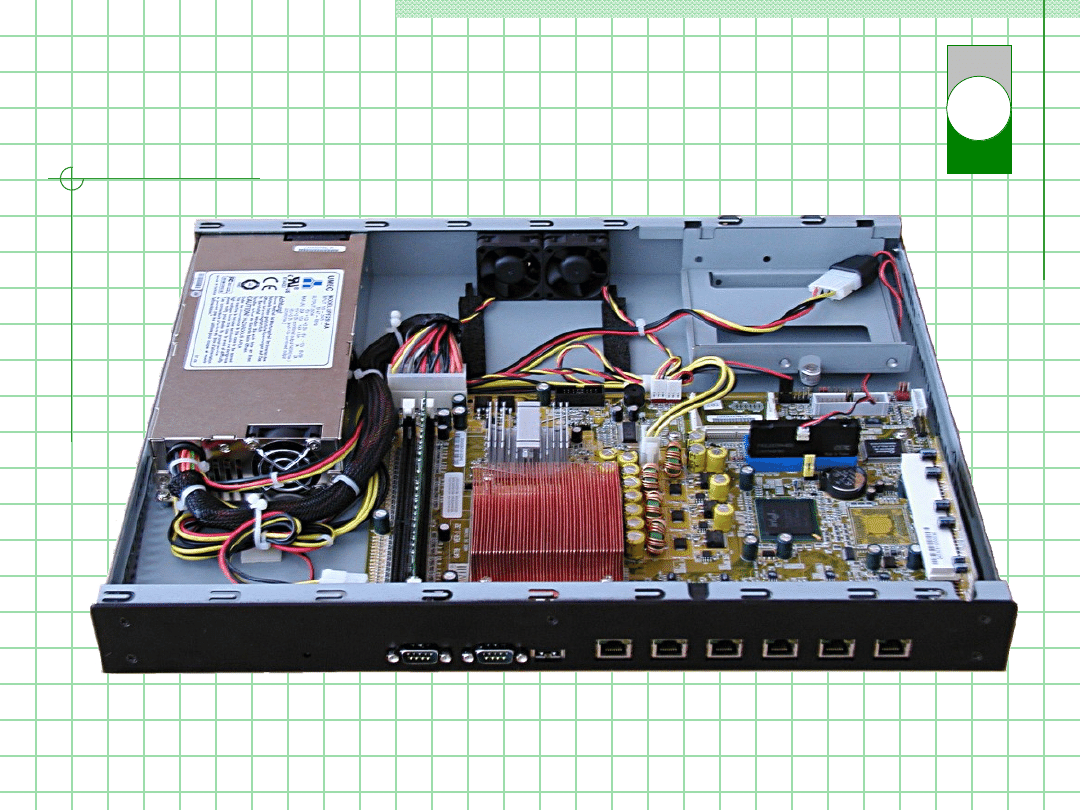

Platforma sprzętowa

Platforma sprzętowa

IP-Krypto WIŁ

IP-Krypto WIŁ

Płyta główna Iwill G478

· Procesor Pentium IV 1,6 GHz lub

wyższy

Pamięć RAM 128 MB

Pamięć FLASH 32MB

6

interfejsów

Fast

Etherent

100/10BaseT

2 interfejsy RS232

Sprzętowy

generator

liczb

losowych (INTEL)

Moduł

kryptograficzny

8

MB

(IBDK)

19

WIŁ

WOJSKOWY INSTYTUT

ŁĄCZNOŚCI

Platforma sprzętowa

Platforma sprzętowa

IP-Krypto WIŁ

IP-Krypto WIŁ

20

Oprogramowanie

Oprogramowanie

IP-KRYPTO

Szyfrator IP pracujący w technologii IPSec.

Wykorzystana technologia - Encapsulation Security

Payload

Nagłówki uwierzytelniające

Protokół ISAKMP

Praca w trybie tunelowym lub transportowym.

Uwierzytelnienie stron

Podstawą systemu IP-KRYPTO jest jądro systemu LINUX

oraz implementacja IPSec o nazwie FreeS/WAN.

Podstawowe cechy:

21

Oprogramowanie

Oprogramowanie

IP-KRYPTO

• Protokół wymiany kluczy,

• Możliwość ustawienia czasu ważności klucza sesji i

automatyczny rekeying,

• Algorytmy szyfrowania sesji

• Dystrybucja danych konfiguracyjnych oraz kluczy

publicznych

za

pomocą

pamięci

FLASH

USB

zabezpieczonej kodem dostępu,

•

Ilość

równocześnie

zestawianych

połączeń

-

ograniczona jedynie wydajnością sprzętu,

•Podstawowe funkcje rutowania pakietów IP.

22

Kryptografia w urządzeniu IP-KRYPTO

Kryptografia w urządzeniu IP-KRYPTO

W urządzeniu IP-KRYPTO będą

wykorzystywane n/w przekształcenia

kryptograficzne:

•

algorytm szyfru blokowego,

• kryptograficzna funkcja skrótu,

• kryptografia asymetryczna

• schemat Diffie – Hellmana

• podpisy cyfrowe

23

Literatura

[1] RFC 2104 „HMAC: Keyed-Hashing for Message Authentication”.

[2] RFC 2401 „Security Architecture for the Internet Protocol”.

[3] RFC 2402 „IP Authentication Header”.

[4] RFC 2403 „The Use of HMAC-MD5-96 within ESP and AH”.

[5] RFC 2404 „ The Use of HMAC-SHA-1-96 within ESP and AH”.

[6] RFC 2405 „The ESP DES-CBC Cipher Algorithm With Explicit IV”.

[7] RFC 2406 „IP Encapsulating Security Payload”.

[8] RFC 2407 „The Internet IP Security Domain of Interpretation for

ISAKMP”.

[9] RFC 2408 „Internet Security Association and Key Management

Protocol”.

[10] RFC 2409 „The Internet Key Exchange (IKE)”.

[11] RFC 2410 „The NULL Encryption Algorithm and Its Use With

IPsec”.

[12] RFC 2411 „IP Security Document Roadmap”.

[13] RFC 2451 „The ESP CBC-Mode Cipher Algorithms”.

[14] RFC 2709 „Security Model with Tunnel-mode IPsec for NAT

Domains”.

[15] RFC 2857 “The Use of HMAC-RIPEMD-160-96 within ESP and

AH”.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

Wyszukiwarka

Podobne podstrony:

Wykład 4 Sieci pakietowe FR,ATM,IP

Grupowe Urzadzenie Utajniajace GUU 3

Klasa szczelności urządzeń współczynnik IP

09 Linux IP Masquarade Maskowanie pakietów

ADRESOWANIE IP, Systemy operacyjne i urzadzenia techniki komputerowej

Miejsce, rola i zasady działania urządzeń kryptograficznej ochrony

78 Pakiety protokołów komunikacyjnych TCP IP i UDP IP Scharakteryzuj je

Adresy IP

w8 VLAN oraz IP w sieciach LAN

Pomieszczenia i urzadzenia higieniczno sanitarne

Urządzenia transportu pionowego

urządzenia elektrotermiczn

ADRESACJA W SIECIACJ IP

Urządzenia i instalacje elektryczne w przestrzeniach zagrożonych wybuchem

Wykład4 systemy i urządzenia teletransmisyjne

urzadzenia sieci lan wan

SNMP (IP)

więcej podobnych podstron