ZAGROŻENIA BANKOWYCH

SYSTEMÓW

INFORMATYCZNYCH

• Zagrożenia (threat) – potencjalna groźba naruszeń

bezpieczeństwa BSI.

• Bierne (podsłuch, analiza ruchu w sieci) oraz czynne

(modyfikacja lub niszczenie zasobów, celowa

dezinformacja).

• Wewnętrzne (spowodowane przez legalnych

użytkowników systemu) oraz zewnętrzne (hakerzy).

• Przypadkowe (błędy i przeoczenia użytkowników,

awarie sprzętowe, błędy w oprogramowaniu) oraz

celowe (świadome działanie użytkowników).

• Sprzętowe (hardware) i programowe (software).

• Np. wprowadzenie błędnej kwoty transakcji przez

kasjera to zagrożenie czynne, wewnętrzne,

przypadkowe i programowe.

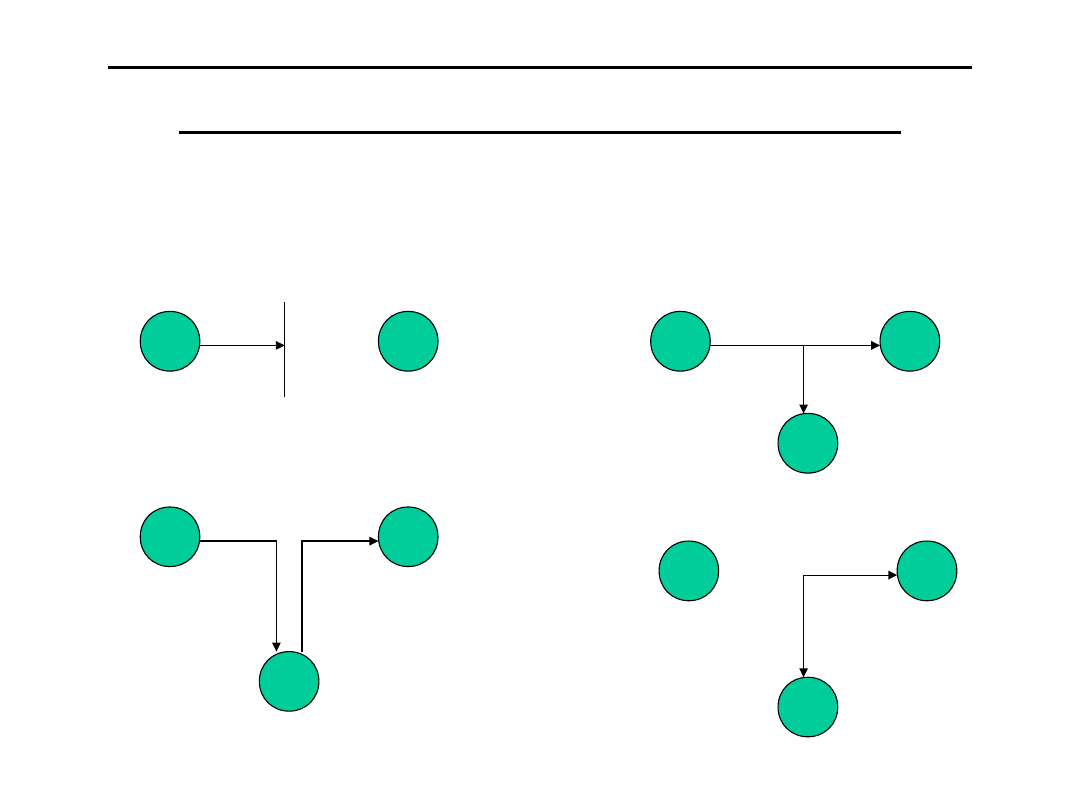

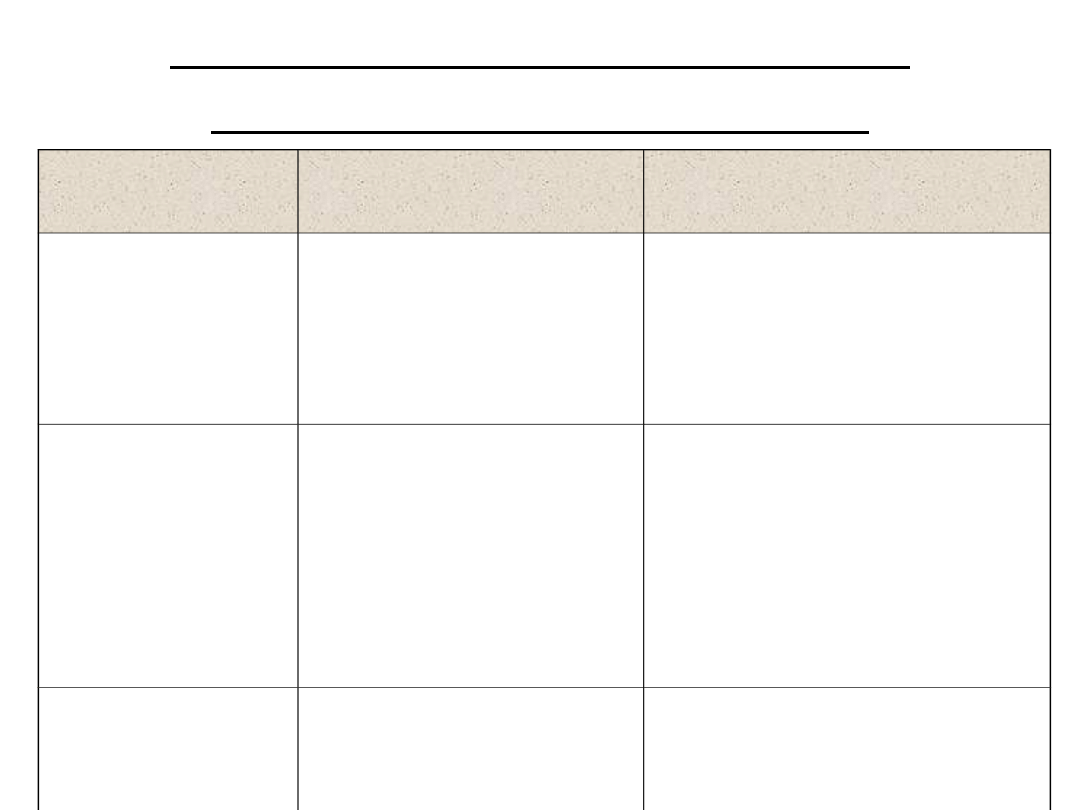

KLASYFIKACJA ATAKÓW NA

BEZPIECZEŃSTWO BSI

• Atak – celowa (a nie przypadkowa) próba

naruszenia bezpieczeństwa BSI

Z

M

Z

M

Z

M

M

Z

PRZERWANIE

PODROBIENIE

MODYFIKACJA

PRZECHWYCENIE

Źródło

informacji

Źródło

informacji

Miejsce

przeznaczenia

informacji

Miejsce

przeznaczenia

informacji

OSZUSTWA BANKOWE

•Operowanie czekami bez pokrycia.

•Fałszowanie zastawów i gwarancji na zaciągane

kredyty.

•Operacje dotyczące depozytów i zawartości

skarbców bankowych.

•”Czyszczenie" pieniędzy pochodzących z

transakcji nielegalnych (handel bronią i

narkotykami), "lewe konta”.

•Operacje gotówkowe (przetrzymywanie gotówki

na kontach).

•Podrabianie, fałszowanie kart kredytowych,

manipulacje w bankomatach.

•Włamania komputerowe przez sieć.

WYBRANE INFORMACJE O

PRZESTĘPSTWACH

BANKOWYCH

• PL - w 1997 r. transakcje oszukańcze to 0,21%

wartości sprzedaży, w 2000 r. to 0,15%. W Europie

to 0,07%.

• PL -w 2000 r. na 55 mln transakcji o wartości 9,7

mld zł wyłudzono 12,4 mln zł.

• PL - w 2000 r. było 10 tys. oszustw z kartami, przy

rocznej dynamice przekraczającej 50%.

• Średnie straty banków USA wynikające z

klasycznego napadu z bronią w ręku to 8 tys $, jedno

oszustwo komputerowe to strata rzędu 500 tys. $.

• Łączne straty w wyniku oszustw komputerowych w

USA to 10 mld $ rocznie.

• Np. rosyjscy hakerzy w 1995 roku dokonali w

Citibanku nielegalnych operacji na kwotę 12 mln $.

PRZYKŁADY PRZESTĘPSTW

• Fałszywe bankomaty, wypłacające prawdziwe

pieniądze po to aby rejestrować kody PIN oraz

informacje zapisane na kartach, w celu późniejszego

"wyczyszczenia" kont klientów.

• Mikrokamery rejestrujące PIN podawane w

bankomatach.

• Kasjerki POS z uprawnieniami do ręcznej autoryzacji

dokonujące zakupów na numer karty obcej osoby.

• Podwójne obciążanie konta klienta za ten sam zakup.

• Skopiowanie zawartości paska magnetycznego karty

na zapleczu (skimming) i dokonywanie zakupów w

„dziuplach”.

• Zakupy w Internecie na podstawie numeru karty i

czasu jej ważności (informacje dostępne na każdym

kwicie z POS)

• Klient zakłada konto z XX zł na fałszywy dowód,

pobiera kartę, za parę dni w bankomatach wypłaca

całą kwotę i natychmiast zjawia się w banku po cały

depozyt.

PRZYKŁADY Z POLSKI

• ZUS o/Warszawa - dopisywano do systemu

martwe dusze, którym przyznawano emerytury.

Pieniądze odbierano przez znajomych.

• ZUS o/Gdańsk - „uśmiercano” emerytów (nie był

potrzebny akt zgonu) pobierano zapomogę

pośmiertną a potem w systemie ich

reanimowano.

• Bank X o/Bydgoszcz - informatyk przelewał w

piątek wieczorem na swoje konto piątkowe

wpłaty a następnie w poniedziałek rano

przelewał je z powrotem na konta klientów.

Odsetki wyniosły ponad 3 mln zł. Sprawca uciekł

za granicę.

PRZYKŁADY ZE ŚWIATA

• Andriej Rublov i jego druzja - hackerzy z Czeczeni.

W 1994 r. ukradli z banków w Rosji ponad 300 mln

$ doprowadzając do kryzysu w rosyjskim systemie

bankowym w 1995 r. Rekord zagarniętych sum.

• Deri S. - 16-letni uczeń z Izraela włamuje się do

Pentagonu, VISA, sieci telekomunikacyjnej Izraela.

Uzyskuje tysiące kodów kart kredytowych Visa.

• Władymir Lewin - 24-letni haker z Petersburga w

1996 r. próbuje przetransferować z nowojorskiego

Citibanku 12 mln $ ale kradnie tylko 400 tys. $. W

1998 r. po ekstradycji do USA skazany na 3 lata

więzienia.

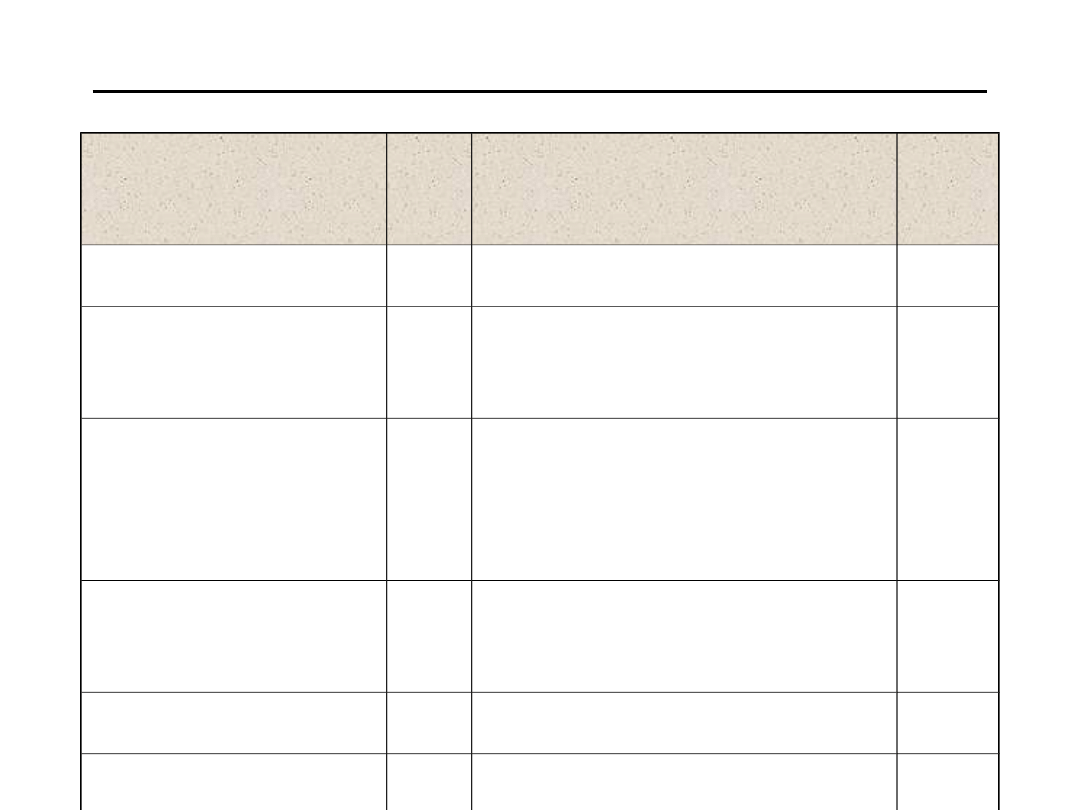

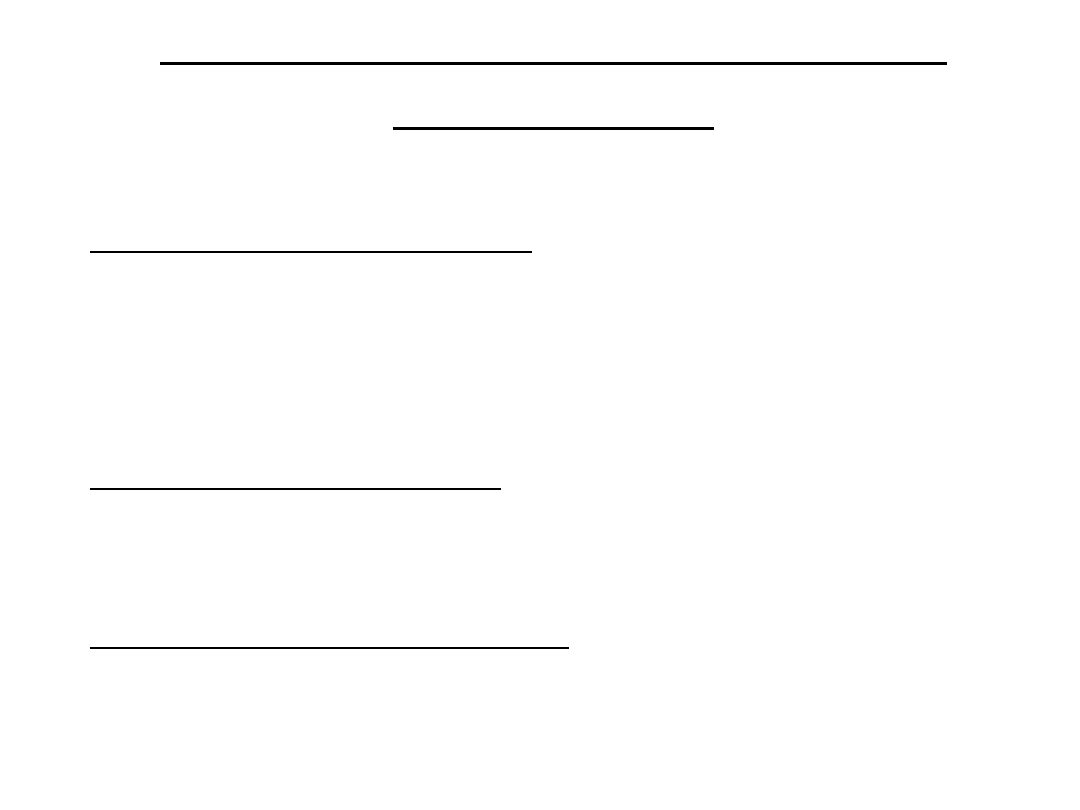

STATYSTYKA ZAGROŻEŃ BSI

Źródła

zagrożeń

% Sprawcy

przestępstw

%

Pomyłki

54 Urzędnicy

50

Awarie

sprzętu

20 Kadra kierownicza 22

Nieuczciwy

personel

10 Pracownicy

przetwarzania

danych

11

Niezadowolo

ny personel

9 Kasjerzy

7

Wirusy

4 Inni

10

Ataki z

zewnątrz

3

ŹRÓDŁA ZAGROŻEŃ

• Błędy i przeoczenia personelu

• Działania nieuczciwych i niezadowolonych

pracowników

• Zagrożenia fizyczne

• Wirusy i krakerzy

BŁĘDY I PRZEOCZENIA

PERSONELU

• Przypadkowe ujawnienie informacji przez operatora

• Niezamierzone ujawnienie hasła dostępu

• Wykorzystywania słabych haseł

• Przypadkowe wprowadzenie niewłaściwych danych

• Przypadkowa zmiana atrybutów pliku i praw dostępu

• Przypadkowe usunięcie istotnych danych z dysku

• Przypadkowa zmiana parametrów aplikacji

• Przypadkowa dezorganizacji relacji w bazie danych

• Niezamierzone zaniedbanie w tworzeniu backup’u

• Niezamierzone pozostawienie włączonego komputera

• Zagubienie karty identyfikacyjnej

• Nieumyślne wprowadzenie wirusa komputerowego

DZIAŁANIA NIEUCZCIWYCH I

NIEZADOWOLONYCH

PRACOWNIKÓW

• Transferowanie wartości pieniężnych na prywatne

konta.

• Umyślna modyfikacja niszczenie zasobów systemu.

• Świadome ujawnianie osobom postronnym tajemnic

związanych z pracą w systemie.

• Celowe wprowadzanie wirusów komputerowych.

• Kopiowanie poufnych informacji na zewnętrzne nośniki.

• Świadome unieruchamianie bądź powodowanie awarii

sprzętu.

• Uruchamianie programów z zewnątrz (gry,

komunikacja)

• Powodowanie fałszywych alarmów w celu uśpienia

czujności administratora systemu.

• Tworzenie i wykorzystywanie ukrytych kanałów (covert

channel) do przysłania poufnych informacji osobom

nieupoważnionym.

ZAGROŻENIA FIZYCZNE

• Losowa zawodność sprzętu.

• Zanik zasilania w sieci energetycznej.

• Awaria sprzętu.

• Utrata danych w wyniku zniszczenia dysku

bądź innych zewnętrznych nośników

danych.

• Włamania do budynku, zalania, pożary.

• Klęski żywiołowe, powodzie, huragany,

trzęsienia ziemi.

ŚRODKI OCHRONY BSI

1. Poziomy zabezpieczeń

2. Środki fizyczne

3. Środki techniczne

4. Środki programowe

5. Środki kontroli dostępu

6. Środki kryptograficzne

7. Środki organizacyjne

8. Środki prawne

POZIOMY ZABEZPIECZEŃ

• Komputer osobisty (terminal, klient) i jego

system operacyjny – hasła dostępu na poziomie

BIOS.

• Sieciowy system operacyjny – hasła dostępu,

prawa dostępu, grupy użytkowników, ślady

audytowe, programy śledzące, firewall,

kryptografia.

• System zarządzania bazą danych – regulowanie

zakresu dostępu do danych na poziomie pól

bazy danych.

• Oprogramowanie aplikacyjne – mechanizmy

identyfikacji i uwierzytelniania, ograniczenie

praw dostępu do zasobów i funkcji.

• Poziom fizyczny – podtrzymywanie napięcia w

sieci, zabezpieczenia antywłamaniowe i

przeciwpożarowe.

• Poziom organizacyjny

ŚRODKI FIZYCZNE

• Urządzenia przeciwwłamaniowe.

• Sejfy.

• Alarmy.

• Urządzenia ochrony przeciwpożarowej.

• Odpowiednie przystosowanie pomieszczeń

do pracy z komputerami.

• Rozwiązania architektoniczne (lokalizacja

ośrodka obliczeniowego wewnątrz

budynku).

• Urządzenia klimatyzacyjne.

ŚRODKI TECHNICZNE

• Urządzenia podtrzymujące zasilanie.

• Karty magnetyczne i mikroprocesorowe.

• Urządzenia biometryczne do identyfikacji osób na

podstawie linii papilarnych, głosu, siatkówki oka.

• Urządzenia do tworzenia kopii zapasowych wraz

z procedurami i metodami ich wykorzystania.

• Zapory ogniowe (firewall) i serwery Proxy.

• Sprzętowe blokady dostępu do klawiatur,

napędów dysku.

• Urządzenia do ochrony przed emisją ujawniającą.

• Optymalizacja konfiguracji sprzętowej

komputerów.

• Dublowanie okablowania.

• Dublowanie centrów obliczeniowych i baz

danych.

ŚRODKI PROGRAMOWE

• Dzienniki systemowe (logi) – pozwalają na

identyfikację działalności użytkowników.

• Programy śledzące – pozwalają na

monitoring pracy użytkowników w czasie

rzeczywistym.

• Mechanizmy rozliczania – identyfikują

wykonawców operacji w systemie.

• Programy antywirusowe.

• Programy wykrywające słabe hasła.

• Mechanizmy zabezpieczenia statystycznych

baz danych.

• Kody korekcyjne - do identyfikacji i poprawy

błędów transmisji danych.

KONTROLA DOSTĘPU DO

SYSTEMU

• Uwierzytelnienie użytkownika przez

system, na podstawie tego co użytkownik

- ZNA (hasła, PIN),

- MA (karta magnetyczna, token),

- KIM JEST (metody biometryczne)

• Rozwiązania mieszane, np. karta z hasłem

i PIN-em.

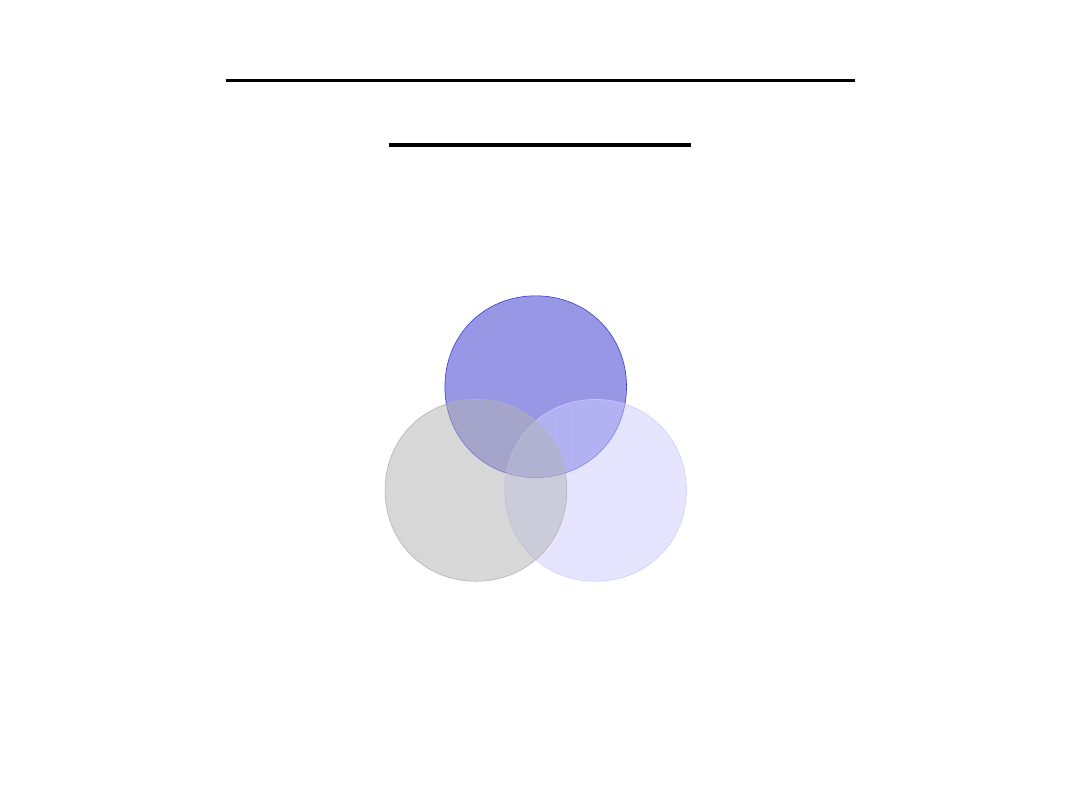

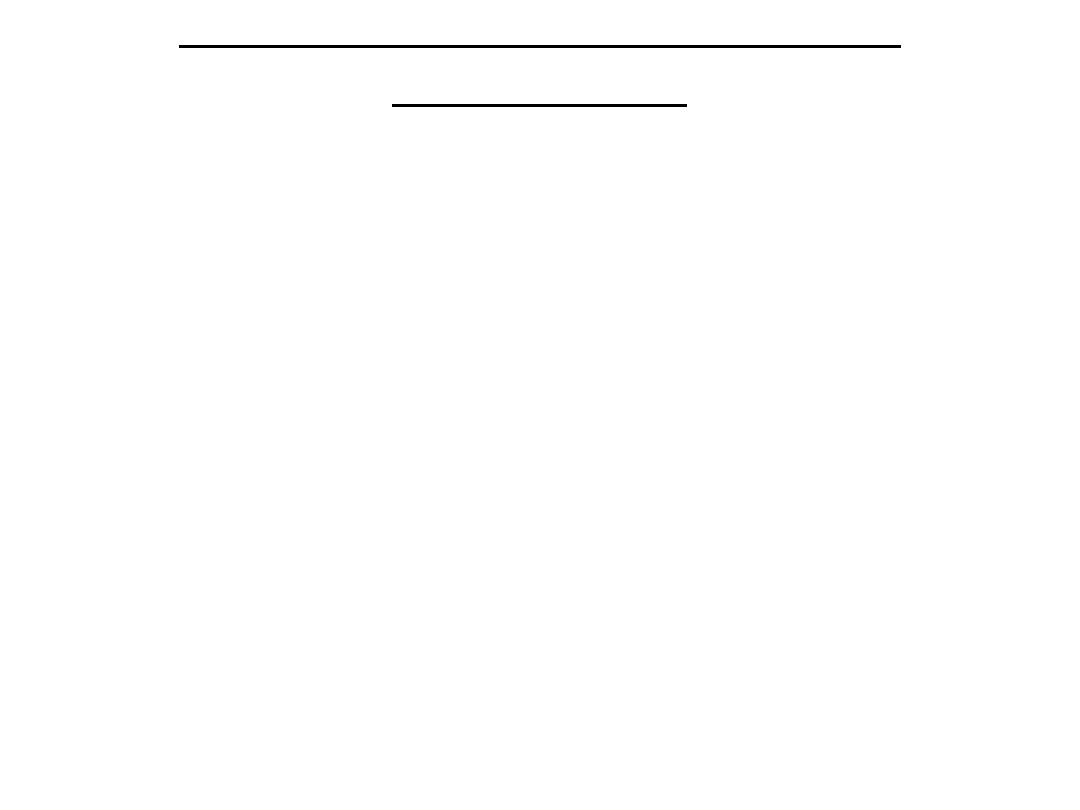

METODY KONTROLI

DOSTĘPU

JEST

MA

ZNA

G

C

F

E

D

A

B

A - hasło

B - identyfikator

C - odcisk palca

G – identyfikator

ze zdjęciem i hasło

D – karta magnetyczna

i PIN

E – karta inteligentna

ze wzorcem

F - odcisk palca i PIN

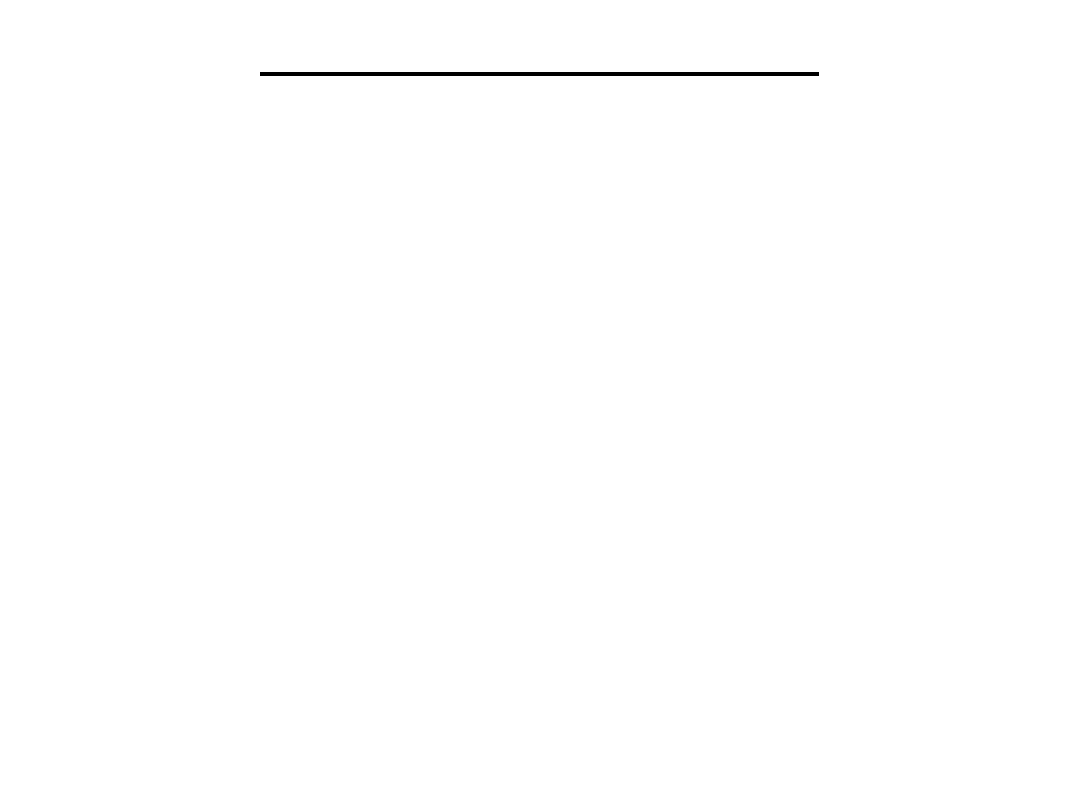

WADY I ZALETY METOD

KONTROLI DOSTĘPU

Wyszczególni

enie

Wady

Zalety

Co użytkownik

ZNA

Brak możliwości

udowodnienia prawa

własności

użytkownika do

danej informacji

Łatwość implementacji,

wygoda użytkownika

Co użytkownik

MA

Brak możliwości

udowodnienia prawa

własności

użytkownika do

danej rzeczy,

zawodność

techniczna kart

Wysokie koszty i

techniczne problemy

związane z

podrabianiem kart

Kim

użytkownik

JEST

Wysokie koszty

urządzeń

rozpoznających

Duża efektywność

wynikająca z dużej

stałości w czasie cech

charakterystycznych

człowieka, wygoda

użytkownika

KONTROLA DOSTĘPU DO

ZASOBÓW

• Kombinacja praw użytkownika do pisania, czytania

i wykonywania zasobu.

• Kontrola dyskrecjonalna – każdy dostęp

użytkownika do zasobu wymaga kontroli

uprawnień. W zależności od typu odpowiedzi na

pytania o prawa dostępu:

- jest dostęp, gdy odpowiedź jest pozytywna

- jest dostęp, gdy brak jest odpowiedzi negatywnej.

• Kontrola obowiązkowa – każdy zasób i użytkownik

ma przyporządkowany poziom bezpieczeństwa.

Obowiązuje zasada czytania w dół oraz pisania w

górę.

• Kontrola zależna od zadań – tworzone są zadania

do których przypisuje się zasoby niezbędne do ich

wykonania. Zadania (wraz z dostępem do zasobów)

są przypisane użytkownikom.

KONTROLA DOSTĘPU DO

ZASOBÓW

•

Mechanizmy sterowania dostępem:

- Hierarchia dostępu – automatyczne przyznanie

uprzywilejowanym użytkownikom prawa będącego

nadzbiorem praw użytkowników mniej uprzywilejowanych.

- Macierz dostępu – zawiera dane dotyczące praw dostępu

użytkowników do zasobów systemu.

- Lista możliwości, których posiadanie bezwarunkowo

pozwala na dostęp do zasobu.

•

Procedura przyznawania praw dostępu do zasobów:

- scentralizowana – odpowiada jedna osoba,

- hierarchiczna – główny administrator przyznaje prawa

podadministratorom

- zdecentralizowany – właściciel zasobu upoważnia inne

osoby,

- samodzielny – każdy użytkownik przydziela innym

użytkownikom prawa dostępu do zasobów przez siebie

tworzonych,

- dzielony – jednoczesna współpraca kilku uprawnionych

użytkowników.

ŚRODKI PRAWNE

1.

Ustawa o ochronie tajemnicy państwowej i służbowej

(DzU 1982 nr 40)

2.

Ustawa o ochronie danych osobowych (DzU 1997 nr

133)

3.

Ustawa o ochronie informacji niejawnych (DzU 1999

nr 11)

4.

Prawo bankowe (DzU 1997 nr 140)

5.

Kodeks pracy (DzU 1974 nr 24)

6.

Kodeks karny (DzU 1997 nr 88)

7.

Tajemnica przedsiębiorstwa (DzU 1993 nr 47 –

ustawa o zwalczaniu nieuczciwej konkurencji)

8.

Tajemnica skarbowa (DzU 1997 nr 137)

9.

Ustawa o ochronie osób i mienia (DzU 1997 nr 144)

10.

Inne: ustawa o statystyce publicznej, uchwała o

zapobieganiu prania pieniędzy

11.

Zalecenia i regulacje NBP, np. rekomendacja D z

20.X.1997 dot. zarządzania ryzykiem towarzyszącym

systemom informatycznym i telekomunikacyjnym.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

Wyszukiwarka

Podobne podstrony:

zagro enia militarne i niemilitarne

Plan wynikowy Zagro enia w Ťrodowisku pracy

Ściągi, Bankowość, System finansowy składa się z:

bankowe systemy informatyczne w ue, Dostosowanie system˙w informatycznych do UE

Wyklad II Prawo bankowe System bankowy

bankowe systemy informatyczne (power point)

Zagro enia przy przesy aniu, SGSP, SGSP, cz.1, elektroenergetyka, energetyka, Energetyka

Zagro enia psychofizyczne

bankowe systemy informatyczne WJB3XZVYAY7PDLTECGCNUDU2EHBTXU5AMKGNBQY

stany zagro enia ycia w chorobach obwodowego uk adu nerwowegozaj8

Skuteczność bankowego systemu punktowej oceny przedsiębiorstw oraz stosowanych norm, Szkoła-Przedmio

zagro enia militarne i niemilitarne

07 O Dobosz i wsp Stany zagro enia

więcej podobnych podstron