Bezpieczeństwo

Bezpieczeństwo

sieci LAN

sieci LAN

Usługi ochrony

Usługi ochrony

Poufność danych

Poufność danych

(ang. confidentiality)

(ang. confidentiality)

-

-

usługa przekształca dane w taki sposób, że są

usługa przekształca dane w taki sposób, że są

one niemożliwe do odczytania przez inną

one niemożliwe do odczytania przez inną

osobę poza właściwym odbiorcą

osobę poza właściwym odbiorcą

Kontrola dostępu

Kontrola dostępu

(ang. access control) -

(ang. access control) -

usługa polega na zapewnieniu, by dostęp do

usługa polega na zapewnieniu, by dostęp do

źródła informacji był kontrolowany, w ten

źródła informacji był kontrolowany, w ten

sposób, aby tylko uprawnieni użytkownicy

sposób, aby tylko uprawnieni użytkownicy

mogli korzystać z tej informacji

mogli korzystać z tej informacji

Uwierzytelnianie

Uwierzytelnianie

(ang. authentication) -

(ang. authentication) -

usługa zapewnia możliwość sprawdzenia, czy

usługa zapewnia możliwość sprawdzenia, czy

użytkownicy komunikujący się ze sobą są

użytkownicy komunikujący się ze sobą są

rzeczywiście tymi, za których się podają

rzeczywiście tymi, za których się podają

Usługi ochrony cd.

Usługi ochrony cd.

Integralność

Integralność

(ang. integrity)- usługa zapewnia,

(ang. integrity)- usługa zapewnia,

że dane zawarte w systemie lub przesyłane

że dane zawarte w systemie lub przesyłane

przez sieć nie będą zmienione lub przekłamane

przez sieć nie będą zmienione lub przekłamane

Niezaprzeczalność

Niezaprzeczalność

(ang. nonrepudiation) -

(ang. nonrepudiation) -

usługa dostarcza dowody, że dane przesyłane

usługa dostarcza dowody, że dane przesyłane

zostały faktycznie nadane przez nadawcę bądź

zostały faktycznie nadane przez nadawcę bądź

też odebrane przez odbiorcę

też odebrane przez odbiorcę

Dystrybucja kluczy

Dystrybucja kluczy

(ang. key management) -

(ang. key management) -

usługa zapewnia poprawną dystrybucję kluczy

usługa zapewnia poprawną dystrybucję kluczy

oraz gwarantuje, że klucze, jakie posiadają

oraz gwarantuje, że klucze, jakie posiadają

użytkownicy są ważne

użytkownicy są ważne

Dyspozycyjność

Dyspozycyjność

(ang. availability) - usługa

(ang. availability) - usługa

zapewnia uprawnionym osobom możliwość

zapewnia uprawnionym osobom możliwość

ciągłego korzystania z zasobów systemu w

ciągłego korzystania z zasobów systemu w

dowolnym czasie

dowolnym czasie

Klasyfikacja zagrożeń w

Klasyfikacja zagrożeń w

systemach komputerowych

systemach komputerowych

Zamierzone

Zamierzone

, związane z działaniami

, związane z działaniami

wykonywanymi z premedytacją, świadomie

wykonywanymi z premedytacją, świadomie

wykraczające poza obowiązki, szpiegostwo,

wykraczające poza obowiązki, szpiegostwo,

wandalizm, terroryzm, itd.

wandalizm, terroryzm, itd.

Losowe wewnętrzne

Losowe wewnętrzne

, to niezamierzone błędy

, to niezamierzone błędy

ludzi, zaniedbania użytkowników, defekty

ludzi, zaniedbania użytkowników, defekty

sprzętu i oprogramowania, zniekształcania lub

sprzętu i oprogramowania, zniekształcania lub

zagubienie informacji, itd.

zagubienie informacji, itd.

Losowe zewnętrzne

Losowe zewnętrzne

, to skutki działania

, to skutki działania

temperatury, wilgotności, zanieczyszczenia

temperatury, wilgotności, zanieczyszczenia

powietrza, zakłócenia źródła zasilania,

powietrza, zakłócenia źródła zasilania,

wyładowania atmosferyczne, klęski żywiołowe

wyładowania atmosferyczne, klęski żywiołowe

Ryzyko w sieciach LAN z

Ryzyko w sieciach LAN z

podziałem na klasy

podziałem na klasy

Klasa zagrożenia

Klasa zagrożenia

Ryzyko

Ryzyko

pasywne

pasywne

Ryzyko

Ryzyko

aktywne

aktywne

Farma serwerów,

Farma serwerów,

centrum

centrum

informatyczne

informatyczne

Kataklizmy (pożar,

Kataklizmy (pożar,

powódź)

powódź)

Awaria

Awaria

infrastruktury

infrastruktury

technicznej

technicznej

Podpalenie

Podpalenie

Sabotaż

Sabotaż

Sieć

Sieć

komunikacyjne,

komunikacyjne,

infrastruktura

infrastruktura

teleinformatyczna

teleinformatyczna

Błędy przesyłania

Błędy przesyłania

lub adresowania

lub adresowania

Zniszczenie

Zniszczenie

elementów sieci

elementów sieci

teleinformatycznej

teleinformatycznej

Podsłuch linii

Podsłuch linii

Modyfikacja

Modyfikacja

przesyłanych

przesyłanych

danych

danych

Celowe

Celowe

uszkodzenie

uszkodzenie

Korzystanie z

Korzystanie z

oprogramowania

oprogramowania

Korzystanie z

Korzystanie z

nieaktualnej wersji

nieaktualnej wersji

oprogramowania

oprogramowania

Kopiowanie

Kopiowanie

oprogramowania

oprogramowania

Wprowadzanie

Wprowadzanie

wirusa

wirusa

Łamanie

Łamanie

zabezpieczeń

zabezpieczeń

Ryzyko w sieciach LAN z

Ryzyko w sieciach LAN z

podziałem na klasy cd.

podziałem na klasy cd.

Klasa zagrożenia

Klasa zagrożenia

Ryzyko

Ryzyko

pasywne

pasywne

Ryzyko

Ryzyko

aktywne

aktywne

Interfejs z

Interfejs z

użytkownikiem

użytkownikiem

Błąd przy

Błąd przy

wprowadzaniu

wprowadzaniu

danych

danych

Zniszczenie danych

Zniszczenie danych

przez nieuwagę

przez nieuwagę

Świadomy błąd

Świadomy błąd

przy wprowadzaniu

przy wprowadzaniu

danych

danych

Kopiowanie,

Kopiowanie,

podmiana lub

podmiana lub

niszczenie plików

niszczenie plików

Wykonywanie

Wykonywanie

niedozwolonych

niedozwolonych

operacji

operacji

Nośniki danych

Nośniki danych

Uszkodzenie

Uszkodzenie

nośnika danych

nośnika danych

Zniszczenie danych

Zniszczenie danych

elektrycznością

elektrycznością

statyczną lub

statyczną lub

polem

polem

magnetycznym

magnetycznym

Kradzież nośników

Kradzież nośników

Podmiana nośnika

Podmiana nośnika

Kopiowanie

Kopiowanie

nośnika w celu

nośnika w celu

analizy danych

analizy danych

Zagrożenia związane ze

Zagrożenia związane ze

stratami finansowymi

stratami finansowymi

Bezpośrednie straty finansowe, np.

Bezpośrednie straty finansowe, np.

dominującej technologii

dominującej technologii

Pośrednie straty finansowe, np. koszty sądowe

Pośrednie straty finansowe, np. koszty sądowe

Strata klientów i kontrahentów

Strata klientów i kontrahentów

Konieczność wymiany oferowanych produktów

Konieczność wymiany oferowanych produktów

Konieczność zmiany konfiguracji systemu

Konieczność zmiany konfiguracji systemu

komputerowego

komputerowego

Przerwa w pracy, utrata sprzętu, załamanie

Przerwa w pracy, utrata sprzętu, załamanie

działalności

działalności

Wzrost składek ubezpieczeniowych

Wzrost składek ubezpieczeniowych

Zagrożenia związane ze

Zagrożenia związane ze

stratami niefinansowymi

stratami niefinansowymi

Utrata prestiżu, wiarygodności, klientów i

Utrata prestiżu, wiarygodności, klientów i

kontrahentów

kontrahentów

Sankcje prawne (np. ustawa o ochronie

Sankcje prawne (np. ustawa o ochronie

danych osobowych)

danych osobowych)

Włamania do systemu powodujące

Włamania do systemu powodujące

dezorganizację

dezorganizację

Ucieczka kadry

Ucieczka kadry

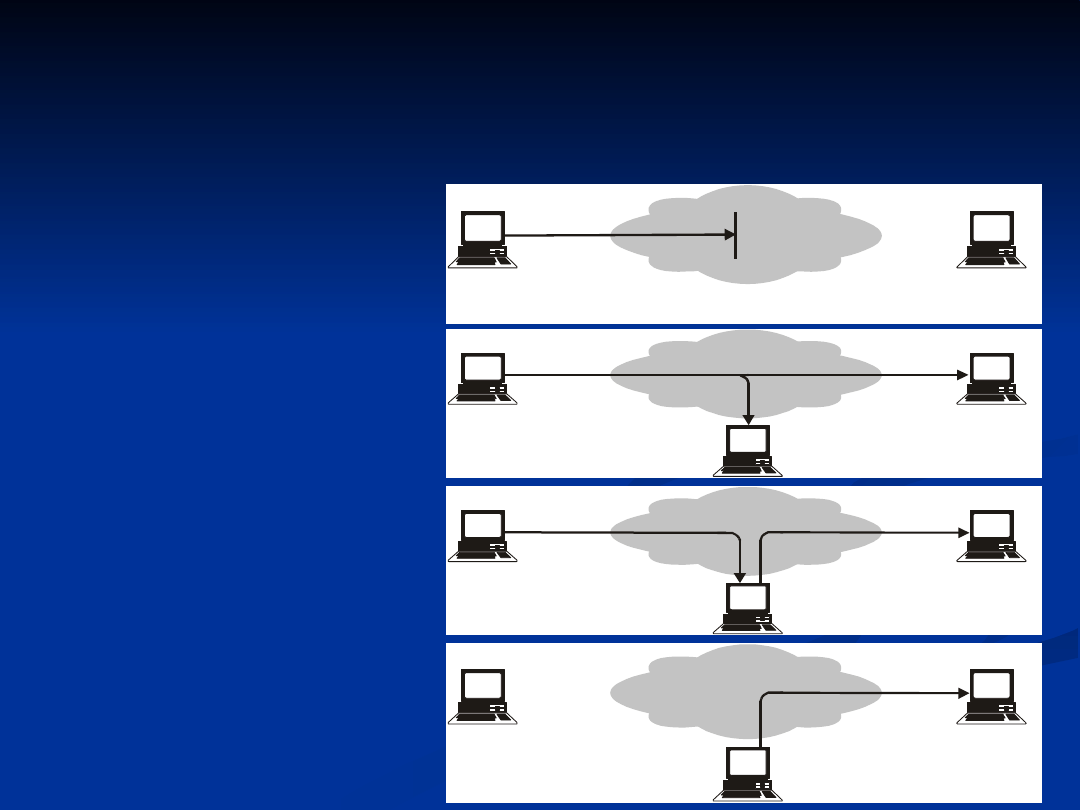

Zagrożenia bezpieczeństwa

Zagrożenia bezpieczeństwa

w sieciach komputerowych

w sieciach komputerowych

Przerwanie

Przerwanie

Przechwycenie

Przechwycenie

Modyfikacja

Modyfikacja

Podrobienie

Podrobienie

Ź r ó d ł o

i n f o r m a c j i

M i e j s c e

p r z e z n a c z e n i a

i n f o r m a c j i

Ź r ó d ł o

i n f o r m a c j i

M i e j s c e

p r z e z n a c z e n i a

i n f o r m a c j i

Ź r ó d ł o

i n f o r m a c j i

M i e j s c e

p r z e z n a c z e n i a

i n f o r m a c j i

Ź r ó d ł o

i n f o r m a c j i

M i e j s c e

p r z e z n a c z e n i a

i n f o r m a c j i

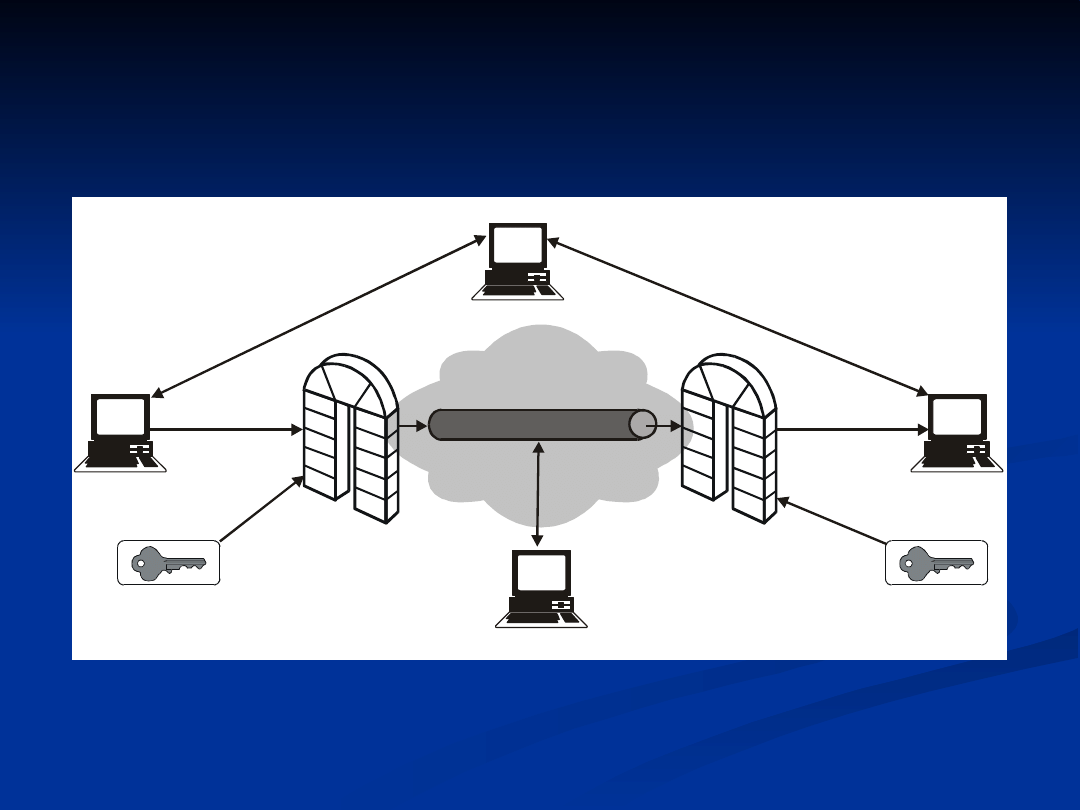

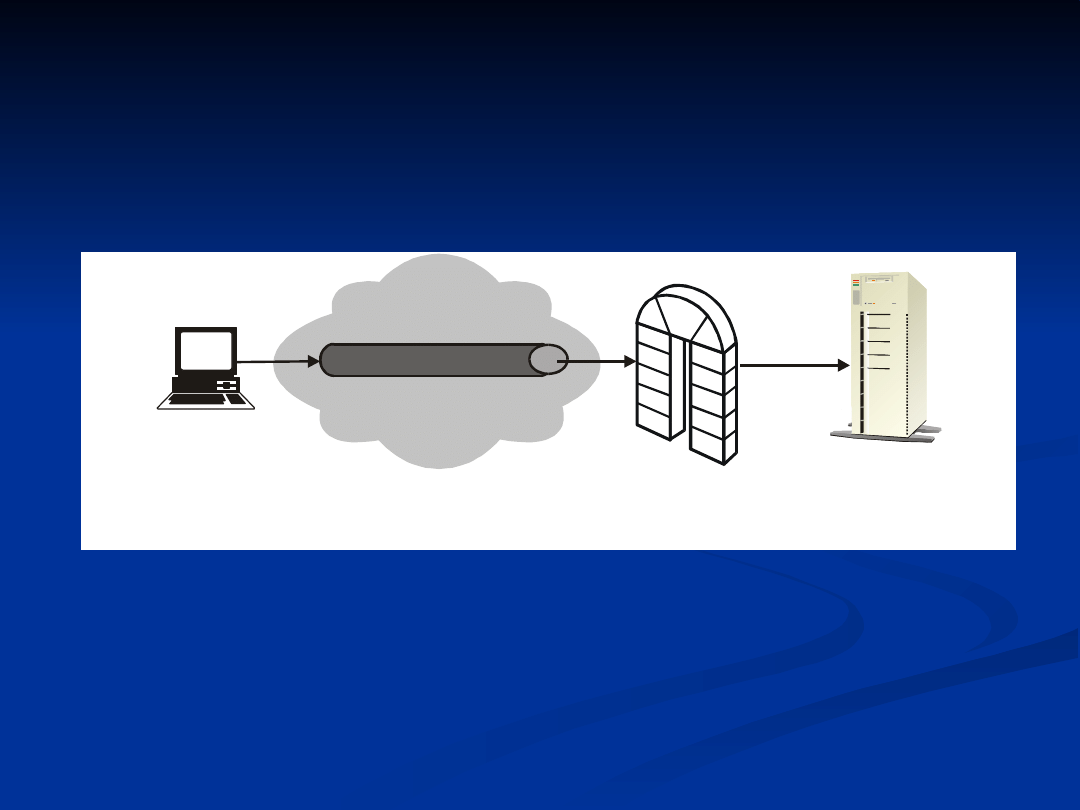

Model ochrony danych w

Model ochrony danych w

sieci komputerowej

sieci komputerowej

P o d m i o t A

P o d m i o t B

P r z e t w o r z e n i e

o c h a r a k t e r z e

o c h r o n n y m

K o m u n i k a t

T a j n a

i n f o r m a c j a

T a j n a

i n f o r m a c j a

K o m u n i k a t

P r z e t w o r z e n i e

o c h a r a k t e r z e

o c h r o n n y m

I n t r u z

K a n a ł i n f o r m a c y j n y

Z a u f a n a s t r o n a t r z e c i a

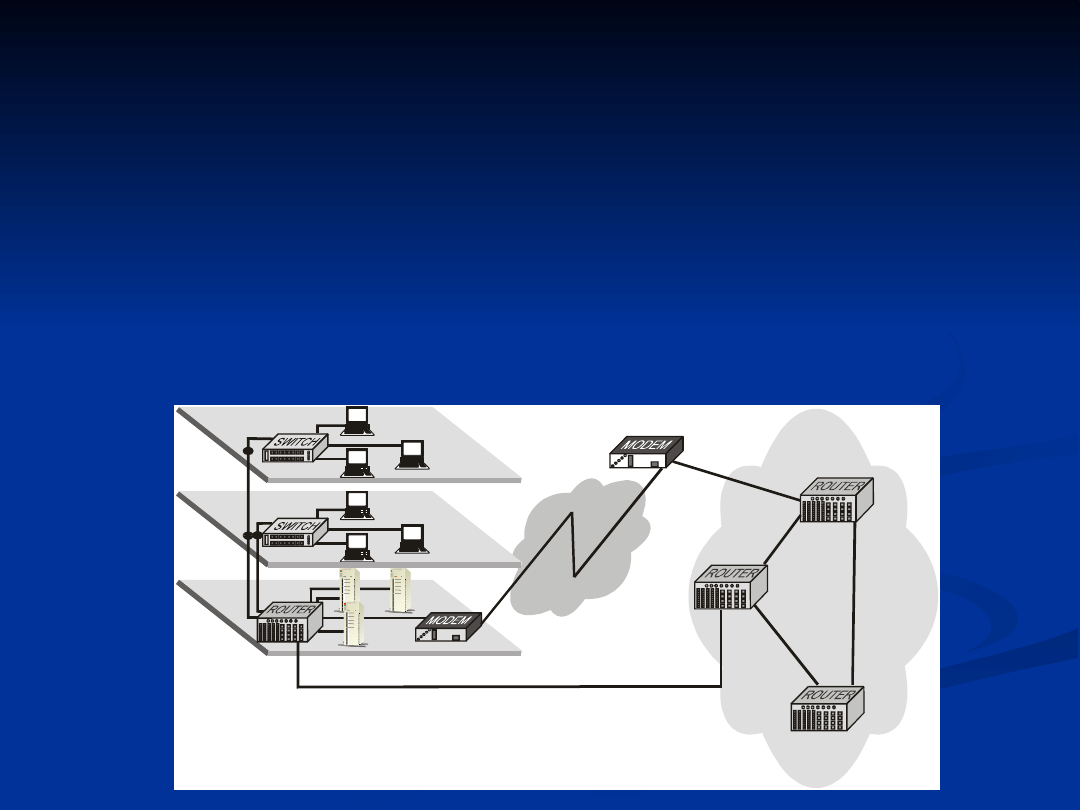

Model obrony dostępu do

Model obrony dostępu do

sieci komputerowej

sieci komputerowej

S y s t e m i n f o r m a t y c z n y

Z a s o b y o b l i c z e n i o w e , D a n e ,

P r o c e s y , O p r o g r a m o w a n i e ,

Z a b e z p i e c z e n i a w e w n ę tr z n e

F u n k c j a

b r a m k u j ą c a

I n t r u z

C z ł o w i e k ( n p . h a k e r )

P r o g r a m ( n p . w i r u s , w o r m )

K a n a ł d o s tę p u

Bezpieczeństwo systemów

Bezpieczeństwo systemów

kryptograficznych

kryptograficznych

Schemat szyfrujący jest

Schemat szyfrujący jest

bezwarunkowo

bezwarunkowo

bezpieczny

bezpieczny

, jeżeli generowany tekst

, jeżeli generowany tekst

zaszyfrowany nie zawiera wystarczająco dużo

zaszyfrowany nie zawiera wystarczająco dużo

informacji, by jednoznacznie określić

informacji, by jednoznacznie określić

odpowiadający mu tekst jawny, niezależnie od

odpowiadający mu tekst jawny, niezależnie od

ilości dostępnego tekstu zaszyfrowanego

ilości dostępnego tekstu zaszyfrowanego

Schemat szyfrujący jest

Schemat szyfrujący jest

obliczeniowo

obliczeniowo

bezpieczny

bezpieczny

, jeżeli koszt złamania szyfru

, jeżeli koszt złamania szyfru

przewyższa wartość informacji zaszyfrowanej

przewyższa wartość informacji zaszyfrowanej

oraz/lub czas potrzebny do złamania szyfru

oraz/lub czas potrzebny do złamania szyfru

przekracza użyteczny „czas życia” informacji

przekracza użyteczny „czas życia” informacji

Zagrożenia poufności w

Zagrożenia poufności w

sieciach LAN

sieciach LAN

Serwery

Serwery

Stacje robocze

Stacje robocze

Urządzenia sieci LAN

Urządzenia sieci LAN

Urządzenia łączące sieć LAN z WAN (router,

Urządzenia łączące sieć LAN z WAN (router,

modem, łącze).

modem, łącze).

P S T N

L A N

W A N

Mechanizmy zapewniające

Mechanizmy zapewniające

poufność

poufność

Stosowanie jako medium transmisyjnego

Stosowanie jako medium transmisyjnego

światłowodu

światłowodu

zamiast skrętki, dane

zamiast skrętki, dane

przesyłane światłowodem są praktycznie

przesyłane światłowodem są praktycznie

niemożliwe do podsłuchania

niemożliwe do podsłuchania

Szyfrowanie

Szyfrowanie

przesyłanych danych za pomocą

przesyłanych danych za pomocą

narzędzi kryptograficznych z zastosowaniem

narzędzi kryptograficznych z zastosowaniem

algorytmów symetrycznych i asymetrycznych,

algorytmów symetrycznych i asymetrycznych,

sieci

sieci

VPN

VPN

Segmentacja

Segmentacja

sieci lokalnych, stosowanie

sieci lokalnych, stosowanie

przełączników

przełączników

zamiast koncentratorów, w

zamiast koncentratorów, w

celu uniknięcia podsłuchiwania danych

celu uniknięcia podsłuchiwania danych

powielanych przez koncentratory

powielanych przez koncentratory

Mechanizmy zapewniające

Mechanizmy zapewniające

poufność cd.

poufność cd.

Stosowanie sieci

Stosowanie sieci

VLAN

VLAN

, pozwalających na

, pozwalających na

ograniczenie ruchu rozgłoszeniowego w sieciach

ograniczenie ruchu rozgłoszeniowego w sieciach

LAN

LAN

Nowe wersje

Nowe wersje

standardowych usług sieciowych, np.

standardowych usług sieciowych, np.

SSH, SSL PGP

SSH, SSL PGP

Nie podłączanie

Nie podłączanie

do sieci komputerowej systemów

do sieci komputerowej systemów

przechowujących najistotniejsze informacje

przechowujących najistotniejsze informacje

Ochrona prawna

Ochrona prawna

zabraniająca podsłuchiwania

zabraniająca podsłuchiwania

łączy

łączy

Polityka bezpieczeństwa, szkolenie

Polityka bezpieczeństwa, szkolenie

pracowników

pracowników

Zagrożenia bezpieczeństwa

Zagrożenia bezpieczeństwa

w warstwie 2

w warstwie 2

Podsłuchiwanie ramek typu broadcast

Podsłuchiwanie ramek typu broadcast

(ang.

(ang.

sniffing). W przełącznikach warstwy 2 ramki

sniffing). W przełącznikach warstwy 2 ramki

rozgłoszeniowe są wysyłane na wszystkie porty,

rozgłoszeniowe są wysyłane na wszystkie porty,

co umożliwia odkrycie treści tych ramek dla

co umożliwia odkrycie treści tych ramek dla

innych stacji z tej samej domeny

innych stacji z tej samej domeny

rozgłoszeniowej. Można temu przeciwdziałać

rozgłoszeniowej. Można temu przeciwdziałać

ograniczając rozmiar domeny rozgłoszeniowej

ograniczając rozmiar domeny rozgłoszeniowej

Ataki typu DoS

Ataki typu DoS

polegające na generowaniu

polegające na generowaniu

dużego ruchu (typu unicast lub broadcast), co

dużego ruchu (typu unicast lub broadcast), co

ogranicza dostęp do zasobów sieci innym

ogranicza dostęp do zasobów sieci innym

użytkownikom. Zabezpieczeniem może być

użytkownikom. Zabezpieczeniem może być

funkcja ograniczania pasma dla poszczególnych

funkcja ograniczania pasma dla poszczególnych

portów, systemy IDS

portów, systemy IDS

Zagrożenia bezpieczeństwa

Zagrożenia bezpieczeństwa

w warstwie 2 cd.

w warstwie 2 cd.

Przepełnienie tablic adresowych

Przepełnienie tablic adresowych

przełącznika

przełącznika

(ang. MAC flooding).

(ang. MAC flooding).

Przełączniki sieciowe przechowują tablice

Przełączniki sieciowe przechowują tablice

kojarzące adresy MAC na portach z

kojarzące adresy MAC na portach z

sieciami VLAN i innymi parametrami.

sieciami VLAN i innymi parametrami.

Tablice mają ograniczony rozmiar,

Tablice mają ograniczony rozmiar,

generując ramki z różnymi adresami

generując ramki z różnymi adresami

można doprowadzić do ich przepełnienia.

można doprowadzić do ich przepełnienia.

Atakowi można zaradzić, ograniczając

Atakowi można zaradzić, ograniczając

liczbę adresów MAC dla danego portu lub

liczbę adresów MAC dla danego portu lub

wdrażając 802.1x

wdrażając 802.1x

Zagrożenia bezpieczeństwa

Zagrożenia bezpieczeństwa

w warstwie 2 cd.

w warstwie 2 cd.

Nadużywanie protokołów trunkingu

Nadużywanie protokołów trunkingu

VLAN

VLAN

.

.

Gdy konfiguracja portu

Gdy konfiguracja portu

dostępowego, zezwala na zestawienie

dostępowego, zezwala na zestawienie

traktu 802.1Q, umożliwia to

traktu 802.1Q, umożliwia to

włamywaczowi obserwację i wysyłanie

włamywaczowi obserwację i wysyłanie

ramek do wszystkich sieci VLAN w

ramek do wszystkich sieci VLAN w

ramach traktu (ang. VLAN leaking). Ataki

ramach traktu (ang. VLAN leaking). Ataki

wykorzystujące trunking VLAN można

wykorzystujące trunking VLAN można

ograniczyć, wyłączając trunking na

ograniczyć, wyłączając trunking na

wszystkich portach, na których nie będzie

wszystkich portach, na których nie będzie

świadomie wykorzystywany.

świadomie wykorzystywany.

Zagrożenia bezpieczeństwa

Zagrożenia bezpieczeństwa

w warstwie 2 cd.

w warstwie 2 cd.

ARP spoofing

ARP spoofing

.

.

W protokole ARP możliwe jest

W protokole ARP możliwe jest

samorzutne wysyłanie rozgłoszeniowej

samorzutne wysyłanie rozgłoszeniowej

odpowiedzi tzw. Gratuitous ARP. Inne systemy,

odpowiedzi tzw. Gratuitous ARP. Inne systemy,

które wcześniej zarejestrowały w swojej tablicy

które wcześniej zarejestrowały w swojej tablicy

(ARP Cache) odwzorowanie adresów IP-MAC

(ARP Cache) odwzorowanie adresów IP-MAC

dla tego systemu, zmienią je na nowe. Protokół

dla tego systemu, zmienią je na nowe. Protokół

ARP nie ma żadnych mechanizmów

ARP nie ma żadnych mechanizmów

uwierzytelniania. Działający w złej wierze

uwierzytelniania. Działający w złej wierze

użytkownik (intruz) może podszyć się pod inny

użytkownik (intruz) może podszyć się pod inny

system, a nawet przechwycić całość

system, a nawet przechwycić całość

komunikacji w danej sieci VLAN lub domenie

komunikacji w danej sieci VLAN lub domenie

rozgłoszeniowej. Możliwy jest atak typu

rozgłoszeniowej. Możliwy jest atak typu

Man

Man

In The Middle

In The Middle

. Możliwe zabezpieczenia przed

. Możliwe zabezpieczenia przed

atakiem : funkcja ARP Inspection (Cisco),

atakiem : funkcja ARP Inspection (Cisco),

stosowanie Private VLAN, systemy IDS.

stosowanie Private VLAN, systemy IDS.

Zagrożenia bezpieczeństwa

Zagrożenia bezpieczeństwa

związane z DHCP

związane z DHCP

Atak DoS na serwer DHCP.

Atak DoS na serwer DHCP.

Atak typu

Atak typu

DoS powoduje przez generowanie serii

DoS powoduje przez generowanie serii

zapytań przydzielenie wszystkich wolnych

zapytań przydzielenie wszystkich wolnych

adresów IP uniemożliwiając dołączenie

adresów IP uniemożliwiając dołączenie

kolejnych użytkowników.

kolejnych użytkowników.

Inny atak związany z DHCP polega na

Inny atak związany z DHCP polega na

tym, że intruz może

tym, że intruz może

podszyć się pod

podszyć się pod

serwer DHCP

serwer DHCP

, nadając użytkownikom

, nadając użytkownikom

adresy IP i skierować cały ruchu do siebie

adresy IP i skierować cały ruchu do siebie

podając się za bramę w danej sieci.

podając się za bramę w danej sieci.

Jest to

Jest to

atak typu

atak typu

Man In The Middle

Man In The Middle

Zagrożenia bezpieczeństwa

Zagrożenia bezpieczeństwa

związane z STP

związane z STP

Stacja, którą dysponuje włamywacz, dołączona do sieci

Stacja, którą dysponuje włamywacz, dołączona do sieci

co najmniej dwoma łączami, może wymusić - przez

co najmniej dwoma łączami, może wymusić - przez

zwiększenie priorytetu - desygnowanie jej na

zwiększenie priorytetu - desygnowanie jej na

Root

Root

Bridge

Bridge

W takiej sytuacji duża część ruchu zacznie

W takiej sytuacji duża część ruchu zacznie

płynąć

płynąć

poprzez system włamywacza

poprzez system włamywacza

, może to zmniejszyć

, może to zmniejszyć

wydajność sieci, np. gdy atakujący jest dołączony

wydajność sieci, np. gdy atakujący jest dołączony

portami 10 Mb/s, a rdzeń sieci wykorzystuje Gigabit

portami 10 Mb/s, a rdzeń sieci wykorzystuje Gigabit

Ethernet

Ethernet

Jeśli włamywacz zacznie generować ramki

Jeśli włamywacz zacznie generować ramki

TC BPDU

TC BPDU

(Topology Change BPDU), generowana w sytuacji, gdy

(Topology Change BPDU), generowana w sytuacji, gdy

topologia sieci L2 zmienia się, np. poprzez odłączenie

topologia sieci L2 zmienia się, np. poprzez odłączenie

lub dołączenie segmentu lub przełącznika), spowoduje to

lub dołączenie segmentu lub przełącznika), spowoduje to

zaburzenia w pracy sieci spowodowane ciągłym

zaburzenia w pracy sieci spowodowane ciągłym

oczyszczaniem tablic CAM i blokowaniem portów

oczyszczaniem tablic CAM i blokowaniem portów

Ograniczenie ataków

Ograniczenie ataków

wykorzystujących STP polega

wykorzystujących STP polega

przede wszystkim na braku akceptacji ramek BPDU na

przede wszystkim na braku akceptacji ramek BPDU na

zwykłych portach dostępowych przełącznika.

zwykłych portach dostępowych przełącznika.

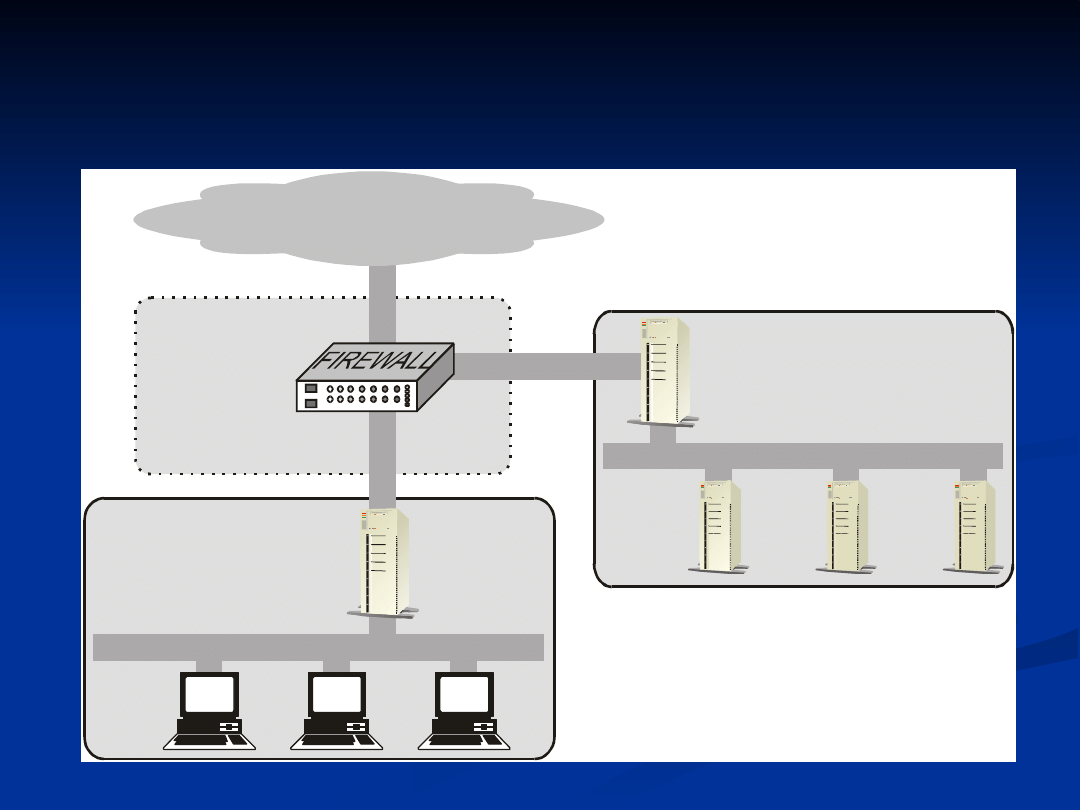

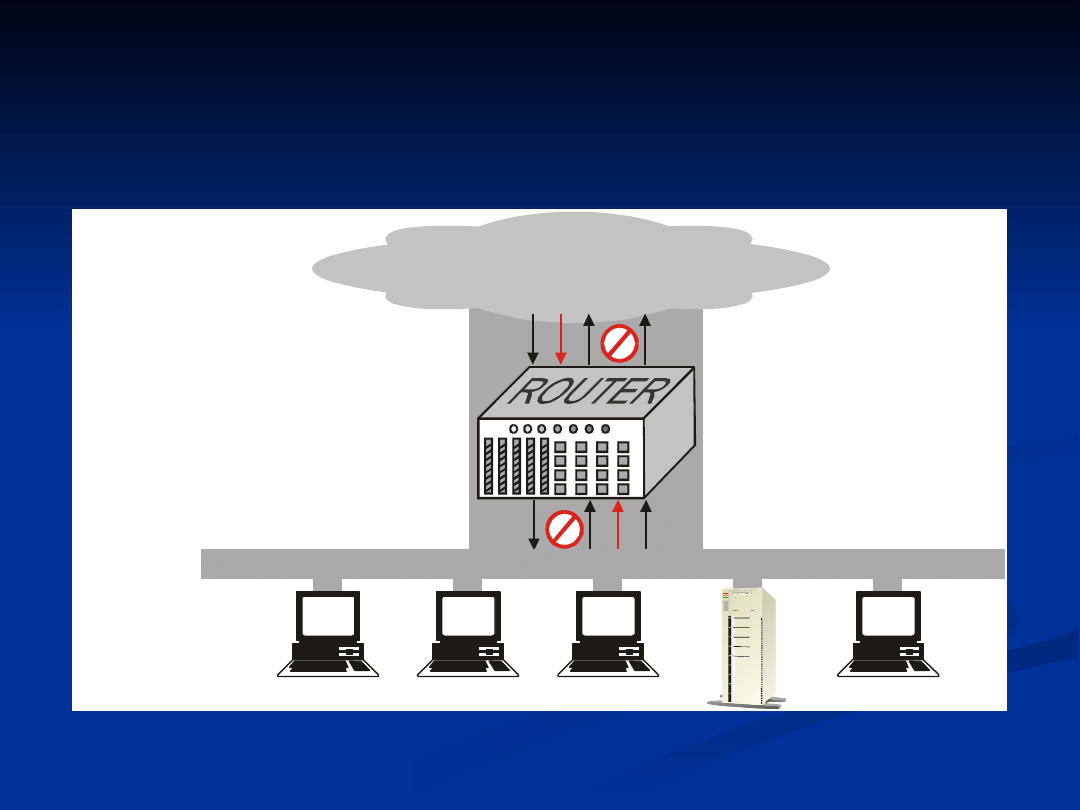

Zapora ogniowa

Zapora ogniowa

Zaporą ogniową (ang.

Zaporą ogniową (ang.

firewall

firewall

) nazywamy

) nazywamy

punkt przejścia w systemie komunikacyjnym

punkt przejścia w systemie komunikacyjnym

między siecią LAN lub siecią korporacyjną, a

między siecią LAN lub siecią korporacyjną, a

światem zewnętrznym, czyli siecią rozległą

światem zewnętrznym, czyli siecią rozległą

Zapora ogniowa może być utworzona z

Zapora ogniowa może być utworzona z

jednego lub wielu

jednego lub wielu

urządzeń

urządzeń

i/lub

i/lub

specjalistycznego

specjalistycznego

oprogramowania

oprogramowania

Unix,

Unix,

Windows, Linux, Novell NetWare

Windows, Linux, Novell NetWare

Podstawowa zasada działanie zapory

Podstawowa zasada działanie zapory

ogniowej to

ogniowej to

kontrola i analizowanie ruchu

kontrola i analizowanie ruchu

przychodzącego z zewnątrz i wychodzącego

przychodzącego z zewnątrz i wychodzącego

na zewnątrz oraz ruchu przesyłanego

na zewnątrz oraz ruchu przesyłanego

wewnątrz chronionej sieci lokalnej

wewnątrz chronionej sieci lokalnej

Technologie kontroli

Technologie kontroli

ruchu

ruchu

Filtrowanie pakietów

Filtrowanie pakietów

- selekcja i odrzucanie

- selekcja i odrzucanie

pakietów z nieautoryzowanych hostów oraz

pakietów z nieautoryzowanych hostów oraz

zapobieganie próbom połączenia z

zapobieganie próbom połączenia z

nieautoryzowanych hostów

nieautoryzowanych hostów

Translacja

Translacja

(maskowanie, maskarada) adresów

(maskowanie, maskarada) adresów

sieciowych (ang.

sieciowych (ang.

Network Address Translation

Network Address Translation

-

-

NAT

NAT

).

).

Polega na zmianie adresu hosta

Polega na zmianie adresu hosta

wewnętrznego w celu ukrycia go

wewnętrznego w celu ukrycia go

Brama warstwy aplikacyjnej

Brama warstwy aplikacyjnej

(ang. Proxy

(ang. Proxy

Service) - informacje przechodzą przez

Service) - informacje przechodzą przez

specjalną aplikację, która obsługuje wybrane

specjalną aplikację, która obsługuje wybrane

przez administratora aplikacje TCP

przez administratora aplikacje TCP

Bezstanowy filtr

Bezstanowy filtr

pakietów

pakietów

Zadanie filtra bezstanowego (ang.

Zadanie filtra bezstanowego (ang.

Stateless

Stateless

)

)

polega na analizie informacji zawartej w

polega na analizie informacji zawartej w

nagłówku każdego pakietu oraz podjęciu decyzji

nagłówku każdego pakietu oraz podjęciu decyzji

o przepuszczeniu bądź odrzuceniu badanego

o przepuszczeniu bądź odrzuceniu badanego

pakietu

pakietu

Filtrowanie w oparciu o następujące

Filtrowanie w oparciu o następujące

pola

pola

nagłówka

nagłówka

: adres IP, typ protokołu, port

: adres IP, typ protokołu, port

TCP/UDP, informacji dotyczącej wyboru trasy,

TCP/UDP, informacji dotyczącej wyboru trasy,

znacznik fragmentu

znacznik fragmentu

Nie są w stanie zbadać części z ładunkiem

Nie są w stanie zbadać części z ładunkiem

danych pakietu pod kątem zawierania

danych pakietu pod kątem zawierania

niebezpiecznych

niebezpiecznych

lub

lub

źle sformatowanych

źle sformatowanych

danych

danych

Nie zapamiętują stanu połączenia

Nie zapamiętują stanu połączenia

, ponieważ

, ponieważ

nie przechowują informacji o porcie usługi

nie przechowują informacji o porcie usługi

związanej z przesyłanymi pakietami

związanej z przesyłanymi pakietami

Filtr z badaniem stanów

Filtr z badaniem stanów

Zasada działania filtra z badaniem stanów (ang.

Zasada działania filtra z badaniem stanów (ang.

Stateful Inspection

Stateful Inspection

), polega na bieżącym

), polega na bieżącym

analizowaniu przechodzących przez dany węzeł

analizowaniu przechodzących przez dany węzeł

połączeń, co pozwala na skuteczniejszą kontrolę

połączeń, co pozwala na skuteczniejszą kontrolę

ich legalności

ich legalności

Przechowuje informacje o stanie

Przechowuje informacje o stanie

całego

całego

przechodzącego ruchu pakietów na poziomie

przechodzącego ruchu pakietów na poziomie

warstwy sieciowej oraz transportowej, wiedząc

warstwy sieciowej oraz transportowej, wiedząc

jakie kolejne stany zostały dozwolone z punktu

jakie kolejne stany zostały dozwolone z punktu

widzenia protokołu, jak i polityki bezpieczeństwa

widzenia protokołu, jak i polityki bezpieczeństwa

Pozwala na określenie możliwości

Pozwala na określenie możliwości

zrealizowania

zrealizowania

danego połączenia bez

danego połączenia bez

konieczności operowania stanami TCP

konieczności operowania stanami TCP

Filtr z badaniem stanów

Filtr z badaniem stanów

cd.

cd.

Automatycznie

Automatycznie

weryfikuje

weryfikuje

kolejne etapy

kolejne etapy

nawiązania oraz późniejszy przebieg połączenia.

nawiązania oraz późniejszy przebieg połączenia.

Pozwala to na odrzucanie pakietów, które nie

Pozwala to na odrzucanie pakietów, które nie

należą do danej sesji, co w praktyce przekłada

należą do danej sesji, co w praktyce przekłada

się na skuteczne blokowanie ataku poprzez

się na skuteczne blokowanie ataku poprzez

wprowadzanie sfałszowanych pakietów (ang.

wprowadzanie sfałszowanych pakietów (ang.

Spoofing

Spoofing

) oraz pozwala na blokowanie prób

) oraz pozwala na blokowanie prób

skanowania portów

skanowania portów

Pozwala

Pozwala

wykryć

wykryć

próby niepoprawnych połączeń

próby niepoprawnych połączeń

i planowanych

i planowanych

ataków na sieć lokalną

ataków na sieć lokalną

oraz

oraz

nie zezwala na przejście przez zaporę ogniową

nie zezwala na przejście przez zaporę ogniową

usług, które nie zostały zaakceptowane i nie są

usług, które nie zostały zaakceptowane i nie są

realizowane przez połączenia umieszczone w

realizowane przez połączenia umieszczone w

tablicy stanów

tablicy stanów

Usługa NAT

Usługa NAT

Usługa

Usługa

NAT

NAT

(ang. Network Address

(ang. Network Address

Translation) polega na

Translation) polega na

modyfikowaniu

modyfikowaniu

adresów w nagłówku pakietu IP w taki

adresów w nagłówku pakietu IP w taki

sposób, że adres docelowy, źródłowy lub

sposób, że adres docelowy, źródłowy lub

oba są zastępowane innymi adresami

oba są zastępowane innymi adresami

Usługa NAT zazwyczaj działa na obrzeżu

Usługa NAT zazwyczaj działa na obrzeżu

sieci lokalnej

sieci lokalnej

na styku

na styku

z siecią globalną

z siecią globalną

Usługa NAT często jest

Usługa NAT często jest

połączona

połączona

z

z

zaporą ogniową (ang. firewall)

zaporą ogniową (ang. firewall)

Rodzaje NAT

Rodzaje NAT

Statyczny

Statyczny

– adresy są tłumaczone

– adresy są tłumaczone

według

według

ustalonego

ustalonego

schematu w

schematu w

konfiguracji

konfiguracji

1 do n

1 do n

lub

lub

n do n

n do n

Dynamiczny

Dynamiczny

– adresy są tłumaczone

– adresy są tłumaczone

bez ustalonego schematu w

bez ustalonego schematu w

konfiguracji

konfiguracji

1 do n

1 do n

lub

lub

n do n

n do n

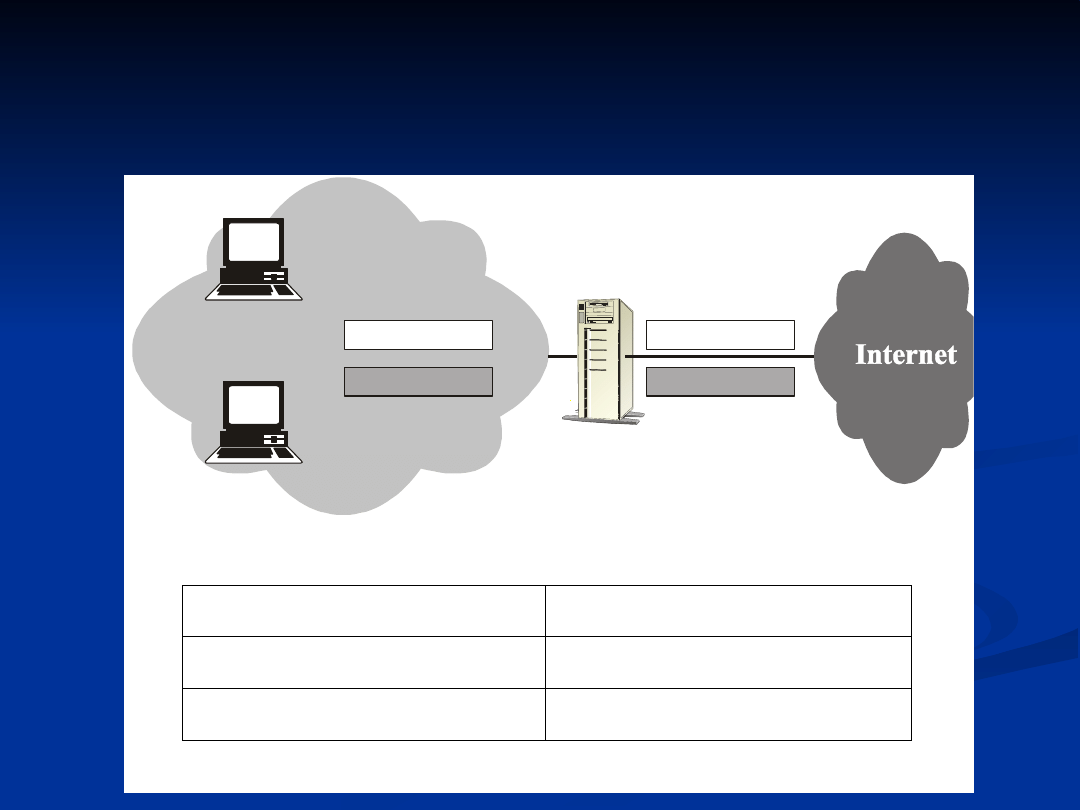

Przykład dla NAT

Przykład dla NAT

N A T

1 9 2 .1 6 8 .1 .2

1 9 2 .1 6 8 .1 .2 /2 4

1 9 2 .1 6 8 .1 .3 /2 4

1 9 2 .1 6 8 .1 .3

1 5 6 .1 7 .4 0 .1 0

1 5 6 .1 7 .4 0 .2 0

L A N

Tablica NAT

Adres IP w sieci lokalnej

Adres IP w sieci globalnej

192.168.1.2

156.17.40.10

192.168.1.3

156.17.40.20

Poziom aplikacji - bramy

Poziom aplikacji - bramy

i proxy

i proxy

Proxy początkowo służyły do

Proxy początkowo służyły do

przechowywania

przechowywania

w

w

pamięci podręcznej często przeglądanych stron

pamięci podręcznej często przeglądanych stron

WWW

WWW

Obecnie używa się ich do

Obecnie używa się ich do

filtrowania

filtrowania

oraz

oraz

ukrywania użytkowników sieci za pojedynczym

ukrywania użytkowników sieci za pojedynczym

komputerem

komputerem

Proxy jest

Proxy jest

przeźroczystym interfejsem

przeźroczystym interfejsem

między

między

siecią LAN i WAN kontrolującym ruch do warstwy

siecią LAN i WAN kontrolującym ruch do warstwy

siódmej

siódmej

Usługa pośredniczenia, jest

Usługa pośredniczenia, jest

efektywna

efektywna

dopiero

dopiero

w

w

połączeniu

połączeniu

z filtrami pakietów, odpowiedzialnymi za

z filtrami pakietów, odpowiedzialnymi za

ograniczenie bezpośredniej komunikacji pomiędzy

ograniczenie bezpośredniej komunikacji pomiędzy

zewnętrznymi i wewnętrznymi komputerami

zewnętrznymi i wewnętrznymi komputerami

Architektura

Architektura

bezpiecznego proxy

bezpiecznego proxy

Proxy należy stosować w połączeniu z

Proxy należy stosować w połączeniu z

zaporą

zaporą

ogniową

ogniową

Dodatkowo stosuje się

Dodatkowo stosuje się

proxy odwrotne

proxy odwrotne

(ang.

(ang.

Reverse Proxy)

Reverse Proxy)

Jeśli proxy ma stanowić podstawową ochronę

Jeśli proxy ma stanowić podstawową ochronę

przed atakiem z sieci zewnętrznej,

przed atakiem z sieci zewnętrznej,

routing

routing

poprzez proxy

poprzez proxy

musi zostać wyłączony

musi zostać wyłączony

Brak tego zabezpieczenia,

Brak tego zabezpieczenia,

umożliwi dostęp

umożliwi dostęp

z

z

Internetu do wewnętrznych zasobów sieci

Internetu do wewnętrznych zasobów sieci

lokalnej.

lokalnej.

Jeśli dana usługa lub protokół nie są

Jeśli dana usługa lub protokół nie są

obsługiwane przez proxy,

obsługiwane przez proxy,

nie powinno

nie powinno

się z

się z

nich korzystać

nich korzystać

Lokalizacja proxy

Lokalizacja proxy

Ś c i a n a

o g n i o w a

C h r o n i o n a s i e ć p u b l i c z n a

O d w r o t n e p r o x y

S i e ć p r y w a t n a

P r o x y k l i e n c k i e

I n te r n e t

S e r w e r

W W W

S e r w e r

W W W

S e r w e r

W W W

Zalety serwera proxy

Zalety serwera proxy

Ukrywa wewnętrznego użytkownika przed

Ukrywa wewnętrznego użytkownika przed

dostępem z Internetu

dostępem z Internetu

Blokuje dostęp do wybranych adresów WWW

Blokuje dostęp do wybranych adresów WWW

w oparciu o ich adres URL

w oparciu o ich adres URL

Filtruje dane pod kątem podejrzanej

Filtruje dane pod kątem podejrzanej

zawartości, wyszukując wirusy i konie

zawartości, wyszukując wirusy i konie

trojańskie, niechciane treści

trojańskie, niechciane treści

Bada spójność przesyłanej informacji pod

Bada spójność przesyłanej informacji pod

kątem nieprawidłowo sformatowanych danych

kątem nieprawidłowo sformatowanych danych

Zapewnia pojedynczy punkt dostępu,

Zapewnia pojedynczy punkt dostępu,

nadzorowania oraz rejestrowania zdarzeń

nadzorowania oraz rejestrowania zdarzeń

Wady serwera proxy

Wady serwera proxy

Proxy stanowi pojedynczy punkt w sieci

Proxy stanowi pojedynczy punkt w sieci

lokalnej, który w każdej chwili może ulec awarii

lokalnej, który w każdej chwili może ulec awarii

Oprogramowanie klienta musi współpracować z

Oprogramowanie klienta musi współpracować z

proxy

proxy

Proxy nie chroni podstawowego systemu

Proxy nie chroni podstawowego systemu

operacyjnego

operacyjnego

Konfiguracje domyślne są często

Konfiguracje domyślne są często

optymalizowane z punktu widzenia wydajności,

optymalizowane z punktu widzenia wydajności,

a nie bezpieczeństwa

a nie bezpieczeństwa

Serwery proxy tworzą zatory

Serwery proxy tworzą zatory

Elementy składowe zapory

Elementy składowe zapory

ogniowej

ogniowej

Router filtrujący (ekranujący)

Router filtrujący (ekranujący)

(ang.

(ang.

Screening

Screening

router SR

router SR

)

)

-

-

podstawowy element zapory

podstawowy element zapory

ogniowej, który zazwyczaj jest wbudowany do

ogniowej, który zazwyczaj jest wbudowany do

zwykłego routera, jego zadaniem jest filtrowanie

zwykłego routera, jego zadaniem jest filtrowanie

pakietów

pakietów

Bastion

Bastion

(ang. bastion host) - to wewnętrzny

(ang. bastion host) - to wewnętrzny

serwer, który potrafi monitorować i analizować

serwer, który potrafi monitorować i analizować

najważniejsze obszary bezpieczeństwa sieci.

najważniejsze obszary bezpieczeństwa sieci.

Powinien posiadać funkcję zgłaszania wykrytych

Powinien posiadać funkcję zgłaszania wykrytych

zagrożeń

zagrożeń

Brama aplikacyjna

Brama aplikacyjna

(ang. application level

(ang. application level

gateway)

gateway)

to rozszerzona wersja bastionu.

to rozszerzona wersja bastionu.

Dodatkowo zaimplementowana jest funkcja proxy

Dodatkowo zaimplementowana jest funkcja proxy

aplikacyjnego. Jego główną wadą jest złożoność

aplikacyjnego. Jego główną wadą jest złożoność

konfiguracji, czas działania i wysoki koszt

konfiguracji, czas działania i wysoki koszt

Zapora ogniowa zbudowana

Zapora ogniowa zbudowana

z routera filtrującego

z routera filtrującego

I n te r n e t

S i e ć w e w n ę t r z n a

P r z e p u s z c z a n i e l u b b l o k o w a n i e

p a k i e t ó w , z a l e ż n i e o d

s tr a t e g i i b e z p i e c z e ń s tw a

Zapora ogniowa zbudowana

Zapora ogniowa zbudowana

z routera filtrującego cd.

z routera filtrującego cd.

Przedstawione rozwiązanie jest

Przedstawione rozwiązanie jest

funkcjonalne pod warunkiem gdy:

funkcjonalne pod warunkiem gdy:

Hosty umieszczone w chronionej sieci są

Hosty umieszczone w chronionej sieci są

dobrze zabezpieczone

dobrze zabezpieczone

Używana jak niewielka ilości protokołów o

Używana jak niewielka ilości protokołów o

niskiej złożoności

niskiej złożoności

Priorytetową cechą zapory ma być wysoka

Priorytetową cechą zapory ma być wysoka

wydajność

wydajność

Zapora ogniowa zbudowana

Zapora ogniowa zbudowana

z routera filtrującego cd.

z routera filtrującego cd.

Na routerze należy:

Na routerze należy:

Zablokować wszystkie pakiety nieużywanych

Zablokować wszystkie pakiety nieużywanych

usług

usług

Zablokować wszystkie pakiety z opcją

Zablokować wszystkie pakiety z opcją

routingu źródłowego

routingu źródłowego

Zezwalać na połączenia TCP przychodzące z

Zezwalać na połączenia TCP przychodzące z

określonych serwerów sieciowych oraz

określonych serwerów sieciowych oraz

blokować pozostałe połączenia

blokować pozostałe połączenia

W razie konieczności zezwalać hostom z sieci

W razie konieczności zezwalać hostom z sieci

lokalnej na połączenia TCP na zewnątrz do

lokalnej na połączenia TCP na zewnątrz do

dowolnego hosta w Internecie

dowolnego hosta w Internecie

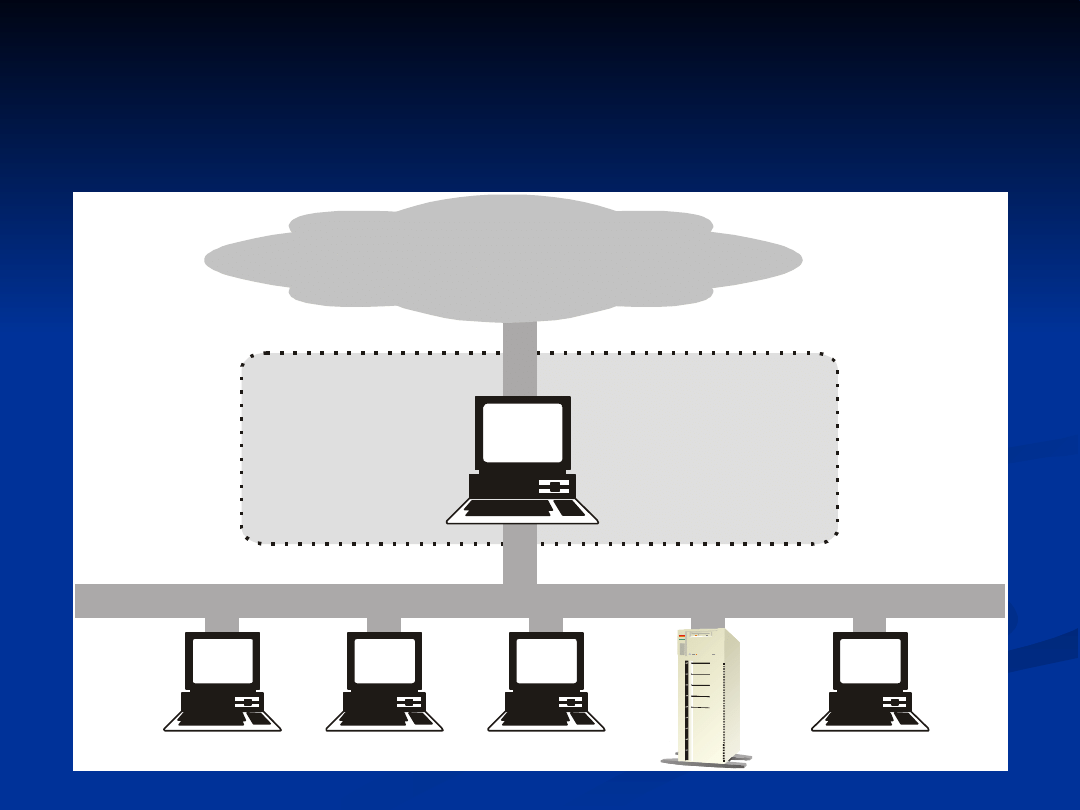

Host z dwoma kartami

Host z dwoma kartami

sieciowymi

sieciowymi

S i e ć w e w n ę t r z n a

Ś c i a n a

o g n i o w a

H o s t z d w o m a

i n te r f e j s a m i

I n t e r n e t

Host z dwoma kartami

Host z dwoma kartami

sieciowymi cd.

sieciowymi cd.

Host z dwoma kartami sieciowymi (ang.

Host z dwoma kartami sieciowymi (ang.

Dual-homed Host) służył jako pierwsza

Dual-homed Host) służył jako pierwsza

zapora zbudowana na platformie UNIX.

zapora zbudowana na platformie UNIX.

Może pełnić jednocześnie funkcje rutera

Może pełnić jednocześnie funkcje rutera

oraz bramy (ang.

oraz bramy (ang.

Gateway

Gateway

) i nadaje się na

) i nadaje się na

zaporę sieciową gdy:

zaporę sieciową gdy:

Użytkownikom Internetu nie są

Użytkownikom Internetu nie są

udostępniane żadne usługi

udostępniane żadne usługi

Chroniona sieć nie przechowuje

Chroniona sieć nie przechowuje

wartościowych informacji

wartościowych informacji

Ruch z chronionej sieci lokalnej do

Ruch z chronionej sieci lokalnej do

Internetu jest niewielki

Internetu jest niewielki

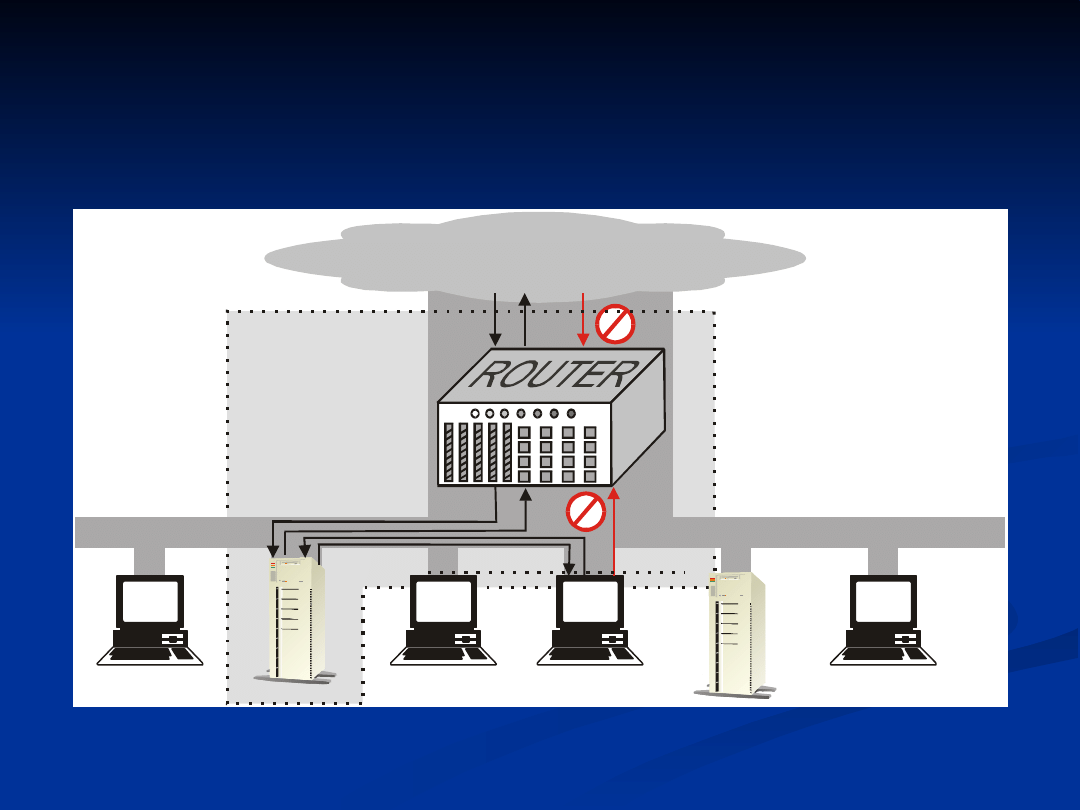

Ekranowany host

Ekranowany host

I n t e r n e t

S i e ć w e w n ę t r z n a

Z a p o r a

o g n i o w a

B r a m a

Ekranowany host cd.

Ekranowany host cd.

Zadania routera:

Zadania routera:

Blokowanie usług nie wykorzystywanych w

Blokowanie usług nie wykorzystywanych w

wewnętrznej sieci

wewnętrznej sieci

Blokowanie pakietów przesyłanych z

Blokowanie pakietów przesyłanych z

routingiem źródłowym

routingiem źródłowym

Blokowanie pakietów, których miejscem

Blokowanie pakietów, których miejscem

przeznaczenia jest sieć wewnętrzna, a

przeznaczenia jest sieć wewnętrzna, a

przepuszczanie tych pakietów, których

przepuszczanie tych pakietów, których

źródłowym bądź docelowym adresem IP jest

źródłowym bądź docelowym adresem IP jest

adres bramy

adres bramy

Zadania bramy:

Zadania bramy:

W bramie działa serwer poczty oraz serwery

W bramie działa serwer poczty oraz serwery

proxy

proxy

Ekranowany host cd.

Ekranowany host cd.

Intruz, który złamał zabezpieczenia

Intruz, który złamał zabezpieczenia

hosta bastionowego uzyskuje łatwy dostęp

hosta bastionowego uzyskuje łatwy dostęp

do wszystkich wewnętrznych hostów

do wszystkich wewnętrznych hostów

Sieć jest dostępna, gdy intruz złamie

Sieć jest dostępna, gdy intruz złamie

zabezpieczenia routera

zabezpieczenia routera

W bastionie nie należy uruchamiać

W bastionie nie należy uruchamiać

ryzykownych usług

ryzykownych usług

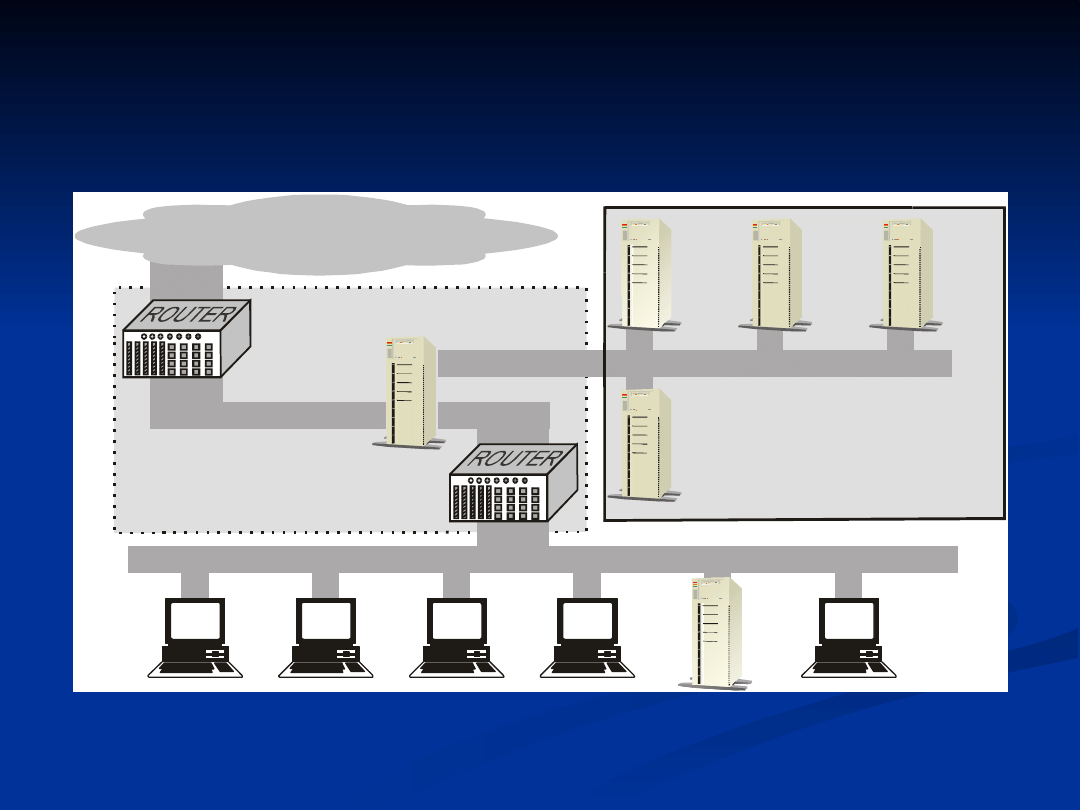

Ekranowana podsieć

Ekranowana podsieć

I n te r n e t

S i e ć w e w n ę t r z n a

Z a p o r a

o g n i o w a

S i e ć o b w o d o w a

B r a m a

R o u t e r

z e w n ę t r z n y

R o u t e r

w e w n ę tr z n y

Ekranowana podsieć

Ekranowana podsieć

Nowe zadania routera zewnętrznego:

Nowe zadania routera zewnętrznego:

Blokowanie pakietów adresowanych do

Blokowanie pakietów adresowanych do

rutera wewnętrznego

rutera wewnętrznego

Zadania routera wewnętrznego:

Zadania routera wewnętrznego:

Blokowanie usług niewykorzystywanych w

Blokowanie usług niewykorzystywanych w

sieci wewnętrznej

sieci wewnętrznej

Blokowanie pakietów przesyłanych z

Blokowanie pakietów przesyłanych z

routingiem źródłowym

routingiem źródłowym

Blokowanie pakietów adresowanych do

Blokowanie pakietów adresowanych do

rutera zewnętrznego

rutera zewnętrznego

Przepuszczanie pakietów, których

Przepuszczanie pakietów, których

źródłowym bądź docelowym adresem IP jest

źródłowym bądź docelowym adresem IP jest

adres bramy

adres bramy

Architektura z użyciem

Architektura z użyciem

większej liczby bram

większej liczby bram

I n te r n e t

S i e ć w e w n ę t r z n a

Z a p o r a

o g n i o w a

D N S

S M T P

R o u te r

z e w n ę t r z n y

R o u t e r

w e w n ę tr z n y

S i e ć p e r y f e r y j n a - s t r e f a z d e m i l i t a r y z o w a n a

F T P

W W W

Zespolony router

Zespolony router

zewnętrzny i wewnętrzny

zewnętrzny i wewnętrzny

I n te r n e t

S i e ć w e w n ę t r z n a

Z a p o r a o g n i o w a

B r a m a

R o u t e r

w e w n ę tr z n y

S i e ć p e r y f e r y j n a - s t r e f a z d e m i l i ta r y z o w a n a

R o u t e r

w e w n ę tr z n y /

z e w n ę tr z n y

Strefa zdemilitaryzowana

Strefa zdemilitaryzowana

DMZ

DMZ

I n te r n e t

S i e ć w e w n ę tr z n a

S M T P

R o u te r

z e w n ę t r z n y

R o u t e r

w e w n ę tr z n y

F T P

W W W

B r a m a

B a z a

d a n y c h

D M Z - s tr e f a

z d e m i l i ta r y z o w a n a

Z a p o r a

o g n i o w a

Strefa zdemilitaryzowana

Strefa zdemilitaryzowana

DMZ cd.

DMZ cd.

Strefa zdemilitaryzowana

Strefa zdemilitaryzowana

DMZ

DMZ

(ang. De-

(ang. De-

Militarized Zone) zwana również siecią

Militarized Zone) zwana również siecią

peryferyjną (ang.

peryferyjną (ang.

perimeter network

perimeter network

) to sieć

) to sieć

utworzona między siecią chronioną a zewnętrzną

utworzona między siecią chronioną a zewnętrzną

w celu zapewnienia dodatkowej warstwy

w celu zapewnienia dodatkowej warstwy

zabezpieczeń

zabezpieczeń

W tej strefie często umieszczane są serwery

W tej strefie często umieszczane są serwery

zawierające usługi

zawierające usługi

udostępniane publicznie

udostępniane publicznie

użytkownikom

użytkownikom

z zewnątrz

z zewnątrz

, np. serwer WWW, bazy

, np. serwer WWW, bazy

danych

danych

Strefa DMZ jest

Strefa DMZ jest

słabiej chroniona

słabiej chroniona

niż strefa LAN

niż strefa LAN

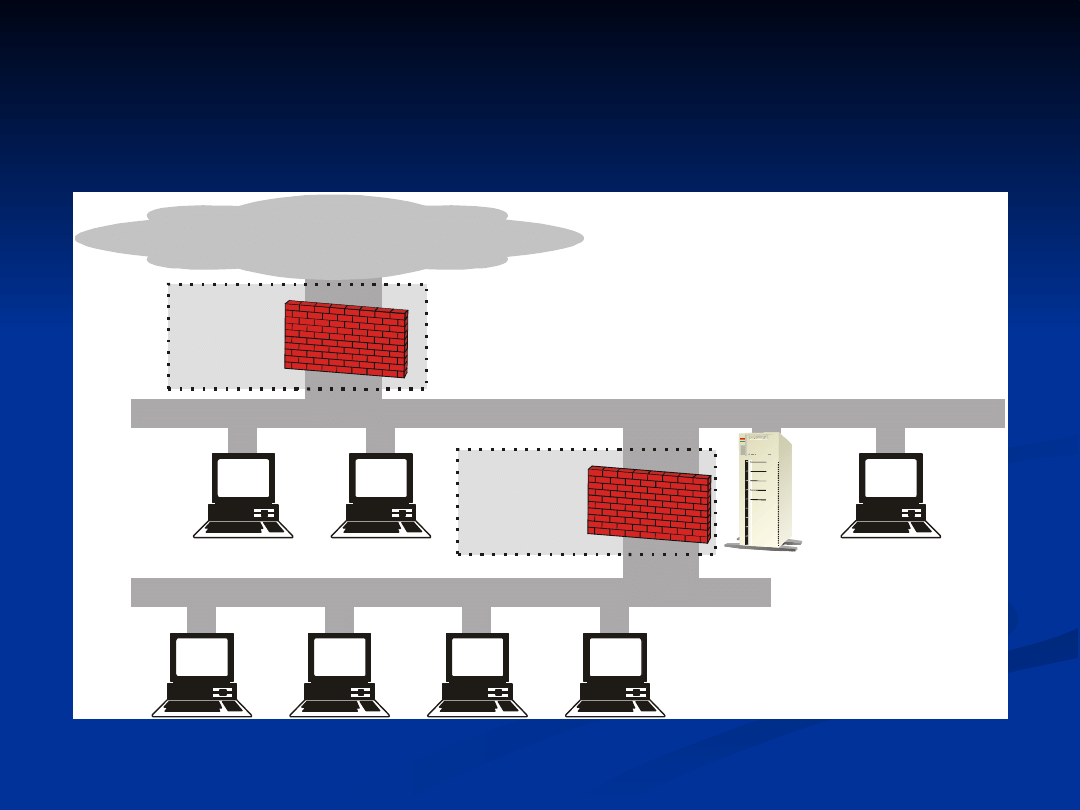

Wewnętrzne zapory

Wewnętrzne zapory

sieciowe

sieciowe

I n te r n e t

S i e ć l a b o r a t o r y j n a

Z a p o r a

o g n i o w a

S i e ć w e w n ę tr z n a

Z a p o r a

o g n i o w a

Wewnętrzne zapory

Wewnętrzne zapory

sieciowe

sieciowe

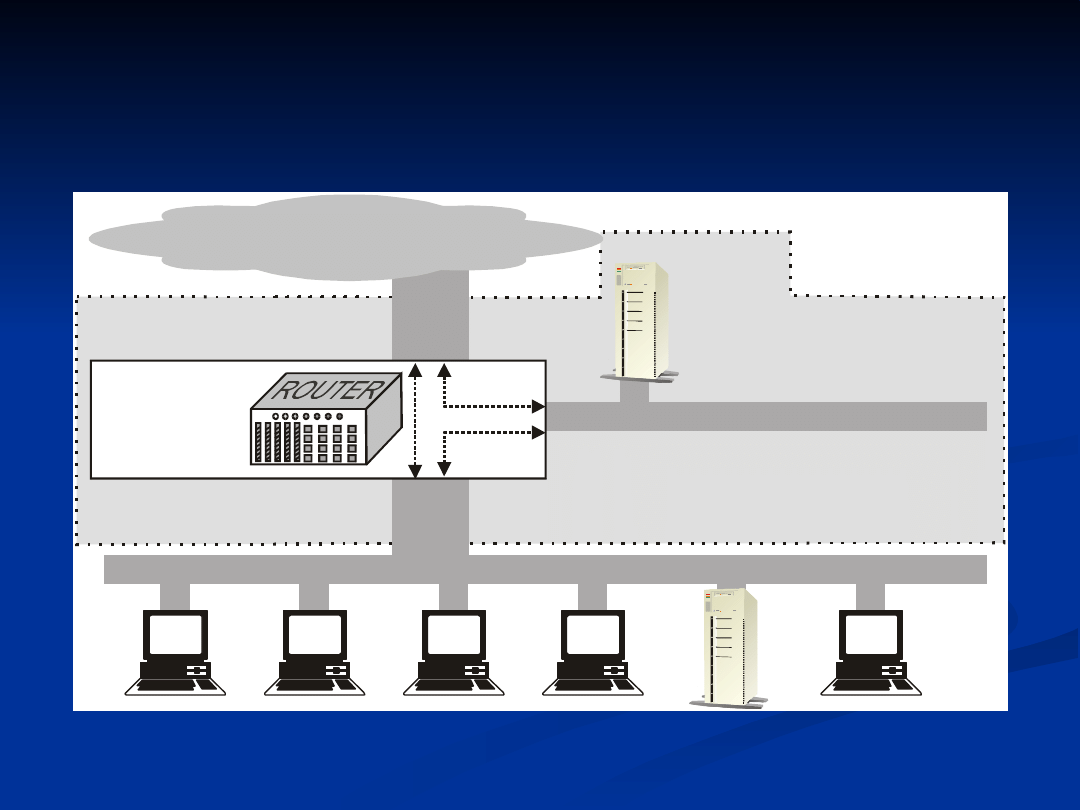

Zastosowanie komputerów pełniących rolę

Zastosowanie komputerów pełniących rolę

wewnętrznej zapory sieciowej oraz ich

wewnętrznej zapory sieciowej oraz ich

odpowiednia konfiguracja, może pozytywnie

odpowiednia konfiguracja, może pozytywnie

wpłynąć na ograniczenie szkód wyrządzonych w

wpłynąć na ograniczenie szkód wyrządzonych w

sieci lokalnej

sieci lokalnej

Ograniczają skutki fizycznych awarii w sieci

Ograniczają skutki fizycznych awarii w sieci

wewnętrznej do mniejszej liczby komputerów

wewnętrznej do mniejszej liczby komputerów

Ograniczają liczbę hostów, które mogą być

Ograniczają liczbę hostów, które mogą być

podatne na ataki przez uniemożliwienie

podatne na ataki przez uniemożliwienie

działania

działania

Tworzą bariery dla włamywaczy z zewnątrz (z

Tworzą bariery dla włamywaczy z zewnątrz (z

Internetu) jak i z wewnątrz (z sieci lokalnej)

Internetu) jak i z wewnątrz (z sieci lokalnej)

Projektowanie systemu

Projektowanie systemu

ściany ogniowej

ściany ogniowej

Analiza i zaprojektowanie konkretnego

Analiza i zaprojektowanie konkretnego

systemu zapory ogniowej powinna

systemu zapory ogniowej powinna

uwzględniać:

uwzględniać:

skalę zagrożenia systemu

skalę zagrożenia systemu

stopień złożoności konfiguracji systemu

stopień złożoności konfiguracji systemu

wykorzystywane usługi

wykorzystywane usługi

niezawodność systemu

niezawodność systemu

wykrywanie zagrożeń

wykrywanie zagrożeń

ograniczenia budżetu firmy

ograniczenia budżetu firmy

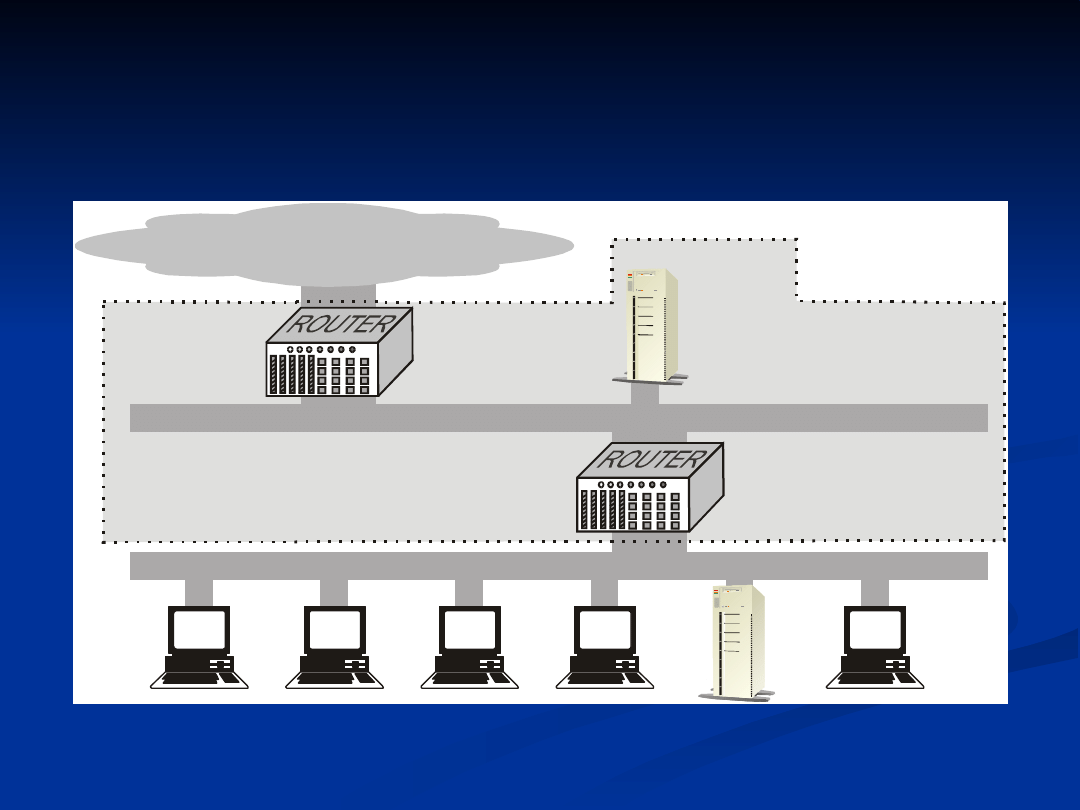

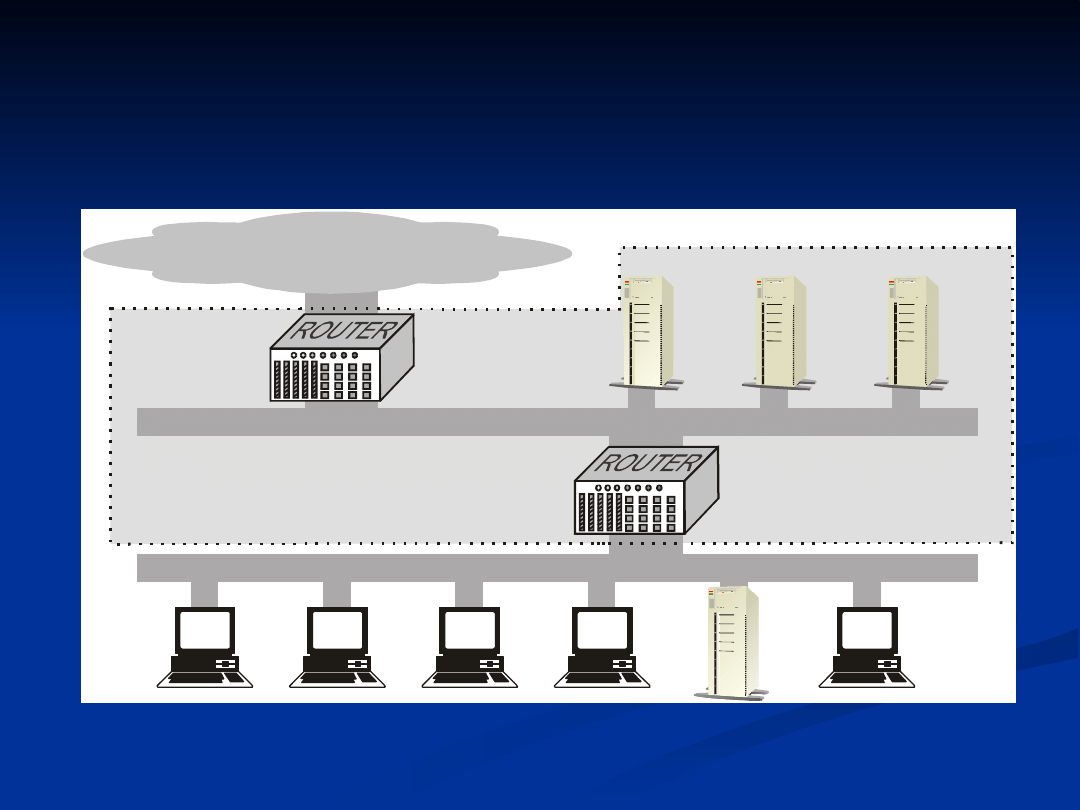

Złożone konfiguracje zapór

Złożone konfiguracje zapór

ogniowych

ogniowych

Dla bardziej złożonych środowisk, w wieloma

Dla bardziej złożonych środowisk, w wieloma

zaporami ogniowymi sieciami LAN istnieje

zaporami ogniowymi sieciami LAN istnieje

możliwość

możliwość

kaskadowania

kaskadowania

firewalli, czyli

firewalli, czyli

tworzenia zagnieżdżonych w sobie stref

tworzenia zagnieżdżonych w sobie stref

bezpieczeństwa chronionych przez kolejne

bezpieczeństwa chronionych przez kolejne

zapory

zapory

W tym celu można stosować konfiguracje

W tym celu można stosować konfiguracje

zawierające

zawierające

wiele ekranowanych sieci,

wiele ekranowanych sieci,

routerów zewnętrznych bądź wewnętrznych,

routerów zewnętrznych bądź wewnętrznych,

hostów bastionownych, stref DMZ

hostów bastionownych, stref DMZ

Zapory ogniowe -

Zapory ogniowe -

podsumowanie

podsumowanie

Cały ruch w obu kierunkach do i z chronionej

Cały ruch w obu kierunkach do i z chronionej

sieci LAN

sieci LAN

musi przechodzić

musi przechodzić

przez zaporę

przez zaporę

ogniową

ogniową

Zapora zezwala na przejście tylko tych danych,

Zapora zezwala na przejście tylko tych danych,

które są

które są

autoryzowane

autoryzowane

przez lokalne zasady

przez lokalne zasady

bezpieczeństwa

bezpieczeństwa

Zapora musi być

Zapora musi być

odporna

odporna

na penetrację z

na penetrację z

zewnątrz i z wewnątrz

zewnątrz i z wewnątrz

Firewall

Firewall

nie rozwiązuje całkowicie

nie rozwiązuje całkowicie

problemu

problemu

bezpieczeństwa, jest tylko jednym z elementów

bezpieczeństwa, jest tylko jednym z elementów

systemu

systemu

Zapory ogniowe –

Zapory ogniowe –

podsumowanie cd.

podsumowanie cd.

Pełny firewall to nie tylko filtrowanie ruchu

Pełny firewall to nie tylko filtrowanie ruchu

sieciowego, ale także

sieciowego, ale także

współpraca

współpraca

z

z

systemami indentyfikacyjnymi, szyfrującymi i

systemami indentyfikacyjnymi, szyfrującymi i

monitorującymi (IDS, IPS)

monitorującymi (IDS, IPS)

Firewall wymaga prawidłowej

Firewall wymaga prawidłowej

konfiguracji,

konfiguracji,

zarządzania i aktualizacji

zarządzania i aktualizacji

, inaczej nie

, inaczej nie

będzie spełniał swoich zadań

będzie spełniał swoich zadań

Do poprawnej implementacji i konfiguracji

Do poprawnej implementacji i konfiguracji

zapory ogniowej niezbędna jest jasna

zapory ogniowej niezbędna jest jasna

polityka bezpieczeństwa

polityka bezpieczeństwa

Na rynku oferowanych jest

Na rynku oferowanych jest

wiele różnych

wiele różnych

firewalli: sprzętowe, programowe,

firewalli: sprzętowe, programowe,

indywidualne, itd

indywidualne, itd

Zarządzanie ryzykiem

Zarządzanie ryzykiem

Projekty dotyczące ochrony informacji

Projekty dotyczące ochrony informacji

elektronicznej powinny być oparte na

elektronicznej powinny być oparte na

zarządzaniu ryzykiem

zarządzaniu ryzykiem

Najważniejsze jest poprawne określenie

Najważniejsze jest poprawne określenie

zagrożeń

zagrożeń

i prawdopodobieństwa ich wystąpienia

i prawdopodobieństwa ich wystąpienia

oraz oszacowanie związanego z tym ryzyka

oraz oszacowanie związanego z tym ryzyka

Wynik tych obliczeń należy weryfikować

Wynik tych obliczeń należy weryfikować

okresowo

okresowo

Określenie wartości informacji to bardzo trudne

Określenie wartości informacji to bardzo trudne

zadanie, ale niezbędne w celu dokonania

zadanie, ale niezbędne w celu dokonania

oceny

oceny

inwestycyjnej

inwestycyjnej

porównującej koszt inwestycji

porównującej koszt inwestycji

związanych z zabezpieczeniem danych oraz koszt

związanych z zabezpieczeniem danych oraz koszt

ewentualnych strat

ewentualnych strat

Czynniki określające

Czynniki określające

wartość informacji

wartość informacji

Koszty związane z czasową jej

Koszty związane z czasową jej

niedostępnością

niedostępnością

Koszty wynikające z utraty informacji

Koszty wynikające z utraty informacji

Koszty wynikające z zafałszowania

Koszty wynikające z zafałszowania

informacji lub wystąpienia ukrytych

informacji lub wystąpienia ukrytych

błędów

błędów

Koszty ponownego pozyskania i

Koszty ponownego pozyskania i

wprowadzenia danych

wprowadzenia danych

Koszty korekty błędnych danych

Koszty korekty błędnych danych

Mechanizmy podwyższenie

Mechanizmy podwyższenie

bezpieczeństwa informacji

bezpieczeństwa informacji

Archiwizacja, backup danych, kopie

Archiwizacja, backup danych, kopie

zapasowe

zapasowe

Technologie SAN, NAS

Technologie SAN, NAS

Kompresja danych

Kompresja danych

Bezpieczne zasilanie

Bezpieczne zasilanie

Rozwiązania klastrowe

Rozwiązania klastrowe

Disaster recovery

Disaster recovery

Polityka bezpieczeństwa oraz

Polityka bezpieczeństwa oraz

odpowiednie procedury

odpowiednie procedury

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

- Slide 48

- Slide 49

- Slide 50

- Slide 51

- Slide 52

- Slide 53

- Slide 54

- Slide 55

- Slide 56

- Slide 57

- Slide 58

Wyszukiwarka

Podobne podstrony:

09 LAN Bezpieczenstwo

Bezpieczeństwo bezprzewodowych sieci LAN

Bezpieczeństwo bezprzewodowych sieci LAN

Ebook 100 Sposobów Na Bezpieczeństwo Sieci, Network, Lan, Wan, Man, Wifi, Security, Hacking, Intern

Bezpieczeństwo bezprzewodowych sieci LAN

Wirtualne sieci LAN

w8 VLAN oraz IP w sieciach LAN

Bezpieczenstwo na lekcji wf

bezpieczeństwo1

Systemy bezpieczeństwa narodowego 2

Bezpieczenstwo w sieci SD

BEZPIECZE STWO SYSTEM W INF

bezpieczny 4

1 1 bezpiecz definicjeid 8843 ppt

więcej podobnych podstron