Bezpieczeństwo lokalnych

sieci komputerowych

Plan wykładu

• Wprowadzenie

• Zagrożenia

• Modele ochrony

• Poufność w sieciach LAN

• Zapory ogniowe

• Systemy IPS, IDS

• Niezawodność sieci LAN

• Podsumowanie

Plan wykładu

• Wprowadzenie

• Zagrożenia

• Modele ochrony

• Poufność w sieciach LAN

• Zapory ogniowe

• Systemy IPS, IDS

• Niezawodność sieci LAN

• Podsumowanie

Czy bezpieczeństwo jest

ważne?

• Wirus Sobig spowodował straty na 38.5 mld USD

• 97% maili to spam, a 0.1% zawiera wirusy

(źródło: softscan)

• 8500 telefonów, laptopów, PDA jest gubionych co

roku na lotniskach w Wielkiej Brytanii

• nasza-klasa.pl – źródło danych osobowych

wykorzystywanych do przestępstw (np. phising)?

• Ataki na serwery w Estonii w 2007 roku po

konflikcie dyplomatycznym z Rosją

• Chińskie ataki na serwery Google pod koniec

2009

Adi Shamir - Złote myśli

• „There are no secure systems, only degrees of

insecurity.”

• „To halve the insecurity, double the cost.”

Podstawowe pojęcia

• Atak na bezpieczeństwo to jakiekolwiek działanie,

które narusza bezpieczeństwo informacji należących

do firm lub instytucji

• Mechanizm zabezpieczający przeznaczony jest do

wykrywania, zapobiegania i likwidowania skutków

ataku

• Usługa ochrony to działanie zwiększające

bezpieczeństwo systemów informatycznych z

użyciem mechanizmów zabezpieczających

• Polityka bezpieczeństwa to opisany w sposób

całościowy model wdrażania i użytkowania systemu

bezpieczeństwa w przedsiębiorstwie lub instytucji

Usługi ochrony (1)

• Poufność danych (ang. confidentiality) - usługa

przekształca dane w taki sposób, że są one

niemożliwe do odczytania przez inną osobę poza

właściwym odbiorcą

• Kontrola dostępu (ang. access control) - usługa

polega na zapewnieniu, by dostęp do źródła informacji

był kontrolowany, w ten sposób, aby tylko uprawnieni

użytkownicy mogli korzystać z tej informacji

• Uwierzytelnianie (ang. authentication) - usługa

zapewnia możliwość sprawdzenia, czy użytkownicy

komunikujący się ze sobą są rzeczywiście tymi, za

których się podają

Usługi ochrony (2)

• Integralność (ang. integrity)- usługa zapewnia, że

dane zawarte w systemie lub przesyłane przez sieć nie

będą zmienione lub przekłamane

• Niezaprzeczalność (ang. nonrepudiation) - usługa

dostarcza dowody, że dane przesyłane zostały

faktycznie nadane przez nadawcę bądź też odebrane

przez odbiorcę

• Dystrybucja kluczy (ang. key management) - usługa

zapewnia poprawną dystrybucję kluczy oraz

gwarantuje, że klucze, jakie posiadają użytkownicy są

ważne

• Dyspozycyjność (ang. availability) - usługa zapewnia

uprawnionym osobom możliwość ciągłego korzystania z

zasobów systemu w dowolnym czasie

Plan wykładu

• Wprowadzenie

• Zagrożenia

• Modele ochrony

• Poufność w sieciach LAN

• Zapory ogniowe

• Systemy IPS, IDS

• Niezawodność sieci LAN

• Podsumowanie

Zagrożenia

• Zamierzone (aktywne), związane z działaniami

wykonywanymi z premedytacją, świadomie

wykraczające poza obowiązki, szpiegostwo,

wandalizm, terroryzm, itd.

• Losowe (pasywne) wewnętrzne, to

niezamierzone błędy ludzi, zaniedbania

użytkowników, defekty sprzętu i oprogramowania,

zniekształcania lub zagubienie informacji, itd.

• Losowe (pasywne) zewnętrzne, to skutki

działania temperatury, wilgotności,

zanieczyszczenia powietrza, zakłócenia źródła

zasilania, wyładowania atmosferyczne, klęski

żywiołowe.

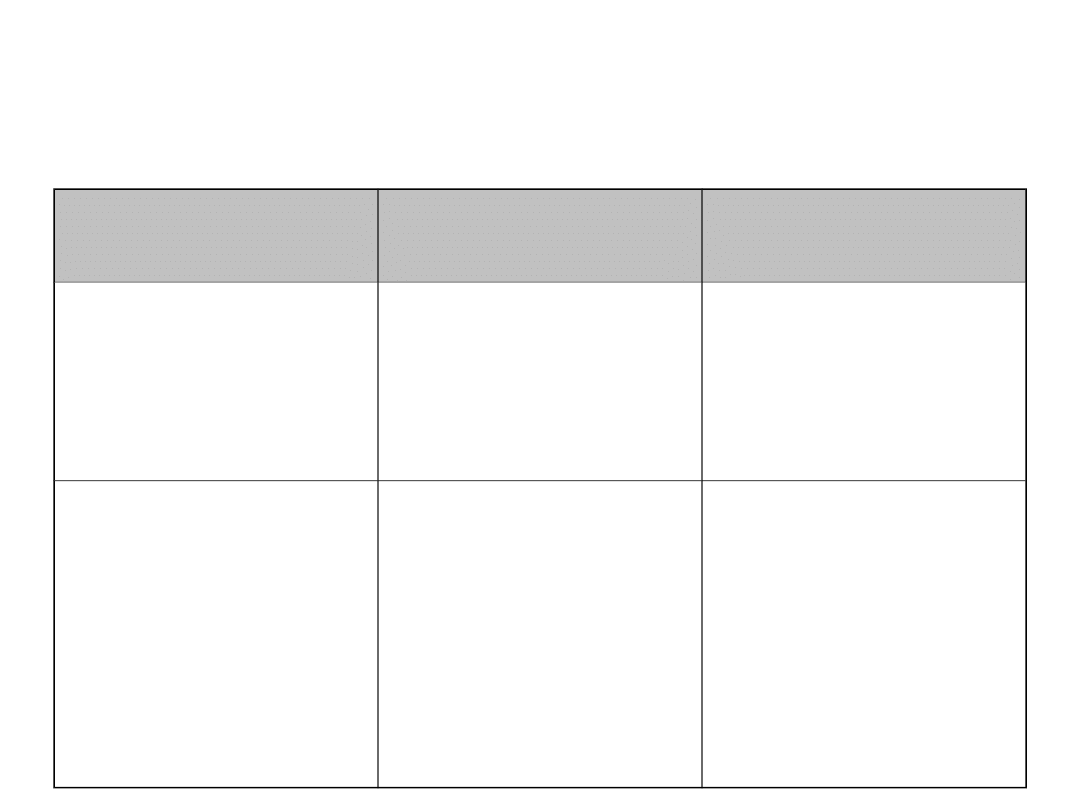

Zagrożenia z podziałem na

klasy (1)

Klasa

zagrożenia

Ryzyko pasywne Ryzyko aktywne

Farma

serwerów,

centrum

informatyczne

Kataklizmy (pożar,

powódź).

Awaria

infrastruktury

technicznej

Podpalenie

Sabotaż

Odcięcie zasilania

Infrastruktura

teleinforma-

tyczna

Błędy przesyłania

lub

adresowania

Zniszczenie

elementów

sieci

teleinformaty-

cznych

Podsłuch linii

Modyfikacja

przesyłanych

danych

Celowe

uszkodzenie

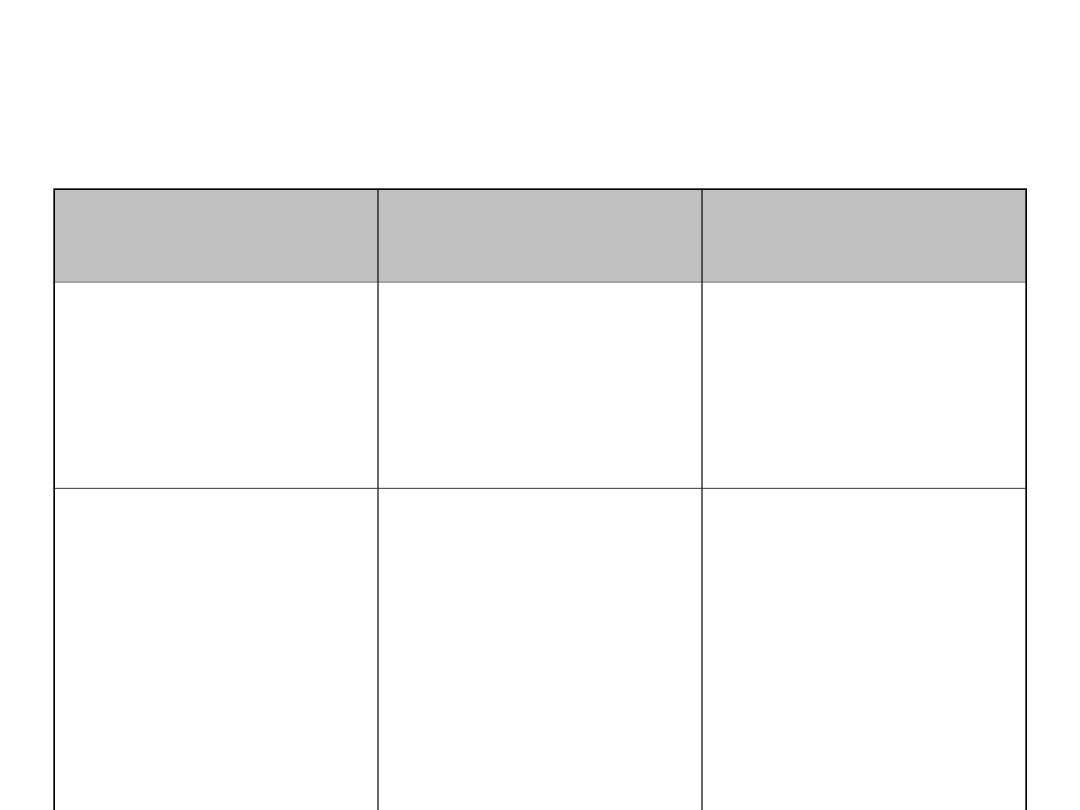

Zagrożenia z podziałem na

klasy (2)

Klasa

zagrożenia

Ryzyko pasywne Ryzyko aktywne

Oprogramowa

nie

Korzystanie z

nieaktualnej

wersji

oprogramowani

a

Kopiowanie

oprogramowani

a

Wirusy

Łamanie

zabezpieczeń

Interfejs z

użytkownikie

m, korzystanie

z systemu

Błąd przy

wprowadzaniu

danych

Zniszczenie danych

przez nieuwagę

Świadomy błąd

przy

wprowadzaniu

danych

Kopiowanie,

podmiana lub

niszczenie

plików

Wykonywanie

niedozwolonyc

h operacji

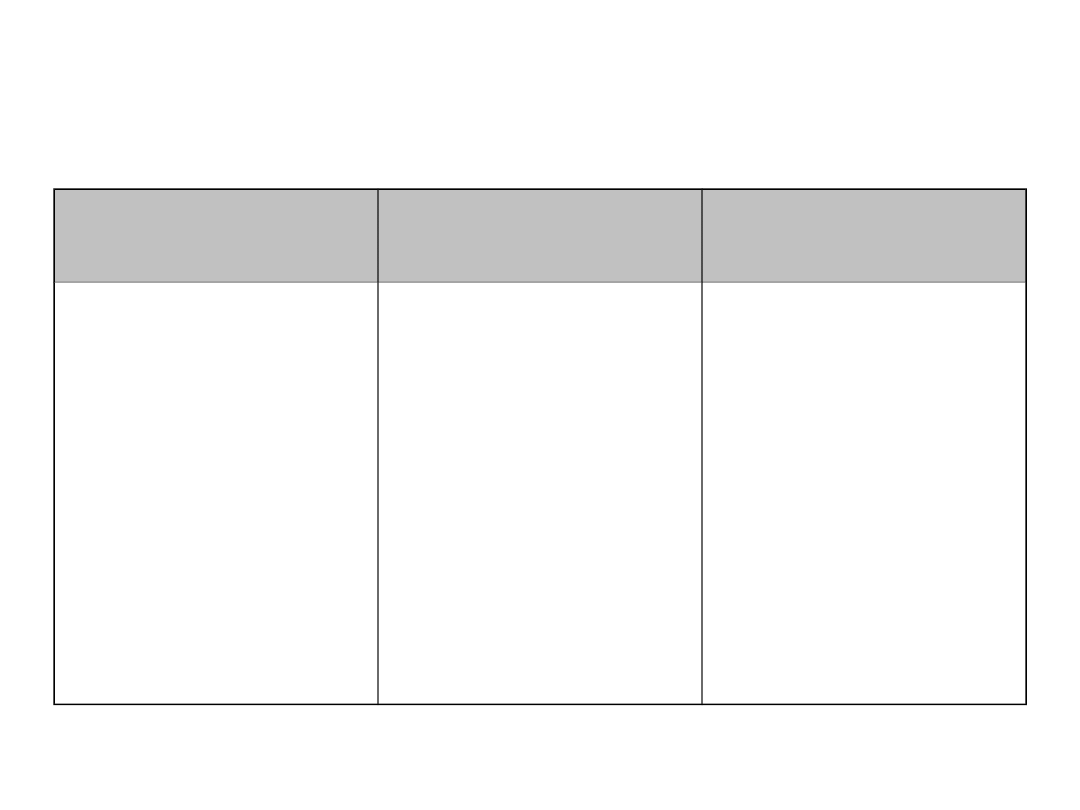

Zagrożenia z podziałem na klasy

(3)

Klasa

zagrożenia

Ryzyko pasywne Ryzyko aktywne

Nośniki

danych

Uszkodzenie

nośnika danych

Zniszczenie danych

elektrycznością

statyczną lub

polem

magnetycznym

Uszkodzenie

nośnika z

powodu

starości

Kradzież nośników

Podmiana nośnika

Kopiowanie nośnika

w celu analizy

danych

Zagrożeń według kryteriów

biznesowych

•

Bezpośrednie straty finansowe, np. dominującej

technologii

•

Pośrednie straty finansowe, np. koszty sądowe, sankcje

prawne

•

Utrata prestiżu, wiarygodności, klientów i kontrahentów.

•

Przerwa w pracy, utrata sprzętu, dezorganizacja,

załamanie działalności

•

Konieczność wymiany oferowanych produktów

•

Konieczność zmiany konfiguracji systemu

komputerowego

•

Wzrost składek ubezpieczeniowych

•

Ucieczka kadry

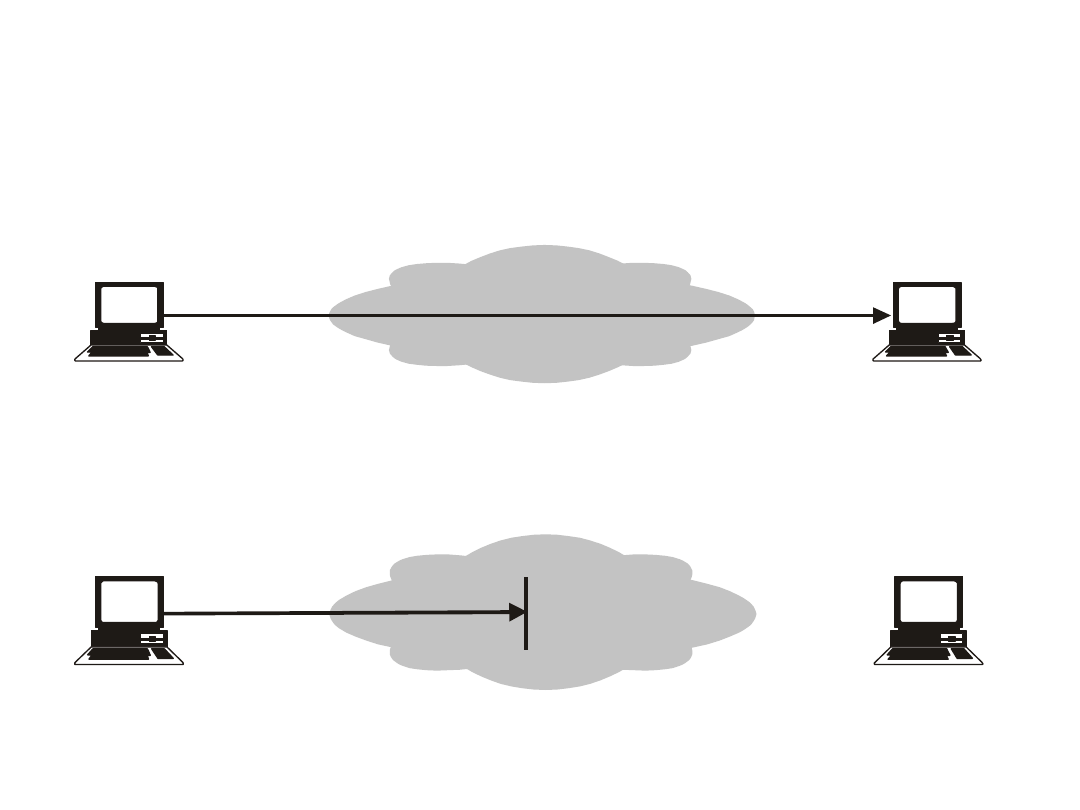

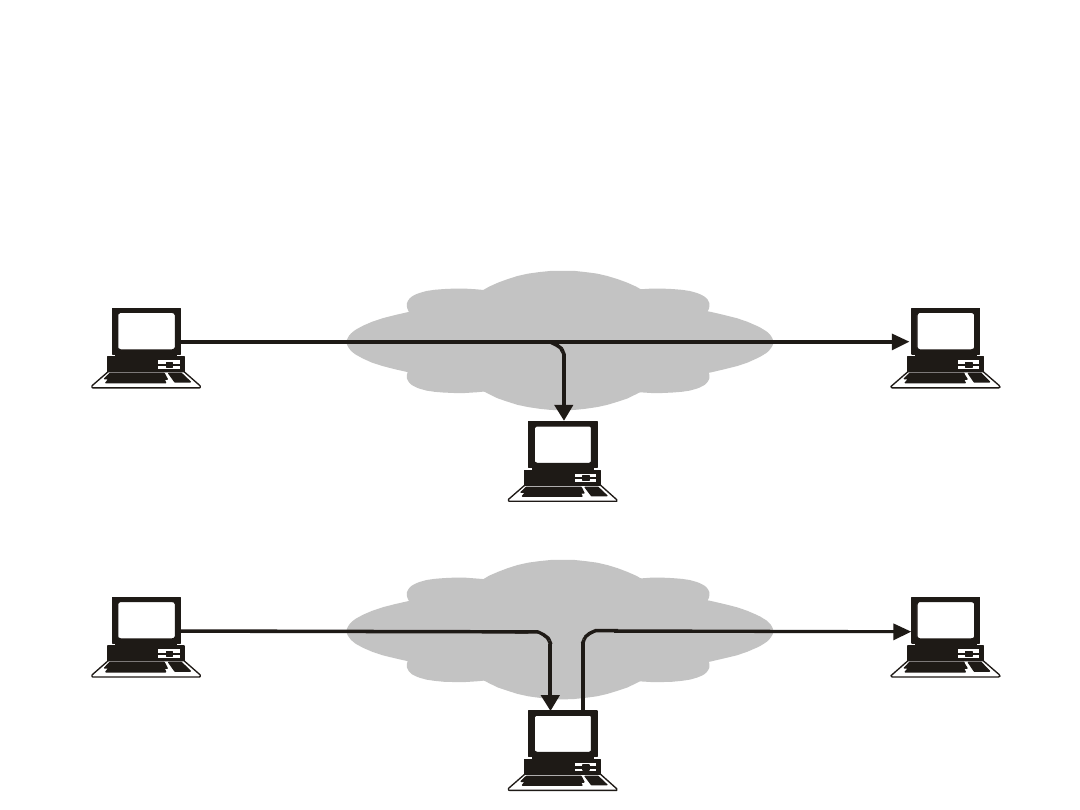

Zagrożenia bezpieczeństwa w

sieciach komputerowych

• Przepływ normalny

• Przerwanie

Ź r ó d ł o

i n f o r m a c j i

M i e j s c e

p r z e z n a c z e n i a

i n f o r m a c j i

Ź r ó d ł o

i n f o r m a c j i

M i e j s c e

p r z e z n a c z e n i a

i n f o r m a c j i

Zagrożenia bezpieczeństwa w

sieciach komputerowych

• Przechwycenie

• Modyfikacja

Ź r ó d ł o

i n f o r m a c j i

M i e j s c e

p r z e z n a c z e n i a

i n f o r m a c j i

Ź r ó d ł o

i n f o r m a c j i

M i e j s c e

p r z e z n a c z e n i a

i n f o r m a c j i

Zagrożenia bezpieczeństwa w

sieciach komputerowych

• Podrobienie

Ź r ó d ł o

i n f o r m a c j i

M i e j s c e

p r z e z n a c z e n i a

i n f o r m a c j i

Zagrożenia bezpieczeństwa

w warstwie 2 (1)

• Podsłuchiwanie ramek typu broadcast (ang.

sniffing). W przełącznikach warstwy 2 ramki

rozgłoszeniowe są wysyłane na wszystkie porty,

co umożliwia odkrycie treści tych ramek dla

innych stacji z tej samej domeny rozgłoszeniowej.

Można temu przeciwdziałać ograniczając

rozmiar domeny rozgłoszeniowej

• Ataki typu DoS polegające na generowaniu

dużego ruchu (typu unicast lub broadcast), co

ogranicza dostęp do zasobów sieci innym

użytkownikom. Zabezpieczeniem może być

funkcja ograniczania pasma dla poszczególnych

portów, systemy IDS

Zagrożenia bezpieczeństwa

w warstwie 2 (2)

• Przełączniki sieciowe przechowują w pamięci

tablice kojarzące adresy MAC na portach z

sieciami VLAN i innymi parametrami

• Tablice mają ograniczony rozmiar, więc generując

ramki z różnymi adresami można doprowadzić do

ich przepełnienia, jest to atak przepełnienie

tablic adresowych przełącznika (ang. MAC

flooding)

• Atakowi można przeciwdziałać, ograniczając

liczbę adresów MAC dla danego portu lub

wdrażając 802.1x

Zagrożenia bezpieczeństwa

w warstwie 2 (3)

• Gdy konfiguracja portu dostępowego, zezwala na

zestawienie traktu 802.1Q, umożliwia to

włamywaczowi obserwację i wysyłanie ramek do

wszystkich sieci VLAN w ramach traktu (ang.

VLAN leaking).

• Jest to określane jako nadużywanie protokołów

trunkingu VLAN

• Ataki wykorzystujące trunking VLAN można

ograniczyć, wyłączając trunking na wszystkich

portach, na których nie będzie świadomie

wykorzystywany

Zagrożenia bezpieczeństwa

w warstwie 2 (4)

• ARP spoofing. W protokole ARP możliwe jest

samorzutne wysyłanie rozgłoszeniowej odpowiedzi

tzw. Gratuitous ARP

• Inne systemy, które wcześniej zarejestrowały w swojej

tablicy (ARP Cache) odwzorowanie adresów IP-MAC dla

tego systemu, zmienią je na nowe

• Protokół ARP nie ma żadnych mechanizmów

uwierzytelniania więc działający w złej wierze

użytkownik (intruz) może podszyć się pod inny system

i przechwycić dane w sieci VLAN lub domenie

rozgłoszeniowej (atak Man In The Middle)

• Zabezpieczenia przed atakiem : funkcja ARP

Inspection (Cisco), stosowanie Private VLAN, systemy

IDS

Zagrożenia bezpieczeństwa

związane z DHCP

• Atak typu DoS na serwer DHCP polega na

generowaniu serii zapytań i przydzielaniu

wszystkich wolnych adresów IP złośliwej stracji

uniemożliwiając dołączenie kolejnych

użytkowników.

• Inny atak związany z DHCP polega na tym, że

intruz może podszyć się pod serwer DHCP,

nadając użytkownikom adresy IP i skierować cały

ruchu do siebie podając się za bramę w danej

sieci (atak typu Man In The Middle)

Inne zagrożenia

• Złośliwe oprogramownie: wirusy, konie trojańskie, itp.

• Ataki blokady usług DoS (Denial of Service) oraz DDoS

(Distributed DoS) realizowane często przez komputery

zombie i sieci botnet

• SPAM – niechciana poczta elektroniczna i inne przekazy

• Phishing to oszukańcze pozyskanie poufnej informacji

osobistej, np. hasła, przez udawanie osoby godnej

zaufania, której te informacje są pilnie potrzebne

• Intruzi - nieupoważniona osoba próbująca włamać się

do systemu informatycznego, może działać na poziomie

personalnym, firm (szpiegostwo przemysłowe),

globalnym (wojna informatyczna)

Plan wykładu

• Wprowadzenie

• Zagrożenia

• Modele ochrony

• Poufność w sieciach LAN

• Zapory ogniowe

• Systemy IPS, IDS

• Niezawodność sieci LAN

• Podsumowanie

Model ochrony danych w sieci

komputerowej

P o d m i o t A

P o d m i o t B

P r z e tw o r z e n i e

o c h a r a k te r z e

o c h r o n n y m

K o m u n i k a t

T a j n a

i n f o r m a c j a

T a j n a

i n f o r m a c j a

K o m u n i k a t

P r z e t w o r z e n i e

o c h a r a k t e r z e

o c h r o n n y m

I n t r u z

K a n a ł i n f o r m a c y j n y

Z a u f a n a s t r o n a t r z e c i a

Model obrony dostępu do sieci

komputerowej

S y s t e m i n f o r m a t y c z n y

Z a s o b y o b l i c z e n i o w e , D a n e ,

P r o c e s y , O p r o g r a m o w a n i e ,

Z a b e z p i e c z e n i a w e w n ę tr z n e

F u n k c j a

b r a m k u j ą c a

I n t r u z

C z ł o w i e k ( n p . h a k e r )

P r o g r a m ( n p . w i r u s , w o r m )

K a n a ł d o s tę p u

Bezpieczeństwo systemów

kryptograficznych

• Schemat szyfrujący jest bezwarunkowo

bezpieczny, jeżeli generowany tekst

zaszyfrowany nie zawiera wystarczająco dużo

informacji, by jednoznacznie określić

odpowiadający mu tekst jawny, niezależnie od

ilości dostępnego tekstu zaszyfrowanego

• Schemat szyfrujący jest obliczeniowo

bezpieczny, jeżeli koszt złamania szyfru

przewyższa wartość informacji zaszyfrowanej

oraz/lub czas potrzebny do złamania szyfru

przekracza użyteczny „czas życia” informacji

Plan wykładu

• Wprowadzenie

• Zagrożenia

• Modele ochrony

• Poufność w sieciach LAN

• Zapory ogniowe

• Systemy IPS, IDS

• Niezawodność sieci LAN

• Podsumowanie

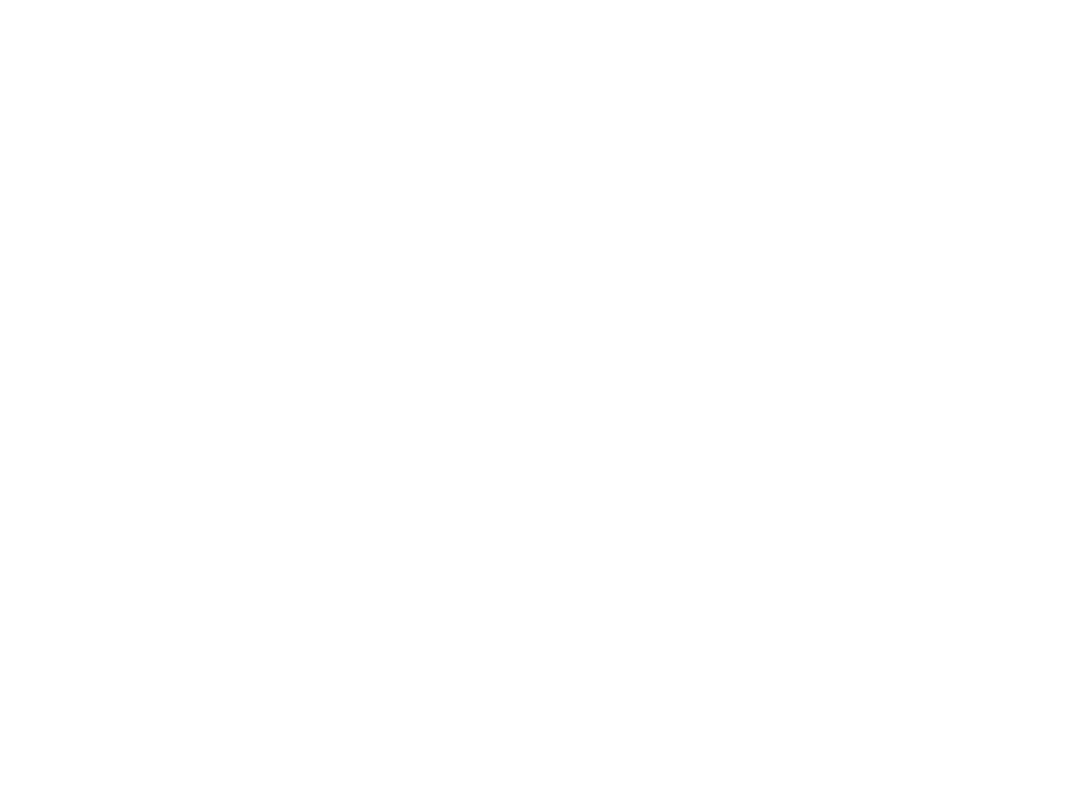

Zagrożenia poufności w

sieciach LAN

• Serwery

• Stacje robocze

• Urządzenia sieci LAN

• Urządzenia na styku sieci LAN i WAN (router,

modem)

P S T N

L A N

W A N

Mechanizmy zapewniające

poufność (1)

• Stosowanie jako medium transmisyjnego

światłowodu zamiast skrętki, dane przesyłane

światłowodem są praktycznie niemożliwe do

podsłuchania

• Szyfrowanie przesyłanych danych za pomocą

narzędzi kryptograficznych z zastosowaniem

algorytmów symetrycznych i asymetrycznych, sieci

VPN

• Segmentacja sieci lokalnych, stosowanie

przełączników zamiast koncentratorów, w celu

uniknięcia podsłuchiwania danych powielanych

przez koncentratory

Mechanizmy zapewniające

poufność (2)

• Stosowanie sieci VLAN, pozwalających na ograniczenie

ruchu rozgłoszeniowego w sieciach LAN

• Nowe wersje standardowych usług sieciowych, np.

SSH, TLS (SSL), PGP

• Systemy kontroli ruchu: zapory ogniowe, IDS, IPS

• Ochrona anytwirusowa

• Nie podłączanie do sieci komputerowej systemów

przechowujących najistotniejsze informacje

• Ochrona prawna zabraniająca podsłuchiwania łączy

• Polityka bezpieczeństwa, szkolenie pracowników

Plan wykładu

• Wprowadzenie

• Zagrożenia

• Modele ochrony

• Poufność w sieciach LAN

• Zapory ogniowe

• Systemy IPS, IDS

• Niezawodność sieci LAN

• Podsumowanie

Systemy kontroli ruchu (1)

• Obecnie na rynku istnieje wiele systemów

kontroli ruchu sieciowego, różniących się

zasadami działania

• Umożliwiają one administratorom sieci

dopasowaną do potrzeb organizacji konfigurację

i stworzenie najbardziej pożądanej architektury

• Podstawowe systemy kontroli ruchu sieciowego to

firewall (zapora ogniowa), systemy IDS

(Intrusion Detection System), systemy IPS

(Intrusion Prevention System)

• Obecnie często wiele funkcji bezpieczeństwa jest

integrowana w jednym urządzeniu nazywanym

UTM (Unified Threat Management)

Systemy kontroli ruchu (2)

Systemy kontroli ruchu sieciowego oprócz funkcji

związanych z bezpieczeństwem mogą realizować:

• Filtrowanie ruchu w celu cenzury,

wyszukiwania określonych treści

• Ograniczania pasma w celu ograniczenia ruchu

generowanego przez użytkowników

• Zbieranie informacji o charakterystyce ruchu

sieciowego

Zapora ogniowa

• Zaporą ogniową (ang. firewall) nazywamy punkt

przejścia w systemie komunikacyjnym między

siecią LAN lub siecią korporacyjną, a światem

zewnętrznym, czyli siecią rozległą

• Zapora ogniowa może być utworzona z jednego lub

wielu urządzeń i/lub specjalistycznego

oprogramowania Unix, Windows, Linux, Novell

NetWare

• Podstawowa zasada działanie zapory ogniowej to

kontrola i analizowanie ruchu przychodzącego z

zewnątrz i wychodzącego na zewnątrz oraz ruchu

przesyłanego wewnątrz chronionej sieci lokalnej

• Firewall może być więc traktowany jako logiczny

separator, ogranicznik i analizator

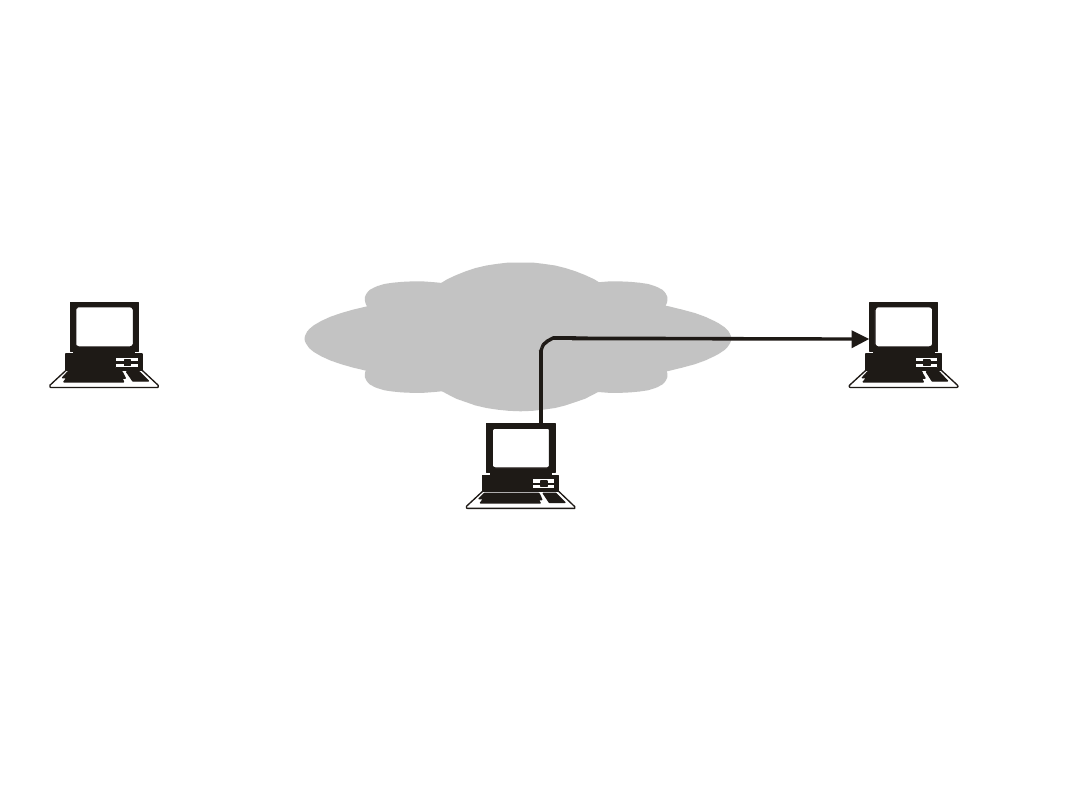

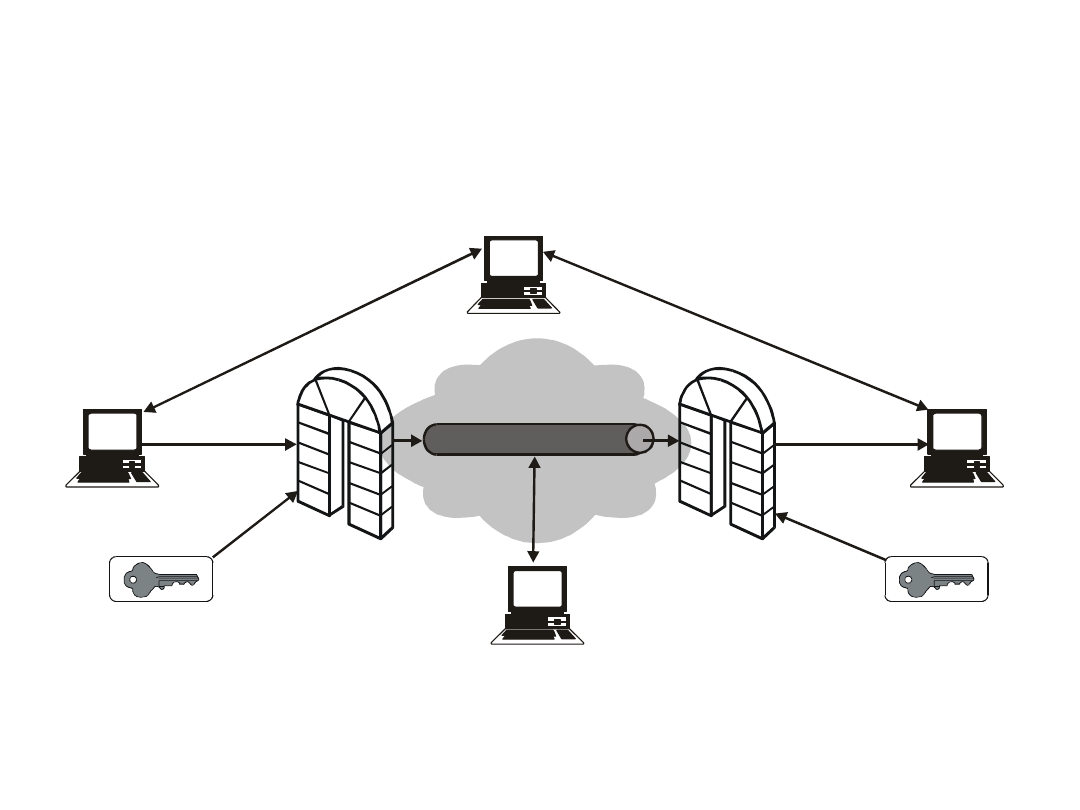

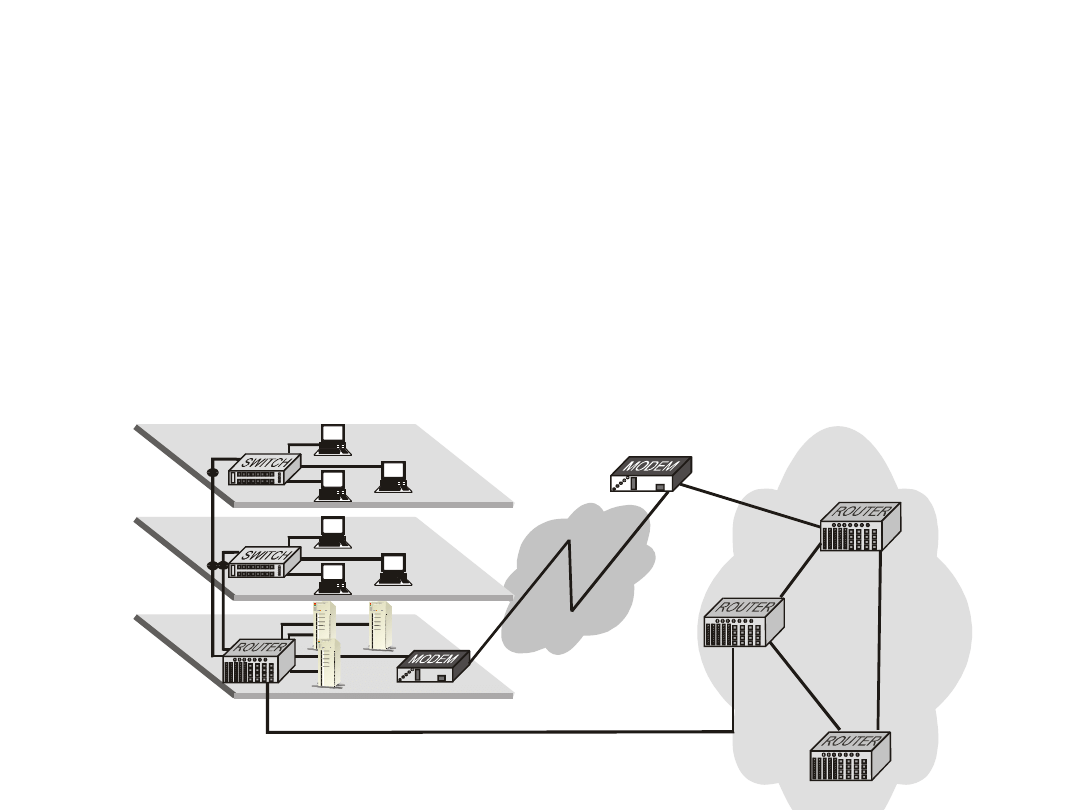

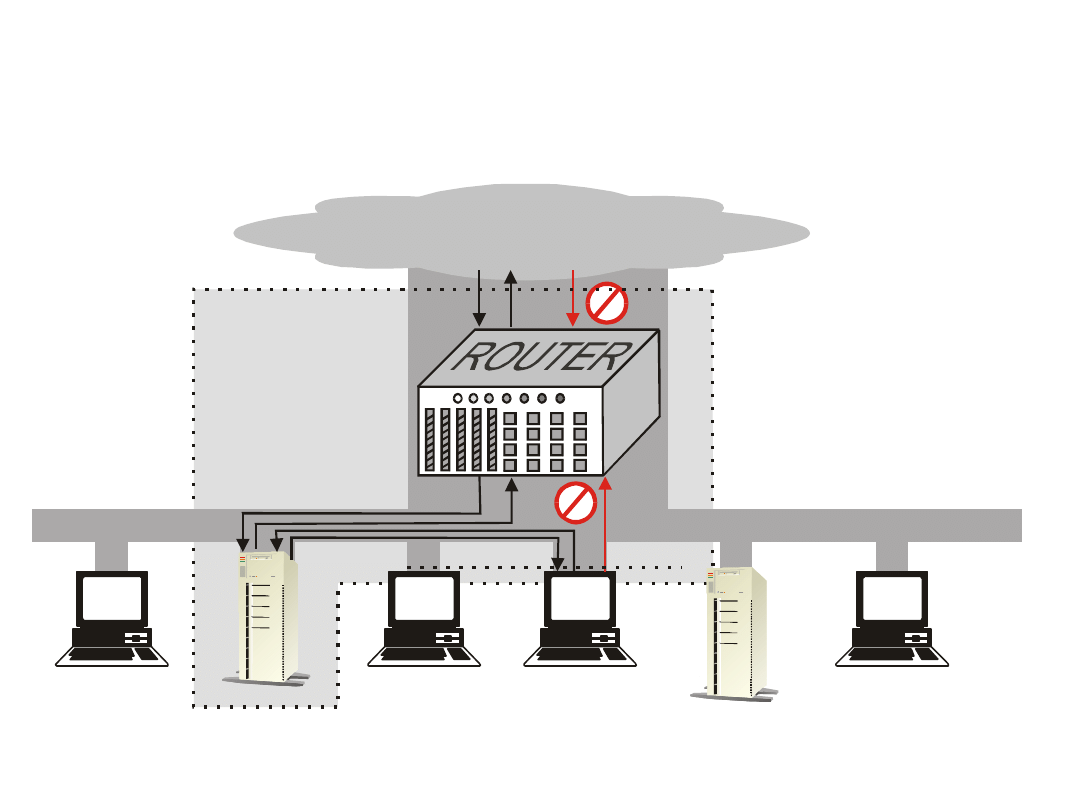

Zastosowania zapór ogniowych

(1)

Zastosowania zapór ogniowych

(2)

1. Połączenie dwóch sieci chronionych

szyfrowanym tunelem (np. VPN) poprzez sieć o

niskim poziomie zaufania (Internet)

2. Identyfikacja i uwierzytelnianie użytkownika

mobilnego przy dostępie do sieci wewnętrznej

3. Zabezpieczenie serwerów i udostępnienie

jedynie wybranych usług

4. Rozdzielenie sieci chronionych na strefy

bezpieczeństwa o różnym poziomie zaufania

5. Ochrona sieci prywatnej przed

nieautoryzowanym dostępem z Internetu

Technologie stosowane w

zaporach ogniowych

• Filtrowanie pakietów (ang. Packet Filtering).

Selekcja i odrzucanie pakietów z

nieautoryzowanych hostów oraz zapobieganie

próbom połączenia z nieautoryzowanych hostów

• Translacja (maskowanie, maskarada) adresów

sieciowych (ang. Network Address Translation).

Polega na zmianie adresu hosta wewnętrznego w

celu ukrycia go

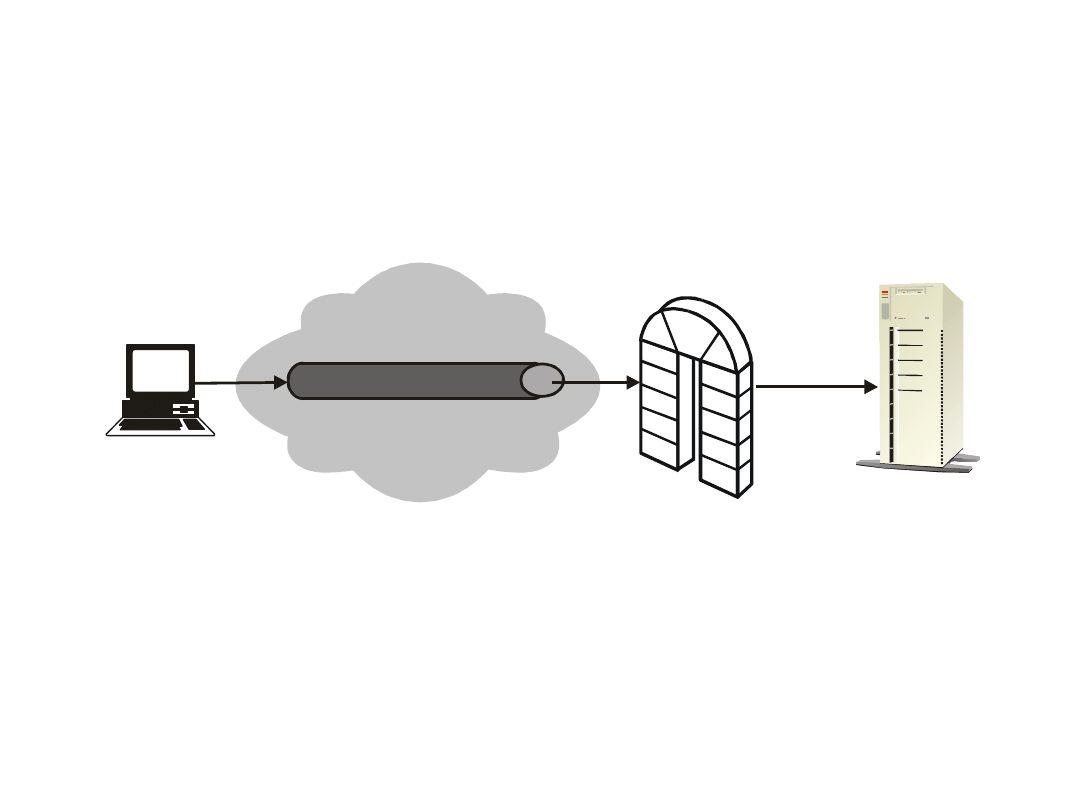

• Brama warstwy aplikacyjnej (ang. Proxy

Service). Informacje przechodzą przez specjalną

aplikację, która obsługuje wybrane przez

administratora aplikacje TCP

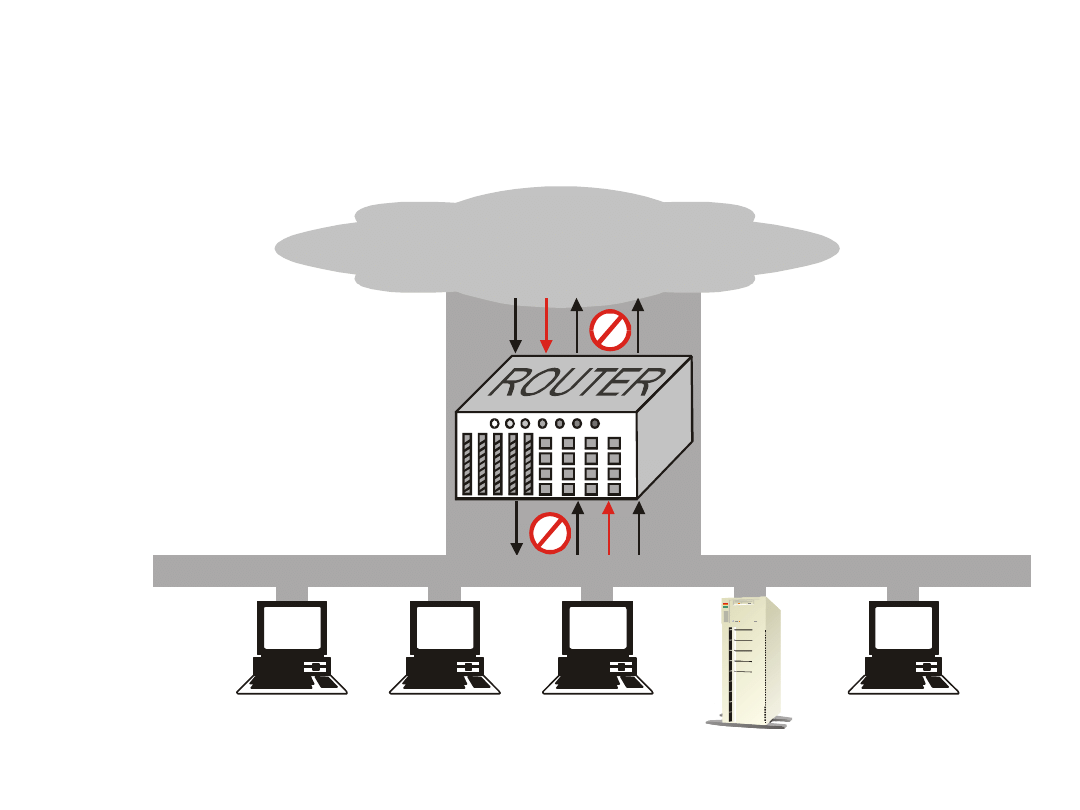

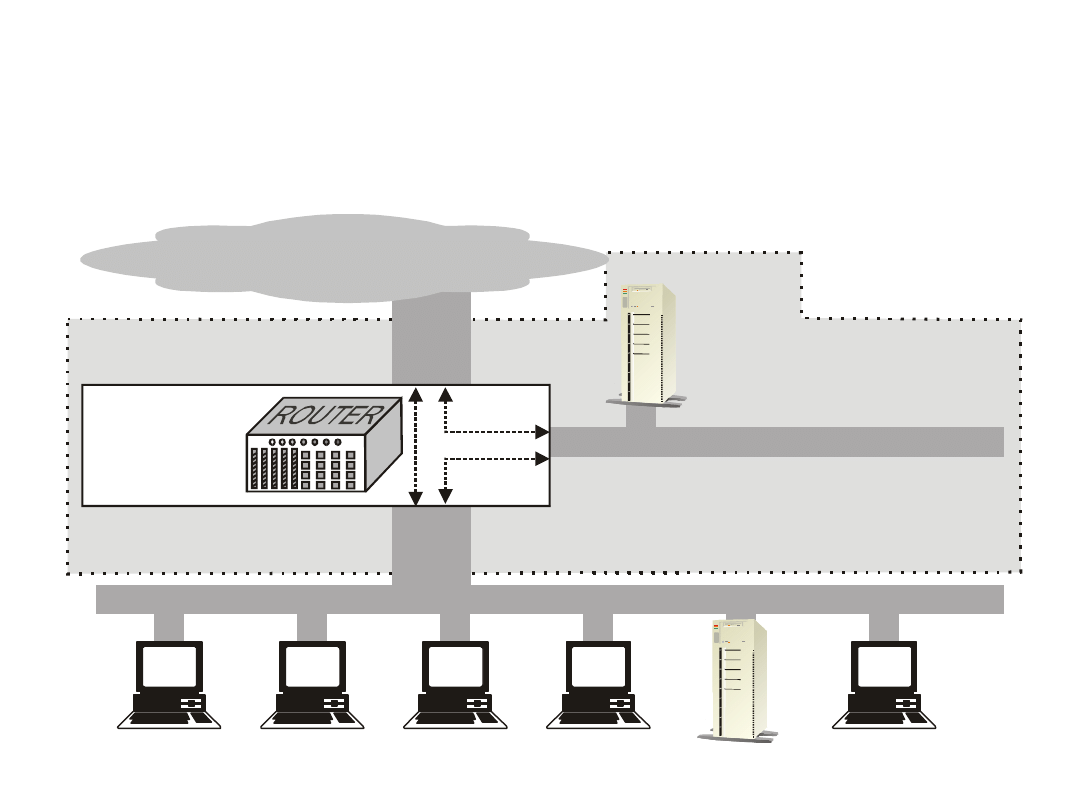

Zapora ogniowa zbudowana z

rutera filtrującego (1)

I n te r n e t

S i e ć w e w n ę t r z n a

P r z e p u s z c z a n i e l u b b l o k o w a n i e

p a k i e t ó w , z a l e ż n i e o d

s tr a t e g i i b e z p i e c z e ń s tw a

Zapora ogniowa zbudowana z

rutera filtrującego (2)

Przedstawione rozwiązanie jest funkcjonalne pod

warunkiem gdy:

• Hosty umieszczone w chronionej sieci są dobrze

zabezpieczone

• Używana jak niewielka ilości protokołów o niskiej

złożoności

• Priorytetową cechą zapory ma być wysoka

wydajność

Zapora ogniowa zbudowana z

rutera filtrującego (3)

W celu programowanie rutera należy:

• Zablokować wszystkie pakiety nieużywanych

usług

• Zablokować wszystkie pakiety z opcją rutingu

źródłowego

• Zezwalać na połączenia TCP przychodzące z

określonych serwerów sieciowych oraz blokować

pozostałe połączenia

• W razie konieczności zezwalać hostom z sieci

lokalnej na połączenia TCP na zewnątrz do

dowolnego hosta w Internecie

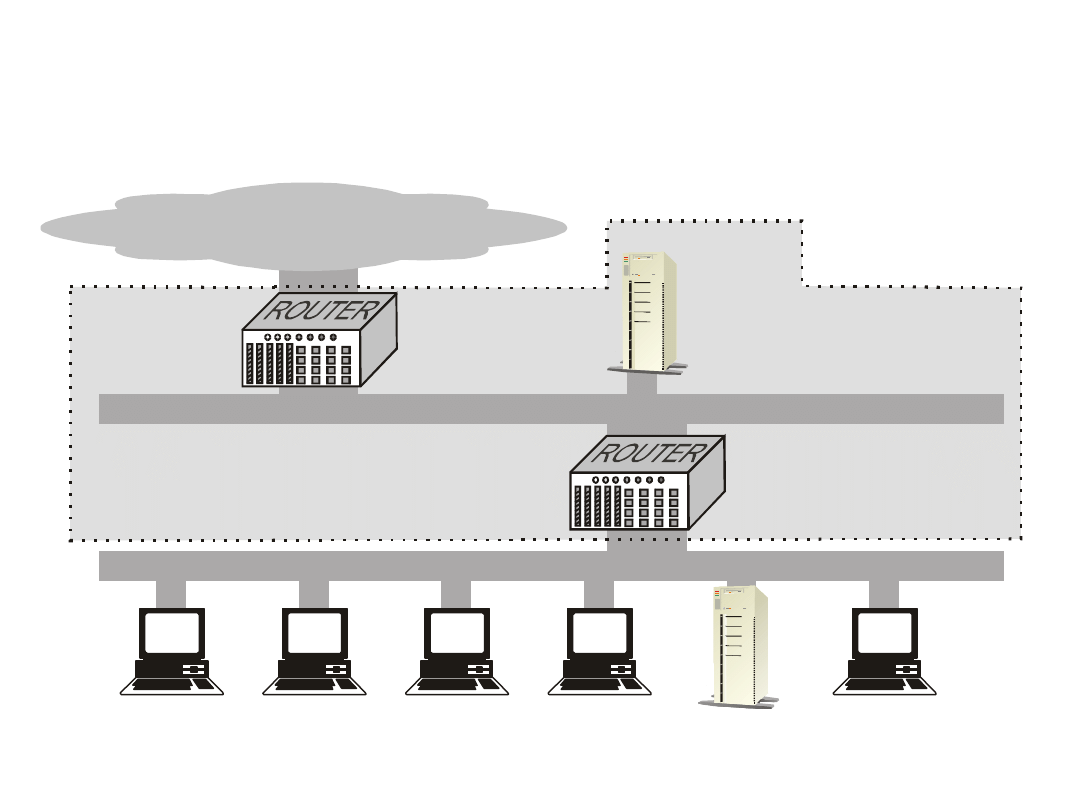

Ekranowany host (1)

I n te r n e t

S i e ć w e w n ę t r z n a

Z a p o r a

o g n i o w a

B r a m a

Ekranowany host (2)

Zadania routera:

• Blokowanie usług nie wykorzystywanych w

wewnętrznej sieci

• Blokowanie pakietów przesyłanych z routingiem

źródłowym

• Blokowanie pakietów, których miejscem

przeznaczenia jest sieć wewnętrzna, a

przepuszczanie tych pakietów, których źródłowym

bądź docelowym adresem IP jest adres bramy

Zadania bramy:

• W bramie działa serwer poczty oraz serwery

proxy

Ekranowany host – wady

• Intruz, który złamał zabezpieczenia hosta

bastionowego uzyskuje łatwy dostęp do

wszystkich wewnętrznych hostów

• Sieć jest dostępna, gdy intruz złamie

zabezpieczenia rutera

• W bastionie nie należy uruchamiać ryzykownych

usług

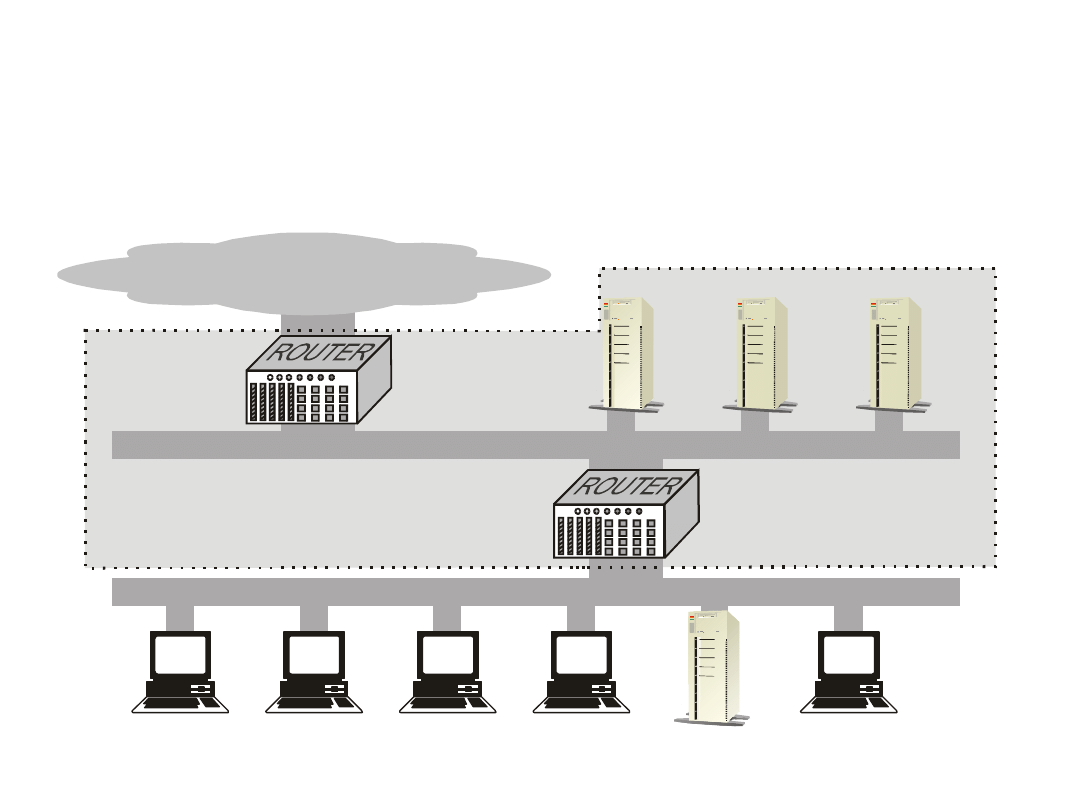

Ekranowana podsieć (1)

I n te r n e t

S i e ć w e w n ę t r z n a

Z a p o r a

o g n i o w a

S i e ć o b w o d o w a

B r a m a

R o u t e r

z e w n ę t r z n y

R o u t e r

w e w n ę tr z n y

Ekranowana podsieć (2)

Nowe zadania routera zewnętrznego:

• Blokowanie pakietów adresowanych do rutera

wewnętrznego

Zadania rutera wewnętrznego:

• Blokowanie usług niewykorzystywanych w sieci

wewnętrznej

• Blokowanie pakietów przesyłanych z routingiem

źródłowym

• Blokowanie pakietów adresowanych do rutera

zewnętrznego

• Przepuszczanie pakietów, których źródłowym

bądź docelowym adresem IP jest adres bramy.

Porty muszą odpowiadać portom zdefiniowanym

przez programy proxy działające w bramie

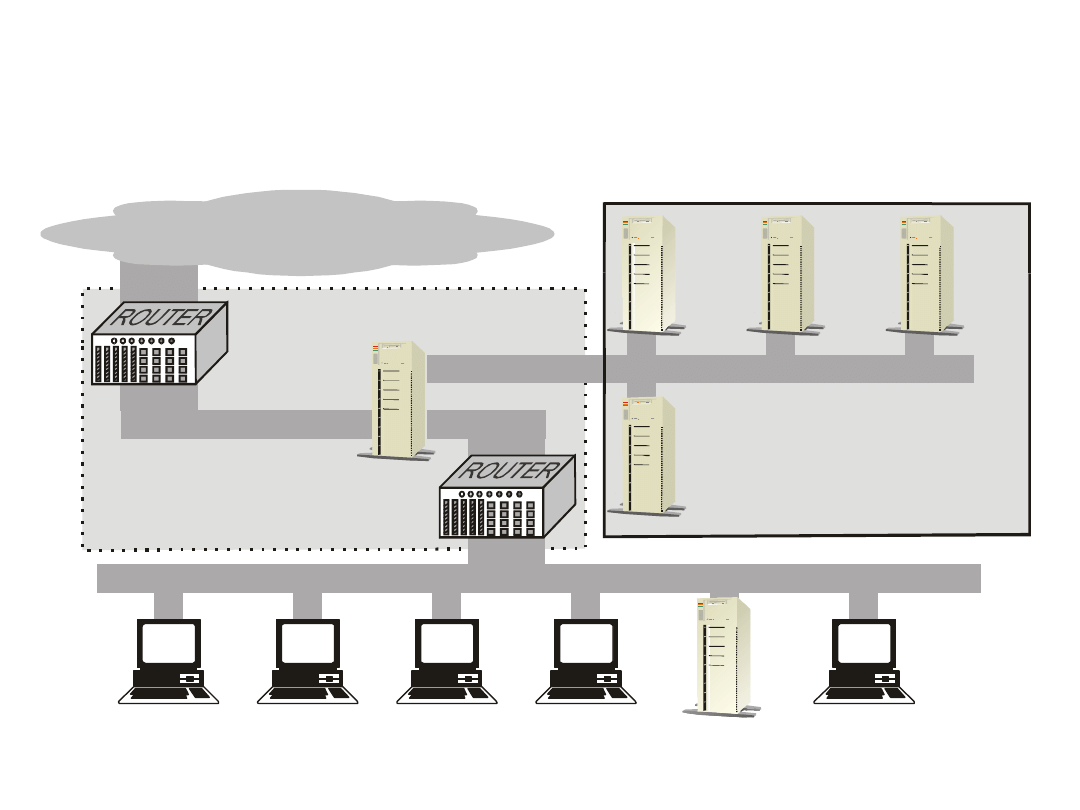

Architektura z użyciem

większej liczby bram

I n te r n e t

S i e ć w e w n ę tr z n a

Z a p o r a

o g n i o w a

D N S

S M T P

R o u t e r

z e w n ę t r z n y

R o u t e r

w e w n ę tr z n y

S i e ć p e r y f e r y j n a - s tr e f a z d e m i l i ta r y z o w a n a

F T P

W W W

Strefa zdemilitaryzowana DMZ

(1)

I n te r n e t

S i e ć w e w n ę t r z n a

S M T P

R o u te r

z e w n ę t r z n y

R o u t e r

w e w n ę t r z n y

F T P

W W W

B r a m a

B a z a

d a n y c h

D M Z - s tr e f a

z d e m i l i ta r y z o w a n a

Z a p o r a

o g n i o w a

Strefa zdemilitaryzowana DMZ

(2)

• Strefa zdemilitaryzowana DMZ (ang. De-

Militarized Zone) zwana również siecią

peryferyjną (ang. perimeter network) to sieć

utworzona między siecią chronioną a zewnętrzną

w celu zapewnienia dodatkowej warstwy

zabezpieczeń

• W tej strefie często umieszczane są serwery

zawierające usługi udostępniane publicznie

użytkownikom z zewnątrz, np. serwer WWW, bazy

danych

Zespolony ruter zewnętrzny i

wewnętrzny

I n te r n e t

S i e ć w e w n ę t r z n a

Z a p o r a o g n i o w a

B r a m a

R o u t e r

w e w n ę tr z n y

S i e ć p e r y f e r y j n a - s tr e f a z d e m i l i ta r y z o w a n a

R o u t e r

w e w n ę tr z n y /

z e w n ę t r z n y

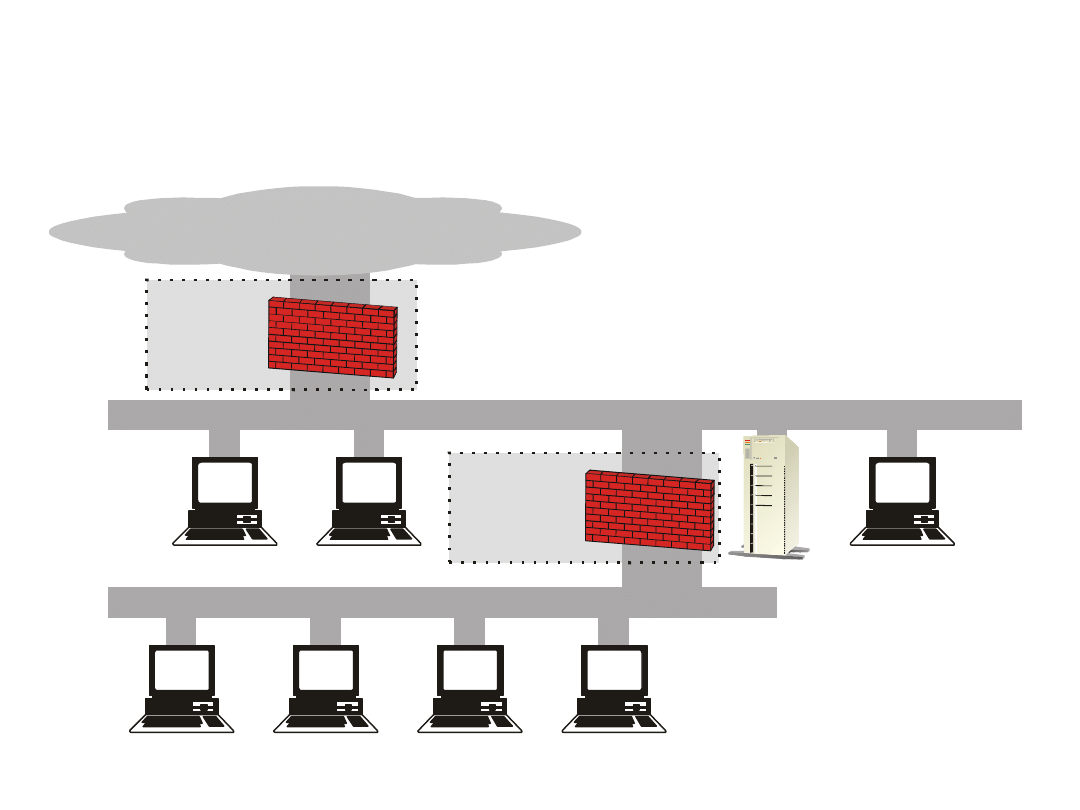

Wewnętrzne zapory sieciowe

(1)

I n te r n e t

S i e ć l a b o r a t o r y j n a

Z a p o r a

o g n i o w a

S i e ć w e w n ę t r z n a

Z a p o r a

o g n i o w a

Wewnętrzne zapory sieciowe

(2)

• Zastosowanie komputerów pełniących rolę

wewnętrznej zapory sieciowej oraz ich

odpowiednia konfiguracja, może pozytywnie

wpłynąć na ograniczenie szkód wyrządzonych w

sieci lokalnej

• Badania dowodzą, że wiele włamań odbywa się z

wewnątrz sieci lokalnej, stąd potrzeba lepszej

ochrony jej fragmentów

• Ograniczają skutki fizycznych awarii w sieci

wewnętrznej do mniejszej liczby komputerów

• Ograniczają liczbę hostów, które mogą być

podatne na ataki przez uniemożliwienie działania

• Tworzą bariery dla włamywaczy z zewnątrz (z

Internetu) jak i z wewnątrz (z sieci lokalnej)

Złożone konfiguracje zapór

ogniowych

• Dla bardziej złożonych środowisk, z wieloma

sieciami LAN istnieje możliwość kaskadowania

firewalli, czyli tworzenia zagnieżdżonych w sobie

stref bezpieczeństwa chronionych przez kolejne

zapory

• W tym celu można stosować konfiguracje

zawierające wiele ekranowanych sieci, routerów

zewnętrznych bądź wewnętrznych, hostów

bastionownych, stref DMZ

Podsumowanie wiadomości o

zaporach ogniowych (1)

• Cały ruch w obu kierunkach do i z chronionej sieci

LAN musi przechodzić przez zaporę ogniową

• Zapora zezwala na przejście tylko tych danych,

które są autoryzowane przez lokalne zasady

bezpieczeństwa

• Zapora musi być odporna na penetrację z

zewnątrz i z wewnątrz

• Firewall nie rozwiązuje całkowicie problemu

bezpieczeństwa, jest tylko jednym z elementów

systemu

Podsumowanie wiadomości o

zaporach ogniowych (2)

• Pełny firewall to nie tylko filtrowanie ruchu

sieciowego, ale także współpraca z systemami

indentyfikacyjnymi, szyfrującymi i monitorującymi

• Firewall wymaga prawidłowej konfiguracji,

zarządzania i aktualizacji, inaczej nie będzie spełniał

swoich zadań

• Do poprawnej implementacji i konfiguracji zapory

ogniowej niezbędna jest jasna polityka

bezpieczeństwa

• Na rynku oferowanych jest wiele różnych

firewalli: sprzętowe, programowe, indywidualne, itd

Plan wykładu

• Wprowadzenie

• Zagrożenia

• Modele ochrony

• Poufność w sieciach LAN

• Zapory ogniowe

• Systemy IPS, IDS

• Niezawodność sieci LAN

• Podsumowanie

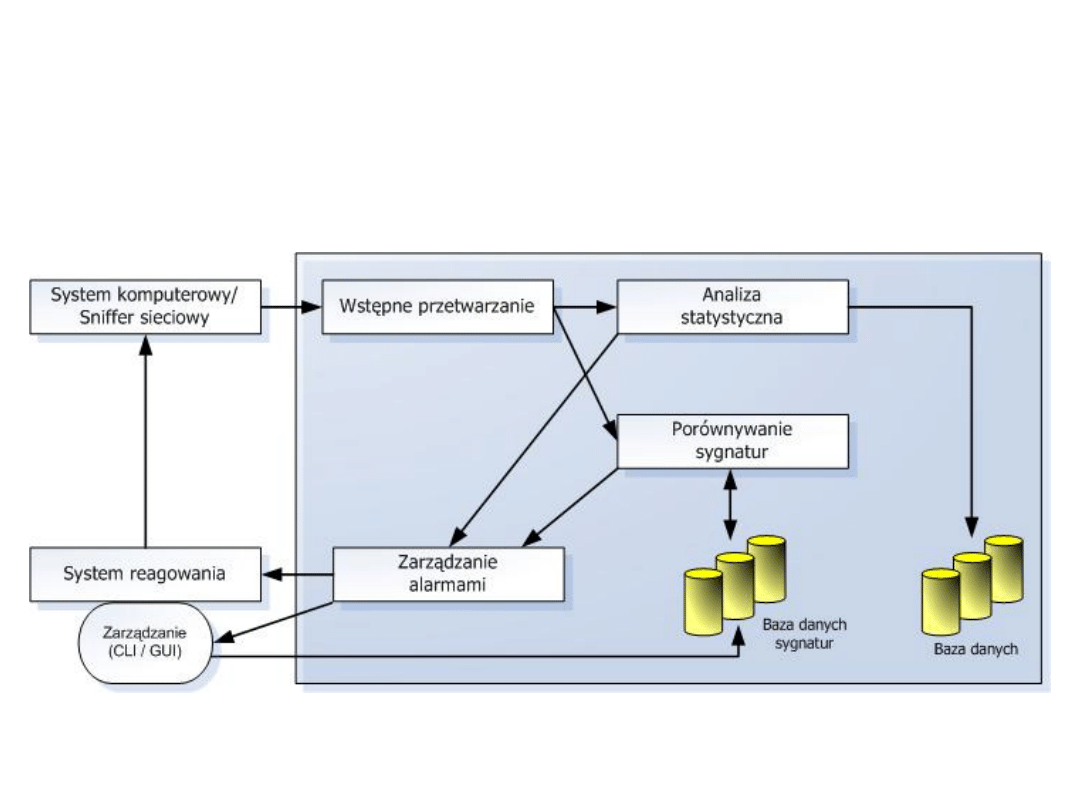

Systemy IDS

• IDS (ang. Intrusion Detection System) to system

wykrywania włamań pozwalający na monitorowanie

ataków

• Stosowana są techniki: analizy ruchu sieciowego,

wykrywania zdefiniowanych sygnatur, raportowania

ogólnych nieprawidłowości komunikacyjnych

• Niektóre systemy IDS oparte są o zdolne do nauki

algorytmy heurystyczne, które automatycznie

dostosowują się do danej sieci

• System IDS składa się z: sensorów, konsoli i

mechanizmu analizującego informacje

Rodzaje systemów IDS

• Network IDS to niezależna platforma która analizuje

ruchu sieciowy i monitoruje wiele stacji połączonych

siecią. System Network IDS uzyskuje dostęp do

danych poprzez podłączenie do urządzeń sieciowych

(przełącznik, ruter) za pomocą specjalnego portu

• Protocol-based IDS to system, który kontroluje

jeden wybrany protokół pomiędzy urządzeniami

• Application-based IDS analizuje konkretne

protokoły związane z daną aplikacją, np. bazą danych

SQL

• Host-based IDS składa się z oprogramowania agenta

zainstalowanego na jednym komputerze i

analizującego zachowanie systemu operacyjnego

• Hybrid IDS wykorzystujące dwa lub więcej koncepcji

Mechanizmy IDS

• Metoda oparta na sygnaturach działa podobnie

jak systemy antywirusowych, systemy

przeszukują ruch w sieci i porównują go

z wzorcami znanych ataków

• Metoda behawioralna, opiera się na obserwacji

zachowań w sieci. IDS analizuje ruch sieciowy

w określonych przedziałach czasu i tworzy wzorce

typowego ruchu, używając skomplikowanych

algorytmów matematycznych. Następnie takie

wzorce pozwalają wykrywać nowe i podejrzane

zachowania w sieci odbiegające od normy

Normalne działanie, atak,

anomalia

• Zmiana pliku z hasłami

• Podanie błędnego hasła 4 razy

pod rząd

• Użytkownik logujący się

normalnie o 10 rano z

Warszawy loguje się o 3 rano z

Pekinu

• Pakiet UDP wysłany na port

1434

• Słowo DEBUG w pakiecie SMTP

Atak

Anomalia

Anomalia

Atak

Normalne

działanie

Schemat systemu IDS

Warunki skuteczności IDS

• Świadoma polityka bezpieczeństwa - IDS nie

wykryje zagrożenia jeżeli nie zostanie ono

zdefiniowane

• Właściwa klasyfikacja ruchu - dla IDS dane o

ruchu są wtedy użyteczne, jeżeli można to

porównać z ruchem normalnym

• Architektury IDS i lokalizacja sensorów -

użyteczność IDS zależy od ich implementowania

oraz lokalizacji sensorów w sposób zapewniający

uzyskiwanie użytecznej informacji

Systemy IPS

• Sieciowe IPS (Intrusion Prevention System) to

aktywne rozwiązania ochronne

• Systemy zapobiegania wtargnięciom zawierają

większość funkcji IDS, ale dodatkowo potrafią

reagować na ataki i je blokować

• Inna istotna różnica pomiędzy systemami IDS i IPS

polega też na tym, że IPS generalnie jest

umiejscawiany inline (na drodze danych), tak że

może wkroczyć do akcji i zablokować ruch, jeżeli

stwierdzi objawy ataku

• IPS są budowane w postaci specjalizowanych

urządzeń, podobnie jak przełączniki czy routery

lub wykorzystują standardowe pecety

Plan wykładu

• Wprowadzenie

• Zagrożenia

• Modele ochrony

• Poufność w sieciach LAN

• Zapory ogniowe

• Systemy IPS, IDS

• Niezawodność sieci LAN

• Podsumowanie

Wartość informacji

• Określenie wartości informacji to bardzo trudne

zadanie, ale niezbędne w celu dokonania oceny

inwestycyjnej porównującej koszt inwestycji

związanych z zabezpieczeniem danych oraz koszt

ewentualnych strat

Czynniki określające wartość

informacji

• Koszty związane z czasową jej niedostępnością

• Koszty wynikające z utraty informacji

• Koszty wynikające z zafałszowania informacji

lub wystąpienia ukrytych błędów

• Koszty ponownego pozyskania i wprowadzenia

danych

• Koszty korekty błędnych danych

Zarządzanie ryzykiem

• Projekty dotyczące ochrony informacji elektronicznej

powinny być oparte na zarządzaniu ryzykiem

• Najważniejsze jest poprawne określenie zagrożeń i

prawdopodobieństwa ich wystąpienia oraz

oszacowanie związanego z tym ryzyka

• Wynik tych obliczeń należy weryfikować okresowo

• Określenie wartości informacji to bardzo trudne

zadanie, ale niezbędne w celu dokonania oceny

inwestycyjnej porównującej koszt inwestycji

związanych z zabezpieczeniem danych oraz koszt

ewentualnych strat

Mechanizmy obrony sieci przed

awariami

• Budowanie sieci z elementów odpornych na

awarie, mających jak najmniejsze

prawdopodobieństwo uszkodzenia, czyli

parametry związane z niezawodnością, np. MTBF

• Jednak, ponieważ nie ma możliwości całkowitego

wyeliminowania prawdopodobieństwa awarii,

należy w procesie projektowania sieci uwzględnić

także kryteria związane z przeżywalnością (ang.

survivability) sieci

• Podstawowym mechanizmem w celu zapewnienia

niezawodności jest redundancja (nadmiarowość)

elementów sieci komputerowej

Mechanizmy podwyższenie

bezpieczeństwa informacji

• Archiwizacja, backup danych, kopie zapasowe

• Technologie SAN, NAS

• Ochrona antywirusowa

• Bezpieczne zasilanie

• Rozwiązania klastrowe

• Disaster recovery

• Polityka bezpieczeństwa oraz odpowiednie

procedury

• Szkolenie pracowników

Plan wykładu

• Wprowadzenie

• Zagrożenia

• Modele ochrony

• Poufność w sieciach LAN

• Zapory ogniowe

• Systemy IPS, IDS

• Niezawodność sieci LAN

• Podsumowanie

Podsumowanie

• Ponieważ sieci komputerowe są podstawowym

narzędziem pracy ataki na sieć mogą mieć

bardzo poważne konsekwencje

• Ataki wykorzystują przede wszystkim błędy w

oprogramowaniu i konfiguracji sieci oraz czynnik

ludzki

• Bezpieczeństwo sieci można podnieść stosując

odpowiednie okablowanie, architekturę sieci,

urządzenia, protokoły, technologie,

procedury, szkolenia

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

- Slide 48

- Slide 49

- Slide 50

- Slide 51

- Slide 52

- Slide 53

- Slide 54

- Slide 55

- Slide 56

- Slide 57

- Slide 58

- Slide 59

- Slide 60

- Slide 61

- Slide 62

- Slide 63

- Slide 64

- Slide 65

- Slide 66

- Slide 67

- Slide 68

- Slide 69

- Slide 70

- Slide 71

Wyszukiwarka

Podobne podstrony:

LAN Bezpieczenstwo

2014 vol 09 POLITYKA BEZPIECZEŃSTWA ENERGETYCZNEGO UNII EUROPEJSKIEJ W REGIONIE MORZA KASPIJSKIEGO

2014 vol 09 PROBLEM BEZPIECZEŃSTWA ENERGETYCZNEGO W KONFLIKCIE ROSYJSKO CZECZEŃSKIM

09 Zapewnienie bezpieczeństwa przewozów pocztowych

Bezpieczeństwo bezprzewodowych sieci LAN

KONWENCJE 09-2009, Zarządzanie bezpieczną eksploatacją statku -Zdanowicz

Temat 9-10 ISPS 09-2009, Zarządzanie bezpieczną eksploatacją statku -Zdanowicz

2014 vol 09 UE i FR PORÓWNANIE SKUTECZNOŚCI PROWADZENIA POLITYKI BEZPIECZEŃSTWA ENERGETYCZNEGO [NABU

Temat 9-10 ISM -09-2009, Zarządzanie bezpieczną eksploatacją statku -Zdanowicz

14. Podstawowe aspekty bezpieczeństwa informacji (12.01.09), PODSTAWOWE ASPEKTY BEZPIECZEŃSTWA INFOR

2014 vol 09 RYNEK ENERGII ELEKTRYCZNEJ LITWY A BEZPIECZEŃSTWO ENERGETYCZNE

INSPEKCJA PSC - BANDERY 09-2009, Zarządzanie bezpieczną eksploatacją statku -Zdanowicz

Istota i uwarunkowania bezpieczeństwa społecznego 6.06.09, Istota i uwarunkowania bezpieczeństwa spo

2004 09 Bezpieczeństwo Linuksa [Bezpieczenstwo]

09 System Zarzadzania Bezpieczenstwem

Tarcza 09, Uczelnia Łazarskiego, Bezpieczeństwo międzynarodowe

INSPEKCJA KLASYFIKACYJNA 09-2009, Zarządzanie bezpieczną eksploatacją statku -Zdanowicz

PRZEGLAD ROCZNY 09-2009, Zarządzanie bezpieczną eksploatacją statku -Zdanowicz

więcej podobnych podstron