Zasady zabezpieczeń to kombinacja ustawień zabezpieczeń, które decydują o

Zasady zabezpieczeń to kombinacja ustawień zabezpieczeń, które decydują o

bezpieczeństwie komputera. Zasady zabezpieczeń lokalnych mogą być używane do

bezpieczeństwie komputera. Zasady zabezpieczeń lokalnych mogą być używane do

edytowania zasad konta i zasad lokalnych dla komputera lokalnego.

edytowania zasad konta i zasad lokalnych dla komputera lokalnego.

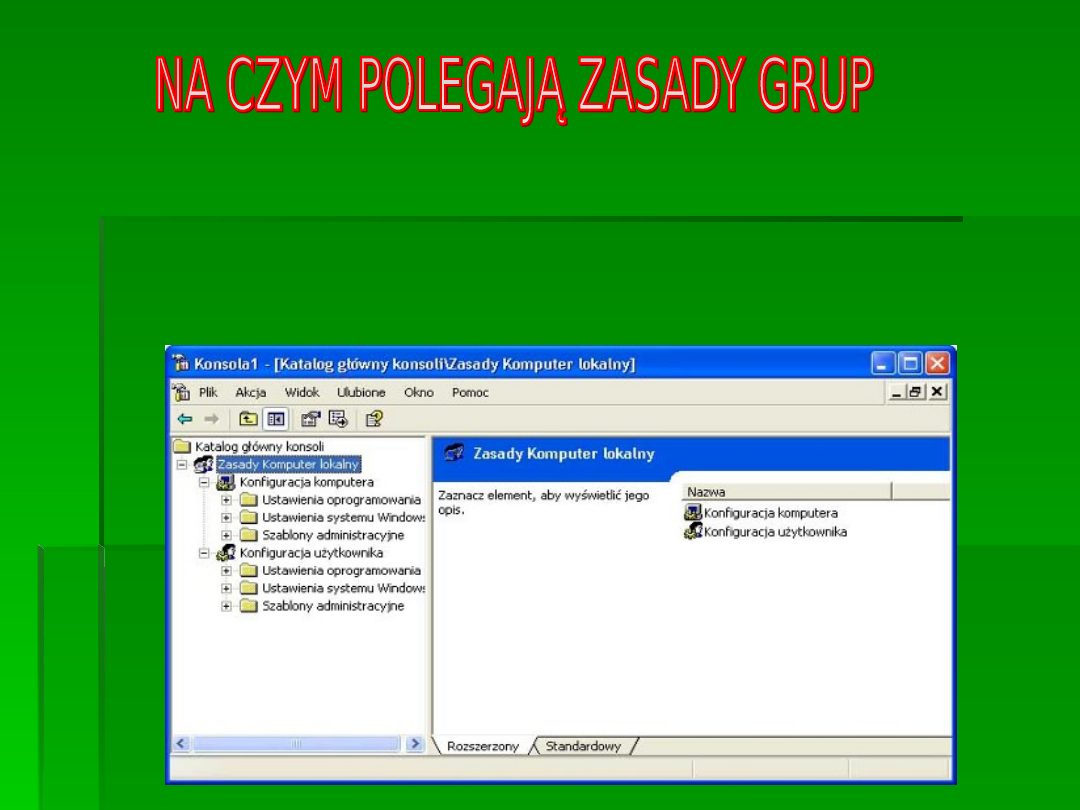

Windows XP zawiera szereg przystawek do konsoli MMC, które ułatwiają zarządzanie

Windows XP zawiera szereg przystawek do konsoli MMC, które ułatwiają zarządzanie

obiektami GPO. Jedną z nich jest przystawka Zasady grupy, którą wykorzystano do

obiektami GPO. Jedną z nich jest przystawka Zasady grupy, którą wykorzystano do

utworzenia predefiniowanej konsoli Zasady zabezpieczeń lokalnych (ang. Local security

utworzenia predefiniowanej konsoli Zasady zabezpieczeń lokalnych (ang. Local security

policy).

policy).

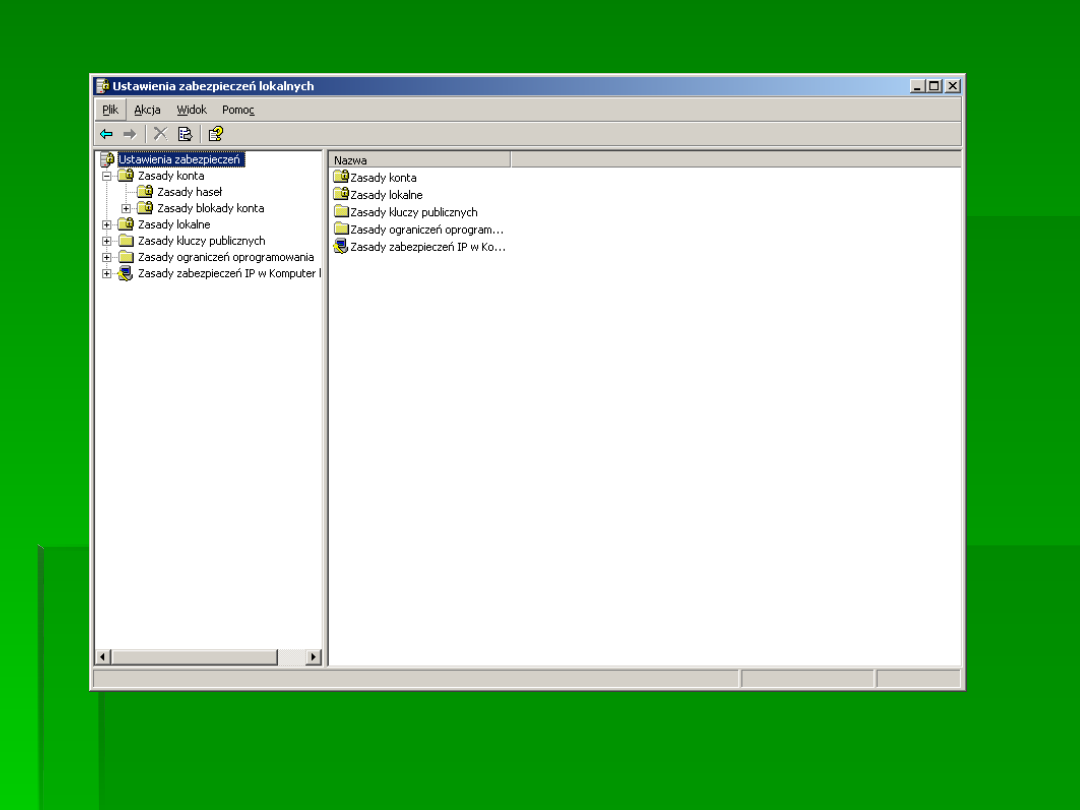

Predefiniowana konsola Zasady zabezpieczeń lokalnych zawiera przystawkę Zasady

Predefiniowana konsola Zasady zabezpieczeń lokalnych zawiera przystawkę Zasady

grupy, jednakże w celu uproszczenia jej obsługi zostały wyłączone niektóre rozszerzenia.

grupy, jednakże w celu uproszczenia jej obsługi zostały wyłączone niektóre rozszerzenia.

Za pomocą konsoli

Za pomocą konsoli

Zasady zabezpieczeń lokalnych

Zasady zabezpieczeń lokalnych

użytkownik z uprawnieniami

użytkownik z uprawnieniami

administratora może dowolnie skonfigurować zasady bezpieczeństwa komputera

administratora może dowolnie skonfigurować zasady bezpieczeństwa komputera

lokalnego. Zostały one podzielone na następujące grupy:

lokalnego. Zostały one podzielone na następujące grupy:

Zasady kont

Zasady kont

Do których należą ustawienia blokowania konta oraz zasady haseł.

Do których należą ustawienia blokowania konta oraz zasady haseł.

Zasady lokalne

Zasady lokalne

Obejmujące zasady inspekcji, opcje zabezpieczeń i przypisywanie praw użytkownika.

Obejmujące zasady inspekcji, opcje zabezpieczeń i przypisywanie praw użytkownika.

Zasady kluczy publicznych

Zasady kluczy publicznych

Ustawienia szyfrowania plików.

Ustawienia szyfrowania plików.

Zasady

Zasady

ograniczeń

ograniczeń

oprogramowania

oprogramowania

Zasady

Zasady

zabezpieczeń

zabezpieczeń

IP

IP

Konsola Zasady zabezpieczeń lokalnych

Starsze systemy rodziny Windows do konfiguracji

Starsze systemy rodziny Windows do konfiguracji

odpowiedników zasad grup wykorzystywały narzędzie

odpowiedników zasad grup wykorzystywały narzędzie

poledit.exe. Program ten można jeszcze odnaleźć w

poledit.exe. Program ten można jeszcze odnaleźć w

Windows 2000, ale w Windows XP do konfigurowania

Windows 2000, ale w Windows XP do konfigurowania

zasad grupy służą zupełnie inne narzędzia.

zasad grupy służą zupełnie inne narzędzia.

Pierwszym i najważniejszym jest przystawka konsoli

Pierwszym i najważniejszym jest przystawka konsoli

MMC

MMC

- Zasady grupy. Pozwala ona na ustawienie

- Zasady grupy. Pozwala ona na ustawienie

wszystkich parametrów zasad, zarówno dla środowiska

wszystkich parametrów zasad, zarówno dla środowiska

domenowego, jak i lokalnego. Kolejnym narzędziem są

domenowego, jak i lokalnego. Kolejnym narzędziem są

Zasady zabezpieczeń lokalnych. Ta przystawka MMC

Zasady zabezpieczeń lokalnych. Ta przystawka MMC

stanowi jedynie wycinek Zasad grupy, obejmujący

stanowi jedynie wycinek Zasad grupy, obejmujący

zabezpieczenia lokalne komputera. Dodatkowo są do

zabezpieczenia lokalne komputera. Dodatkowo są do

dyspozycji narzędzia wiersza poleceń:

dyspozycji narzędzia wiersza poleceń:

gpresult.exe

gpresult.exe

,

,

gpupdate.exe

gpupdate.exe

i

i

secedit.exe.

secedit.exe.

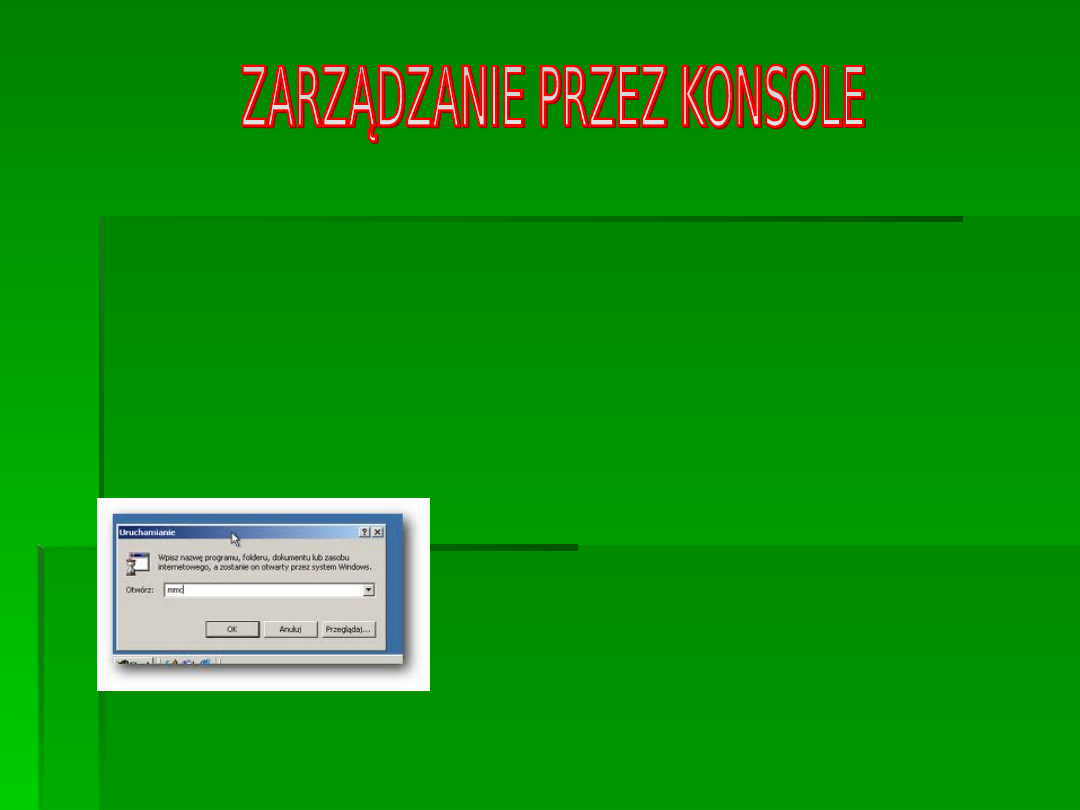

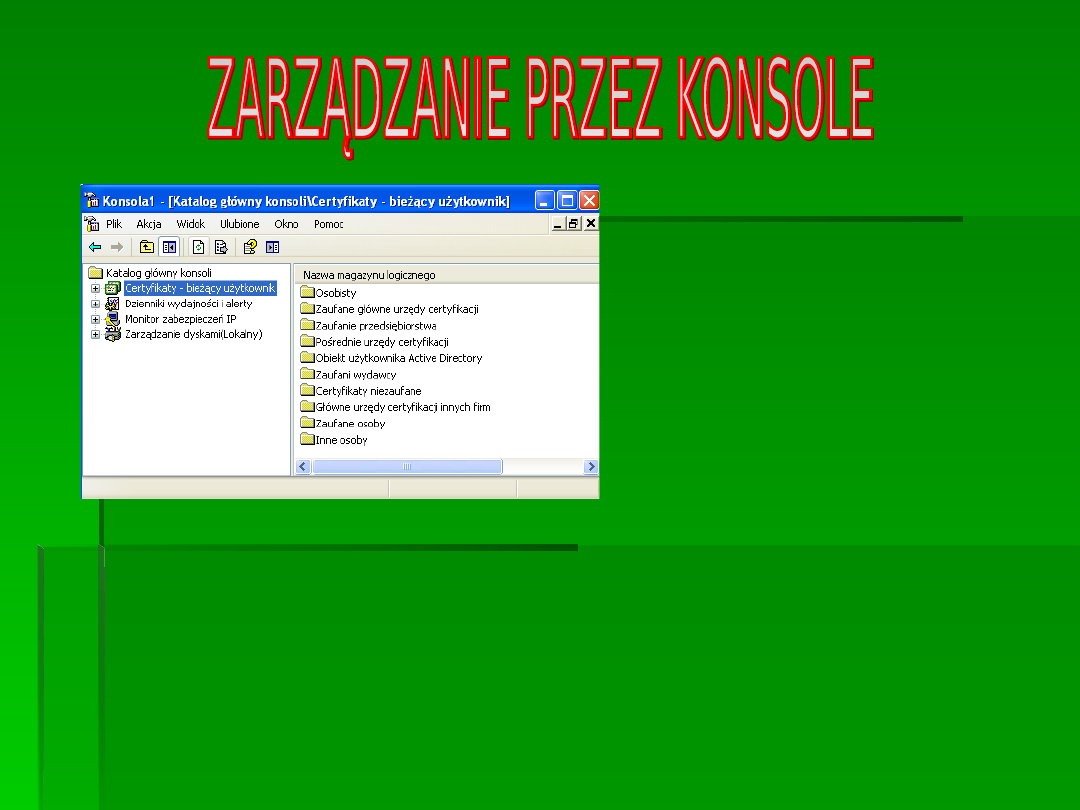

Większość elementów mieszczących się w folderze

Większość elementów mieszczących się w folderze

Narzędzia

Narzędzia

administracyjne

administracyjne

korzysta z programu

korzysta z programu

Konsola zarządzania

Konsola zarządzania

(ang.

(ang.

Microsoft Management Console). Jest to narzędzie, które umożliwia

Microsoft Management Console). Jest to narzędzie, które umożliwia

zarządzanie parametrami komputera, sieci czy usług. Konsola sama w

zarządzanie parametrami komputera, sieci czy usług. Konsola sama w

sobie nie pozwala na zmianę żadnych parametrów, pozwala za to

sobie nie pozwala na zmianę żadnych parametrów, pozwala za to

uruchamiać przystawki, które kontrolują wybrane ustawienia systemu.

uruchamiać przystawki, które kontrolują wybrane ustawienia systemu.

Aby uruchomić konsolę zarządzania, należy w menu Start/Uruchom

Aby uruchomić konsolę zarządzania, należy w menu Start/Uruchom

wpisać

wpisać

mmc

mmc

Okno główne aplikacji składa się z dwóch

sekcji. Z lewej strony znajduje się sekcja

zwana drzewem konsol (zawiera dostępne w

danej chwili przystawki), z prawej strony —

sekcja zwana płaszczyzną szczegółów

(pozwala na wyświetlenie opcji wybranej

przystawki).

Przystawki można dowolnie konfigurować, tak

Przystawki można dowolnie konfigurować, tak

aby stworzyć konsolę pozwalającą na kontrolę

aby stworzyć konsolę pozwalającą na kontrolę

wybranych parametrów systemu. Aby dodać

wybranych parametrów systemu. Aby dodać

przystawkę do głównego ekranu konsoli, należy:

przystawkę do głównego ekranu konsoli, należy:

1.Z menu

1.Z menu

Plik

Plik

wybrać polecenie

wybrać polecenie

Dodaj/Usuń

Dodaj/Usuń

przystawkę.

przystawkę.

2.Wybrać element, do którego zostanie dodana

2.Wybrać element, do którego zostanie dodana

przystawka, i kliknąć przycisk

przystawka, i kliknąć przycisk

Dodaj

Dodaj

.

.

3.W oknie Dodawanie przystawki autonomicznej

3.W oknie Dodawanie przystawki autonomicznej

wybrać przystawkę i kliknąć przycisk

wybrać przystawkę i kliknąć przycisk

Dodaj

Dodaj

.

.

4.Po zakończeniu zamknąć wszystkie okna

4.Po zakończeniu zamknąć wszystkie okna

dialogowe wybrane przystawki powinny być

dialogowe wybrane przystawki powinny być

widoczne po rozwinięciu drzewa konsol

widoczne po rozwinięciu drzewa konsol

Nowo tworzonej konsoli można przypisać uprawnienia do

Nowo tworzonej konsoli można przypisać uprawnienia do

dostępu. W menu Plik należy zaznaczyć pozycję Opcje oraz

dostępu. W menu Plik należy zaznaczyć pozycję Opcje oraz

wybrać jeden z trybów dostępu —

wybrać jeden z trybów dostępu —

autorski, użytkownika z

autorski, użytkownika z

pełnym dostępem, użytkownika z ograniczonym dostępem

pełnym dostępem, użytkownika z ograniczonym dostępem

(do wielu okien lub do jednego). Aby zapisać zmiany

(do wielu okien lub do jednego). Aby zapisać zmiany

wprowadzone do konsoli, należy wybrać w menu Plik opcję

wprowadzone do konsoli, należy wybrać w menu Plik opcję

Zapisz

Zapisz

lub

lub

Zapisz jako.

Zapisz jako.

Konsola z drzewem konsol i przystawkami

Zasady kont są definiowane na komputerach, ale wpływają na

Zasady kont są definiowane na komputerach, ale wpływają na

sposób, w jaki konta użytkowników współdziałają z

sposób, w jaki konta użytkowników współdziałają z

komputerem lub domeną. Zasady kont dzielą się na trzy grupy:

komputerem lub domeną. Zasady kont dzielą się na trzy grupy:

: Używane dla kont użytkowników domeny lub

: Używane dla kont użytkowników domeny lub

użytkowników lokalnych. Określają ustawienia dla haseł, takie

użytkowników lokalnych. Określają ustawienia dla haseł, takie

jak wymuszanie i okresy istnienia.

jak wymuszanie i okresy istnienia.

: Używane dla kont użytkowników

: Używane dla kont użytkowników

domeny lub użytkowników lokalnych. Określają, pod jakimi

domeny lub użytkowników lokalnych. Określają, pod jakimi

warunkami i jak długo konto będzie zablokowane.

warunkami i jak długo konto będzie zablokowane.

: Używane dla kont użytkowników

: Używane dla kont użytkowników

domeny. Określają ustawienia związane z protokołem Kerberos,

domeny. Określają ustawienia związane z protokołem Kerberos,

takie jak okresy istnienia biletów i wymuszanie. Zasady

takie jak okresy istnienia biletów i wymuszanie. Zasady

protokołu Kerberos nie istnieją w lokalnych zasadach

protokołu Kerberos nie istnieją w lokalnych zasadach

komputera.

komputera.

Powrót do 1 slajdu

Powrót do 1 slajdu

Te zasady są stosowane do komputerów. Zasady dzielą się na

Te zasady są stosowane do komputerów. Zasady dzielą się na

trzy rodzaje:

trzy rodzaje:

. Określają, czy zdarzenia zabezpieczeń są

. Określają, czy zdarzenia zabezpieczeń są

rejestrowane w dzienniku zabezpieczeń na komputerze.

rejestrowane w dzienniku zabezpieczeń na komputerze.

Określają również, czy mają być rejestrowane zdarzenia

Określają również, czy mają być rejestrowane zdarzenia

pomyślne, niepomyślne czy też jedne i drugie. Dziennik

pomyślne, niepomyślne czy też jedne i drugie. Dziennik

zabezpieczeń jest częścią Podglądu zdarzeń.

zabezpieczeń jest częścią Podglądu zdarzeń.

Przypisywanie praw użytkowników

Przypisywanie praw użytkowników

. Określa, którzy użytkownicy

. Określa, którzy użytkownicy

lub grupy mają prawa lub przywileje logowania na danym

lub grupy mają prawa lub przywileje logowania na danym

komputerze.

komputerze.

Opcje zabezpieczeń. Włączają lub wyłączają dla danego

Opcje zabezpieczeń. Włączają lub wyłączają dla danego

komputera ustawienia zabezpieczeń, takie jak cyfrowe

komputera ustawienia zabezpieczeń, takie jak cyfrowe

podpisywanie danych, nazwy kont „Administrator” i „Gość”,

podpisywanie danych, nazwy kont „Administrator” i „Gość”,

dostęp do dyskietek i stacji CD ROM, instalacja sterowników i

dostęp do dyskietek i stacji CD ROM, instalacja sterowników i

monity logowania.

monity logowania.

Powrót do 1 slajdu

Powrót do 1 slajdu

Ustawienia zasad kluczy publicznych, dostępne w obiekcie Zasady grupy, umożliwiają wykonywanie

Ustawienia zasad kluczy publicznych, dostępne w obiekcie Zasady grupy, umożliwiają wykonywanie

następujących zadań:

następujących zadań:

Ustawienie opcji automatycznego przesyłania żądania certyfikatu z komputerów do urzędu

Ustawienie opcji automatycznego przesyłania żądania certyfikatu z komputerów do urzędu

certyfikacji przedsiębiorstwa i instalowanie wystawionego certyfikatu. Funkcja ta pozwala

certyfikacji przedsiębiorstwa i instalowanie wystawionego certyfikatu. Funkcja ta pozwala

zagwarantować, że komputery będą posiadały certyfikaty wymagane do wykonywania w organizacji

zagwarantować, że komputery będą posiadały certyfikaty wymagane do wykonywania w organizacji

operacji szyfrowania przy użyciu klucza publicznego, na przykład w związku z zapewnieniem

operacji szyfrowania przy użyciu klucza publicznego, na przykład w związku z zapewnieniem

bezpieczeństwa protokołu internetowego (Internet Protocol security, IPSec) lub uwierzytelnianiem

bezpieczeństwa protokołu internetowego (Internet Protocol security, IPSec) lub uwierzytelnianiem

klienta. Aby uzyskać więcej informacji na temat automatycznego żądania certyfikatów przez

klienta. Aby uzyskać więcej informacji na temat automatycznego żądania certyfikatów przez

komputery, zobacz

komputery, zobacz

Ustawienia funkcji automatycznego żądania certyfikatów

Ustawienia funkcji automatycznego żądania certyfikatów

.

.

Tworzenie i rozpowszechnianie listy zaufania certyfikatów. Lista zaufania certyfikatów jest podpisaną

Tworzenie i rozpowszechnianie listy zaufania certyfikatów. Lista zaufania certyfikatów jest podpisaną

listą certyfikatów głównych urzędów certyfikacji, które administrator uważa za odpowiednie do

listą certyfikatów głównych urzędów certyfikacji, które administrator uważa za odpowiednie do

określonych celów, takich jak uwierzytelnianie klientów lub zabezpieczanie poczty e-mail. Na

określonych celów, takich jak uwierzytelnianie klientów lub zabezpieczanie poczty e-mail. Na

przykład aby obdarzać zaufaniem certyfikaty urzędu certyfikacji w zakresie zabezpieczania

przykład aby obdarzać zaufaniem certyfikaty urzędu certyfikacji w zakresie zabezpieczania

protokołu internetowego, ale nie w zakresie uwierzytelniania klienta, można zrealizować takie

protokołu internetowego, ale nie w zakresie uwierzytelniania klienta, można zrealizować takie

powiązanie zaufania właśnie przy użyciu listy zaufania certyfikatów. Aby uzyskać więcej informacji

powiązanie zaufania właśnie przy użyciu listy zaufania certyfikatów. Aby uzyskać więcej informacji

na temat list zaufania certyfikatów, zobacz

na temat list zaufania certyfikatów, zobacz

Zasady zaufania przedsiębiorstwa

Zasady zaufania przedsiębiorstwa

.

.

Ustanawianie wspólnych zaufanych głównych urzędów certyfikacji. To ustawienie zasad

Ustanawianie wspólnych zaufanych głównych urzędów certyfikacji. To ustawienie zasad

zabezpieczeń pozwala na stosowanie wobec komputerów i użytkowników wspólnych głównych

zabezpieczeń pozwala na stosowanie wobec komputerów i użytkowników wspólnych głównych

urzędów certyfikacji (oprócz urzędów, którym ufają oni indywidualnie). Korzystanie z tego

urzędów certyfikacji (oprócz urzędów, którym ufają oni indywidualnie). Korzystanie z tego

ustawienia zasad nie jest konieczne dla urzędów certyfikacji w domenie, ponieważ wszystkie

ustawienia zasad nie jest konieczne dla urzędów certyfikacji w domenie, ponieważ wszystkie

komputery i użytkownicy w domenie już im ufają. Zasada ta jest przydatna przede wszystkim przy

komputery i użytkownicy w domenie już im ufają. Zasada ta jest przydatna przede wszystkim przy

ustanawianiu zaufania do głównego urzędu certyfikacji, który nie jest częścią danej organizacji. Aby

ustanawianiu zaufania do głównego urzędu certyfikacji, który nie jest częścią danej organizacji. Aby

uzyskać więcej informacji na temat głównych urzędów certyfikacji, zobacz

uzyskać więcej informacji na temat głównych urzędów certyfikacji, zobacz

Zasady ustanawiania zaufania głównych urzędów certyfikacji

Zasady ustanawiania zaufania głównych urzędów certyfikacji

.

.

Dodawanie agentów odzyskiwania danych zaszyfrowanych i zmienianie ustawień zasad

Dodawanie agentów odzyskiwania danych zaszyfrowanych i zmienianie ustawień zasad

odzyskiwania danych tego typu. Aby uzyskać więcej informacji na temat tego ustawienia zasad

odzyskiwania danych tego typu. Aby uzyskać więcej informacji na temat tego ustawienia zasad

zabezpieczeń, zobacz

. Aby zapoznać się z ogólnym omówieniem systemu

. Aby zapoznać się z ogólnym omówieniem systemu

szyfrowania plików, zobacz

Omówienie Systemu szyfrowania plików

Omówienie Systemu szyfrowania plików

.

.

Powrót do 1 slajdu

Powrót do 1 slajdu

Omówienie zasad ograniczeń oprogramowania

Omówienie zasad ograniczeń oprogramowania

Zasady ograniczeń oprogramowania służą do rozwiązywania problemów z

Zasady ograniczeń oprogramowania służą do rozwiązywania problemów z

nieznanym lub niezaufanym oprogramowaniem. Coraz częstsze wykorzystywanie

nieznanym lub niezaufanym oprogramowaniem. Coraz częstsze wykorzystywanie

sieci, Internetu i poczty e-mail w działalności gospodarczej powoduje, że

sieci, Internetu i poczty e-mail w działalności gospodarczej powoduje, że

użytkownicy są narażeni na różne wyniki działania wielu nowych programów.

użytkownicy są narażeni na różne wyniki działania wielu nowych programów.

Muszą oni ciągle podejmować decyzje o uruchamianiu nieznanych programów.

Muszą oni ciągle podejmować decyzje o uruchamianiu nieznanych programów.

Wirusy i konie trojańskie często celowo oszukują użytkowników, podając

Wirusy i konie trojańskie często celowo oszukują użytkowników, podając

„fałszywą tożsamość”, aby skłonić użytkowników do ich uruchomienia. Coraz

„fałszywą tożsamość”, aby skłonić użytkowników do ich uruchomienia. Coraz

trudniej jest bezpiecznie wybrać programy, które można uruchomić.

trudniej jest bezpiecznie wybrać programy, które można uruchomić.

Za pomocą zasad ograniczeń oprogramowania można chronić środowisko

Za pomocą zasad ograniczeń oprogramowania można chronić środowisko

komputera przed niezaufanym oprogramowaniem, identyfikując i określając

komputera przed niezaufanym oprogramowaniem, identyfikując i określając

programy, które można uruchamiać. Można zdefiniować domyślny poziom

programy, które można uruchamiać. Można zdefiniować domyślny poziom

zabezpieczeń

zabezpieczeń

Bez ograniczeń

Bez ograniczeń

lub

lub

Niedozwolone

Niedozwolone

dla obiektu zasad grupy

dla obiektu zasad grupy

(GPO, Group Policy Object), aby oprogramowanie odpowiednio mogło lub nie

(GPO, Group Policy Object), aby oprogramowanie odpowiednio mogło lub nie

mogło być uruchamiane domyślnie. Dla domyślnego poziomu zabezpieczeń

mogło być uruchamiane domyślnie. Dla domyślnego poziomu zabezpieczeń

dopuszcza się występowanie wyjątki. Definiuje się je, tworząc zasady ograniczeń

dopuszcza się występowanie wyjątki. Definiuje się je, tworząc zasady ograniczeń

oprogramowania dla określonych programów. Na przykład jeżeli domyślny

oprogramowania dla określonych programów. Na przykład jeżeli domyślny

poziom zabezpieczeń zostanie ustawiony na

poziom zabezpieczeń zostanie ustawiony na

Niedozwolone

Niedozwolone

, można utworzyć

, można utworzyć

reguły pozwalające na uruchomienie określonego oprogramowania. Dostępne są

reguły pozwalające na uruchomienie określonego oprogramowania. Dostępne są

następujące typy reguł:

następujące typy reguł:

-reguły mieszania,

-reguły mieszania,

-reguły certyfikatów,

-reguły certyfikatów,

-reguły ścieżki (w tym reguły ścieżki rejestru),

-reguły ścieżki (w tym reguły ścieżki rejestru),

-reguły strefy internetowej.

-reguły strefy internetowej.

Aby uruchomić przystawkę Zarządzanie zasadami zabezpieczeń IP

Aby uruchomić przystawkę Zarządzanie zasadami zabezpieczeń IP z konsoli MMC:

Aby uruchomić przystawkę Zarządzanie zasadami zabezpieczeń IP z konsoli MMC:

Kliknij przycisk

Kliknij przycisk

Start

Start

, kliknij polecenie

, kliknij polecenie

Uruchom

Uruchom

, wpisz polecenie

, wpisz polecenie

MMC

MMC

, a następnie kliknij przycisk

, a następnie kliknij przycisk

OK

OK

.

.

Kliknij menu

Kliknij menu

Plik

Plik

, kliknij polecenie

, kliknij polecenie

Dodaj/Usuń przystawkę

Dodaj/Usuń przystawkę

, a następnie kliknij przycisk

, a następnie kliknij przycisk

Dodaj

Dodaj

.Kliknij

.Kliknij

pozycję

pozycję

Zarządzanie zasadami zabezpieczeń IP

Zarządzanie zasadami zabezpieczeń IP

, a następnie kliknij przycisk

, a następnie kliknij przycisk

Dodaj

Dodaj

.

.

Wybierz komputer, dla którego chcesz zarządzać zasadami IPSec:

Wybierz komputer, dla którego chcesz zarządzać zasadami IPSec:

Kliknij przycisk

Kliknij przycisk

Zakończ

Zakończ

, kliknij przycisk

, kliknij przycisk

Zamknij

Zamknij

, a następnie kliknij przycisk

, a następnie kliknij przycisk

OK

OK

.

.

Aby uzyskać dostęp do przystawki Zarządzanie zasadami zabezpieczeń IP z przystawki Zasady grupy

Aby uzyskać dostęp do przystawki Zarządzanie zasadami zabezpieczeń IP z przystawki Zasady grupy

(usługi Active Directory):

(usługi Active Directory):

Otwórz przystawkę Użytkownicy i komputery usługi Active Directory.

Otwórz przystawkę Użytkownicy i komputery usługi Active Directory.

W drzewie konsoli kliknij prawym przyciskiem myszy domenę lub jednostkę organizacyjną, dla której

W drzewie konsoli kliknij prawym przyciskiem myszy domenę lub jednostkę organizacyjną, dla której

chcesz ustawić Zasady grup.

chcesz ustawić Zasady grup.

Gdzie?

Gdzie?

Użytkownicy i komputery usługi Active Directory

Użytkownicy i komputery usługi Active Directory

[

[

nazwa_kontrolera_domeny.nazwa_domeny

nazwa_kontrolera_domeny.nazwa_domeny

]/

]/

domena

domena

/

/

jednostka_organizacyjna

jednostka_organizacyjna

/

/

podrzędna_jednostka_org

podrzędna_jednostka_org

anizacyjna...

anizacyjna...

Kliknij polecenie

Kliknij polecenie

Właściwości

Właściwości

, a następnie kliknij kartę

, a następnie kliknij kartę

Zasady grupy

Zasady grupy

.

.

Kliknij przycisk

Kliknij przycisk

Edytuj

Edytuj

, aby otworzyć obiekt zasad grupy, który chcesz edytować. Możesz również kliknąć

, aby otworzyć obiekt zasad grupy, który chcesz edytować. Możesz również kliknąć

przycisk

przycisk

Nowy

Nowy

, aby utworzyć nowy obiekt zasad grupy, a następnie kliknąć przycisk

, aby utworzyć nowy obiekt zasad grupy, a następnie kliknąć przycisk

Edytuj

Edytuj

.

.

W drzewie konsoli zasad grupy kliknij węzeł

W drzewie konsoli zasad grupy kliknij węzeł

Zasady zabezpieczeń IP w usłudze Active Directory

Zasady zabezpieczeń IP w usłudze Active Directory

.

.

Gdzie?

Gdzie?

nazwa_zasad

nazwa_zasad

[

[

nazwa_komputera

nazwa_komputera

] Zasady/Konfiguracja komputera/Ustawienia systemu

] Zasady/Konfiguracja komputera/Ustawienia systemu

Windows/Ustawienia zabezpieczeń/Zasady zabezpieczeń IP w usłudze Active Directory

Windows/Ustawienia zabezpieczeń/Zasady zabezpieczeń IP w usłudze Active Directory

Aby uzyskać dostęp do przystawki Zarządzanie zasadami zabezpieczeń IP z przystawki Zasady

Aby uzyskać dostęp do przystawki Zarządzanie zasadami zabezpieczeń IP z przystawki Zasady

komputera lokalnego:

komputera lokalnego:

Kliknij przycisk

Kliknij przycisk

Start

Start

, kliknij polecenie

, kliknij polecenie

Uruchom

Uruchom

, wpisz polecenie

, wpisz polecenie

MMC

MMC

, a następnie kliknij przycisk

, a następnie kliknij przycisk

OK

OK

.

.

Kliknij menu

Kliknij menu

Plik

Plik

, kliknij polecenie

, kliknij polecenie

Dodaj/Usuń przystawkę

Dodaj/Usuń przystawkę

, a następnie kliknij przycisk

, a następnie kliknij przycisk

Dodaj

Dodaj

.

.

Kliknij opcję

Kliknij opcję

Edytor obiektów zasad grupy

Edytor obiektów zasad grupy

, a następnie kliknij przycisk

, a następnie kliknij przycisk

Dodaj

Dodaj

.

.

Kliknij przycisk

Kliknij przycisk

Zakończ

Zakończ

, kliknij przycisk

, kliknij przycisk

Zamknij

Zamknij

, a następnie kliknij przycisk

, a następnie kliknij przycisk

OK

OK

.

.

W drzewie konsoli zasad grupy kliknij węzeł

W drzewie konsoli zasad grupy kliknij węzeł

Zasady zabezpieczeń IP w Komputer lokalny

Zasady zabezpieczeń IP w Komputer lokalny

.

.

Gdzie?

Gdzie?

Zasady komputera lokalnego/Konfiguracja komputera/Ustawienia systemu Windows/Ustawienia

Zasady komputera lokalnego/Konfiguracja komputera/Ustawienia systemu Windows/Ustawienia

zabezpieczeń/Zasady zabezpieczeń IP w Komputer lokalny

zabezpieczeń/Zasady zabezpieczeń IP w Komputer lokalny

Powrót do 1 slajdu

Powrót do 1 slajdu

Zasady grupy

Zasady grupy

(ang.

(ang.

Group Policies

Group Policies

) to obiekty zawierające zbiór

) to obiekty zawierające zbiór

ustawień konfiguracyjnych systemu. Zasady te obejmują ustawienia dla

ustawień konfiguracyjnych systemu. Zasady te obejmują ustawienia dla

komputera oraz dla użytkownika. Można zaryzykować stwierdzenie, że

komputera oraz dla użytkownika. Można zaryzykować stwierdzenie, że

dzięki zasadom grup można skonfigurować każdy element

dzięki zasadom grup można skonfigurować każdy element

systemu

systemu

Windows XP

Windows XP

począwszy od instalacji oprogramowania przez

począwszy od instalacji oprogramowania przez

konfiguracje środowiska użytkownika po zaawansowane opcje

konfiguracje środowiska użytkownika po zaawansowane opcje

zabezpieczeń. Ustawienia zasad grup są przechowywane w

zabezpieczeń. Ustawienia zasad grup są przechowywane w

obiektach

obiektach

GPO

GPO

(ang.

(ang.

Group Policy Object

Group Policy Object

).

).

Obiekty GPO mogą być lokalne dla komputera lub domenowe,

Obiekty GPO mogą być lokalne dla komputera lub domenowe,

przechowywane w usłudze

przechowywane w usłudze

Active

Active

Directory

Directory

. Jeżeli komputer należy do

. Jeżeli komputer należy do

grupy roboczej dotyczą go wyłącznie ustawienie lokalnych zasad grup,

grupy roboczej dotyczą go wyłącznie ustawienie lokalnych zasad grup,

natomiast gdy należy do domeny, na konfigurację komputera wpływają

natomiast gdy należy do domeny, na konfigurację komputera wpływają

również obiekty GPO stworzone przez administratora domeny.

również obiekty GPO stworzone przez administratora domeny.

Wszystkie zasady grupy zostały podzielone na dwie zasadnicze

Wszystkie zasady grupy zostały podzielone na dwie zasadnicze

części

części

Konfiguracja

Konfiguracja

komputera

komputera

i

i

Konfiguracja

Konfiguracja

użytkownika

użytkownika

. Pierwsze

. Pierwsze

ustawienia dotyczą parametrów komputera, które są ładowane podczas

ustawienia dotyczą parametrów komputera, które są ładowane podczas

startu systemu jeszcze przed logowanie użytkownika. Drugie dotyczą

startu systemu jeszcze przed logowanie użytkownika. Drugie dotyczą

ustawień specyficznych dla użytkownika i są ładowane w momencie

ustawień specyficznych dla użytkownika i są ładowane w momencie

logowania do systemu.

logowania do systemu.

Ujmując najprościej, Zasady grupy to zespół ustawień konfigurujących

Ujmując najprościej, Zasady grupy to zespół ustawień konfigurujących

system operacyjny. Ustawienia te dotyczą bardzo szerokiego spektrum

system operacyjny. Ustawienia te dotyczą bardzo szerokiego spektrum

parametrów i obejmują między innymi takie elementy, jak ustawienia

parametrów i obejmują między innymi takie elementy, jak ustawienia

aplikacji Windows XP, ustawienia zabezpieczeń, ustawienia Pulpitu,

aplikacji Windows XP, ustawienia zabezpieczeń, ustawienia Pulpitu,

ustawienia środowiska systemu i wiele innych.

ustawienia środowiska systemu i wiele innych.

Ustawienia przypisywane przez zasady mogą być określane na różnych poziomach. Jeśli

Ustawienia przypisywane przez zasady mogą być określane na różnych poziomach. Jeśli

system pracuje w domenie Windows 2000, zasady grupy są utrzymywane przez usługi

system pracuje w domenie Windows 2000, zasady grupy są utrzymywane przez usługi

katalogowe (Active Directory). Podczas startu Windows XP pobiera je z serwera i wplata w

katalogowe (Active Directory). Podczas startu Windows XP pobiera je z serwera i wplata w

rejestr. Active Directory gromadzą informacje o zasobach sieci, np. komputerach oraz

rejestr. Active Directory gromadzą informacje o zasobach sieci, np. komputerach oraz

użytkownikach. Ponieważ struktura usługi jest wielopoziomowa, zasady mogą być stosowane

użytkownikach. Ponieważ struktura usługi jest wielopoziomowa, zasady mogą być stosowane

do kilku typów obiektów: domen, lokacji i jednostek organizacyjnych. Na przykład przypisanie

do kilku typów obiektów: domen, lokacji i jednostek organizacyjnych. Na przykład przypisanie

zasad do domeny powoduje, że są one przenoszone na wszystkie komputery i użytkowników do

zasad do domeny powoduje, że są one przenoszone na wszystkie komputery i użytkowników do

niej należących.

niej należących.

Koncentrujemy się na zabezpieczeniach Windows XP, który niekoniecznie musi pracować w

Koncentrujemy się na zabezpieczeniach Windows XP, który niekoniecznie musi pracować w

domenie Windows 2000 lub 2003, ale warto zaznaczyć, że są jeszcze założenia lokalne,

domenie Windows 2000 lub 2003, ale warto zaznaczyć, że są jeszcze założenia lokalne,

przechowywane na każdym komputerze, na którym zostały zdefiniowane. Swoim zasięgiem

przechowywane na każdym komputerze, na którym zostały zdefiniowane. Swoim zasięgiem

obejmują wyłącznie parametry własnej stacji i zalogowanego użytkownika. Jeśli komputer jest

obejmują wyłącznie parametry własnej stacji i zalogowanego użytkownika. Jeśli komputer jest

podłączony do domeny, wówczas ewentualne ustawienia sieciowe biorą górę i nadpisują

podłączony do domeny, wówczas ewentualne ustawienia sieciowe biorą górę i nadpisują

ustawienia lokalne. Windows XP przechowuje zasady grupy w rejestrze. Część parametrów

ustawienia lokalne. Windows XP przechowuje zasady grupy w rejestrze. Część parametrów

zapisana jest w katalogu katalog_systemowy\system32\GroupPolicy. Pobierane stamtąd dane są

zapisana jest w katalogu katalog_systemowy\system32\GroupPolicy. Pobierane stamtąd dane są

wtłaczane w rejestr podczas startu komputera lub logowania użytkownika. Zasady grupy

wtłaczane w rejestr podczas startu komputera lub logowania użytkownika. Zasady grupy

obejmują użytkowników oraz komputery. Każdemu z nich przypisane są niezależne ustawienia,

obejmują użytkowników oraz komputery. Każdemu z nich przypisane są niezależne ustawienia,

które odnoszą się do poszczególnych elementów systemu. Na przykład dla komputera są to

które odnoszą się do poszczególnych elementów systemu. Na przykład dla komputera są to

parametry monitorowania, a dla użytkownika ustawienia pulpitu. Podział ten wynika ze sposobu

parametry monitorowania, a dla użytkownika ustawienia pulpitu. Podział ten wynika ze sposobu

utrzymywania informacji o konfiguracji Windows. Rejestr systemu składa się z kilku oddzielnych

utrzymywania informacji o konfiguracji Windows. Rejestr systemu składa się z kilku oddzielnych

części, tzw. gałęzi. Ich lokalizacja obejmuje dwa miejsca: katalog_systemowy\system32\config,

części, tzw. gałęzi. Ich lokalizacja obejmuje dwa miejsca: katalog_systemowy\system32\config,

oraz lokalny katalog profilu każdego z użytkowników. W profilach zawarte są informacje o

oraz lokalny katalog profilu każdego z użytkowników. W profilach zawarte są informacje o

indywidualnych preferencjach osób korzystających z Windows, takich jak parametry ekranu,

indywidualnych preferencjach osób korzystających z Windows, takich jak parametry ekranu,

myszy itp. Dlatego też, co innego przechowywane jest w obiekcie Użytkownik zasad grupy, a co

myszy itp. Dlatego też, co innego przechowywane jest w obiekcie Użytkownik zasad grupy, a co

innego w obiekcie Komputer. Ustawienia nadane komputerowi są stosowane zawsze,

innego w obiekcie Komputer. Ustawienia nadane komputerowi są stosowane zawsze,

niezależnie od tego, który użytkownik w danej chwili pracuje na stacji. Parametry użytkownika

niezależnie od tego, który użytkownik w danej chwili pracuje na stacji. Parametry użytkownika

mogą być odmienne dla każdej z osób. Zanim przejdziemy do przypisywania ustawień

mogą być odmienne dla każdej z osób. Zanim przejdziemy do przypisywania ustawień

konfiguracji zasad komputerowi lub użytkownikowi, należy powiedzieć, kiedy są

konfiguracji zasad komputerowi lub użytkownikowi, należy powiedzieć, kiedy są

implementowane. Najpierw - podczas startu Windows XP, zanim pojawi się okno logowania -

implementowane. Najpierw - podczas startu Windows XP, zanim pojawi się okno logowania -

wprowadzane są ustawienia maszyny. Po uwierzytelnieniu implementowane są zasady

wprowadzane są ustawienia maszyny. Po uwierzytelnieniu implementowane są zasady

konfigurujące środowisko użytkownika.

konfigurujące środowisko użytkownika.

Struktura Zasad grupy przypomina nieco układ katalogów i plików, gdzie do

Struktura Zasad grupy przypomina nieco układ katalogów i plików, gdzie do

katalogów można porównać zespoły ustawień obejmujące parametry Windows,

katalogów można porównać zespoły ustawień obejmujące parametry Windows,

a do plików, poszczególne opcje konfiguracyjne. Każdy z obiektów zasad, węzeł

a do plików, poszczególne opcje konfiguracyjne. Każdy z obiektów zasad, węzeł

użytkownika czy komputera, zawiera trzy foldery: Ustawienia oprogramowania,

użytkownika czy komputera, zawiera trzy foldery: Ustawienia oprogramowania,

Ustawienia systemu Windows oraz Szablony administracyjne. Ustawienia

Ustawienia systemu Windows oraz Szablony administracyjne. Ustawienia

oprogramowania to folder pozwalający na konfigurację dystrybucji

oprogramowania to folder pozwalający na konfigurację dystrybucji

oprogramowania w domenach sieci Windows. Przypisanie oprogramowania do

oprogramowania w domenach sieci Windows. Przypisanie oprogramowania do

folderu. Konfiguracja komputera powoduje, że aplikacja będzie dostępna na

folderu. Konfiguracja komputera powoduje, że aplikacja będzie dostępna na

wszystkich maszynach, do których zastosowano Zasady grupy. Inne znaczenie

wszystkich maszynach, do których zastosowano Zasady grupy. Inne znaczenie

ma przypisanie aplikacji do konfiguracji użytkownika - oprogramowanie

ma przypisanie aplikacji do konfiguracji użytkownika - oprogramowanie

zostanie udostępnione tylko osobom, do których odnosi się zasada. W wypadku

zostanie udostępnione tylko osobom, do których odnosi się zasada. W wypadku

zabezpieczeń szczególnie istotne są ustawienia ukryte w folderze Ustawienia

zabezpieczeń szczególnie istotne są ustawienia ukryte w folderze Ustawienia

systemu Windows. Zasady dotyczące obiektu komputer zawierają dwa

systemu Windows. Zasady dotyczące obiektu komputer zawierają dwa

elementy: konfiguracje skryptów oraz Ustawienia zabezpieczeń. Jeśli sięgniemy

elementy: konfiguracje skryptów oraz Ustawienia zabezpieczeń. Jeśli sięgniemy

do ikony Skrypty, będziemy mogli przypisać w niej pliki, które mają być

do ikony Skrypty, będziemy mogli przypisać w niej pliki, które mają być

uruchamiane podczas startu i zamykania systemu. Analogicznie w części

uruchamiane podczas startu i zamykania systemu. Analogicznie w części

związanej z użytkownikiem można określić pliki wykonywane podczas

związanej z użytkownikiem można określić pliki wykonywane podczas

logowania i wylogowywania z systemu.

logowania i wylogowywania z systemu.

Dzięki opcjom dostępnym w Ustawieniach

Dzięki opcjom dostępnym w Ustawieniach

zabezpieczeń można konfigurować ustawienia haseł,

zabezpieczeń można konfigurować ustawienia haseł,

ustawienia praw, zasady inspekcji i wiele innych

ustawienia praw, zasady inspekcji i wiele innych

elementów. Szerzej konfiguracja tego folderu

elementów. Szerzej konfiguracja tego folderu

zostanie opisana w dalszej części artykułu. W węźle

zostanie opisana w dalszej części artykułu. W węźle

obejmującym konfigurację użytkownika umieszczony

obejmującym konfigurację użytkownika umieszczony

został dodatkowo folder Konserwacja programu

został dodatkowo folder Konserwacja programu

Internet Explorer. Pozwala on na dostosowanie takich

Internet Explorer. Pozwala on na dostosowanie takich

parametrów przeglądarki internetowej, jak opcje

parametrów przeglądarki internetowej, jak opcje

połączenia, lista ulubionych witryn czy parametry

połączenia, lista ulubionych witryn czy parametry

zabezpieczeń. Najwięcej ustawień zawiera folder

zabezpieczeń. Najwięcej ustawień zawiera folder

Szablony administracyjne - opcje bezpośrednio

Szablony administracyjne - opcje bezpośrednio

związane ze środowiskiem pracy komputera oraz

związane ze środowiskiem pracy komputera oraz

użytkownika. Dla maszyny będą to parametry

użytkownika. Dla maszyny będą to parametry

modyfikujące Składniki systemu Windows, System,

modyfikujące Składniki systemu Windows, System,

Sieć oraz Drukarki. W części dotyczącej Użytkownika

Sieć oraz Drukarki. W części dotyczącej Użytkownika

wymienione są grupy: Składniki systemu Windows,

wymienione są grupy: Składniki systemu Windows,

menu Start i pasek zadań, pulpit, Panel sterowania,

menu Start i pasek zadań, pulpit, Panel sterowania,

Foldery udostępnione, Sieć i System.

Foldery udostępnione, Sieć i System.

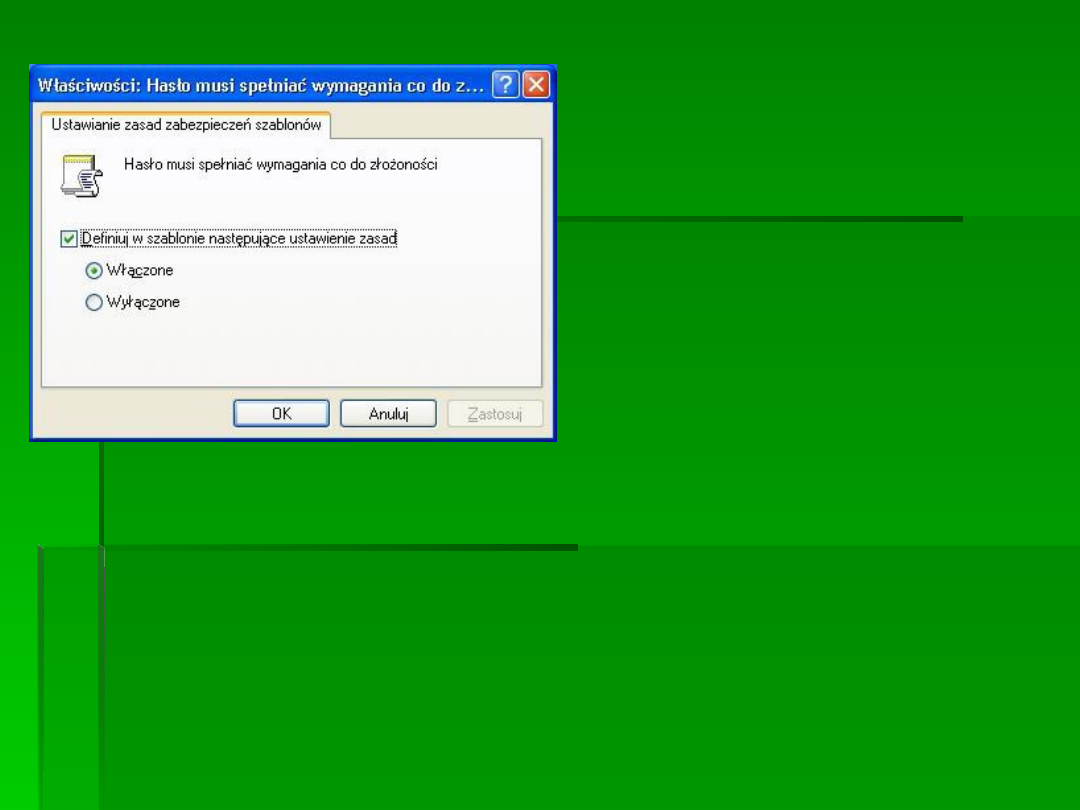

Każdą zasadę zabezpieczeń można zmodyfikować, należy

Każdą zasadę zabezpieczeń można zmodyfikować, należy

jednak przy tym pamiętać, że nieprzemyślana modyfikacja

jednak przy tym pamiętać, że nieprzemyślana modyfikacja

może mieć negatywny wpływ na działanie systemu. Dobrą

może mieć negatywny wpływ na działanie systemu. Dobrą

praktyką jest modyfikowanie zasad na komputerze testowym,

praktyką jest modyfikowanie zasad na komputerze testowym,

zanim zostaną one wprowadzone na komputery pracujące w

zanim zostaną one wprowadzone na komputery pracujące w

środowisku produkcyjnym. Aby zmodyfikować ustawienia

środowisku produkcyjnym. Aby zmodyfikować ustawienia

zasad:

zasad:

1. Otwórz odpowiednią konsolę np. Zasady zabezpieczeń

1. Otwórz odpowiednią konsolę np. Zasady zabezpieczeń

lokalnych.

lokalnych.

2. Prawym przyciskiem myszy kliknij na ustawienie, które

2. Prawym przyciskiem myszy kliknij na ustawienie, które

chcesz modyfikować i wybierz z menu podręcznego

chcesz modyfikować i wybierz z menu podręcznego

Właściwości.

Właściwości.

3. Ustaw parametry zasady. W większości przypadków będą to

3. Ustaw parametry zasady. W większości przypadków będą to

dwie opcje Włącz lub Wyłącz, jednakże niektóre zasady

dwie opcje Włącz lub Wyłącz, jednakże niektóre zasady

wymagają dodatkowych parametrów liczbowych lub

wymagają dodatkowych parametrów liczbowych lub

tekstowych.

tekstowych.

4. Kliknij OK, aby zatwierdzić zmiany.

4. Kliknij OK, aby zatwierdzić zmiany.

Ponieważ bardzo duża ilość ustawień konfiguracyjnych

Ponieważ bardzo duża ilość ustawień konfiguracyjnych

obiektów GPO może sprawiać trudności podczas doboru

obiektów GPO może sprawiać trudności podczas doboru

właściwych wartości dla poszczególnych ustawień, system

właściwych wartości dla poszczególnych ustawień, system

Windows XP został wyposażony w kilka gotowych

Windows XP został wyposażony w kilka gotowych

szablonów zabezpieczeń oraz narzędzia służące do ich

szablonów zabezpieczeń oraz narzędzia służące do ich

implementacji w systemie. Szablony zabezpieczeń to

implementacji w systemie. Szablony zabezpieczeń to

predefiniowane ustawienia, które występują w postaci

predefiniowane ustawienia, które występują w postaci

plików z rozszerzeniem .inf i umieszczone są w

plików z rozszerzeniem .inf i umieszczone są w

następującym folderze %systemroot%\security\templates.

następującym folderze %systemroot%\security\templates.

Można je wykorzystywać podczas konfigurowania zasad

Można je wykorzystywać podczas konfigurowania zasad

bezpieczeństwa komputera. Aby było to możliwe, należy

bezpieczeństwa komputera. Aby było to możliwe, należy

stworzyć konsolę zawierającą przystawkę Szablony

stworzyć konsolę zawierającą przystawkę Szablony

zabezpieczeń. W konsoli tej zostaną wyświetlone w

zabezpieczeń. W konsoli tej zostaną wyświetlone w

uporządkowany sposób wszystkie szablony oraz ich

uporządkowany sposób wszystkie szablony oraz ich

ustawienia.

ustawienia.

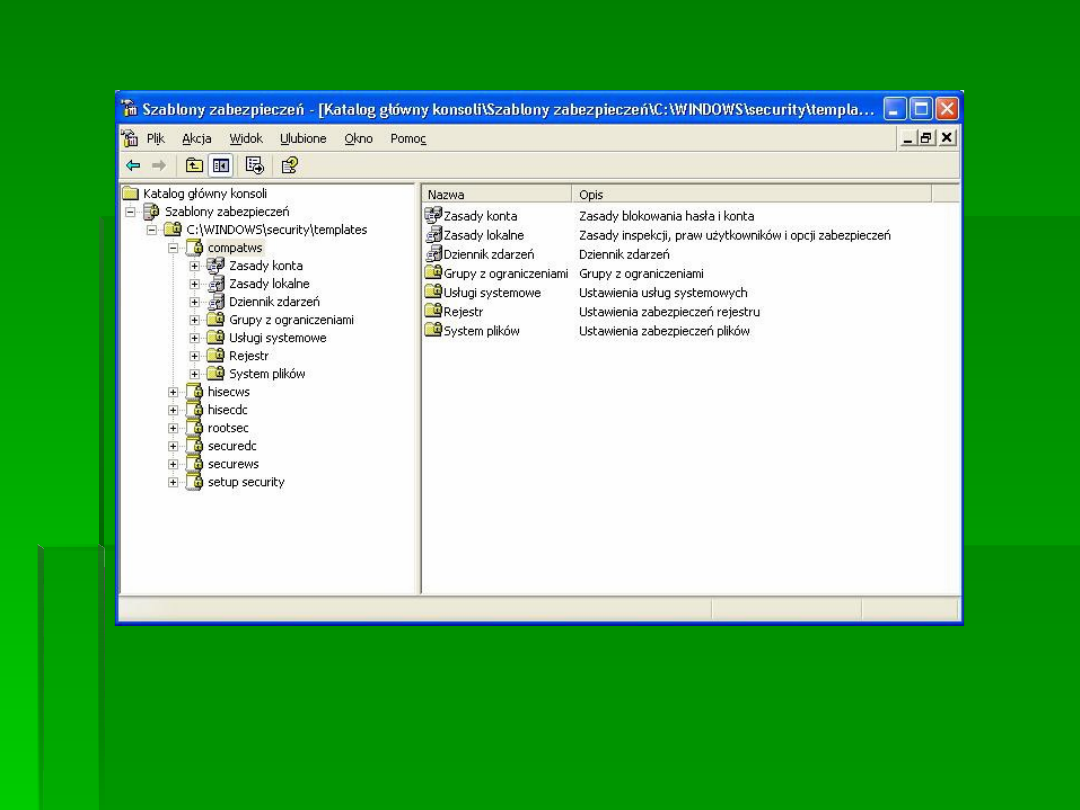

Konsola z przystawką Szablony zabezpieczeń

Predefiniowane szablony należy traktować jako punkt wyjścia

Predefiniowane szablony należy traktować jako punkt wyjścia

do dalszej konfiguracji. Każdy z predefiniowanych szablonów

do dalszej konfiguracji. Każdy z predefiniowanych szablonów

można zmodyfikować i zapisać jako nowy szablon.

można zmodyfikować i zapisać jako nowy szablon.

Aby to wykonać:

Aby to wykonać:

1. Otwórz konsolę zawierającą przystawkę

1. Otwórz konsolę zawierającą przystawkę

Szablony

Szablony

zabezpieczeń

zabezpieczeń

.

.

2. Wybierz szablon, który chcesz modyfikować następnie rozwiń

2. Wybierz szablon, który chcesz modyfikować następnie rozwiń

jego strukturę w drzewie konsoli.

jego strukturę w drzewie konsoli.

3. Zmodyfikuj wybrane ustawienia.

3. Zmodyfikuj wybrane ustawienia.

Podczas modyfikacji ustawień użytkownik ma zwykle trzy

Podczas modyfikacji ustawień użytkownik ma zwykle trzy

możliwości. Jeżeli pole wyboru

możliwości. Jeżeli pole wyboru

Definiuj w szablonie następujące

Definiuj w szablonie następujące

ustawienie zasad

ustawienie zasad

jest niezaznaczone, dane ustawienie będzie

jest niezaznaczone, dane ustawienie będzie

niezdefiniowane, co oznacza, że ustawienie to nie zmienia nic w

niezdefiniowane, co oznacza, że ustawienie to nie zmienia nic w

konfiguracji komputera i pozostawia ją bez zmian. W przeciwnym

konfiguracji komputera i pozostawia ją bez zmian. W przeciwnym

przypadku należy dodatkowo wybrać jedną z dwóch opcji

przypadku należy dodatkowo wybrać jedną z dwóch opcji

Włączone

Włączone

lub

lub

Wyłączone.

Wyłączone.

Modyfikowanie zasady zabezpieczeń

Opisana powyżej procedura

modyfikacji ustawień nie dotyczy

wszystkich zasad.

Niektóre zasady wymagają

dodatkowej konfiguracji np.

wpisania ilości dni lub innych

parametrów typu liczbowego lub

tekstowego.

4. Kliknij prawym klawiszem

myszy na nazwę szablonu i z

menu podręcznego

wybierz

Zapisz jako…

5. Wskaż lokalizację oraz nazwę

dla nowego szablonu.

6. Kliknij

Zapisz.

Po zapisaniu na liście dostępnych

szablonów pojawi się nowa

pozycja.

Predefiniowane szablony zabezpieczeń różnią się poziomem bezpieczeństwa,

Predefiniowane szablony zabezpieczeń różnią się poziomem bezpieczeństwa,

jaki zapewniają zawarte w nich ustawienia. Zostały one tak przygotowane, aby

jaki zapewniają zawarte w nich ustawienia. Zostały one tak przygotowane, aby

odpowiadały najczęstszym wymaganiom. Zawierają cztery poziomy

odpowiadały najczęstszym wymaganiom. Zawierają cztery poziomy

zabezpieczeń:

zabezpieczeń:

podstawowy (setup), zgodny (compatible), bezpieczny (secure)

podstawowy (setup), zgodny (compatible), bezpieczny (secure)

oraz

oraz

wysoki (high).

wysoki (high).

Katalog

Katalog

%systemroot%\security\templates

%systemroot%\security\templates

zawiera

zawiera

szablony, które są przeznaczone dla serwerów i stacji roboczych oraz dla

szablony, które są przeznaczone dla serwerów i stacji roboczych oraz dla

kontrolerów domeny. Istotne jest, aby konfigurując

kontrolerów domeny. Istotne jest, aby konfigurując

Windows XP

Windows XP

, używać

, używać

szablonów przeznaczonych dla stacji roboczych. Rozróżnić można je dzięki

szablonów przeznaczonych dla stacji roboczych. Rozróżnić można je dzięki

ostatnim dwóm znakom w nazwie, są to litery

ostatnim dwóm znakom w nazwie, są to litery

ws

ws

.

.

-

-

Poziom podstawowy

Poziom podstawowy

Jest to standardowy poziom zabezpieczeń, jaki jest stosowany podczas

Jest to standardowy poziom zabezpieczeń, jaki jest stosowany podczas

instalacji systemu

instalacji systemu

Windows XP

Windows XP

.

.

Nazwa szablonu

Nazwa szablonu

setup security.

setup security.

-

-

Poziom zgodny

Poziom zgodny

Wyższy poziom zabezpieczeń zapewniający działanie wszystkich aplikacji

Wyższy poziom zabezpieczeń zapewniający działanie wszystkich aplikacji

biurowych.

biurowych.

Nazwa szablonu

Nazwa szablonu

compatws

compatws

.

.

-

-

Poziom bezpieczny

Poziom bezpieczny

Określa konfigurację wysokiego poziomu zabezpieczeń, lecz jego wykorzystanie

Określa konfigurację wysokiego poziomu zabezpieczeń, lecz jego wykorzystanie

nie daje pewności, że wszystkie aplikacje i (lub) ich funkcje będą działać

nie daje pewności, że wszystkie aplikacje i (lub) ich funkcje będą działać

prawidłowo.

prawidłowo.

Nazwa szablonu:

Nazwa szablonu:

securews

securews

.

.

-

-

Poziom wysoki

Poziom wysoki

Zapewnia maksymalny poziom zabezpieczeń systemu

Zapewnia maksymalny poziom zabezpieczeń systemu

Windows XP

Windows XP

, który został

, który został

osiągnięty kosztem poprawnej pracy aplikacji.

osiągnięty kosztem poprawnej pracy aplikacji.

Nazwa szablonu:

Nazwa szablonu:

hisecws.

hisecws.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

Wyszukiwarka

Podobne podstrony:

39. Zasady zabezpieczen lokalnych, Sytemy Operacyjne i Sieci Komputerowe

ZASADY ZABEZPIECZENIA IMPREZ Z UDZIAŁEM DUŻYCH GRUP LUDZI ORAZ IMPREZ MASOWYCH.4str, Technik Ochrony

14. Zasady zabezpieczeń budowli przed szkodliwym oddziaływaniem filtracji

Przeglądanie i ustawianie zasad zabezpieczeń lokalnych

14 Zasady zabezpieczeń budowli przed szkodliwym oddziaływaniem filtracji

14 Zasady zabezpieczeń budowli przed szkodliwym oddziaływaniem filtracjiid 15290

ZASADY ZABEZPIECZENIA IMPREZ Z UDZIAŁEM DUŻYCH GRUP LUDZI ORAZ IMPREZ MASOWYCH.4str, Technik Ochrony

Podstawowe zasady zabezpieczenia imprez z udziałem dużych grup ludzi oraz imprez masowych

Rozdział 10 Zasady Zabezpieczania

Uwagi dotyczące badania histopatologicznego w medycynie sądowej – znaczenie i wskazania oraz podstaw

ZASADY ZABEZPIECZENIA IMPREZ Z UDZIAŁEM DUŻYCH GRUP LUDZI ORAZ IMPREZ MASOWYCH 4str

Organizacja społeczności lokalnej i zasady funkcjonowania samorządu terytorialnego w, kontrakt socja

Zabezpieczenie miejsca zdarzenia Zasady udzielania I pomocy

4 ZASADY DOBORU ZABEZPIECZEN id Nieznany

Zasady pobierania i zabezpieczania materiałów biologicznego do?dań biochemicznych i toksykologi

ZASADY, POLITYKA I PARAMETRY PLANOWANIA ZABEZPIECZENIA MEDYC 2

ZASADY POBIERANIA I ZABEZPIECZANIA MATERIAŁÓW BIOLOGICZNEGO DO BADAŃ BIOCHEMICZNYCH I TOKSYKOLOGICZN

więcej podobnych podstron