OCHRONA INFORMACJI

W SIECI

PRZEDSIĘBIORSTWA

Korzystanie z aplikacji biznesowych i handlowych za

pośrednictwem sieci oznacza realne korzyści, ale także

zagrożenia systemu informatycznego

przedsiębiorstwa.

Liczba zagrożeń bezpieczeństwa, prób ataku oraz

naruszeń stale rośnie, rośnie również stopień ich

skomplikowania. Zagrożenia te mogą wpływać na

stabilność infrastruktury, niezbędną podczas realizacji

e-biznesu.

Większość zagrożeń jest związana z odkrywaniem i

wykorzystaniem słabych punktów systemu (tzw. luk lub

nieszczelności) i utrzymuje się nawet po opracowaniu

środków zaradczych, gdyż użytkownicy bardzo często z

opóźnieniem instalują odpowiednie łatki lub

wymieniają program na nowszy.

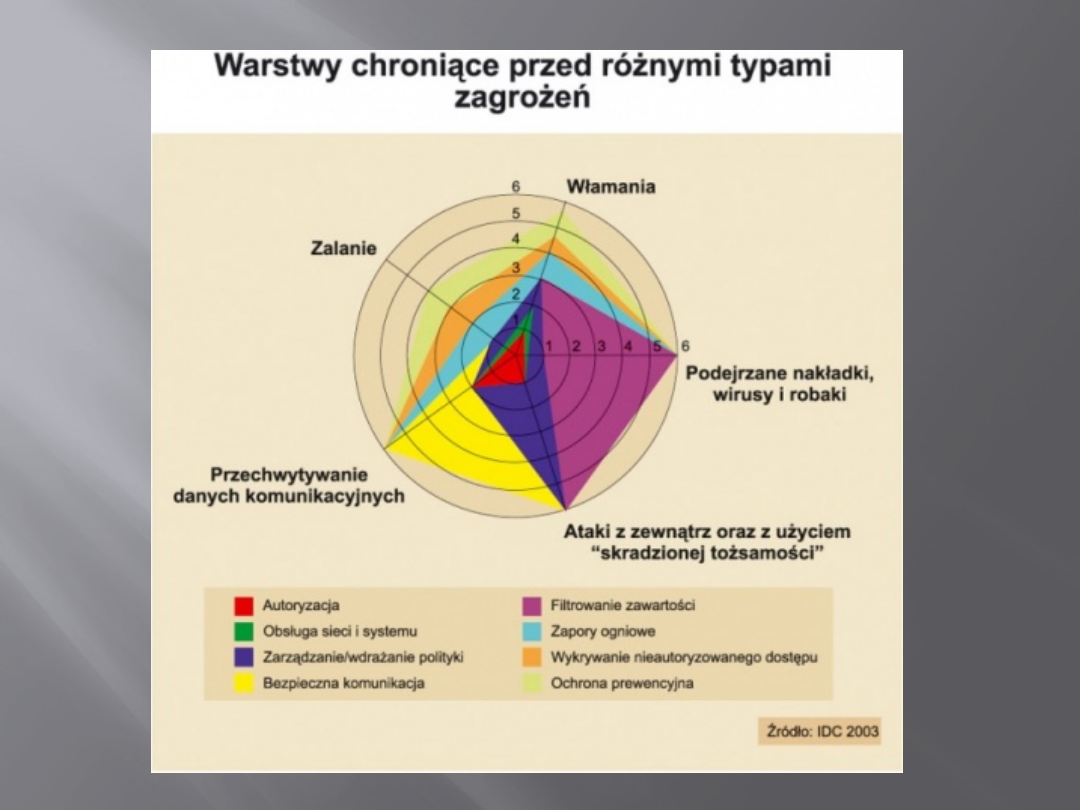

Nowoczesne przedsiębiorstwo musi stosować cały

zestaw uzupełniających się produktów, polityk oraz

procedur, aby chronić się przed zagrożeniami. Ponieważ

współczesne sieci firmowe są często bardzo

skomplikowane, heterogeniczne i mają charakter

dynamiczny, pojedyncze rozwiązania nie mogą

zapewnić pełnej ochrony przed wszystkimi możliwymi

zagrożeniami. Konieczne jest więc nakładanie warstw

odpowiednich rozwiązań, które chronią przed jak

największą liczbą zagrożeń.

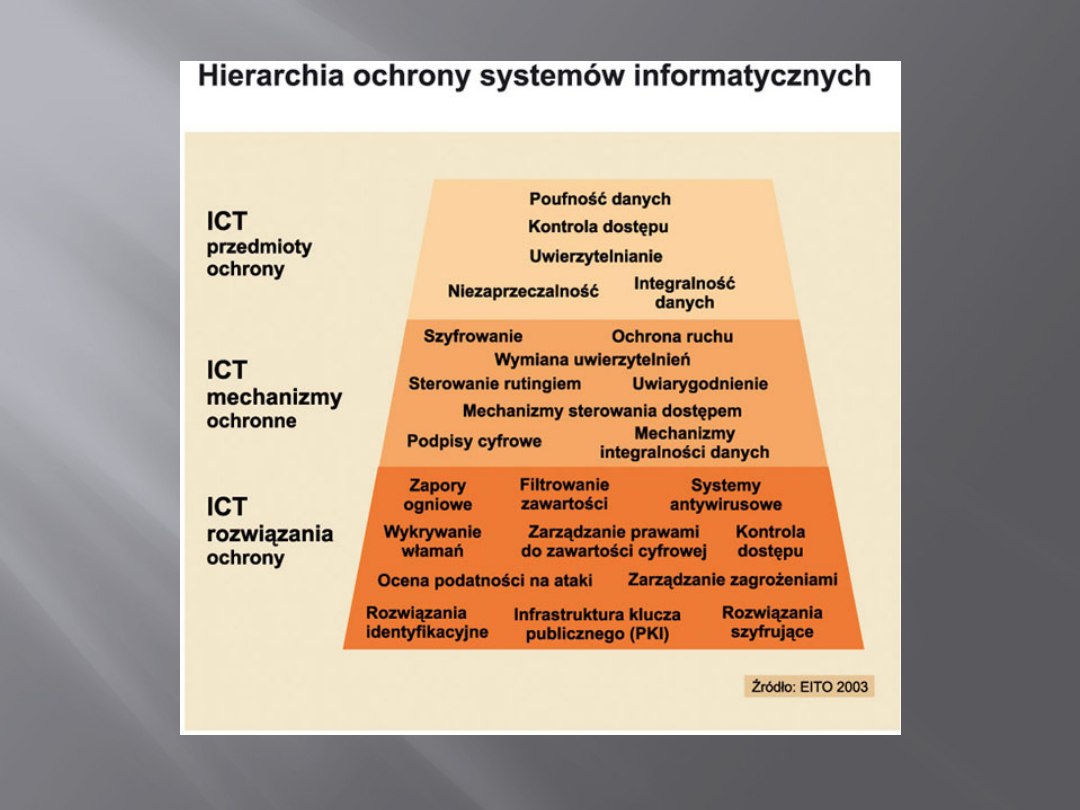

Model bezpieczeństwa OSI opisuje pięć

podstawowych mechanizmów, które powinien

zawierać bezpieczny system:

Uwierzytelnianie, obejmujące dwie formy: uwierzytelnianie

tożsamości oraz uwierzytelnianie źródła pochodzenia

danych. Pierwsza jest przeznaczona do weryfikowania

deklarowanej tożsamości, druga - do określania źródła

pochodzenia danych.

Kontrola dostępu, służąca do ochrony zasobów IT przed

nieupoważnionym wykorzystaniem, obejmująca m.in.

czytanie, zapisywanie i wymazywanie danych.

Poufność danych, zapewniająca ochronę przed

nieupoważnionym ujawnianiem informacji.

Integralność danych, chroniąca przed zagrożeniami

wiarygodności danych.

Niezaprzeczalność, uniemożliwiająca zaprzeczenie

wysłania lub odbioru danych.

Główne przeszkody we wdrażaniu mechanizmów

bezpieczeństwa to:

Duży koszt wielu środków ochronnych.

Brak świadomości.

Brak zasobów wewnętrznych.

Dużo większa złożoność systemu informatycznego z

rozwiązaniami ochronnymi.

Z wymienionych czynników niezwykle istotny jest

brak zasobów wewnętrznych, dotyczących

monitorowania alarmów o naruszeniu

bezpieczeństwa, uaktualniania rozwiązań ochronnych

IT, łatania nieszczelności aplikacji i systemów

operacyjnych oraz zarządzania użytkownikami

(profilami użytkowników).

Jednym z powodów rozpowszechnienia rozwiązań

ochronnych, takich jak programy antywirusowe,

zapory ogniowe i sterowanie dostępem do sieci, jest

po prostu to, że od lat można je kupić. To pozwoliło

pokaźnej liczbie użytkowników na zaznajomienie się

z nimi i opanowanie ich eksploatacji. Jednak nie

wszystkie rozwiązania ochronne są tak dojrzałe, a

pojawiają się też nowe.

Do technologii, które wzbudzają nadzieję na

szersze stosowanie, można zaliczyć:

Rozwiązania biometryczne - technologia używana do

kontroli fizycznego lub logicznego dostępu do

szczególnych zasobów, wykorzystująca unikatowe cechy

osobnicze, takie jak tęczówka oka, odcisk palca, głos itp.

Koszt wielu form biometryki obniżył się radykalnie, ale

nadal są to metody za drogie i budzące wiele kontrowersji.

Zarządzanie prawami do zawartości cyfrowej - jest

wiele indywidualnych rozwiązań i projektów dotyczących

ochrony cyfrowej własności intelektualnej. Dużo firm

medialnych interesuje się cyfrowymi znakami wodnymi

jako środkiem do walki z piractwem komputerowym.

Zarządzanie zagrożeniami - rozwiązania tego typu

funkcjonują w różnych formach już od lat, ale ta kategoria

została zdefiniowana dopiero niedawno. Rozwiązania te

zazwyczaj agregują alarmy związane z bezpieczeństwem,

generowane przez różne rozwiązania, takie jak zapory

ogniowe czy IDS, w celu zbiorczego prezentowania

informacji.

Domeny informacyjne

Głównym przedmiotem ochrony systemu komputerowego

są przechowywane w nim informacje. Ochronie podlegają

zarówno poufność, jak i autentyczność danych.

Zagrożenia poufności są związane z faktem, iż

niepowołane osoby mogą uzyskiwać dostęp do

przechowywanych w systemie informacji.

Do zagrożeń autentyczności zaliczamy: zniekształcanie

(''modyfikację) danych, wstawianie danych i niszczenie

danych. Informacja może przybierać różne formy, toteż

metody jej zabezpieczania są różnorodne. Zagrożenia

informacji (''a w związku z tym i jej ochronę) można

analizować wg kategorii opartych na sposobach jej

przetwarzania i przechowywania.

W kontekście bezpieczeństwa można wyróżnić

domeny informacyjne obejmujące:

Obszar fizyczny - informacja przechowywana w szafach

pancernych, nośnikach wymiennych (''dyskietki, CD itp.) i

systemach komputerowych. Klasyczna ochrona dotyczy

głównie ochrony fizycznej: budynków, serwerowni,

kontroli dostępu do pomieszczeń itp.

Obszar osobowy - skuteczność działania organizacji w

znacznym stopniu opiera się na wartości jej

pracowników, tj. na wiedzy, jaką posiadają, i zdolności jej

użycia w interesie organizacji.

Obszar sieciowy (logiczny) - informacja

przechowywana w komputerach i pozyskiwana z sieci.

Dokumenty w niej mogą być osiągane za pośrednictwem

URL czy innych abstrakcyjnych notacji. Rzeczywista

lokalizacja danych jest często nieznana użytkownikowi.

Każdy z tych obszarów jest połączony ze światem

zewnętrznym pewnym interfejsem. Interfejsy w obszarze

fizycznym pozwalają osobom z zewnątrz na wejście i

wyjście z budynku (pomieszczenia). Są to drzwi, recepcje

itp. Fizyczna ochrona rozciąga się też na media, które

mogą być transportowane pomiędzy lokalizacjami. Do tej

kategorii należy zaliczyć też laptopy.

Interfejsy personalne tworzą pracownicy mający

powiązania między sobą i osobami spoza

przedsiębiorstwa. Kontakty mogą być realizowane za

pomocą telefonów, faksów, poczty elektronicznej i

osobistych spotkań. Interfejsy sieciowe to m.in. modemy,

zapewniające dostęp pracownikom domowym i obsłudze

technicznej IT; Internet - coraz częściej preferowane

medium wymiany informacji poprzez usługi WWW czy

pocztę elektroniczną oraz połączenia z partnerami,

kooperantami i dostawcami.

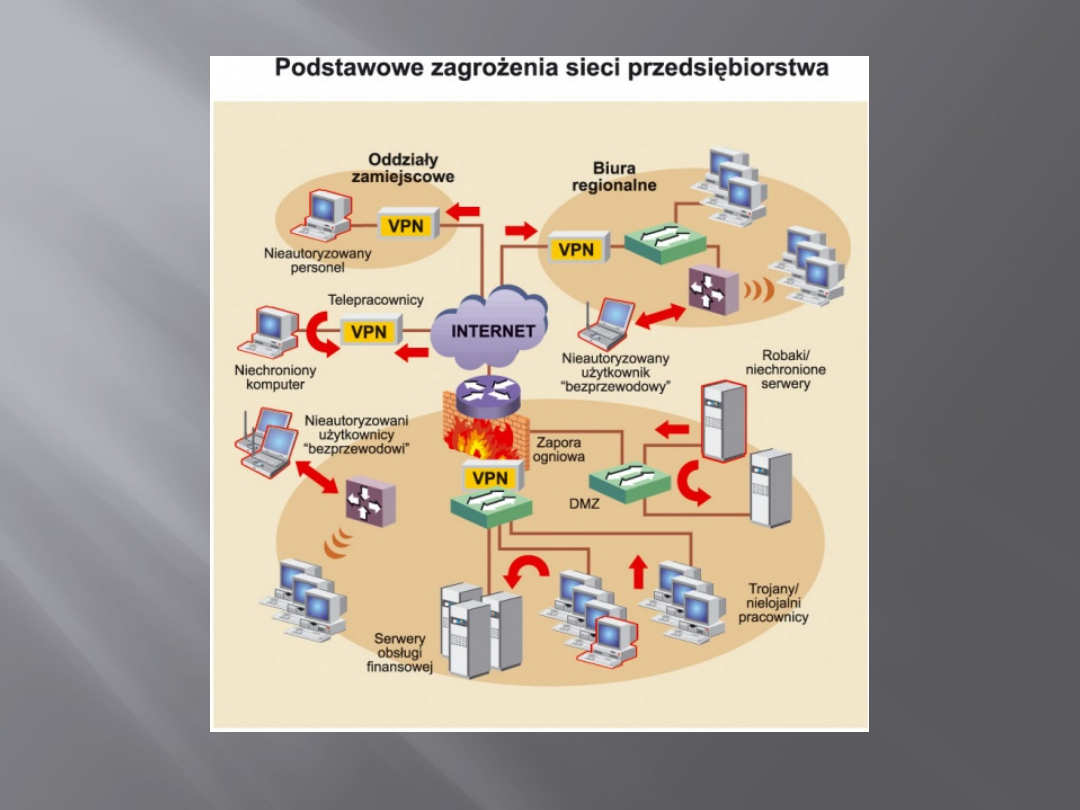

Zagrożenia

Interfejsy mogą być narażone na różnego typu zagrożenia.

Połączenia internetowe oferują możliwość łączenia się

bardzo dużej liczbie osób i jednocześnie - z powodu ich

dynamicznej natury - są bardzo trudne do kontroli.

W przypadku interfejsów personalnych do pozyskiwania od

pracowników informacji bezpośrednio użytecznej lub

dostępu do takiej informacji mogą być używane metody

socjotechniki. Przedmiotem działań socjotechnicznych

może być także help desk, nieświadomie dostarczający

nieupoważnionym osobom hasło.

W obszarach fizycznych zagrożeniem są osoby dostające

się do budynków i pomieszczeń.

Przecieki danych

Utrata kontroli nad informacją poufną jest znana

pod pojęciem „przecieku danych” (data leakage). To

zjawisko trudne do wykrycia i w praktyce niemożliwe

do całkowitego wyeliminowania. Zdecydowana

większość przypadków naruszeń poufności i praw

własności następuje w drodze nieuprawnionego

kopiowania.

System operacyjny może wymuszać pewne ograniczenia

w użytkowaniu zasobów na podstawie list kontrolnych

dostępu, które określają użytkowników upoważnionych

do używania określonych zasobów (danych lub

urządzeń). Najbardziej restrykcyjne systemy operacyjne

wymuszają reguły polityki bezpieczeństwa, stosując

rozdzielone poziomy bezpieczeństwa. Na przykład

zabronione jest kopiowanie plików ze strefy o wyższym

poziomie bezpieczeństwa do strefy o niższym poziomie

bezpieczeństwa.

Jednak żaden system nie potrafi odróżnić uczciwego,

autoryzowanego użytkownika od nieuczciwego, też

autoryzowanego. Autoryzowany użytkownik może

ominąć nawet najlepiej zautomatyzowane restrykcje,

ponieważ istnieje wiele ukrytych kanałów transmisji

informacji poza chronionym obszarem.

Brak ograniczeń w kopiowaniu plików na wymienialne nośniki

danych stwarza okazję do kradzieży danych. Problem ten

komplikują laptopy będące przeważnie poza fizyczną kontrolą

personelu odpowiedzialnego za ochronę. Ochrona obszarów o

wysokim stopniu bezpieczeństwa może polegać na kontroli

wszystkich nośników i sprawdzaniu, czy osoba wynosząca taki

nośnik ma do tego upoważnienie. Jednak niezależnie od

rzetelności takiej kontroli, problem nieuczciwych, chociaż

autoryzowanych, pracowników nadal pozostaje. Personel

ochrony nie ma bowiem praktycznej możliwości precyzyjnego

ustalenia, czy dane zawarte na nośniku są zastrzeżone.

Użytkownicy wynoszący na swoich komputerach przenośnych

krytyczne dane poza pomieszczenia służbowe często łączą

się z siecią przez Internet. Jeżeli nie są one wyposażone w

skuteczne zapory ogniowe, to są narażone na działanie koni

trojańskich i robaków poczty elektronicznej, które mogą

wysłać poufne dane poza sieć w dogodnym momencie.

Zastosowanie metod kryptograficznych jest częściowym wyjściem

z sytuacji: szyfrowanie zabezpiecza dane przed

nieautoryzowanym ujawnieniem, ale jednocześnie utrudnia ich

kontrolę. Najlepszym sposobem walki z przeciekiem danych jest

kompleksowe zastosowanie wszystkich znanych środków ochrony.

W uzupełnieniu technicznych środków ochrony, odpowiednich dla

poszczególnych organizacji, należy stosować dodatkową ochronę

opartą na rozsądnych regułach zarządzania personelem i

właściwych udogodnieniach oraz procedurach dla służb ochrony.

Istnieją też metody kradzieży informacji bardziej subtelne niż

kopiowanie danych na nośniki wymienne. Są to ukryte kanały

przecieku informacji.

Programista projektujący aplikacje firmowe może nie mieć

dostępu do danych produkcyjnych, ale dostęp ten ma napisany

przez niego program. W programie może być umieszczony kod

pozwalający na wyprowadzenie informacji w obszar dostępny dla

programisty.

Metody ukrywania informacji w nieszkodliwych plikach czy

dokumentach są znane pod pojęciem steganografii. Jej

popularną formą jest wtrącanie pozornie nic nieznaczących

bitów do plików graficznych, co pozwala na przenoszenie

ukrytej informacji w obrazach.

Niewielki „implant” w programie może zapewnić ukryty

kanał wypływu danych. Informacje można przekazywać np.

dołączając nieznaczące cyfry do wyników produkowanych

przez aplikacje.

Aby ograniczyć prawdopodobieństwo kradzieży danych

przez kody programowe projektowane we własnym

zakresie, wymusza się stosowanie w takich kodach ścisłych

procedur zabezpieczających. Wykorzystuje się też zestawy

testowe, które generują ściśle określone dane na wyjściu,

co pozwala łatwo wykryć odchylenia na dowolnym miejscu

po przecinku.

Ponadto, gdy za każdy tworzony program jest

odpowiedzialny więcej niż jeden programista,

działania przestępcze nie są możliwe bez zmowy,

która zawsze niesie duże ryzyko wpadki.

Prawdopodobieństwo ujawnienia niewłaściwych

podprogramów zawartych w projektowanym

programie zwiększają także losowe audyty -

kontrolujący może zażądać od każdego programisty

wyjaśnienia, co dokładnie mają wykonywać

nietypowe sekwencje instrukcji.

Problem „tylnych drzwi”

Nieudokumentowane i nieautoryzowane części kodu

programu, dające autorowi specjalne przywileje, w terminologii

bezpieczeństwa systemów komputerowych są nazywane

„tylnymi drzwiami” (back door lub trap door). Tylne drzwi

zazwyczaj umożliwiają autorom programu dostęp do jego

funkcji z ominięciem normalnej kontroli dostępu. W wielu

przypadkach tylne drzwi to pozostałości z fazy projektowania i

testowania oprogramowania. Problem pojawia się wtedy, gdy

programista pozostawi takie „tylne drzwi” w programie

oddanym do eksploatacji. Taki nieszczelny program, z

mechanizmem omijającym normalne ograniczenia - np.

kontrola edycji w trakcie wprowadzania danych - może trafić

do eksploatacji w przedsiębiorstwie. „Tylne drzwi” umożliwiają

często nieświadome uszkodzenie danych, wówczas gdy

program baz danych pozwoli użytkownikowi wejść do funkcji

uaktualniania bez kontroli wprowadzonych danych.

Środki zaradcze

Dla zmniejszenia ryzyka do akceptowalnego poziomu niezbędne

jest zastosowanie odpowiednich środków zabezpieczających.

Jeżeli założy się, że potencjalne zagrożenia pochodzą z zewnątrz

organizacji, to w przypadku interfejsów sieciowych możliwe

środki zaradcze obejmują:

-Uwierzytelnianie użytkowników i obiektów.

-Szyfrowanie w celu ochrony informacji niejawnej.

-Podpisy cyfrowe dla uwierzytelniania i niezaprzeczalności.

-Kontrolę dostępu.

-Izolowanie zasobów.

-Kontrolę antywirusową i szkodliwej zawartości.

-Uszczelnianie - zabezpieczanie instalacji i konfiguracji.

-Środki podnoszenia dyspozycyjności: składowanie, redundancja,

gorące rezerwy, kopie przechowywane poza ośrodkiem.

-Monitorowanie.

W przypadku interfejsów osobowych istotne znaczenie

ma definiowanie polityki bezpieczeństwa. Jest to

mechanizm prewencyjny, chroniący ważne dane i

procesy przedsiębiorstwa. Tworzy spójne standardy

bezpieczeństwa obejmujące użytkowników, zarząd i

obsługę techniczną.

Ochrona interfejsów fizycznych to przede wszystkim

ograniczanie dostępu - zamykane pokoje, wejścia,

zamki szyfrowe, rejestracja dostępu, niszczenie

dokumentów, kontrola laptopów, izolacja zasobów oraz

dostępność: składowanie, redundancja itp.

Jeżeli podstawowe źródło ataku jest spodziewane z

wewnątrz organizacji, zmienia się zakres środków

zaradczych, ponieważ atakujący może uzyskać

autoryzację, obchodząc mechanizmy kontroli dostępu.

W tym przypadku w obszarze personalnym istotne

są:

-jasne reguły polityki bezpieczeństwa;

-odpowiedzialność, obowiązki, zaufanie;

-egzekwowanie stosowania reguł polityki

bezpieczeństwa.

W obszarze sieciowym:

-monitorowanie, audyt;

-szyfrowanie;

-składowania awaryjne i archiwizujące,

redundancja(inaczej nadmiarowość, zapasowość)

KONIEC

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Główne przeszkody we wdrażaniu mechanizmów bezpieczeństwa to:

- Slide 7

- Slide 8

- Slide 9

- Domeny informacyjne

- Slide 11

- Slide 12

- Zagrożenia

- Slide 14

- Przecieki danych

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Problem „tylnych drzwi”

- Środki zaradcze

- Slide 23

- Slide 24

- Slide 25

Wyszukiwarka

Podobne podstrony:

Rozdział 24 Ochrona informacji w sieci przedsiebiorstwa(1)

ochrona informacji niejawnych (pojecia)

INFORMACJE OGÓLNE O PRZEDSIĘBIORSTWIE

model OSI, Informatyka, Sieci Komputerowe

Ochrona informacji przesyłanej, Studia, Informatyka, Informatyka, Informatyka

Bezpieczeństwo danych, INFORMATYKA, Sieci, S O i S K I sem

Prawne uwarunkowania ochrony informacji niejawnych, nauka administracji

ECDL 7 Uslugi w sieciach informacyjnych (sieci informacyjne)

OCHRONA INFORMACJI NIEJAWNYCH, Bezpieczeństwo wew

Projekt sieci komputerowej, Informatyka, Sieci komputerowe

Bezpieczeństwo narodowe a wartości?zpieczeństwa narodowego w aspekcie?zpieczeństwa i ochrony informa

O ochronie informacji niejawnych

Word, INFORMATYKA, Sieci, Oprogramowanie biurowe I sem

Pytania egzamin systemy sem I, INFORMATYKA, Sieci, S O i S K I sem

zagadnienia na egzamini sieci Isem, informatyka, sieci komputerowe

ochrona informacji niejawnych (sposoby oznaczania)

sciaga7.03.2007, Informatyka, Sieci komputerowe

więcej podobnych podstron