Projektowanie

zabezpieczeń

Mateusz Kielich gr. F

„Projekt jest to zorganizowane

działanie zmierzające do osiągnięcia

określonego celu„

Czyli projektować zabezpieczenia, to znaczy

tworzyć, kreować schematy które znajdą

zastosowanie w rzeczywistości, np. projekt

domu.

Co to jest projekt ?

Służy on przede wszystkim do ochrony

informacji należących do przedsiębiorstwa

aby nie wpadły w niepowołane ręce.

Zabezpiecza zarówno przed zagrożeniami

naturalnymi (pożary), ale także przeciwko

włamaniom oraz kradzieżom

Do czego służy system

zabezpieczeń?

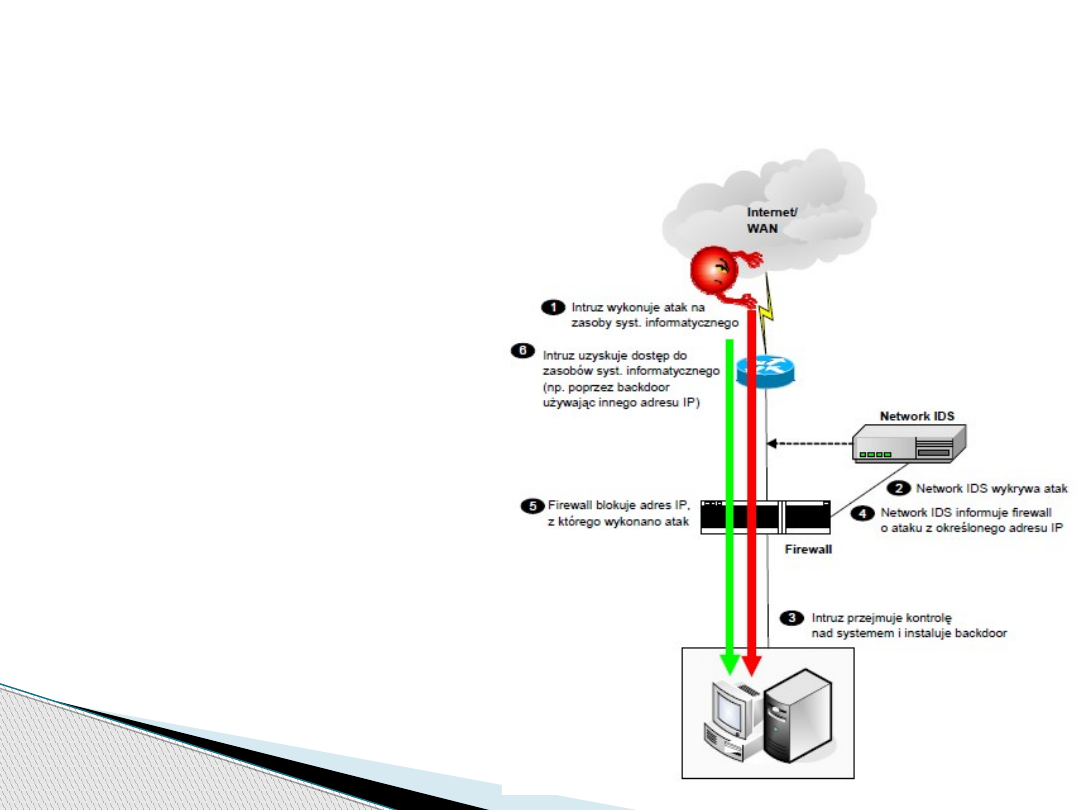

Model działania intruza

sieciowego

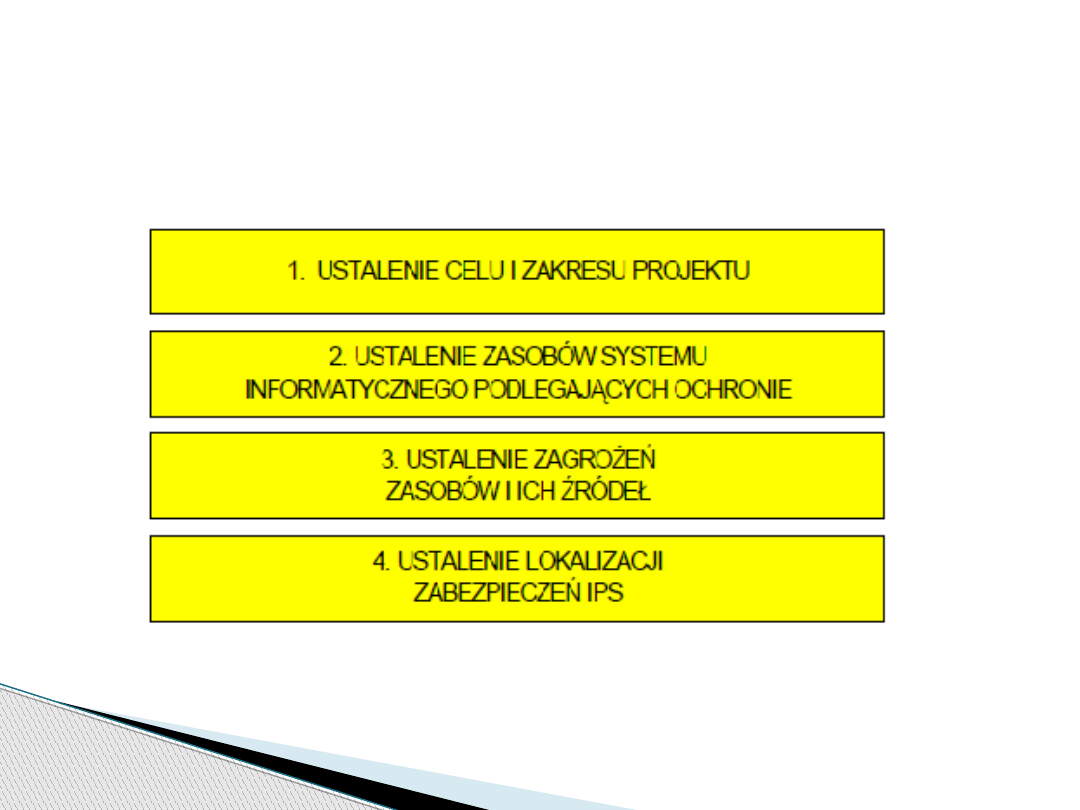

Etapy projektowania oparte na

przykładzie systemu Intrusion

Prewention.

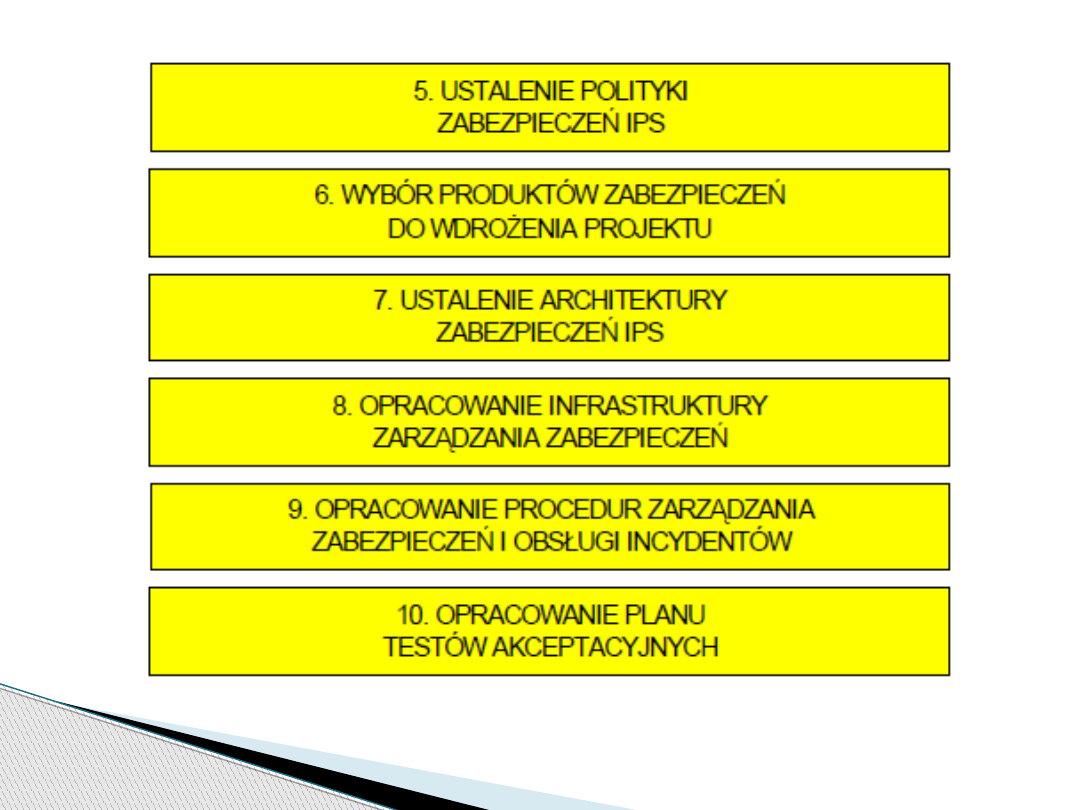

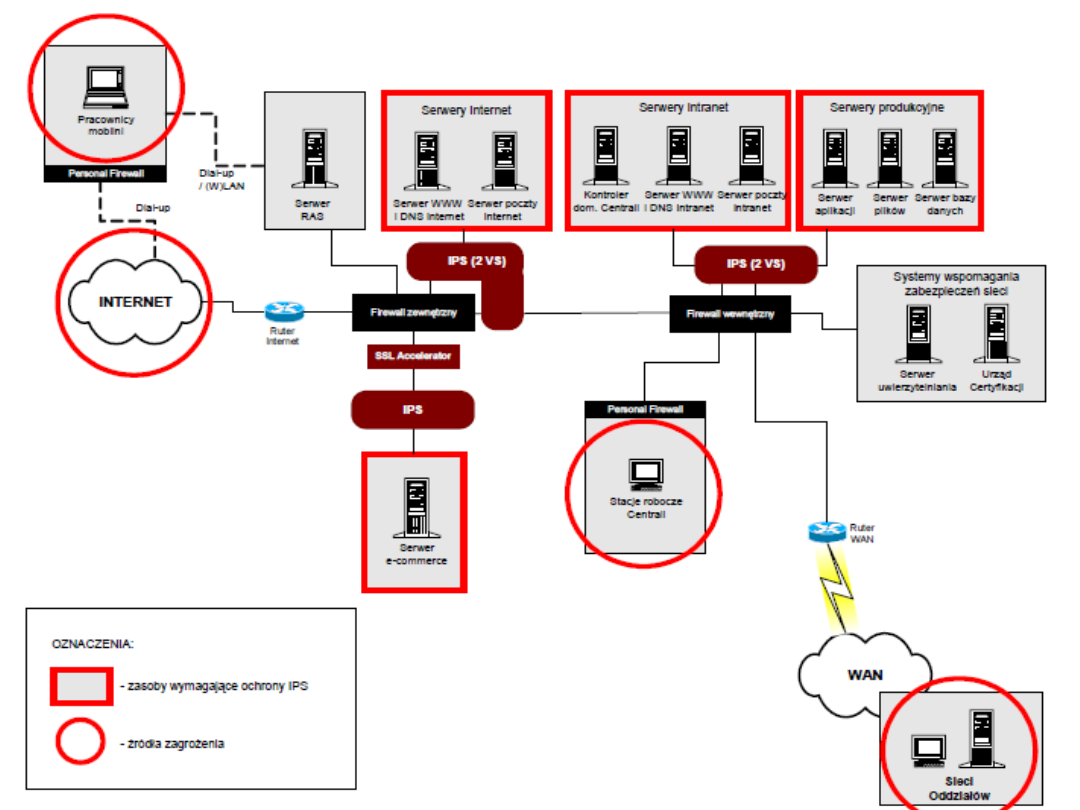

Dla skuteczności działania zabezpieczeń kluczową rolę

odgrywa lokalizacja zabezpieczeń. Zabezpieczenia IPS

mogą stanowić skuteczną ochronę przed atakami z

sieci będąc na drodze pomiędzy chronionymi zasobami

systemu informatycznego i źródłami zagrożenia

(intruzami). Projektowanie zabezpieczeń w pierwszej

kolejności koncentruje się na najbardziej

wartościowych zasobach systemu informatycznego

(tzn. systemach komputerowych realizujących, bądź

wspomagających zadania biznesowe instytucji). Nie

należy jednak

ograniczać się tylko do ochrony najbardziej

wartościowych zasobów. Projektowane zabezpieczenia

sieci powinny bowiem stanowić skuteczną ochronę

przed atakami prowadzonymi techniką Island

Hopping Attack.

Technika ta polega na zdobywaniu

nieupoważnionego dostępu do słabiej

zabezpieczonych systemów komputerowych

(najczęściej nie posiadających dużego

znaczenia dla instytucji), a następnie

wykorzystywaniu ich jako podłoża do

penetracji lepiej ochranianych,

wartościowych elementów systemu

informatycznego.

Island Hopping Attack

Projekt zabezpieczenia

sieci ISP

Kluczowe etapy tworzenia

ISP

ustalenie zasobów systemu

informatycznego wymagających ochrony

IPS;

ustalenie zagrożeń zasobów i ich źródeł;

ustalenie lokalizacji zabezpieczeń IPS.

Projektując zabezpieczenia IPS należy

także uwzględnić zagrożenie wykonywania

ataków poprzez sesje szyfrowane (np. sesje

HTTPS w systemach e-commerce i e-

banking). Skuteczną metodą ochrony jest

terminowanie sesji SSL i wykonywanie

kontroli na odszyfrowanych pakietach.

W rzeczywistości nie istnieją

zabezpieczenia o stuprocentowej

skuteczności i z sytuacją wtargnięcia do sieci

intruza, czy robaka lub tez włamania do

przedsiębiorstwa należy się liczyć. Nie mniej

jednak można utrudnić to naszemu wrogowi

dzięki ogromnemu postępowi

technologicznemu.

Podsumowując…

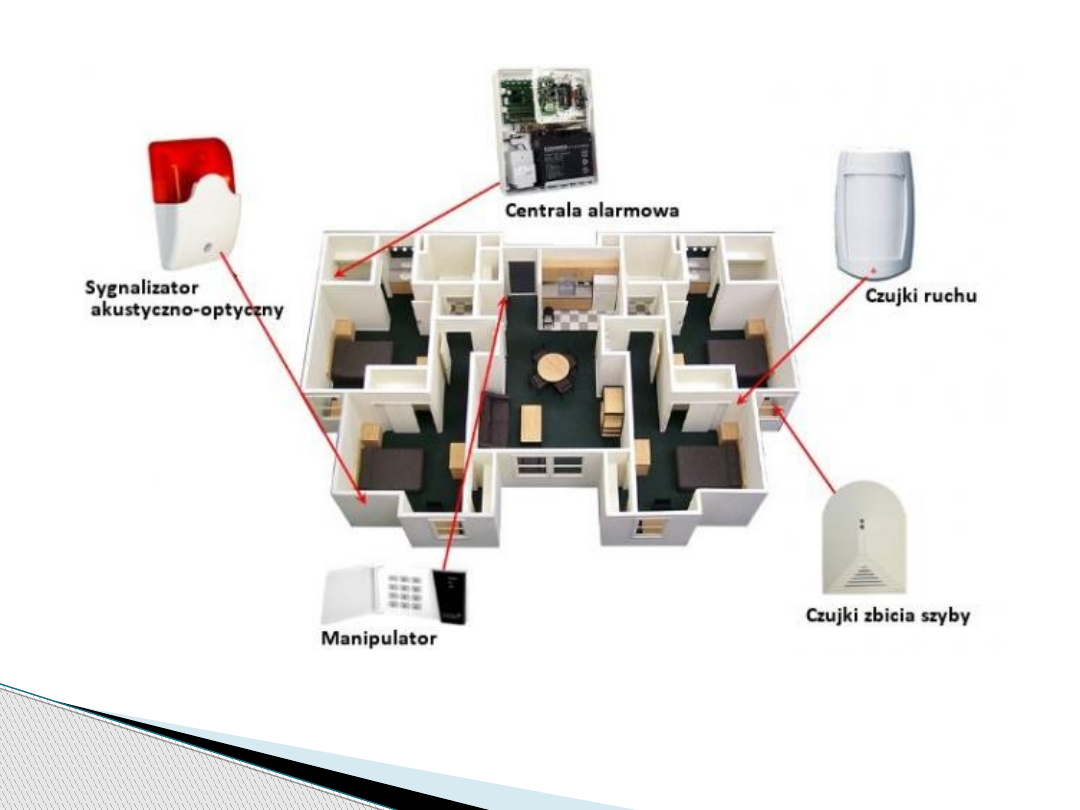

Kilka przykładowych projektów

zabezpieczeń

Dziekuję za uwagę :)

1.

Mariusz Stawowski „Zasady i dobre

praktyki projektowania zabezpieczeń

sieciowych Intrusion Prevention”;

2.

Wykład pt. „Definicja Projektu”;

3.

Wikipedia.pl

4.

Encyklopedia PWN

Bibliografia

Document Outline

- Slide 1

- Co to jest projekt ?

- Do czego służy system zabezpieczeń?

- Model działania intruza sieciowego

- Slide 5

- Slide 6

- Slide 7

- Island Hopping Attack

- Projekt zabezpieczenia sieci ISP

- Slide 10

- Kluczowe etapy tworzenia ISP

- Slide 12

- Podsumowując…

- Kilka przykładowych projektów zabezpieczeń

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Dziekuję za uwagę :)

- Bibliografia

Wyszukiwarka

Podobne podstrony:

projekt 1 zabezpieczenie mieszkania OSTATECZNA WERSJA

20030923194200, Projekt zabezpieczeń sieci komputerowej

Projektowanie zabezpieczeń ogniochronnych konstrukcji

projekt z zabezpieczenia składowisk i likwidacji kopalń VL2NWCBQAQUX4X64CHPYSCFO5GTJZUCLW7XPRYA

PROJEKT CHEOPS0 ZABEZPIECZENIE ZIEMI

PROJEKT ŚCIANKI SZCZELNEJ ZABEZPIECZAJĄCEJ GŁĘBOKI WYKOP

Doświadczalne sprawdzenie pewnych zabezpieczeń projektowych dotyczących trwałości betonu w nawiązani

projekt o narkomanii(1)

!!! ETAPY CYKLU PROJEKTU !!!id 455 ppt

Wykład 3 Dokumentacja projektowa i STWiOR

04 Zabezpieczenia silnikówid 5252 ppt

Projekt nr 1piątek

Projet metoda projektu

34 Zasady projektowania strefy wjazdowej do wsi

PROJEKTOWANIE ERGONOMICZNE

więcej podobnych podstron