Secure Device-to-

Device

Communication in LTE-A

Zabezpieczanie komunikacji miedzy

urządzeniami w LTE-A

Gwałtowny wzrost popytu bezprzewodowych

urządzeń oczekuje od telekomunikacji

przemysłu wprowadzenia nowych standardów , które mogą

zapewnić wyższą przepustowości , mniejsze zużycie energii,

i lepsza jakości w raz z tym wzrosła znacznie potrzeba ciągłego przesyłania danych ( D2D )

z urządzenia do urządzenia , tak jak dzieje się to przez WiFi.

Kluczowe zalety dla wprowadzeniu do łączności D2D

to:

• Po pierwsaze jego potencjał dla operatorów w celu odciążenia

ruchu z sieci rdzeniowej

• Po drugie, ramy dla nowej komunikacji

paradygmat obsługuje nowe usługi , takie

jak wymiana informacji , gier, bezpośredniego

ruchoma reklama, usługi strumieniowej i

usług społecznych lub społeczności

• Po trzecie, bezpieczeństwo publicznej sieci szerokopasmowej

wymaga komunikacji D2D

Wstęp

LTE -A

Technologie bez licencji mogą spowodować

wysokie

zakłócenia, które ma wpływ na wydajność . W

przeciwieństwie

stosując licencjonowany zespół taki jak LTE -A

Ten zespół do komunikacji pozwala uniknąć

zakłóceń z gdyż odbywa się w kontrolowanych

warunkach . Ponadto, w

LTE D2D

można reklamować lokalnie dostępne zasoby,

które

unikają ślepego skanowania oraz co za tym idzie

zmniejsza się

dla użytkowników końcowych baterii ograniczone.

Stąd D2D komunikacji w sieci LTE- A

jest zdolna do zapewnienia lepszej jakości

obsługa oraz więcej energii niż konwencjonalne

ulega marnotrawieniu w porównaniu z

użyciem technologii nielicencjonowanych pasm .

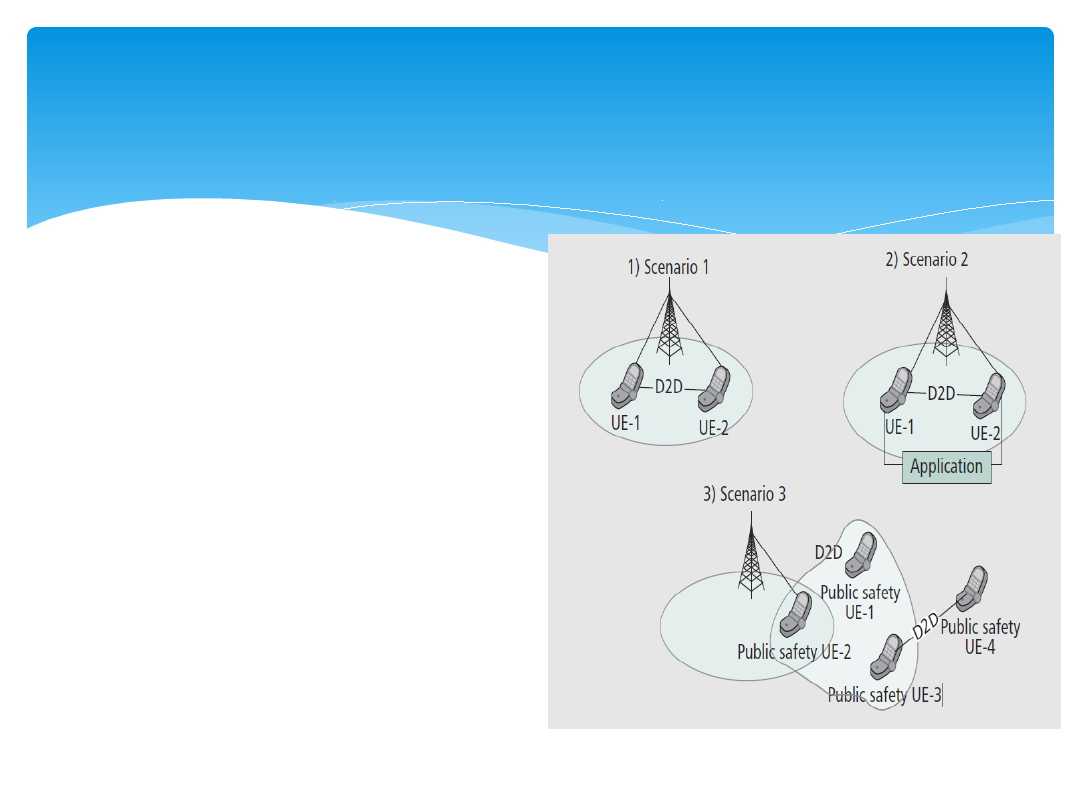

Trzy scenariusze połączeń

Wyróżniamy trzy funkcje ProSe wprowadzone przez w LTE-A :

• Funkcja ProSe : Funkcja ta jest zestawem oprogramowania. opowiada z współdziałanie

serwera abonentów macierzystych ( HSS ) , zarządzania mobilnymi elementami(MME ) , za

serwer aplikacji i inne elementy sieci sieci powiązane w sposób przewodowy. Jej głównym

zadaniem jest przechowywanie konfiguracji specyficznej dla użytkownika ,wykrywanie

tworzenia węzłów , i tak dalej.

• ProSe Serwer aplikacji prozy i aplikacje: serwer w IP zawiera logiczne połączenie z

użytkownikiem aplikacje na UE .

• ProSe Łącze radiowe między dwa UE : To łącze radiowe

znajduje się w paśmie częstotliwości LTE zarządzane przez sieć ( jeśli jest dostępny ) , a

przeznaczyć na bezpośredniej komunikacji między

dwa UE .

Te trzy zmiany wynikają z nowej struktury, atakujący może włamać się do sieci

szkieletowej , dokonać kradzieży danych konkretnego użytkownika zapisanych w ProSe

funkcji lub zmodyfikować je . Może on również złamać w ProSe serwerów aplikacji lub

użytkownika aplikacji , dokonać kradzieży danych osobowych , inwazji prywatności

użytkowników , i tak dalej .

Może on również zaatakować nowe łącze radiowe między urządzeniami użytkowników,

spowodowane jest to charakterem sieci bezprzewodowych ,czynne linki narażone są na

następujące ataki:

• Podsłuch :węzeł pasywnie podsłuchiwanie kanału radiowego pomiędzy urządzeniami .

• Podszywanie ataku :atakujący próbuje uzyskać dostęp do transmisji danych pomiędzy

urządzeniami .

• aktywny atak na dane o ruchu : atakujący próbuje zmienić dane aktualnie przesyłane .

• aktywny atak na dane sterujące :atakujący próbuje zmieniać dane sterujące.

Funkcje ProSe oraz rodzaje

ataków

Ponieważ bezpośrednie połączenie radiowe jest najbardziej narażone ,

LTE- A Zabezpieczenie dostępu, w tym przegląd ,zarządzania kluczami, oraz procedury

bezpieczeństwa oraz iAlgorytmów w tej sekcji .

Architektura, zabezpieczeń dla usług zbliżeniowych LTE . Aby uniknąć ataków , stosowane jest ID

kontrolne.

Zabezpieczenie dostępu :

• UE : Ma unikalną tożsamość nazw międzynarodowejMobile Equipment Identity (IMEI ) .

• UICC :uniwersalna karta z układem scalonym

zazwyczaj znane jako karty SIM. To działaAplikacja o nazwie Universal Subscriber Moduł tożsamości

( USIM ) , które rekordy specyficznych danych użytkownika , takich jak Universal Mobile

identyfikacji abonenta ( IMSI ) , numer telefonu , iunikalne 128 -bitowy klucz prywatny ( K) . Jest

również

wykonuje różne obliczenia związane z bezpieczeństwem.

• eNB / RN : SąeNB i węzeł przekaźnik .

• MME : jest odpowiedzialna za położenia ruchomej

zarządzanie .

• HSS : Jest to serwer do domu abonenta ,

związane z centrum autoryzacji (AUC )

i rejestruje unikalne tożsamości swoich abonentów ,

tym IMEI , IMSI , i klucz prywatny .

Sposób zabezpieczenia łącza

radiowego

W celu ochrony przed komunikacji

podsłuch , wymagane jest szyfrowanie, że intruz nie może odczytać informacji

wymieniane . wzajemne uwierzytelnianie między użytkownikami i sieci potwierdzając tożsamości innych

jest niezbędna do ochrony przed atakiem personifikacji . Aby uniknąć aktywnego ataku

ochrona integralności jest wykorzystywany zarówno ruch i

dane kontrolne , które wytwarza sprężone wersję nadawanego komunikatu zwanego komunikatem

Kod uwierzytelnienia ( MAC) stosując jedną stronę funkcjonowania i dołącza go z zaszyfrowana

wiadomością .

Wszystkie wyżej wymienione systemy zabezpieczeni wymagają tajnych kluczy które zostały uzgodnione

między użytkownikami i sieci . Zwykle stosowany jest 128 -bitowy klucz dla użytkownika

• Typ: Istnieją cztery główne

rodzaje kluczy :

- Stałe konkretnego użytkownika klucz : K

- Klucze szyfrowania : KRRCenc , KUPenc , KNASenc

- Integrity klucze : KRRCint , KUPint , KNASint

- Intermediate : CK , IK , KAMSE , KeNB

• Długość: Trzy klucze - K , CK i IK -

każdy zawiera 128 bitów , a inne klucze

wszystkie zawierają 256 bitów .

• Żywotność : Tylko klucz K jest stałe ; inne

mogą być regenerowane przez sieć jako często operator sieci chce .

Rodzaje kluczy i ich podział

Randomizację(przypadkowść) : trwałe z wyjątkiem

klucz K odchylenia wszystkich innych kluczy

stosuja jedną lub więcej zmiennych losowych

• Przekładnia: KASME i KeNB są

przesyłane

z HSS do MME oraz z

MME do węzła eNB pod osłonami

zapewnia bezpieczeństwo domeny sieciowej

systemy . Inne klucze pochodzą lokalnie i

nigdy przekazywane przez sieć. do

ułatwienia generacji boczny klawisz UE , dwie zmienne

użyty w HSS ( na przykład RAND i

AUTN ) są transmitowane do urządzenia UE .

Rodzaje kluczy i ich podział

Proces uwierzytelniania i istotnej umowy

( AKA ) składa się z następujących etapów:

• Krok 1 :Urządzenie UE wysyła załącznik

• Krok 2 :MME wysyła uwierzytelniania

• Krok 3 : AUC odpowiada na MME

wektor uwierzytelniania (AV ), zawierający cztery elementy :KAMSE kluczem 256 -bitowym ,losowy

numer ( RAND ) używane do generowania tego klucza , i dwa wyjścia KDF – uwierzytelniania Token ( AUTN ) i wartość

odpowiedzi (OZE ) .

• Krok 4: MME sklepy KAMSE i OZE ,

i przesyła RAND i AUTN do urządzenia UE .

• Krok 5 : Po otrzymaniu Rand, to sprzęt UE

Urządzenie jest zdolne do regeneracji KAMSE ,

AUTN i OZE wykorzystujące jego klucz specyficzny dla użytkownika

K. UE porównuje odebranego AUTN z regenerowanej AUTN aby potwierdzić

Ważność otrzymanego komunikatu i wysyła regenerowane OZE do MME .

• Krok 6 :MME porównuje zapisane

odpowiedzi na wyzwania uwierzytelnionego ( OZE)

z odebranymi RES . Jeśli są one takie same, potwierdza tożsamość tego urządzenia UE .

To urządzenie MME i UE zostały już potwierdzone wzajemnie tożsamość . Warto zaznaczyć, że wartość IMSI musi być

nadawana tak mało jak to możliwe. Po początkowym przywiązaniu ,

sieć przypisuje tymczasowy abonenta mobilnego id ( TMSI ) do urządzenia użytkownika UE . Ten TMSI jest łączone

z ID MME , MME

Proces uwierzytelniania

Dziękuje za

Uwagę

Document Outline

- Slide 1

- Wstęp

- LTE -A

- Funkcje ProSe oraz rodzaje ataków

- Sposób zabezpieczenia łącza radiowego

- Rodzaje kluczy i ich podział

- Rodzaje kluczy i ich podział

- Proces uwierzytelniania

- Slide 9

Wyszukiwarka

Podobne podstrony:

Temat mojej prezentacji maturalnej to

Temat mojej prezentacji maturalnej to

Connecting devices to Studio Composer Code C

How to build a USB device with PIC 18F4550 or 18F2550 (and the microchip CDC firmware)

(Ebook) Survival Learn How To Hide From Airborne Infared Detection Devices, Snipers Guide

US Patent 685,955 Apparatus For Utilizing Effects Transmitted From A Distance To A Receiving Device

How to build a USB device with PIC 18F4550 or 18F2550 (Website)

Connecting LONWORKS Devices to MicroSCADA

How to Build Solid State Electrical Over Unity Devices

End to end security implementation for mobile devices using TLS protocol

How to create Scatter File for MTK Devices

Potential Threats to WAP Enabled Devices

Instructions how to repair USB flash failed devices

Medical devices 16

cg100 prog iii airbag restore devices support list

Improvised Explosive Devices Booklet of Related Readings

więcej podobnych podstron