Zarządzanie i

monitorowanie

sieci

Łukasz Zimoń

Zarządzanie desktopami

W zakresie funkcji zarządzania

desktopami wchodzą:

Konfigurowanie desktop’a

Dystrybucja oprogramowania

Inwentaryzacja sprzętu i

oprogramowania

Nadzór nad użytkownikami mobilnymi

Konfigurowanie

desktopu

Spójne dla całej organizacji konfigurowanie desktopów jest jednym ze

sposobów na ograniczenie interwencji obsługi technicznej II Utrzymanie spójnej

konfiguracji wymaga jednak pewnej automatyzacji tych procesów.

Stosowane są systemy reguł wymuszających sposób działania poszczególnych

aplikacji: od terminu skanowania inwentaryzacyjnego do określenia, które

systemy mają otrzymać ostatnie wersje specyficznych aplikacji.

Bardzo istotne jest śledzenie ustawień desktopu i preferencji przeglądarki oraz

odtworzenie ustawień użytkownika w przypadku błędów sprzętowych lub na

potrzeby migracji.

Podobne znaczenie ma tworzenie obrazu zawartości dysku twardego, które

pozwala na odtwarzanie uszkodzonych systemów operacyjnych lub

wprowadzanie kompletnego uaktualnienia systemu operacyjnego.

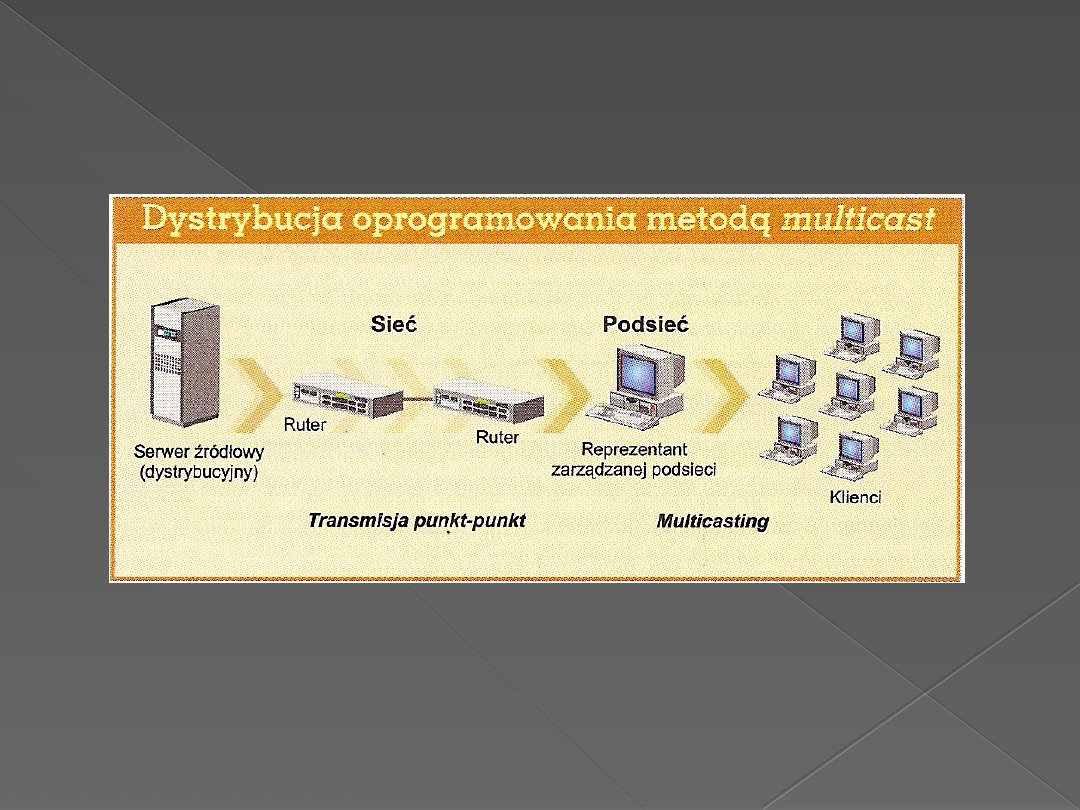

Używana jest także technika multicast, minimalizująca zapotrzebowanie na

pasmo w sieci podczas dystrybucji dużych pakietów. Technologia ta pozwala na

szybszą dystrybucję oprogramowania do wielu podsieci. Oprogramowanie

umożliwia automatyczne wybranie najlepszego reprezentanta podsieci, który

będzie szybko i efektywnie dystrybuował pakiety.

Dystrybucja oprogramowania

i naprawianie aplikacji

Głównym problemem w dystrybucji oprogramowania jest instalowanie

nowych aplikacji. Pakiety dystrybucyjne oprogramowania tworzy się

zazwyczaj w kilku etapach. Po pierwsze, wykonuje się tzw. fotografię

stanu docelowej stacji roboczej przed instalacją nowego

oprogramowania.

Mechanizm dystrybucji oprogramowania pozwala też na dynamiczne

dostarczanie aplikacji, które są uruchamiane lokalnie lub na serwerze

poprzez usługi terminalowe - w zależności od wcześniej

zdefiniowanych kryteriów. Daje to dużą elastyczność decydowania, jak

dystrybuować i dostarczać aplikacje.

Koncepcja naprawy aplikacji (appiication healing} jest nienowa i od

pewnego czasu stosowana w Microsoft Office. Windows Installer

zapewnia bezpośrednią obsługę instalacji i samonaprawianie aplikacji.

Agent klienta obserwuje błędy ładowania plików .EXE i .DLL, a

następnie sprawdza, czy którykolwiek z naruszonych plików jest na

liście programów skonfigurowanych do naprawiania.

Inwentaryzacja

Procesy decyzyjne wymagają informacji dokładnych i szybko dostępnych.

Jako przykład można podać inwentaryzację oprogramowania,

dostarczającą danych niezbędnych do podjęcia właściwych decyzji o

uaktualnieniu systemu operacyjnego.

Zbieranie informacji inwentaryzacyjnej o sprzęcie nie jest obecnie zbyt

skomplikowane. Większość komputerów z ostatnich lat ma wbudowaną

obsługę interfejsu DMI (Desktop Management Ititerface), przeznaczonego

do przekazywania takich danych. Wiele maszyn obsługuje także SMBIOS

(System Management BIOS), który współpracuje z DMI na poziomie BIOS.

Bardziej skomplikowane jest wykrywanie takich elementów, jak łatki

oprogramowania lub tymczasowe tatki systemu operacyjnego. Nie

zawsze zmieniają one rozmiar i datę, ale zazwyczaj różnią się sygnaturą

pliku.

Do przedstawiania zebranych informacji inwentaryzacyjnych - w

odniesieniu do poszczególnych grup lub wszystkich maszyn - są używane

narzędzia raportujące. Informacje te mogą być również eksportowane do

programów zewnętrznych, np. Microsoft Excel czy Word.

Nadzór nad

użytkownikami mobilnymi

Obiektem zarządzania są też urządzenia podręczne, laptopy i inne urządzenia

mobilne. Mechanizmy specjalnie do tego przeznaczone obejmują: inwentaryzację

wyposażenia sprzętowego i oprogramowania, dystrybucję oprogramowania i

zawartości, zarządzanie konfiguracją i ochroną oraz odzyskiwanie plików.

Specyficzne funkcje roztaczania obejmują: re-start z punktów kontrolnych i

przyrostowe składowanie, minimalizujące czas niezbędny na dystrybucję

uaktualnień i składowanie plików urządzenia naręcznego.

W grę wchodzą tu takie mechanizmy, jak dławienie pasma, możliwość

wstrzymania uaktualniania i punkty kontrolne wznowienia uaktualniania Narzędzia

te pomagają zarządcom sieci i zdalnym użytkownikom w utrzymaniu lepszej

kontroli nad połączeniami związanymi z procesami dystrybucji i uaktualniania

oprogramowania do urządzeń podręcznych.

Dławienie pasma ogranicza zużycie zasobów systemowych i skraca czas

uaktualniania oprogramowania. Można także wstrzymać uaktualnianie do czasu,

kiedy maszyna kliencka będzie mniej zaangażowana w wykonywanie swoich

podstawowych zadań. Narzędzia odtwarzania z punktów kontrolnych umożliwiają

wznowienie uaktualniania aplikacji od miejsca, w którym zostało przerwane z

powodu utraty połączenia. Pozwala to uniknąć ponownego przesyłania wcześniej

przesianych danych.

Zarządzanie łatkami i

aktualizacją

Problem zarządzania tatkami obejmuje zarówno uaktualnienia oprogramowania

związane z wprowadzaniem nowych mechanizmów, jak i - dużo bardziej

kłopotliwe - latanie luk w systemie ochrony.

Łatanie oprogramowania jest procesem pracochłonnym i w dużym stopniu

zakłócającym działanie systemu informatycznego, wymagającym testowania

nowych łatek programowych przed ich zainstalowaniem, planowania wytaczania

poszczególnych maszyn w celu przeprowadzenie procesu wprowadzenia łatek i

zapewnienia, że nie spowoduje to załamania pracy aplikacji.

Praktyka różnicowania latek na podstawie oceny ryzyka jest konieczna. Dzieje się

tak dlatego, ponieważ wraz z szybko wzrastającą liczbą nowo odkrytych

nieszczelności w szybkim tempie rośnie liczba latek wydawanych przez

dostawców. (CERT Analysis Center podaje, że od 1999 r. liczba luk

oprogramowania corocznie się podwaja).

W pełni zautomatyzowane, natychmiastowe sprowadzanie i dystrybuowanie łatek

jest modelem idealnym, do którego należałoby dążyć, ale doświadczenia

pokazują, że wnosi to dodatkowe ryzyko, gdyż tatki mogą powodować także

nieoczekiwane uszkodzenia aplikacji.

Część łatek często odwraca też skutki zainstalowania wcześniej wydanych. Tak

więc administratorzy systemów są na ogół nieufni w odniesieniu do

automatycznej instalacji łatek, a dostawcy zapewniają taką automatyzację w

swoich produktach najczęściej jako opcje.

Zarządzanie zmianami

konfiguracyjnymi

U podstaw współczesnych sieci leżą wzajemnie zależne i złożone ekosystemy sprzętu i oprogramowania.

Złożoność ta ma konsekwencje - biedna konfiguracja systemu jest jedną z głównych przyczyn zlej pracy sieci,

przestojów systemów i luk w systemach bezpieczeństwa.

Dziedzina .zarządzanie konfiguracją" obejmuje różnorodne ustawienia konfguracyjne istniejące w typowych

sieciach przedsiębiorstw.

Zarządzanie konfiguracją jest procesem identyfikacji i ustawiania parametrów pracy zasobów sieci. Ma ono

służyć optymalizacji i zapewnieniu odpowiedniej jakości usług użytkownikom sieci.

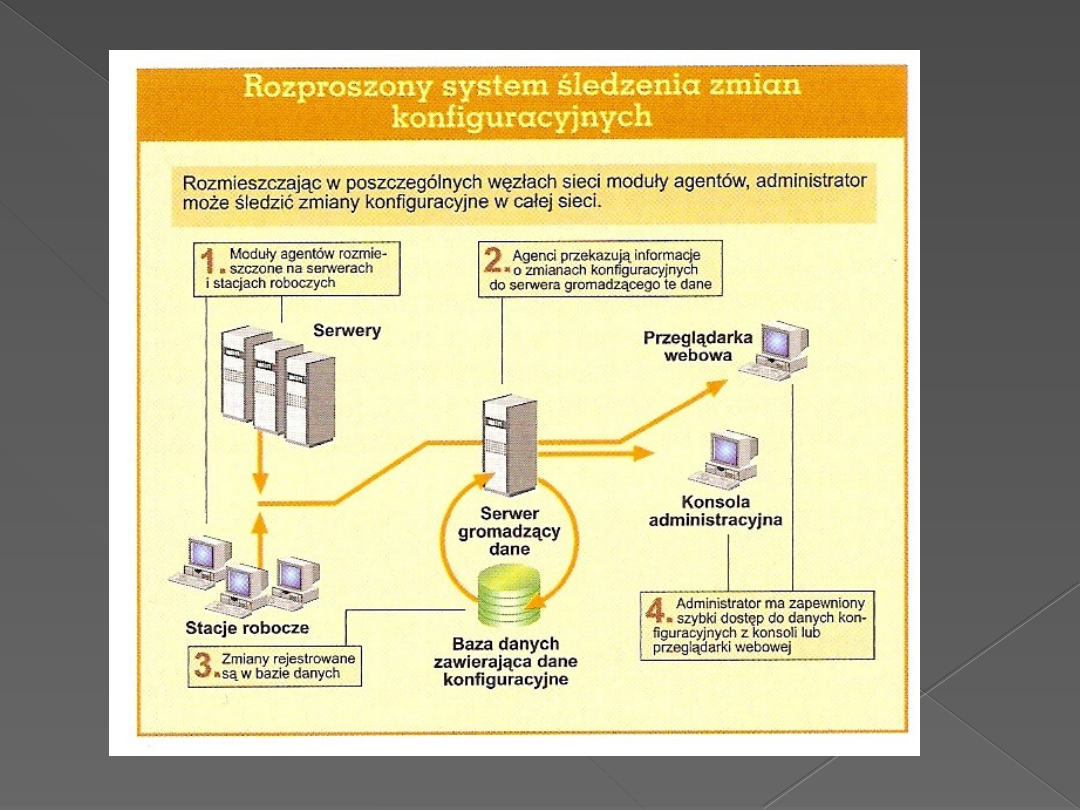

Jednym ze sposobów śledzenia danych konfiguracyjnych jest umieszczanie inteligentnych agentów na każdym

urządzeniu w sieci. W dużych środowiskach strategia Proxy (jedna maszyna zbierająca dane z wielu urządzeń)

nie zdaje egzaminu z powodu słabej skalowalności. Ponadto kłopoty związane z zarządzaniem powiązań Proxy

niwelują ewentualne korzyści.

W modelu agenta szczegółowe dane konfiguracyjne, takie jak sterowniki urządzeń, konfiguracje dysków i dane

o aplikacjach, mogą być zbierane i transmitowane do centralnego repozytorium.

W zarządzaniu konfiguracją stosuje się harmonogramowanie procesu zbierania danych w dostatecznie

częstych internatach, jak również możliwość wykonywania zbierania danych na żądanie. Agent transmituje

zazwyczaj jedynie te dane, które zmieniły się od ostatniego procesu zbierania.

- identyfikowanie maszyn niezgodnych z obowiązującym standardem konfiguracyjnym;

- przeglądanie specyficznych ustawień konfiguracyjnych dla całej sieci z jednego punktu;

- przeglądanie rejestrów na danej maszynie w celu ustalenia, które ustawienia zostały

zmodyfikowane.

Poza monitorowaniem, zarządzanie konfiguracją obejmuje adiustacje konfiguracji wymuszającą zgodność z

korporacyjnymi standardami, zmianę haseł w całym przedsiębiorstwie i instalowanie łatek programowych na

maszynach, na których pracują poszczególne aplikacje.

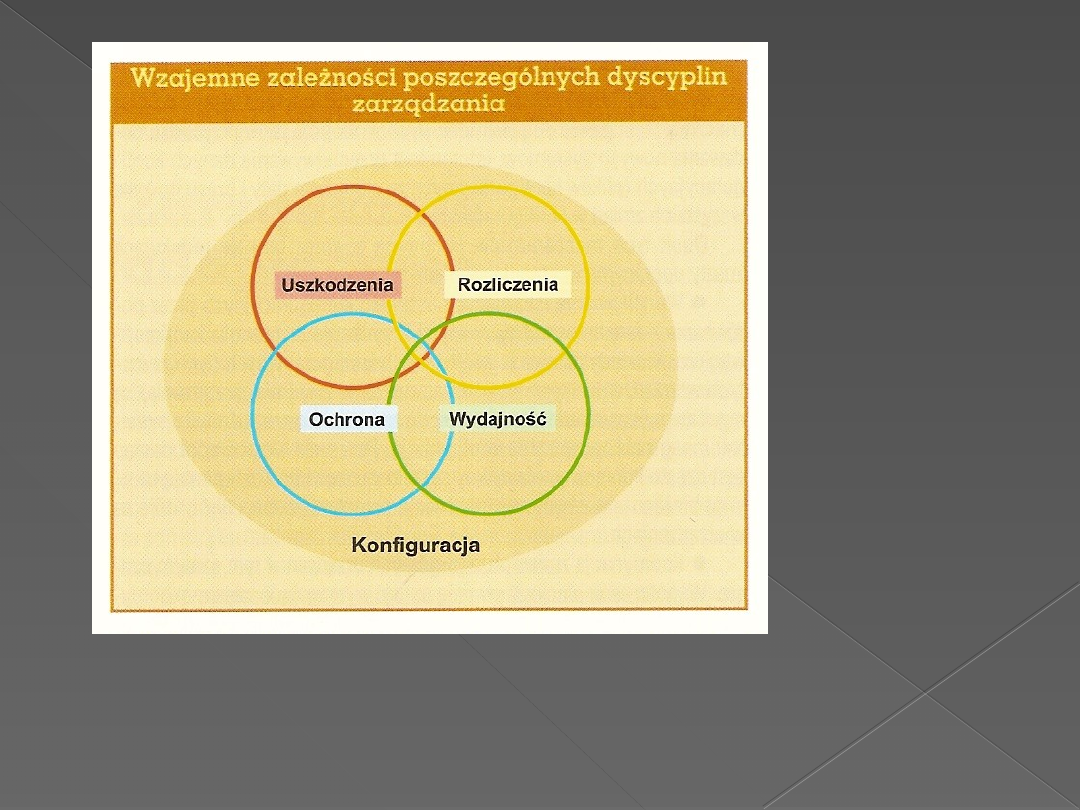

Wpływ zarządzania konfiguracją

na inne funkcje zarządzania

Efektywne zarządzanie musi korzystać z informacji pochodzących z wielu różnych urządzeń

sieciowych, obejmujących: rutery, przełączniki, serwery itp. Bez wiedzy o tym, w jakim celu

zostato skonfigurowane urządzenie, nie jest możliwe ustalenie, czy wykonuje ono swoje

funkcje poprawnie.

Zarządzanie uszkodzeniami jest procesem identyfikacji uszkodzeń i ich usuwania. Znajomość

konfiguracji wszystkich urządzeń w sieci i sposobu ich skonfigurowania pod kątem

różnorodnych usług jest podstawą efektywnego rozwiązywania problemów uszkodzeń.

Wiedza o tym, jak urządzenie jest skonfigurowane, i jego roli, jaką pełni w dużej sieci,

pomaga w lokalizowaniu problemów.

Wydajność zasobu można wyliczyć, mierząc pracę wykonaną w określonym czasie. W

sieciach niezbędne jest śledzenie zarówno zapotrzebowania na moc, jak i jej zachowaną

rezerwę. Tutaj też informacja konfiguracyjna jest krytyczna. Konieczna jest np. znajomość

liczby kart interfejsowych w ruterach oraz ich skonfigurowania.

Podstawowa różnica pomiędzy zarządzaniem wydajnością i rozliczaniem polega na tym, że

do rozliczania potrzebna jest wiedza nie tylko o tym, jaki zakres prac został wykonany w

określonym czasie przez jeden lub więcej zasobów, ale także na rzecz kogo ta praca została

wykonana. Nie oznacza to, że system konfiguracyjny musi wykonywać funkcje billingowe.

Niezbędna jest jednak możliwość gromadzenia danych o tym, jak sieć została

skonfigurowana do wykonania usługi i na rzecz kogo została skonfigurowana.

Koniec

Document Outline

- Slide 1

- Zarządzanie desktopami

- Konfigurowanie desktopu

- Slide 4

- Dystrybucja oprogramowania i naprawianie aplikacji

- Inwentaryzacja

- Nadzór nad użytkownikami mobilnymi

- Zarządzanie łatkami i aktualizacją

- Zarządzanie zmianami konfiguracyjnymi

- Slide 10

- Wpływ zarządzania konfiguracją na inne funkcje zarządzania

- Slide 12

Wyszukiwarka

Podobne podstrony:

Dude System monitorowania sieci przy pomocy DUDE v1

Monitoring sieci w systemach BSD

Monitor Sieci

E biznes bez ryzyka Zarzadzanie bezpieczenstwem w sieci bezebi

Zarządzanie zasobami w sieci z wykorzystaniem wiersza poleceń, Soisk

monitoring - opracowne, PWR Politechnika Wrocławska, Systemy Zarządzania i Monitoring Środowiska (ap

Zarządzanie zasobami w sieci

SZIM, PWR Politechnika Wrocławska, Systemy Zarządzania i Monitoring Środowiska (api1990)

monitorowanie sieci transportowej

Narzedzia monitorowania sieci oraz uslug

Protokół LDAP jako metoda zarządzania zasobami sieci

więcej podobnych podstron