WYKŁAD III

Dr inż. Sławomir Przyłucki

spg@spg51.net

Standardy WI-FI 802.11

Inne standardy bezprzewodowe

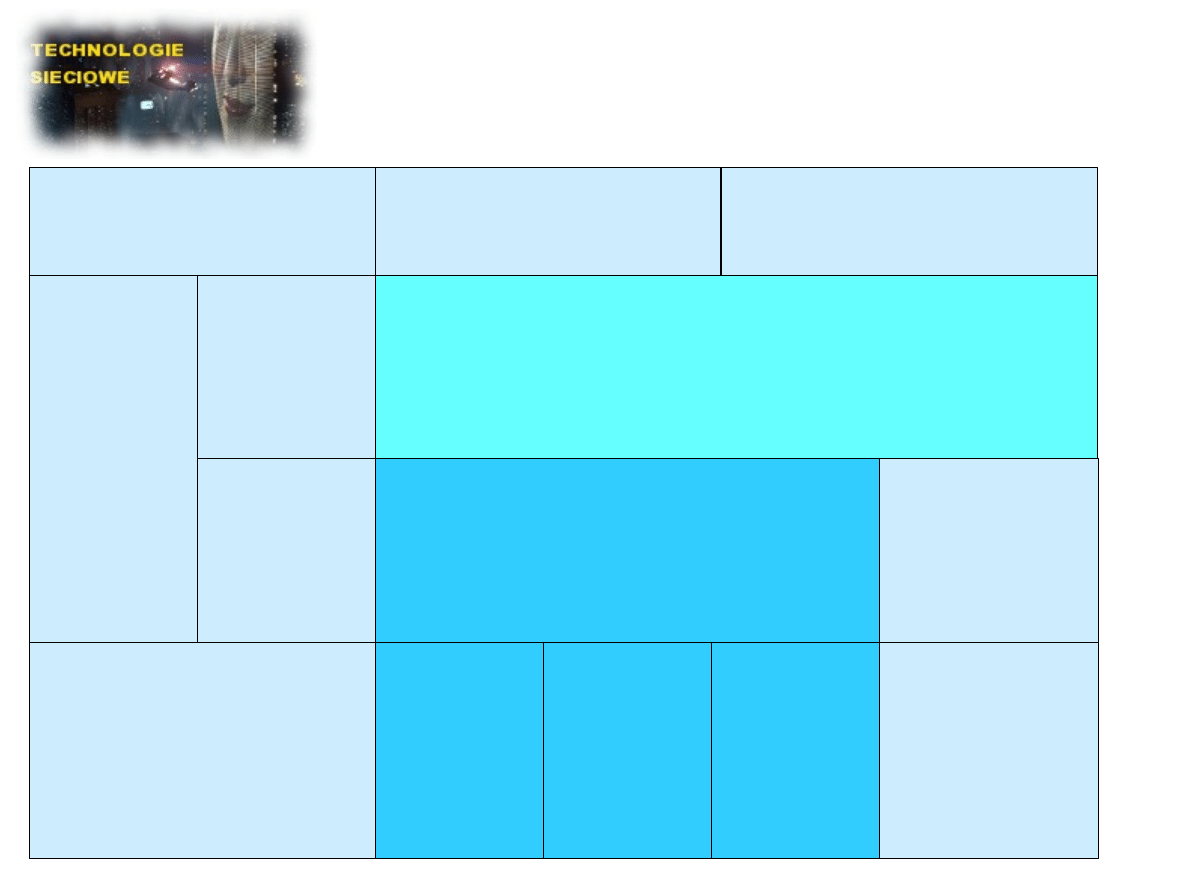

Budowa standardu IEEE802

Metody dostępu do nośnika

Adresowanie warstwy drugiej. Adresy MAC

MATERIAŁY: ftp://ftp.spg51.net

User: tsns

Passwd: tsns2011

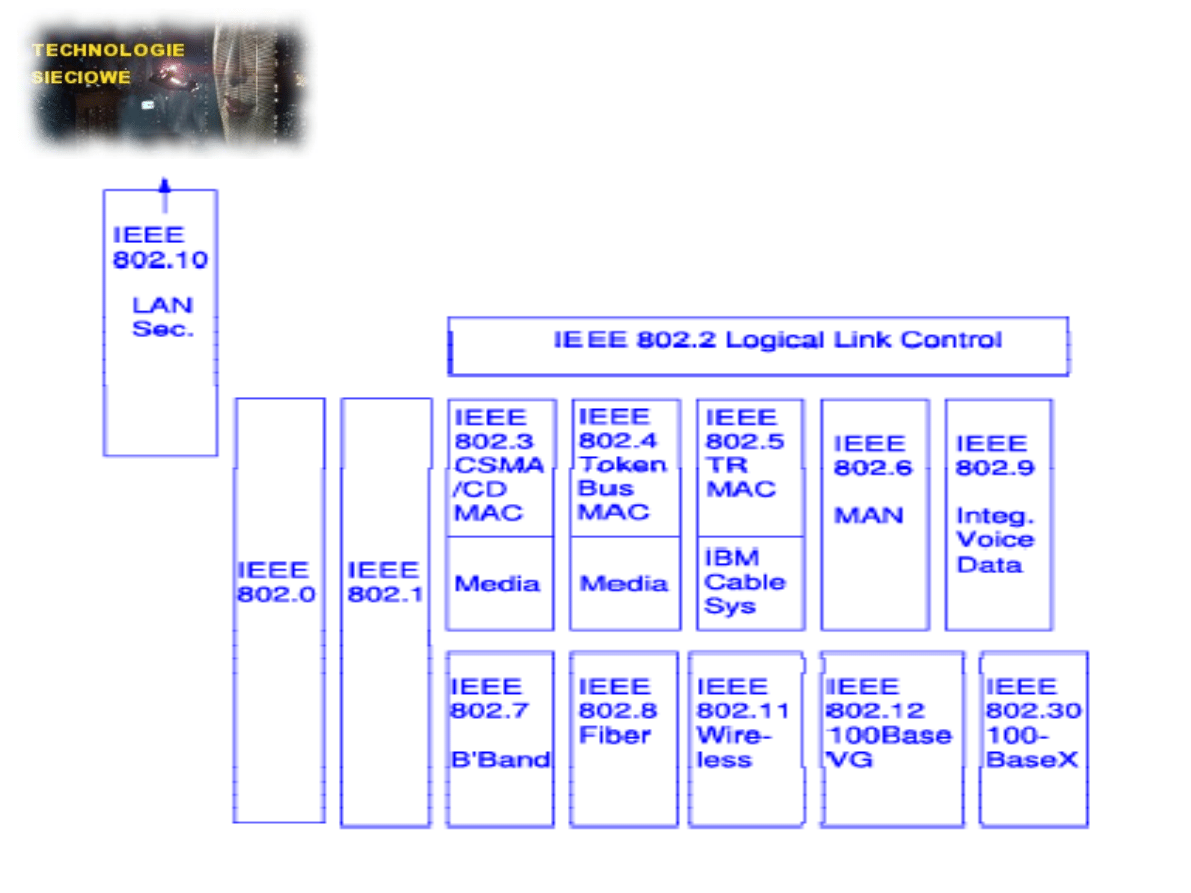

STANDARDY IEEE802.X

STANDARDY IEEE802.X

Sieć LAN, która używa rywalizacji jako podstawy do przyznawania

prawa do transmisji, określana jest jako wykorzystująca metodę

dostępu do nośnika na zasadzie rywalizacji.

Wszystkie urządzenia konkurujące ze sobą o dostępne pasmo

szerokości tworzą

domenę kolizji.

Dostęp na zasadzie rywalizacji jest dość prostym sposobem

regulowania dostępu, gdyż nie posiada on

żadnych scentralizowanych

mechanizmów

regulacyjnych. Zamiast tego każde urządzenie

przyłączone do sieci przyjmuje na siebie ciężar samodzielnego

przeprowadzenia transmisji.

Za każdym razem, kiedy urządzenie chce przesyłać dane,

musi

sprawdzić, czy kanał transmisyjny jest wolny

, czy też nie. Jeśli nie, to

urządzenie, które właśnie o mały włos wysłałoby dane, musi swój

„zamysł" porzucić i odczekać określony przedział czasu przed

podjęciem ponownej próby wysłania.

ZASADA RYWALIZACJI

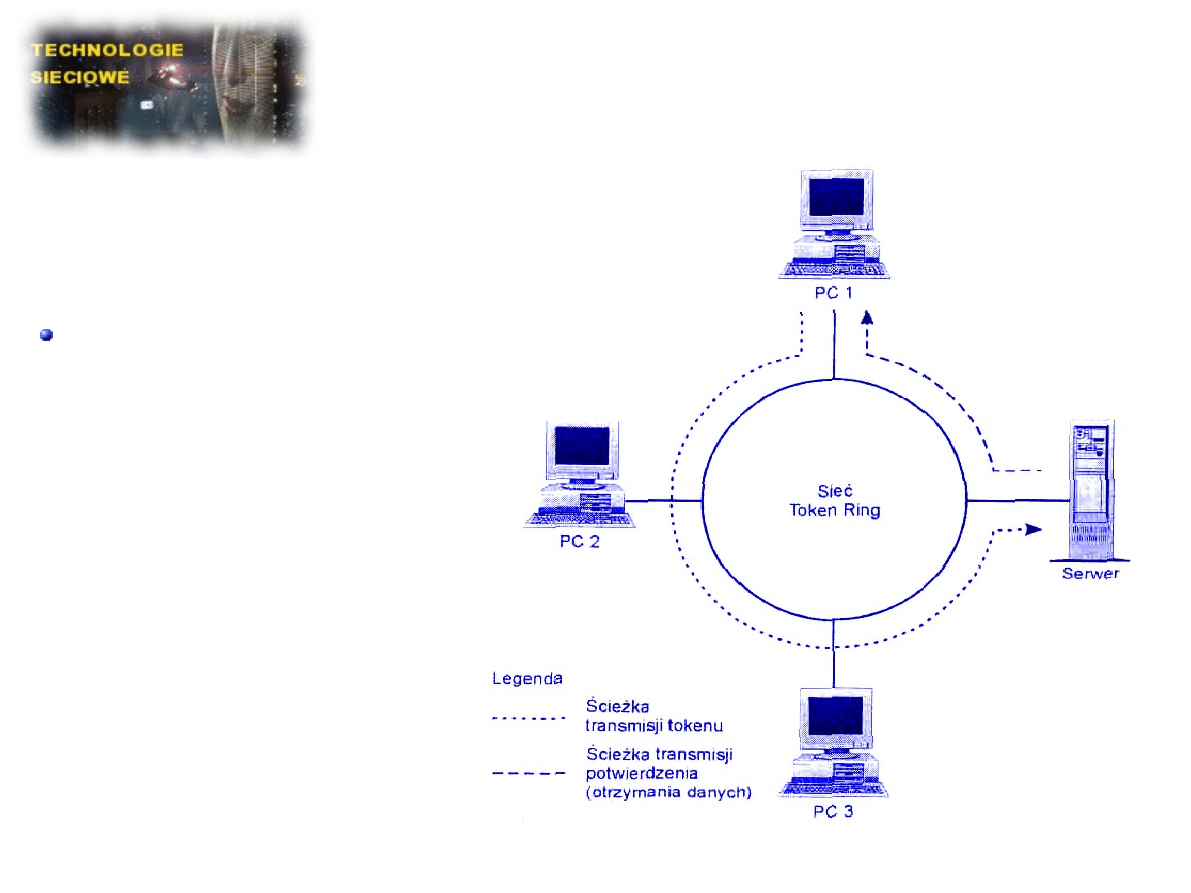

Token to specjalna ramka, która jest przesyłana w jednym

kierunku do kolejnych urządzeń wchodzących w skład pierścienia.

Innym sposobem dostępu do nośnika jest przesyłanie tokenu,

charakterystyczne dla sieci LAN opartych na topologii pierścienia.

Token uznawany jest przez wszystkie urządzenia za element

decydujący o dostępie do nośnika.

Aby umieścić jakiekolwiek dane w sieci, urządzenie musi

znajdować się w posiadaniu tokena. Jeśli go nie ma, musi

poczekać, aż otrzyma go od sąsiada poprzedzającego go w

pierścieniu.

PRZESYŁANIE TOKENU

PRZESYŁANIE TOKENU

Metoda dostępu na zasadzie priorytetu żądań wykorzystywana jest w

sieciach odpowiadających specyfikacji IEEE 802.12 100 Mbps o

ramkach formatu Token Ring lub Ethernet oraz topologii gwiazdy.

Sprawdzanie to wykonywane jest w kolejności portów i ma na celu

określenie, które z nich zgłaszają żądania transmisji.

Po rozpoznaniu zgłoszenia koncentrator

określa jego priorytet,

który

może być normalny lub wysoki. Powodem wprowadzania priorytetów jest

potrzeba umożliwienia uprzywilejowanego dostępu do nośnika procesom,

które obsłużone muszą być w określonym czasie.

Jest to metoda

cyklicznego przyznawania prawa dostępu

, w której

centralny koncentrator regularnie sprawdza stan portów

PRIORYTET ŻĄDAŃ

PRIORYTET ŻĄDAŃ

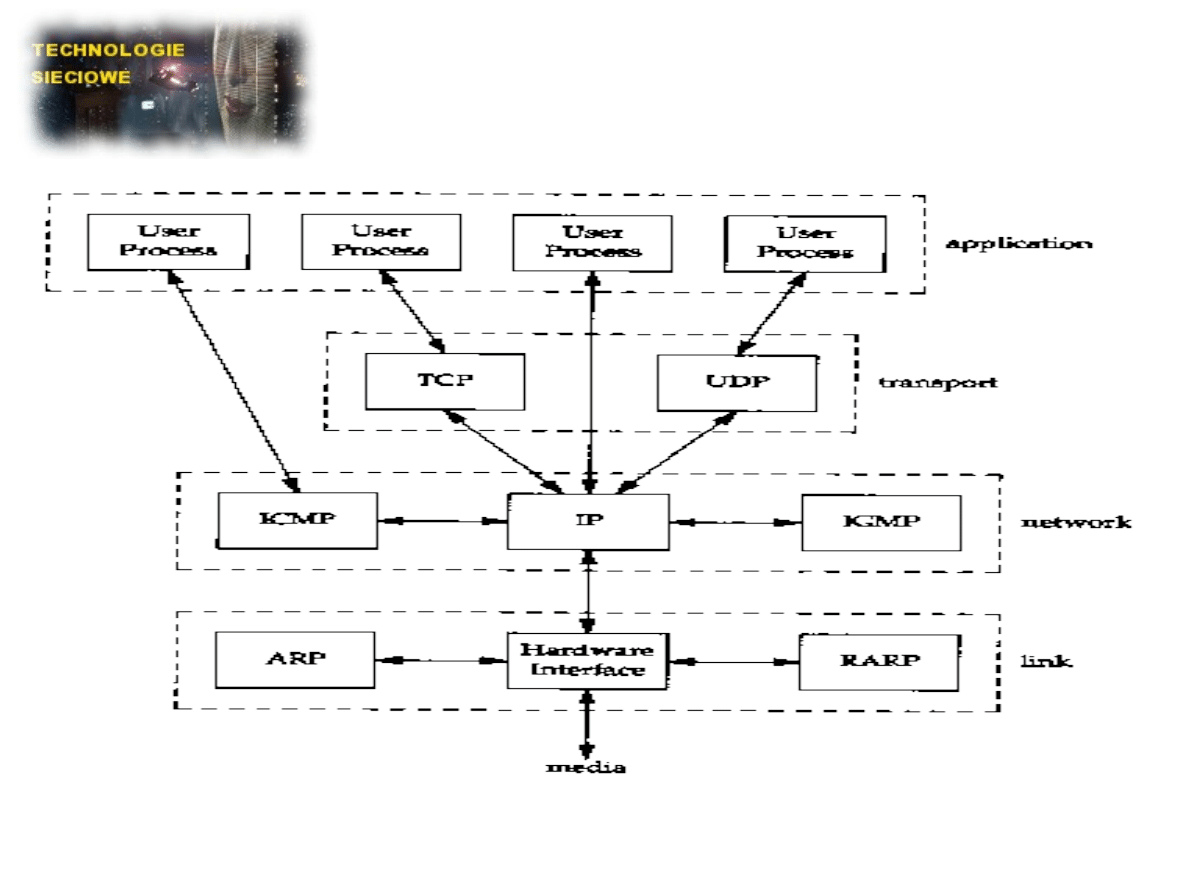

Internet Layer

Media

Access

Control

Layer

Data

Link

Layer

Logical

Link

Control

Layer

TCP/IP Internet Layer

Standards

Other Internet Layer

Standards

802.2

Other MAC

Standards

(802.5, etc.)

Ethernet 802.3 MAC Layer

Standards

Physical Layer

10

Base-T

100

Base-TX

1000

Base-TX

Other

Physical

Layer

Standards

(802.5, etc.)

STANDARD IEEE802 - cd

STANDARD IEEE802 - cd

WARSTWA LLC I MAC IEEE802

WARSTWA LLC I MAC IEEE802

Sterowanie łączem danych jest mechanizmem uniezależniającym

protokoły warstw sieci i transportu od różnych odmian architektury

sieci LAN.

Warstwa LCC jest wyższym podwarstwą łącza danych.

Izoluje ona protokoły wyższej warstwy od właściwej metody

dostępu oraz nośnika.

Warstwa MAC jest niższym składnikiem warstwy łącza danych w

architekturze IEEE.

Odpowiada ona za połączenie z warstwą fizyczną oraz

zapewnia udany przebieg nadawania i odbioru.

Warstwa sterowania dostępem do nośnika odpowiada za

opakowywanie wszystkich danych otrzymywanych z warstwy LLC

w ramki.

Warstwa jest także odpowiedzialna za przeprowadzanie testu

integralności danych, używanego do sprawdzania, czy zawartość

ramki nie została uszkodzona lub zmieniona podczas transmisji.

ADRESOWANIE W

ADRESOWANIE W

STANDARDZIE IEEE 802

STANDARDZIE IEEE 802

Każde urządzenie podłączone do sieci LAN musi być

identyfikowane za pomocą adresu fizycznego, określany też

mianem adresu sprzętowego

Adres stacji jest nazywany adresem MAC

Każda karta sieciowa odfiltrowuje adresowane do niej ramki,

czyli sprawdza:

(1) czy adres docelowy w ramce pokrywa się z adresem

fizycznym stacji

(2) przekazuje ramki do dalszego przetwarzania w stacji

w przypadku zgodności adresów, bądź

(3)

odrzuca

ramki,

gdy

zostanie

stwierdzona

niezgodność.

DODAĆ BUDOWE ADRESU !!!!!!!!

ADRESOWANIE W

ADRESOWANIE W

STANDARDZIE IEEE 802

STANDARDZIE IEEE 802

Zalecenia IEEE dopuszczają adresy 16 lub 48 bitowe. Częściej

stosowanej są 48 bitowe.

Ogólnie akceptowanym administratorem adresów dla sieci LAN jest

IEEE. Organizacja ta przyznaje producentom sprzętu 6 bajtowe bloki

adresowe:

3 pierwsze bajty każdego z tych bloków (24 bity) mają strukturę

określona przez IEEE.

Pozostałe 3 bajty mogą być zagospodarowane przez producenta.

Wśród tych pierwszych 24 bitów określanych mianem kodu

producenta dwa pierwsze bity mają specjalne znaczenie. Jest to bit

U/L (ang. Universal/Local), który definiuje globalne (U/L=1) bądź

lokalne (U/L=0) znaczenie adresu. Drugi bit G/I (ang.

Group/Individual) definiuje czy adres dotyczy pojedynczego

urządzenia (G/I=0) czy grupy urządzeń (G/I=1).

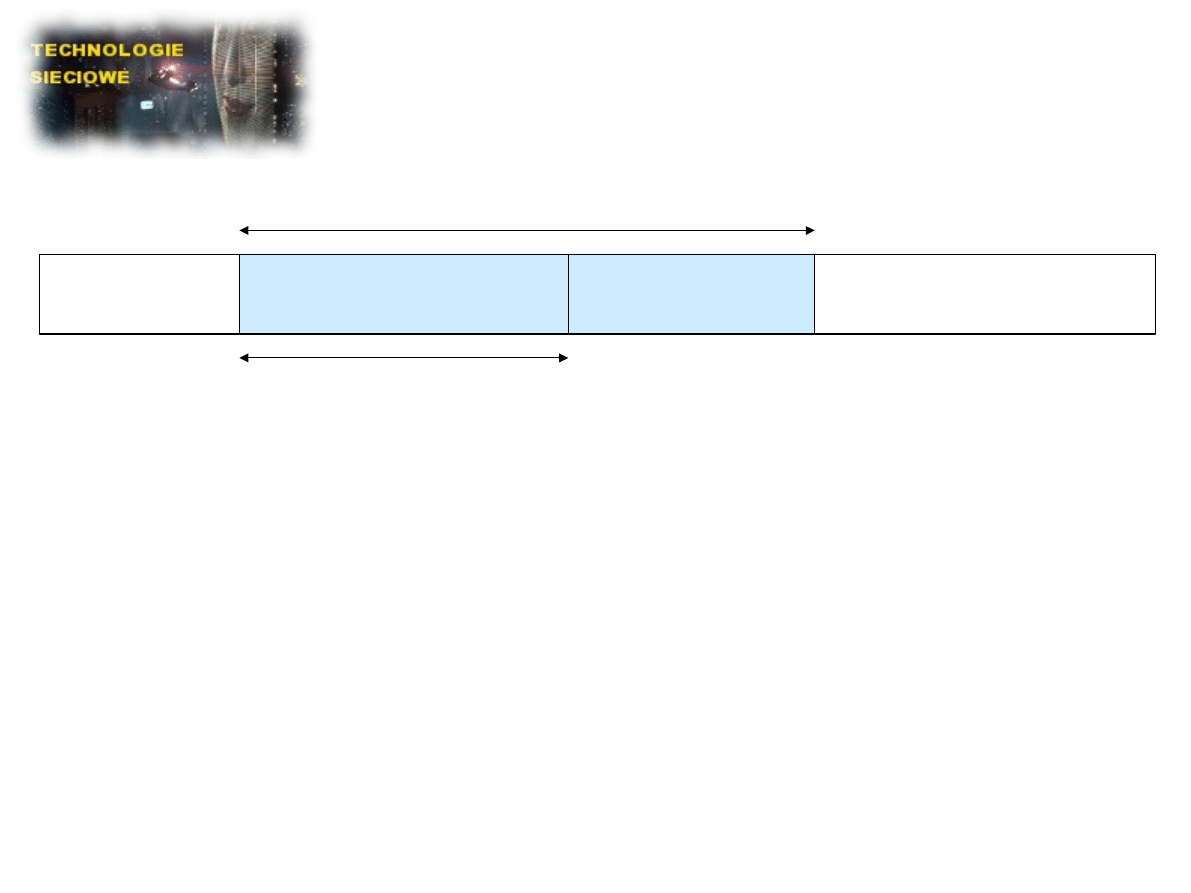

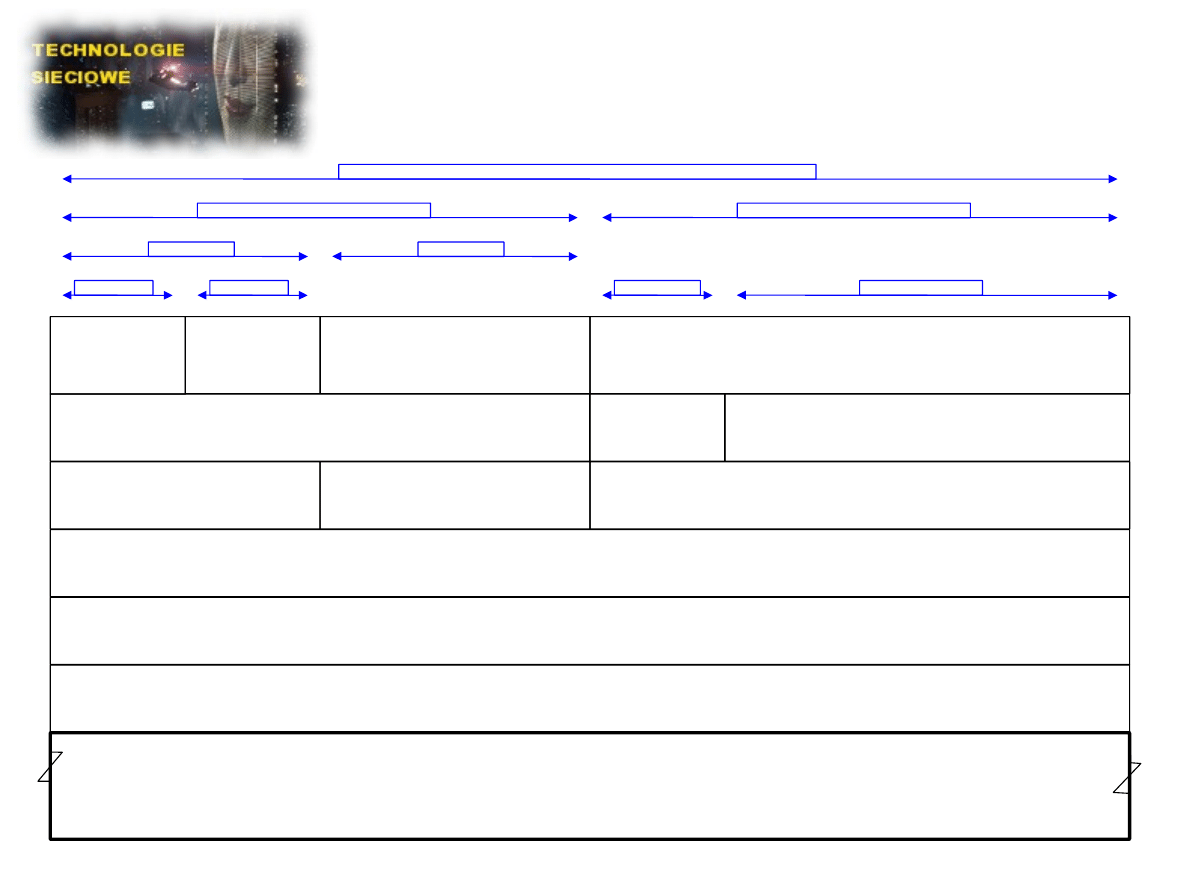

RAMKA IEEE802.3 ORAZ

RAMKA IEEE802.3 ORAZ

PODRAMKA LLC

PODRAMKA LLC

Preambuła, ang. preamble (7 octets)

Znacznik początku ramki, ang. Start Frame Designatot (1 octet)

Adres docelowy, ang. Destination Address (6 octets)

Adres źródłowy, ang. Source Address (6 octets)

Długość ramki, ang. Length (2 octets)

Pole danych, ang. Data Field

Nagłówek LLC, ang. LLC 802.2 Header

Pakiet IP, ang. IP Packet

Dopełnienie, ang. PAD (by uzyskać PAD+Data Field równej 46 oktetów)

Sekwencja kontrolna ramki, ang. Frame Check Sequence (4 octets)

Ethernet 802.3

MAC Header

LLC 802.2

Header

IP Packet

Ethernet

Trailer

Ethernet Data Field:

LLC Frame

Preamble

SFD

Dest. Address

Src. Address

Length

Frame

Check

Sequence

LLC Data Field:

IP Packet

PIERWSZE PODEJŚCIE -

PIERWSZE PODEJŚCIE -

ALOHA

ALOHA

Stosowana w Packet Radio

Kiedy stacja posiada dane do wysłania, formuje ramkę i wysyła

ją.

Stacja nadawcza nasłuchuje nośnik (czas ustalany losowo) i

oczekuje ACK.

Jeżeli nie nadeszło potwierdzenie odbioru (ACK), następuje

retransmisja.

Jeśli brak ACK po retransmisji, ramka jest odrzucana.

Odbiorca sprawdza poprawność ramki.

Jeżeli ramka jest OK a wskazany w niej adres zgadza się z

adresem nadawcy, wysyłane jest potwierdzenie ACK.

Ramka może być uszkodzona przez zaklócenia lub transmisję z

innej stacji nadawczej (kolizja).

Nakładające się transmisje powodują kolizje i retransmisje/utratę

danych.

ALOHA + MECHANIZM SZCZELIN

ALOHA + MECHANIZM SZCZELIN

Zastosowano podział czasu na przedziały

równe czasowi transmisji pojedynczej ramki.

Konieczne jest stosowanie centralnej

synchronizacji.

Transmisja rozpoczyna się na początku

przedziału czasu.

Ramki bądź mijają się bądź całkowicie

nakładają

.

ALOHA

ALOHA

ze

ze

szczelinami

szczelinami

czasowymi

czasowymi

CSMA -

CSMA -

Carrier Sense Multiple Access

Carrier Sense Multiple Access

Czas propagacji sygnału jest

znacznie

mniejszy

niż

czas

transmisji.

Wszystkie

stacje

wiedzą

o

rozpoczęciu

transmisji

prawie

jednoczesnie.

Najpierw nadawca sprawdza czy

kanał jest wolny (carrier sense).

Jeśli

medium

nie

jest

wykorzystywane, nadawca może

zacząć nadawanie.

Jeżeli dwie lub więcej stacji zacznie

nadawanie, następuje kolizja.

Nadawca oczekuje na ACK przez

losowo określony okres czasu.

Jeśli

brak

ACK,

następuje

retransmisja

.

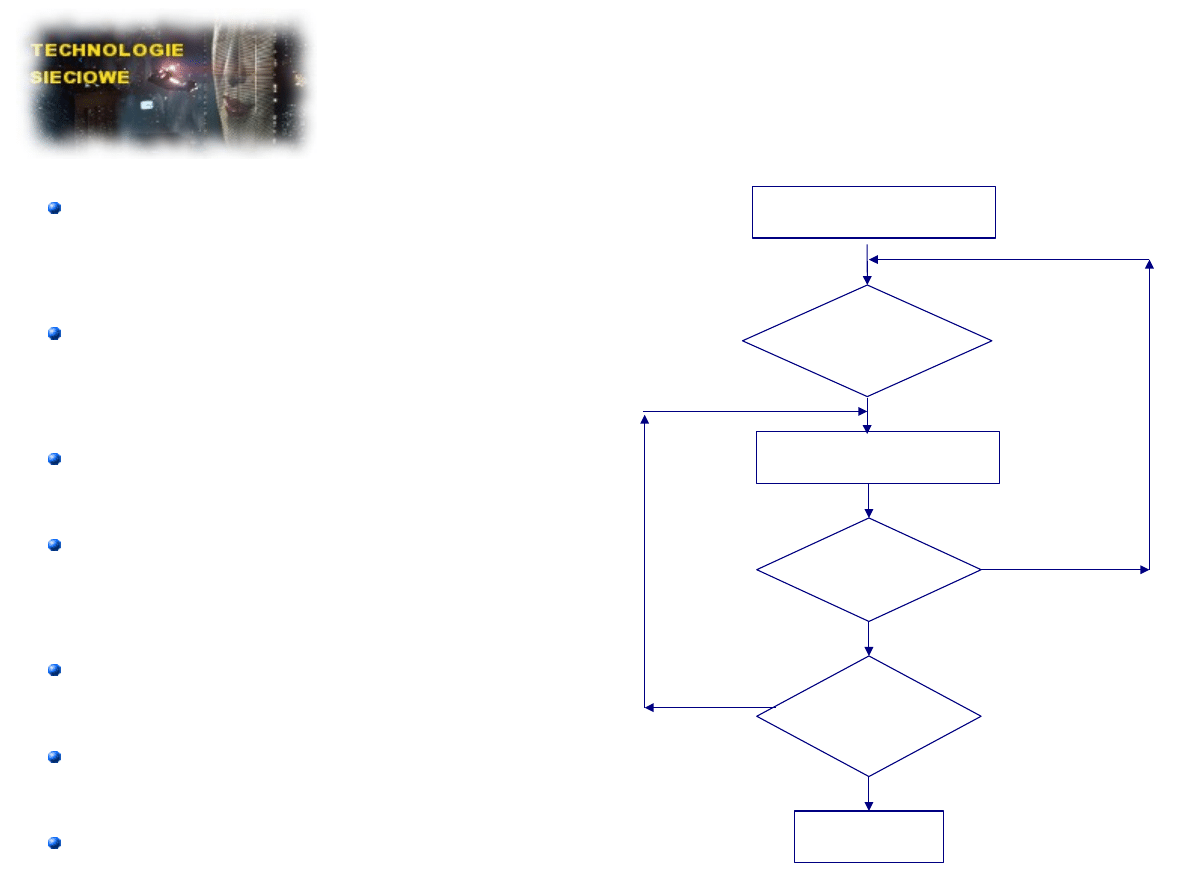

N

T

Przed nadaniem

Kanał

wolny?

Nadawanie

Koniec

danych

Stop

Kolizja

T

N

CSMA/CD - Carrier Sense Multiple

CSMA/CD - Carrier Sense Multiple

Access with Collision Detection

Access with Collision Detection

Nowa metodologia dostępu do

nośnika

zastosowana

w

Ethemecie II nazwana została

więc wielodostępem do łącza

sieci z badaniem stanu kanału i

wykrywaniem

kolizji

(ang.

CSMA/CD - Carrier Sense

Multiple Access with Collision

Detection).

Czas trwania transmisji jest

ograniczony.

Sprzęt

musi

zapewnić minimalny czas jałowy

między transmisjami co oznacza,

że żadne dwa komputery, które

przesyłają między sobą dane, nie

zajmują sieci, bez dania szansy

innym komputerom na przesłanie

danych.

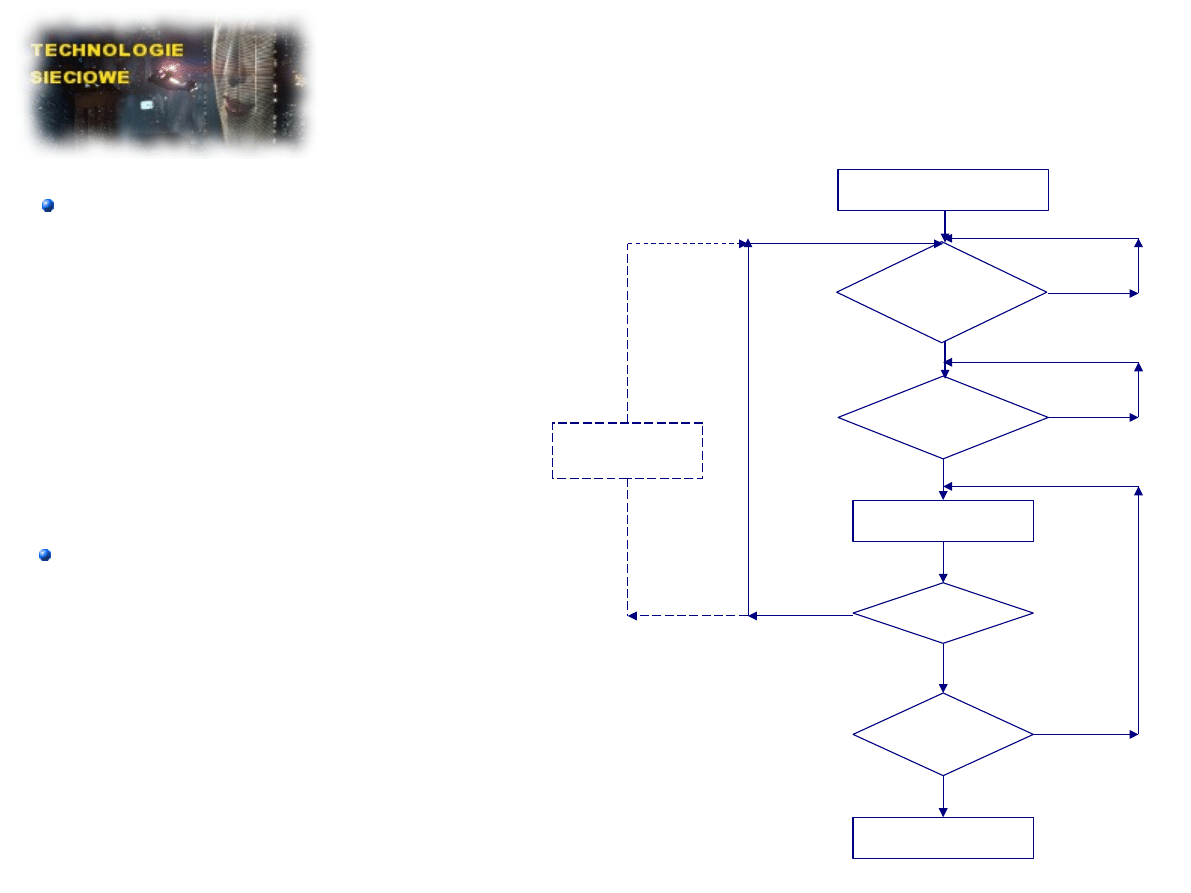

Przed nadawaniem

Szczelina

do

testu?

Kanał

wolny?

Nadawanie

Kolizja

Koniec

Stop

N

T

T

N

T

N

N

T

Podtrzymanie

kolizji

Podtrzymanie

kolizji ma na celu

poinformowanie

wszystkich

o

kolizji,

a

tym

samym

zapewnienie sobie

dostępu do łącza.

CSMA/CD - ALGORYTM

CSMA/CD - ALGORYTM

1.

Carrier Sense Multiple Access (CSMA)

–

Jeśli stacja chce nadać dane, musi sprawdzić stan nosnika

•

Jeśli nośnik jest niewykorzystywany, moze nadawać.

•

Jeśli łącze jest zajęte, nadawca musi poczekać, aż transmisja

w łączu sie zakończy.

2.

Collision Detection (CD)

–

Jeśli wystąpi kolizja (dwie lub więcej stacji nadaje jednocześnie),

•

Wszyscy nadawcy przerywają transmisje i oczekują losową

długość czasu

•

Pierwsza ze stacji, która zakończyła oczekiwanie może

rozpocząć nadawanie

–

Warunkim rozpoczęcia nadawania jest brak transmisji na

łączu

–

Jeśli nośnik jest zajęty, stacja musi odczekać do

zakończenia transmisji.

CSMA/CD – ALGORYTM - cd

CSMA/CD – ALGORYTM - cd

3.

Collision Detection (CD)

Jeśli wystąpi wielokrotna kolizja,

Losowy czas oczekiwania jest powiększany za każdym razem

Po 16 kolizji, nadawca odrzuca ramke, którą starał się wysłać.

W przypadku podłączenia interfejsy Ethernet do

koncentratora, wykorzystywany jest dostęp

CSMA/CD. Dostęp CSMA/CD nie jest używany

przy połączeniach z przełącznikami.

TOKEN RING - ALGORYTM

TOKEN RING - ALGORYTM

Aby

umieścić

jakiekolwiek

dane

w

sieci, urządzenie musi

znajdować

się

w

posiadaniu tokena. Jeśli

go

nie

ma,

musi

poczekać, aż otrzyma go

od

sąsiada

poprzedzającego go w

pierścieniu.

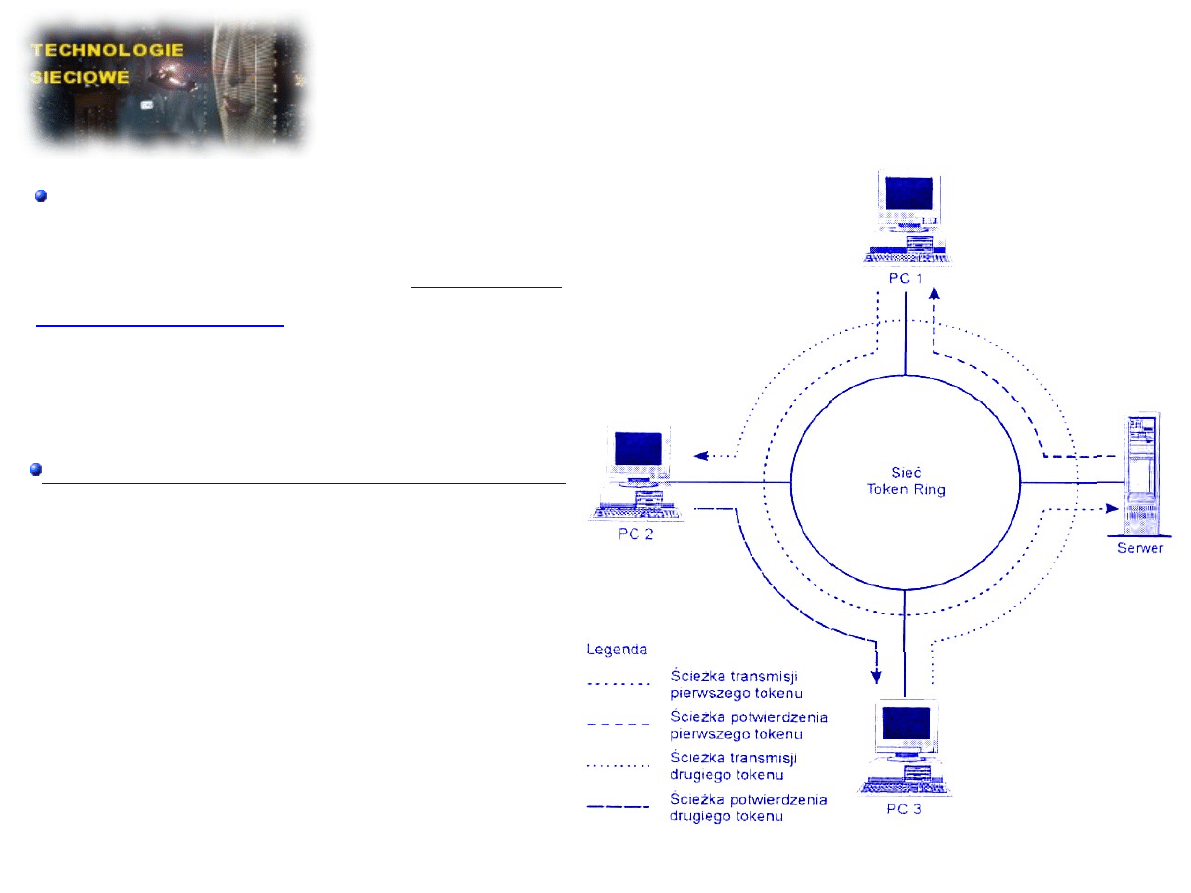

SIECI FDDI

SIECI FDDI

Sieci

FDDI

korzystają

ze

schematu przesyłania tokenu ze

znaczącą różnicą. Stacje

nie muszą

już wstrzymywać

się z dalszą pracą

do

czasu

otrzymania

przez

nadawcę

potwierdzenia

dostarczenia przesyłanej ramki.

Mechanizm szybkiego uwalniania

jest mechanizmem dość prostym.

Bezpośrednio po wysłaniu ramki

(zawierającej token zamieniony na

pole początku ramki) urządzenie

przesyłające dane wysyła drugi

token. Dzięki temu kolejne stacje

pierścienia

nie

muszą

już

wstrzymywać się z przesyłaniem

danych do czasu, aż ramka z

danymi powróci do jej nadawcy.

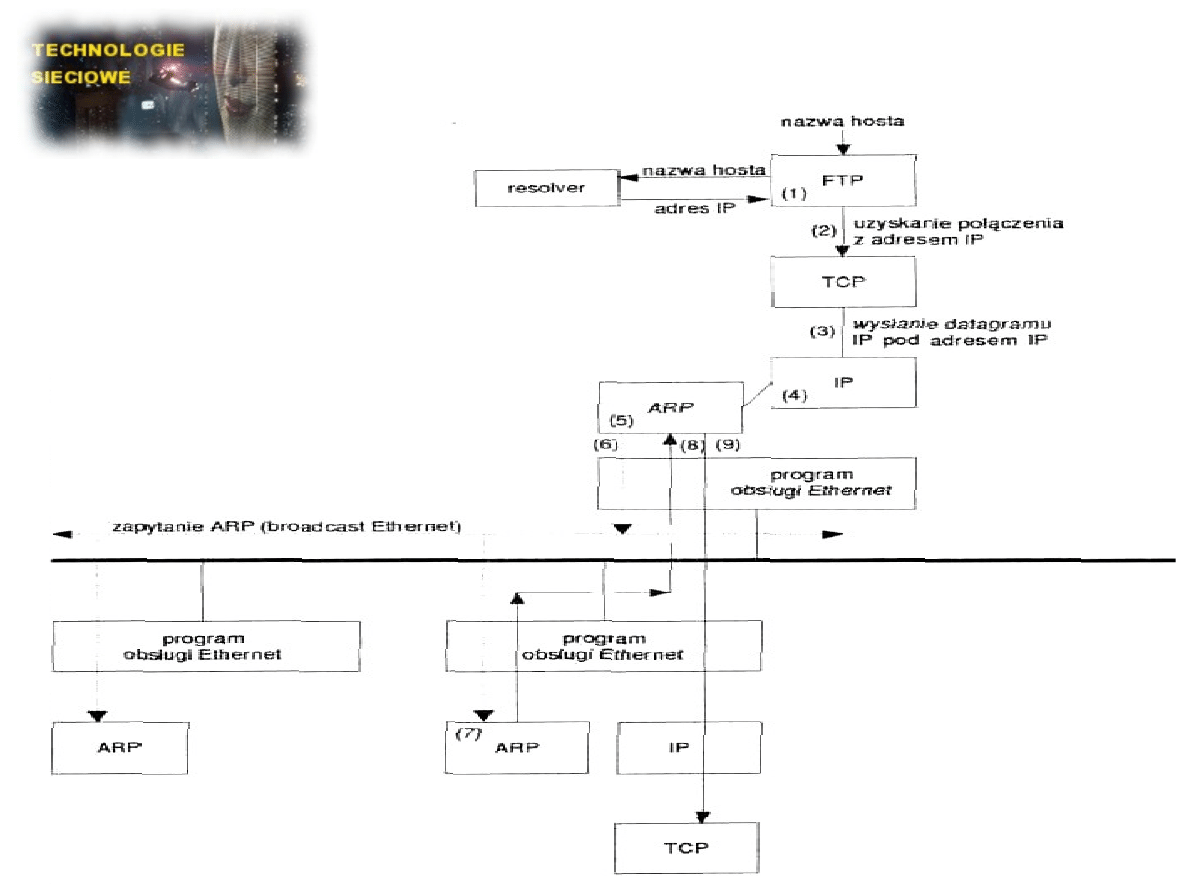

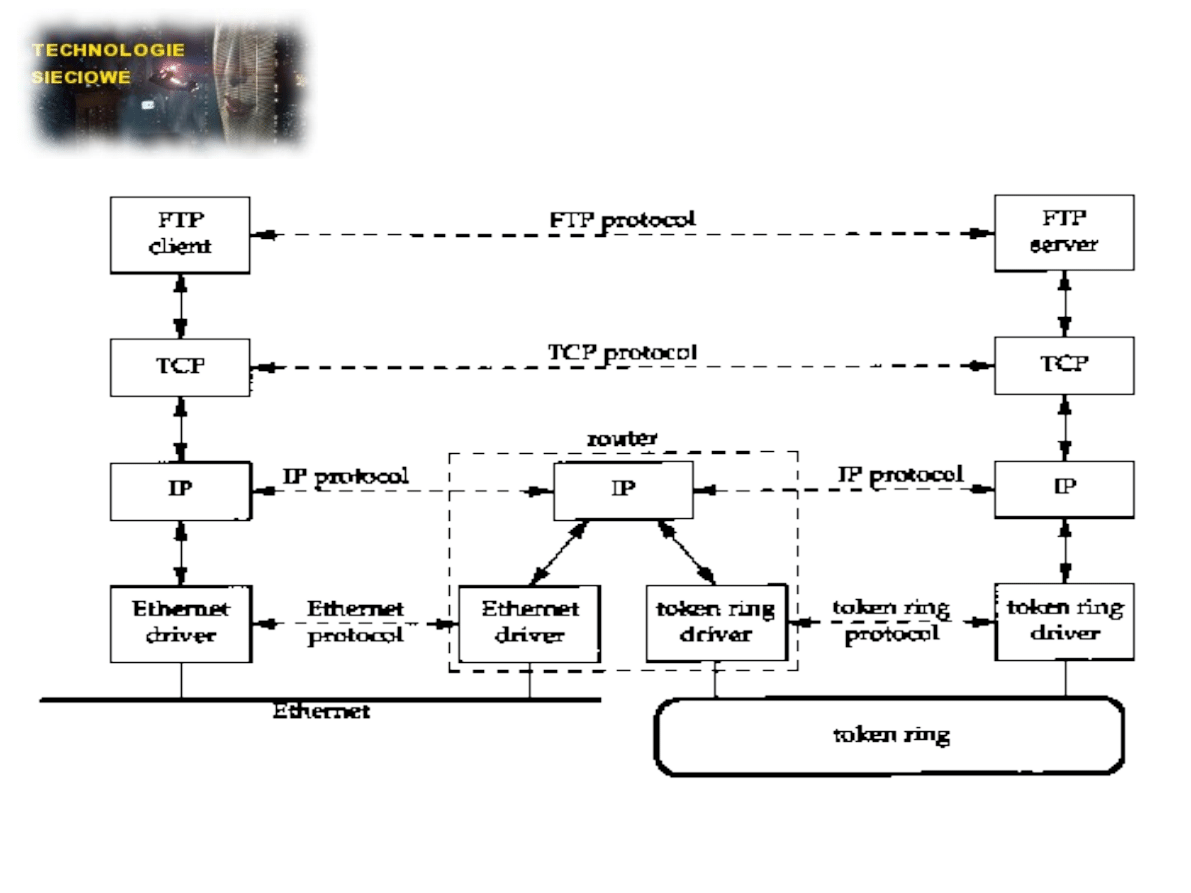

W schemacie adresowania TCP/IP każdy komputer ma

przypisany 32-bitowy adres jednoznacznie identyfikujący go w

sieci. Jednak dwie maszyny mogą się komunikować tylko wtedy

kiedy znają nawzajem swoje adresy fizyczne. Zachodzi więc

potrzeba przekształcenia adresu IP na adres fizyczny tak aby

informacja mogła być poprawnie przesyłana.

Gdy komputer A chce odwzorować adres IP komputera B,

wówczas rozgłasza za pomocą protokołu ARP specjalny pakiet, w

którym prosi komputer o podanym adresie IP, aby dał odpowiedź

zawierającą jego adres fizyczny. Wszystkie komputery w sieci

otrzymują tę prośbę, ale tylko komputer B rozpoznając swój adres

IP wysyła odpowiedź która zawiera jego adres fizyczny.

ARP (ang. Address Resolution Protocol)

ODWZOROWYWANIE

ODWZOROWYWANIE

ADRESÓW WARSTWY 2 I 3

ADRESÓW WARSTWY 2 I 3

DZIAŁANIE PROTOKOŁU ARP

DZIAŁANIE PROTOKOŁU ARP

Adres IP jest zwykle przechowywany w pamięci zewnętrznej

komputera, skąd jest pobierany w trakcie ładowania systemu

operacyjnego. Komputery bez dysku twardego pobierają

adres IP z maszyny uprawnionej do świadczenia usług RARP,

po przesłaniu zapytania z własnym adresem fizycznym.

RARP (ang. Reverse Address Resolution Protocol)

Komputer A rozgłasza zapytanie o swój adres IP do

wszystkich komputerów wraz ze swoim adresem fizycznym,

wskazując siebie jako odbiorcę. Zapytanie dociera do

wszystkich komputerów w sieci, ale przetwarzają je i udzielają

odpowiedzi tylko maszyny uprawnione do świadczenia usług

RARP.

PROTOKÓŁ RARP

PROTOKÓŁ RARP

Serwer DHCP wykorzystuje

trzy metody

trzy metody przypisywania adresów:

Serwer DHCP definiuje trzy zegary, które są inicjowane w

komputerze klienta (mogą być jawne lub domyślne):

•

przydział statyczny IP do danego komputera (ustawienie

„ręczne”),

•

automatyczny przydział statyczny przy pierwszym

starcie komputera i kontakcie z serwerem,

•

przydział dynamiczny, w którym serwer wynajmuje adres

IP na określony czas.

•

czasu wynajmu,

•

czasu odnawiania – standardowo 50% czasu wynajmu,

•

czasu przewiązywania – standardowo 87,5% czasu wynajmu.

USŁUGA DHCP - CZ.I

USŁUGA DHCP - CZ.I

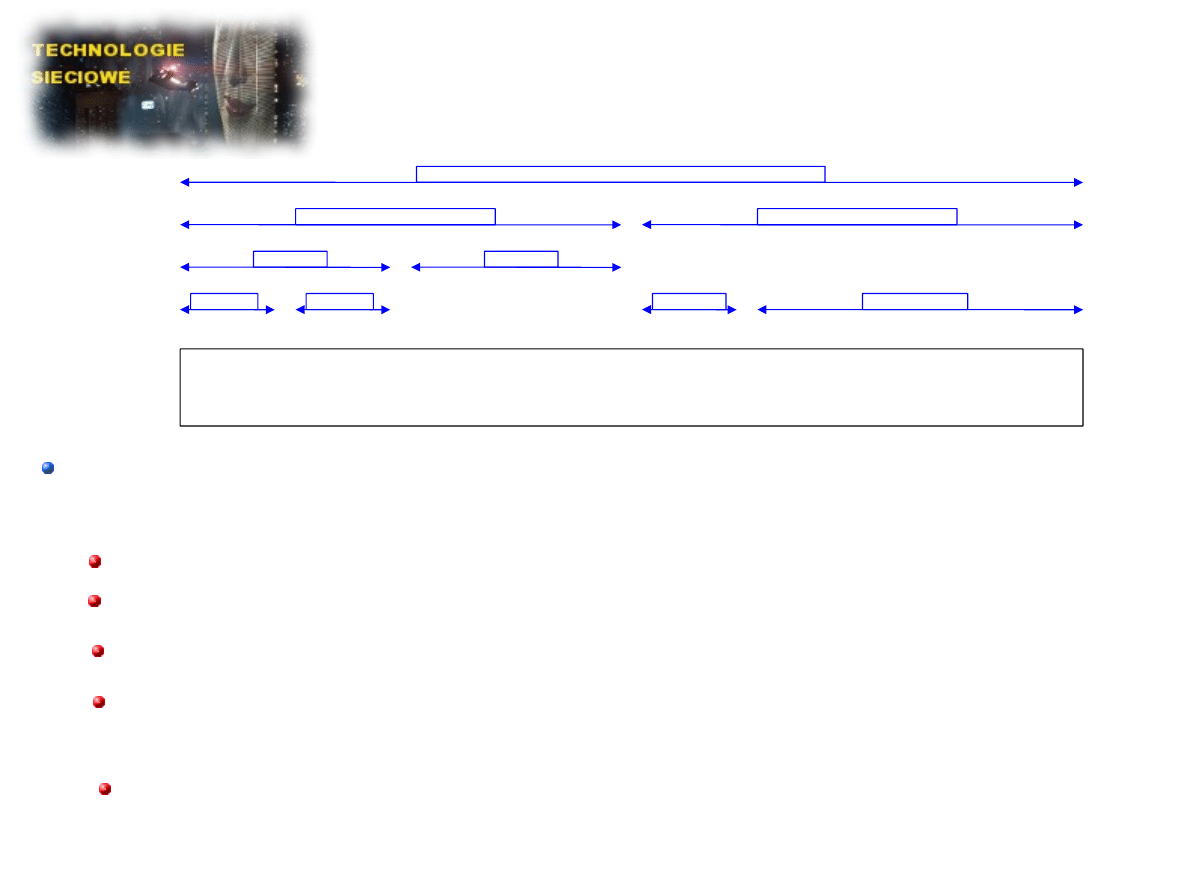

INICJUJ

WYBIERZ

PROŚBA

POWIĄZANIE

PRZEWIĄŻ

ODNÓW

[ ] / DHCPDISCOVER

DHCPOFFER / [ ]

[ ] / DHCPRQUEST

DHCPACK / [ ]

DHCPACK / [ ]

DHCPNAK / [ ]

DHCPNACK

LUB skończył się

czas wynajmu

[ ] / DHCPRELEASE

(skasowanie wynajmowania)

[ ] / DHCPREQUEST

(minął czas odnawiania -

stand. 50% czasu

wynajmu)

DHCPREQUEST

(minął czas

przewiązywania –

stand. 87,5% czasu

wynajmu)

USŁUGA DHCP - CZ.II

USŁUGA DHCP - CZ.II

DHCPDISCOVER

– Klient wykorzystując transmisję broadcast wyszukuje

dostępne serwery DHCP w sieci lokalnej,

DHCPOFFER - Serwer do klienta w odpowiedzi na komunikat DHCPDISCOVER

z ofertą konfiguracji parametrów,

DHCPREQUEST – Klient wykorzystując transmisję broadcast wysyła do

serwerów żądanie otrzymania parametrów od jednego z serwerów,

DHCPACK – Serwer do klienta z parametrami konfiguracyjnymi oraz

przyznanym adresem sieciowym,

DHCPNAK – Serwer do klienta z odmową zapytania o parametry konfiguracyjne

(np. żądany adres IP został już przydzielony), klient po otrzymaniu komunikatu

DHCPNAK za każdym razem rozpoczyna proces konfiguracji parametrów sieci,

DHCPDECLINE – Klient do serwera ze wskazaniem niepoprawnych parametrów

(np. adres sieciowy),

DHCPRELEASE – Klient do serwera zwalania adres sieciowy i anuluje pozostałe

dzierżawy.

KOMUNIKTY DHCP

KOMUNIKTY DHCP

Pojedynczy system sieciowy

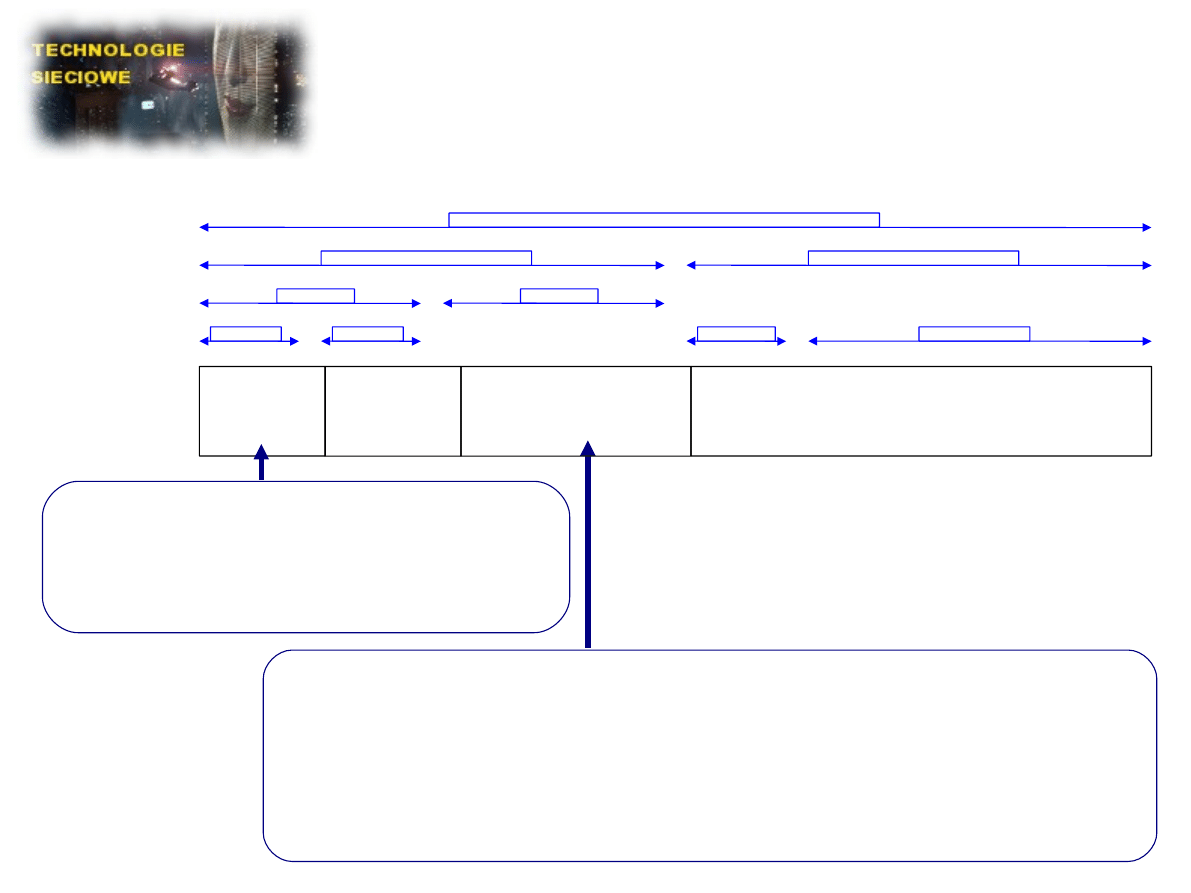

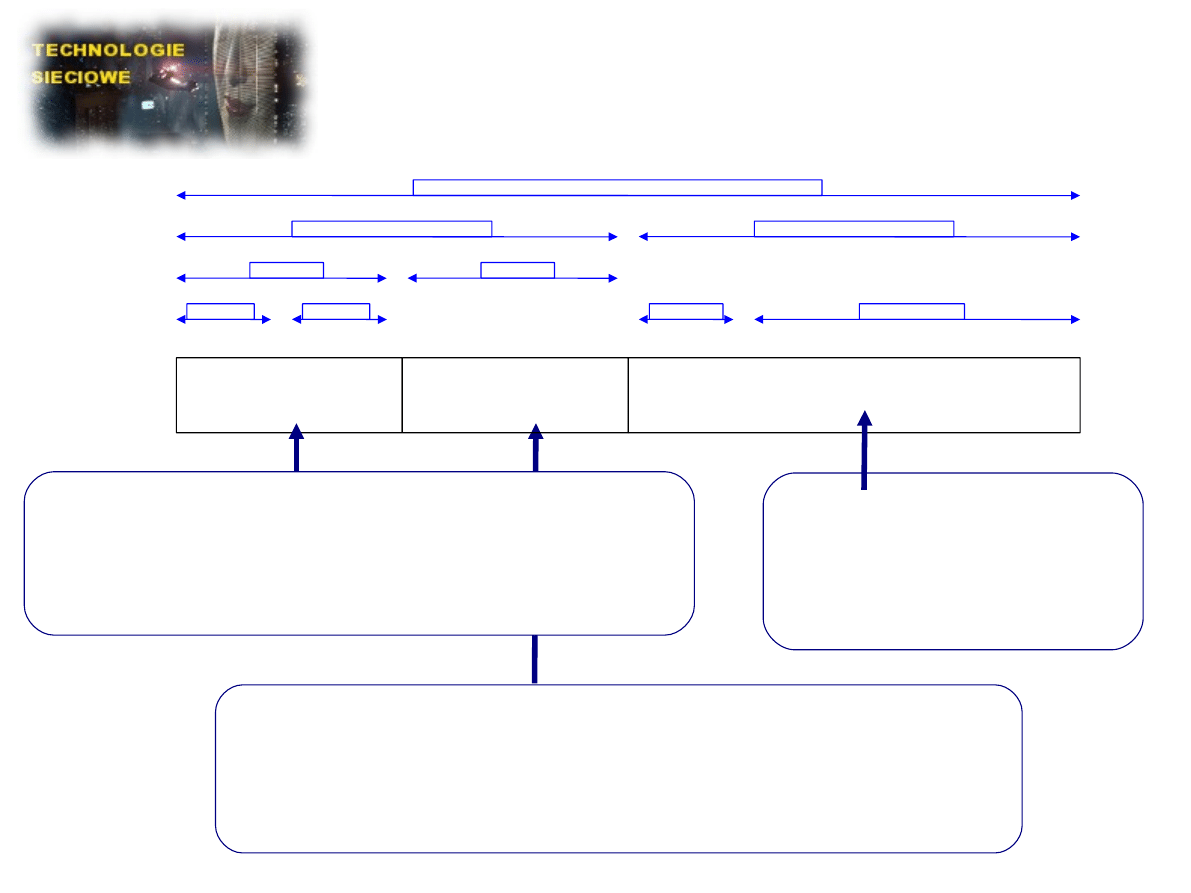

MODEL OSI A PRZESYŁ

MODEL OSI A PRZESYŁ

DANYCH

DANYCH

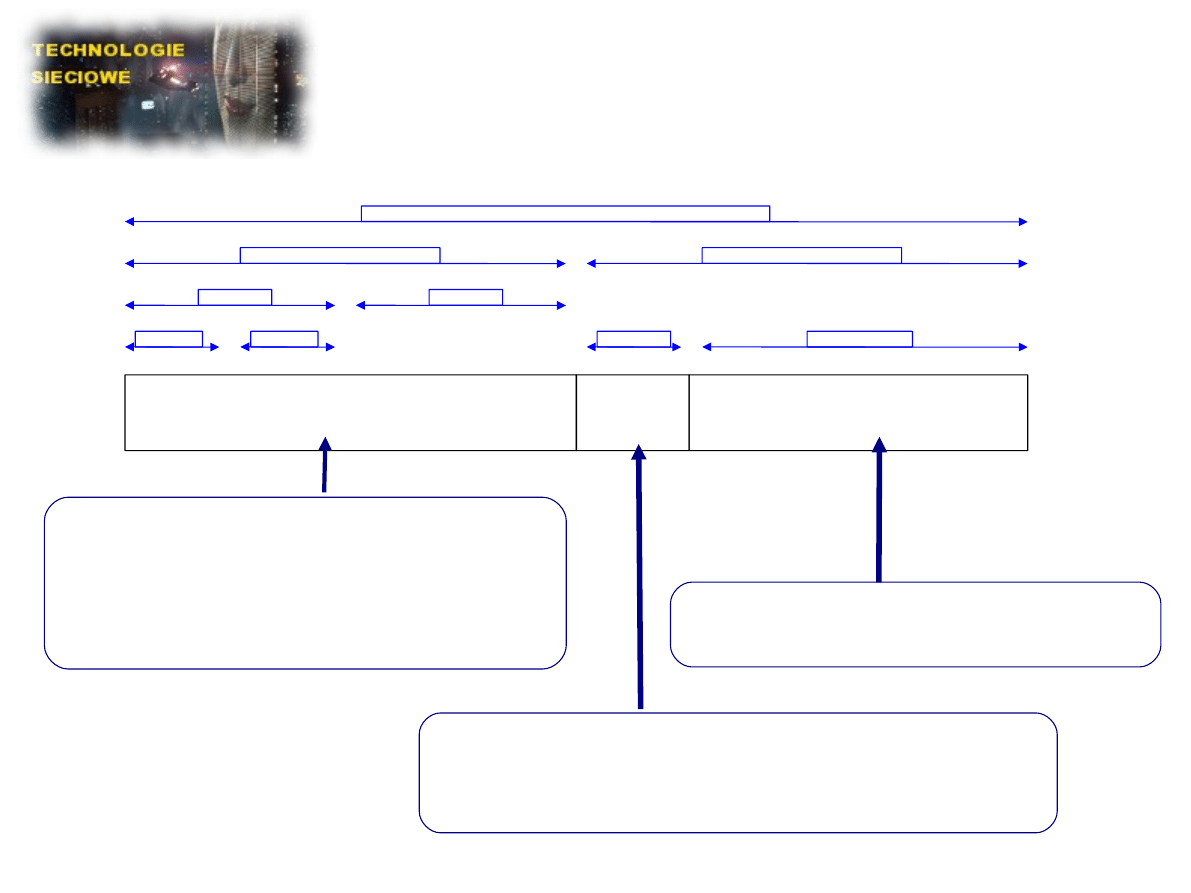

Połączenie systemów sieciowych

MODEL OSI A PRZESYŁ

MODEL OSI A PRZESYŁ

DANYCH

DANYCH

definicje reguł służących do realizacji idei zawodnego

przenoszenia pakietów ( opis, w jaki sposób routery powinny

przetwarzać pakiety, jak powinny być generowane komunikaty

o błędach, kiedy pakiety mogą być porzucone itp)

definicję operacji trasowania (ang. Routing) wykonywanej

przez oprogramowanie IP (wybieranie trasy, przez którą

będą przesyłane PDU)

definicję podstawowej jednostki przesyłanych danych (ang.

PDU)

PROTOKÓŁ IP – PODSTAWY

PROTOKÓŁ IP – PODSTAWY

IP (ang. Internet Protocol) definiuje mechanizm zawodnego

przenoszenia bez użycia połączenia. Zawiera trzy

podstawowe grupy definicji:

IP obsługuje tzw. fragmentację czyli dzieli poszczególne

transmitowane PDU na mniejsze jednostki.

IP ukrywa strukturę sieci przed użytkownikiem co oznacza, że z

punktu widzenia użytkownika tworzy sieć wirtualną pomiędzy jego

komputerem a komputerem, z którym wymieniane są dane;

„przezroczystość” sieci uzyskuje się poprzez tzw. enkapsulacje.

Pozwala to na łatwą instalację i konfigurację sieci opartych o IP

szczególnie w przypadku podłączania wielu różnych sieci do

gatway’a.

IP nie zapewnia żadnej korekcji błędów, nie jest też w stanie

zapewnić w skrajnym przypadku, że część pakietów w ogóle nie

zaginie.

IP jest przykładem sieci protokołu bezpołączeniowego co oznacza,

że jest w stanie obsługiwać wymianę danych pomiędzy dwoma

hostami z pominięciem fazy uprzedniego nawiązywania połączenia.

PROTOKÓŁ IP – PODSTAWY

PROTOKÓŁ IP – PODSTAWY

Opcje nagłówka

(mogą nie występować)

Adres źródłowy datagramu - aaa.bbb.ccc.ddd

Przesunięcie fragmentacji

Suma kontrolna nagłówka

Adres docelowy datagramu - xxx.yyy.zzz.vvv

Dane przesyłane w pakiecie

Wersja

protokołu IP

Długość

nagłówka

n*4 Bajty

Typ usługi TOS

Długość całkowita datagramu

w bajtach

Identyfikacja

Znaczniki

Czas życia

Datagramu TTL

Protokół przesyłający

dane

13 bitów

3 bity

Słowo 16 bitowe

bajt

Słowo 16 bitowe

bajt

4 bity

Słowo 32 bitowe

4 bity

DATAGRAM IPv4

DATAGRAM IPv4

Wersja

protokołu IP

Długość

nagłówka

n*4 Bajty

Typ usługi TOS

Długość całkowita datagramu

w bajtach

13 bitów

3 bity

Słowo 16 bitowe

bajt

Słowo 16 bitowe

bajt

4 bity

Słowo 32 bitowe

4 bity

TOS – type of service

3 bitowy wskaźnik priorytetu danych (0-7)

Flagi optymalizacji trasy:

„minimalne opóźnienia”,„maksymalna przepustowość”,

„najlepsza poprawność”,”najniższy koszt połączenia”

Obecna wersja – 4

Docelowo – IPv6 z m.in. 128

bitowym adresem,

oraz mechanizmami QoS

DATAGRAM IPv4 - cd

DATAGRAM IPv4 - cd

13 bitów

3 bity

Słowo 16 bitowe

bajt

Słowo 16 bitowe

bajt

4 bity

Słowo 32 bitowe

4 bity

Identyfikacja

Znaczniki

Przesunięcie fragmentacji

Numer „seryjny” utworzonego przez

nadawcę datagramu. Wraz jego

adresem

IP

jednoznacznie

identyfikuje każdy datagram w całym

Intenecie.

Używane są dwie flagi:

Nie fragmentować

Pakiet zfragmentowany

Umożliwia przesłanie datagramów

przez podsieci o różnych MTU

DATAGRAM IPv4 - cd

DATAGRAM IPv4 - cd

13 bitów

3 bity

Słowo 16 bitowe

bajt

Słowo 16 bitowe

bajt

4 bity

Słowo 32 bitowe

4 bity

Czas życia

Datagramu TTL

Protokół przesyłający

dane

Suma kontrolna nagłówka

Zmniejszany po każdym przejściu przez węzeł

Zabezpiecza przed zapętleniem datagramu w

sieci. Użyteczny przy próbach śledzenia trasy

(traceroute)

ICMP (Internet Control Message Protocol)

IGMP (Internet Group Management Protocol)

UDP (User Datagram Protocol)

TCP (Transmission Control Protocol)

Zabezpiecza

przed

pojedynczymi i seryjnymi

błędami

w

nagłówku.

Prosty algorytm (suma

modulo 2)

DATAGRAM IPv4 - cd

DATAGRAM IPv4 - cd

13 bitów

3 bity

Słowo 16 bitowe

bajt

Słowo 16 bitowe

bajt

4 bity

Słowo 32 bitowe

4 bity

Opcje nagłówka

(mogą nie występować)

ustalenie dokładnej trasy routowania – datagram nie może przejść

inną drogą niż wskazana na liście

To pole nagłówka o zmiennej długości w zamierzeniach autorów

umożliwiało uzyskanie m.in. następujących funkcji:

ograniczenia dotyczące bezpieczeństwa,

zapisu trasy podróży przez sieć,

zapisu czasu wyjścia datagramu z danego węzła sieci (router),

DATAGRAM IPv4 - cd

DATAGRAM IPv4 - cd

ustalenie swobodnej trasy routowania - lista węzłów przez które datagram

musi przejść (pomiędzy nimi droga może być wybierana dowolnie),

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

Wyszukiwarka

Podobne podstrony:

TS W4 NS2 lato2011 technologie sieciowe

TS W2 NS2 lato2011 technologie sieciowe

Technologie sieciowe

ZagadnieniaTS5, STUDIA, ELEKTRONIKA & TELEKOMUNIKACJA, Technologie sieciowe

Technologie sieciowe wykład informacje, Uczelnia, II semestr, Technologie sieciowe Korniak wykład g

ZagadnieniaTS4, STUDIA, ELEKTRONIKA & TELEKOMUNIKACJA, Technologie sieciowe

CP W3 I NS lato2011 obróbka dźwięku

,technologie sieciowe I, pytania i odpowiedzi

PytanieTS3, STUDIA, ELEKTRONIKA & TELEKOMUNIKACJA, Technologie sieciowe

pytania technologie sieciowe, 1 STUDIA - Informatyka Politechnika Koszalińska, muniol, II rok, 3sem,

Autostrady, Informatyka - studia, Technologie sieciowe, semestr IV

EWSIE1, Informatyka - studia, Technologie sieciowe, semestr IV

Analiza porównawcza technologii sieciowych NT firmy Microsoft

Technologie sieciowe

ZagadnieniaTS5, STUDIA, ELEKTRONIKA & TELEKOMUNIKACJA, Technologie sieciowe

Technologie sieciowe

~$Technologia sieciowa 3

Technologia sieciowa 5

więcej podobnych podstron