„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

MINISTERSTWO EDUKACJI

NARODOWEJ

Grzegorz Lis

Stosowanie norm i przepisów prawnych w zakresie

działalności teleinformatycznej 312[02].Z4.01

Poradnik dla ucznia

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy

Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

1

Recenzenci:

prof. PŁ dr hab. inż. Krzysztof Pacholski

doc. dr inż. Stanisław Derlecki

Opracowanie redakcyjne:

mgr inż. Ryszard Zankowski

Konsultacja:

mgr Małgorzata Sienna

Poradnik stanowi obudowę dydaktyczną programu jednostki modułowej 312[02].Z4.01,

„Stosowanie norm i przepisów prawnych w zakresie działalności teleinformatycznej”,

zawartego w programie nauczania dla zawodu technik teleinformatyk.

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy, Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

2

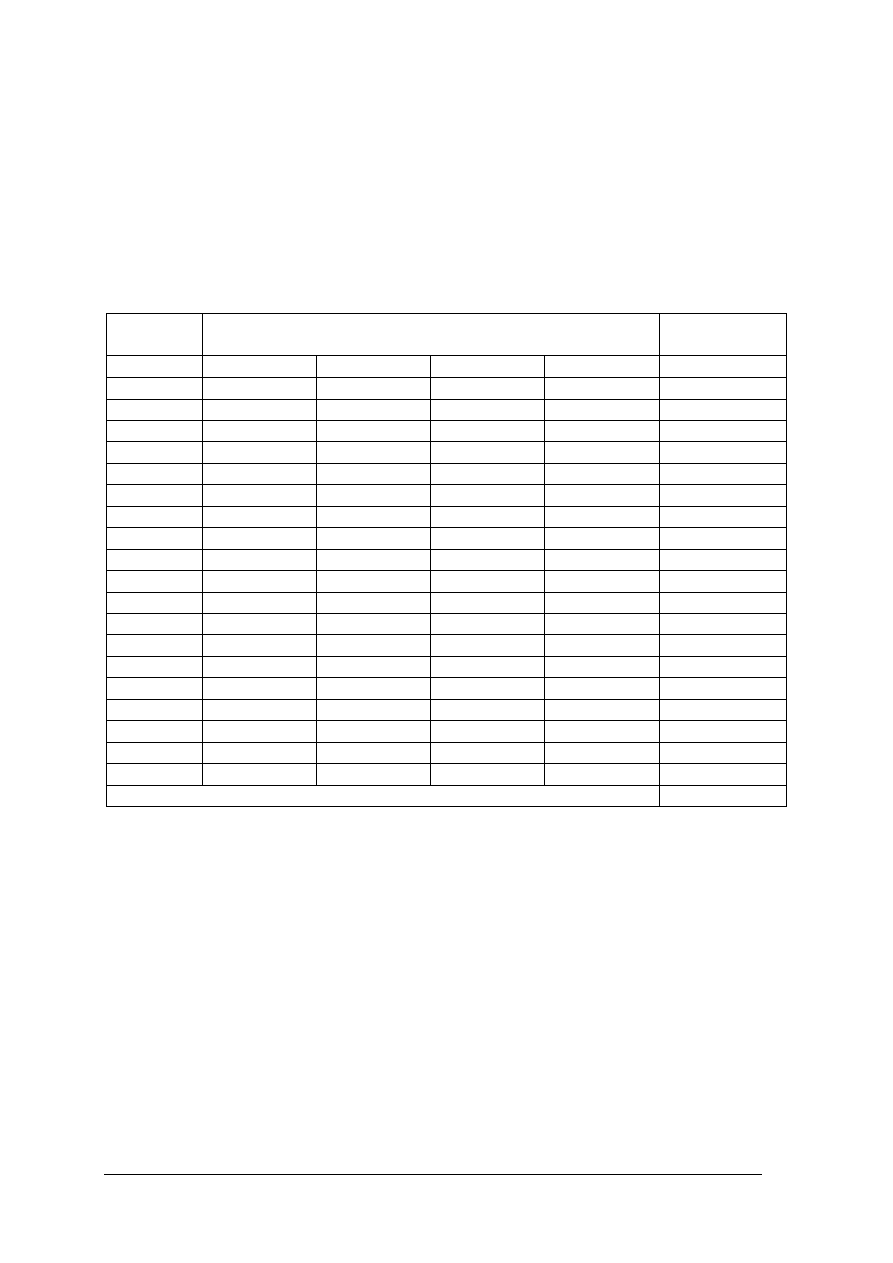

SPIS TREŚCI

1. Wprowadzenie

3

2. Wymagania wstępne

5

3. Cele kształcenia

6

4. Materiał nauczania

7

4.1. Konstytucja RP i przepisy ogólne

7

4.1.1. Materiał nauczania

7

4.1.2. Pytania sprawdzające

10

4.1.3. Ćwiczenia

10

4.1.4. Sprawdzian postępów

11

4.2. Działalność gospodarcza w przepisach prawa

12

4.2.1. Materiał nauczania

12

4.2.2. Pytania sprawdzające

14

4.2.3. Ćwiczenia

14

4.2.4. Sprawdzian postępów

15

4.3. Przepisy regulujące zagadnienia techniczne

16

4.3.1. Materiał nauczania

16

4.3.2. Pytania sprawdzające

23

4.3.3. Ćwiczenia

24

4.3.4. Sprawdzian postępów

25

4.4. Informacje niejawne i prawa autorskie w teleinformatyce

26

4.4.1. Materiał nauczania

26

4.4.2. Pytania sprawdzające

32

4.4.3. Ćwiczenia

33

4.4.4. Sprawdzian postępów

34

4.5. Świadczenie usług drogą elektroniczną i podpis elektroniczny

35

4.5.1. Materiał nauczania

35

4.5.2. Pytania sprawdzające

46

4.5.3. Ćwiczenia

46

4.5.4. Sprawdzian postępów

48

5. Sprawdzian osiągnięć

49

6. Literatura

55

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

3

1. WPROWADZENIE

Poradnik będzie Ci pomocny w przyswajaniu wiedzy o normach i przepisach prawnych

stosowanych podczas świadczenia usług teleinformatycznych.

W poradniku zamieszczono:

–

wymagania wstępne – wykaz umiejętności, jakie powinieneś mieć już ukształtowane,

abyś bez problemów mógł korzystać z poradnika,

–

cele kształcenia – wykaz umiejętności, jakie ukształtujesz podczas pracy z poradnikiem,

–

materiał nauczania – wiadomości teoretyczne niezbędne do opanowania treści jednostki

modułowej,

–

zestaw pytań, abyś mógł sprawdzić, czy już opanowałeś określone treści,

–

ćwiczenia, które pomogą Ci zweryfikować wiadomości teoretyczne oraz ukształtować

umiejętności praktyczne,

–

sprawdzian postępów,

–

sprawdzian osiągnięć, przykładowy zestaw zadań. Zaliczenie testu potwierdzi

opanowanie materiału całej jednostki modułowej,

–

literaturę uzupełniającą.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

4

Schemat układu jednostek modułowych

312[02].Z4

Usługi teleinformatyczne

312[02].Z4.02

Organizowanie i świadczenie usług

teleinformatycznych w oparciu o zasady

ekonomii i marketingu

312[02].Z4.01

Stosowanie norm i przepisów prawnych

w zakresie działalności

teleinformatycznej

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

5

2. WYMAGANIA WSTĘPNE

Przystępując do realizacji programu jednostki modułowej powinieneś umieć:

−

realizować zadania zawodowe i usługi teleinformatyczne,

−

zbierać i analizować informacje techniczne, ekonomiczne i prawne z zakresu

telekomunikacji i teleinformatyki,

−

korzystać z różnych źródeł informacji technicznej, jak: Polskie Normy, poradniki,

−

analizować treść zadania, dobierać metody i plan rozwiązania,

−

komunikować się i pracować w zespole,

−

samodzielnie podejmować decyzje,

−

dokonywać oceny swoich umiejętności.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

6

3. CELE KSZTAŁCENIA

W wyniku realizacji programu jednostki modułowej powinieneś umieć:

–

zinterpretować przepisy prawne regulujące działalność gospodarczą w Polsce,

–

wyszukać w przepisach prawnych, opisach technicznych i normatywnych informacji

z zakresu telekomunikacji i teleinformatyki,

–

zastosować uregulowania prawne z zakresu ochrony danych i praw autorskich podczas

korzystania z informacji w sieciach,

–

prowadzić działalność teleinformatyczną z zastosowaniem wymogów prawnych

dotyczących produktów i usług,

–

zidentyfikować proces oceny zgodności CE,

–

opracować dokumentację eksploatacyjną komputerów i sieci teleinformatycznych

zgodnie z wymaganiami prawnymi i zaleceniami,

–

zastosować normy i przepisy prawne przy opracowywaniu ofert cenowych sprzedaży

komputerów oraz urządzeń i usług teleinformatycznych,

–

zastosować przepisy bezpieczeństwa i higieny pracy w zakresie działalności

teleinformatycznej,

–

zorganizować stanowisko pracy zgodnie z wymaganiami ergonomii i przepisami

prawnymi w tym zakresie.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

7

4. MATERIAŁ NAUCZANIA

4.1. Konstytucja RP i przepisy ogólne

4.1.1. Materiał nauczania

Ustawa zasadnicza a teleinformatyka

Treść ustawy zasadniczej stanowi podstawę prawną życia i działalności obywatela RP.

Jest ona także podstawą działań zawodowych w obszarze telekomunikacji i teleinformatyki.

Preambuła do Konstytucji mówi o podstawach bytu i państwowości polskiej.

„W trosce o byt i przyszłość naszej Ojczyzny, my, Naród Polski – wszyscy obywatele

Rzeczypospolitej, zarówno wierzący w Boga będącego źródłem prawdy, sprawiedliwości,

dobra i piękna, jak i nie podzielający tej wiary, a te uniwersalne wartości wywodzący

z innych źródeł, równi w prawach i w powinnościach wobec dobra wspólnego – Polski,

wdzięczni naszym przodkom za ich pracę, za walkę o niepodległość okupioną ogromnymi

ofiarami, za kulturę zakorzenioną w chrześcijańskim dziedzictwie Narodu i ogólnoludzkich

wartościach, nawiązując do najlepszych tradycji Pierwszej i Drugiej Rzeczypospolitej,

zobowiązani, by przekazać przyszłym pokoleniom wszystko, co cenne z ponad tysiącletniego

dorobku, złączeni więzami wspólnoty z naszymi rodakami rozsianymi po świecie, świadomi

potrzeby współpracy ze wszystkimi krajami dla dobra Rodziny Ludzkiej, pomni gorzkich

doświadczeń z czasów, gdy podstawowe wolności i prawa człowieka były w naszej Ojczyźnie

łamane, pragnąc na zawsze zagwarantować prawa obywatelskie, a działaniu instytucji

publicznych zapewnić rzetelność i sprawność, w poczuciu odpowiedzialności przed Bogiem

lub przed własnym sumieniem, ustanawiamy Konstytucję Rzeczypospolitej Polskiej jako

prawa podstawowe dla państwa oparte na poszanowaniu wolności i sprawiedliwości,

współdziałaniu władz, dialogu społecznym oraz na zasadzie pomocniczości umacniającej

uprawnienia obywateli i ich wspólnot”.

Rzeczpospolita

Polska

jest

dobrem

wspólnym

wszystkich

obywateli.

Jest

demokratycznym państwem prawnym, urzeczywistniającym zasady sprawiedliwości

społecznej. Rzeczpospolita Polska jest państwem jednolitym.

Jak mówi Ustawa Zasadnicza, władza zwierzchnia w Rzeczypospolitej Polskiej należy do

Narodu. To Naród sprawuje władzę przez swoich przedstawicieli lub bezpośrednio.

Rzeczpospolita Polska strzeże niepodległości i nienaruszalności swojego terytorium,

zapewnia wolności i prawa człowieka i obywatela oraz bezpieczeństwo obywateli, strzeże

dziedzictwa narodowego oraz zapewnia ochronę środowiska, kierując się zasadą

zrównoważonego rozwoju. Rzeczpospolita Polska stwarza warunki upowszechniania

i równego dostępu do dóbr kultury, będącej źródłem tożsamości narodu polskiego, jego

trwania i rozwoju. Rzeczpospolita Polska udziela pomocy Polakom zamieszkałym za granicą

w zachowaniu ich związków z narodowym dziedzictwem kulturalnym. Organy władzy

publicznej działają na podstawie i w granicach prawa. Konstytucja jest najwyższym prawem

Rzeczypospolitej Polskiej. Przepisy Konstytucji stosuje się bezpośrednio, chyba, że

Konstytucja stanowi inaczej.

Wynika z tego, że Rzeczpospolita Polska chroni własność i prawo dziedziczenia.

Wywłaszczenie jest dopuszczalne jedynie wówczas, gdy jest dokonywane na cele publiczne

i za słusznym odszkodowaniem. Ograniczenie wolności działalności gospodarczej jest

dopuszczalne tylko w drodze ustawy i tylko ze względu na ważny interes publiczny.

Podstawą ustroju rolnego państwa jest gospodarstwo rodzinne. Zasada ta nie narusza

postanowień. Praca znajduje się pod ochroną Rzeczypospolitej Polskiej. Państwo sprawuje

nadzór nad warunkami wykonywania pracy. Kościoły i inne związki wyznaniowe są

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

8

równouprawnione. Władze publicznew Rzeczypospolitej Polskiej zachowują bezstronność

w sprawach przekonań religijnych, światopoglądowych i filozoficznych, zapewniając

swobodę ich wyrażania w życiu publicznym. Stosunki między państwem a kościołami

i innymi związkami wyznaniowymi są kształtowane na zasadach poszanowania ich autonomii

oraz wzajemnej niezależności każdego w swoim zakresie, jak również współdziałania dla

dobra człowieka i dobra wspólnego.

Ograniczenia w zakresie korzystania z konstytucyjnych wolności i praw mogą być

ustanawiane tylko w ustawie i tylko wtedy, gdy są konieczne w demokratycznym państwie

dla jego bezpieczeństwa lub porządku publicznego, bądź dla ochrony środowiska, zdrowia

i moralności publicznej, albo wolności i praw innych osób. Ograniczenia te jednak nie mogą

naruszać istoty wolności i praw. Wszyscy są wobec prawa równi. Wszyscy mają prawo do

równego traktowania przez władze publiczne.

Kolejnym zagadnieniem jest prawo do sprostowań: „Każdy ma prawo do żądania

sprostowania oraz usunięcia informacji nieprawdziwych, niepełnych lub zebranych w sposób

sprzeczny z ustawą”.

Teleinformatyka jest dziedziną zarządzającą informacjami. Konstytucja określa ogólne

zasady i tryb gromadzenia oraz udostępniania informacji.

Każdemu zapewnia się wolność poruszania się po terytorium Rzeczypospolitej Polskiej

oraz wyboru miejsca zamieszkania i pobytu. Każdy może swobodnie opuścić terytorium

Rzeczypospolitej Polskiej. Wolności mogą podlegać ograniczeniom określonym w ustawie.

Obywatela polskiego nie można wydalić z kraju ani zakazać mu powrotu do kraju. Osoba,

której pochodzenie polskie zostało stwierdzone zgodnie z ustawą, może osiedlić się na

terytorium Rzeczypospolitej Polskiej na stałe.

Każdemu zapewnia się wolność zrzeszania się. Zakazane są zrzeszenia, których cel lub

działalność są sprzeczne z Konstytucją lub ustawą. O odmowie rejestracji lub zakazie

działania takiego zrzeszenia orzeka sąd. Ustawa określa rodzaje zrzeszeń podlegających

sądowej rejestracji, tryb tej rejestracji oraz formy nadzoru nad tymi zrzeszeniami. Zapewnia

się

wolność

zrzeszania

się

w

związkach

zawodowych,

organizacjach

społeczno-zawodowych rolników oraz w organizacjach pracodawców. Związki zawodowe

oraz pracodawcy i ich organizacje mają prawo do rokowań, w szczególności w celu

rozwiązywania sporów zbiorowych, oraz do zawierania układów zbiorowych pracy i innych

porozumień. Związkom zawodowym przysługuje prawo do organizowania strajków

pracowniczych i innych form protestu w granicach określonych w ustawie.

Ze względu na dobro publiczne ustawa może ograniczyć prowadzenie strajku lub zakazać

go w odniesieniu do określonych kategorii pracowników lub w określonych dziedzinach.

Zakres wolności zrzeszania się w związkach zawodowych i organizacjach pracodawców oraz

innych wolności związkowych może podlegać tylko takim ograniczeniom ustawowym, jakie

są dopuszczalne przez wiążące Rzeczpospolitą Polską umowy międzynarodowe. Obywatele

polscy korzystający z pełni praw publicznych mają prawo dostępu do służby publicznej na

jednakowych zasadach.

Obywatel ma prawo do uzyskiwania informacji o działalności organów władzy

publicznej oraz osób pełniących funkcje publiczne. Prawo to obejmuje również uzyskiwanie

informacji o działalności organów samorządu gospodarczego i zawodowego a także innych

osób oraz jednostek organizacyjnych w zakresie, w jakim wykonują one zadania władzy

publicznej i gospodarują mieniem komunalnym lub majątkiem Skarbu Państwa. Prawo do

uzyskiwania informacji obejmuje dostęp do dokumentów oraz wstęp na posiedzenia

kolegialnych organów władzy publicznej pochodzących z powszechnych wyborów,

z możliwością rejestracji dźwięku lub obrazu.

Każdy ma prawo składać petycje, wnioski i skargi w interesie publicznym, własnym lub

innej osoby za jej zgodą do organów władzy publicznej oraz do organizacji i instytucji

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

9

społecznych w związku z wykonywanymi przez nie zadaniami zleconymi z zakresu

administracji publicznej. Tryb rozpatrywania petycji, wniosków i skarg określa ustawa.

Wolności i prawa ekonomiczne, socjalne i kulturalne. Każdy ma prawo do własności, innych

praw majątkowych oraz prawo dziedziczenia.

Minimalną wysokość wynagrodzenia za pracę lub sposób ustalania tej wysokości określa

ustawa. Władze publiczne prowadzą politykę zmierzającą do pełnego, produktywnego

zatrudnienia poprzez realizowanie programów zwalczania bezrobocia, w tym organizowanie

i wspieranie poradnictwa i szkolenia zawodowego oraz robót publicznych i prac

interwencyjnych. Każdy ma prawo do bezpiecznych i higienicznych warunków pracy. Sposób

realizacji tego prawa oraz obowiązki pracodawcy określa ustawa. Pracownik ma prawo do

określonych w ustawie dni wolnych od pracy i corocznych płatnych urlopów: maksymalne

normy czasu pracy określa ustawa. Obywatel ma prawo do zabezpieczenia społecznego

w razie niezdolności do pracy ze względu na chorobę lub inwalidztwo oraz po osiągnięciu

wieku emerytalnego. Zakresi formy zabezpieczenia społecznego określa ustawa.

Obywatel pozostający bez pracy nie z własnej woli i nie mający innych środków

utrzymania ma prawo do zabezpieczenia społecznego, którego zakres i formy określa ustawa.

Każdy ma prawo do ochrony zdrowia. Obywatelom, niezależnie od ich sytuacji materialnej,

władze publiczne zapewniają równy dostęp do świadczeń opieki zdrowotnej finansowanej ze

środków publicznych. Warunki i zakres udzielania świadczeń określa ustawa.

Ochrona środowiska jest obowiązkiem władz publicznych. Każdy ma prawo do

informacji o stanie i ochronie środowiska. Władze publiczne wspierają działania obywateli na

rzecz ochrony i poprawy stanu środowiska. Władze publiczne prowadzą politykę sprzyjającą

zaspokojeniu potrzeb mieszkaniowych obywateli, w szczególności przeciwdziałają

bezdomności, wspierają rozwój budownictwa socjalnego oraz popierają działania obywateli

zmierzające do uzyskania własnego mieszkania. Ochronę praw lokatorów określa ustawa.

Władze publiczne chronią konsumentów, użytkowników i najemców przed działaniami

zagrażającymi ich zdrowiu, prywatności i bezpieczeństwu oraz przed nieuczciwymi

praktykami rynkowymi. Zakres tej ochrony określa ustawa. Środki ochrony wolności i praw.

Każdy ma prawo do wynagrodzenia szkody, jaka została mu wyrządzona przez

niezgodne z prawem działanie organu władzy publicznej. Źródłami powszechnie

obowiązującego prawa Rzeczypospolitej Polskiej są na obszarze działania organów, które je

ustanowiły, akty prawa miejscowego. Warunkiem wejścia w życie ustaw, rozporządzeń oraz

aktów prawa miejscowego jest ich ogłoszenie. Zasady i tryb ogłaszania aktów normatywnych

określa ustawa. Umowy międzynarodowe ratyfikowane za uprzednią zgodą wyrażoną

w ustawie są ogłaszane w trybie wymaganym dla ustaw. Zasady ogłaszania innych umów

międzynarodowych określa ustawa. Ratyfikacja przez Rzeczpospolitą Polską umowy

międzynarodowej i jej wypowiedzenie wymaga uprzedniej zgody wyrażonej w ustawie, jeżeli

umowa dotyczy: pokoju, sojuszy, układów politycznych lub układów wojskowych, wolności,

praw

lub

obowiązków

obywatelskich

określonych

w

Konstytucji,

członkostwa

Rzeczypospolitej Polskiej w organizacji międzynarodowej, znacznego obciążenia państwa

pod względem finansowym, spraw uregulowanych w ustawie lub w których Konstytucja

wymaga ustawy. Prezydent Rzeczypospolitej Polskiej jest najwyższym przedstawicielem

Rzeczypospolitej Polskiej i gwarantem ciągłości władzy państwowej. Prezydent

Rzeczypospolitej czuwa nad przestrzeganiem Konstytucji, stoi na straży suwerenności

i bezpieczeństwa państwa oraz nienaruszalności i niepodzielności jego terytorium. Prezydent

Rzeczypospolitej wykonuje swoje zadania w zakresie i na zasadach określonych

w Konstytucji i ustawach.

Wspomniane wyżej przepisy ustawy zasadniczej gwarantują solidny fundament

działalności teleinformatycznej na terenie Rzeczypospolitej Polskiej.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

10

4.1.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Co określa treść ustawy zasadniczej?

2. Co jest najwyższym prawem Rzeczpospolitej Polskiej?

3. Jakie prawa dla obywateli są określone w Konstytucji?

4. Jakie organa, w myśl Konstytucji, sprawują władzę ustawodawczą?

5. Jakie organa, w myśl Konstytucji, sprawują władzę wykonawczą?

6. Na czym opiera się społeczna gospodarka rynkowa?

7. Jakie prawa posiadają związki zawodowe i pracodawcy?

8. Jakie uwarunkowania określa Konstytucja w zakresie BHP i Prawa Pracy?

9. Jakie obowiązki nakłada konstytucja na władze publiczne?

10. Jak jest rola Prezydenta RP?

11. Ile wynosi kadencja Sejmu i Senatu?

12. Jak jest procedura wyborów do Sejmu i Senatu?

13. Ile wynosi kadencja Prezydenta RP?

14. Jaka jest procedura wyboru Prezydenta RP?

4.1.3. Ćwiczenia

Ćwiczenie 1

Przeanalizuj zapisy w Konstytucji RP dotyczące swobody prowadzenia działalności

gospodarczej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać w Konstytucji RP zapisy dotyczące prowadzenia działalności gospodarczej,

2) dokonać analizy odnalezionych zapisów,

3) opracować i zapisać wnioski.

Wyposażenie stanowiska pracy:

−

papier formatu A4, flamastry,

−

Konstytucja RP,

−

literatura z rozdziału 6 Poradnika dla ucznia.

Ćwiczenie 2

Opracuj zakresy obowiązków jakie nakłada Konstytucja RP na władzę ustawodawczą

i wykonawczą.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać w Konstytucji RP zapisy dotyczące obowiązków władzy ustawodawczej

i wykonawczej,

2) dokonać analizy odnalezionych zapisów,

3) opracować i zapisać obowiązki wynikające z Konstytucji RP dla władzy ustawodawczej

i wykonawczej.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

11

Wyposażenie stanowiska pracy:

−

papier formatu A4, flamastry,

−

Konstytucja RP,

−

literatura z rozdziału 6 Poradnika dla ucznia.

Ćwiczenie 3

Określić procedury wyborów do Sejmu i Senatu.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać w Konstytucji RP zapisy dotyczące Sejmu i Senatu,

2) dokonać analizy odnalezionych zapisów,

3) opracować i zapisać procedury wyborów.

Wyposażenie stanowiska pracy:

−

papier formatu A4, flamastry,

−

Konstytucja RP,

−

Poradnik dla ucznia,

−

literatura z rozdziału 6 Poradnika dla ucznia.

Ćwiczenie 4

Określić procedury wyboru Prezydenta RP.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać w Konstytucji RP zapisy dotyczące urzędu Prezydenta RP,

2) dokonać analizy odnalezionych zapisów,

3) opracować i zapisać procedury wyborów.

Wyposażenie stanowiska pracy:

−

papier formatu A4, flamastry,

−

Konstytucja RP,

−

Poradnik dla ucznia,

−

literatura z rozdziału 6 Poradnika dla ucznia.

4.1.4. Sprawdzian postępów

Czy potrafisz:

Tak Nie

1) określić prawa pracownika zagwarantowane przez Konstytucję RP?

2) określić prawa pracodawcy zagwarantowane przez Konstytucję RP?

3) określić

prawa

związków

zawodowych

zagwarantowane

przez

Konstytucję RP?

4) określić uwarunkowania prawne działalności gospodarczej?

5) określić prawa i obowiązki obywateli Rzeczpospolitej Polskiej?

6) zdefiniować zakres obowiązków władzy ustawodawczej?

7) zdefiniować zakres obowiązków władzy wykonawczej?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

12

4.2. Działalność gospodarcza w przepisach prawa

4.2.1. Materiał nauczania

Ustawa o działalności gospodarczej

Działalność gospodarcza w zakresie teleinformatyki musi podlegać uregulowaniom

prawnym zapisanym w Ustawie o Działalności Gospodarczej. Ustawa ta reguluje

podejmowanie, wykonywanie i zakończenie działalności gospodarczej na terytorium

Rzeczypospolitej Polskiej oraz zadania organów administracji publicznej w tym zakresie.

Działalnością gospodarczą jest zarobkowa działalność wytwórcza, budowlana, handlowa,

usługowa oraz poszukiwanie, rozpoznawanie i wydobywanie kopalin ze złóż, a także

działalność zawodowa, wykonywana w sposób zorganizowany i ciągły. Przepisów ustawy nie

stosuje się do działalności wytwórczej w rolnictwie w zakresie upraw rolnych oraz chowu

i hodowli zwierząt, ogrodnictwa, warzywnictwa, leśnictwa i rybactwa śródlądowego, a także

wynajmowania przez rolników pokoi, sprzedaży posiłków domowych i świadczenia

w gospodarstwach rolnych innych usług związanych z pobytem turystów.

Przedsiębiorcą w rozumieniu ustawy jest osoba fizyczna, osoba prawna i jednostka

organizacyjna niebędąca osobą prawną, której odrębna ustawa przyznaje zdolność

prawną wykonująca we własnym imieniu działalność gospodarczą. Za przedsiębiorców

uznaje się także wspólników spółki cywilnej w zakresie wykonywanej przez nich działalności

gospodarczej. Użyte w ustawie określenia oznaczają: organ koncesyjny – organ administracji

publicznej upoważniony na podstawie ustawy do udzielania, odmowy udzielania, zmiany

i cofania koncesji: osoba zagraniczna: osobę fizyczną mającą miejsce zamieszkania za

granicą, nieposiadającą obywatelstwa polskiego, osobę prawną z siedzibą za granicą,

jednostkę organizacyjną nie będącą osobą prawną posiadającą zdolność prawną, z siedzibą za

granicą: przedsiębiorca zagraniczny – osobę zagraniczną wykonującą działalność

gospodarczą za granicą: oddział – wyodrębnionąi samodzielną organizacyjnie część

działalności gospodarczej, wykonywaną przez przedsiębiorcę poza siedzibą przedsiębiorcy

lub głównym miejscem wykonywania działalności: działalność regulowana – działalność

gospodarczą, której wykonywanie wymaga spełnienia szczególnych warunków, określonych

przepisami prawa.

Podejmowanie, wykonywanie i zakończenie działalności gospodarczej jest wolne dla

każdego na równych prawach, z zachowaniem warunków określonych przepisami prawa.

Organ administracji publicznej nie może żądać, ani uzależnić swojej decyzji w sprawie

podjęcia, wykonywania lub zakończenia działalności gospodarczej przez zainteresowaną

osobę od spełnienia przez nią dodatkowych warunków, w szczególności przedłożenia

dokumentów lub ujawnienia danych, nieprzewidzianych przepisami prawa. Państwo udziela

przedsiębiorcom pomocy publicznej na zasadach i w formach określonych w odrębnych

przepisach, z poszanowaniem zasad równości i konkurencji Organy administracji publicznej

wspierają rozwój przedsiębiorczości, tworząc korzystne warunki do podejmowania

i wykonywania działalności gospodarczej, w szczególności wspierają mikro przedsiębiorców

oraz małychi średnich przedsiębiorców. Przedsiębiorca może podjąć działalność gospodarczą

po uzyskaniu wpisu do rejestru przedsiębiorców w Krajowym Rejestrze Sądowym albo do

Ewidencji Działalności Gospodarczej, zwanej dalej "ewidencją". Spółka kapitałowa

w organizacji może podjąć działalność gospodarczą przed uzyskaniem wpisu do rejestru

przedsiębiorców. Wpisowi do ewidencji podlegają przedsiębiorcy będący osobami

fizycznymi. Zasady wpisu do rejestru przedsiębiorców określają odrębne przepisy. Na

zasadach określonych w ustawie podejmowanie i wykonywanie działalności gospodarczej

może wiązać się dodatkowo z obowiązkiem uzyskania przez przedsiębiorcę koncesji albo

wpisu do rejestru działalności regulowanej, z zastrzeżeniem. Przedsiębiorca wpisany do

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

13

rejestru przedsiębiorców albo ewidencji jest obowiązany umieszczać w oświadczeniach

pisemnych, skierowanych w zakresie swojej działalności do oznaczonych osób i organów,

numer

identyfikacji

podatkowej

(NIP)

oraz

posługiwać

się

tym

numerem

w obrocie prawnym i gospodarczym. Obowiązek, nie uchybia obowiązkom określonym

w przepisach szczególnych. Identyfikacja przedsiębiorcy w poszczególnych urzędowych

rejestrach następuje na odstawie numeru identyfikacji podatkowej. Przedsiębiorca wykonuje

działalność gospodarczą na zasadach uczciwej konkurencji i poszanowania dobrych

obyczajów oraz słusznych interesów konsumentów.

Przedsiębiorca jest obowiązany spełniać określone przepisami prawa warunki

wykonywania działalności gospodarczej, w szczególności dotyczące ochrony przed

zagrożeniem życia, zdrowia ludzkiego i moralności publicznej, a także ochrony środowiska.

Ewidencję prowadzi gmina właściwa dla miejsca zamieszkania przedsiębiorcy, jako

zadanie zlecone z zakresu administracji rządowej. Miejscem zamieszkania jest miejscowość,

w której przebywa przedsiębiorca z zamiarem stałego pobytu. Organem ewidencyjnym jest

wójt, burmistrz, prezydent miasta. Ewidencję prowadzi się w systemie informatycznym.

Ewidencja jest jawna. Każdy ma prawo dostępu do danych zawartych w ewidencji i do

przeglądania akt ewidencyjnych przedsiębiorcy wpisanego do ewidencji.

Jeżeli przepis szczególny nakazuje zgłoszenie określonych danych organowi

ewidencyjnemu lub wpisanie ich do ewidencji, a dane te nie podlegają według przepisów

ustawy wpisowi do ewidencji, dokumenty zawierające te dane składa się do akt

ewidencyjnych. Wpis do ewidencji jest dokonywany na wniosek, chyba, że przepis

szczególny przewiduje wpis z urzędu. Wpisem do ewidencji jest również wykreślenie albo

zmiana wpisu. Wniosek o wpis do ewidencji składa się na formularzu zgodnym z określonym

wzorem urzędowym. Wniosek o dokonanie wpisu do ewidencji zawiera: firmę przedsiębiorcy

oraz jego numer PESEL, o ile taki posiada: numer identyfikacji podatkowej (NIP), o ile taki

posiada: oznaczenie miejsca zamieszkania i adresu, adres do doręczeń przedsiębiorcy oraz

adres, pod którym jest wykonywana działalność gospodarcza, a jeżeli przedsiębiorca

wykonuje działalność poza miejscem zamieszkania – adres głównego miejsca wykonywania

działalności i oddziału, jeżeli został utworzony: określenie przedmiotu wykonywanej

działalności gospodarczej, zgodnie z Polską Klasyfikacją Działalności (PKD): informacje

o istnieniu

lub

ustaniu

małżeńskiej

wspólności

majątkowej:

informacje

o umowie spółki cywilnej, jeżeli taka została zawarta: dane stałego pełnomocnika,

uprawnionego do prowadzenia spraw przedsiębiorcy, o ile przedsiębiorca udzielił takiego

pełnomocnictwa. Gdy wniosek nie zawiera danych, lub jest nieopłacony, organ ewidencyjny

niezwłocznie wzywa do uzupełnienia wniosku w terminie 7 dni, pod rygorem pozostawienia

wniosku bez rozpoznania.W przypadku, gdy przedsiębiorca nie posiada numeru PESEL,

składa do akt ewidencyjnych poświadczoną przez upoważnionego pracownika urzędu gminy

kopię paszportu albo innego dokumentu potwierdzającego jego tożsamość i obywatelstwo.

Decyzja o wpisie zawiera: firmę przedsiębiorcy oraz jego numer PESEL, o ile taki

posiada: numer identyfikacji podatkowej (NIP), o ile taki posiada: oznaczenie miejsca

zamieszkania i adresu do doręczeń przedsiębiorcy, adres, pod którym jest wykonywana

działalność gospodarcza, a jeżeli przedsiębiorca wykonuje działalność poza miejscem

zamieszkania adres głównego miejsca wykonywania działalności i oddziału, jeżeli został

utworzony: określenie przedmiotu wykonywanej działalności gospodarczej, zgodnie z Polską

Klasyfikacją Działalności (PKD).

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

14

4.2.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz ,czy jesteś przygotowany do wykonania ćwiczeń.

1. Co określa ustawa o działalności gospodarczej?

2. Jakim uregulowaniom prawnym podlega działalność gospodarcza w zakresie

teleinformatyki?

3. Kto może być przedsiębiorcą w myśl ustawy o działalności gospodarczej?

4. Co oznacza określenie organ koncesyjny?

5. Jakie warunki musi spełnić przedsiębiorca aby podjąć działalność gospodarczą?

6. Jaki organ odpowiada za ewidencję działalności gospodarczej?

7. Jaka jest procedura dokonywania wpisów i zmian w ewidencji?

8. Jakie informacje powinien zawierać wniosek o dokonanie wpisu lub zmian w ewidencji?

9. Jakie dane zawiera decyzja o wpisie do ewidencji?

10. W jakich przypadkach organ ewidencyjny może wydać decyzję o odmowie wpisu?

11. Co to jest koncesja?

12. Jak jest procedura wydawania koncesji?

13. Co oznacza skrót PKD?

4.2.3. Ćwiczenia

Ćwiczenie 1

Przeanalizuj zapisy w ustawie o działalności gospodarczej dotyczące prowadzenia

działalności gospodarczej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać w ustawie o działalności gospodarczej zapisy dotyczące prowadzenia

działalności gospodarczej,

2) dokonać analizy odnalezionych zapisów,

3) opracować i zapisać wnioski.

Wyposażenie stanowiska pracy:

−

papier formatu A4, flamastry,

−

treść ustawy o działalności gospodarczej ze zmianami,

−

literatura z rozdziału6 poradnika dla ucznia.

Ćwiczenie 2

Przygotować wniosek o dokonanie wpisu do ewidencji określonego przez prowadzącego

przedsiębiorstwa.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać w ustawie o działalności gospodarczej zapisy dotyczące wpisów do ewidencji,

2) dokonać analizy odnalezionych zapisów,

3) określić informacje, które muszą być zawarte we wniosku,

4) opracować i wypisać wniosek o dokonanie wpisu do ewidencji.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

15

Wyposażenie stanowiska pracy:

−

papier formatu A4, flamastry,

−

treść ustawy o działalności gospodarczej ze zmianami,

−

komputer z dostępem do Internetu,

−

literatura z rozdziału 6 poradnika dla ucznia.

Ćwiczenie 3

Opracować i wydać decyzję o wpisie do ewidencji dla przedsiębiorstwa z ćwiczenia 2.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać w ustawie o działalności gospodarczej zapisy dotyczące wpisów do ewidencji,

2) dokonać analizy odnalezionych zapisów,

3) określić informacje, które muszą być zawarte w decyzji,

4) opracować i wypisać decyzję o dokonaniu wpisu do ewidencji.

Wyposażenie stanowiska pracy:

−

papier formatu A4, flamastry,

−

treść ustawy o działalności gospodarczej ze zmianami,

−

komputer z dostępem do Internetu,

−

literatura z rozdziału 6 poradnika dla ucznia.

4.2.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) wyjaśnić pojęcie działalność gospodarcza?

2) określić warunki jakie musi spełnić przedsiębiorca aby podjąć

działalność gospodarczą?

3) wyjaśnić określenia: koncesja, organ koncesyjny, ewidencja, PKD?

4) zdefiniować informacje jakie musi zawierać wniosek o wpis do

ewidencji?

5) określić dane jakie zawiera decyzja o wpisie do ewidencji?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

16

4.3. Przepisy regulujące zagadnienia techniczne

4.3.1. Materiał nauczania

Ustawa prawo telekomunikacyjne

Ustawa ta jest kontynuacją i nowelizacją Ustawy o Łączności. Jej zakres jest jednak

dalece szerszy, niż poprzedniej. Tutaj oprócz zagadnień łączności telefonicznej, a nawet

telekomunikacyjnej, reguluje się całokształt działań również na płaszczyźnie sieci

teleinformatycznych, oraz oczywiście Internetu.

Ustawa określa zasady wykonywania i kontroli działalności polegającej na świadczeniu

usług telekomunikacyjnych, dostarczaniu sieci telekomunikacyjnych a ponadto dokonuje

w zakresie swojej regulacji wdrożenia następujących dyrektyw Wspólnot Europejskich:

prawa i obowiązki przedsiębiorców telekomunikacyjnych: prawa i obowiązki użytkowników

oraz użytkowników urządzeń radiowych: warunki podejmowania i wykonywania działalności

związanej z dostarczaniem sieci i udogodnień towarzyszących oraz świadczeniem usług

telekomunikacyjnych. Także prawa i obowiązki w zakresie sieci i usług służących

rozpowszechnianiu lub rozprowadzaniu programów radiofonicznych i telewizyjnych: warunki

regulowania rynków telekomunikacyjnych: warunki świadczenia usługi powszechnej:

warunki ochrony użytkowników usług: warunki gospodarowania częstotliwościami, zasobami

orbitalnymi oraz numeracją: warunki przetwarzania danych w telekomunikacji i ochrony

tajemnicy telekomunikacyjnej: zadania i obowiązki na rzecz obronności, bezpieczeństwa

państwa oraz bezpieczeństwa i porządku publicznego, w zakresie telekomunikacji:

wymagania,

jakim

powinny

odpowiadać

aparatura

oraz

urządzenia

radiowe

i telekomunikacyjne urządzenia końcowe: funkcjonowanie administracji łączności, jej

współdziałanie z innymi organami krajowymi oraz instytucjami Unii Europejskiej w zakresie

regulacji telekomunikacji.

Celem ustawy jest stworzenie warunków dla: wspierania równoprawnej i skutecznej

konkurencji w zakresie świadczenia usług telekomunikacyjnych: rozwoju i wykorzystania

nowoczesnej infrastruktury telekomunikacyjnej: zapewnienia ładu w gospodarce numeracją,

częstotliwościami oraz zasobami orbitalnymi: zapewnienia użytkownikom maksymalnych

korzyści w zakresie różnorodności, ceny i jakości usług telekomunikacyjnych: zapewnienia

neutralności technologicznej.

W myśl przepisów abonent – to podmiot, który jest stroną umowy zawartej w formie

pisemnej o świadczenie usług z dostawcą publicznie dostępnych usług telekomunikacyjnych:

aparat publiczny – to publicznie dostępny telefon, w którym połączenie opłacane jest

automatycznie, w szczególności za pomocą monety, żetonu, karty telefonicznej lub karty

płatniczej: natomiast aparatura – to urządzenia elektryczne i elektroniczne oraz instalacje

i systemy, które zawierają podzespoły elektryczne lub elektroniczne.

Warunki dostępu telekomunikacyjnego i związanej z tym współpracy przedsiębiorcy

telekomunikacyjni ustalają w umowie o dostępie telekomunikacyjnym, zawartej na piśmie

pod rygorem nieważności. Umowa o dostępie telekomunikacyjnym w zakresie połączenia

sieci, zwana dalej „umową o połączeniu sieci”, powinna zawierać postanowienia dotyczące co

najmniej: umiejscowienia punktów połączenia sieci telekomunikacyjnych: warunków

technicznych połączenia sieci telekomunikacyjnych: rozliczeń z tytułu: zapewnienia dostępu

telekomunikacyjnego oraz wzajemnego korzystania z sieci telekomunikacyjnych,

niewykonania

lub

nienależytego

wykonania

świadczonych

wzajemnie

usług

telekomunikacyjnych: sposobów wypełniania wymagań: w zakresie interoperacyjności usług,

integralności sieci, postępowań w sytuacjach szczególnych zagrożeń oraz awarii, zachowania

tajemnicy telekomunikacyjnej i ochrony danych w sieci, dotyczących kompatybilności

elektromagnetycznej: procedur rozstrzygania sporów: postępowania w przypadkach: zmian

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

17

treści umowy, badań interoperacyjności usług świadczonych w połączonych sieciach

telekomunikacyjnych,

ze

szczególnym

uwzględnieniem

badań

jakości

usług

telekomunikacyjnych, przebudowy połączonych sieci telekomunikacyjnych, zmian oferty

usług telekomunikacyjnych, zmian numeracji: warunków rozwiązania umowy, dotyczących

w szczególności zachowania ciągłości świadczenia usługi powszechnej, jeżeli jest świadczona

w łączonych sieciach telekomunikacyjnych, ochrony interesów użytkowników, a także

potrzeb obronności, bezpieczeństwa państwa oraz bezpieczeństwa i porządku publicznego:

rodzajów wzajemnie świadczonych usług telekomunikacyjnych.

Umowa o połączeniu sieci może także zawierać, w zależności do rodzajów łączonych

sieci, odpowiednie postanowienia dotyczące: zapewnienia ciągłości świadczenia usług

telekomunikacyjnych w przypadku rozwiązania umowy: warunków kolokacji na potrzeby

połączenia sieci: utrzymania jakości świadczonych usług telekomunikacyjnych: efektywnego

wykorzystania zasobów częstotliwości lub zasobów orbitalnych: współwykorzystywania

zasobów numeracji, w tym zapewnienia równego dostępu do usług polegających na

udzielaniu informacji o numerach abonentów, do numerów alarmowych oraz innych

numeracji uzgodnionych w skali międzynarodowej, z zastrzeżeniem wymagań podmiotów,

przenoszenia

numerów:

świadczeń dodatkowych, a także usług pomocniczych

i zaawansowanych, związanych z wzajemnym świadczeniem usług telekomunikacyjnych,

a w szczególności: pomocy konsultanta operatora, krajowej i międzynarodowej informacji

o numerach telefonicznych, usługi prezentacji identyfikacji linii wywołującej i wywoływanej,

przekierowania połączeń telefonicznych, usług połączeń telefonicznych realizowanych za

pomocą karty telefonicznej, realizacji bezpłatnych połączeń telefonicznych lub usług

o podwyższonej opłacie, realizacji usług sporządzania wykazów wykonywanych usług

telekomunikacyjnych, fakturowania lub windykacji. Minister właściwy do spraw łączności

określi, w drodze rozporządzenia, szczegółowe wymagania związane z połączeniem sieci

telekomunikacyjnych, w zakresie dotyczącym: wykonywania obowiązków związanych

z połączeniem sieci telekomunikacyjnych dotyczących spełniania wymagań w zakresie

interoperacyjności usług, integralności sieci, postępowań w sytuacjach szczególnych zagrożeń

oraz awarii, zapewnienia podmiotomw dostępu telekomunikacyjnego do publicznej sieci

telekomunikacyjnej oraz zachowania tajemnicy telekomunikacyjnej i ochrony danych w sieci,

rozliczeń z tytułu wzajemnego korzystania z sieci telekomunikacyjnej – w celu zapewnienia

skutecznej konkurencji na rynku telekomunikacyjnym i ochrony użytkowników końcowych.

Dostawca usług nie może uzależniać zawarcia umowy o świadczenie publicznie

dostępnych usług telekomunikacyjnych, w tym o zapewnienie przyłączenia do publicznej

sieci telekomunikacyjnej od zawarcia przez użytkownika końcowego umowy o świadczenie

innych usług lub nabycia urządzenia u określonego dostawcy: nie zawierania z innym

dostawcą usług umowy o świadczenie publicznie dostępnych usług telekomunikacyjnych,

w tym o zapewnienie przyłączenia do publicznej sieci telekomunikacyjnej. Dostawca usług

może uzależnić zawarcie umowy o świadczenie usług telekomunikacyjnych, w tym

o zapewnienie przyłączenia do sieci, od: dostarczenia przez użytkownika końcowego

dokumentów potwierdzających możliwość wykonania zobowiązania wobec dostawcy usług

wynikającego z umowy: pozytywnej oceny wiarygodności płatniczej użytkownika

końcowego wynikającej z danych będących w posiadaniu dostawcy usług lub udostępnionych

mu przez biuro informacji gospodarczej, dostawca usług powiadamia użytkownika

końcowego o wystąpieniu takiego zastrzeżenia.

Dostawca usług może odmówić użytkownikowi końcowemu zawarcia umowy

o zapewnienie przyłączenia do sieci lub o świadczenie usług telekomunikacyjnych lub

zawrzeć umowę o świadczenie publicznie dostępnych usług telekomunikacyjnych, w tym

o zapewnienie przyłączenia do sieci na warunkach mniej korzystnych dla użytkownika

końcowego w wyniku negatywnej oceny wiarygodności płatniczej dokonanej na podstawie

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

18

informacji udostępnionych przez biuro informacji gospodarczej, w szczególności poprzez

żądanie zabezpieczenia wierzytelności wynikających z tej umowy. Warunki umowy

o świadczenie publicznie dostępnych usług telekomunikacyjnych, w tym o zapewnienie

przyłączenia do sieci, nie mogą uniemożliwiać lub utrudniać abonentowi korzystania z prawa

do zmiany dostawcy usług świadczącego publicznie dostępne usługi telekomunikacyjne.

Umowa o świadczenie usługi powszechnej lub usługi, powinna być zawarta w terminie 30 dni

od dnia złożenia wniosku o jej zawarcie oraz określać w szczególności termin rozpoczęcia

świadczenia usługi Prezes UKE ustala, w drodze decyzji, dla każdego przedsiębiorcy

wyznaczonego do świadczenia usługi wchodzącej w skład usługi powszechnej polegającej na

świadczeniu usługi telefonicznej za pomocą aparatów publicznych, minimalną liczbę

aparatów publicznych, w tym liczbę tych aparatów przystosowanych dla osób

niepełnosprawnych, jakie powinny być instalowane na obszarze objętym działalnością danego

przedsiębiorcy wyznaczonego, biorąc pod uwagę stan telefonizacji na tym obszarze oraz

uzasadnione potrzeby mieszkańców.

W przypadku niewywiązywania się przez przedsiębiorcę wyznaczonego z obowiązku

świadczenia usługi powszechnej co najmniej zgodnie z określonymi wartościami wskaźników

dostępności i jakości, Prezes UKE podejmuje stosowne działania. Prezes UKE wydaje

świadectwo operatora urządzeń radiowych na podstawie pozytywnego wyniku egzaminu

z wiadomości i umiejętności osoby ubiegającej się o świadectwo operatora urządzeń

radiowych oraz po udokumentowaniu przez nią wymaganej praktyki. Egzaminy osób

ubiegających się o świadectwo operatora urządzeń radiowych przeprowadza komisja

powołana przez Prezesa UKE. Za przeprowadzenie egzaminu oraz za wydanie świadectwa

operatora urządzeń radiowych pobiera się opłaty. Minister właściwy do spraw łączności,

w porozumieniu z ministrem właściwym do spraw transportu i ministrem właściwym do

spraw gospodarki morskiej, określi, w drodze rozporządzenia: rodzaje i wzory świadectw

operatora urządzeń radiowych, zakres wymogów egzaminacyjnych, a także zakres, tryb

i okres niezbędnych szkoleń oraz praktyki, tryb przeprowadzania egzaminów, w tym

egzaminów poprawkowych, sposób powoływania komisji egzaminacyjnej, a także wysokość

opłat za przeprowadzenie egzaminu i wydanie świadectwa, kierując się zasadą, że nie

powinny one stanowić bariery dla osób zainteresowanych obsługą urządzeń radiowych biorąc

pod uwagę międzynarodowe przepisy radiokomunikacyjne oraz przepisy międzynarodowe.

Osoby posiadające właściwe świadectwo operatora urządzeń radiowych, wydane przez

Prezesa UKE lub przez uprawniony do tego organ zagraniczny, mogą obsługiwać na

terytorium

Rzeczypospolitej

Polskiej

urządzenia

radiowe

nadawcze

lub

nadawczo-odbiorcze, wykorzystywane dla potrzeb zagranicznej radiokomunikacji lotniczej

albo

zagranicznej

radiokomunikacji

morskiej

i

żeglugi śródlądowej, zgodnie

z międzynarodowymi przepisami radiokomunikacyjnymi. Wymagania dla aparatury oraz

telekomunikacyjnych urządzeń końcowych i urządzeń radiowych. Urządzenia radiowe

i telekomunikacyjne urządzenia końcowe wprowadzane do obrotu i używania powinny

spełniać wymagania w zakresie: ochrony zdrowia i bezpieczeństwa użytkownika,

efektywnego wykorzystania zasobów częstotliwości lub zasobów orbitalnych w przypadku

urządzeń radiowych, kompatybilności elektromagnetycznej w zakresie wynikającym z ich

przeznaczenia – zwane dalej „zasadniczymi wymaganiami”. Minister właściwy do spraw

łączności może, zgodnie z decyzją Komisji Europejskiej, w drodze rozporządzeń, ustalić

dodatkowe wymagania w zakresie: zapewniania ochrony tajemnicy telekomunikacji,

zabezpieczenia przed nieuprawnionym używaniem urządzeń, umożliwienia dostępu do

urządzeń lub sieci służbom ustawowo powołanym do niesienia pomocy, przystosowania do

używania przez osoby niepełnosprawne, zdolności do współpracy z innymi urządzeniami

telekomunikacyjnymi używanymi w sieci telekomunikacyjnej lub do niej dołączonymi,

w szczególności nie powodowania uszkodzeń sieci telekomunikacyjnej lub zakłócania jej

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

19

funkcjonowania – które powinny być spełniane przez urządzenia niezależnie od zasadniczych

wymagań, oraz określić termin, do którego mogą być używane urządzenia wprowadzone do

obrotu nie spełniające wymagań ustalonych w rozporządzeniu, mając na uwadze

prawidłowość funkcjonowania sieci telekomunikacyjnych i kierując się przepisami

międzynarodowymi. Urządzenia te podlegają obowiązkowej ocenie zgodności z zasadniczymi

wymaganiami

urządzeń

przeznaczonych

do

używania

wyłącznie

w

służbie

radiokomunikacyjnej amatorskiej, niebędących przedmiotem oferty handlowej, w tym także

zestawów części do montażu urządzeń oraz urządzeń zmodyfikowanych przez radioamatorów

dla własnych potrzeb w celu używania w służbie radiokomunikacyjnej amatorskiej: urządzeń

przystosowanych wyłącznie do odbioru sygnałów radiofonicznych i telewizyjnych:

przewodów i kabli przeznaczonych do instalacji elektrycznych i telekomunikacyjnych:

urządzeń wyposażenia radiokomunikacyjnego objętych przepisami o wyposażeniu morskim:

urządzeń przeznaczonych do zastosowania w dziedzinie lotnictwa cywilnego: urządzeń

przeznaczonych do użytku w dziedzinie kontroli lotów i zarządzania ruchem lotniczym:

urządzeń przeznaczonych do użytku wyłącznie przez podmioty.

Osoba, która korzystając z urządzenia radiowego lub końcowego, zapoznała się

publicznych komunikatem dla niej nie przeznaczonym, jest obowiązana do zachowania

tajemnicy telekomunikacyjnej. Nie stanowi naruszenia tajemnicy telekomunikacyjnej

zarejestrowanie przez organ wykonujący kontrolę działalności telekomunikacyjnej

komunikatu uzyskanego w sposób, w celu udokumentowania faktu naruszenia przepisu

niniejszej ustawy. Treści lub dane objęte tajemnicą telekomunikacyjną mogą być zbierane,

utrwalane, przechowywane, opracowywane, zmieniane, usuwane lub udostępniane tylko

wówczas, gdy czynności te, zwane dalej „przetwarzaniem”, dotyczą usługi świadczonej

użytkownikowi albo są niezbędne do jej wykonania.

Przetwarzanie w innych celach jest dopuszczalne jedynie na podstawie przepisów

ustawowych. Dostawca publicznie dostępnych usług telekomunikacyjnych jest uprawniony

do przetwarzania następujących danych dotyczących użytkownika będącego osobą fizyczną:

nazwisk i imion: imion rodziców: miejsca i daty urodzenia: adresu miejsca zameldowania na

pobyt stały: numeru ewidencyjnego PESEL – w przypadku obywatela Rzeczypospolitej

Polskiej: nazwy, serii i numeru dokumentów potwierdzających tożsamość, a w przypadku

cudzoziemca, który jest obywatelem państwa niebędącego członkiem Unii Europejskiej lub

Europejskiego Obszaru Gospodarczego – numeru paszportu lub karty pobytu zawartych w

dokumentach potwierdzających możliwość wykonania zobowiązania wobec dostawcy

publicznie dostępnych usług telekomunikacyjnych wynikającego z umowy o świadczenie

usług telekomunikacyjnych. Oprócz danych, dostawca publicznie dostępnych usług

telekomunikacyjnych może, za zgodą użytkownika będącego osobą fizyczną, przetwarzać

inne dane tego użytkownika w związku ze świadczoną usługą, w szczególności numer

identyfikacji podatkowej NIP, numer konta bankowego lub karty płatniczej, adres

korespondencyjny użytkownika, jeżeli jest on inny niż adres miejsca zameldowania na pobyt

stały tego użytkownika, a także adres poczty elektronicznej oraz numery telefonów

kontaktowych.

Przedsiębiorca telekomunikacyjny ponosi odpowiedzialność za naruszenie tajemnicy

telekomunikacyjnej

przez

podmioty

działające

w

jego

imieniu.

Przedsiębiorca

telekomunikacyjny świadczący usługę na rzecz użytkownika końcowego innego

przedsiębiorcy telekomunikacyjnego ma prawo, w niezbędnym zakresie, otrzymywać,

przekazywać i przetwarzać dane dotyczące tego użytkownika końcowego oraz dane

o wykonanych na jego rzecz usługach telekomunikacyjnych.

Dostawca publicznie dostępnych usług telekomunikacyjnych jest obowiązany do

poinformowania

abonenta,

z

którym

zawiera

umowę

o

świadczenie usług

telekomunikacyjnych, a także pozostałych użytkowników końcowych, o zakresie i celu

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

20

przetwarzania danych transmisyjnych oraz innych danych ich dotyczących, a także

o możliwościach wpływu na zakres tego przetwarzania. Dane użytkowników końcowych

mogą być przetwarzane w okresie obowiązywania umowy, a po jej zakończeniu w okresie

dochodzenia roszczeń lub wykonywania innych zadań przewidzianych w ustawie lub

przepisach odrębnych.

Operator publicznej sieci telekomunikacyjnej lub dostawca publicznie dostępnych usług

telekomunikacyjnych

przetwarzający

dane

transmisyjne

dotyczące

abonentów

i użytkowników końcowych jest obowiązany, z uwagi na realizację przez uprawnione organy

zadań i obowiązków na rzecz obronności, bezpieczeństwa państwa oraz bezpieczeństwa

i porządku publicznego, dane te przechowywać przez okres 12 miesięcy. Po upływie tego

okresu, dane transmisyjne są usuwane lub anonimizowane przez operatora publicznej sieci

telekomunikacyjnej lub dostawcę publicznie dostępnych usług telekomunikacyjnych, którzy

je przechowują. Przetwarzanie danych transmisyjnych, niezbędnych dla celów naliczania

opłat abonenta i opłat z tytułu rozliczeń operatorskich, jest dozwolone: po uprzednim

poinformowaniu abonenta lub użytkownika końcowego o rodzaju danych transmisyjnych,

które będą przetwarzane przez dostawcę publicznie dostępnych usług telekomunikacyjnych,

oraz

o

okresie

tego

przetwarzania:

Dostawca

publicznie

dostępnych

usług

telekomunikacyjnych jest obowiązany poinformować abonenta lub użytkownika końcowego

o rodzaju danych transmisyjnych, które będą przetwarzane, oraz o okresie tego przetwarzania

dla celów marketingu usług telekomunikacyjnych lub świadczenia usług o w ości

wzbogaconej. Dostawca publicznie dostępnych usług telekomunikacyjnych może przetwarzać

dane transmisyjne,w zakresie i przez czas niezbędny dla celów marketingu usług

telekomunikacyjnych lub świadczenia usług o w ości wzbogaconej, jeżeli abonent lub

użytkownik końcowy wyraził na to zgodę.

Do przetwarzania danych transmisyjnych, uprawnione są podmioty działające

z upoważnienia operatorów publicznych sieci telekomunikacyjnych i dostawców publicznie

dostępnych usług telekomunikacyjnych, zajmujące się naliczaniem opłat, zarządzaniem

ruchem w sieciach telekomunikacyjnych, obsługą klienta, systemem wykrywania nadużyć

finansowych, marketingiem usług telekomunikacyjnych lub świadczeniem usług o wartości

wzbogaconej. Podmioty te mogą przetwarzać dane transmisyjne wyłącznie dla celów

niezbędnych przy wykonywaniu tych działań. W celu wykorzystania danych o lokalizacji

dostawca publicznie dostępnych usług telekomunikacyjnych jest obowiązany: uzyskać zgodę

abonenta lub użytkownika końcowego na przetwarzanie danych o lokalizacji jego

dotyczących, może być wycofana okresowo lub w związku z konkretnym połączeniem, lub

dokonać anonimizacji tych danych.

Dostawca publicznie dostępnych usług telekomunikacyjnych jest obowiązany

poinformować abonenta lub użytkownika końcowego przed uzyskaniem jego zgody o rodzaju

danych o lokalizacji, które będą przetwarzane, o celach i okresie ich przetwarzania oraz

o tym, czy dane zostaną przekazane innemu podmiotowi dla celów świadczenia usługi

tworzącej wartość wzbogaconą. Do przetwarzania danych uprawnione są podmioty:

działające z upoważnienia operatora publicznej sieci telekomunikacyjnej: działające

z upoważnienia dostawcy publicznie dostępnych usług telekomunikacyjnych: świadczące

usługę o wartości wzbogaconej. Daneo lokalizacji mogą być przetwarzane wyłącznie dla

celów niezbędnych do świadczenia usługo wartości wzbogaconej. Dane udostępnia się na

żądanie uprawnionych podmiotów właściwych w sprawach obronności, bezpieczeństwa

państwa oraz bezpieczeństwa i porządku publicznego,w zakresie i na warunkach określonych

w przepisach odrębnych. Podmioty działające w imieniu przedsiębiorcy telekomunikacyjnego

mogą włączyć się do trwającego połączenia, jeżeli jest to niezbędne do usunięcia awarii,

zakłóceń lub w innym celu związanym z utrzymaniem sieci telekomunikacyjnej lub

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

21

świadczeniem usługi telekomunikacyjnej, pod warunkiem sygnalizacji tego faktu osobom

uczestniczącym w połączeniu.

Dostawca publicznie dostępnych usług telekomunikacyjnych jest obowiązany do

rejestracji danych o wykonanych usługach telekomunikacyjnych, w zakresie umożliwiającym

ustalenie należności za wykonanie tych usług oraz rozpatrzenie reklamacji. Dostawca

publicznie dostępnych usług telekomunikacyjnych przechowuje dane co najmniej przez okres

12 miesięcy, a w przypadku wniesienia reklamacji – przez okres niezbędny do rozstrzygnięcia

sporu. Dane osobowe zawarte w publicznie dostępnym spisie abonentów, zwanym dalej

„spisem”, wydawanym w formie książkowej lub elektronicznej, a także udostępniane za

pośrednictwem służb informacyjnych przedsiębiorcy telekomunikacyjnego powinny być

ograniczone do: numeru abonenta lub znaku identyfikującego abonenta: nazwiska i imion

abonenta: nazwy miejscowości oraz ulicy, przy której znajduje się zakończenie sieci,

udostępnione abonentowi – w przypadku stacjonarnej publicznej sieci telefonicznej albo

miejsca zameldowania abonenta na pobyt stały – w przypadku ruchomej publicznej sieci

telefonicznej. Abonenci, przed umieszczeniem ich danych w spisie, są informowani

nieodpłatnie o celu spisu lub telefonicznej informacji o numerach, w których ich dane

osobowe mogą się znajdować, a także o możliwości wykorzystywania spisu, za pomocą

funkcji wyszukiwania dostępnych w jego elektronicznej formie.

Zamieszczenie w spisie danych identyfikujących abonenta będącego osobą fizyczną

może nastąpić wyłącznie po uprzednim wyrażeniu przez niego zgody na dokonanie tych

czynności. Rozszerzenie zakresu danych, wymaga zgody abonenta. Przedsiębiorca

telekomunikacyjny jest obowiązany udostępnić, na żądanie służb ustawowo powołanych do

obsługi wywołań kierowanych na numery alarmowe, informacje, poszerzone o będące w jego

posiadaniu dane lokalizacyjne abonenta wywołującego połączenie z numerem alarmowym,

umożliwiające niezwłoczne podjęcie interwencji. Udostępnianie w spisie lub za

pośrednictwem służb informacyjnych danych identyfikujących abonentów. Przedsiębiorca

telekomunikacyjny jest obowiązany zabezpieczyć spisy wydawane w formie elektronicznej

w sposób uniemożliwiający wykorzystanie zawartych w nich danych niezgodnie

z przeznaczeniem. Przedsiębiorca telekomunikacyjny jest obowiązany informować abonenta

o przekazaniu jego danych innym przedsiębiorcom, w celu publikacji spisu lub świadczenia

usługi informacji o numerach telefonicznych. Przedsiębiorca telekomunikacyjny jest

uprawniony do udzielania informacji o numerach abonentów lub powierzenia tej czynności

innemu podmiotowi z zachowaniem wszystkich warunków i ograniczeń przewidzianych

w przepisach niniejszego rozdziału. Operator publicznej sieci telefonicznej zapewnia

użytkownikom końcowym możliwość prezentacji identyfikacji zakończenia sieci, z którego

inicjowane jest połączenie, zwanej dalej „prezentacją identyfikacji linii wywołującej”, przed

dokonaniem połączenia. Dostawca usług świadczonych w publicznej sieci telefonicznej

umożliwiającej prezentację identyfikacji linii wywołującej jest obowiązany zapewnić, za

pomocą prostych środków: użytkownikowi końcowemu wywołującemu – możliwość

wyeliminowania prezentacji identyfikacji linii wywołującej u użytkownika końcowego

wywoływanego podczas wywołania i połączenia: abonentowi wywołującemu – możliwość

wyeliminowania prezentacji identyfikacji linii wywołującej u użytkownika końcowego

wywoływanego podczas wywołania i połączenia lub w sposób trwały u operatora, do którego

sieci jest przyłączony abonent będący stroną umowy z dostawcą usług: abonentowi

wywoływanemu możliwość eliminacji dla połączeń przychodzących prezentacji identyfikacji

linii wywołującej, o ile będzie to technicznie możliwe, a jeżeli taka prezentacja jest dostępna

przed rozpoczęciem połączenia przychodzącego, także możliwość blokady połączeń

przychodzących od abonenta lub użytkownika końcowego stosującego eliminację prezentacji

identyfikacji linii wywołującej.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

22

Dostawca usług świadczonych w publicznej sieci telefonicznej zapewniającej prezentację

identyfikacji zakończenia sieci, do której zostało przekierowane połączenie, zwaną dalej

„prezentacją identyfikacji linii wywoływanej”, jest obowiązany zapewnić abonentowi

wywoływanemu możliwość eliminacji, za pomocą prostych środków, prezentacji

identyfikacji linii wywoływanej u użytkownika końcowego wywołującego. Dostawca usług

świadczonych w publicznej sieci telefonicznej zapewniającej automatyczne przekazywanie

wywołań jest obowiązany zapewnić abonentowi możliwość zablokowania, za pomocą

prostych środków, automatycznego przekazywania przez osobę trzecią wywołań do

urządzenia końcowego tego abonenta. Dostawca usług świadczonych w publicznej sieci

telefonicznej jest obowiązany do poinformowania abonentów, że wykorzystywana przez

niego sieć zapewnia prezentację identyfikacji linii wywołującej lub wywoływanej, a także

o możliwościach. Z tytułu korzystania przez abonenta z możliwości eliminacji lub

blokowania, o których mowa w ust. 2–4, nie pobiera się opłat. Eliminacja prezentacji

identyfikacji linii wywołującej może być anulowana:

−

na żądanie służb ustawowo powołanych do niesienia pomocy, a także uprawnionych

podmiotów właściwych w sprawach obronności, bezpieczeństwa państwa lub

bezpieczeństwa i porządku publicznego, w zakresie i na warunkach określonych

w odrębnych przepisach:

−

przez dostawcę usług zapewniającego przyłączenie do publicznej sieci telefonicznej lub

operatora, do którego sieci został przyłączony abonent będący stroną umowy z dostawcą

usług zapewniającym przyłączenie do publicznej sieci telefonicznej, na wniosek

abonenta, jeżeli wnioskujący uprawdopodobni, że do jego urządzenia końcowego są

kierowane połączenia uciążliwe lub zawierające groźby, w celu identyfikacji numerów

użytkowników końcowych wywołujących tego abonenta.

Operatorzy publicznej sieci telefonicznej są obowiązani do zapewnienia służbom

ustawowo powołanym do niesienia pomocy dostępu do identyfikacji linii wywołującej oraz

danych dotyczących lokalizacji, bez uprzedniej zgody zainteresowanych abonentów lub

użytkowników końcowych, jeżeli jest to konieczne do umożliwienia tym służbom

wykonywania ich zadań w możliwie najbardziej efektywny sposób. Dane identyfikujące

użytkowników wywołujących, są rejestrowane przez operatora na żądanie: służb

i podmiotów.

Użytkownik końcowy ponoszący koszty połączeń przychodzących nie może otrzymywać

danych umożliwiających pełną identyfikację numeru wywołującego. Prezes UKE na

uzasadniony wniosek operatora może, w drodze decyzji, ustalić okres przejściowy na

wprowadzenie usługi blokady połączeń przychodzących od abonenta lub użytkownika,

stosującego eliminację prezentacji identyfikacji linii wywołującej. O wprowadzeniu okresu

przejściowego Prezes UKE powiadamia Ministra Obrony Narodowej, ministra właściwego do

spraw finansów publicznych, ministra właściwego do spraw wewnętrznych, Szefa Agencji

Bezpieczeństwa Wewnętrznego i Szefa Agencji Wywiadu. Zakazane jest używanie

automatycznych systemów wywołujących dla celów marketingu bezpośredniego, chyba że

abonent lub użytkownik końcowy uprzednio wyraził na to zgodę. Podmioty świadczące

usługi drogą elektroniczną mogą przechowywać dane informatyczne, a w szczególności pliki

tekstowe, w urządzeniach końcowych abonenta lub użytkownika końcowego przeznaczonych

do korzystania z tych usług, pod warunkiem, że: abonent lub użytkownik końcowy zostanie

poinformowany jednoznacznie, w sposób łatwy i zrozumiały, o celu przechowywania danych

oraz sposobach korzystania z ich zawartości: abonent lub użytkownik końcowy zostanie

poinformowany jednoznacznie, w sposób łatwy i zrozumiały, o sposobie wyrażenia

sprzeciwu, który w przyszłości uniemożliwi przechowywanie danych usługodawcy

w urządzeniu końcowym abonenta lub użytkownika końcowego: przechowywane dane nie

powodują zmian konfiguracyjnych w urządzeniu końcowym abonenta lub użytkownika

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

23

końcowego lub oprogramowaniu zainstalowanym w tym urządzeniu. Podmioty świadczące

usługi drogą elektroniczną mogą instalować oprogramowanie w urządzeniach końcowych

abonenta lub użytkownika końcowego przeznaczonych do korzystania z tych usług lub

korzystać z tego oprogramowania pod warunkiem, że abonent lub użytkownik końcowy:

przed instalacją oprogramowania zostanie poinformowany jednoznacznie, w sposób łatwy

i zrozumiały, o celu, w jakim zostanie zainstalowane oprogramowanie oraz sposobach

korzystania przez podmiot świadczący usługi z tego oprogramowania: zostanie

poinformowany jednoznacznie, w sposób łatwy i zrozumiały o sposobie usunięcia

oprogramowania z urządzenia końcowego użytkownika lub abonenta: przed instalacją

oprogramowania wyrazi zgodę na jego instalację i używanie. Jeżeli przepisy ustawy

wymagają wyrażenia zgody przez abonenta lub użytkownika końcowego, zgoda ta: nie może

być domniemana lub dorozumiana z oświadczenia woli o innej treści: może być wyrażona

drogą elektroniczną, pod warunkiem jej utrwalenia i potwierdzenia przez użytkownika: może

być wycofana w każdym czasie, w sposób prosty i wolny od opłat.

Dostawca publicznie dostępnych usług telekomunikacyjnych lub operator publicznej

sieci telekomunikacyjnej są obowiązani podjąć środki techniczne i organizacyjne w celu

zapewnienia bezpieczeństwa przekazu komunikatów w związku ze świadczonymi przez nich

usługami. Dostawca usług jest obowiązany do informowania użytkowników, w szczególności

w przypadku szczególnego ryzyka naruszenia bezpieczeństwa świadczonych usług, o tym, że

stosowane przez niego środki techniczne nie gwarantują bezpieczeństwa przekazu

komunikatów, a takżeo istniejących możliwościach zapewnienia takiego bezpieczeństwa

i związanych z tym kosztach. Przedsiębiorcy telekomunikacyjni, w celu zapewnienia

ciągłości świadczenia usług telekomunikacyjnych, są obowiązani uwzględniać przy

planowaniu, budowie, rozbudowie, eksploatacji lub łączeniu sieci telekomunikacyjnych

możliwość wystąpienia sytuacji szczególnych zagrożeń, a w szczególności wprowadzenia

stanu nadzwyczajnego.

Należy zwrócić uwagę, że ustawa reguluje nie tylko działalność operatorów

telekomunikacyjnych w zakresie usług telefonicznych, ale również usług i pełnej działalności

teleinformatycznej, z obsługą sieci teleinformatycznych resortowych oraz Internetu na czele.

4.3.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Jakie uwarunkowania reguluje Prawo telekomunikacyjne?

2. Co oznaczają pojęcia: abonent, dostarczanie sieci telekomunikacyjnej, infrastruktura

telekomunikacyjna, kompatybilność elektromagnetyczna?

3. W jaki sposób wykonywana jest kalkulacja kosztów działalności telekomunikacyjnej?

4. Kto i kiedy może zostać operatorem telekomunikacyjnym?

5. Jakie funkcje spełnia sieć telekomunikacyjna?

6. Jakie instytucje i organizacje krajowe i międzynarodowe odpowiadają za gospodarkę

numeracją i widmem częstotliwości?

7. Jakie prawa i obowiązki należą do Prezesa UKE?

8. Kto

i

na

jakiej

podstawie

dokonuje

wpisu

do

rejestru

przedsiębiorstw

telekomunikacyjnych?

9. Jakie

dane

zawiera

zaświadczenie

o

wpisie

do

rejestru

przedsiębiorstw

telekomunikacyjnych?

10. Kto i na jakiej podstawie określa operatora wyznaczonego?

11. Jakie są obowiązki operatora wyznaczonego?

12. W jakim celu stosowana jest ocena zgodności?

13. Jaki zakres informacji objęty jest tajemnicą telekomunikacyjną?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

24

14. Kiedy i jaki zakres informacji może być udostępniony publicznie?

15. Jakie obowiązki ma operator względem abonentów?

16. Jakie elementy powinna zawierać umowa o świadczenie usług telekomunikacyjnych?

17. Jakie jest proces reklamacji usług telekomunikacyjnych?

4.3.3. Ćwiczenia

Ćwiczenie 1

Przeanalizuj zapisy w ustawie Prawo telekomunikacyjne dotyczące prowadzenia

działalności telekomunikacyjnej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać w ustawie Prawo telekomunikacyjne zapisy dotyczące prowadzenia

działalności gospodarczej,

2) dokonać analizy odnalezionych zapisów,

3) opracować i zapisać wnioski.

Wyposażenie stanowiska pracy:

−

papier formatu A4, flamastry,

−

treść ustawy Prawo telekomunikacyjne ze zmianami,

−

literatura z rozdziału 6 poradnika dla ucznia.

Ćwiczenie 2

Przygotować

wniosek

o

dokonanie

wpisu

do

Rejestru

przedsiębiorstw

telekomunikacyjnych określonego przez prowadzącego przedsiębiorstwa.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać w ustawie o działalności gospodarczej zapisy dotyczące wpisów do rejestru,

2) dokonać analizy odnalezionych zapisów,

3) określić informacje, które muszą być zawarte we wniosku,

4) opracować i wypisać wniosek o dokonanie wpisu do rejestru.

Wyposażenie stanowiska pracy:

−

papier formatu A4, flamastry,

−

treść ustawy Prawo telekomunikacyjne ze zmianami,

−

komputer z dostępem do Internetu

−

literatura z rozdziału 6 poradnika dla ucznia.

Ćwiczenie 3

Opracować i wydać zaświadczenie o wpisie do rejestru dla przedsiębiorstwa z ćwiczenia 2.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) odszukać w ustawie Prawo telekomunikacyjne zapisy dotyczące wpisów do rejestru,

2) dokonać analizy odnalezionych zapisów,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

25

3) określić informacje, które muszą być zawarte w zaświadczeniu,

4) opracować i wypisać zaświadczenie o dokonaniu wpisu do rejestru.

Wyposażenie stanowiska pracy:

−

papier formatu A4, flamastry,

−

treść ustawy Prawo telekomunikacyjne ze zmianami,

−

komputer z dostępem do Internetu,

−

literatura z rozdziału 6 poradnika dla ucznia.

4.3.4. Sprawdzian postępów

Czy potrafisz:

Tak Nie

1)

wyjaśnić

pojęcia:

abonent:

infrastruktura

telekomunikacyjna:

kompatybilność magnetyczna: dostarczanie sieci telekomunikacyjnej?

2)

określić sposób kalkulacji kosztów działalności telekomunikacyjnej?

3)

wyjaśnić pojęcie operator telekomunikacyjny?

4)

zdefiniować funkcje sieci telekomunikacyjnej?

5)

przedstawić instytucje i organizacje krajowe i międzynarodowe

odpowiadające za gospodarkę numeracją i widmem częstotliwości?

6)

przedstawić zakres praw i obowiązków Prezesa UKE?

7)

przygotować

wniosek

o

wpis

do

rejestru

przedsiębiorstw

telekomunikacyjnych?

8)

przygotować zaświadczenie o dokonaniu wpisu w rejestrze?

9)

określić warunki i zakres tajemnicy telekomunikacyjnej?

10) sformułować umowę o świadczenie usług telekomunikacyjnych?

11) określić zakres reklamacji usług telekomunikacyjnych?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

26

4.4. Informacje niejawne i prawa autorskie w teleinformatyce

4.4.1. Materiał nauczania

Ochrona informacji niejawnych

W przypadku działalności teleinformatycznej sprawą oczywistą i na co dzień

wykorzystywaną jest ochrona informacji, które są wytwarzane i transmitowane, niezależnie

od tego, czym posiadają status jawnych, czy niejawnych. Co mówi o tym zagadnieniu

stosowna ustawa?

Tekst ujednolicony tej ustawy określa zasady ochrony informacji, które wymagają

ochrony przed nieuprawnionym ujawnieniem, jako stanowiące tajemnicę państwową lub

służbową, niezależnie od formy i sposobu ich wyrażania, także w trakcie ich opracowania,

zwanych dalej „informacjami niejawnymi”, a w szczególności:

−

organizowania ochrony informacji niejawnych:

−

klasyfikowania informacji niejawnych: udostępniania informacji niejawnych:

−

postępowania sprawdzającego, w celu ustalenia, czy osoba nim objęta daje rękojmię

zachowania tajemnicy, zwanego dalej „postępowaniem sprawdzającym”:

−

szkolenia w zakresie ochrony informacji niejawnych:

−

ewidencjonowania,

przechowywania,

przetwarzania

i

udostępniania

danych

uzyskiwanych w związku z prowadzonymi postępowaniami o ustalenie rękojmi

zachowania tajemnicy, w zakresie określonym w ankiecie bezpieczeństwa osobowego

oraz w kwestionariuszu bezpieczeństwa przemysłowego:

−

organizacji kontroli przestrzegania zasad ochrony informacji niejawnych:

−

ochrony informacji niejawnych w systemach i sieciach teleinformatycznych:

−

stosowania środków fizycznej ochrony informacji niejawnych.

Przepisy ustawy mają zastosowanie do: organów władzy publicznej, w szczególności:

Sejmu i Senatu Rzeczypospolitej Polskiej, Prezydenta Rzeczypospolitej Polskiej,

organów administracji Rządowej, organów jednostek samorządu terytorialnego, sądów

i trybunałów, organów kontroli państwowej i ochrony prawa: Sił Zbrojnych Rzeczypospolitej

Polskiej i ich jednostek organizacyjnych, zwanych dalej „Siłami Zbrojnymi”, a także innych

jednostek organizacyjnych podległych Ministrowi Obrony Narodowej lub przez niego

nadzorowanych: Narodowego Banku Polskiego i banków państwowych: państwowych osób

prawnych i innych niż wymienione wyżej państwowych jednostek organizacyjnych:

przedsiębiorców, jednostek naukowych lub badawczo – rozwojowych, zamierzających

ubiegać się, ubiegających się o zawarcie lub wykonujących umowy związane z dostępem do

informacji niejawnych albo wykonujących na podstawie przepisów prawa zadania związane

z dostępem do informacji niejawnych.

Przepisy ustawy nie naruszają przepisów innych ustaw o ochronie tajemnicy zawodowej

lub innych tajemnic prawnie chronionych. W rozumieniu ustawy: tajemnicą państwową – jest

informacja określona w wykazie rodzajów informacji, stanowiącym załącznik nr 1, której

nieuprawnione ujawnienie może spowodować istotne zagrożenie dla podstawowych

interesów Rzeczypospolitej Polskiej dotyczących porządku publicznego, obronności,

bezpieczeństwa, stosunków międzynarodowych lub gospodarczych państwa: tajemnicą

służbową – jest informacja niejawna nie będąca tajemnicą państwową, uzyskana w związku

z czynnościami służbowymi albo wykonywaniem prac zleconych, której nieuprawnione

ujawnienie mogłoby narazić na szkodę interes państwa, interes publiczny lub prawnie

chroniony interes obywateli albo jednostki organizacyjnej: służbami ochrony państwa – są

Agencja Bezpieczeństwa Wewnętrznego i Służba Kontrwywiadu Wojskowego: rękojmia

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

27

zachowania tajemnicy – oznacza spełnienie ustawowych wymogów dla zapewnienia ochrony

informacji niejawnych przed ich nieuprawnionym ujawnieniem.

Dokumentem – jest każda utrwalona informacja niejawna, w szczególności na piśmie,

mikrofilmach, negatywach i fotografiach, nośnikach do zapisów informacji w postaci

cyfrowej i na taśmach elektromagnetycznych, także w formie mapy, wykresu, rysunku,

obrazu, grafiki, fotografii, broszury, książki, kopii, odpisu, wypisu, wyciągu i tłumaczenia

dokumentu, zbędnego lub wadliwego wydruku, odbitki, kliszy, matrycy i dysku optycznego,

kalki, taśmy atramentowej, jak również informacja niejawna utrwalona na elektronicznych

nośnikach danych.

Materiałem – jest dokument, jak też chroniony jako informacja niejawna przedmiot lub

dowolna jego część, a zwłaszcza urządzenie, wyposażenie lub broń wyprodukowana albo

będąca w trakcie produkcji, a także składnik użyty do ich wytworzenia.

Jednostką organizacyjną – jest podmiot wymieniony wyżej, a jednostką naukową – jest

jednostka naukowa w rozumieniu przepisów o zasadach finansowania nauki: systemem

teleinformatycznym – jest system, który tworzą urządzenia, narzędzia, metody postępowania

i procedury stosowane przez wyspecjalizowanych pracowników, w sposób zapewniający

wytwarzanie, przechowywanie, przetwarzanie lub przekazywanie informacji.

Siecią teleinformatyczną – jest organizacyjne i techniczne połączenie systemów

teleinformatycznych.

Akredytacją bezpieczeństwa teleinformatycznego – jest dopuszczenie systemu lub sieci

teleinformatycznej do wytwarzania, przetwarzania, przechowywania lub przekazywania

informacji niejawnych, na zasadach określonych w ustawie.

Dokumentacją bezpieczeństwa systemu lub sieci informatycznej – są Szczególne

Wymagania Bezpieczeństwa oraz Procedury Bezpiecznej Eksploatacji danego systemu lub

sieci teleinformatycznej, sporządzone zgodnie z zasadami określonymi w ustawie.

Informacje niejawne mogą być udostępnione wyłącznie osobie dającej rękojmię

zachowania tajemnicy i tylko w zakresie niezbędnym do wykonywania przez nią pracy lub

pełnienia służby na zajmowanym stanowisku albo innej zleconej pracy. Zasady zwalniania od

obowiązku zachowania tajemnicy państwowej i służbowej oraz sposób postępowania

z aktami spraw zawierających tajemnicę państwową i służbową w postępowaniu przed sądami

i innymi organami określają przepisy odrębnych ustaw. Jeżeli przepisy odrębnych ustaw

uprawniają organy, służby lub instytucje państwowe albo ich upoważnionych pracowników

do dokonywania kontroli, a w szczególności swobodnego dostępu do pomieszczeń

i materiałów, jeżeli jej zakres dotyczy informacji niejawnych, uprawnienia te są realizowane