Tytuł oryginału: Packet Guide to Routing and Switching

Tłumaczenie: Grzegorz Pawłowski

ISBN: 978-83-246-5119-1

© 2013 Helion S.A.

Authorized Polish translation of the English edition Packet Guide to Routing and Switching

ISBN 9781449306557 © 2011 Bruce Hartpence.

This translation is published and sold by permission of O’Reilly Media, Inc.,

which owns or controls all rights to publish and sell the same.

All rights reserved. No part of this book may be reproduced or transmitted in any form or by

any means, electronic or mechanical, including photocopying, recording or by any

information storage retrieval system, without permission from the Publisher.

Wszelkie prawa zastrzeżone. Nieautoryzowane rozpowszechnianie całości lub fragmentu

niniejszej publikacji w jakiejkolwiek postaci jest zabronione. Wykonywanie kopii metodą

kserograficzną, fotograficzną, a także kopiowanie książki na nośniku filmowym,

magnetycznym lub innym powoduje naruszenie praw autorskich niniejszej publikacji.

Wszystkie znaki występujące w tekście są zastrzeżonymi znakami firmowymi bądź

towarowymi ich właścicieli.

Wydawnictwo HELION dołożyło wszelkich starań, by zawarte w tej książce informacje

były kompletne i rzetelne. Nie bierze jednak żadnej odpowiedzialności ani za ich

wykorzystanie, ani za związane z tym ewentualne naruszenie praw patentowych lub

autorskich. Wydawnictwo HELION nie ponosi również żadnej odpowiedzialności za

ewentualne szkody wynikłe z wykorzystania informacji zawartych w książce.

Wydawnictwo HELION

ul. Kościuszki 1c, 44-100 GLIWICE

tel. 32 231 22 19, 32 230 98 63

e-mail: helion@helion.pl

WWW: http://helion.pl (księgarnia internetowa, katalog książek)

Drogi Czytelniku!

Jeżeli chcesz ocenić tę książkę, zajrzyj pod adres

http://helion.pl/user/opinie/routin

Możesz tam wpisać swoje uwagi, spostrzeżenia, recenzję.

Printed in Poland.

•

Kup książkę

•

Poleć książkę

•

Oceń książkę

•

Księgarnia internetowa

•

Lubię to! » Nasza społeczność

5

SPIS TRE"CI

Przedmowa .................................................................................................9

1. Strategie trasowania i prze#$czania ............................................. 15

Prze "czanie: przekazywanie i filtrowanie ruchu sieciowego

16

Trasowanie: znajdowanie $cie%ek

22

IPv6

44

Lektura

45

Podsumowanie

46

Pytania sprawdzaj"ce

46

Odpowiedzi do pyta& sprawdzaj"cych

48

'wiczenia laboratoryjne

48

2. Trasowanie na poziomie hosta ..................................................... 51

Proces decyzyjny

51

Tablice routingu hostów

60

Adresowanie

63

(ledzenie pakietów

64

Lektura

67

Podsumowanie

67

Pytania sprawdzaj"ce

68

Odpowiedzi do pyta& sprawdzaj"cych

68

'wiczenia laboratoryjne

69

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

6

Spis tre%ci

3. Protokó# drzewa rozpinaj$cego

oraz szybki protokó# drzewa rozpinaj$cego ................................ 71

Dlaczego p)tle s" z e?

72

Struktura jednostek BPDU w protokole drzewa rozpinaj"cego

74

Dzia anie protoko u drzewa rozpinaj"cego

81

Komunikaty protoko u drzewa rozpinaj"cego

90

Ulepszenia wprowadzone przez Cisco

96

Sieci VLAN a protokó drzewa rozpinaj"cego

100

Szybki protokó drzewa rozpinaj"cego

103

Bezpiecze&stwo

107

Lektura

109

Podsumowanie

109

Pytania sprawdzaj"ce

110

Odpowiedzi do pyta& sprawdzaj"cych

110

'wiczenia laboratoryjne

111

4. Sieci VLAN i trunking ....................................................................115

Problem: du%e domeny rozg oszeniowe

115

Co to jest sie* VLAN?

117

Co to jest "cze trunkingowe?

128

Rozwa%enie ró%nych aspektów projektowania sieci VLAN

134

Lektura

138

Podsumowanie

138

Pytania sprawdzaj"ce

138

Odpowiedzi do pyta& sprawdzaj"cych

140

'wiczenia laboratoryjne

140

5. Protokó# RIP ................................................................................. 145

Wersja 1 kontra wersja 2

146

Opis protoko u

147

Struktura

149

Podstawowe dzia anie

152

Funkcje zaawansowane

159

Jak wydostan) si) poza swoj" sie*?

166

Protokó RIP a p)tle

168

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Spis tre%ci

7

Bezpiecze&stwo

169

Protokó RIP a IPv6

171

Lektura

173

Podsumowanie

173

Pytania sprawdzaj"ce

173

Odpowiedzi do pyta& sprawdzaj"cych

174

'wiczenia laboratoryjne

175

6. Protokó# OSPF .............................................................................. 179

Opis protoko u

180

Bycie protoko em stanu "cza

183

Struktura i podstawowe dzia anie

185

Funkcje zaawansowane

197

OSPF a IPv6

202

Lektura

204

Podsumowanie

205

Pytania sprawdzaj"ce

205

Odpowiedzi do pyta& sprawdzaj"cych

206

'wiczenia laboratoryjne

207

Skorowidz ...............................................................................................209

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

8

Spis tre%ci

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

145

ROZDZIA( 5.

Protokó# RIP

Oczywi"cie, aby okre"li&, która trasa jest najlepsza, musimy

posiada& jaki" sposób mierzenia jako"ci tras.

— RFC 1058

Protokó informowania o trasach, znany jako protokó RIP (ang. Routing

Information Protocol

) jest wewn)trznym (ang. interior) protoko em dzia aj"cym

na podstawie wektora odleg o$ci, przeznaczonym dla ma ych sieci. Jest on

zdefiniowany w dokumentach RFC organizacji IETF o numerach: 1058,

1388 i 1723. By jednym z pierwszych protoko ów trasowania u%ywanych

w Internecie. W celu wprowadzenia obs ugi przestrzeni adresów bezklaso-

wych opracowano drug" wersj) tego protoko u. Niniejszy rozdzia obejmuje

budow) protoko u, jego dzia anie i zawarto$* generowanych przez niego

pakietów, poznawan" dzi)ki ich przechwytywaniu. Dokumenty uaktual-

niaj"ce protokó RIP do wersji 2 powsta y oko o 1998 roku. Nawet w tam-

tym czasie cz)sto utrzymywano, %e protokó RIP by protoko em trasowania

gorszego gatunku i %e ma ju% za sob" swoje pi)* minut. Jednak%e protokó

RIP nadal mia fanów. Przytoczmy cytat z dokumentu RFC 2453:

Wraz z pojawieniem si) protoko ów OSPF i IS-IS znale=li si) tacy, którzy

s"dz", %e protokó RIP jest przestarza y. Chocia% jest prawd", %e nowsze

protoko y routingu z rodziny IGP s" o wiele lepsze od protoko u RIP, to

protokó RIP ma pewne atuty. Przede wszystkim w ma ej sieci protokó

RIP generuje bardzo ma y narzut pod wzgl)dem zu%ywanego pasma oraz

czasu potrzebnego na konfiguracj) i zarz"dzanie. Protokó RIP jest rów-

nie% bardzo atwy w implementacji, szczególnie w stosunku do nowszych

protoko ów IGP.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

146

Rozdzia# 5. Protokó# RIP

Ponadto istnieje o wiele, wiele wi)cej funkcjonuj"cych implementacji pro-

toko u RIP ni% protoko ów OSPF i IS-IS razem wzi)tych. Prawdopodobnie

taka sytuacja utrzyma si) jeszcze przez kilka lat. Przyj"wszy, %e protokó

RIP b)dzie u%yteczny w wielu $rodowiskach przez pewien czas, rozs"dnym

jest zwi)kszenie jego u%yteczno$ci. Jest to tym bardziej s uszne, %e korzy$*

jest o wiele wi)ksza ni% koszt zmiany.

A taki by stan rzeczy przed implementacj" protoko u RIPv2. Tymczasem

protokó RIP zosta w "czony w inne standardy, takie jak High Assurance

Internet Protocol Encryptor Interoperability Standard

(standard interopera-

cyjno$ci dla wysokiej niezawodno$ci szyfratora protoko u internetowgo),

czyli HAIPE IS. Ponadto w dokumentach RFC 2082 i 4822 wykonano prac)

maj"c" na celu poprawienie bezpiecze&stwa protoko u RIPv2. Te wysi ki

wskazywa yby na to, %e protoko owi RIPv2 pozosta o jeszcze troch) %ycia.

W ka%dym razie nawet przy braku dominacji na skal) $wiatow" protokó RIP

stanowi do$* dobry punkt odniesienia i $rodowisko szkoleniowe dla routingu.

Wersja 1 kontra wersja 2

Protokó RIP jest ju% u%ywany przez d ugi czas. Chocia% odniós sukces,

nie oby o si) bez problemów i wersja 1 protoko u RIP zosta a zast"piona

przez wersj) 2. Dokument RFC 1923 analizuje stosowalno$* czy brak sto-

sowalno$ci protoko u RIPv1. Wszystkie problemy zwi"zane z protoko em

RIPv1 wywodz" si) z jego klasowej natury, czyli $cis ego zwi"zku z sie-

ciami podzielonymi na klasy A, B i C wyznaczaj"ce ich rozmiar. Komuni-

katy protoko u RIPv1 nie zawieraj" masek sieci i dlatego brakuje im ela-

styczno$ci nowoczesnych podej$* do zarz"dzania przestrzeni" adresów.

Podsumowuj"c dokument RFC 1923, stwierdzamy, %e:

"

protokó RIPv1 zak ada, %e lokalnie u%ywana maska jest mask" dla

ca ego zbioru sieci;

"

protokó RIPv1 nie mo%e by* u%ywany razem z wykorzystaniem pod-

sieci o zmiennej d ugo$ci adresu (ang. variable length subnetting), "czeniem

sieci w nadsie* (ang. supernetting) i bezklasowym routingiem mi)dzy-

domenowym (ang. classless interdomain routing).

W dodatku protokó RIPv1 jest nazywany prostym protoko em wektora

odleg o$ci, co oznacza, %e nawet mimo rozszerze&, takich jak podzielony

horyzont i zatrucie wstecz, by* mo%e b)dzie musia korzysta* z czasoch on-

nych technik, takich jak zliczanie do niesko&czono$ci, w celu osi"gni)cia

konwergencji. Dokument RFC konkluduje, %e je$li musimy u%y* protoko u

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Opis protoko#u

147

opartego na wektorze odleg o$ci, to u%yjmy protoko u RIPv2 i rozwa%my

uaktywnienie jego skromnych mechanizmów bezpiecze&stwa. W niniejszym

rozdziale omówimy obie wersje protoko u pod wzgl)dem u%ywanych

pakietów, jako %e RIPv1 jest protoko em domy$lnym. Jednak%e wyra=na

rekomendacja zaleca stosowanie protoko u RIPv2. Koncepcje podzielonego

horyzontu, zatrucia wstecz i zliczania do niesko&czono$ci zostan" omówione

w dalszej cz)$ci tego rozdzia u.

Opis protoko#u

Pocz"tek historii protoko u RIP jest zwykle "czony z dokumentem RFC

1058, ale ten dokument RFC to w gruncie rzeczy próba konsolidacji kon-

cepcji, które ju% by y w u%yciu, z których jedna (program „routed” systemu

Berkeley Unix, korzystaj"cy z wektora odleg o$ci) stanowi a de facto stan-

dard trasowania w tamtym czasie. Ale nawet w 1988 roku generalnie przy-

j)to, %e protokó RIP nie b)dzie odpowiedni dla routingu w du%ych inter-

sieciach. Proponowane w zamian rozwi"zanie polega oby na tym, %e system

autonomiczny (AS, ang. Autonomous System) wykorzystuje protokó bram

wewn)trznych (IGP, ang. Interior Gateway Protocol), taki jak protokó RIP,

a nast)pnie jaki$ inny protokó trasowania w celu komunikowania si) z sie-

ciami innych systemów autonomicznych. Tu warto zacytowa* dokument

RFC 1058:

Protokó RIP zosta zaprojektowany do wspó pracy z sieciami umiarko-

wanego rozmiaru, u%ywaj"cymi w miar) jednorodnej technologii. Dlatego

jest on odpowiedni jako protokó IGP dla wielu kampusów i sieci regio-

nalnych u%ywaj"cych "czy szeregowych, których szybko$ci nie ró%ni" si)

znacznie.

Protokó RIP jest protoko em wektora odleg o$ci. Protoko y wektora odle-

g o$ci opisuje si) zwykle jako protoko y implementuj"ce algorytm Bell-

mana-Forda s u%"cy do znajdowania najlepszych $cie%ek. Ale sama klasa

protoko ów zosta a uprzednio zdefiniowana w ksi"%ce Forda i Fulkersona

Flows in Networks

. Chocia% protokó RIP ma d ugi rodowód si)gaj"cy wstecz

do sieci Xerox, zosta on zaprojektowany do routingu IP. Protokó RIP jest

protoko em trasowania, który korzysta z wymiany tablic w celu aktualizacji

s"siednich routerów. Pomys polega na tym, %e ka%dy router wysy a swoj"

w asn" tablic) trasowania z aktywnych interfejsów, korzystaj"c z proto-

ko u datagramów u%ytkownika (UDP). Rysunek 5.1 przedstawia stosowan"

enkapsulacj).

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

148

Rozdzia# 5. Protokó# RIP

Rysunek 5.1. Enkapsulacja protoko7u RIP

Routery odbieraj"ce te informacje decyduj", czy aktualizowa* swoje w asne

tablice, czy nie. Routery wykorzystuj" =ród owy adres IP znajduj"cy si)

w nag ówku IP jako adres routera przekazuj"cego. Przypomnijmy sobie

z rozdzia u 1, %e adresy IP routera przekazuj"cego maj" krytyczne znacze-

nie dla okre$lenia nast)pnego przeskoku. Informacja poprawiaj"ca albo

d ugo$* prefiksu, albo metryk) zostanie zapami)tana. Przyjmuje si), %e

dystans administracyjny b)dzie taki sam w ca ej sieci RIP. Ta nowa infor-

macja o sieci mo%e stanowi* cz)$* przysz ych aktualizacji. Prosta wymiana

tablic routingu mo%e stworzy* tyle samo problemów, ile mo%e rozwi"za*

przej$cie do trasowania dynamicznego. Z tego powodu protokó RIP za-

wiera równie% kilka mechanizmów s u%"cych do przy$pieszenia konwer-

gencji i unikni)cia p)tli, w tym wspomniane wy%ej techniki podzielonego

horyzontu, zatruwania i zliczania do niesko&czono$ci.

Intersieci protoko u RIP s" ograniczone pod wzgl)dem rozmiaru do 15

przeskoków. To oznacza, przynajmniej dla protoko u RIP, %e 16 równa si)

niesko&czono$* lub nieosi"galno$*. To liczenie przeskoków okre$la metry-

k) u%ywan" przez protokó RIP do mierzenia odleg o$ci. Protokó RIP nie

bierze pod uwag) %adnych danych czasu rzeczywistego, takich jak koszt,

stopie& wykorzystania czy szybko$*. W ten sposób ka%da $cie%ka jest mie-

rzona przy u%yciu tego samego standardu. Routery otrzymuj" aktualiza-

cje RIP od bezpo$rednio z nimi po "czonych s"siednich routerów. Router

otrzymuj"cy aktualizacj) wysy a z kolei swoj" w asn" aktualizacj). Zanim

router b)dzie móg wys a* zaktualizowane og oszenie routingu, musi

zwi)kszy* metryk) wszystkich poznanych $cie%ek o 1. Nowa aktualizacja

zostanie wys ana z adresem IP nowego routera. Ten adres IP b)dzie adre-

sem routera „nast)pnego przeskoku” wprowadzonym do tablicy routingu

s"siadów, a metryka b)dzie okre$la* odleg o$* do miejsca docelowego tras"

prowadz"c" przez ten adres IP.

Pami)tajmy, %e pozycja w tablicy routingu utrzymuje dane o wieku in-

formacji, adresie docelowym, nast)pnym przeskoku lub bramie z punktu

widzenia routera, lokalnym interfejsie u%ywanym do osi"gni)cia nast)p-

nego przeskoku oraz koszcie trasy. Korzystaj"c z tych informacji, router

mo%e podj"* opart" na wektorze odleg o$ci decyzj) dotycz"c" efektywno-

$ci trasy. Poniewa% te informacje s" przesy ane do s"siednich routerów,

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Struktura

149

a wszelkie wynikaj"ce st"d aktualizacje s" tak%e rozsy ane, mo%liwe jest

„zrozumienie” topologii ca ego zbioru sieci dzi)ki dialogowi prowadzo-

nemu tylko przez s"siaduj"ce ze sob" routery.

Dystans administracyjny, czyli warto$* przypisana do protoko u RIP, wynosi 120.

Informacja ta pojawi si) w tablicy routingu obok d ugo$ci prefiksu i metryki.

Struktura

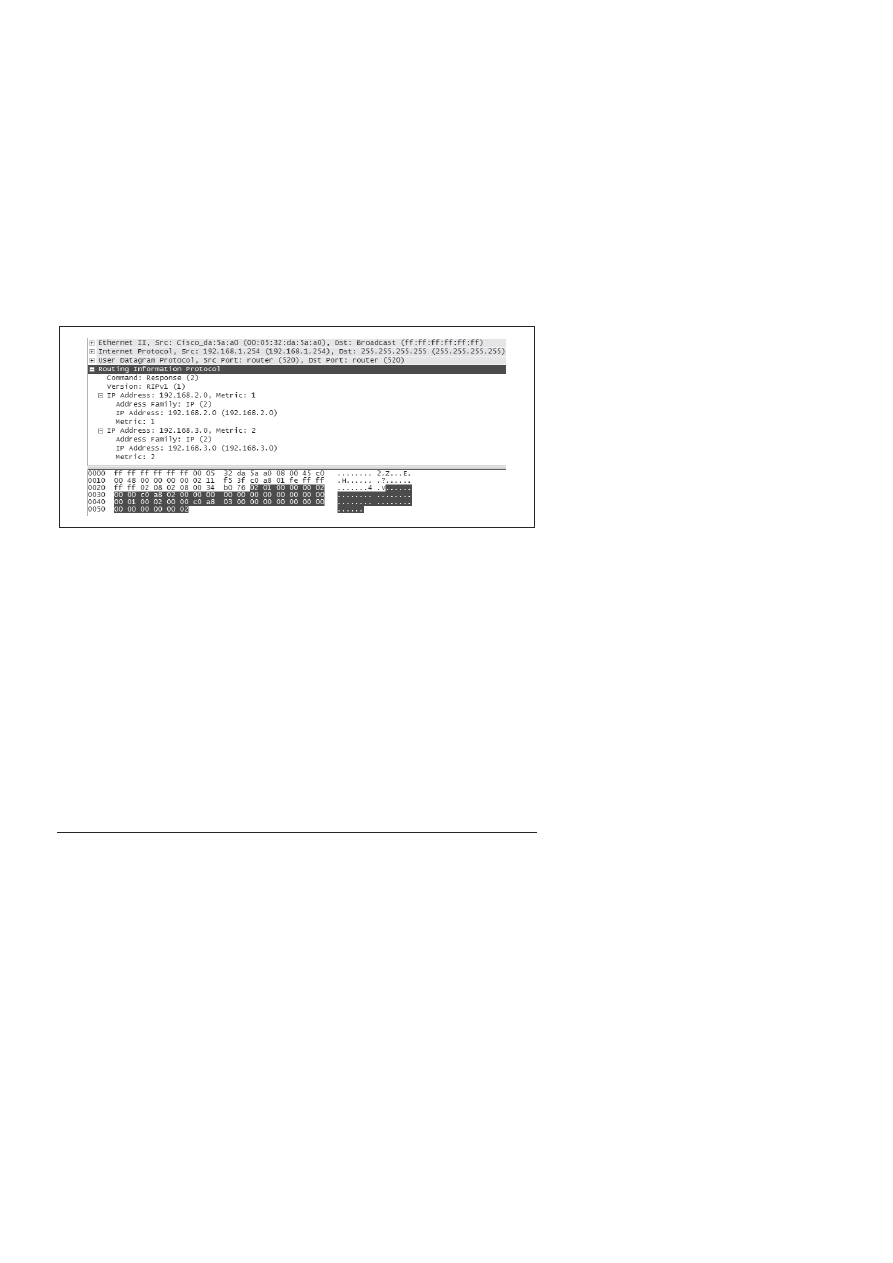

Jak mo%na zobaczy* na rysunku 5.2, pakiety protoko u RIPv1 maj" prost"

struktur). Ten konkretny pakiet zosta przechwycony we wczesnym etapie

konfiguracji topologii wykorzystywanej w tym rozdziale. W tym momencie

sie* by a konfigurowana jedynie przy u%yciu protoko u RIP w wersji 1.

Rysunek 5.2. Pakiet protoko7u RIPv1

Polecenie

(ang. command)

1-bajtowe pole, które opisuje typ komunikatu. ()danie domaga si)

przes ania tablicy routingu, a odpowied, zawiera tablic) trasowania

routera. Zosta o zdefiniowanych kilka innych komunikatów, ale straci y

one obecnie swoj" aktualno$*.

Wersja

(ang. version)

Jest to równie% pojedynczy bajt przeznaczony do wskazania u%ywanej

odmiany protoko u.

Pole zerowe

Za polem wersji i za identyfikatorem rodziny adresów znajduj" si) pola

obligatoryjnie wyzerowane. Maj" one po 2 bajty d ugo$ci. 8-bajtowe

pole zawieraj"ce obowi"zkowo same zera wyst)puje równie% po adresie

IP sieci docelowej.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

150

Rozdzia# 5. Protokó# RIP

Ka%da pozycja w tablicy trasowania zawiera miejsce na informacj) o sieci

i jej metryk). Warto$ci heksadecymalne dla sieci

192.168.2.0

zosta y poka-

zane na rysunku 5.3.

Rysunek 5.3. Przyk7ad zapisu w formacie heksadecymalnym dla sieci 192.168.2.0

Identyfikator rodziny adresów AFI

(ang. Address Family ID)

Warto$* ta wskazuje typ protoko u komunikacyjnego u%ywanego

w bie%"cej sieci. Chocia% zarezerwowano miejsce dla wymienienia in-

nych protoko ów, %adne inne warto$ci nie zosta y zdefiniowane w do-

kumencie RFC 1058. Warto$* AFI dla IP wynosi 2.

Adres IP

Jest to adres IP dla sieci docelowej w tablicy routingu. W przyk adzie

pokazuj"cym dane komunikatu RIP w postaci heksadecymalnej sieci

192.168.2.0

odpowiada zapis

c0 a8 02 00

.

Metryka

(ang. metric)

Jest to odleg o$* od sieci docelowej mierzona liczb" przeskoków. W przy-

k adzie liczba przeskoków wynosi 1. Jest to pole 4-bajtowe.

Pakiety protoko u RIPv1 s" ograniczone do 512 bajtów ca kowitej d ugo$ci.

W przypadku du%ych tablic trasowania ich pozycje mog" by* rozdzielone

mi)dzy wiele pakietów.

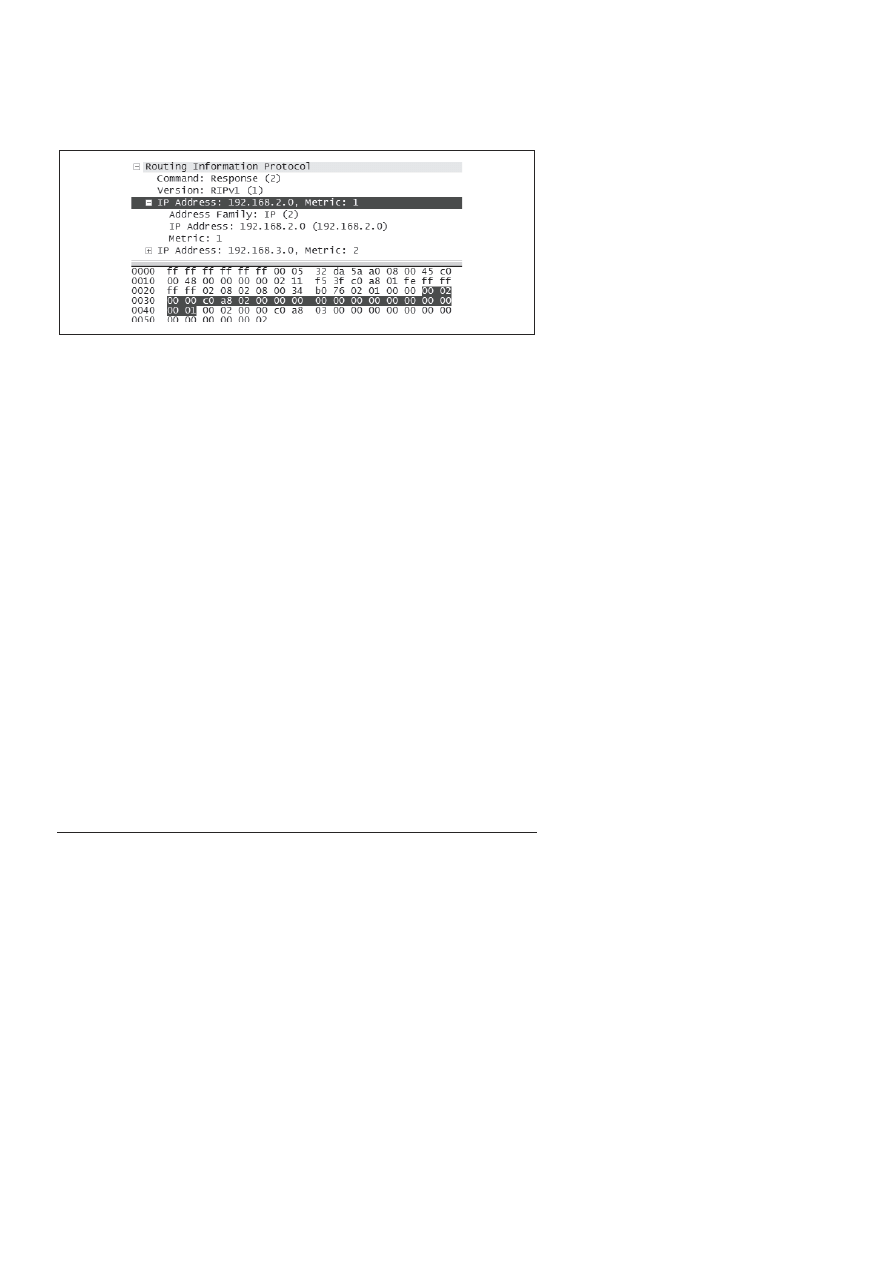

Struktura pakietu protoko u RIPv2, pokazana na rysunku 5.4, jest podobna

z wyj"tkiem dodanych kilku pól dotycz"cych podsieci. Ze wzgl)du na spój-

no$* naszej analizy badany pakiet zawiera ten sam adres sieci.

Format komunikatu dla tych dwóch wersji jest zasadniczo taki sam, z po-

lami zdefiniowanymi w dokumencie RFC 1058 pozostawionymi bez zmian.

Porównuj"c heksadecymaln" cz)$* przedstawienia zawarto$ci pakietów

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Struktura

151

Rysunek 5.4. Pakiet protoko7u RIPv2

widocznych na rysunkach 5.3 i 5.4, widzimy, %e w ka%dej wersji zosta a

przydzielona taka sama liczba bajtów dla ka%dej pozycji. Zmiany dotycz"ce

ca ego pakietu w protokole RIPv2 obejmuj" warto$* wersji i pole domeny

routingu.

Domena routingu

(ang. routing domain)

Razem ze znacznikiem trasy okre$lonym dla poszczególnych miejsc

docelowych domena routingu protoko u RIP pozwala na odró%nienie

aktualnego zbioru sieci protoko u RIP od sieci, które zosta y poznane

dzi)ki protoko om zewn)trznym.

Dla poszczególnych sieci zosta y dodane pola maski sieci, znacznika trasy

i nast)pnego przeskoku.

Maska sieci

(ang. netmask)

Jest to maska sieci docelowej. Istnieje pewna obawa, %e pole to mo%e

by* niew a$ciwie interpretowane przez routery u%ywaj"ce protoko u

RIPv1, nale%y wi)c podj"* pewne $rodki ostro%no$ci w $rodowisku ko-

rzystaj"cym z ró%nych wersji; lub po prostu u%ywa* protoko u RIPv2.

Znacznik trasy

(ang. route tag)

Pole znacznika trasy jest atrybutem wykorzystywanym do identyfika-

cji trasy, która zosta a poznana dzi)ki zewn)trznemu =ród u, takiemu

jak inny protokó z rodziny IGP. Taka trasa nie pochodzi z aktualnego

zbioru sieci protoko u RIP.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

152

Rozdzia# 5. Protokó# RIP

Nast9pny przeskok

(ang. next hop)

Normalnie router odbieraj"cy komunikat RIP u%ywa =ród owego adresu

IP otrzymanego pakietu jako adresu nast)pnego przeskoku, aktualizuj"c

pozycje w tablicy routingu. Je$li pole to ma warto$*

0.0.0.0

, router

u%yje adresu =ród owego pakietu zawieraj"cego aktualizacj) jako adresu

nast)pnego przeskoku. Zdarzaj" si) sytuacje, %e istnieje wi)cej ni% jedna

$cie%ka do miejsca docelowego, kiedy =ród owy adres IP i adres nast)p-

nego przeskoku mog" si) nie zgadza*. We wszystkich przypadkach adres

nast)pnego przeskoku musi by* dost)pny z sieci, w której zosta og oszony.

Ko&cowa uwaga na temat identyfikatora rodziny adresów dla protoko u

RIP2: protokó RIPv2 umo%liwia uwierzytelnianie swoich komunikatów.

Je$li pole AFI otrzyma warto$*

0xFFFF

, to obszar, normalnie przydzielany

pojedynczej sieci docelowej (20 bajtów), zostanie u%yty na informacje zwi"-

zane z uwierzytelnieniem. B)dzie obejmowa 2-bajtowy typ uwierzytel-

nienia oraz 16 bajtów danych uwierzytelniaj"cych.

Podstawowe dzia#anie

Jak wynika z wcze$niejszego omówienia, protokó RIP korzysta z wymia-

ny tablic do przekazania s"siadom aktualnych informacji dotycz"cych do-

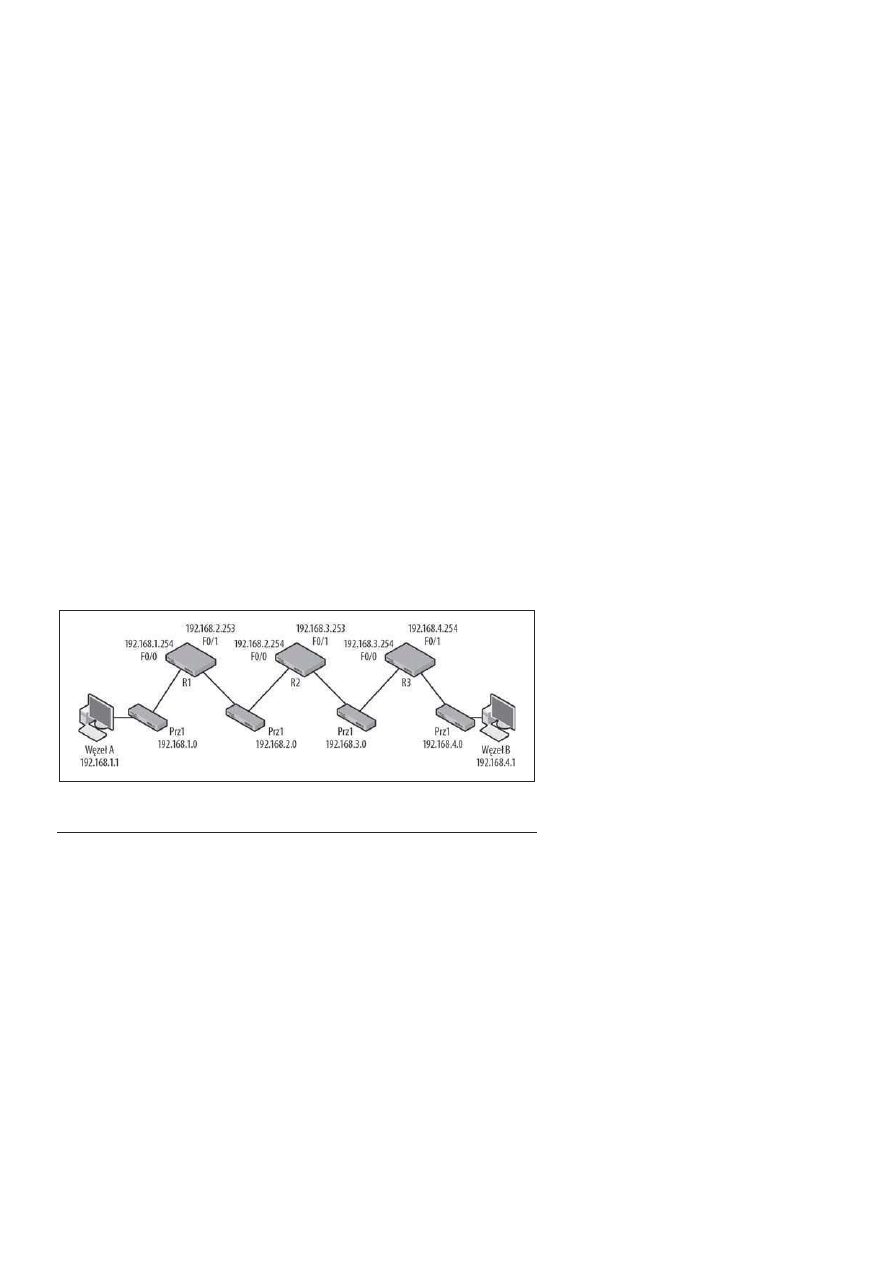

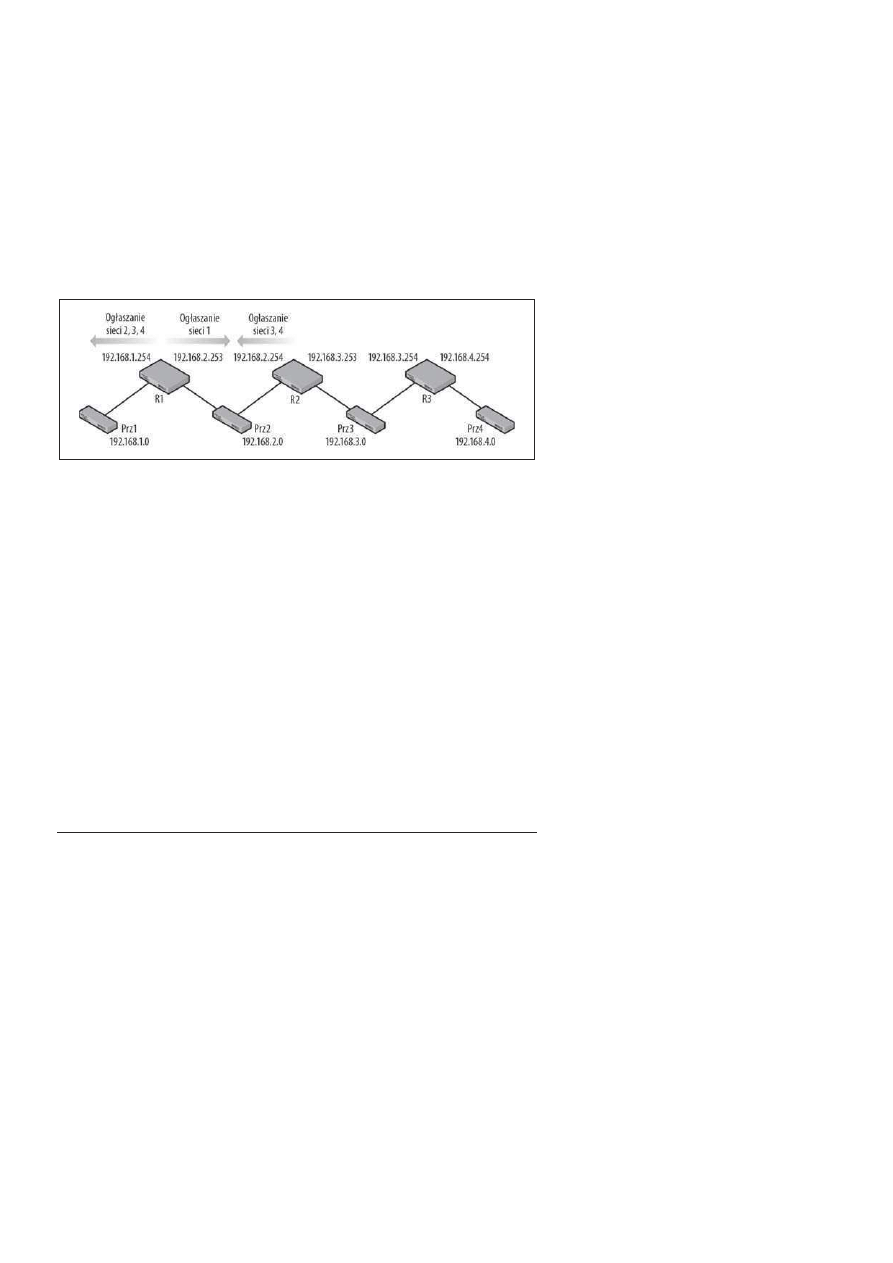

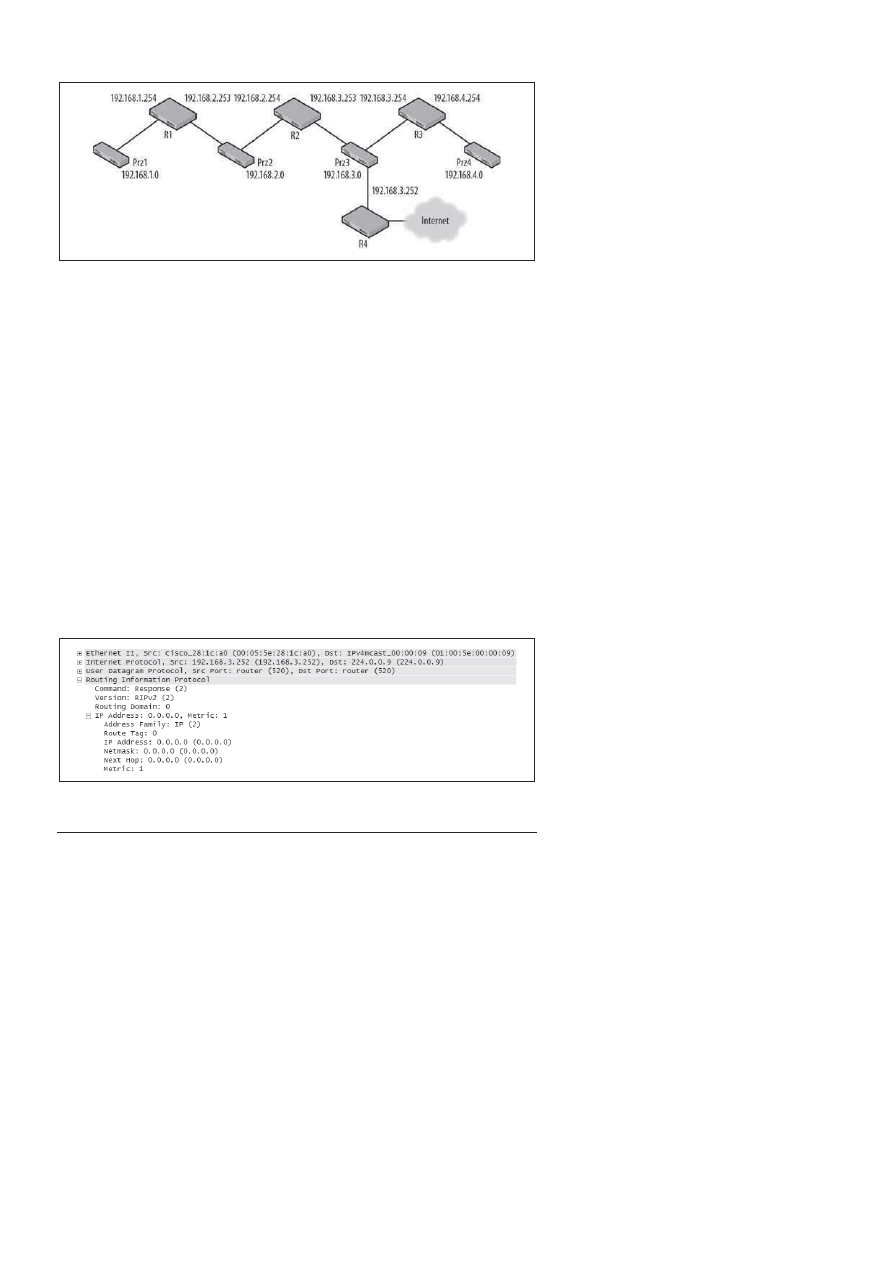

st)pnych sieci. Topologia przedstawiona na rysunku 5.5 zostanie wyko-

rzystana do analizy krok po kroku podstawowego dzia ania protoko u RIP

i niektórych technik u%ywanych do zoptymalizowania protoko u RIP pod

wzgl)dem wydajno$ci. Jako %e protokó RIPv1 nie powinien by* u%ywany,

wszystkie omawiane przyk ady b)d" korzysta* z protoko u RIPv2. Topolo-

gia ta zawiera cztery sieci. Zosta y do "czone adresy IP interfejsów routerów.

Prawdopodobnie rozpoznajesz w niej topologi) z rozdzia u 1 — to omó-

wienie rozpocznie si) w ten sam sposób.

Rysunek 5.5. Topologia korzystajBca z protoko7u RIP

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Podstawowe dzia#anie

153

Na pocz"tku zosta y skonfigurowane routery — otrzyma y swoje adresy IP.

Jednak protokó RIP w tym momencie jeszcze nie dzia a. Tablice trasowania

routerów (patrz tabela 5.1) zawieraj" tylko trasy bezpo$rednio pod "czone.

Ka%dy router wie wy "cznie o tych dwóch sieciach, do których ma interfejsy. Jako

uwaga na marginesie: termin „trasa bezpo$rednio pod "czona” pojawia si) we

wczesnych dokumentach RFC, wi)c niekoniecznie pochodzi od firmy Cisco.

Tabela 5.1. PoczBtkowe tablice routingu

R1

R2

R3

C 192.168.1.0 F0/0

C 192.168.2.0 F0/0

C 192.168.3.0 F0/0

C 192.168.2.0 F0/1

C 192.168.3.0 F0/1

C 192.168.4.0 F0/1

Posuwaj"c si) od lewej strony topologii w prawo, konfigurujemy w route-

rach protokó RIPv2. Polecenia dla urz"dze& Cisco s" nieskomplikowane,

a w przypadku routera R1 wygl"da yby nast)puj"co:

router rip

version 2

network 192.168.1.0

network 192.168.2.0

Kiedy tylko te polecenia zostan" wprowadzone, z obydwu interfejsów

routera R1 zostan" wys ane pakiety RIP. Nawet je$li router R2 zobaczy te

pakiety, nie zaktualizuje jeszcze swojej tablicy routingu, poniewa% nie

dzia a w nim protokó RIP.

Wspó czesne wersje systemu Cisco IOS zawieraj" polecenie

auto-summary dla protoko u RIP. Polecenie to jest domy$lnie ak-

tywne i „podsumowuje podprefiksy do granicy sieci klasowej przy

przekraczaniu granic sieci klasowych”. Przy trasowaniu pomi)dzy

nieci"g ymi podsieciami polecenie to powinno by* wy "czone,

by umo%liwi* og aszanie podsieci.

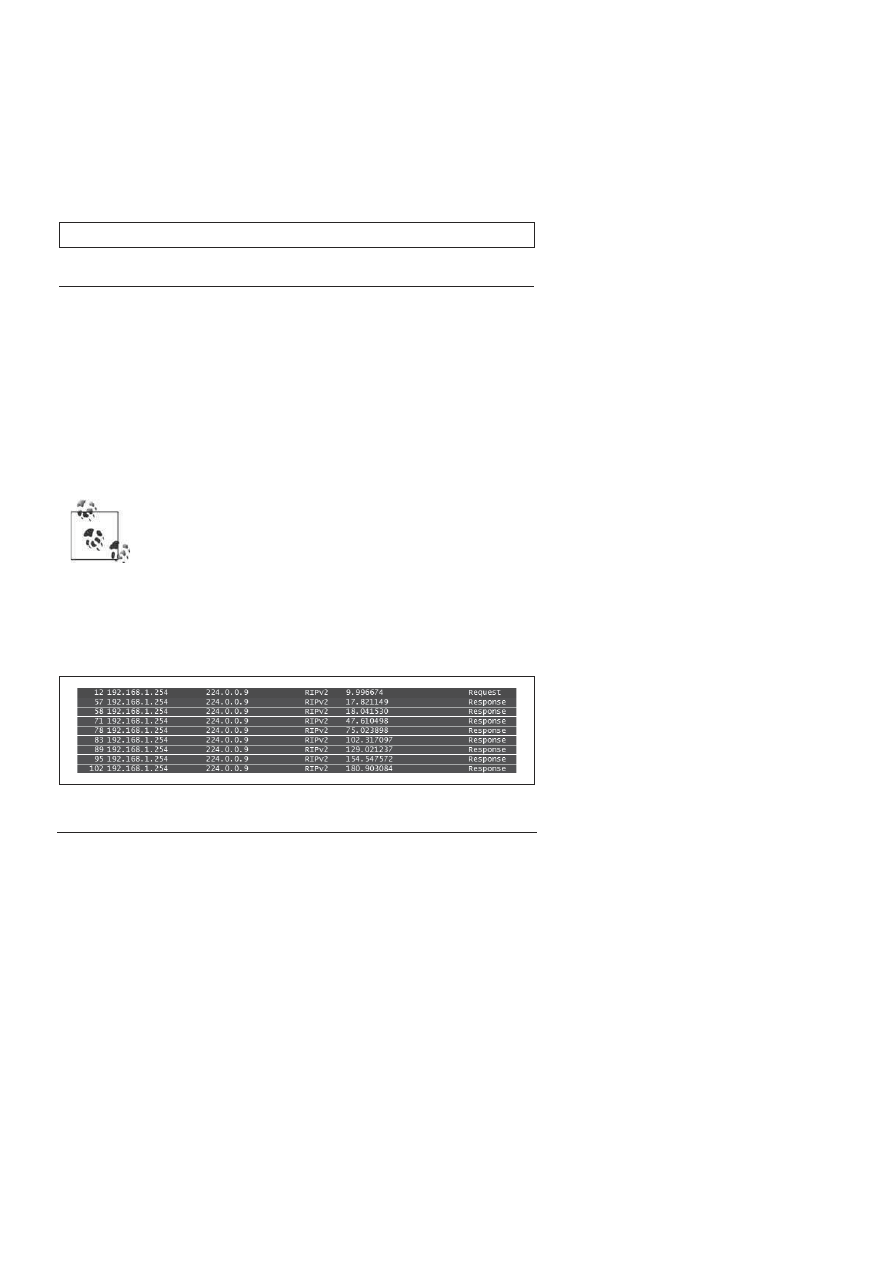

Pakiety generowane przez router maj" swoj" kolejno$* i podlegaj" regule po-

dzielonego horyzontu (ang. split horizon), o czym si) przekonamy. Pierwsze pa-

kiety zosta y pokazane na rysunku 5.6 i zosta y przechwycone w sieci

192.168.1.0

.

Rysunek 5.6. Wymiana pakietów przy uruchomieniu protoko7u RIPv2

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

154

Rozdzia# 5. Protokó# RIP

W przypadku wy$wietlonych danych pakiety by y filtrowane pod k"tem

przynale%no$ci do protoko u RIP, wi)c wydaje si), jakby niektóre pakiety

zosta y pomini)te. Pierwszy wys any pakiet jest %"daniem. Ten typ komu-

nikatu stanowi pro$b) do s"siedniego routera o przes anie jego w asnej ta-

blicy routingu. Wszystkie pakiety pochodz" z routera R1, co oznacza, %e

nie zosta a otrzymana %adna odpowied=. Kiedy tylko router R1 ma sie* do

og oszenia, generuje odpowied=, która zawiera jego w asn" tablic) traso-

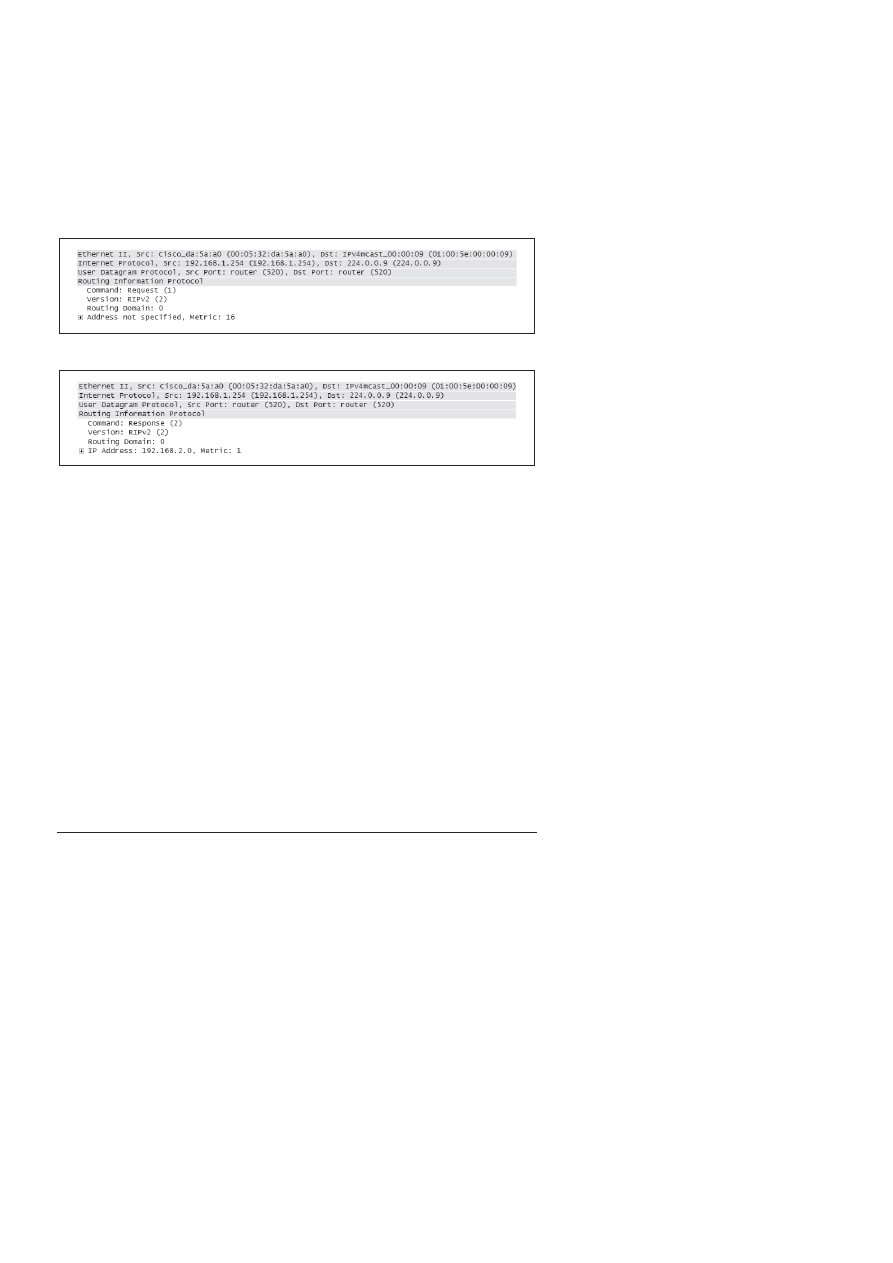

wania. Te komunikaty zosta y przedstawione na rysunkach 5.7 i 5.8.

Rysunek 5.7. EBdanie protoko7u RIP

Rysunek 5.8. OdpowiedF protoko7u RIP

Komunikaty %"dania mog" prosi* o ca o$* lub o cz)$* tablicy routingu i s"

przetwarzane pozycja po pozycji. W przypadku gdy istnieje tylko jedna

pozycja odpowiadaj"ca sieci docelowej z warto$ci" pola AFI równ" 0 i me-

tryk" równ" 16, mamy do czynienia z %"daniem przes ania ca ej tablicy

trasowania. Komunikaty odpowiedzi s" przesy ane, ilekro* zostanie ode-

brane %"danie, w ramach aktualizacji oraz w czasie wykonywania nor-

malnych operacji stanu ustalonego.

Po odebraniu komunikatu odpowiedzi router powinien sprawdzi* popraw-

no$* zawarto$ci komunikatu, poniewa% zawarte w nim informacje mog"

trafi* do tablicy trasowania. Na przyk ad mo%e zosta* sprawdzony =ró-

d owy adres IP oraz format poszczególnych pozycji. W tym momencie zo-

stan" sprawdzone metryki i d ugo$ci prefiksu. Je$li nie istniej" podobne

wpisy w tablicy routingu lub je$li warto$ci zawarte w komunikacie odpo-

wiedzi oka%" si) lepsze, dane trasy zostan" zainstalowane. Zostan" zaktu-

alizowane tak%e liczniki czasu (omawiane poni%ej), a po zwi)kszeniu metryk

zostanie wys ana aktualizacja.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Podstawowe dzia#anie

155

Kiedy routery R2 i R3 zostan" skonfigurowane za pomoc" podobnych ze-

stawów polece& (sieci b)d" si) ró%ni*), ich tablice trasowania zostan" zaktu-

alizowane na podstawie odebranych informacji. W dodatku mi)dzy routerami

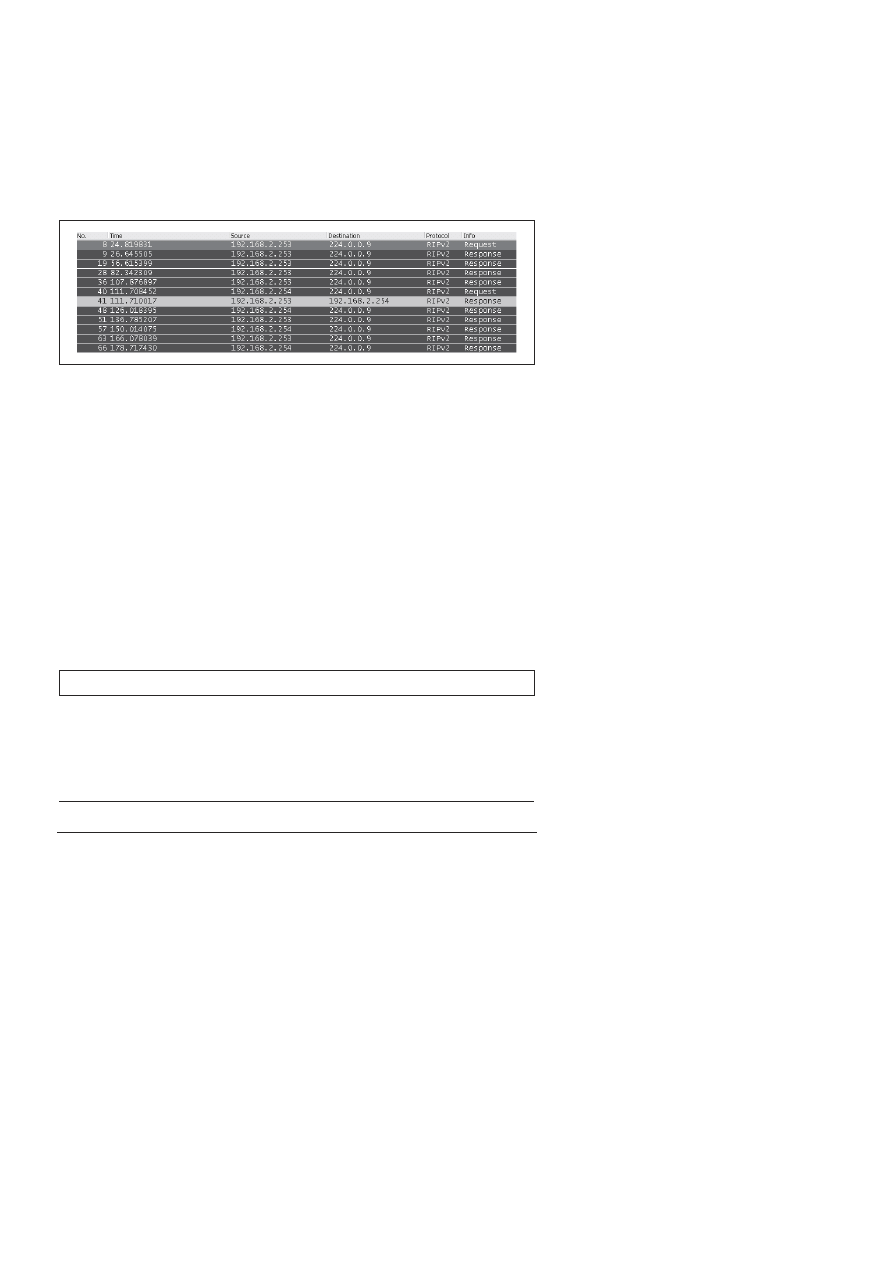

zostan" wygenerowane i przes ane podobne pakiety. Istnieje jedna ró%nica

w stosunku do ruchu wyst)puj"cego do tej pory: kiedy routery ju% wiedz"

o s"siadach, tak%e u%ywaj"cych protoko u RIPv2, komunikaty mog" by* adre-

sowane bezpo$rednio do s"siedniego routera, jak to pokazuje rysunek 5.9.

Rysunek 5.9. Wymiana pakietów miGdzy routerami R2 i R3

Ta grupa pakietów rozpoczyna si) od pocz"tku naszej konfiguracji — od

pierwszego %"dania (pakiet 8) wys anego po tym, jak router R1 zosta skon-

figurowany do obs ugi protoko u RIP. Zwró*my uwag) na =ród owy adres

IP dla tego pakietu. Pakiet 40 zosta wyemitowany, kiedy do obs ugi pro-

toko u RIP zosta skonfigurowany router R2. Wynikaj"cy z tego pakiet

odpowiedzi (41) zamiast adresu rozsy ania grupowego protoko u RIPv2

zawiera adres routera R3. Adresy IP emisji pojedynczej s" u%ywane w po-

wi"zaniu z flagami polecenia/odpowiedzi. Kiedy tylko ta wymiana zostaje

zako&czona, routery wracaj" do adresu rozsy ania grupowego, który b)dzie

odczytany przez routery ewentualnie dodane do sieci.

Kiedy router R3 tak%e zostanie skonfigurowany do obs ugi protoko u RIPv2,

tablice routingu zostan" ca kowicie wype nione za po$rednictwem pakietów

%"dania/odpowiedzi, jak pokazuje tabela 5.2.

Tabela 5.2. Tablice routingu ca7kowicie wype7nione po dzia7aniach protoko7u RIP

R1

R2

R3

C 192.168.1.0 F0/0

C 192.168.2.0 F0/0

C 192.168.3.0 F0/0

C 192.168.2.0 F0/1

C 192.168.3.0 F0/1

C 192.168.4.0 F0/1

R 192.168.3.0 [120/1] via

192.168.2.254

R 192.168.1.0 [120/1] via

192.168.2.253

R 192.168.1.0 [120/2] via

192.168.3.253

R 192.168.4.0 [120/2] via

192.168.2.254

R 192.168.4.0 [120/1] via

192.168.3.254

R 192.168.2.0 [120/1] via

192.168.3.253

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

156

Rozdzia# 5. Protokó# RIP

Wszystkie szczegó y tablic trasowania s" wa%ne, ale kilka elementów jest

wartych szczególnej uwagi. Dystans administracyjny (AD) i metryka zo-

sta y zawarte w nawiasach. Dystans administracyjny protoko u RIP wynosi

120, a metryka jest równa liczbie przeskoków. W naszej ma ej sieci naj-

wi)ksza metryka ma warto$* 2. Mo%emy wy$ledzi* pochodzenie tych in-

formacji, przypisuj"c je pakietom =ród owym protoko u RIP, takim jak te,

które mo%na zobaczy* na rysunkach od 5.2 do 5.4.

Innym wa%nym szczegó em jest router przekazuj"cy, czyli nast)pny prze-

skok. W tablicy routingu jest adres wyst)puj"cy po s owie „via”. Ten adres

jest poznawany na podstawie =ród owego adresu IP pakietu RIP. Jak mo%na

zobaczy*, niektóre z tras poznanych dzi)ki protoko owi RIP maj" ten sam

adres przekazuj"cy. Na przyk ad router R3 wysy a na adres

192.168.3.253

zarówno ruch do sieci

192.168.1.0

, jak i ruch do sieci

192.168.2.0

. Jest to

w a$ciwe dla tej topologii, ale zgodnie z tym, co rozpatrywali$my w roz-

dziale 1, w punkcie dotycz"cym trasowania statycznego, mo%na by tu

rozwa%y* utworzenie trasy domy$lnej. Rzeczywista tablica trasowania dla

routera R1 zosta a pokazana na rysunku 5.10.

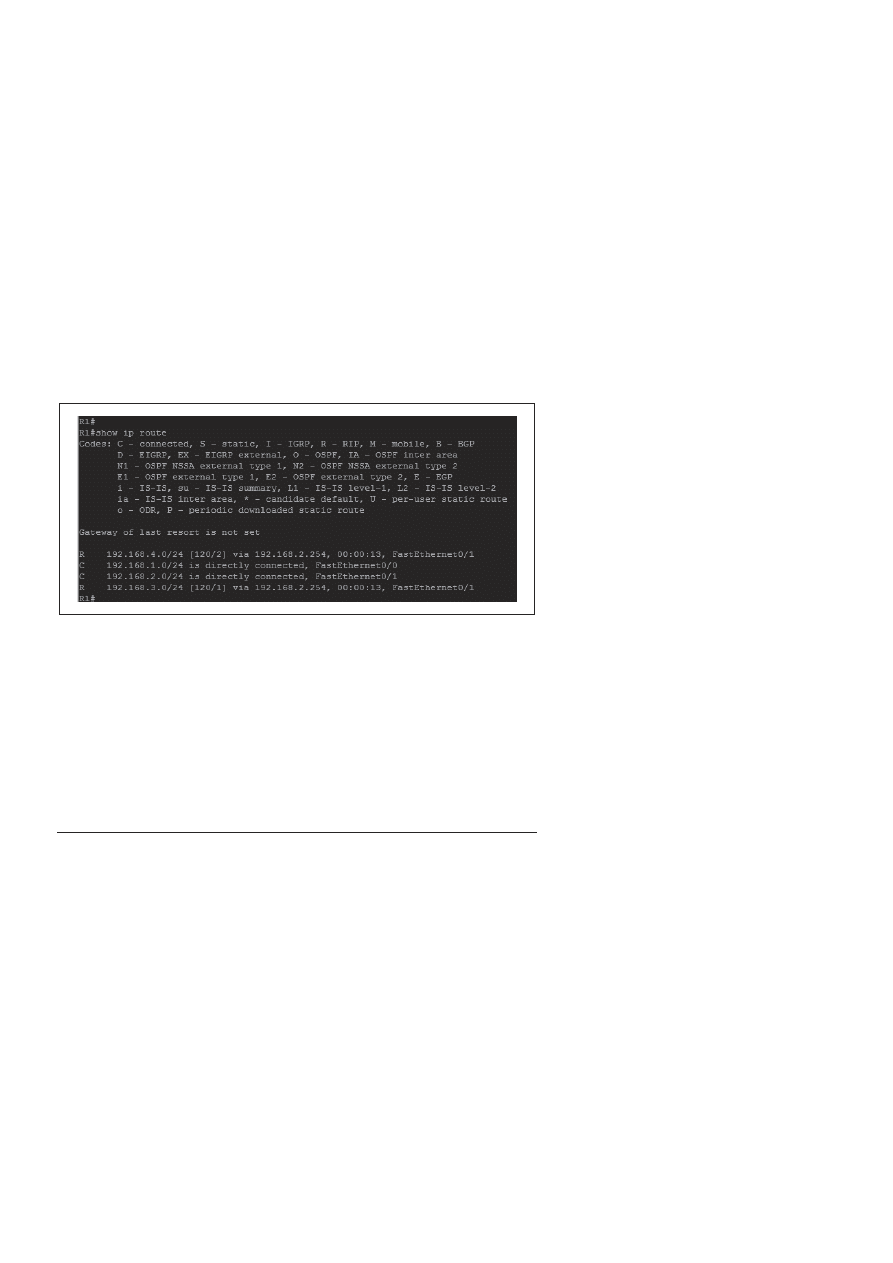

Rysunek 5.10. Rzeczywista tablica trasowania routera R1

Wy$wietlone dane zosta y uzyskane za pomoc" polecenia

show ip route

.

Router dodaje równie% czas do ka%dej dynamicznej pozycji. Pozwala to na

$ledzenie wieku poznanej trasy.

Liczniki czasu

Podobnie jak wiele innych protoko ów, protokó RIP posiada zbiór liczni-

ków czasu, który zarz"dza wysy aniem og osze& oraz usuwaniem starych

i niepoprawnych informacji dotycz"cych trasowania.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Podstawowe dzia#anie

157

Licznik czasu odpowiedzi/od<wie=ania

(ang. response/update timer)

W trakcie wykonywania normalnych dzia a& proces routingu wysy a

niewymuszon" (przez odebranie %"dania) odpowied= co 30 sekund,

staraj"c si) utrzymywa* $wie%o$* informacji dotycz"cych trasowania.

Licznik czasu przeterminowania/uniewa=nienia trasy

(ang. route timeout/invalid timer)

Po 180 sekundach ka%da trasa, która nie zosta a od$wie%ona przez pa-

kiet odpowiedzi, jest uwa%ana za niedobr" i usuwana z tablicy routingu.

Po wyga$ni)ciu tego licznika czasu s"siednie routery zostaj" poinformo-

wane, %e trasa jest z a, za po$rednictwem aktualizacji i zostaje urucho-

miony licznik czasu odzyskiwania pami)ci zajmowanej przez nieu%ytecz-

ne dane. W wysy anych aktualizacjach metryka dla przeterminowanej

trasy otrzymuje warto$* 16.

Licznik czasu od<miecania/usuwania zb9dnych danych

(ang. garbage

collection/flush timer

)

Po wyga$ni)ciu tego licznika czasu trasa jest ostatecznie wymazywana

z tablicy routingu. W tym miejscu implementacje mog" by* nieco zwod-

nicze. Dokument RFC 2453 podaje, %e czas ten powinien by* ustawiony

na 120 sekund. Firma Cisco stosuje 60 sekund mierzonych od momentu

wyga$ni)cia licznika czasu przeterminowania lub 240 sekundy ca ko-

witego wieku wpisu dotycz"cego danej trasy. Cisco odwo uje si) do

licznika czasu przetrzymania (ang. hold down timer), opisuj"c t) ró%nic)

czasu. Jednak%e dokumentacja podaje warto$* 180 sekund.

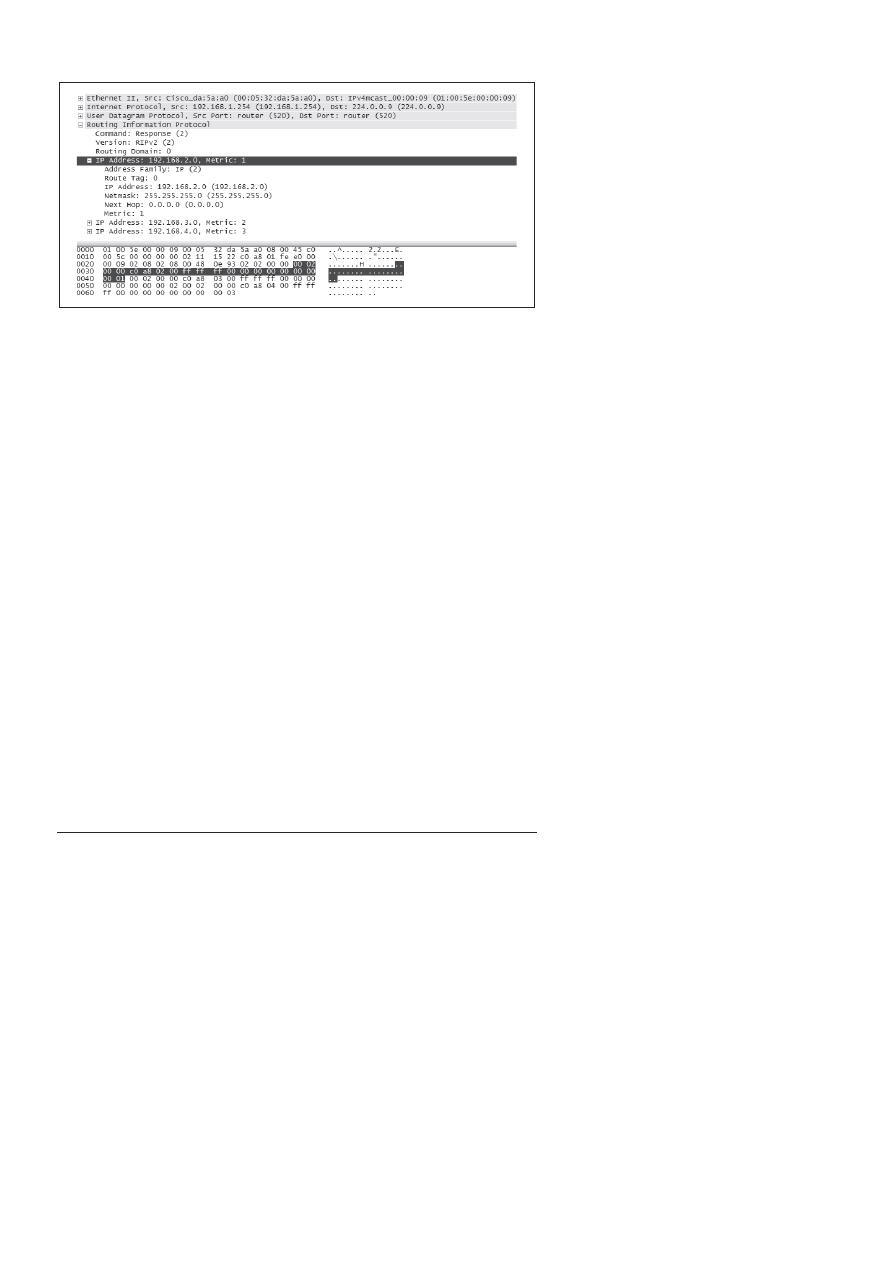

Adresowanie

Kolejny wa%ny szczegó dotyczy nie tyle tablicy routingu, ile informacji

adresowych zawartych w nag ówkach pakietów zawieraj"cych komunikat

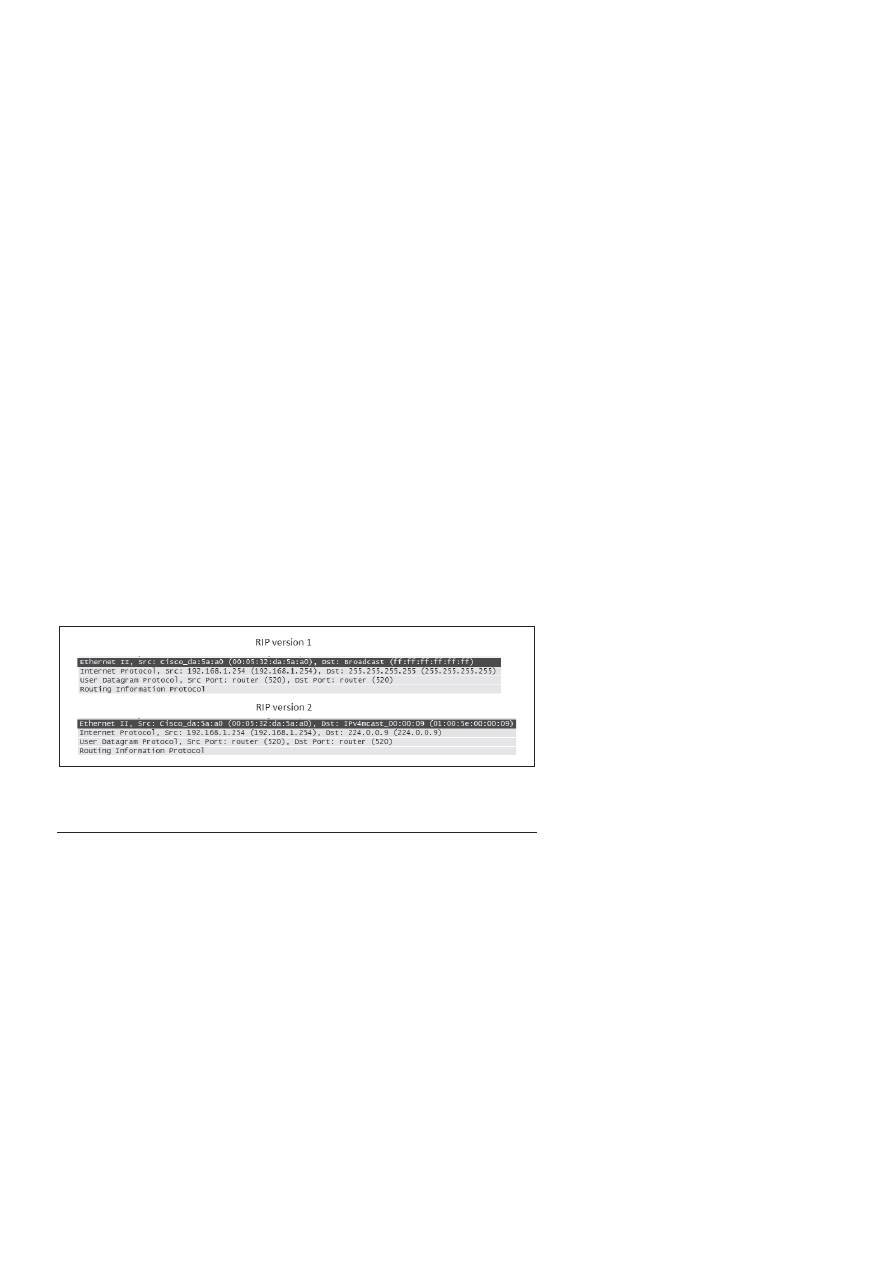

RIP. Rysunek 5.11 przedstawia zarówno pakiet RIPv1, jak i pakiet RIPv2.

Rysunek 5.11. Adresowanie w protokole RIP

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

158

Rozdzia# 5. Protokó# RIP

Obydwa pakiety maj" =ród owy adres IP, który odpowiada transmituj"-

cemu interfejsowi routera. Jednak%e protokó RIP w wersji 1 u%ywa adresu

ograniczonego rozg aszania (

255.255.255.255

) jako adresu docelowego,

podczas gdy wersja 2 wykorzystuje zarezerwowany adres rozsy ania gru-

powego o warto$ci

224.0.0.9

. Adresowanie warstwy 2 cz)sto na$laduje ad-

resowanie warstwy 3 i dlatego pakiet RIPv1 u%ywa adresu rozg oszenio-

wego dla ramki Ethernet. Pakiet RIPv2 korzysta z adresu MAC rozsy ania

grupowego w ramce warstwy 2, który jest oparty na adresie IP rozsy ania

grupowego u%ywanym w warstwie 3.

Chocia% ten rozdzia nie dotyczy adresowania stosowanego w rozsy aniu

grupowym, po%yteczna jest pewna znajomo$* kontekstu. Tabela 5.3 przed-

stawia ogólny schemat adresowania dla rozsy ania grupowego, który zo-

sta naszkicowany w dokumencie RFC 1371.

Tabela 5.3. Adresowanie w rozsy7aniu grupowym wed7ug dokumentu RFC 3171

Adres

Zastosowanie

224.0.0.0 – 224.0.0.255

blok sterowania sieci, lokaln,

224.0.1.0 – 224.0.1.255

blok sterowania intersieci,

224.0.2.0 – 224.0.255.0

blok AD-HOC

224.1.0.0 – 224.1.255.255

grupy multiemisji protoko6u ST

224.2.0.0 –224.2.255.255

blok protoko6u SDP/SAP

224.252.0.0 – 224.255.255.255

blok DIS Transient

225.0.0.0 – 231.255.255.255

ZAREZERWOWANE

232.0.0.0 – 232.255.255.255

blok multiemisji z okre@lonego Bród6a (ang. source specific)

233.0.0.0 – 233.255.255.255

blok GLOP

234.0.0.0 – 238.255.255.255

ZAREZERWOWANE

239.0.0.0 – 239.255.255.255

blok zakresów administracyjnych

W bloku sterowania sieci" lokaln" znajduje si) kilka adresów, które s" bli-

skie i drogie naszym sercom:

224.0.0.1

— adres rozsy ania grupowego do wszystkich hostów,

224.0.0.2

— adres rozsy ania grupowego do wszystkich routerów,

224.0.0.5

— adres rozsy ania grupowego u%ywany w protokole OSPF,

224.0.0.9

— adres rozsy ania grupowego u%ywany w protokole RIPv2.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Funkcje zaawansowane

159

Adres ten zosta przydzielony protoko owi RIPv2 przez dokument RFC.

Poniewa% routery s" zazwyczaj jedynymi urz"dzeniami, które wykonuj"

protokó RIPv2, inne urz"dzenia na ogó nie przetwarzaj" tych pakietów.

Rozsy anie grupowe mo%e stanowi* interesuj"ce wyzwanie dla admini-

stratorów sieci, poniewa% routery nie przekazuj" pakietów multiemisji, przy-

najmniej nie przekazuj" ich bez pomocy protoko u PIM (ang. Protocol Inde-

pendent Multicast

— rozsy anie grupowe niezale%ne od protoko u) i protoko u

IGMP

(ang. Interior Group Management Protocol — wewn)trzny protokó

zarz"dzania grupami). Na szcz)$cie pakiety RIPv2 nie s" w istocie przeka-

zywane. S" modyfikowane i retransmitowane.

Ostatni element adresowania widoczny w analizowanym pakiecie jest

konkretnie numerem portu UDP warstwy 4. Zarówno protokó RIPv1, jak

i RIPv2 u%ywa portu 520. Czasami zabawne jest obserwowanie pocz"tku-

j"cych administratorów sieci konfiguruj"cych listy kontroli dost)pu (ACL)

lub regu y zapory sieciowej. S" cz)sto tak przej)ci blokowaniem niepo%"-

danego ruchu UDP/TCP, %e czasem zostaje odfiltrowany ruch zwi"zany

z protoko em RIP, a potem administrator si) dziwi, dlaczego pojawia si)

tak du%o komunikatów ICMP „cel nieosi"galny”.

Funkcje zaawansowane

Podstawowe dzia anie protoko u RIP atwo zrozumie* po zajrzeniu do

wn)trza pakietów. Pakiety RIP mog" by* bardzo pouczaj"ce równie% ze

wzgl)du na to, czego nie zawieraj". W tym podrozdziale zbadamy niektóre

spo$ród dodatkowych regu wbudowanych w protokó , aby pomaga y

w unikni)ciu problemów.

Podzielony horyzont

Je$li zdarzy oby Ci si) obserwowa* dwoje ludzi przedstawiaj"cych si) sobie

wzajemnie przy pierwszym spotkaniu, rozmowa przebiega aby zapewne

jako$ tak:

Osoba 1: Cze$*, mam na imi) Bob.

Osoba 2: Cze$*, mam na imi) Sally.

Nie spodziewaliby$cie si) us ysze* czego$ w rodzaju:

Osoba 1: Cze$*, mam na imi) Bob.

Osoba 2: Cze$*, masz na imi) Bob.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

160

Rozdzia# 5. Protokó# RIP

Bob jest ju% $wiadom, %e ma na imi) Bob, wi)c by oby niem"dre ze strony

Sally mówienie Bobowi czego$, co on jej w a$nie powiedzia . To samo od-

nosi si) do routerów. A zatem routery nie powinny informowa* swoich

s"siadów o sieciach, dla których s"siad w a$nie rozes a og oszenie. Mówi"c

inaczej: nie og aszaj czego$ z tego samego interfejsu, poprzez który o tym

czym$ si) dowiedzia e$. Nie ma tak%e %adnego sensu wysy anie informacji

o dost)pno$ci danej sieci do tej sieci.

Na rysunku 5.12 router R1 jest bezpo$rednio pod "czony do sieci

192.168.1.0

i

192.168.2.0

. Router R1 nie b)dzie przekazywa informacji o sieci

192.168.1.0

do sieci

192.168.1.0

. Ta sama regu a ma zastosowanie do og osze& wysy a-

nych przez router R2 do sieci

192.168.2.0

.

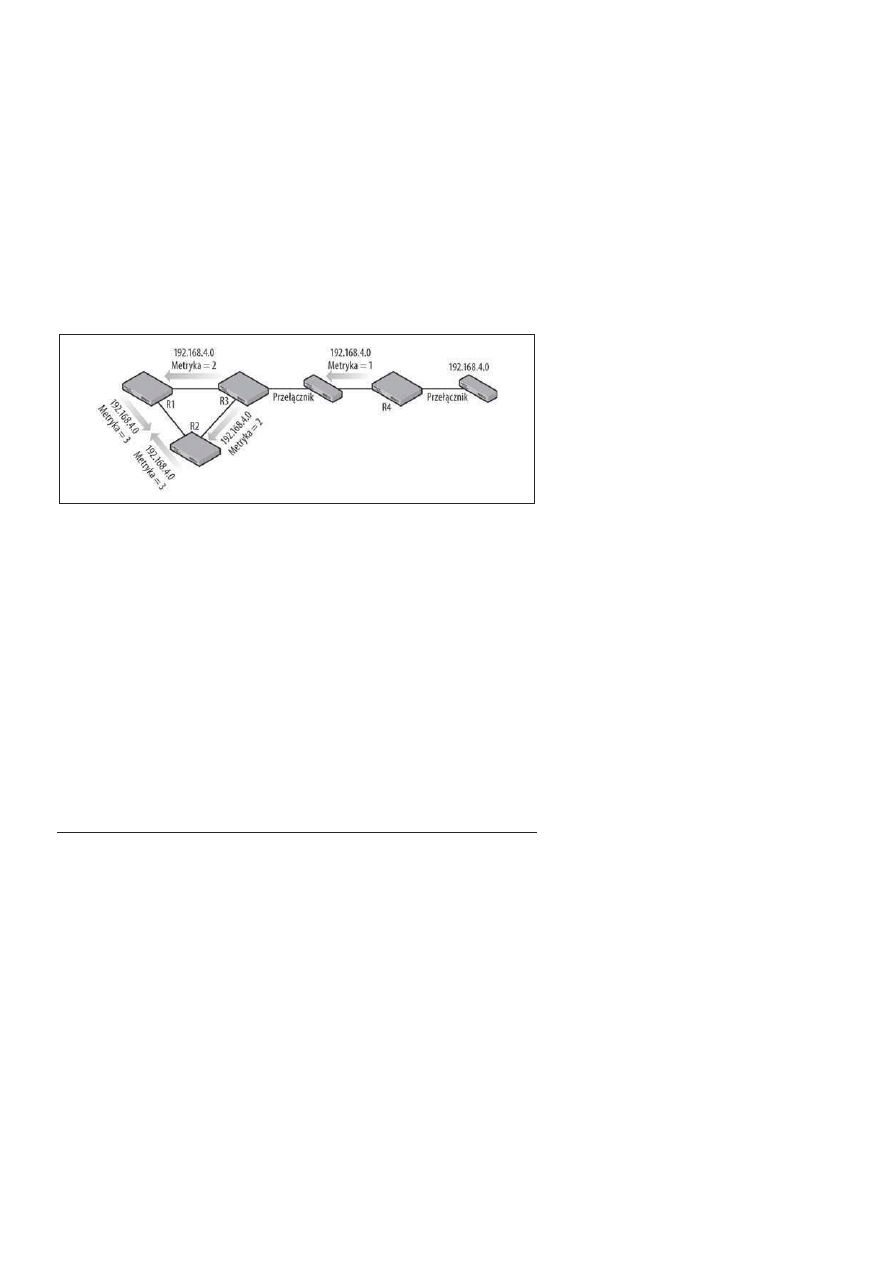

Rysunek 5.12. Og7aszanie z uLyciem techniki podzielonego horyzontu

Mo%emy nast)pnie przedstawi* graficznie dzia ania wyst)puj"ce mi)dzy

routerami R1 i R2. Router R1 przekazuje informacje o sieci

192.168.1.0

w stron)

praw" i o sieciach

192.168.2.0

,

192.168.3.0

oraz

192.168.4.0

w stron) lew".

Router R2 otrzymuje informacje o sieci

192.168.1.0

od routera R1 i jest

bezpo$rednio pod "czony do sieci

192.168.2.0

. Dlatego og oszenie wracaj"ce

do routera R1 zawiera tylko informacje o sieciach

192.168.3.0

i

192.168.4.0

.

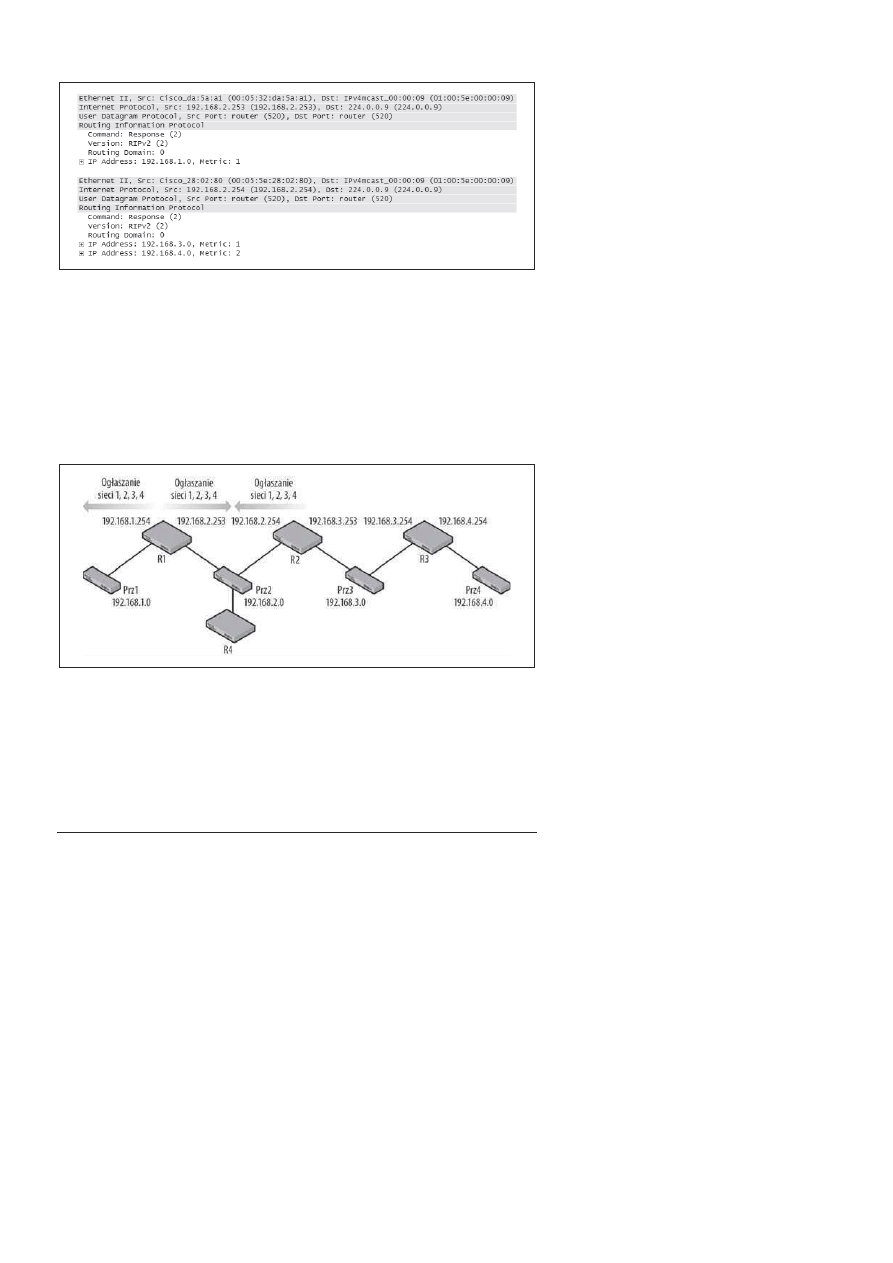

Funkcjonowanie techniki podzielonego horyzontu jest widoczne w pakietach.

Na rysunku 5.13 zosta a wy$wietlona zawarto$* pakietów pochodz"cych

z routerów R2 i R3 widocznych w sieci

192.168.2.0

.

Adresy IP zawarte w tych pakietach pokazuj", %e pochodz" one z route-

rów R1 i R2. Jak widzimy, routery przestrzegaj" regu podzielonego hory-

zontu, minimalizuj"c w ten sposób rozmiar pakietów. Ale rzeczywista

korzy$* wynikaj"ca z zastosowania podzielonego horyzontu polega na

przy$pieszeniu konwergencji, poniewa% $cie%ki do sieci docelowych s"

klarowne.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Funkcje zaawansowane

161

Rysunek 5.13. Porównanie pakietów ilustrujBcych dzia7anie regu7 podzielonego horyzontu

W jakim przypadku technika podzielonego horyzontu nie jest u%ywana?

Okazuje si), %e istniej" pewne po "czenia w sieciach WAN, które jej nie

u%ywaj", ale zdarza si) to rzadko. Wy "czenie algorytmu podzielonego

horyzontu przynosi zazwyczaj z e skutki.

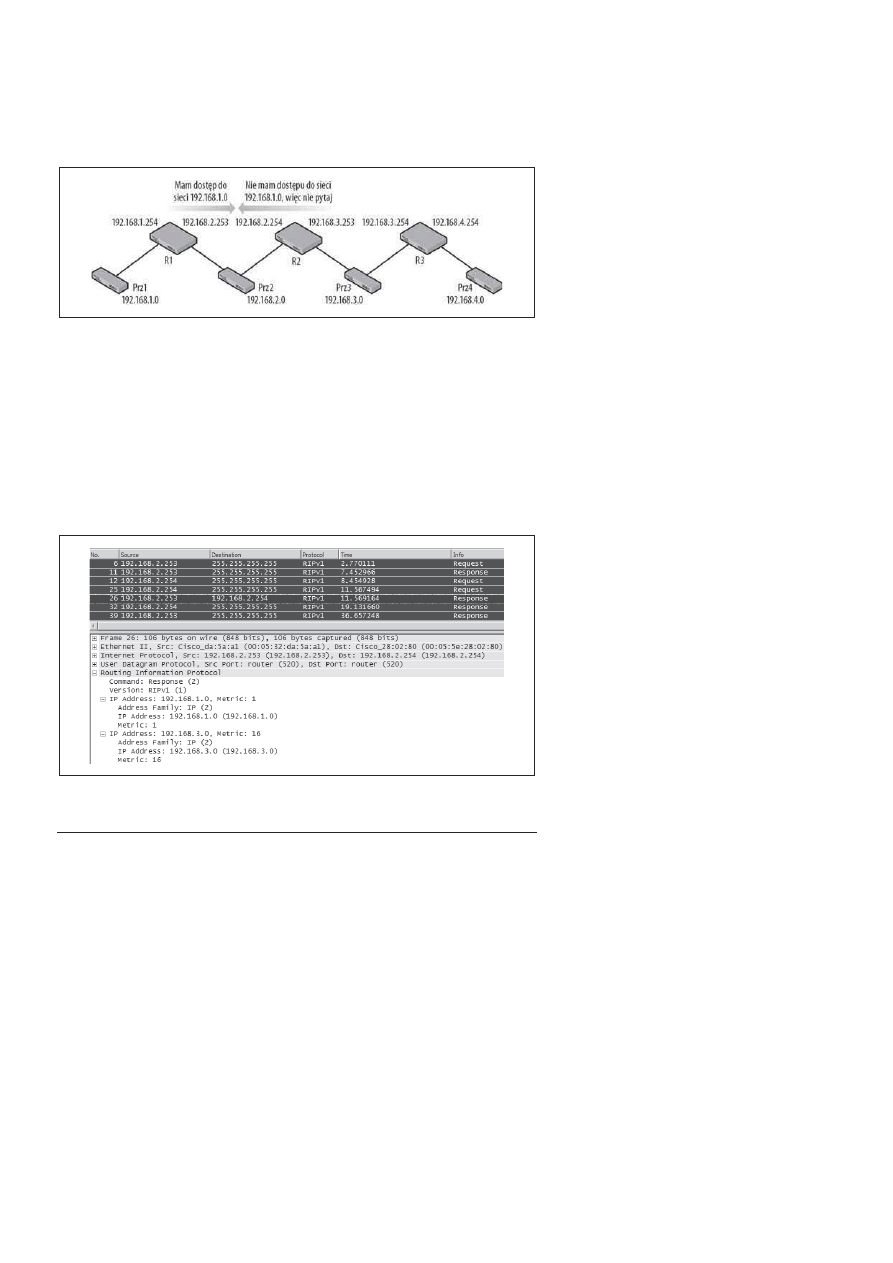

U%ywaj"c tej samej topologii, przyjmijmy, %e routery og aszaj" wszystkie

sieci z ka%dego interfejsu, jak to pokazano na rysunku 5.14. Aby lepiej zi-

lustrowa* zasi)g problemu, zosta wstawiony jeszcze jeden router, ale wy-

korzystywane s" te same sieci.

Rysunek 5.14. Og7oszenia bez stosowania regu7 podzielonego horyzontu

Za ó%my, %e router R1 ulega awarii. Router R1 stanowi jedyn" $cie%k) do

sieci

192.168.1.0

. W gruncie rzeczy, je$li router R4 nie przestrzega regu

podzielonego horyzontu, b)dzie równie% og asza t) sie*. Pami)tajmy, %e

sie*

192.168.1.0

nie jest ju% dost)pna. Zatem wszystkie routery w tej topologii

b)d" nadal s"dzi*, %e ta sie* jest wci"% dost)pna, i zachowaj" j" w swoich

tablicach trasowania. Inny mo%liwy scenariusz polega na tym, %e zamiast

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

162

Rozdzia# 5. Protokó# RIP

utraty ca ego routera awarii uleg tylko interfejs

192.168.1.254

. Ponownie

router R1 przesta by og asza* sie*

192.168.1.0

, ale po otrzymaniu og osze-

nia od routera R2 b)dzie s"dzi , %e sie* jest dost)pna z przeciwnej strony

topologii. Algorytm podzielonego horyzontu jest domy$lnie w "czony, aby

zapobiec tego rodzaju problemom z konwergencj".

Zatruwanie

Jednym z pozosta ych zabezpiecze& jest zatruwanie tras. W przypadku

zmiany konfiguracji routera lub awarii sprz)tu router mo%e zatru* tras),

aby pozosta e routery wiedzia y, %e sie* (lub sieci) nie jest ju% dost)pna. W celu

zatrucia trasy router wstawia po prostu metryk), która jest równowa%na

niesko&czono$ci. Dla protoko u RIP jest to liczba 16.

Co by si) wydarzy o w tej samej topologii, gdyby interfejs

192.168.3.253

utraci "czno$* z sieci"

192.168.3.0

? Dopóki router R2 zachowuje po "czenie

przez interfejs

192.168.2.254

, mo%e zatru* sie*

192.168.3.0

. Routery odbie-

raj"ce pakiet z zatrut" tras" wiedz" natychmiast, %e $cie%ka jest z a, i usun"

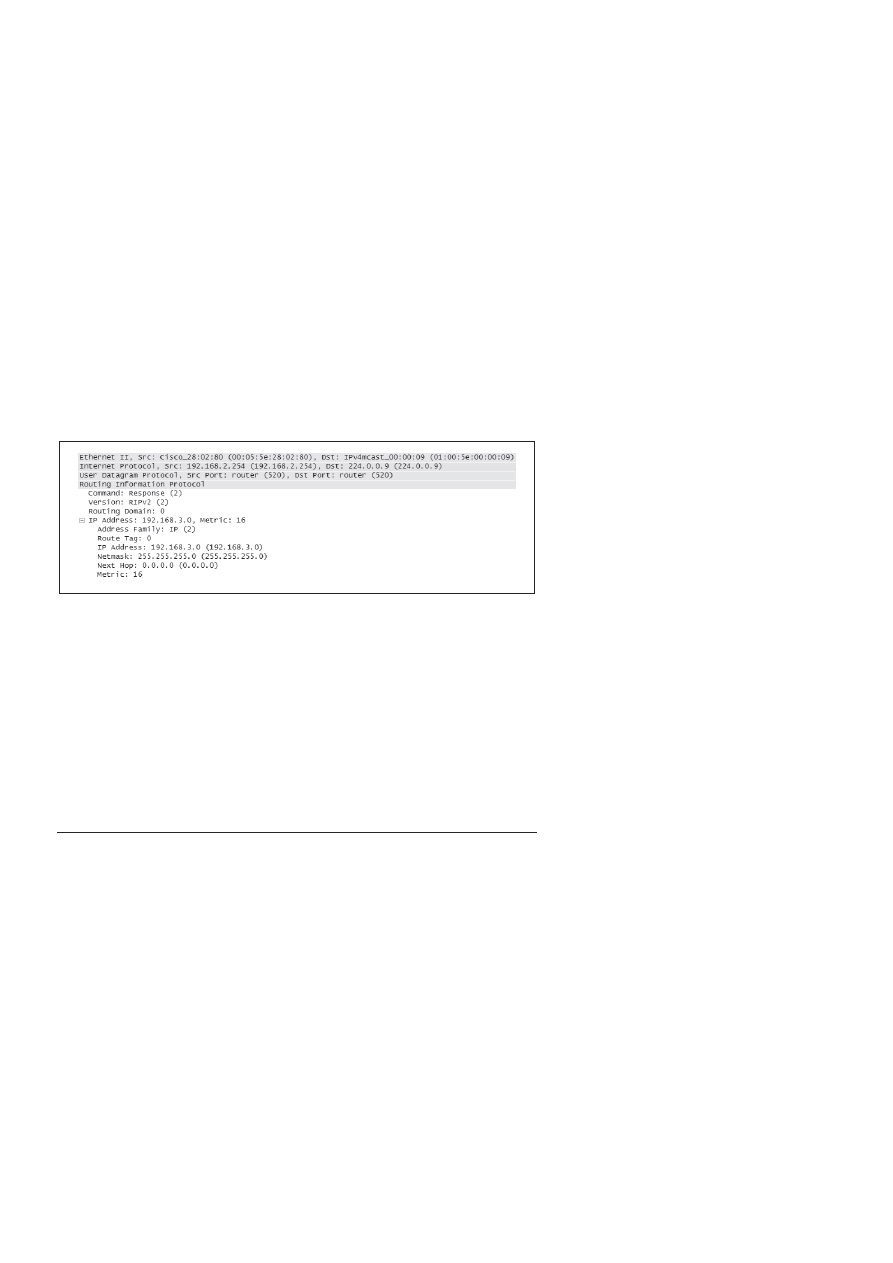

j" ze swoich tablic trasowania szybciej. Pakiet z zatrut" tras" zosta poka-

zany na rysunku 5.15.

Rysunek 5.15. Pakiet zawierajBcy zatrutB trasG

Je$li router R2 uleg by ca kowitej awarii, pozosta e routery w topologii mu-

sia yby przy rozwi"zaniu tego problemu polega* na swoich w asnych licz-

nikach czasu. Zatruwanie tras jest wykonywane domy$lnie.

Zatrucie wstecz

Zatrucie wstecz opiera si) na koncepcji zatruwania, ale jest stosowane

w czasie ustabilizowanego dzia ania w celu zapewnienia, %e nie zostanie

podj)ta próba uzyskania dost)pu do sieci przez nieodpowiedni" lub nie-

po%"dan" $cie%k). W tej samej topologii, kiedy router R1 og osi dost)pno$*

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Funkcje zaawansowane

163

sieci

192.168.1.0

, router R2 wy$le og oszenie o niedost)pno$ci tej samej sieci

z powrotem do routera R1. Efekt polega na tym, %e na wypadek gdyby

z routerem R1 co$ si) sta o, pozosta e routery jasno stwierdzaj", %e nie dys-

ponuj" $cie%k" do potencjalnie utraconych sieci, co wida* na rysunku 5.16.

Rysunek 5.16. Komunikacja zwiBzana z zatruciem wstecz

Zatrucie wstecz nie jest domy$lnie w "czone, wi)c musi zosta* uaktywnione

w routerze. Niektóre implementacje routingu stosuj" zatrucie wstecz w fazie

„odkrywania swoich s"siadów”. Rysunek 5.17 przedstawia pakiety %"da&

i odpowiedzi przep ywaj"ce mi)dzy routerami R2 i R3 przez sie*

192.168.2.0

.

Chocia% nie jest to cz)$ci" normalnego ruchu zwi"zanego z dzia aniem

protoko u RIP, widzimy, %e bezpo$rednio po dowiedzeniu si) o sieciach

192.168.3.0

i

192.168.4.0

od routera R2 router R1 (

192.168.2.253

) stosuje

zatrucie wstecz, aby poinformowa* router R2, %e nie ma %adnej innej

$cie%ki do tych miejsc docelowych. Po tej wymianie pakiety protoko u RIP

wracaj" do normalno$ci.

Rysunek 5.17. Wymiana pakietów charakterystyczna dla zatrucia wstecz

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

164

Rozdzia# 5. Protokó# RIP

Aktualizacje wymuszone (ang. triggered updates)

Zawsze, kiedy informacja dotycz"ca pozycji w tablicy trasowania zostanie

zmieniona, router wysy a natychmiast pakiet RIP zawieraj"cy tylko t) now"

informacj), nie czekaj"c na wyga$ni)cie licznika czasu od$wie%ania. Ten

„szybki” pakiet RIP nazywa si) aktualizacj" wymuszon". Uzasadnienie tego

dzia ania polega na tym, %e informacja o z ych lub zmienionych trasach

mo%e by* rozprzestrzeniana w sieci o wiele szybciej, ni% mia oby to miejsce,

gdyby routery oczekiwa y na wyga$ni)cie licznika czasu standardowego

od$wie%ania. Dodatkowo routery odbieraj"ce wymuszon" aktualizacj)

mog" wys a* w asne wymuszone aktualizacje. W ten sposób fala $wie%ej

informacji dotrze do wszystkich punktów sieci. Pomaga to w skróceniu czasu

konwergencji.

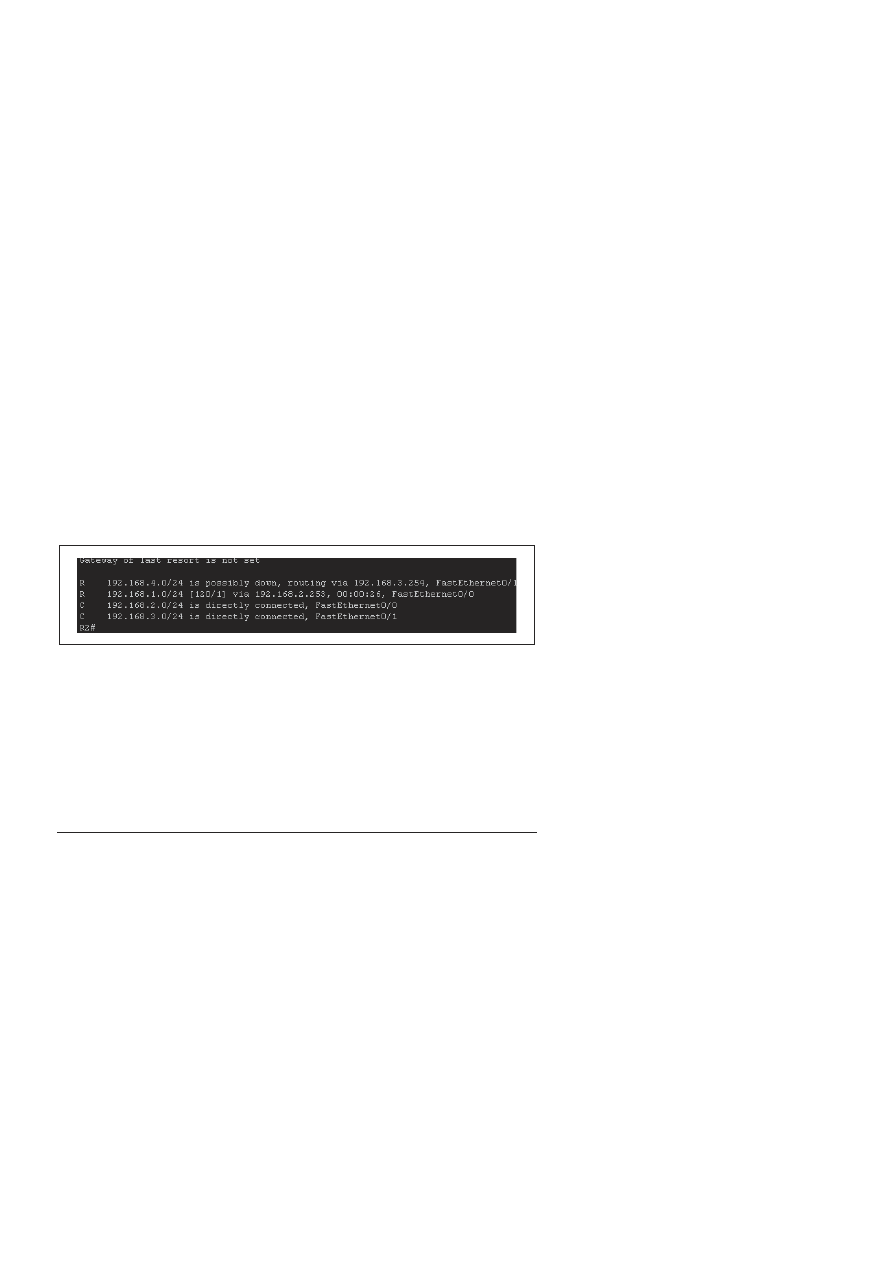

Kilka przyk adów aktualizacji wymuszonych mo%na zaobserwowa* w mo-

mencie wyga$ni)cia liczników czasu. Za ó%my, %e "cze mi)dzy routerem

R3 i prze "cznikiem Prz3 ulegnie awarii, co oznacza, %e router R2 ju% nie

otrzymuje aktualizacji od routera R3 dotycz"cych sieci

192.168.4.0

. Po 180

sekundach trasa zostanie oznaczona jako prawdopodobnie nieczynna w ta-

blicy routingu (pokazanej na rysunku 5.18) i zostanie wys ana wymuszona

aktualizacja og aszaj"ca sie*

192.168.4.0

z metryk" równ" 16. Te wymu-

szone aktualizacje b)d" propagowa* si) niemal natychmiast poprzez ca " sie*.

Kiedy minie kolejne 60 sekund, trasa zostanie usuni)ta z tablicy routingu.

Inny przyk ad dotyczy by sytuacji, w której dochodzi do wy "czenia inter-

fejsu

192.168.4.254

. W tym przypadku aktualizacja zosta aby wys ana na-

tychmiast.

Rysunek 5.18. Sie& 192.168.4.0 jest prawdopodobnie nieczynna

Aktualizacje wymuszone s" równie% wysy ane w przypadku poprawy

sytuacji. Kiedy interfejs

192.168.4.254

zostanie z powrotem uaktywniony,

niezw ocznie s" wysy ane aktualizacje wymuszone, a nast)pnie propago-

wane w ca ej sieci. Tablice trasowania s"siednich routerów s" równie% na-

tychmiast aktualizowane.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Funkcje zaawansowane

165

Zliczanie do niesko-czono%ci

Zliczanie do niesko&czono$ci (ang. count to infinity) jest jeszcze jednym na-

rz)dziem s u%"cym do wydobywania sieci z trudnej sytuacji, kiedy nie ma

aktualizacji lub zatrutych tras. Jest to ostatnia deska ratunku w sytuacjach,

kiedy ma miejsce utrata "czno$ci lub awaria urz"dzenia. Na przyk ad, jak

na rysunku 5.16, je$li "cze mi)dzy routerem R3 i prze "cznikiem 3 zosta-

oby utracone, router R2 by by nie$wiadomy powstania tego problemu,

poniewa% nadal by by obecny impuls "cza dla interfejsu

192.168.3.253

.

Rysunek 5.19 przedstawia nieco bardziej z o%on" topologi). Zosta a zain-

stalowana p)tla, co skutkuje przep ywem informacji zwi"zanej z routin-

giem w dwóch kierunkach. Router R4 og asza dost)pno$* sieci

192.168.4.0

i stwierdza, %e jest ona odleg a o 1 przeskok.

Rysunek 5.19. Problem powodujBcy zliczanie do nieskoOczono"ci

Nast)pnie router R3 og asza t) sam" sie* po zwi)kszeniu liczby przeskoków

o 1. Poniewa% router R3 jest po "czony z kolejnymi routerami R1 i R2, ta sama

informacja protoko u RIP jest przekazywana do obydwu z nich, chocia% z ró%-

nych interfejsów. [eby doko&czy* spraw), obydwa routery R1 i R2 przesy aj"

og oszenie tej samej sieci wzajemnie do siebie po zwi)kszeniu liczby prze-

skoków. Po odebraniu tych pakietów protoko u RIP routery R1 i R2 odrzu-

caj" te informacje, poniewa% proponuj" one trasy gorsze od ju% posiadanych.

Co si) stanie po katastrofalnej awarii routera R4? Nawet je$li przyjmiemy,

%e mechanizmy podzielonego horyzontu, zatruwania i wymuszonych ak-

tualizacji dzia aj" znakomicie, na niewiele nam si) one przydadz". Router

R3 nie ma poj)cia o tym, %e router R4 uleg awarii, wi)c mo%e post)powa*,

bazuj"c tylko na ju% poznanych informacjach oraz licznikach czasu proto-

ko u RIP. W ko&cu router R3 usunie tras) i zaprzestanie og aszania. Kiedy

to si) wydarzy, dalej po o%one routery (z perspektywy routera R4) R1 i R2

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

166

Rozdzia# 5. Protokó# RIP

nie b)d" musia y si) martwi* o podzielony horyzont i rozpoczn) og@aszanie,

=e sieC

192.168.4.0

jest dost9pna

. Przedtem jednak zwi)kszy si) metryka.

Router R3 rozpoczyna og aszanie trasy drugiej stronie sieci po zwi)kszeniu

liczby przeskoków o 1. Pierwotnie routery R1 i R2 dowiedzia y si) o sieci

192.168.4.0

od routera R3. Z ich perspektywy odleg o$* do sieci docelowej

(metryka) mog a si) zmieni*, ale =ród owy adres IP (wektor) nie uleg

zmianie. Zwi)kszaj" wi)c liczb) przeskoków i wysy aj" pakiety protoko u

RIP ponownie w obieg. Ten proces potrwa tak d ugo, a% pakiet RIP b)dzie

zawiera* liczb) przeskoków równ" 16, a $cie%ka zostanie uznana za nie-

u%yteczn".

Nadzieja jest w tym, %e zatruwanie przeterminowanych tras i wymuszone

aktualizacje rozwi"%" ten problem i administratorzy sieci nigdy nie b)d" musieli

polega* na tym czasoch onnym procesie. Ale dokument RFC 2453 ostrzega:

Je$li mo%na by by o sprawi*, aby system pozostawa w bezruchu, w czasie

gdy wykonuje si) kaskada wymuszonych aktualizacji, mo%liwe by oby

udowodnienie, %e zliczanie do niesko&czono$ci nigdy si) nie zdarzy. Z e

trasy by yby zawsze natychmiast usuwane, wi)c nie mog yby tworzy*

si) %adne p)tle w routingu. Niestety, sprawy nie wygl"daj" tak ró%owo.

W czasie gdy wysy ane s" aktualizacje wymuszone, mo%e równolegle

przebiega* regularne od$wie%anie. Routery, które jeszcze nie odebra y

aktualizacji wymuszonej, b)d" nadal wysy a* informacj) opart" na trasie,

która ju% nie istnieje. Jest mo%liwe, %e po przej$ciu przez router aktualizacji

wymuszonej otrzyma on zwyk " aktualizacj) od jednego z tych routerów,

które jeszcze nie zosta y poinformowane. Mog oby to reaktywowa* osie-

rocon" pozosta o$* b )dnej trasy.

Jak wydostan: si: poza swoj$ sie;?

Do tego momentu protokó RIP by u%ywany do docierania do miejsc do-

celowych po o%onych wewn"trz zbioru sieci opartych na protokole RIP,

czyli czego$, co dokument RFC nazywa systemem autonomicznym. Przy

tym za o%eniu jednak ruch nie mo%e pop yn"* nigdzie dalej. W jaki sposób

zatem topologia sieci umo%liwia przej$cie od protoko u bram wewn)trz-

nych (IGP) do reszty $wiata? Rozdzia 1 zawiera omówienie ogólnego

routingu oraz punkt po$wi)cony bramom ostatniej instancji i trasie do-

my$lnej. Poniewa% topologia u%ywana w tym rozdziale by a dok adnie ta-

ka sama, maj" zastosowanie te same regu y. Kandyduj"ca trasa domy$lna

zazwyczaj wyst)puje kilka razy w tablicach trasowania innych routerów.

Przy nieco zmodyfikowanej topologii pojawia si) oczywista $cie%ka wy-

prowadzaj"ca poza ten zbiór sieci, jak na rysunku 5.20.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Jak wydostan: si: poza swoj$ sie;?

167

Rysunek 5.20. Topologia protoko7u RIP z trasB domy"lnB

Nawet mimo dodania routera R4 topologia jest wci"% nieskomplikowana.

Z jednej strony administrator sieci móg by po prostu zainstalowa* trasy

domy$lne we wszystkich routerach. Wówczas jednak sie* nie by aby chro-

niona przed zmianami w topologii i nieczynnymi po "czeniami.

Inn" strategi", która mo%e by* u%yta z protoko em RIP, jest koncepcja redy-

strybucji. Jako $cie%k) prowadz"c" na zewn"trz router R4 mo%e zainstalowa*

tras) domy$ln" skierowan" do Internetu. Przez wykorzystanie protoko u RIP

dzia aj"cego po stronie sieci

192.168.3.0

ta trasa domy$lna mo%e by* zakomu-

nikowana routerom podrz)dnym (R1, R2, R3) przez u%ycie polecenia

redistribute

static

. Podstawowa konfiguracja routera R4 przedstawia si) nast)puj"co:

router rip

version 2

redistribute static

network 192.168.3.0

ip route 0.0.0.0 0.0.0.0 10.101.100.254

Kiedy tylko zostaje wprowadzone polecenie

redistribute

, pakiety proto-

ko u RIP p yn" do routerów podrz)dnych z do "czon" tras" domy$ln".

Routery R1, R2 i R3 uaktualniaj" swoje tablice routingu, do "czaj"c now"

informacj). Taki pakiet zosta pokazany na rysunku 5.21.

Rysunek 5.21. Pakiet protoko7u RIP zawierajBcy trasG domy"lnB

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

168

Rozdzia# 5. Protokó# RIP

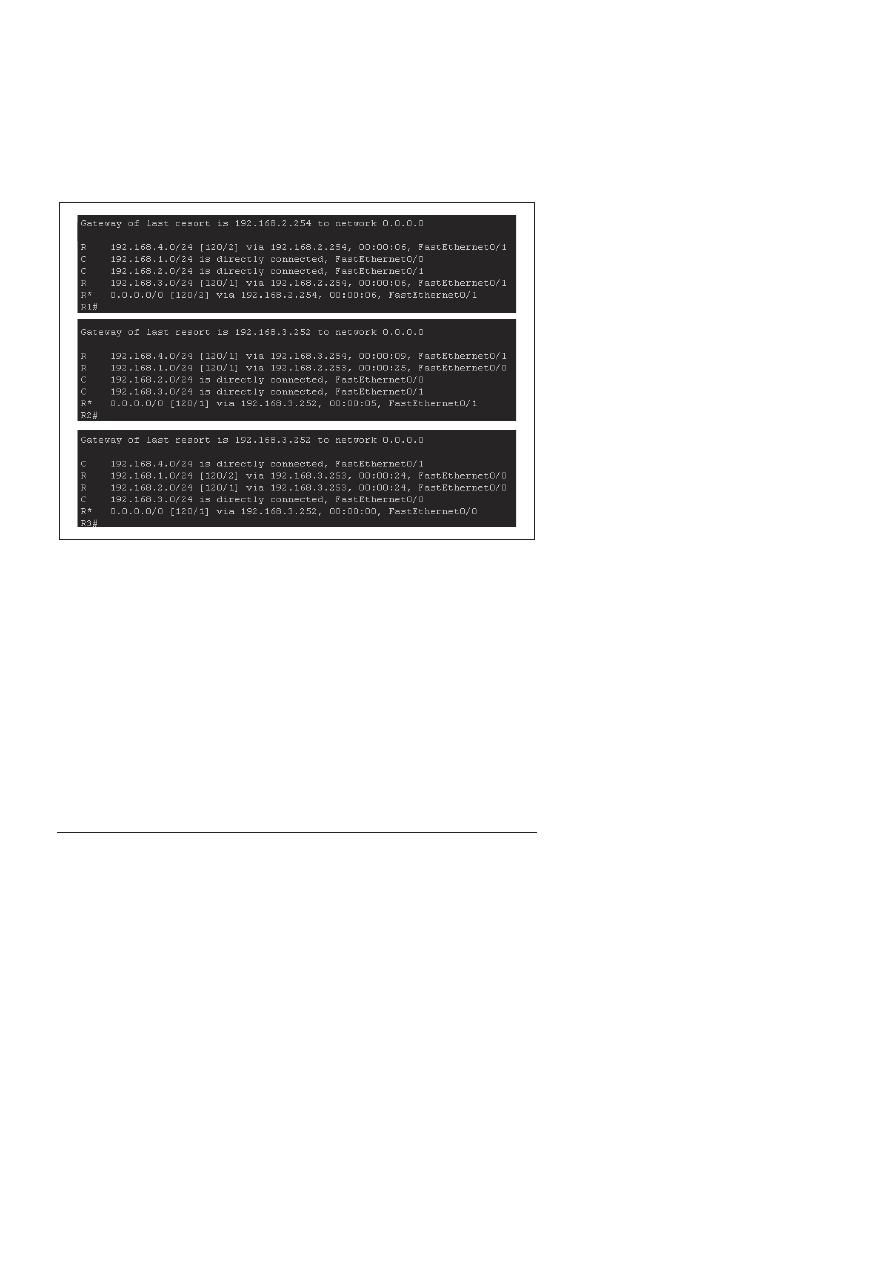

Rysunek 5.22 przedstawia zmiany w tablicach trasowania routerów pod-

rz)dnych. Zauwa%my, %e routery R2 i R3 s" pod "czone do tej samej sieci

co router R4 i wskazuj" bezpo$rednio na niego jako swoj" tras) domy$ln"

z liczb" przeskoków równ" 1. Jednak pakiet protoko u RIP zosta zaktuali-

zowany przez router R2 i teraz router R1 u%ywa routera R2 jako swojej

bramy domy$lnej ze zwi)kszon" liczb" przeskoków.

Rysunek 5.22. Tablice routingu z zainstalowanymi trasami domy"lnymi

Protokó# RIP a p:tle

P)tle w routingu mog" by* tworzone przez po "czenia fizyczne lub przez

b )dn" konfiguracj). Zap)tlona architektura mo%e powa%nie utrudnia* trans-

misj). Wi)kszo$* protoko ów routingu, w tym RIP, stosuje techniki s u%"ce

do ograniczenia wp ywu p)tli na przesy anie pakietów IP, takie jak oma-

wiane wcze$niej w tym rozdziale. A co si) wydarzy, je$li p)tla zostanie

wprowadzona do topologii? Rysunek 5.23 przedstawia routery R1, R2 i R3

po "czone w p)tli. Zosta a usuni)ta sie*

192.168.1.0

, a router R1 otrzyma

adres w sieci

192.168.4.0

. W takiej topologii jak ta pakiety protoko u RIP prze-

p ywaj" dok adnie tak samo jak w topologiach ju% wcze$niej omówionych.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Bezpiecze-stwo

169

Rysunek 5.23. Topologia tworzBca pGtlG

Badaj"c t) topologi) z perspektywy routera R1, stwierdzamy, %e jest on

bezpo$rednio pod "czony do sieci

192.168.2.0

i

192.168.4.0

. Jest on tak%e

w odleg o$ci jednego przeskoku od sieci

192.168.3.0

. Ale do tej sieci mo%na

uzyska* dost)p z dwóch ró%nych kierunków. Korzy$* polega na tym, %e

gdyby przypadkiem jedna $cie%ka zosta a utracona, druga automatycznie

przejmie jej zadanie. Rzeczywista tablica trasowania z routera R1 zosta a

pokazana na rysunku 5.24.

Rysunek 5.24. Tablica trasowania routera R1

Pakiety przechwycone w obydwu bezpo$rednio pod "czonych sieciach uka-

zuj", %e je$li ruch jest wysy any do sieci

192.168.3.0

, to router R1 równo-

wa%y obci"%enie sieci, wysy aj"c po ow) ruchu przez router

192.168.2.254

i po ow) przez router

192.168.4.254

.

Bezpiecze-stwo

Dobry projekt zabezpieczenia sieci zawiera wiele aspektów, w tym bez-

piecze&stwo urz"dze& sieciowych i protoko ów funkcjonuj"cych w sieci.

O protoko ach routingu powszechnie wiadomo, %e atwo je zak óci*. Jak

pokaza y wymuszone aktualizacje, kiedy router otrzymuje nowe lub lepsze

informacje dotycz"ce miejsc docelowych, nie kwestionuje tych informacji,

ale szybko je przyswaja, uaktualniaj"c swoj" tablic) trasowania. Dzi)ki temu

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

170

Rozdzia# 5. Protokó# RIP

ruch mo%e zosta* skierowany w inn" stron), dobra informacja mo%e zosta*

zast"piona przez specjalnie podstawion" lub ruch mo%e by* wysy any przez

nieistniej"ce $cie%ki. We=my pod uwag), %e intruz, uzyskuj"c dost)p do sieci,

mo%e nie tylko przechwytywa* ruch przesy any w tej sieci, ale i wprowa-

dza* do niej swój w asny ruch. Routery odbieraj"ce informacje od napast-

nika nie potrafi yby dokona* rozró%nienia mi)dzy nimi a autentycznymi

informacjami od s"siednich routerów.

Z tym problemem mo%na próbowa* sobie poradzi* na kilka sposobów.

Zarz"dzanie routerami mo%e zosta* ograniczone do konkretnych segmen-

tów lub interfejsów. Ponadto ruch zmierzaj"cy do routerów mo%e by* fil-

trowany. Wtedy routery nie b)d" prowadzi* nas uchu aktualizacji routin-

gu z konkretnego kierunku i mog" nie odpowiada* na komunikaty ICMP

lub na inne %"dania przes ania informacji. Innym cennym narz)dziem b)-

d"cym w dyspozycji administratora sieci jest interfejs p)tli zwrotnej (ang.

loopback interface

), nazywany te% interfejsem pseudosieci. P)tle zwrotne to

programowe interfejsy, które nie s" zwi"zane z %adnym konkretnym inter-

fejsem fizycznym. To oznacza, %e p)tla zwrotna jest zawsze dost)pna, nawet

je$li niektóre z portów fizycznych s" zamkni)te. P)tle zwrotne mog" rów-

nie% otrzyma* adresy IP, które s" odr)bne w stosunku do adresów sieci

danych, tak aby napastnik nie mia dost)pu do interfejsu zarz"dzaj"cego

urz"dzenia. Wreszcie w interfejsach p)tli zwrotnej mog" funkcjonowa* proto-

ko y routingu. Techniki te zastosowane "cznie mog" skutecznie odizolowa*

sie* zarz"dzania od sieci danych.

Protokó RIPv2 ma jedn" dodatkow" mo%liwo$*, która utrudnia nieco %ycie

napastnikowi: uwierzytelnianie komunikatów RIP. Jak wcze$niej wspo-

mniano, kiedy pole AFI komunikatu RIP zawiera warto$*

FFFF

, ten komu-

nikat jest w a$nie wykorzystywany do uwierzytelnienia pozosta ych in-

formacji zawartych w odpowiedzi protoko u RIP. Dane uwierzytelniaj"ce

s" skonfigurowane w ka%dym routerze znajduj"cym si) w obr)bie topologii

systemu autonomicznego (AS). Dokument RFC 2453 precyzuje, %e uwie-

rzytelnienie jest prostym has em zapisanym otwartym tekstem, podczas

gdy dokument RFC 2082 sugeruje zastosowanie uwierzytelnienia opartego

na algorytmie MD5. Oba te dokumenty zosta y uaktualnione przez doku-

ment RFC 4822, który firmuje dodatkowe algorytmy oparte na kluczach.

Jedna z wa%nych ró%nic zawartych w tej aktualizacji polega na tym, %e pa-

kiet RIPv2 jest modyfikowany przez do "czenie informacji uwierzytelniaj"-

cych na ko&cu pakietu zamiast prostego umieszczenia ich w polach prze-

znaczonych na specyfikacj) sieci docelowej.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Protokó# RIP a IPv6

171

Protokó# RIP a IPv6

Istnieje model wdro%eniowy dla protoko u RIP opartego na protokole IPv6.

Protokó IPv6 RIP jest tak%e znany jako RIPng, czyli RIP nowej generacji

(ang. next generation). Dokument RFC 2080 ujawnia, %e struktura i dzia a-

nie protoko u nie ró%ni si) zbyt wiele od konfiguracji z protoko em IPv4.

Odnotowujemy w tym miejscu niektóre z wprowadzonych modyfikacji.

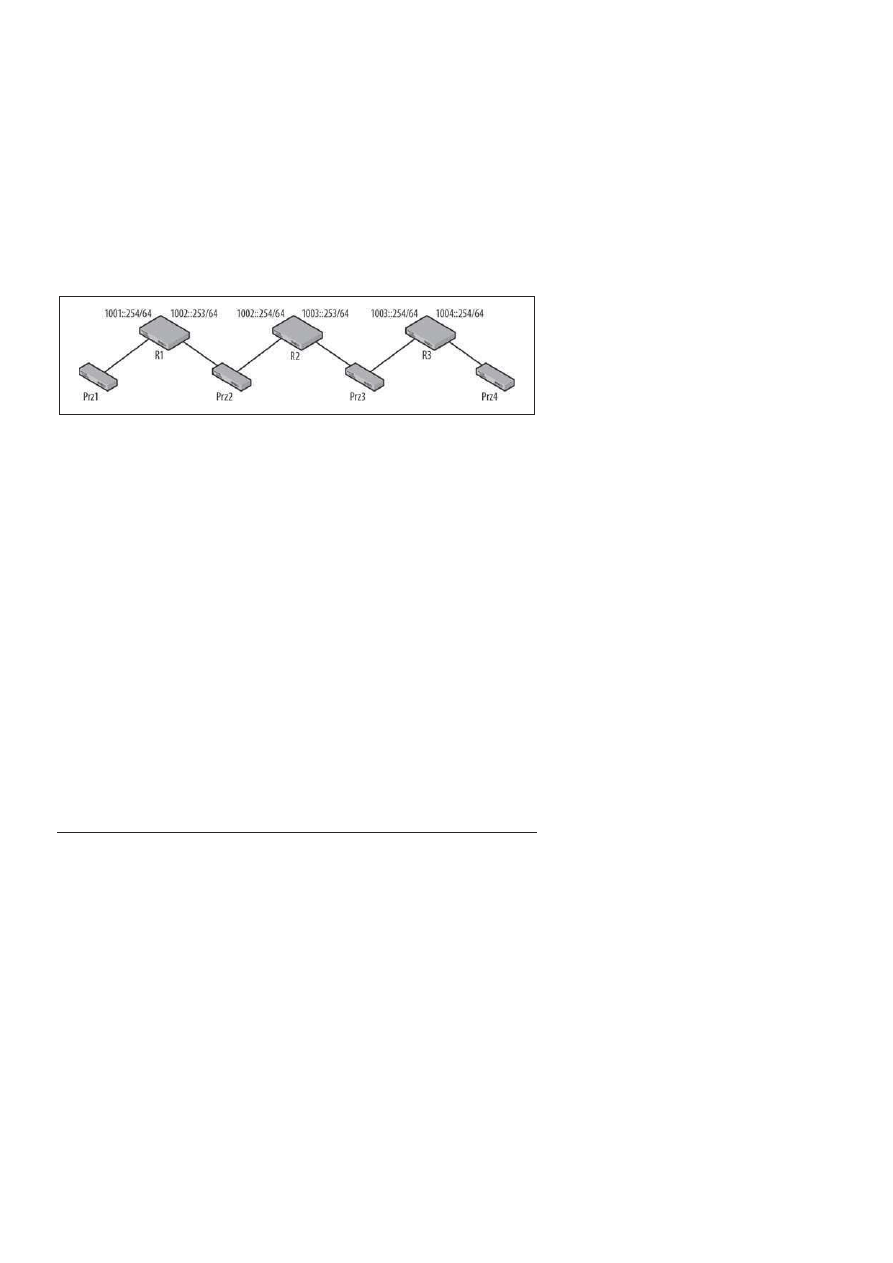

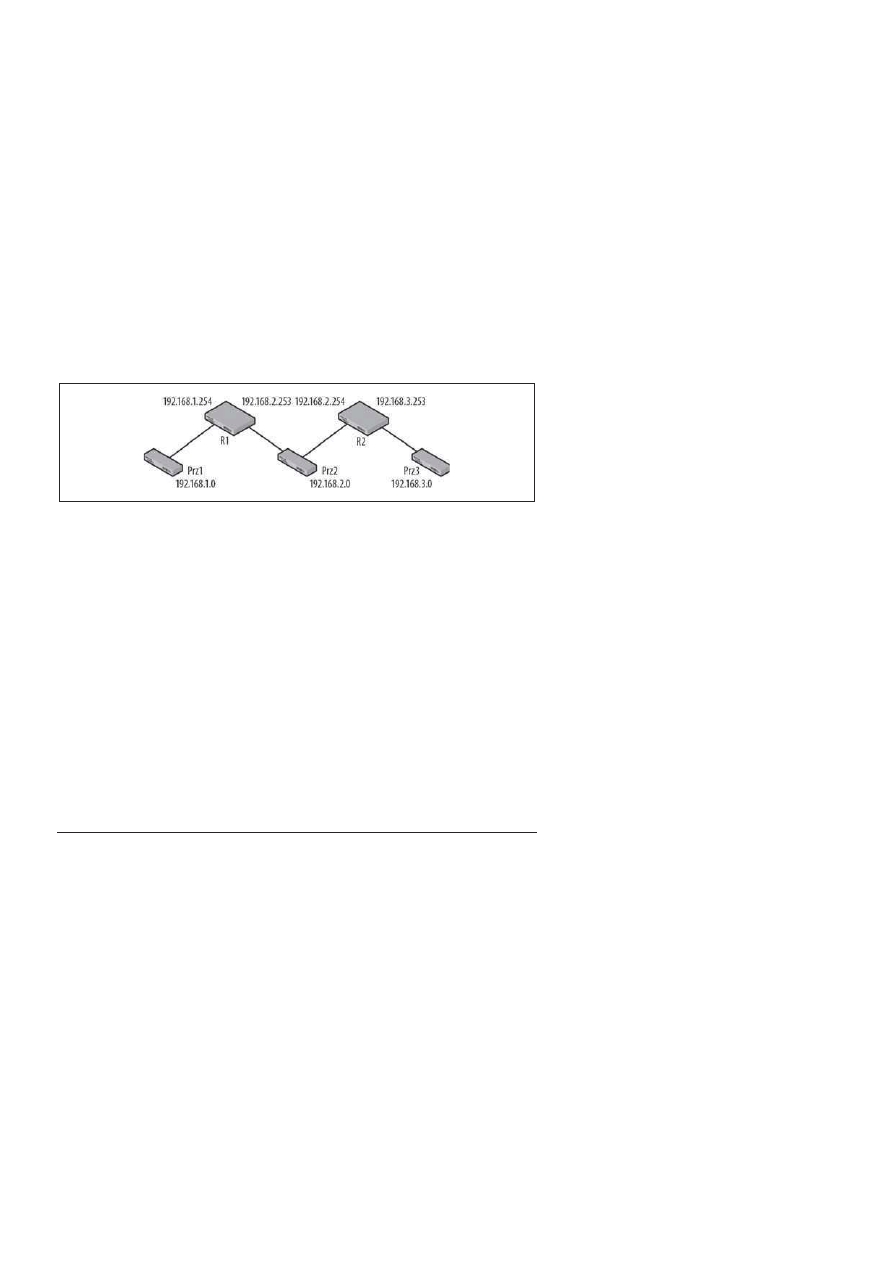

Rysunek 5.25 przedstawia topologi) podobn" do u%ywanej wcze$niej w tym

rozdziale. Interfejsy routerów zosta y zrekonfigurowane po otrzymaniu ad-

resów IPv6. Wyja$nienie routingu statycznego w topologii takiej samej jak

przedstawiona na rysunku topologia IPv6 mo%na znale=* w rozdziale 1.

Rysunek 5.25. Topologia sieci uLywajBcych protoko7u IPv6

Podstawowa konfiguracja routera do obs ugi protoko u IPv6 RIP jest pro-

sta z jedn" znacz"c" ró%nic": polecenia protoko u RIP s" powi"zane z in-

terfejsem. S owo „przewodnik” jest po prostu nazw" przyj)t" dla danej in-

stancji procesu RIP.

ipv6 unicast-routing

interface FastEthernet0/0

ipv6 address 1001::254/64

ipv6 rip przewodnik enable

!

interface FastEthernet0/1

ipv6 address 1002::253/64

ipv6 rip przewodnik enable

ipv6 router rip przewodnik

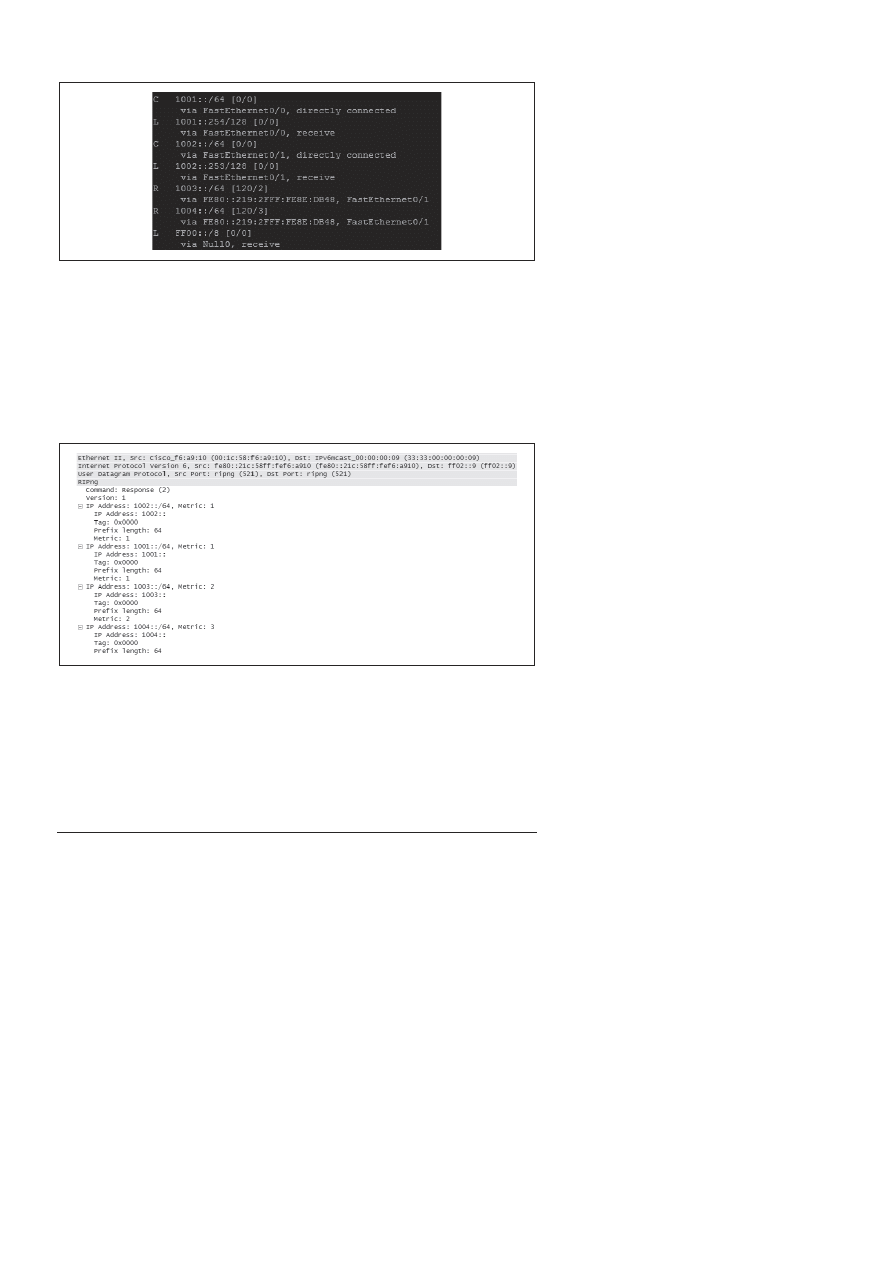

Rysunek 5.26 przedstawia tablice trasowania routera R1. Protokó IPv6

dodaje trasy "cza (ang. link routes), sieci

1001

i

1002

s" bezpo$rednio do "-

czone. Trasy do sieci

1003

i do sieci

1004

s" oparte na wynikach dzia ania

protoko u RIP. Zauwa%my, %e dystans administracyjny i liczby przeskoków

s" wykorzystywane w ten sam sposób.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

172

Rozdzia# 5. Protokó# RIP

Rysunek 5.26. Tablica trasowania routera obs7ugujBcego protokó7 IPv6 RIP

Pod wzgl)dem operacyjnym protokó IPv6 RIP jest prawie taki sam, cho-

cia% pakiety musia y by* nieco zmodyfikowane, aby dostosowa* si) do in-

nego protoko u warstwy 3. Ponadto ma miejsce zmiana w sposobie dzia ania

dotycz"ca techniki podzielonego horyzontu. Chocia% protokó IPv6 RIP

przestrzega regu y podzielonego horyzontu, og asza sie* lokaln". Pakiet

pokazany na rysunku 5.27 jest pakietem przechwyconym w sieci

1001::/64

.

Protokó IPv6 ma inne spojrzenie na sie* i wykorzystuje adresowanie

lokalne dla "cza, zamiast u%ywa* adresu IP o zasi)gu globalnym.

Rysunek 5.27. Pakiet protoko7u IPv6 RIP w sieci 1001

Pakiet ten og asza wszystkie cztery znane sieci, a nie tylko te, o których in-

formacje pochodz" z przeciwnej strony routera. Adresem docelowym jest

zarezerwowany adres rozsy ania grupowego protoko u IPv6 (

FF02::9

), a nu-

mer portu jest równy

521

. Jak mo%na zauwa%y*, struktura jest bardzo podobna

i chocia% jest okre$lona jako wersja 1, zawiera informacj) o masce lub o d u-

go$ci prefiksu.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Pytania sprawdzaj$ce

173

Lektura

RFC 1058 Routing Information Protocol.

RFC 1112 Host Extensions for IP Multicasting.

RFC 1256 ICMP Router Discovery Messages.

RFC 1812 Requirements for IP Version 4 Routers.

RFC 1923 RIPv1 Applicability Statement for Historic Status.

RFC 2080 RIPng for IPv6.

RFC 2453 RIP Version 2 (dezaktualizuje dokumenty RFC 1723, 1388).

RFC 3171 IANA Guidelines for IPv4 Multicast Address Assignments.

RFC 4822 RIPv2 Cryptographic Authentication (dezaktualizuje dokument

RFC 2082 RIP-2 MD5 Authentication).

Podsumowanie

Protokó RIP oraz routing oparty na wektorze odleg o$ci jest w u%yciu od

wczesnych dni komunikacji internetowej. Z powodu d ugiego czasu kon-

wergencji protokó RIP ma dystans administracyjny równy 120. Sprawia

to, %e aktualizacje routingu pochodz"ce od protoko u RIP s" mniej atrak-

cyjne ni% te otrzymane od innych protoko ów. Poniewa% zosta zaprojek-

towany do obs ugi ma ego zbioru sieci, protokó RIP, u%ywaj"c metryki

wyra%onej liczb" przeskoków, dopuszcza maksymalny rozmiar sieci wy-

nosz"cy 15. Protokó RIP przetrwa g ównie dzi)ki u%yciu szeregu technik,

takich jak podzielony horyzont, zatruwanie tras, zatrucie wstecz, zliczanie

do niesko&czono$ci i aktualizacje wymuszone. Obs uga uwierzytelniania

dodaje bezpiecze&stwo do starzej"cego si) protoko u, by* mo%e utrzymuj"c

go przy %yciu.

Pytania sprawdzaj$ce

1. Kluczow" ró%nic) miedzy protoko ami RIPv1 i RIPv2 stanowi obs uga

podsieci.

a. PRAWDA

b. FA\SZ

2. Jaka metryka jest u%ywana w protokole RIP?

a. Koszt

b. Liczba przeskoków

c. Stopie& wykorzystania "czy

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

174

Rozdzia# 5. Protokó# RIP

3. Jaki jest dystans administracyjny dla protoko u RIP?

a. 90

b. 100

c. 110

d. 120

4. Zarówno protokó RIPv1, jak i protokó RIPv2 u%ywaj" adresu rozsy-

ania grupowego jako adresu docelowego.

a. PRAWDA

b. FA\SZ

Dopasuj licznik czasu do jego warto$ci:

5. Od$wie%anie A. 180

6. Przeterminowanie trasy B. 120

7. Od$miecanie (na podstawie dokumentu RFC) C. 30

8. Regu a podzielonego horyzontu nak ania routery do przekazywania

ca ej tablicy routingu we wszystkich kierunkach.

a. PRAWDA

b. FA\SZ

9. W przypadku zatrutej trasy metryka ma warto$* 16.

a. PRAWDA

b. FA\SZ

10. Protokó RIP nie mo%e by* u%ywany w topologiach zawieraj"cych p)tle.

a. PRAWDA

b. FA\SZ

Odpowiedzi do pyta- sprawdzaj$cych

1. PRAWDA

2. b. Liczba przeskoków

3. d. 120

4. FA\SZ

5. c. 30

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

?wiczenia laboratoryjne

175

6. a. 180

7. b. 120

8. FA\SZ

9. PRAWDA

10. FA\SZ

?wiczenia laboratoryjne

?wiczenie 1. Zbuduj topologi:

przedstawion$ na rysunku 5.28

Materia y: dwa routery, dwa komputery, opcjonalne prze "czniki (lub sieci

VLAN) dla ka%dej sieci.

Rysunek 5.28. Topologia do &wiczenia 1.

1. Po "cz urz"dzenia kablami zgodnie z zadan" topologi" i skonfiguruj

adresy IP dla interfejsów routerów.

2. Pod "cz po jednym komputerze do sieci

192.168.1.0

i do sieci

192.168.2.0

.

3. Skonfiguruj r)cznie adresy IP i bramy dla komputerów.

4. Czy w przypadku komputera w sieci

192.168.2.0

ma znaczenie, która

brama domy$lna jest u%ywana? Dlaczego? Co si) dzieje po urucho-

mieniu protoko u RIP?

5. Zbadaj tablice trasowania w routerach. Co zawieraj"? Przydatne pole-

cenie dla urz"dze& firmy Cisco:

show ip route

.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

176

Rozdzia# 5. Protokó# RIP

?wiczenie 2. Uaktywnij protokó# RIP w routerach

Materia y: topologia z *wiczenia 1., program Wireshark.

1. W ka%dym z routerów skonfiguruj u%ywanie protoko u RIP. U%yj

wersji 2 protoko u.

2. Przydatne polecenia dla urz"dze& Cisco:

router rip

,

network _______

,

version

.

3. Przechwytuj ruch w obydwu komputerach i obserwuj, kiedy zaczn"

przep ywa* pakiety protoko u RIP. Kiedy konfiguracja zostanie za-

ko&czona, sprawd= ponownie zawarto$* tablic trasowania routerów.

4. Co si) zmieni o w tablicach trasowania routerów? Jakie warto$ci znaj-

duj" si) w nawiasach? Dlaczego?

5. Czy fakt, %e w sieci jest aktywny protokó RIP, ma co$ wspólnego

z tablicami trasowania hostów?

?wiczenie 3. Podzielony horyzont

Materia y: topologia z *wiczenia 1., program Wireshark.

1. Co to jest podzielony horyzont? A czym jest podzielony horyzont

z zatruciem wstecz?

2. Zbadaj zawarto$* pakietów przechwyconych w sieciach topologii u%y-

wanej w *wiczeniu i znajd= dowody $wiadcz"ce o tym, %e metoda po-

dzielonego horyzontu jest aktywna albo %e nie jest aktywna.

?wiczenie 4. Utrata trasy

Materia y: topologia z *wiczenia 1., program Wireshark.

1. Przy uruchomionym przechwytywaniu pakietów przez program

Wireshark od "cz kabel "cz"cy router R2 z sieci"

192.168.3.0

.

2. Jaki ruch jest generowany w wyniku tego zdarzenia? Jak szybko po-

jawi y si) te pakiety?

3. Zbadaj zawarto$* pakietów. Czy pojawi o si) co$ istotnego w informa-

cjach dotycz"cych sieci

192.168.3.0

?

4. Przywró* poprzedni" topologi) dla potrzeb nast)pnego *wiczenia.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

?wiczenia laboratoryjne

177

?wiczenie 5. Liczniki czasu

Materia y: topologia z *wiczenia 1., program Wireshark, prze "cznik po-

mi)dzy routerami R1 i R2.

1. Monitoruj cz)sto$*, z jak" pakiety protoko u RIP s" wysy ane przez

routery. Czy odpowiada ona warto$ci licznika czasu opisanego w tym

rozdziale?

2. Przy uruchomionym przechwytywaniu pakietów przez program Wi-

reshark od "cz kabel "cz"cy router R2 z sieci"

192.168.2.0

. Je$li pa-

trze* z perspektywy routera R2, jakie s" ró%nice mi)dzy aktualnym

dzia aniem a dzia aniem zaobserwowanym w poprzednim *wiczeniu?

3. Monitoruj tablic) trasowania routera R1. Jak du%o czasu up ynie, za-

nim zniknie pozycja dotycz"ca sieci

192.168.3.0

?

4. Czy w wyniku tego roz "czenia pojawi a si) jaka$ zmiana w pakietach?

Wskazówka: czy router R2 s"dzi, %e sie*

192.168.3.0

jest nieczynna?

5. Jakie dok adnie liczniki czasu s" zwi"zane z routerem R1? Przydatne

polecenie dla urz"dze& Cisco:

show ip protocol

.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

178

Rozdzia# 5. Protokó# RIP

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

209

Skorowidz

A

ABR, 182

Ad hoc On Demand Distance Vector,

Patrz

AODV

Address Resolution Protocol,

Patrz

ARP

administrative distance,

Patrz

dystans administracyjny

adresowanie, 63

AODV, 23

ARP, 15, 30, 52, 53, 56

AS, 181

ASBR, 182

Autonomous System, Patrz AS

auto-summary, polecenie, 153

B

backbonefast, 99

Bellmana-Forda, protoko y,

Patrz

wektora odleg o$ci, protoko y

BGP, 34

Border Gateway Protocol, Patrz BGP

BPDU, 74

BR, 182

brama domy$lna, 58

brama ostatniej instancji, 31

Bridge Protocol Data Units,

Patrz

BPDU

broadcast domain, Patrz domena

rozg oszeniowa

C

CAM, 18

CDP, 74

CIDR, 44

Cisco Discovery Protocol, Patrz CDP

Classless Interdomain Routing, Patrz

CIDR

collision domain, Patrz domena

kolizji

Content Addressable Memory, Patrz

CAM

CRC, 17

Cyclical Redundancy Check, Patrz

CRC

D

DHCP, 22

distance vector, Patrz wektor

odleg o$ci

d ugo$* prefiksu, 36

domena kolizji, 116

domena rozg oszeniowa, 116

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

210

Skorowidz

drzewa rozpinaj"cego, protokó , 38,

71, 72, 73, 74, 75

a sieci VLAN, 100

adresowanie, 78

algorytm porównywania, 74, 75

bezpiecze&stwo, 107

dzia anie, 81

identyfikator korzenia, 75

identyfikator mostu, 76

identyfikator portu, 77

komunikaty, 90

koszt $cie%ki do korzenia, 75

liczniki czasu, 80

most desygnowany, 77

most g ówny, 77

porty g ówne i desygnowane, 77

problemy, 92, 93

stany portów, 79

Dynamic Host Configuration

Protocol, Patrz DHCP

dystans administracyjny, 37

G

Gateway Load Balancing Protocol,

Patrz

GLBP

gateway of last resort, Patrz brama

ostatniej instancji

GLBP, 39

H

hello, licznik, 80

hosty, 11, 22

Hot Standby Routing Protocol, Patrz

HSRP

HSRP, 39

HTTP, 51

Hypertext Transfer Protocol, Patrz

HTTP

I

ICMP, 15, 59

IEEE 802.1D, 17, 131

IEEE 802.1Q, 121, 131, 132

identyfikator sieci VLAN, 133

nag ówek, 132

priorytet, 132

wska=nik kanonicznego formatu

CFI, 133

IGMP, 19

pods uch ruchu sieciowego, 19

IGMP snooping, 19

interfejs p)tli zwrotnej, 170

interior routing protocol,

Patrz

trasowanie,

wewn)trzny protokó

Internet Control Message Protocol,

Patrz

ICMP

Internet Group Management

Protocol, Patrz IGMP

Internet Protocol, Patrz IP

Inter-Switch Link, Patrz ISL

IP, 15

ip route, polecenie, 26, 29

IPv6, 44

a OSPF, 202, 203, 204

topologia, 44

IPv6 RIP, 171, 172

ipv6 route, polecenie, 44

ipv6 unicast-routing, polecenie, 44

IR, 182

ISL, 131, 133

nag ówek, 133

K

koncentratory, 116

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Skorowidz

211

L

LAN, 16

Link State Acknowledgement,

Patrz

LS ACK

Link State Database, Patrz LSDB

link state request, Patrz OSPF,

zapytanie o stany "czy

link state update, Patrz OSPF,

aktualizacja stanów "czy

LLC, 78

Local Area Network, Patrz LAN

Logical Link Control, Patrz LLC

loopback interface, Patrz interfejs

p)tli zwrotnej

LS ACK, 195

LSA, 182, 191

routera, 191

sieci, 191

LSDB, 180, 184

(

"cza trunkingowe, 128, 129, 130

M

MAC, adresy, 17

maksymalny wiek, licznik, 80

Media Access Control, Patrz MAC,

adresy

metryka, 38

multipath, Patrz trasowanie,

wielo$cie%kowy protokó

N

nast)pny przeskok, 25

NAT, 64

Network Address Translation,

Patrz

NAT

network-LSA, Patrz LSA sieci

next hop, Patrz nast)pny przeskok

O

og oszenie routera, 59

OLSR, 23

opó=nienie przekazywania, licznik,

80

Optimized Link State Routing,

Patrz

OLSR

OSPF, 12, 24, 34, 35, 36, 179, 180, 181,

183, 184, 201, 205

a IPv6, 202, 203, 204

ABR, 182

aktualizacja stanów "czy, 192

ASBR, 182

BR, 182

dzia anie, 185

IR, 182

komunikat Hello, 186, 187, 188

liczniki czasu, 197

opis bazy danych, 189, 190

router graniczny obszaru

autonomicznego, 182

routery brzegowe, 182

routery szkieletowe, 182

routery wewn)trzne, 182

struktura, 185

topologia, 182

zapytanie o stany "czy, 191

P

pakiety, $ledzenie, 64

Per VLAN Spanning Tree,

Patrz

PVST

Perlman, Radia, 73

PIM, 159

polecenia

auto-summary, 153

ip route, 26, 29

ipv6 route, 44

ipv6 unicast-routing, 44

show spanning tree, 88

spanning-tree events, 82

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

212

Skorowidz

polecenia

spanning-tree port-fast, 96

spanning-tree uplink-fast, 97

porty, kopiowanie, 21, 22

prefix length, Patrz d ugo$* prefiksu

Protocol Independent Multicast,

Patrz

PIM

pruning, Patrz przycinanie

prze "czanie obwodów, 16

prze "czanie pakietów, 16

prze "czanie wielowarstwowe, 16

prze "czniki, 17, 18, 21

podstawowa topologia, 18

topologia z dwoma

prze "cznikami, 20

przycinanie, 134

punkty dost)pu, 17

PVST, 100

R

Rapid Spanning Tree Protocol,

Patrz

szybki protokó drzewa

rozpinaj"cego

regu a podzielonego horyzontu, 153,

160, 161

RIP, 11, 24, 34, 35, 36, 145, 146, 147,

148, 149

a IPv6, 171, 172

adresowanie, 157, 159

aktualizacje wymuszone, 164

bezpiecze&stwo, 169, 170

dzia anie, 152

liczniki czasu, 156

p)tle, 168

podzielony horyzont, 159

porównanie wersji, 146, 147

struktura, 149, 150, 152

zatruwanie tras, 162

zliczanie do niesko&czono$ci, 165

RIPng, Patrz IPv6 RIP

RLQ, 99

Root Link Query, Patrz RLQ

router advertisement,

Patrz

og oszenie routera

router solicitation, Patrz %"danie

routera

router-LSA, Patrz LSA routera

routery, 23, 24

d ugo$* prefiksu, 36

dystans administracyjny, 37

funkcjonalno$*, 24

metryka, 38

wybór trasy, 36

routing, p)tle, 38, 39

RSTP, Patrz szybki protokó drzewa

rozpinaj"cego

ruch sieciowy, przekazywanie

i filtrowanie, 16

S

SAT, 18

dla topologii z dwoma

prze "cznikami, 20

dla topologii z jednym

prze "cznikiem, 19

show spanning tree, polecenie, 88

sieci krótkie, 26

sieci szcz"tkowe, Patrz sieci krótkie

single path protocol, Patrz

trasowanie, jedno$cie%kowy

protokó

Source Address Table, Patrz SAT

Spanning Tree Protocol, Patrz drzewa

rozpinaj"cego, protokó

spanning-tree events, polecenie, 82

spanning-tree port-fast, polecenie, 96

spanning-tree uplink-fast, polecenie,

97

stanu "cza, protoko y, 35

stub networks, Patrz sieci krótkie

system autonomiczny, Patrz AS

szybki protokó drzewa

rozpinaj"cego, 71, 96, 103

dzia anie, 105

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Skorowidz

213

T

tablica adresów =ród owych,

Patrz

SAT

tablica routingu, 24

hostów, 60, 61

rodzaje tras, 24

trasy bezpo$rednio

pod "czone, 25

trasy dynamiczne, 33

trasy statyczne, 25, 33

TCP, 51

TCP/IP, 16

Token Ring, 22

Transmission Control Protocol,

Patrz

TCP

Transmission Control

Protocol/Internet Protocol,

Patrz

TCP/IP

trasa, wybieranie, 36

trasowanie, 22, 24

ad hoc, 23

BGP, Patrz BGP

b )dy, 29, 30

hierarchiczny protokó , 34

jedno$cie%kowy protokó , 33

ma a topologia, 25

nast)pny przeskok, 25

p aski protokó , 34

protoko y, 33, 34

trasy domy$lne, 31

wewn)trzny protokó , 34

wielo$cie%kowy protokó , 34

zewn)trzny protokó , 34

trasy

domy$lne, 31

dynamiczne, 33

statyczne, 25, 33

trunkingowe

"cze, 128, 129, 130

protoko y, 131

U

UDP, 16

uplinkfast, 97, 98, 99

User Datagram Protocol, Patrz UDP

V

Virtual Router Redundancy Protocol,

Patrz

VRRP

VLAN, 115, 117, 118, 119, 120, 121,

138

a protokó drzewa

rozpinaj"cego, 100

bezpiecze&stwo, 136

dynamiczne, 122, 123, 125

porty, 122

projektowanie, 134, 135

statyczne, 122, 123

typy sieci, 122

wiele prze "czników, 125, 126

VRRP, 39

W

WAN, 16

wektor odleg o$ci, 35

wektora odleg o$ci, protoko y, 35

Wide Area Network, Patrz WAN

Wireshark, program, 75

wirtualna sie* lokalna, Patrz VLAN

J

%"danie routera, 59

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Wyszukiwarka

Podobne podstrony:

Routing i switching Praktyczny przewodnik

Routing i switching Praktyczny przewodnik

Routing i switching Praktyczny przewodnik routin

informatyka elektronika dla kazdego przewodnik harry kybett ebook

informatyka google website optimizer przewodnik bryan eisenberg ebook

informatyka html5 i css3 praktyczne projekty wlodzimierz gajda ebook

informatyka odnies sukces w sieci praktyczny przewodnik po e marketingu dla malych i srednich firm k

informatyka microsoft visual c 2012 praktyczne przyklady mariusz owczarek ebook

informatyka e biznes poradnik praktyka wydanie ii maciej dutko ebook

informatyka blender od planowania modelowania oraz teksturowania do animacji i renderingu praktyczne

biznes i ekonomia jak zarobic na funduszach praktyczny przewodnik dla inwestujacych wojciech tukan e

informatyka joomla praktyczne projekty witold wrotek ebook

Bezpieczenstwo systemow informacyjnych Praktyczny przewodnik zgodny z normami polskimi i miedzynarod

informatyka projektowanie stron internetowych przewodnik dla poczatkujacych webmasterow po x html cs