SNy: Biotechnologia

Studenckie Notatki Cyfrowe

www.sny.one.pl

Wrocław, 2007

Wprowadzenie

do informatyki – wykłady

notatki ze studiów

na kierunku Biotechnologia

na Wydziale Chemicznym

Politechniki Wrocławskiej

Autor:

Mateusz Jędrzejewski

mateusz.jedrzejewski@one.pl

www.jedrzejewski.one.pl

SNy: Biotechnologia

Spis treści

Informacje o kursie _____________________________________________________3

Wykład 1. – Co to jest informatyka? ________________________________________4

Wykład 2. – Systemy liczbowe_____________________________________________5

Systemy liczbowe ______________________________________________________5

„Logika binarna” (?) ____________________________________________________5

ASCII _______________________________________________________________5

Wykład 3. – Algorytmika _________________________________________________6

Algorytm_____________________________________________________________6

Schemat blokowy ______________________________________________________7

Od algorytmu do programu ______________________________________________8

Wykład 4. – Architektura komputera _______________________________________9

Budowa komputera_____________________________________________________9

Historia komputerów __________________________________________________10

Wykład 5. – Oprogramowanie____________________________________________ 13

cd. Budowa komputera _________________________________________________13

Oprogramowanie _____________________________________________________13

Wykład 6. – System operacyjny ___________________________________________ 16

System operacyjny…___________________________________________________16

Ewolucja systemów____________________________________________________16

Wykład 8. – Idee programowania obiektowego______________________________20

Wstęp do programowania _______________________________________________20

Wykład 9. (10.?) – cd. Sieci komputerowe __________________________________20

Sposoby adresowania __________________________________________________20

Maska sieci __________________________________________________________22

Dodatek A: Przykładowe pytania z testu wraz z komentarzem _________________23

Pytania testowe _______________________________________________________23

SNy: Biotechnologia

Wstęp

otatka jest częścią projektu SNy Biotechnologia

(Studenckie Notatki Cyfrowe). Udostępniane

są one na stronie internetowej www.sny.one.pl. Każdy

może za darmo korzystać z nich w celach edukacyjnych.

a konkretna notatka dotyczy kursy INC1006w,

czyli wykładów z wprowadzenia do informatyki.

Notatki mają za zadanie porządkować przedstawiane

zagadnienia na wykładzie. Nie jest to wyczerpujące

opracowanie, często są odwołania do ogólnodostępnych

materiałów na dany temat dostępnych w Internecie.

Szczególnie chciałbym podziękować Katarzynie Judzie

za dostarczenie mi ciekawych problemów do rozwiązania.

waga na błędy! Mimo staranności jaką włożyli

autorzy w opracowanie tej notatki mogą

zdarzyć się błędy. Więc każdy korzysta z tych notatek

na własną odpowiedzialność. Zauważone błędy proszę

zgłaszać autorowi notatki (najlepiej drogą elektroniczną).

śyczę wszystkim skutecznego korzystania z notatek.

Mateusz Jędrzejewski

autor strony www.sny.one.pl

Szczegółowe informacje o notatce

Nazwa pliku: e-notatka - wprowadzenie do informatyki - wyklad.pdf

Nazwa kursu: Wprowadzenie do informatyki (INC1006w)

Prowadzący kurs: dr Jerzy Szczygieł

Semestr/rok: 07l (rok 1, II semestr)

Kierunek: Biotechnologia

Wydział: Wydział Chemiczny

Uczelnia: Politechnika Wrocławska

Autor notatki: Mateusz Jędrzejewski

Status: mocno robocza!

N

T

U

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 3

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 10.03.2007 21:23

Temat: Informacje o kursie.

Zmodyfikowana: 10.03.2007 21:23

Informacje o kursie

Nazwa kursu: Wprowadzenie do informatyki – wykład

Kod kursu: INC1006w

Prowadzący: dr Jerzy Szczygieł

Konsultacje: [?]

Warunki zaliczenia: jedno kolokwium zaliczeniowe w formie testu,

40 pytań, należy wybrać jedną prawidłową odpowiedź z pięciu,

przykładowa poprawna odpowiedź: „e) żadna z powyższych odpowiedzi”,

za złą odpowiedź jest odejmowane 0,5 punktu,

50% (czyli 20 pkt.) za zaliczenie.

Prowadzący sam skomentował tematykę wykładów jako: „bajeczki o informatyce”.

Uwaga:

Ogólnie treści prawdopodobnych pytań na kolokwium nie będą się pokrywać w całości z tym

co było poruszane na wykładzie. To znaczy, że ta notatka prawdopodobnie nie wystarczy do

pozytywnego zaliczenia kolokwium!

Spis zagadnień:

Wykład 1. (23.02.2007): co to jest informatyka, definicja systemu informacyjnego,

informatycznego, informacji.

Wykład 2. (2.03.2007): systemy liczbowe, informacja cyfrowa, system binarny (w tym U2), ASCII,

Wykład 3. (9.03.2007): algorytmika, cechy algorytmu, schemat blokowy,

Wykład 4. (16.03.2007): architektura komputera, budowa komputera, historia komputerów (w

tym kolejne generacje komputerów),

Wykład 5. (23.03.2007): urządzenia peryferyjne, oprogramowanie, języki programowania,

Wykład 6. (30.03.2007): systemy operacyjne, ewolucja systemów (tradycyjne, wsadowe,

wieloprocesowe, wielodostępne), [poprowadzony dodatkowo, ale częściowo też obowiązuje

wszystkich] ogólnie o systemie linux, jądro, bootloader,

Wykład 7. (13.04.2007): ciąg dalszy o systemach operacyjnych (OS), zadania (zarządzanie

procesami, pamięcią operacyjną i masową, urządzeniami wejścia-wyjścia, ochrona zasobów,

obsługa sieci, interfejsu użytkownika), klasyfikacja systemów (monolityczne, warstwowe, klient-

serwer), systemy równoległe, rozproszone, czasu rzeczywistego, tekstowe, graficzne,

Wykład 8. (20.04.2007): ciąg dalszy ciągu dalszego o systemach operacyjnych, wielozadaniowość,

wieloprocesowość, definicja procesu, rodzaje przerwań, podstawowe komendy systemu DOS i

UNIX (np. ls, cd, cp, rm, lp),

Wykład 9. (27.04.2007): sieci komputerowe, serwery (dedykowane, niededykowane), rodzaje sieci

(LAN, MAN, WAN, Internet), rodzaje użytkowników sieci, terminale inteligentne i

nieinteligentne, topologie sieci, urządzenia sieciowe (np. karta sieciowa, router, repeater),

Wykład 10. (11.05.2007): [wykład poprowadzony dodatkowo, ale częściowo też

obowiązuje wszystkich] pt. „Idee programowania obiektowego”, konspekt na stronie *,

omówienie różnych rodzajów programowania (liniowe, proceduralne, modularne,

obiektowe, zorientowane obiektowo, po-obiektowe), kluczowe terminy to: klasa, obiekt,

abstrakcja, enkapsulacja (hermetyzacja), dziedziczenie, polimorfizm,

Wykład 11. (18.05.2007): ciąg dalszy sieci, omówienie zastosowań sieci (np. zdalna transmisja

danych, odszukiwanie zasobów sieciowych), serwery plików, adresy w sieci, DNS, adresy IP, klasy

sieci (A, B, C, D, E), maski sieci, adres URL

Wykład 12. (25.05.2007): powtórka materiału (systemy liczbowe),

Wykład 13. (01.06.2007): powtórka materiału (adresowanie w sieci),

Wykład 14. (08.06.2007): powtórka materiału (systemy liczbowe, algorytmizacja działań).

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 4

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 10.03.2007 21:25

Temat: Wykład 1. – Co to jest informatyka?

Zmodyfikowana: 10.03.2007 21:25

Wykład 1. – Co to jest informatyka?

23.02.2007 r.

wersja robocza

1.

Definicja systemu informacyjnego,

2.

Definicja systemu informatycznego,

3.

Definicja komputera.

4.

Definicja informatyki.

5.

Definicja algorytmika.

6.

Informacja = towar.

7.

Społeczeństwo informacyjne.

8.

Symulacja, modelowanie.

Dodatkowe materiały:

[1]

Bardzo podstawowe informacje można znaleźć w podręczniku „Informatyka dla

gimnazjum” dostępnym na stronie

http://pl.wikibooks.org/wiki/Informatyka_dla_gimnazjum/

[2]

http://deuter.am.put.poznan.pl/zwm/eskrypty_pliki/podstawyinformatyki/spol

eczenstwoinformacyjne.pdf

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 5

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 10.03.2007 21:26

Temat: Wykład 2. –

Systemy liczbowe.

Zmodyfikowana: 19.03.2007 0:27

Wykład 2. – Systemy liczbowe

2.03.2007 r.

wersja robocza

Systemy liczbowe

1.

System liczbowy – sposób zapisu liczb,

a)

nie pozycyjne: np. rzymski system liczbowy,

b)

pozycyjny: np. dziesiętny.

2.

Informacje cyfrowe zapisuje się z binarnym (dwójkowym) systemie liczbowym.

3.

bit (b) - najbardziej elementarna jednostka informacji. Jeden bit: 1b.

Przyjmuje jedną z dwóch możliwych wartości 0 albo 1.

4.

tetrada – 4 bity, np. 1011.

5.

bajt (B) – 8 bitów (więc 1B = 8b), np. 10111101.

6.

MSB (ang. most significant bit) – najstarszy bit, najbardziej znaczący bit, np. 10100111.

7.

LSB (ang. least significant bit) – najmłodszy bit, najmniej znaczący bit np. 10100111.

8.

słowo (ang. word) – dwa bajty danych.

9.

System binarny, dwójkowy,

Szerszy opis i więcej przykładów na stronie:

http://www.i-lo.tarnow.pl/edu/inf/alg/num/index.html

10.

ZM – system moduł ze znakiem daje możliwość zapisu liczb ujemnych.

11.

U2 – system uzupełnieniowy do dwóch, waga przy najstarszym bicie ma wartość –2,

a)

pozwala na zapis liczb ujemnych,

b)

eliminuje wady systemu ZM, pozwala na naturalne dodawanie pisemne liczb tak

zapisanych,

c)

przykład 4-bitowy: –5

(10)

= –8 + 0 + 2 + 1 = –2

3

·1 + 2

2

·0 + 2

1

·1+ 2

0

·1 = 1011

(U2)

d)

reguła mnemotechniczna.

−

moduł z liczby,

−

negacja,

−

+1…

„Logika binarna” (?)

1.

Dlaczego system dwójkowy jest preferowany?

a)

system dwójkowy jest system pozycyjnym we wszystkim jest plusami (np. łatwość i

jednoznaczność zapisu nawet dużych liczb),

b)

2.

Po co układ szesnastkowy?

a)

pozwala skrócić zapis binarny (dwójkowy), bo ma aż 16 cyfr do zapisu liczby,

3.

Przeliczenia pomiędzy systemami liczbowymi, przykłady…

ASCII

1.

ASCII (ang. American Standard Code for Information Interchange) – zestandaryzowana

tablica znaków, każdemu ze znaków przyporządkowano liczbę, razem jest 256 znaków (każdy

znak to 1 bajt), w tym litery (małe, duże), cyfry, inne znaki semigraficzne oraz znaki sterujące

(od 0 do 31).

Dodatkowe materiały:

[1]

…

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 6

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 10.03.2007 22:17

Temat: Wykład 3. –

Algorytmika.

Zmodyfikowana: 18.03.2007 18:39

Wykład 3. – Algorytmika

9.03.2007 r.

Algorytm

1.

Algorytmika – dziedzina informatyki zajmująca się algorytmami.

2.

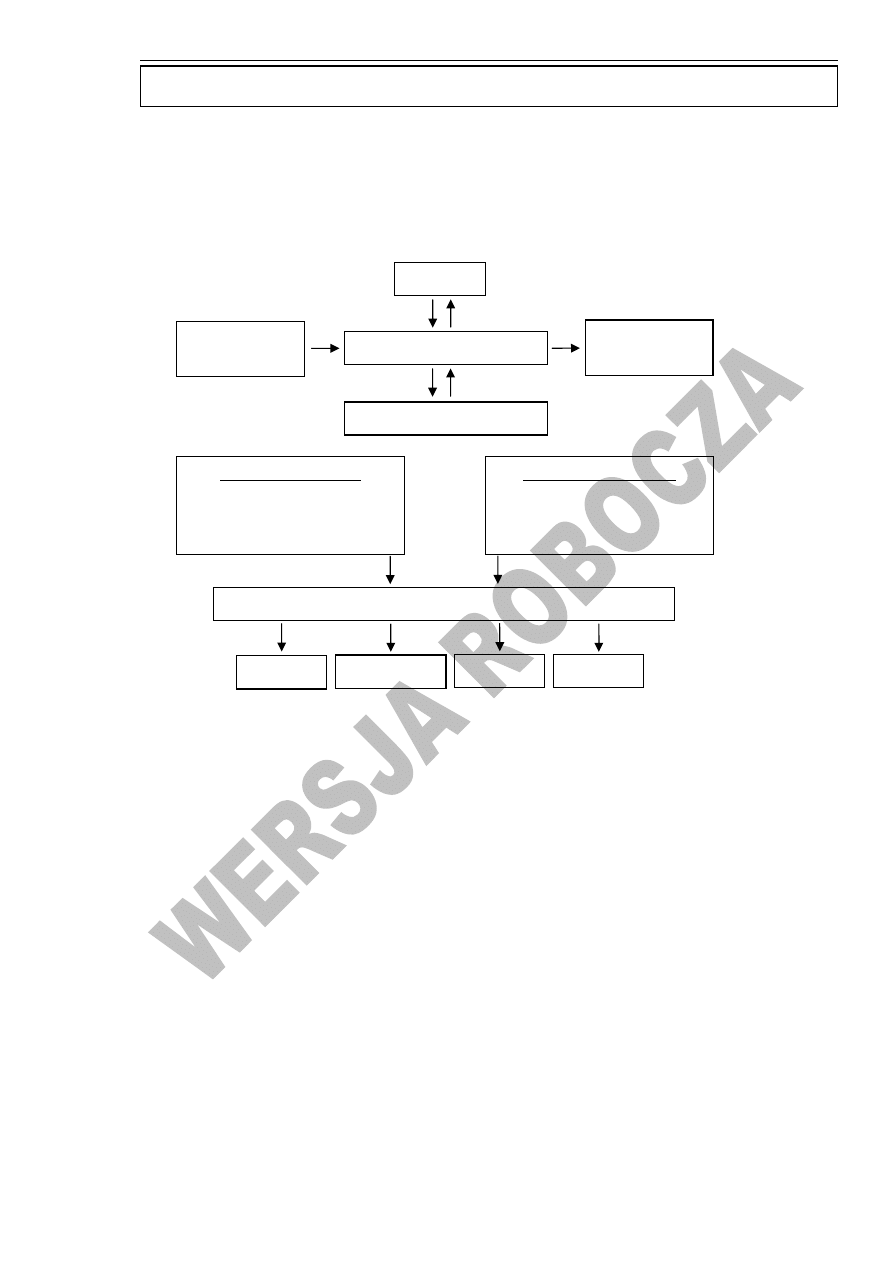

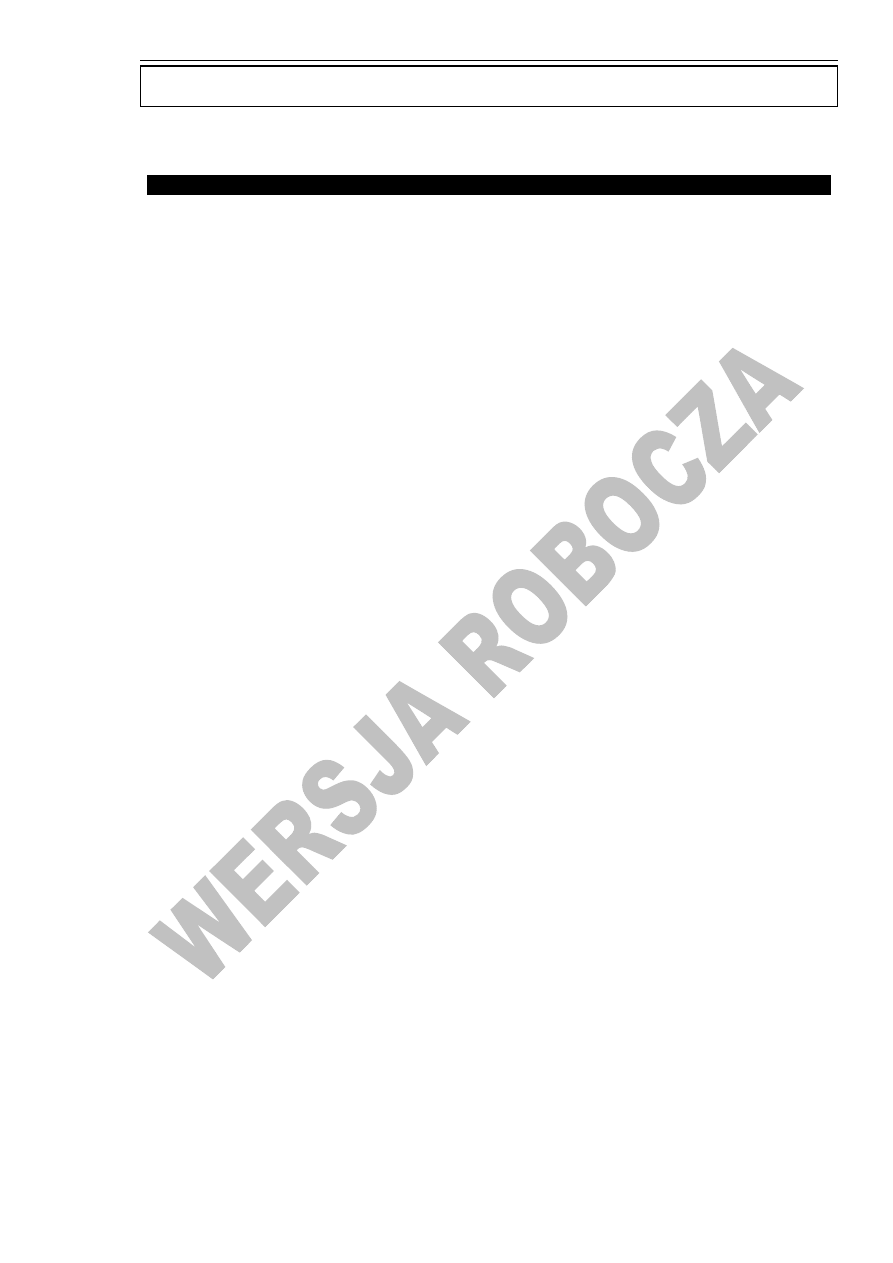

Idea obróbki (przetwarzania) danych przez komputer:

3.

Algorytm to skończony ciąg jednoznacznych instrukcji prowadzących do rozwiązania danego

problemu. Słowo algorytm pochodzi od nazwiska Muhammed ibn Musa Alchwarizmi

matematyka perskiego z IX wieku. [1] [2] [3] [4] [5] [6]

4.

Cechy każdego algorytmu:

a)

jest skończonym ciągiem instrukcji,

b)

jest skończony – zwraca wyniki w skończonym czasie,

c)

jest poprawny – zawsze zwraca dobry wynik,

d)

ma ściśle określone dane wejściowe,

e)

ma ściśle określone dane wyjściowe,

f)

zawsze przetwarza dane wejściowe na wyjściowe,

g)

jest jednoznaczny – każda instrukcja musi być zinterpretowana dokładnie na jeden sposób,

h)

jest sprawdzalny,

i)

jest powtarzalny,

5.

Algorytmizacja zadań – przechodzenie od problemu do jego rozwiązania w postaci algorytmu,

a)

sformułowanie zadania w sposób jednoznaczny i przejrzysty, określić dane wejściowe

oraz wyjściowe,

b)

dokonanie analizy zadania, wybranie metody jego rozwiązania,

c)

zaprojektowanie algorytmu, zapisanie go w odpowiedni sposób,

d)

sprawdzenie poprawności rozwiązania, testowanie efektywności (sprawności) algorytmu,

6.

Przykład algorytmu podany na wykładzie: zaparzanie herbaty, lista kroków:

krok 1.

zagotuj wodę w czajniku,

krok 2.

weź czystą szklankę,

krok 3.

włóż do szklanki torebkę w herbatą,

krok 4.

wlej wody do szklanki,

krok 5.

poczekaj aż herbata zaparzy się.

[przyp. nie jest to algorytm, ponieważ nie są spełnione cechy algorytmu podane w pkt. 4.,

np. polecenia powyżej są niejednoznaczne].

7.

Przykład algorytmu: znajdowanie największej liczby.

dane wejściowe: liczby naturalne,

dane wyjściowe: wartość największej liczby z podanych,

zmienne pomocnicze: aktualna_liczba, aktualnie_najwieksza – liczba naturalna,

krok 1.

wyzeruj zmienną aktualnie_najwieksza,

krok 2.

wczytaj liczbę do aktualna_liczba,

krok 3.

jeżeli aktualna_liczba jest równa zero to idź do kroku X.

krok 3.

jeżeli aktualna_liczba jest większa od aktualnie_najwieksza

to przypisz wartość aktualna_liczba do aktualnie_najwieksza,

krok 4.

idź do kroku 2.

krok 5.

wypisz największą liczbę aktualnie_najwieksza,

krok 6.

koniec.

[przyp. jest to poprawny przykład algorytmu, w przeciwieństwie do tego z pkt. 6.].

algorytm

(PROCESS)

dane wejściowe

(INPUT)

dane wyjściowe

(OUTPUT)

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 7

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 10.03.2007 22:17

Temat: Wykład 3. –

Algorytmika.

Zmodyfikowana: 18.03.2007 18:39

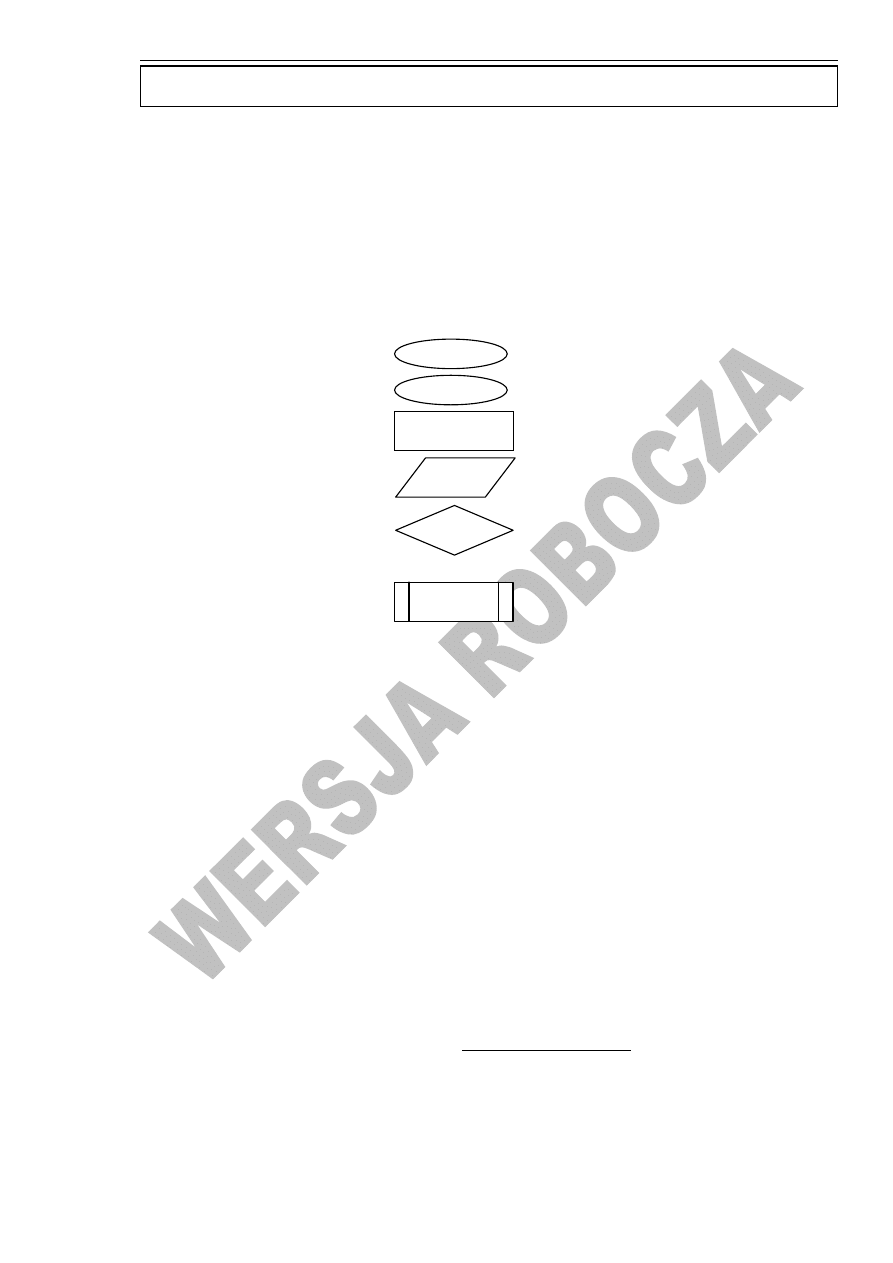

Schemat blokowy

1.

Istnieją różne sposoby zapisu algorytmów należą do nich:

a)

opis słowny,

b)

lista kroków,

c)

schemat blokowy (sieć działań).

Każdy algorytm może być zapisany na wiele sposobów.

2.

Schemat blokowy to umowny sposób zapisu algorytmów za pomocą skończonej liczby

symboli – figur geometrycznych połączonych strzałkami. Na co dzień jest bardzo wygodny,

czytelny i często stosowany.

3.

Podstawowy zestaw symboli:

a)

blok startu (początku),

b)

blok stop (końca),

c)

blok przetwarzania,

d)

blok wejścia oraz wyjścia,

e)

blok decyzyjny,

f)

blok wywołania zdefiniowanej procedury (podprogramu),

4.

Zasady łączenia bloczków:

Bloczki są łączone strzałki. Z każdego wychodzi dokładnie jedna strzałka. Wyjątkiem jest

bloczek końcowy (brak wychodzących strzałek) oraz bloczek decyzyjny (dwie wychodzące

strzałki). Z każdego bloczku musi być możliwość dojścia do bloczka końcowego

w skończonej liczbie kroków. Drogi łączące bloczki nie powinny krzyżować się.

5.

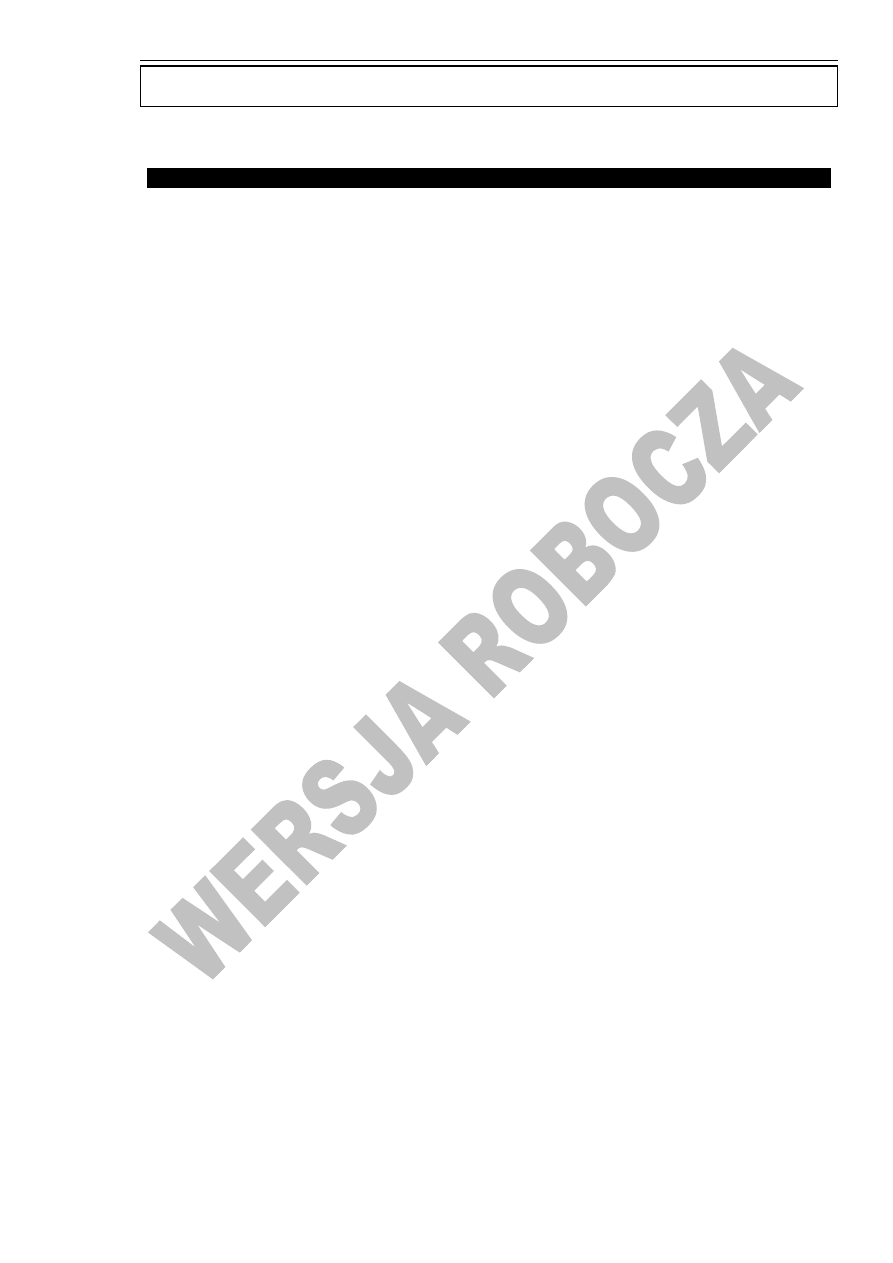

Jest ogólny podział algorytmów zapisanych za pomocą schematów blokowych na:

a)

sekwencyjne – wykonywane są instrukcje, jedna po drugiej; brak rozgałęzień,

b)

warunkowe – w zależności od spełniania warunków wykonują się albo jedne albo drugie

instrukcje; istnieją rozgałęzienia,

c)

iteracyjne – pewne instrukcje powtarzane są wielokrotnie (pętle), ale dla różnych danych;

są rozgałęzienia zawierają bloczek decyzyjny, strzałkę powrotu na początek pętli oraz

strzałkę wyjścia z pętli. Pętle dzielimy na:

−

ograniczone – pętle w których znana jest z góry liczba powtórzeń; każda taka pętla

zawiera licznik pętli, który zlicza liczbę iteracji (powtórzeń),

zapis słowny: „powtórz X razy A”

−

nieograniczone – pętle w których nie jest z góry zadana liczba powtórzeń, wszystko

zależy od przetwarzanych danych; dzielimy je na dwa typy:

(1)

„dopóki Q wykonuj A” – warunkiem wyjścia z pętli jest nieprawda Q,

(2)

„wykonuj A aż Q” inaczej „powtarzaj A dopóki Q” – warunkiem wyjścia z pętli

jest prawda Q; cechą charakterystyczną jest to, że warunek sprawdzany jest po

wykonaniu instrukcji A, więc zawsze przynajmniej raz wykonają się instrukcje A,

gdzie: A to instrukcje do iterowania (powtarzania), Q to wartość logiczna

(prawda/fałsz),

6.

Przykład:

… np. czy liczba parzysta, czy rok przestępny, jaka jest największa liczba z podanych,

Stop

Start

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 8

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 10.03.2007 22:17

Temat: Wykład 3. –

Algorytmika.

Zmodyfikowana: 18.03.2007 18:39

Od algorytmu do programu

1.

Implementacja [przyp. nie padł ten termin na wykładzie, ale jest istotny w tym kontekście] –

przełożenie danego algorytmu konkretny język programowania, czyli napisanie programu,

2.

Kompilator – specjalny program komputerowy, który przekłada kod źródłowy (instrukcje

napisane w danych języku programowania w czasie implementacji) na kod maszynowy (kod

wykonywalny, kod binarny). Jest to proces wieloetapowy. Zawsze jednak dotyczy całego

programu. Dopiero po jego zakończeniu można uruchomić program właśnie skompilowany.

3.

Interpretator – specjalny program komputery, który podobnie jak kompilator służy

do przełożenia kodu źródłowego na kod maszynowy; różni się jednak tym, że przetwarza

instrukcję po instrukcji, ale od razu je wykonuje, czyli tłumaczy na bieżąco.

4.

Języki programowania, przykłady:

a)

Asembler,

b)

Fortran,

c)

Pascal,

d)

C++.

Dodatkowe materiały:

[1]

http://pl.wikipedia.org/wiki/Algorytm

[2]

http://ithelpdesk.pl/algorytmy.html

[3]

http://eduseek.interklasa.pl/artykuly/artykul/ida/1833/

[4]

http://wazniak.mimuw.edu.pl/index.php?title=Wst%C4%99p_do_programowani

a/Wst%C4%99p_do_algorytm%C3%B3w

[5]

http://www.okno.pw.edu.pl/biblioteka/ebiblioteka/demo/demo.php?id=202

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 9

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 16.03.2007 22:29

Temat: Wykład 4. –

Architektura komputera.

Zmodyfikowana: 18.03.2007 17:37

Wykład 4. – Architektura komputera

16.03.2007 r.

Budowa komputera

1.

Informacje (dane) są przetwarzane przez procesor, a gromadzone w pamięci.

2.

Schemat budowy komputera:

3.

Schemat „logicznej” budowy komputera (uszczegółowienie pkt. 2.):

4.

Elementy procesora (patrz pkt. 3.):

a)

arytmometr – układ odpowiedzialny za wszystkie realizowane obliczenia,

b)

układy sterujące – odpowiedzialne za właściwą kolejność przetwarzania danych, wykonują

przesyłanie danych wejściowych do obliczeń z pamięci operacyjnej oraz przekazują

wyniki obliczeń z powrotem do pamięci operacyjnej,

c)

rejestry – miejsce przechowywania adresów wybranych obszarów pamięci operacyjnej,

−

licznik rozkazów (skrót LR) – zawiera adres wskazujący na aktualnie przetwarzany rozkaz,

5.

Rodzaje pamięci wewnętrznej (patrz pkt. 3.):

a)

ROM (read only memory) [1]

−

pamięć tylko do odczytu,

−

inna nazwa to pamięć stała,

−

jest trwała, tj. po wyłączeniu komputera przechowywane dane nie są tracone,

−

zawiera podstawowe procedury obsługi urządzeń, niezbędne do pracy urządzenia,

jej zawartość jest dostarczana od producenta danego urządzenia,

b)

RAM (random access memory) [2]

−

pamięć swobodnego dostępu,

−

odpowiada za chwilowe (w tym senesie, że maksymalnie od włączenia do wyłączenia

komputera) przechowywanie danych wejściowych i wyjściowych oraz przechowuje

uruchomione programy,

−

pamięć ulotna, po wyłączeniu komputera zawartość pamięci jest tracona

bezpowrotnie,

„kanał” (żargon prowadzącego, chodzi o magistralę)

Procesor centralny

a) arytmometr,

b) układy sterujące,

c) rejestry.

Pamięć wewnętrzna

a) pamięci stałe (ROM),

b) pamięć operacyjna (RAM).

monitor

klawiatura

dysk

drukarka

Procesor

Pamięć zewnętrzna

Pamięć operacyjna

Urządzenia

wejścia

Urządzenia

wyjścia

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 10

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 16.03.2007 22:29

Temat: Wykład 4. –

Architektura komputera.

Zmodyfikowana: 18.03.2007 17:37

6.

Urządzenia peryferyjne (zewnętrzne):

a)

wejściowe:

−

klawiatura,

−

mysz,

−

skaner,

−

ekran dotykowy (również urządzenie wyjściowe),

b)

wyjściowe:

(1)

monitor,

−

drukarka, rodzaje drukarek:

(1)

igłowa (mozaikowa) – druk nanoszony jest na papier poprzez zestaw

uderzających igieł (od 9 do 24) w taśmę nasączoną tuszem, która w odpowiednich

miejscach styka się z powierzchnią kartki, tworząc wydruk,

(a)

drukarki monokolorowe (np. drukują tylko na czarno),

(b)

stosowane do dziś: umożliwiają wydruk jednocześnie ze sporządzaniem kopii,

np. niezbędne w bankach,

(c)

są dość głośne,

(2)

atramentowa („plujka”)

(a)

kartridże – pojemniczki na atrament do tego typu drukarek,

(b)

za przenoszenie tuszu na papier odpowiada głowica na spodniej stronie kartridżu,

(3)

laserowa, etapy powstawiania wydruku:

(a)

powierzchnia specjalnego bębna wewnątrz drukarki jest pokrywana

ładunkiem elektrycznym ujemnym (–),

(b)

promień lasera rysuje na powierzchni bębna treść wydruki, poprzez dodatnie

naładowanie stosowanej powierzchni bębna, naładowanie dodatnie (+),

(c)

na bęben nanoszony jest proszek barwiący (znajduje on się w pojemniku

zwanym tonerem), proszek ma ładunek ujemny (–), więc jest przyciągany

przez dodatnio naładowaną powierzchnię bębna,

(d)

proszek na papier przenoszony jest metodą stykową, poprzez docisk bębna

do powierzchni papieru,

(e)

utrwalanie termiczne wydruku (temp. 180-200ºC).

−

głośniki,

−

karta graficzna, tryby graficzne

(1)

tekstowy (semigraficzny) – obraz składa się ze znaków kodu ASCII, zazwyczaj

25 linii po 80 znaków każda,

(2)

graficzne – obraz składa się z pikseli, np. 1024*768,

−

ekran dotykowy (również urządzenie wejściowe).

Historia komputerów

1.

Urządzenia poprzedzające erę komputerów:

abaki, liczydła, mechaniczne maszyny liczące, maszyna różnicowa.

2.

Założenia von Neumanna [3] [4] [5]:

a)

pamięć komputera zawiera dane oraz instrukcje,

b)

jednostka obliczeniowa wykonuje obliczenia arytmetyczne oraz logiczne,

c)

jednostka sterująca interpretując instrukcje decyduje o ścieżce przetwarzania danych,

3.

Generacje komputerów, podział ze względu na technikę budowy komputera, możliwość

użytkowania, architekturę (sprzęt+oprogramowanie) [6]

a)

generacja 0

−

technika przekaźnikowa,

−

oparta na systemie dziesiętnym,

−

przykład: MARK I,

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 11

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 16.03.2007 22:29

Temat: Wykład 4. –

Architektura komputera.

Zmodyfikowana: 18.03.2007 17:37

b)

generacja 1 (1946-1958)

−

technika lampowa,

−

dane wejściowe: karty perforowane,

−

system binarny (dwójkowy),

−

brak systemu operacyjnego,

−

duża awaryjność,

−

przykład: ENIAC [7],

c)

generacja 2 (1959-1964)

−

technika tranzystorowa,

−

posiada pamięć zewnętrzną (dyski, taśmy czy bębny),

−

wprowadzenie wieloprogramowalności komputerów,

−

wprowadzenie języków symbolicznych (mnemoniki),

−

zwiększenie szybkości przetwarzania do 100 tysięcy operacji na sekundę,

−

przykład: polskie XYZ, ZAM2,

d)

generacja 3 (1965-1970)

−

technika oparta o układy scalone:

(1)

SSI (Small Scale Integration) – mała skala integracji,

(2)

MSI (Middle Scale Integration) – średnia skala integracji,

−

wieloprogramowość (multiprogramming) – polega na współbieżnym wykonywaniu

wielu niezależnych programów na jednym procesorze, tj. moc obliczeniowa procesora

jest odpowiednio dzielona w czasie na poszczególne zadania,

−

wieloprocesorowość (multiprocessing) – technika łączenia wielu procesorów w celu

zwiększenia wydajności,

−

rozszerzenie pamięci dyskowych,

−

stosunkowo „bogaty” zestaw oprogramowania systemowego,

−

możliwość pisania programów w językach wysokiego poziomu,

−

możliwość tworzenia sieci,

−

rozwój urządzeń peryferyjnych,

−

zwiększenie szybkości przetwarzania do 100 milionów operacji na sekundę,

−

przykład: polska ODRA 1300,

e)

generacja 4 (od 1971 do dziś)

−

technika oparta o układy scalone VLSI (Very Large Scale Integration) – duża skala

integracji,

−

technika mikroprocesorowa,

−

różnorodne oprogramowanie użytkowe – początek lat 80,

−

przykłady: Twój PC,

f)

generacja 4 PLUS

−

obecne superkomputery,

−

posiadają bardzo dużą moc obliczeniową (jak na dzisiejsze warunki),

−

przykłady: japoński NEC, amerykański CRAY,

g)

generacja 5 (generacja przyszłości)

−

technika sztucznej inteligencji,

−

możliwość posługiwania się naturalnym językiem,

−

umiejętność wnioskowania, uczenia się (np. poprzez sieci neuronowe),

−

automatyczne pozyskiwanie wiedzy,

−

budowa komputera oparta na trójwymiarowej konformacji struktur białka,

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 12

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 16.03.2007 22:29

Temat: Wykład 4. –

Architektura komputera.

Zmodyfikowana: 18.03.2007 17:37

4.

Polskie komputery – historia [8]:

a)

1954 r. – maszyna licząca prof. Leona Łukaszewicza,

b)

1958 r. – XYZ-1,

c)

1962 r. – ZAM-41,

d)

1972 r. – ODRA w zakładach ELWRO we Wrocławiu.

Dodatkowe materiały:

[1]

http://pl.wikipedia.org/wiki/Read_Only_Memory

[2]

http://pl.wikipedia.org/wiki/Pamięć_o_dostępie_swobodnym

[3]

http://www.matematyka.org/main32936530310,3,yisvp.htm

[4]

http://www.i-lo.tarnow.pl/edu/inf/hist/historia/index.html

[5]

http://www.okno.pw.edu.pl/biblioteka/ebiblioteka/demo/demo.php?id=201

[6]

http://pl.wikipedia.org/wiki/Generacja_komputera

[7]

http://www.i-lo.tarnow.pl/edu/inf/hist/historia/pages/1943bad.htm

[8]

http://www.aresluna.org/attached/computerhistory/articles/termopile?language=pl

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 13

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 23.03.2007 18:21

Temat: Wykład 5. –

Oprogramowanie.

Zmodyfikowana: 23.03.2007 18:21

Wykład 5. – Oprogramowanie

23.03.2007 r.

wersja robocza

cd. Budowa komputera

Zagadnienia powtarzając się wkoło, są wymieszane jeżeli chodzi o kolejność – przez co nie jest to

jasne i klarowne przedstawienie tematu.

1.

Model komputera wg von Neumanowa

a)

pamięć

−

stała ROM

−

o dostępnie swobodnym RAM,

b)

jednostka arytmetyczno-logiczna,

c)

urządzenia wejścia-wyjścia,

d)

układy sterujące.

2.

Pamięć wewnętrzna to nie dyski twarde czyli pamięci ROM oraz RAM.

3.

Systemu operacyjne,

a)

system wczytywany jest z dysków twardych do pamięci operacyjnej komputera RAM,

b)

nie cały na raz tylko aktualnie używane programy,

4.

Zasady pracy (działania) komputera:

a)

Informacja w komputerze jest przedstawiana w postaci ciągu elementów ze zbioru dwu

elementowego, elementy te są zwane bitami (są oznaczone symbolami 0 oraz 1).

b)

Fizycznie są reprezentowane przez dwa różne stany elektryczne lub magnetyczne

układów komputera.

c)

Ciąg bitów o określonej długości będącej zwykle wielokrotnością 8 bitów są zapisywane w

komórkach pamięci, bądź rejestrach komputerów. Ciąg taki jest zwany słowem

maszynowym, np. 16-bitowe, 32-bitowe słowa, a jego interpretację w danej chwili

określa rodzaj wykonywanego na nim działania.

d)

Gdy jest to działanie arytmetyczne słowo jest traktowane jako zapis liczbowy, gdy jest to

działanie logicznej to słowo jest zapisem logicznym.

e)

Każdy komputer ma ustalony zestaw działań zwany listą rozkazów, z których są

zbudowane programy.

f)

Rozkaz ma postać słowa maszynowego, składającego się z części operacyjnej (będącej

zakodowanym działaniem) i części adresowej (informacja na której to działanie ma być

wykonane lub jej adres).

g)

W chwili gdy słowo znajduje się w rejestrze rozkazów jest traktowane jako rozkaz.

h)

Na wydanie rozkazu składa się wiele operacji wykonywanych przez różne podzespoły

komputera.

i)

Dalsza część pracy komputera stanowi cykl pracy komputera – przedstawiony

wykład wcześniej.

Oprogramowanie

1.

Oprogramowanie (software) stanowi zespół programów wykonywanych przez komputer.

2.

oprogramowanie + sprzęt komputerowy (hardware) = system komputery.

3.

Programy użytkowe (aplikacje) – programy uruchamiane na danym komputerze pod

konkretnym systemem operacyjnym, np. edytor tekstu MS Word, czy kompilator gcc,

4.

kompilatory [przyp. powtórzenie z poprzedniego wykładu) – programy tłumaczące algorytmy

zapisane w danym języku programowania na kod maszynowy, który jest zrozumiały (możliwy

do wykonania) przez procesor.

5.

Języki niskiego poziomu. np. Asembler. Pisanie programów w tym języku jest uciążliwe i

wymaga bardzo dużych umiejętności. Programy będą działały tylko pod konkretnymi typami

procesorów, a innych już nie. Pisane programy mogą być bardzo wydajne.

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 14

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 23.03.2007 18:21

Temat: Wykład 5. –

Oprogramowanie.

Zmodyfikowana: 23.03.2007 18:21

6.

Języki programowania wysokiego poziomu – komendy wydawane są w sposób jasny

i przejrzysty (używając jakiegoś zestawu słów kluczowych, np. if, for, while, begin, end),

programy tak napisane są [przyp. niby] niezależne od typu procesora. Przykłady języków:

Fortran, Algol, Pascal, C++, COBOL, Ada, LISP, Java, Basic.

7.

[przyp. znowu dokończenie innego fragmentu poprzedniego wykładu]

Urządzenia zewnętrzne (peryferyjne):

a)

klawiatura

−

urządzenie wejściowe,

−

umożliwia przekazywanie poleceń użytkownika komputerowi, z klawiatury poprzez

magistralę do bufora klawiatury (specjalnie wydzielony obszar w pamięci RAM),

−

każde wciśniecie klawisza generuje sygnał odpowiedniego przerwania (czyli procesor

na chwilę zatrzymuje swoją aktualną pracę i reaguje w odpowiednio na ten sygnał

z klawiatury). Sygnał ten jest obsługiwany przez podprogram czytania i interpretacji

bufora klawiatury,

−

standardowa klawiatura ma sto kilka przycisków,

−

klawisze na klawiaturze nie są ułożone chaotycznie dla łatwości obsługi pogrupowano

je w odpowiednie bloki:

(1)

blok alfanumeryczny (największy, zawiera wszystkie klawisze literowe oraz cyfry

na nimi),

(2)

blok numeryczny (dodatkowe klawisze z cyframi, zgrupowane osobno w prawej

części klawiatury),

(3)

blok klawiszy funkcyjnych (są to klawisze od F1 do F12),

(4)

blok klawiszy nawigacyjnych (zawiera strzałki, home, end, insert, delete, page up,

page down),

Są też klawisze poza grupami podanymi powyżej.

b)

myszka

−

kursor myszki,

c)

skaner

−

przetwarza postać analogową na cyfrową,

−

skanowanie:

(1)

polega na płynnym przesunięciu po skanowanym obrazie lampy fluorescencyjne,

(2)

jasność obrazu zależy od ilości odbitego światła, jasne obszary odbijają więcej

światła a ciemniejsze mnie,

(3)

w ten sposób powstają potencjały elektryczne reprezentujące każdy punkt obrazu,

w odpowiednim kolorze / odcieniu szarości

[przyp. nie tłumaczy to rozróżniania kolorów obrazu],

−

ważne parametry to rozdzielczość skaner (dokładność odwzorowanego obrazu)

podawana w dpi (ang. dots per inch, punktów na cal), ilość kolorów (np. 32-bity),

format skanowanego dokumentu (np. A4), szybkość skanowania,

d)

ploter

−

wykreśla z dużą dokładnością rysunki techniczne,

−

używane są odpowiednie ruchowe pisaki, w różnych kolorach,

−

kartka papieru leży płasko, albo jest częściowo nawinięte na bębny,

−

rysik przesuwania się na powierzchnią kartki w dwóch kierunkach (poziom-pion),

albo w wersji plotera z bębnami tylko w poziomie (bo za ruch kartki w pionie

odpowiada dwa bębny na które nawinięta jest kartka),

−

ważne parametry: szybkość kreślenia, rozdzielczość kreślenia, typ i format papieru,

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 15

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 23.03.2007 18:21

Temat: Wykład 5. –

Oprogramowanie.

Zmodyfikowana: 23.03.2007 18:21

e)

napędy dyskowe pamięć zewnętrzna:

−

dyski magnetyczne:

(1)

taśmy – urządzenie o dostępnie sekwencyjnym do danych,

(2)

dyski twarde (hard disc) – urządzenia o swobodnym odstępnie do danych,

(a)

zamknięte w hermetycznej obudowie,

(b)

wewnątrz znajdują się głowice zapisu-odczytu, które poruszają się nad

talerzami,

(c)

układ sterujący głowicą,

(d)

talerze dysku przechowują dane, na ich powierzchni są ścieżki tworzące

cylindry, a one z kolei podzielone są na sektory (zazwyczaj 512 bajtów),

(e)

ważne parametry to: pojemność dysku, średni czas dostępu do danych (od

wydania polecenie odczytu do odczytu danych z dysku), podawane w ms

(milisekundach), średni transfer danych,

(3)

dyski elastyczne (floppy disc) – praktycznie wyszły już z użycia, np. dyskietki A, B,

−

dyski optyczne (CD – compact disc)

(1)

krążki z naniesioną informacją cyfrową zapisaną za pomocą lasera,

(2)

CD-WORM (ang. Compact Disc - Write Once Read Many),

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 16

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 31.03.2007 14:15

Temat: Wykład 6. – System operacyjny.

Zmodyfikowana: 10.04.2007 19:32

Wykład 6. – System operacyjny

30.03.2007 r.

wersja robocza

System operacyjny…

1.

Co to jest system operacyjny?

2.

Systemy wsadowe.

3.

Systemy PC,

4.

Systemy równoległe:

a)

wieloprocesorowe,

b)

rozszerzonie ?,

5.

Systemy czasu rzeczywistego,

6.

Systemy przenośne.

7.

Definicja

System operacyjny (ang. OS – operation system) to środowisko programów tworzących

podstawową platformę programów dla działania innych zainstalowanych w systemie aplikacji.

Jest to zbiór programów pośredniczących między użytkownikiem a sprzętem. Składnik

systemu komputerowego.

8.

System komputerowy:

a)

użytkownik – ludzie, maszyny, inne komputery,

b)

programy użytkowe – definiują sposoby na które zasoby systemu są wykorzystywane do

rozwiązywania konkretnych zadań,

c)

system operacyjny – koordynuje i steruje wykorzystaniem zasobów sprzętowych przez

różne programy użytkowe oraz różnych użytkowników,

d)

sprzęt komputerowy – dostarcza podstawowych zasobów systemowi) – procesor, pamięć

operacyjna (ROM-RAM), masowa (zewnętrzna),

9.

Cechy systemów operacyjnych:

a)

duża złożoność,

b)

sterowanie przerwaniami (zdarzeniami),

c)

rozpoczyna jako pierwszy działanie i kończy z wyłączeniem komputera.

Ewolucja systemów

1.

Tryb tradycyjny – pierwszy historycznie tryb pracy z komputerem:

a)

program ręcznie wprowadzany do komputera,

b)

na bieżąco podczas wykonywania programu można było wprowadzać zmiany,

c)

jest to interakcyjny sposób pracy z użytkownikiem,

d)

plusem jest całkowita władza użytkownika nad tym co aktualnie dzieje się w komputerze,

e)

minusem była potrzeba drobiazgowego zaplanowania seansów przetwarzania,

f)

minusem był przestoje, niewykorzystanie komputera na styku dwóch sesji – chodzi

o znaczy czas, który był potrzebny do przestawienie pracy z jednego programu na drugi,

g)

trzeba było posiadać dużą widzę, aby obsłużyć komputer,

2.

Tryb wsadowy,

a)

3.

Tryb wieloprocesowy (wieloprocesorowy?),

4.

Tryb wielodostępny,

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 17

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 31.03.2007 14:15

Temat: Wykład 6. – System operacyjny.

Zmodyfikowana: 10.04.2007 19:32

Wykład 7.

27.04.2007 r.

wersja robocza

Sieci komputerowe

1.

Idea sieci komputerowych.

2.

Rodzaje sieci,

3.

Rodzaje komputerów w sieci.

4.

Urządzenia pomocnicze w sieci.

5.

Topologia w sieci.

6.

Protokoły w sieci.

7.

Użytkownicy sieci.

8.

Sieci komputerowa (ang. network) to grupa komputerów i urządzeń perfekcyjnych

połączonych ze sobą w sposób umożliwiający wymianę informacji i dzielenie wspólnych

zasobów, np.:

a)

korzystanie ze wspólnych urządzeń np. drukarki,

b)

korzystanie ze wspólnego oprogramowania,

c)

korzystanie z centralnych baz danych,

d)

przesyłanie informacji między komputerami (komunikaty, listy, pliki, IRC

(interna,,,tnional real chat), CZAT – pogawędka).

9.

Serwery…

10.

Cele budowy sieci komputerowych:

a)

równomierne obciążenie systemów pracujących w sieci.

b)

Znaczne wyższa niezawodność (to zależy od typu sieci).

c)

Niższe koszty przetwarzania danych w przeliczeniu na jednego użytkownika.

d)

Zwiększenie możliwości współpracy między użytkownikami.

11.

Korzyści wynikające z sieci

a)

współdzielenie drukarek, ploterów,

b)

użytkowanie programów zainstalowanych na innych komputerach,

c)

aktualizowanie danych z różnych komputerów w wspólnej bazie.

d)

przesyłanie plików i poczty elektronicznej.

12.

Serwer baz danych:

a)

pocztowy,

b)

faksów,

c)

plików,

d)

drukarek,

13.

Internet to sieć sieci.

14.

Podział sieci wg wielkości:

a)

LAN (local area network) sieć lokalna najczęściej obejmująca jedno przedsiębiorstwo na

niewielkim obszarze, kilka budynków, wykonana w jedej technologii, np. Ethernet,

b)

MAN (metropolita area network) sieć miejsca łączy oddzielne sieci LAN na przestrzeni

jednego miasta,

c)

WAN (wide area network) sieć rozległa, np. Pol34,

d)

Internet – łączy ze sobą wszystkie rodzaje sieci,

15.

Sieć lokalna – o niewielkim zasięgu zazwyczaj występuje jeden komputer główny (serwer

plików) i kilka komputerów korzystających z jego zasobów,

16.

Sieć LAN oparta zwykle na architekturze peer-to-peer (równorzędna) lub Klient-Serwer.

17.

Użytkownicy sieci

a)

zwykli użytkownicy – uprawnienia do korzystania z określonych zasobów sieci, a ich

możliwości są regulowane przez nadane im prawa.

b)

operatorzy – posiadają ponad to mogą obsługiwać serwer plików lub serwer drukowania,

c)

menadżerowie – uprawieni do zarządzania grupami innych użytkowników, mogą im

nadawać i odbierać uprawienia.

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 18

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 31.03.2007 14:15

Temat: Wykład 6. – System operacyjny.

Zmodyfikowana: 10.04.2007 19:32

d)

administratorzy sieci (supervisor) jest to użytkownik (zazwyczaj jeden) który posiada

największe prawa. Opiekuje się systemem, czuwa nad jego poprawną pracą, instaluje

nowy sprzęt i oprogramowanie, określa atrybuty plików i katalogów, decyduje o prawach

dostępu innych userów.

18.

Rodzaje sieci

a)

terminalowa – posiada jeden komputer o dużej mocy obliczeniowej i obszernej pamięci

masowej, użytkownicy korzystają tylko z monitorów i klawiatur połączonych z serwerem

(terminale nieinteligentne)

b)

sieć kliencka różni się tym od terminalowej, że składa się z wielu samodzielnie

pracujących komputerów, które połączone są z serwerem. Serwer ten nie posiada dużej

mocy obliczeniowej, bo każdy terminal ma swój procesor i dysk twardy (terminal

inteligentny)

19.

Cechy serwera plików

a)

nadzoruje poprawną pracę sieci,

b)

udostępnia zbiory do wspólnego użytkowania,

c)

przechowuje dane o użytkownikach

−

router – element łączący sieci lokalne („pomost”)

d)

jak każdy węzeł (komputer w sieci) jest identyfikowalny przez parę liczb, a jest to numer

sieci i numer węzła.

20.

Typy sieci

a)

sieci równoległe – każdy z każdym, wszystkie mają taki sam status, dysponują własną

mocą przetwarzania, niewiele możliwości zarządzania, bezpieczeństwo słabe,

b)

sieci oparte na serwerach,

c)

sieci mieszane.

21.

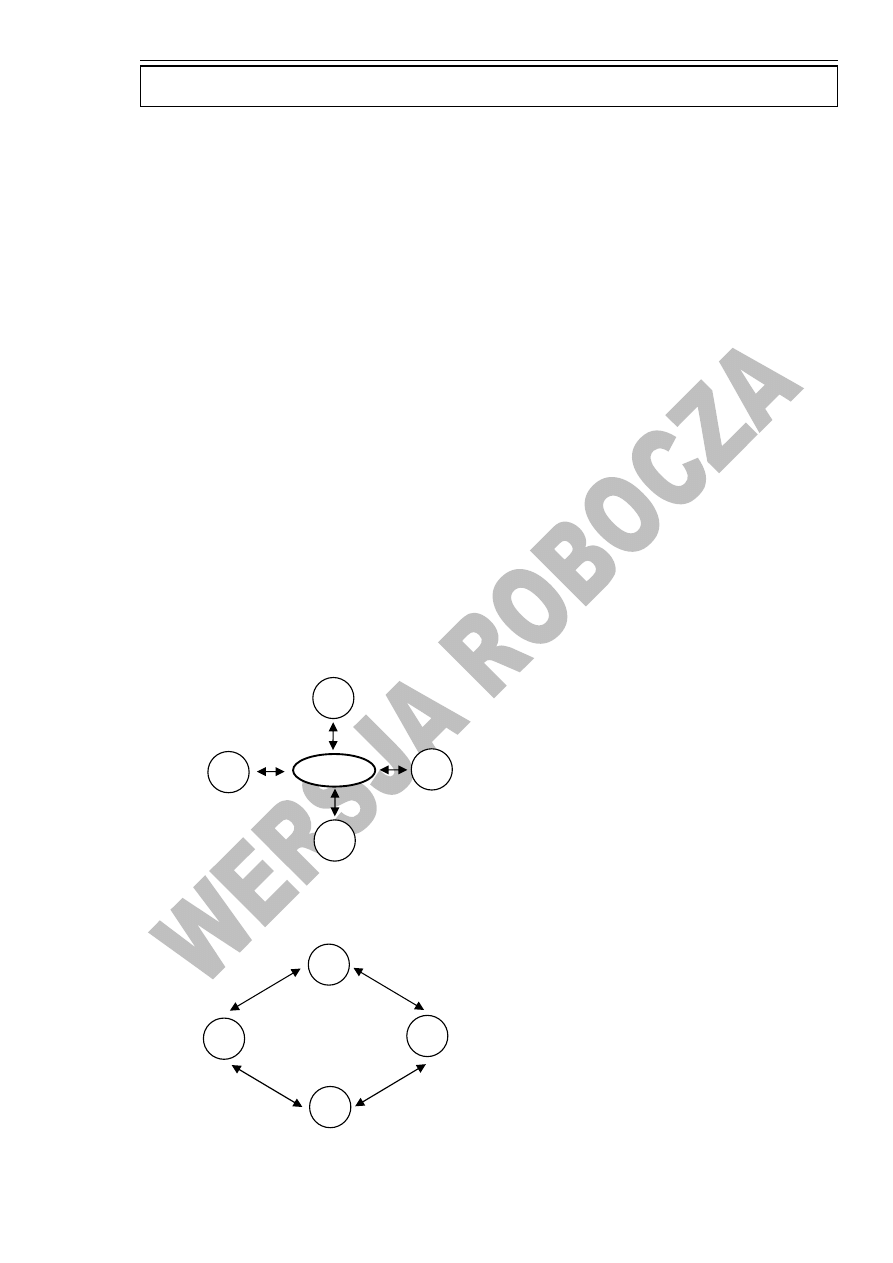

Topologie (sposób rozmieszczenia i połączenia węzłów sieci - komputerów) fizyczne

a)

topologia gwiazdy – wszystkie komputery połączone są z jednym komputerem,

pełniącym rolę serwera.

Mała oszczędność kabla. Względnie duże niezawodność, poza możliwą awarią serwera.

b)

Topologia pierścienia – w rozwiązaniach tego typu kabel tworzy pętlę. Wszystkie

komputery uczestniczą w przesyłaniu sygnału i jego regeneracji (wzmocnieniu) . Małe

zużycie kabla.

Serwer

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 19

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 31.03.2007 14:15

Temat: Wykład 6. – System operacyjny.

Zmodyfikowana: 10.04.2007 19:32

c)

Topologia podwójnego pierścienia – dodatkowe (podwojone) kable tworzące pierścień,

d)

Topologia magistrali – jedna główna szyna do której podłączone są komputery.

22.

Urządzenia pomocnicze w sieci:

a)

regeneratory – umożliwiają fizyczne utrzymanie komunikacji stacji roboczych w sieci,

b)

koncentratory – element węzła komunikacji w sieci LAN umożliwiający łączone i

rozgałęzianie dróg komunikacji.

c)

wzmacniacz (repaeter)

d)

druga grupa połączenia między sieciami:

−

most (bridge) dwie lub więcej jednakowych sieci umożliwiające przesyłanie danych

między nimi,

−

router – umożliwia łączenie LAN i WAN,

−

brama (gateway) łączy sieci o różnych sposobach przesyłania danych,

23.

Media transportu informacji:

a)

sieć przewodowa:

−

kabel koncentryczny,

−

skrętka,

−

światłowód,

b)

sieci bezprzewodowe:

−

radiowe (w tym satelitarne), np. Wi-Fi,

−

mikrofale, np. bluetooth

−

podczerwone, np. IrDA,

c)

umożliwiają transmisję danych między komputerami.

24.

Serwery dedykowane

a)

nie można na nich uruchamiać programów, użytkownicy moją dostęp do usług,

25.

Serwery niededykowane

a)

umożliwiają dostęp do drukarek, aplikacji,

26.

Serwery specjalizowane

a)

np. pocztowe, stron WWW,

27.

Karta sieciowa,

28.

Adresowanie w sieci…

magistrala

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 20

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 18.04.2007 23:23

Temat: Wykład 8. – Idee programowania obiektowego.

Zmodyfikowana: 18.04.2007 23:23

Wykład 8. – Idee programowania obiektowego

11.05.2007 r.

Wstęp do programowania

Prezentacja dostępna na stronie www.sny.one.pl w pliku „Idee… .pdf”.

1.

Rodzaje programowania:

a)

liniowe,

b)

…

c)

obiektowe,

d)

zorientowane na obiekty,

e)

aspektowe.

2.

Obiekt:

a)

tożsamość,

b)

stan,

c)

zachowanie,

3.

Kluczowe pojęcia:

a)

abstrakcja,

b)

enkapsulacja,

c)

dziedziczenie,

d)

polimorfizm.

4.

Cechy programowania obiektowego:

a)

… GUI (ang….)

b)

…

Wykład 9. (10.?) – cd. Sieci komputerowe

18.05.2007 r.

wersja robocza

Sposoby adresowania

1.

Serwery oraz hosty (komputery użytkowników).

2.

Typy połączeń sieciowych:

a)

konfiguracja punkt-punkt – każda stacja jest połączona z każdą,

b)

połączenie typu gwiazda – jeden wyróżniony komputer (serwer), który jest połączony

oddzielnie z każdym hostem,

c)

połączenie typu pętla,

d)

połączenie typu magistrala.

3.

Najważniejsze możliwości sieci:

a)

interakcyjna praca na odległość

np. program TELNET.

b)

zdalna transmisja zasobów

np. programy oparte na protokole FTP (ang. file transfer protocol) – pozwalają

transmitować dowolnie duże zbiory zarówno tekstowe jak i binarne.

c)

poczta elektroniczna

np. Outlook Express – umożliwia wymianę korespondencji między użytkownikami przy

zachowaniu listu w postaci zbioru.

d)

bezpośrednia komunikacja między terminalami

np. program IRC (ang. i… Real chat) – wymiana komunikatów między użytkownikami

e)

badanie zasobów nawigacji w sieci

np. program Gopher – umożliwia łatwy dostęp do wielu ośrodków komputerowych i

oferowanych przez nie usłów;

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 21

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 18.04.2007 23:23

Temat: Wykład 8. – Idee programowania obiektowego.

Zmodyfikowana: 18.04.2007 23:23

hipertekstowy system budowy przez WWW pozwala uzyskać informację zgromadzoną w

sieci w oderwaniu od miejsc (tzn. adresów).

f)

odszukiwanie zasobów

np. program Arche – pozwala odnaleźć miejsce przechowywania interesujących

użytkownika plików; system: WAIS umożliwia przeszukiwanie i odbieranie dokumentów

z udostępnionych publicznie baz danych.

g)

grupy zainteresowań ?

h)

grupy dyskusyjne.

4.

Serwer plików – cechy:

a)

nadzoruje poprawną pracę sieci.

b)

chroni i udostępnia zasoby sieciowe,

c)

utrzymuje dane o użytkownikach służące do zarządzania siecią.

d)

pracuje jako pomost (routers).

e)

jest platformą dla działania innych modułów oprogramowania sieciowego np. serwer

drukowania.

5.

O adresowaniu – każdy węzeł sieci (komputer, urządzenie w sieci)

a)

każdy węzeł sieci jest identyfikowany przez parę liczb:

−

numer sieci,

−

numer węzła w danej sieci.

6.

Adresy w sieci 32-bitowy identyfikator:

a)

liczbowy adres: 150.254.97.2 (albo dodać ip Onet.pl)

b)

adres domenowy (równoważny powyższemu): bum.alm.edu.pl

c)

DNS (Domain Name Server)

7.

Składniki adresu:

a)

adresu e-mail:

−

użytkownik@domena

−

artur@bum.amu.edu.pl

b)

nazwa domeny na strukturę hierarchiczną, pl – Polska, edu – instytucje naukowe, amu –

nazwa instytucji, np. Uniwersytet Adama Mickiewicza. bum – nazwa komputera.

c)

adres IP służy do rozróżniania komputerów w sieci TCP/IP, umożliwiają to 32-bitowy

numer ( liczby całkowite???).

d)

Ogólnie przejęty jest format zapisu bajtowo-dziesiętny. Format składa się z czterech liczb

8-bitowych zapisanych w systemie dziesiętnym oddzielonych kropkami. np. 128.10.2.30

e)

adres URL (ang….)

−

przykład: http://google.pl/add/index.html

skrót od nazwy protokołu (http, ang…), adres serwera, nazwa katalogu, nazwa pliku.

8.

Pomysłowość tego systemu polega na tym, że umożliwia on efektywne wyznaczenie tras

pakietów. Jest to możliwe dzięki, temu, że adres IP zawiera informację o tym do jakiej sieci

jest włączony dany komputer oraz jednoznaczny adres (numer) komputer w tej (danej) sieci.

Adres IP jest używany przy wszystkich operacjach związanych z wymianą informacji między

(w sieci).

9.

IP składa się z:

a)

bitów określających klasę adresu,

b)

części identyfikującej sieć,

c)

części identyfikującej konkretny komputer w sieci.

10.

Klasy sieci (+rysunek)

a)

A [0] [sieć – 7-bitów] [komputer (24-bity]

b)

B [1][0] [sieć – 14-bitów] [ 16-bitów]

c)

C [1] [1] [0]…

d)

D [1] [1] [1] [1] [0] zarezerwowane na przyszłość

e)

adres hosta (komputera gospodarza).

f)

cechy

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 22

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 18.04.2007 23:23

Temat: Wykład 8. – Idee programowania obiektowego.

Zmodyfikowana: 18.04.2007 23:23

−

adresy klasy A odnoszą się do dużych sieci zawierających wiele komputerów (2

N

PC?)

−

istnieje pięć klas adresów IP, różnią się podziałem poszczególnych bitów, pomiędzy

identyfikację samej sieci i identyfikację urządzenia w tej sieci.

−

adres klasy B – sieci średnie, więcej sieci, mniej komputerów w sieci.

−

klasy C – dużo małych sieci.

g)

element?

−

bity określające typ sieci,

−

numer sieci,

−

numer komp. w tej sieci.

h)

tabelka 1.

A

[0][][] <128

B

>128 <192

C

>192

D

E

i)

tabelka 2.

A

8

B

16

C

24

11.

Ilość hostów w sieci 2

n

-2, gdzie n- ilość bitów przypadająca na numery hosta, 0 – numer sieci,

1- numer brodcast.

Maska sieci

1.

Maska jest stosowana, aby rozpoznać czy danych adres IP, z którym próbujemy się

skontaktować należy do tej samej sieci co nasza czy do innej. Pomaga sprawdzać która część

adresu IP to numer sieci a która jest numerem hosta.

2.

Maska podsieci: pseudoadres IP, też 32-bitowy, ale pierwsze n-bitów to wyłącznie jedynki

(bity adresujące sieć), pozostałe są same zera do końca (bity adresujące hosta). Stąd też dość

łatwo można zidentyfikować maskę podsieci została poprawnie podana.

np. 255 255 255 192

1111111 11111 111111 1100000 ok?

przykład negatywny

111 000 11111111111

3.

przykład i rozwiązanie:

adresy:

131.107.2.4

131.107.5.6

maska: 255.255.255.0 – różne sieci

adresy:

131.107.2.4

131.107.5.6

maska: 255.255.0.0 – ta sama sieć

4.

Umowa:

a)

klasa A 255.0.0.0

b)

B

c)

C

d)

dla podsieci inne maski

5.

rysunek podsieci….

http://www.inf.sgsp.edu.pl/lab/lab/wyklady/06_von_neumann.pdf

http://mars.iti.pk.edu.pl/~johnny_b/wdi/zad00-

wyszukiwanieinformacji/WyszukiwanieInformacji.pdf

http://students.mimuw.edu.pl/SO/Wyklady-html/12_distr/12_distr.html

http://www.mimuw.edu.pl/~kubica/sop/wyklad1/wyklad.html

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 23

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 8.06.2007 23:57

Temat: Dodatek A: Przykładowe pytania z testu wraz z komentarzem.

Zmodyfikowana: 8.06.2007 23:57

Dodatek A: Przykładowe pytania z testu wraz z komentarzem

Pytania testowe

Przykładowe pytania z kolokwium zaliczeniowego. Forma: test jednokrotnego wyboru.

1.

Systemy operacyjne monolityczne to:

a)

Systemy, które instaluje się tylko w terminalach,

b)

Systemy operacyjne wielozadaniowe,

c)

Systemy o najprostszej strukturze – jednozadaniowe,

d)

Systemy o hierarchicznej strukturze poleceń,

e)

Systemy operacyjne instalowane tylko na serwerach.

Komentarz:

Systemy operacyjne można podzielić na:

−

monolityczne – systemy jednozadaniowe, o najprostszej strukturze, można

wykonywać jednocześnie jedno zadanie,

−

warstwowe – systemy wielozadaniowe, o hierarchicznej strukturze poleceń, system

wykonywać kilka zadań „w tym samym czasie”,

−

klient/serwer – systemy o bardzo rozbudowanej strukturze, wielozdaniowe, pełnią

nadzór nad podrzędnymi systemami zainstalowanymi w poszczególnych komputerach

sieci.

2.

Zaletą systemów równoległych jest:

a)

Podział zasobów,

b)

Używanie mniej obciążonych komputerów,

c)

Komunikacja - wymiana informacji między węzłami,

d)

Większa niezawodność, [przyp. ale w porównaniu z czym?]

e)

śadne z powyższych.

Mam niepewność co do tej odpowiedzi, czy jest zgodna z intencjami autora?!

Komentarz:

Systemy operacyjne można podzielić na:

−

wsadowe – wykonywanie zadań przygotowanych w formie wcześniej przygotowanego

wsadu; użytkownik nie mógł bezpośrednio nadzorować wykonywanego zadania,

−

wielozadaniowe – systemy z podziałem czasu wykonywania zadań, różne zadania

będą wykonywane na przemian; możliwość pracy interakcyjnej

z użytkownikiem, bo przełączenia między zadaniami są tak szybkie,

że niezauważalne dla użytkownika;

−

równoległe – dają możliwość obsłużenia wielu procesorów w jednej jednostce

centralnej (czyli „kilka procesorów w jednym komputerze”); współdzielona jest

pamięć ; systemy można podzielić na przetwarzające symetryczne oraz asymetryczne

(z jednym głównym procesorem sterującym); ogólnie zaletą tych systemów jest

oszczędność na sprzęcie do swojej mocy (wszystko poza procesorami jest wspólne),

zwiększona niezawodność (awaria jednego procesora nie zatrzymuje pracy całego

systemu), minus: wzrost szybkości (mocy) nie jest wprost proporcjonalny do ilości

procesorów.

−

rozproszone – współdziałające niezależne systemy, podział zasobów, oddzielne są

procesory, brak współdzielenie pamięci; muszą obsługiwać wzajemną komunikację

między węzłami (komputerami), plusy do znaczne przyspieszenie obliczeń i duża

niezawodność, minus do duże koszty przetwarzania,

−

czasu rzeczywistego.

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 24

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 8.06.2007 23:57

Temat: Dodatek A: Przykładowe pytania z testu wraz z komentarzem.

Zmodyfikowana: 8.06.2007 23:57

3.

Przykładem protokołu sieciowego jest:

a)

Magistrala

b)

TCP/IP

c)

DOTNET

d)

IRQ/DMA

e)

śadne z powyższych

Komentarz:

Magistrala komunikacyjna to układ umożliwiający przesyłanie sygnałów między

połączonymi urządzeniami; łączy wszystkie części komputera w całość, przykłady: ISA,

PCI, AGP.

Protokoły komunikacyjne (sieciowe) to zbiór instrukcji umożliwiających nawiązywanie

łączności i wymiany danych między urządzeniami sieciowymi; umożliwiając pracę z

aplikacjami na odpowiednim poziomie abstrakcji

np. „ściągnąć plik ze strony WWW”, w rzeczywistości odpowiada za to wiele protokołów

i tysiące instrukcji, które muszą wykonać komputery po drodze).

Przykłady:

−

w warstwie aplikacji: DNS, FTP, HTTP, NetBIOS,

−

w warstwie transportowej: TCP, UDP,

−

w warstwie sieciowej: IP, ICMP, Ipsec, NAT,

−

w warstwie dostępu do sieci: WiFi, ADSL, Ethernet, ISDN, PPP,

Protokół TCP/IP (ang. Transmission Control Protocol over Internet Protocol) jest

pakietem najbardziej rozpowszechnionych protokołów komunikacyjnych warstwy

transportowej i sieciowej. Dziś stanowi podstawę Internetu.

.NET to platforma programistyczna opracowana przez Microsoft; obejmuje środowisko

uruchomieniowe (CLR) i biblioteki klas. W jej skład wchodzą kompilatory języków

wysokiego poziomu: C++, C♯, Visual Basic.NET.

IRQ (ang. Interrupt ReQuest) to żądanie przerwania; przerwanie to sygnał powodujący

nagłe przerwanie jednego zdania i przejście do wykonywania innego zdania, np. obsługa

błędy który nastąpił. Przerwania można podzielić na sprzętowe i programowe.

DMA (ang. Direct Memory Access) to technika umożliwiająca bezpośredni dostęp do

pamięci; układy takie jak kontrolery dysków twardych mogą mieć dostęp do pamięci

operacyjnej RAM.

4.

Która liczba może [przyp. „a jak jest?”] być numerem znaku ‘B’ w kodzie ASCII:

a)

-97

b)

66

c)

1457

d)

349

e)

śadna z powyższych

Komentarz:

ASCII (ang. American Standard Code for Information Interchange) to 7-bitowy kod

przyporządkowujący liczby z zakresu 0-127 (bo jest 2

7

możliwości) różnym znakom od

liter przez cyfry, znaki interpunkcyjne po symbole i polecenia sterujące.

Powstało wiele rozszerzeń ASCII do 8-bitewo systemu (2

8

=256), co dało możliwość

kodowania dodatkowych znaków, istnieją różne odmiany nazwane stronami kodowymi.

Jeszcze bardziej rozszerzone kodowanie znaków to np. UTF-8 , gdzie niektóre

dodatkowe znaki mogą być kodowane przez więcej nie 1 bajt (8 bitów).

Litera duże ‘B’ jest kodowana przez numer 66 rzeczywiście – można to sprawdzić.

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 25

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 8.06.2007 23:57

Temat: Dodatek A: Przykładowe pytania z testu wraz z komentarzem.

Zmodyfikowana: 8.06.2007 23:57

5.

Aby wydrukować na drukarce plik adresy.dat z bieżącego katalogu,

skorzystasz z polecenia DOS:

a)

rd adresy.dat

b)

copy adresy.dat prn

c)

print adresy.dat prn

d)

type adresy.dat

e)

śadne z powyższych

Komentarz:

rd – usuwa katalog,

copy – kopiuje plik,

print – drukuje zawartość pliku,

type – wyświetla zawartość pliku tekstowego,

6.

Serwer aplikacji umożliwia:

a)

Wspólne korzystanie z serwerów,

b)

Wspólne korzystanie z danych,

c)

Wspólne korzystanie z usług pobierania plików,

d)

Wspólne korzystanie z programów,

e)

śadne z powyższych.

Komentarz:

Serwer aplikacji to komputer przeznaczony do zdalnego (na odległość) uruchamiania i

użytkowania aplikacji (dla innych komputerów).

Cała praca z danym programem wykonywana jest po stronie serwera, a jedynie wyniki są

przesyłane na nasz ekran.

7.

Znajomości procesora, rejestrów, struktury pamięci wymaga:

a)

Fortran

b)

Basic

c)

Cobol

d)

Pascal

e)

śaden z powyższych

Komentarz:

Ogólnie języki programowania można podziać na:

−

niskiego poziomu – zwane asemblerami, językami asemblerowymi, jedno polecenie

odpowiada jednemu rozkazowi procesora, więc może być bezpośrednio tłumaczony

na kod maszynowy procesora. Dla każdej platformy sprzętowej musi istnieć innych

asembler. Wymaga od programisty dużej wprawy.

Przykłady: Asembler x86, czy język asemblerowy MOTIS przeznaczony dla

minikomputerów serii MERA 300.

−

wysokiego poziomu (autokod) – języki wysokiej abstrakcji, umożliwia to odpowiednia

składa i słowa kluczowe. Programiście łatwiej jest ogarnąć cały program. Kod tak

napisany musi być najpierw skompilowany, a potem uruchomiony. Umożliwia

programowanie niezależne od platformy sprzętowej.

Przykłady: Fortran, Basic, Cobol, Pascal, C++, Java.

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 26

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 8.06.2007 23:57

Temat: Dodatek A: Przykładowe pytania z testu wraz z komentarzem.

Zmodyfikowana: 8.06.2007 23:57

Było chyba jeszcze jakieś pytanie o drukarki mozaikowe?

Komentarz:

Drukarka mozaikowa (ang. dot matrix printer), zwane igłowymi - rodzaj drukarki

uderzeniowej (ang. impact printer), która wykorzystuje igły i taśmę ze specjalnym

atramentem do tworzenia wzoru składającego się na drukowany znak. Drukarki

mozaikowe charakteryzowały się niską jakością druku i hałasem. Obecnie są mało już

popularne. Ich ogromną zaletą jest możliwość drukowania kilku kopii na papierze

samokopiującym, co do dziś często używa się do druku np. faktur.

Bibliografia:

http://www.gogolek.com/studenci/pracujemy/INDEX1.HTM

http://icis.pcz.pl/~szymek/dydaktyka/PSO/PSO.pdf

http://www.wshe.mm.com.pl/pg/so/przeglad.html

http://pl.wikipedia.org/wiki/Protokoły_komunikacyjne

http://www.studianet.pl/so_1_izk/wiadomosci%20ogolne/systemy%20rownolegle.htm

http://students.mimuw.edu.pl/SR-ZSI/Wyklady-html/10_klaster/10_klaster.html

http://pl.wikipedia.org/wiki/.NET

http://pl.wikipedia.org/wiki/Przerwanie

http://pl.wikipedia.org/wiki/DMA

http://pl.wikipedia.org/wiki/ASCII

http://pl.wikipedia.org/wiki/Serwer_aplikacji

http://helionica.pl/index.php/Drukarka_mozaikowa

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 27

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 14.06.2007 23:48

Temat: Dodatek B: Pytania do testu z dnia 11 czerwca 2007 r.

Zmodyfikowana: 15.06.2007 10:46

Dodatek B: Kilka pytań z kolokwium z dnia 11 czerwca 2007 r.

Pytania testowe z komentarzem

Na kolokwium było 5 wersji, ale różniły się tylko kolejnością pytań.

Poniżej zebrałem tylko część pytań i poprawnych odpowiedzi bo w sumie było ich równo 40.

Uwaga nie ma tu wszystkich możliwych odpowiedzi A, B, C, D, E [przyp. bo mam słabą pamięć].

1.

Co to jest system informatyczny?

a)

Jest to skomputeryzowana część systemu informacyjnego.

2.

Uzupełnić zdanie tak, aby miało sens:

a)

System służącym do uzyskania informacji poprzez sieć internetową jest to WWW.

3.

Czego jest to opis: „Program na zarządzania pamięcią, obsługi urządzeń peryferyjnych, nisko

programowalny”

a)

chodzi zapewne o system operacyjny,

4.

Komputery której generacji posiadały układy scalone?

a)

Komputery 3. generacji były oparte na układach scalonych

[przyp. np. SSI (Small Scale Integration) – mała skala integracji, MSI (Middle Scale

Integration) – średnia skala integracji].

5.

Co cechuje obliczenia numeryczne?

[przyp. pytanie złożone, jak same obliczenia, a możliwe odpowiedzi do wyrobu nienajlepsze]

a)

prawdopodobnie chodzi o: zazwyczaj prosty algorytm i duża liczba danych,

6.

Co to jest i jak może być interpretowane słowo maszynowe?

a)

Słowo maszynowe to 2 bajty, czyli 16 bitów, może być interpretowane zarówno jako

liczba, wartość logiczna, czy jako instrukcja do wykonania.

7.

Zdanie: „Jeżeli Q to A w przeciwnym wypadku B”.

a)

można powiedzieć, że jest to „wybór warunkowy”, czyli implikacja.

8.

Wybrać poprawny zapis instrukcji warunkowej („bez przeciwnego wypadku”):

a)

w jakimś pseudojęzyku:

JE

ś

ELI warunek TO wykonuj_A

9.

Ułożyć we właściwej kolejności (kolejno zaczynając od etapu pierwszego):

a)

algorytm

→

kod źródłowy

→

kompilacja

→

konsolidacja

→

kod maszynowy.

10.

Kod maszynowy programu jest…

a)

Kod maszynowy jest uzależniony od sprzętu, (może) być bardzo wydajny, (może)

zużywać mało pamięci.

[przyp. nienajlepsza odpowiedź]

11.

Trzeba narysować 10 identycznych domków. Jak to zrobić optymalnie?

[przyp. poziom 6-latka]

a)

Można narysować jeden domek, skopiować go i następnie wkleić w przeznaczone miejsce

9 razy.

12.

Co do jest schowek?

a)

Schowek to część pamięci operacyjnej, która może przechowywać dokumenty (ale nie

tylko…)

13.

Co to jest pamięć wirtualna?

a)

Pamięć wirtualna to pamięć abstrakcyjna komputera o zmiennym rozmiarze, naśladująca

pamięć operacyjną, fizycznie ulokowana na dysku twardym; system operacyjny zajmuje się

jej zarządzaniem.

14.

Czym jest ASCII?

a)

jest to kod 8-bitowy przyporządkowujący liczbę do znaku, symbolu, np.

97

→

’A’

Informacja zapisana na jednym bajcie (8 bitach) pozwala zapisać 256 (od 0 do 255,

ponieważ 2

8

=256) różnych możliwości.

[przyp. ASCII (ang. American Standard Code for Information Interchange) to 7-bitowy kod]

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 28

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 14.06.2007 23:48

Temat: Dodatek B: Pytania do testu z dnia 11 czerwca 2007 r.

Zmodyfikowana: 15.06.2007 10:46

15.

Jak wygląda adres IP 131.107.4.5 zapisany w pełni binarnie?

a)

Trzeba zamienić cztery liczby dziesiętne na system binarny:

10000011.01101011.00000100.00000101

16.

Wskaż poprawnie zapisaną liczbę 8 bitową w systemie ZM (moduł-znak) i U2

(uzupełnieniowym do dwóch):

a)

10000010

(ZM)

= 11111110

(U2)

sprawdzenie:

10000010

(ZM)

=-1·(1·2

1

)=-2

11111110

(U2)

=-2

7

·1+2

6

·1+2

5

·1+2

4

·1+2

3

·1+2

2

·1+2

1

·1+2

0

·0=

=-128+126=-2

17.

Zamienić liczbę

450

zapisaną w systemie dziesiętnym zamienić na systemu szesnastkowy.

a)

450

(10)

= 1C2

(16)

sprawdzenie:

1C2

(16)

=16

2

·1+16

1

·12+16

0

·2=256+192+2=450

(10)

18.

Zamienić liczbę

2C4

H

(system heksadecymalny, szesnastkowy) na system dziesiętny.

a)

2C4

H

= 708

(10)

sprawdzenie:

2C4

H

=16

2

·2+16

1

·12+16

0

·4=512+192+4=708

(10)

19.

Do czego służy polecenie

rm

wydawane w środowisku Unix?

a)

polecenie

rm

pozwala usuwać pliki lub katalogi, np.

rm wyniki_kolokwium.pdf

20.

Do czego służy polecenie

ls

wydawane w środowisku Unix?

a)

polecenie

ls

wyświetla zawartość (tj. listę z nazwami plików i katalogów) bieżącego

katalogu, np.

ls zdjecia_2007

21.

W jakim systemie operacyjnym używa się edytorów Vi, Emacs?

a)

są to edytory tekstu standardowo odstępne w systemie Unix/Linux.

22.

Jakie urządzenia standardowo podłącza się do portu LPT?

a)

Jest to port służący do podłączania drukarek, skanerów czy ploterów.

[przyp. inna nazwa to interfejs IEEE 1284 lub port równoległy]

[przyp. dziś wyparty głównie na rzecz złącza USB (ang. Universal Serial Bus - uniwersalna

magistrala szeregowa)]

23.

Co do jest jądro systemu?

a)

jądro systemu jest programem, który cały czas rezyduje w pamięci operacyjnej komputera,

służy do obsługi podstawowych operacji, działań w systemie operacyjnym.

24.

Co to jest proces?

a)

proces to aktualnie uruchomiany program, który znajduje się (obowiązkowo) w pamięci

operacyjnej komputera.

25.

Co to jest interfejs?

a)

interfejs (ang. interface) to program pośredniczący między użytkownikiem

a oprogramowaniem komputera.

[przyp. np. graficzny interfejs użytkownika (ang. Graphical User Interface, GUI) często

nazywany też środowiskiem graficznym]

26.

Do czego służy mysz komputerowa?

a)

nie jest niezbędna do pracy komputera, natomiast ułatwia znacznie pracę w środowisku

graficznym.

27.

Wskazać przykład poprawnej ścieżki do pliku (od najbardziej nadrzędnej):

a)

mój komputer / dysk c / zdj

ę

cia / wakacje2007 / kot.jpg

28.

O czym może decydować rozszerzenie pliku?

[przyp. należy podkreślić może, a niekoniecznie decyduje]

a)

rozszerzenie pliku może decydować o jego zawartości, a przez to wiadomo jaki program

ma czytać zawartość danego pliku.

29.

Do czego służą pliki BMP?

a)

Pliki BMP, inaczej bitmapy to pliki graficzne służące np. do zapisu zdjęć.

Studenckie Notatki Cyfrowe

SNy: Biotechnologia

www.sny.one.pl sny@sny.one.pl

Strona 29

Notatka: Wprowadzenie do informatyki (INC1006w) – wykład.

Utworzona: 14.06.2007 23:48

Temat: Dodatek B: Pytania do testu z dnia 11 czerwca 2007 r.

Zmodyfikowana: 15.06.2007 10:46

30.

Uzupełnić zdanie tak, aby miało sens:

a)

Pamięć RAM jest to pamięć ulotna, ponieważ traci swoją zawartość po wyłączeniu zasilania.

31.

W jaki sposób zorganizowane są dane na dysku?

a)

Dane na dysku są zapisywane na talerzach, gdzie są koncentrycznie ułożone ścieżki

podzielone jeszcze na sektory o równej długości.

32.

Wybrać przykładowe pamięci zewnętrzne:

a)

pamięci zewnętrzne: dysk twardy, CD-ROM, dyskietka,

[przyp. pamięć ROM czy RAM nie są pamięciami zewnętrznymi]

33.

Wybrać pamięć, która nie jest magnetyczna:

a)

CD-ROM, bo to pamięć optyczna.

34.

Typy pamięci można podzielić na:

a)

pamięci magnetyczne, optyczne, magnetooptyczne.

35.

Uzupełnić zdanie tak, aby miało sens:

a)

Streamer (napęd taśmowy) służy do okresowego składowania (robienia kopii

bezpieczeństwa) dużych porcji danych na specjalnych taśmach magnetycznych.

36.

Która z topologii sieci zużywa szczególnie duża kabla?

[przyp. pytanie mało precyzyjne, co to znaczy „dużo”]

a)

przykładowa odpowiedź: topologia gwiazdy,

uzasadnienie: używana w sieciach z wyróżnionym komputerem, serwerem; łącznie

komputerów obywa się bezpośrednim kablem, każdy komputer ma swój własny kabel

tylko do serwera, pozostałe komputery nie są bezpośrednio spięte,

zużycie kabla jest duże ponieważ łączony jest każdy komputer oddzielnie z serwerem,

żaden kawałek kabla nie jest wykorzystywany wspólnie przez kilka komputerów.

Uwaga na możliwe błędy!

Wszystkie pytania, wątpliwości czy rozszerzenie proszę zgłaszać na mój adres:

mateusz@jedrzejewski.one.pl

Bibliografia:

http

://home.agh.edu.pl/~flaga_st/m/ansic_1/unix_polecenia_podstawowe.pdf

http://binboy.sphere.pl/index.php?show=141

http://pl.wikipedia.org/wiki/IEEE_1284

http://pl.wikipedia.org/wiki/Kod_uzupełnień_do_dwóch

http://pl.wikipedia.org/wiki/Kod_znak-moduł

http://www.i-lo.tarnow.pl/edu/inf/alg/num/pages/015.php

http://pl.wikipedia.org/wiki/ASCII

http://pl.wikipedia.org/wiki/Napęd_taśmowy

http://pl.wikipedia.org/wiki/Interfejs_graficzny

Wyszukiwarka

Podobne podstrony:

fizyczna 2 sny one pl

fizyczna 2 sny one pl

http

Złe sny, Rozwój dziecka, bajki terapeutyczne

leach ll in one 246

instrukcja obs ugi do ekspresu do kawy JURA Impressa XS90 One Touch black PL (videotesty pl)

podstawy teorii part one bzz v1 07 02 06

http, www emeraldinsight com Insight ViewContentServlet Filename= published emeraldfulltextarticle p

http, automatykab2b

http, www czytelniaonline pl secure pdf htm comm=PiP pdf 1994 11 pip 1994 11 045

Traktat o projekcji astralnej [I], Sny,OOBE,LD

http matel p lodz pl show php s Nieznany (2)

http www e32 schrauber de bmw daten getriebe ZF huile pour boite auto

The History of Great Britain - Chapter One - Invasions period (dictionary), filologia angielska, The

aplikacji a BRAMA HTTP HTTPS STMP POP3 IMAP4, Szkoła i Studia

One more round

więcej podobnych podstron