NA CD

NEWSY

Z OK£ADKI

FIRMA

MAGAZYN

PROGRAMY

WARSZTAT

poradnik

INTERNET.luty.2005

72

Sekrety hase³

Tworzenie dobrych hase³

Dobre has³o to takie, które nie mo¿e zostaæ

³atwo odgadniête ani z³amane. Jednoczeœnie

nie mo¿e byæ zbyt skomplikowane, ponie-

wa¿ istnieje du¿e prawdopodobieñstwo, ¿e

zostanie gdzieœ zapisane przez u¿ytkowni-

ka. Najlepszym has³em jest losowa kombi-

nacja nie powi¹zanych ze sob¹ znaków, np.

„k@1W.at#N”. Trudno takie has³o z³amaæ, ale

równie trudno zapamiêtaæ. Dobre has³o powin-

no byæ wiêc kompromisem pomiêdzy has³em,

które jest trudne do odgadniêcia a has³em, które

jest ³atwe do zapamiêtania.

Aby u³atwiæ u¿ytkownikom wybór w³aœci-

wego has³a, opracowano kilka technik tworze-

nia ³atwych do zapamiêtania ci¹gów znaków.

Pierwsza metoda polega na budowaniu hase³,

w których wystêpuj¹ naprzemiennie samog³o-

ski i spó³g³oski. W ten sposób powstaj¹ bez-

sensowne wyrazy, które mo¿na bez problemu

wymówiæ, co u³atwia ich zapamiêtanie. Inny spo-

sób to u¿ycie pierwszych liter wyrazów z jakie-

goœ zwrotu. Mo¿e to byæ fragment z ksi¹¿ki,

piosenki lub wiersza. Np. „Byæ albo nie byæ;

oto jest pytanie” utworzy has³o „banbojp”.

Trzecia metoda polega na po³¹czeniu dwóch

krótkich wyrazów za pomoc¹ symbolu lub

znaku interpunkcyjnego, np. pies#kot. Po

utworzeniu has³a za pomoc¹ jednej z opisa-

Sekrety hase³

Has³a s¹ najczêœciej stosowanym zabezpieczeniem dostêpu

do systemów informatycznych. Swoj¹ popularnoœæ zawdziê-

czaj¹ temu, ¿e s¹ proste, niedrogie oraz ³atwe w u¿yciu

i administracji. Has³o stanowi jednak doœæ s³ab¹ formê ochro-

ny, gdy¿ jest uzale¿nione od najbardziej zawodnego ogniwa

w systemie bezpieczeñstwa – cz³owieka.

Wojciech £amek

nych technik, warto je jeszcze urozmaiciæ za

pomoc¹ du¿ych liter, cyfr i symboli.

Tworz¹c has³a nale¿y pamiêtaæ o pewnych

podstawowych zasadach. Po pierwsze has³o nie

mo¿e byæ zbyt krótkie. Zaleca siê, aby zawie-

ra³o co najmniej 8 znaków. Po drugie has³o

Serwis www.securitystats.com pozwala

oceniæ jakoœæ wpisanego has³a

powinno byæ jak najbardziej zró¿nicowane

– absolutne minimum to stosowanie ma³ych

i du¿ych liter oraz cyfr. Istniej¹ równie¿ regu³y

okreœlaj¹ce czego nale¿y unikaæ podczas budo-

wania has³a. Najwa¿niejsze z nich przedstawio-

no w ramce. Co prawda czêœæ z opisanych tam

metod mo¿e zwiêkszaæ jakoœæ has³a, jednak s¹

one powszechnie znane hakerom i przez to daj¹

z³udne poczucie bezpieczeñstwa.

Generatory

Aby pomóc u¿ytkownikom w tworzeniu bez-

piecznych hase³, stworzono wiele programów

generuj¹cych losowe ci¹gi znaków. Jednym

z takich rozwi¹zañ by³ opracowany na pocz¹t-

ku lat 80. w Departamencie Stanu USA genera-

tor, który tworzy³ has³a sk³adaj¹ce siê z trzech

krótkich, ³atwych do zapamiêtania kawa³ków.

Wszystkie has³a by³y tworzone zgodnie ze

wzorem: spó³g³oska samog³oska spó³g³oska,

cyfra cyfra, spó³g³oska samog³oska spó³g³oska.

Taki schemat pozwala³ na stworzenie blisko

500 mln ró¿nych kombinacji. 10 lat póŸniej

rz¹d amerykañski rozwin¹³ standard pozwala-

j¹cy tworzyæ pseudolosowe ci¹gi znaków, któ-

re mog³y byæ wymawiane przez osoby pos³u-

guj¹ce siê jêzykiem angielskim. Wygenerowa-

ne has³o by³o sprawdzane za pomoc¹ tabel

Zasady bezpiecznego u¿ywania hase³

u¿ywaj ró¿nych hase³ dla ró¿nych kont

has³o zmieniaj regularnie (im wa¿niejsze konto, tym czêœciej nale¿y to robiæ)

nie korzystaj z ju¿ wczeœniej u¿ytych hase³

wpisuj¹c nowe has³o upewnij siê, ¿e nikt nie jest w stanie podejrzeæ jakie znaki wpisujesz na

klawiaturze

nie zapisuj hase³ w kalendarzu, na przyklejanych karteczkach itp.

nie przechowuj has³a online w miejscach, do których równie¿ inne osoby maj¹ dostêp

pamiêtaj, aby po zakoñczeniu pracy online wylogowaæ siê z serwisu

nikomu nie ujawniaj swojego has³a

unikaj zapisywania hase³ na lokalnym komputerze (np. w programach pocztowych), jeœli nie

masz pewnoœci, ¿e nikt oprócz ciebie nie ma dostêpu do komputera

nie korzystaj z udostêpnianej przez wiele serwisów opcji automatycznego logowania

WARSZTAT

NA CD

NEWSY

Z OK£ADKI

FIRMA

MAGAZYN

PROGRAMY

poradnik

INTERNET.luty.2005

73

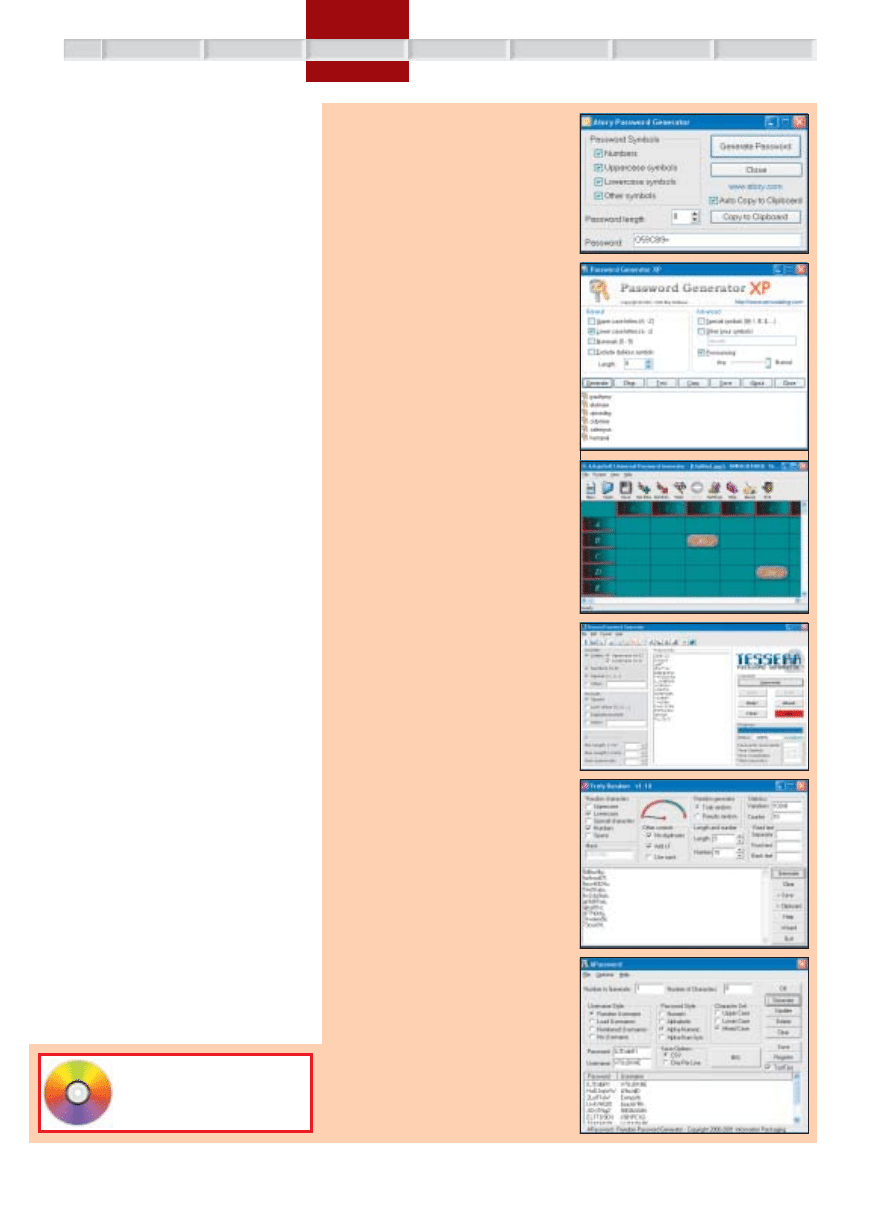

Programy generuj¹ce has³a

Atory Password Generator

Prosta aplikacja, która pozwala okreœliæ d³ugoœæ

has³a oraz znaki, z których bêdzie siê ono sk³a-

daæ (liczby, du¿e litery, ma³e litery, symbole). Pro-

gram ma równie¿ opcjê automatycznego kopio-

wania has³a do schowka.

Licencja: freeware

http://www.atory.com

Password Generator

Program pozwala wygenerowaæ listê hase³, któr¹

mo¿na nastêpnie skopiowaæ do schowka lub za-

pisaæ w pliku tekstowym. U¿ytkownik mo¿e wy-

braæ predefiniowane zbiory znaków, z których zo-

stanie utworzone has³o, jak równie¿ okreœliæ w³a-

sny zestaw. Password Generator wyposa¿ono

tak¿e w funkcjê tworzenia hase³, które ³atwo wy-

mówiæ.

Licencja: freeware

http://www.securesafepro.com/pasgen.php?source=wincata-

log.com

Universal Password Generator

Generator z Rosji s³u¿¹cy odzyskiwaniu zapo-

mnianych hase³. Na podstawie danych podanych

przez u¿ytkownika (przypuszczalna d³ugoœæ ha-

s³a, znaki i wyrazy, które mog³y zostaæ w nim u¿y-

te, maska wykorzystana przy tworzeniu has³a itp.)

program tworzy plik tekstowy zawieraj¹cy wszyst-

kie mo¿liwe kombinacje ci¹gów znaków spe³nia-

j¹cych podane kryteria.

Licencja: shareware 30 dni

http://www.artumsoft.nm.ru

Tessera Password Generator

Jest to program mog¹cy generowaæ has³a o d³u-

goœci od 4 do 128 znaków. Pozwala okreœliæ za-

równo znaki, które zostan¹ u¿yte przy tworzeniu

has³a, jak i te, które zostan¹ pominiête. Wynik

mo¿e zostaæ przeniesiony do schowka syste-

mowego, jak równie¿ zapisany na dysku w jed-

nym z obs³ugiwanych formatów (czysty tekst,

Word, Excel, HTML).

Licencja: shareware 14 dni

http://www.cranium-software.com

Truly Random

Generuje wartoœci losowe na podstawie próbki

pobranej z karty dŸwiêkowej. U¿ytkownik mo¿e

samodzielnie okreœliæ parametry pracy generato-

ra, jak równie¿ skorzystaæ z jednego z wbudowa-

nych kreatorów, które pozwalaj¹ tworzyæ 3 rodza-

je danych losowych: has³a, liczby (z zadanego

przedzia³u) oraz numery PIN.

Licencja: shareware 30 dni

http://www.solid-programs.com

APassword

Umo¿liwia losowe tworzenie hase³ oraz nazw u¿yt-

kowników o d³ugoœci do 49 znaków, które mo¿na

zapisaæ na dysku w formatach TXT, CSV oraz DAT.

Istnieje równie¿ mo¿liwoœæ wygenerowania hase³

dla listy u¿ytkowników wczytanej z pliku.

Licencja: shareware 30 dni

http://www.info-pack.com

UWAGA!

Wszystkie opisane progamy

są dostępne na płycie CD

dołączonej do numeru

wymowy i jeœli nie dawa³o siê wymówiæ, by³o

odrzucane, a system tworzy³ nowe has³o –

i tak a¿ do skutku. W efekcie tworzone by³y

10-literowe pseudowyrazy pochodz¹ce z puli

1,6 biliona mo¿liwych wariantów.

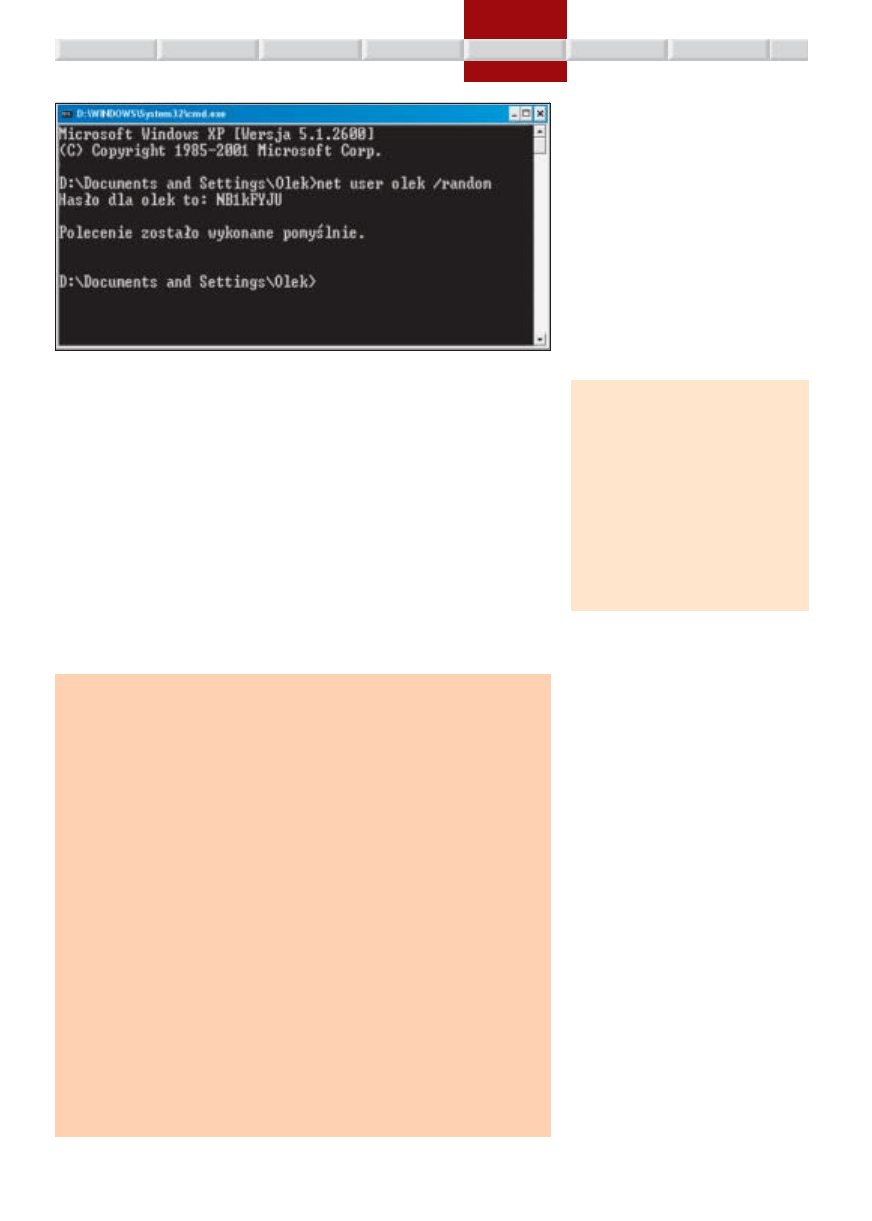

Wiele systemów operacyjnych posiada wbu-

dowane generatory hase³. Aby w systemach

z rodziny Windows NT (NT4, 2000, XP, 2003)

przydzieliæ u¿ytkownikowi losowe has³o, nale-

¿y w wierszu poleceñ wydaæ komendê:

net user NazwaU¿ytkownika /random

Spowoduje to przypisanie wybranemu

u¿ytkownikowi has³a o d³ugoœci 8 znaków,

które sk³ada siê z ma³ych i du¿ych liter oraz

cyfr, i jego wyœwietlenie na ekranie.

Z kolei u¿ytkownicy Linuksa maj¹ do dys-

pozycji pakiet pwgen, który pozwala tworzyæ

daj¹ce siê wymówiæ losowe ci¹gi znaków. Two-

rzone has³a mog¹ sk³adaæ siê z ma³ych i du-

¿ych liter oraz mog¹ byæ urozmaicone poprzez

dodanie cyfr. Pwgen dzia³a w dwóch trybach.

W pierwszym program wyœwietla na ekranie

wygenerowane has³a, umo¿liwiaj¹c u¿ytkow-

nikowi wybranie jednego z nich. Takie rozwi¹-

zanie uniemo¿liwia postronnej osobie poznanie

has³a wybranego przez u¿ytkownika. Drugi tryb

programu generuje tylko jedno has³o i czêsto

jest wykorzystywany przez skrypty do uzyska-

nia losowego ci¹gu znaków.

Dostêpne s¹ tak¿e samodzielne aplikacje

generuj¹ce losowe has³a. Takie programy

umo¿liwiaj¹ zazwyczaj bardzo szczegó³owe

okreœlenie parametrów, jakie powinno spe³niaæ

tworzone has³o (d³ugoœæ, znaki, z których ma

siê sk³adaæ, maska itp.). Kilka takich progra-

mów typu freeware i shareware zosta³o przed-

stawionych w ramce.

Zdobywanie hase³

Intruzi pragn¹cy uzyskaæ dostêp do zastrze¿o-

nych zasobów mog¹ zdobyæ chroni¹ce je has³a

na wiele sposobów. Jedn¹ z najprostszych me-

tod jest podejrzenie klawiszy naciskanych przez

u¿ytkownika podczas wprowadzania has³a na

klawiaturze. Tak¿e has³o zapisane na kartce

papieru mo¿e staæ siê ³atwym ³upem. Do pozy-

skiwania hase³ hakerzy wykorzystuj¹ równie¿

in¿ynieriê spo³eczn¹, która ma na celu nak³o-

nienie u¿ytkowników do zdradzenia has³a. Przy-

k³adem mo¿e byæ podszycie siê pod administra-

tora firmowej sieci, który kontaktuje siê z pra-

cownikiem prosz¹c o podanie has³a.

Has³o mo¿e zostaæ równie¿ pods³uchane

podczas jego przesy³ania przez sieæ z wyko-

NA CD

NEWSY

Z OK£ADKI

FIRMA

MAGAZYN

PROGRAMY

WARSZTAT

poradnik

INTERNET.luty.2005

74

Informacje i metody, których NIE nale¿y wykorzystywaæ

przy tworzeniu hase³:

dane, które mo¿na ³atwo zdobyæ na nasz temat (inicja³y, imiona, nazwisko, numer telefonu,

adres, data i miejsce urodzenia, nazwy ukoñczonych szkó³, nazwa pracodawcy, dane zwi¹-

zane z wykonywan¹ prac¹, imiona zwierzaków, numer rejestracyjny i marka samochodu itp.)

te same informacje w stosunku do krewnych, przyjació³ i znajomych

s³owa, które mo¿na znaleŸæ w s³ownikach (równie¿ obcojêzycznych)

przyk³adowe has³a zaczerpniête z ksi¹¿ek i artyku³ów na temat bezpieczeñstwa

imiona religijne, mitologiczne, imiona fikcyjnych lub legendarnych postaci

nazwy obiektów, miejsc, ras, wydarzeñ

tytu³y ksi¹¿ek, filmów, wierszy, piosenek, p³yt, utworów muzycznych

numery seryjne zakupionych produktów

daty

klawiaturowe lub alfabetyczne sekwencje znaków (np. „abcdef”, „qwerty”)

dwa niczym nie oddzielone s³owa

has³a z³o¿one tylko z liter lub cyfr

powtórzenie z rzêdu jednej litery wiêcej ni¿ raz

poprzedzanie lub koñczenie wyrazu liczb¹ b¹dŸ znakiem interpunkcyjnym

zastêpowanie liter podobnie wygl¹daj¹cymi cyframi

zastêpowanie cyfr podobnie wygl¹daj¹cymi liczbami

pisanie tylko pierwszego lub ostatniego znaku du¿¹ liter¹

dodawanie na pocz¹tku lub koñcu symboli, znaków interpunkcyjnych lub cyfr

u¿ywanie odmiany lub liczby mnogiej wyrazów

u¿ywanie s³ów ze skasowanymi samog³oskami

pisanie du¿¹ liter¹ tylko samog³osek lub tylko spó³g³osek

pisanie wyrazów od ty³u

pisanie wyrazów wielkimi literami

Jak system operacyjny

przechowuje has³a

Kiedy u¿ytkownik wprowadza nowe has³o,

zostaje ono zaszyfrowane i zapisane w pliku.

Do kodowania has³a stosuje siê zazwyczaj

szyfrowanie jednokierunkowe, co uniemo¿li-

wia jego odkodowanie. Has³o w czystej po-

staci nie jest nigdzie przechowywane. W mo-

mencie logowania system odczytuje wpisany

przez u¿ytkownika ci¹g znaków, szyfruje go i

porównuje z wersj¹ zapisan¹ w pliku. Jeœli oba

has³a s¹ identyczne, u¿ytkownik uzyskuje

dostêp do systemu.

Efekt u¿ycia polecenia net user

rzystaniem protoko³ów transmituj¹cych dane

czystym tekstem (np. POP3, FTP, Telnet). Inny

wariant polega na zainstalowaniu na kompu-

terze ofiary programu, który bêdzie rejestro-

wa³ wszystkie znaki, które u¿ytkownik wpi-

sze na klawiaturze. Takie rozwi¹zanie pozwa-

la nie tylko na uzyskanie hase³, ale równie¿

numerów kart kredytowych i kodów PIN.

W pewnych przypadkach haker w ogóle nie

musi zdobywaæ has³a. Wiele systemów udo-

stêpnia konto goœcia niezabezpieczone has³em

lub te¿ chronione dobrze znanymi domyœlny-

mi has³ami. Równie¿ aplikacje sieciowe (np.

systemy zarz¹dzania bazami danych) tworz¹

podczas instalacji konto administratora ze stan-

dardowym has³em. Podobnie wygl¹da sytuacja

w przypadku urz¹dzeñ sieciowych – spora

czêœæ prze³¹czników i ruterów posiada fabrycz-

ne has³a, które jeœli nie zosta³y zmienione,

pozwalaj¹ atakuj¹cemu na ³atwe uzyskanie

dostêpu do sieci.

Aby uzyskaæ informacje potrzebne do wej-

œcia do systemu, hakerzy kradn¹ tak¿e pliki

z has³ami. W przypadku systemów Windows

NT, 2000 i XP has³a u¿ytkowników s¹ zapisa-

ne w pliku SAM. Normalnie plik ten jest blo-

kowany i mo¿e zostaæ skopiowany tylko jeœli

uruchomi siê komputer z innym systemem ope-

racyjnym lub gdy zostanie on odczytany z ko-

pii zapasowej. W systemach z rodziny UNIX

has³a s¹ przechowywane najczêœciej w plikach

passwd lub shadow. Mo¿liwoœæ odczytania

tych plików jest determinowana przez upraw-

nienia grup i u¿ytkowników.

£amanie hase³

Jeœli hakerowi nie uda siê zdobyæ potrzebnego

has³a, nadal ma on spore szanse na uzyskanie

dostêpu do konta u¿ytkownika. Mo¿e logowaæ

siê do systemu, sprawdzaj¹c ró¿ne has³a w po-

szukiwaniu tego, które zapewni mu wejœcie.

Atakuj¹cy bêdzie w znacznie lepszej sytuacji,

jeœli uda mu siê zdobyæ plik z has³ami. Co praw-

da has³a w pliku s¹ zapisane w zaszyfrowanej

postaci, ale stosuj¹c programy ³ami¹ce mo¿na

uzyskaæ ich oryginaln¹ postaæ.

Atak na system komputerowy chroniony

has³em mo¿e przebiegaæ na kilka sposobów.

Najprostsza metoda polega na próbie odgadniê-

cia has³a u¿ytkownika. Atakuj¹cy wykorzystu-

je fakt, ¿e u¿ytkownicy czêsto stosuj¹ w has³ach

s³owa i nazwy opisuj¹ce pewne aspekty ich ¿y-

cia. Haker mo¿e tak¿e wykorzystaæ informacje

osobiste, które s¹ zapisywane w wielu aplika-

cjach u¿ytkowych (PIM-y, programy pocztowe

itp.). Innym Ÿród³em danych mo¿e byæ system

operacyjny. Korzystaj¹c z pewnych programów

oraz wykorzystuj¹c dziury w bezpieczeñstwie

systemu, atakuj¹cy mo¿e uzyskaæ status aktu-

alnie zalogowanych u¿ytkowników.

Najczêœciej stosowan¹ metod¹ ³amania

hase³ jest atak s³ownikowy. Wykorzystuje on

fakt, ¿e u¿ytkownicy wykazuj¹ tendencjê do

wybierania jako has³a wyrazów, które mo¿na

znaleŸæ w s³ownikach. Metoda ta zapewnia

du¿¹ szybkoœæ i skutecznoœæ, pod warunkiem,

¿e dysponuje siê odpowiednim zbiorem wyra-

zów. Dlatego te¿ hakerzy korzystaj¹ zazwy-

czaj z wielu ró¿nych s³owników jednoczeœnie.

Prawdziwa si³a ataku s³ownikowego bierze siê

jednak z wykorzystania wiedzy na temat trans-

formacji stosowanych przez u¿ytkowników

podczas tworzenia hase³. Typowe sposoby po-

legaj¹ na do³¹czaniu z przodu i ty³u wyrazu

liczb i znaków interpunkcyjnych, odwracania

wyrazów, zmiany wielkoœci liter wyrazów,

konwertowania wyrazów do samych du¿ych

lub ma³ych liter, zastêpowania liter lub cyfr

innymi literami oraz kombinacje tych metod.

Poprzez zastosowanie popularnych przekszta³-

ceñ do ka¿dego s³owa z listy, szanse na od-

gadniêcie has³a gwa³townie rosn¹.

WARSZTAT

NA CD

NEWSY

Z OK£ADKI

FIRMA

MAGAZYN

PROGRAMY

poradnik

INTERNET.luty.2005

75

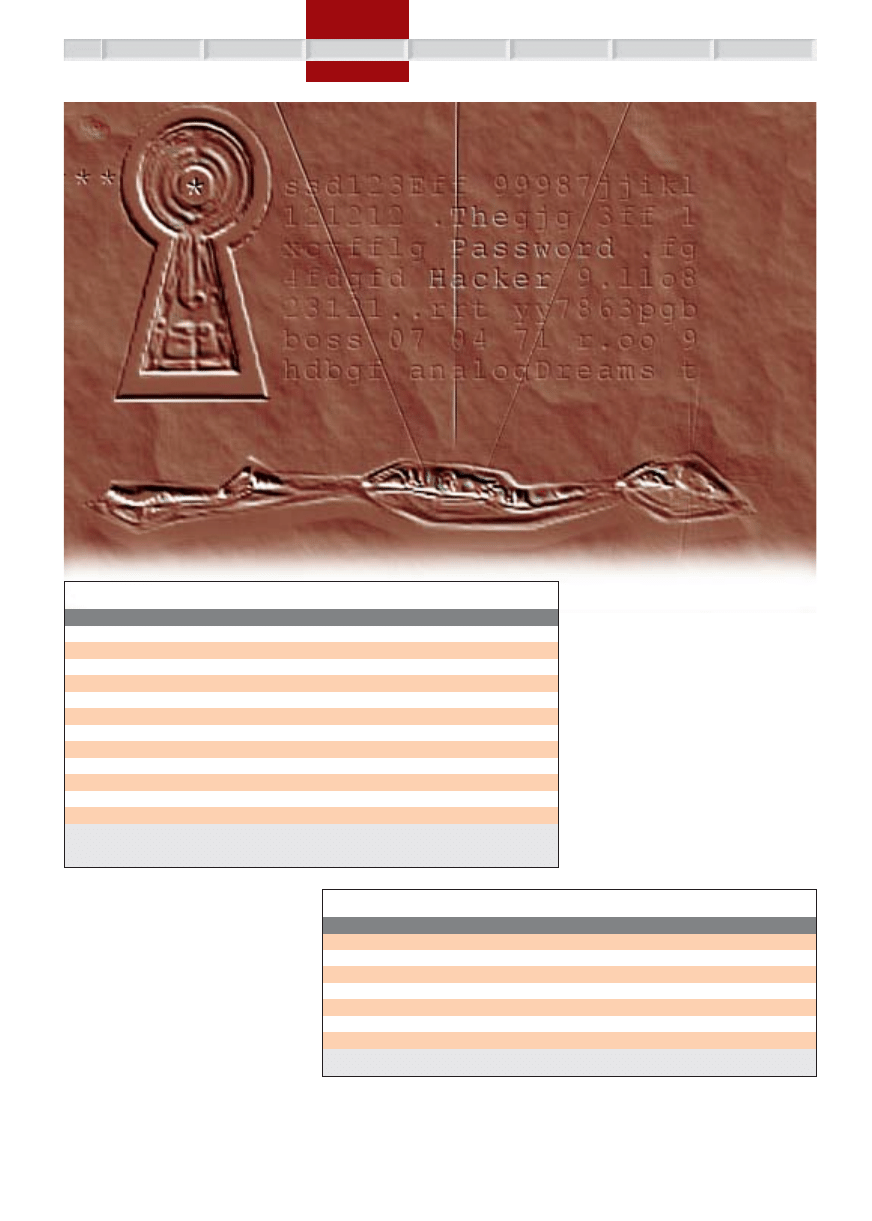

Czas ³amania w zale¿noœci od d³ugoœci has³a

Czas ³amania w zale¿noœci od rodzaju znaków w haœle

długość

ilość haseł

maksymalny czas łamania

1

95

0 sekund

2

9025

0 sekund

3

857 375

0,1 sekundy

4

81 450 625

8,2 sekundy

5

7 737 809 375

12,9 minuty

6

735 091 890 625

20,4 godziny

7

69 833 729 609 375

11,5 tygodni

8

6 634 204 312 890 620

21 lat

9

630 249 409 724 609 000

2 tysiące lat

10

59 873 693 923 837 900 000

190 tysięcy lat

11

5 688 000 922 764 600 000 000

18 milionów lat

12

540 360 087 662 637 000 000 000

1,7 miliarda lat

Podane czasy dotyczą haseł składających się z liter, cyfr i symboli przy szybkości łamania 10 mln haseł

na sekundę.

Podane czasy dotyczą 8-znakowego hasła przy szybkości łamania 10 mln haseł na sekundę.

rodzaj

liczba znaków

liczba haseł

maksymalny czas łamania

małe litery

26

208827064576

5,8 godziny

małe litery i cyfry

36

2821109907456

3,3 dnia

małe i duże litery

52

53459728531456

2 miesiące

litery i cyfry

62

218340105584896

8,3 miesiąca

litery, cyfry i symbole

95

6634204312890620

21 lat

7-bit ASCII

128

72057594037927900

228,5 lat

8-bit ASCII

256

18446744073709600000

58,5 tysiąca lat

Najskuteczniejszym sposobem ³amania jest

tak zwany atak si³owy (ang. brute force). Pole-

ga on na wygenerowaniu wszystkich mo¿liwych

kombinacji ci¹gów znaków i porównaniu ich

z zakodowanym has³em. Z u¿yciem tej metody

mo¿na teoretycznie z³amaæ dowolne has³o.

Zakoñczenie

Wed³ug amerykañskiej organizacji CERT (Com-

puter Emergency Response Team) 80% wszyst-

kich problemów z bezpieczeñstwem w œrodo-

wisku sieciowym jest spowodowanych przez z³e

has³a. U¿ytkownicy wol¹ has³a, które s¹ ³atwe

do zapamiêtania i dlatego wybieraj¹ s³owa i inne

³atwe do zapamiêtania ci¹gi znaków. Wiele osób

nie dba o swoje has³a, zak³adaj¹c, ¿e skoro nie

poniewa¿ skompromitowane konto umo¿liwia

intruzowi wejœcie do systemu i mo¿e stano-

wiæ pierwszy krok do przejêcia nad nim pe³-

nej kontroli.

Stosowanie s³abych hase³ jest obecnie

znacznie bardziej niebezpieczne ni¿ kiedyœ.

Wynika to ze znacz¹cego wzrostu mocy obli-

czeniowej komputerów, co prowadzi do skró-

cenia czasu potrzebnego na z³amanie has³a.

Równie¿ popularyzacja sieci informatycznych

pozwoli³a na przyspieszenie procesu ³amania

dziêki wykorzystaniu do tego celu wielu ma-

szyn jednoczeœnie (przetwarzanie rozproszo-

ne). Dlatego te¿ stosowanie samych hase³ nie

zapewnia obecnie wystarczaj¹cego poziomu

bezpieczeñstwa i nale¿y oczekiwaæ, ¿e w naj-

bli¿szym czasie has³a bêd¹ zastêpowane lub

uzupe³niane innymi metodami identyfikacji

posiadaj¹ na swoich kontach istotnych danych,

to nie s¹ zagro¿eni w³amaniem. Takie podej-

œcie do problemu jest jak najbardziej b³êdne,

u¿ytkowników (karty identyfikacyjne, odciski

palców, podpisy cyfrowe itp.).

Wyszukiwarka

Podobne podstrony:

NA130PL 02 2005 Pierwsze Kroki

02 2005 054 056

dorobek zawodowy 02 2005 WKFGTVJHKRVDO5EHFCWOJ4AQIRHLWU57FLVAVIQ

02 2005 128 129

02 2005 035 038

02 2005 Gherasoiu MOVPE modeling

02 2005 095 097

02 2005 070 074

1566279 8000SRM1155 (02 2005) UK EN

02 2005 111 113

aneks do konspektu 18.02.2005, konspekty zajęć

gp firma 05 cz2 druki, umowy, formularze, gazeta prawna! 02 2005 BVJKAVMJYDG4HL5ZPNELPY5I4QWBDMZS4

Chemia fizyczna wykład 02 2005

02 2005 039 042

02 2005 065 067

02 2005 123 124

02 2005 068 069

Poradnik Higiena środków spożywczych 2005

02 2005 075 076

więcej podobnych podstron