58

OBRONA

HAKIN9 6/2008

S

zlachetne zdrowie, nikt się nie dowie,

jako smakujesz, aż się zepsujesz

– tak kiedyś Jan Kochanowski pisał

o najcenniejszym ludzkim zdrowiu. Jednak,

gdyby ten fragment przełożyć na realia naszych

czasów, można te słowa sparafrazować i

powiedzieć: O ważne dane, nikt się nie dowie,

ile dla nas znaczą, aż się utracą. Innymi

słowy, szczęśliwy jest ten, kto jeszcze nie

doznał uczucia, jakie odczuwamy w chwili, gdy

uświadomimy sobie, że właśnie z naszego

komputera zniknęła praca magisterska czy

semestralna, nie ma katalogu z danymi, które

skrzętnie gromadziliśmy przez kilka miesięcy

lub nawet lat.

Nawet nie chcemy sobie wyobrażać, że

zniknęły bezpowrotnie zdjęcia i filmy z naszych

najwspanialszych wakacji (podróży poślubnej),

ślubu czy innych wydarzeń rodzinnych, jak

pierwszy uśmiech naszego dziecka itp. To

wszystko niestety może się zdarzyć i to

nie komuś innemu, ale właśnie nam! Nam

– użytkownikom sprzętu komputerowego

– w domu i w pracy, zarówno na naszym

komputerze osobistym, jak i firmowym.

Zagrożeń, które mogą prowadzić do utraty

cennych dla nas danych, jest naprawdę

sporo. Począwszy od bardzo prozaicznych,

czyli kradzieży laptopa lub jego uszkodzenia

na skutek nie–ostrożnego obchodzenia się

(i niekoniecznie musi to być topienie laptopa

w wannie), przez uszkodzenie dysku w

MARIUSZ

KAPANOWSKI

Z ARTYKUŁU

DOWIESZ SIĘ

jak ważne są dane na naszych

komputerach,

czym grozi ich utrata,

artykuł szeroko podejmuje

tematykę zabezpieczania

danych przed ich utratą oraz

przedstawia obecnie stosowane

mechanizmy ochrony danych.

CO POWINIENEŚ

WIEDZIEĆ

znać ogólne zasady

posługiwania się komputerem

z systemem Windows,

posiadać ogólną wiedzę

o przechowywaniu danych

i działaniu dysków twardych.

laptopie (np. z powodu wady fabrycznej), na

zwyczajnym spaleniu się laptopa kończąc (np.

w samochodzie czy mieszkaniu, które również

spłonęło). Każdemu może się również zdarzyć,

że jego laptop wyląduje na twardej podłodze

i nie będzie nadawał się do użytku, a to już

prosta droga do utraty naszych drogocennych

danych.

Niektórzy oczywiście są zdania, że

wszystkie dane można odzyskać i nie jest

konieczne ich zabezpieczanie. Sytuacja jednak

się komplikuje, gdy nasz komputer zostanie

zagubiony lub skradziony. Wówczas nie mamy

z czego odzyskać danych. Znam również

przypadek, że upadek laptopa spowodował

zerwanie głowicy dysku twardego i porysowanie

talerzy tegoż dysku. Wówczas nawet najlepsza

firma zajmująca się odzyskiwaniem danych nie

była w stanie odtworzyć zawartości dysku. No

i użytkownik przeżył to, o czym była mowa na

samym początku niniejszego artykułu.

Jak uniknąć

problemu utraty danych?

W każdej dziedzinie należy pamiętać o bardzo

prostej zasadzie, że lepsza od leczenia jest

profilaktyka. Odnosząc to do tematu utraty

danych, trzeba wiedzieć, że dane zawsze

można zabezpieczyć przed ich utratą. W jaki

sposób? Zwyczajnie – kopiując je na inny dysk

lub komputer, czyli tworząc kopię zapasową

– backup danych.

Stopień trudności

Continuous

Data

Protection

Artykuł przedstawia tematykę ochrony danych na komputerach

osobistych pod kątem ich dostępności. Opisuje zagrożenia, które

mogą skutkować utratą naszych danych z laptopa bądź PC–ta

oraz proponuje rozwiązanie zapobiegawcze.

59

NAJLEPSZA OCHRONA DANYCH NA NASZYM PC

HAKIN9

6/2008

I teraz większość Czytelników

pomyślała – backup to zapewne

serwery, taśmy, drogie techniki zapisu

(napędy i biblioteki taśmowe) oraz

oprogramowanie do tworzenia kopii

zapasowych. To nie dla mnie. Lecz ja

chciałbym zaznaczyć, że stereotypowe

pojmowanie kwestii backupu nie jest

właściwe w przypadku ochrony danych

na komputerach osobistych. Pamiętajmy,

że tradycyjny backup dotyczył serwerów,

a my chcemy znaleźć właściwy sposób

na zabezpieczenie danych na naszym

PC – w firmie lub domu.

Backup w tradycyjnej formie

zazwyczaj jest wykonywany dla dużych

serwerów, gdzie są przechowywane

krytyczne dla firmy dane. I faktycznie

nadal do tego celu używane są

sprawdzone już techniki, czyli kopiowanie

danych na nośniki taśmowe. Taki backup

najczęściej wykonywany jest nocą,

gdy serwery nie są dociążone przez

użytkowników, a sieć przesyła niewielką

liczbę danych.

Godziny nocne dają również

możliwość zatrzymywania silników

baz danych, aby skopiować zawartość

tych baz. Jednak czy o taki backup

nam chodzi, kiedy myślimy o danych

przechowywanych na naszym laptopie?

Najczęściej śpi on w nocy razem z

nami. Nie jest na stałe podłączony do

sieci firmowej lub domowej, ponieważ

podróżujemy z nim niemalże codziennie.

Na naszym laptopie nie mamy też

baz danych, bo te aplikacje zazwyczaj

potrzebują dużo lepszych parametrów

sprzętowych niż te, w które nasz laptop

jest wyposażony.

Łatwo więc zauważyć, że tradycyjne

techniki backupu nie do końca nadają

się do kopiowania danych z naszego

laptopa czy domowego PC.

Wymarzony

program do backupu

A jaką funkcjonalność musiałby mieć

program do tworzenia kopii zapasowych,

abyśmy mogli spokojnie spać, nie

martwiąc się o nasze dane? Chyba

najważniejszą cechą jest to, aby kopiował

on wszystkie dane, jakie znalazły się na

naszym komputerze (chociażby przez

bardzo krótki moment). Wówczas mamy

pewność, że zawsze możemy odtworzyć

dane, które kiedykolwiek zagościły na

naszym PC. Drugą ważną kwestią jest,

aby nie martwić się o to, że np. w piątek

– po całym tygodniu pracy – musimy

wykonać jeszcze kopię zapasową.

Dodatkowo, gdy jesteśmy poza biurem i

nie mamy podłączenia do sieci firmowej,

nie przeniesiemy tych danych do

miejsca docelowego. A gdy pojawimy

się w pracy w poniedziałek, to będzie

tysiąc ważniejszych spraw na głowie

niż tworzenie zaległej kopii zapasowej z

piątku.

Oczywiście, nasz wymarzony program

musi też wiedzieć, co już mamy

skopiowane, a co jest nowego na

naszym komputerze i z czego należy

utworzyć kopię zapasową. Nie można też

zapominać, o różnych wersjach obiektu,

który backupujemy. Przykładowo plik

CDP.doc może zmieniać się na skutek

edycji przez użytkownika. W związku z

tym, dobry program do tworzenia kopii

zapasowych powinien zachowywać

każdą z wersji takiego pliku, aby w razie

potrzeby była możliwość odtworzenia

jakiejś złotej myśli sprzed kilku dni, którą

usunęliśmy podczas edycji w chwili

roztargnienia.

Kolejną istotną sprawą jest to,

aby backupy zajmowały jak najmniej

miejsca na jakimś zapasowym dysku

lub macierzy dyskowej w firmie. Nie jest

nam potrzebne kopiowanie tych samych

plików systemowych z np. 100 komputerów

w firmie, ponieważ są one identyczne

na każdym komputerze (zakładając, że

wszędzie zainstalowano ten sam system

operacyjny). Dodatkowo, tworzenie kopii

zapasowej ze śmiesznego filmu, który

znajduje się na większości lub wszystkich

komputerach użytkowników, też jest

trwonieniem zasobów. Dlatego w naszym

wymarzonym programie przydałby się jakiś

mechanizm bardziej inteligentny, który nie

powielałby kopii zapasowych tych samych

plików. Oczywiście są także pliki systemowe

specyficzne dla każdego hosta i należy je

chronić tworząc kopię zapasową. O tym

nasz program też powinien pamiętać.

Continuous Data Protection

– czyż nie tego nam trzeba?

Wychodząc naprzeciw oczekiwaniom

użytkowników komputerów osobistych,

tak w domowym zaciszu, jak i w firmach,

opracowano specyficzną technikę

ochrony danych, nazywaną CDP

– Continuous Data Protection, czyli

ochrona danych w sposób ciągły. Co to

takiego jest i jak to działa? Już spieszę

z wyjaśnieniem. Otóż Continuous Data

Protection w swym założeniu ma za

zadanie nieprzerwaną ochronę danych.

Ta ochrona danych jest oczywiście

w postaci tworzenia kopii zapasowych

– a ponieważ jest ona prowadzona w

sposób ciągły, oznacza to, że niejako w

czasie rzeczywistym potrafi backupować

zbiory danych. Jest to najważniejsza

i podstawowa cecha techniki CDP,

która pozwala na odzyskanie zbioru

zapisanego w dowolnym momencie w

przeszłości.

Czyż to nie jest to, o co nam

chodziło? Ważne jest również, że CDP nie

wymaga stałego przyłączenia do sieci i

komunikacji z serwerem zarządzającym

backupami, co znakomicie wpisuje się w

potrzeby stacji przenośnych – laptopów.

Aplikacja na naszym laptopie sama

czuwa nad kopiowaniem wszelkich

zbiorów z naszego komputera, które

zostały na nim zapisane (nawet na

sekundę). Należy też pamiętać, że

objętość danych na naszych laptopach

jest stosunkowo mała w porównaniu

do dużych serwerów produkcyjnych

w firmach. W związku z tym kopie

zapasowe nie są przerażająco duże

objętościowo. Stąd też te backupy

nie trafiają bezpośrednio na bardzo

pojemne taśmy magnetyczne, lecz

na dyski twarde – bądź to na naszym

komputerze, bądź na macierzy dyskowej

w firmowej serwerowni.

Nic nie stoi na przeszkodzie, aby

w końcu trafiły one na taśmę, lecz

może się to odbyć na dalszym etapie

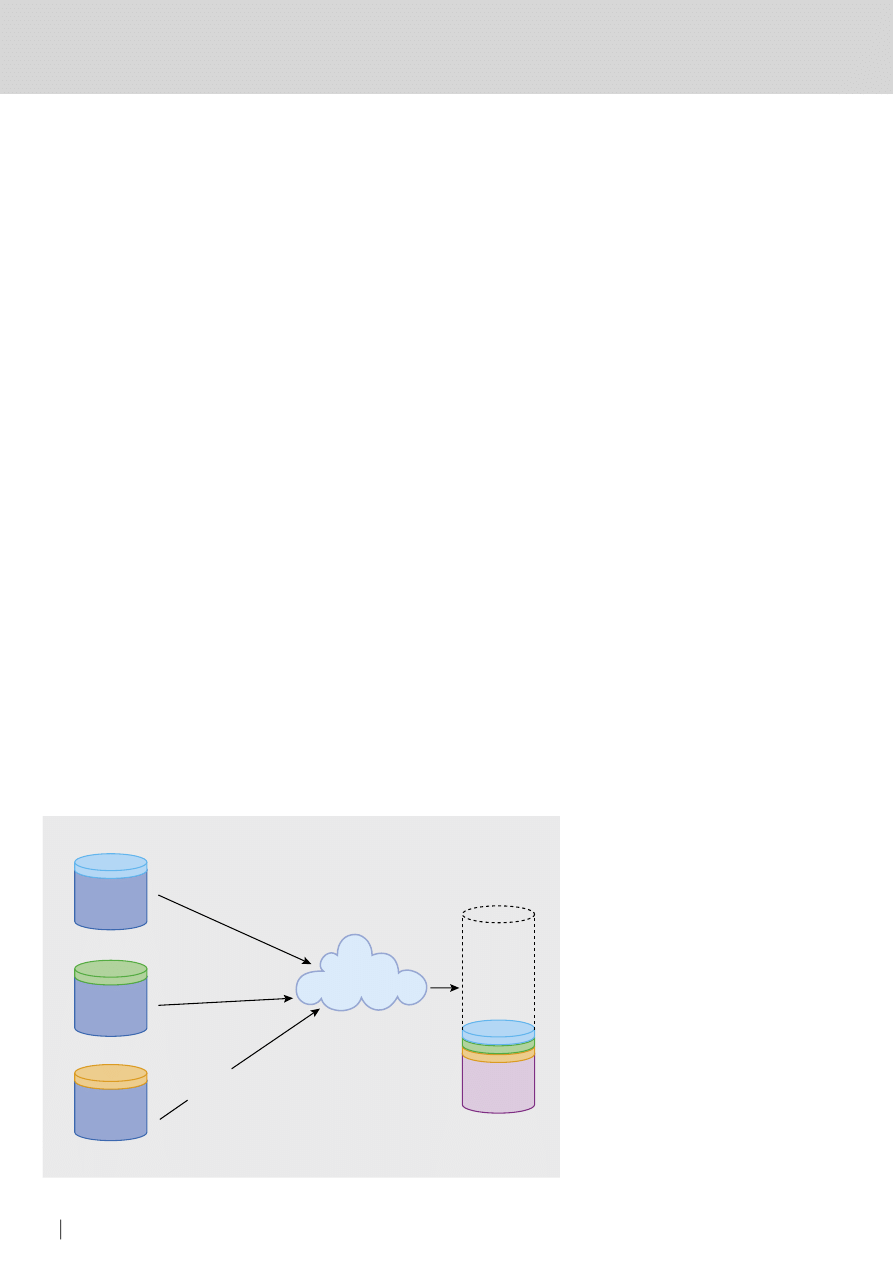

ochrony danych. Ponadto, aby w pełni

zoptymalizować wykorzystywaną

przestrzeń dyskową, stosuje się również

mechanizm deduplikacji (Rysunek 1.), co

zapobiega przechowywaniu identycznych

zbiorów w ramach kopii zapasowych.

Np. aktualizacja do MS Windows nie

jest kopiowana 100 razy – z każdego

komputera w firmie. Wystarczy tylko

jedna kopia, a w przypadku większej

liczby wystąpień (przy kopiowaniu z

innych komputerów), tworzony jest

jedynie odnośnik do tego obiektu.

OBRONA

60

HAKIN9 6/2008

NAJLEPSZA OCHRONA DANYCH NA NASZYM PC

61

HAKIN9

6/2008

Tutaj należy jeszcze zauważyć,

że sama technika CDP jest częścią

składową, na której oparte są programy

do tworzenia kopii zapasowych.

Narzędzia takie zawierają również inne

funkcjonalności, które niekoniecznie

są związane z CDP. Przykładem takiej

funkcjonalności może być Disaster

Recovery, czyli możliwość szybkiego

odtwarzania systemu i danych po awarii.

Jest to bardzo pożądana funkcjonalność

i bardzo często bywa dołączana do

oprogramowania tworzącego kopie

zapasowe. Nie należy jednak łączyć tej

funkcjonalności z samą techniką CDP.

A jak działa to CDP

i oprogramowanie

na nim zbudowane?

Sama architektura jest stara jak

świat , bo to architektura klient–serwer.

Na stacjach końcowych – PC lub

laptopach – instalowani są tzw. klienci,

którzy lokalnie dbają o gromadzenie

i przesyłanie danych (wtedy, gdy

klient może połączyć się z serwerem

backupu). Sam serwer zarządza

procesem kopiowania danych ze stacji

klientów, bada ich dostępność w sieci

(czy są podłączone do sieci, czy też

nie) oraz tworzy bazę zawierającą

informacje na temat skopiowanych

danych. Sam proces tworzenia kopii

zapasowych składa się z dwóch

etapów. Jest to najpierw kopiowanie

danych na wydzielony obszar (tzw.

cache) na dysku lokalnym, a następnie

kopiowanie do miejsca docelowego

– którym najczęściej jest wolumen

na serwerze lub macierzy dyskowej.

Aby mogło nastąpić przeniesienie

danych z naszego laptopa bądź PC,

musi on mieć połączenie z serwerem

backupu. Warunek ten nie zawsze

jest spełniony (np. podczas podróży

służbowej mamy laptopa bez dostępu

do Internetu). Wówczas backup

danych jest wykonywany wyłącznie

lokalnie na wydzielony obszar dysku.

W momencie podłączenia laptopa do

sieci i skomunikowania się z serwerem

backupu nastąpi przeniesienie danych

na wolumen docelowy.

Niektóre dobre programy do

tworzenia kopii zapasowych mają

również możliwość określenia czasu, w

którym dane mogą być przesyłane ze

stacji klienta do serwera oraz wielkości

pasma, jaką może zająć ta transmisja.

Przykładowo przesyłanie danych na

serwer może odbywać się w godz.

od 12–tej do 14–tej, kiedy zazwyczaj

jesteśmy na obiedzie.

Możemy także określić, że pasmo

do wykorzystania na cele backupu ma

być nie większe niż np. 20%. Pozwala to

sprawić, że kopiowanie danych w tle nie

będzie przeszkadzać użytkownikowi w

kontekście zajętości zasobów sprzętowych

(dysk twardy, CPU, itp.) oraz sieciowych.

Komunikacja SO

z oprogramowaniem CDP

W momencie instalacji oprogramowania

korzystającego z CDP, bardzo

ściśle integruje się ono z systemem

operacyjnym. Od tej chwili żadna

operacja kopiowania (przenoszenia) czy

tworzenia obiektów nie może odbyć się

niezauważona przez oprogramowanie

backupowe. Każda z tych operacji jest

jednocześnie wykonywana zarówno

przez system operacyjny, jak i przez

CDP na lokalny zasób backupowy. Np.

kiedy chcemy założyć plik plik.doc, jest

on normalnie tworzony przez system

operacyjny oraz równolegle zapisany

przez CDP na wydzielonym obszarze

dysku tego komputera (tzw. cache). Jest

to pierwszy stopień zabezpieczenia

przed przypadkowym usunięciem

obiektu. Umożliwia to również śledzenie

ewentualnych kolejnych wersji pliku.

Ile wersji tego pliku zapiszemy,

tyle będziemy mieli plików w kopii

zapasowej. Np. tworząc dokument

tekstowy, co pewien czas dopisujemy

kolejny akapit (czasem poprawiając

te napisane wcześniej). Wówczas

przy każdym wprowadzeniu zmian i

zapisaniu dokumentu tworzy się kolejna

kopia zapasowa tego samego obiektu,

umożliwiająca jego odzyskanie z każdej

fazy jego tworzenia.

Co pewien okres czasu dane

z pamięci podręcznej (cache) są

przenoszone na serwer backupu.

Oczywiście jest to również

uzależnione od przyłączenia komputera

do sieci, przez którą ten może się

skomunikować z serwerem kopii

zapasowych. Jeżeli nasz komputer

jest stale podłączony do sieci i ma

komunikację z serwerem backupu,

wówczas nasze dane są kopiowane na

serwer niemalże w czasie rzeczywistym

(przy założeniu, że nie mamy ograniczeń

co do czasu przenoszenia danych na

serwer).

Praktyczne zastosowanie

CDP – porady i ostrzeżenia

Systemy zabezpieczania danych przed

ich utratą najczęściej wdrażane są w

firmach i przedsiębiorstwach. Wówczas

na dedykowanym serwerze z dostępem

do dużych zasobów dyskowych (macierz

Rysunek 1.

Działanie deduplikacji

Dane

idenyczne

jak na innych

Dane

idenyczne

jak na innych

Dane

idenyczne

jak na innych

Dane wystęujce tylko

na tym komputerze

Dane wystęujce tylko

na tym komputerze

Dane wystęujce tylko

na tym komputerze

Zaoszczędzone

miejsce

Dane wspólne

dla wszystkich

komputerów

Serwer

OBRONA

60

HAKIN9 6/2008

NAJLEPSZA OCHRONA DANYCH NA NASZYM PC

61

HAKIN9

6/2008

o pojemności rzędu TB) instalowany

jest serwer backupu. Na komputerach

pracowników instalowana jest aplikacja

klienta, w której ustalamy wymagane

parametry, jak np. maksymalne pasmo

dla danych przenoszonych na serwer

backupu. Podczas instalacji klienta,

określamy również katalog, w którym

będą przechowywane lokalne kopie

danych. Jeżeli instalacja dotyczy

komputera stacjonarnego, wybór

tego katalogu nie jest zbyt istotny.

W przypadku laptopa ma on wręcz

decydujące znaczenie. Jeżeli bowiem

będzie on znajdował się na partycji

o małej pojemności, wówczas, w

przypadku dłuższego braku połączenia z

serwerem backupu, szybko zapełni się i

może się zdarzyć, że dla naszych danych

nie będą tworzone kopie zapasowe

nawet na dysku lokalnym. A to może

doprowadzić do trwałej utraty danych,

czemu chcemy zapobiec instalując

opisywane oprogramowanie. Zaleca się

również, aby komputery przenośne były

w miarę regularnie podłączane do sieci,

przez którą mogą się komunikować z

serwerem backupu.

Szczególną ostrożność powinny

zachować osoby, które często wyjeżdżają i

przebywają poza firmą, ponieważ skutkuje

to szybkim przyrastaniem danych w

lokalnym cache’u na dysku twardym.

Natomiast gdy nasze dane znajdują się już

w bezpiecznym miejscu (tzn. na serwerze

backupu), możemy je kopiować na nośniki

taśmowe za pomocą oprogramowania

do tradycyjnego backupu. Zwiększa to

bezpieczeństwo naszych danych oraz

zwalnia przestrzeń dyskową na macierzy.

Trochę inaczej problem wygląda w

przypadku pojedynczych komputerów

domowych. Zazwyczaj nie mamy

w domu żadnego serwera z dużą

macierzą dyskową. Jak wtedy robić

kopie zapasowe naszych – nieraz

bezcennych – danych? Niestety, nie da

się przeskoczyć pewnych ograniczeń

fizycznych i np. rozciągnąć dysku

twardego.

W takim przypadku najlepiej

zaopatrzyć się w dodatkowy dysk twardy,

na którym będziemy przechowywać

nasze kopie zapasowe. Jeżeli jest

to laptop, wydaje się, że najlepszym

rozwiązaniem jest dysk ze złączem

USB. Nie będzie to zbyt uciążliwe dla

użytkownika laptopa, bo ten może co

pewien czas podłączać napęd do

komputera i kopiować dane. Wydatek

związany z zakupem takiego dysku jest

rzędu kilkuset złotych za dysk 200 GB.

Taka pojemność powinna zaspokoić

nasze potrzeby, a koszty nie są aż tak

bardzo wysokie. Oczywiście na takim

pojedynczym komputerze musimy

zainstalować aplikację jako serwer

backupu i jako miejsce docelowe

przechowywania kopii zapasowych

wskazać wspominany wcześniej dysk, np.

wspomniany napęd z interfejsem USB.

Należy pamiętać, że przy pierwszym

backupie będzie tworzona kopia

zapasowa wszystkich danych z naszego

komputera. Stąd też zalecane jest, aby

pierwsze wykonywanie kopii zapasowej

było robione zawsze przy pełnej

komunikacji klienta z serwerem backupu.

Rekomenduje się, żeby przy pierwszym

uruchomieniu klient lokalny skopiował

całą zawartość naszego komputera,

lecz nie do zasobu lokalnego, ale na

serwer backupu (miejsce docelowe). W

celu spełnienia tego warunku nie należy

odłączać naszego komputera od sieci

np. w firmie. Dopiero po zakończeniu tej

operacji kolejne backupy będą kopiami

przyrostowymi. Oznacza to, że będą

wykonywać się kopie zapasowe tylko

tych obiektów, które powstały lub zmieniły

się od czasu ostatniego backupu. Jest

to tzw. backup incremental for ever,

czyli wieczny backup przyrostowy. Takie

backupy możemy bez obaw wykonywać

do lokalnego cache’u.

Należy jeszcze wspomnieć o czasie

przechowywania kopii zapasowych.

Czasy te definiujemy w zależności od

potrzeb użytkownika. Dodatkowo, w

większości programów opartych na

CDP czasy te są ustawiane na kilku

poziomach – określamy, jak długo

dane mają być przechowywane na

serwerze backupu, ile maksymalnie

wersji określonego pliku chcemy

przechowywać, którego dnia chcemy

sprawdzać wygaśnięcie ważności

obiektów itp. Muszę stwierdzić, że

mechanizmy związane z zarządzaniem

czasem przechowywania kopii

zapasowych są w przypadku techniki

CDP mocno rozbudowane, a ich zgrubny

opis zająłby kolejne kilka stron.

Ważną kwestią jest również,

aby nasze kopie zapasowe nie były

dostępne dla innych, niepowołanych

osób. W związku z tym, programy

oparte na technice CDP oferują

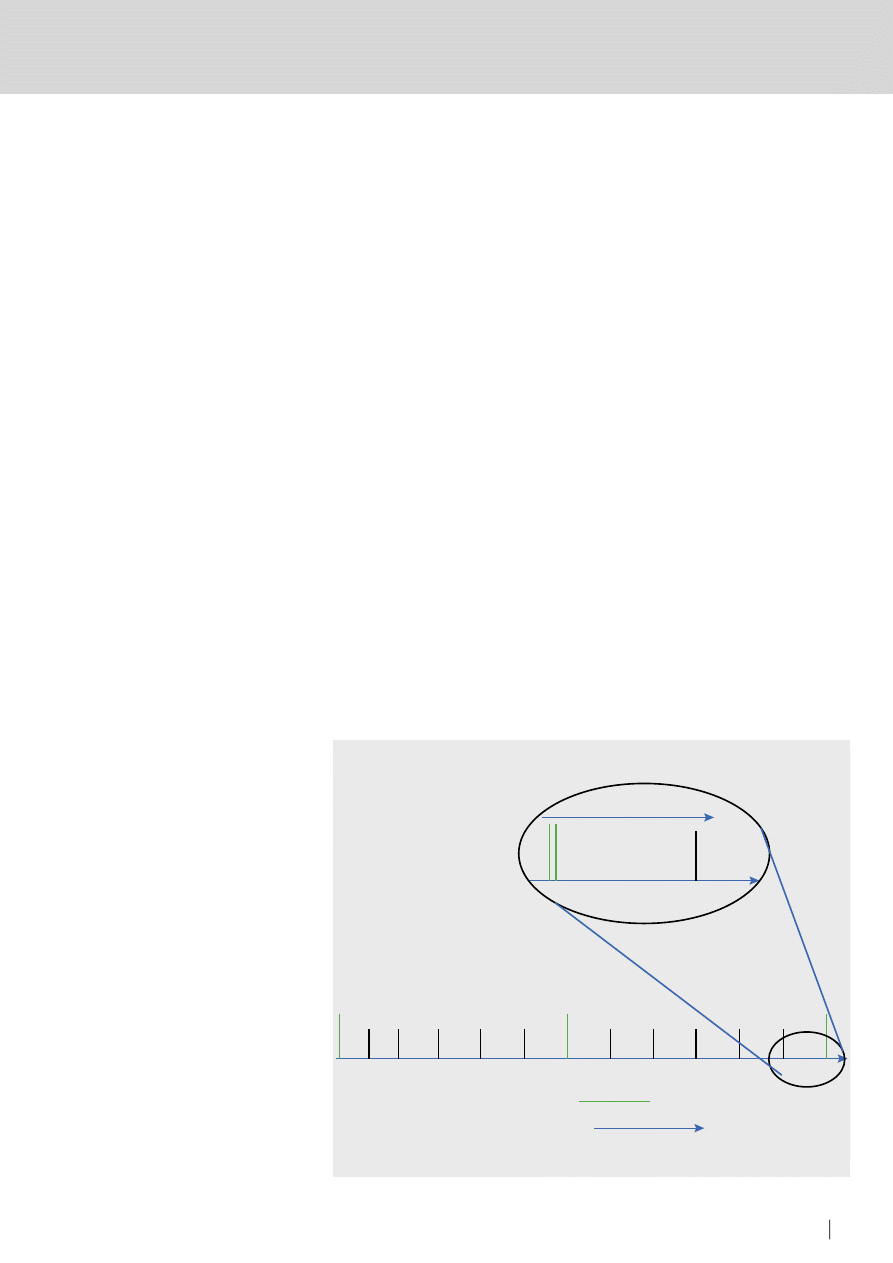

Rysunek 2.

CDP i zwykły backup

����������������������

������������������������

�����������������������

������������������������

������������������������������

��������������������������

���������������������������������������������������������������������������������������������

������������������������������������

OBRONA

62

HAKIN9 6/2008

zabezpieczenia kopii zapasowych

przed nieautoryzowanym dostępem.

Dane skopiowane na serwer

backupu są zabezpieczone na dwóch

poziomach: hasło dostępu przy próbie

odtworzenia oraz zaszyfrowanie danych

przechowywanych na wolumenie.

Dane są szyfrowane również

w trakcie transmisji do i z serwera

backupu, aby nikt niepowołany ich nie

przechwycił. Szyfrowanie to odbywa się

za pomocą Microsoft Base or Enhanced

Cryptographic Provider, który używa

metody RC4. Dzięki temu możliwe jest

40–bitowe oraz 128–bitowe szyfrowanie

przesyłanych danych.

Hasło ogranicza możliwość

odtworzenia naszych tajnych danych

np. przez kolegę z pracy na jego

komputerze. Do tego konieczne jest

hasło, które znamy tylko my. Ponadto

dane składowane np. na macierzy

są zaszyfrowane. Zabezpiecza to nas

przed dostępem do danych choćby

przez administratora systemu backupu,

który ma dostęp do wolumenu

dyskowego na serwerze. Mimo, że

może on przekopiować nasze dane,

nie może ich odczytać bez hasła

deszyfrującego. Metody szyfrowania

danych składowanych na wolumenach

docelowych są identyczne z opisanymi

wcześniej przy okazji szyfrowania w

trakcie transmisji danych.

Programy korzystające z techniki

CDP najczęściej oferują możliwość

tworzenia obrazów naszego systemu

na płytach CD/DVD. Po awarii naszego

systemu, czy nawet całego komputera,

możemy odtworzyć jego konfigurację

wraz z danymi. Możemy te dane

odzyskać na tym samym lub innym

komputerze. Stwarza to dodatkowe

niebezpieczeństwo dla danych – mogą

one trafić w niepowołane ręce. Stąd

też obrazy tych systemów również są

zabezpieczane hasłem. Na skutek

tego konieczne jest podanie hasła

podczas procesu odtwarzania systemu

(Disaster Recovery) z płyty CD/DVD na

docelowym komputerze. Dodatkowym

zabezpieczeniem jest zaszyfrowanie

obrazu systemu, który przechowujemy na

serwerze backupu.

Szyfrowanie to jest wykonywane

za pomocą algorytmu AES (Advanced

Encryption Standard) ze 128–bitowym

kluczem.

Należy tu jeszcze wspomnieć, że

dane przechowywane w lokalnym

cache’u zazwyczaj nie są objęte

dodatkowymi zabezpieczeniami przed

dostępem osób niepowołanych.

Producenci oprogramowania zakładają,

że jeżeli ktoś niepowołany będzie miał

dostęp do naszego dysku twardego,

to ważne dane wykradnie kopiując je

bezpośrednio z lokalizacji pierwotnej, a

nie z kopii zapasowej.

Oczywiście przy przesyłaniu

danych ze stacji klienta do serwera

backup’u, dane są szyfrowane przed

ich nadaniem. Zabezpiecza to nas

przed nieautoryzowanym dostępem do

naszych danych za pośrednictwem sieci

LAN (VPN).

Przypadki utraty danych

i sposoby, na jakie

możemy je odzyskać

Tak, jak było to powiedziane na samym

początku niniejszego artykułu, mogą nas

spotkać różne przypadki losowe, które

w swoich skutkach niosą utratę cennych

dla nas danych.

Najprostszym takim przykładem

jest przypadkowe usunięcie pliku lub

katalogu z naszego komputera. Jeżeli

mamy zainstalowane oprogramowanie

do tworzenia kopii zapasowych z techniką

CDP, to nic się wielkiego nie stało.

Sięgamy do Menadżera odzyskiwania

i odtwarzamy usunięty plik, czy to z

lokalnego cache’u, czy z serwera (przy

tym konieczne jest podłączenie do sieci,

aby skomunikować się z serwerem

backupu). Przy odtwarzaniu możemy

wybrać wersję utraconego pliku i

umieścić go w żądanym miejscu.

Podobnie postępuje się w przypadku

uszkodzenia jakiegoś pliku np. przez

wirusa.

Więcej trudności nastręcza

uszkodzenie dysku twardego. Wówczas

krytyczną kwestią jest czas, w którym

wykonywano ostatni backup do

lokalizacji docelowej, czyli do serwera

backupu. Ważne jest to dlatego, że po

wymianie dysku na nowy, dane będą

odtwarzane nie z lokalnego zasobu,

lecz właśnie z serwera backupu. W tym

przypadku dane odzyskamy do stanu

sprzed ostatniego backupu wykonanego

do lokalizacji docelowej. Dlatego tak

ważnym jest częste i regularne tworzenie

kopii zapasowej na serwerze backupu.

To ona de facto w pełni zabezpiecza nas

przed utratą danych.

Największym wyzwaniem dla nas

jest przypadek uszkodzenia naszego

laptopa (albo PC) lub jego kradzież czy

zaginięcie. Wówczas jedynym ratunkiem

są dane zgromadzone na serwerze

backupu.

To jest właśnie sytuacja, gdzie

należy zastosować procedurę Disaster

Recovery, czyli odtwarzanie systemu

i danych po awarii. Najczęściej w

takim przypadku tworzymy za pomocą

serwera backupu płytę CD/DVD z

obrazem systemu. Uzyskujemy go z

danych zgromadzonych na serwerze

backupu. Jest wówczas możliwe pełne

odtworzenie naszego systemu na

nowym PC lub laptopie wraz z danymi. W

tym przypadku również odtworzymy dane

do stanu sprzed ostatniego backupu

na serwer. Mimo, że będzie to stan np. z

dnia poprzedniego (lub sprzed tygodnia),

jest to znacznie lepsza sytuacja niż

całkowita utrata danych.

Podsumowanie

Odpowiedzią na to pytanie jest inne:

a czy możemy pozwolić sobie na

utratę naszych danych? Jeżeli na

komputerach mamy bezcenne dla nas

dane, to zapewne warto zainwestować w

oprogramowanie z CDP. Technika ta jest

obecnie najbardziej zaawansowaną z

technik stosowanych do zabezpieczania

danych na komputerach osobistych.

W niniejszym artykule przedstawiłem,

jakie są największe zalety techniki CDP

(czyli tworzenia kopii zapasowych w

czasie rzeczywistym). To daje nam

możliwość odzyskania każdego obiektu z

dowolnego momentu w przeszłości. Czy

to nie jest to, co pozwoli nam spokojnie

spać – bez obawy o ewentualną utratę

danych? Czy potrzeba nam jeszcze

lepszej ochrony?

Mariusz Kapanowski

Inżynier ds. pamięci masowych w firmie S4E SA. Od

prawie 3 lat zajmuje się systemami pamięci masowych i

kopiami zapasowymi serwerów i komputerów osobistych.

Interesuje się nowinkami technicznymi, historią i

zjawiskami paranormalnymi.

Kontakt z autorem: mariusz.kapanowski@s4e.pl

Wyszukiwarka

Podobne podstrony:

Continuous real time data protection and disaster recovery

2008 06 Test CAPTCHA

PiKI 2008 06

2008 06 pisemny klucz

2008 06 Java Microedition – metody integracji aplikacji [Inzynieria Oprogramowania]

2008 06 pisemny

mat fiz 2008 06 02

2008 06 05 WHR B DAinstrukcja

2008 06 Edytor grafiki wektorowej Inkscape [Grafika]

Elektronika Praktyczna 2008 06

2008.06.02 prawdopodobie stwo i statystyka

SIMR-AN2-EGZ-2008-06-27a-rozw

2008.06.02 matematyka finansowa

2008 06 Monitoring zabezpieczeń

2008 06 02 prawdopodobie stwo i statystykaid 26454

SIMR-RR-EGZ-2008-06-25b-rozw

LM 2008 06

2008 06 Tworzenie i edycja grafiki online [Grafika]

SIMR-AN1-EGZ-2008-06-24a-rozw

więcej podobnych podstron