60

OBRONA

HAKIN9 6/2009

P

rzetwarzanie danych osobowych w

sposób elektroniczny nabiera coraz

większego znaczenia, ponieważ to w

systemach informatycznych dane osobowe

są coraz częściej przetwarzane. Za dane

osobowe w rozumieniu ustawy o ochronie

danych osobowych uważa się wszelkie

informacje dotyczące zidentyfikowanej

lub możliwej do zidentyfikowania osoby

fizycznej. Bezpieczeństwo przetwarzania

danych osobowych wymaga zapewnienia

poufności, rozliczalności i integralności danych

osobowych.

Rozdział 5 – Zabezpieczenie danych

osobowych – ustawy o ochronie danych

osobowych, określa podstawowe zasady

zabezpieczenia danych osobowych.

Szczegółowe wymagania techniczne i

organizacyjne związane z przetwarzaniem

danych osobowych w systemach

informatycznych oraz zakres dokumentacji

przetwarzania danych osobowych, określa

Rozporządzenie Ministra Spraw Wewnętrznych

i Administracji w sprawie dokumentacji

przetwarzania danych osobowych oraz

warunków technicznych i organizacyjnych, jakim

powinny odpowiadać urządzenia i systemy

informatyczne służące do przetwarzania

danych osobowych. Należy zauważyć, że wyżej

wymienione rozporządzenie określa minimalne

wymagania w zakresie bezpieczeństwa

danych osobowych. Administrator danych

ANDRZEJ GUZIK

Z ARTYKUŁU

DOWIESZ SIĘ

jak zapewnić bezpieczeństwo

danych osobowych

przetwarzanych w sposób

elektroniczny.

CO POWINIENEŚ

WIEDZIEĆ

znać podstawowe zasady

ochrony danych osobowych.

może dodatkowo zastosować inne środki

ochrony w celu zapewnienia bezpieczeństwa

przetwarzania danych osobowych niż to

wynika z wymagań określonych w ustawie i

rozporządzeniu MSWiA.

Bezpieczeństwo danych osobowych

należy zapewnić przed rozpoczęciem oraz

w trakcie przetwarzania danych osobowych.

Zastosowane środki ochrony, zgodnie z zasadą

adekwatności, powinny zapewniać ochronę

danych osobowych odpowiednią do zagrożeń

oraz kategorii danych objętych ochroną (dane

zwykłe, czy dane wrażliwe). Przepisy ustawy

enumeratywnie wskazują zagrożenia związane

z przetwarzaniem danych osobowych. Dane

osobowe należy zabezpieczyć przed ich

udostępnieniem osobom nieupoważnionym,

zabraniem przez osobę nieuprawnioną,

przetwarzaniem z naruszeniem ustawy oraz

przypadkową zmianą, utratą, uszkodzeniem

lub zniszczeniem. Wśród środków technicznych

służących do ochrony danych osobowych

można wymienić środki: sprzętowe,

programowe (oprogramowanie systemowe,

użytkowe, narzędziowe) oraz telekomunikacyjne

(oprogramowanie urządzeń teletransmisji).

Za bezpieczeństwo przetwarzania danych

osobowych w systemie informatycznym

odpowiada administrator danych.

Administratorem danych jest organ, jednostka

organizacyjna, podmiot lub osoba, decydująca

o celach i środkach przetwarzania danych

Stopień trudności

Przetwarzanie

danych

osobowych

Przetwarzanie danych osobowych w sposób elektroniczny wymaga,

aby system informatyczny, w którym przetwarza się dane osobowe

spełniał wymagania wynikające z przepisów prawa, zalecenia GIODO

oraz najlepsze praktyki wynikające z polskich norm dotyczących

bezpieczeństwa informacji

61

ELEKTRONICZNE PRZETWARZANIE DANYCH OSOBOWYCH

HAKIN9

6/2009

osobowych. Przepisy prawa nakładają

na administratora danych szereg

obowiązków. Podstawowym obowiązkiem

administratora danych jest zastosowanie

środków technicznych i organizacyjnych

zapewniających ochronę danych

osobowych.

W celu nadzorowania przestrzegania

zasad ochrony danych osobowych w

organizacji wyznacza się administratora

bezpieczeństwa informacji (ABI).

ABI odpowiada między innymi za:

nadzór nad zakresem dostępu osób

upoważnionych do przetwarzania danych

osobowych, nadzór nad sposobem

przetwarzania danych osobowych w

systemach informatycznych, kontrolę

zgodności systemu informatycznego z

wymaganiami określonymi w przepisach

prawa oraz za reakcję na incydenty

naruszenia bezpieczeństwa danych

osobowych.

Dokumentacja przetwarzania

danych osobowych

Na administratorze danych ciąży

obowiązek opracowania dokumentacji

opisującej sposób przetwarzania

danych osobowych oraz wdrożonych

środków technicznych i organizacyjnych.

Na dokumentację przetwarzania

danych osobowych składa się polityka

bezpieczeństwa danych osobowych

oraz instrukcja zarządzania systemem

informatycznym służącym do

przetwarzania danych osobowych.

Ww. dokumentację opracowuje się

po przeprowadzeniu analizy zagrożeń

i ryzyka z uwzględnieniem warunków

charakterystycznych dla jednostki

organizacyjnej, w której dane osobowe

mają być przetwarzane. Analizy

ryzyka można dokonać stosując na

przykład metody opisane w raporcie

technicznym ISO/IEC TR 13335-3: 1998

Technika informatyczna – Wytyczne do

zarządzania bezpieczeństwem systemów

informatycznych Część 3: Techniki

zarządzania bezpieczeństwem systemów

informatycznych. Raport ten przedstawia

cztery warianty podejścia do analizy

ryzyka: podejście podstawowego poziomu

bezpieczeństwa, podejście nieformalne,

szczegółową analizę ryzyka i podejście

mieszane. Podstawowa różnica pomiędzy

nimi dotyczy stopnia szczegółowości

analizy ryzyka. W oparciu o wyniki analizy

ryzyka dobiera się zabezpieczenia.

Zastosowane zabezpieczenia powinny

być efektywne kosztowo i uwzględniać

wymagania wynikające z przepisów prawa,

wymagania biznesowe i wymagania z

analizy ryzyka. Ryzyko, jakie powstaje po

wprowadzeniu zabezpieczeń nazywamy

ryzykiem szczątkowym.

Administrator danych ma obowiązek

opracowania polityki bezpieczeństwa w

formie pisemnej zawsze, bez względu

na to, czy przetwarza dane osobowe

w sposób manualny, czy w sposób

elektroniczny w systemie informatycznym.

Natomiast instrukcję zarządzania

systemem informatycznym służącym

do przetwarzania danych osobowych

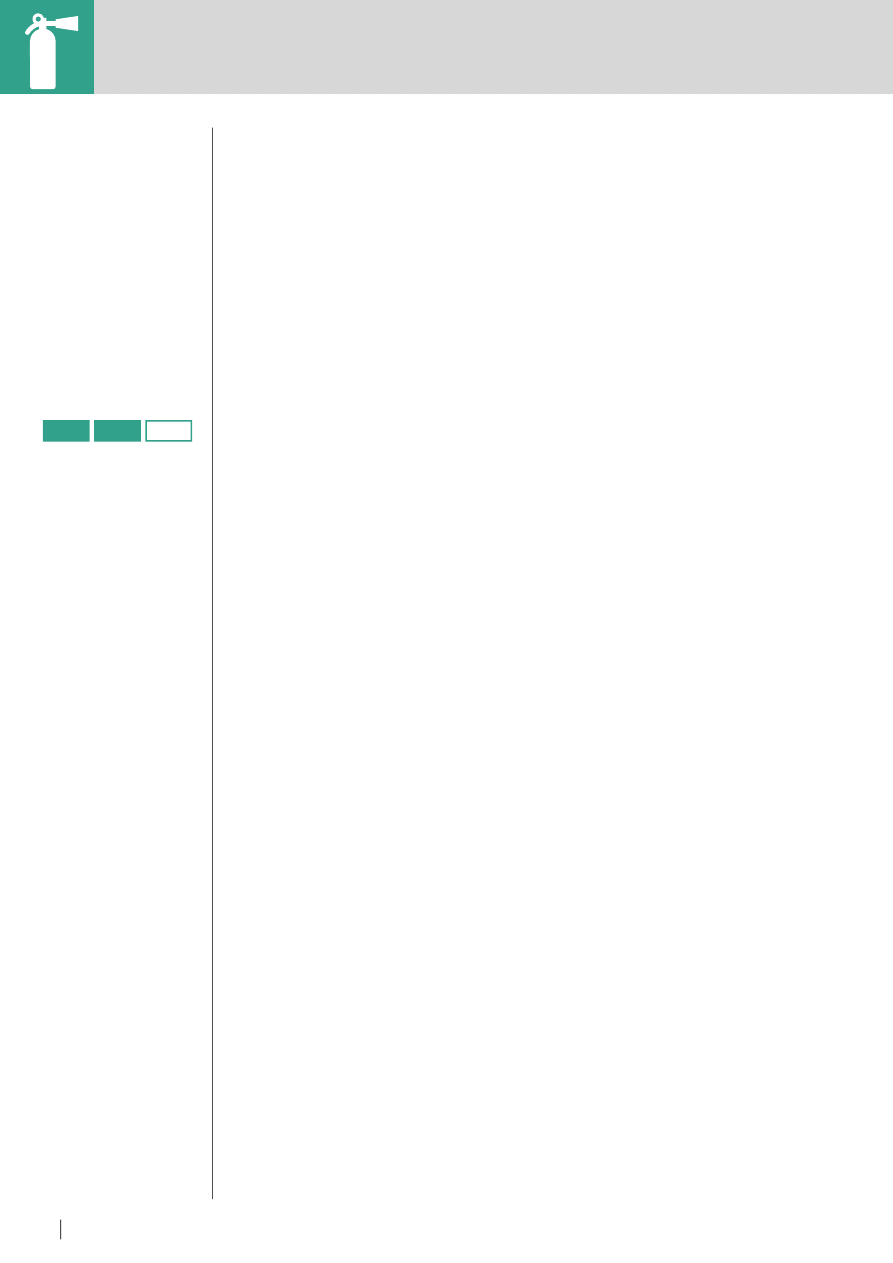

Rysunek 1.

Operacje przetwarzania danych osobowych

�������������

����������������

���������

����������

��������������

�������������

����������

�������������

��������

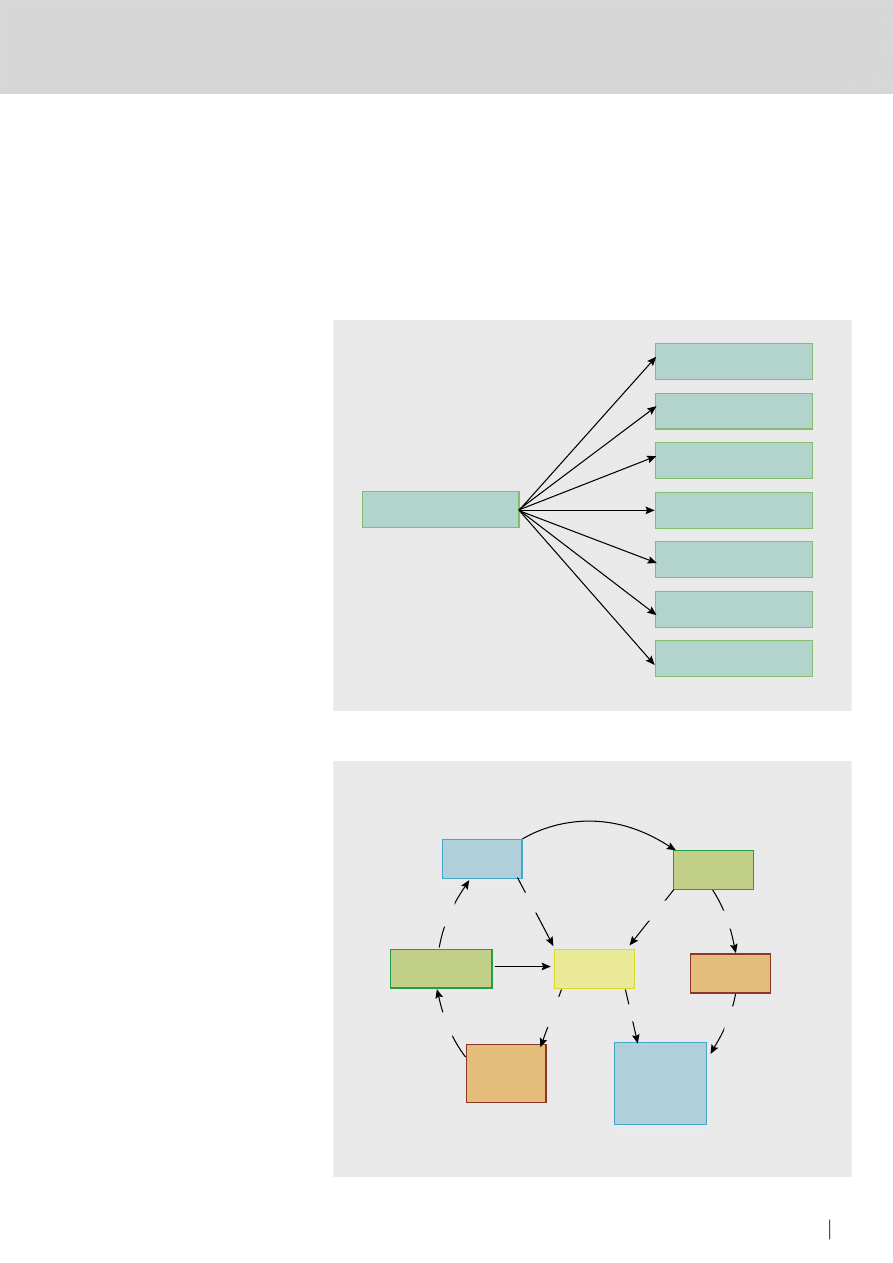

Rysunek 2.

Związki w zarządzaniu ryzykiem

������

��������������

����������

���������

����������

�������

��������

�����������������

��������������

����������

�����������

������������

����������

��������

������

���������

�����������

�����

��������

�����

�����������

����������

�������

��������

����������

����������

OBRONA

62

HAKIN9 6/2009

ELEKTRONICZNE PRZETWARZANIE DANYCH OSOBOWYCH

63

HAKIN9

6/2009

opracowuje się w przypadku, gdy dane

osobowe przetwarza się tylko w sposób

elektroniczny przy użyciu systemów

informatycznych.

Instrukcja zarządzania systemem

informatycznym służącym do przetwarzania

danych osobowych powinna zawierać

w szczególności dane określone w

rozporządzeniu MSWiA. Przy konstruowaniu

instrukcji należy uwzględnić zalecenia

GIODO – Wskazówki dotyczące sposobu

opracowania instrukcji zarządzania

systemem informatycznym służącym do

przetwarzania danych osobowych, ze

szczególnym uwzględnieniem wymogów

bezpieczeństwa informacji.

Od dokumentacji przetwarzania

danych osobowych najczęściej

rozpoczyna się kontrola u administratora

danych. W praktyce obserwuje się

dwie tendencje: albo dokumentacja

opracowana przez administratora

danych jest zbyt lakoniczna, nie zawiera

wszystkich wymaganych informacji,

albo jest zbyt szczegółowa (zawiera

za dużo szczegółów technicznych).

Częstym błędem jest publikacja

ww. dokumentacji na stronie WWW

administratora danych w zakładce BIP

(Biuletyn Informacji Publicznej). W tym

miejscu warto zauważyć, że sposób

zabezpieczenia danych osobowych

stanowi tajemnicę administratora danych,

i wymaga zachowania poufności. Dostęp

do szczegółów, zgodnie z zasadą

wiedzy koniecznej, powinien mieć wąski

krąg osób; tylko osoby uprawnione i

upoważnione.

Oprócz opracowania instrukcji

zarządzania systemem informatycznym

służącym do przetwarzania danych

osobowych na administratorze danych

spoczywa obowiązek jej wdrożenia. Przez

wdrożenie należy rozumieć opublikowanie

i zapoznanie osób zatrudnionych przy

przetwarzaniu danych osobowych z

jej postanowieniami, np. przekazanie

im spersonalizowanych wyciągów z

ww. dokumentacji. Dobrą praktyką jest

zorganizowanie przeszkolenia osób

upoważnionych do przetwarzania danych

osobowych oraz podpisanie przez te

osoby zobowiązania do przestrzegania

zasad ochrony danych osobowych.

Nie należy zapominać o okresowym

przeglądzie ww. dokumentacji i

dostosowaniu jej do pojawiających się

nowych zagrożeń i zmian środowiska

eksploatacji, warunków technicznych i

organizacyjnych.

W niniejszym artykule autor ograniczył

się jedynie do przedstawienia zasad

opracowywania instrukcji zarządzania

systemem informatycznym służącym

do przetwarzania danych osobowych

wynikających z przepisów prawa.

Wymagania na

system informatyczny

System informatyczny służący do

przetwarzania danych osobowych

powinien charakteryzować się określoną

funkcjonalnością oraz umożliwiać

Tabela 1.

Zawartość dokumentu Instrukcja zarządzania systemem informatycznym służącym do przetwarzania danych osobowych

Lp.

Instrukcja zarządzania systemem informatycznym służącym do przetwarzania danych osobowych

1

Procedury nadawania uprawnień do przetwarzania danych i rejestrowania tych uprawnień w systemie informatycznym oraz

wskazanie osoby odpowiedzialnej za te czynności

2

Stosowane metody i środki uwierzytelnienia oraz procedury związane z ich zarządzaniem i użytkowaniem

3

Procedury rozpoczęcia, zawieszenia i zakończenia pracy przeznaczone dla użytkowników systemu

4

Procedury tworzenia kopii zapasowych zbiorów danych oraz programów i narzędzi programowych służących do ich

przetwarzania

5

Sposób, miejsce i okres przechowywania:

– elektronicznych nośników informacji zawierających dane osobowe

– kopii zapasowych zbiorów danych oraz programów i narzędzi programowych służących do ich przetwarzania

6

Sposób zabezpieczenia systemu informatycznego przed działalnością oprogramowania, którego celem jest uzyskanie

nieuprawnionego dostępu do systemu informatycznego

7

Sposób realizacji odnotowania informacji o odbiorcach, którym dane osobowe zostały udostępnione, dacie i zakresie

udostępnienia

8

Procedury wykonywania przeglądów i konserwacji systemów oraz nośników informacji służących do przetwarzania danych

Rysunek 3.

Poziomy bezpieczeństwa przetwarzania danych osobowych

����������

�����������

������

������������������������

�����������������

���������������������

������������������

��������������������

�������������

�����������������

������������������

OBRONA

62

HAKIN9 6/2009

ELEKTRONICZNE PRZETWARZANIE DANYCH OSOBOWYCH

63

HAKIN9

6/2009

sporządzenie i wydruk raportu dla

każdej osoby, której dane osobowe

przetwarzane są w systemie.

System powinien zapewniać

odnotowanie: daty pierwszego

wprowadzenia, identyfikatora użytkownika,

źródła danych, informacji o odbiorcach

oraz sprzeciwu osoby wobec przetwarzania

jej danych w przypadkach określonych w

ustawie.

Przy projektowaniu systemów

informatycznych należy uwzględnić

zalecenia GIODO – Wymagania dotyczące

struktur baz danych osobowych oraz

funkcjonalności zarządzających nimi

aplikacji.

Poziomy bezpieczeństwa

Rozporządzenie Ministra Spraw

Wewnętrznych i Administracji w sprawie

dokumentacji przetwarzania danych

osobowych oraz warunków technicznych

i organizacyjnych, jakim powinny

odpowiadać urządzenia i systemy

informatyczne służące do przetwarzania

danych osobowych określa trzy poziomy

bezpieczeństwa przetwarzania danych

osobowych: podstawowy, podwyższony i

wysoki.

Poziom podstawowy

Poziom podstawowy stosuje się,

gdy w systemie informatycznym nie

przetwarza się danych wrażliwych

(danych ujawniających pochodzenie

rasowe lub etniczne, poglądy polityczne,

przekonania religijne lub filozoficzne,

przynależność wyznaniową, partyjną

lub związkową, dane o stanie zdrowia,

kodzie genetycznym, nałogach, życiu

seksualnym, danych dotyczących

skazań, orzeczeń o ukaraniu, o

mandatach karnych, orzeczeń

wydanych w postępowaniu sądowym

lub administracyjnym) oraz żadne z

urządzeń systemu informatycznego

nie jest połączone z siecią publiczną.

Środki bezpieczeństwa na poziomie

podstawowym określa część A

załącznika do rozporządzenia MSWiA.

Na poziomie podstawowym

stosuje się niżej wymienione środki

ochrony. Administrator danych

powinien zapewnić kontrolę dostępu

fizyczną do obszaru przetwarzania

danych osobowych określonego

w polityce bezpieczeństwa danych

osobowych oraz kontrolę dostępu

logiczną do danych przetwarzanych

w systemie informatycznym,

stosując mechanizm w postaci

odrębnego identyfikatora i hasła do

uwierzytelnienia użytkownika w systemie

informatycznym. Hasła stosowane

do uwierzytelniania użytkowników

powinny składać się z co najmniej 6

znaków i być zmieniane nie rzadziej

niż co 30 dni. System informatyczny

powinien być zabezpieczony przed

oprogramowaniem szkodliwym

oraz utratą danych spowodowaną

awarią zasilania lub zakłóceniami w

sieci zasilającej. Dane przetwarzane

w systemie należy zabezpieczyć

wykonując kopie zapasowe, zarówno

zbiorów danych, jak i programów. Kopie

należy przechowywać w miejscach

zabezpieczonych przed nieuprawnionym

przejęciem, modyfikacją, uszkodzeniem

lub zniszczeniem (jak najdalej w

poziomie i w pionie od miejsca

ich wytworzenia). W przypadku

stosowania komputerów przenośnych

do przetwarzania danych osobowych,

należy zapewnić ochronę kryptograficzną

danych osobowych przetwarzanych

poza obszarem przetwarzania.

Urządzenia, dyski, elektroniczne

nośniki informacji przeznaczone do

likwidacji lub przekazania podmiotowi

nieuprawnionemu należy pozbawić

zapisu danych w sposób trwały, a w

przypadku ich naprawy, naprawiać je

pod nadzorem.

Na administratorze danych

spoczywa obowiązek monitorowania

wdrożonych zabezpieczeń systemu

informatycznego.

Poziom podwyższony

Poziom podwyższony stosuje się, gdy

w systemie informatycznym przetwarza

Przykłady nieprawidłowości związanych z przetwarzaniem danych osobowych

• nieopracowanie i niewdrożenie polityki bezpieczeństwa danych osobowych,

• nieopracowanie i niewdrożenie instrukcji zarządzania systemem informatycznym służącym do przetwarzania danych osobowych,

• dokument polityki bezpieczeństwa danych osobowych nie spełnia wymagań wynikających z rozporządzenia,

• dokument instrukcji zarządzania systemem informatycznym służącym do przetwarzania danych osobowych nie spełnia wymagań wynikających

z rozporządzenia,

• nie wyznaczenie administratora bezpieczeństwa informacji

• nienadanie upoważnień osobom dopuszczonym do przetwarzania danych osobowych,

• nienadanie odrębnych identyfikatorów osobom przetwarzającym dane osobowe w systemie informatycznym,

• nieprowadzenie ewidencji osób upoważnionych do przetwarzania danych osobowych,

• niezgłoszenie do rejestracji zbiorów danych osobowych,

• przyjęte rozwiązania organizacyjne i techniczne nie zapewniają ochrony przetwarzanych danych osobowych odpowiedniej do zagrożeń oraz

kategorii danych objętych ochroną,

• systemy informatyczne służące do przetwarzania danych osobowych nie spełniają wymogów o charakterze technicznym,

• nieokreślenie poziomów bezpieczeństwa przetwarzania danych osobowych w systemach informatycznych,

• niezapewnienie mechanizmów kontroli dostępu do danych osobowych,

• niedopełnienie wobec osób, których dane dotyczą obowiązku informacyjnego wynikającego z art. 24 ust. 1 ustawy o ochronie danych

osobowych,

• niewykonywanie kopii zapasowych zbiorów danych oraz programów służących do przetwarzania danych osobowych,

• zbieranie danych osobowych pracowników w szerszym zakresie niż to wynika z przepisów kodeksu pracy,

• udostępnianie dany osobowych osobom nieupoważnionym,

• niezawarcie umowy powierzenia przetwarzania danych osobowych.

OBRONA

64

HAKIN9 6/2009

ELEKTRONICZNE PRZETWARZANIE DANYCH OSOBOWYCH

65

HAKIN9

6/2009

się dane wrażliwe oraz żadne z

urządzeń systemu informatycznego

nie jest połączone z siecią publiczną.

Środki bezpieczeństwa na poziomie

podwyższonym określa część B załącznika

do rozporządzenia MSWiA.

Na poziomie podwyższonym stosuje

się, zgodnie z zasadą kaskadowości,

środki ochrony właściwe jak dla

poziomu podstawowego. Dodatkowo

administrator danych ma obowiązek

wdrożyć niżej wymienione środki

ochrony. W przypadku, gdy do

uwierzytelniania użytkowników systemu

używa się hasła, hasło powinno

zawierać małe i duże litery oraz cyfry

lub znaki specjalne i składać się z co

najmniej 8 znaków.

W przypadku, gdy urządzenia

i elektroniczne nośniki informacji

zawierające dane osobowe, tzw.

wrażliwe, przekazywane są poza obszar

przetwarzania, należy zabezpieczyć

je w sposób zapewniający ochronę

poufności i integralność danych. Opis

zastosowanych środków powinna

określać instrukcja zarządzania

systemem informatycznym służącym do

przetwarzania danych osobowych.

Poziom wysoki

Poziom wysoki stosuje się, gdy

przynajmniej jedno urządzenie systemu

informatycznego połączone jest z siecią

publiczną. Środki bezpieczeństwa na

poziomie wysokim określa część C

załącznika do rozporządzenia MSWiA.

Na poziomie wysokim stosuje się,

zgodnie z zasadą kaskadowości,

środki ochrony właściwe jak dla

poziomu podwyższonego i poziomu

podstawowego. Dodatkowo administrator

danych ma obowiązek wdrożyć niżej

wymienione środki ochrony. System

informatyczny należy chronić przed

zagrożeniami pochodzącymi z sieci

publicznej poprzez wdrożenie fizycznych

lub logicznych zabezpieczeń chroniących

przed nieuprawnionym dostępem.

W przypadku zastosowania

logicznych zabezpieczeń należy

zapewnić kontrolę przepływu informacji

pomiędzy systemem informatycznym

administratora danych a siecią

publiczną oraz kontrolę działań

inicjowanych z sieci publicznej i systemu

informatycznego administratora danych

(np. poprzez zastosowanie zapory

ogniowej).

W przypadku, gdy dane do

uwierzytelniania użytkowników systemu

przesyłane są w sieci publicznej,

należy zastosować środki ochrony

kryptograficznej.

Szczegółowe informacje na temat

środków ochrony na poszczególnych

poziomach bezpieczeństwa określa

załącznik do rozporządzenia MSWiA.

Instrukcja zarządzania

systemem informatycznym

Administrator danych, zgodnie z §

3 ust. 1 Rozporządzenia Ministra

Spraw Wewnętrznych i Administracji

z dnia 29 kwietnia 2004 r. w sprawie

dokumentacji przetwarzania danych

osobowych oraz warunków technicznych

i organizacyjnych, jakim powinny

odpowiadać urządzenia i systemy

informatyczne służące do przetwarzania

danych osobowych, zobowiązany

jest do opracowania instrukcji

określającej sposób zarządzania

systemem informatycznym, służącym

do przetwarzania danych osobowych.

Instrukcja ta powinna obejmować

zagadnienia dotyczące zapewnienia

bezpieczeństwa informacji, a w

szczególności elementy wymienione w §

5 rozporządzenia.

Z treścią instrukcji należy

zapoznać wszystkie osoby, które

przetwarzają dane osobowe w

systemie informatycznym stosownie

do przydzielonych uprawnień, zakresu

obowiązków i odpowiedzialności.

W przypadku, gdy administrator

danych do przetwarzania danych

wykorzystuje kilka systemów

informatycznych, wówczas należy

opracować jedną, ogólną instrukcję

zarządzania lub opracować oddzielne

instrukcje dla każdego z eksploatowanych

systemów.

Stopień szczegółowości instrukcji

uzależniony jest od wielkości podmiotu,

który przetwarza dane osobowe oraz

od liczby systemów informatycznych

służących do przetwarzania danych

osobowych. Instrukcja powinna zawierać

podstawowe zasady związane z

zarządzaniem, eksploatacją, użytkowaniem

i zapewnieniem bezpieczeństwa

przetwarzania danych osobowych w

systemie informatycznym.

Poniżej przedstawiono ogólne

wskazówki dotyczące zagadnień, jakie

powinny być zawarte w instrukcji.

Nadawanie uprawnień

w systemie informatycznym

W systemie informatycznym, w którym

przetwarza się dane osobowe,

użytkownik systemu identyfikowany jest

za pomocą unikalnego identyfikatora.

W tym punkcie instrukcji należy opisać

Przykłady największych wycieków danych osobowych w 2008 roku

• Polska – bank Pekao S.A. – ujawniono w Internecie kilka tysięcy CV nadesłanych do banku,

• Kanada – firma telekomunikacyjna Bell Canada – ujawniono dane 3,5 miliona klientów firmy: nazwiska, adresy, numery telefonów, listę usług,

które zamawiały poszczególne osoby,

• USA – Google – firma Colt Express Outsourcing Services obsługująca kadry Google stała się ofiarą kradzieży komputerów. W ręce

przestępców dostały się dane pracowników zatrudnionych przez Google przed 31 grudnia 2006 roku oraz dane ich rodzin: imiona, nazwiska,

adresy

i numery ubezpieczeń społecznych,

• Chile – resort edukacji, operatorzy telefoniczni oraz instytucje zajmujące się wyborami –ujawniono w Internecie dane osobowe 6 milionów ludzi:

nazwiska, numery dowodów, adresy pocztowe, e-maile i numery telefonów,

• Niemcy – koncern medialny Axel Springer – ujawniono 18 000 osobistych danych klientów z Hamburga i obszaru Berlina składających

ogłoszenia prasowe: nazwiska, imiona, adresy, numery telefonów komórkowych, dane kont, nawet stan cywilny.

OBRONA

64

HAKIN9 6/2009

ELEKTRONICZNE PRZETWARZANIE DANYCH OSOBOWYCH

65

HAKIN9

6/2009

zasady przyznawania identyfikatorów

użytkownikom systemu informatycznego,

jak również zasady nadawania lub

modyfikacji uprawnień użytkownika do

zasobów systemu informatycznego.

Uprawnienia w systemie informatycznym

nadaje użytkownikom administrator

systemu na podstawie upoważnienia

do przetwarzania danych osobowych,

w którym to osoba upoważniona przez

administratora danych określa zakres

upoważnienia użytkownika systemu

do przetwarzania danych osobowych

w systemie informatycznym, takich

jak: zbieranie danych, wprowadzanie

danych do zbioru, przeglądanie danych,

modyfikowanie danych, usuwanie

danych, wydruk danych, tworzenie

kopii zapasowych, odtwarzanie

zbioru danych z kopii, przesyłanie

danych, udostępnianie danych

czy administrowanie systemem

informatycznym.

W instrukcji należy wskazać osoby

odpowiedzialne za realizację ww.

czynności.

Uwierzytelnienie

w systemie informatycznym

Najczęściej uwierzytelnianie w systemie

informatycznym odbywa się w oparciu o

identyfikator (login) i hasło. W przypadku

zastosowania innych niż identyfikator

i hasło metod weryfikacji tożsamości

użytkownika, np. kart mikroprocesorowych

czy też metod biometrycznych w

instrukcji, należy określić zasady ich

stosowania.

W tym punkcie instrukcji należy

przedstawić zasady, tryb przydzielania

i zmiany hasła oraz wymagania

jakościowe odnośnie hasła (złożoność

hasła oraz jego długość). Powinny zostać

również wskazane osoby odpowiedzialne

za przydział haseł.

Należy przestrzegać zasady

poufności haseł. Użytkownik po

pierwszym zalogowaniu się do systemu

informatycznego powinien dokonać

zmiany hasła dostępu.

System informatyczny powinien

wymuszać okresową zmianę haseł

(nie rzadziej niż co 30 dni). Hasła w

zależności od poziomu bezpieczeństwa

powinny składać się z co najmniej 6

znaków dla poziomu podstawowego

lub 8 znaków (małe i wielkie litery

oraz cyfry lub znaki specjalne) dla

poziomu podwyższonego i wysokiego.

Hasła w systemie informatycznym

powinny być przechowywane w postaci

zaszyfrowanej. W instrukcji należy

określić miejsce przechowywania

haseł administratorów systemów

informatycznych oraz sposób

odnotowywania ich awaryjnego użycia.

Procedury

związane z pracą w systemie

W tym punkcie instrukcji należy określić

czynności, jakie ma wykonać użytkownik

systemu informatycznego w celu

uruchamiania systemu informatycznego,

a w szczególności zasady postępowania

podczas uwierzytelniania się (logowania

się do systemu). Należy również określić

metody postępowania w sytuacji

tymczasowego zaprzestania pracy w

systemie, np. w przypadku opuszczenia

miejsca pracy lub w okolicznościach,

kiedy wgląd w dane wyświetlane

na monitorze może mieć osoba

nieuprawniona.

Instrukcja powinna określać również

zasady zakończenia pracy w systemie,

wylogowania się użytkownika z systemu

informatycznego przed wyłączeniem

stacji roboczej.

Tworzenie kopii zapasowych

Zapewnienie dostępności danych

osobowych wymaga sporządzania

kopii zapasowych. Przy czym należy

Podstawowe pojęcia związane z przetwarzaniem danych osobowych

• dane osobowe – wszelkie informacje dotyczące zidentyfikowanej lub możliwej do zidentyfikowania osoby fizycznej,

• administrator danych – organ, jednostka organizacyjna, podmiot lub osoba decydująca o celach i środkach przetwarzania danych

osobowych,

• administrator bezpieczeństwa informacji – osoba nadzorująca przestrzeganie zasad ochrony danych osobowych,

• zbiór danych – każdy posiadający strukturę zestaw danych o charakterze osobowym, dostępny według określonych kryteriów, niezależnie od

tego, czy zestaw ten jest rozproszony lub podzielony funkcjonalnie,

• przetwarzanie danych – jakiekolwiek operacje wykonywane na danych osobowych, takie jak: zbieranie, utrwalanie, przechowywanie,

opracowywanie, zmienianie, udostępnianie i usuwanie, a zwłaszcza te, które wykonuje się w systemach informatycznych,

• system informatyczny – zespół współpracujących ze sobą urządzeń, programów, procedur przetwarzania informacji i narzędzi programowych

zastosowanych w celu przetwarzania danych,

• zabezpieczenie danych w systemie informatycznym – wdrożenie i eksploatacja stosownych środków technicznych i organizacyjnych

zapewniających ochronę danych przed ich nieuprawnionym przetwarzaniem,

• hasło – ciąg znaków literowych, cyfrowych lub innych znany jedynie osobie uprawnionej do pracy w systemie informatycznym,

• identyfikator użytkownika – ciąg znaków literowych, cyfrowych lub innych jednoznacznie identyfikujących osobę upoważnioną do przetwarzania

danych osobowych w systemie informatycznym,

• uwierzytelnianie – działanie, którego celem jest weryfikacja deklarowanej tożsamości podmiotu,

• poufność danych – właściwość zapewniająca, że dane nie są udostępniane nieupoważnionym podmiotom,

• rozliczalność – właściwość zapewniająca, że działania podmiotu mogą być przypisane w sposób jednoznaczny tylko temu podmiotowi,

• integralność danych – właściwość zapewniająca, że dane osobowe nie zostały zmienione lub zniszczone w sposób nieautoryzowany,

• usuwanie danych – zniszczenie danych osobowych lub taka ich modyfikacja, która nie pozwoli na ustalenie tożsamości osoby, której dane

dotyczą,

• raport – przygotowane przez system informatyczny zestawienia zakresu i treści przetwarzanych danych,

• teletransmisja – przesyłanie informacji za pośrednictwem sieci telekomunikacyjnej,

• sieć publiczna – publiczna sieć telekomunikacyjna wykorzystywana głównie do świadczenia publicznie dostępnych usług telekomunikacyjnych.

OBRONA

66

HAKIN9 6/2009

wykonywać nie tylko kopie zapasowe

zbiorów danych, ale również kopie

zapasowe programów służących do ich

przetwarzania.

Procedury opisane w instrukcji

powinny określać metody (kopia

przyrostowa, kopia całościowa)

i częstotliwość tworzenia kopii

zapasowych danych oraz kopii

zapasowych systemu informatycznego

używanego do ich przetwarzania. W

tym punkcie instrukcji należy również

określić zasady likwidacji nośników

zawierających dane osobowe.

Wymogi wynikające z załącznika

do rozporządzenia nakazują trwałe

usunięcie danych osobowych,

a w przypadku, gdy nie jest to możliwe,

należy uszkodzić nośnik danych w

sposób uniemożliwiający odczyt danych,

np. poprzez fizyczne zniszczenie nośnika.

W praktyce do usuwania danych

osobowych używa się specjalizowanego

oprogramowania, które nadpisuje

kilkadziesiąt razy danymi losowymi

dane przeznaczone do usunięcia,

lub specjalnego urządzenia, tzw.

demagnetyzera, który niszczy dane

za pomocą potężnego impulsu

elektromagnetycznego.

Przechowywanie

nośników informacji

W tym punkcie instrukcji należy określić

sposób, miejsce i czas przechowywania

wszelkiego rodzaju nośników danych

(dyskietki, płyty CD/DVD, taśmy

magnetyczne, taśmy do streamerów)

zawierających dane osobowe.

Zgodnie z wymogami określonymi w

załączniku do rozporządzenia, kopie

zapasowe należy przechowywać w

miejscach zabezpieczających je przed

nieuprawnionym przejęciem, modyfikacją,

uszkodzeniem lub zniszczeniem, oraz

bezzwłocznie usuwać po ustaniu ich

użyteczności.

Praktyka wskazuje, że pomieszczenia

do przechowywania kopii zapasowych

powinny być jak najbardziej odległe

w pionie i poziomie od miejsca ich

wytworzenia. Najlepiej przechowywać

nośniki danych w specjalnych

urządzeniach do przechowywania danych,

które charakteryzują się określoną klasą

odporności na włamanie, a ponadto

odpornością na zalanie i odpornością

ogniową.

W przypadku przechowywania kopii

zapasowych w sejfie bankowym, należy

określić procedury ich przekazywania

pracownikom banku oraz zabezpieczyć je

podczas transportu przed dostępem osób

nieuprawnionych.

Ochrona

przed szkodliwym

oprogramowaniem

W tym punkcie instrukcji należy

opisać profilaktykę w zakresie

ochrony systemu informatycznego

przed działalnością oprogramowania

szkodliwego. Niezależnie od profilaktyki,

procedura powinna określać

oprogramowanie antywirusowe, jakie

zostało zainstalowane, oraz metody i

częstotliwość aktualizacji baz sygnatur

wirusów.

Wskazać należy również osoby

odpowiedzialne za zarządzanie

oprogramowaniem antywirusowym.

Użytkownicy systemu powinni zostać

przeszkoleni odnośnie sposobu

postępowania w przypadku wykrycia

szkodliwego oprogramowania w systemie

informatycznym.

Udostępnianie

danych osobowych

System informatyczny wykorzystywany

do przetwarzania danych osobowych

powinien posiadać funkcjonalność

zapewniającą odnotowanie informacji

o udostępnieniach danych osobowych

odbiorcom danych. Rejestracji powinny

podlegać wówczas następujące

informacje: komu, kiedy i w jakim

zakresie dane osobowe zostały

udostępnione, chyba że system

informatyczny używany jest do

przetwarzania danych zawartych w

zbiorach jawnych.

W przypadku, gdy administrator

danych przetwarza dane osobowe

w więcej niż jednym systemie

informatycznym, wówczas należy

zapewnić odnotowywanie informacji o

udostępnieniu w każdym z nich. Jeżeli

systemy te korzystają z tej samej bazy

danych, wówczas wystarczy odnotowanie

informacji o udostępnieniu w jednym z

nich.

Przeglądy

i konserwacje systemów

W tym punkcie instrukcji należy określić

cel, zakres, częstotliwość oraz procedury

wykonywania przeglądów i konserwacji

systemu informatycznego. W procedurach

tych należy wskazać podmioty i osoby

uprawnione do dokonywania przeglądów

i konserwacji systemu informatycznego.

W przypadku zlecania tych czynności na

zewnątrz, instrukcja powinna określać

zasady nadzorowania tych prac przez

administratora danych.

Podstawy prawne

• Ustawa z dnia 29 sierpnia 1997 roku o ochronie danych osobowych (tj. Dz.U. z 2002 r. Nr 101, poz. 926, z późn. zm.),

• Rozporządzenie Ministra Spraw Wewnętrznych i Administracji z dnia 29 kwietnia 2004 r. w sprawie dokumentacji przetwarzania danych

osobowych oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do

przetwarzania danych osobowych (Dz. U. z 2004 r. Nr 100, poz. 1024),

• Rozporządzenie Ministra Spraw Wewnętrznych i Administracji z dnia 29 kwietnia 2004 r. w sprawie wzoru zgłoszenia zbioru do rejestracji

Generalnemu Inspektorowi Ochrony Danych Osobowych (Dz.U. z 2004 r. Nr 100, poz. 1025),

• Zalecenia Generalnego Inspektora Ochrony Danych Osobowych:

• wskazówki dotyczące sposobu opracowania instrukcji zarządzania systemem informatycznym służącym do przetwarzania danych

osobowych, ze szczególnym uwzględnieniem wymogów bezpieczeństwa informacji,

• wymagania dotyczące struktur baz danych osobowych oraz funkcjonalności zarządzających nimi aplikacji,

• ABC bezpieczeństwa danych osobowych przetwarzanych przy użyciu systemów informatycznych.

ELEKTRONICZNE PRZETWARZANIE DANYCH OSOBOWYCH

67

HAKIN9

6/2009

W przypadku przekazywania

do naprawy nośników informacji

zawierających dane osobowe, należy

określić sposób usuwania danych

osobowych z tych nośników, przed

ich przekazaniem. W przypadku

naprawy sprzętu komputerowego,

należy przestrzegać wymogów

nakazujących, aby urządzenia,

dyski lub inne elektroniczne nośniki

informacji zawierające dane osobowe,

przeznaczone do naprawy, pozbawiać

wcześniej zapisu tych danych w sposób

uniemożliwiający ich odzyskanie, bądź

też naprawiać je pod nadzorem osoby

upoważnionej przez administratora

danych.

Odpowiedzialność

za ochronę danych

osobowych

Przepisy ustawy o ochronie danych

osobowych przewidują 3 rodzaje

odpowiedzialności za naruszenie

obowiązku zabezpieczenia danych:

odpowiedzialność pracowniczą (art. 17

ust. 2), odpowiedzialność administracyjną

(art. 18 ust. 1) oraz odpowiedzialność

karną (art. 52).

Odpowiedzialność pracownicza

ma miejsce wtedy, gdy w wyniki kontroli

inspektor GIODO (Generalny Inspektor

Ochrony Danych Osobowych) ustali, że

dopuszczono się uchybień w zakresie

zabezpieczenia danych.

Może on wówczas zwrócić się do

administratora danych z żądaniem

wszczęcia przeciwko osobie

winnej naruszenia postępowania

dyscyplinarnego lub innego

przewidzianego prawem, oraz

poinformowania go o podjętych

działaniach. Pracodawca nie jest jednak

związany wnioskiem inspektora GIODO.

Odpowiedzialność administracyjna

ma miejsce wtedy, gdy GIODO z urzędu

lub na wniosek osoby zainteresowanej,

w drodze decyzji administracyjnej

nakaże przywrócenie stanu zgodnego

z prawem, w szczególności: usunięcia

uchybień, uzupełnienia, uaktualnienia,

sprostowania, udostępnienia lub

nieudostępnienia danych osobowych,

zastosowania dodatkowych środków

zabezpieczających dane osobowe,

wstrzymania przekazywania danych

osobowych do państwa trzeciego,

zabezpieczenia danych lub przekazania

ich innym podmiotom, usunięcia danych

osobowych.

Odpowiedzialność karna ma

miejsce wtedy, gdy administrator

danych narusza (nawet nieumyślnie)

obowiązek zabezpieczenia danych

osobowych przed ich zabraniem przez

osobę nieuprawniona, uszkodzeniem lub

zniszczeniem.

Podlega on wówczas grzywnie, karze

ograniczenia wolności albo pozbawienia

wolności do roku.

Warto o tym pamiętać, gdy

przetwarzamy dane osobowe, kandydatów

do pracy, pracowników czy też naszych

klientów (osób fizycznych).

Podsumowanie

Przepisy prawa określają minimalne

wymagania związane z elektronicznym

przetwarzaniem danych osobowych.

Administrator danych może dodatkowo

zastosować inne środki ochrony w

celu zapewnienia bezpieczeństwa

przetwarzania danych osobowych niż

to wynika z wymagań określonych w

ustawie i rozporządzeniu MSWiA. Oprócz

nich, należy uwzględnić zalecenia

Generalnego Inspektora Ochrony Danych

Osobowych w tym zakresie oraz polskie

normy dotyczące bezpieczeństwa

informacji, które stanowią źródło tzw.

dobrych praktyk, a w szczególności:

PN-ISO/IEC 17799: 2007 Technika

informatyczna, Techniki bezpieczeństwa,

Praktyczne zasady zarządzania

bezpieczeństwem informacji i PN-ISO/IEC

27001: 2007 Technika informatyczna,

Techniki bezpieczeństwa, Systemy

zarządzania bezpieczeństwem informacji,

Wymagania.

Andrzej Guzik

Audytor systemu zarządzania bezpieczeństwem

informacji i systemu zarządzania jakością, ekspert

w zakresie ochrony informacji prawnie chronionych,

redaktor portalu www.ochronainformacji.pl

Kontakt z autorem: a.guzik@ochronainformacji.pl

R

E

K

L

A

M

A

Wyszukiwarka

Podobne podstrony:

upowaznienie-do-przetwarzania-danych-osobowych, Prawo Pracy, Druki

Wzor-upowaznienia-do-przetwarzania-danych-osobowych, Prawo Pracy, Druki

Upoważnienie do przetwarzania danych osobowych

ABC zasad bezpieczenstwa przetwarzania danych osobowych przy uzyciu systemow

ABC zasad kontroli przetwarzania danych osobowych

oświadczenie z klauzulą o wyrażeniu zgody na przetwarzanie danych osobowych, Dokumenty rekrutacyjne

rozporządzenie w sprawie dokumentacji przetwarzania danych osobowych, Przedsiębiorczość UŚ, dokument

zgoda na przetwarzanie danych osobowych, Księgozbiór, Studia, Pozostałe

NOM - Oświadczenie MRR przetwarzanie danych osobowych (Zalacznik 3), rekrutacja

Oswiadczenie zgoda na przetwarzanie danych osobowych RPO, Przegrane 2012, Rok 2012, mail 01.08 Brato

Oświadczenie o wyrazeniu zgody na przetwarzanie danych osobowych

Oświadczenie o wyrażeniu zgody na przetwarzanie danych osobowych 092013, Kulturoznawstwo, III Semest

upowaznienie-do-przetwarzania-danych-osobowych, Prawo Pracy, Druki

Zgoda na przetwarzanie danych osobowych

Prawidłowe przetwarzanie danych osobowych w projekcie unijnym

informacja o przetwarzaniu danych osobowych malzonek Bank Handlowy w Warszawie

Wzor 8 Zgoda na przebywanie w obszarze przetwarzania danych osobowych

więcej podobnych podstron