„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

MINISTERSTWO EDUKACJI

NARODOWEJ

Jakub Piwowarczyk

Montowanie sprzętu komputerowego i instalowanie

oprogramowania medycznego 322[18].Z4.01

Poradnik dla nauczyciela

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy

Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

1

Recenzenci:

dr inż. Krystian Rudzki

prof. dr hab. med. Piotr Lass

Opracowanie redakcyjne:

mgr inż. Beata Organ

Konsultacja:

mgr inż. Gabriela Poloczek

Poradnik stanowi obudowę dydaktyczn

ą

programu jednostki modułowej 322[18].Z4.01,

„Montowanie sprz

ę

tu komputerowego i instalowanie oprogramowania medycznego”,

zawartego w modułowym programie nauczania dla zawodu technik elektroniki medycznej.

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy, Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

2

SPIS TREŚCI

1. Wprowadzenie

3

2. Wymagania wstępne

5

3. Cele kształcenie

6

4. Przykładowe scenariusze zajęć

7

5. Ćwiczenia

15

5.1. Budowa i zasada działania systemu komputerowego

15

5.1.1. Ćwiczenia

15

5.2. Podstawowe wiadomości z zakresu sieci komputerowych

18

5.2.1. Ćwiczenia

18

5.3. Instalowanie oraz eksploatacja systemu operacyjnego Windows

21

5.3.1. Ćwiczenia

21

5.4. Bezpieczeństwo systemów operacyjnych

23

5.5.1. Ćwiczenia

23

6. Ewaluacja osiągnięć uczniów

25

7. Literatura

39

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

3

1. WPROWADZENIE

Przekazujemy Państwu poradnik dla nauczyciela, który będzie pomocny w prowadzeniu

zajęć dydaktycznych w szkole zawodowej kształcącej w zawodzie Technik elektroniki

medycznej.

W poradniku zamieszczono:

−

wymagania wstępne, które określają, jakie wiadomości powinien posiadać uczeń przed

przystąpieniem do nauki w wybranym zawodzie,

−

cele kształcenia, czyli wykaz umiejętności, jakie uczeń ukształtuje podczas pracy

z poradnikiem,

−

przykładowe scenariusze zajęć, w których nakreślono sposób przeprowadzenia zajęć

w modułowym systemie kształcenia,

−

propozycje ćwiczeń, które mają na celu wykształcenie u uczniów umiejętności

praktycznych,

−

przykładowe zestawy zadań testowych,

−

wykaz literatury, z jakiej uczniowie mogą korzystać podczas nauki.

Wskazane jest, aby zajęcia dydaktyczne były prowadzone różnymi metodami

aktywizującymi, ze szczególnym uwzględnieniem:

−

wykonywania ćwiczeń laboratoryjnych,

−

samokształcenia kierowanego,

−

metody tekstu przewodniego,

−

dyskusji dydaktycznej,

−

wykładu konwersatoryjnego.

Forma organizacyjna pracy uczniów może również być zróżnicowana, począwszy od

samodzielnej pracy jednolitej lub zróżnicowanej, przez grupową jednolitą i zróżnicowaną, do

pracy jednolitej w większym zespole uczniowskim.

W celu przeprowadzenia sprawdzianu wiadomości i umiejętności ucznia, nauczyciel

może posłużyć się zestawami zadań testowych, które są zamieszczone w rozdziale

6 „Ewaluacja osiągnięć uczniów”.

W tym rozdziale podano również:

−

klucz odpowiedzi,

−

instrukcję dla nauczyciela,

−

instrukcję dla ucznia,

−

przykładową kartę odpowiedzi.

Podstawowym celem realizacji programu jednostki modułowej jest kształtowanie

umiejętności zestawiania konfiguracji sprzętu komputerowego dla określonych zadań oraz

monitorowania pracy sprzętu komputerowego. Umiejętności te są niezbędne do wykonywania

podstawowych zadań w dziedzinie informatyki medycznej i obsługi sprzętu komputerowego.

Szczególnie trudne do opanowania przez uczniów są umiejętności zabezpieczania pracy

komputerów przed wirusami i awariami oraz usuwanie skutków ataków hakerskich. Podczas

realizacji programu jednostki modułowej szczególną uwagę należy zwrócić na umiejętność

montowania i uruchomiania zestawów komputerowych oraz instalowania programów

i usuwania awarii sprzętu komputerowego.

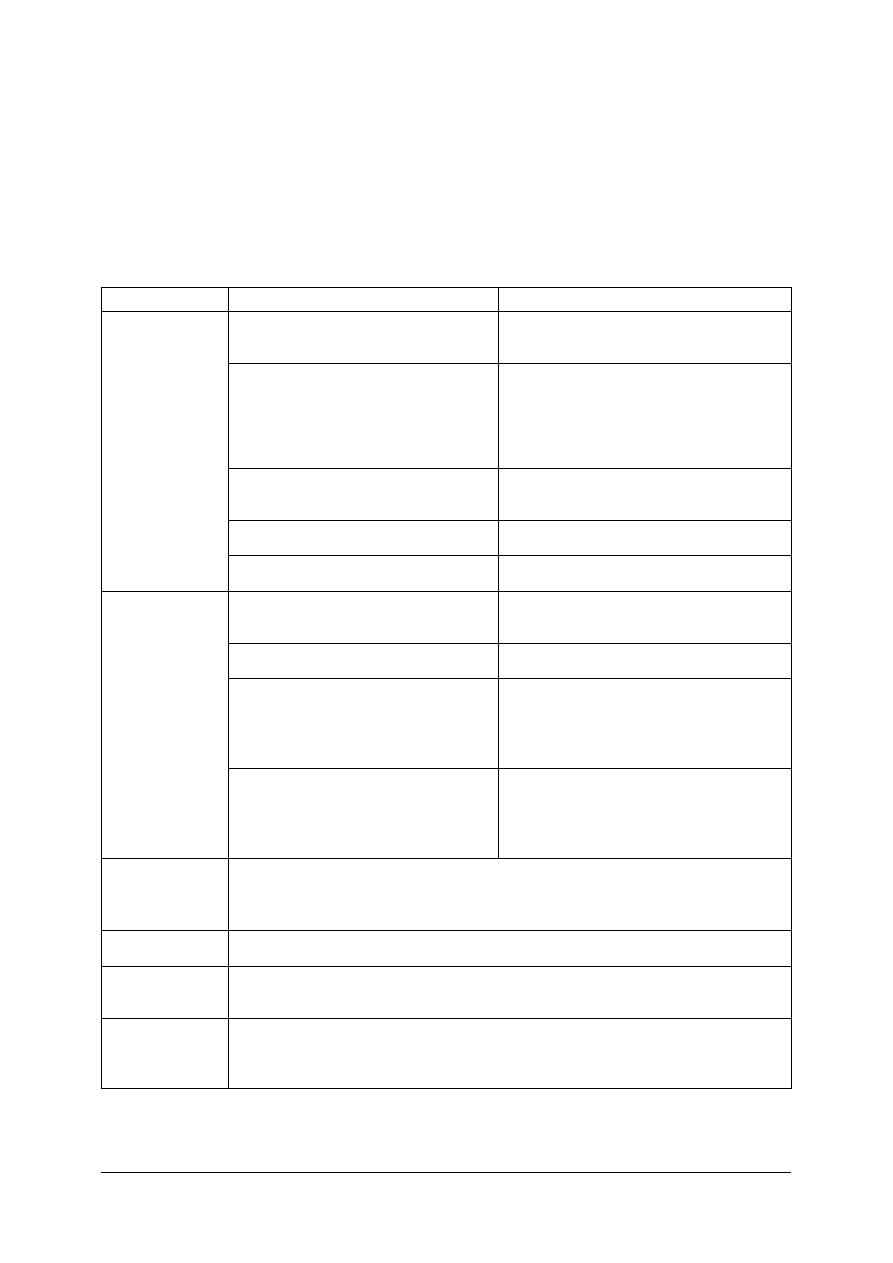

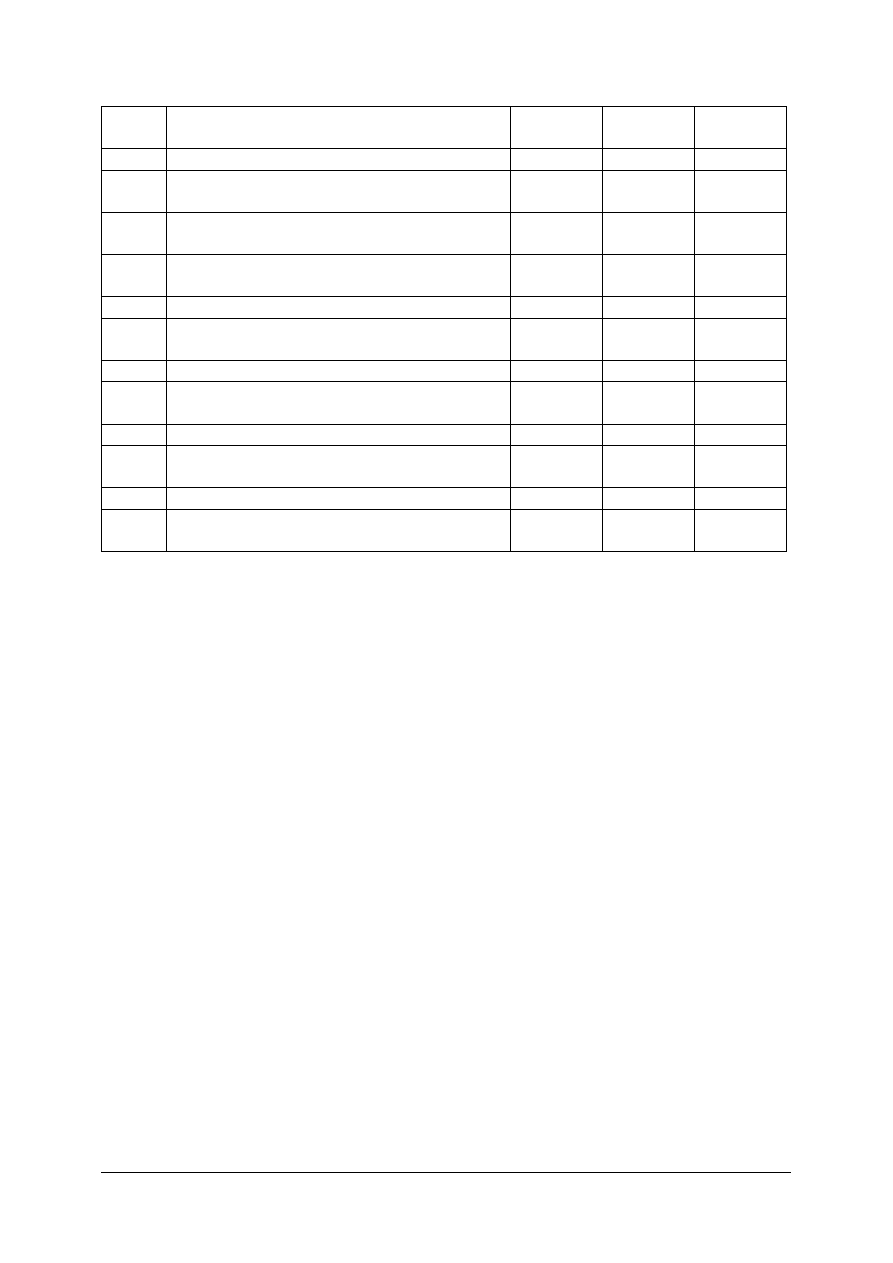

Poniżej został przedstawiony diagram powiązań pomiędzy pokrewnymi jednostkami

wraz z ich opisami. Dzięki temu będzie można sprawdzić, czy uczniowie dysponują już

dostateczną wiedzą by móc rozpocząć pracę z jednostką modułową „Montowanie sprzętu

komputerowego i instalowanie oprogramowania medycznego”. Jeśli wiadomości uczniów

z poprzednich jednostek modułowych byłyby jedynie fragmentaryczne to omawiany tu

materiał może być dla nich zbyt trudny.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

4

Schemat układu jednostek modułowych

322[18].Z4.01

Montowanie sprzętu

komputerowego

i instalowanie oprogramowania

medycznego

322[18].Z4

Informatyka

medyczna

322[18].Z4.02

Obsługiwanie baz danych

medycznych i pomocniczego

oprogramowania medycznego

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

5

2. WYMAGANIA WSTĘPNE

Przystępując do realizacji programu jednostki modułowej uczeń powinien umieć:

−

stosować przepisy bezpieczeństwa i higieny pracy przy wykonywaniu czynności

związanych z podłączaniem urządzeń peryferyjnych komputera,

−

posługiwać się dokumentacją techniczną przygotowaną w języku polskim lub angielskim,

−

wykonywać elementarne czynności w systemie operacyjnym tj. tworzenie katalogów,

usuwanie katalogów, tworzenie plików, edytowanie plików tekstowych, uruchamianie

programów instalacyjnych, kopiowanie plików lub katalogów,

−

posługiwać się typową przeglądarką www tj. Internet Explorer,

−

umieć przeszukiwać zasoby Internetu i pobierać potrzebne pliki.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

6

3. CELE KSZTAŁCENIA

W wyniku realizacji programu jednostki modułowej uczeń powinien umieć:

−

zmontować zestaw komputerowy z poszczególnych elementów,

−

dobrać prawidłowo podzespoły o różnych parametrach pracy,

−

określić rolę poszczególnych bloków funkcyjnych systemu mikroprocesorowego,

−

sklasyfikować mikroprocesory ze względu na ich budowę i zastosowanie,

−

określić podstawowe sposoby przesyłania informacji,

−

ocenić prawidłowość funkcjonowania systemu komputerowego,

−

rozpoznać błędy w funkcjonowaniu systemu komputerowego,

−

zastosować zasady łączenia i współpracy komputerów,

−

scharakteryzować zasady funkcjonowania sieci komputerowej,

−

zainstalować i wykorzystać oprogramowanie antywirusowe i zabezpieczające przed

nieuprawnioną ingerencją,

−

zainstalować i wykorzystać oprogramowanie umożliwiające bezpieczne korzystanie

z Internetu,

−

zastosować zasady zgodnego z prawem korzystania z oprogramowania komputerowego.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

7

4. PRZYKŁADOWE SCENARIUSZE ZAJĘĆ

Scenariusz zajęć 1

Osoba prowadząca: …………………………………….…………..........

Modułowy program nauczania:

Technik elektroniki medycznej 322[18]

Moduł:

Informatyka medyczna 322[18].Z4

Jednostka modułowa:

Montowanie sprzętu komputerowego i instalowanie

oprogramowania medycznego 322[18].Z4.01

Temat: Montowanie zestawu komputerowego z poszczególnych części.

Cel ogólny: Nabycie umiejętności praktycznych z zakresu montowania sprzętu

komputerowego.

Po zakończeniu zajęć edukacyjnych uczeń powinien umieć:

−

zestawić

niezbędne

podzespoły

do

prawidłowego

funkcjonowania

sprzętu

komputerowego,

−

zastosować dokumentacje techniczne,

−

przestrzegać zasad bezpieczeństwa i higieny pracy podczas montażu sprzętu

komputerowego,

−

zamontować poszczególne podzespoły komputera,

−

skonfigurować poszczególne podzespoły komputera.

W czasie zajęć będą kształtowane następujące umiejętności ponadzawodowe:

−

organizowania i planowania pracy,

−

pracy w zespole,

−

oceny pracy zespołu.

Metody nauczania:

−

metoda przewodniego tekstu.

Środki dydaktyczne:

−

zestaw potrzebnych narzędzi,

−

zestaw różnych podzespołów komputerowych,

−

obudowa komputera,

−

poradniki i książki.

Formy organizacyjne pracy uczniów:

−

praca w grupach 2–3 osobowych.

Czas trwania zajęć:

−

90 min.

Uczestnicy:

−

uczniowie dwuletniej lub jednorocznej szkoły policealnej, kształcącej w zawodzie

technik elektroniki medycznej.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

8

Przebieg zajęć

Zadanie dla ucznia:

Dokonaj samodzielnego montażu zestawu komputerowego z dostępnych podzespołów.

Postępuj zgodnie z opisem w podrozdziale „Montowanie zestawu komputerowego” poradnika

dla ucznia. Zapoznaj się także z literaturą wskazaną przez nauczyciela.

Faza wstępna:

1. Sprawy organizacyjne.

2. Nawiązanie do tematu, omówienie celów zajęć.

3. Zaznajomienie uczniów z pracą metodą przewodniego tekstu.

4. Podział uczniów na zespoły.

5. Zorganizowanie stanowiska pracy do wykonania ćwiczenia.

Faza właściwa: praca metodą przewodniego tekstu – fazy 1–5

Faza

Przykłady pytań

Oczekiwane odpowiedzi

W jakie najważniejsze podzespoły

wyposażony jest komputer?

płyta główna, procesor, radiator, wentylator,

pamięci RAM, dyski twarde, napędy

obsługujące płyty optyczne, stacje dyskietek,

karta graficzna, karta dźwiękowa, karta

sieciowa, modem

Jakie funkcje spełnia płyta główna?

Umożliwia komunikację wszystkich

podzespołów i modułów komputera

Do czego służy procesor?

Procesor stanowi centralny element

komputera, który steruje pracą wszystkich jego

podzespołów, a w szczególności pobiera,

dekoduje i wykonuje kolejne rozkazy zawarte

w programie.

1. Informacje

Do czego służy pamięć operacyjna?

Pamięć operacyjna służy do przechowywania

programów i danych, które są niezbędne do

bieżącego przetwarzania.

Jakie podstawowe narzędzia powinny się

znaleźć na stanowisku monterskim?

Dwa śrubokręty: średnich rozmiarów

krzyżakowy i płaski, kombinerki

W jaki sposób ochronić podzespoły

wrażliwe na ładunki elektrostatyczne?

Uziemić stanowisko robocze, tzn. podłączyć je

do uziemionego a jednocześnie

przewodzącego prąd przedmiotu (np.

kaloryfera)

Na jaką wielkość elektryczną należy

zwrócić szczególną uwagę podczas

analizowania dokumentacji technicznych?

Napięcie zasilania poszczególnych

podzespołów

2. Planowanie

W jakich momentach montażu sprzętu

komputerowego należy zachować

szczególną ostrożność?

Montaż płyty głównej, montaż CPU,

konfiguracja płyty głównej, konfiguracja

BIOS.

3. Ustalanie

−

Uczniowie pracując w grupach, proponują kolejność czynności, jakie będą musieli

zrealizować podczas montażu sprzętu komputerowego.

−

Uczniowie konsultują z nauczycielem plan działań i prezentują uzyskane do tej pory

informacje.

4. Wykonanie

Uczniowie postępują według ustalonego wcześniej planu, konsultując trudniejsze czynności

montażu sprzętu komputerowego z nauczycielem.

5. Sprawdzenie

Sprawdzenie, czy uczniowie zainstalowali wszystkie podzespoły, czy podzespoły

podłączono poprawnie, czy w konfiguracji płyty głównej nie ma żadnych błędów.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

9

6. Analiza

końcowa

Uczniowie wraz z nauczycielem ustalają, które etapy rozwiązania zadania sprawiły im

trudności. Nauczyciel powinien podsumować całe ćwiczenie, wskazać, jakie ważne

umiejętności zostały przyswojone, jakie wystąpiły nieprawidłowości i jak ich unikać

w przyszłości.

Sposób uzyskania informacji zwrotnej od ucznia po zakończonych zajęciach:

Anonimowe ankiety dotyczące oceny zajęć i trudności podczas realizowania zadania.

Praca domowa

Wykonać raport z przeprowadzonych zajęć praktycznych. Powinien on zawierać: cel

pracy, szczegółowy opis problemu, który był rozwiązywany, opis kolejnych czynności, jakie

wykonano oraz uwagi i wnioski końcowe.

Uzupełniające źródła informacji:

MacRae K.: Złóż własny komputer. Helion, Gliwice 2005.

MacRae K.: Rozbudowa komputerów PC. Helion, Gliwice 2005.

Rydzewski A., Sacha K.: Mikrokomputer – elementy, budowa, działanie. NOT–SIGMA,

Warszawa 1986.

Internet.

ZAŁĄCZNIKI DO SCENARIUSZA:

Załącznik A – Instrukcja pracy dla uczniów metodą przewodniego tekstu

W jaki sposób będziecie pracować na zajęciach?

Otrzymaliście od nauczyciela problem do rozwiązania (załącznik B), nad którym

zastanowicie się wspólnie. Będziecie pracować metodą przewodniego tekstu składającą się

z sześciu faz.

W pierwszej fazie pracy „Informacje wstępne”, a także w drugiej fazie „Planowanie”,

pomogą Wam pytania prowadzące (załącznik C i załącznik D). Odpowiedzi na te pytania

opracujecie pisemnie, jeśli będziecie mieć wątpliwości, nauczyciel udzieli Wam pomocy.

W fazie „Ustalenia” zaproponujecie kolejność czynności, jakie będziecie wykonywać

podczas montowania sprzętu komputerowego. Ponadto sprawdźcie, czy stanowisko jest

przygotowane do pracy i czy posiadacie już wszystkie potrzebne pomoce. Na zakończenie

tego punktu zajęć skonsultujcie swój plan działania z nauczycielem i zaprezentujcie uzyskane

do tej pory informacje.

W fazie „Wykonanie” przystąpcie do wykonywania ćwiczenia, według ustalonego

wcześniej planu.

W fazie „Sprawdzenie” sprawdźcie ostatecznie, czy zostały zamontowane wszystkie

podzespoły, czy podzespoły podłączono poprawnie, czy w konfiguracji płyty głównej nie ma

ż

adnych błędów.

W ostatniej fazie „Analiza końcowa” zastanowicie się nad całym procesem

rozwiązywania przez Wasz zespół problemu i wskażecie, które etapy pracy nad rozwiązaniem

zadania sprawiały Wam trudności i jakie były tego przyczyny.

Załącznik B – Zadanie dla zespołów uczniowskich.

Zadanie:

Dokonaj samodzielnego montażu zestawu komputerowego z dostępnych podzespołów.

Postępuj zgodnie z opisem w podrozdziale „Montowanie zestawu komputerowego” poradnika

dla ucznia. Zapoznaj się także z literaturą wskazaną przez nauczyciela.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

10

Załącznik C – Pytania prowadzące do fazy I – Informacje wstępne.

1. W jakie najważniejsze podzespoły wyposażony jest komputer?

2. Jakie funkcje spełnia płyta główna?

3. Do czego służy procesor?

4. Do czego służy pamięć operacyjna?

Załącznik D – Pytania prowadzące do fazy II – Planowanie.

1. Jakie podstawowe narzędzia powinny się znaleźć na stanowisku monterskim?

2. W jaki sposób ochronić podzespoły wrażliwe na ładunki elektrostatyczne?

3. Na jaką wielkość elektryczną należy zwrócić szczególną uwagę podczas analizowania

dokumentacji technicznych?

4. W jakich momentach montażu sprzętu komputerowego należy zachować szczególną

ostrożność?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

11

Scenariusz zajęć 2

Osoba prowadząca: …………………………………….…………..........

Modułowy program nauczania:

Technik elektroniki medycznej 322[18]

Moduł:

Informatyka medyczna 322[18].Z4

Jednostka modułowa:

Montowanie sprzętu komputerowego i instalowanie

oprogramowania medycznego 322[18].Z4.01

Temat: Bezpieczeństwo systemu operacyjnego Windows.

Cel ogólny: umiejętność instalowania oraz konfiguracja wybranych programów:

antywirusowego i firewall’a.

Po zakończeniu zajęć edukacyjnych uczeń powinien umieć:

−

zainstalować wybrane programy: antywirusowy i firewall,

−

skonfigurować program antywirusowy, w taki sposób, aby nie obciążał on nadmiernie

systemu operacyjnego Windows,

−

dodać odpowiednie reguły filtrowania w programie typu firewall.

W czasie zajęć będą kształtowane następujące umiejętności ponadzawodowe:

−

organizowania i planowania pracy,

−

pracy w zespole,

−

oceny pracy zespołu.

Metody nauczania:

−

metoda przewodniego tekstu.

Środki dydaktyczne:

−

komputer klasy PC z dostępem do Internetu,

−

materiały dydaktyczne.

Formy organizacyjne pracy uczniów:

−

praca w zespołach 2–3 osobowych.

Czas trwania zajęć:

−

90 min.

Uczestnicy:

−

uczniowie dwuletniej lub jednorocznej szkoły policealnej, kształcącej w zawodzie

technik elektroniki medycznej.

Zadanie dla ucznia:

Zainstaluj oraz odpowiednio skonfiguruj wybrane przez prowadzącego zajęcia programy:

antywirusowy i firewall.

Przebieg zajęć:

Zadanie dla ucznia:

Zainstaluj oraz odpowiednio skonfiguruj wybrane przez prowadzącego zajęcia programy:

antywirusowy i firewall.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

12

Faza wstępna:

1. Sprawy organizacyjne.

2. Nawiązanie do tematu, omówienie celów zajęć.

3. Zaznajomienie uczniów z pracą metodą przewodniego tekstu.

4. Podział uczniów na zespoły.

5. Zorganizowanie stanowiska pracy do wykonania ćwiczenia.

Faza właściwa: praca metodą przewodniego tekstu – fazy 1–5

Faza

Przykłady pytań

Oczekiwane odpowiedzi

Jakie korzyści wynikają

z posiadania programu antywirusowego?

Ochrona danych, sprzętu komputerowego,

prywatności, przed ingerencją „złośliwego

oprogramowania”

Jakie korzyści wynikają

z posiadania programu firewall?

Obrona przed atakami hakerskimi, które

zmierzają np. do przechwycenia haseł,

przechwycenia danych

użytkownika, wykorzystania

komputera nieświadomego użytkownika do

przeprowadzenia innego ataku hakerskiego.

Jakie znasz rodzaje wirusów

komputerowych?

Bomby logiczne, robaki, wirusy

polimorficzne, wirusy rezydentne, konie

trojańskie.

Jakie znasz rodzaje ataków hakerskich?

Sniffing, spoofing, skanowanie portów, atak

typu „man in the middle”

1. Informacje

W których protokołach informacje są

przesyłane jawnym tekstem?

http, telnet. ftp

Co należy zrobić przed rozpoczęciem

instalacji programu antywirusowego?

Zakończyć pracę innych programów oraz

odinstalować program antywirusowy (jeżeli

znajduje się już takowy).

Co należy wykonać po zainstalowaniu

programu antywirusowego?

Uaktualnić bazy danych o wirusach.

Co należy zrobić po zainstalowaniu

programu typu firewall?

Zapoznać się z dostępną dokumentacją danego

programu oraz wprowadzić nowe reguły

filtrowania pakietów dla aktualnie

uruchomionych usług.

2. Planowanie

Co można uczynić w celu zmniejszenia

zagrożenia atakami hakerskimi?

Wyłączyć usługę Telnet, wyłączyć inne

nieużywane usługi, używać trudnych i długich

haseł, zabezpieczyć hasłem opcje konfiguracji

programów antywirusowego i firewall’a

3. Ustalanie

−

Uczniowie pracując w grupach, proponują kolejność czynności, jakie będą musieli

wykonać podczas prób zabezpieczania systemu operacyjnego.

−

Uczniowie konsultują z nauczycielem plan działań i prezentują uzyskane do tej pory

informacje.

4. Wykonanie

Uczniowie zapoznają się z dokumentacjami programów antywirusowego i firewall,

następnie wykonują instalacje tych programów i konfigurują je.

5. Sprawdzenie

Sprawdzenie, czy monitor programu antywirusowego jest prawidłowo skonfigurowany, czy

wprowadzono reguły filtrowania dla wszystkich programów komunikujących się z

Internetem.

6. Analiza

końcowa

Uczniowie wraz z nauczycielem ustalają, które etapy rozwiązania zadania sprawiły im

trudności. Nauczyciel powinien podsumować całe ćwiczenie, wskazać, jakie ważne

umiejętności zostały przyswojone, jakie wystąpiły nieprawidłowości i jak ich unikać w

przyszłości

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

13

Sposób uzyskania informacji zwrotnej od ucznia po zakończonych zajęciach:

Anonimowe ankiety dotyczące oceny zajęć i trudności podczas realizowania zadania.

Praca domowa

Wykonać raport z przeprowadzonych zajęć praktycznych. Powinien on zawierać: cel

pracy, szczegółowy opis problemu, który był rozwiązywany, opis kolejnych czynności, jakie

wykonano oraz uwagi i wnioski końcowe.

Uzupełniające źródła informacji:

Birkholz Erik Pace: Bezpieczeństwo komputerów i sieci Microsoft, UNIX, Oracle: operacje

specjalne. Translator, Warszawa 2003.

Internet

ZAŁĄCZNIKI DO SCENARIUSZA:

Załącznik A – Instrukcja pracy dla uczniów metodą przewodniego tekstu.

W jaki sposób będziesz pracować na zajęciach?

Otrzymaliście od nauczyciela problem do rozwiązania (załącznik B), nad którym

zastanowicie się wspólnie. Będziecie pracować metodą przewodniego tekstu składającą się

z sześciu faz.

W pierwszej fazie pracy „Informacje wstępne”, a także w drugiej fazie „Planowanie”,

pomogą Wam pytania prowadzące (załącznik C i załącznik D). Odpowiedzi na te pytania

opracujecie pisemnie, jeśli będziecie mieć wątpliwości, nauczyciel udzieli Wam pomocy.

W fazie „Ustalenia” zaproponujecie kolejność czynności, jakie będziecie wykonywać

podczas instalacji oraz konfiguracji programów: antywirusowego i firewall. Ponadto

sprawdźcie, czy stanowisko jest przygotowane do pracy i czy posiadacie już wszystkie

potrzebne pomoce. Na zakończenie tego punktu zajęć skonsultujcie swój plan działania

z nauczycielem i zaprezentujcie uzyskane do tej pory informacje.

W fazie „Wykonanie” przystąpcie do wykonywania ćwiczenia, według ustalonego

wcześniej planu.

W fazie „Sprawdzenie” sprawdźcie, czy monitor programu antywirusowego jest

prawidłowo skonfigurowany, czy wprowadzono reguły filtrowania dla wszystkich

programów komunikujących się z Internetem.

W ostatniej fazie „Analiza końcowa” zastanowicie się nad całym procesem

rozwiązywania przez Wasz zespół problemu i wskażecie, które etapy pracy nad rozwiązaniem

zadania sprawiały Wam trudności i jakie były tego przyczyny.

Załącznik B – Zadania dla zespołów uczniowskich.

Zadanie:

Zainstaluj oraz odpowiednio skonfiguruj wybrane przez prowadzącego zajęcia programy:

antywirusowy i firewall.

Załącznik C – Pytania prowadzące do fazy I – Informacje wstępne.

1. Jakie korzyści wynikają z posiadania programu antywirusowego?

2. Jakie korzyści wynikają z posiadania programu firewall?

3. Jakie znasz rodzaje wirusów komputerowych?

4. Jakie znasz rodzaje ataków hakerskich?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

14

Załącznik D – Pytania prowadzące do fazy II – Planowanie.

1. Co należy zrobić przed rozpoczęciem instalacji programu antywirusowego?

2. Co należy wykonać po zainstalowaniu programu antywirusowego?

3. Co należy zrobić po zainstalowaniu programu typu firewall?

4. Co można uczynić w celu zmniejszenia zagrożenia atakami hakerskimi?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

15

5. ĆWICZENIA

5.1. Budowa i zasada działania systemu komputerowego

5.1.1. Ćwiczenia

Ćwiczenie 1

Dokonaj samodzielnego montażu zestawu komputerowego z dostępnych podzespołów.

Postępuj zgodnie z opisem w podrozdziale „Montowanie zestawu komputerowego”. Zapoznaj

się także z literaturą wskazaną przez nauczyciela.

Wskazówki do realizacji

Jest to jedno z najtrudniejszych ćwiczeń do wykonania w niniejszej jednostce modułowej.

Dlatego też autor proponuje, aby ćwiczenie to było poprzedzone krótkim wykładem na temat

zasad bezpieczeństwa, higieny pracy i sposobu przeprowadzenia montażu zestawu

komputerowego. Wykonanie całego ćwiczenia dobrze jest podzielić na poszczególne etapy.

Zadanie to mogą wykonywać dwie osoby. Przewidywany czas realizacji to 90 min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) zaplanować kolejne czynności podczas montażu sprzętu komputerowego i skonsultować

je z prowadzącym zajęcia,

2) zapoznać się z dostępnymi opracowaniami [6, 7, 8],

3) przystąpić do montażu sprzętu komputerowego.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne,

−

pokaz z objaśnieniem,

−

wykład konwersatoryjny.

Ś

rodki dydaktyczne:

−

zestaw narzędzi,

−

podzespoły komputera przeznaczone do montażu,

−

obudowa komputera.

Ćwiczenie 2

Sprawdź, w jakie podzespoły został wyposażony Twój komputer oraz spróbuj odczytać

ich parametry sprzętowe. Następnie uruchom „Menedżer urządzeń” (tylko system Windows)

i zapoznaj się z listą dostępnych urządzeń oraz ich parametrami. Zadanie to może wykonywać

jedna osoba.

Wskazówki do realizacji

Celem tego ćwiczenia jest poznanie poszczególnych urządzeń komputera oraz ich

parametrów. Warto również, aby podczas realizacji tego ćwiczenia uczeń zapoznał się

z dostępnymi dokumentacjami poszczególnych urządzeń. Zadanie to mogą wykonywać dwie

osoby. Przewidywany czas realizacji to 35 min.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

16

Sposób wykonania ćwiczenia

Uczeń powinien:

1) sprawdzić, w jakie podzespoły wyposażono Jego komputer (operację tą należy wykonać

przy wyłączonym zasilaniu),

2) uruchomić komputer,

3) uruchomić program „Menedżer urządzeń” (Mój komputer –> Właściwości –> Sprzęt–>

Menedżer urządzeń).

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne.

Ś

rodki dydaktyczne:

−

komputer klasy PC z dostępem do Internetu.

Ćwiczenie 3

Stwórz kopię aktualnego profilu sprzętowego, a następnie dokonaj zmian ustawień

sprzętowych w nowym profilu.

Wskazówki do realizacji

Celem tego ćwiczenia jest opanowanie obsługi profili sprzętowych w systemie Windows.

Przy okazji tego ćwiczenia warto zwrócić uwagę, czy uczeń wykonuje wszelkie zmiany

konfiguracji komputera na kopii profilu sprzętowego, a nie na oryginalnej (pierwotnej) jego

wersji. Zadanie to może wykonywać jedna osoba. Przewidywany czas realizacji to 20 min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) otworzyć zakładkę „Profile sprzętu” (Mój komputer –> Właściwości –> Sprzęt –> Profile

Sprzętu),

2) skopiować aktualny profil sprzętowy,

3) nadać nazwę nowemu profilowi,

4) uruchomić ponownie komputer i wybrać nowy profil sprzętowy,

5) wprowadzić nowe ustawienia sprzętowe, np. typ transferu na PIO,

6) uruchomić ponownie komputer i wybrać nowy profil sprzętowy,

7) zaobserwować różnice w funkcjonowaniu systemu operacyjnego,

8) przywrócić poprzedni profil sprzętowy i usunąć kopię profilu (dopiero po wybraniu

profilu pierwotnego można usunąć nowo utworzony profil).

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne.

Ś

rodki dydaktyczne:

−

komputer klasy PC z dostępem do Internetu.

Ćwiczenie 4

Dokonaj sprawdzenia pracy komputera i jego podzespołów przy pomocy dostępnych

programów diagnostycznych podanych w tabelach (1, 2) lub innych aplikacji o podobnym

działaniu. Uwaga 1: Zapoznaj się z dokumentacją używanego programu, gdyż istnieje

możliwość nieodwracalnego usunięcia danych przez niektóre procedury zawarte

w programach diagnostycznych dysków twardych. Uwaga 2: Programy narzędziowe można

także odszukać wpisując „Programy narzędziowe” na stronie www.chip.pl lub

www.google.pl.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

17

Tabela 1 do ćwiczenia 4. Programy diagnostyczne dysków twardych [18].

Strona WWW

Program diagnostyczny

http://www.seagate.com

SeaTools; DiscWizard; Disk Manager

9.56a;

http://www.seagate.com/maxtor/

MaxBLAST 5

http://www.hitachigst.com

Drive Fitness Test; Feature Tool

http://www.samsung.com/Products/HardDiskDrive

Shdiag

http://www.westerndigital.com

Data Lifeguard Diagnostic for Windows;

Data Lifeguard

Tabela 2 do ćwiczenia 4. Programy diagnostyczne dla różnych podzespołów komputera [18].

Strona WWW

Program diagnostyczny

http://www.sisoftware.co.uk/

SiSoftware Sandra

http://www.lavalys.com/

EVEREST Home Edition

http://www.freshdevices.com/

FreshDiagnose

http://www.pcanalyser.de/

CPUInfo

http://www.heise.de/ct/ftp/ctspd.shtml

ctSPD 0.9.2

http://www.infinadyne.com/

CD/DVD Diagnostic

http://dvdplusid.cdfreaks.com/

DVD Identifier

http://www.passmark.com/

PassMark MonitorTest

http://netinfo.tsarfin.com/

NetInfo

http://www.7byte.com/

Hot CPU Tester 4.1

http://www.mersenne.org/

Prime95

Wskazówki do realizacji

Celem tego ćwiczenia jest zapoznanie się uczniów z dostępnymi aplikacjami

diagnostycznymi. W ćwiczeniu zaproponowano kilka takich programów, lecz można

stosować także inne tego typu narzędzia. Ważne jest, aby uczniowie pobierali

oprogramowanie ze sprawdzonych źródeł, gdyż istnieje możliwość, że na niektórych stronach

udostępniane pliki zawierają wirusy lub konie trojańskie. Zadanie to może wykonywać jedna

osoba. Przewidywany czas realizacji to 35 min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) pobrać z Internetu wersję demonstracyjną wybranego programu diagnostycznego,

2) zainstalować i uruchomić program diagnostyczny,

3) wykonać serię testów,

4) zapisać wyniki testów.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne.

Ś

rodki dydaktyczne::

−

komputer klasy PC z dostępem do Internetu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

18

5.2. Podstawowe wiadomości z zakresu sieci komputerowych

5.2.1. Ćwiczenia

Ćwiczenie 1

Wykonaj przewód skrosowany, korzystając z wiadomości zamieszczonych w Internecie.

Wskazówki do realizacji

W ćwiczeniu tym ważna jest nie tylko wiedza teoretyczna, ale także zdolności manualne.

Uczniowie powinni sami odszukać sposób podłączenia skrętki do wtyczki RJ–45 (dla

przewodu skrosowanego). Nauczyciel powinien zademonstrować jak wykonać kabel

skrosowany. Zadanie to może wykonywać jedna osoba. Przewidywany czas realizacji to 25

min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) przygotować stanowisko pracy z narzędziami,

2) przygotować rysunek ilustrujący kolejność przewodów w wtyczce RJ–45,

3) połączyć przewód i wtyczki.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne,

−

pokaz z objaśnieniem.

Ś

rodki dydaktyczne:

−

dwie wtyczki RJ–45,

−

ok. 3 m przewodu typu skrętka,

−

narzędzie do zaciskania przewodu we wtyczce,

−

tester (sprawdzanie ciągłości połączenia).

Ćwiczenie 2

Połącz dwa komputery przy pomocy przygotowanego wcześniej przewodu skrosowanego

i spróbuj przesłać dowolny plik pomiędzy komputerami.

Wskazówki do realizacji

Celem tego ćwiczenia jest zapoznanie się z podstawami konfiguracji sieci

komputerowych. Zadanie to powinny wykonywać dwie osoby. Przewidywany czas realizacji

to 25 min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) podłączyć dwa sąsiednie komputery przewodem skrosowanym,

2) ustawić na pierwszym komputerze adres statyczny: 192.168.0.1,

3) ustawić na drugim komputerze adres statyczny 192.168.0.2,

4) uruchomić konsole na obu komputerach (Start – > Uruchom i wpisać „cmd”),

5) wpisać na obu komputerach polecenie „ipconfig /renew”, a następnie wpisać „ipconfig”

(powinien zostać wyświetlony nowo przypisany adres IP dla danego komputera),

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

19

6) wpisać (komputer o IP: 192.168.0.1) polecenie „ping 192.168.0.2” w celu sprawdzenia

łączności z drugą maszyną,

7) wpisać (komputer o IP: 192.168.0.2) polecenie „ping 192.168.0.1”,

8) sprawdzić (w przypadku problemów), czy uruchomiony jest firewall (Start –> Moje

miejsce sieciowe –> Właściwości –> Połączenie lokalne –> Właściwości –>

Zaawansowane –> Zapora systemu Windows), ponadto sprawdzić, czy na obu

komputerach ustawiona jest ta sama maska podsieci,

9) udostępnić katalog z danymi,

10) połączyć się z komputerem udostępniającym dane (Start –> Uruchom) i wpisać np.:

\\192.168.0.2,

11) przywrócić ustawienia pierwotne po zakończeniu ćwiczenia.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne.

Ś

rodki dydaktyczne:

−

komputer klasy PC z dostępem do Internetu,

−

przewód skrosowany.

Ćwiczenie 3

Zapoznaj się z typowymi narzędziami sieciowymi (tabela). Przy pomocy wybranego

monitora sieci zaobserwuj ruch sieciowy w Twojej pracowni komputerowej. Uwaga:

Przedyskutuj z prowadzącym jaki program będziesz używać i jakie ustawienia zostaną

wprowadzone po zainstalowaniu aplikacji. Uwaga: Programy sieciowe możesz również

odszukać na stronie www.chip.pl lub www.google.pl, wpisując w oknie wyszukiwarki np.

„programy sieciowe”.

Tabela do ćwiczenia 3. Wybrane narzędzia sieciowe [8].

Nazwa programu

Opis

Strona WWW

Advanced IP Scanner 1.5

Skaner sieciowy

http://www.radmin.com/

CVG IPCountry

Podaje kraj, z którego pochodzi dany

adres IP

http://users.skynet.be/cvgutils/

Advanced Port Scanner 1.3

Skaner sieciowy

http://www.radmin.com/

CurrPorts 1.02

Informuje o otwartych portach

http://www.nirsoft.net/utils/

Ethereal 0.10.7

Zaawansowane narzędzie do analizy

sieci

http://www.ethereal.com/

EtherSnoop Light 1.10

Snifer sieciowy z zaawansowanymi

filtrami

http://www.arechisoft.com/

Wskazówki do realizacji

Celem tego ćwiczenia jest zapoznanie się z narzędziami wykorzystywanymi przez

administratorów w celu monitorowania sieci, której pracę aktualnie nadzorują. To ćwiczenie

nie powinno być wykonywane jednocześnie na wszystkich stanowiskach w pracowni.

Zadanie to może wykonywać jedna osoba. Przewidywany czas realizacji to 30 min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) pobrać z Internetu wybrany monitor sieciowy,

2) zainstalować program oraz zapoznać się z jego dokumentacją,

3) przeprowadzić monitoring sieci lokalnej w pracowni komputerowej.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

20

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne,

−

dyskusja dydaktyczna.

Ś

rodki dydaktyczne:

−

komputer klasy PC z dostępem do Internetu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

21

5.3. Instalowanie oraz eksploatacja systemu operacyjnego

Windows

5.3.1. Ćwiczenia

Ćwiczenie 1

Zapoznaj się z możliwościami ustawień wydajności w systemie Windows.

Wskazówki do realizacji

Przy realizacji tego ćwiczenia warto przedyskutować z uczniami jakie typy aplikacji będą

wymagały konkretnych ustawień systemu: ze względu na użycie pamięci operacyjnej,

wirtualnej, czy też procesora. Zadanie to może wykonywać jedna osoba. Przewidywany czas

realizacji to 20 min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) otworzyć zakładkę: „Panel sterowania” –> „System” –> „Zaawansowane” –>

„Wydajność”

2) wprowadzić żądane ustawienia.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne,

−

dyskusja dydaktyczna.

Ś

rodki dydaktyczne:

−

komputer klasy PC z dostępem do Internetu.

Ćwiczenie 2

Zrealizuj cztery podstawowe kroki w ramach szeroko pojętej pielęgnacji systemu.

Wskazówki do realizacji

Po wykonaniu tego ćwiczenia uczniowie powinni nabrać dobrych nawyków, odnośnie

pielęgnacji systemu operacyjnego, ponieważ dzięki temu będzie on pracował stabilnie przez

długi czas. Zadanie to może wykonywać jedna osoba. Przewidywany czas realizacji to 45

min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) wykonać aktualizację systemu Windows,

2) wykonać defragmentację przynajmniej jednego dysku twardego,

3) odinstalować nieużywany program (po konsultacji z nauczycielem),

4) wykonać czyszczenie dysku twardego.

Uwaga: Podczas realizacji tego ćwiczenia posługuj się programami wymienionymi

w podrozdziale „Pielęgnacja systemu Windows”.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

22

Ś

rodki dydaktyczne:

−

komputer klasy PC z dostępem do Internetu.

Ćwiczenie 3

Sprawdź, czy system Windows zainstalowany na twoim stanowisku jest legalny.

Wskazówki do realizacji

Celem tego ćwiczenia jest przede wszystkim zwrócenie uczniom uwagi na aspekt

legalnego korzystania z oprogramowania. Warto przy tej okazji przeprowadzić dyskusję na

temat legalności nie tylko produktów firmy Microsoft, ale także i innych programów. Zadanie

to może wykonywać jedna osoba. Przewidywany czas realizacji to 10 min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) otworzyć stronę WWW: www.howtotell.com

2) przeczytać informacje na temat programów: Windows Validation Assistant,

3) uruchomić programy Windows Validation Assistant.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne,

−

dyskusja dydaktyczna.

Ś

rodki dydaktyczne:

−

komputer klasy PC z dostępem do Internetu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

23

5.4. Bezpieczeństwo systemów operacyjnych

5.4.1. Ćwiczenia

Ćwiczenie 1

Zainstaluj i skonfiguruj wybrany program antywirusowy.

Wskazówki do realizacji

Dobrze skonfigurowany program antywirusowy nie będzie obciążał nadmiernie systemu

operacyjnego. Dlatego warto przedyskutować z uczniami proces instalacji i konfiguracji

programu antywirusowego. Zadanie to może wykonywać jedna osoba. Przewidywany czas

realizacji to 35 min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) pobrać z Internetu (lub korzystać z dysku instalacyjnego) wybrany program

antywirusowy,

2) zapoznać się z dostępną dokumentacją programu lub stronami pomocy programu,

3) zainstalować program,

4) uruchomić monitor antywirusowy.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne,

−

wykład konwersatoryjny.

Ś

rodki dydaktyczne:

−

komputer klasy PC z dostępem do Internetu.

Ćwiczenie 2

Zainstaluj i skonfiguruj program typu firewall

Wskazówki do realizacji

Podczas realizacji tego ćwiczenia prowadzący zajęcia powinien zademonstrować na

przykładzie wybranego programu typu firewall sposób dodawania reguł filtrowania.

Nauczyciel powinien także objaśnić, jakie funkcje spełniają poszczególne reguły filtrowania.

Zadanie to może wykonywać jedna osoba. Przewidywany czas realizacji to 35 min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) pobrać z Internetu (lub korzystać z dysku instalacyjnego) wybrany program typu firewall,

2) zapoznać się z dostępną dokumentacją programu lub stronami pomocy programu,

3) zainstalować program,

4) wprowadzić nowe reguły filtrowania pakietów (według opisu zamieszczonego w pomocy

programu).

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne,

−

wykład konwersatoryjny.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

24

Ś

rodki dydaktyczne:

−

komputer klasy PC z dostępem do Internetu.

Ćwiczenie 3

Zweryfikuj używane przez Ciebie hasła dostępu do systemu, poczty elektronicznej itp.,

pod względem ich bezpieczeństwa.

Wskazówki do realizacji

Ć

wiczenie to nie powinno sprawić trudności żadnemu uczniowi, jednak mimo to ma ono

ogromne znaczenie praktyczne. Dlatego warto przy okazji jego realizacji, przedyskutować

z uczniami po raz kolejny kwestie bezpieczeństwa systemów informatycznych. Zadanie to

może wykonywać jedna osoba. Przewidywany czas realizacji to 30 min.

Sposób wykonania ćwiczenia

Uczeń powinien:

1) wypisać na kartce wszystkie serwery, na których posiadasz założone konta,

2) zalogować się do każdego ze swoich kont i ułożyć dla niego nowe, trudne do złamania

hasło (hasła powinny być tak dobrane, aby można je było łatwo zapamiętać).

Zalecane metody nauczania–uczenia się:

−

ć

wiczenia praktyczne,

−

wykład konwersatoryjny.

Ś

rodki dydaktyczne:

−

komputer klasy PC z dostępem do Internetu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

25

6. EWALUACJA OSIĄGNIĘĆ UCZNIA

Przykłady narzędzi pomiaru dydaktycznego

TEST 1

Test dwustopniowy do jednostki modułowej „Montowanie sprzętu

komputerowego i instalowanie oprogramowania medycznego”:

Test składa się z 22 zadań, z których:

−

zadania: 1–15 są z poziomu podstawowego,

−

zadania 16–22 są z poziomu ponadpodstawowego.

Punktacja zadań 0 lub 1 punkt

Za każdą prawidłową odpowiedź uczeń otrzymuje 1 punkt. Za złą odpowiedź lub jej brak

uczeń otrzymuje 0 punktów.

Proponuje się następujące normy wymagań – uczeń otrzyma następujące

oceny szkolne:

−

dopuszczający – rozwiązanie co najmniej 11 zadań,

−

dostateczny – rozwiązanie co najmniej 15 zadań, w tym 2 zadania z poziomu

ponadpodstawowego,

−

dobry – rozwiązanie co najmniej 18 zadań, w tym 4 zadania z poziomu

ponadpodstawowego,

−

bardzo dobry – rozwiązanie co najmniej 21 zadań, w tym 5 zadań z poziomu

ponadpodstawowego.

Klucz odpowiedzi: 1. c, 2. c, 3. a, 4. a, 5. b, 6. a, 7. d, 8. b, 9. d, 10. b, 11. c,

12. c, 13. d, 14. d, 15. d, 16. c, 17. c, 18. a, 19. b, 20. d, 21. b, 22. a.

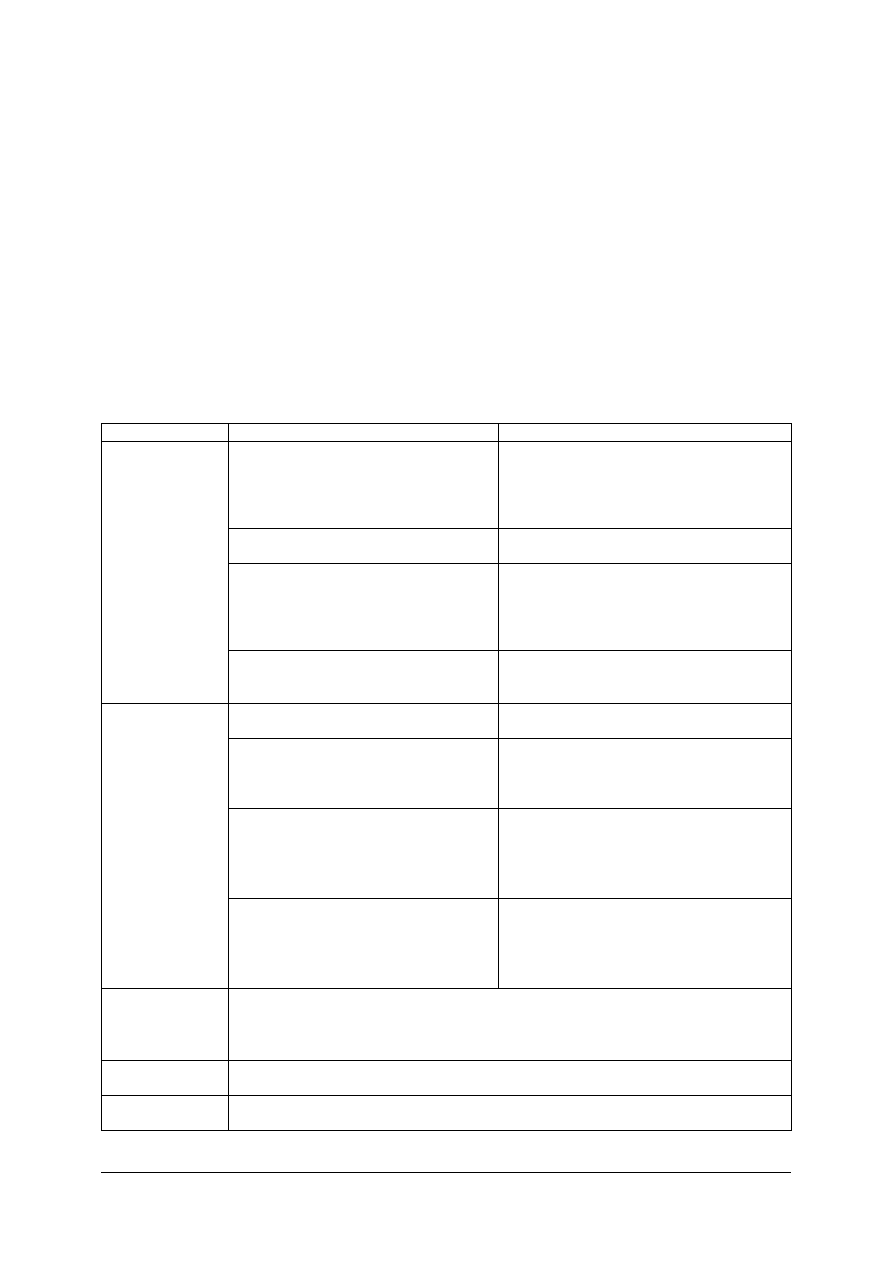

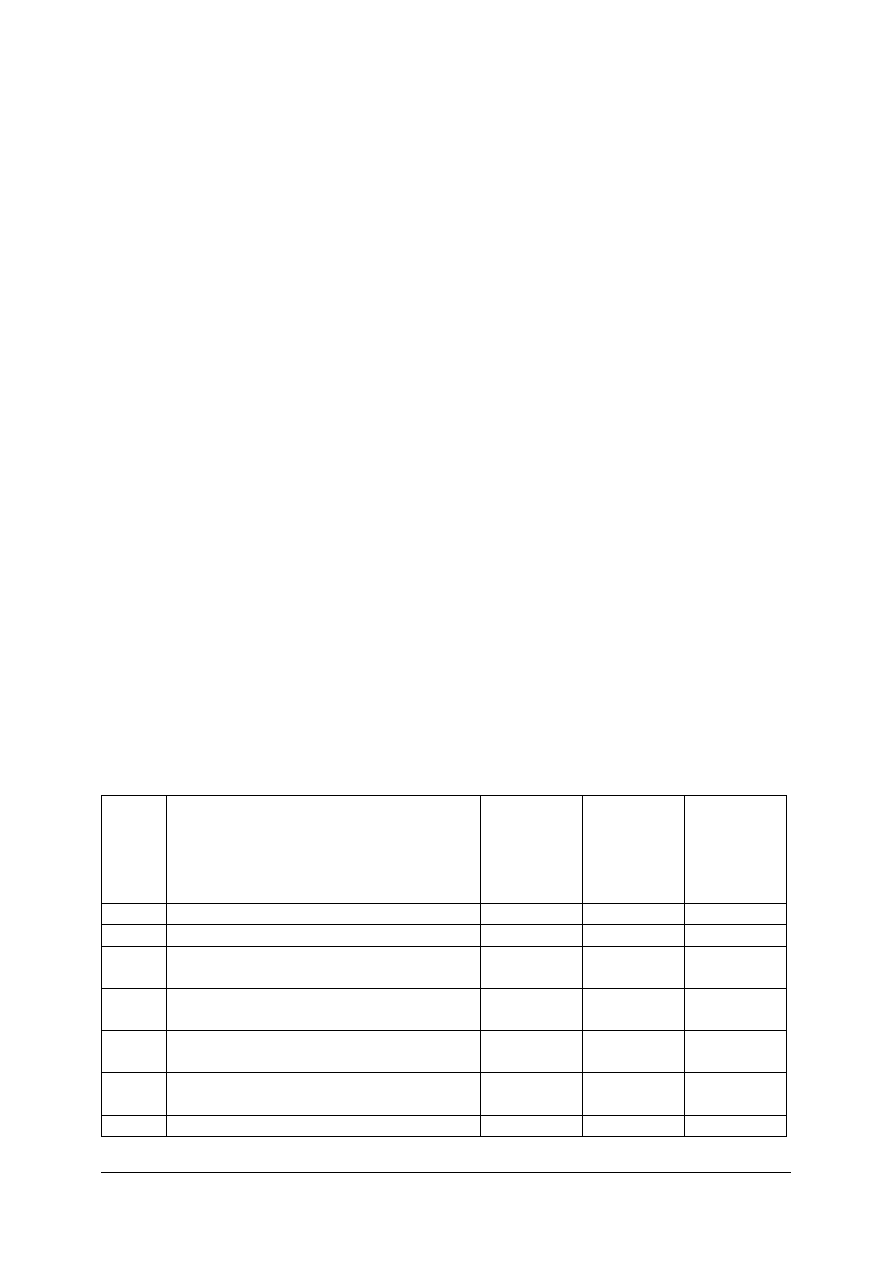

Plan testu

Nr

zadania

Cel operacyjny (mierzone osiągnięcia

ucznia)

Kategoria

celu

Poziom

wymagań

Poprawna

odpowiedź

1.

Objaśnić funkcjonowanie komputera.

A

P

c

2.

Określić znaczenie terminu „hardware”.

A

P

c

3.

Określić podstawowe bloki funkcjonalne

komputera.

B

P

a

4.

Scharakteryzować

oprogramowanie

podstawowe.

B

P

a

5.

Określić,

do

czego

służą

sygnały

sterujące.

B

P

b

6.

Posłużyć się jednostkami związanymi z

techniką komputerową.

B

P

a

7.

Określić pojęcie sieci komputerowej.

A

P

d

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

26

8.

Scharakteryzować adres MAC karty

sieciowej.

B

P

b

9.

Określić znaczenie topologii sieciowej.

B

P

d

10

Określić do czego jest wykorzystywany

protokół FTP.

B

P

b

11.

Objaśnić, jak przeprowadzić pielęgnację

systemu Windows.

B

P

c

12.

Określić, do czego służy umowa

licencyjna.

B

P

c

13.

Scharakteryzować zasady bezpiecznej

instalacji systemu Windows.

B

P

d

14.

Określić, na czym polega defragmentacja

dysków twardych.

B

P

d

15.

Objaśnić do czego służy program typu

firewall.

C

P

d

16.

Określić cykl pracy procesora.

B

PP

c

17.

Określić, na czym polega transmisja

simplex.

C

PP

c

18.

Określić

pojęcie

protokołu

połączeniowego.

B

PP

a

19.

Objaśnić

działanie

aplikacji

do

odzyskiwania systemu.

B

PP

b

20.

Scharakteryzować

działanie

robaków

internetowych.

B

PP

d

21.

Określić,

w

jakich

plikach

mogą

występować makrowirusy.

C

PP

b

22.

Objaśnić jak funkcjonuje sniffer.

C

PP

a

Przebieg testowania

Instrukcja dla nauczyciela

1. Ustal z uczniami termin przeprowadzenia sprawdzianu z wyprzedzeniem, co najmniej

jedno tygodniowym.

2. Omów z uczniami cel stosowania pomiarów dydaktycznych.

3. Zapoznaj uczniów z rodzajami zadań podanych w zestawie zadań testowych oraz

z zasadami punktowania odpowiedzi.

4. Przeprowadź z uczniami próbę udzielania odpowiedzi na takie typy zadań testowych,

jakie będą w teście.

5. Omów z uczniami sposób udzielania odpowiedzi podczas sprawdzianu (karta

odpowiedzi).

6. Zapewnij uczniom możliwość samodzielnej pracy.

7. Rozdaj uczniom zestawy zadań testowych i karty odpowiedzi, podaj czas przeznaczony

na udzielanie odpowiedzi.

8. Postaraj się stworzyć odpowiednią atmosferę podczas przeprowadzania pomiaru

dydaktycznego (rozładuj niepokój, zachęć do sprawdzenia swoich możliwości).

9. Kilka minut przed zakończeniem sprawdzianu przypomnij uczniom o zbliżającym się

czasie zakończenia udzielania odpowiedzi.

10. Zbierz karty odpowiedzi oraz zestawy zadań testowych.

11. Sprawdź wyniki i wpisz do arkusza zbiorczego.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

27

12. Przeprowadź analizę uzyskanych wyników sprawdzianu i wybierz te zadania, które

sprawiły uczniom najwięcej trudności.

13. Ustal przyczyny trudności uczniów w opanowaniu wiadomości i umiejętności.

14. Opracuj wnioski do dalszego postępowania, mającego na celu uniknięcie niepowodzeń

dydaktycznych – niskie wyniki przeprowadzonego sprawdzianu.

Instrukcja dla ucznia

1. Przeczytaj uważnie instrukcję.

2. Podpisz imieniem i nazwiskiem kartę odpowiedzi.

3. Zapoznaj się z zestawem zadań testowych.

4. Test zawiera 22 zadania odnośnie montowania sprzętu komputerowego i instalowania

oprogramowania medycznego. W teście zamieszczono zadania jednokrotnego wyboru,

gdzie tylko jedna z wymienionych odpowiedzi jest zawsze prawidłowa.

5. Udzielaj odpowiedzi tylko na załączonej karcie odpowiedzi – zaznacz prawidłową

odpowiedź znakiem X (w przypadku pomyłki należy błędną odpowiedź zaznaczyć

kółkiem, a następnie ponownie zakreślić odpowiedź prawidłową).

6. Test składa się z dwóch części o różnym stopniu trudności: I część – poziom

podstawowy, II część – poziom ponadpodstawowy

7. Pracuj samodzielnie, bo tylko wtedy będziesz miał satysfakcję z wykonanego zadania.

8. Kiedy udzielenie odpowiedzi będzie Ci sprawiało trudność, wtedy odłóż jego

rozwiązanie na później i wróć do niego, gdy zostanie Ci wolny czas. Trudności mogą

przysporzyć Ci zadania: 16–22, gdyż są one na poziomie trudniejszym niż pozostałe.

9. Na rozwiązanie testu masz 30 min.

Powodzenia

Materiały dla ucznia:

−

instrukcja,

−

zestaw zadań testowych,

−

karta odpowiedzi.

ZESTAW ZADAŃ TESTOWYCH

1. Charakterystyczną cechą wyróżniającą komputer spośród innych narzędzi przetwarzania

jest:

a) zdolność do wykonywania operacji arytmetycznych.

b) zdolność do przetwarzania danych wejściowych.

c) zdolność do wykonywania zadań w sposób automatyczny.

d) zdolność do gromadzenia danych w pamięci nieulotnej.

2. Terminem „hardware” określa się:

a) wszystkie urządzenia, które wykonują zadania w sposób automatyczny.

b) zbiór procedur opisujących sposób wykonania danego zadania przez komputer.

c) elementy materialne komputera.

d) urządzenia wejścia/wyjścia.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

28

3. Sześć podstawowych bloków funkcjonalnych komputera to:

a) pamięć operacyjna, arytmometr, układ sterowania, pamięć zewnętrzna oraz

urządzenia wejścia i wyjścia.

b) pamięć operacyjna, arytmometr, rejestr główny, pamięć zewnętrzna oraz urządzenia

wejścia i wyjścia.

c) pamięć operacyjna, arytmometr, układ sterowania, pamięć ROM oraz urządzenia

wejścia i wyjścia.

d) pamięć operacyjna, pamięć ROM, procesor, pamięć zewnętrzna oraz urządzenia

wejścia i wyjścia.

4. Głównym elementem oprogramowania podstawowego jest:

a) system operacyjny.

b) program BIOS.

c) system plików.

d) menedżer urządzeń.

5. Sygnały sterujące wysyłane od procesora do pozostałych urządzeń:

a) określają numer komórki pamięci, gdzie procesor chce zapisać (lub odczytać)

informację.

b) określają rodzaj operacji, jaką ma wykonać dany układ lub urządzenie.

c) określają numer urządzenia wejścia/wyjścia, z którym procesor chce nawiązać

kontakt.

d) to sygnały, które zapewniają współpracę urządzeń o różnym czasie dostępu

z procesorem, którego praca jest synchronizowana zegarem o stałym takcie.

6. Jeden gigabajt to:

a) 2

10

MB.

b) 2

20

MB.

c) 2

40

B.

d) 1024 KB.

7. Sieć komputerowa to:

a) system wielodostępny, złożony z komputera centralnego oraz dołączonych do niego

terminali.

b) system łączący komputery zlokalizowane w obrębie jednego budynku lub kilku

sąsiednich budynków.

c) system terminali połączonych za pomocą medium transmisji.

d) system połączonych wzajemnie autonomicznych komputerów, wymieniających

między sobą informacje.

8. Adres MAC składa się z:

a) 32 bitów.

b) 48 bitów.

c) 64 bitów.

d) 24 bitów.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

29

9. Mianem topologii określa się:

a) układ serwerów i komputerów.

b) sposób połączenia przewodów sieciowych.

c) sposób usytuowania koncentratora względem pozostałych komputerów.

d) układ komputerów w stosunku do medium transmisji.

10. Protokół FTP wykorzystywany jest podczas:

a) komunikowania się z serwerem WWW.

b) komunikowania się z serwerem plików.

c) komunikowania się z serwerem poczty elektronicznej.

d) komunikowania się z serwerem RPC.

11. Do zadań pielęgnacji systemu można zaliczyć m.in.:

a) wykonywanie kopii zapasowych i czyszczenie dysku.

b) defragmentacja i kompresowanie plików użytkownika.

c) uaktualnianie systemu i czyszczenie rejestrów.

d) czyszczenie rejestrów oraz katalogu „TEMP”.

12. Głównym dokumentem, określającym zasady korzystania z oprogramowania jest:

a) dokumentacja techniczna.

b) karta gwarancyjna.

c) umowa licencyjna.

d) umowa sprzedaży.

13. Przed rozpoczęciem bezpiecznej instalacji systemu Windows należy:

a) pozamykać wszystkie uruchomione aplikacje.

b) wykonać defragmentację wszystkich dysków.

c) wykonać skanowanie programem antywirusowym.

d) odłączyć kabel sieciowy.

14. Defragmentacja dysków twardych:

a) stanowi zagrożenie dla stabilności systemu.

b) jest wynikiem częstego korzystania z Internetu.

c) to scalanie małych plików w jeden duży, co zapewnia szybszy odczyt z dysku.

d) to układanie bloków danego pliku kolejno.

15. Program firewall służy przede wszystkim do:

a) kontrolowania ruchu sieciowego.

b) ochrony komputera przed „złośliwym oprogramowaniem”.

c) blokowania ataków hakerskich.

d) przepuszczania/odrzucania pakietów na podstawie zdefiniowanych reguł.

16. Cykl pracy procesora składa się z:

a) fazy wstępnej, fazy przygotowawczej i fazy wykonawczej.

b) fazy wstępnej i fazy wykonawczej.

c) fazy przygotowawczej i fazy wykonawczej.

d) fazy przygotowawczej, dekodowania rozkazu i fazy wykonawczej.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

30

17. Podczas transmisji simplex:

a) dane przesyłane są zawsze od serwera do komputera.

b) dane przesyłane są w dwóch kierunkach.

c) dane przesyłane są w jednym kierunku.

d) dane przesyłane są w jednym kierunku, ale role nadawcy i odbiorcy mogą się

zmieniać.

18. Protokoły połączeniowe charakteryzują takie cechy jak:

a) niezawodność, jednolity strumień danych, dwukierunkowość.

b) zawodność, datagramowość transmisji, dwukierunkowość.

c) niezawodność, szybka transmisja danych.

d) zawodność, jednolity strumień danych, dwukierunkowość.

19. Aplikacja „System Restore” pozwala na:

a) przechowywanie archiwów.

b) odzyskiwanie systemu Windows.

c) odzyskiwanie uszkodzonych plików systemowych.

d) odzyskiwanie plików programu „Microsoft Office”.

20. Robaki komputerowe atakują:

a) systemy operacyjne z rodziny Windows.

b) sieci terminalowe.

c) systemy plików FAT32.

d) sieci komputerowe.

21. Makrowirusy występują m.in. w plikach z rozszerzeniem:

a) pdf.

b) xls.

c) zip.

d) arj.

22. Sniffer jest programem, który:

a) zmienia tryb wybranego interfejsu sieciowego na „promiscuous”.

b) łączy się na kolejne porty na danym komputerze, w celu sprawdzenia jakie usługi są

na nim aktywne.

c) jest trudny do wykrycia.

d) polega na fałszowaniu adresu IP nadawcy w pakietach.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

31

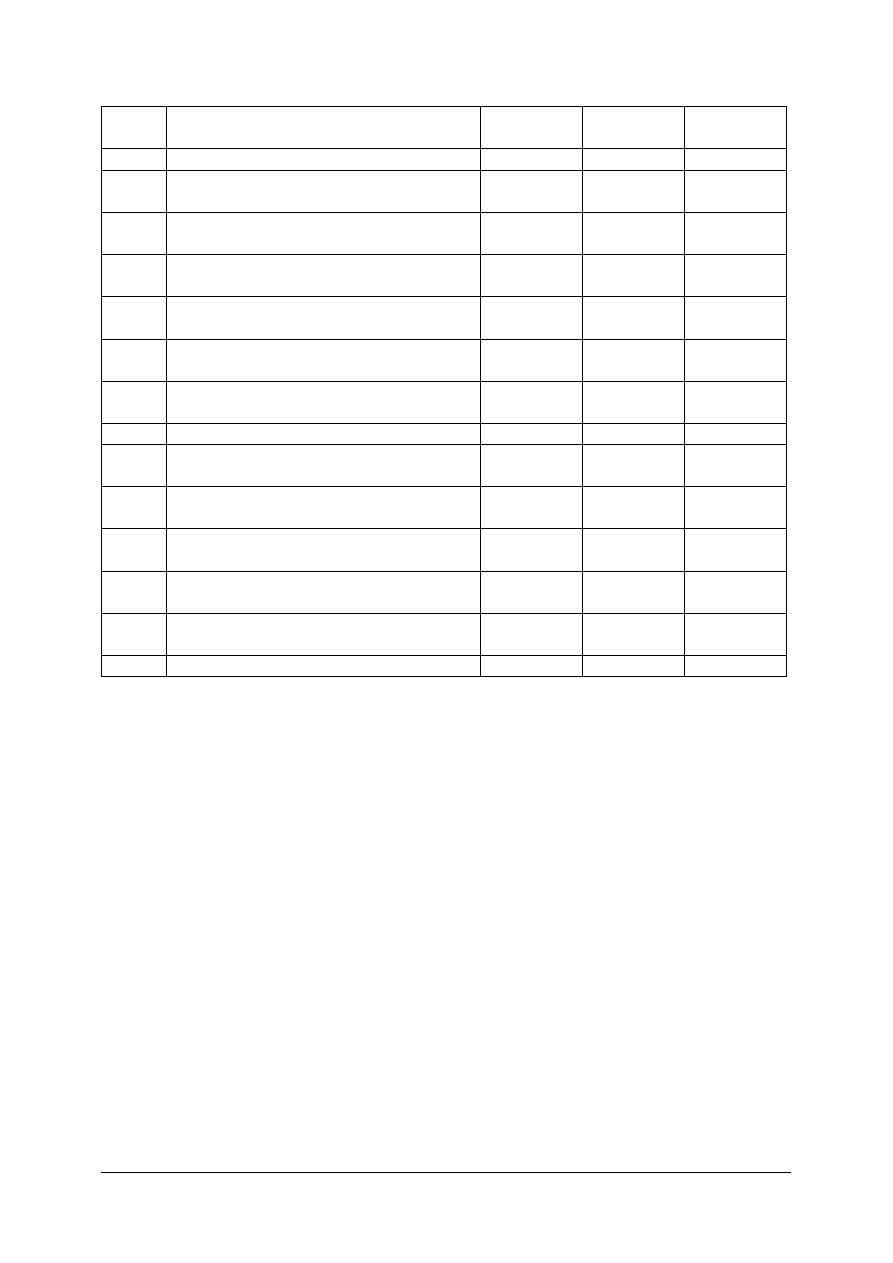

KARTA ODPOWIEDZI

Imię i Nazwisko: ..........................................................................................................................

Montowanie sprzętu komputerowego i instalowanie oprogramowania

medycznego

Zakreśl poprawną odpowiedź.

Numer

zadania

Odpowiedź

Punkty

1

a

b

c

d

2

a

b

c

d

3

a

b

c

d

4

a

b

c

d

5

a

b

c

d

6

a

b

c

d

7

a

b

c

d

8

a

b

c

d

9

a

b

c

d

10

a

b

c

d

11

a

b

c

d

12

a

b

c

d

13

a

b

c

d

14

a

b

c

d

15

a

b

c

d

16

a

b

c

d

17

a

b

c

d

18

a

b

c

d

19

a

b

c

d

20

a

b

c

d

21

a

b

c

d

22

a

b

c

d

Razem:

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

32

TEST 2

Test dwustopniowy do jednostki modułowej „Montowanie sprzętu

komputerowego i instalowanie oprogramowania medycznego”:

Test składa się z 22 zadań, z których:

−

zadania 1–15 są z poziomu podstawowego,

−

zadania 16–22 są z poziomu rozszerzonego.

Punktacja zadań 0 lub 1 punkt

Za każdą prawidłową odpowiedź uczeń otrzymuje 1 punkt. Za złą odpowiedź lub jej brak

uczeń otrzymuje 0 punktów.

Proponuje się następujące normy wymagań – uczeń otrzyma następujące

oceny szkolne:

−

dopuszczający – rozwiązanie co najmniej 11 zadań,

−

dostateczny – rozwiązanie co najmniej 15 zadań, w tym 2 zadania z poziomu

ponadpodstawowego,

−

dobry – rozwiązanie co najmniej 18 zadań, w tym 4 zadania z poziomu

ponadpodstawowego,

−

bardzo dobry – rozwiązanie co najmniej 21 zadań, w tym 5 zadań z poziomu

ponadpodstawowego.

Klucz odpowiedzi: 1. b, 2. a, 3. d, 4. b, 5. c, 6. c, 7. d, 8. b, 9. d, 10. c, 11. c,

12. c, 13. b, 14. b, 15. a, 16. b, 17. d, 18. c, 19. b, 20. a, 21. d, 22. d

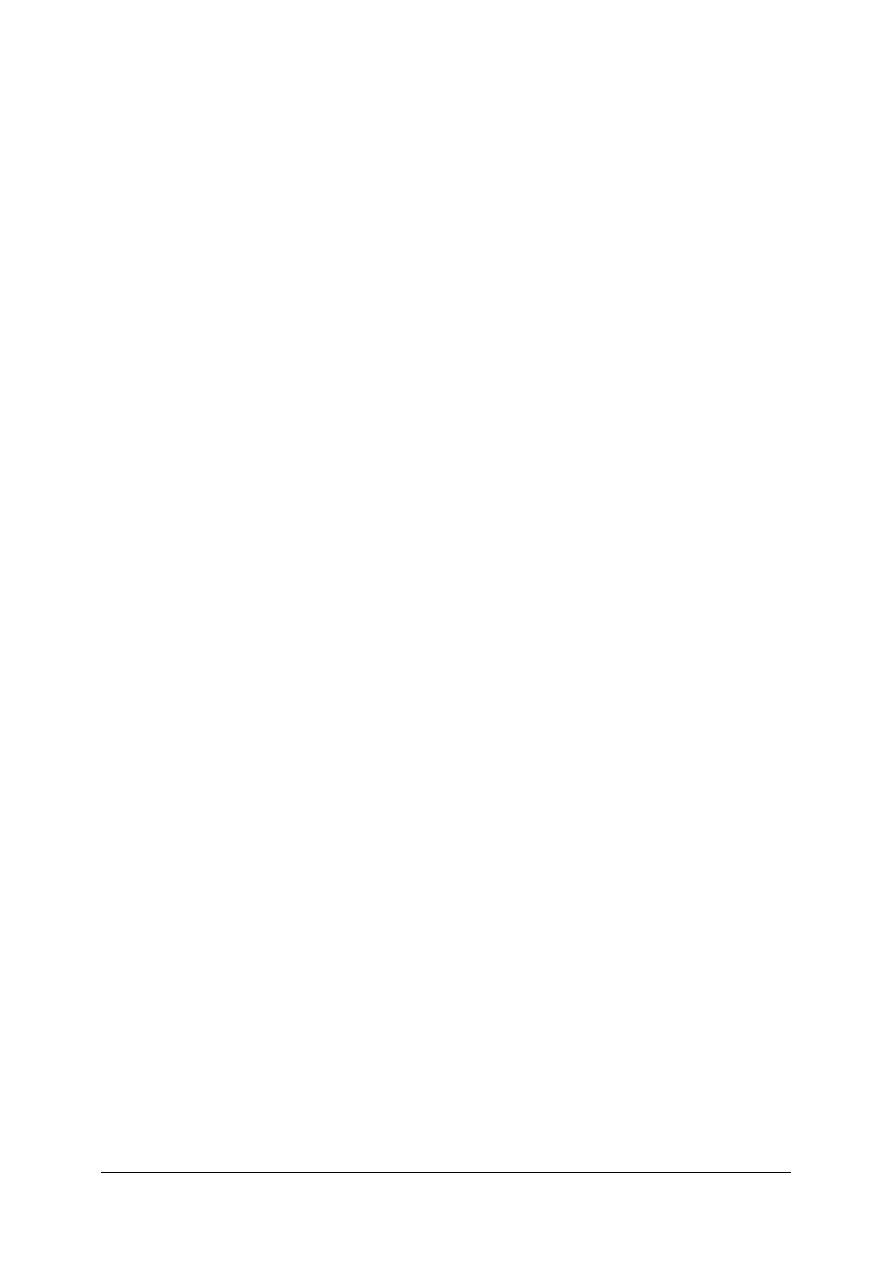

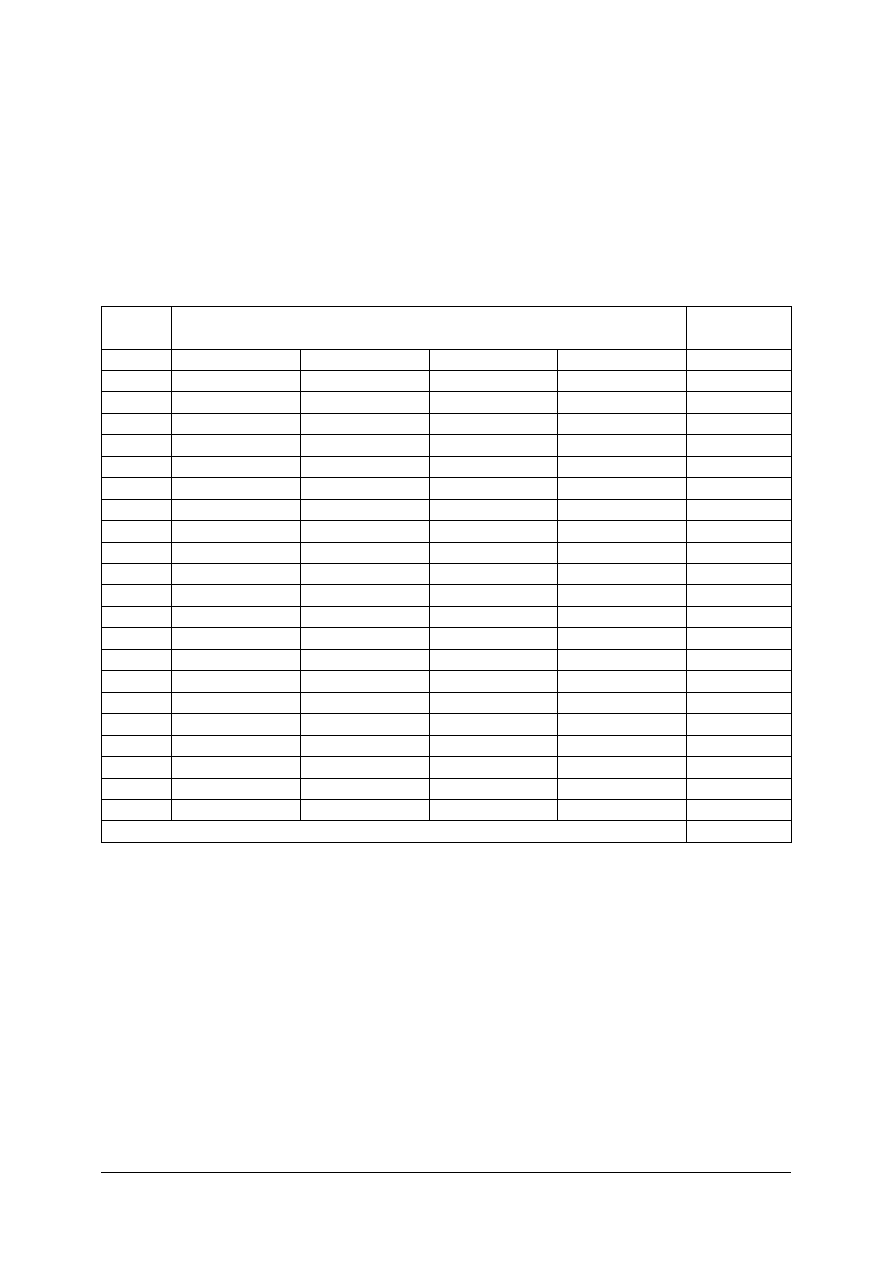

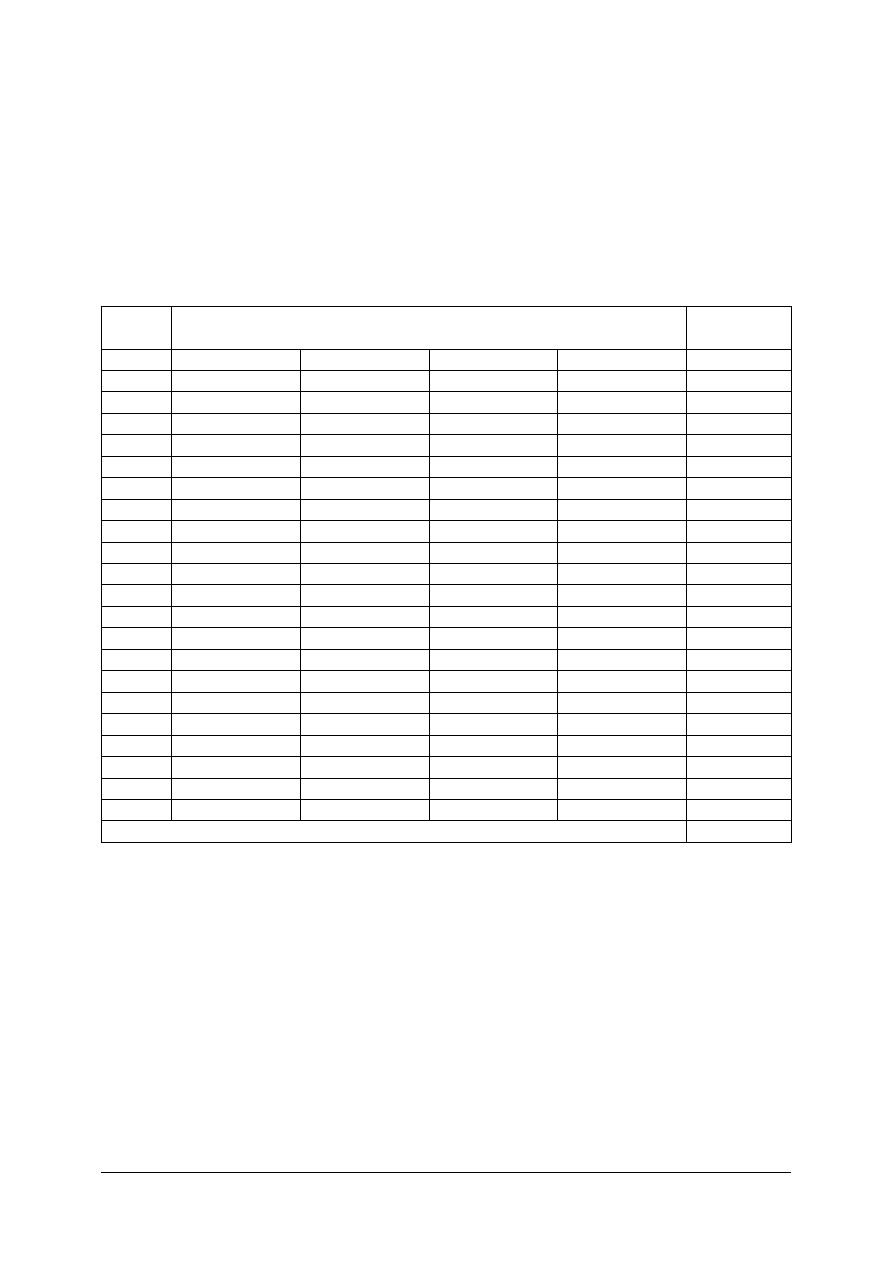

Plan testu

Nr

zadania Cel operacyjny (mierzone osiągnięcia ucznia)

Kategoria

celu

Poziom

wymagań

Poprawna

odpowiedź

1.

Określić

kierunek

przesyłania

danych

w komputerze.

B

P

b

2.

Scharakteryzować parametry procesora.

A

P

a

3.

Określić, jakie parametry charakteryzują

pamięć operacyjną.

A

P

d

4.

Objaśnić jak zbudowana jest pamięć typu

flash.

A

P

b

5.

Określić sieci komputerowe WAN.

A

P

c

6.

Określić

rodzaje

topologii

sieci

komputerowych.

B

P

c

7.

Objaśnić, do jakiego portu przypisane są

usługi WWW.

B

P

d

8.

Objaśnić wykorzystywanie protokołu POP3.

B

P

b

9.

Określić, jakie funkcje pełnią komputery

w sieciach lokalnych.

B

P

d

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

33

10.

Określić

jaką

rolę

odgrywają

routery

w sieciach komputerowych.

B

P

c

11.

Określić cele pielęgnacji systemu Windows.

B

P

c

12.

Objaśnić działanie aplikacji do ratowania

systemu Windows.

B

P

c

13.

Określić, jakie informacje zawiera umowa

licencyjna.

B

P

b

14.

Objaśnić do czego służy oprogramowanie

typu firewall.

B

P

b

15.

Wyjaśnić, jak działa wirus komputerowy

B

P

a

16.

Objaśnić na jakiej zasadzie funkcjonuje sieć

typu peer–to–peer.

C

PP

b

17.

Określić do czego służy adres DNS.

C

PP

d

18.

Objaśnić, na czym polega transmisja typu

full–duplex.

B

PP

c

19.

Określić protokoły bezpołączeniowe.

B

PP

b

20.

Scharakteryzować

działanie

programów

do przywracania systemu Windows.

C

PP

a

21.

Wyjaśnić, jak działają wirusy polimorficzne.

C

PP

d

22.

Wyjaśnić na czym polega atak typu „man in

the middle”.

C

PP

d

Przebieg testowania

Instrukcja dla nauczyciela

1. Ustal z uczniami termin przeprowadzenia sprawdzianu z wyprzedzeniem, co najmniej

jedno tygodniowym.

2. Omów z uczniami cel stosowania pomiarów dydaktycznych.

3. Zapoznaj uczniów z rodzajami zadań podanych w zestawie zadań testowych oraz

z zasadami punktowania odpowiedzi.

4. Przeprowadź z uczniami próbę udzielania odpowiedzi na takie typy zadań testowych,

jakie będą w teście.

5. Omów z uczniami sposób udzielania odpowiedzi podczas sprawdzianu (karta

odpowiedzi).

6. Zapewnij uczniom możliwość samodzielnej pracy.

7. Rozdaj uczniom zestawy zadań testowych i karty odpowiedzi, podaj czas przeznaczony

na udzielanie odpowiedzi.

8. Postaraj się stworzyć odpowiednią atmosferę podczas przeprowadzania pomiaru

dydaktycznego (rozładuj niepokój, zachęć do sprawdzenia swoich możliwości).

9. Kilka minut przed zakończeniem sprawdzianu przypomnij uczniom o zbliżającym się

czasie zakończenia udzielania odpowiedzi.

10. Zbierz karty odpowiedzi oraz zestawy zadań testowych.

11. Sprawdź wyniki i wpisz do arkusza zbiorczego.

12. Przeprowadź analizę uzyskanych wyników sprawdzianu i wybierz te zadania, które

sprawiły uczniom najwięcej trudności.

13. Ustal przyczyny trudności uczniów w opanowaniu wiadomości i umiejętności.

14. Opracuj wnioski do dalszego postępowania, mającego na celu unikniecie niepowodzeń

dydaktycznych – niskie wyniki przeprowadzonego sprawdzianu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

34

Instrukcja dla ucznia

1. Przeczytaj uważnie instrukcję.

2. Podpisz imieniem i nazwiskiem kartę odpowiedzi.

3. Zapoznaj się z zestawem zadań testowych.

4. Test zawiera 22 zadania odnośnie montowania sprzętu komputerowego i instalowania

oprogramowania medycznego. W teście zamieszczono zadania jednokrotnego wyboru,

gdzie tylko jedna z wymienionych odpowiedzi jest zawsze prawidłowa.

5. Udzielaj odpowiedzi tylko na załączonej karcie odpowiedzi – zaznacz prawidłową

odpowiedź znakiem X (w przypadku pomyłki należy błędną odpowiedź zaznaczyć

kółkiem, a następnie ponownie zakreślić odpowiedź prawidłową).

6. Test składa się z dwóch części o różnym stopniu trudności: I część – poziom

podstawowy, II część – poziom ponadpodstawowy.

7. Pracuj samodzielnie, bo tylko wtedy będziesz miał satysfakcję z wykonanego zadania.

8. Kiedy udzielenie odpowiedzi będzie Ci sprawiało trudność, wtedy odłóż jego

rozwiązanie na później i wróć do niego, gdy zostanie Ci wolny czas. Trudności mogą

przysporzyć Ci zadania: 16–22, gdyż są one na poziomie trudniejszym niż pozostałe.

9. Na rozwiązanie testu masz 45 min.

Powodzenia

Materiały dla ucznia:

−

instrukcja,

−

zestaw zadań testowych,

−

karta odpowiedzi.

ZESTAW ZADAŃ TESTOWYCH

1. Dane w komputerze mogą przepływać w dwóch kierunkach:

a) od procesora do pozostałych układów i na odwrót.

b) od CPU do pozostałych układów i na odwrót, z wyjątkiem pamięci ROM.

c) od procesora do pamięci operacyjnej i z powrotem.

d) od CPU do układu sterowania urządzeniami zewnętrznymi i z powrotem.

2. Podstawowymi parametrami procesorów są:

a) częstotliwość zegara, długość słowa maszynowego i przestrzeń adresowa.

b) częstotliwość zegara, rozmiar rejestru głównego i przestrzeń adresowa.

c) częstotliwość zegara i przestrzeń adresowa.

d) częstotliwość zegara, długość słowa maszynowego i długość listy rozkazów.

3. Pamięci charakteryzują dwa podstawowe parametry techniczne:

a) trwałość i szybkość.

b) trwałość i pojemność.

c) szybkość i czas dostępu.

d) szybkość i pojemność.

4. Pamięci typu flash:

a) to rodzaj pamięci EPROM.

b) to rodzaj pamięci EEPROM.

c) ma nieograniczoną liczbę cykli kasowania.

d) jest obecnie rzadko stosowana.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

35

5. Sieci komputerowe WAN:

a) są zlokalizowane w obrębie kilku sąsiednich budynków.

b) są to sieci o rozpiętości do ok. 100 km.

c) są to sieci o rozpiętości powyżej 100 km.

d) w języku ang. określa się jako World Area Network.

6. Wyróżniamy następujące podstawowe rodzaje topologii:

a) liniowa, gwiaździsta i pierścieniowa.

b) liniowa, peer-to-peer, pierścieniowa i gwiaździsta.

c) pierścieniowa, drzewiasta, gwiaździsta i liniowa.

d) peer-to-peer, liniowa, pierścieniowa i drzewiasta.

7. Usługi WWW przypisane są standartowo do portu:

a) 110.

b) 21.

c) 22.

d) 80.

8. Protokół POP3 wykorzystywany jest podczas

a) komunikowania się z serwerem www.

b) komunikowania się z serwerem poczty.

c) komunikowania się z serwerem plików.

d) komunikowania się z serwerem czasu.

9. W klasycznych sieciach lokalnych komputery mogą pełnić dwie funkcje:

a) stacji terminalowych lub stacji wielodostępnych.

b) stacji roboczych lub stacji wielodostępnych.

c) serwerów lub stacji terminalowych.

d) serwerów lub stacji roboczych.

10. Routery są urządzeniami, które:

a) monitorują i kontrolują ruch sieciowy.

b) przede wszystkim zapobiegają atakom hakerskim.

c) dokonują odpowiedniego wyboru drogi pakietów na podstawie odpowiednich

algorytmów.

d) dokonują odpowiedniego wyboru drogi pakietów na podstawie informacji

przechowywanych w pojedynczym datagramie.

11. Pielęgnacja systemu Windows:

a) jest w pełni zautomatyzowana.

b) na ogół wymaga dużej mocy CPU.

c) zapobiega niektórym atakom hakerskim.

d) jest przeprowadzana zwykle kiedy użytkownik korzysta z komputera.

12. Aplikacje do ratowania Windows zadziałają tylko w jednym przypadku:

a) jeśli wcześniej zostały one prawidłowo zainstalowane.

b) jeśli uszkodzeniu uległo mniej niż 40% całego systemu.

c) jeśli wcześniej zostały one uruchomione.

d) jeśli nie zostały uszkodzone rejestry systemowe.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

36

13. Umowa licencyjna:

a) zawiera cenne uwagi o tym jak korzystać z danego programu.

b) określa ilu użytkowników może korzystać z danego programu.

c) jest dołączana do programów freeware.

d) przeciwdziała nielegalnemu korzystaniu z oprogramowania komputerowego.

14. Oprogramowanie typu firewall:

a) zapobiega wszystkim atakom hakerskim.

b) pozwala ograniczyć wykorzystanie przez użytkowników niektórych programów.

c) konfigurowane jest automatycznie.

d) zapobiega rozprzestrzenianiu się wirusów komputerowych.

15. Wirus komputerowy jest programem, który powiela się przez zarażenie:

a) zbiorów wykonywalnych, jednostek alokacji plików oraz szablonu dokumentów

biurowych.

b) danych zawartych na dyskach twardych i dyskietkach.

c) rejestru systemowego.

d) zbiorów wykonywalnych i szablonu dokumentów biurowych.

16. Wszystkie komputery jednocześnie mogą realizować funkcje serwera i stacji roboczej w:

a) sieciach lokalnych.

b) sieciach peer-to-peer.

c) sieciach rozległych.

d) sieciach terminalowych.

17. Adres DNS:

a) można łatwo przekształcić na adres IP, według określonego algorytmu.

b) musi być zawsze poprzedzony „http://”.

c) zapisuje się w postaci dziesiętnej.

d) jest wygodny do zapamiętywania i posługiwania się nim.

18. Dane mogą być jednocześnie przesyłane w obydwu kierunkach podczas transmisji:

a) typu simplex.

b) typu duplex.

c) typu full–duplex.

d) szeregowej.

19. Protokoły bezpołączeniowe charakteryzują takie cechy jak:

a) niezawodność, jednolity strumień danych, dwukierunkowość.

b) zawodność, datagramowość transmisji, dwukierunkowość.

c) niezawodność, szybka transmisja danych.

d) zawodność, jednolity strumień danych, dwukierunkowość.

20. Program GoBack firmy Roxio:

a) informacje zapisuje bezustannie w jednym dużym pliku.

b) przywraca stan systemu Windows zanim nastąpiła infekcja wirusem komputerowym.

c) stosowany jest przede wszystkim, aby zabezpieczyć się przed skutkami złej instalacji

danego programu.

d) przywraca stan systemu na podstawie tzw. Restore Points.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

37

21. Wirusy polimorficzne:

a) wykonują normalną pracę, wynikającą z przeznaczenia danego programu, lecz

dodatkowo realizują jakieś niezauważalne dla użytkownika operacje.

b) można łatwo zidentyfikować na podstawie ich charakterystycznej sygnatury.

c) instalują się w pamięci operacyjnej komputera i przechwytują odpowiednie

odwołania do systemu.

d) zmieniają samoczynnie swoje kody przy każdej infekcji.

22. Atak typu „man in the middle” polega na tym, że:

a) zawieszane są niektóre usługi sieciowe.

b) przechwytywane są pakiety, które nie są adresowanie do hakera.

c) haker łączy się na kolejne porty na danym komputerze.

d) komputer atakującego pośredniczy w transmisji między dwoma innymi

komputerami.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

38

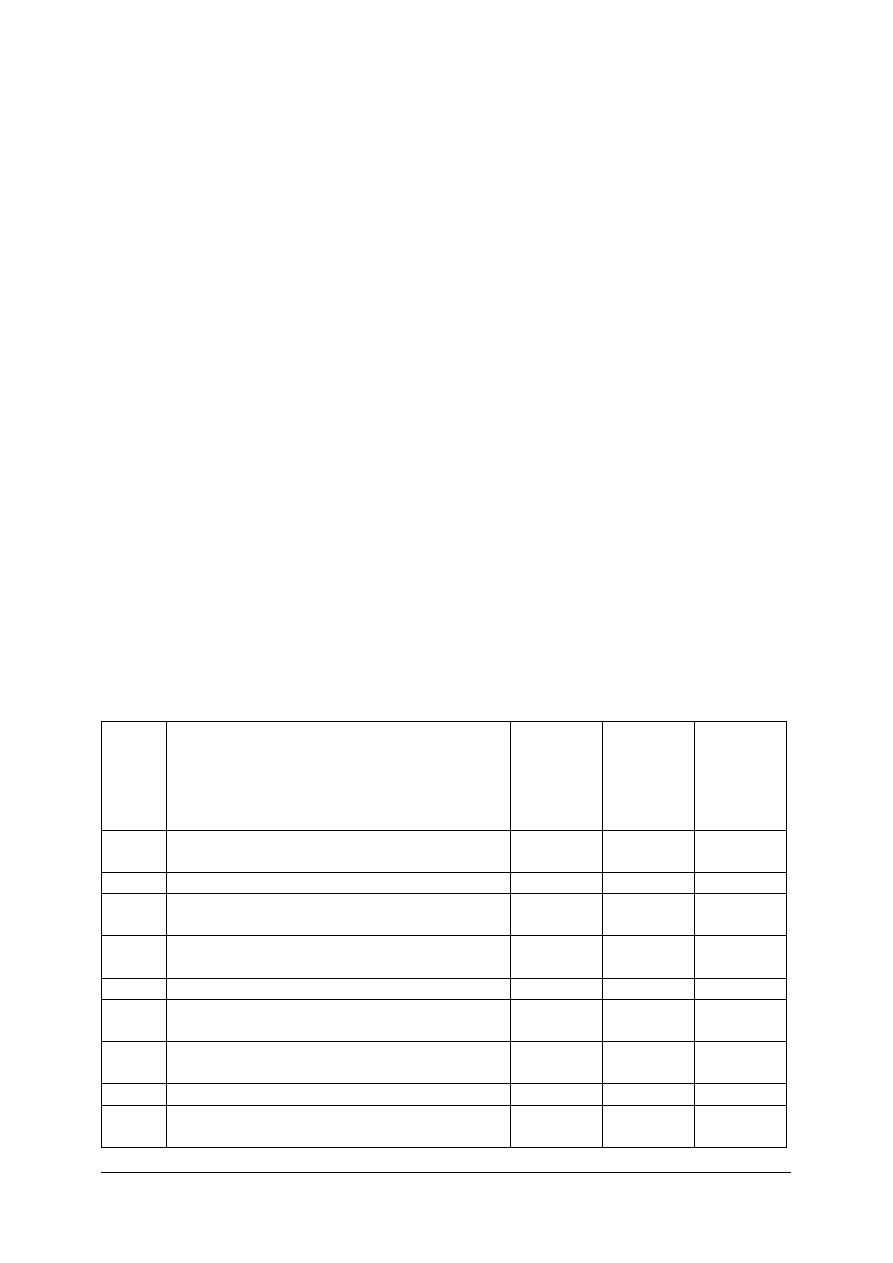

KARTA ODPOWIEDZI

Imię i nazwisko: ..........................................................................................................................

Montowanie sprzętu komputerowego i instalowanie oprogramowania

medycznego

Zakreśl poprawną odpowiedź.

Numer

zadania

Odpowiedź

Punkty

1

a

b

c

d

2

a

b

c

d

3

a

b

c

d

4

a

b

c

d

5

a

b

c

d

6

a

b

c

d

7

a

b

c

d

8

a

b

c

d

9

a

b

c

d

10

a

b

c

d

11

a

b

c

d

12

a

b

c

d

13

a

b

c

d

14

a

b

c

d

15

a

b

c

d

16

a

b

c

d

17

a

b

c

d

18

a

b

c

d

19

a

b

c

d

20

a

b

c

d

21

a

b

c

d

22

a

b

c

d

Razem:

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

39

7. LITERATURA

1. Birkholz Erik Pace: Bezpieczeństwo komputerów i sieci Microsoft, UNIX, Oracle:

operacje specjalne. Translator, Warszawa 2003.

2. Glenn W., White R.: Windows XP – porady i metody. NAKOM, Poznań 2002.

3. Krysiak K.: Sieci komputerowe – kompendium. Helion, Gliwice 2003.

4. MacRae K.: Złóż własny komputer. Helion, Gliwice 2005.

5. Malecki R., Arendt D., Bryszewski A., Krsiukianis R.: Wstęp do informatyki. ZSK, Łódź 1997.

6. Rudowski R.(red): Informatyka medyczna. PWN, Warszawa.

7. Ruest N., Ruest D.: Windows Server 2003. Podręcznik administratora. Helion, Gliwice 2004.

8. http://www.chip.pl

Literatura metodyczna

1. Krogulec-Sobowiec M., Rudziński M.: Poradnik dla autorów pakietów edukacyjnych.

KOWEZiU, Warszawa 2003

2. Niemierko B.: Pomiar wyników kształcenia zawodowego. Biuro Koordynacji Kształcenia

Kadr, Fundusz Współpracy, Warszawa 1997.

3. Szlosek F.: Wstęp do dydaktyki przedmiotów zawodowych. Instytut Technologii

Eksploatacji, Radom 1998.

Wyszukiwarka

Podobne podstrony:

09 Montowanie sprzętu komputerowego(1)

Program Dosbox sprzęt w komputerze

09 Montowanie przyrządów pomiarowych

umowa o dostawę l instalację sprzętu komputerowego L65TO55QTJC74GMWWZ3E5VLWRLRU5SY3WTY65WA

09-18, sieci komputerowe

09-18, sieci komputerowe

(TPL PRAC 2012-09-17 Sprzęt używany w recepturze)

Sprzęt komputerowy

(TPL PRAC 2012-09-11 Sprzęt używany w recepturze )

Sprzęt komputerowy, Studia, Informatyka, Informatyka, Informatyka

(TPL PRAC 2012 09 17 Sprzęt używany w recepturze)id 1429

Interfejsy sprzetowe komputerow PC

Dobór sprzętu komputerowego NZMNKV43P7WZCWWOOR4KWANNG6COHZ3J46TMHYQ NZMNKV43P7WZCWWOOR4KWANNG6COHZ3J

Umowa o dostawę i instalację sprzętu komputerowego

Operator sprzętu komputerowego 312201

TPL PRAC 12 09 11 Sprzęt używany w recepturze

68 NW 09 Naprawa sprzetu turystycznego

więcej podobnych podstron