56

OBRONA

HAKIN9 2/2009

N

ajczęściej wykorzystywanym

sposobem jest zapis informacji przy

pomocy technologii informatycznych.

Konieczność gromadzenia coraz to większej

ilości danych doprowadziła do rozwoju

nośników pamięci – od taśm magnetycznych,

poprzez dyskietki, po dyski twarde o takiej

pojemności, że dzisiaj nie zmieściłby się na

nich nawet niewielki ułamek naszych danych,

aż po bardzo pojemne nośniki danych. Ilość

i znaczenie tych danych coraz częściej nie

pozwala nam na samodzielne zarządzanie

tymi informacjami bez narażenia się na ich

utratę lub wpadnięcie w niepowołane ręce.

Dlatego też coraz częściej korzysta się z usług

Data Center, które są wyspecjalizowanymi

instytucjami oferującymi nam przetwarzanie

i przechowywanie danych zgodnie z

rygorystycznymi normami.

Prócz przechowywania danych DC oferują

szereg usług, takich jak:

• kolokacja,

• hosting zaawansowany,

• hosting operacyjny,

• VPS (ang. Virtual Private Server),

• ASP (ang. Application Service Providing),

• tworzenie kopii zapasowych oraz ich

transport i zabezpieczenie,

• biura zapasowe,

• zdalny nadzór nad zewnętrznymi systemami IT,

• audyt bezpieczeństwa.

MARCIN KLESSA

Z ARTYKUŁU

DOWIESZ SIĘ

jakie są zagrożenia dla

informacji znajdujących się

w centrach danych. Poznasz

politykę oraz metody ochrony

tych danych na różnych

poziomach.

CO POWINIENEŚ

WIEDZIEĆ

powinieneś znać podstawowe

informacje na temat działalności

Data Center oraz protokołów i

zagrożeń sieci komputerowych.

Więcej informacji na temat DC i oferowanych

przez nie usług znajdziesz w magazynie Linux+

– Nr 9 (136)2008.

Bezpieczeństwo

w Centrach Danych

Bezpieczeństwo Data Center to bardzo

szeroka gama zabezpieczeń, czynników,

parametrów, norm itd. Utrzymanie

prawidłowego funkcjonowania to odporność

na zagrożenia płynące z nieprawidłowej

polityki bezpieczeństwa, niewłaściwego

bezpieczeństwa fizycznego czy wreszcie

ataków hakerów.

W poniższym artykule skupię się na

aspektach: organizacyjnym, technicznym oraz

logicznym zabezpieczania danych.

Powierzenie informacji przez firmy

i instytucje wymaga od Data Center

przedsięwzięcia różnych form zabezpieczeń

w celu pełnej ochrony danych przed utratą,

kradzieżą lub naruszeniem integralności.

Politykę bezpieczeństwa realizuje się w

dwóch sferach: organizacyjnej i technicznej,

których współistnienie i integracja dają pełną

gwarancję ochrony informacji.

Bezpieczeństwo organizacyjne

Na tym poziomie zarządzania

bezpieczeństwem obowiązuje kilka

dokumentów prawnych. Pierwszym jest Raport

Techniczny – ISO/IEC TR 13335, który składa

Stopień trudności

Ochrona

w Data Center

Potrzeba przechowywania i przekazywania informacji istniała

od zarania dziejów. Na początku wystarczały przekazy słowne,

zapisy na papirusie i w księgach. Dziś informacja, prócz dawnych

form przekazu, zapisywana i transmitowana jest elektronicznie, w

różnej – często rozbudowanej i przetworzonej – formie.

57

BEZPIECZEŃSTWO W DATA CENTER

HAKIN9

2/2009

się z 5 części, z czego część I i II stały

się Polskimi Normami.

ISO/IEC TR PN-I-13335-1:

1999 Wytyczne do zarządzania

bezpieczeństwem systemów

informatycznych – Pojęcia i

modele bezpieczeństwa systemów

informatycznych

W tej normie zdefiniowano i opisano

pojęcia związane z zarządzaniem

bezpieczeństwem, a także ograniczenia,

które mogą wystąpić przy planowaniu.

Zaprezentowano też modele, którymi

można się posłużyć przy planowaniu

zarządzania bezpieczeństwem.

ISO/IEC TR 13335-2:2003 Zarządzanie

i planowanie bezpieczeństwa systemów

informatycznych.

Norma ta zawiera wytyczne i

działania oraz cele i wymagania, jakie

należy uwzględnić przy planowaniu

oraz zarządzaniu bezpieczeństwem.

Przedstawiono również rolę i działania

personelu odpowiedzialnego za

bezpieczeństwo. Pozostałe części to:

• ISO/IEC TR 13335 – 3: Techniki

zarządzania bezpieczeństwem

systemów,

• ISO/IEC TR 13335 – 4: Wybór

zabezpieczeń,

• ISO/IEC TR WD 13335 – 5:

Zabezpieczenie dla połączeń z

sieciami zewnętrznymi.

Najważniejszym dokumentem prawnym

w tej dziedzinie jest PN ISO/IEC 17799:

2007 Praktyczne zasady zarządzania

bezpieczeństwem informacji. W normie

tej zapisano praktyczne zasady,

które powinny być wytycznymi do

organizowania polityki bezpieczeństwa

firmy z uwzględnieniem jej specyfikacji. W

normie tej uwzględniono 11 obszarów:

• polityka bezpieczeństwa,

• organizacja bezpieczeństwa

informacji,

• zarządzanie aktywami,

• bezpieczeństwo zasobów ludzkich,

• bezpieczeństwo fizyczne i

środowiskowe,

• zarządzanie systemami i sieciami,

• kontrola dostępu,

• pozyskiwanie, rozwój i utrzymanie

systemów informatycznych,

• zarządzanie incydentami związanymi

z bezpieczeństwem informacji,

• zarządzanie ciągłością działania,

• zgodność (z przepisami prawnymi).

W niniejszym artykule skupię się przede

wszystkim na bezpieczeństwie fizycznym

i środowiskowym, gdyż ten aspekt jest

bardzo istotny w kontekście ochrony

danych w Data Center.

Trzecia z kolei – co nie oznacza,

że mniej ważna – jest norma PN-ISO/

IEC 27001:2007 Systemy zarządzania

bezpieczeństwem informacji –

Specyfikacja i wytyczne stosowania.

Norma ta jest przygotowana głównie

dla kierownictwa oraz personelu i jest

niezwykle istotna, ponieważ opisuje

procesowe podejście do Systemu

Zarządzania Bezpieczeństwem Informacji

(SZBI lub z ang. ISMS). W dokumencie tym

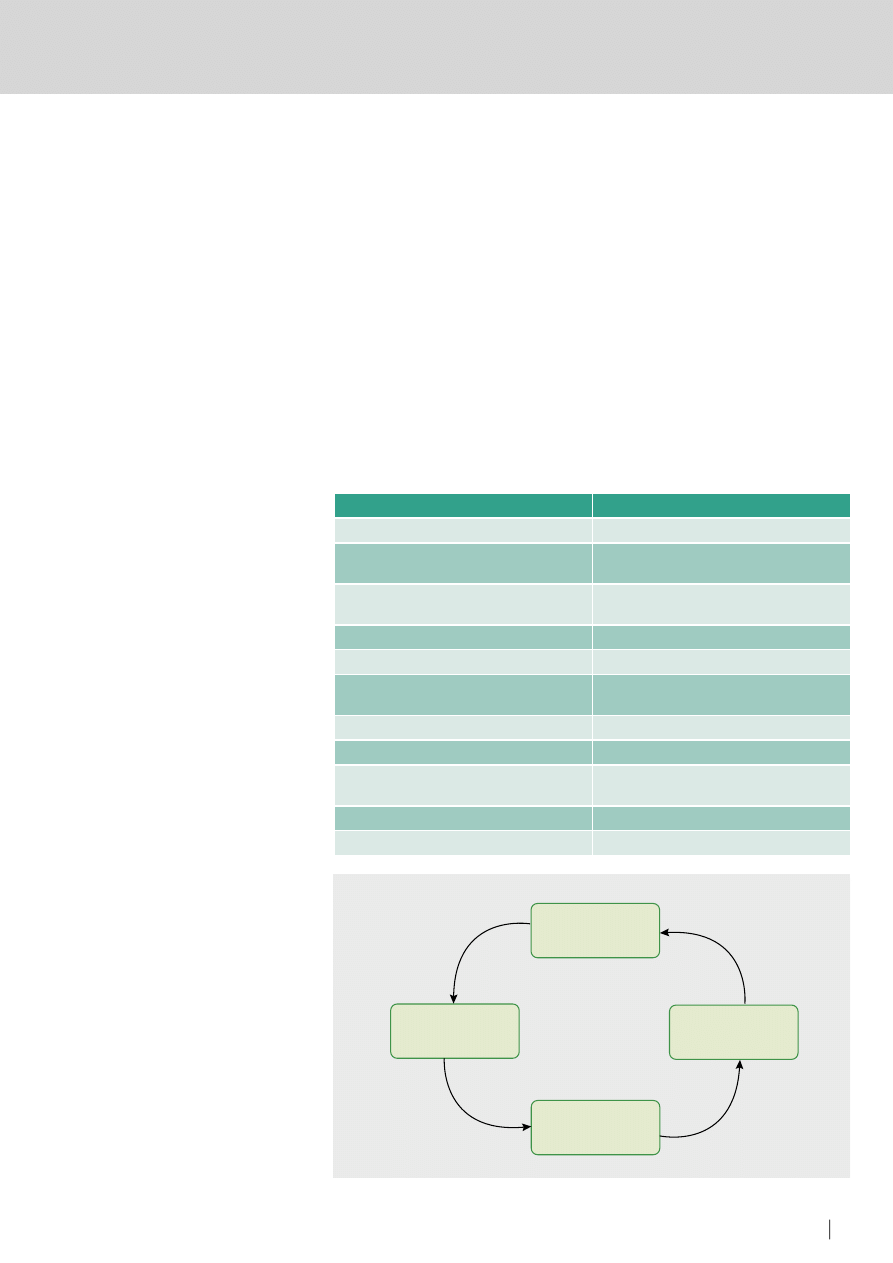

określa się model PDCA (ang. Plan–Do–

Check–Act) jako podejście do procesu

poprzez założenia opierające się na cyklu

Deaminga: Planuj – Wykonuj – Sprawdzaj

– Działaj.

• Planuj – ustanowienie ISMS:

ustanowienie polityki SZBI, celów,

procesów i procedur istotnych dla

zarządzania ryzykiem oraz doskonalenia

bezpieczeństwa informacji, tak aby

uzyskać wyniki zgodne z ogólnymi

politykami i celami organizacji.

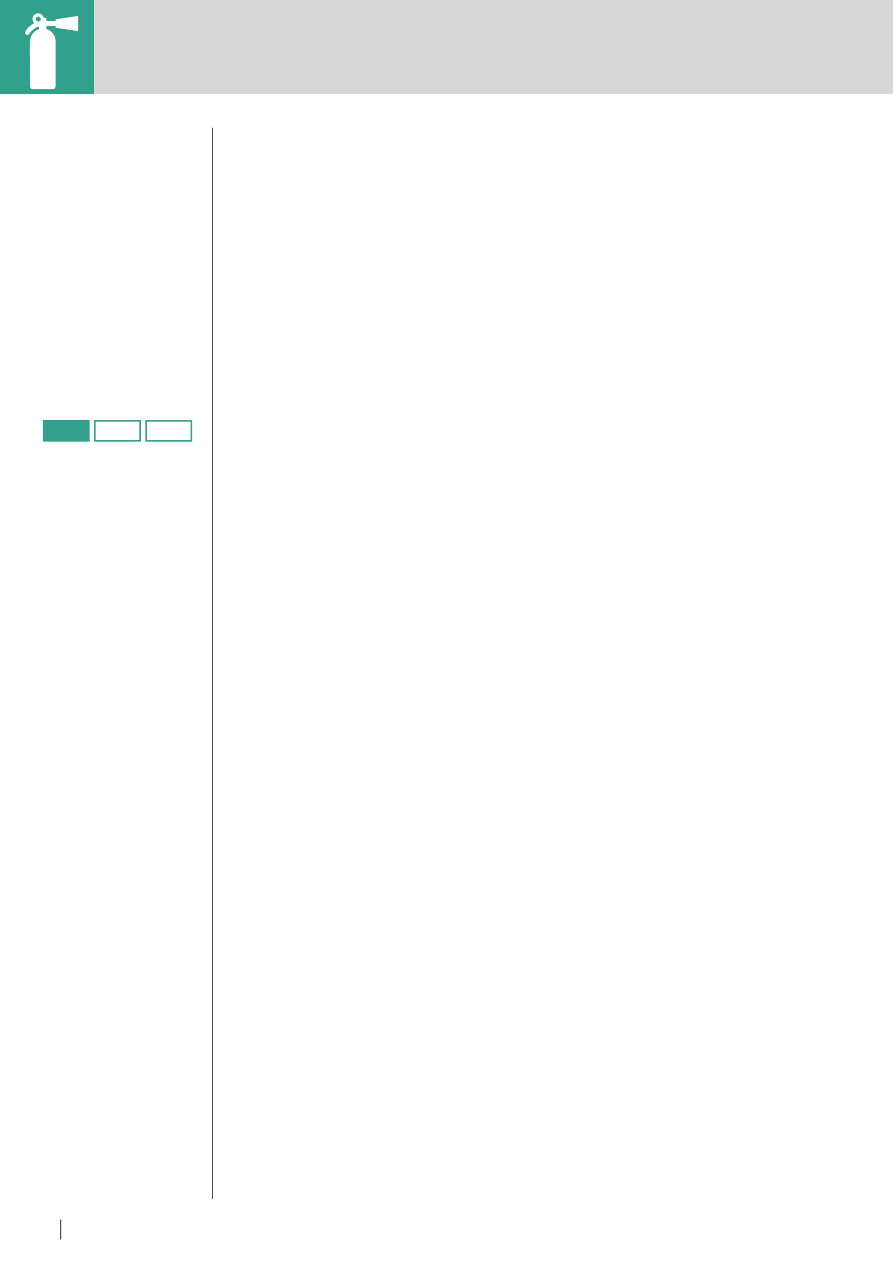

Tabela 1.

Najczęstsze zagrożenia DC i metody ochrony

Zagrożenie

Metody

hakerzy amatorzy

firewall

hakerzy jako zorganizowane grupy

przestępcze

zaawansowany firewall, inne

zabezpieczenia sprzętowe i programowe

grupy przestępcze, złodzieje danych

obszary bezpieczne, monitoring, fizyczna

kontrola dostępu

utrata danych

backup, storage

pożar

zaawansowane systemy p-poż, IT Rooms

trzęsienie ziemi

wzmocnione konstrukcje budynku, IT

Rooms

chwilowe przerwy w zasilaniu

systemy UPS

dłuższe przerwy w zasilaniu

agregaty prądotwórcze

awarie łączy teletransmisyjnych

kilku operatorów, redundancja łączy,

zabezpieczenia fizyczne

awarie sprzętu

redundancja n+1 lub 1:1, backup

wysoka temperatura urządzeń

klimatyzacja precyzyjna

Rysunek 1.

Model PDCA stosowany w procesach SZBI

�������������

�����������������

������������

����������

�������������������

�����������������

��������������

���������������

�������������

����������

�������������������

OBRONA

58

HAKIN9 2/2009

BEZPIECZEŃSTWO W DATA CENTER

59

HAKIN9

2/2009

• Wykonuj – wdrożenie i eksploatacja

ISMS: wdrożenie i eksploatacja

polityki SZBI, zabezpieczeń, procesów

i procedur.

• Sprawdzaj – monitorowanie i

przegląd ISMS: pomiar wydajności

procesów w odniesieniu do polityki

SZBI, celów i doświadczenia

praktycznego oraz dostarczania

raportów kierownictwu do przeglądu.

• Działaj – utrzymanie i doskonalenie

ISMS: podejmowanie działań

korygujących i zapobiegawczych na

podstawie wyników wewnętrznego

audytu SZBI oraz przeglądu

realizowanego przez kierownictwo lub

innych istotnych informacji – w celu

zapewnienia ciągłego doskonalenia

SZBI.

Bezpieczeństwo Informacji

Bezpieczeństwo informacji (BI) rozumiane

jest jako zespół działań zmierzających do

zdefiniowania, osiągnięcia i utrzymywania:

poufności, integralności, dostępności,

rozliczalności, autentyczności oraz

niezawodności (Tabela 2).

Podstawowymi atrybutami są te

wymienione na początku: PID, czyli

poufność, integralność oraz dostępność.

Są one niezbędne, aby uzyskać pełne

bezpieczeństwo informacji generowanych,

przetwarzanych i przechowywanych przez

przedsiębiorstwo, zgodne z wymogami

prawnymi lub biznesowymi.

Centra Danych w odróżnieniu od

innych firm i instytucji, które również muszą

realizować SZBI, mają utrudnione zadanie

ze względu na różnorodność powierzonych

im danych. Jest to tym trudniejsze, iż w

Polsce obecnie istnieje blisko 200 aktów

prawnych dotyczących ochrony informacji,

a konieczność ich stosowania zależna jest

od specyfiki instytucji.

Niemniej najbardziej istotnymi

(i obligatoryjnymi) są:

• Ustawa o ochronie danych

osobowych,

• Ustawa o ochronie informacji

niejawnych,

• Ustawa o dostępie do informacji

publicznej,

• Ustawa o prawie autorskim i prawach

pokrewnych.

Korzyści wynikające z wdrożenia

Systemu Zarządzania Bezpieczeństwem

Informacji PN – ISO/IEC 27001:2007:

• spełnienie wspomnianych powyżej

wymagań ustawowych,

• uniknięcie kar związanych z

naruszeniem bezpieczeństwa

informacji,

• zwiększenie świadomości i

odpowiedzialności pracowników w

zakresie BI,

• bardziej świadome podejmowanie

ryzyka oraz decyzji,

• zarządzanie ciągłością działania,

• zapewnienie klientów, że ich dane są

właściwie chronione,

• wzrost wiarygodności firmy i

oferowanych usług,

• wprowadzenie audytów oraz ciągłe

monitorowanie i ulepszanie SZBI,

• zwiększenie efektywności zarządzania

BI.

Bezpieczeństwo techniczne

Poziom opisany powyżej skupia się na

organizacji bezpieczeństwa informacji

poprzez szacowanie ryzyka utraty

danych w kontekście zagrożeń oraz

na wdrażaniu działań mających owe

zagrożenia zredukować.

Na tym poziomie skupię się na

technicznych aspektach bezpieczeństwa

centrów danych oraz gromadzonych

tam informacji. Przechowywanie dużych

ilości cennych informacji wymusza na DC

stosowanie wielu metod zabezpieczań,

które – prócz logicznego zabezpieczenia –

ochronią je również na poziomie fizycznym.

Omówione zostaną pomieszczenia

IT oraz infrastruktura techniczna

serwerowni, odpowiedzialna za

bezpieczeństwo, poprawną i

nieprzerwana pracę.

Zasady i parametry stosowanych

zabezpieczeń bazują na wielu normach

oraz międzynarodowych certyfikatach,

takich jak:

• EN 1047-2 – Pomieszczenia i

urządzenia do przechowywania

wartości. Klasyfikacja i metody

badań odporności ogniowej. Część

2: Pomieszczenia oraz pojemniki do

przechowywania nośników informacji.

• PN ISO/IEC 17799:2007

– Praktyczne zasady zarządzania

bezpieczeństwem informacji.

• Certyfikat ECB-S European

Certification Board Security Systems

– Europejski Komitet Certyfikacji

Systemów Zabezpieczających.

Bezpieczeństwo

fizyczne i środowiskowe

Obszary bezpieczne. Celem

wyodrębniania obszarów bezpiecznych

jest zapobieganie nieuprawnionemu

dostępowi oraz ingerencji w

pomieszczenia instytucji i jej informacje.

Urządzenia do przechowywania i

przetwarzania krytycznych danych należy

lokalizować w obszarach bezpiecznych. To

stwierdzenie jest kwintesencją Data Center,

które są specjalnie przystosowanymi

budynkami znajdującymi się – ba, nawet

będącymi obszarem bezpiecznym wraz z

całym systemem ochrony i zabezpieczeń.

Stosuje się w tym wypadku bariery

fizyczne, środki kontroli fizycznego dostępu,

monitoring oraz inne formy kontroli.

Najczęściej wykorzystywane są: system

alarmowy oraz telewizja przemysłowa

CCTV (ang. closed-circuit television).

Systemy CCTV oparte są na własnej

infrastrukturze (w której skład wchodzą

m.in. rejestratory, kamery, obrotnice,

monitory) lub wykorzystują gotowe sieci

cyfrowe. Najczęściej wykorzystuje się do

tego protokół TCP/IP sieci LAN lub Internet.

Kamery pracują w dwóch technologiach:

CMOS i CCD, które stosuje się w

zależności od specyfiki monitorowanych

obiektów.

W przypadku środków kontroli

fizycznego dostępu stosuje się różne

metody identyfikacji w zależności od

pożądanego stopnia zabezpieczeń. Używa

się do tego celu kodów alfanumerycznych

(pamięć), kluczy – takich jak karty z

Rysunek 2.

Kamera przemysłowa

OBRONA

58

HAKIN9 2/2009

BEZPIECZEŃSTWO W DATA CENTER

59

HAKIN9

2/2009

kodem kreskowym, kart chipowych,

magnetycznych oraz zabezpieczeń

wykorzystujących cechy biometryczne – np.

linie papilarne, tęczówkę oka oraz głos.

Zabezpieczenie sprzętu

Celem jest zapobieganie utracie,

uszkodzeniu lub naruszeniu

bezpieczeństwa aktywów oraz przerwaniu

działalności. Zaleca się fizyczną

ochronę sprzętu przed zagrożeniami

jego bezpieczeństwa i niebezpiecznymi

czynnikami środowiskowymi, do których

zaliczamy:

• kradzież,

• pożar,

• materiały wybuchowe,

• dym,

• wodę,

• kurz,

• drgania,

• oddziaływania chemiczne,

• interferencje pochodzące ze źródeł

zasilania,

• promieniowanie elektromagnetyczne.

Realizuje się to m.in. poprzez

odpowiednie rozmieszczenie sprzętu

w pomieszczeniach bezpieczeństwa

(ang. IT Rooms) z odpowiednim

zasilaniem, klimatyzacją, bezpiecznym

okablowaniem i systemami gaszenia.

Zastosowanie tej technologii zgodne jest

z normą PN 1047-2, co daje gwarancje

ochrony przed utratą infrastruktury

technicznej, sprzętu, oprogramowania

oraz danych. Wspomniana norma

określa odporność ogniową dla

pomieszczeń, w których znajdują się

czułe na temperaturę i wilgotność

systemy informatyczne. Stanowi

ona, iż wzrost temperatury wewnątrz

pomieszczenia z infrastrukturą IT

dopuszczalny jest do wielkości 50�C, a

wilgotności powietrza – do 85 %.

Pomieszczenia bezpieczne na

najwyższym poziomie budowane są z

uwzględnieniem następujących norm:

Ochrona przeciwpożarowa:

• Zgodnie z normą PN1047-2 –

certyfikowana przez ECBS,

Woda:

• Woda stojąca – przy słupie wody o

wysokości 40 cm przenikalność w

ciągu 72 godzin wynosi ok. 1 litra (20

kropli na godzinę),

• Wodoszczelność (woda gaśnicza)

zgodna z IP 56,

• Wilgotność do 85% zgodnie z PN 1047-2,

Gazy korozyjne:

• Dymoszczelność – zgodna z DIN

18095,

Pył:

• Pyłoszczelność – zgodna z IP 56,

Kontrola dostępu:

• Zgodna z normą EN 1627 WK4,

Eksplozja:

• 200 kg TNT w odległości 40 metrów.

Podłoga techniczna

Dzięki zastosowaniu podłogi technicznej

istnieje możliwość dogodnego

prowadzenia instalacji technicznej i

ochronnej, doprowadzania ogrzewania

lub klimatyzacji do określonych stref

pomieszczenia. Prosty i szybki montaż

pozwala na szybką modyfikację systemu

okablowania czy instalacji klimatyzacyjnych,

umożliwia także korzystanie z nich zaraz

po montażu. Wysokość montażu podłogi

uzależniona jest od wykorzystanych w DC

instalacji, np. typu klimatyzacji.

Podłogi techniczne wykonywane są

w zależności od potrzeb jako metalowe,

drewniane, szklane lub z tworzyw PCV.

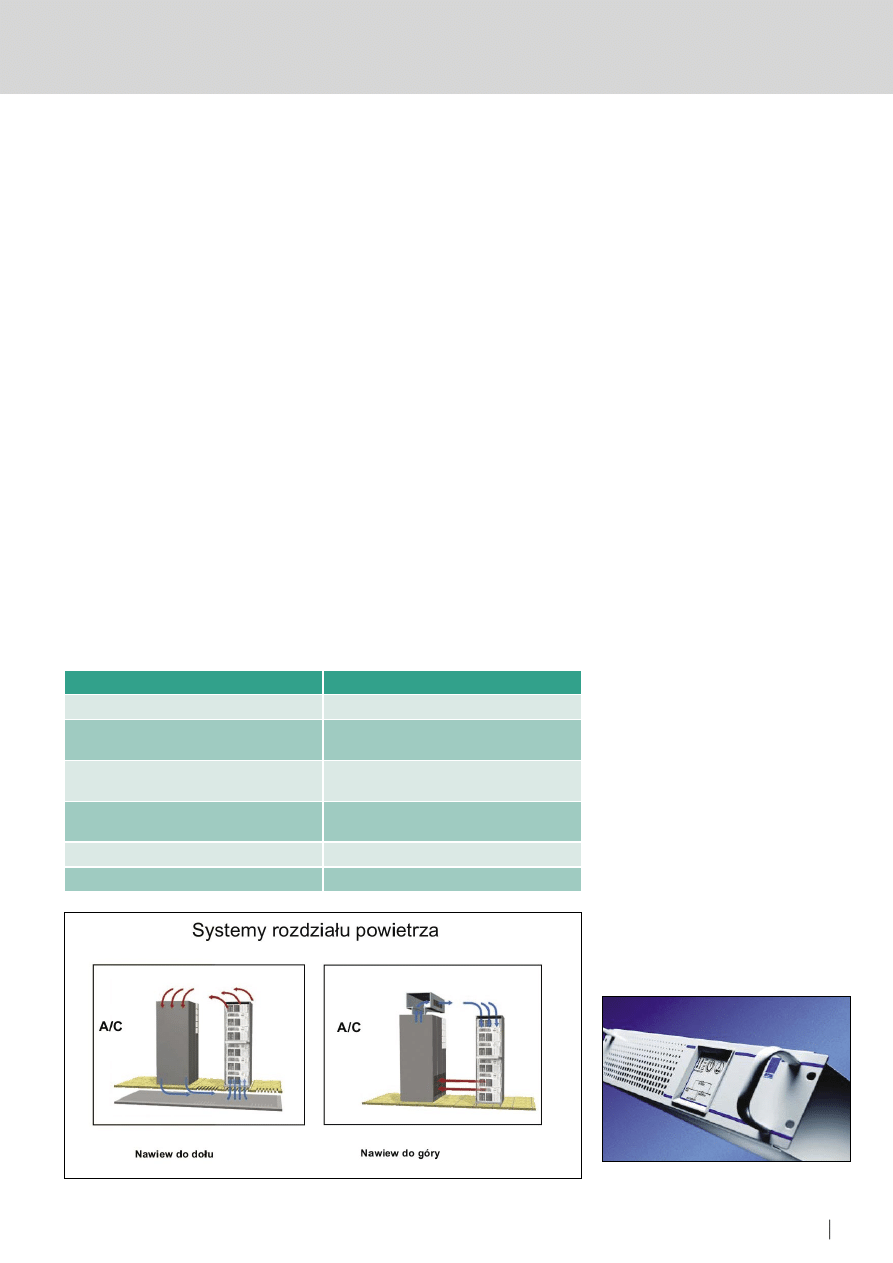

Klimatyzacja

Klimatyzacja jest często niedocenianym,

aczkolwiek bardzo istotnym systemem

w pracy zarówno każdej serwerowni,

Tabela 2.

Bezpieczeństwo Informacji

Atrybut

Charakterystyka

poufność

dostęp tylko przez autoryzowane jednostki

integralność

brak możliwości nieautoryzowanego

ingerowania w dane

dostępność

dostęp do informacji na żądanie w każdym

czasie

rozliczalność

powiązanie działań z osobami lub

procesami

autentyczność

zgodność zasobu z jego deklaracją

Niezawodność

pożądane zachowanie i przewidywalność

Rysunek 3.

Klimatyzacja – system rozdziału powietrza

Rysunek 4.

Modułowy zasilacz UPS firmy

Lampertz

OBRONA

60

HAKIN9 2/2009

BEZPIECZEŃSTWO W DATA CENTER

61

HAKIN9

2/2009

jak i Data Center. Infrastruktura IT

wymaga określonej temperatury pracy i

wilgotności, które wynoszą odpowiednio

20 oC i 45% wilgotności. Niedotrzymanie

tych parametrów klimatycznych może

prowadzić do nieprawidłowej pracy,

być przyczyną awarii oraz zmniejszać

żywotność sprzętu. Parametry takie można

uzyskać tylko poprzez zastosowanie

klimatyzacji precyzyjnej, której zadaniem

jest zachowanie odpowiednich

parametrów pracy przez 8760 godzin w

roku. Utrzymanie poprawnej temperatury

wymaga od systemu od 100 do 160 CFM

(1 CFM = 1,699021 m3/h, co daje 170

– 272 m3/h) nawiewanego powietrza na

każdy kW rozpraszanego ciepła. Warunki te

decydują o wyborze technologii chłodzenia

pomieszczeń i konkretnych szaf lub

urządzeń, które różnią się budową systemu

i wydajnością odprowadzanego ciepła.

Stosuje się systemy nawiewu dolnego i

górnego (Rysunek 3) oraz specjalistyczne

rozwiązania, takie jak np. oferowane

przez firmę Rittal tzw. Liquid Cooling

Packages (LCP), które są bezpośrednio

zadokowane jako szafy klimatyzacyjne

na ścianie bocznej szafy serwerowej.

Przy zamkniętych ścianach szaf daje się

odprowadzić do 40 kW ciepła traconego.

Zasilanie

Nieprzerwana praca Centrum Danych

to podstawa jego istnienia. Jedną z

ważniejszych kwestii w tym zakresie

jest stałe zasilanie DC w energię

elektryczną. Centra danych posiadają

odrębne i niezależne od dostawcy

źródła zasilania, takie jak agregaty

prądotwórcze i zaawansowane systemy

UPS (ang. Uninterrupted Power Supply).

Zasilacze dobiera się w zależności od

przeznaczenia i mocy odbiorników,

powiększonej zazwyczaj o ok. 10% - 30%.

Do najczęściej spotykanych UPS-ów

zalicza się monolityczne (autonomiczne)

lub modułowe (Rysunek 4), które różnią

się od siebie wydajnością i możliwością

rozbudowy. Konstrukcje modułowe

są redundantne i są dedykowane do

obiektów o dużej potrzebie niezawodności,

pozwalają również na szybką rozbudowę

mocy zasilaczy poprzez dodanie kolejnych

modułów. UPS-y monolityczne natomiast

cechują się większą wydajnością i

mniejszymi rozmiarami.

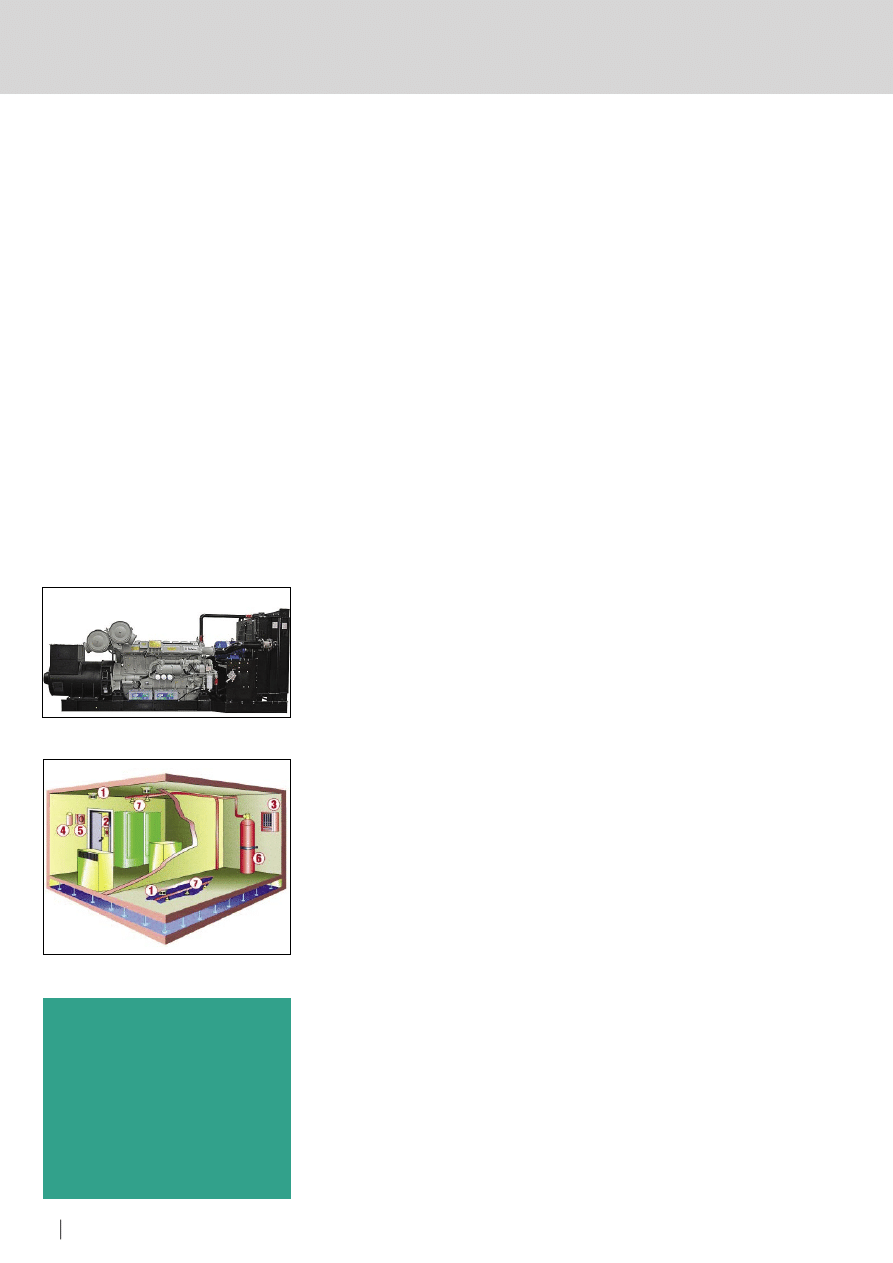

Agregaty prądotwórcze często

stosowane są jako dodatkowe źródło

energii zwłaszcza tam, gdzie występują

częste przerwy w dostawie prądu lub

istnieje prawdopodobieństwo takiego

zagrożenia. Agregaty dostarczane są

w kilku wersjach – w zależności od

zastosowania i usytuowania w obrębie

Data Center. Standardowe parametry

agregatu pozwalają na 8 do 12 godzin

nieprzerwanej pracy. Wraz z agregatem

można zastosować szereg udogodnień,

takich jak zdalny nadzór, automatyczny

start, układy wentylacji oraz dodatkowe

zbiorniki paliwa, umożliwiające dłuższą

jednorazową pracę agregatu.

Agregaty bardzo często sprzęga

się w hybrydy z UPS-ami, aby poprawić

bezpieczeństwo i funkcjonalność układów

zasilania.

W celu podniesienia poziomu

bezpieczeństwa Data Center zaleca się

stosowanie w pobliżu wejść dodatkowych

wyłączników zasilania, umożliwiających

odcięcie zasilania w przypadku awarii.

Systemy gaszenia

Specyfika Data Center uniemożliwia

stosowanie tradycyjnych metod wykrywania

i gaszenia pożaru. Należało więc przede

wszystkim zrezygnować z systemów

gaszenia wodą, proszkami i pianą na

rzecz obojętnych dla sprzętu gazów

gaśniczych. Najczęściej stosowane gazy

to azot, HFC-227ea, NOVEC 1230. Systemy

suchego gaszenia opierają się na szybkim

zmniejszeniu ilości tlenu w atmosferze

pomieszczenia do 12%.

Aby gaszenie było skuteczne, muszą

istnieć systemy szybkiego wykrywania,

ostrzegania i uruchamiania, które

realizowane są poprzez bardzo precyzyjne

czujniki dymu, wyposażone w zasysacze

dymu. Przykładowy system zaprezentowany

jest na Rysunku 6.

Zalety stosowania podobnego

sysytemu są następujące:

• szybka reakcja systemu na zagrożenie,

• gaszenie nie uszkadza sprzętu nie

objętego pożarem,

• możliwość szybkiego wznowienia

działalności po pożarze,

• bezpieczeństwo sprzętu i obsługi.

Wczesne wykrywanie pozostałych zagrożeń

Odpowiednio wczesne wykrycie

zagrożeń jest niezbędne do uchronienia

DC przed awarią, a co za tym idzie

– przestojem w działaniu. Dzięki

precyzyjnym systemom ostrzegania

i reagowania możemy ustrzec się

opisanego już wyżej pożaru, zalania wodą,

przegrzania się elementów. Zamontowane

czujniki komunikują się za pomocą

specjalistycznych central z centrum

nadzoru lub bezpośrednio z jednostkami

prewencyjnymi. Systemy takie są bardzo

elastyczne i ze względu na swoją

modułową strukturę pozwalają na szybką

rozbudowę poprzez dodawanie nowych

czujników oraz definiowanie kolejnych

odbiorców komunikatów.

Bezpieczne okablowanie

Norma PN ISO/IEC 17799:2007 adresuje

ten zakres w następujący sposób:

Zaleca się, aby okablowanie zasilające

i telekomunikacyjne przeznaczone do

Rysunek 5.

Agregat prądotwórczy

Rysunek 6.

Systemy suchego gaszenia

Objaśnienia

do Rysunku 6

• 1 – automatyczny czujnik,

• 2 – ręczny włącznik systemu,

• 3 – centrala sterująca,

• 4 – alarm akustyczny,

• 5 – alarm optyczny,

• 6 – pojemniki z gazem gaśniczym,

• 7 – dysze gaśnicze.

OBRONA

60

HAKIN9 2/2009

BEZPIECZEŃSTWO W DATA CENTER

61

HAKIN9

2/2009

transmisji danych lub przesyłania usług

informacyjnych było chronione przed

podsłuchem lub uszkodzeniem.

W związku z tym zaleceniem

stosuje się ochronę linii w specjalnych

systemach ochronnych, takich jak rynienki

ochronne, opancerzone kanały rurowe

oraz pokrywanie okablowania środkami

ogniotrwałymi. Często w celu zmniejszenia

zagrożenia interferencji prowadzi się

przewody komunikacyjne oddzielnie

od kabli zasilających. Aby zmniejszyć

zagrożenie pojawienia się nieszczelności

przy wprowadzaniu okablowania do

wnętrza pomieszczeń bezpieczeństwa,

stosuje się specjalne przejścia kablowe,

takie jak pokazane na Rysunku 7.

Wszystkie wspomniane powyżej formy

i narzędzia ochrony centrów danych łączą

się w bezpieczne IT rooms. Konstruowane

są one modułowo, co pozwala na

szybką rozbudowę w dowolnym kierunku

lub przeniesienie w inne miejsce.

Stosowanie w DC pomieszczenia

bezpieczeństwa posiadają najczęściej

certyfikat ECB-S, wydawany przez

niezależny Europejski Komitet Certyfikacji

Systemów Zabezpieczających. Posiadanie

takiego certyfikatu gwarantuje pełne

bezpieczeństwo certyfikowanego obiektu

i jest często podstawą wymaganą przez

towarzystwa ubezpieczeniowe.

Sejfy IT

Wiarygodność centrów danych to nie tylko

nieprzerwana praca, stały dostęp do usług

i przetwarzanych informacji, lecz także

bezpieczeństwo powierzanych danych w

trybie offline. Data Center w swojej ofercie

mają także wykonywanie backupów,

bezpieczny transport i przechowywanie

danych na zewnętrznych nośnikach.

Realizowane jest to najczęściej poprzez

wykorzystanie specjalistycznych sejfów

przeznaczonych dla branży IT. W zależności

od potrzeb, podczas doboru parametrów

sejfu możemy dobierać rozmiar, poziom

odporności na włamanie oraz ochrony

przeciwpożarowej.

Sejfy najwyższej klasy spełniają

wymagania zawarte w normie PN1047-

2 i, podobnie jak IT Rooms, mogą być

certyfikowane przez Europejski Komitet

Certyfikacji Systemów Zabezpieczających.

Odporność na włamania często opiera się

o II klasę odporności zgodną z EN 1143-1.

Zabezpieczenia logiczne

Osiągnięcie wysokiego poziomu

zabezpieczeń logicznych jest

najtrudniejszym chyba przedsięwzięciem

spośród opisanych w artykule. Zadanie jest

o tyle trudniejsze, że ataki czy włamania

mogą nastąpić z wewnątrz, z zewnątrz

(a także przyjąć formę pośrednią)

i w zależności od ich specyfiki należy

podejmować różne działania ochronne.

Ataki z wewnątrz

Ataki wewnętrzne są niebezpieczne,

ponieważ są bardzo trudne do wykrycia

ze względu na metody działania

napastników. Najczęściej włamania

dokonują pracownicy firmy, wykorzystując

znane lub wykradzione loginy i hasła

oraz korzystając z błędów systemów

autoryzacji i zabezpieczeń.

W celu ochrony danych na tym

poziomie powinno stosować się

politykę czystego biurka i czystego

monitora oraz bezpiecznych i poprawnie

skonfigurowanych systemów autoryzacji

użytkowników. Można również zastosować

specjalnie skonfigurowany system

wykrywania intruzów (IDS).

Ataki z zewnątrz

Celem ataków zewnętrznych są

najczęściej serwery HTTP oraz komputery

wewnątrz sieci. Wewnątrz sieci ataki

przypuszczane są zarówno na serwery,

jak i hosty pracujące pod ich nadzorem.

Najczęstszym efektem takich działań jest

utrata danych w pierwszym przypadku oraz

utrata danych i przestoje w pracy sieci w

przypadku drugim.

Najczęściej stosowanym sposobem

zabezpieczenia przed tego typu

włamaniem jest wykorzystanie firewalli.

Ataki pośrednie

Ataki pośrednie realizowane są

najczęściej wieloetapowo. W pierwszym

stadium npastnik wprowadza do

sieci program otwierający dostęp lub

pozyskujący loginy i hasła np. poprzez

packet sniffing. Kolejnym etapem jest

skorzystanie z otwartych sieci lub

wykorzystanie pozyskanych haseł

oraz komputerów niewymagających

ich podania. Ze względu na specyfikę

działania, ataki te są trudne do wykrycia i

przeciwdziałania.

Ochrona Data

Center przed włamaniem

Ochronę DC można zlecić operatorowi

telekomunikacyjnemu, który oferuje

model MSS (ang. Managed Security

Services) lub poprzez zastosowanie tych

samych technologii na poziomie centrum

danych. Model MSS obejmuje ochronę

przy pomocy następujących środków:

firewall, AV, IDS/IPS, antyspam, filtrowanie

zawartości WWW oraz VA (ang. vulnerability

assessment – ocena podatności) i jest

chyba najbardziej wydajnym sposobem

zabezpieczania danych.

Ściana ogniowa – Firewall

Firewall jest narzędziem sprzętowym lub

programowym znajdującym się na styku

dwóch sieci – zewnętrznej (najczęściej

Internet) oraz wewnętrznej, którą ma

chronić. W skład ściany ogniowej może

wchodzić:

• router filtrujący pakiety,

• serwer proxy (application level gateway

– brama na poziomie aplikacji),

• brama transmisyjna (circuit level

gateway – brama na poziomie łącza).

Zadania firewalla:

• kontrolowanie połączeń sieciowych,

• filtrowanie pakietów,

• udostępnianie i kontrola wybranych

usług,

• wykrywanie i udaremnianie włamań,

• zabezpieczenie przesyłanych informacji,

Rysunek 7.

Przejścia kablowe Roxtec

Rysunek 8.

Sejf IT firmy Lampertz

OBRONA

62

HAKIN9 2/2009

63

HAKIN9

2/2009

• ukrywanie struktury sieci wewnętrznej,

• ochrona systemu przed

niebezpiecznymi programami,

• tworzenie dziennika zdarzeń,

• zarządzanie obciążeniem serwerów.

Filtrowanie

pakietów – router

Zadaniem routerów filtrujących jest

przepuszczanie wybranych pakietów do

i z sieci z wykorzystaniem określonych

wcześniej reguł filtrowania. Realizuje się

to między innymi poprzez sprawdzanie

informacji nagłówka, takich jak: adres IP

docelowy i pochodzenia, używany protokół,

porty: docelowy i nadawcy.

Po przejściu pakietu przez router

jest on dalej przez niego nadzorowany

lub porzucany. W ten sposób można

ograniczać listę dostępnych usług poprzez

np. odfiltrowanie określonych portów.

Umożliwia to w miarę szybką konfigurację

filtrowania.

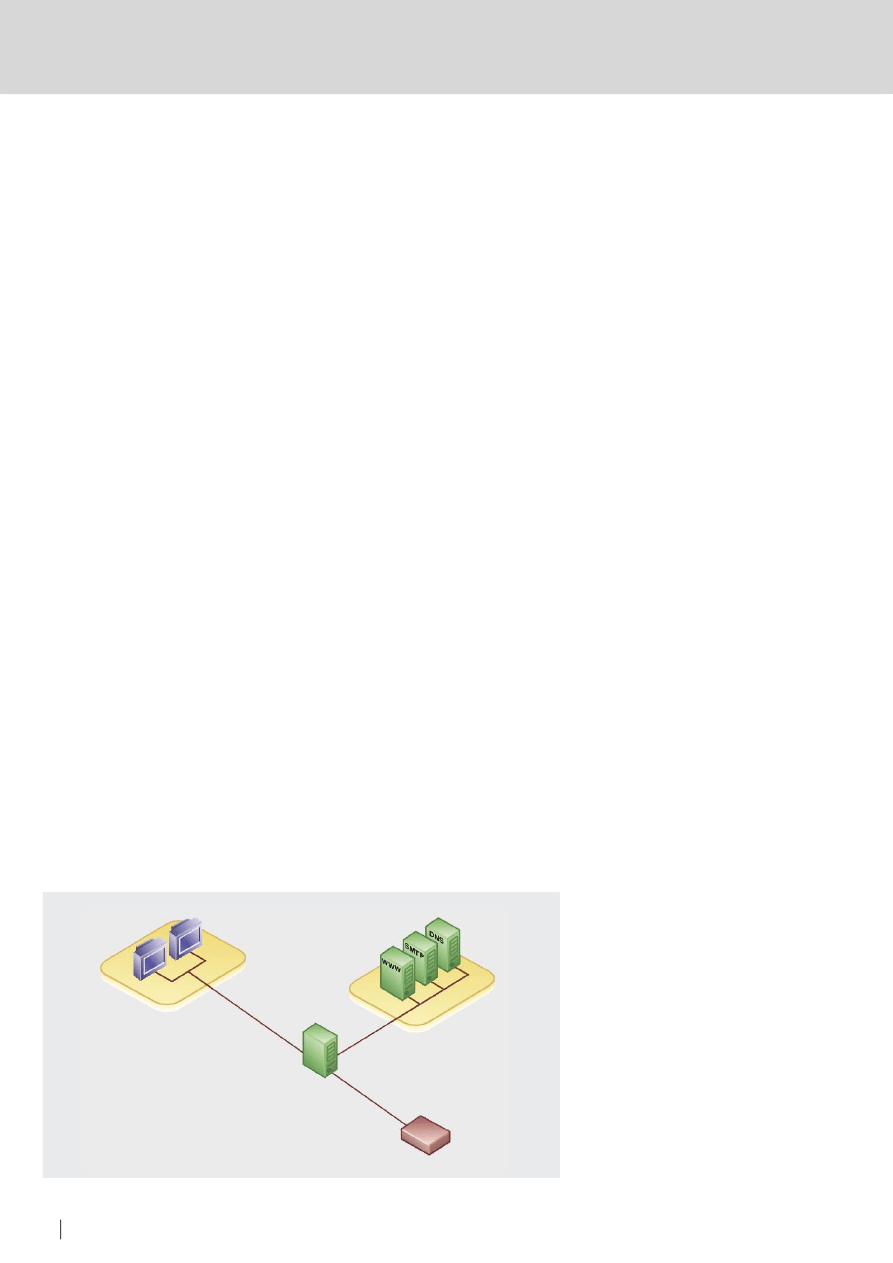

Strefa zdemilitaryzowana

DMZ – demilitarized zone

Strefa zdemilitaryzowana jest wydzielonym

przez firewall fragmentem sieci

nienależącym ani do sieci wewnętrznej, ani

do zewnętrznej. W tej strefie umieszczane

są serwery oferujące usługi na zewnątrz

sieci (np. serwery WWW, FTP) lub na

zewnątrz i do wewnątrz sieci (takie jak

serwer poczty, proxy, DNS).

Włamanie do serwerów w strefie DMZ

nie jest jednoznaczne z włamaniem się do

sieci wewnętrznej, gdyż jest ona chroniona

przez kolejny firewall. Rozwiązania te są

wykorzystywane często w tzw. super

firewallach, zabezpieczających cenne sieci

wewnętrzne.

IDS/IPS

• IDS – Intrusion Detection System

– system wykrywania włamań,

• IPS – Intrusion Prevention System

– system zapobiegania włamaniom.

IDS/IPS działa jako zintegrowany

system najbardziej zaawansowanych

i najskuteczniejszych metod ochrony

przed włamaniem do systemów

teleinformatycznych.

Celem IDS jest monitorowanie

zagrożeń i zdarzeń w zakresie

bezpieczeństwa systemu oraz

powiadamianie o nich IPS. IPS natomiast

na podstawie tych zgłoszeń reaguje na

incydent, blokując lub minimalizując jego

skutki. Celem IPS jest też aktywne działanie

w tym obszarze.

Skuteczny IDS/IPS oparty jest na

regułach zorientowanych na specyfikę

działalności firmy. Najczęściej realizuje się

to poprzez:

wzorce zasad – działają podobnie, jak

programy antywirusowe, korzystając z baz

danych wzorców, w których zapisane są

rodzaje i metody ataków. W przypadku, gdy

przechodzące pakiety pasują do wzorców,

oznacza to włamanie – pakiety są wtedy

neutralizowane.

Wadą tego systemu jest konieczność

stałego uaktualniania bazy danych i niska

skuteczność porównywania wzorca z

bazy danych z częściowo zmodyfikowaną

metodą ataku.

inteligentne – metoda bazująca na

analizie anomalii występujących w ruchu

sieciowym. System taki potrafi uczyć się

ataków odmiennych od zawartych w bazie

sygnatur.

Opisywana metoda zabezpieczeń

oferowana jest w postaci hybrydowej,

monitorującej zarówno hosty, jak i

segmenty sieci oraz tylko konkretne

maszyny lub wydzielone segmenty

ochranianej sieci.

AV/AS

• AV – anti-virus – działania zwalczające

wirusy i niektóre inne formy złośliwego

oprogramowania,

• AS – anti-spam – działania skierowane

przeciwko niechcianej poczcie.

Na tym poziomie zabezpieczeń AV/AS

realizowane są najczęściej sprzętowo,

tak jak np. UTM (ang. Unified Threat

Management). Funkcje AV dostępne w

urządzeniu UTM:

• zasady skanowania antywirusowego AV,

• blokowanie plików określonego typu,

• blokowanie niebezpiecznych aplikacji

(m.in. spyware, adware),

• ochrona antyspamowa,

• filtracja zawartości WWW (m.in.

blokowanie ActiveX i Javy),

• przegląd logów związanych z kontrolą

antywirusową.

W opisanych powyżej niektórych metodach

zabezpieczeń logicznych infrastruktury

teleinformatycznej oraz danych, które

są przetwarzane i przechowywane w jej

obrębie, zawarto podstawowe i efektywne

metody ochrony. Pamiętać jednak należy,

że stosowanie najnowszych technologii

zabezpieczeń będzie nieefektywne przy

niewłaściwej konfiguracji i zarządzaniu.

Dlatego też często centra danych

korzystają ze wspomnianych już usług

MSS, oferowanych przez operatorów

teleinformatycznych.

Korzyści płynące z tego

zastosowania są następujące:

• profesjonalny system zabezpieczeń

przy relatywnie niskiej cenie

abonamentowej,

• częściowe przeniesienie

Rysunek 9.

Strefa zdemilitaryzowana

��������

���������������

���

�����������

OBRONA

62

HAKIN9 2/2009

63

HAKIN9

2/2009

odpowiedzialności za funkcjonowanie systemu na

firmy trzecie,

• obniżenie kosztów wdrożenia systemu bezpieczeństwa

oraz wykorzystanie uwolnionych środków na inne cele

firmy,

• brak konieczności analizy, wdrażania i uaktualniania

systemów bezpieczeństwa.

Audyt jako strażnik bezpieczeństwa

Bezpieczeństwo informacji (BI), jak już wspomniałem, jest

istotnym aspektem funkcjonowania każdego przedsiębiorstwa,

a centrów danych w szczególności. Aby osiągnąć najwyższy

i stały poziom, BI należy dysponować opracowaną polityką

systemu zarządzania bezpieczeństwem informacji i sukcesywnie

ją wdrażać oraz utrzymywać. Na opracowanie skutecznego

SZBI pozwoli nam audyt – zarówno zewnętrzny, jak i wewnętrzny.

Celem audytu jest zbadanie obecnego stanu BI, wskazanie

konkretnych problemów oraz wyznaczenie kierunku rozwoju SZBI.

Audyt zawiera wykaz nieprawidłowości i niezgodności z normami

lub stanem założonym, propozycje wprowadzenia nowych metod

zmian w procesach oraz gotowe scenariusze rozwoju polityki

bezpieczeństwa.

Zaletami audytu są: poznanie słabych i mocnych stron

systemu oraz możliwość polepszenia polityki bezpieczeństwa

z wykorzystaniem proponowanych technologii i scenariuszy.

Przeprowadzanie audytów przez certyfikowanych

audytorów oraz reagowanie na wyniki audytu daje

gwarancję prawidłowego kierunku rozwoju SZBI. Zwiększa to

bezpieczeństwo powierzonych informacji i, co za tym idzie,

zwiększenie wiarygodności Data Center.

Podsumowanie

Ogrom informacji, jakie nas otaczają, i które są nam

niezbędne do życia, jest porażający. Nie zmienia to faktu,

iż funkcjonowanie bez nich w dzisiejszym świecie byłoby

niemożliwe. Chęć gromadzenia wszystkich informacji – także

tych nie zawsze potrzebnych – istniała i istnieć zapewne

będzie, lecz gdzieś te dane należy przechowywać. Oczywiście

pośród wszystkich posiadanych informacji są takie, które są

odpowiedzialne za poprawne funkcjonowanie obywateli, firm,

a nawet państw. Takie dane należy składować w odpowiednio

zabezpieczonym miejscu. Jest to utrudnione choćby dlatego,

że dane takie muszą być niejednokrotne przesyłane,

przetwarzane czy publikowane. Z pomocą przychodzą wtedy

centra danych, oferujące wiele różnych usług w tym zakresie.

Jeśli dane mają być należycie chronione, to i same Data

Center powinny być enklawą bezpieczeństwa. I rzeczywiście

jest tak, że profesjonalne DC są niemal najbezpieczniejszymi

miejscami na ziemi.

Możemy tylko sobie życzyć, aby dzięki odpowiednim

politykom BI tak pozostało.

Marcin Klessa

Autor jest nauczycielem przedmiotów informatycznych, propagatorem sytemu

Linux i wolnego oprogramowania. Interesuje się bezpieczeństwem informacji oraz

centrami danych.

Kontakt z autorem: marcin.klessa@10g.pl

Wyszukiwarka

Podobne podstrony:

2009 02 Ochrona komórek i palmtopów

Geologia złóż - pytania egzaminacyjne (02), Ochrona Środowiska studia, 4 rok (2009-2010), Semestr VI

[W] Badania Operacyjne (2009 02 21) wykład

2009 02 17 test egzaminacyjny n Nieznany (2)

2009-02-26, pedagogium, wykłady, Komunikacja społeczna

2009 02 16 test egzaminacyjny nr 3 Pomorski ZPN odpowiedzi A

2009 metody ochrony plazow przy inw drog

SIMR-AN1-EGZ-2009-02-02a-rozw

2009 02 09

2009 02 Relacyjna baza danych HSQLDB [Bazy Danych]

2009 02 09 test egzaminacyjny nr 3 Pomorski ZPN odpowiedzi A

EDW 2009 02

efektywnosc plus 2009 02

pytania 2009-02-07, Procesy spalania

2009 02 Podstawowa kinezyterapia u kobiet po mastektomii

PRINTER Optionen 2009 02 27

SIMR-AN1-EGZ-2009-02-09a-rozw

2009 02 testy odpowiedzi

więcej podobnych podstron