66

OBRONA

HAKIN9 3/2009

I

nformacja posiadająca wartość gospodarczą

jest niezbędna do efektywnego i skutecznego

kierowania biznesem. Z tego powodu wymaga

odpowiedniej ochrony.

Coraz większe uzależnienie od systemów

teleinformatycznych powoduje, że zasoby

informacyjne narażone są na stale zwiększającą

się liczbę i coraz większą różnorodność zagrożeń.

Definicja zagrożeń

Potocznie, według definicji zawartej w Wikipedii,

zagrożenie to zjawisko wywołane działaniem

sił natury bądź człowieka, które powoduje, że

poczucie bezpieczeństwa maleje bądź zupełnie

zanika. W dziedzinie, jaką jest bezpieczeństwo

informacji, według polskiej normy PN-I-13335-

1:1999, zagrożenie to potencjalna przyczyna

niepożądanego incydentu, którego skutkiem

może być szkoda dla systemu lub instytucji. Z

terminem zagrożenie wiąże się bezpośrednio

pojęcie podatności. Wspomniana norma

definiuje je następująco: podatność to

słabość zasobu lub grupy zasobów, która

może być wykorzystana przez zagrożenie.

Żeby doszło do materializacji zagrożenia,

musi istnieć podatność, którą może ono

wykorzystać. Możemy więc mówić o triadzie:

zagrożenie – zasób informacyjny – podatność.

Najczęściej nie mamy wpływu na zagrożenia.

W celu ochrony zasobów informacyjnych

stosuje się zabezpieczenia. Stosowane

zabezpieczenia powinny redukować ryzyko

ANDRZEJ GUZIK

Z ARTYKUŁU

DOWIESZ SIĘ

o zagrożeniach związanych

z przetwarzaniem informacji,

poznasz klasyfikację zagrożeń,

poznasz metody identyfikacji

zagrożeń.

CO POWINIENEŚ

WIEDZIEĆ

znać podstawowe

zasady ochrony zasobów

informacyjnych,

znać podstawy analizy ryzyka.

związane z wykorzystaniem podatności

przez zagrożenie. Zabezpieczenia powinny

być adekwatne do kategorii przetwarzanych

informacji oraz do zagrożeń. Podatność

sama w sobie nie powoduje szkody. Jest

jedynie warunkiem lub zbiorem warunków,

które mogą umożliwić zagrożeniu wpłynięcie

na zasoby. Podatność istnieje dopóty, dopóki

zasoby się nie zmienią tak, że podatność

nie będzie się do nich odnosić. Podatności

stanowią jedynie okazje, które mogą pozwolić

zagrożeniu wyrządzić szkodę. Dlatego należy

zająć się tymi podatnościami, z którymi

związane są zagrożenia. Środowisko zmienia

się dynamicznie, w związku z tym należy

nieustannie monitorować wszystkie podatności,

aby zidentyfikować te, które zostały narażone na

stare lub nowe zagrożenia. Typowe podatności

związane są ze środowiskiem i infrastrukturą,

sprzętem, oprogramowaniem, łącznością,

dokumentami oraz personelem. W przypadku

informacji szkody, jakie mogą powstać,

związane są najczęściej z utratą poufności,

integralności i dostępności informacji. Mogą

one być one skutkiem bezpośredniego lub

pośredniego ataku na informacje przetwarzane

przez system albo usługę informatyczną.

Przykładem szkody może być uszkodzenie lub

zniszczenie zasobów, zniszczenie części lub

całości systemu informatycznego, ujawnienie,

utrata rozliczalności, autentyczności lub

niezawodności informacji.

Stopień trudności

Zagrożenia

i ich

identyfikacja

Celem artykułu jest przedstawienie zagrożeń dla bezpieczeństwa

informacji oraz metod ich identyfikacji.

67

ZAGROŻENIA I ICH IDENTYFIKACJA

HAKIN9

3/2009

Klasyfikacja zagrożeń

Zagrożenia mogą mieć pochodzenie

naturalne lub ludzkie i mogą być

przypadkowe bądź rozmyślne. Polska

norma PN-I-13335-1:1999 zawiera

klasyfikację zagrożeń i ich przykłady.

Dla wielu zagrożeń środowiskowych

dostępne są dane statystyczne. Dane te

można pozyskać i zastosować podczas

analizy ryzyka. Zagrożenia mogą mieć

charakter lokalny, dotyczyć konkretnego

zasobu (np. konkretnych informacji/

danych/dokumentów/baz danych/

pojedynczej stacji roboczej/serwera,

części instytucji, np. zalanie pomieszczeń

na skutek awarii instalacji wodociągowej)

lub charakter globalny, obejmujący

całe środowisko, otocznie instytucji (np.

zniszczenie instalacji elektrycznej na

skutek wyładowań atmosferycznych).

Zagrożenie może być wewnętrzne,

spowodowane przez własnego

pracownika lub zewnętrzne, np. włamanie

do systemu. Wielkość szkody wyrządzonej

przez zagrożenie w każdym przypadku

może być różna. Zagrożenia mają różną

miarę szkodliwości, zależy to od specyfiki

zasobów. To samo zagrożenie, np. wirus

komputerowy, może spowodować różne

skutki w zależności, czy dotyczy on stacji

roboczej, czy serwera. Zagrożenia mają

swoje charakterystyki. Przykładem takich

charakterystyk są: źródło (zewnętrzne

lub wewnętrzne), motywacja (np. zysk

finansowy), częstotliwość pojawiania się

czy też dotkliwość.

Szacowanie zagrożeń

Zagrożenia mogą potencjalnie

uszkodzić system informatyczny i

jego aktywa, powodując niepożądane

incydenty i negatywne następstwa.

Należy zidentyfikować i oszacować

prawdopodobieństwo ich wystąpienia.

Bardzo ważne jest, aby nie przeoczyć

żadnego istotnego zagrożenia,

ponieważ mogłoby to spowodować

lukę w systemie bezpieczeństwa.

Dane do przeprowadzenia procesu

szacowania zagrożeń można uzyskać

od gestorów lub użytkowników

aktywów informacyjnych. Często

statystyki zagrożeń udostępniane

są przez agencje rządowe, wymiar

sprawiedliwości czy policję. Pomocna

przy szacowaniu zagrożeń jest lista

typowych zagrożeń. Załącznik C raportu

technicznego ISO/IEC TR 13335-3:1998

zawiera przykładową listę zagrożeń.

Warto przeanalizować również inne

katalogi zagrożeń, specyficzne dla

danej branży czy konkretnej instytucji.

Zaleca się prowadzenie w instytucji

rejestru zagrożeń. Należy pamiętać,

że żadna lista nie jest wyczerpująca.

Według wspomnianego wyżej raportu

technicznego za najczęstsze zagrożenia

uznaje się zagrożenia związane

z czynnikiem ludzkim, np. błędy i

pominięcia, oszustwa i kradzież, sabotaż

ze strony pracownika, szpiegostwo

przemysłowe oraz zagrożenia związane

ze sprzętem i oprogramowaniem

(np. utrata wsparcia ze strony innych

systemów i infrastruktury, złośliwe

hakerstwo i szkodliwe oprogramowanie).

Należy pamiętać, że zagrożenia to proces

dynamiczny i że ciągle się one zmieniają.

Po zidentyfikowaniu źródła zagrożeń

(kto i co powoduje zagrożenie) i ich celu

należy oszacować prawdopodobieństwo

ich wystąpienia. Powinniśmy uwzględnić

m.in. następujące czynniki: częstotliwość

występowania zagrożenia (możemy

kierować się naszym doświadczeniem

lub posiadanymi statystykami),

motywację potencjalnych napastników

(należy rozważyć atrakcyjność zasobów i

ich podatności) oraz lokalizację zasobów

(często zdarza się, że przedmiotem ataku

są aktywa położone w pobliżu czy też

w bezpośrednim sąsiedztwie, a nasze

zasoby ucierpiały na zasadzie efektu

domina).

W celu dokładnego szacowania

zagrożeń powinniśmy dysponować

aktualną listą zasobów i rozpatrywać

zidentyfikowane zagrożenia dla każdego

z zasobów oddzielnie. W wyniku

szacowania zagrożeń powinna powstać

lista zidentyfikowanych zagrożeń dla

zasobów lub grup zasobów oraz miara

prawdopodobieństwa ich wystąpienia,

wyrażona w przyjętej skali ilościowej (np. od

1 do 5) lub jakościowej (np. niskie, średnie

oraz wysokie).

Źródła zagrożeń

Typowe źródła zagrożeń to ludzie,

oprogramowanie, sprzęt komputerowy

oraz zdarzenia losowe. Najpoważniejsze

zagrożenia dla zasobów informacyjnych

stwarza błąd człowieka. Statystycznie

jest to najczęstsza przyczyna strat czasu

i pieniędzy w instytucjach. Popełnianie

błędów leży w ludzkiej naturze. Błędy

wynikają często nie tyle ze złej woli, ale z

przemęczenia, nieostrożności, stresu, braku

doświadczenia, niedostatecznej wiedzy

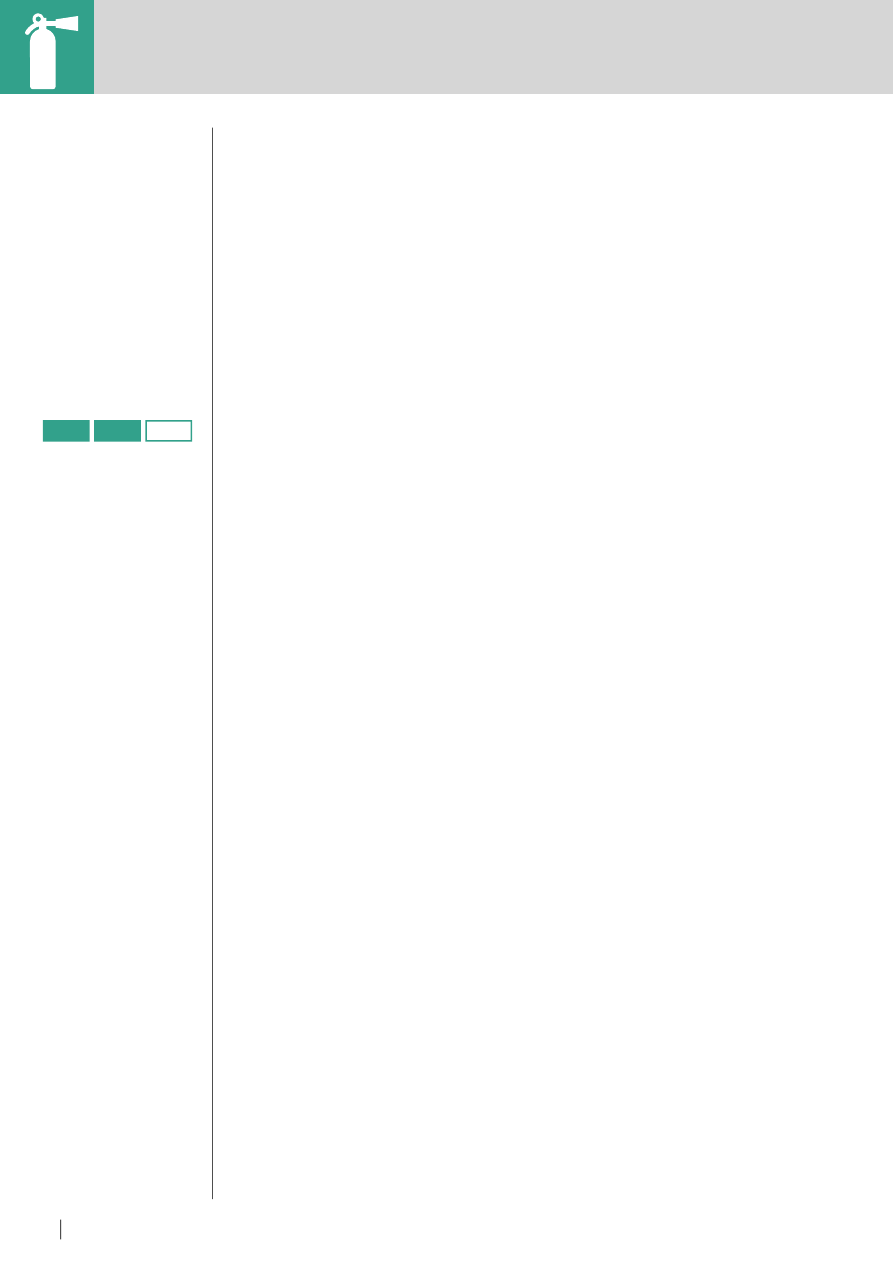

Rysunek 1.

Związki w zarządzaniu ryzykiem

������

��������������

����������

���������

����������

�������

��������

�����������������

��������������

����������

�����������

������������

����������

��������

������

���������

�����������

�����

��������

�����

����������

�����������

����������

�������

��������

����������

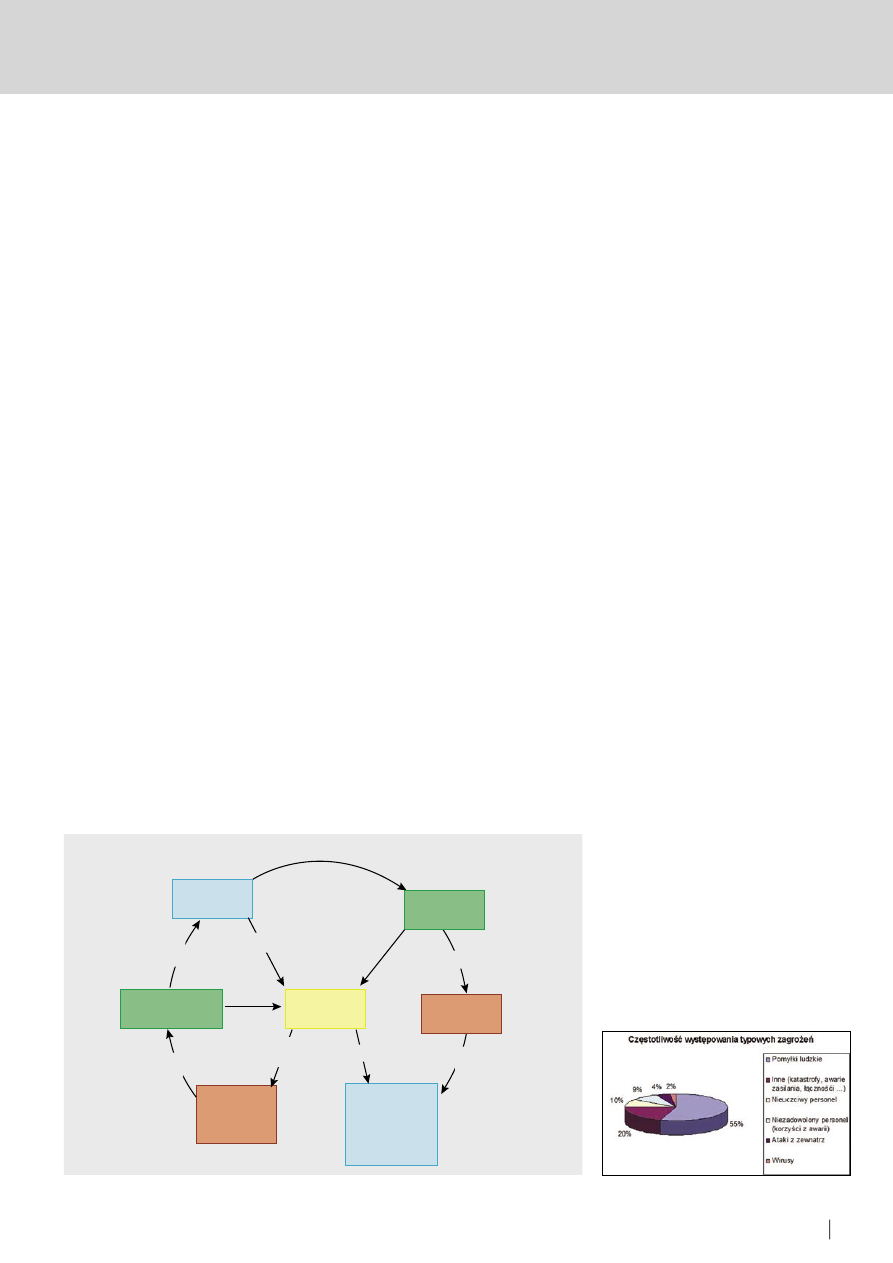

Rysunek 2.

Statystyka zagrożeń

OBRONA

68

HAKIN9 3/2009

ZAGROŻENIA I ICH IDENTYFIKACJA

69

HAKIN9

3/2009

i wielu innych, trudnych do przewidzenia,

czynników.

Kolejną grupą zagrożeń zasobów

informacyjnych są awarie związane z

uszkodzeniami sprzętu, oprogramowania

lub infrastruktury. Systemy informatyczne

znajdują zastosowania w coraz to nowych

dziedzinach. Wydłuża się ich czas pracy

oraz stopień złożoności. Czynniki te

powodują wzrost prawdopodobieństwa

awarii.

Odrębną grupą zagrożeń są

zagrożenia celowe. Są one związane z

działaniem złośliwego oprogramowania

(najbardziej znanym przykładem są

wirusy) oraz z działaniem złośliwych

osób (włamania do systemów). Bardzo

trudnym do przewidzenia źródłem

zagrożeń są katastrofy naturalne, np.

pożary, powodzie, trzęsienia ziemi,

wichury i huragany, obfite i nagłe ulewy.

Ich konsekwencje są bardzo poważne i

najczęściej prowadzą do długotrwałego

zaprzestania lub ograniczenia działania

systemu informatycznego. Ostatnia grupa

zagrożeń to czynniki pośrednie. Można

do nich zaliczyć ataki na infrastrukturę

znajdującą się w sąsiedztwie (budynki,

łącza komunikacyjne, firmy usługowe)

oraz ataki na bezpośrednich partnerów

biznesowych (dostawcy, sprzedawcy,

klienci).

Najczęstsze zagrożenia dla

systemów informatycznych

Spośród możliwych zagrożeń dla

systemów informatycznych, kilka z nich

występuje najczęściej. Stąd wiedza o nich

powinna być powszechna.

Zablokowanie dostępu do usługi

W zależności od specyfiki działalności

instytucji, w przypadku wystąpienia tego

typu awarii straty związane z brakiem

dostępu do usługi mogą być różne.

Największe straty ponoszą instytucje

pracujące w trybie ciągłym (online),

np. dostawcy usług internetowych,

telekomunikacyjnych, giełdy, sklepu

internetowe, banki, itp.

Włamanie

do systemu informatycznego

W przypadku włamania do systemu

informatycznego mamy do czynienia

z bezprawnym użyciem zasobów, np.

z wykorzystaniem mocy obliczeniowej

komputera, łącza danych, usług

systemowych, linii telekomunikacyjnych

itp. Przykładem takiego użycia systemu

jest wykorzystanie bezprzewodowego

łącza internetowego przez osoby

nieupoważnione.

Utrata danych

Może być przypadkowa lub celowa. Polega

ona na usunięciu zbiorów danych lub

uszkodzeniu urządzeń służących do ich

przetwarzania. Skasowanie informacji

często wiąże się z bezpowrotną utratą

ich części lub całości. Zabezpieczenie w

postaci kopii bezpieczeństwa nie zawsze

jest w pełni skuteczne. Skasowanie danych

może przez długi czas pozostawać

niezauważone, a problem pojawi się

zazwyczaj wtedy, kiedy dane będą

potrzebne na wczoraj.

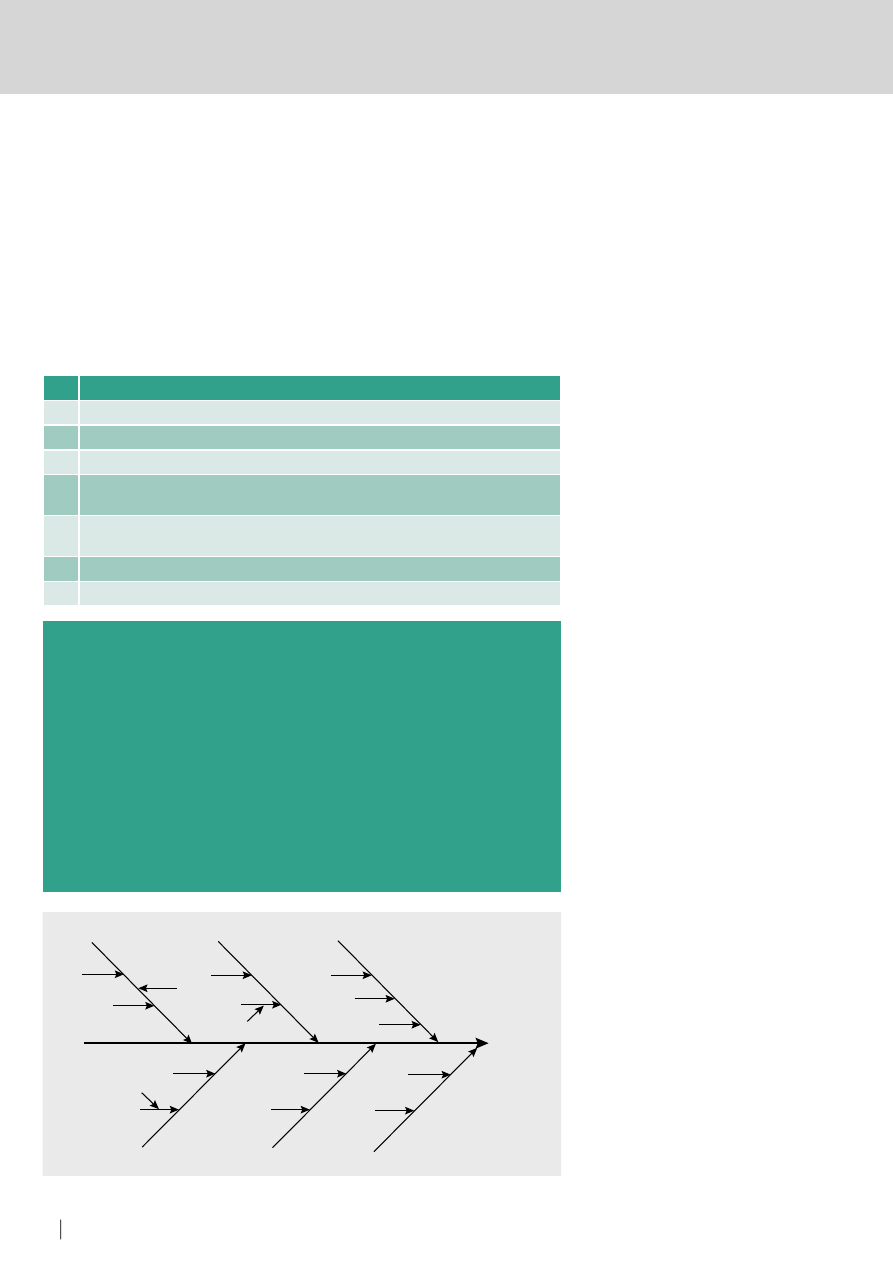

Rysunek 3.

Diagram Ishikawy

������������������

������������������

������������

������

���������

�������

Terminologia

• Zagrożenie – potencjalna przyczyna niepożądanego incydentu, którego skutkiem może być

szkoda dla systemu lub instytucji;

• Podatność – słabość zasobu lub grupy zasobów, która może być wykorzystana przez

zagrożenie;

• Zabezpieczenie – praktyka, procedura lub mechanizm redukujący ryzyko;

• Ryzyko – prawdopodobieństwo, że określone zagrożenie wykorzysta podatność zasobu lub

grupy zasobów, aby spowodować straty lub zniszczenie zasobów;

• Poufność – właściwość zapewniająca, że informacja nie jest udostępniana lub ujawniana

nieautoryzowanym osobom, podmiotom lub procesom;

• Integralność – właściwość zapewniająca, że dane nie zostały zmienione lub zniszczone w

sposób nieautoryzowany;

• Dostępność – właściwość bycia dostępnym i możliwym do wykorzystania na żądanie, w

założonym czasie, przez autoryzowany podmiot.

Tabela 1.

Zagrożenia dla poufności

Lp.

Zagrożenia dla poufności

1

pokonanie zabezpieczeń fizycznych lub programowych

2

niekontrolowana obecność osób nieuprawnionych w obszarze chronionym

3

niedyskrecja osób upoważnionych

4

niekontrolowane wytwarzanie i wypływ poza obszar chroniony wydruków, dyskietek,

komputerów przenośnych itp.

5

naprawy i konserwacje systemu lub sieci teleinformatycznej przez osoby

nieuprawnione

6

podsłuch lub podgląd

7

elektromagnetyczna emisja ujawniająca

OBRONA

68

HAKIN9 3/2009

ZAGROŻENIA I ICH IDENTYFIKACJA

69

HAKIN9

3/2009

Kradzież danych

Motywem kradzieży danych jest

najczęściej chęć zysku. Dlatego

należy dokonać klasyfikacji danych w

instytucji, opracować wykaz informacji

podlegających ochronie i zakomunikować

to wszystkim pracownikom. Informacje

prawnie chronione wymagają specjalnego

traktowania i powinny być szczególnie

chronione.

Ujawnienie danych

Z ujawnieniem danych mamy do czynienia

w wyniku zaniedbań użytkowników,

wystąpienia luk w oprogramowaniu lub

świadomego sabotażu. Konsekwencje

tego faktu mogą być różne – począwszy

od narażenia reputacji instytucji, a

skończywszy na konsekwencjach

prawnych. Przykładem przypadkowego

ujawnienia danych jest wyrzucenie na

śmietnik dokumentów lub utylizacja

komputerów bez zniszczenia dysków

twardych.

Zafałszowanie informacji

Współczesne organizacje podejmują

decyzje na podstawie wiedzy

zgromadzonej w swoich bazach danych.

Podejmowane decyzje opierają się

na przeświadczeniu o poprawności i

prawdziwości zgromadzonych wcześniej

informacji. Zafałszowanie informacji jest

szczególnie szkodliwe, ponieważ decyzje

podjęte na podstawie błędnych danych

mogą narazić instytucję na straty

znacznie większe niż wartość samych

informacji.

Kradzież kodu oprogramowania

Straty ponoszą głównie instytucje, które

zajmują się produkcją oprogramowania.

Kradzież kodu oprogramowania

może doprowadzić do ujawnienia

wiedzy związanej z technologią

projektowania i metodami wytwarzania

oprogramowania.

Kradzież sprzętu

Kradzież sprzętu naraża instytucję

na bezpośrednie straty związane z

koniecznością zakupu nowego sprzętu

oraz na nieuniknione przestoje w

pracy. W przypadku kradzieży sprzętu

wyposażonego w urządzenia pamięci

może dodatkowo dojść do utraty

informacji czy też udostępnienia ich

osobom nieuprawnionym.

Uszkodzenia

systemów komputerowych

To najczęściej spotykana awaria.

Konsekwencje uszkodzenia systemów

komputerowych mogą być bardzo

poważne, łącznie z zatrzymaniem pracy

systemu, co w przypadku systemów

krytycznych może doprowadzić do

katastrofy (np. systemy sterowania

elektrownią atomową).

Zagrożenia związane z Internetem

Powszechne korzystanie z usług poczty

elektronicznej powoduje, że jesteśmy

narażeni na niechcianą korespondencję,

tzw. spam. Natomiast korzystanie z usług

WWW grozi nam incydentami związanymi

ze złośliwym oprogramowaniem,

naruszeniem prywatności czy

hackingiem.

Zabezpieczenia

Rzetelna analiza zagrożeń oraz

podatności stanowi podstawę doboru

zabezpieczeń. Zgodnie z normą PN-

I-13335-1:1999, zabezpieczenia to

praktyki, procedury lub mechanizmy,

które mogą chronić przed zagrożeniami,

redukować podatności, ograniczać

następstwa, wykrywać niepożądane

incydenty i ułatwić odtwarzanie.

Tabela 2.

Zagrożenia dla integralności

Lp.

Zagrożenia dla integralności

1

celowe lub przypadkowe uszkodzenie systemu operacyjnego lub urządzeń

sieciowych

2

celowe lub przypadkowe uszkodzenie, zniszczenie lub nieuprawniona

modyfikacja danych

3

celowe lub przypadkowe uszkodzenie oprogramowania aplikacyjnego lub

użytkowego

4

infekcje wirusowe

5

klęski żywiołowe: pożar, powódź, huragan

6

atak terrorystyczny

Tabela 3.

Zagrożenia dla dostępności

Lp.

Zagrożenia dla dostępności

1

wadliwie działający sprzęt

2

wadliwie działające oprogramowanie

3

brak zasilania

4

infekcje wirusowe

5

klęski żywiołowe: pożar, powódź, huragan

6

atak terrorystyczny

7

błędy organizacyjne

Tabela 4.

Zagrożenia według PN-I-13335-1: 1999

Klasyfikacja zagrożeń według PN-I-13335-1: 1999

Ludzkie

Środowiskowe

Rozmyślne

Przypadkowe

podsłuch

pomyłki i pominięcia

trzęsienie ziemi

modyfikacja informacji

skasowanie pliku

piorun

włamania do systemu

nieprawidłowe skierowanie

powódź

złośliwy kod

wypadki fizyczne

pożar

kradzież

OBRONA

70

HAKIN9 3/2009

ZAGROŻENIA I ICH IDENTYFIKACJA

71

HAKIN9

3/2009

Efektywna ochrona wymaga zwykle

kombinacji różnych zabezpieczeń o

charakterze: fizycznym, technicznym

i organizacyjnym. Przykładami

zabezpieczeń są: mechanizmy kontroli

dostępu, oprogramowanie antywirusowe,

szyfrowanie informacji w celu zachowania

poufności, podpisy cyfrowe, zapory

ogniowe, narzędzia monitoringu i analizy

sieci, zasilanie rezerwowe czy też kopie

zapasowe.

Podstawowa zasada bezpieczeństwa

brzmi: bezpieczeństwo całego systemu

jest tak mocne, jak najsłabszego jego

elementu. Jak wynika ze statystyk,

około 80% incydentów związanych

z przetwarzaniem informacji

spowodowanych jest przez czynnik ludzki.

Dlatego tak ważne są kompleksowe

szkolenia. Wszyscy pracownicy instytucji

powinni mieć świadomość potencjalnych

zagrożeń dla zasobów informacyjnych.

Kształtowanie świadomości

bezpieczeństwa to ciągle najlepsza

i najtańsza z metod zapewnienia

bezpieczeństwa informacji.

Zapewnienie bezpieczeństwa

informacji to przede wszystkim

zagadnienie organizacyjne. Technika,

rozwiązania sprzętowo-programowe,

to nie panaceum na wszystko.

Właściwa organizacja bezpieczeństwa,

utworzenie pionu ochrony informacji

w instytucji, który odpowiada za

bezpieczną eksploatację i przetwarzanie

informacji, współpracującego we

właściwy sposób z pionem informatyki,

klasyfikacja informacji, analiza ryzyka,

opracowanie i wdrożenie procedur

ochronnych, opracowanie dokumentacji

bezpieczeństwa (polityki bezpieczeństwa

informacji, planów awaryjnych, planów

ciągłości działania), prowadzenie

szkoleń i działań uświadamiających, a

przede wszystkim wdrożenie systemu

zarządzania bezpieczeństwem informacji,

to podstawowe elementy zabezpieczeń

organizacyjnych.

Właściwie dobrane zabezpieczenia

organizacyjno-techniczne redukują

ryzyko związane ze zidentyfikowanymi

zagrożeniami i podatnościami zasobów.

Ważne jest, aby ryzyko szczątkowe,

pozostałe po wdrożeniu zabezpieczeń,

zostało zredukowane do akceptowalnego

poziomu.

Metody identyfikacji zagrożeń

Jak wynika z najlepszych

praktyk, skuteczne zarządzanie

bezpieczeństwem informacji wymaga

określenia metod identyfikacji zagrożeń

i analizy ryzyka. Tylko postępowanie

według ustalonej procedury może

zapewnić odpowiedni poziom ochrony

informacji. W literaturze przedmiotu

można wyróżnić następujące metody

identyfikacji zagrożeń: burza mózgów,

metoda delficka (ekspercka), diagram

przyczynowo-skutkowy, listy kontrolne i

kwestionariusze.

Metoda burzy mózgów

Metodą uniwersalną i powszechnie

stosowaną do identyfikacji zagrożeń

jest burza mózgów. Zaletą tej metody

jest jej prostota. Autorem metody jest

Amerykanin, Alex Osborn. Metoda

została opracowana w 1936 roku.

Składa się z dwóch etapów (sesji):

sesji twórczej (sesji pomysłowości) i

sesji oceniającej. Zespół pomysłowości

powinien liczyć od 9 do 15 osób,

optymalnie 12 osób. Na pierwszym

etapie osoby uczestniczące zachęcane

są do swobodnego zgłaszania

pomysłów, w naszym przypadku – do

identyfikacji zagrożeń dla zasobów

informacyjnych i do wymiany poglądów,

z zastrzeżeniem braku jakiegokolwiek

krytycyzmu. Wszystkie zidentyfikowane

zagrożenia są zapisywane. Zespołem

pomysłowości kieruje przewodniczący,

a wszelkie pomysły zapisuje sekretarz.

Zespół powinien być heterogeniczny,

w jego skład powinny wchodzić osoby

różnej płci, różnego wieku, specjalności

i stanowisk. Niedopuszczalne jest,

aby w jednym zespole znajdowały się

osoby pozostające w zależnościach

hierarchicznych, tj. przełożeni i podwładni.

Sytuacja taka wyklucza bowiem

Tabela 5.

Lista kontrolna zagrożeń według ISO/IEC TR 13335-3

Lista kontrolna zagrożeń według ISO/IEC TR 13335-3

trzęsienie ziemi

kurz

użycie instalacji sieciowych

w nieuprawniony sposób

zalanie

promieniowanie

elektromagnetyczne

awaria techniczna

składników sieciowych

huragan

ładunki elektrostatyczne

błędy transmisji

uderzenie pioruna

kradzież

uszkodzenie linii

działanie/wypadek

przemysłowy

nieuprawnione użycie

nośników

przeciążenie ruchem

atak bombowy

błąd personelu

obsługującego

podsłuch

użycie broni

błąd konserwacji

infiltracja łączności

pożar

awaria oprogramowania

analiza ruchu

umyślna szkoda

użycie oprogramowania

przez nieuprawnionych

użytkowników

niewłaściwe trasowanie

wiadomości

awaria zasilania

użycie oprogramowania w

nieuprawniony sposób

przekierowanie wiadomości

awaria wodociągów

maskarada tożsamości

użytkownika

zaprzeczenie

awaria klimatyzacji

nielegalne użycie

oprogramowania

awaria usług łączności

awarie sprzętu

złośliwe oprogramowanie

niedobór personelu

wahania prądu

nielegalny import/eksport

oprogramowania

błędy użytkowników

ekstremalna temperatura i

wilgotność

dostęp do sieci

nieuprawnionych

użytkowników

niewłaściwe wykorzystanie

zasobów

OBRONA

70

HAKIN9 3/2009

ZAGROŻENIA I ICH IDENTYFIKACJA

71

HAKIN9

3/2009

przedstawianie wszystkich pomysłów

w obawie przed krytyczną oceną

kierownika. Członkowie zespołu powinni

charakteryzować się ponadprzeciętną

pomysłowością – nie chodzi o to, aby

byli supermanami, lecz by chcieli i umieli

znajdować pomysły. Część (nawet 1/3)

z nich powinna być laikami w dziedzinie

bezpieczeństwa informacji. Takie osoby

są bowiem źródłem nietypowych

pomysłów. Na drugim etapie grupa

ekspertów nieuczestniczących w

pierwszym etapie przegląda jego

wyniki i stara się dokonać oceny

pomysłów wypracowanych przez zespół

pomysłowości. Zespół oceniający winien

liczyć trzy osoby. Osoby te powinny być

specjalistami z dziedziny bezpieczeństwa

informacji. Ponadto zaleca się, aby

członkowie zespołu bardzo dobrze znali

instytucję, jej możliwości techniczne,

finansowe i organizacyjne. Członkowie

zespołu oceniającego powinni

charakteryzować się otwartością na

nowe pomysły. Ważna jest przerwa

synektyczna, odstęp kilku dni pomiędzy

sesjami. Podświadomość nasza pracuje

dalej nad problemem – mimo że my

zajmujemy się już czymś innym – i może

być źródłem nowych pomysłów. Istnieje

duże prawdopodobieństwo znalezienia

rozwiązania (nowych zagrożeń) po

jakimś czasie. Burza mózgów może

być bardzo skuteczna do identyfikacji

zagrożeń, jednak jej skuteczność może

zostać łatwo utracona. Czynnikami

niszczącymi jej efektywność są np.

obecność bardzo silnej dominującej

osobowości na pierwszym etapie, zbyt

duża ambicja niektórych uczestników,

niepozwalających dojść innym do

głosu, niewielka otwartość na nowe

idee ekspertów oceniających pomysły,

skłonność uczestników do zmiany

tematu na niezwiązany z zadaniem.

Podstawowe zasady burzy mózgów

to: niczym nieskrępowana wyobraźnia,

podanie możliwie dużej liczby pomysłów,

brak krytyki. Niczym nieskrępowana

wyobraźnia powoduje, że zgłaszane

są pomysły ekstrawaganckie,

niestereotypowe, nowatorskie, a o takie

właśnie chodzi w burzy mózgów. Ważna

jest możliwie duża liczba pomysłów,

gdyż wraz z jej wzrostem zwiększa

się prawdopodobieństwo znalezienia

tego najlepszego. W trakcie burzy

mózgów, oprócz zgłaszania własnych

pomysłów, można też ulepszać inne

pomysły, rozwijać dotychczasowe

oraz kombinować je celem uzyskania

nowych, lepszych rozwiązań. Nie wolno

ich natomiast krytykować. Najważniejszą

zasadą burzy jest unikanie krytycznej

oceny podczas opracowywania

nowych pomysłów. Krytyka taka ma

nastąpić w dalszym okresie, w czasie

sesji oceniającej. Należy więc unikać

zwrotów torpedujących, krytykujących

pomysł i jego twórcę, podważających

ich sens – a to dlatego, aby nie unikano

propozycji śmiałych, podważających

stereotypy. Jeśli takie zwroty się

pojawiają, prowadzący burzę mózgów

ma obowiązek zwrócić uwagę osobom

ich używającym. W wyniku burzy mózgów

powinniśmy uzyskać kompletną listę

zagrożeń dla zasobów informacyjnych

instytucji.

Metoda delficka

Kolejną techniką stosowaną do

identyfikacji zagrożeń jest metoda

delficka. Jej nazwa pochodzi od miasta

Delfy, gdzie w świątyni Apollina, przy

pomocy kapłanki Pytii, przepowiadano

przyszłość. Metoda wykorzystuje

wiedzę, doświadczenie i opinie

ekspertów z danej dziedziny, w naszym

przypadku z zakresu bezpieczeństwa

informacji. Cały proces składa się z

następujących etapów: zdefiniowanie

problemu, wybór grona ekspertów,

przygotowanie i wysłanie ankiety

oraz analizy odpowiedzi zwrotnych.

Jeżeli w wyniku analizy odpowiedzi

stwierdzimy, że zgoda została osiągnięta,

przechodzimy do przedstawienia

wyników. W przeciwnym przypadku

poprawiamy ankietę i wysyłamy ją

ponownie do ekspertów. Metodę

delficką cechuje: niezależność opinii,

anonimowość opinii oraz ekspertów,

unikanie dominujących osobowości,

kontrolowane sprzężenie zwrotne,

zdalna, asynchroniczna, grupowa

komunikacja, statystyczne opracowanie

wyników, wieloetapowość, uzgadnianie i

sumowanie opinii kompetentnych osób.

Problem do rozwiązania – identyfikacja

zagrożeń – zwykle jest definiowany

przez organizatorów badania. Na

kolejnym etapie przygotowywane są

pytania ankietowe. Ich prawidłowe i

Tabela 6.

Źródła informacji o zagrożeniach

Lp.

Źródła informacji o zagrożeniach

1

doświadczenie zawodowe osób odpowiedzialnych za bezpieczeństwo

informacji

2

raporty publikowane przez organizacje branżowe (np. Computer Security

Institute, SANS Institute)

3

raporty generowane przez techniczne systemy zabezpieczenia

4

incydenty w zakresie bezpieczeństwa informacji, które miały miejsce w

instytucji (rejestr incydentów)

5

www.bsi.de

6

prasa specjalistyczna

Tabela 7.

Kwestionariusz

Lp.

Kwestionariusz

1

Wymień (zidentyfikuj) zagrożenia spowodowane działaniem siły wyższej

2

Wymień (zidentyfikuj) zagrożenia spowodowane awarią sprzętową/techniczną

3

Wymień (zidentyfikuj) zagrożenia spowodowane awarią programową

4

Wymień (zidentyfikuj) zagrożenia spowodowane błędem pracownika

5

Wymień (zidentyfikuj) zagrożenia spowodowane celowym działaniem

pracowników

6

Wymień (zidentyfikuj) zagrożenia spowodowane nieumyślnym działaniem

pracowników

OBRONA

72

HAKIN9 3/2009

dokładne przygotowanie warunkuje

uzyskanie w miarę szybkiej i dokładnej

prognozy. Liczba pytań powinna

wynosić co najwyżej 25, a realizacja

treści jednego pytania nie powinna

mieć wpływu na pozostałe pytania.

Eksperci, po otrzymaniu listy pytań,

zwracają udzielone odpowiedzi,

które następnie są analizowane. Jeśli

organizatorzy stwierdzą zgodność

opinii, prezentowane są finalne wyniki. W

przeciwnym wypadku formułuje się nową

ankietę wraz z wynikami poprzedniej.

Gdy któryś z ekspertów (lub kilku)

udziela skrajnych odpowiedzi, żąda się

wtedy wytłumaczenia i uzasadnienia

stanowiska. Dzięki temu wyodrębnia

się ekstremistów. Powtórzenie badania

zmniejsza zakres rozbieżności opinii

i doprowadza do uzgodnionej opinii

większości ekspertów. Wady metody

delfickiej to: mała szybkość, spory

koszt, ograniczenie do jednego tematu,

trudności w doborze grupy ekspertów,

konieczność zaangażowania dużej

liczby osób opracowujących ankietę i

odpowiedzi, brak bezpośredniej wymiany

poglądów.

Diagram przyczynowo-skutkowy

Diagram przyczynowo-skutkowy znany

jest jako diagram ryby, diagram rybiej

ości lub diagram drzewa błędów,

bowiem po odwróceniu schematu o

90� (zgodnie z ruchem wskazówek

zegara) diagram przypomina drzewo.

Diagram używany jest do ilustrowania

związków przyczynowo-skutkowych.

Wykorzystywany jest również do

identyfikacji zagrożeń. Autorem metody

jest Japończyk, profesor Kaoru Ishikawa.

Diagram przyczynowo-skutkowy jest

graficzną analizą wpływu różnych

czynników oraz ich wzajemnych

powiązań.

W metodzie tej analizę rozpoczyna

się od stwierdzenia wystąpienia

skutku – w naszym przypadku

wykorzystania podatności przez

zagrożenie – i prowadzona jest w

kierunku identyfikacji wszystkich

możliwych przyczyn, zagrożeń, które go

spowodowały. Do przyczyn głównych

zaliczane są tzw. przyczyny 5M (z

ang. man, material, machine, method,

management – człowiek, materiał,

maszyna, metoda, zarządzanie).

Do tych pięciu głównych przyczyn

często dodaje się jeszcze mierzenie,

pomiar (ang. measurement), co daje

regułę 6M lub regułę 6M + E (ang.

environment – środowisko). W naszym

przypadku człowiek – to zagrożenia

ludzkie, materiał – to zagrożenia

związane z oprogramowaniem,

maszyna – to zagrożenia związane

ze sprzętem, metoda – to zagrożenia

związane z technologią przetwarzania

informacji, zarządzanie – to zagrożenia

organizacyjne oraz pomiar – to

zagrożenia związane z analizą ryzyka.

Wreszcie środowisko – to zagrożenia

środowiskowe. Można dobierać ponadto

dowolne czynniki wpływające na

dany proces, nie ma tutaj ograniczeń.

Tworzenie diagramu powinno być

oparte na pracy grupowej, np. na

wykorzystaniu burzy mózgów. Diagram

Ishikawy przedstawiany jest jako

wielostopniowy proces, Top – Down (od

ogółu do szczegółu), w którym przyczyny

bezpośrednio wyznaczone na głównej

osi traktowane są jako skutki innych

przyczyn. Konsekwencją wykresu jest

hierarchiczny podział przyczyn. Punktem

wyjścia jest pozioma oś skierowana w

prawą stronę, która jest określeniem

wyraźnie sformułowanego problemu

(skutku) i która łączy główne kategorie

przyczyn w formie pochyłych strzałek,

prowadzących do badanego zjawiska.

Kolejnym krokiem jest określenie

przyczyn, które rozdziela się na

podstawowe (główne) przyczyny i

podprzyczyny. Do każdej kategorii

przyczyn przyporządkowane są poziome

strzałki, które symbolizują główne

przyczyny badanego problemu. Wykres

rozbudowywany jest przez dołączanie

kolejnych przyczyn i podprzyczyn.

Zaletą diagramu jest graficzna

analiza problemu. Natomiast wadą

diagramu Ishikawy jest trudność

klasyfikowania poszczególnych przyczyn

do właściwych grup lub podgrup. Po

zidentyfikowaniu zagrożeń konieczna

jest ich analiza, np. z wykorzystaniem

diagramu Pareto-Lorenza opartego na

prawidłowości, że 20 – 30% przyczyn

decyduje o 70 – 80% skutków. Należy

przez to rozumieć, że większość

podatności zasobów informacyjnych

wykorzystywana jest jedynie przez kilka

typowych zagrożeń.

Listy kontrolne i kwestionariusze

Często do identyfikacji zagrożeń stosuje

się gotowe listy kontrolne lub specjalnie

opracowane kwestionariusze. Przykład

listy kontrolnej zawiera załącznik C

raportu technicznego ISO/IEC TR 13335-

3. Identyfikacja zagrożeń na podstawie

listy kontrolnej polega na weryfikacji

przykładów typowych zagrożeń – czy

mają one zastosowanie w przypadku

naszej instytucji. Z kolei kwestionariusze

zawierają pytania umożliwiające proste

i szybkie zidentyfikowanie typowych

zagrożeń. O wypełnienie kwestionariuszy

możemy poprosić gestorów lub

użytkowników aktywów informacyjnych.

Kwestionariusze często rozdaje się

uczestnikom szkoleń z prośbą o ich

wypełnienie. W ramkach zawarto

przykłady ilustrujące ww. metody.

Podsumowanie

Bezpieczeństwo informacji to bardzo

złożony i interdyscyplinarny proces.

Obejmuje swym zasięgiem zagadnienia

organizacyjno-techniczne, prawne i

ekonomiczne. Właściwa identyfikacja

zagrożeń bezpieczeństwa informacji jest

jednym z najważniejszych, a zarazem

najtrudniejszych zadań skutecznego

zarządzania organizacją. Znajomość

zagrożeń stanowi podstawowy element

dobrego zarządzania ryzykiem. Jeżeli

wiemy, przed czym mamy chronić

nasze zasoby informacyjne – jest to

połowa sukcesu. Zakres, dokładność

oraz aktualność informacji o

zagrożeniach ma kluczowe znaczenie

dla podejmowanych przez nas działań

zapobiegawczych i korygujących.

Zapewnienie bezpieczeństwa informacji

wymaga ciągłej analizy zagrożeń oraz

zastosowania tzw. dobrych praktyk

wynikających ze standardów branżowych,

np. wdrożenia systemu zarządzania

bezpieczeństwem informacji zgodnego z

ISO 17799.

Andrzej Guzik

Audytor systemu zarządzania bezpieczeństwem

informacji i systemu zarządzania jakością, specjalista

w zakresie ochrony informacji prawnie chronionych,

redaktor portalu www.ochronainformacji.pl.

Kontakt z autorem: a.guzik@ochronainformacji.pl

Wyszukiwarka

Podobne podstrony:

2009 03 26 prezentacja pochodne Nieznany

Maniek 2009-03-12 SC, Ściągi do szkoły, Zajęcia Specializujące

[C] Badania Operacyjne Zadania (2009 03 01)

2009 03 21 PZPN Egzamin Asystentow (2)

2009 03

2009 03 15 pieniadz

farmacja 2009 03

2009 03 18 POZ 03id 26788 ppt

2009 03 04 POZ 01id 26786 ppt

29 Co nowego w znieczuleniu wziewnym 2009 03 Smiechowicz K

TIiK zadania 2009 03 27 V pol

2009 03 03

2009-03-04, pedagogium, wykłady, Teoretyczne podstawy wychowania, ćwiczenia

Elektronika Praktyczna 2009 03

2009-03-11, pedagogium, wykłady, Teoretyczne podstawy wychowania, ćwiczenia

39.2009-03-03 - DRGANIA MECHANICZNE prca na lekcjiIIB IIA, fizyka, 0, prace klasowe fizyka (monisia1

2009.03.16 test egzaminacyjny nr 4 IV liga

2009 03 19 19 19 mapa pradow morskich

Nauczyciel w prawie oswiatowym i wymagania kwalifikacyjne na sta, Ustawa o systemie oÂwiaty stan na

więcej podobnych podstron