Ochrona informacji w

Internecie

Cel prezentacji

·

dostarczenie użytkownikowi informacji w zakresie

zagrożeń prywatności

·

ukazanie sposobów na ochronę danych

·

podsunięcie wskazówek i porad dotyczących

możliwości ochrony przed tymi zagrożeniami

Podział informacji ze względu na

dostępność

Podział informacji pod kątem dostępności (dostępu

czynnego lub biernego), tzn. wprowadzania nowej

lub modyfikowania starej informacji i jej

pobierania jest sprawą niezwykle ważną. Taki

podział przedstawiałby się następująco:

· informacja dostępna powszechnie

· z dostępem anonimowym

· z dostępem identyfikowanym

· informacja dostępna tylko użytkownikom do tego

uprawnionym (w sposób bezwarunkowy lub

uwarunkowany, np. odpłatnie)

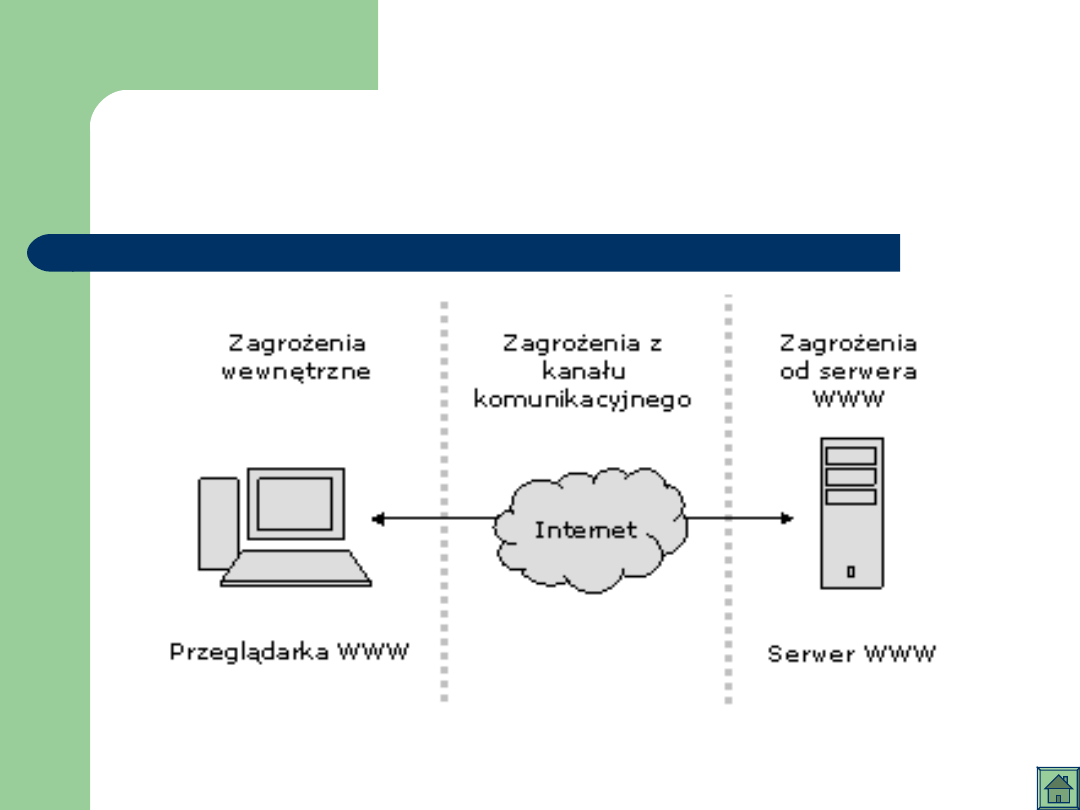

Zagrożenia

Podział zagrożeń

·

zagrożenia wewnętrzne

·

zagrożenia z kanału komunikacyjnego

·

zagrożenia z serwera WWW

Zagrożenia wewnętrzne

Utrata anonimowości w zakresie tej grupy

związana jest przede wszystkim z

dostępnością adresu URL (Uniform

Resource Locator), wpisywanego przez

osobę przeglądającą strony WWW w pole

adresu przeglądarki i wysyłanego tekstem

otwartym. Zapis ten dostępny jest dla

stron pośredniczących w transakcji HTTP

bądź dla osób o uprawnieniach

administratora sieci lokalnej danego

komputera.

Możliwość uzyskania wiedzy o przeglądanych przez

użytkownika stronach (URL oraz inne dane

przesyłane pomiędzy klientem a serwerem HTTP)

dostępna jest między innymi dla:

· Dostawcy usług internetowych (ISP - Internet

Service Provider)

· Administratora sieci - Pracodawcy, np.

właściciela sieci korporacyjnej

· Również dla innych osób korzystających z danego

komputera w przypadku kont typu „gość”.

Tu adresy URL odczytywane są z zapisu historii

odwołań tworzonych przez przeglądarkę.

Osoby te mają możliwość śledzenia nawigacji

użytkownika po Internecie. Największa ilość

informacji dostępna jest dla dostawców usług

internetowych - możliwe jest śledzenie wszelkich

danych przekazywanych między klientem a serwerem

HTTP, najmniejsza dla osób korzystających z tego

samego komputera co użytkownik - zbiór

określonej liczby ostatnio odwiedzanych adresów.

Trzeba natomiast pamiętać, że na podstawie adresów

URL możliwe jest nie tylko określenie tego,

jakie strony przeglądał użytkownik, ale także

jakie dane zastały wprowadzane przez niego do

formularzy. Jest tak w przypadku gdy dane z

formularza przekazywane są do programów serwera

HTTP za pomocą metody GET (w odróżnieniu od

metody POST, gdzie dane te nie są zawierane w

URL ale w części zasadniczej wiadomości).

Zagrożenia z kanału komunikacyjnego

Niebezpieczeństwo w tej grupie spowodowane jest

łatwością podsłuchania przesyłanych danych w sieci

Internet. Podstawowym protokołem w systemie WWW

jest protokół HTTP. Przy jego opracowywaniu nie

przewidywano możliwości ataków - specyfikacja

zakłada jedynie elementarne metody

uwierzytelnienia oraz sprawdzania integralności

przesyłanych danych. Użytkownik przeglądarki musi

więc liczyć się z faktem, iż informacja o tym

jakie strony są przez niego przeglądane oraz o tym

jakie dane wprowadza do formularzy,

łatwa jest do przechwycenia przez innych

użytkowników sieci Internet, do których nie jest

adresowana.

W odpowiedzi na liczne zagrożenia polegające na

możliwości przejęcia prywatnych danych stworzono

protokół SSL/TLS.

Zagrożenia z serwera WWW

Tu podstawowym problemem jest dostępność adresu IP

komputera użytkownika dla serwerów WWW. Serwer

uzyskuje go już podczas nawiązywania połączenia.

Dla serwera znane jest, więc pochodzenie

poszczególnych żądań i skojarzenie ich z

konkretnym komputerem w sieci Internet. Serwer

WWW tworzy plik z logami dostępny dla osób

zarządzających tym serwerem. Poza adresami IP

klientów mogą być tam zapisywane również:

· Czas nadejścia usługi,

· Żądany adres URL,

· Czas przesłania,

· Nazwa użytkownika klienta - identyfikacja

realizowana przez protokół HTTP,

· Informacje o błędach, jakie nastąpiły przy

realizacji transakcji HTTP,

· Adres URL strony poprzednio odwiedzanej przez

użytkownika przeglądarki (refer link) - w

przypadku, gdy przejście do bieżącej strony

nastąpiło przez odnośnik ze strony poprzedniej, -

Informacje o przeglądarce użytkownika.

Kolejnym narzędziem, odbierającym użytkownikom

przeglądarek prywatność, jest wspomniany już

mechanizm cookies - system zarządzania stanem.

Mechanizm cookies znalazł nowe zastosowania, nie

przewidziane przez twórców. Obecnie mamy do

czynienia z wykorzystaniem tego mechanizmu do

tworzenia szczegółowych profili zainteresowanych

internautów.

Wszystkie te niebezpieczne elementy są często

wykorzystywane przez strony atakujące w

dodatkowo otwieranych oknach.

Ochrona informacji

Ochrona informacji w Internecie

·

Ochrona informacji:

♦

w systemach otwartych

♦

do zbiorów / komputera, sieci,bazy danych

♦

związana z prawami autorskimi

·

Prywatność poczty elektronicznej

Ochrona informacji

W dziedzinie ochrony informacji wyróżnić można

następujące działy:

· ochrona informacji przesyłanej w sieci

· ochrona dostępu do zbiorów (zasobów)

informacji

· ochrona związana z prawami autorskimi

Adekwatnie podpunktu pierwszego, czyli ochrony

informacji przesyłanej w sieci, najistotniejszym

jest, ażeby uniemożliwić przepływ danych

nieuprawnionych, bardzo ściśle określić, jakie

dane i do jakich potrzeb można uzyskiwać, oraz

które z nich są w sposób konieczny otwarte, a

które zastrzeżone.

Publiczne systemy są bardzo słabo zabezpieczone,

tak, więc dane, w tym także poufne, są narażone

na dostęp przez osoby nieupoważnione. W tym

wypadku spotykamy się z czynnikiem ludzkim, gdyż

w systemie informacyjnym sprzętem i

oprogramowaniem operują ludzie, którzy

zatrudnieni na niewłaściwych stanowiskach,

mający niewłaściwie określone wymagania

kwalifikacyjne i procedury organizacyjne, mogą

powodować brak zaufania do, teoretycznie, nawet

najbardziej bezpiecznego systemu.

Ochrona informacji w systemach

otwartych polega na:

· kontroli dostępu / sterowania dostępem - jest

ochroną zasobów przed nieupoważnionymi

użytkownikami.

· integralności danych - jest to ochrona danych

przed modyfikacją / wymazaniem danych, czyli

bezpieczeństwo spójności.

· uwierzytelnienia - jest to kontrola /

bezpieczeństwo, tożsamości stron czy danych

informacji.

· niezaprzeczalności - jest to dotycząca nadania

informacji jak i odbioru.

· poufności danych - usługa, która ma za zadanie

ochronę informacji lub danych

· szyfrowaniu - chodzi tutaj o zatajenie

informacji, rozróżniamy dwa algorytmy szyfrujące:

symetryczne (z kluczami tajnymi) asymetryczne ( z

kluczami tajnymi i kluczami publicznymi)

· podpisu cyfrowego, dla którego określane są

procedury podpisywania oraz weryfikacji; w

pierwszej stosuje się wprowadzanie informacji

będącej unikalną i poufną własnością

podpisującego, w drugiej informacji ogólnie

dostępnej.

· kontroli dostępu - została stworzona w celu określenia

i przestrzegania praw dostępu.

· zapewnienia integralności danych - stosuje się tu

najczęściej dziedzinę zwaną kryptografią , czyli sumy

kontrolne.

· wymianie uwierzytelniającej - ma to znaczenie przy

uwierzytelnianiu stron. Stosuje się tu trzy parametry:

wyzwaniach, znacznikach czasu liczbach kolejnych.

· wypełnianiu ruchem - ukrywa informację o aktywności

danego źródła.

· sterowaniu doborem trasy - są tu dobierane tzw.

łącza bezpieczne lub podsieci, przez które mają zostać

przesłane dane.

Ochrona dostępu do zbiorów /

komputera, sieci, bazy danych

Najprostszą i najczęściej stosowaną metodą ochrony,

jest kontrola dostępu polegająca na sprawdzaniu

unikatowego identyfikatora oraz określonego przez

niego hasła. Taka procedura nazywana jest

uwierzytelnianiem prostym i polega na tym, że system

sprawdza unikalny identyfikator użytkownika i hasło.

Identyfikator jest zazwyczaj jawny i często

publicznie dostępny, jednakże hasło jest zawsze

tajne i zwraca się szczególną uwagę, aby było

prywatną własnością tylko jednej osoby, która

poprzez dostęp w.w. identyfikatorem posiada ściśle

określony dostęp do zasobów i odpowiada tym samym za

swe poczynania. Ten rodzaj ochrony systemu wiąże się

jednak z problemem włamań elektronicznych.

Ochrona związana z prawami

autorskimi

W takiej dziedzinie, jak informatyka ochrona praw

autorskich sprowadza się do ochrony przed

kopiowaniem i rozpowszechnianiem. Kilka lat temu

nastąpił prawdziwy bum w metodach

zabezpieczających software, tak na bazie

sprzętowej jak i programowej. Jednakże obie z

wymienionych form zabezpieczeń nie są na tyle

skuteczne by uchronić autora od okradania go

przez piratów komputerowych. Obecnie coraz

częściej spotyka się systemy bez zabezpieczeń

przed kopiowaniem z ostrzeżeniem o fakcie

dokonywania przestępstwa, jakim jest nielegalne

kopiowanie.

Prywatność poczty elektronicznej

System poczty elektronicznej cechuje się otwartym

charakterem. Swoboda komunikacji i manipulowania

wiadomościami w systemie pocztowym stwarza duże

pole do nadużyć. Poczta elektroniczna jest

często postrzegana jako tani środek do

bezpośredniego i ukierunkowanego wpływania na

konsumentów. W zakresie bezpieczeństwa poczty

elektronicznej - silnie współzawodniczy zjawisko

ataku na system poczty elektronicznej - z

atakami za pomocą tego systemu.

Kreacja bezpiecznego środowiska poczty

elektronicznej - to zadanie, gdzie jest

szczególnie istotne - świadome współdziałanie

administratora i użytkowników. Ważne jest jednak

również by wybór stosowanych mechanizmów

bezpieczeństwa był dostosowany do konkretnych

wymagań - kompromis pozwalający by wymiana

wiadomości pocztowych nie zatraciła

charakterystycznej otwartości i elastyczności -

której zawdzięcza swój sukces.

Zabezpieczenia w Internecie

specjalistyczne systemy ochrony

♦ ściany przeciwogniowe

♦ programy blokujące reklamy

♦ programy antywirusowe

systemy wykrywania włamań

♦ IDS

protokoły zabezpieczeń

♦ SSL/TLS

♦ P3P

Firewall

Firewall

Jeden ze sposobów zabezpieczania sieci i systemów

przed intruzami. Termin ten może odnosić się

zarówno do dedykowanego sprzętu komputerowego

wraz ze specjalnym oprogramowaniem, jak i do

samego oprogramowania blokującego niepowołany

dostęp do komputera, na którego straży stoi.

Zapory sieciowe są zwykle stawiane na styku

dwóch sieci komputerowych, np. Internetu i sieci

lokalnej (LAN) oraz na ważnych serwerach. Na

zaporze można zdefiniować specjalna strefę DMZ-

podsieć, która izoluje od wewnętrznej sieci

lokalne serwery udostępniające usługi na

zewnątrz.

Programy blokujące reklamy

Aplikacje tego typu analizują pliki HTML pobierane

przez przeglądarkę użytkownika i odrzucają

elementy reklamowe. Możliwa jest dalsza selekcja

- dopuszczanie reklam pochodzących od serwera

docelowego, a odrzucanie pochodzących od

"trzeciej strony".

Programy antywirusowe

Program antywirusowy – program komputerowy,

którego celem jest wykrywanie, zwalczanie,

usuwanie i zabezpieczanie systemu przed wirusami

komputerowymi, a często także naprawianie w

miarę możliwości uszkodzeń wywołanych infekcją

wirusową. Współcześnie najczęściej jest to

pakiet programów chroniących komputer przed

różnego typu zagrożeniami. Programy antywirusowe

często są wyposażone w dwa niezależnie pracujące

moduły (uwaga: różni producenci stosują różne

nazewnictwo):

- skaner - bada pliki na żądanie lub co jakiś czas;

służy do przeszukiwania zawartości dysku

- monitor - bada pliki ciągle w sposób

automatyczny; służy do kontroli bieżących

operacji komputera. Program antywirusowy powinien

również mieć możliwość aktualizacji definicji

nowo odkrytych wirusów, najlepiej na bieżąco,

przez pobranie ich z Internetu, ponieważ dla

niektórych systemów operacyjnych codziennie

pojawia się około trzydziestu nowych wirusów.

Widoczna jest tendencja do integracji narzędzi do

ochrony komputera.

Kiedyś był to jedynie skaner, który wyszukiwał

wirusy. Obecnie poza skanerem, monitorem i

modułem do aktualizacji sieciowej pakiet

antywirusowy zawiera często także zaporę

sieciową, moduły kontroli przesyłek poczty

elektronicznej i plików pobieranych z sieci, a

poza wirusami chroni też ogólnie przed tzw.

malware, czyli różnego rodzaju szkodliwym

oprogramowaniem, oraz dba o ochronę prywatności

danych użytkownika. Nieraz zawiera też narzędzia

ułatwiające administrację większej ilości

stanowisk, co przydaje się w zarządzaniu

lokalnymi sieciami firm i organizacji.

Intrusion Detection System

Jeden z mechanizmów nadzorowania bezpieczeństwa

sieci, pozwalający na monitorowanie ataków, np.

przez analizę ruchu sieciowego i wykrywanie

zdefiniowanych sygnatur, lub przez raportowanie

ogólnych nieprawidłowości komunikacyjnych.

Niektóre systemy IDS oparte są o zdolne do nauki

algorytmy heurystyczne, które automatycznie

dostosowują się do danej sieci.

Protokół SSL/TLS

Firma Netscape Communications opracowała protokół

SSL Warstwa Bezpiecznych Gniazd (Secure Sockets

Layer). Realizuje one tzw. warstwę usług

bezpieczeństwa, stanowiącą połączenie między

protokołami aplikacyjnymi (m.in. HTTP), a grupą

protokołów TCP/IP zarządzającą tworzeniem

połączeń.

SSL wersji 3, po nieznacznych zmianach, został

ujęty w postaci standardu IETF (Internet

Engineering Task Force) pod nazwą TLS

Bezpieczeństwo Warstwy Transportowej (Transport

Layer Security).

Protokół SSL/TLS dostarcza usług poufności,

uwierzytelnienia oraz integralności dla poddanych

enkapsulacji wiadomości protokołów aplikacyjnych

(np. HTTP). Używany więc jest identyfikator

dostępu URL "https" charakterystyczny przy

zastosowaniach do ochrony protokołu HTTP.

SSL/TLS jest obecnie standardem w dziedzinie

przesyłania zaszyfrowanych informacji za

pośrednictwem Internetu.

Platforma Preferencji Prywatności

Protokół P3P - Platforma Preferencji Prywatności

(Platform for Privacy Preferences). P3P 1.0,

rozwijany przez World Wide Web Consortium (W3C),

jest promowany na standard przemysłowy mający

umożliwiać, w sposób prosty i zautomatyzowany dla

użytkownika, kontrolę nad wykorzystywaniem danych

osobowych przez strony WWW. Patrząc na P3P z

najniższego poziomu jest to standaryzowany zestaw

pytań wielokrotnego wyboru, zawierający wszystkie

główne aspekty polityki prywatności stron webowych.

Ma za zadanie przedstawiać przejrzysty wgląd w to,

jak strony WWW wykorzystują dane osobowe swoich

użytkowników.

Technologia ta umożliwia serwerom WWW tłumaczenie

swoich praktyk związanych z prywatnością osób

odwiedzających, do standaryzowanego formatu,

odczytywanego przez maszynę (Extensible Markup

Language XML).

Zapis taki może być następnie automatycznie

interpretowany przez przeglądarkę użytkownika. Z

punktu widzenia użytkownika, klient P3P

automatycznie pobiera i odczytuje zapis polityki

bezpieczeństwa danego serwisu WWW. Przeglądarka

użytkownika, wyposażona w technologię P3P,

może sprawdzić politykę prywatności serwisu i

poinformować użytkownika o jego praktykach

informacyjnych. Przeglądarka może również

porównać zapis ten z ustawieniami bezpieczeństwa

wybranymi przez użytkownika. Na tej podstawie

dokonywany jest wybór o przyjęciu, bądź

blokowaniu zapisu cookies. Klient P3P może być

częścią składową przeglądarki, stanowić plug-in,

lub być zewnętrznym programem.

Najbardziej znane programy

antywirusowe

Płatne:

☻

AntiVir

firmy

H+BEDV Datentechnik

☻ avast! firmy ALW Software

☻ Dr.Web firmy

Doctor Web

☻ Norton AntiVirus firmy Symantec

☻

Panda ActiveScan

firmy

Panda Software

Bezpłatne:

☺

AntiVir PersonalEdition Classic

☺ avast! Home Edition

☺

OpenAntiVirus

☺ BitDefender Antivirus Scanner for Unices

☺ BitDefender Free Edition

Koniec

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

Wyszukiwarka

Podobne podstrony:

Ochrona informacji umieszczonych w internecie, Studia, Informatyka, Informatyka, Informatyka

ochrona informacji niejawnych (pojecia)

Ochrona informacji przesyłanej, Studia, Informatyka, Informatyka, Informatyka

Prawne uwarunkowania ochrony informacji niejawnych, nauka administracji

OCHRONA INFORMACJI NIEJAWNYCH, Bezpieczeństwo wew

Bezpieczeństwo narodowe a wartości?zpieczeństwa narodowego w aspekcie?zpieczeństwa i ochrony informa

O ochronie informacji niejawnych

Informatyka, Internet, Internet

Informatyka, Internet, Internet

ochrona informacji niejawnych (sposoby oznaczania)

ochrona informacji (plan ochrony)

ochrona informacji niejawnych

Przestępstwa przeciwko ochronie informacji w Kodeksie Karnym z 1997r ze szczególnym uwzględnienie

Zasady udostępniania i ochrony swoich?nych w Internecie

ochrona informacji niejawnych - pytania i odpowiedzi, SZKOŁA, OCHRONA INFROMACJI NIEJAWNYCH

UMOWA UE ws OIN, Wojsko, ochrona informacji niejawnych

Istota kryptograficznej ochrony informacji

Ochrona informacji niejawnych

więcej podobnych podstron