Listy dostępu

Standard ACLs

Extended ACLs

Lock and Key (dynamic ACLs)

IP named ACLs

Reflexive ACLs

Access List Type |

Range |

standard IP |

1-99 |

Extended IP |

100-199 |

Ethernet type code |

200-299 |

Ethernet address |

700-799 |

Apple Talk |

600-699 |

Standard IPX |

800-899 |

Extended IPX |

900-999 |

Kolejność poleceń decyduje o rodzaju akcji

Listy standardowe

access-list acl_number {permit|deny}source source_wildcard

Listy rozszerzone

IP

access-list acl_number [dynamic dynamic-name [timeout minutes]]{deny | permit} protocol source source-wildcarddestination destination-wildcard [precedence precedence] [tos tos] [log | log-input] [time-range time-range-name]

ICMP

access-list acl_number [dynamic dynamic-name [timeout minutes]] {deny | permit} icmp source source-wildcard destination destination-wildcard [icmp-type | [[icmp-type icmp-code] | [icmp-message]] [precedence precedence] [tos tos] [log | log-input] [time-range time-range-name]

TCP

access-list acl_number [dynamic dynamic-name [timeout minutes]]{deny | permit} tcp source source-wildcard [operator [port]] destination destination-wildcard [operator [port]] [established][precedence precedence] [tos tos] [log | log-input] [time-range time-range-name]

zestawianie sesji TCP

host A ---------------SYN host B

host A ACK, SYN<---------- host B

host A ---------------ACK host B

UDP

access-list acl_number [dynamic dynamic-name [timeout minutes]] {deny | permit} udp source source-wildcard [operator [port]] destination destination-wildcard [operator [port]] [precedence precedence] [tos tos] [log | log-input] [time-range time-range-name]

Na końcu każdej listy jest domyślne polecenie :

deny any any

Nazwane listy dostępu

lista standardowe:

ip access-list standard nazwa-listy

permit 198.78.46.8 0.0.0.0

lista rozszerzona:

ip access-list extended nazwa-listy

permit tcp any 198.78.46.8 0.0.0.0 eq 80

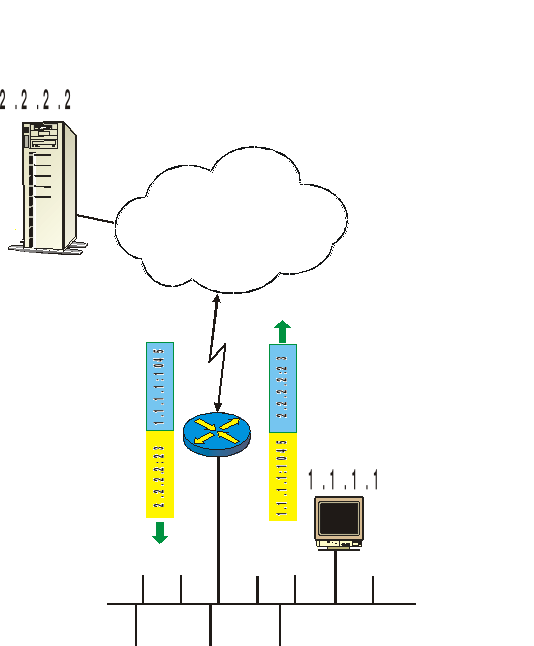

ZWROTNE LISTY DOSTĘPU

np.

Adres źródłowy 1.1.1.1

Port źródłowy 1045

Adres docelowy 2.2.2.2

Port docelowy 23

Chcemy aby na iterfejsie S0 działała lista dostępu kontrolująca ruch wchodzący zawierająca warunek:

permit tcp 2.2.2.2 eq 23 1.1.1.1 eq 1045

odpowiedni wpis w nazwanej ACL musi mieć postać:

permit protokół adr.źród. adr.docel. reflect nazwa_listy

np.

interface serial 0

ip access-group wyj out

ip access-group wej in

ip access-list extended wej

permit udp any any eq 25

……………………

evaluate mojepakiety

ip access-list extended wyj

permit tcp any any eq 80 reflect mojepakiety

permit icmp any any reflect mojepakiety

DYNAMICZNE LISTY DOSTĘPU

access-list <numer> dynamic <nazwa> [timeout minuty] [permit|deny] <protokół> any <adr_docel.> <doce_odwr_maska>

username astra password CISCO

!

interface e0

ip address 172.143.85.1 255.255.255.0

ip access-group 109 in

!

access-list 109 permit tcp any host 172.143.85.1 eq 23

access-list 109 permit icmp any host 172.143.95.17

access-list 109 permit udp host 172.143.244.100 eq domain any

access-list 109 dynamic astra permit ip any any

!

line vty 0 2

login local

autocommand access-enable host timeout 2

line vty 3 4

login local

rotary 1

autocommand access-enable host tworzy dynamiczną listę dostępu dla adresu, z którego wykonano telnet

wpis dynamiczny może być tylko jeden!Route maps

Służą do manipulacji przy redystrybucji routingu i do „policy routing"

Polecenie deny w route-map, przy redystrybucji routingu oznacza, że wskazane trasy nie będą redystrybuowane.

Polecenie deny w route-map przy policy routing oznacza, że wskazane pakiety będą routowane standardowo, tzn. zgodnie z tabelą routingu.

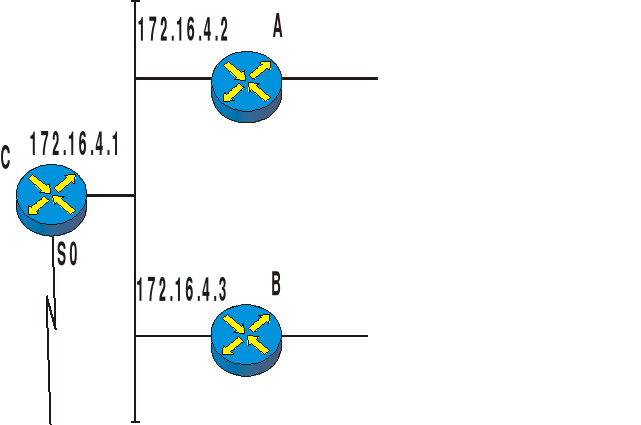

POLICY ROUTING

interface S0

ip address 172.16.5.1 255.255.255.0

ip policy route-map xyz

!

access-list 1 permit 172.16.6.0 0.0.0.255

access-list 2 permit 172.16.7.0 0.0.0.255

!

route-map xyz permit 10

match ip address 1

set ip next-hop 172.16.4.2

route-map xyz permit 20

match ip address 2

set ip next-hop 172.16.4.3

crypto-mapy

interpretacja listy dostępu dla crypto-mapy

dla pakietów wychodzących:

adres_źrodła port_źródla adres_docelowy port_docelowy

dla wchodzących:

adres_docelowy port_docelowy adres_ źródła port_ źródła

crypto ipsec transform-set nazwa1 esp-3des esp-sha-hmac

crypto map r7-r6 local-address Loopback50

crypto map r7-r6 10 ipsec-isakmp

(wskazanie, że jest to kryptomapa dla IPSec)

set peer 172.143.254.7

set transform-set nazwa1

set pfs group2

match address 101

!

interface Loopback50

ip address 172.143.254.6 255.255.255.255

!

interface Serial0/0 point-to-point

ip address 172.255.67.1 255.255.255.252

frame-relay interface-dlci 167

crypto map r7-r6

!

access-list 101 permit tcp 172.143.6.0 0.0.0.255 172.143.7.0 0.0.0.255 eq telnet

access-list 101 permit tcp 172.143.6.0 0.0.0.255 eq telnet 172.143.7.0 0.0.0.255

access-list 101 permit icmp 172.143.6.0 0.0.0.255 172.143.7.0 0.0.0.255

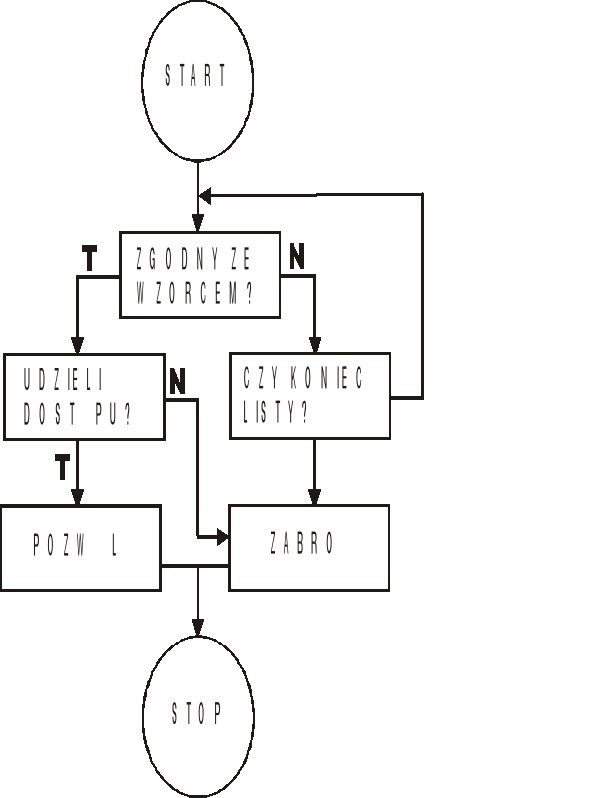

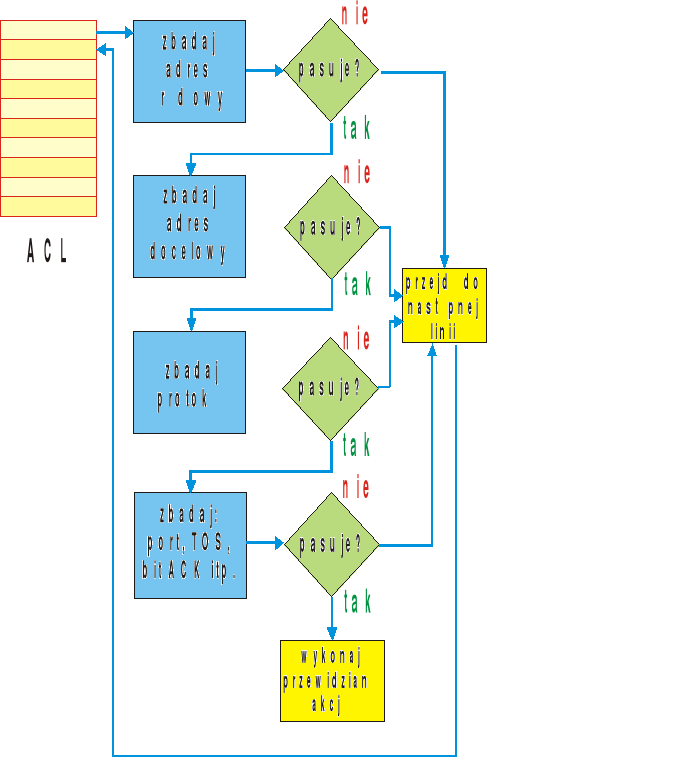

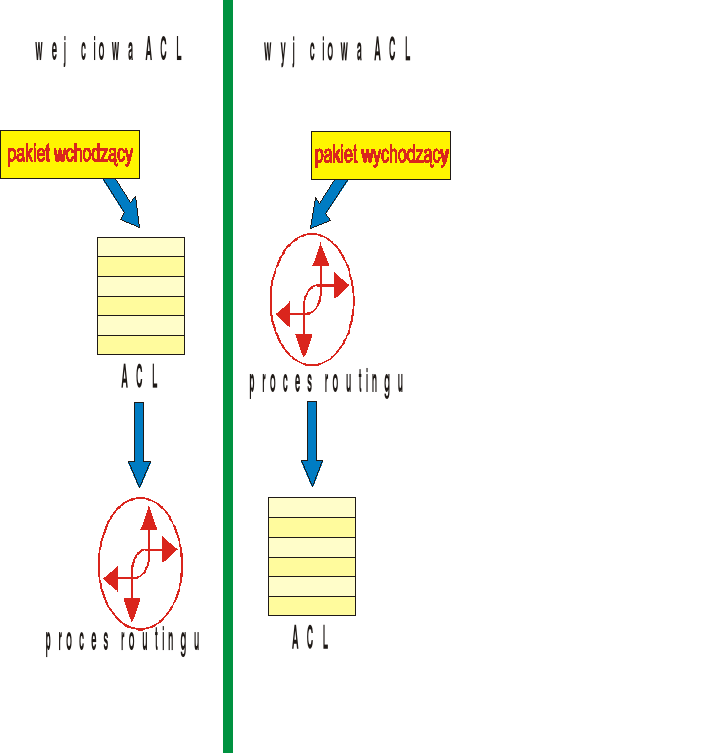

Cykl analizy ACL

Diagram analizy ACL

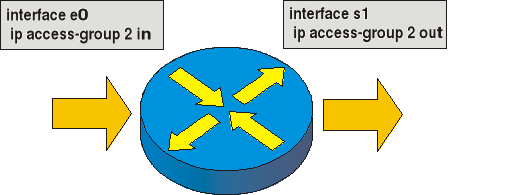

Dowiązanie ACL do interfejsu

Na interfejsie mogą być tylko dwie listy dostępu. Jedna do kontrolowania ruchu wchodzącego (in) druga do kontrolowania ruchu wychodzącego z interfejsu (out)

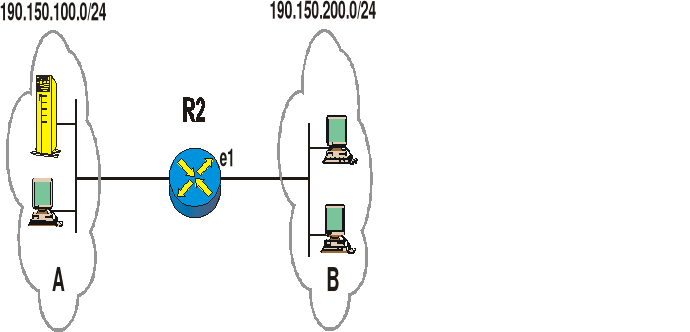

ACL zezwala na wszelki ruch IP między sieciami

hostname R2

!

interface ethernet1

ip access-group 101 in

!

access-list 101 permit ip 190.150.200.0 0.0.0.255 190.150.100.0 0.0.0.255

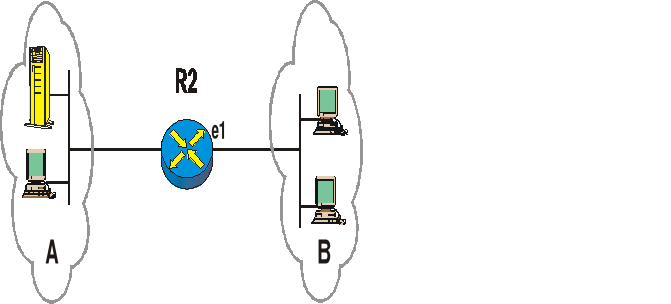

ACL zezwala na ruch: http, telnet, SMTP, POP3, ftp

hostname R2

!

interface ethernet1

ip access-group 102 in

!

access-list 102 permit tcp any any eq www

access-list 102 permit tcp any any eq telnet

access-list 102 permit tcp any any eq smtp

access-list 102 permit tcp any any pop3

access-list 102 permit tcp any any eq 21

ACL zezwala na ruch TCP zainicjowany przez hosty z sieci A

hostname R2

!

interface ethernet1

ip access-group 102 in

!

access-list 102 permit tcp any any gt 1023 established

Ruch interesujący

interface Bri 0

.....

dialer-group 1

!

access-list 102 deny eigrp any any

access-list 102 deny icmp host 15.14.24.21 any

access-list 102 permit ip any any

!

dialer-list 1 protocol ip list 102

połączenie jest inicjowane przez ruch ip z wyjątkiem pakietów EIGRP i przez ruch icmp z wyjątkiem generowanego przez host o adresie 15.14.24.21

filtrowanie routingu

router eigrp 1200

passive-interface FastEthernet0/0

network 101.133.0.0

network 178.255.0.0

distribute-list 93 out serial 0/0

distribute-list 91 in ethernet 0/1

!

access-list 91 permit 0.0.0.0 0.0.0.0

!

access-list 93 deny 0.0.0.0 0.0.0.0

access-list 93 permit any

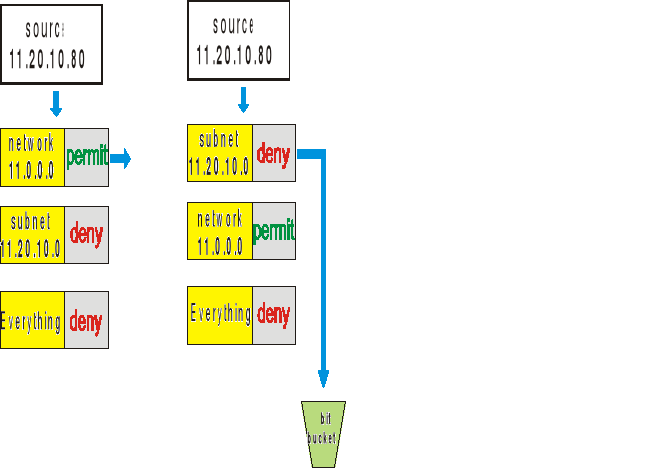

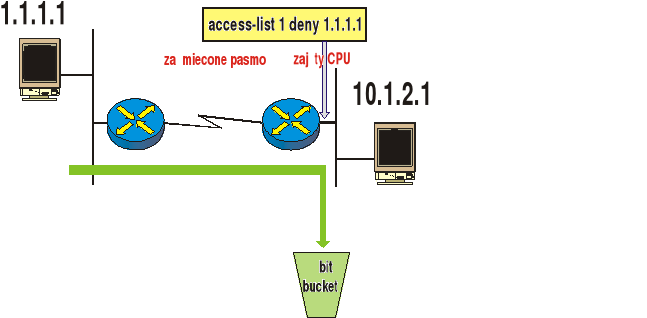

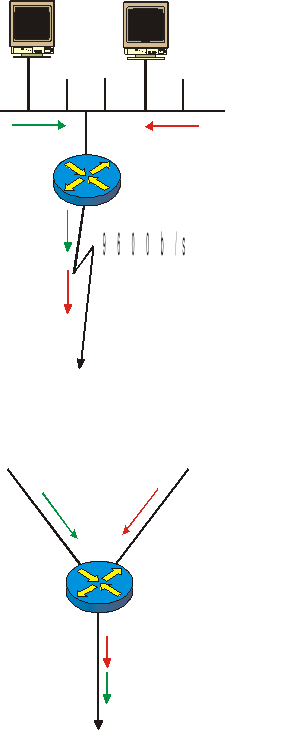

źle umieszczona ACL

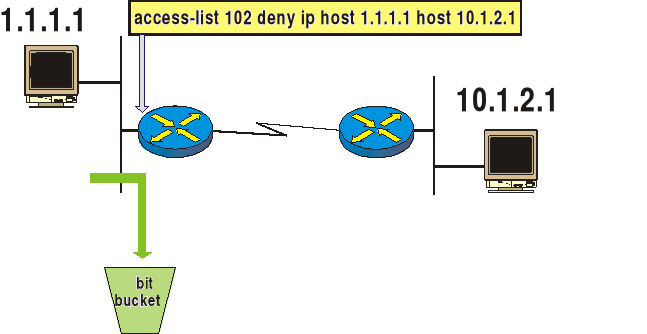

właściwie umieszczona ACL

kolejność działania routingu i ACL

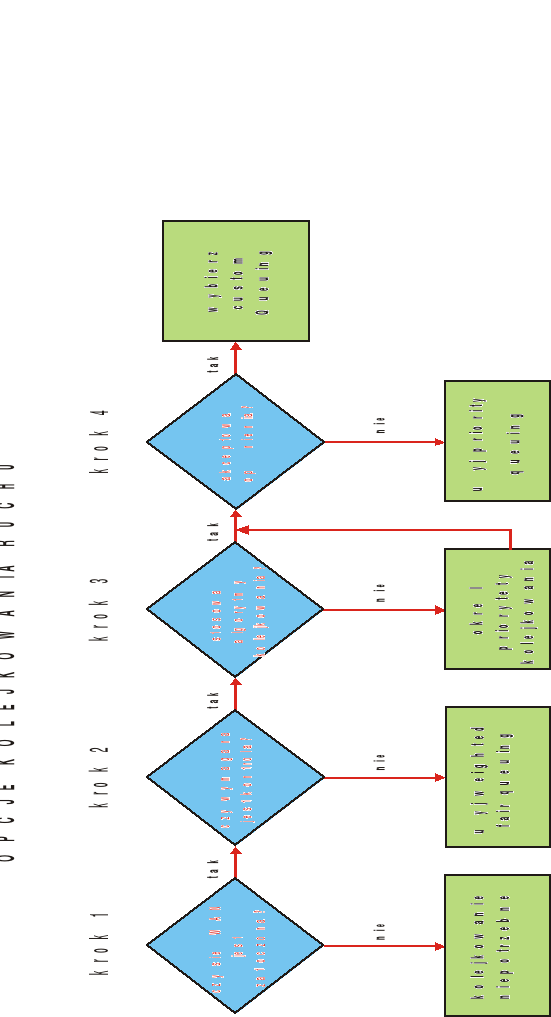

Obsługa kolejek

Obsługa kolejek

|

WFE |

PQ |

CQ |

kolejki |

brak |

4 |

16 |

pierwszeństwo |

małe pakiety |

najwyższy priorytet |

round-robin |

|

ruch interaktywny |

ruch krytyczny |

wg przydzielonego pasma |

wysyłanie |

wg konwersacji |

wg pakietów |

wg progu |

konfiguracja |

domyślna |

wymaga |

wymaga |

FIFO

interface serial1

no fair-queue

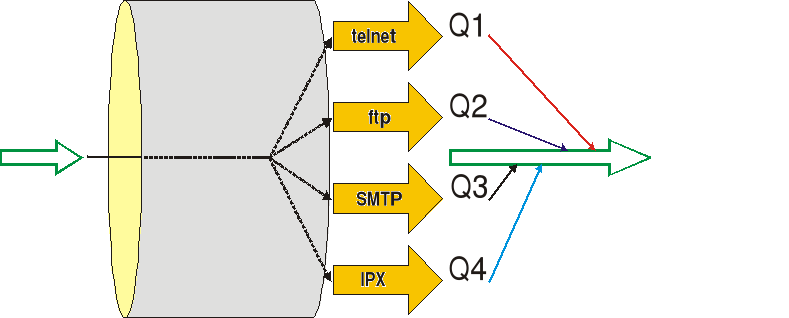

Priority Queuing

stosujemy tę metodę gdy chcemy pewnemu ruchowi zapewnić pierwszeństwo. Pakiety z kolejki o niższym priorytecie są obsługiwane dopiero gdy kolejka o wyższym priorytecie jest pusta.

domyślne rozmiary kolejek są następujące:

high - 20 ; medium - 40; normal - 60; low - 80

priority-list list_num. [protocol|interface] prot-type {high|medium|normal|low} que_option prot_type_option

np.

interface serial 0

priority-group 1

!

priority-list 1 protocol ip high list 102

priority-list 1 protocol ip medium tcp 23

priority-list 1 interface Ethernet 0 normal

priority-list 1 default ip low

priority-list 1 queue-limit 20 30 40 50

20,30,40,50 to maksymalna ilość pakietów w kolejkach

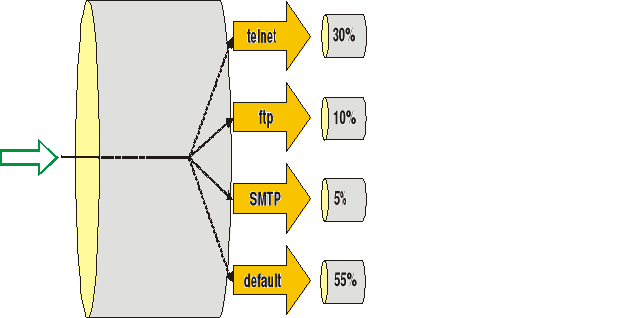

Custom Queuing

w metodzie tej ustalamy ilość bajtów jaka ma zostać wysłana z kolejki o wyższym priorytecie zanim nastąpi obsługa kolejki następnej.

queue-list list_num. protocol protocol_name q_num. q_option protocol _q_option

1-16 gt,lt www, ftp, 23 ..

interface serial 0

custom-queue-list 1

!

queue-list 1 protocol ip 1 tcp 20

queue-list 1 protocol ip 2 tcp 23

queue-list 1 default 3

queue-list 1 Ethernet 0 1

queue-list 1 queue 1 byte-count 4000 (bajty na cykl)

queue-list 1 queue 2 byte-count 2000

queue-list 1 queue 3 byte-count 2000

Distributed Weighted Fair Queuing

od 64 do 4096 konwersacji

ruch o małej objętości ma pierwszeństwo

interface serial 1

fair-queue

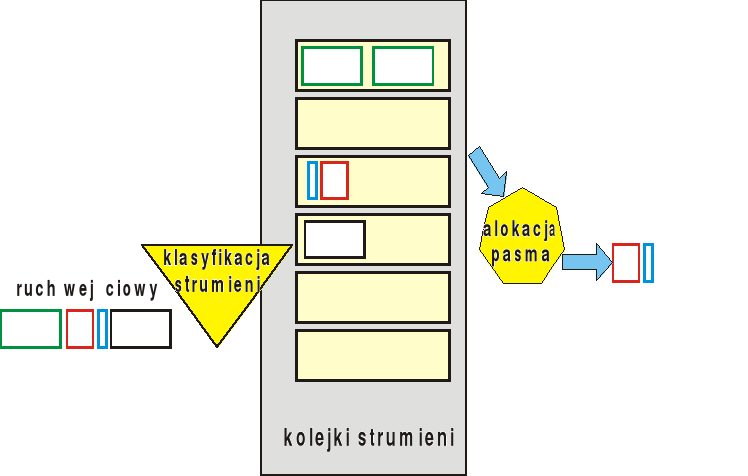

Klasyfikacja ruchu w

Distributed Weighted Fair Queuing

Distributed Weighted Fair Queuing

obliczenia czasu kompletowania (Finish Time Calculation) dla pakietów z wybranej kolejki

FT1=T1 + CZAS_TRWANIA(1)

FTn+1=FTn + CZAS_TRWANIA(n)

A1

|

30 s |

30 s |

B1

|

50 s |

70 s |

A2

|

20 s |

50 s |

A3

|

10 s |

60 s |

B2

|

40 s |

110 s |

|

|

|

|

|

|

|

|

|

80 70 60 50 40 30 20 10 0 [s]

kolejność wysyłania pakietów:

A1 |

30 s |

A2 |

50 s |

A3 |

60 s |

B1 |

70 s |

B2 |

110 s |

Wyszukiwarka

Podobne podstrony:

Listy dostepu

listy dostepu akademia cisco W2 Nieznany

16-17. Lista kontroli dostepu ACL, Sytemy Operacyjne i Sieci Komputerowe

2007 09 Access Control List (ACL) – dostęp do obiektów NET

9 4 2 7 Lab Rozwiązywanie problemów z konfiguracją i miejscem ustawienia listy ACL w sieci

Architektura Sieci Dostepowych 2 ppt

listy zadan, rach3

dostep do informacji publicznej Nieznany (2)

Domyślne dostępne konta3

FM listy id 178271 Nieznany

Usprawnianie zachowawcze po ostrym urazie ACL(1), KOLANO

Listy o A. Lisowskim, W, Rozmaitości

więcej podobnych podstron