ZINTEGROWANE SYSTEMY INFORMATYCZNE

CZĘŚĆ DRUGA

Temat. Implementacja systemów informatycznych zarządzania.

Wstęp.

Bariery z zastosowaniem systemów informatycznych zarządzania dzielimy na: techniczne, ekonomiczne, organizacyjne, socjo-psychologiczne.

Element / atrybut metoryki |

Tradycyjne |

Docelowe / nowe / właściwe |

1. definicje podstawowe

2. Cel wdrożenia

3. Rozliczenie wdrożenia

4. Właściciel projektu / przedsięwzięcia

5. Planowanie czasu

6. Zakres wdrożenia

7. Analiza ryzyka

8. Weryfikacja postępu |

Częściowe, często oderwane od istoty tego przedsięwzięcia.

Wdrożenie aplikacji w minimalnym czasie, przy minimalnych kosztach.

Cena, czas.

Właściciel często określony. Brak zaangażowania w realizacjach.

Wykresy Gaintha

Określony w zarysach. Zmieniany w trakcie wdrożenia.

Było ocenione tylko w zarysie.

Była tylko częściowa i bardzo ogólna. |

Ścisła definicje związane z realiami tego wdrożenia.

Zdefiniowanie procesu.

Osiągnięcie założonego rezultatu, zwrot z inwestycji (ROI).

Jasno określony właściciel. Kontrola jego zaangażowania.

Diagramy kamieni milowych, diagramy zaangażowania. Kontrola efektów pośrednich.

Powinien być ściśle określony. Skutek eliminacji zmian w trakcie realizacji.

Ściśle określony zarys ryzyka niepowodzenia oraz formy działania i etapy zapobiegania

Kompleksowe i sformalizowane. |

Strategie informatyzacji.

Strategia to jakiś cel (większy, złożony, odległy), proces.

Informatyzacja dzieli się na podejście diagnostyczne i prognostyczne.

dia

gnoza - poznaje, wiedza

pro

Diagnoza - wiedza która została osiągnięta przez obserwacje (badanie).

Prognoza -

Atrybut (cecha) |

Systemy dedykowane / metoda diagnostyczna |

Systemy powielane / metoda prognostyczna |

1. |

- znane cele - znane i dostępne środki *doświadczenie |

- nowe, znanie niedokładnie - nowe środki, metody * przewidywanie, wiedza, wyobraźnia |

2. Procesy |

- dobre, zdefiniowane - sprawdzone |

- nowatorskie - często dopiero będące obiektem / przedmiotem badań |

3. Horyzont przewidywania |

- bliski / krótki |

- odległy / długi |

4. Struktury |

- proste statyczne - mało opcji |

- dynamiczne - wiele opcji |

5. Wymagania klienta |

- dobrze określone - względnie stałe |

- źle określone - zmienne |

6. Motywacja |

- dyscyplina formalna |

- zaangażowanie - świadomość celu wśród realizatorów |

7. Zakres |

- ograniczony dokładnie do wymagań użytkownika |

- ogólny, słabo określony, zorientowany na ogólne procesy |

8. Ryzyko niepowodzenia |

- małe |

- znaczne |

9. Efekt / rezultat |

- ograniczony - polega na ulepszeniu istniejących rozwiązań |

- potencjalnie znaczny - istnieje możliwość znalezienia nowych technologii |

10. Ogólny charakter podejścia |

- ewolucyjne / zachowawcze |

- nowatorskie / rewolucyjne |

Uzasadnienie stosowania strategii B (wymienię parę przesłanek):

- zastosowanie w organizacji dedykowanego systemu informatycznego utrwala większość wad dotychczasowych rozwiązań organizacyjnych

- systemy powielane są oferowane już w szerokim zakresie funkcjonalnym i technicznym

- dostawca oprogramowania odpowiada za jakość systemu. Jest to istotne ze względu na wysokie koszty jej osiągnięcia i utrzymania

- możliwość szacowania kosztów zakupu wdrożenia i eksploatacji

- dostawca systemu powielanego zapewnia jego rozwój niezależność od twórców indywidualnych.

Temat. Opór wobec zmian.

W procesach informatycznych będzie się pojawiać tzw. opór wobec zmian, chodzi tu o opór pracowników. Jest on niwelowany na etapie przygotowania do wdrożenia.

Opór wobec zmian - jak się ocenia sukcesy w usprawnieniu zarządzania (jak i innych procesów) przez elementyzację zależy w przeważającym stopniu od podstawy pracowników. Opór wobec mian w szerokim stopniu szacuje się w około 70% - decyduje o niepowodzeniu całego przedsięwzięcia.

Czynniki które przeciwdziałają powstaniu oporu to m.in.:

1.świadomość celów organizacji możliwych do osiągnięcia korzyści wynikających z nich (zadań).

2. znajomość mechanizmów (procesów, procedur) i zasad zarządzania oraz osiągania celów

3. świadoma dyscyplina

4.znajomość zagrożenia jakie będą następstwem nie wdrożenia systemu

5. dobra znajomość właściwości używanych pakietów i innych

Do realizacji przedsięwzięć prostych, dobrze ustrukturyzowanych o:

- znanych i względnie prostych, łatwych do osiągnięcia celach

- znanych i dostępnych środkach realizacji

- znanych i dostępnych metodach działania.

Opór wobec zmian - jest wyrazem niechęci ze strony niektórych pracowników do wprowadzenia zmian. W przypadku wdrożenia systemu informatycznego wyraża się m.in.:

- w zatajeniu lub fałszowaniu informacji o istniejącym systemie

- w niewykorzystywaniu danych

- uchylaniu się od stosowania wymogów dotyczących rejestrowania danych źródłowych.

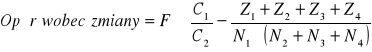

Współczynnik oporu wobec zmiany:

Czynniki powodujące powstanie i wzmaganie się oporu wobec zmian:

1.brak wspólnej komunikacji

2. brak wspólnego systemu wartości

3. brak wspólnej wartości problemów

4. zmiana odznaczana jest jako deprecjacja osobista

5. liczne niepewności zagrożenia przekraczają zdolności adaptacyjne.

Czynniki przeciwdziałające:

1.wyrażać oponentom szacunek i przyjmować ich obawy z całą powagą

2. umożliwiać współdziałanie

3. dążyć do integracji

4. działać stopniowo

5. stawiać siebie w sytuacji innych.

Główne czynniki sukcesu to:

- zaangażowanie

- świadomość celów i wynikających z nich zadań

- znajomość mechanizmów

Ogólne zasady wdrożenia systemów:

Cykl wdrożenia:

Nowe zasady wdrożenia systemów informatycznych uwzględniają w stosunku do rozwiązań charakterystycznych dla lat 80-tych istotnych aspektów:

- stosuje się pakiety programowe

- pakiety programów tworzone w nowych technologiach informatycznych, łatwo poddają się modyfikacji.

- systemy wyposażone są w efektywne i przyjazne dla użytkowników systemy interfejsów.

Istotną cechą jest uniwersalność.

Temat. Cele stosowania systemów informatycznych zarządzania

- wymagania użytkowników

Przykładowe cele jakie mogą być osiągnięte:

- wysoki poziom dotrzymania poziomu dostaw

- ograniczone stany magazynowe

- krótkie czasy przebiegów produkcyjnych

- ograniczone stany robót w toku

- poprawa jakości wyrobów i usług

- ograniczone koszty zaopatrzenia

Ogólny model formułowania wymagań użytkowników i wyboru pakietu.

Analiza wymagań użytkowników |

Wybór pakietu |

|

|

Kryteria wyboru systemu informatycznego do wspomagania zarządzania

Po wyborze pakietu należy uwzględnić m.in.:

- zgodność oferowanych w systemie funkcji z wymaganiami użytkownika

- zgodność z lokalną specyfikacją przepisów dotyczących prowadzenia działalności gospodarczej, np. obsługi podatkowej

- zgodność pojęć, definicji, struktur danych klasyfikacji, określeń

- poziom bezpieczeństwa danych w systemie

- wiarygodność danych

- uniwersalność i elastyczność systemu

- stan i możliwości zintegrowania z otoczeniem systemowym

- interfejs użytkownika

- dokumentacja systemu

- firma oferująca pakiet powinna mieć dobra i trwałą pozycję na rynku

- korzystny stosunek ceny pakietu do założonych efektów

- firma powinna zapewnić odpowiednią pomoc wdrożeniową.

Zasady kryteria wyboru systemu informatycznego - definiowanie wymagań oferowanych:

Wymagania strategiczne

Wymagania organizacyjne użytkownika

- środowisko społeczne, rozproszenie przestrzenne obiektów działalności i świadczeń

- koszty zakupu sprzętu, oprogramowania, itd.

- parametry eksploatacyjne i standardy w zakresie interakcji i formy prezentacji

- zakres i swoboda użytkowania, dostęp do kodu źródłowego, uprawnienia stron do wprowadzenia zmian oraz podmiot i zakres odpowiedzialności za prawidłowe funkcjonowanie systemu

- wdrożenie systemu, udział dostawcy oprogramowania, licencji lub firm trzecich w procesie wdrożenia

Wymagania dotyczące dostawcy oprogramowania/licencji

- firma

- produkt

- koszty

- kontakty

- realizacja kontraktu

Wymagania sprzętowe

- środowisko fizyczne, typy sprzętu, jego parametry, eksploatacja

- komunikacja urządzenia peryferyjnego, protokoły komunikacji, interfejsy sprzętowe

- wdrożenie

- utrzymanie systemu

- reakcja kontraktu

Wymagania dotyczące oprogramowania

- wydajność

- izolacja

- adaptacja

- środki bezpieczeństwa

- wymaganie

- język

Wymagania funkcjonalne

1. Opisy wymaganych funkcji - w formie tekstowej i graficznej, diagramy hierarchii funkcji dla obszarów dziedzinowych zarządzania funkcji.

….

Tablice morfologiczne funkcji elementarnych

Temat. Metoda Morfologiczna.

Morfologia - to nauka o budowie formy, struktury obiektów, które są znane jako morfen. Morfen to element podstawowy, który nie dzieli się na mniejsze elementy.

Dziedziny zarządzania w ZE „Wałbrzych S.A.”:

- zarządzanie zakupami i dostarczanie energii elektrycznej

- techniczna i administracyjna obsługa odbiorców

- zarządzanie obsługą działalności

Diagram hierarchii funkcji |

Pakiety |

|||

|

P1 |

P2 |

P3 |

P4 |

F11

Fn

F2 F21 F211 Fn |

A D 1 |

D A

|

|

|

1 - wymagane, 0 - możliwe

Stosowanie pakietu A, B, C, D jest ważne.

Legenda do tablicy:

- jeśli pakiet obsługuje funkcje wstawiamy 1

- w funkcji wymaganych 0 oznacza że nie ma takich, a 1 że są.

Diagram hierarchii funkcji |

Funkcje wymagane |

Pakiet 1 |

Pakiet2 |

… |

Pakiet n |

F.5.1 F.5.11

F.5.1.2

|

1 1 1

0

|

1 0 1

1 |

0 |

1 |

|

|

|

Suma 1 |

Suma 2 |

… |

Suma n |

Temat. Metoda morfologiczna uogólniona.

Stosowana jest wówczas, jeśli chcemy przeprowadzić badanie przesiewowe.

Diagram hierarchii funkcji |

Poziom istotności, ważności funkcji |

P1 |

P2 |

… |

Pn |

||||

Funkcja 1

|

|

Poziom jakości |

Scena przydatności |

|

|

|

|

|

|

|

|

7 |

42 |

|

|

|

|

|

|

Funkcja 2 |

|

|

|

|

|

|

|

|

|

Funkcja 3 |

|

|

S1 |

|

S2 |

|

|

|

Sn |

Funkcje nie muszą być wypisane po kolei według kolejności.

Jeśli firma ma powstać zaczyna się od wizji, pomysłu.

Przy formułowaniu funkcji, jak się ją formułuje to przeroszą funkcją powinno być sformułowanie wizji. Kolejność funkcji powinna być formułowana w zależności od planu działa (rozpisać co po kolei robimy).

Temat. Metoda wyboru

Metody morfologiczne - cecha własności składni jest pewną podstawą.

Funkcje proste i funkcje złożone - to metoda morfologiczna, może być przeprowadzana na podstawie tych funkcji. Funkcje proste to funkcje elementarne. Ocena przydatności jest iloczynem…

Metoda Bellingera - uogólnia metody porównawcze. Pozwala wywnioskować dodatkowe funkcje np. cenę, warunki, infrastrukturę do wprowadzenia (np. sprzętu informatycznego), koszty, szkolenia pracowników, kadrę, jakość systemów, czas wdrożenia, koszty posprzedażne. Pakiet ten posiada jakieś certyfikaty.

Metoda Saaty'ego - metoda, która polega na zatrudnianiu przy zapoznaniu z ekspertem. Jest metodą, która sprawdza metodę wyboru, kiedy nie posiadamy oceny porównawczej, opiera się tylko na analizie ekspertów.

Metoda AHP jest jedną z wielokryterialnych metod hierarchicznych analizy problemów decyzyjnych.

Etapy realizacji metody:

- sformułowanie celu i zdefiniowanie warunków (kryteriów) oraz wariantów decyzji

- utworzenie hierarchicznej struktury

-

-

-

-

Model procesu wdrożenia systemu informatycznego. Aktualnie w kraju funkcjonuje wiele firm oferujących na rynku różnego rodzaju oprogramowanie. Zasady ich identyfikacji zależą od:

- zakresu dziedzinowego obsługiwanych funkcji

- wartości technologicznych pakietów

- zakresu wymaganej adaptacji

- warunków istotnych dla użytkowania

- strategii wypracowanych przez firmy soft word'owe.

Temat. Cechy systemu już wdrożonego. Bezpieczeństwo danych.

Ogromna koncentracja danych i łatwość ich przeglądania, przekłamania i uiszczania stwarza zagrożenia dla funkcjonowania wielu organizacji gospodarczych i politycznych. Podejmowane są prace badawcze, projektowe, legislacyjne zmierzające do identyfikacji i redukcji ryzyka z tego tytułu. Kilkanaście organizacji na świecie prowadzi prace z tego zakresu od dwudziestu kilku lat. Najbardziej znaczące prace podejmowane są w USA.

Kryptografia - ukryty zapis. Sposób komunikacji między odbiorcą, a nadawcą, nie ukrywa przekazu wiadomości.

Kategorie bezpieczeństwa danych w systemach:

- kategoria D2 - według TCSE najbliższy poziom bezpieczeństwa komputerowego. Procedura ochrony opiera się o spółkę, hasło dla grupy użytkowników stosowany np. na etapie oprogramowania małoważnego.

- kategoria B - dla użytkowników wymagających najważniejszych komercyjnych poziomów zabezpieczeń.

- kategoria A - wyróżniono tylko jedną podklasę.

Standard CCITSE zawiera profile bezpieczeństwa, będące swego rodzaju zbiorami łatwo porównywalnych wymagań oraz cele bezpieczeństwa.

Etapy projektowania:

- określenie obszaru systemu zarządzania bezpieczeństwem

- określenie polityki, jakie metody i gdzie są stosowane: identyfikowanie ryzyka, jego wielkość, intensywność.

- określenie wariantów postępowania z ryzykiem

- opracowanie deklaracji stosowania tych metod ze …

PODEJŚCIE

DEDYKOWANIE

(specjalne, niestandardowe)

TYPOWE

(powielone, standardowe)

TYPY SYSTEMÓW

DIAGNOSTYCZNE

PROGNOSTYCZNE

Monopolistyczne o prostej strukturze

Systemy złożone o rozbudowanej strukturze zdolne do jednolitego dostosowania się do wymagań

Wybór rozwiązania

Zdefiniowanie problemów i potrzeb

Weryfikacja potrzeb i wymagań

Prezentacja wstępnej oferty

Analiza i ocena wstępnej oferty

Szczegóły uzupełniane oferty

Wstępna akceptacja oferty

Szczegółowa prezentacja (demonstracja)

Warunki kontraktu

Prezentacja dla zarządu

Podpisanie kontraktu

- przekazanie do eksploatacji

- asysta, konkurencja

- przygotowane bazy danych

- szkolenia użytkowników

- akceptacja klienta

- ewentualne modyfikacje pakietu

- restrukturyzacja procesu

- wewnętrzne zebranie inicjujące

- zebranie inicjujące

- szkolenie-zarządzanie projektem

- planowanie

- szkolenie zespołów wdrożeniowych

- parametryzacja i weryfikacja oprogramowania

SIP

serwis

kontakt

Definicja i analiza wymagań

Opcje systemu

Definicja i analiza wymagań

wdrożenie

Ostateczny wybór systemu

Wstępny wybór i ocena systemu

Rozpoznawanie ruchu

E1

E2

E7

K1

K2

K7

WZE

WZE - Wałbrzyski związek energetyczny

E - elektrownie

K -

Główne cele

S1. ochrona przedmiotu legalnym odczytem

S2. Zapewnienie niezaprzeczalności i uwierzytelniania użytkowników

S3. Elastyczność i efektywność rozwiązań technologicznych

K1. Integralność informacji

K2. Operowanie kluczami

K3. Uwierzytelnienie pracowników

K4.

K5.

K6.

System

System

System

Analizujemy każdy pakiet pod względem spełniania każdego kryterium.

Wyszukiwarka

Podobne podstrony:

2131

KZ 2131

2131

2131

2131

2131 Prosty zasilacz laboratoryjny

2131

KZ 2131

akumulator do vaz 2131 niva 18 20

akumulator do lada niva 2121 2131 1900 diesel

akumulator do lada niva 2121 2131 1600 1700

2131

więcej podobnych podstron