1. Sklasyfikować i krótko opisać metody komutacji w sieciach telekomunikacyjnych (f 4)

W kanałach witualnych (pakietów)

Datagramów

Brak fazy nawiązania i rozłączenia połączenia.

Łączy

3 fazy - nawiązanie połączenia, wymiana danych, rozłączenie połączenia

komutacja stała

stałe połączenie między dwoma klientami

2. Porównać komutację łączy (folia 8) i komutację pakietów w sieciach komputerowych (f 12).

3. Porównać transmisję asynchroniczną i synchroniczną w sieciach komputerowych ( 18).

Transmisja asynchroniczna

Szeregowy przesył danych, rozpoczęcie od bitu startu (STB), następnie przesyłane 7 lub 8 bitów danych, 1 bit parzystości i 1 bit stopu (SPB). Po pewnej przerwie (tzw. czasie martwym) procedura się powtarza

Wady:

- martwy czas transmisji, ograniczający wydajność przesyłu

- niska szybkość pracy

Zalety:

- niezależność timerów nadawcy i odbiorcy

- zamknięcie transmisji w ścisłych ramach czasowych

Transmisja synchroniczna

Dane przesyłane są w długich blokach zwanych ramkami.

W transmisji synchronicznej specjalna preambuła synchronizacyjna dokonuje zsynchronizowania nadawcy i odbiorcy

Zalety:

- brak przerw w transmisji

- nielimitowane szybkości przesyłu

Wady:

- konieczność synchronizacji timerów nadawcy i odbiorcy

- urządzenia nadawczo-odbiorcze muszę być wyposażone w bufory

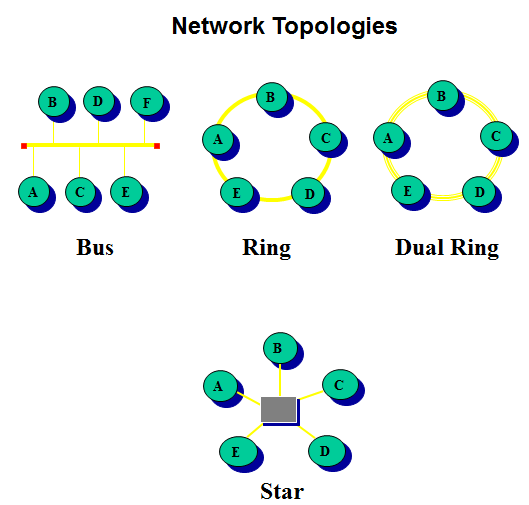

4. Sklasyfikować i krótko opisać topologie lokalnych sieci komputerowych (f29, f30)

5. Scharakteryzować media transmisyjne wykorzystywane w sieciach LAN (f 41,42).

skrętka,

zwana też w zależności od przepustowości 10Base-T (10 Mbit), 100base-T (100 Mbit), 1000base-T (1 Gbit), jest wykonana ze skręconych, nieekranowanych przewodów. Tworzy linię zrównoważoną (symetryczną).

Typy:

- UTP - nieekranowana

- STP - ekranowana

kable koncentryczne,

Kabel koncentryczny jest to kabel współosiowy zbudowany z pojedynczego centralnego przewodu miedzianego (rdzenia), otoczonego warstwą izolacyjną. Kabel ten jest ekranowany. W celu odizolowania od zewnętrznych pól elektromagnetycznych stosuje się cienką siatkę miedzianą. Wyróżniamy trzy typy sieciowych kabli koncentrycznych:

1) 10Base-2,

2) 10Base-5,

3) Arcnet.

Kabel koncentryczny jest mało wrażliwy na szumy i zakłócenia. Nadaje się do sieci z przesyłaniem szerokopasmowym. Łatwo jednak ulega uszkodzeniom. Jest trudny w wykorzystaniu.

Światłowody

Podstawowy budulec światłowodu stanowi szkło kwarcowe, które oznacza się odpowiednim współczynnikiem załamania światła. Istotę działania światłowodu stanowi użycie pary substancji o różnych współczynnikach załamania światła. Płaszcz posiada niższy współczynnik załamania niż rdzeń, dzięki czemu światło porusza się w rdzeniu

Typy:

Jendomodowy

wielomodowy

6. Scharakteryzować standard Ethernet (fa 41, fa 47).

Ethernet 10 Mbps

Fast Ethernet 100 Mbps

Gigabit Ethernet 1 Gbps

Ten Gigabit Ethernet 10 Gbps

- Złącze RJ-45

- kodowanie Manchester, dla 100Mbps - 4B5B

- ilość stacji na kablu koncentrycznym - do 180

- zasięg do 2,5 km

Notacja: n Base x or nBx

n = szybkość transmisji , B = Base band , x = medium

10Base-T = 10 Mbit/s, Twisted-pair

• 100Base-FX = 100 Mbit/s, Fibre optic

• 1000Base-LX = 1000 Mbit/s, Long fibre

7. Opisać syntetycznie działanie protokołu ARP w sieciach LAN (fa 37).

ARP działa w następujący sposób :

W celu ustalenia adresu fizycznego hosta docelowego wysyłane jest żądanie ARP request do wszystkich hostów znajdujących się w tej samej sieci. Zapytanie zawiera adres logiczny hosta docelowego oraz adres fizyczny hosta wysyłającego zapytanie.

Na zapytanie odpowiada tylko ten host, którego adres logiczny jest identyczny z adresem logicznym umieszczonym w zapytaniu. Odpowiedź zawiera adres logiczny i fizyczny hosta docelowego.

Odebrany adres fizyczny zapisywany jest w tablicy ARP i parowany z adresem logicznym hosta docelowego, dzięki czemu nie będzie wymagane ponowne odkrywanie adresu fizycznego do momentu wyczyszczenia tablicy.

Często po podłączeniu do sieci host rozsyła zapytanie ARP o własny adres. Ma to na celu dwie rzeczy, po pierwsze: ustalenie czy w sieci jest już podpięty system dysponującym identycznym adresem. Po drugie: każdy host obecny w danej sieci może zapisać w pamięci podręcznej dane o nowym hoście przyłączonym do sieci.

8. Sklasyfikować i krótko scharakteryzować rodzaje stacji w sieci FDDI (fd 11, 12, 15).

Stacje:

SAS (Single Attachment Station) - stacja tego typu nie może być włączona bezpośrednio do pierścienia głównego. Dołączenie do sieci dokonuje się jedynie za pośrednictwem koncentratora. Stacje SAS są używane w celu obniżenia kosztów instalacji sieci, a także gdy należy zapewnić łatwość włączania lub usuwania stacji z pętli,

DAS (Dual Attachment Station) - stacja jest przyłączona bezpośrednio do obydwu pierścieni. Stacja posiada 2 pary obiektów PMD oraz PHY

Koncentratory

SAC (Single Attachment Concentrator) - koncentrator umożliwiający tworzenie topologii drzewiastej. Podłączony jest tylko do jednego pierścienia za pośrednictwem koncentratora DAC,

DAC (Dual Attachment Concentrator) - koncentrator umożliwiający przyłączenie innych stacji do podwójnego pierścienia FDDI.

9. Na czym polega przewaga kodowania 4b5b nad Manchester (fd 22, fd 21).

10. Opisać metodę dostępu wykorzystywaną w Ethernet (dyktowane do zeszytu).

ALOHA Pierwszym i najbardziej liberalnym protokołem dostępu rywalizacyjnego jest protokół ALOHA, który jest stosowany w rozległych sieciach radiowych. Nadawca może zacząć transmisję w dowolnym momencie, a odbiorca po otrzymaniu poprawnej ramki musi w określonym przedziale czasu odesłać potwierdzenie odbioru. Jak łatwo można się domyślić przy dużej ilości przesyłanych ramek łatwo można doprowadzić do zablokowania łącza przez powtarzające się kolizje.

CSMA Łatwo można podać pomysły ulepszenia tej metody. Jeżeli czas nadawania ramki jest odpowiednio długi to przed nadawaniem warto upewnić się, czy łącze jest wolne. Wymagana jest do tego funkcja rozpoznawania stanu kanału (carrier sense). Teraz kolizje mogą wystąpić tylko w początkowym okresie nadawania ramki.

CSMA/CD Jeżeli nadajnik-odbiornik miałby możliwość wykrycia kolizji (collision detection), to po stwierdzeniu kolizji mógłby przerwać nadawanie, bo dane w łączu nie mają już sensu i nie będą poprawnie odebrane. W praktyce nadajnik nadaje jeszcze przez pewien określony czas , żeby zwiększyć szansę wykrycia kolizji przez pozostałe stacje. W przypadku zdolności do wykrywania kolizji nie ma potrzeby wysyłania dodatkowych potwierdzeń, ponieważ każda stacja wie czy wystąpiła kolizja czy nie i w razie potrzeby powtórzy nadawanie ramki.

11. Funkcje warstwy fizycznej w sieciach LAN (fa 26,).

wysyłanie i odbiór strumienia bitów

detekcja kolizji

kodowanie i dekodowanie sygnałów

generacja preambuły

generacja ciągu synchronizacyjnego

12. Scharakteryzować urządzenia bridga (fc 11, fc 12) i switcha (fc 22, fc 23).

Bridge rozdziela domeny kolizji, swich - praca odbywa się pomiędzy dwoma hostami

Bridge łączy segmenty sieci, oparte na tym samym protokole. Bridge działa na warstwie łącza danych.

Switche działają w wartswie łącza danych (Two-layer switch) lub warstwie sieciowej (three-layer switch). Przesyłają tylko w pełni odebrane ramki. Nie ma tam pojęcia kolizji.

13. Jaki wpływ na podział przepustowości mają huby (fc 10) i bridże (fc 13)

Hub - dzielą przepustowośc po równo

Bridge - traktowany jako dodatkowe urządenie

14. METODY TWORZENIA SIECI VIRTUAL LAN (FC 7).

Sieci VLAN opisuje standard IEEE 802.1Q

Tag headers (tagowanie ramek):

W ramce, pomiędzy adres docelowy a typ ramki wstawiany jest tag o długości 4 Bajtów.Tag składa się z :

TPID (16 bit) - identyfikator taga

PRI (3 bit)

CFI (1 bit)

VID (12 bit) - identyfikator VLAN, określający VLAN do którego należy dana ramka

Sieć VLAN

Sklasyfikować i krótko opisać sieci telekomunikacyjne(f 6)

Porównać komutację pakietów (f12) i komutację datagramów w sieciach komputerowych (f10)

Komutacja pakietów

Scharakteryzować protokół HDLC(folia 20).Scharakteryzować techniki transmisji basebandową i broadbandową w sieciach LAN (f34).

transmisja w paśmie podstawowym (baseband) - polega na przesyłaniu przez pojedynczy kanał fizyczny tylko jednego ciągu sygnałów. Tego rodzaju komunikację wykorzystuje się w przypadkach transmisji analogowej (telefonia analogowa) lub w okablowaniu sieci lokalnych

Transmisja w paśmie podstawowym oznacza przekazywanie danych w formie nieprzetworzonej, gdzie pojedyncza linia obsługuje jeden kanał transmisji.

transmisja szerokopasmowa (broadband) - polega na podziale pojedynczego kanału fizycznego na szereg podkanałów logicznych. Pasmo przenoszenia linii transmisyjnej zostaje podzielone na kilka pasm dla wyodrębnionych kanałów logicznych

Porównać model odniesienia dla systemów otwartych z modelem dla sieci lokalnych (f57).

SCHARAKTERYZOWAĆ STANDARD TOKEN RING (FB 3).

Opisany w standardzie IEEE 802.5 (Token Ring) oraz IEEE 802.4 (Token Bus)

Stacje połączone ze sobą tworząc logicznie pierścień

Przepustowość 4 lub 16 Mbit/s

Transmisja w paśmie podstawowym

Kodowanie różnicowe Manchester

Dostęp do medium kontrolowany przez token (3B), stale krążący w pierścieniu

Stacja monitora usuwająca nieodebrane ramki

Max 250 stacji

Różnice i podobieństwa protokołu TR i FDDI (fd 8).

Podobieństwa:

Topologia pierścienia

Token krążący po pętli

Różnice:

FDDI - podwójna pętla, TR - pojedyncza pętla

Medium transmisyjne - FDDI - światłowód, TR - skrętka

Przepustowość - TR 4 lub 16 Mbit/s, FDDI - 100 Mbit/s

Kodowanie - TR - różnicowe Manchester, FDDI - 4B/5B

Struktura ramki

zasięg

PRZEDSTAWIĆ MECHANIZMY ZWIĘKSZAJĄCE PRZEŻYWALNOŚĆ SIECI FDDI (FD 10, FD 18).

Topologia pierścienia o podwójnej pętli (pierścień podstawowy i rezerwowy)

By-pass, odłączający uszkodzoną stację

Koncentrator DAC (Dual Attachment Concentrator)

OPISAĆ METODĘ DOSTĘPU DO MEDIUM W SIECI TR (FB 2, FB3).

Dostęp do medium jest kontrolowany przez krótką ramkę, tzw. token (3B), która stale krąży w pierścieniu, jeśli stacje są w stanie „idle”.

Tylko jedna sracja w danej chwili ma prawo zająć token. Stacje sa połączone ze sobą tworząc logicznie pierścieć. Informacja jest przesyłana w jednym kierunku od źródła do stacji docelowej, która odsyła dane z powrotem do stacji źródłowej.

W przypadku „zajęcia” tokena, dwa pierwsze jego bajty, tj. bajt początku tokena (SD) oraz bajt sterowania dostępem do medium (AC - Access Control) stają się dwoma pierwszymi bajtami (polami) ramki generowanej przez stację. Ostatnie pole tokena stanowi bajt jego końca (ED), który w ramce występuje jako przedostatni

Ostatnie pole ramki (FS - Frame Status) jest wykorzystywane do przesyłania powiadomień zwrotnych do stacji źródłowej ramki.

Po odebraniu ramki przez stację docelową, ramka jest kopiowana, zmieniany jest pole FS i ramka jest przekazywana dalej. Jeśli bit FS określa, że ramka została odebrana przez SD, stacja źródłowa usuwa ramkę. W innym przypadku, ramka jest usuwana przez stację „monitor”.

W TR w sieci stale krąży token (3 B)

kiedy token jest „zajmowany” przez stację nadającą, dwa pierwsze jego bajty stają się początkiem generowanej ramki. Ostatnie pole tokena, stanowi przedostani element ramki.

W początkowej części ustawiany jest bit monitora, który określa, że stacja już przeszła przez monitor

Następnie ramka jest kopiowana przez kartę sieciową stacji docelowej

Ustawiane są ostatnie bity, które oznaczają, że ramka została rozpoznana i skopiowana

Ramka jest przesyłana dalej przez stację docelową

Stacja jest usuwana przez komputer źródłowy (jeśli została odebrana) lub stację monitora (jeśli nie została odebrana)

Funkcje warstwy łącza danych w sieciach LAN(fa26).

Ma za zadanie poprawny transfer danych, dołącza do wiadomości sumę kontrolną, a na tej podstawie wartswa Link Level Control dowiaduje się, czy nie wystąpiły błędy.

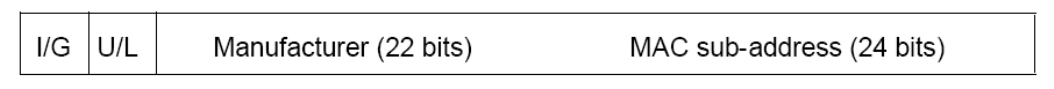

Przedstawić zasady adresacji w sieciach LAN (fa 32, 33).

MAC adres ma długość 48 bitów i zapisywany jest hexadecymalnie

I/G (1 bit) - adres indywidualny (0) lub grupowy (1)

U/L (1 bit) - adres administrowany uniwersalnie (0) lub lokalnie (1)

Manufacturer (22 bit) - każdy producent posiada swój numer (jeden lub więcej)

Np. 00 00 0C - Cisco

MAC sub-address (24 bit) - unikalny identyfikator egzemplarza, nadany przez producenta (lub logiczny adres nadany przez administratora)

Adres broadcastowy (wszystkie hosty w sieci otrzymają ramkę z adresem broadcastowym)

FF FF FF FF FF FF

KRÓTKO SCHARAKTERYZOWAĆ URZĄDZENIA HUBA (FC 10 ) I ROUTERA (FC 29 I FC 30).

SKLASYFIKOWAĆ I OPISAĆ RODZAJE SWITCHY WARSTWY ŁĄCZA DANYCH (FC 25).

Cut -Through (C-T) - komutuje po pierwszym MAC adresie

Store-and-Forward (S-F) - składuje całą ramkę, sprawdza sumę kontrolną i przesyła

Inteligent (IS) - hybrid uses C-T or S-F switching - 64 oktety i przesyła

SKLASYFIKOWAĆ I OPISAĆ MECHANIZMY TWORZENIA SIECI WIRTUALNYCH LAN (FC 13, FC 7).

Sieci VLAN opisuje standard IEEE 802.1Q

Tag headers:

W ramce, pomiędzy adres docelowy a typ ramki wstawiany jest tag o długości 4 Bajtów.Tag składa się z :

TPID (16 bit) - identyfikator taga

PRI (3 bit)

CFI (1 bit)

VID (12 bit) - identyfikator VLAN, określający VLAN do którego należy dana ramka

Sieć VLAN

Wyszukiwarka

Podobne podstrony:

Pytania z nr folii + odpowiedzi, Wojskowa Akademia Techniczna (WAT), Lokalne Sieci Komputerowe, Zali

Kolokwium - Pytania z nr folii, Wojskowa Akademia Techniczna (WAT), Lokalne Sieci Komputerowe, Zalic

Sylabus Lokalne Sieci Komputerowe Ist SN, Wojskowa Akademia Techniczna (WAT), Lokalne Sieci Komputer

Opracowanie, Wojskowa Akademia Techniczna (WAT), Ergonomia i Ochrona Pracy

Na Wejściówki, Wojskowa Akademia Techniczna (WAT), Anteny i Propagacja Fal, Zaliczenie

Pytania Kontrolne, Wojskowa Akademia Techniczna (WAT), Konstrukcja Urządzeń Elektronicznych, Zalicze

5. Wykład MP, Wojskowa Akademia Techniczna (WAT), Obwody i Sygnały, Materiały 2013

8. Wykład, Wojskowa Akademia Techniczna (WAT), Obwody i Sygnały, Materiały 2013

6. Wyklad MP, Wojskowa Akademia Techniczna (WAT), Obwody i Sygnały, Materiały 2013

Zasady Zaliczania OiS1 WEL 2012, Wojskowa Akademia Techniczna (WAT), Obwody i Sygnały

Sprawozdanie Eop, Wojskowa Akademia Techniczna (WAT), Ergonomia i Ochrona Pracy, Labolatorium, Inne

OiS Sylabus Dzienne Cywilne Nabór 2012, Wojskowa Akademia Techniczna (WAT), Obwody i Sygnały, Materi

Aerodynamika, Wojskowa Akademia Technizna - WAT, WAT

labChem04, Wojskowa Akademia Techniczna (WAT), CHEMIA

1B Przetworniki Sig, Wojskowa Akademia Techniczna (WAT), Analiza Sygnałów, Wykłady, Piotrowski Zbign

sprawko z RLC, Wojskowa Akademia Techniczna (WAT), Obwody i Sygnały, OiS2 - Labolatorium, Wzory

1. Wykład 1MP, Wojskowa Akademia Techniczna (WAT), Obwody i Sygnały, Materiały 2013

9. Wykład, Wojskowa Akademia Techniczna (WAT), Obwody i Sygnały, Materiały 2013

więcej podobnych podstron