CAM00337

j Identyfikacja podatności wykorzystywanych przez zagrożenia

|8.5. Identyfikacja podatności wykorzystywanych przez zagrożenia

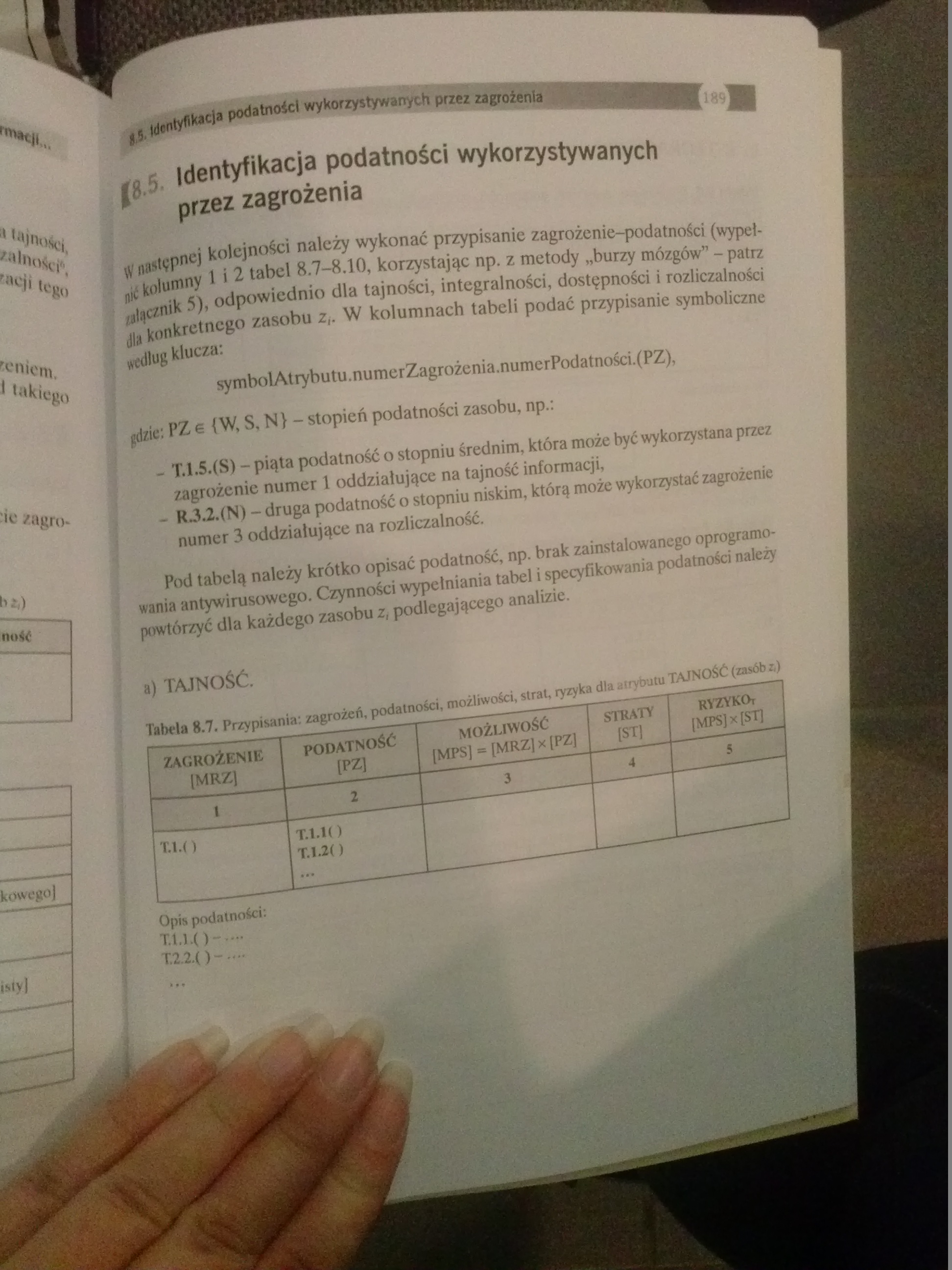

W następnej kolejności należy wykonać przypisanie zagrożenie-podatności (wypełni kolumny 1 i 2 tabel 8.7-8.10, korzystając np. z metody „burzy mózgów” - patrz alącznik 5), odpowiednio dla tajności, integralności, dostępności i rozliczalności dla konkretnego zasobu z,. W kolumnach tabeli podać przypisanie symboliczne Wtdlug klucza:

symbolAtrybutu.numerZagrożenia.numerPodatności.(PZ), gdzie: PZ e {W, S, N} - stopień podatności zasobu, np.:

- T.1.5.(S) - piąta podatność o stopniu średnim, która może być wykorzystana przez zagrożenie numer 1 oddziałujące na tajność informacji,

- R J.2.(N) - druga podatność o stopniu niskim, którą może wykorzystać zagrożenie numer 3 oddziałujące na rozliczalność.

Pod tabelą należy krótko opisać podatność, np. brak zainstalowanego oprogramowania antywirusowego. Czynności wypełniania tabel i specyfikowania podatności należy powtórzyć dla każdego zasobu z, podlegającego analizie.

a) TAJNOŚĆ.

Tabela 8.7. Przypisania: zagrożeń, podatności, możliwości, strat, ryzyka dla atrybutu TAJNOŚĆ (zasób z.)

|

ZAGROŻENIE |

PODATNOŚĆ |

MOŻLIWOŚĆ |

STRATY |

RYZYKOr |

|

(MRZj |

[PZ] |

]MPS] = [MRZ] x [PZ] |

[ST] |

[MPS] x [ST] |

|

i |

2 |

3 |

4 |

5 |

|

|t.i.o |

T.l.l() | |||

|

1 |

1 T.1.2() |

L Ul |

Opis podatności:

T.U.O- —

T.2.ZO-.-

Wyszukiwarka

Podobne podstrony:

CAM00335

IMG 94 HISTORYCZNE ZMIANY W WYKORZYSTANIU PRZEZ CZŁOWIEKA ROŚLINNYCH ZASOBÓW GENOWYCH NA CELE

Tabela 11 przedstawia liczbę komputerowych programów edukacyjnych wykorzystywanych przez szkolę w dy

IMGd44 Klasa I - wody czyste nadające się do picia, do wykorzystania przez przemysł spożywczy i farm

Foto1930 104 Zarządzanie kiyzyiowe w samor/^dzk- j$$mogą być ujawnione, bo groziłoby to Ich wykorzys

Zadanie 10. (3 punkty)Przy każdym utworze podaj nazwę środka stylistycznego często wykorzystywanego

tylko jako jednostki, służą sprawie wiary i Kościoła, nie są jednak wykorzystane przez naród. Polska

zapoznanie się z metodami wykorzystywanymi przez nauczyciela do pracy z dzieckiem ze specjalnymi pot

f Marketing mix Marketing mix - zestaw narzędzi marketingowych, wykorzystywanych przez firmę, w cel

Android jest wykorzystywany przez wielu producentów smartfonów i tabletów.

1.1 Jeszcze trochę o robotach 3 • wykorzystywanie przez niektórych producentów

Lęk przed biblioteką. 71 Może to być wykorzystane przez użytkowników do odświeżenia wiadomości o

więcej podobnych podstron