ScanImage29 (3)

METODY WYKRYWANIA I USUWANIA SZKODLIWYCH APLIKACJI

ŚREDNI

Usuwamy groźne programy

Zainfekowany pecet to nie koniec systemu. Każdy użytkownik komputera Hitman Pro ihmmh

. , . . , ■ -j ri ' ■ . , . . Kaspersky Anti-Virus CSU

musi nauczyc się, jak sprawnie zidentyfikować i pozbyć się zagrożenia

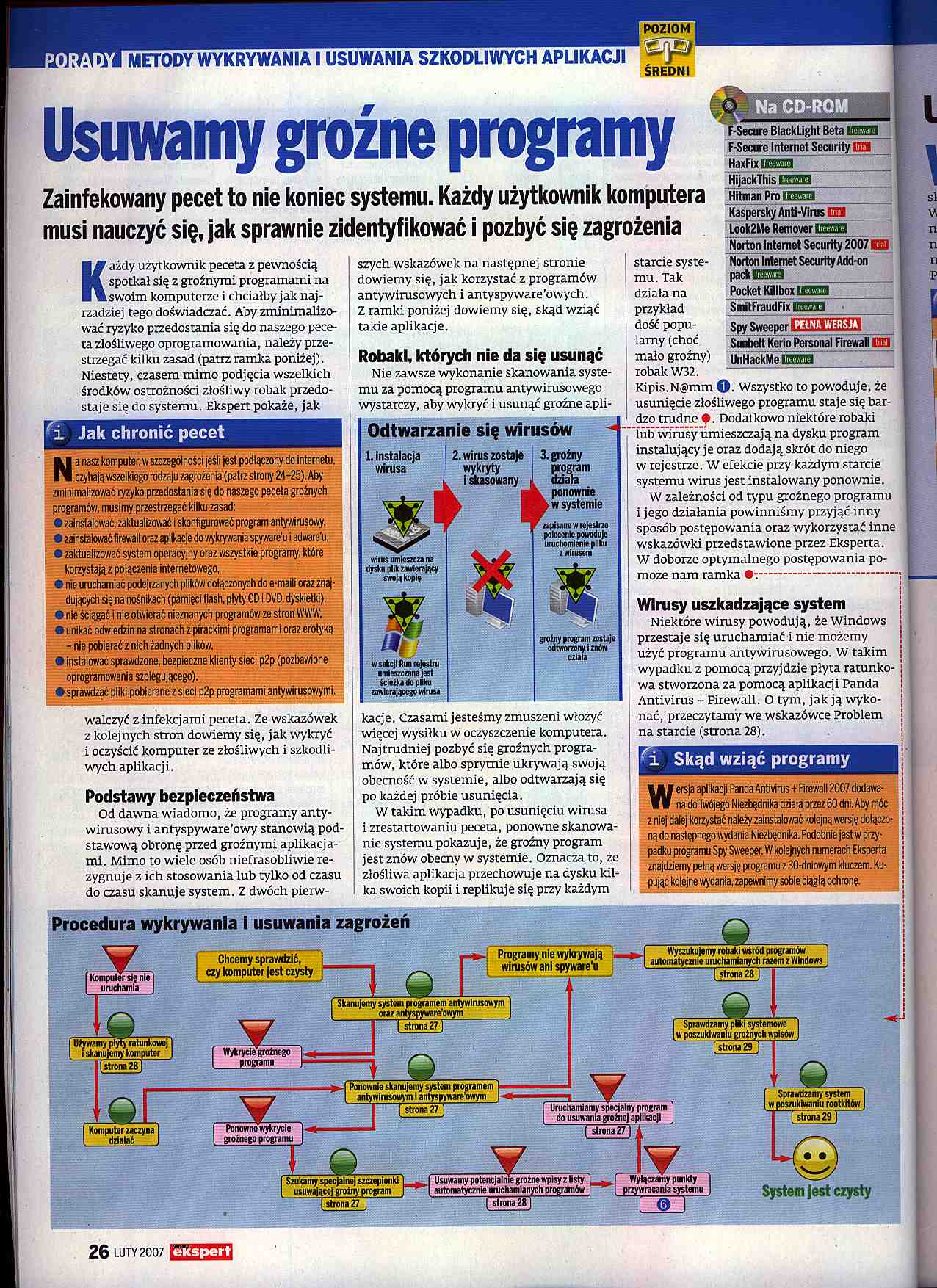

1. instalacja wirusa

2. wirus zostaje wykryty i skasowany

wirus umieszcza na dysku plik zawierający swoją kopię

w sekcji Run rejestru umieszczana jest ścieżka do pliku zawierającego wirusa

zapisano W rejestrze polecenie powoduje uroclwmiente pliku z wirusem

groźny program zostaje odtworzony i znów działa

Look2Me Remover J1ES33 Norton Internet Security 20071 Norton internet Security Add-on

Pocket Killbox IIMMM SmitFraudFix

SpySweeperl Sunbelt Kerio Personal Firewall ESI UnHackMem

PEiNA WERSJA

Każdy użytkownik peceta z pewnością spotkał się z groźnymi programami na swoim komputerze i chciałby jak najrzadziej tego doświadczać. Aby zminimalizować ryzyko przedostania się do naszego peceta złośliwego oprogramowania, należy przestrzegać kilku zasad (patrz ramka poniżej). Niestety, czasem mimo podjęcia wszelkich środków ostrożności złośliwy robak przedostaje się do systemu. Ekspert pokaże, jak

i Jak chronić pecet

Na nasz komputer, w szczególności jeśli jest podłączony do internetu.

czyhają wszelkiego rodzaju zagrożenia (patrz strony 24-25). Aby zminimalizować ryzyko przedostania się do naszego peceta groźnych programów, musimy przestrzegać kilku zasad:

• zainstalować, zaktualizować i skonfigurować program antywirusowy,

• zainstalować firewall oraz aplikacje do wykrywania spyware u i adware’u,

• zaktualizować system operacyjny oraz wszystkie programy, które korzystają z połączenia internetowego,

• nie uruchamiać podejrzanych plików dołączonych do e-maili oraz znajdujących się na nośnikach (pamięci flash, płyty CD IDVD, dyskietki),

• nie ściągać i nie otwierać nieznanych programów ze stron WWW,

• unikać odwiedzin na stronach z pirackimi programami oraz erotyką - nie pobierać z nich żadnych plików,

• instalować sprawdzone, bezpieczne klienty sieci p2p (pozbawione oprogramowania szpiegującego),

• sprawdzać pliki pobierane z sieci p2p programami antywirusowymi.

walczyć z infekcjami peceta. Ze wskazówek z kolejnych stron dowiemy się, jak wykryć i oczyścić komputer ze złośliwych i szkodliwych aplikacji.

Podstawy bezpieczeństwa

Od dawna wiadomo, że programy antywirusowy i antyspyware’owy stanowią podstawową obronę przed groźnymi aplikacjami. Mimo to wiele osób niefrasobliwie rezygnuje z ich stosowania lub tylko od czasu do czasu skanuje system. Z dwóch pierw

szych wskazówek na następnej stronie dowiemy się, jak korzystać z programów antywirusowych i antyspyware'owych.

Z ramki poniżej dowiemy się, skąd wziąć takie aplikacje.

Robaki, których nie da się usunąć

Nie zawsze wykonanie skanowania systemu za pomocą programu antywirusowego wystarczy, aby wykryć i usunąć groźne apli-

Odtwarzanie się wirusów

3.groźny program działa ponownie w systemie

kacje. Czasami jesteśmy zmuszeni włożyć więcej wysiłku w oczyszczenie komputera. Najtrudniej pozbyć się groźnych programów, które albo sprytnie ukrywają swoją obecność w systemie, albo odtwarzają się po każdej próbie usunięcia.

W takim wypadku, po usunięciu wirusa i zrestartowaniu peceta, ponowne skanowanie systemu pokazuje, że groźny program jest znów obecny w systemie. Oznacza to, że złośliwa aplikacja przechowuje na dysku kilka swoich kopii i replikuje się przy każdym

F-Secure BlackLight Beta ES0 F-Secure Internet Security UES HaxFlxKSSa HijackThis iimwii

starcie syste-mu. Tak działa na przykład dość popularny (choć mało groźny) robak W32.

Kipis.N@mm O. Wszystko to powoduje, że usunięcie złośliwego programu staje się bardzo trudne f. Dodatkowo niektóre robaki lub wirusy umieszczają na dysku program instalujący je oraz dodają skrót do niego w rejestrze. W efekcie przy każdym starcie systemu wirus jest instalowany ponownie.

W zależności od typu groźnego programu i jego działania powinniśmy przyjąć inny sposób postępowania oraz wykorzystać inne wskazówki przedstawione przez Eksperta.

W doborze optymalnego postępowania pomoże nam ramka •:-----------------------------

Wirusy uszkadzające system

Niektóre wirusy powodują, że Windows j przestaje się uruchamiać i nie możemy użyć programu antywirusowego. W takim wypadku z pomocą przyjdzie płyta ratunkowa stworzona za pomocą aplikacji Panda Antivirus + Firewall. O tym, jak ją wykonać, przeczytamy we wskazówce Problem na starcie (strona 28).

i Skąd wziąć programy

Wers|a aplikacji Panda Antivirus+Firewall 2007 dodawana do Twójego Niezbędnika działa przez 60 dni. Aby móc z niej dalej korzystać należy zainstalować kolejną wersję dołączoną do następnego wydania Niezbędnika, Podobnie jest w przypadku programu Spy Sweeper. W kolejnych numerach Eksperta znajdziemy pełną wersję programu z 30-dnlowym kluczem. Kupując kolejne wydania, zapewnimy sobie ciągłą ochronę.

n

I

Chcemy sprawdzić, czy komputer jest czysty

1 Programy nie wykrywają :_^ Wysaukulomy robakJ wśród programów

wirusów ani spyware'u automatyczni!; uruchamianych razem z Windows

strona 28

Komputer się i

r się- nie uruchamia

|

Używa isk; |

G my płyty rati nujemy kom |

nkowej puter |

|

| strona 28 Q |

1 |

Komputer zaczyna

Wykrycie groźnego programu

Ponowne wykrycie

Skanujemy system programem antywirusowym

| strona 27

Ponownie skanujemy system programem antywirusowym I antyspywareWym | strona 27 |

IMeibmłan do usuwania groźnej aplikacji

strona 27 |

O

imy pliki sy

Sprawdzamy pliki systemowo w poszukiwaniu groźnych wpisów

| strona 29 j

m

róotkitów

Szukamy soecialnel szczepionki 3 [ Usuwamypotenclalnieerotnewplsyzlisty n Wyłączamy punk

usuwalącej groźny program " automatycznie uruchamianych programów i^\ przywracania systr

| strona 27 | [ strona 28 ] [ Q ]

strona 29 )

ekspert|

26 LUTY 2007

Wyszukiwarka

Podobne podstrony:

ScanImage31 (3) METODY WYKRYWANIA I USUWANIA SZKODLIWYCH APLIKACJI Problem na starcie Gdy wirusy nie

9 Badanie zależności mietdzy indeksami giełdowymi... Metody wykrywania stacjonarności Test KPSS

Metody wykrywania inkluzji NiS w szkle hartowanymPodstawowe parametry metody HTS zgodne z europejską

ScanImage018 (5) 40 ludności zachodniofińskicj, wśród których średniowieczne źródła pisa®, odnotował

HELICOBACTER PYLORI Metody wykrywania: 1. inwazyjne (konieczna gastroskopia) •

CFT 2100 Instrukcja obsługi tunera cz1 E SKAZOWKI DOTYCZĄCE WYKRYWANIA I USUWANIA USTEREK Problem

UMIEJĘTNOŚCI K1 AIR_AMPU_UO 1 Potrafi zastosować podstawowe metody wykrywania uszkodzeń w maszynach

metody nauczania009 6. Metody gier dydaktycznych ze śćdziesiątyc :a średnim i wyższym, I • systematy

Chemiczne metody wykrywania cukrów Obecność cukrów prostych lub skrobi w badanym obiekcie można wykr

więcej podobnych podstron