41642 Scan74

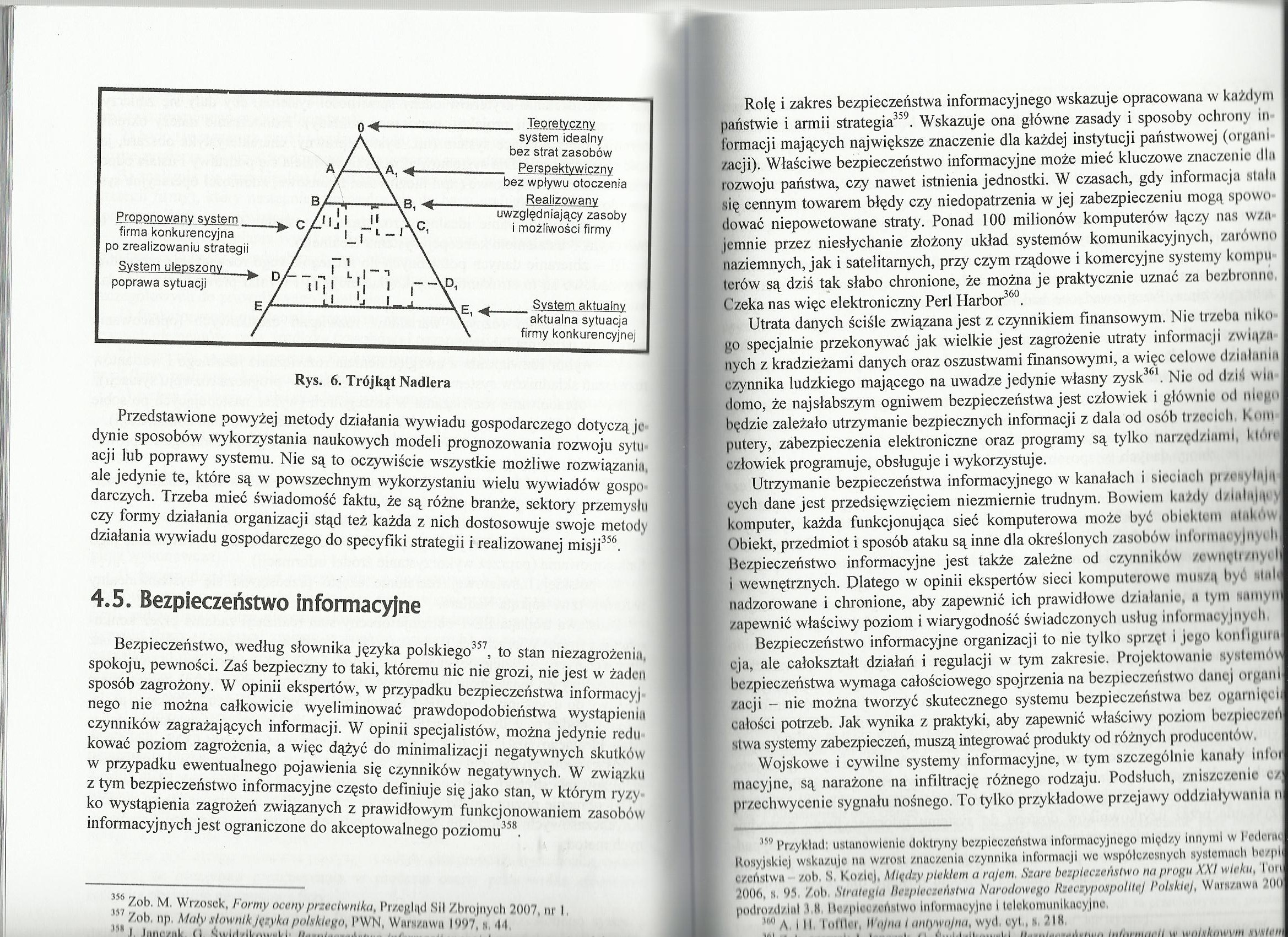

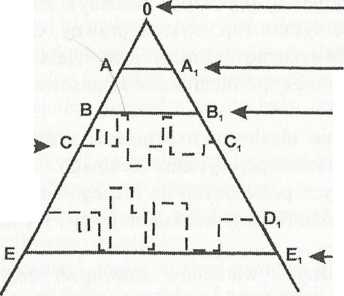

Proponowany system _ firma konkurencyjna po zrealizowaniu strategii

System ulepszony poprawa sytuacji

> D

Teoretyczny system idealny bez strat zasobów Perspektywiczny bez wpływu otoczenia Realizowany uwzględniający zasoby i możliwości firmy

_ System aktualny aktualna sytuacja firmy konkurencyjnej

Rys. 6. Trójkąt Nadlera

Przedstawione powyżej metody działania wywiadu gospodarczego dotyczą jc dynie sposobów wykorzystania naukowych modeli prognozowania rozwoju sylti acji lub poprawy systemu. Nie są to oczywiście wszystkie możliwe rozwiązaniii, ale jedynie te, które są w powszechnym wykorzystaniu wielu wywiadów gospo darczych. Trzeba mieć świadomość faktu, że są różne branże, sektory przemysłu czy formy działania organizacji stąd też każda z nich dostosowuje swoje metody działania wywiadu gospodarczego do specyfiki strategii i realizowanej misji356.

4.5. Bezpieczeństwo informacyjne

Bezpieczeństwo, według słownika języka polskiego557, to stan niezagrożenin, spokoju, pewności. Zaś bezpieczny to taki, któremu nic nie grozi, nie jest w żaden sposób zagrożony. W opinii ekspertów, w przypadku bezpieczeństwa informacyj nego nie można całkowicie wyeliminować prawdopodobieństwa wystąpieniu czynników zagrażających informacji. W opinii specjalistów, można jedynie redu kować poziom zagrożenia, a więc dążyć do minimalizacji negatywnych skutków w przypadku ewentualnego pojawienia się czynników negatywnych. W związku z tym bezpieczeństwo informacyjne często definiuje się jako stan, w którym ryzy ko wystąpienia zagrożeń związanych z prawidłowym funkcjonowaniem zasobów informacyjnych jest ograniczone do akceptowalnego poziomu358.

1V’ /oh. M. Wr/.osck, Formy oceny prwlwnika, Pi/eidąd Sil Zbrojnych 2007, ni I lw '/.oh. np Maty słownik /V ykn /tolsklryo, PWN. Witr./nwn IÓÓ7. •• 11

Rolę i zakres bezpieczeństwa informacyjnego wskazuje opracowana w każdym państwie i armii strategia159. Wskazuje ona główne zasady i sposoby ochrony iii formacji mających największe znaczenie dla każdej instytucji państwowej (organi zacji). Właściwe bezpieczeństwo informacyjne może mieć kluczowe znaczenie dla rozwoju państwa, czy nawet istnienia jednostki. W czasach, gdy informacja sialu się cennym towarem błędy czy niedopatrzenia w jej zabezpieczeniu mogą spowo dować niepowetowane straty. Ponad 100 milionów komputerów łączy nas wzn jemnie przez niesłychanie złożony układ systemów komunikacyjnycli, zarówno naziemnych, jak i satelitarnych, przy czym rządowe i komercyjne systemy kompu lerów są dziś tak słabo chronione, że można je praktycznie uznać za bezbronno ('zeka nas więc elektroniczny Perl Harbor360.

Utrata danych ściśle związana jest z czynnikiem finansowym. Nie trzeba niko go specjalnie przekonywać jak wielkie jest zagrożenie utraty informacji /wią/n nych z kradzieżami danych oraz oszustwami finansowymi, a więc celowe d/mlnnm czynnika ludzkiego mającego na uwadze jedynie własny zysk361. Nic od dziś u u domo, że najsłabszym ogniwem bezpieczeństwa jest człowiek i głównie od nu p. będzie zależało utrzymanie bezpiecznych informacji z dala od osób trzecich l\ miii putery, zabezpieczenia elektroniczne oraz programy są tylko narzędziami I i• •• • człowiek programuje, obsługuje i wykorzystuje.

Utrzymanie bezpieczeństwa informacyjnego w kanałach i siecim li pi/* , l>i| i cych dane jest przedsięwzięciem niezmiernie trudnym. Bowiem ka/d\ d/i ó mr \ komputer, każda funkcjonująca sieć komputerowa może być obiukn m >i ó ()hiekt, przedmiot i sposób ataku są inne dla określonych zasobów inloim.» , 11 * li Bezpieczeństwo informacyjne jest także zależne od czynników /cwnęii/n\< I 1 wewnętrznych. Dlatego w opinii ekspertów sieci komputerowi mm./n I» \ • -a d« nadzorowane i chronione, aby zapewnić ich prawidłowe działanie, a tym ..hiimi zapewnić właściwy poziom i wiarygodność świadczonych usług inlórmai \ |n\« li

Bezpieczeństwo informacyjne organizacji to nie tylko sprzęt i jego konligma cja, ale całokształt działań i regulacji w tym zakresie. Projektowanie syMemó\> bezpieczeństwa wymaga całościowego spojrzenia na bezpieczeństwo danej org.am zacji - nie można tworzyć skutecznego systemu bezpieczeństwa bez ogurnięi u całości potrzeb. Jak wynika z praktyki, aby zapewnić właściwy poziom bezpiei zeń siwa systemy zabezpieczeń, muszą integrować produkty od różnych producentów.

Wojskowe i cywilne systemy informacyjne, w tym szczególnie kanały iniói* macyjne, są narażone na infiltrację różnego rodzaju. Podsłuch, zniszczenie ez] przechwycenie sygnału nośnego. To tylko przykładowe przejawy oddziaływania u

łV' Przykład: ustanowienie doktryny bezpieczeństwu informacyjnego między innymi w lodrim] Rosyjskiej wskuząjc nn wzrost znaczenia czynnika informacji wc współczesnych systemach bo/pti c zeń siwa zob. S Koziej. Mlc<l:v pluklcm a rąjnn, S/aru Iwzplcc.wńslwo na proyii \.\l wlekli, lnu ,M)()ó, s. ÓS Zol. Slraleytii Ile piet :ei'istwa Narodowcy,o H.cc.epospollUtJ Polskiej, Wiiis/iiwm .Min poilrozdzlul ' H ll» /plot /t ńslwo inloinineyjne i lolckoinunlkucyjnc m0 A ill lollloi Wnftui I anlywąlmi, wytl eyl, n 1K

11 J_■_LL _l_1_. . . ■_^^_L........ . ._I__

Wyszukiwarka

Podobne podstrony:

Karabinek standardowy systemu MSBS-5,56K - podstawowa broń... 123 Po zrealizowaniu obu powyższych pr

12 Jan D. Antoszkiewicz i przyszłej sytuacji firmy na rynku konkurencyjnym. Po wypracowaniu celów mo

skanowanie0064 (10) Po zrealizowaniu obu tych inwestycji wąskim gardłem komunikacyjnym pozostałaby ś

mapa 1 3 ■ & • Tr(>

CCF20100517�004 (2) wrzesień 2004 r. (imię i nazwisko, nr indeksu) Egzamin z prawa pracy i. Zakaz ko

Temat zajęć Cele zajęć, dziedzina poznawcza. Po zrealizowaniu materiału student 1 .Podstawy

Temat zajęć Cele zajęć, dziedzina poznawcza. Po zrealizowaniu materiału student piersiowej, USG

Temat zajęć Cele zajęć, dziedzina poznawcza. Po zrealizowaniu materiału student 20.Skazy

2012 ROK JANUSZA KORCZAKA Materiały konkursowe Po wybraniu z podręcznego menu Opcje efektu możemy us

pph002 Afektywne: Po zrealizowaniu zajęć: 1) student jest zmotywowany do pogłębian

proponowanych działań nie mogą być zrealizowane w sposób wystarczający przez państwa członkowskie,

2012 ROK JANUSZA KORCZAKA Materiały konkursowe Po założeniu indywidualnego konta zostaniemy powitani

więcej podobnych podstron