CYBERTERRORYZM

CYBERTERRORYZM

Nowe zagro

Nowe zagro

ż

ż

enia dla mediów

enia dla mediów

europejskich.

europejskich.

robaki, wirusy

robaki, wirusy

–

–

mniej ataków,

mniej ataków,

robak

robak

Warezov

Warezov

–

–

najbardziej masowy atak

najbardziej masowy atak

spamowy

spamowy

(rozsyła się sam z pocztą),

(rozsyła się sam z pocztą),

Zagrożenia 2006

Zagrożenia 2006

Warezov -

Komputery zarażone robakiem pobierały dodatkowe

komponenty, które ze zmiennym opóźnieniem zaczynały wysyłać

niechciane wiadomości, reklamujące Viagrę, Valis, Valium i klony

Xanax.

Zagrożenia 2006

Zagrożenia 2006

robaki atakujące aplikacje

robaki atakujące aplikacje

webowe

webowe

, np.

, np.

MySpace

MySpace

–

–

ataki XSS

ataki XSS

Samy

Samy

–

–

dodawanie „przyjaciół” autora

dodawanie „przyjaciół” autora

Flash

Flash

–

–

przekierowywanie

przekierowywanie

do niestosownych

do niestosownych

treści,

treści,

Pod koniec lipca zespół badawczy odkrył nowe przykłady robaków

atakujących aplikacje webowe, wykorzystujących luki w serwisach

internetowych, umożliwiające ataki typu XSS (Cross Site Scripting –

polegające na wysyłaniu do klienta niesprawdzonego kodu,

pobranego z zewnątrz).

Serwis MySpace został zaatakowany już przez dwa takie robaki –

Samy w październiku 2005 r. i Flash w lipcu 2006 r. Robak Samy

został napisany przez kogoś, kto chciał zyskać popularność w

MySpace. Jego autor zaprojektował go w taki sposób, aby robak

przemierzał strony serwisu, dodając w szaleńczym tempie

poszczególne osoby do listy przyjaciół autora. Wynik: ponad milion

„przyjaciół” w ciągu kilku godzin. Robak Flash wykorzystywał lukę

oprogramowania Macromedia Flash w celu przekierowania

użytkowników z serwisu MySpace do niestosownych treści.

ataki na systemy bankowe, firmy, aukcje

ataki na systemy bankowe, firmy, aukcje

internetowe ! (wykorzystanie

internetowe ! (wykorzystanie

rootkit

rootkit

–

–

kradzież informacji),

kradzież informacji),

wirusy na urządzeniach mobilnych (już

wirusy na urządzeniach mobilnych (już

ponad 300)

ponad 300)

Mobler

Mobler

–

–

robak

robak

międzyplatformowy

międzyplatformowy

(

(

pc

pc

–

–

urządzenia mobilne)

urządzenia mobilne)

www

www

.f

.f

-

-

secure

secure

.

.

pl

pl

Zagrożenia 2006

Zagrożenia 2006

Urządzenia mobilne: Zwykle jest to przekazywanie wiadomości SMS,

zapisywanie do dziennika informacji o wiadomościach SMS i połączeniach

głosowych, zdalne podsłuchiwanie i potajemne zestawianie połączeń

konferencyjnych. W niektórych przypadkach oferta uzupełniona jest o usługi

lokalizacyjne. Oznacza to, że ofiara która ma w swoim telefonie

zainstalowaną w pełni funkcjonalną aplikację szpiegowską, jest całkowicie

pozbawiona prywatności podczas rozmów, natomiast osoba kontrolująca

oprogramowanie ma dostęp do wszystkich informacji.

Dostawcy oprogramowania szpiegowskiego twierdzą, że ich aplikacje powinny

być wykorzystywane wyłącznie w zgodzie z lokalnym prawem, a także, że

typowym zastosowaniem dla tego typu narzędzi jest śledzenie niewiernych

małżonków lub kontrolowanie wykorzystania telefonu przez dzieci. Jednak

narzędzia te mają również swoje mroczniejsze oblicze – mogą posłużyć do

szpiegostwa przemysłowego, kradzieży tożsamości i podszywania się pod

inne osoby.

Mobler w swojej obecnej postaci nie stwarza bezpośredniego zagrożenia dla

użytkowników urządzeń mobilnych. Jest jednak możliwe, że autorzy wirusa

mogą go wykorzystać jako podstawę dla bardziej złośliwego

oprogramowania.

Jest obecnie kilku dostawców, którzy albo tworzą oprogramowanie do

telefonów z systemem Symbian, albo oferują sprzętowo zmodyfikowane

wersje niemal każdego, dostępnego telefonu. Wszystkie zbadane telefony i

aplikacje miały podobne możliwości.

phishing

phishing

!!! (handel domenami o podobnych nazwach

!!! (handel domenami o podobnych nazwach

citi

citi

-

-

bank.

bank.

com

com

,

,

p

p

á

á

ypal

ypal

.

.

com

com

),

),

Zagrożenia 2006

Zagrożenia 2006

O Phishingu jeszcze za chwilę

Geneza

Geneza

Cyberprzestrzeń

Cyberprzestrzeń

> «

> «

autostrady

autostrady

informacyjne

informacyjne

» : kampania prezydencka

» : kampania prezydencka

Billa Clintona

Billa Clintona

–

–

1992r.

1992r.

Cyberprzestrzeń

Cyberprzestrzeń

> «

> «

real

real

» : narodziny

» : narodziny

cyberprzestępczości

cyberprzestępczości

,

,

Informacja = towar

Informacja = towar

Ochrona informacji = kwestia

Ochrona informacji = kwestia

strategiczna!

strategiczna!

Cyberprzestrzeń, a wraz z nią nowy typ zagrożenia, czyli

cyberprzestępczość, narodziła się w momencie powstania

politycznej koncepcji „autostrad informacyjnych”, w czasie kampanii

prezydenckiej Billa Clintona, w 1992 roku. Koncepcja ta zakładała,

że wszelkiego typu informacje zawierające tekst, dźwięk i obraz będą

mogły być przekazywane na duże odległości szybko i bez

przeszkód. Świat globalnej sieci coraz bardziej się rozrastał i stawał

się coraz bardziej podobny do świata rzeczywistego, dlatego też

różne zjawiska istniejące „w realu”, w tym przestępczość, a także

terroryzm znalazły swoje miejsce w przestrzeni wirtualnej.

„cyberterroryzm”

„cyberterroryzm”

pojęcie używane już

pojęcie używane już

w latach 80.,

w latach 80.,

lata 90.

lata 90.

-

-

Stan

Stan

y

y

Zjednoczone

Zjednoczone

e :

e :

widmo

widmo

„elektronicznego

„elektronicznego

Pearl Harbour

Pearl Harbour

”

”

.

.

Geneza

Geneza

Zaś samo słowo „cyberterroryzm” zaczęło być używane już w latach

80., w wypowiedziach amerykańskich specjalistów w dziedzinie

wywiadu wojskowego.

[2]

Od tego czasu o cyberterroryzmie mówiło się coraz częściej. W

latach 90. zawisło nad Stanami Zjednoczonymi widmo

„elektronicznego Pearl Harbour”. W prasie zaczęły pojawiać się

nagłówki informujące o atakach cyberterrorystów. W 1995r.,

cybernetyczny świat obiegła makabryczna wieść, że rząd

meksykański zbombardował pewne miasto: „korytarze szpitala w

Comitan były pełne trupów, a żołnierze gwałcili kobiety i mordowali

dzieci”.

[1]

Później dopiero okazało się, że te doniesienia były

fałszywe.

1999r. :

1999r. :

ataki typu

ataki typu

DoS

DoS

na komputery

na komputery

NATO w czasie wojny w

NATO w czasie wojny w

Kosowie

Kosowie

,

,

luty 2000 r.: atak typu

luty 2000 r.: atak typu

DoS

DoS

na serwery

na serwery

Yahoo

Yahoo

,

,

Amazon

Amazon

, CNN,

, CNN,

eBay

eBay

,

,

koniec października 2002 r. :atak typu

koniec października 2002 r. :atak typu

DDoS

DDoS

na 13 podstawowych serwerów

na 13 podstawowych serwerów

DNS,

DNS,

tama w Arizonie...

tama w Arizonie...

Ataki

Ataki

Innymi nagłośnionymi publicznie działaniami nazywanymi powszechnie właśnie

cyberterroryzmem były ataki typu DoS na komputery NATO w czasie wojny w Kosowie w

1999r. W stanie wojny, ale wojny elektronicznej znalazły się Stany Zjednoczone i ChRL w

maju 2001r., kiedy to amerykańscy hackerzy zaatakowali masowo chińskie strony

internetowe. W odpowiedzi Chińczycy włamali się na strony amerykańskiej administracji i

wielkiego biznesu. Obyło się bez wielkich strat materialnych, ale efekt pozwolił zdać sobie

sprawę z tego jak mogą wyglądać wojny w przyszłości.

1]

Andrzej Pietrzak (Niezależna Inicjatywa Naukowa PARADYGMAT), Światowy terroryzm,

Magazyn globalizacji i integracji europejskiej nr 6/ listopad 2002r. – Glob@lizator;

W lutym 2000 roku serwery Yahoo, Amazon, CNN, eBay itp. zostały zaatakowane za

pomocą DoS (denial of service), co spowodowało wyłączenie na jakiś czas tych serwisów.

Dopiero wtedy opinia publiczna zdała sobie tak naprawdę sprawę z tego, że

cyberprzestępczość jest faktem. John Deutch, dawny szef CIA, stwierdził, że ataki te były

testem skuteczności, przeprowadzonym przez członków organizacji Hezbollah

[1]

.

Pod koniec października 2002 roku świat obiegła kolejna elektryzująca wiadomość, podana

przez FBI. Zaatakowanych zostało 13 podstawowych serwerów DNS („tłumaczą” one

adresy internetowe na numeryczne adresy IP, wykorzystywane przez komputery, ich

całkowite zablokowanie mogłoby spowodować zupełny paraliż Internetu). W rzeczywistości

było to 13 jednoczesnych zmasowanych ataków DDoS (distributed denial of service). W

krytycznym momencie działały tylko 4 serwery, a cały atak trwał 6 godzin..

1]

Marc Bouvier, Cyberterrorisme – entre mythe et realite,

http://www.frstrategy.org/barreFRS/publications/archives/perspec_strat/51/51-3.asp

;

Definicje

Definicje

Cyberterroryzm

Cyberterroryzm

(

(

soft terrorism

soft terrorism

)

)

:

:

działania blokujące, niszczące lub

działania blokujące, niszczące lub

zniekształcające informację

zniekształcające informację

przetwarzaną, przechowywaną i

przetwarzaną, przechowywaną i

przekazywaną w systemach

przekazywaną w systemach

teleinformatycznych oraz niszczące

teleinformatycznych oraz niszczące

(obezwładniające) te systemy

(obezwładniające) te systemy

;

;

wykorzystywanie systemów

wykorzystywanie systemów

teleinformatycznych do dezinformacji,

teleinformatycznych do dezinformacji,

walki psychologicznej itp.

walki psychologicznej itp.

Przykłady podobnych działań można oczywiście mnożyć. Jednak

większość ekspertów nazywa je nie cyberterroryzmem, a po prostu

cyberprzestępczością, a dokładnie hackingiem, hackingiem

politycznym, wojną informacyjną, haktywizmem czy po prostu

zwykłym wandalizmem. Jaka jest różnica pomiędzy tymi

zjawiskami? W jaki sposób można je zdefiniować?

Cyberterroryzm (zwany czasem soft terrorism) – to działania

blokujące, niszczące lub zniekształcające informację przetwarzaną,

przechowywaną i przekazywaną w systemach teleinformatycznych

oraz niszczące (obezwładniające) te systemy. W pojęciu tym mieści

się także wykorzystywanie systemów teleinformatycznych do

dezinformacji, walki psychologicznej itp. Celem ataku jest

najczęściej informacja przetwarzana, a nie system jako taki.

Definicje

Definicje

cyberterroryzm

cyberterroryzm

=

=

bezprawne zamachy

bezprawne zamachy

lub

lub

ich

ich

groźby

groźby

na sieci i systemy komputerowe

na sieci i systemy komputerowe

oraz informacyjne w celu

oraz informacyjne w celu

zastraszenia

zastraszenia

/

/

zmuszenia

zmuszenia

władz do spełniania określonych

władz do spełniania określonych

żądań politycznych lub społecznych;

żądań politycznych lub społecznych;

skutki:

skutki:

o cechach przemocy wobec osób i

o cechach przemocy wobec osób i

mienia, wzbudzanie strachu, spowodowanie

mienia, wzbudzanie strachu, spowodowanie

śmierci, uszczerbku na zdrowiu, eksplozji,

śmierci, uszczerbku na zdrowiu, eksplozji,

dużych szkód majątkowych

dużych szkód majątkowych

(

(

Dorothee Denning

Dorothee Denning

,

,

profesor uniwersytetu w

profesor uniwersytetu w

Georgetown

Georgetown

)

)

;

;

Wg Dorothee Denning – amerykańskiej specjalistki od cyberterroryzmu:

W cyberprzestrzeni narzędzia i metody do prowadzenia takich działań, np. wirusy, robaki,

oprogramowanie robione w złej intencji, hacking – są do siebie podobne, dlatego

przestępczość internetowa, terroryzm i szpiegostwo – są uważane za to samo.

Trzeba rozróżnić coś, co nazywamy: HAKTYWIZMEM – od CYBERTERRORYZMU!

CYBERTERRORYZM – to bezprawne zamachy lub ich groźby na sieci i systemy

komputerowe oraz informacyjne. Ale tylko wtedy, gdy są to zamachy w celu zastraszenia/

zmuszenia władz do spełniania określonych żądań politycznych lub społecznych. Takie

działania muszą mieć skutki o cechach przemocy wobec osób i mienia, powodować takie

szkody, by wzbudzać strach, muszą prowadzić do śmierci, uszczerbku na zdrowiu,

eksplozji, dużych szkód majątkowych.

Możliwe akcje cyberterrorystyczne to np.:

Cyberterrorysta rozmieści kilka skomputeryzowanych bomb w mieście, wszystkie

transmitują określony kod, który dociera do każdej z nich. Jeśli transmisja zostanie

przerwana, bomby zostaną symultanicznie zdetonowane,

Cyberterrorysta będzie jednocześnie zręcznym hackerem dokona włamania do systemu

finansowego państwa. Grożąc jego całkowitym paraliżem, będzie wysuwał żądania,

Cyberterrorysta zaatakuje system kontroli powietrznej i doprowadzi do zderzenia dwóch

samolotów pasażerskich, grożąc następnymi,

Cyberterrorysta dokona zmian w komputerowych recepturach na podstawie których

produkowane będą lekarstwa (wystarczy choćby zmiana proporcji),

Cyberterrorysta zmieni zasadniczo ciśnienie w gazociągach, powodując eksplozję. Sieć

komputerowa jest wprost wymarzonym polem działania dla terrorystów.

Definicje

Definicje

cyberprzestępczość

cyberprzestępczość

=

=

cyberterroryzm

cyberterroryzm

przejęcie kontroli nad krytycznymi

przejęcie kontroli nad krytycznymi

infrastrukturami

infrastrukturami

:

:

energią, wodą,

energią, wodą,

transportem, telekomunikacją,

transportem, telekomunikacją,

bankowością i finansami, służbami

bankowością i finansami, służbami

medycznymi, instytucjami rządowymi

medycznymi, instytucjami rządowymi

(

(

Solange Ghernaouti

Solange Ghernaouti

-

-

Helie

Helie

, profesora

, profesora

Ecole

Ecole

des

des

Hautes Etudes

Hautes Etudes

Commerciales

Commerciales

w Lozannie

w Lozannie

)

)

,

,

Według innej specjalistki w dziedzinie cyberprzestępczości –

Solange Ghernaouti – Helie, profesora Ecole des Hautes Etudes

Commerciales w Lozannie, cyberprzestępczość przyjmuje coraz

częściej wymiar cyberterroryzmu, gdyż zasoby informatyczne

związane z krytyczną infrastrukturą niezbędną do życia dla jakiegoś

kraju są dostępne przez Internet, a właśnie przejęcie kontroli nad

owymi krytycznymi infrastrukturami, czyli energią, wodą,

transportem, telekomunikacją, bankowością i finansami, służbami

medycznymi, instytucjami rządowymi, jest celem

cyberterrorystów

[1]

. Jednak cyberprzestępczość jest faktem, a

cyberterroryzm wciąż jeszcze pozostaje fikcją. Wydaje się bowiem,

że „człowiek-bomba” to skuteczniejsza metoda na przeprowadzenie

ataku, niż opanowanie bardzo dobrze strzeżonych systemów

informatycznych instytucji mających strategiczne znaczenie dla

infrastruktury krytycznej. Stwierdzenie powyższe może potwierdzić

fakt, że przed 11. września Bin Laden straszył świat planowanymi

atakami cyberterrorystycznymi, mówił, że Al-Kaida jest gotowa użyć

komputerów jako broni w walce o swoje ideały, kiedy jednak

przyszło mu działać, posłużył się klasycznymi metodami

terrorystycznymi.

Definicje

Definicje

cyberterroryzm =

cyberterroryzm =

cyberprzestrzeń

cyberprzestrzeń

+

+

terroryzm:

terroryzm:

celowy, motywowany

celowy, motywowany

politycznie

politycznie

atak przeciw informacji

atak przeciw informacji

,

,

systemom komputerowym,

systemom komputerowym,

programom komputerowym i danym

programom komputerowym i danym

,

,

skierowany przeciw

skierowany przeciw

niewalczącym

niewalczącym

celom

celom

przez grupy

przez grupy

sub

sub

-

-

narodowe lub przez

narodowe lub przez

podziemnych agentów

podziemnych agentów

(

(

Mark Pollit

Mark Pollit

(specjalista FBI)

(specjalista FBI)

;

;

Mark Pollit, specjalista FBI, podaje bardzo szeroką definicję cyberterroryzmu. Podkreśla, że

słowo to jest kombinacją dwóch innych: cyberprzestrzeni i terroryzmu: „ jest to celowy,

motywowany politycznie atak przeciw informacji, systemom komputerowym, programom

komputerowym i danym, który skierowany jest przeciw niewalczącym celom przez grupy

sub-narodowe lub przez podziemnych agentów”. Pollit zwraca jednocześnie uwagę, iż

należy go odróżniać od innych nielegalnych aktów, takich jak przestępczość komputerowa,

szpiegostwo gospodarcze czy też wojna informacyjna

[1]

. Do tej ostatniej zaliczyć można

zjawisko określane jako haktywizm, czyli „manifestacje o charakterze propagandowo-

politycznym”. Polegają one na modyfikowaniu zawartości stron www, na ich podmianie

[2]

lub też, w szerszym rozumieniu, na użyciu środków zakłóceń elektronicznych przeciwko

wrogim witrynom, czyli na wspomnianym już kasowaniu albo podmianie danych, ale też na

atakowaniu wirusami i zablokowaniu poprzez atak DoS

[3]

. Na skutek działań haktywistów

internetowa strona arabskiej telewizji Al.-Dżazira, nastawionej wyraźnie antyamerykańsko,

przestała nagle działać w marcu 2003. Zamiast strony głównej portalu pojawiała się

amerykańska flaga i napis: „niech zabrzmi wolność”.

[1]

Mark M. Pollit, Cyberterrorism – fact or fancy?,

http://cyberpolice.free.fr/cybercriminalite/cyberterrorisme_factorfantasy.html

;

[2]

Andrzej Adamski, op. cit., str. 118;

[3]

Cyberterrorisme: l’arme absolue sur Internet,

http://cyberpolice.free.fr/cybercriminalite/cyberterrorisme_armeabsolue.html

;

Definicje

Definicje

Haktywizm

Haktywizm

:

:

„manifestacje o charakterze

„manifestacje o charakterze

propagandowo

propagandowo

-

-

politycznym”

politycznym”

,

,

modyfikowani

modyfikowani

e

e

zawartości stron

zawartości stron

www

www

,

,

kasowani

kasowani

e

e

albo

albo

podmian

podmian

a

a

danych,

danych,

atakowani

atakowani

e

e

wirusami

wirusami

i zablokowani

i zablokowani

e

e

poprzez

poprzez

atak

atak

DoS

DoS

;

;

HAKTYWIZM – manifestacje o charakterze propagandowo-

politycznym – modyfikowanie zawartości stron www, ich podmiana,

masowe „odwiedziny” serwerów w celu ich przeciążenia, ataki

blokujące lub spowalniające pracę systemów. Ma to wyłącznie

wymiar symboliczny – bez skutków rzeczywistych – jedynie w

rzeczywistości wirtualnej. Bez poważnych szkód majątkowych, bez

zagrożenia życia/ zdrowia!

Haktywizm

Haktywizm

?

?

My

My

Internauci

Internauci

III Rzeczpospolitej Polskiej

III Rzeczpospolitej Polskiej

mamy już dosyć panoszenia

mamy już dosyć panoszenia

się

się

Telekomunikacji Polskiej S.A., która jest

Telekomunikacji Polskiej S.A., która jest

głównym hamulcem rozwoju Internetu i

głównym hamulcem rozwoju Internetu i

Technologii Internetowych (IT) w III

Technologii Internetowych (IT) w III

Rzeczypospolitej Polsce.

Rzeczypospolitej Polsce.

Haktywizm

Haktywizm

Np.. Ptasia grypa

Haktywizm

Haktywizm

Np.. kretyn

Cyberprzestępczość

Cyberprzestępczość

Hacking

Hacking

,

,

C

C

racking

racking

,

,

B

B

ack

ack

door

door

,

,

S

S

niffing

niffing

,

,

IP

IP

S

S

poofing

poofing

,

,

Wirusy

Wirusy

,

,

Robaki,

Robaki,

Bomby logiczne,

Bomby logiczne,

Konie trojańskie,

Konie trojańskie,

Phishing

Phishing

,

,

Typosquatting

Typosquatting

...

...

NIEKTÓRE PRZESTĘPSTWA:

- hacking – włamanie,

- craking – włamywanie się dla osiągnięcia korzyści,

- back door – program umożliwiający wejście do serwera omijając zabezpieczenia,

- sniffing – podsłuchiwanie pakietów między komputerami i przechwytywanie danych

(hasła, loginu),

- IP spoofing – podszycie się pod inny komputer,

- wirusy – zdolne do samokopiowania i do przechwytywania programów gospodarza

podczas pracy – obejmowanie kontroli nad systemem

- robaki – pojawiają się przez sieć, nie potrzebują programu nosiciela,

- bomby logiczne – instrukcja do jakiegoś działania – może sparaliżować cały system,

-konie trojańskie – programy pełniące specjalne funkcje, udając inny program,

-phishing

-Na początku roku zaobserwowano przypadki tzw. typosquattingu, który polega na

tworzeniu witryn o nazwie zbliżonej do legalnych. Użytkownicy serwisu Google, którzy

przypadkiem wpisali nazwę z błędem – „googkle” – byli kierowani do szeregu witryn

zainfekowanych całą masą złośliwych programów.

Cyberprzestępczość

Cyberprzestępczość

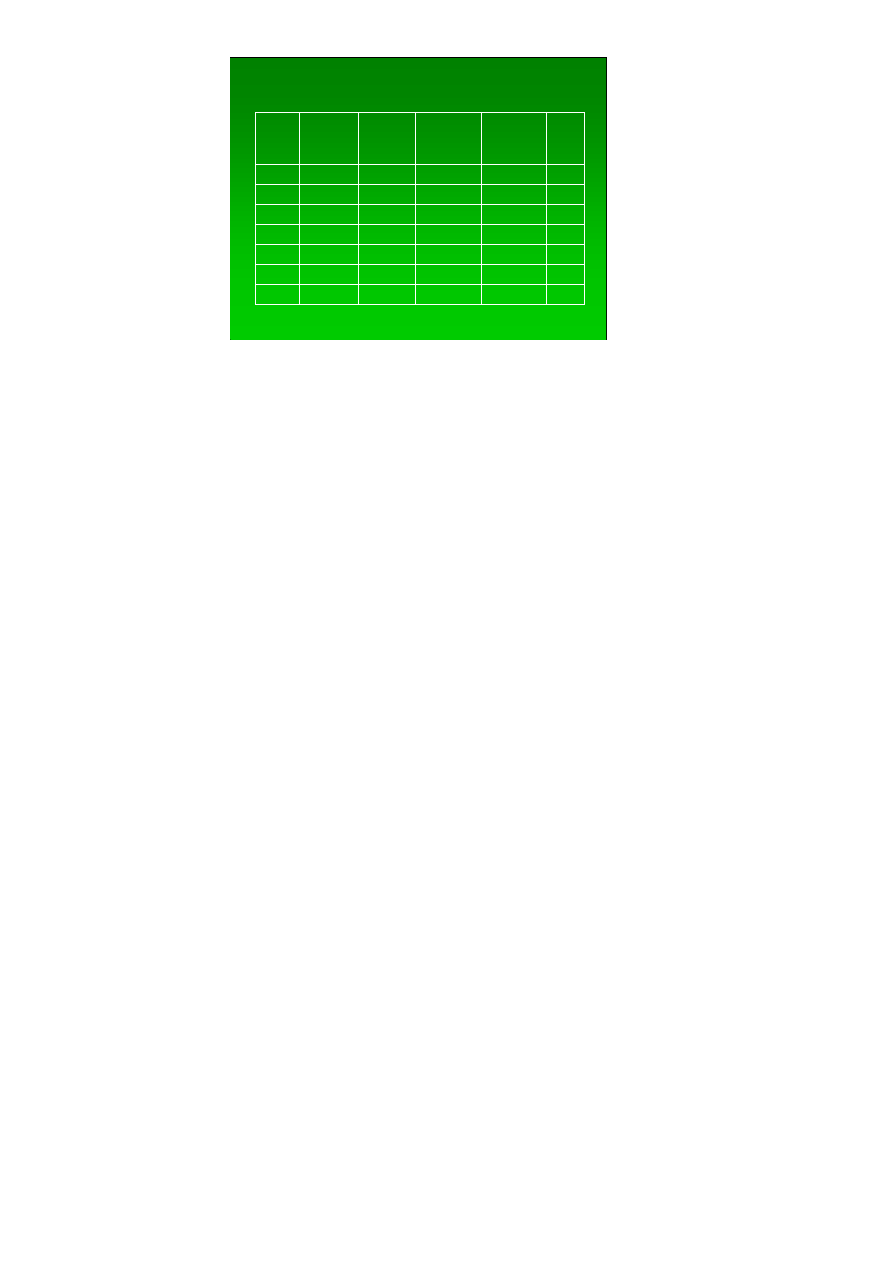

727

727

0

0

89

89

248

248

390

390

2004

2004

929

929

3

3

98

98

260

260

568

568

2005

2005

540

540

2

2

138

138

232

232

168

168

2003

2003

762

762

12

12

16

16

215

215

368

368

2002

2002

577

577

5

5

118

118

175

175

279

279

2001

2001

616

616

5

5

48

48

240

240

323

323

2000

2000

380

1

49

113

217

1999

1999

Zniszczenie lub

Zniszczenie lub

zmiana

zmiana

informacji art.

informacji art.

269 par. 1

269 par. 1

-

-

2

2

Zniszczenie lub

Zniszczenie lub

zmiana istotnej

zmiana istotnej

informacji art.

informacji art.

268 par. 1

268 par. 1

-

-

3

3

Uzyskanie

Uzyskanie

informacji

informacji

art. 267 par.

art. 267 par.

1

1

-

-

3

3

Oszustwo

Oszustwo

komputer. art.

komputer. art.

287 par.1

287 par.1

-

-

2

2

Wykrywalność tych przestępstw sięga ponad 70% - ale dotyczy to tylko spraw zgłaszanych

– o wielu nie wiadomo!

Cyberprzestępczość

Cyberprzestępczość

Phishing

Phishing

!

!

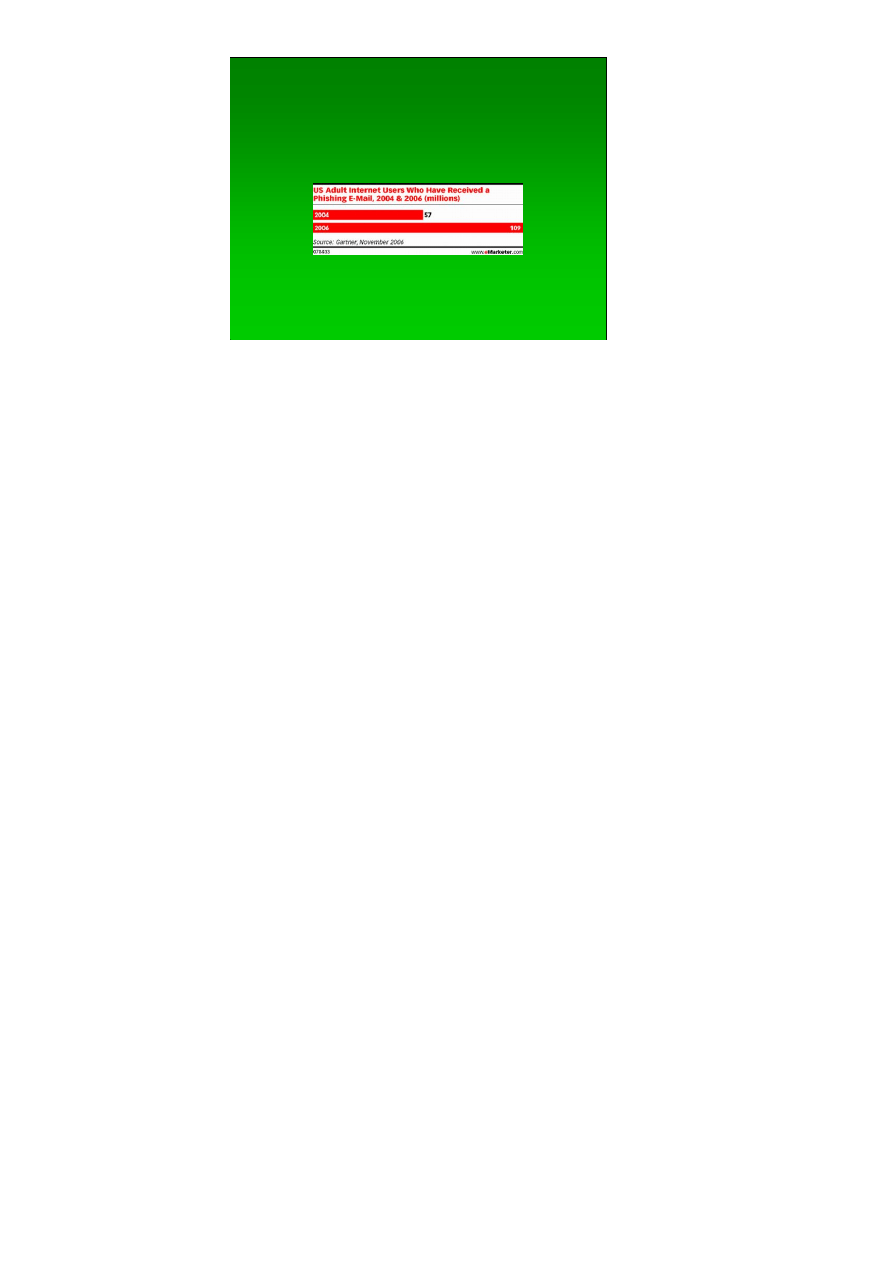

Szacuje się, iż w 2006 roku aż 109 milionów ludzi dorosłych w USA

doświadczyło ataków phishingu otrzymując podejrzane e-maile,

stanowi to wzrost w stosunku do roku 2004, kiedy liczba ta wyniosła

57 milionów.

Ponadto, nie tylko ilość ataków wzrosła, ale co bardziej istotne

efektywność phishingu. Straty finansowe, jakie poniesiono w

związku z atakami wzrosły w 2006 roku do ponad 2,8 miliardów

dolarów.

Dobra wiadomość jest taka, iż w tym roku liczba osób, które straciły

pieniądze w wyniku phishingu zmalała. Niestety osoby, które

straciły pieniądze w wyniku ataków, utraciły ich znacznie więcej. W

ciągu dwóch lat, średnia utracona kwota przypadająca na jedną

ofiarę phishingu wzrosła z 257 do 1244 dolarów.

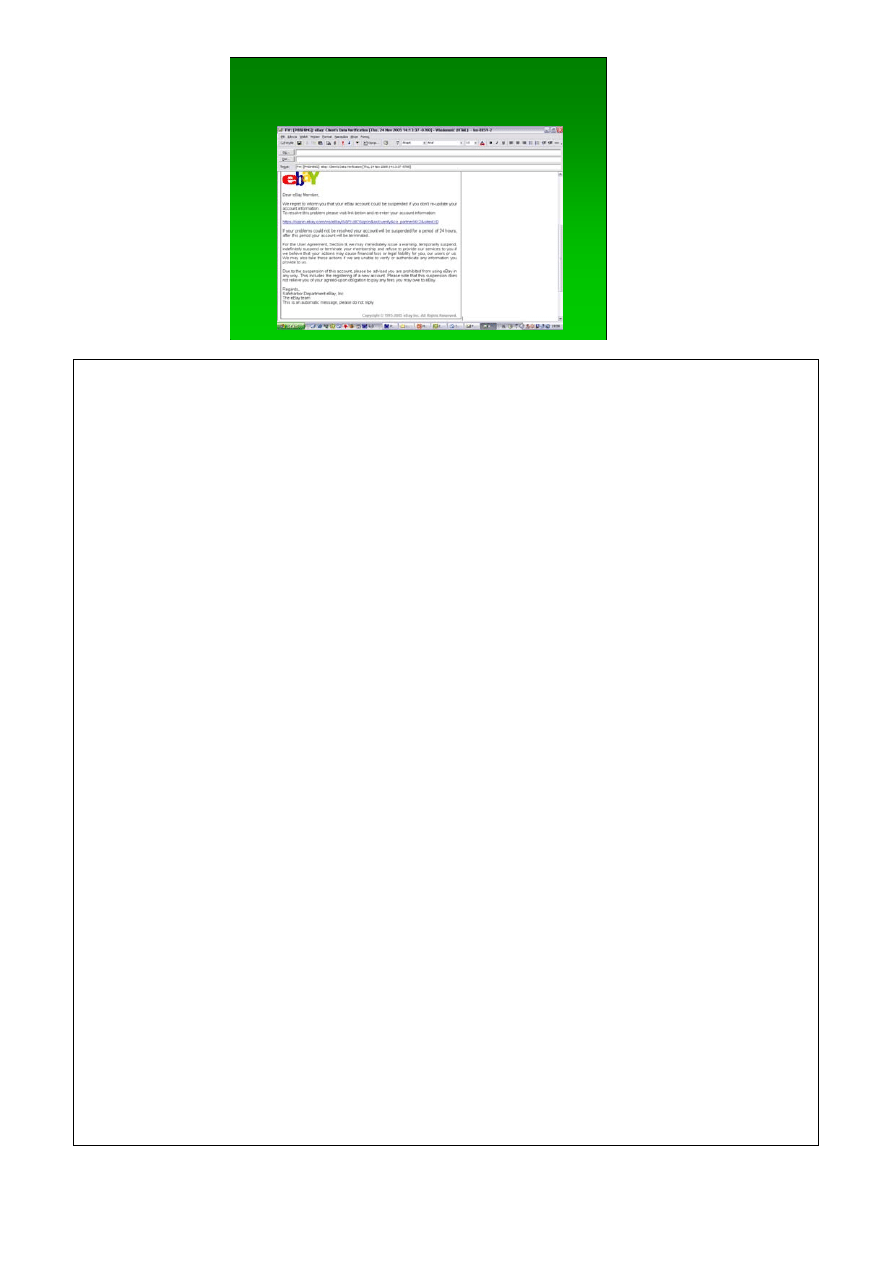

Phishing

Phishing

FW: [PHISHING]: eBay: Client's Data Verification [Thu, 24 Nov 2005 14:13:37 -0700]

Spy

Spy

...

...

Surfuj

Surfuj

ą

ą

c

c

, zostawiamy

, zostawiamy

ś

ś

lady

lady

…

…

Dane wykorzystywane do:

Dane wykorzystywane do:

Inwigilacji politycznej (systemy

Inwigilacji politycznej (systemy

niedemokratyczne),

niedemokratyczne),

Inwigilacji gospodarczej (kradzie

Inwigilacji gospodarczej (kradzie

ż

ż

informacji

informacji

strategicznych dla firmy, przygotowywanie

strategicznych dla firmy, przygotowywanie

“

“

indywidualnych

indywidualnych

”

”

ofert reklamowych

ofert reklamowych

…

…

)

)

Elektroniczne ślady, jakie zostawiamy w sieci dokonując transakcji

on-line, pisząc maile czy też surfując są łakomym kąskiem dla wielu

osób, organizacji czy też instytucji.

Cybersklepy – chcą na nas zarobić,

Hakerzy/ crackerzy – zdobywają dane, by nam zaszkodzić lub

posłużyć się nimi do własnych celów,

Instytucje rządowe – chcą nas chronić (wg oficjalnej wersji)...

Wiele firm wie o nas bardzo dużo, np. firmy z branży

marketiongowej, agencje reklamowe, producenci

oprogramowania, właściciele portali i wyszukiwarek

internetowych:

Microsoft, Netscape, Radiate, DoubleClick, Real, Digital

Impact.

Cenne są nasze adresy IP, zainteresowania, zawartości

rejestrów i pamięci przeglądarki... Firmy marketingowe chcą

wiedzieć co kupujemy w sieci, za ile, czego szukamy, kiedy

odbieramy pocztę, co ściągamy z Internetu, w jakim banku

mamy konta, jakiej jesteśmy płci, jakiego wyznania i jakie

mamy preferencje seksualne. W ten sposób przygotowują

kampanię reklamową „pod nas”.

Spy

Spy

...

...

Sposoby zdobywania informacji:

Sposoby zdobywania informacji:

-

-

cookies

cookies

–

–

ciasteczka,

ciasteczka,

-

-

advertising

advertising

software

software

(

(

advertising

advertising

spyware

spyware

)

)

,

,

-

-

szpiegowskie oprogramowanie: „

szpiegowskie oprogramowanie: „

backdoor

backdoor

-

-

santas

santas

”

”

(

(

Microsoft Windows

Microsoft Windows

Registration

Registration

Wizard

Wizard

–

–

przesyła podczas rejestracji

przesyła podczas rejestracji

informacje o zawartości dysku klienta

informacje o zawartości dysku klienta

)

)

-

-

spyware

spyware

,

,

-

-

phishing

phishing

!

!

Permanentna inwigilacja?

Permanentna inwigilacja?

Sposoby zdobywania informacji:

- cookies – ciasteczka – zapisywane są w nich podstawowe informacje o odwiedzanej

stronie: data wizyty, ewent. nazwa użytkownika i hasło (DoublieClick – internetowa agencja

reklamowa, za pomocą banerów, w które użytkownik klika, lub niewidocznych GIFów –

mini obrazków 1x1 piksel, które przeglądarka automatycznie ściąga z serwera – zbiera

dane, każdy użytkownik dostaje swój numer ID i pod tym numerem zbierane są dane na

jego temat),

- advertising software – aplikacje, których można używać bezpłatnie pod warunkiem, że

ogląda się reklamy – ale czasami wyposaża się je w funkcje szpiegujące – advertising

spyware (wymienia ono z systemem macierzystym info),

- szpiegowskie oprogramowanie: „backdoor-santas” – pod pozorem wykonywania

pożytecznych czynności transmitują przez Sieć prywatne dane użytkowników: Microsoft

Windows Registration Wizard – przesyła podczas rejestracji info o zawartości dysku klienta

(info na ten temat można znaleźć na stronie

www.infoforce.qc.ca/spyware

)

- spyware – aplikacja stworzona wyłącznie w celu szpiegowania, instalowana bez naszej

wiedzy; aplikacje instalują się zanim zainstalowany zostaje program – nosiciel, nie można

ich wykryć wśród aktywnych procesów, odinstalowanie powoduje pad całego systemu,

stosuje się w nich wyrafinowane techniki kryptograficzne, więc udowodnienie

transmitowania osobistych danych staje się trudne, często obiektem działania staje się

numer karty kredytowej, nazwa wirtualnego banku, kody PIN, hasła itp.

Szpiegowskie cookies

można było znaleźć na stronach będących własnością

Procter&Gamble, Johnson&Johnson, Mattel,

Na szczęście istnieją „antyszpiegi”, takie jak Ad-Aware czy też Opt-Out. Zabezpieczniem są

też firewall – czyli „zapory ogniowe”.

Spam

Spam

Spam

Spam

–

–

(

(

Stupid Persons

Stupid Persons

Advertisement

Advertisement

)

)

Naruszenie

Naruszenie

netykiety

netykiety

!

!

Coalition Against Unsolicited

Coalition Against Unsolicited

Commercial Email

Commercial Email

( CAUCE)

( CAUCE)

Efektem nielegalnego zbierania danych może być spam:

Spam – (tłumaczone jako Stupid Persons Advertisement ) - ta sama wiadomość wysłana

do jednej lub wielu skrzynek pocztowych (często wielokrotnie). Sam kontekst i treść

informacji nie są tutaj najistotniejsze (mogą to być zaproszenia do wzięcia udziału w

promocji, zakupów w Internecie, poparcia partii w wyborach itp.). Liczy się to, że adresat

nie jest zainteresowany taką wiadomością a często w sposób wyraźny protestuje przed jej

przyjęciem.

Zdarza się że z powodu spamów uniemożliwione jest normalne korzystanie ze skrzynki

pocztowej. Elementem towarzyszącym spammingowi jest nachalność nadawcy w

oferowaniu swoich usług.

Adresy skrzynek pocztowych reklamodawcy mogą uzyskać z wielu źródeł, przy czym nie

zawsze są one legalne. Zazwyczaj informacje te pochodzą z grup dyskusyjnych, ankiet

wypełnianych przez użytkowników, zdarzają się także oferty sprzedaży baz danych

zawierających informacje o e-mailach.

Należy pamiętać iż spam jest również naruszeniem netykiety tj. zwyczajów akceptowanych

i panujących w środowisku sieciowym. Mimo iż aktualnie naruszenie zasad netykiety nie

może być podstawą pozwu sądowego, internauci próbują własnymi siłami zwalczyć to

zjawisko. Osoba wysyłająca takie wiadomości na grupy dyskusyjne musi liczyć się z

możliwością wykluczenia z niej na stałe.

Do walki z tym procederem powoływane są coraz to nowe organizacje - Coalition Against

Unsolicited Commercial Email ( CAUCE) oraz stworzony w 1999 jej europejski oddział.

Bezpieczeństwo

Bezpieczeństwo

Zabezpieczenia przeciw przestępczości

Zabezpieczenia przeciw przestępczości

internetowej

internetowej

Anonimowość przy:

Anonimowość przy:

przesyłaniu informacji;

przesyłaniu informacji;

przeglądaniu portali i witryn

przeglądaniu portali i witryn

internetowych;

internetowych;

zamawianiu dóbr i usług za pomocą

zamawianiu dóbr i usług za pomocą

Internetu.

Internetu.

Zabezpieczenia przeciw przestępczości internetowej:

Aby zagwarantować poczucie bezpieczeństwa powinny zostać

wprowadzone techniki gwarantujące anonimowość przy:

a) przesyłaniu informacji (niezależnie od metody przesyłania

danych; najbardziej popularnym sposobem komunikacji

elektronicznej jest poczta elektroniczna-"e-mail"; Większość portali

internetowych oferuje użytkownikom sieci bezpłatne skrzynki

pocztowe np. Wirtualna Polska, Interia, Yahoo, Hotbot. Po wpisaniu

danych osobowych, które w praktyce nie mogą być zweryfikowane

pod względem autentyczności, użytkownik otrzymuje adres

pocztowy, zabezpieczony hasłem);

b) przeglądaniu portali i witryn internetowych (niektóre ze stron

internetowych automatycznie zapisują numer IP komputera

użytkownika, który właśnie odwiedzają);

c) zamawianiu dóbr i usług za pomocą Internetu (kontrowersje

wzbudził pomysł największej internetowej księgarni - Amazon.com,

który umożliwiać miał czytelnikom dowiedzenie się jakie pozycje są

najchętniej czytane w określonych miastach, firmach).

Bezpieczeństwo

Bezpieczeństwo

Kryptografia

Kryptografia

-

-

chroni przed modyfikacją i

chroni przed modyfikacją i

ujawnieniem informacji

ujawnieniem informacji

,

,

ALE!

ALE!

= miecz obosieczny

= miecz obosieczny

!

!

Gwarantuje bezpiecze

Gwarantuje bezpiecze

ń

ń

stwo

stwo

przest

przest

ę

ę

pcom

pcom

,

,

Steganografia

Steganografia

;

;

Technologia chroniąca poufność informacji (punkt a i c) w Internecie

oparta jest na kryptografii. Samo słowo "kryptografia"pochodzi od

greckiego "kryptos" (ukryty) natomiast "grafia" oznacza napis.

Historycznie technika ta była używana przez państwa do ochrony

zastrzeżonych informacji dyplomatycznych i wojskowych.

Rola jaką spełnia kryptografia jest dyskusyjna. Z jednej strony

podnosi się jej zasługi dla tworzenia bezpiecznego rynku

elektronicznego. System informatyczny narażony jest na ataki

pasywne (np. podsłuch elektroniczny) i aktywne (usunięcie

informacji, modyfikacja, przekierowanie informacji). Kryptografia

chroni przed modyfikacją i ujawnieniem informacji. Może mieć

zastosowanie przy realizowaniu postanowień ustawy o ochronie

danych niejawnych z dnia 22 stycznia 1999r.

STEGANOGRAFIA

Z drugiej wskazuje się na jej użyteczność przy popełnianiu

przestępstw. Warto wspomnieć o możliwościach przestępczego

wykorzystania technik kryptograficznych. Pomijając szczegółową

problematykę przestępczości komputerowej kryptografia umożliwia

zorganizowanym grupom przestępczym lub terrorystycznym na

porozumiewanie się bez obawy iż informacje zostaną przejęte przez

organy ścigania.

Bezpieczeństwo

Bezpieczeństwo

biometria

biometria

-

-

używanie do identyfikacji

używanie do identyfikacji

odcisków palców, głosu, skanowanie

odcisków palców, głosu, skanowanie

źrenicy oka

źrenicy oka

,

,

ponadnarodowy system prawny, tzw.

ponadnarodowy system prawny, tzw.

cyberlaw

cyberlaw

:

:

podpis elektroniczny,

podpis elektroniczny,

Stosowanie biometrii - badanie biologicznych cech człowieka i przekładanie ich na język

zrozumiały dla maszyn – używanie do identyfikacji odcisków palców, głosu, skanowanie

źrenicy oka...

Około 10 lat temu systemy tego typu zaczęto stosować w instytucjach rządowych i

militarnych, m.in. w FBI, CIA, Departamencie Obrony USA, Białym Domu, Pentagonie,

Ambasadzie Amerykańskiej w Moskwie, Departmencie Stanu USA, US Airforce, US Navy,

US Secret Service, WestingHouse Idaho Nuclear. Używano ich do kontroli dostępu do

pilnie strzeżonych obszarów, a z czasem również w dostępie do danych.

Wygodne, bo:

- brak konieczności używania haseł, PIN-u czy kluczy.

- łatwość używania biometrii

- bezpieczeństwo. Klucz, hasło czy PIN można zgubić, zapomnieć lub ktoś może je ukraść,

a dłonie, oczy czy palce są przecież zawsze z nami.

W chwili obecnej biometrii jako klucza używają już dziesiątki tysięcy małych i dużych firm na

całym świecie. Są wśród nich: American Express, Bank of America, Pfizer Laboratories,

DuPont.

Wdrażanym przez poszczególne kraje już od pięciu lat sposobem na zagwarantowanie

pewności obrotu za pośrednictwem Internetu jest system uwierzytelnienia pomiotów

działających w sieci polegający na zastosowaniu podpisu elektronicznego. Głównym

założeniem tego systemu jest przyjęcie jednolitego międzynarodowego standardu

dostosowanego do globalnej natury handlu elektronicznego i wzajemna akceptacja

certyfikatów wystawionych w poszczególnych krajach, które przystąpią do tego systemu.

Bezpieczeństwo

Bezpieczeństwo

podpis elektroniczny:

podpis elektroniczny:

-

-

Niemcy, ustawa z 1997r.

Niemcy, ustawa z 1997r.

-

-

wzorcowa ustawa przyjęta przez Komisję

wzorcowa ustawa przyjęta przez Komisję

do spraw Międzynarodowego Prawa

do spraw Międzynarodowego Prawa

Handlowego ONZ, w skrócie UNCITRAL,

Handlowego ONZ, w skrócie UNCITRAL,

-

-

dyrektywy obowiązujące w Unii

dyrektywy obowiązujące w Unii

Europejskiej (1999/93/EC i 2001/31/EC),

Europejskiej (1999/93/EC i 2001/31/EC),

-

-

18.09.2001r. ustawa o podpisie

18.09.2001r. ustawa o podpisie

elektronicznym w Polsce (obowiązywać

elektronicznym w Polsce (obowiązywać

zaczęła 17.08.2002r.)

zaczęła 17.08.2002r.)

.

.

Pierwszym krajem europejskim posiadającym w swym systemie prawnym ustawę o

podpisie elektronicznym były Niemcy, które uregulowały tę materię ustawą z 1997r., jednak

w 2001 dokonano uchwalenia zupełnie nowej ustawy by dostosować ją do prawa unijnego.

Obecnie podstawą prawną cyberlaw jest wzorcowa ustawa przyjęta przez Komisję do

spraw Międzynarodowego Prawa Handlowego ONZ, w skrócie UNCITRAL, tworząca

modelowe prawo handlu elektronicznego. Na tej ustawie w dużej mierze opierają się

dyrektywy obowiązujące w Unii Europejskiej (1999/93/EC i 2001/31/EC) zobowiązujące

kraje członkowskie UE do uchwalenia do dnia 19 lipca 2001r. odpowiednich aktów

prawnych regulujących kwestię podpisu elektronicznego i handlu elektronicznego.

18 września 2001 roku po licznych debatach nad różnymi projektami uchwalono w Polsce

ustawę o podpisie elektronicznym. Obowiązywać zaczęła dopiero z dniem 17 sierpnia 2002

roku (po 9 miesiącach od chwili uchwalenia). Podpisując ją 11 października 2001 roku

Prezydent RP po raz pierwszy złożył swoją sygnaturę elektroniczną pod jej treścią.

Elektroniczny podpis już od jakiegoś czasu funkcjonuje w mniejszym czy większym

zakresie w naszej gospodarce; stosują go np. firmy przy składaniu zamówień w relacjach

business-to-business, banki i inne instytucje finansowe świadczące usługi elektroniczne.

Używa go ZUS w swoim niesławnym Programie Płatnika - zresztą to właśnie dla jego

potrzeb stworzone zostało pierwsze polskie centrum certyfikacyjne. Bywa wreszcie

używany także w prywatnej korespondencji.

Bezpieczeństwo

Bezpieczeństwo

1979r.

1979r.

–

–

raport rządu szwedzkiego nt.

raport rządu szwedzkiego nt.

zagrożeń społecznych związanych z

zagrożeń społecznych związanych z

komputeryzacją,

komputeryzacją,

19.09.2001r.

19.09.2001r.

–

–

decyzja ramowa Komisji

decyzja ramowa Komisji

Wspólnot Europejskich w sprawie

Wspólnot Europejskich w sprawie

zwalczania terroryzmu (COM 2001, 521

zwalczania terroryzmu (COM 2001, 521

final

final

2001/ 0217 (CNS))

2001/ 0217 (CNS))

,

,

Polska

Polska

–

–

rozdział XXXIII 1 kodeksu

rozdział XXXIII 1 kodeksu

karnego z 1997r. mówi o ochronie

karnego z 1997r. mówi o ochronie

informacji

informacji

.

.

1979r. – raport rządu szwedzkiego nt. zagrożeń społecznych

związanych z komputeryzacją,

19.09.2001r. – decyzja ramowa Komisji Wspólnot Europejskich w

sprawie zwalczania terroryzmu (COM 2001, 521 final 2001/ 0217

(CNS)),

Polska – rozdział XXXIII 1 kodeksu karnego z 1997r. mówi o

ochronie informacji.

Bezpieczeństwo

Bezpieczeństwo

Cyberbezpieczeństwo

Cyberbezpieczeństwo

-

-

forum G8

forum G8

(11

(11

postanowie

postanowie

ń

ń

)

)

;

;

Rada Europy

Rada Europy

-

-

międzynarodowa konwencja

międzynarodowa konwencja

dotycząc

dotycząc

a

a

przestępczości informatycznej.

przestępczości informatycznej.

8 listopada 2001

8 listopada 2001

–

–

tekst zaaprobowany przez

tekst zaaprobowany przez

Ministrów Spraw Zagranicznych.

Ministrów Spraw Zagranicznych.

Kwestia cyberbezpieczeństwa została podjęta na forum G8 (11

postanowień) ;

Rada Europy - międzynarodowa konwencja dotycząca

przestępczości informatycznej.

8 listopada 2001 – tekst zaaprobowany przez Ministrów

Spraw Zagranicznych.

Bezpieczeństwo

Bezpieczeństwo

Najważniejsze postanowienia Konwencji Rady

Najważniejsze postanowienia Konwencji Rady

Europy:

Europy:

harmonizacja narodowych systemów prawnych

harmonizacja narodowych systemów prawnych

dot.

dot.

zdefiniowania przestępstw,

zdefiniowania przestępstw,

wypracowania standard

wypracowania standard

ό

ό

w prowadzenia

w prowadzenia

śledztw oraz procedur sądowych

śledztw oraz procedur sądowych

dostosowanych do zasad działania globalnej

dostosowanych do zasad działania globalnej

sieci,

sieci,

stworzeni

stworzeni

a

a

szybkiego i skutecznego systemu

szybkiego i skutecznego systemu

współpracy międzynarodowej.

współpracy międzynarodowej.

Opracowanie Konwencji: 44 kraje

Opracowanie Konwencji: 44 kraje

-

-

członkowie

członkowie

Rady Europy + Kanada, Stany Zjednoczone,

Rady Europy + Kanada, Stany Zjednoczone,

Japonia, RPA (obserwatorzy).

Japonia, RPA (obserwatorzy).

Najważniejsze postanowienia Konwencji Rady Europy:

harmonizacja narodowych systemów prawnych dotyczących

zdefiniowania przestępstw,

wypracowania standardόw prowadzenia śledztw oraz

procedur sądowych dostosowanych do zasad działania

globalnej sieci,

stworzenia szybkiego i skutecznego systemu współpracy

międzynarodowej.

W opracowaniu Konwencji uczestniczyły 44 kraje będące

członkami Rady Europy oraz: Kanada, Stany

Zjednoczone, Japonia, RPA (jako obserwatorzy).

Bezpieczeństwo

Bezpieczeństwo

W Polsce:

W Polsce:

1998 r

1998 r

.

.

-

-

Wydzia

Wydzia

ł

ł

ds. Przestępczości

ds. Przestępczości

Gospodarczej Biura Koordynacji Służby

Gospodarczej Biura Koordynacji Służby

Kryminalnej Komendy Głównej Policji:

Kryminalnej Komendy Głównej Policji:

1996 r.

1996 r.

-

-

zespół CERT (

zespół CERT (

Computer

Computer

Emergency

Emergency

Response

Response

Team

Team

)

)

:

:

reagowanie

reagowanie

na zdarzenia naruszające bezpieczeństwo w

na zdarzenia naruszające bezpieczeństwo w

sieci

sieci

.

.

W Polsce:

- 1998 r. Wydział ds. Przestępczości Gospodarczej Biura

Koordynacji Służby Kryminalnej Komendy Głównej Policji:

Zespół ds. zwalczania przestępczości komputerowej i

skierowanej przeciwko własności intelektualnej, ds.

koordynacji wszelkich działań policyjnych w tym zakresie oraz

ds. przestępstw popełnianych na szkodę operatorów telefonii

komórkowej i przewodowej.

- 1996 r. przy Ośrodku Badawczo-Rozwojowym Naukowe i

Akademickie Sieci Komputerowe działa zespół CERT

(Computer Emergency Response Team): reagowanie na

zdarzenia naruszające bezpieczeństwo w sieci.

Bezpieczeństwo

Bezpieczeństwo

Inne zabezpieczenia

Inne zabezpieczenia

:

:

zebranie opinii o osobie czy firmie,

zebranie opinii o osobie czy firmie,

czytanie całego tekstu umów, aneksów i

czytanie całego tekstu umów, aneksów i

uzupełnień,

uzupełnień,

regularne sprawdzanie rachunków

regularne sprawdzanie rachunków

telefonicznych i salda na koncie

telefonicznych i salda na koncie

bankowym

bankowym

,

,

Inne zabezpieczenia:

zebranie opinii o osobie czy firmie,

- czytanie całego tekstu umów, aneksów i uzupełnień,

- regularne sprawdzanie rachunków telefonicznych i salda na

koncie bankowym,

Bezpieczeństwo

Bezpieczeństwo

programy antywirusowe,

programy antywirusowe,

"

"

personal

personal

-

-

firewall

firewall

" ,

" ,

regularne tworzenie kopii zapasowych,

regularne tworzenie kopii zapasowych,

uświadamianie użytkowników!

uświadamianie użytkowników!

–

–

dbanie o hasła i o bezpieczeństwo

dbanie o hasła i o bezpieczeństwo

danych! >>

danych! >>

in

in

ż

ż

ynieria spo

ynieria spo

ł

ł

eczna!

eczna!

programy antywirusowe,

"personal-firewall" ,

regularne tworzenie kopii zapasowych,

uświadamianie użytkowników! – dbanie o hasła i o

bezpieczeństwo danych! >> inżynieria społeczna!

8

8

-

-

01

01

-

-

2007

2007

34

34

Nowe zagrożenia w 2007r.

Nowe zagrożenia w 2007r.

fałszywe strony internetowe

fałszywe strony internetowe

spam

spam

MPEG > złośliwe oprogramowanie

MPEG > złośliwe oprogramowanie

ataki na urządzenia mobilne

ataki na urządzenia mobilne

adware

adware

kradzież danych i tożsamości

kradzież danych i tożsamości

boty

boty

malware

malware

i wirusy, modyfikujące przechowywane

i wirusy, modyfikujące przechowywane

na dysku pliki

na dysku pliki

rootkity

rootkity

luki w systemach

luki w systemach

Oto najważniejsze zagrożenia 2007 roku przedstawione w losowej kolejności:

1. Rosnąca liczba fałszywych stron internetowych podszywających się pod popularne serwisy takie jak np.

eBay, po to tylko by wykraść od użytkownika numer ID i hasła dostępu.

2. Zwiększy się ilość spamu, zwłaszcza wykorzystującego dużych rozmiarów obrazki których wysyłanie

potrafi skutecznie obniżyć wydajność sieci. Już w listopadzie 2006 roku aż 40% spamu zawierało zdjęcia,

a nie tylko tekst.

3. Rosnąca popularność udostępnianych w Internecie materiałów wideo nieuchronnie prowadzi do wzrostu

poziomu wykorzystania MPEG jako środka do rozprzestrzeniania złośliwego oprogramowania. Tym

bardziej, że większość użytkowników bez obaw i żadnej kontroli przegląda na swoim komputerze

materiały wideo.

4. Będzie coraz więcej ataków na telefony komórkowe i urządzenia mobilne. Jest to efekt nieustannego

rozwoju technologii i wykorzystywania najróżniejszych kanałów komunikacji, takich jak Blutetooth, SMS,

komunikatory, e-mail, WIFi czy USB. Coraz częstsze będzie także zjawisko SmiShingu, czyli odmiany

phishingu dokonywanej przy użyciu wiadomości SMS.

5. Adware, czyli oprogramowanie do wyświetlania reklam stanie się zjawiskiem dominującym. Wzrośnie

także liczba potencjalnie niebezpiecznych programów wykorzystujących mechanizm Adware,

rozpowszechnianych przez legalnie działające firmy zainteresowane efektywnym reklamowaniem swoich

produktów i usług.

6. Kradzieże cennych danych i tożsamości nadal będą istotnym problemem. Każdego roku ok. 10 milionów

Amerykanów pada ofiarą kradzieży cennych informacji. Najczęściej dochodzi do nich na skutek utraty

komputerów lub urządzeń i nośników z zapisaną kopią zapasową. Internetowym przestępcom często

udaje się także przeniknąć do systemów informacyjnych danej organizacji.

7. Hakerzy coraz częściej będą korzystać z botów, czyli automatycznych programów wykonujących na

zainfekowanym urządzeniu niebezpieczne działania.

8. W 2007 roku powrócą malware i wirusy, modyfikujące przechowywane na dysku pliki, umieszczając w

nich swój niebezpieczny kod. Uruchamiając taki plik, uruchamiamy także wirusa. Co gorsza, coraz więcej

aplikacji malware jest pakowanych i szyfrowanych po to, by możliwie utrudnić ich identyfikację.

9. Wzrośnie liczba rootkitów przeznaczonych dla 32-bitowych platform, ale jednocześnie zwiększać się

będzie poziom odpowiednich zabezpieczeń.

10. Liczba odkrytych i zidentyfikowanych luk w systemach w 2007 roku znacząco wzrośnie. Tylko w 2006

roku Microsoft ogłosił wykrycie 140 potencjalnie niebezpiecznych dziur w swoich produktach. Co gorsza,

często bywa, że internetowi przestępcy obchodzą aktualizacje mające za zadanie zlikwidować lukę.

Cyberterroryzm

Cyberterroryzm

K

K

olejna wojna światowa

olejna wojna światowa

–

–

wojną informatyczną

wojną informatyczną

?

?

Kolejna wojna światowa - wojną informatyczną?

Wyszukiwarka

Podobne podstrony:

PDOP 2007

Prezentacja KST 2007 new

Podstawy MN 2007

Prezentacja JMichalska PSP w obliczu zagrozen cywilizacyjn 10 2007

Chłoniaki nieziarnicze wykład 2007

Zaburzenia widzenia obuocznego A Buzzeli 2007

Wyklad I SFP 2007

4 wykład0 24 10 2007

Cwiczenia 23 25 2007

krzepniecieWyklad 2007

Zespoły upośledzonego wchłaniania IBS kolor 2007 Mrowiec

więcej podobnych podstron