Cyberterroryzm

Piotr Kuzia

Michał Ostafiński

Daniel Piekarski

„Terroryści to stratedzy. Wybierają swe cele w sposób

przemyślany, biorąc pod uwagę zaobserwowane słabości

naszej obrony i naszą gotowość do odparcia ataku. Musimy

bronić się przed uderzeniami z użyciem broni różnego

rodzaju i zastosowania różnych metod ataku. Terroryści, nie

porzucając metod konwencjonalnych, jednocześnie

zdobywają doświadczenia w stosowaniu nowych rodzajów

uderzenia, na przykład cyberataków”

Narodowa Strategia Bezpieczeństwa Wewnętrznego USA

Cyberterroryzm

Postęp cywilizacyjny ostatniej dekady

XX wieku

↓

globalne procesy wytwarzania,

przetwarzania i przekazywania

informacji

↓

uzależnienie od technologii

informacyjnych

Cyberterroryzm

terroryzm + cyberprzestrzeń

Prowadzenie działalności terrorystycznej przy

użyciu IT, w cyberprzestrzeni i przez nią.

Cyberprzestrzeń →

mająca charakter wirtualny

(nieprzestrzenny w sensie fizycznym, aterytorialny i

ageograficzny) całość istniejących na świecie powiązań

powstałych i realizowanych bądź przez technologie

informatyczne oraz ich manifestacje, bądź też na ich

podstawie. Najważniejszym jej przejawem, stanowiącym

konstrukcyjny szkielet, jest Internet.

Cyberterroryzm

Wrogie użycie IT + działalność w sferze wirtualnej…

+

elementy konstytuujące aktywność terrorystyczną

jako taką:

→ psychologiczny wymiar oddziaływania

→ budzenie strachu

→ pozapaństwowość sprawców

→ użycie bądź groźba użycia przemocy fizycznej

wobec ludzi i mienia

Problem definicji

James Lewis

„(…) wykorzystanie sieci

komputerowych jako

narzędzia do sparaliżowania

lub poważnego ograniczenia

możliwości efektywnego

wykorzystania struktur

narodowych (energetyka,

transport, instytucje

rządowe itp.) bądź też do

zastraszenia czy

wymuszenia na rządzie lub

populacji określonych

działań”

Wykorzystanie systemów komputerowych lub telekomunikacyjnych do cyberataku.

IT narzędziem

.

Terroryści mogą wykorzystać

narzędzia do:

Manipulacji danymi

Penetracji baz danych

Kradzieży danych

Wymuszenia działania systemu zgodnego z ich

intencją

Problem definicji

FBI

„(…) jest to obmyślony,

politycznie umotywowany

akt przemocy wymierzony

przeciwko informacjom,

programom, systemom

komputerowym lub bazom

danych, który mając

charakter niemilitarny,

przeprowadzony jest przez

ponadnarodowe lub

narodowe gruby

terrorystyczne”.

Komputery i systemy informacyjne są celem ataku.

IT celem

Terroryści mogą wykorzystać

narzędzia do:

Sabotażu elektronicznego, a w następstwie

fizycznego

Zniszczenia lub uszkodzenia systemu

informatycznego

Przykład:

Znaleziony w Afganistanie laptop należący do Al Kaidy.

Definicje

alternatywne

CT „twardy”

Ataki powodujące

zniszczenia i

straty w świecie

rzeczywistym lub

mająca

przynajmniej tak

poważne

konsekwencje, by

wzbudzały

społeczny strach

.

CT „miękki”

IT wykorzystywane

w celach

pomocniczych –

propaganda,

komunikacja,

wywiad.

CT

„miękki”

1. Utrzymywanie stron internetowych

(informacja o działaniach, programie i celach,

umacnianie morale członków, narzędzie

komunikowania, efekt walki psychologicznej).

CT

„miękki”

2. Komunikacja (przemiany organizacyjne

współczesnych grup – model sieci, dehierarchizacja,

decentralizacja).

Wymiana informacji

Koordynacja poczynań

Niski koszt

CT

„miękki”

3. Cele wywiadowcze

Zadania edukacyjne (uzyskanie fachowej wiedzy –

broń, obsługa sprzętu itp.)

Lepsze poznanie potencjalnych celów ataku

(konstrukcja budynków, procedury zabezpieczające,

rozkład jazdy środków lokomocji)

Dezinformacja (świadomie przesyłane informacje o

rzekomych przygotowaniach i miejscach ataków).

Hacktivism

Zmotywowani politycznie, ale nie

utożsamiani z terrorystami.

Celem włamań chęć zwrócenia

uwagi opinii publicznej na określony

problem.

Nie zamierzają zabijać, zadawać

bólu, szerzyć strachu

.

Cyberterroryz

m

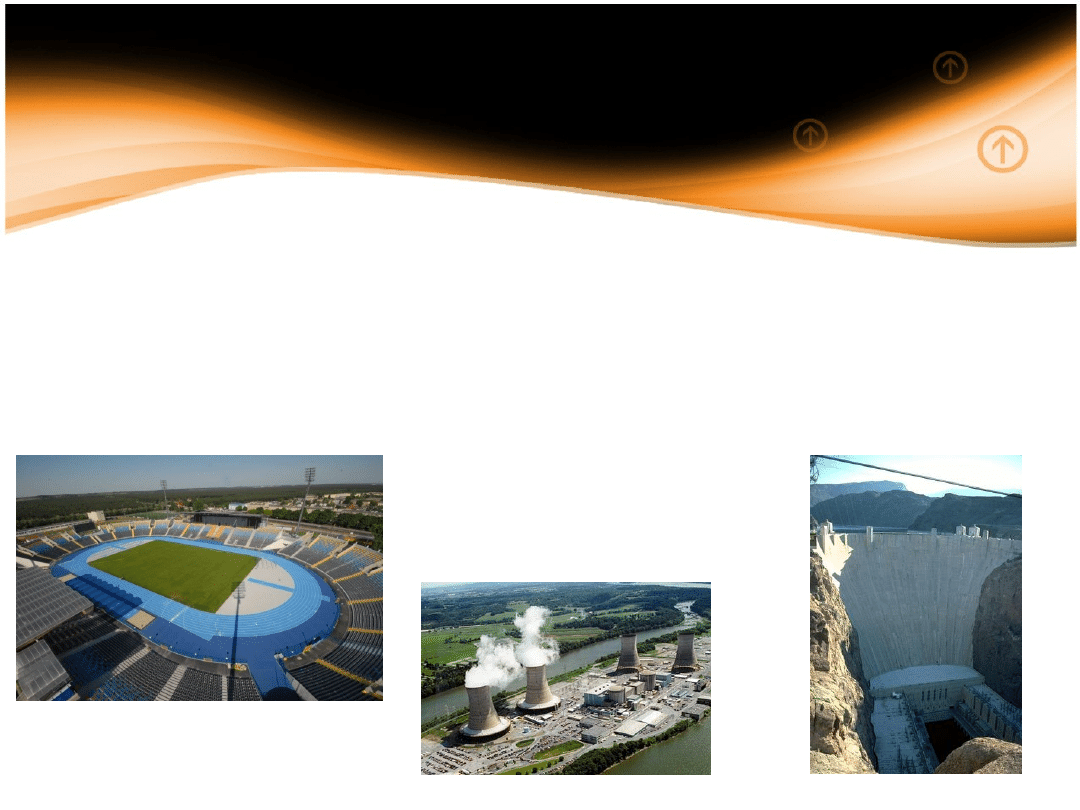

Uderzenie w infrastrukturę

o istotnym znaczeniu dla

obronności lub

gospodarki atakowanego

kraju →

infrastruktura

krytyczna

Infrastruktura krytyczna

Zasoby mające podstawowe znaczenie

dla funkcjonowania społeczeństwa i

gospodarki.

Infrastruktura krytyczna

1. Energetyka

2. Transport paliw gazowych

3. Dystrybucja ropy naftowej i

produktów ropopochodnych

4. Telekomunikacja

5. Gospodarka wodna

6. Produkcja i dystrybucja

żywności

7. Ogrzewanie (paliwa,

ciepłownie)

8. Ochrona zdrowia (szpitale)

9. Transport (drogi, kolej, porty,

lotniska)

10. Instytucje finansowe

11. Służby bezpieczeństwa

Aspekty psychologiczne -

irracjonalne

Dla wielu ludzi

cyberprzestrzeń

pozostaje

nieodkrytą tajemnicą, zatem

samo

wspomnienie

o

możliwościach

cyberataków

powoduje niepokój.

-

Utrata kontroli nad systemami

komputerowymi

(

komputery

decydentami

).

-

Istnienie mitu mówiącego, że coś

co trudno kontrolować w bardzo

łatwy sposób można zakłócić lub

wykorzystać

niezgodnie

z

obowiązującym prawem.

Aspekty psychologiczne –

racjonalne

Związane

z

aktywnością

terrorystyczną na przestrzeni

ostatnich lat.

-

Podsycane

przez

media

(sensacja)

-

Plaga

komputerowych

wirusów, robaków, trojanów

itp.

Cyberterroryzm – co zachęca??

1.

Niskie koszty działalności

2.

Ataku można dokonać z każdego

miejsca (wymóg dostępu do sieci)

3.

To samo oprogramowanie na całym

świecie

4.

Małe

ryzyko

wykrycia

przygotowywanego ataku

5.

Nie wymaga kontaktu z materiałami

wybuchowymi

Cyberterroryzm – co zachęca?

6. O wiele bezpieczniejszy dla terrorystów niż

metody konwencjonalne

7. Zmiana postrzegania zagrożeń – groźba

realna, czy groźba wirtualna?

8. Trudne zastosowanie sankcji – broń

konwencjonalna w odpowiedzi na akt

cyberterrorystyczny?

9. Internet kompendium wiedzy nt.

cyberataków

(internetowe forum islamskie – sierpień 2005).

Metody działania

Wirus

• krótki program komputerowy,

• samopowielający się,

• potrzebuje nosiciela,

• ukrywający się w plikach bądź

pierwszych sektorach dysku

twardego,

• podstawowe narzędzie

ataków.

Robak

• podobny do wirusa,

• nie wymaga nosiciela,

• samoreplikujący się,

• może pełnić dodatkowe funkcje –

backdoor/trojan,

• mogą niszczyć pliki, wysyłać spam.

Królik

• w budowie podobny do robaka,

• samoreplikujący się,

• działa do zajęcia całej powierzchni

dysku bądź maksymalnego

zwolnienia pracy zainfekowanego

systemu.

Exploit

• wykorzystuje błędy w

oprogramowaniu,

• tworzony najczęściej przez

hakerów,

• przejmuje kontrolę nad

procesem, którego dotyczy

błąd/luka,

• obecnie często używany przez

script kiddies.

Backdoor

• umyślnie stworzona luka w

programie,

• stworzona przez twórcę

programu,

• bądź przez osobę, która

wcześniej zinfiltrowała system,

• umożliwia przejęcie kontroli i

dalsze wykorzystanie systemu.

Spyware

• służy do szpiegowania danych

• umożliwia zdobycie loginów i haseł

do kont pocztowych, bankowych,

numerów kart kredytowych,

• wysyłanie spamu,

• obecnie praktycznie tylko w

środowisku Windows.

Koń trojański

• podszywa się pod popularne

oprogramowanie,

• umożliwia wprowadzenie do systemu

backdoora, zmianę strony startowej,

kontrolę (w tym „fizyczną”) nad

systemem.

Bootnet & Zombie

• grupa komputerów zainfekowana

złośliwym oprogramowaniem,

będąca pod kontrolą jednego

podmiotu (np. crackera),

• możliwa do wykorzystania w

przeprowadzeniu masowego

ataku,

• tworzone przez komunikatory

internetowe i pocztę.

Phishing

• zdobywanie haseł przez

podszywanie się osoby lub

godne zaufania instytucje,

• wykorzystanie metod

inżynierii społecznej,

• wykorzystywany głównie w

celach zarobkowych.

Denial of Service (DoS)

• atak na system komputerowy lub

usługę sieciową w celu

uniemożliwienia działania poprzez

zajęcie wszystkich wolnych zasobów,

• wysyłanie ogromnej ilości zapytań do

systemu,

• przeciążenie programowe

zaatakowanego obiektu.

Distributed DOS (DDoS)

• cel taki sam jak w ataku DoS,

• wykorzystanie wielu komputerów w

tym samym czasie,

• użycie Bootnetu (komputery Zombie)

i trojanów,

• przeciążenie sprzętowe

zaatakowanego obiektu.

• DNS Amplification.

Swarming attack

• zmasowany atak

informatyczny na

infrastrukturę krytyczną

połączony z atakiem

fizycznym – prawdziwy

cyberterroryzm,

• „wyprzedaż po pożarze”.

Przykłady ataków

cyberterrorystycznych i

hakerskich

Przegląd pierwszych

poważnych ataków

cyberterrorystycznych

Kradzież danych Departamentu Obrony USA

przez zachodnioniemieckich hakerów

Unieruchomienie lotniska w Worchester w 1997

Operacja 'MATRIX' w Serbii w 1999

Włamanie do systemu kanalizacji w Queesland

w Australii w 2000

Operacja 'Titan Rain' zlecona przez chińską

armię

Atak na Estonię w 2007 roku

Rozpoczęty w kwietniu 2007

Dotyczył głównych instytucji rządowych

(m.in. Parlamentu i ministerstw),

banków, gazet

Atak przede wszystkim poprzez masową

ilość zapytań do serwerów, kierowanych

przez botnety

Obrona głównie poprzez prewencyjne

blokowanie dostępu do niektórych

serwerów, komputerom spoza Estonii

Wiele sporów dotyczących kwestii

wsparcia ataku przez Federację Rosyjską

(brak jednoznacznych dowodów i brak

wsparcia w śledzeniu sprawców)

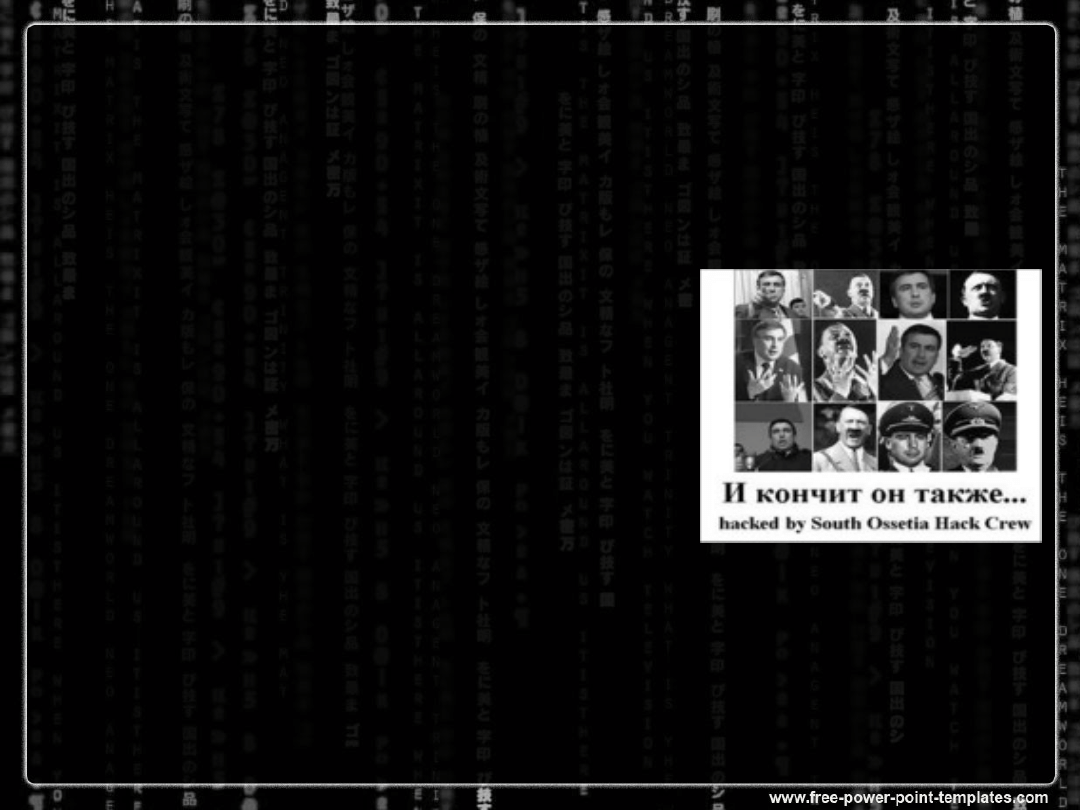

Atak podczas wojny w

Południowej Osetii w 2008

Seria cyberataków w sierpniu

2008

Blokada serwerów Gruzińskiej

Agencji Informacyjnej i

państwowego radia

Zamiana zawartości stron m.in.

Parlamentu i Ministerstwa Spraw

Zagranicznych

Kolejny atak w formie DDoS

Kwestia uczestnictwa rosyjskich

hakerów w tym ataku

Kradzież i sprzedaż

certyfikatów CO2

Włamanie do bazy danych

dostępowych wielu

przedsiębiorstw

Wysłanie klasycznych maili

phishingowych z prośbą o

ponowną rejestrację

Uzyskanie certyfikatów i

ich natychmiastowa

odsprzedaż

Uzyskanie danych o kontach

bankowych w Szwajcarii

Kradzież danych banku HSBC dokonana

przez Herve Falciani

Wcześniejsze wyłowienie kilkuset

podatników przez rząd francuski

Zakup przez niemiecki rząd płyty z danymi

osobowymi i szczegółami transakcji kilku

tysięcy obywateli niemieckich

Panika w Niemczech

Ogromny problem z wiarygodnością

szwajcarskiego systemu bankowego +

wysokie prawdopodobieństwo nałożenia

50% podatku na szwajcarskie usługi

podatkowe = uderzenie w podstawy

ekonomiczne państwa

Cyberataki jako forma

uczestnictwa i nacisku w

konflikcie arabsko-izraelskim

Atak tureckiej grupy na stronę

Zgromadzenia

Parlamentarnego NATO i Armii

Amerykańskiej

Ataki na strony HSBC,

Microsoft, Coca-Cola i

zostawianie haseł

antywojennych,

antyżydowskich i

antyamerykańskich

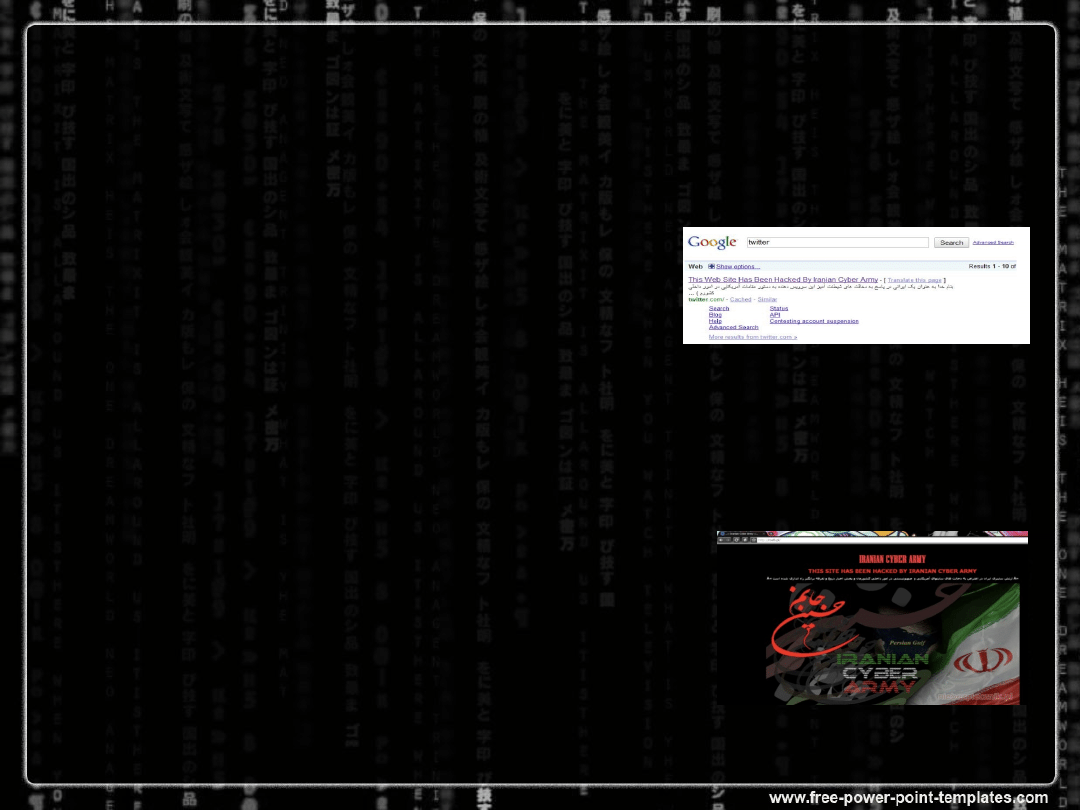

Ataki dokonane przez

Iranian Cyber Army

Twitter (podmiana DNS,

prawdopodobnie motyw phisingowy)

Baidu

Krajowy Ośrodek Europejskich Funduszy

Strukturalnych EFS (podmiana strony,

prawdopodobny dostęp do źle

zabezpieczonej bazy MySql; pod tym

samym adresem IP znajduje się również

m.in. strona lotniska w Gdyni; brak

jednoznacznej odpowiedzi osób

odpowiedzialnych)

Strona dzielnicy Bemowo

W sprawie polskich stron istnieją

wątpliwości dotyczące sprawców ataku

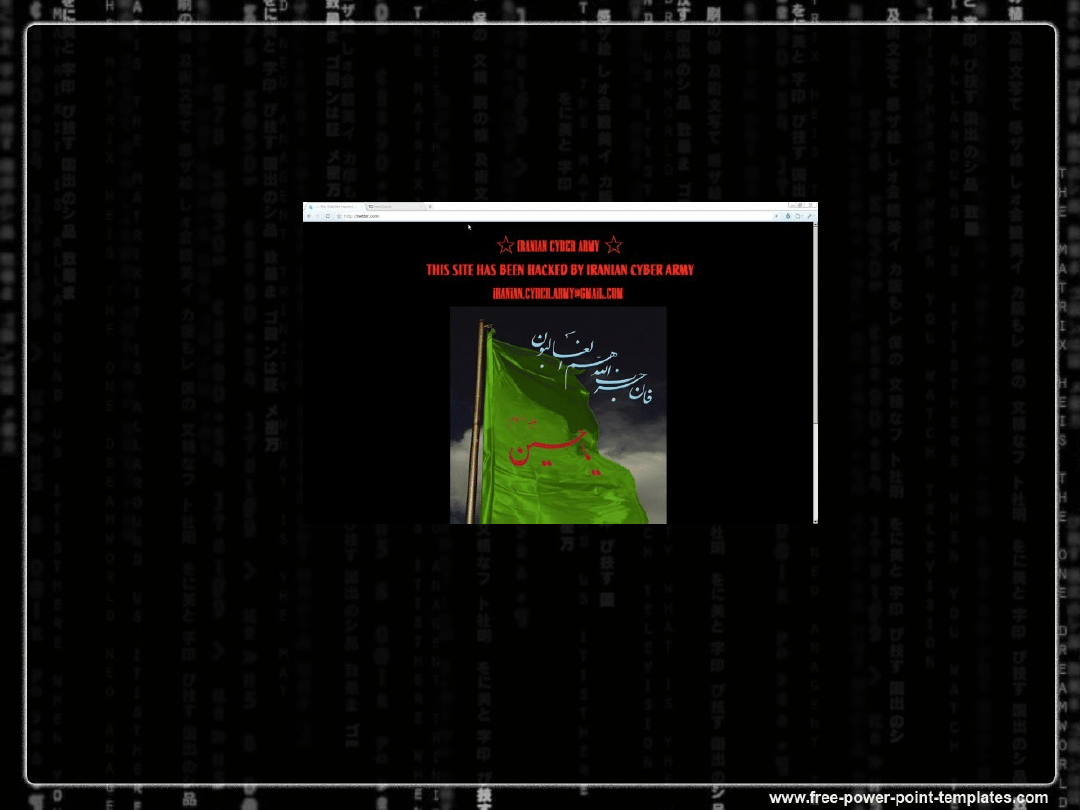

Ataki dokonane przez

Iranian Cyber Army c.d.

THIS SITE HAS BEEN HACKED BY IRANIAN CYBER ARMY

iRANiAN.CYBER.ARMY@GMAIL.COM

U.S.A. Think They Controlling And Managing Internet By Their Access, But THey Don't,

We Control And Manage Internet By Our Power, So Do Not Try To Stimulation Iranian

Peoples To .

NOW WHICH COUNTRY IN EMBARGO LIST? IRAN? USA? WE PUSH THEM IN EMBARGO

LIST Take Care.

Atak na stronę Uniwersytetu

Otwartego Uniwersytetu

Warszawskiego

Uzyskanie i

umożliwienie

wszystkim dostępu

do bazy danych,

zawierającej m.in.

numery PESEL, dane

adresowe itp.

Niejasne motywy

działania

Pojedyncze ataki na

serwisy

internetowe

mające na celu

wskazanie luk w

zabezpieczeniach

Hiszpańska prezydencja w UE

Koszt stworzenia strony wyniósł 12 milionów

Euro !

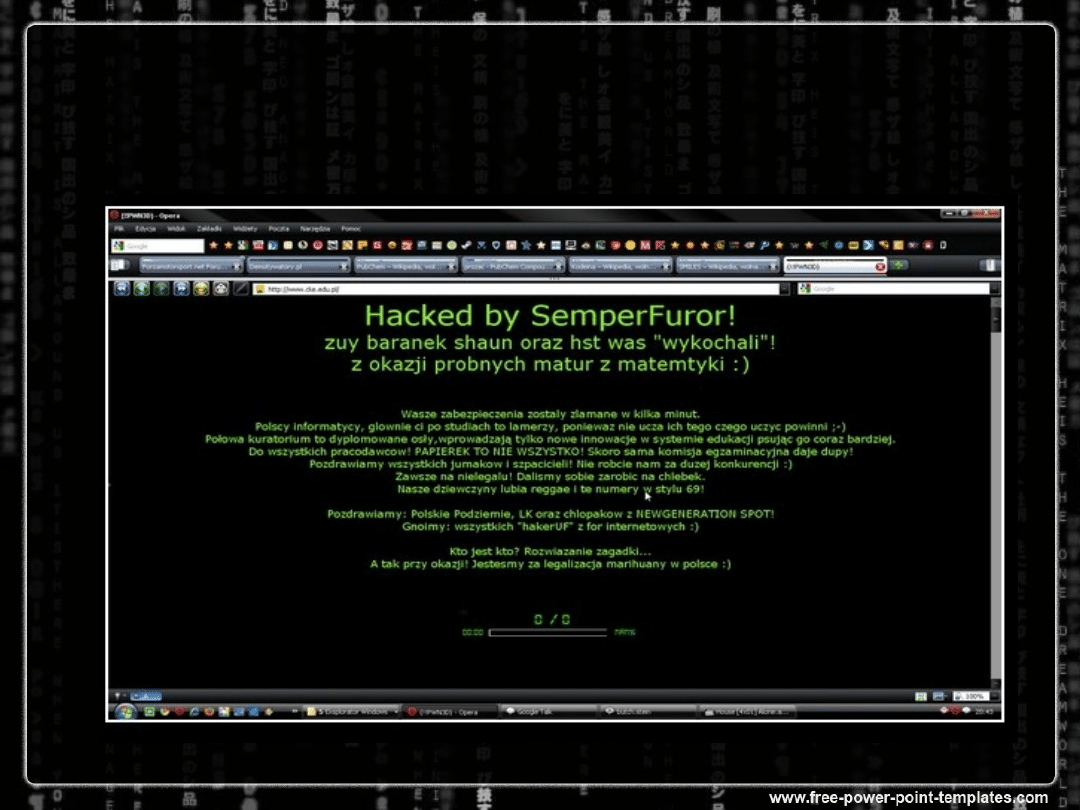

Strona Centralnej Komisji

Egzaminacyjnej

Strona Politechniki

Krakowskiej

PODSUMOWANIE

Cyberprzestrzeń

• układ nerwowy państwa,

• system kierowania

państwem,

• podstawa bezpieczeństwa

narodowego w XXIw.

• mnogość luk i możliwości

wykorzystania .

Prewencja i przeciwdziałanie

CT

• określenie przez państwo polityki

bezpieczeństwa informacyjnego państwa,

• tworzenie sieci powiązań

międzynarodowych pomagających w

wymianie informacji dotyczących

cyberprzestępców i ułatwiających ich

ewentualne pojmanie,

• podnoszenie standardów zabezpieczeń,

• ataki odwetowe.

Socjotechnika

• największym zagrożeniem

bezpieczeństwa informatycznego jest

człowiek,

• zabezpieczanie systemów i sieci

przez uświadamianie

odpowiedzialnych osób.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

- Slide 48

- Slide 49

- Slide 50

- Slide 51

Wyszukiwarka

Podobne podstrony:

Cyberterroryzm

CYBERTERRORYZM 2007

CYBERTERRORYZM NOWA FORMA ZAGROŻENIA BEZPIECZEŃSTWA MIĘDZYNARODOWEGO W XXI WIEKU

cyberterroryzm

cyberterroryzm

zagrozenia cyber, Studia, Bezpieczeństwo wewnętrzne, Cyberterroryzm

Cyberterroryzm bibliografia

ochrona prawna systemów infor wobec zagr cyberterr

Cyberterroryzm, cyberprzestępczość wirtualne czy realne zagrożenie Sadlok

Cyberterroryzm

Zagrożenia i środki wykorzystywane przy ataku cyberterrorystycznym

06 Cyberterroryzm

Cyberterroryzm znakiem naszych czasów

cyberterroryzm

Black Ice Niewidzialna grozba cyberterroryzmu blacki

Cyberterroryzm jako potencjalne źródło zagrożenia informacji i bezpieczeństwa państwa

Cyberteologia Spadaro Antonio

Bógdał Brzezińska A , Gawrycki M Cyberterroryzm i problemy bezpieczeństwa informacyjnego we współcz

ochrona informacji (3) przest komputer i cyberterror

więcej podobnych podstron