1

Lista praw dost

ę

pu

Ka

ż

da baza danych zawiera list

ę

praw dost

ę

pu (access control list, ACL), na

której mo

ż

na zdefiniowa

ć

prawa dost

ę

pu u

ż

ytkowników i serwerów tej bazy danych.

Prawa przypisane u

ż

ytkownikom okre

ś

laj

ą

czynno

ś

ci, które mog

ą

oni wykonywa

ć

w

tej bazie danych. Prawa przypisane serwerom okre

ś

laj

ą

, które informacje zawarte w

tej bazie danych mog

ą

by

ć

replikowane na tych serwerach.

Tylko osoba maj

ą

ca dost

ę

p typu Mened

ż

er mo

ż

e tworzy

ć

lub modyfikowa

ć

list

ę

praw dost

ę

pu. Po utworzeniu listy praw dost

ę

pu mo

ż

na utworzy

ć

jedn

ą

lub kilka

ról słu

żą

cych do zaw

ęż

ania praw dost

ę

pu do okre

ś

lonych widoków, formularzy,

sekcji lub pól bazy danych.

Aby wy

ś

wietli

ć

list

ę

praw dost

ę

pu bazy danych, nale

ż

y zaznaczy

ć

t

ę

baz

ę

danych, z menu Plik wybra

ć

kolejno polecenia Baza danych, Lista praw dost

ę

pu, a

nast

ę

pnie z listy wybra

ć

u

ż

ytkowników lub serwery, aby wy

ś

wietli

ć

prawa dost

ę

pu dla

ka

ż

dego z nich.

Aby doda

ć

u

ż

ytkownika lub serwer, nale

ż

y klikn

ąć

przycisk Dodaj i wpisa

ć

odpowiedni

ą

nazw

ę

.

Uwaga: U

ż

ytkownik maj

ą

cy prawa dost

ę

pu typu Mened

ż

er do lokalnej bazy danych

mo

ż

e zabezpieczy

ć

j

ą

, aby uniemo

ż

liwi

ć

dost

ę

p nieupowa

ż

nionym osobom na danej

stacji roboczej lub poprzez kopi

ę

tej bazy danych wykonan

ą

za po

ś

rednictwem

systemu operacyjnego. Aby kontrolowa

ć

prawa dost

ę

pu do bazy danych, nale

ż

y

podczas jej tworzenia nada

ć

sobie prawa dost

ę

pu typu Mened

ż

er.

Przydzielaj

ą

c prawa do baz danych nale

ż

y okre

ś

li

ć

typ obiektu, któremu

zamierzamy przydzieli

ć

uprawnienia. W lotusie istnieje pi

ęć

typów obiektów:

1. Person.

2. Server.

3. Mixed group.

4. Person group.

2

5. Server group.

Obiekty typu Server, Server group nie maja mo

ż

liwo

ś

ci otwierania dokumentów.

Uprawnienia tych typów obiektów odgrywaj

ą

wa

ż

n

ą

rol

ę

w procesach replikacji

baz danych pomi

ę

dzy serwerami.

Prawa dost

ę

pu do baz danych (ACL):

1. No Access - u

ż

ytkownik ma zabroniony dost

ę

p do jakichkolwiek zasobów.

Ten poziom dost

ę

pu nale

ż

y nadawa

ć

jako domy

ś

lny w wypadku bazy danych

zawieraj

ą

cej poufne informacje, aby uniemo

ż

liwi

ć

dost

ę

p do niej

nieupowa

ż

nionym osobom.

2. Depositor - mo

ż

e tworzy

ć

dokumenty, ale nie mo

ż

e wy

ś

wietla

ć

zawarto

ś

ci

ż

adnych dokumentów - nawet tych stworzonych przez siebie.

3. Reader - osoba ta mo

ż

e odczytywa

ć

dokumenty znajduj

ą

ce si

ę

w bazie

danych, nie mo

ż

e tworzy

ć

nowych ani modyfikowa

ć

stworzonych. Serwer z

prawem Reader do bazy danych nie mo

ż

e wykonywa

ć

replikacji tej bazy.

4. Author - ta osoba mo

ż

e tworzy

ć

dokumenty, ale edytowa

ć

tylko te które

stworzyła. Serwer z prawem Author do bazy danych mo

ż

e replikowa

ć

nowe

dokumenty.

5. Editor - mo

ż

e tworzy

ć

dokumenty, edytowa

ć

je - ł

ą

cznie z dokumentami

stworzonymi przez innych u

ż

ytkowników, prawo to nadajemy osobom

odpowiedzialnym za obsług

ę

danych w bazie danych.

Serwer z prawem Editor do bazy danych mo

ż

e replikowa

ć

wszystkie nowe

oraz zmodyfikowane dokumenty.

6. Designer - mo

ż

e zmienia

ć

wszystkie elementy projektu bazy danych, mo

ż

e

zmienia

ć

formuły replikacji, mo

ż

e wykonywa

ć

wszystkie czynno

ś

ci z ni

ż

szych

poziomów dost

ę

pu, nie mo

ż

e usun

ąć

bazy danych, uprawnienia takie

3

nadajemy: projektantowi bazy danych, osobie uprawnionej do modyfikowania

bazy,.

Serwer z prawem Designer do bazy danych mo

ż

e replikowa

ć

wszystkie nowe,

zmodyfikowane dokumenty oraz widoki bazy danych.

7. Manager – posiada wszystkie prawa Designer-a, plus prawo kasowania bazy

danych. Mo

ż

e zmienia

ć

ustawienia listy praw dost

ę

pu, szyfrowa

ć

baz

ę

danych

w celu jej lokalnego zabezpieczenia, zmienia

ć

ustawienia replikacji. W

programie Notes ka

ż

da baza danych musi mie

ć

co najmniej jednego

mened

ż

era. Dobrze jest przydzieli

ć

do bazy danych dwóch u

ż

ytkowników o

poziomie dost

ę

pu Mened

ż

er, na wypadek nieobecno

ś

ci pierwszego

mened

ż

era.

Serwer z prawem Manager do bazy danych mo

ż

e replikowa

ć

wszystkie

zmiany bazy danych.

Ka

ż

dy domy

ś

lnie posiada prawa Managera w stosunku do baz zakładanych

przez niego na stacji roboczej.

Cz

ęść

uprawnie

ń

jest przypisana na stałe do okre

ś

lonych poziomów dost

ę

pu,

za

ś

cz

ęść

z nich mo

ż

na dodawa

ć

lub usuwa

ć

. Prawa przypisane na stałe,

niedost

ę

pne i opcjonalne dla Czytelnika przedstawia rysunek nr 1, za

ś

dla Edytora na

rysunku nr 2. Oczywi

ś

cie to czy mo

ż

emy komu

ś

nada

ć

pewne uprawnienia

opcjonalne zale

ż

y od tego czy posiadamy uprawnienia do modyfikacji listy praw

dost

ę

pu. Osoba tworz

ą

ca widoki ekranowe umieszczone na rysunkach posiadała

uprawnienia Managera do bazy danych, której był przegl

ą

dany ACL.

4

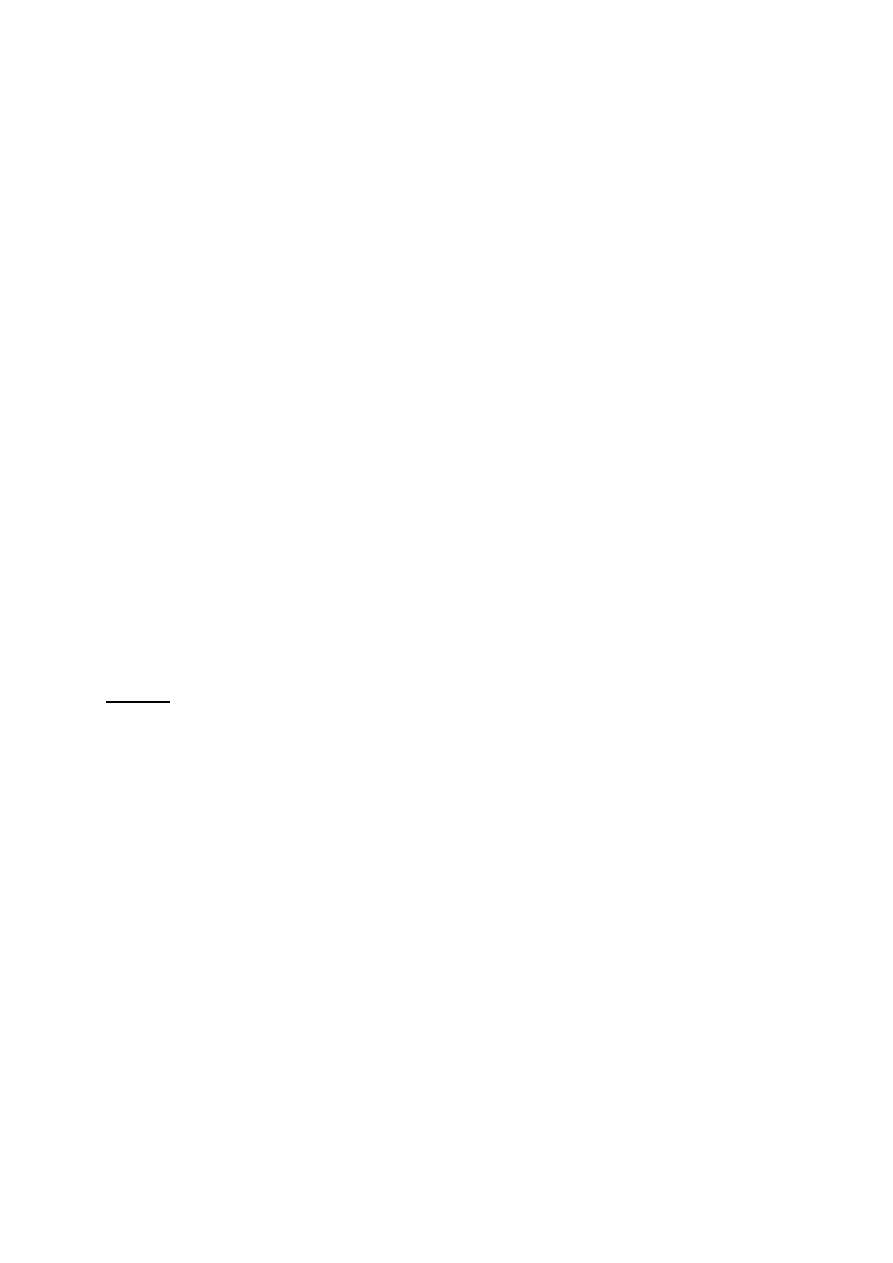

Rysunek nr 1.

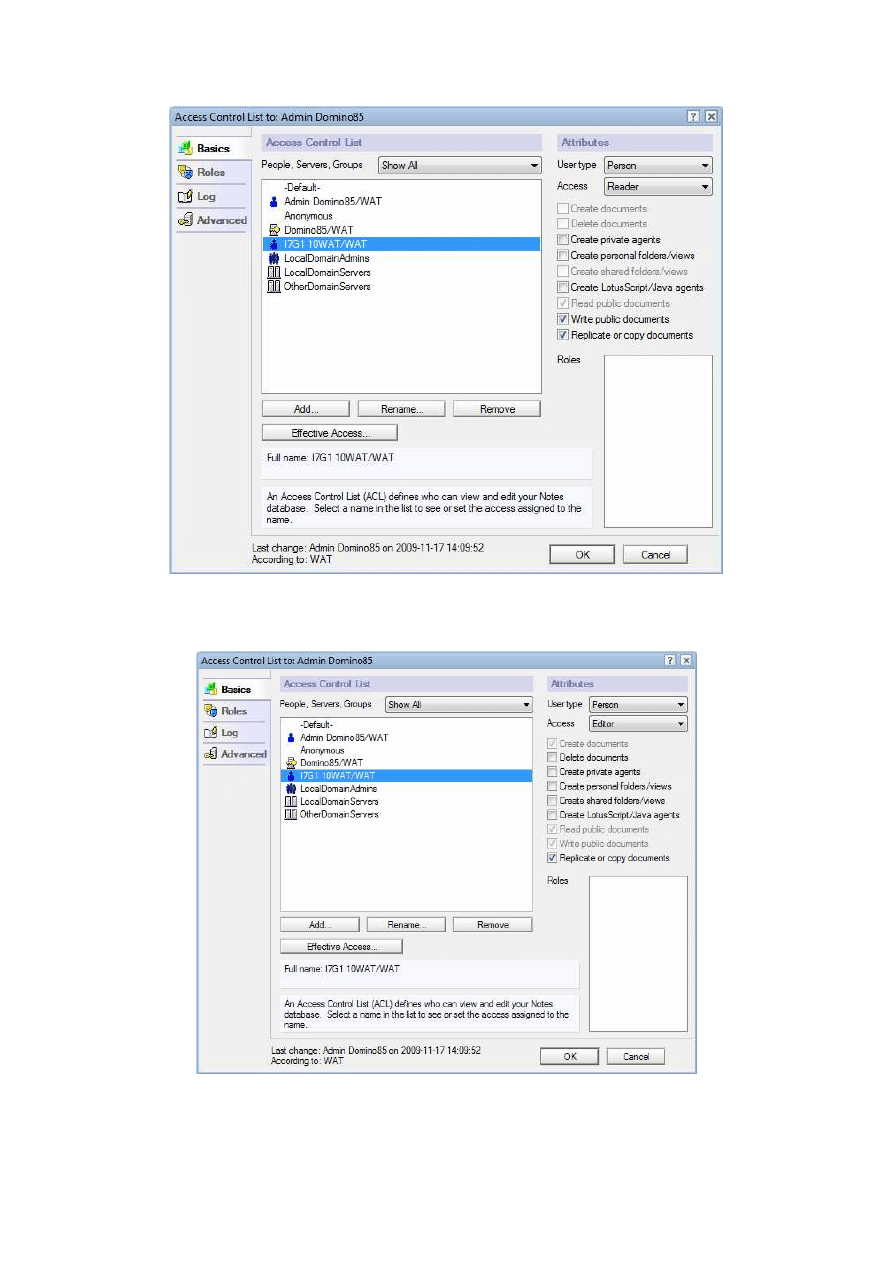

Rysunek nr 2.

5

Poni

ż

ej informacje nie zweryfikowane dla wersji 8.5.

Listy praw wykonywania (ECL).

Niezale

ż

nym sposobem kontrolowania dost

ę

pu do zasobów jest okre

ś

lenie

praw ECL, czyli praw dotycz

ą

cych lokalnej stacji roboczej.

Stacj

ę

robocz

ą

mo

ż

na dodatkowo zabezpiecza

ć

przyznaj

ą

c ró

ż

ne prawa

wykonywania poszczególnym u

ż

ytkownikom lub certyfikatorom organizacji, którzy

uruchamiaj

ą

formuły i skrypty Notes. Na przykład mo

ż

na nada

ć

wszystkie prawa

wykonywania

administratorowi

Domino,

ale

uniemo

ż

liwi

ć

wykonywanie

niepodpisanych skryptów i formuł.

Domy

ś

lnie, operacje chronione wykonywane w skryptach, kodzie i formułach,

których nie ma na li

ś

cie praw wykonywania (ECL), niezale

ż

nie od tego, czy s

ą

podpisane, czy nie, nie mog

ą

by

ć

uruchamiane na stacji roboczej bez wy

ś

wietlenia

okna dialogowego Alarm zabezpiecze

ń

wykonania. Jednak skrypty i formuły

pochodz

ą

ce z bazy danych utworzonej przy u

ż

yciu szablonu dostarczonego z

programem Notes i maj

ą

ce podpis "Lotus Notes Template Development/Lotus Notes"

s

ą

zawsze wykonywane. Ten podpis zapewnia pełne prawa wykonywania. Aby

zmieni

ć

domy

ś

lne ustawienia na li

ś

cie praw wykonywania, nale

ż

y skontaktowa

ć

si

ę

z

administratorem.

Zabezpieczenia stacji roboczej ograniczaj

ą

dost

ę

p do:

•

systemu plików,

•

bie

żą

cej bazy danych,

•

zmiennych

ś

rodowiska,

•

baz danych innych ni

ż

Notes,

•

kodu zewn

ę

trznego,

•

programów zewn

ę

trznych i mo

ż

liwo

ś

ci tworzenia lub modyfikowania obiektów

OLE,

•

listy praw wykonywania (Execution Control List, ECL) zabezpieczaj

ą

cej stacj

ę

robocz

ą

(je

ś

li administrator Domino zezwolił na to).

Zabezpieczenia stacji roboczej ograniczaj

ą

równie

ż

mo

ż

liwo

ś

ci u

ż

ytkownika w

zakresie:

•

wysyłania poczty,

•

odczytywania baz danych innych ni

ż

bie

żą

ca,

•

modyfikowania baz danych innych ni

ż

bie

żą

ca,

•

eksportowania danych.

Uwaga: Mo

ż

na równie

ż

ograniczy

ć

dost

ę

p do podpisanych apletów j

ę

zyka Java i

aplikacji JavaScript. Aby to zrobi

ć

, nale

ż

y na li

ś

cie praw wykonywania zaznaczy

ć

pozycj

ę

Zabezpieczenia apletów j

ę

zyka Java lub Zabezpieczenia skryptów

JavaScript i dla ka

ż

dego podpisu wybiera

ć

odpowiednie opcje dost

ę

pu.

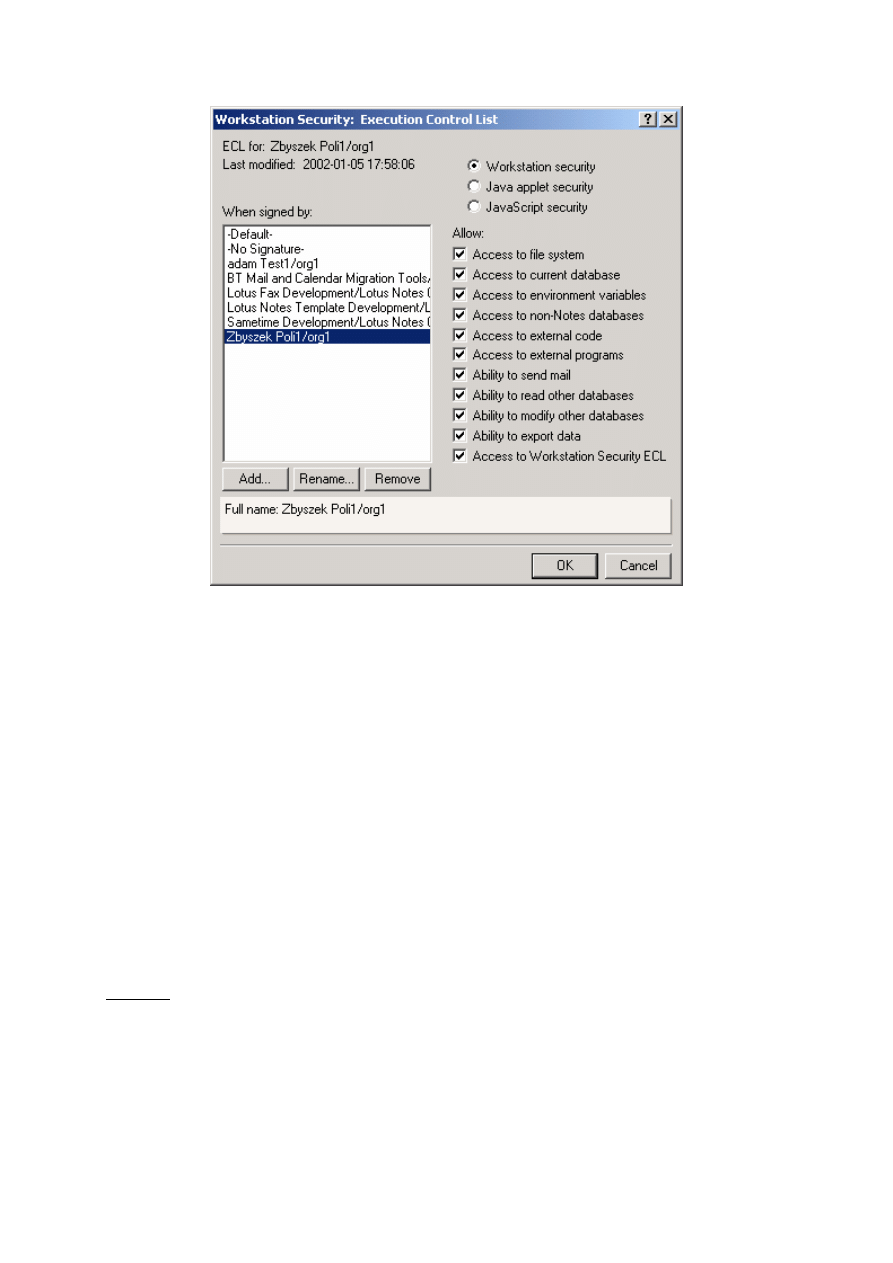

Aby sprawdzi

ć

ECL nale

ż

y z menu Plik

→

Preferencje

→

Preferencje u

ż

ytkownika

wybra

ć

przycisk „Opcje ochrony”. Pojawi si

ę

ekran zobrazowany poni

ż

ej, na którym

mo

ż

na precyzyjnie okre

ś

li

ć

dozwolone operacje wykonywane na stacji roboczej.

6

Ograniczanie praw wykonywania

1.

Z menu Plik wybierz kolejno polecenia Preferencje

→

Preferencje

u

ż

ytkownika.

2.

Kliknij przycisk Ogólne.

3.

Kliknij przycisk Opcje zabezpiecze

ń

.

4.

(Opcjonalnie) Aby do listy Gdy podpisane przez doda

ć

nowy element, kliknij

przycisk Dodaj, podaj nazw

ę

u

ż

ytkownika lub certyfikatora organizacji, na przykład

/Firmax (kliknij ikon

ę

u

ż

ytkownika, aby wybra

ć

nazw

ę

z osobistej ksi

ąż

ki adresowej,

), a nast

ę

pnie kliknij przycisk OK.

5.

(Opcjonalnie) Aby dokona

ć

edycji elementu listy Gdy podpisane przez,

zaznacz ten element, kliknij przycisk Zmie

ń

nazw

ę

, aby przeprowadzi

ć

edycj

ę

lub

wpisa

ć

now

ą

nazw

ę

albo przycisk Usu

ń

, aby usun

ąć

ten element, a nast

ę

pnie kliknij

przycisk OK.

6.

Zaznacz nazw

ę

u

ż

ytkownika lub certyfikatora organizacji, którego prawa

dost

ę

pu maj

ą

zosta

ć

okre

ś

lone.

7.

Wł

ą

cz odpowiednie typy dost

ę

pu dla tego u

ż

ytkownika lub certyfikatora

organizacji.

8.

Kliknij przycisk OK.

Uwaga: U

ż

ytkownik współu

ż

ytkuj

ą

cy dany komputer z innymi u

ż

ytkownikami mo

ż

e

ustawi

ć

swoj

ą

własn

ą

list

ę

praw wykonywania. Listy praw wykonywania s

ą

unikatowe

dla ka

ż

dego identyfikatora u

ż

ytkownika.

Wyszukiwarka

Podobne podstrony:

PRAWA DOSTEPU, █▓▓█ INFORMATYKA ▬▬▬▬▬▬▬▬▬▬▬▬▬▬▬▬▬

Prawa dostępu, Informatyka, Linux, Linux - Podręcznik

Prawa dostępu do plików i katalogów

02 Linux Prawa dostępu do plików i katalogów

Rozdział 9. Prawa dostępu do plików i katalogów, Kurs Linuxa, Linux

prawa dostępu [ PL ], Prawa dostępu, Prawa dostępu

dziedziczenie i prawa dostepu

prawa dostepu, komputery, sieci komputerowe, książka

PRAWA DOSTEPU, █▓▓█ INFORMATYKA ▬▬▬▬▬▬▬▬▬▬▬▬▬▬▬▬▬

Ocena projektu ustawy dotyczacej prawa farmaceutycznego w aspekcie jej skutkow dla dostepnosci i cen

865 Informacja publiczna prawo dostępu a prawa człowieka

Prawa reprodukcyjne a dostęp do antykoncepcji w Polsce

Odpowiedzi na testy z prawa administracyjnego autorstwa Profesora Marka Chmaja z 2006 roku Testy są

008 prawa pacjentaid 2455 ppt

Pr UE Zródła prawa (IV 2013)

Elementy prawa prawo administracyjne

prawa dziecka 2

W07 s^abe elektrolity, prawa Ostwalda

więcej podobnych podstron