Podrêcznik u¿ytkownika

programu Norton

Personal Firewall

07-30-00468-PL

Podrêcznik u¿ytkownika programu

Norton Personal Firewall

Oprogramowanie opisane w niniejszym podręczniku jest dostarczane w ramach umowy licencyjnej

i może być używane jedynie zgodnie z postanowieniami tej umowy.

Wersja dokumentacji: 4.0

PN: 07-30-00468-PL

Nota o prawach autorskich

Copyright

2001 Symantec Corporation. Wszelkie prawa zastrzeżone.

Każda udostępniona przez firmę Symantec Corporation dokumentacja techniczna jest chronionym

prawem autorskim produktem firmy Symantec Corporation i wyłączną własnością tej firmy.

BEZ GWARANCJI. Dokumentacja techniczna jest dostarczana „tak jak jest” i firma Symantec

Corporation nie gwarantuje jej dokładności lub przydatności do określonych celów. Całkowite ryzyko

związane z użytkowaniem dokumentacji technicznej lub zastosowaniem informacji w niej zawartych

ponosi użytkownik. W dokumentacji mogą wystąpić niedokładności techniczne lub błędy typograficzne.

Firma Symantec zastrzega sobie prawo dokonywania zmian bez uprzedniego powiadomienia.

Żadna część niniejszej pracy nie może być reprodukowana bez pisemnej zgody udzielonej przez firmę

Symantec Corporation, 20330 Stevens Creek Blvd., Cupertino, CA 95014.

Biblioteka Standard Template Library

Ten produkt wykorzystuje bibliotekę Standard Template Library, bibliotekę C++ klas kontenerów,

algorytmy i iteratory.

Copyright © 1996-1999. Silicon Graphics Computer Systems, Inc.

Zezwolenie na kopiowanie, modyfikacje, dystrybucje i sprzedaż tego oprogramowania i dokumentacji

w dowolnych celach zostaje udzielone bezpłatnie, pod warunkiem umieszczenia powyższej noty

o prawach autorskich na wszystkich kopiach oraz umieszczenia noty o prawach autorskich i tej noty

o zezwoleniu na dokumentacji pomocniczej. Firma Silicon Graphics nie odpowiada za przydatność tego

oprogramowania do określonych celów. To oprogramowanie jest dostarczane „tak jak jest” i nie jest

przedmiotem żadnych gwarancji, ani wyrażonych jawnie, ani domniemanych.

Copyright © 1994. Hewlett-Packard Company

Zezwolenie na kopiowanie, modyfikacje, dystrybucje i sprzedaż tego oprogramowania i dokumentacji

w dowolnych celach zostaje udzielone bezpłatnie, pod warunkiem umieszczenia powyższej noty

o prawach autorskich na wszystkich kopiach oraz umieszczenia noty o prawach autorskich i tej noty

o zezwoleniu na dokumentacji pomocniczej. Firma Hewlett-Packard nie odpowiada za przydatność tego

oprogramowania do określonych celów. To oprogramowanie jest dostarczane „tak jak jest” i nie jest

przedmiotem żadnych gwarancji, ani wyrażonych jawnie, ani domniemanych.

Znaki towarowe

Symantec, logo Symantec, Norton, Norton Internet Security, Norton Personal Firewall, Norton

SystemWorks, Emergency Disk, LiveUpdate, Norton AntiVirus, Norton Utilities oraz Rescue Disk są

znakami towarowymi firmy Symantec Corporation.

Windows jest zastrzeżonym znakiem towarowym firmy Microsoft Corporation. AOL i CompuServe są

zastrzeżonymi znakami towarowymi firmy America Online, Inc. Prodigy Internet jest znakiem

towarowym firmy Prodigy. Pentium jest zastrzeżonym znakiem towarowym firmy Intel Corporation.

Nazwy innych produktów wymienione w tym podręczniku mogą być znakami towarowymi lub

zastrzeżonymi znakami towarowymi odpowiednich firm i zostają niniejszym uznane.

Wydrukowano w Irlandii.

10 9 8 7 6 5 4 3 2 1

UWAGA: PROSIMY O UWAŻNE PRZECZYTANIE

POSTANOWIEŃ I WARUNKÓW UMOWY

LICENCYJNEJ PRZED PRZYSTĄPIENIEM DO

UŻYTKOWANIA OPROGRAMOWANIA, PONIEWAŻ

DOKONANIE TEGO BĘDZIE UWAŻANE ZA ZGODĘ

NA ICH PRZYJĘCIE. FIRMA SYMANTEC

CORPORATION ORAZ/LUB JEJ FILIE („SYMANTEC”)

UDZIELAJĄ LICENCJI NA ZAŁĄCZONE

OPROGRAMOWANIE UŻYTKOWNIKOM

INDYWIDUALNYM, FIRMOM LUB JEDNOSTKOM

PRAWNYM (ZWANYM DALEJ „UŻYTKOWNIKIEM”),

KTÓRE BĘDĄ WYKORZYSTYWAĆ

OPROGRAMOWANIE, TYLKO POD WARUNKIEM,

ŻE WSZYSTKIE WARUNKI UMOWY LICENCYJNEJ

ZOSTANĄ PRZYJĘTE. JEST TO PRAWNA

I WYKONALNA UMOWA MIĘDZY

UŻYTKOWNIKIEM A FIRMĄ SYMANTEC. OTWARCIE

OPAKOWANIA, ZERWANIE PLOMBY, KLIKNIĘCIE

PRZYCISKU „ZGADZAM SIĘ” LUB „TAK” (LUB

WYRAŻENIE ZGODY ELEKTRONICZNIE

W JAKIKOLWIEK INNY SPOSÓB) LUB POBRANIE

OPROGRAMOWANIA OZNACZA ZGODĘ NA

PRZYJĘCIE POSTANOWIEŃ I WARUNKÓW

NINIEJSZEJ UMOWY. W PRZYPADKU BRAKU

ZGODY NA TE POSTANOWIENIA I WARUNKI

NALEŻY KLIKNĄĆ PRZYCISK „NIE ZGADZAM SIĘ”

LUB „NIE” LUB W JAKIKOLWIEK INNY SPOSÓB

WYRAZIĆ ODMOWĘ ICH PRZYJĘCIA, ZANIECHAĆ

UŻYTKOWANIA OPROGRAMOWANIA I ZWRÓCIĆ

CAŁY PRODUKT, WRAZ Z DOWODEM ZAKUPU, DO

SPRZEDAWCY W CIĄGU SZEŚĆDZIESIĘCIU (60) DNI

OD DATY NABYCIA. KWOTA WYDATKOWANA NA

ZAKUP ZOSTANIE ZWRÓCONA.

1. Licencja.

Oprogramowanie towarzyszące tej licencji (zwane dalej

„Oprogramowaniem”) jest własnością firmy Symantec lub

osoby, której udzielono licencji, i jest chronione prawami

autorskimi. Chociaż firma Symantec zachowuje prawa

własności do Oprogramowania, to nabywca

po zaakceptowaniu niniejszej licencji uzyskuje określone prawa

do użytkowania Oprogramowania. Niniejsza licencja obejmuje

każdą wersję, wydanie lub ulepszenie Oprogramowania

dostarczone użytkownikowi przez firmę Symantec. O ile nie

zostało to zmienione w certyfikacie, talonie lub kluczu

licencyjnym firmy Symantec (każdy z nich jest zwany

„Modułem licencyjnym”), towarzyszącym, poprzedzającym

lub następującym po niniejszej umowie licencyjnej, prawa

i obowiązki nabywcy tego Oprogramowania są następujące:

Użytkownikowi wolno:

A. Używać pojedynczej kopii Oprogramowania na jednym

komputerze. Jeżeli niniejszej licencji towarzyszy, poprzedza

ją lub następuje po niej Moduł licencyjny, można wykonać taką

liczbę kopii Oprogramowania, na które firma Symantec udziela

licencji, jaka została dostarczona w Module licencyjnym.

Moduł licencyjny musi zawierać dowód, że użytkownik jest

uprawniony do wykonywania takich kopii.

B. Utworzyć jedną kopię Oprogramowania do celów

archiwalnych lub skopiować Oprogramowanie na dysk twardy

komputera i zachować oryginał do celów archiwalnych.

C. Używać Oprogramowania w sieci pod warunkiem

posiadania licencjonowanej kopii Oprogramowania dla

każdego komputera mającego dostęp do Oprogramowania

przez sieć.

D. Po wysłaniu pisemnego zawiadomienia do firmy Symantec,

przekazać Oprogramowanie na stałe innej osobie lub

jednostce pod warunkiem, że żadna kopia Oprogramowania

nie pozostanie u dotychczasowego użytkownika, a osoba

przejmująca wyrazi zgodę na warunki niniejszej umowy.

Użytkownikowi nie wolno:

A. Kopiować dokumentacji dołączonej do Oprogramowania.

B. Udzielać licencji, pożyczać lub wydzierżawiać żadnej części

Oprogramowania, tłumaczyć, dokonywać prób odtworzenia

kodu źródłowego Oprogramowania ani tworzyć produktów

pochodnych na podstawie Oprogramowania.

C. Używać poprzedniej wersji lub kopii Oprogramowania

po otrzymaniu zamiennego zestawu dysków lub wersji

uaktualnionej. W razie uaktualnienia Oprogramowania

wszystkie kopie wersji poprzedniej muszą zostać zniszczone.

D. Używać nowszej wersji oprogramowania, niż dostarczona

w załączeniu, chyba że zostało nabyte zabezpieczenie

aktualizacji lub użytkownik w inny sposób uzyskał osobne

prawo do używania takiej nowszej wersji.

E. Używać, jeżeli Oprogramowanie zostało dostarczone

na nośniku zawierającym kilka produktów firmy Symantec,

jakiegokolwiek oprogramowania firmy Symantec zawartego

na nośniku, w stosunku do którego nie uzyskano uprawnień

w ramach Modułu licencyjnego.

F. Używać oprogramowania w sposób inny niż przewiduje

licencja.

2. Aktualizacje zawartości:

Pewne produkty programowe firmy Symantec wykorzystują

zawartości aktualizowane od czasu do czasu (produkty

antywirusowe wykorzystują zaktualizowane definicje wirusów;

produkty do filtrowania zawartości wykorzystują listy

zaktualizowanych adresów URL; produkty typu zapory

ogniowe wykorzystują zaktualizowane reguły zapór

ogniowych; produkty do analizy bezpieczeństwa sieci

wykorzystują zaktualizowane dane o lukach

w zabezpieczeniach itd.; zbiorczo są one zwane

„Aktualizacjami zawartości”). Aktualizacje zawartości można

otrzymywać przez cały okres, na jaki została wykupiona

subskrypcja Aktualizacji zawartości dla Oprogramowania

(włączając w to każdą subskrypcję dołączoną do oryginalnego

zakupu Oprogramowania) lub na jaki zostało wykupione

zabezpieczenie aktualizacji dla Oprogramowania,

wprowadzone do umowy typu Maintenance zawierającej

Aktualizacje zawartości, lub na podstawie jakiegokolwiek

uzyskanego osobno prawa do otrzymywania Aktualizacji

zawartości. Niniejsza licencja nie zezwala w żaden inny sposób

na uzyskiwanie i używanie Aktualizacji oprogramowania.

UMOWA LICENCYJNA NA OPROGRAMOWANIE FIRMY SYMANTEC

3. Sześćdziesięciodniowa gwarancja zwrotu pieniędzy:

Użytkownik będący oryginalnym licencjobiorcą tej kopii

Oprogramowania, który z jakiegokolwiek powodu nie jest

w pełni zadowolony z Oprogramowania, może w ciągu

sześćdziesięciu dni od daty otrzymania Oprogramowania

skontaktować się z Centrum obsługi klienta firmy Symantec

lub autoryzowanym dealerem produktów firmy celem zwrotu

pieniędzy. Otrzyma on pełną kwotę w wysokości ceny zakupu,

pomniejszoną o koszty przesyłki zwróconego towaru i koszty

manipulacyjne.

4. Gwarancja ograniczona:

Firma Symantec gwarantuje, że nośniki, na których

rozpowszechniane jest Oprogramowanie, będą wolne od

uszkodzeń w okresie sześćdziesięciu (60) dni od daty dostawy

Oprogramowania. W przypadku naruszenia warunków tej

gwarancji jedyną rekompensatą będzie, zgodnie z wyborem

firmy Symantec, wymiana każdego z uszkodzonych nośników

zwróconych firmie w okresie gwarancji lub zwrot pieniędzy

zapłaconych za Oprogramowanie. Firma Symantec nie udziela

gwarancji, że Oprogramowanie spełni wymagania nabywcy

albo że działanie Oprogramowania będzie przebiegać bez

zakłóceń lub że Oprogramowanie będzie wolne od błędów.

POWYŻSZA GWARANCJA JEST JEDYNA I ZASTĘPUJE

WSZYSTKIE INNE GWARANCJE, NIEZALEŻNIE

OD TEGO CZY BYŁY JAWNE CZY DOMNIEMANE,

RÓWNIEŻ DOMNIEMANE GWARANCJE

CO DO WARTOŚCI RYNKOWEJ PRODUKTU, JEGO

PRZYDATNOŚCI DO OKREŚLONYCH CELÓW LUB

NIEPOZOSTAWANIA W SPRZECZNOŚCI Z INNYMI

UMOWAMI LUB PRZEPISAMI. TA GWARANCJA DAJE

KONKRETNE LEGALNE UPRAWNIENIA.

UŻYTKOWNIK MOŻE MIEĆ INNE UPRAWNIENIA,

KTÓRE RÓŻNIĄ SIĘ W ZALEŻNOŚCI OD KRAJU.

5. Zrzeczenie się odpowiedzialności za uszkodzenia:

W NIEKTÓRYCH STANACH ORAZ KRAJACH,

RÓWNIEŻ NALEŻĄCYCH DO OBSZARU

EKONOMICZNEGO EUROPY, MOŻE NIE BYĆ

DOZWOLONA MOŻLIWOŚĆ ZRZECZENIA SIĘ LUB

OGRANICZENIA ODPOWIEDZIALNOŚCI

ZA SZKODY CELOWE LUB PRZYPADKOWE, TAK

ŻE PONIŻSZE ZASTRZEŻENIE MOŻE NIE MIEĆ

ZASTOSOWANIA WE WSZYSTKICH KRAJACH.

W STOPNIU DOPUSZCZALNYM PRZEZ

OBOWIĄZUJĄCE PRAWO I NIEZALEŻNIE OD TEGO,

CZY JAKIKOLWIEK PRZYTOCZONY DALEJ ŚRODEK

POWODUJE SKUTKI INNE OD ZAMIERZONYCH,

FIRMA SYMANTEC NIE PONOSI

ODPOWIEDZIALNOŚCI ZA JAKIEKOLWIEK

SZKODY BEZPOŚREDNIE, POŚREDNIE LUB INNE,

W TYM RÓWNIEŻ ZA UTRATĘ ZYSKÓW LUB

UTRATĘ DANYCH WYNIKAJĄCE Z NIEMOŻNOŚCI

UŻYWANIA TEGO OPROGRAMOWANIA, NAWET

JEŻELI FIRMA SYMANTEC ZOSTAŁA UPRZEDZONA

O MOŻLIWOŚCI POWSTANIA TAKICH SZKÓD.

W ŻADNYM PRZYPADKU ODSZKODOWANIE

OD FIRMY SYMANTEC LUB JEJ FILII NIE

PRZEKROCZY CENY ZAKUPU OPROGRAMOWANIA.

Powyższe zrzeczenia się i ograniczenia odpowiedzialności mają

zastosowanie niezależnie od tego, czy użytkownik

zaakceptował warunki umowy.

6. Prawa administracji państwowej USA:

OPIS OGRANICZEŃ PRAW. Wszystkie produkty i każda

dokumentacja firmy Symantec ma charakter komercyjny.

Oprogramowanie oraz dokumentacja oprogramowania

są „Pozycjami komercyjnymi”, w znaczeniu zdefiniowanym

w sekcji 2.101 klauzuli 48 C.F.R. składającymi się

z „Komercyjnego oprogramowania komputerowego” oraz

„Dokumentacji komercyjnego oprogramowania

komputerowego”, w znaczeniu zdefiniowanym w sekcji

252.227-7014(a)(5) oraz 252.227-7014(a)(1) klauzuli 48 C.F.R.,

oraz używanych w sekcji 12.212 oraz 227.7202 klauzuli

48 C.F.R. (odpowiednio). Zgodnie z sekcjami 12.212,

252.227-7015, od 227.7202 do 227.7202-4 oraz 52.227-14

klauzuli 48 C.F.R, a także innymi mającymi związek sekcjami

Code of Federal Regulations (odpowiednio), administracji

państwowej USA udzielona jest licencja na oprogramowanie

komputerowe oraz dokumentację oprogramowania

komputerowego firmy Symantec o zakresie praw identycznym,

jaki udzielany jest każdemu innemu użytkownikowi

końcowemu, według warunków i postanowień wymienionych

w umowie licencyjnej. Producentem jest firma

Symantec Corporation, 20330 Stevens Creek Blvd., Cupertino,

CA 95014.

7. Zasady ogólne:

Jeżeli Użytkownik znajduje w Ameryce Północnej lub

Ameryce Łacińskiej, niniejsza Umowa jest objęta prawem

Stanu Kalifornia, USA. W przeciwnym wypadku Umowa

podlega przepisom prawa Anglii. Niniejsza Umowa i wszelkie

powiązane z nią Moduły licencyjne stanowią pełną umowę

między Użytkownikiem oraz firmą Symantec odnośnie

Oprogramowania, która: (i) zastępuje wszystkie poprzednie lub

istniejące jednocześnie ustne lub pisemne komunikaty, oferty

oraz oświadczenia, dotyczące treści umowy; oraz (ii) jest

nadrzędna w stosunku do wszelkich pozostających

w sprzeczności lub dodatkowych warunków jakiejkolwiek

oferty, zamówienia, zaświadczenia lub podobnego środka

komunikacji między stronami. Niniejsza umowa może być

modyfikowana jedynie przez Moduł licencyjny lub przez

dokument na piśmie, sygnowany zarówno przez Użytkownika,

jak i przez firmę Symantec. W razie naruszenia przez

Użytkownika jakiegokolwiek warunku Umowy zostaje ona

rozwiązana. Użytkownik powinien wówczas zaprzestać

używania Oprogramowania i zniszczyć wszystkie posiadane

kopie. Zastrzeżenia gwarancyjne i dotyczące uszkodzeń oraz

ograniczenia odpowiedzialności nie wygasają. W przypadku

zapytań dotyczących tej umowy lub w razie potrzeby kontaktu

z firmą Symantec z jakiegokolwiek powodu, proszę pisać pod

adres: (i) Symantec Customer Service, 175 W. Broadway,

Eugene, OR 97401, USA lub (ii) Symantec Customer Service

Center, PO BOX 5689, Dublin 15, Ireland.

7

S

P

I

S

T

R

E

C

I

Jak zminimalizowaæ zagro¿enia zwi¹zane z korzystaniem z Internetu

Zapobieganie nieautoryzowanym dostępom do komputera ...........................13

Ochrona poufnych informacji ..............................................................................15

Asysta online ...........................................................................................................15

Bezpieczne używanie komputera .........................................................................16

Instalowanie programu Norton Personal Firewall

System Windows 98/Me ...............................................................................17

System Windows NT 4.0 Workstation .......................................................18

System Windows 2000 Professional Workstation ....................................18

System Windows XP Home Edition/Professional ..................................18

Przed instalacją .......................................................................................................18

Instalacja ..................................................................................................................19

Jeśli ekran początkowy nie został wyświetlony .........................................22

Rejestrowanie oprogramowania ...........................................................................23

Po zakończeniu instalacji ......................................................................................24

Ponowne uruchamianie komputera ............................................................24

Korzystanie z kreatora Information Wizard ..............................................24

Korzystanie z asystenta Security Assistant .................................................25

Uruchamianie programu Norton Personal Firewall .........................................29

Tymczasowe wyłączanie programu Norton Personal Firewall .......................30

Wyłączanie funkcji zabezpieczeń ................................................................31

Aktualizacja za pomocą programu LiveUpdate .................................................31

Informacje o aktualizacjach programów ....................................................31

Informacje o aktualizacji systemu ochrony antywirusowej .....................32

Informacje o subskrypcji ..............................................................................32

Aktualizowanie produktów i systemu ochrony .........................................32

Spis treci

8

Uzyskiwanie pomocy w programie

Kompleksowa pomoc online .......................................................................33

Pomoc dla okien dialogowych .....................................................................33

Pomoc What’s This? dla przycisków i innych

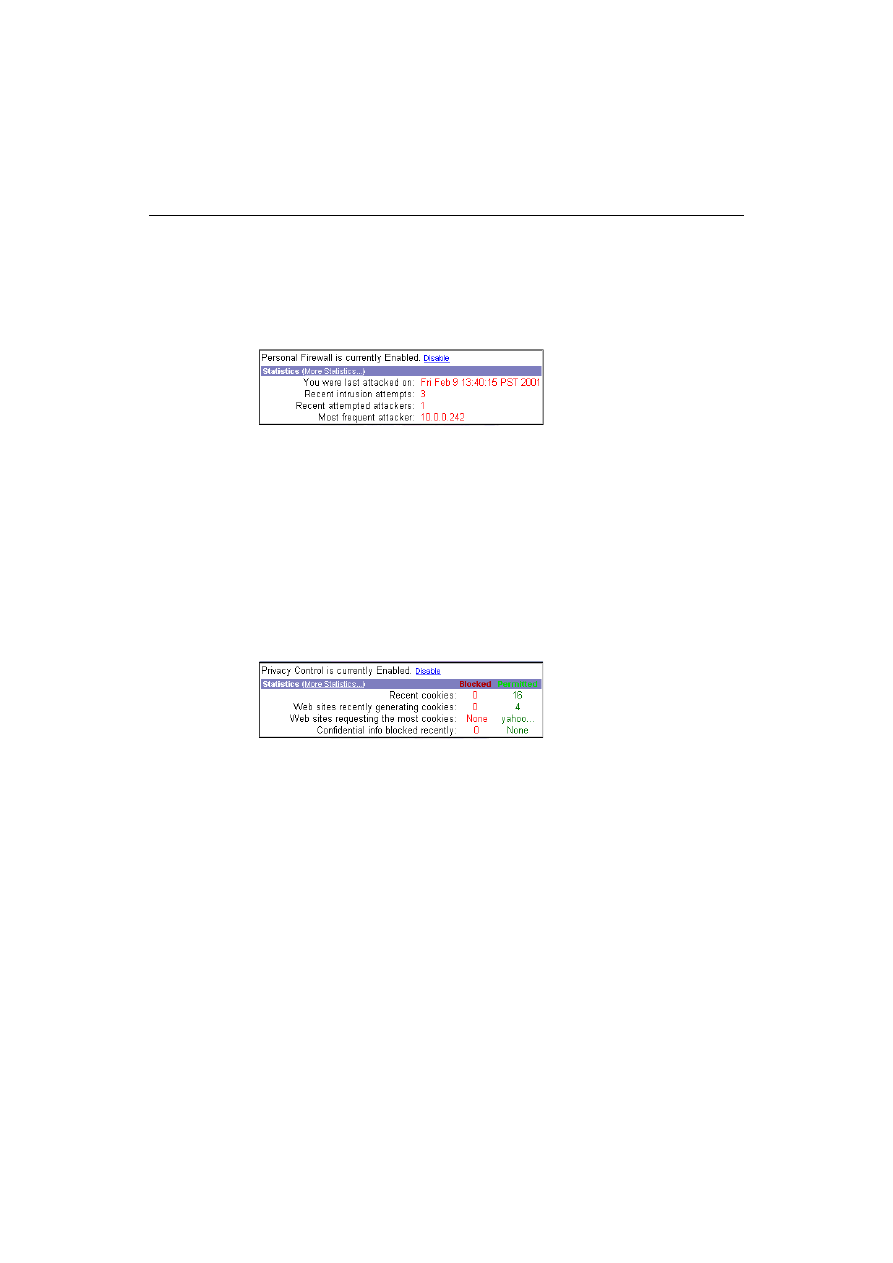

Personal Firewall ............................................................................................35

Privacy Control ..............................................................................................36

Application Control .......................................................................................38

Internet Zone Control ..................................................................................39

Internet Status ................................................................................................40

Alert Tracker ...................................................................................................40

LiveUpdate ......................................................................................................40

Rozdzia³ 4

Ustawianie poziomu prywatności ........................................................................44

Dodawanie poufnych informacji do listy blokowania ......................................44

Dopasowywanie ustawień prywatności ..............................................................45

Modyfikowanie ustawień dotyczących poufnych informacji ..................46

Modyfikowanie ustawień dotyczących blokowania plików cookie ........46

Włączanie funkcji ochrony prywatności w przeglądarkach .....................47

Włączanie bezpiecznych połączeń internetowych ....................................47

Blokowanie bezpiecznych połączeń internetowych .................................47

Reagowanie na alarmy dotyczące bezpieczeństwa (Security Alerts) ...............50

Odpowiadanie na alarmy funkcji Internet Access Control ..............................52

Reagowanie na alarmy typu Java i ActiveX Alerts ............................................54

Reagowanie na alarmy typu Cookie Alerts .........................................................55

Reagowanie na alarmy typu

Confidential Information Alerts ......................................................................56

Korzystanie z programu Alert Tracker ...............................................................57

Otwieranie programu Alert Tracker ...........................................................57

Przeglądanie ostatnich komunikatów programu Alert Tracker ..............58

Przemieszczanie ikony programu Alert Tracker .......................................58

Ukrywanie ikony programu Alert Tracker .................................................58

Dostosowywanie szczegółowości raportów ......................................................58

Ustawianie poziomu raportowania ..............................................................59

Korzystanie z asystenta Security Assistant

39

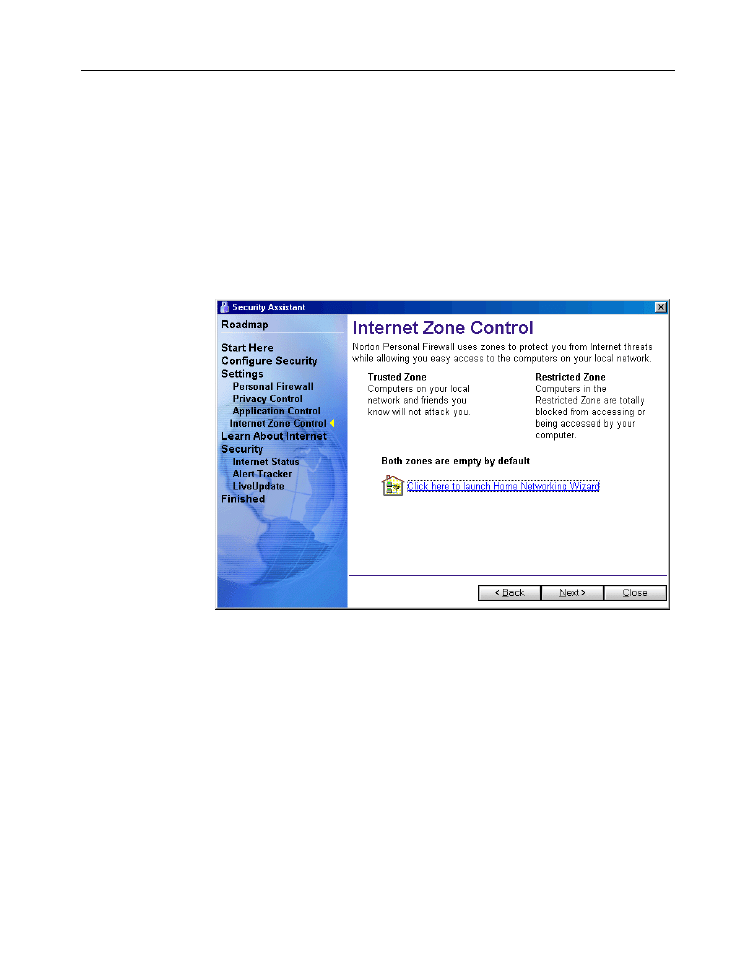

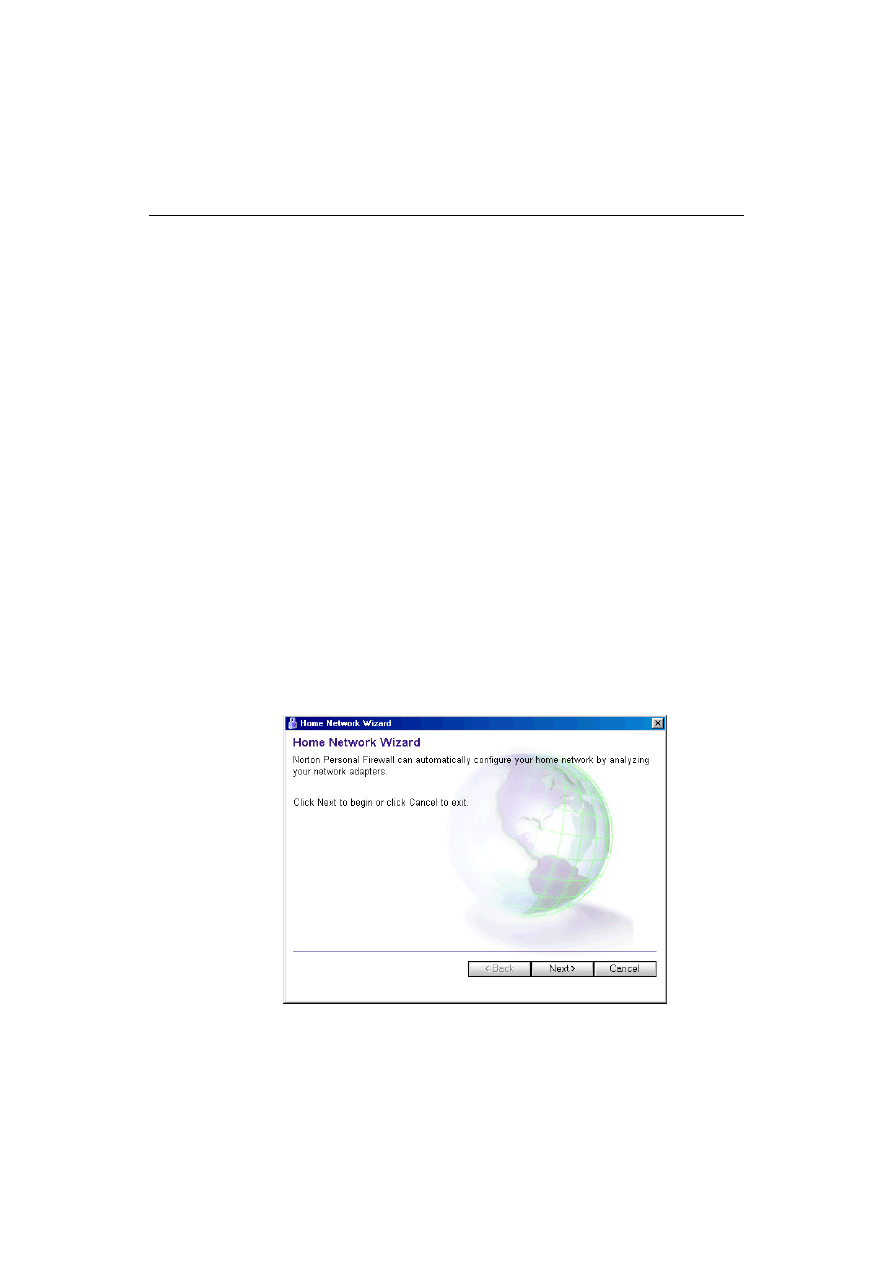

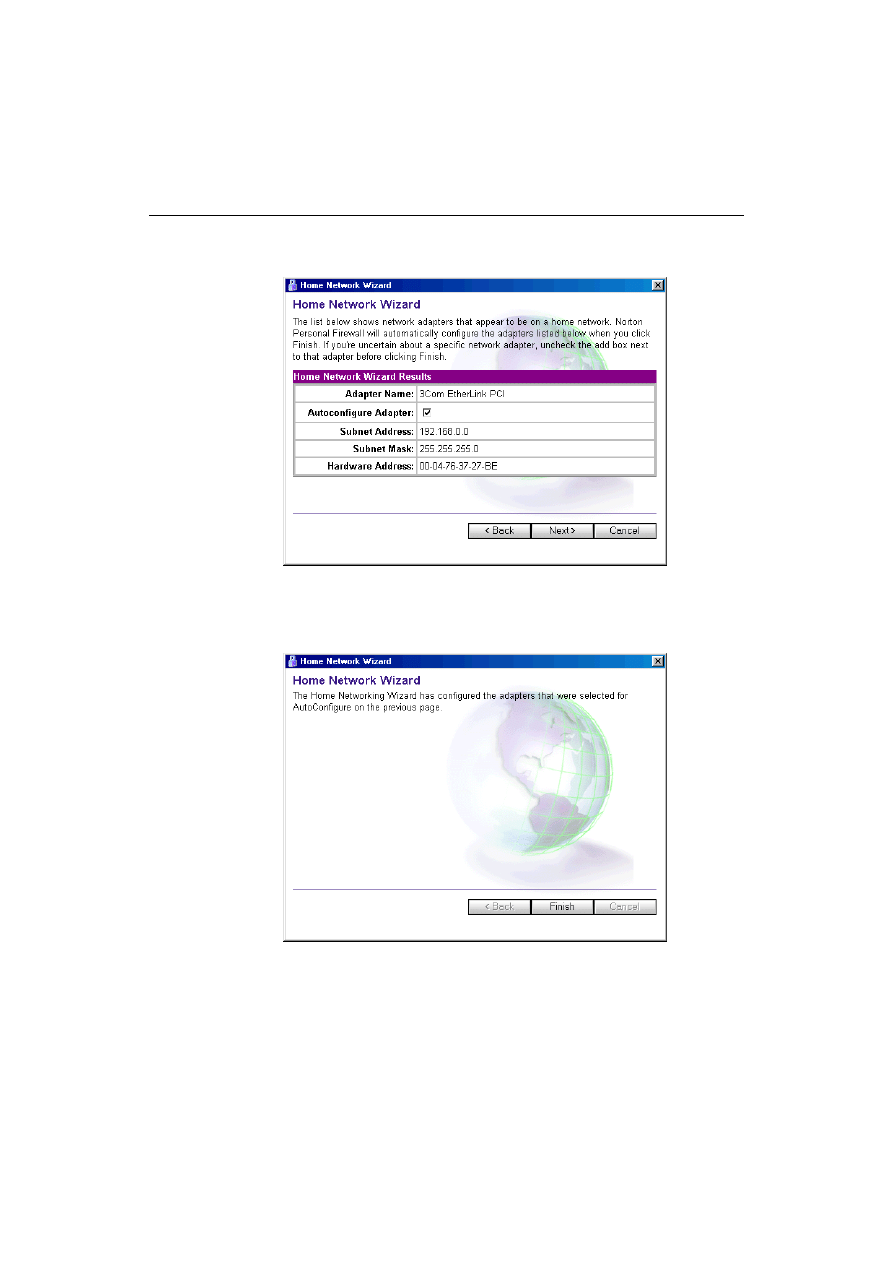

Internet Zone Control

Za pomocą funkcji Internet Zone Control można określić komputery, z których

możliwy będzie dostęp do komputera użytkownika oraz komputery, z których taki

dostęp będzie niemożliwy. Kreator Home Network Wizard może automatycznie

skonfigurować sieć lokalną i dodać komputery w sieci do strefy zaufanej.

Aby uruchomiæ kreatora Home Network Wizard z poziomu asystenta

Security Assistant

1

Na liście Security Assistant Roadmap kliknij pozycję Internet Zone.

2

W panelu Internet Zone Control kliknij pozycję Click here to launch Home

Networking Wizard.

3

Postępuj zgodnie z poleceniami wyświetlanymi na ekranie.

Więcej informacji na ten temat znajduje się w części

„Kontrolowanie sieci lokalnej

za pomocą funkcji Internet Zone Control”

na stronie 69.

Spis treci

9

Dostosowywanie zapory ogniowej

Konfigurowanie niestandardowych ustawień bezpieczeństwa ...............63

Kontrolowanie dostępu aplikacji do Internetu ..................................................66

Wyszukiwanie aplikacji z dostępem do Internetu .....................................67

Włączanie funkcji Automatic Internet Access Control ...........................67

Odpowiadanie na alarmy funkcji Internet Access Control .....................67

Dodawanie aplikacji do funkcji Internet Access Control ........................68

Modyfikowanie ustawień funkcji Internet Access Control .....................68

Modyfikowanie ustawień dotyczących całego systemu ............................69

Kontrolowanie sieci lokalnej za pomocą funkcji Internet Zone Control ......69

Blokowanie ataków za pomocą funkcji

Wykrywanie prób skanowania portów .......................................................72

Włączanie automatycznej blokady AutoBlock ..........................................72

Odblokowywanie komputera .......................................................................73

Wykluczanie określonych działań z funkcji AutoBlock ...........................73

Ograniczanie dostępu zablokowanego komputera ...................................74

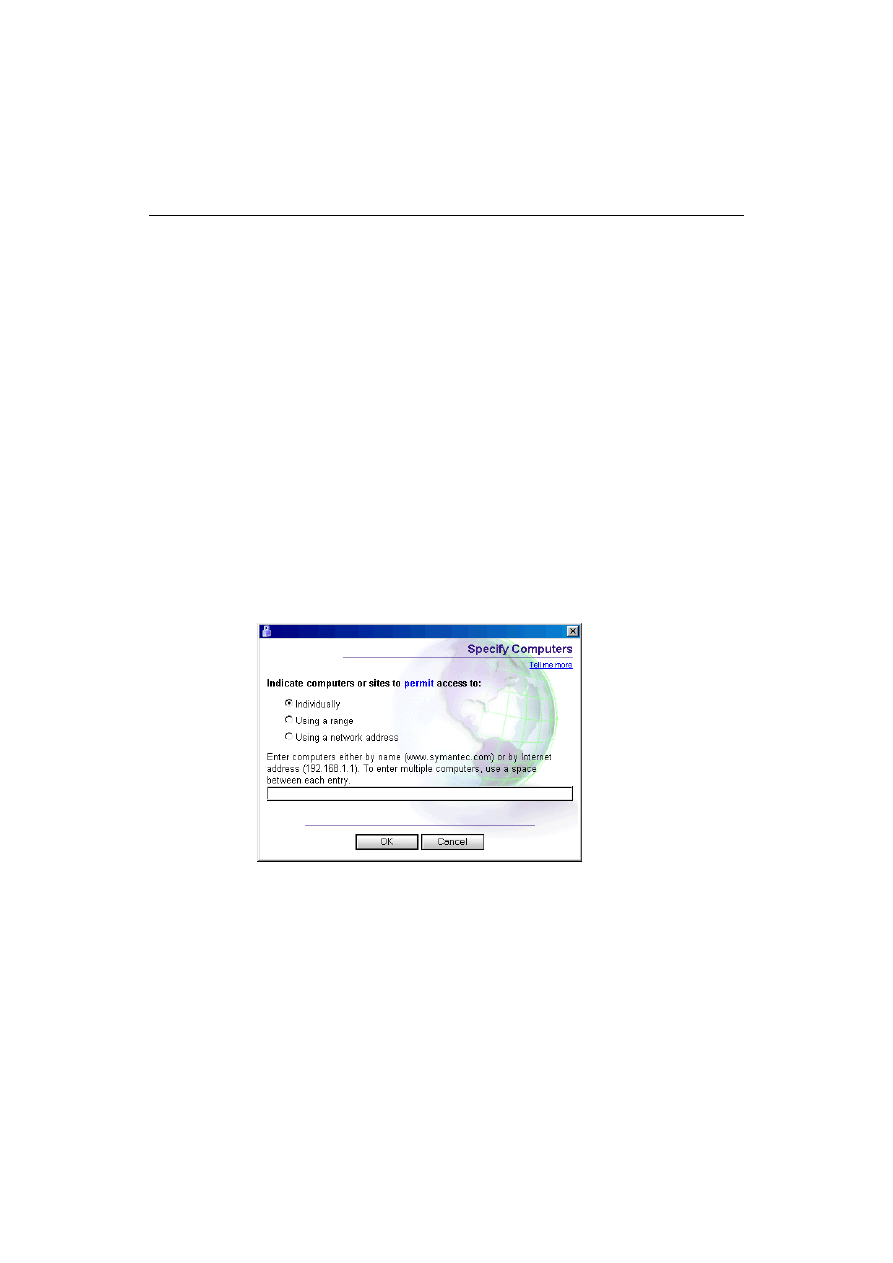

Identyfikacja komputerów w programie

Identyfikacja jednego komputera ................................................................75

Określanie zakresu komputerów .................................................................75

Określanie komputerów przy użyciu adresu sieciowego .........................76

Monitorowanie zdarzeñ w programie

Konfigurowanie programu Norton Personal Firewall

do wykonywania typowych czynnoci

Korzystanie z programu Norton Personal Firewall przy połączeniu

Korzystanie z programu Norton Personal Firewall przy połączeniu

Spis treci

10

Korzystanie z programu Norton Personal Firewall i gier sieciowych ............81

Udzielanie grom sieciowym dostępu do sieci Internet .............................81

Umieszczanie innych graczy w strefie zaufanej .........................................82

Korzystanie z programu Norton Personal Firewall w sieci lokalnej ..............82

Włączanie funkcji udostępniania plików i drukarek .................................82

Współdzielenie połączenia z Internetem ...................................................83

Korzystanie z programu Norton Personal Firewall i routera

Korzystanie z programu Norton Personal Firewall w sieciach

Korzystanie z programu Norton Personal Firewall i serwera proxy ..............84

Ustalanie, czy program Norton Personal Firewall współpracuje

z danym serwerem proxy ..........................................................................84

Ustalanie, który port należy monitorować przy

Określanie portów, które należy monitorować przy

Korzystanie z serwera sieci Web i programu

Korzystanie z serwera FTP i programu

Korzystanie z programu Norton Personal Firewall i serwera DHCP ...........87

Korzystanie z programów Norton Personal Firewall

Korzystanie z programu Norton Personal Firewall w wirtualnych

Rozwiązywanie problemów związanych z programem

Co się dzieje z tą witryną internetową? .......................................................89

Dlaczego nie można wysłać informacji w trybie online? .........................91

Dlaczego program Norton Personal Firewall nie powiadamia przed

udzieleniem aplikacjom dostępu do Internetu? .....................................91

Spis treci

11

Protokół TCP/IP ..........................................................................................95

Protokół UDP ................................................................................................95

Protokół ICMP ..............................................................................................96

Protokół IGMP ..............................................................................................96

Porty identyfikują aplikacje na serwerze .............................................................98

W jaki sposób komputery są identyfikowane w Internecie .......................... 100

Przesyłanie poufnych informacji .............................................................. 106

Nieszkodliwe i szkodliwe pliki cookie ..................................................... 106

Zbieranie informacji o korzystaniu z Internetu ...................................... 107

Zagrożenia związane z programami typu koń trojański i wirusami ............ 108

Prawdopodobieństwo ataku hackerskiego ...................................................... 109

Us³ugi i pomoc techniczna firmy Symantec

Rejestracja produktu firmy Symantec .............................................................. 115

Aktualizacja definicji wirusów ........................................................................... 116

Przedłużenie subskrypcji aktualizacji definicji wirusów ........................ 117

Jeśli używane są starsze wersje produktów pakietu Norton ................. 118

i przestarzałych wersji oprogramowania ..................................................... 119

Obsługa klienta .................................................................................................... 120

Wykaz adresów i numerów kontaktowych ...................................................... 121

Witryny pomocy technicznej firmy Symantec ........................................ 121

Pomoc techniczna firmy Symatec ............................................................ 121

Desktop Support, inne kraje ..................................................................... 122

Obsługa klienta firmy Symantec ............................................................... 124

13

R

O

Z

D

Z

I

A

£

1

Wprowadzenie

do programu

Norton Personal Firewall

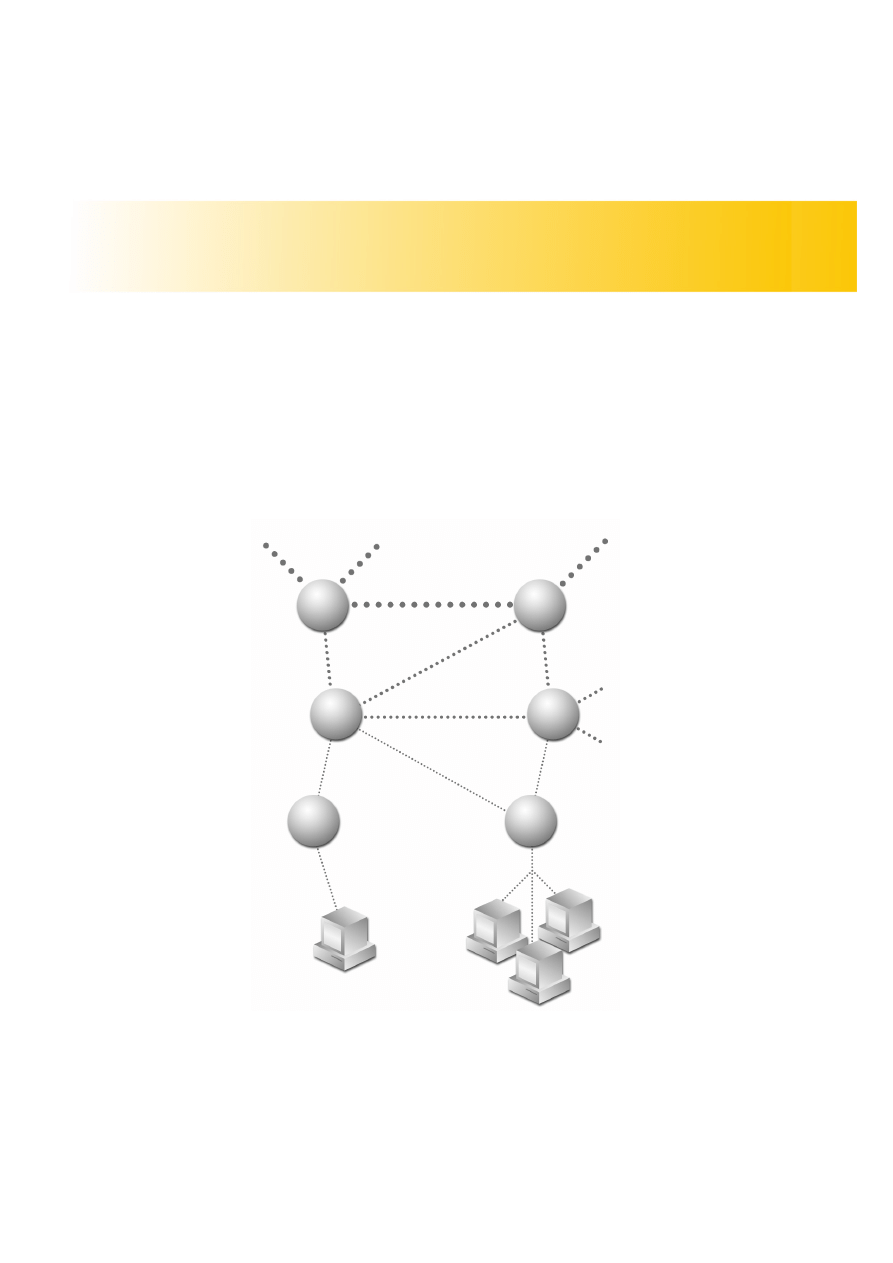

Do Internetu włączone są miliony komputerów i ich liczba rośnie każdego dnia.

Gdy jesteśmy podłączeni do Internetu, mamy możliwość połączenia z milionami

innych komputerów, ale również te komputery mogą się łączyć z naszym

komputerem. Niezabezpieczone połączenia z Internetem sprawiają, że komputer

staje celem ataków hackerów i innych zagrożeń internetowych.

Program Norton Personal Firewall zawiera szereg składników, które współdziałają

w celu zabezpieczenia przed zagrożeniami z Internetu i zwiększają komfort pracy:

■

chronią przed nieautoryzowanym dostępem do komputera podczas połączenia

z Internetem,

■

zabezpieczają poufne informacje,

Zapobieganie nieautoryzowanym dostêpom

do komputera

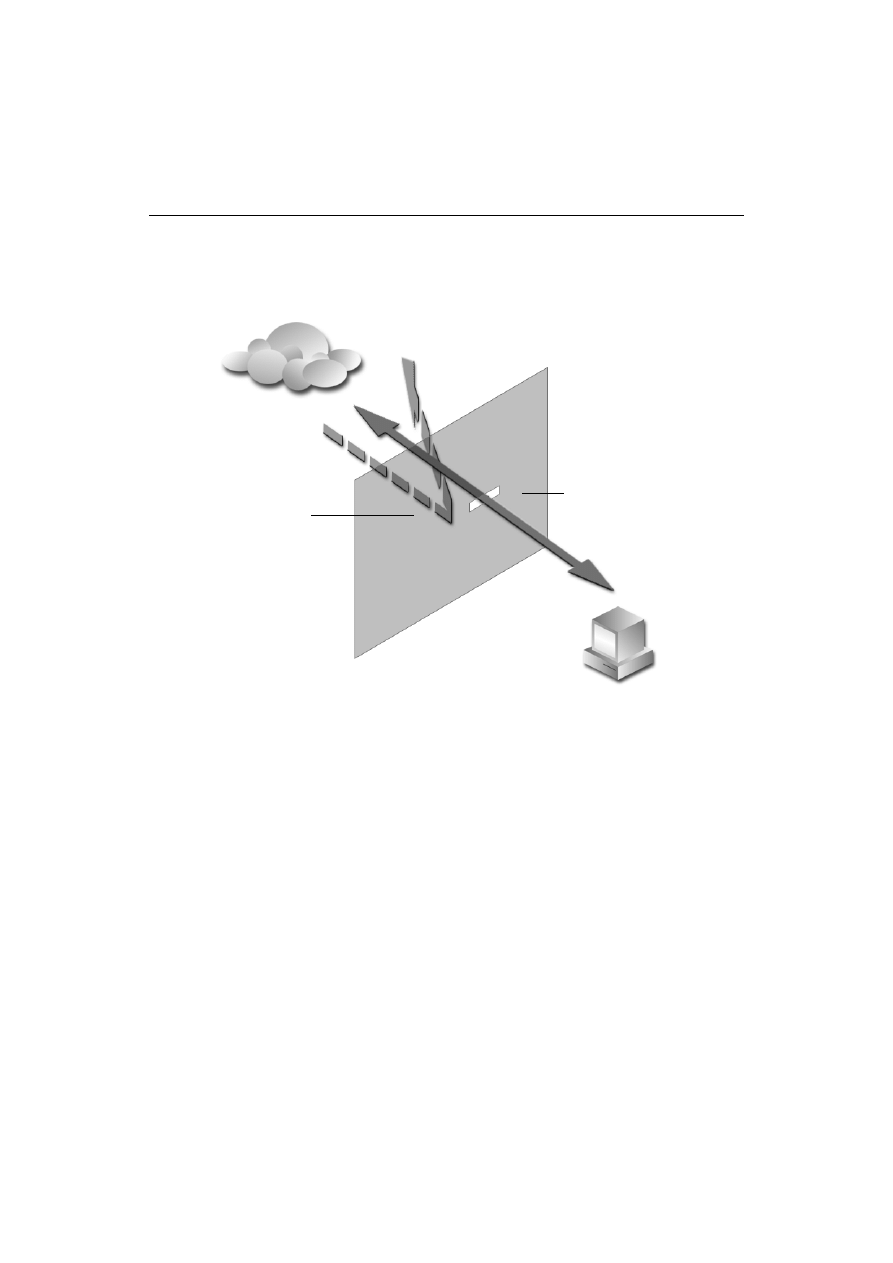

Program Norton Personal Firewall stanowi zaporę między komputerem

a Internetem. Zapora ogniowa zapobiega nieautoryzowanym dostępom do komputera

i z komputera znajdującego się w sieci. Zapory ogniowe uniemożliwiają dostęp

z Internetu nieautoryzowanym osobom do komputerów i sieci podłączonych

do Internetu.

Wprowadzenie do programu Norton Personal Firewall

14

Program Norton Personal Firewall używa reguł określających, czy dane połączenie

ma być dozwolone, czy też zablokowane. Można zmieniać te reguły, pozwalając

aplikacjom na dostęp do Internetu lub zabraniając im dostępu.

Program Norton Personal Firewall może automatycznie określić najlepszą metodę

ochrony dla wielu aplikacji. Jeśli aplikacja nierozpoznana przez program Norton

Personal Firewall próbuje połączyć się z Internetem, program Norton Personal

Firewall wyświetla alarm i ułatwia określenie, czy dana aplikacja powinna mieć

dostęp do Internetu.

Kontrolki ActiveX i aplety języka Java są aplikacjami uruchamianymi w przeglądarce.

Większość tych aplikacji jest użyteczna, ale niektóre z nich mogą być złośliwe.

Program Norton Personal Firewall może być skonfigurowany tak, aby zapobiegać

uruchamianiu kontrolek ActiveX i apletów języka Java bez wiedzy użytkownika.

Pozwala także określać witryny, z których te aplikacje mogą być uruchamiane.

Zapora

ogniowa

Internet

Komputer lokalny

Program Norton Personal

Firewall umo¿liwia

po³¹czenia inicjowane

przez u¿ytkownika

Program Norton

Personal Firewall

blokuje dostêp

komputerom

z Internetu

Hackerzy nie widz¹

komputerów

znajduj¹cych siê za

zapor¹ ogniow¹

Ochrona poufnych informacji

15

Ochrona poufnych informacji

Użytkownicy najczęściej nie życzą sobie, aby ich poufne dane osobiste, na przykład

numery kart kredytowych czy telefonów domowych, były przesyłane przez Internet

w postaci niezaszyfrowanej. Funkcja Privacy Control zapobiega wysyłaniu poufnych

informacji przez niezabezpieczone połączenia do witryn Web lub programów

komunikacyjnych.

Cookie to małe pliki przechowywane na dysku komputera, które są wykorzystywane

przez witryny Web do monitorowania używania Internetu przez użytkownika.

Program Norton Personal Firewall może blokować pliki cookie i inne informacje

przekazywane zwykle przez przeglądarkę do witryn Web, jak na przykład adres

poprzednio odwiedzanej strony lub typ używanej przeglądarki.

Asysta online

Program Norton Personal Firewall zawiera obszerny system asysty online.

■

Asystent Security Assistant to kreator, który zapoznaje użytkownika

z programem Norton Personal Firewall i ułatwia wybranie poprawnych

ustawień dla maksymalnego zabezpieczenia. Po zainstalowaniu programu

Norton Personal Firewall i ponownym uruchomieniu komputera pojawi się

asystent Security Assistant. Asystent Security Assistant jest dostępny przez cały

czas, dostarczając informacje o działaniu programu Norton Personal Firewall

i umożliwiając zmianę wybranych ustawień.

■

Pomoc online to kompleksowa baza informacji o programie Norton Personal

Firewall. Zawiera ona spis treści, indeks i pełnotekstowe wyszukiwanie,

umożliwiające łatwe wyszukiwanie potrzebnych informacji.

■

W większości okien dialogowych dostępna jest pomoc kontekstowa lub typu

Tell Me More, dostarczająca informacji specyficznych dla danych funkcji

programu Norton Personal Firewall.

■

Pomoc What’s This? zawiera krótkie definicje poszczególnych elementów okna

dialogowego.

Wprowadzenie do programu Norton Personal Firewall

16

Bezpieczne u¿ywanie komputera

Program Norton Personal Firewall dostarcza wiele narzędzi minimalizujących

zagrożenia z Internetu. Poniżej znajdują się dodatkowe zalecenia pozwalające na

bezpieczne korzystanie z Internetu.

■

Należy dbać o aktualność przeglądarki. Producenci oprogramowania wydają

nowe wersje, w których usunięto wykryte luki w zabezpieczeniach.

■

Hasła powinny być trudne do odgadnięcia. Do zabezpieczania ważnych

informacji należy używać kompleksowych haseł, zawierających wielkie i małe

litery, cyfry i symbole. Nie wolno używać tych samych haseł do różnych celów.

■

Nie wolno uruchamiać oprogramowania od niezaufanych wydawców lub

źródeł oprogramowania.

■

Nie wolno otwierać załączników pocztowych, chyba że spodziewano się

załącznika i otrzymano go od zaufanego nadawcy.

■

Informacje osobiste należy wprowadzać z rozwagą. Wiele witryn pobiera więcej

informacji niż jest to konieczne.

■

Należy przejrzeć zasady ochrony prywatności w witrynach, do których

wysyłane są informacje osobiste.

17

R

O

Z

D

Z

I

A

£

2

Instalowanie programu

Norton Personal Firewall

Przed zainstalowaniem programu Norton Personal Firewall należy zapoznać się

z jego wymaganiami systemowymi, wymienionymi w tym rozdziale.

Wymagania systemowe

Aby możliwe było używanie programu Norton Personal Firewall, w komputerze

musi być zainstalowany jeden z poniższych systemów operacyjnych Windows:

■

Windows 98, 98SE

■

Windows Me

■

Windows NT 4.0 Workstation z dodatkiem Service Pack 6a lub nowszym

■

System Windows 2000 Professional Workstation

■

Windows XP Professional lub Windows XP Home Edition

Komputer musi ponadto spełniać poniższe minimalne wymagania.

System Windows 98/Me

■

Procesor Intel Pentium taktowany zegarem 150 MHz

■

32 MB pamięci RAM

■

20 MB wolnego miejsca na dysku twardym

■

Program Internet Explorer 4.01 z dodatkiem Service Pack 1 lub nowszy

■

Napęd CD-ROM lub DVD-ROM

■

Obsługa funkcji internetowych systemu Microsoft Windows

Instalowanie programu Norton Personal Firewall

18

System Windows NT 4.0 Workstation

■

Dodatek Service Pack 6a lub nowszy

■

Procesor Intel Pentium taktowany zegarem 150 MHz

■

48 MB pamięci RAM

■

20 MB wolnego miejsca na dysku twardym

■

Program Internet Explorer 4.01 z dodatkiem Service Pack 1 lub nowszy

■

Napęd CD-ROM lub DVD-ROM

■

Obsługa funkcji internetowych systemu Microsoft Windows

System Windows 2000 Professional Workstation

■

Procesor Intel Pentium taktowany zegarem 150 MHz

■

48 MB pamięci RAM

■

20 MB wolnego miejsca na dysku twardym

■

Program Internet Explorer 4.01 z dodatkiem Service Pack 1 lub nowszy

■

Napęd CD-ROM lub DVD-ROM

■

Obsługa funkcji internetowych systemu Microsoft Windows

System Windows XP Home Edition/Professional

■

Procesor Intel Pentium taktowany zegarem 300 MHz lub szybszym

■

64 MB pamięci RAM

■

20 MB wolnego miejsca na dysku twardym

■

Program Internet Explorer 4.01 z dodatkiem Service Pack 1 lub nowszy

■

Napęd CD-ROM lub DVD-ROM

■

Obsługa funkcji internetowych systemu Microsoft Windows

Przed instalacj¹

Jeżeli w komputerze jest zainstalowana poprzednia wersja programu Norton

Personal Firewall lub dowolne inne programy zapór ogniowych, przed

rozpoczęciem instalacji tej wersji programu Norton Personal Firewall należy je

odinstalować. Więcej informacji na ten temat znajduje się w części

„Odinstalowywanie programu Norton Personal Firewall”

Informacje dotyczące odinstalowywania programów zapór ogniowych znajdują się

w dostarczanych z nimi dokumentacjach.

Instalacja

19

Przed rozpoczęciem instalacji programu Norton Personal Firewall konieczne jest

ponadto zamknięcie wszystkich programów systemu Windows.

Jeśli używany jest system Windows XP, należy zablokować funkcję zapory ogniowej

XP firewall.

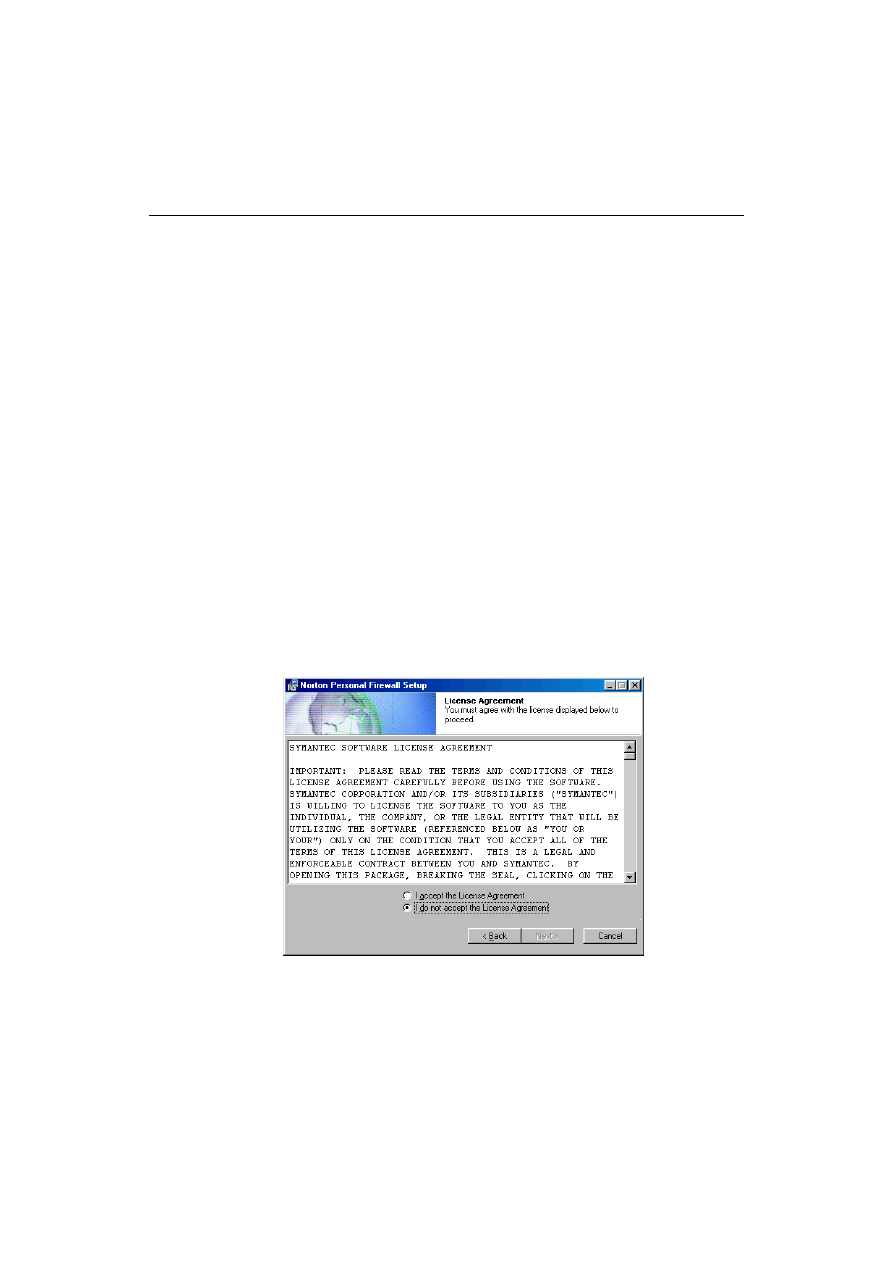

Instalacja

Instalowanie programu Norton Personal Firewall z dysku CD

Norton Personal Firewall.

Aby zainstalowaæ program Norton Personal Firewall

1

Włóż dysk CD Norton Personal Firewall do napędu CD-ROM.

2

W oknie dysku CD Norton Personal Firewall kliknij przycisk Install Norton

Personal Firewall.

Jeśli komputer nie jest ustawiony na automatyczne uruchamianie z napędu CD,

uruchom program instalacyjny z dysku CD. Więcej informacji na ten temat

znajduje się w części

„Jeśli ekran początkowy nie został wyświetlony”

3

Pojawi się pierwsze okno instalatora, przypominające o zamknięciu

wszystkich innych programów uruchomionych w systemie Windows.

Kliknij przycisk Next.

4

W oknie umowy licencyjnej License Agreement kliknij przycisk I accept the

License Agreement.

W przeciwnym wypadku kontynuowanie instalacji będzie niemożliwe.

Instalowanie programu Norton Personal Firewall

20

5

Kliknij przycisk Next.

6

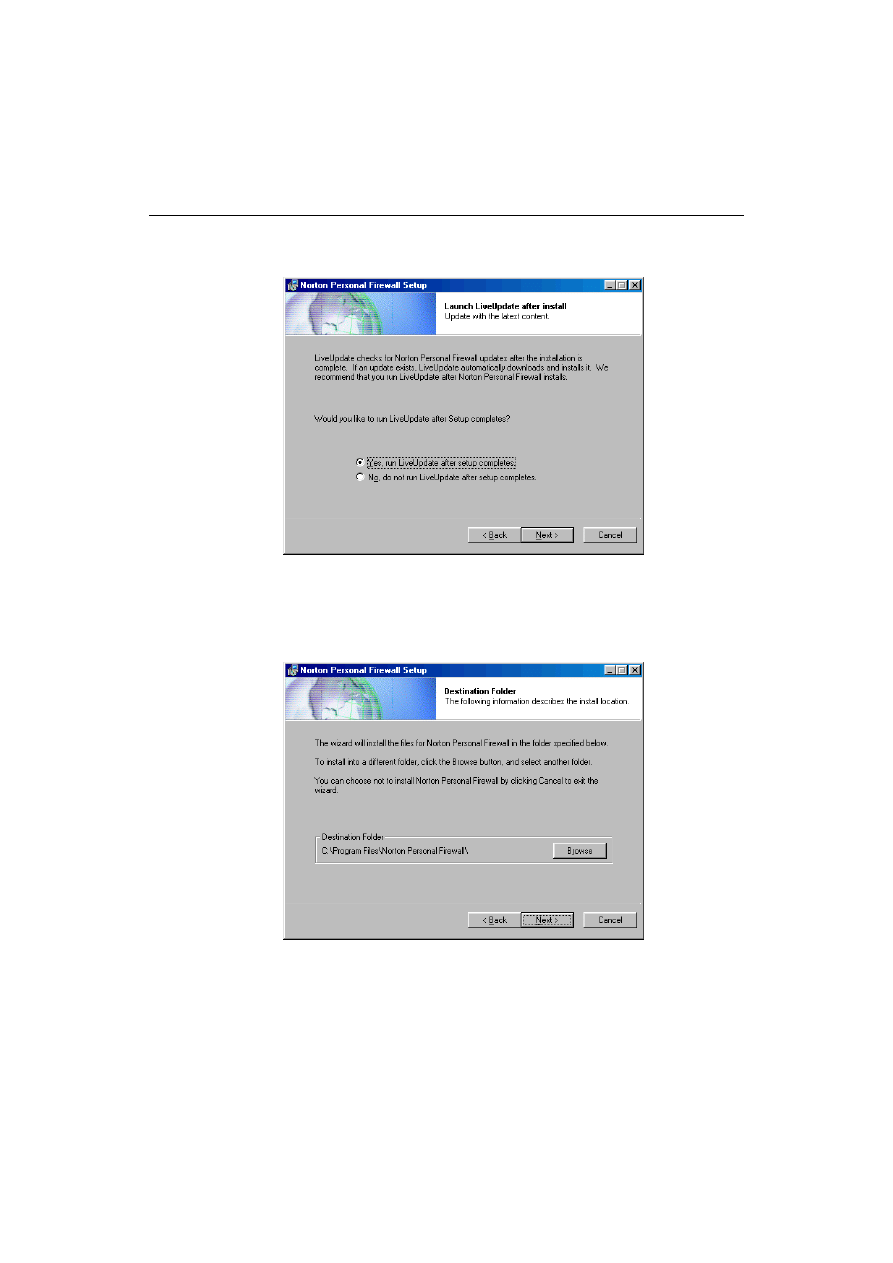

Program LiveUpdate pozwala stale aktualizować program Norton Personal

Firewall najnowszymi poprawkami i zabezpieczeniami. Można wybrać,

czy program LiveUpdate ma zostać uruchomiony po zakończeniu instalacji.

7

Kliknij przycisk Next.

8

Kliknij Browse, aby wybrać folder, w którym program Norton Personal

Firewall ma zostać zainstalowany, jeśli jest to inna lokalizacja niż domyślna.

Instalacja

21

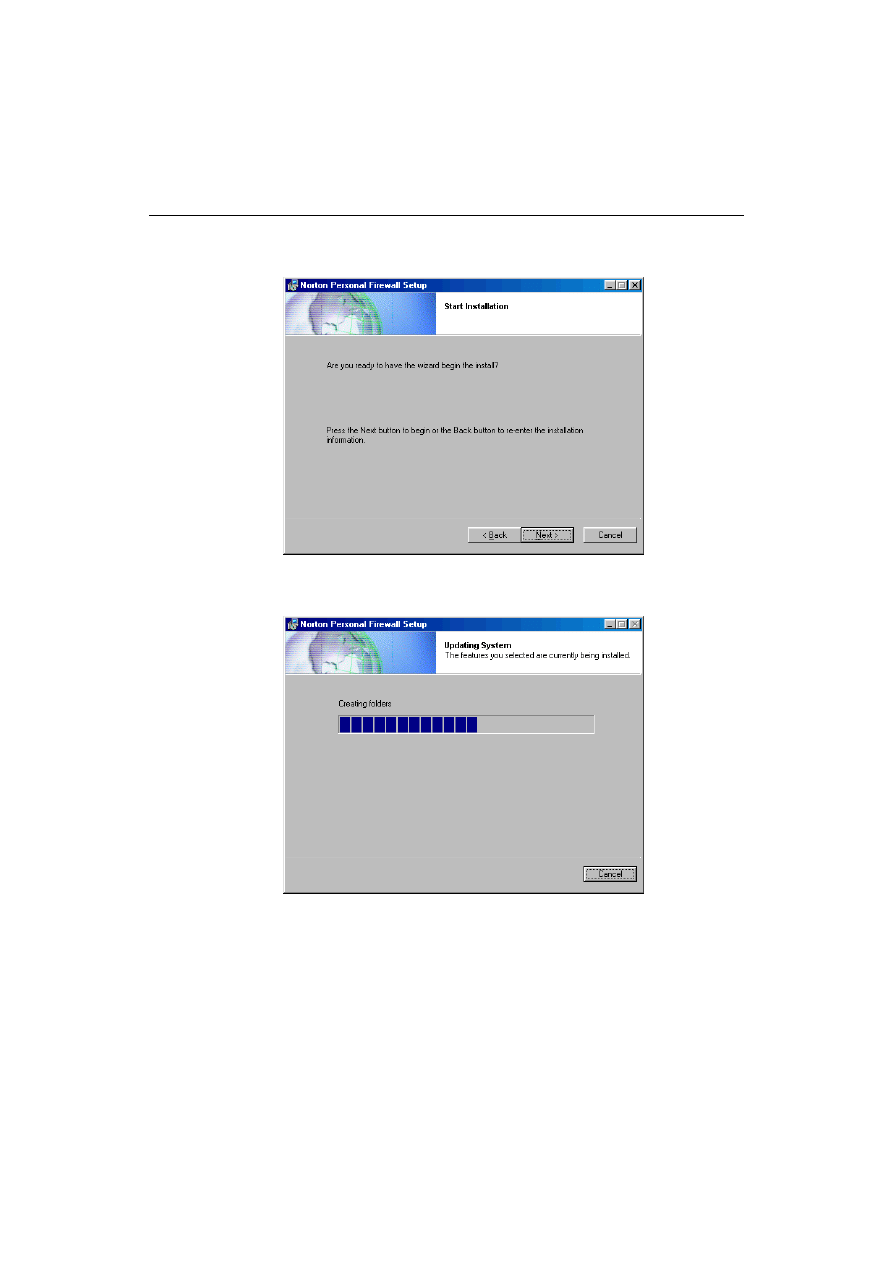

9

Kliknij przycisk Next.

10

Kliknij przycisk Next, aby rozpocząć instalację programu

Norton Personal Firewall.

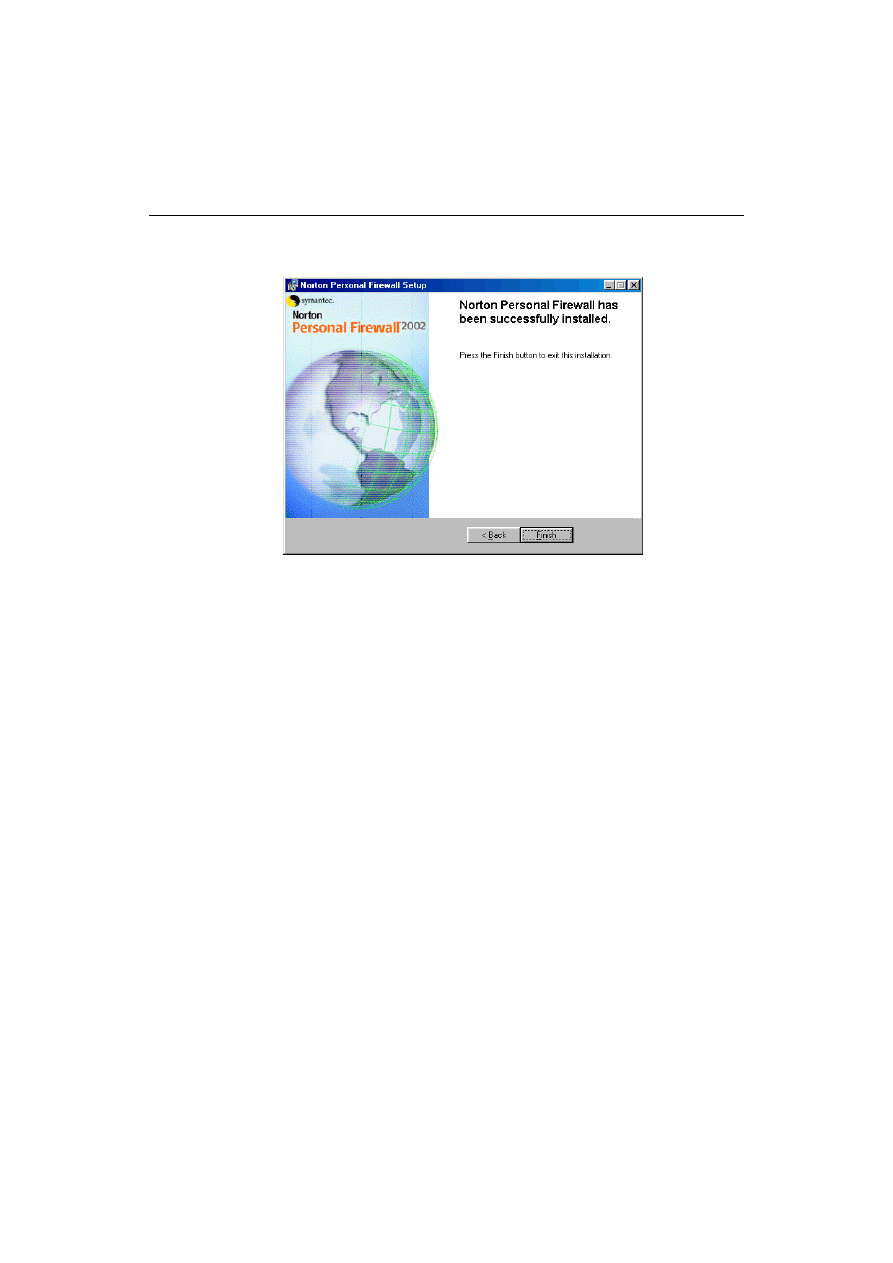

Po zakończeniu instalacji programu Norton Personal Firewall pojawi się kreator

Registration Wizard, w którym można zarejestrować oprogramowanie. Więcej

informacji na ten temat znajduje się w części

„Rejestrowanie oprogramowania”

na stronie 23.

Jeśli wybrano uruchomienie programu LiveUpdate, zostanie on uruchomiony

po zakończeniu rejestracji.

11

Po zakończeniu działania programu LiveUpdate kliknij przycisk Finish.

Instalowanie programu Norton Personal Firewall

22

12

Przeczytaj plik Readme, a następnie kliknij przycisk Next.

13

Kliknij przycisk Finish, aby zamknąć program instalacyjny.

Jeli ekran pocz¹tkowy nie zosta³ wywietlony

Czasami napęd CD-ROM komputera nie uruchamia automatycznie umieszczonego

w nim dysku CD.

Aby rozpocz¹æ instalacjê programu Norton Personal Firewall z dysku CD

1

Kliknij dwukrotnie ikonę My Computer (Mój komputer) na pulpicie.

2

W oknie My Computer kliknij dwukrotnie ikonę napędu CD-ROM.

3

Na liście plików kliknij dwukrotnie plik CDSTART.EXE.

Rejestrowanie oprogramowania

23

Rejestrowanie oprogramowania

Kreator Registration Wizard służy do rejestracji oprogramowania w trybie online.

Jeśli pominięto rejestrację, można to zrobić później, wybierając w menu Help opcję

Product Registration.

Aby zarejestrowaæ oprogramowanie

1

W pierwszym oknie rejestracji zaznacz kraj, z którego następuje rejestracja oraz

kraj zamieszkania (jeżeli kraje te są różne), a następnie kliknij przycisk Next.

2

Jeżeli firma Symantec ma przekazywać informacje o programie Norton

Personal Firewall, zaznacz metodę ich przesłania, a następnie kliknij

przycisk Next.

3

Wprowadź swoje nazwisko oraz informację, czy program Norton Personal

Firewall ma zostać zarejestrowany na osobę, czy na firmę, a następnie kliknij

przycisk Next.

4

Wprowadź swój adres, a następnie kliknij przycisk Next.

5

Wykonaj jedną z poniższych czynności:

■

Odpowiedz na pytania ankiety, aby umożliwić firmie Symantec ulepszanie

produktów i usług, a następnie kliknij przycisk Next.

■

Pomiń ankietę, klikając przycisk Next.

6

Zaznacz, czy program Norton Personal Firewall ma zostać zarejestrowany

przez Internet, czy drogą pocztową.

■

Aby dokonać rejestracji drogą pocztową, komputer musi być połączony

z drukarką, która zostanie użyta do wydrukowania formularza

rejestracyjnego.

■

Aby zarejestrować produkt przez Internet, komputer musi być połączony

z siecią Internet.

7

Kliknij przycisk Next.

Jeżeli rejestracja nastąpiła przez Internet, kreator Registration Wizard wyświetli

okno dialogowe zawierające numer seryjny produktu.

8

Zapisz ten numer lub kliknij przycisk Print, aby wydrukować kopię informacji

rejestracyjnych.

9

Kliknij przycisk Next.

10

Zaznacz, czy istniejący profil ma być używany przy następnej rejestracji

produktu firmy Symantec, czy też informacje mają być wprowadzane jako część

rejestracji.

11

Kliknij przycisk Finish.

Instalowanie programu Norton Personal Firewall

24

Po zakoñczeniu instalacji

Jeżeli po zainstalowaniu programu Norton Personal Firewall zachodzi potrzeba

ponownego uruchomienia komputera, pojawi się odpowiednia informacja wraz

z opcją natychmiastowego wykonania. Po ponownym uruchomieniu komputera lub

gdy ponowne uruchomienie nie było potrzebne, po ukończeniu instalacji zostanie

uruchomiony kreator Information Wizard. Po ukończeniu kreatora Information

Wizard, zostanie uruchomiony asystent Security Assistant, który przeprowadzi

użytkownika przez proces konfiguracji programu Norton Personal Firewall.

Uwaga: Jeśli komputer został zakupiony z zainstalowanym programem Norton

Personal Firewall, kreator Information Wizard zostanie uruchomiony przy

pierwszym uruchomieniu programu. Aby program Norton Personal Firewall został

uaktywniony, należy zaakceptować umowę licencyjną, która pojawi się w kreatorze

Information Wizard.

Ponowne uruchamianie komputera

Po zakończeniu instalacji może się pojawić informacja o konieczności ponownego

uruchomienia komputera w celu uaktywnienia wprowadzonych zmian.

Aby ponownie uruchomiæ komputer

■

W oknie dialogowym Installer Information kliknij przycisk Yes.

W przeciwnym razie konfiguracja programu Norton Personal Firewall nie

będzie ukończona do momentu ponownego uruchomienia komputera.

Korzystanie z kreatora Information Wizard

Kreator Information Wizard dostarcza informacji na temat usług subskrypcji

firmy Symantec.

Korzystanie z kreatora Information Wizard

1

W oknie powitalnym kliknij przycisk Next.

Jeśli zakupiono komputer z zainstalowanym programem Norton Personal

Firewall, należy zaakceptować umowę licencyjną, aby można było korzystać

z programu Norton Personal Firewall. Następnie można zarejestrować

oprogramowanie.

2

Kliknij opcję I accept the license agreement, a następnie kliknij przycisk Next.

Pojawi się kreator Registration Wizard, w którym można zarejestrować

oprogramowanie w trybie online. Więcej informacji na ten temat znajduje się

w części

„Rejestrowanie oprogramowania”

Po ukończeniu rejestracji pojawią się informacje o subskrypcjach.

Po zakoñczeniu instalacji

25

3

Przejrzyj informacje o usługach subskrypcji, a następnie kliknij przycisk Next.

Jeśli zakupiono komputer z zainstalowanym programem Norton Personal

Firewall, pojawi się plik Readme.

4

Przeczytaj plik Readme, a następnie kliknij przycisk Next.

5

W ostatnim oknie kreatora Information Wizard kliknij przycisk Finish.

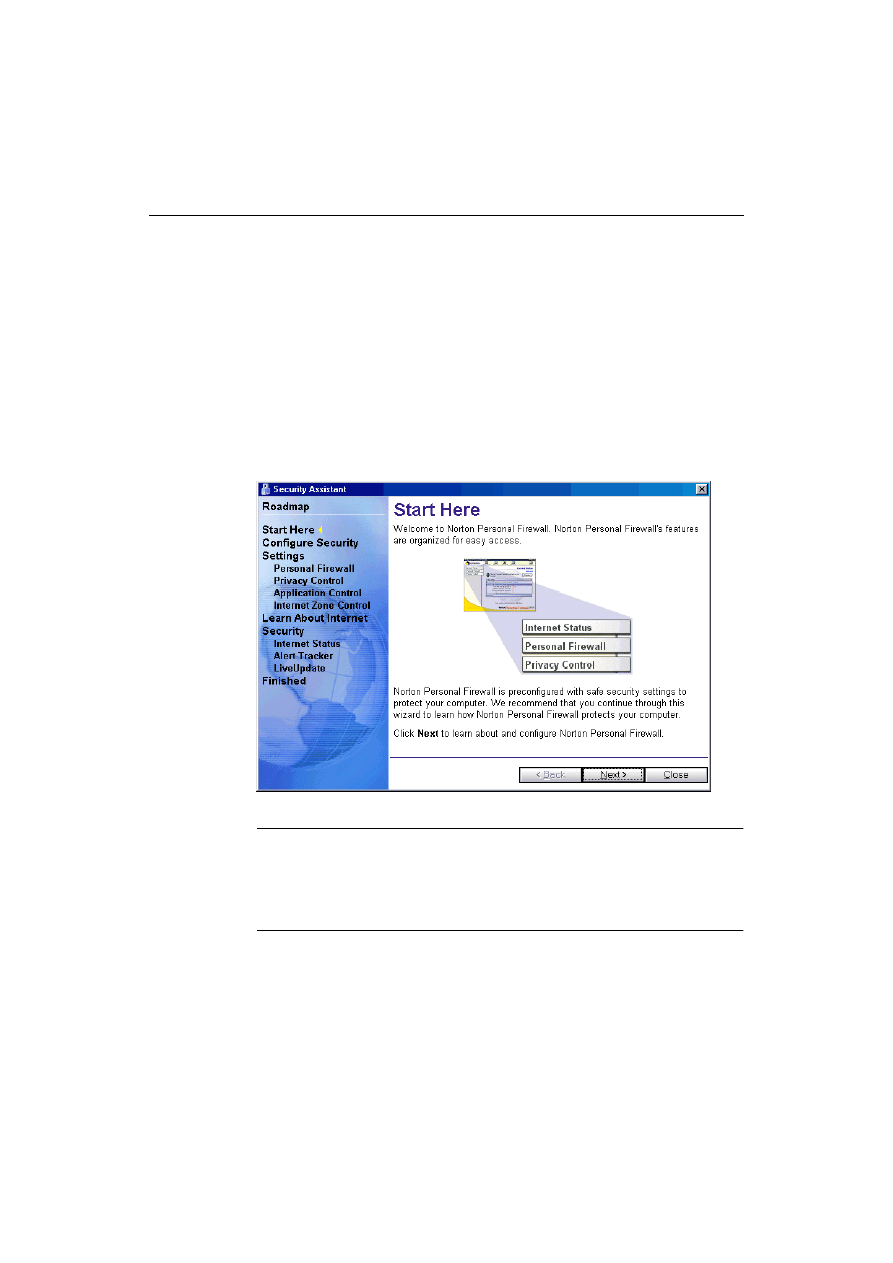

Korzystanie z asystenta Security Assistant

Asystent Security Assistant zostanie uruchomiony automatycznie po ukończeniu

działania kreatora Information Wizard. Można go użyć do przeglądania i zmian

konfiguracji programu Norton Personal Firewall.

Uwaga: Zalecane jest używanie domyślnych ustawień programu Norton Personal

Firewall. Jeśli pojawi się konieczność wprowadzenia zmian w konfiguracji programu

Norton Personal Firewall w trakcie pracy z programem, można użyć asystenta

Security Assistant do wprowadzenia tych zmian. Więcej informacji na ten temat

znajduje się w części

Instalowanie programu Norton Personal Firewall

26

Aby u¿yæ asystenta Security Assistant

■

U dołu każdego panelu klikaj przycisk Next, aby przejść przez wszystkie okna

asystenta Security Assistant i przejrzeć wszystkie ustawienia.

■

Na mapie w lewej części okna asystenta Security Assistant kliknij nazwę funkcji,

której ustawienia mają zostać zmienione.

■

Kliknij przycisk Close, aby zakończyć pracę z asystentem Security Assistant.

Jeli w komputerze zainstalowany jest pakiet

Norton SystemWorks

Jeśli program Norton Personal Firewall instalowany jest w komputerze, w którym

zainstalowany jest już pakiet Norton SystemWorks, w trakcie działania kreatora

Information Wizard pojawi się możliwość integracji programu Norton Personal

Firewall z pakietem Norton SystemWorks. Po wybraniu opcji Yes:

■

w oknie głównym programu Norton SystemWorks pojawi się karta Norton

Personal Firewall, po kliknięciu karty pojawią się wszystkie funkcje programu

Norton Personal Firewall,

■

program Norton Personal Firewall pojawi się jako narzędzie w programie

Norton Tray Manager.

■

Przy próbie otwarcia programu Norton Personal Firewall będzie otwierany

program Norton SystemWorks.

Odinstalowywanie programu

Norton Personal Firewall

Do usuwania programu Norton Personal Firewall z komputera służy opcja

Add/Remove Programs (Dodaj/Usuń programy) w module Control Panel

(Panel sterowania) systemu Windows.

Uwaga: Podczas odinstalowywania system Windows może wyświetlić komunikat,

że jest to proces instalacji oprogramowania. Jest to ogólny komunikat Instalatora

firmy Microsoft i jego treść może zostać pominięta.

Odinstalowywanie programu Norton Personal Firewall

27

Aby odinstalowaæ program Norton Personal Firewall

1

Wykonaj jedną z poniższych czynności:

■

Na pasku zadań systemu Windows kliknij kolejno Start > Settings

(Ustawienia) > Control Panel (Panel sterowania).

■

Na pasku zadań systemu Windows XP kliknij kolejno opcje Start >

Control Panel (Panel sterowania).

2

W Panelu sterowania kliknij dwukrotnie ikonę Add/Remove Programs

(Dodaj/Usuń programy).

3

Na liście aktualnie zainstalowanych programów kliknij pozycję

Norton Personal Firewall.

4

Wykonaj jedną z poniższych czynności:

■

W systemie Windows 2000 lub Windows Me kliknij przycisk

Change/Remove (Zamień/Usuń).

■

W systemie Windows 98 lub Windows NT kliknij przycisk Add/Remove

(Dodaj/Usuń).

■

W systemie Windows XP kliknij przycisk Remove (Usuń).

5

Kliknij przycisk Yes (Tak), aby potwierdzić zamiar odinstalowania produktu.

Jeżeli w komputerze nie ma zainstalowanych innych produktów firmy Symantec,

należy również odinstalować programy LiveReg oraz LiveUpdate. Powtórz kroki

od 1 do 5 dwukrotnie, najpierw wybierając w kroku trzecim opcję LiveReg, aby

odinstalować program LiveReg, a następnie opcję LiveUpdate, aby odinstalować

program LiveUpdate.

29

R

O

Z

D

Z

I

A

£

3

Rozpoczêcie

pracy z programem

Norton Personal Firewall

Program Norton Personal Firewall zostaje uruchomiony automatycznie po

uruchomieniu komputera. Nie trzeba go dodatkowo włączać, aby system był

chroniony.

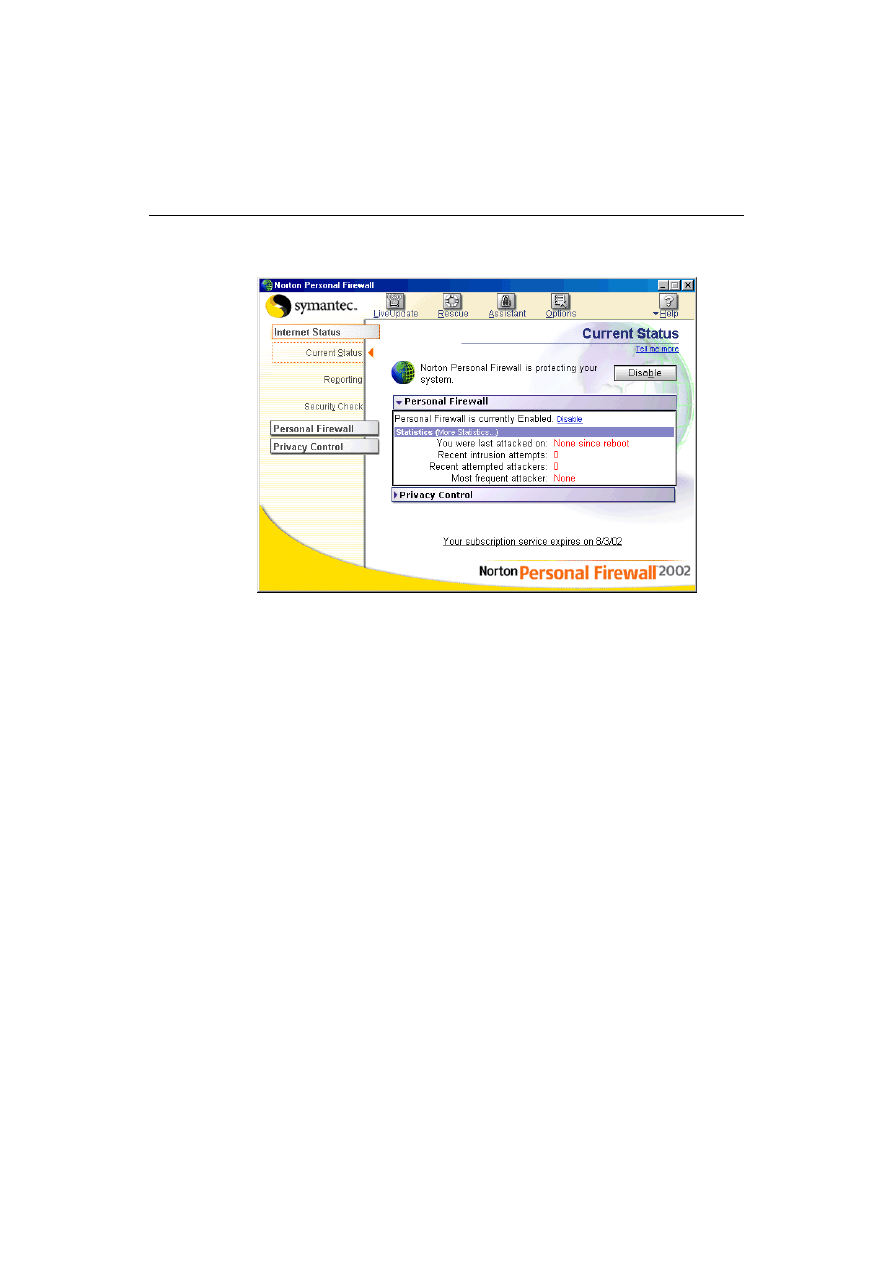

Uruchamianie programu Norton Personal Firewall

Program Norton Personal Firewall można uruchomić, aby zmienić ustawienia

zabezpieczeń lub monitorować działanie programu.

Aby uruchomiæ program Norton Personal Firewall

■

Wykonaj jedną z poniższych czynności:

■

W obszarze powiadamiania systemu Windows kliknij dwukrotnie ikonę

Norton Personal Firewall.

■

Na pasku zadań systemu Windows kliknij kolejno Start > Programs

(Programy) > Norton Personal Firewall > Norton Personal Firewall.

■

Na pasku zadań systemu Windows XP kliknij kolejno Start > More

Programs (Więcej programów) > Norton Personal Firewall > Norton

Personal Firewall.

■

Na pulpicie systemu Windows kliknij dwukrotnie ikonę

Norton Personal Firewall.

Rozpoczêcie pracy z programem Norton Personal Firewall

30

Pojawi się okno główne programu Norton Personal Firewall.

Tymczasowe wy³¹czanie programu

Norton Personal Firewall

Czasami konieczne może być tymczasowe wyłączenie niektórych funkcji

zabezpieczeń lub całego programu. Na przykład można sprawdzić, czy działanie

programu Norton Personal Firewall nie powoduje błędnego wyświetlania witryn

internetowych. Program Norton Personal Firewall umożliwia wyłączanie niektórych

funkcji bez potrzeby zmiany ustawień programu.

Aby tymczasowo wy³¹czyæ program Norton Personal Firewall

1

W lewej części okna programu Norton Personal Firewall kliknij kolejno

Internet Status > Current Status.

2

W oknie Current Status kliknij przycisk Disable.

Można również wyłączyć program Norton Personal Firewall, klikając prawym

przyciskiem myszy ikonę Norton Personal Firewall w obszarze powiadamiania

systemu Windows i wybierając polecenie Disable.

Program Norton Personal Firewall zostanie włączony po kliknięciu polecenia

Enabled lub po następnym uruchomieniu komputera.

Aktualizacja za pomoc¹ programu LiveUpdate

31

Wy³¹czanie funkcji zabezpieczeñ

Funkcje zabezpieczeń można wyłączyć. Na przykład można sprawdzić,

czy działanie programu Personal Firewall nie powoduje błędnej pracy

określonej aplikacji.

Aby wy³¹czyæ funkcjê zabezpieczeñ

1

W lewej części okna programu Norton Personal Firewall kliknij kolejno

Internet Status > Current Status.

2

W oknie Current Status wybierz funkcję, która ma zostać wyłączona, aby

otworzyć jej okno stanu.

3

W oknie stanu funkcji kliknij przycisk Disable.

Funkcja zostanie włączona po kliknięciu polecenia Enabled lub po następnym

uruchomieniu komputera.

Aktualizacja za pomoc¹ programu LiveUpdate

Skuteczność ochrony zapewnianej przez produkty firmy Symantec jest uzależniona

od aktualności informacji o nowych zagrożeniach. Informacje te są dostępne do

pobrania od firmy Symantec za pośrednictwem programu LiveUpdate. Program ten

umożliwia aktualizowanie oprogramowania oraz plików systemu ochrony

antywirusowej za pośrednictwem Internetu.

Korzystanie z programu LiveUpdate nie pociąga za sobą żadnych dodatkowych

kosztów, poza zwykłymi kosztami dostępu do sieci Internet.

Informacje o aktualizacjach programów

Proces aktualizacji oprogramowania umożliwia wprowadzanie ulepszeń

zainstalowanego wcześniej produktu. Aktualizacja oprogramowania różni się od

uaktualniania, ponieważ uaktualnienia są zupełnie nowymi wersjami produktów.

Aktualizacje oprogramowania, wyposażone we własne programy instalacyjne

umożliwiające zmianę kodu istniejącego oprogramowania, są także nazywane

poprawkami. Poprawki tworzy się najczęściej w celu zapewnienia zgodności

oprogramowania z nowymi urządzeniami lub nowymi wersjami systemów

operacyjnych, zwiększenia wydajności lub usunięcia błędów.

Program LiveUpdate automatyzuje proces pobierania i instalowania aktualizacji

oprogramowania. Dzięki temu użytkownik nie musi samodzielnie lokalizować

i pobierać plików z witryny sieci Web, instalować ich, jak również usuwać starych

plików z dysku twardego.

Rozpoczêcie pracy z programem Norton Personal Firewall

32

Informacje o aktualizacji systemu ochrony antywirusowej

Usługa zabezpieczania przed intruzami zapewnia dostęp do najnowszych definicji

reguł zapory ogniowej i zaktualizowanych list aplikacji, które korzystają z dostępu

do Internetu. Listy te są używane do identyfikacji nieautoryzowanego dostępu do

komputera. Program Norton Personal Firewall używa aktualizacji dostępnych

w usłudze zabezpieczania przed intruzami do wykrywania najnowszych zagrożeń

z Internetu.

Informacje o subskrypcji

Do zakupionego produktu firmy Symantec dołączona jest bezpłatna, ograniczona

czasowo subskrypcja na aktualizacje systemu ochrony antywirusowej. Po upływie

terminu ważności subskrypcji zostanie wyświetlony komunikat, informujący

o konieczności odnowienia subskrypcji. Więcej informacji na ten temat znajduje

się w części

„Usługi i pomoc techniczna firmy Symantec”

Program LiveUpdate umożliwia aktualizację oprogramowania, nawet jeśli

subskrypcja nie zostanie odnowiona. W tym przypadku nie będzie jednak można

pobierać aktualizacji systemu ochrony antywirusowej, a co za tym idzie, system nie

będzie chroniony przed nowoodkrywanymi zagrożeniami.

Aktualizowanie produktów i systemu ochrony

Program LiveUpdate umożliwia regularne pobieranie aktualizacji zabezpieczeń

i programów.

Uwaga: Jeśli połączenie z siecią Internet uzyskiwane jest za pośrednictwem usług

America Online AOL, CompuServe lub Prodigy, należy najpierw połączyć się

z siecią Internet, a dopiero potem uruchomić program LiveUpdate.

Aby pobraæ aktualizacje za pomoc¹ programu LiveUpdate

1

Uruchom produkt firmy Symantec.

2

W górnej części okna kliknij ikonę LiveUpdate.

W tym momencie może pojawić się ostrzeżenie, informujące o upływie terminu

ważności subskrypcji. Aby odnowić subskrypcję, należy postępować zgodnie

z instrukcjami pojawiającymi się na ekranie.

3

Kliknij przycisk Next w celu sprawdzenia czy są nowe aktualizacje.

4

Jeśli odpowiednie aktualizacje są dostępne, kliknij przycisk Next, aby je pobrać

i zainstalować.

5

Po ukończeniu instalacji kliknij przycisk Finish.

Uzyskiwanie pomocy w programie Norton Personal Firewall

33

Uzyskiwanie pomocy w programie

Norton Personal Firewall

Są cztery rodzaje pomocy online:

■

kompleksowa pomoc online

■

szczegółowe instrukcje dla okien dialogowych,

■

pomoc What’s This? dla przycisków i innych elementów sterujących,

■

pliki Readme i Release Notes.

Kompleksowa pomoc online

Pomoc online zawiera informacje znajdujące się w tym podręczniku.

Aby uzyskaæ dostêp do pomocy online

1

W górnej części okna Norton Personal Firewall kliknij ikonę Help.

2

Kliknij opcję Norton Personal Firewall Help.

Pomoc dla okien dialogowych

Pomoc okien dialogowych dostarcza informacji o programie Norton Personal

Firewall. Jest to pomoc kontekstowa, czyli dostarczane są informacje na temat

okna dialogowego, które jest aktualnie otwarte.

Aby wywo³aæ pomoc dotycz¹c¹ okna dialogowego

■

Wykonaj jedną z poniższych czynności:

■

Kliknij łącze Tell Me More jeśli jest dostępne.

■

Kliknij przycisk Help, znajdujący się w danym oknie dialogowym.

Pomoc Whats This? dla przycisków i innych elementów steruj¹cych

Pomoc What’s This? zawiera definicje poszczególnych elementów okna

dialogowego.

Aby wywo³aæ okno pomocy Whats This?

■

Kliknij prawym przyciskiem myszy odpowiednie miejsce w oknie dialogowym

i wybierz polecenie What's This?

Rozpoczêcie pracy z programem Norton Personal Firewall

34

Pliki Readme i Release Notes

Plik Readme zawiera informacje o instalacji i problemach z kompatybilnością.

Plik Release Notes zawiera wskazówki techniczne oraz informacje dotyczące zmian

w produkcie, które zostały wprowadzone po opublikowaniu tej dokumentacji.

Pliki te są zainstalowane na dysku twardym w tej samej lokalizacji, co pliki programu

Norton Personal Firewall.

Aby przeczytaæ plik Readme

1

Wykonaj jedną z poniższych czynności:

■

Na pasku zadań systemu Windows kliknij kolejno Start > Programs

(Programy) > Norton Personal Firewall > Product Support >

readme.txt.

■

Na pasku zadań systemu Windows XP kliknij kolejno Start > More

Programs (Więcej programów) > Norton Personal Firewall >

Product Support > readme.txt.

Plik zostanie otwarty w programie Notepad (Notatnik).

2

Zamknij edytor tekstów po przeczytaniu pliku Readme.txt.

Plik Release Notes można również otworzyć z menu Start.

Aby przeczytaæ plik Release Notes

1

Wykonaj jedną z poniższych czynności:

■

Na pasku zadań systemu Windows kliknij kolejno Start > Programs

(Programy) > Norton Personal Firewall > Product Support > Norton

Personal Firewall Release Notes.

■

Na pasku zadań systemu Windows XP kliknij kolejno Start > More

Programs (Więcej programów) > Norton Personal Firewall >

Product Support > Norton Personal Firewall Release Notes.

Plik zostanie otwarty w programie Notepad (Notatnik).

2

Zamknij edytor tekstów po przeczytaniu pliku Readme.txt.

Korzystanie z asystenta Security Assistant

35

Korzystanie z asystenta Security Assistant

Asystent Security Assistant jest dostępny przez cały czas, dostarczając informacje

o działaniu programu Norton Personal Firewall i umożliwiając zmianę wybranych

ustawień.

Aby u¿yæ asystenta Security Assistant

1

W górnej części okna Norton Personal Firewall kliknij ikonę Assistant.

2

U dołu każdego panelu klikaj przycisk Next, aby przejść przez wszystkie etapy

asystenta Security Assistant.

3

Kliknij przycisk Close, aby zakończyć pracę z asystentem Security Assistant.

Funkcje każdego panelu są opisane w dalszej części.

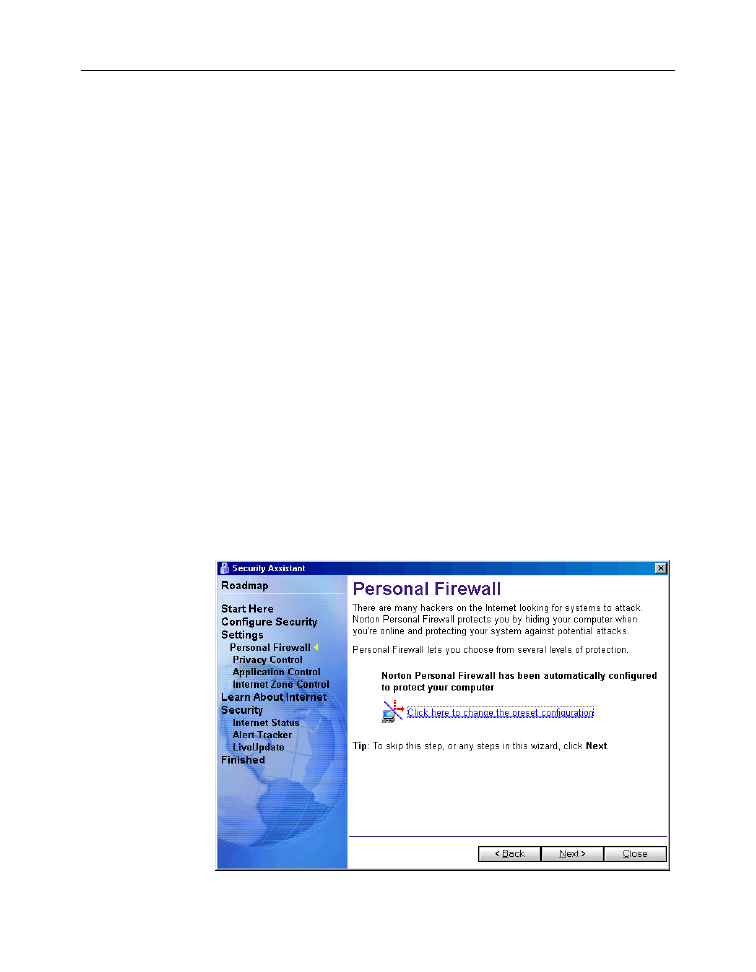

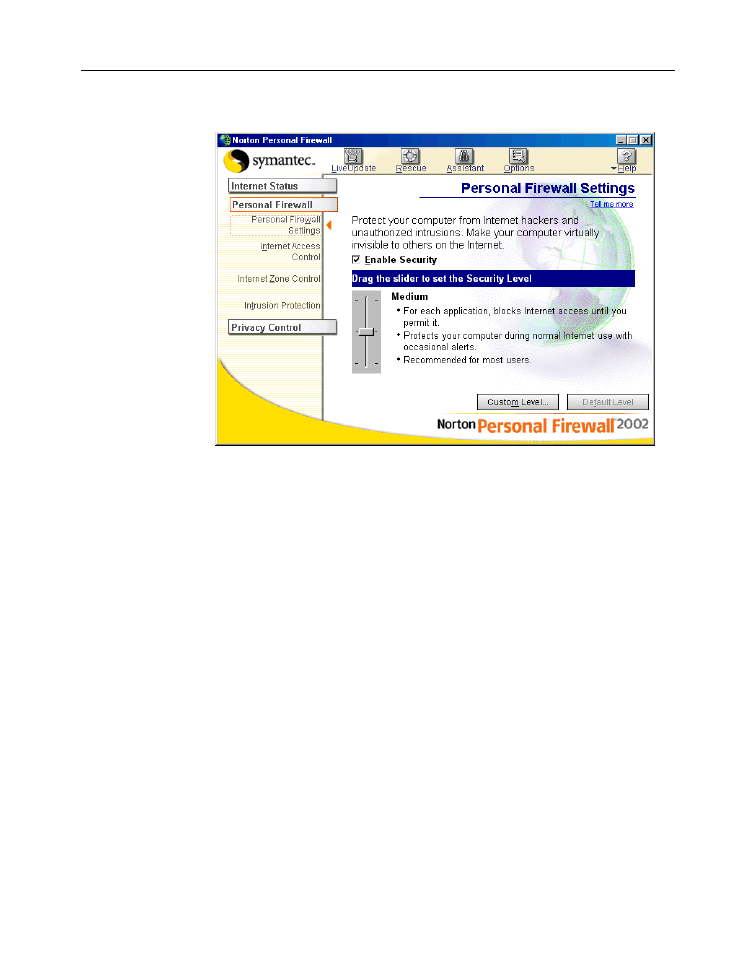

Personal Firewall

Program Personal Firewall zabezpiecza komputer przed dostępem osób

nieupoważnionych podczas połączenia z Internetem. Program ten może być

włączony lub wyłączony. Gdy program jest włączony (ustawienie domyślne),

można wybrać poziom zabezpieczenia.

Aby w³¹czyæ program Personal Firewall

1

Na liście Security Assistant Roadmap kliknij pozycję Personal Firewall.

Rozpoczêcie pracy z programem Norton Personal Firewall

36

2

Kliknij opcję Click here to change the preset configuration.

3

Zaznacz pole wyboru Enable Security.

Więcej informacji na ten temat znajduje się w części

„Ustawianie poziomu

bezpieczeństwa”

na stronie 62.

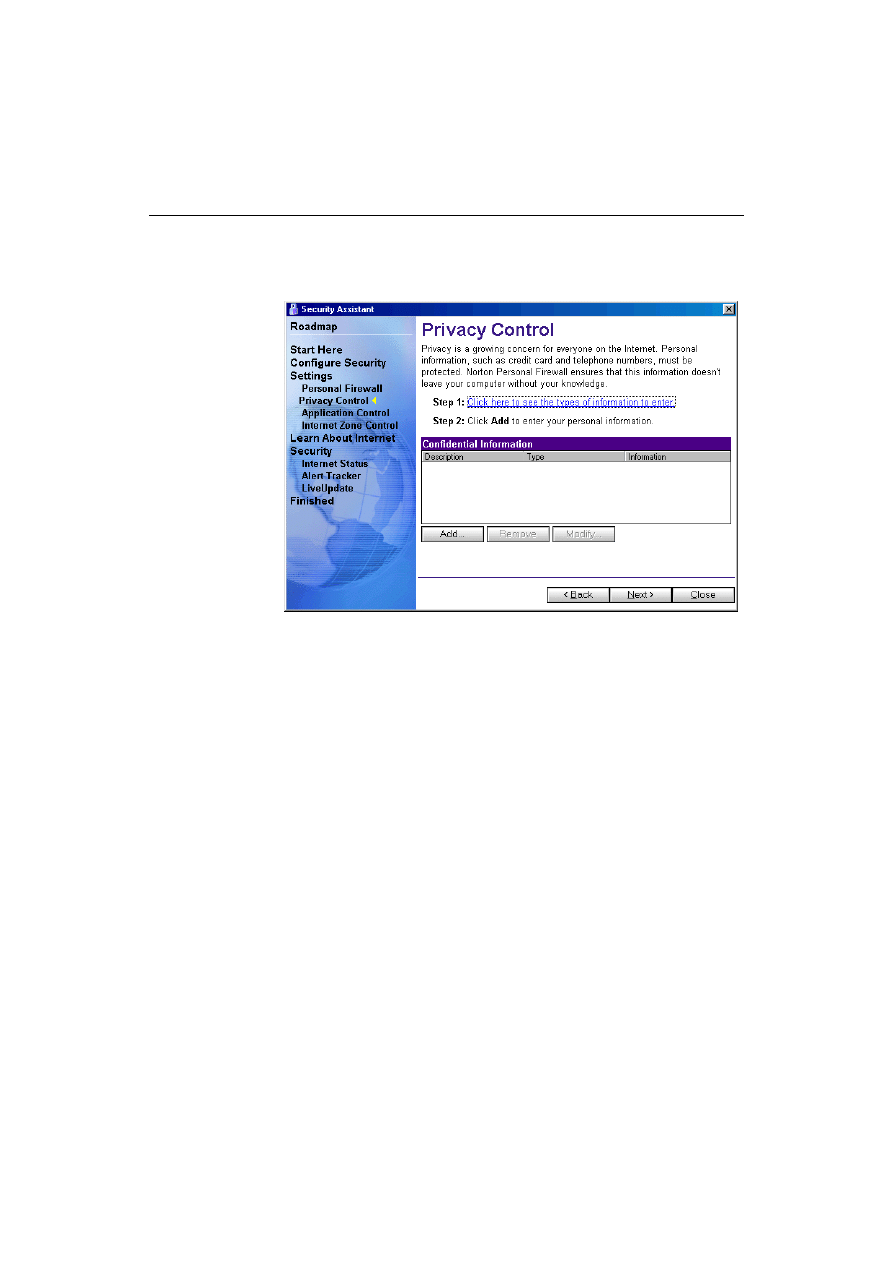

Privacy Control

Przy użyciu funkcji Privacy Control można wyszukać poufne informacje

przechowywane w komputerze, które powinny być dodatkowo zabezpieczone.

Wszystkie pozycje umieszczone na tej liście są zabezpieczone przed przesyłaniem

do witryn internetowych, które nie używają bezpiecznych, szyfrowanych połączeń,

jak również do obsługiwanych programów komunikacji bezpośredniej.

Korzystanie z asystenta Security Assistant

37

Aby dodaæ poufne informacje do listy blokowania

1

Na liście Security Assistant Roadmap kliknij pozycję Privacy Control.

2

W panelu Privacy Control kliknij przycisk Add.

3

W oknie dialogowym Add Confidential Information wybierz kategorię

informacji z listy Type Of Information To Protect.

4

W polu Descriptive Name wprowadź opis, aby zapamiętać przyczynę ochrony

tej informacji.

5

W polu Information To Protect wpisz informacje, których przesyłanie

niezabezpieczonymi połączeniami internetowymi ma być blokowane.

6

Kliknij przycisk OK.

Więcej informacji na ten temat znajduje się w części

Rozpoczêcie pracy z programem Norton Personal Firewall

38

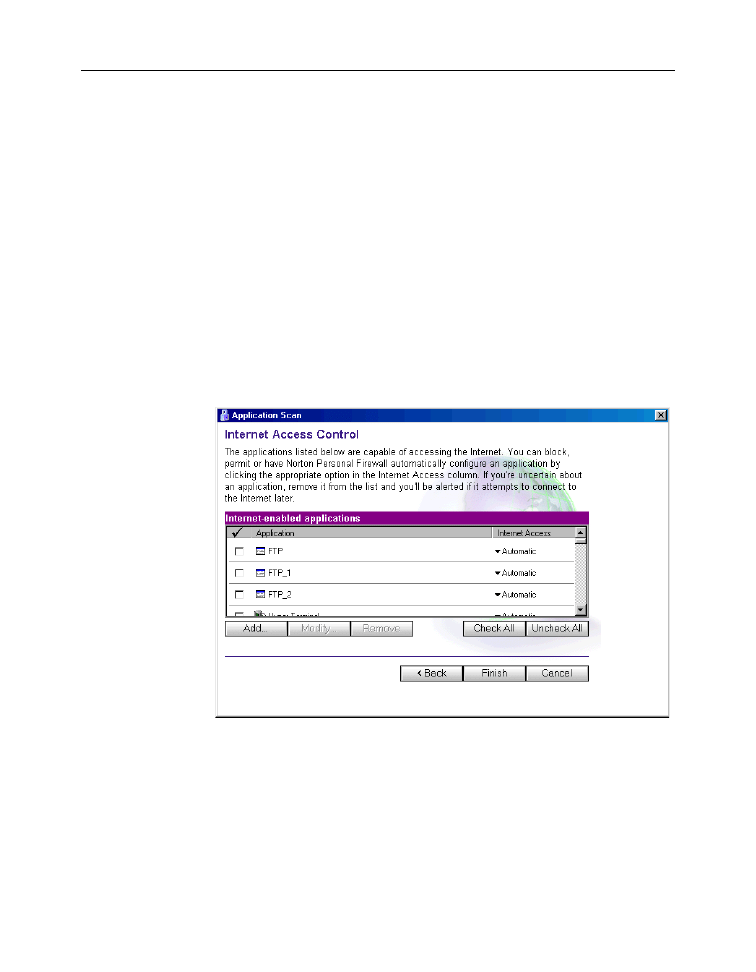

Application Control

Program Norton Personal Firewall może skanować komputer w poszukiwaniu

aplikacji korzystających z Internetu i tworzyć dla nich reguły dostępu.

Po zakończeniu skanowania można na podstawie jego rezultatów określić,

które aplikacje mają mieć dostęp do Internetu i dostosować reguły dostępu dla

tych aplikacji.

Aby uruchomiæ wyszukiwanie aplikacji z dostêpem do Internetu

1

Na liście Security Assistant Roadmap kliknij pozycję Application Control.

2

W panelu Application Control kliknij pozycję Click here to scan for Internet

applications.

3

W oknie Application Scan kliknij przycisk Next, aby rozpocząć skanowanie.

Po ukończeniu skanowania zostaną wyświetlone wszystkie aplikacje

korzystające z dostępu do Internetu, jakie zostały znalezione.

4

Aby umożliwić dostęp do Internetu dla danej aplikacji, zaznacz pole wyboru po

lewej stronie nazwy aplikacji.

5

Aby zmienić regułę dostępu do Internetu lub kategorię aplikacji, wybierz

odpowiednie ustawienia z rozwijanej listy.

6

Po zakończeniu kliknij przycisk Finish.

Rozpoczêcie pracy z programem Norton Personal Firewall

40

Internet Status

Program Norton Personal Firewall śledzi działania pojawiające się w komputerze

podczas połączenia z Internetem. Można monitorować te działania korzystając

z funkcji Internet Status.

Aby sprawdziæ stan funkcji Internet Status

1

Na liście Security Assistant Roadmap kliknij pozycję Internet Status.

2

Aby obejrzeć aktualny stan działań internetowych, kliknij pozycję

Current Status.

Więcej informacji na ten temat znajduje się w części

„Monitorowanie zdarzeń w programie Norton Personal Firewall”

3

Aby dostosować ilość informacji wyświetlanych w oknie Current Status, kliknij

pozycję Reporting.

Więcej informacji na ten temat znajduje się w części

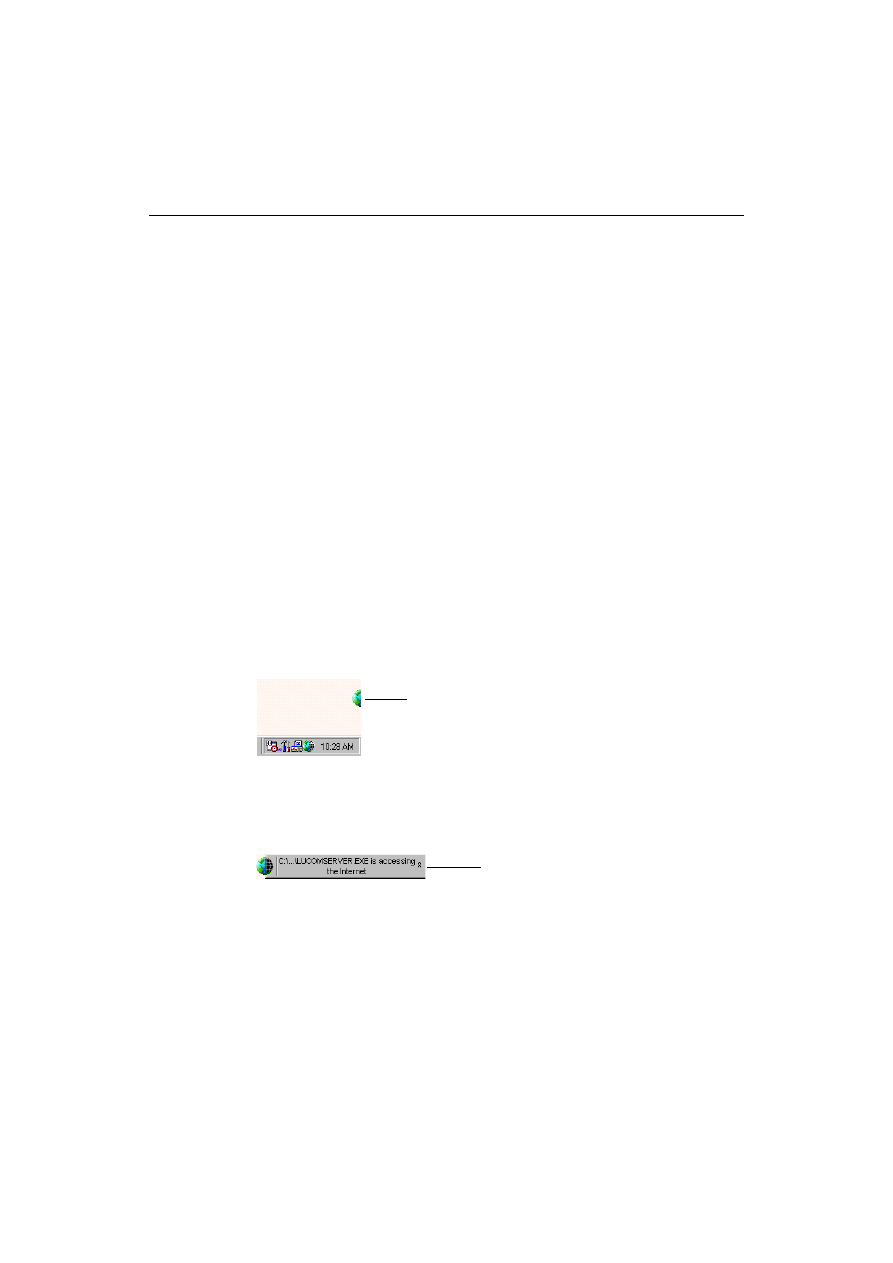

Alert Tracker

Funkcja Alert Tracker reprezentowana jest przez ikonę w kształcie półkuli z boku

ekranu. Gdy wystąpi zdarzenie raportowane przez program Norton Personal

Firewall, funkcja Alert Tracker wyświetli przez krótki czas komunikat. Więcej

informacji na ten temat znajduje się w części

LiveUpdate

Program LiveUpdate umożliwia pobieranie aktualizacji oprogramowania

i zabezpieczeń. Więcej informacji na ten temat znajduje się w części

Uruchamianie funkcji Security Check

41

Uruchamianie funkcji Security Check

Funkcja Security Check umożliwia przetestowanie komputera pod kątem

odporności na ataki z zewnątrz. Łącze Security Check w programie Norton Personal

Firewall umożliwia połączenie z witryną internetową firmy Symantec, z której

można uzyskać szczegółowe informacje o rodzajach testów bezpieczeństwa

i sposobów ich przeprowadzenia.

Aby uruchomiæ funkcjê Security Check

1

W lewej części okna programu Norton Personal Firewall kliknij kolejno

Internet Status > Security Check.

2

W oknie Security Check kliknij pozycję Scan for Security Risks.

W przeglądarce zostanie otwarta witryna internetowa firmy

Symantec Security Check.

3

Aby dowiedzieć się więcej o funkcji Security Check, w witrynie

Security Check kliknij łącze About Scan for Security Risks.

4

Aby rozpocząć skanowanie, kliknij pozycję Scan for Security Risks.

Po ukończeniu skanowania zostanie wyświetlona lista wszystkich sprawdzanych

obszarów i poziom podatności każdego z nich na atak z zewnątrz. Dla każdego

obszaru oznaczonego jako ryzykowny, można uzyskać szczegółowe informacje

o problemach i sposobach ich rozwiązania.

Aby uzyskaæ wiêcej informacji o skanowanym obszarze

■

Na stronie rezultatów obok nazwy skanowana kliknij przycisk Show Details.

Jeśli dany obszar jest zagrożony, pojawią się sugestie dotyczące

rozwiązania problemu.

43

R

O

Z

D

Z

I

A

£

4

Ochrona poufnych

informacji

W trakcie przeglądania Internetu przez użytkownika, komputery i witryny

internetowe zbierają jego dane osobowe. Funkcje zabezpieczające komputera nie

zawsze są w stanie te dane ochronić. Funkcja Privacy Control pomaga chronić

prywatność użytkownika, zapobiegając tego typu niepożądanym działaniom.

Funkcja Privacy Control uniemożliwia przesyłanie prywatnych informacji

(na przykład numerów kart kredytowych) przez Internet, chyba że są one

zaszyfrowane lub użytkownik wyraził na to zgodę.

Witryny internetowe używają plików cookie do zbierania informacji o rodzaju stron

odwiedzanych przez użytkownika w Internecie. Większość witryn internetowych

używa plików cookie do rejestrowania opcji wybranych przez użytkownika w tej

witrynie, jednak niektóre używają ich do zbierania informacji o zainteresowaniach

użytkownika. Program Norton Personal Firewall posiada możliwość kontrolowania

plików cookie na kilku poziomach.

Odwiedzane witryny internetowe mogą uzyskać od przeglądarki użytkownika więcej

informacji niż mógłby on sobie życzyć. Na przykład większość przeglądarek

udostępnia witrynom internetowym adres ostatnio odwiedzanej strony. Funkcja

Privacy Control uniemożliwia przeglądarkom wysyłanie tego typu informacji.

Ochrona poufnych informacji

44

Ustawianie poziomu prywatnoci

Suwak Privacy Level umożliwia ustawienie jednego z trzech poziomów prywatności:

minimalnego, średniego lub wysokiego.

Aby ustawiæ poziom prywatnoci

1

W lewej części okna Norton Personal Firewall kliknij przycisk Privacy Control.

2

Przesuń suwak Privacy Level na wybrany poziom prywatności.

Dodawanie poufnych informacji do listy blokowania

Wiele witryn internetowych prosi o wprowadzanie danych osobowych, których

ujawnienie może zagrozić prywatności użytkownika lub narazić go na straty.

Również wysyłanie informacji za pomocą programów komunikacyjnych nie jest

bezpieczne.

Więcej informacji na ten temat znajduje się w części

Program Norton Personal Firewall umożliwia utworzenie listy prywatnych

informacji, które nie będą udostępniane poprzez żadne niezabezpieczone

połączenie internetowe.

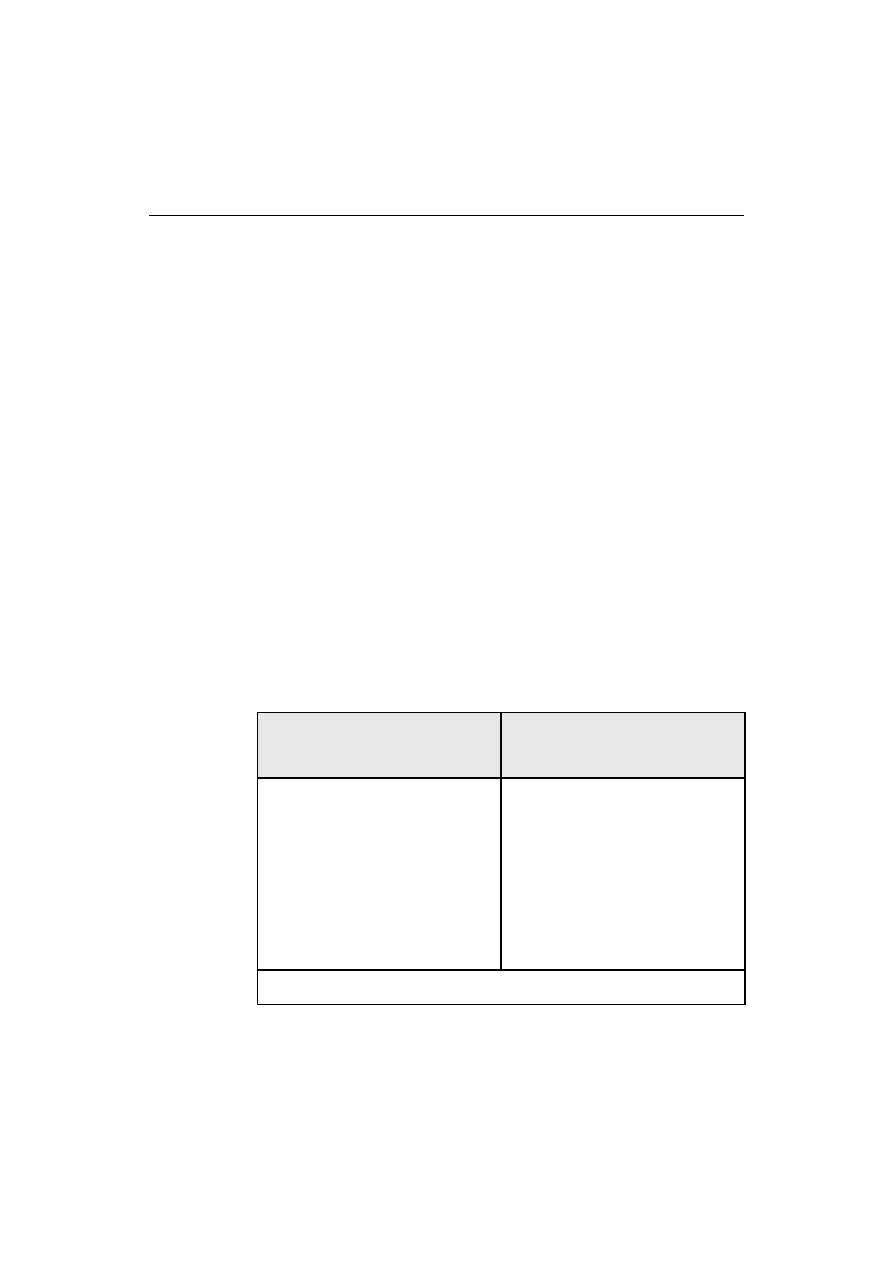

Poziom ustawienia Opis

High (Wysoki)

Wszystkie dane osobowe są blokowane przed Internetem.

Za każdym razem, gdy program wykryje plik cookie,

wyświetlony zostaje alarm.

Medium (Średni) —

zalecany

Alarm będzie wyświetlany, jeśli na formularzu witryny internetowej

lub w programie zbierającym dane wprowadzona zostanie poufna

informacja. Informacje o odwiedzanych stronach nie są ujawniane

witrynom internetowym. Pliki cookie nie są blokowane.

Minimal

(Minimalny)

Poufne informacje nie są blokowane. Pliki cookie nie są blokowane.

Informacje o odwiedzanych stronach nie są ujawniane witrynom

internetowym.

Dopasowywanie ustawieñ prywatnoci

45

Aby dodaæ poufne informacje do listy blokowania

1

W lewej części okna Norton Personal Firewall kliknij przycisk Privacy Control.

2

Kliknij przycisk Confidential Info.

3

W oknie dialogowym Confidential Information kliknij przycisk Add.

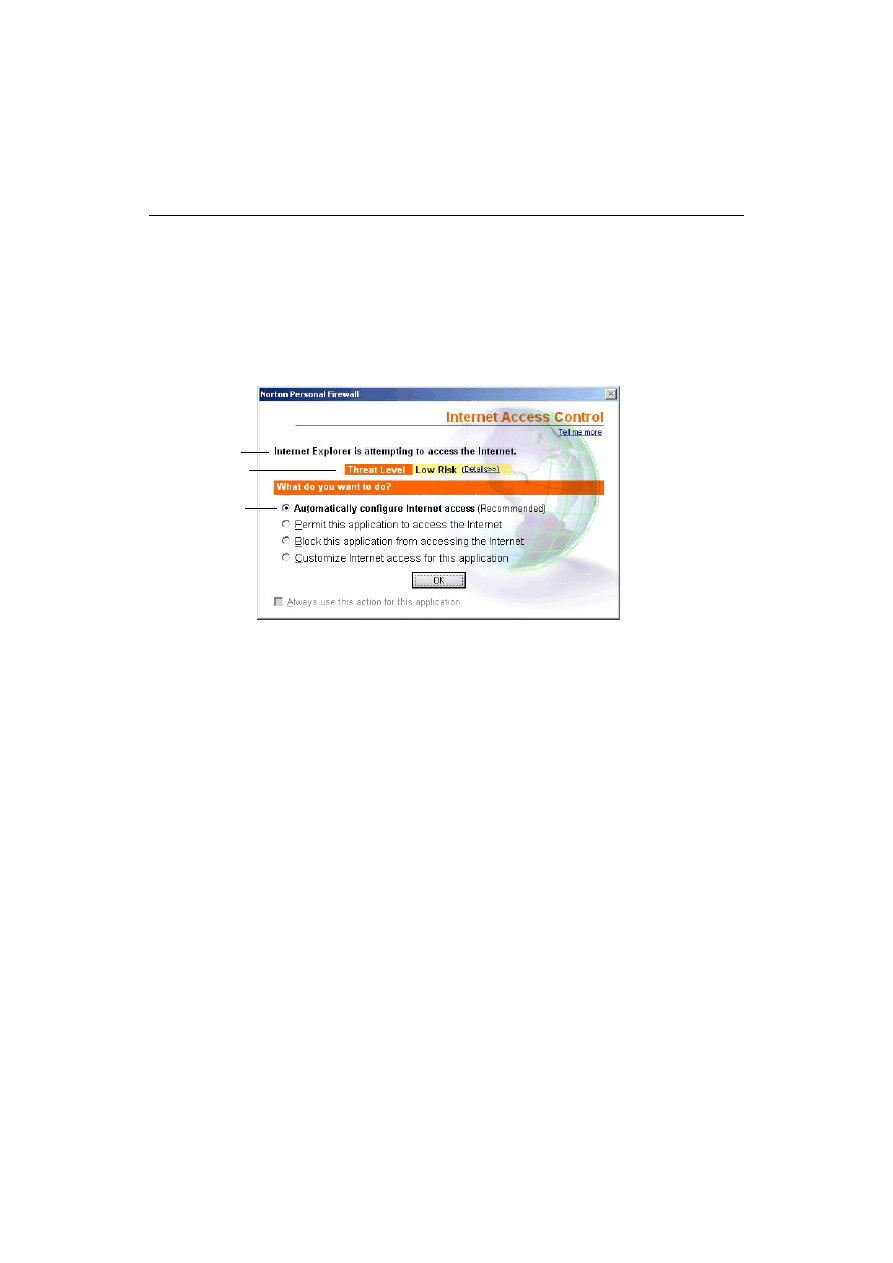

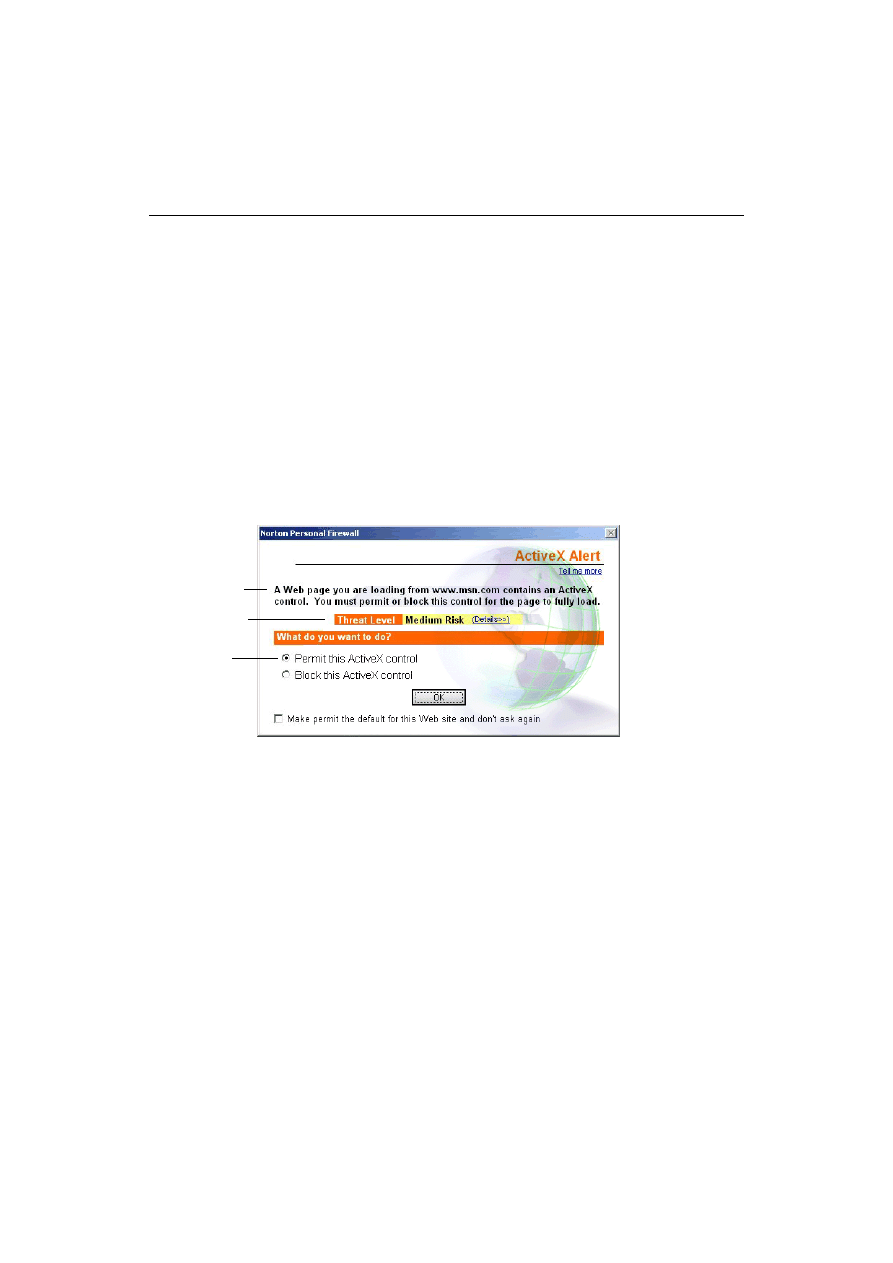

4

W oknie dialogowym Add Confidential Information wybierz kategorię

informacji z listy Type Of Information To Protect.

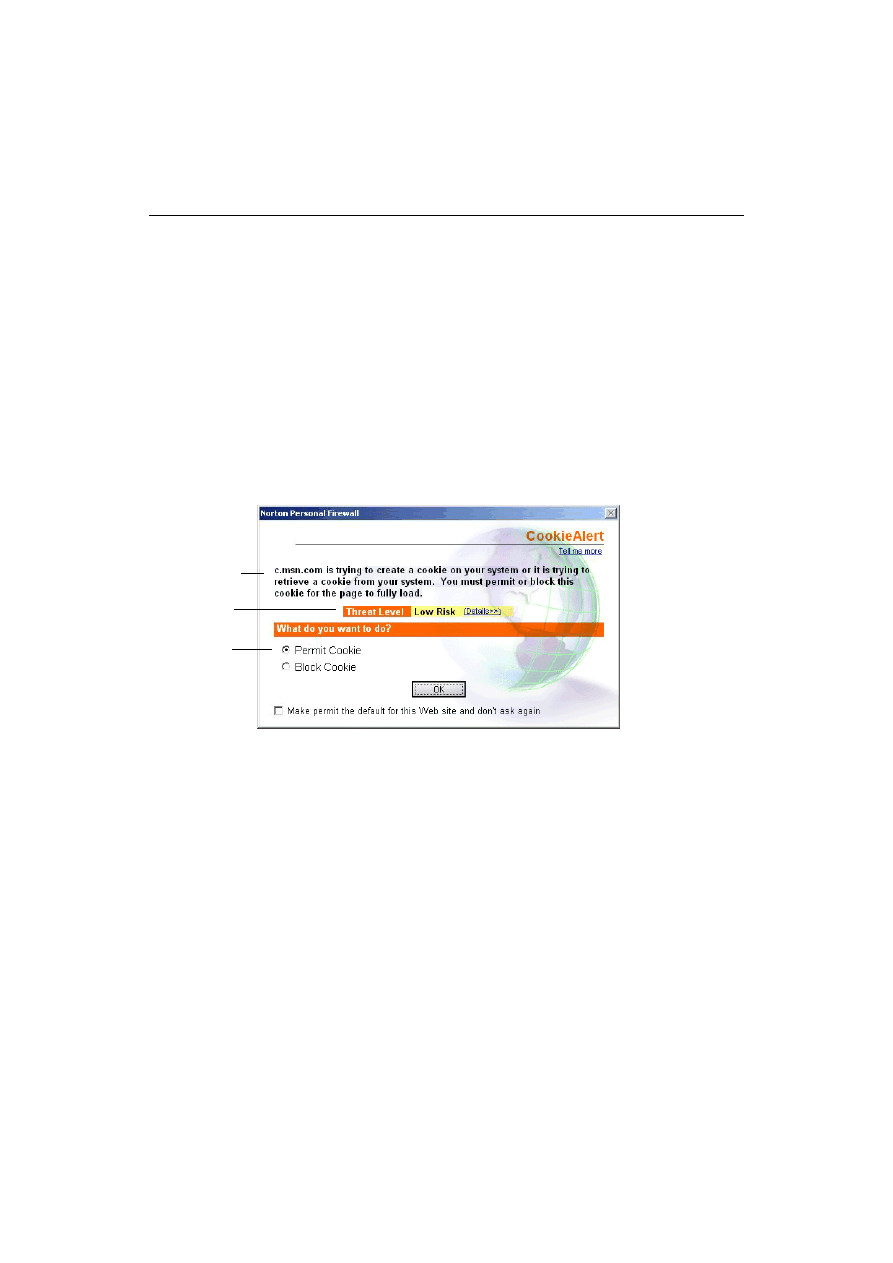

5

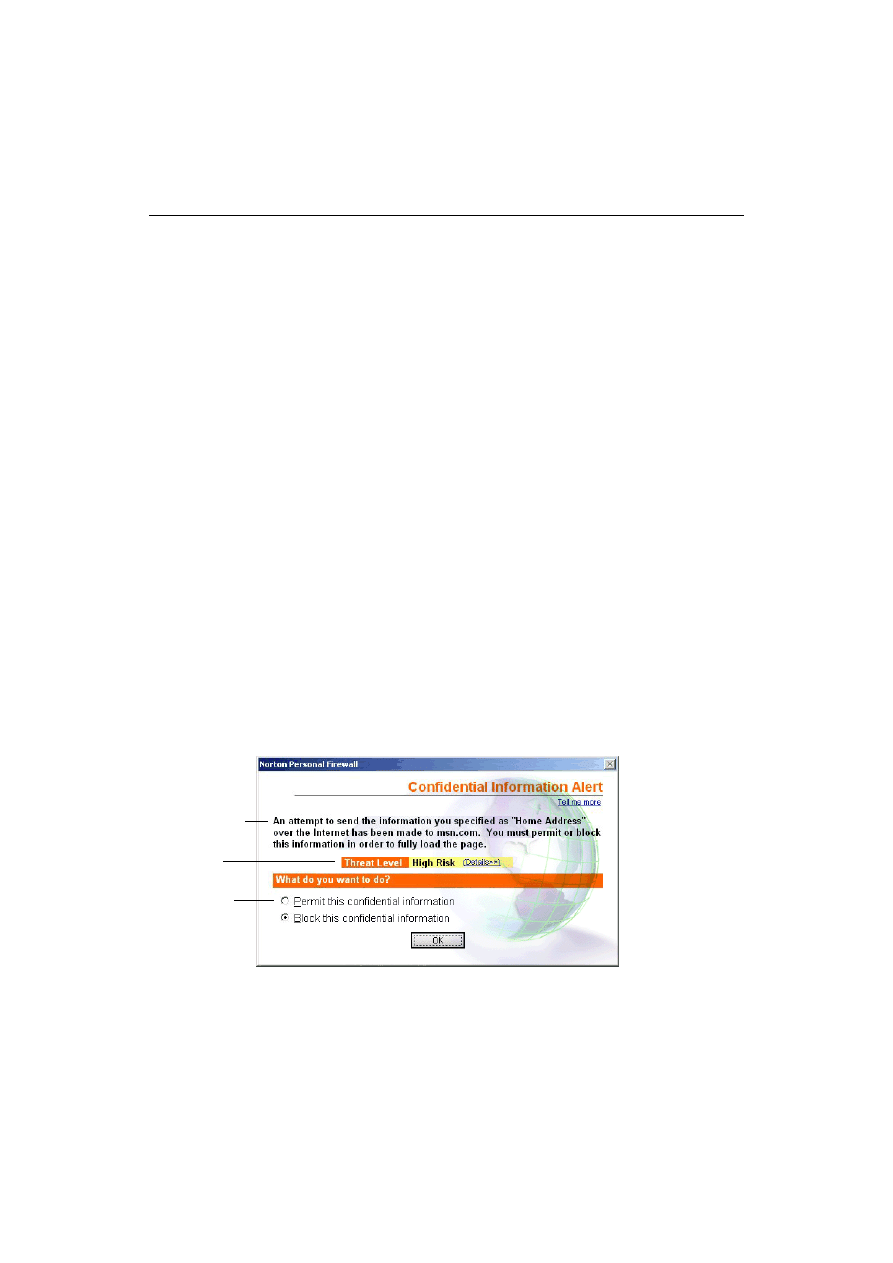

W polu Descriptive Name wprowadź opis, aby zapamiętać przyczynę ochrony

tej informacji.

6

W polu Information To Protect wpisz informacje, których przesyłanie

niezabezpieczonymi połączeniami internetowymi ma być blokowane.

Wskazówki na temat wprowadzania poufnych informacji

Z uwagi na fakt, że program Norton Personal Firewall blokuje dane osobowe

użytkowników dokładnie w takiej postaci, w jakiej zostały one wprowadzone do

programu, najlepiej jest wprowadzać numery tylko częściowo. Na przykład numer

telefonu mógłby zostać wpisany jako 888-555-1234, ale równie dobrze mógłby

zostać wprowadzony z pominięciem kresek (8885551234) lub ze spacjami

(888 555 1234) albo nawet w dwóch lub kilku osobnych oknach. Wspólną cechą

tych sposobów zapisu jest fakt, że cztery ostatnie cyfry (1234) znajdują się zawsze

razem. Tak więc lepszą ochronę w tym wypadku można uzyskać poprzez

wprowadzenie czterech ostatnich cyfr niż całego numeru.

Wprowadzanie częściowych informacji ma dwie zalety. Po pierwsze, nie zostaje

wprowadzony pełen numer karty kredytowej, który ktoś mógłby znaleźć. Po drugie,

taki sposób pozwala programowi Norton Personal Firewall blokować prywatne

informacje użytkownika w witrynach, używających do wprowadzania numerów kart

kredytowych kilku okien.

Dopasowywanie ustawieñ prywatnoci

Jeśli ustawienia poziomu prywatności nie spełniają oczekiwań użytkownika, istnieje

możliwość zmiany ustawień dotyczących poufnych informacji, blokowania plików

cookie, prywatności w przeglądarkach, a także bezpiecznych połączeń.

Ochrona poufnych informacji

46

Modyfikowanie ustawieñ dotycz¹cych poufnych informacji

Dostępne są trzy poziomy ustawień dotyczących poufnych informacji:

■

High (Wysoki): Blokowane są wszystkie poufne informacje.

■

Medium (Średni): Sygnalizowana jest każda próba wysłania przez użytkownika

poufnych informacji do niezabezpieczonej witryny internetowej lub poprzez

program komunikacyjny.

■

None (Brak): Poufne informacje nie są blokowane.

Aby zmieniæ ustawienia dotycz¹ce poufnych informacji

1

W lewej części okna Norton Personal Firewall kliknij przycisk Privacy Control.

2

Kliknij przycisk Custom Level.

3

Z listy Confidential Information wybierz ustawienie, które ma zostać

zastosowane.

Modyfikowanie ustawieñ dotycz¹cych blokowania plików cookie

Pliki cookie są niewielkimi plikami, które przeglądarka zapisuje w komputerze

użytkownika. Czasami witryny internetowe używają ich do przechowywania

informacji, dzięki którym wygodniej jest korzystać z ich stron.

Ponieważ do plików cookie, także tych przechowujących dane osobowe, mogą

uzyskać dostęp inne osoby bez zgody użytkownika, zagrażają one jego prywatności.

Mogą zawierać informacje pozwalające na poznanie zainteresowań i preferencji

użytkownika, a także mogą ujawniać hasła lub nazwy logowania.

W momencie, gdy witryna internetowa próbuje uzyskać dostęp do pliku cookie

w komputerze użytkownika, program Norton Personal Firewall sprawdza, czy

użytkownik zezwolił na dostęp do plików cookie, ustawił ich blokowanie, czy też

włączył alarmy plików cookie w celu każdorazowego określania podejmowanej

czynności.

Dostępne są trzy poziomy ustawień dotyczących blokowania plików cookie

■

High (Wysoki): Blokowane są wszystkie pliki cookie.

■

Medium (Średni): Sygnalizowane jest każde wykrycie przez program

pliku cookie.

■

None (Brak): Program zezwala na korzystanie z plików cookie.

Aby zmieniæ ustawienia dotycz¹ce blokowania plików cookie

1

W lewej części okna Norton Personal Firewall kliknij przycisk Privacy Control.

2

Kliknij przycisk Custom Level.

3

Z listy Cookie Blocking wybierz ustawienie, które ma zostać zastosowane.

Dopasowywanie ustawieñ prywatnoci

47

W³¹czanie funkcji ochrony prywatnoci w przegl¹darkach

Funkcja ochrony prywatności w przeglądarkach uniemożliwia witrynom

internetowym pobieranie informacji na temat używanej przeglądarki, a także stron

jakie poprzednio odwiedzono.

Aby w³¹czyæ funkcjê ochrony prywatnoci w przegl¹darkach

1

W lewej części okna Norton Personal Firewall kliknij przycisk Privacy Control.

2

Kliknij przycisk Custom Level.

3

W oknie dialogowym Customize Privacy Settings zaznacz pole wyboru Enable

Browser Privacy.

W³¹czanie bezpiecznych po³¹czeñ internetowych

Podczas odwiedzania bezpiecznej witryny internetowej, przeglądarka

użytkownika konfiguruje zaszyfrowane połączenie z tą witryną. Informacje

przesyłane bezpiecznym połączeniem nie mogą być wykryte przez zapory ogniowe,

ponieważ są zaszyfrowane. Szyfrowanie oznacza, że informacja jest zakodowana za

pomocą matematycznych wzorów, które przekształcają dane do nie dającej się

odczytać postaci.

Aby w³¹czyæ bezpieczne po³¹czenia internetowe

1

W lewej części okna Norton Personal Firewall kliknij przycisk Privacy Control.

2

Kliknij przycisk Custom Level.

3

W oknie dialogowym Customize Privacy Settings zaznacz pole wyboru Enable

Secure Connections (https).

Blokowanie bezpiecznych po³¹czeñ internetowych

Aby uniemożliwić przesyłanie poufnych informacji przez bezpieczne połączenia

internetowe, należy zablokować wszystkie bezpieczne połączenia.

Aby zablokowaæ bezpieczne po³¹czenia internetowe

1

W lewej części okna Norton Personal Firewall kliknij przycisk Privacy Control.

2

Kliknij przycisk Custom Level.

3

W oknie dialogowym Customize Privacy Settings usuń zaznaczenie pola

wyboru Enable Secure Connections (https).

49

R

O

Z

D

Z

I

A

£

5

Reagowanie na alarmy

programu Norton

Personal Firewall

Program Norton Personal Firewall monitoruje połączenia przychodzące

i wychodzące z komputera użytkownika, informując o zdarzeniach, które mogą

zagrozić bezpieczeństwu systemu.

Gdy wyświetlony zostaje komunikat alarmowy, powinien on zostać przeczytany

przez użytkownika przed podjęciem decyzji. Należy sprawdzić typ alarmu i poziom

zagrożenia. Po ocenie niebezpieczeństwa można dokonać wyboru.

Program Norton Personal Firewall wyświetla następujące typy komunikatów

alarmowych:

■

Security Alerts (alarmy dotyczące bezpieczeństwa)

■

Internet Access Control alerts (alarmy kontroli dostępu)

■

ActiveX Alerts (alarmy o wykryciu kontrolki ActiveX)

■

Java Alerts (alarmy o wykryciu apletu języka Java)

■

Cookie Alerts (alarmy o wykryciu pliku cookie)

■

Confidential Information Alerts (alarmy dotyczące poufnych informacji)

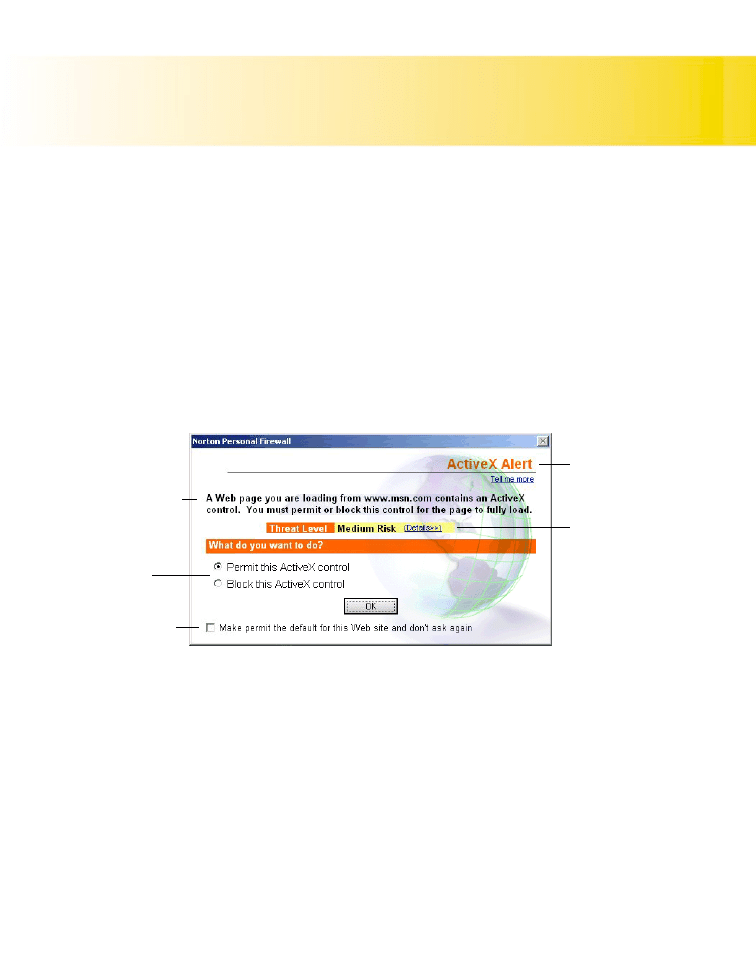

Opis problemu,

który wywo³a³

alarm

Mo¿liwoci

reakcji na alarm

Zapamiêtanie

wyboru

u¿ytkownika

na sta³e

Typ alarmu

Ocena

zagro¿enia

Reagowanie na alarmy programu Norton Personal Firewall

50

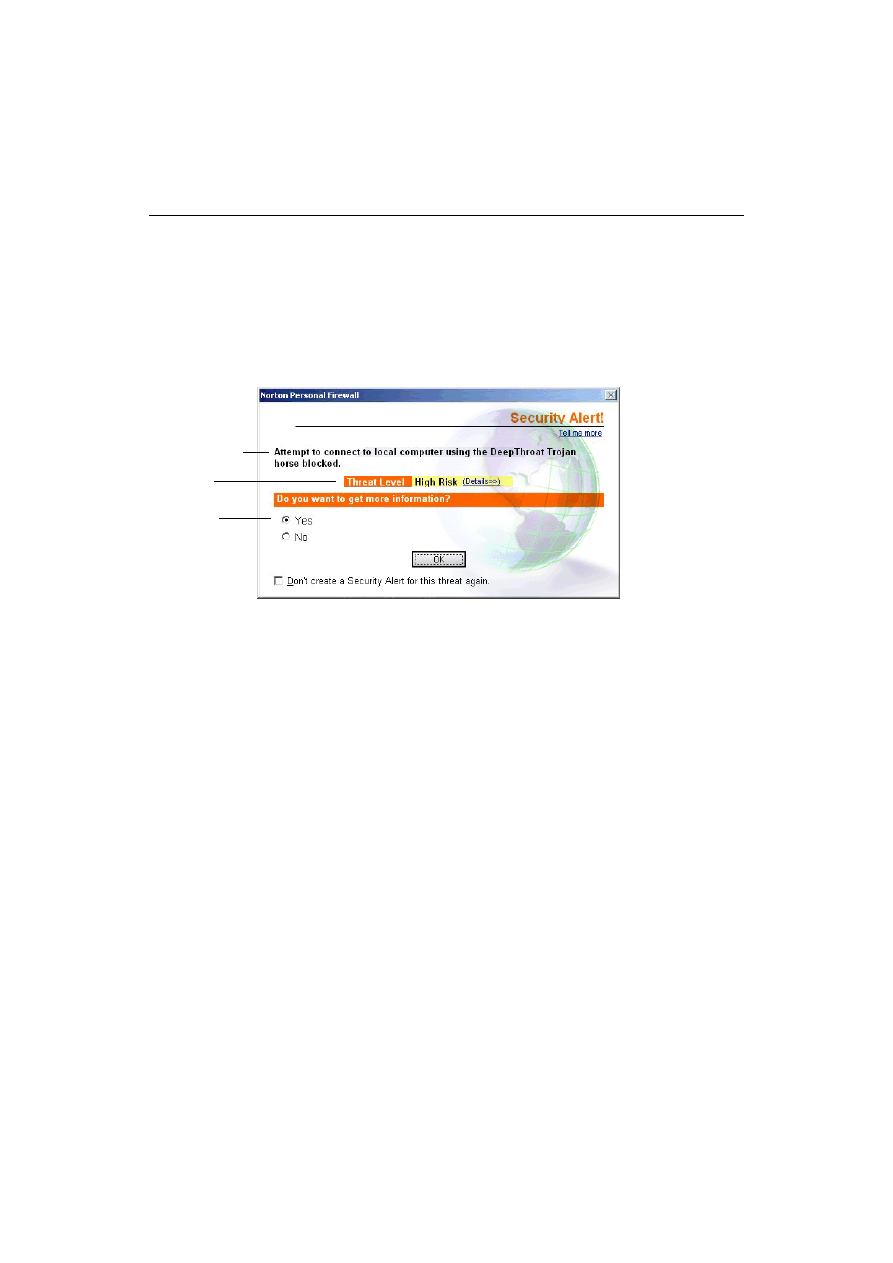

Reagowanie na alarmy dotycz¹ce bezpieczeñstwa

(Security Alerts)

Alarmy Security Alerts wyświetlane są, gdy ktoś usiłuje uzyskać dostęp do

komputera użytkownika. Może to być zarówno hacker, jak i osoba z sieci lokalnej

użytkownika.

Większość alarmów bezpieczeństwa Security Alerts powoduje uruchomienie funkcji

AutoBlock, której zadaniem jest uniemożliwienie komputerowi, który spowodował

alarm, połączenia się z komputerem użytkownika przez 30 minut. Chroni to przed

próbą uzyskania dostępu do komputera użytkownika przez ciągłe ponawianie

różnych ataków.

Więcej informacji na ten temat znajduje się w części

pomocą funkcji Intrusion Protection”

Należy sprawdzić, czy alarm opisuje rzeczywisty atak, a nie uzasadnioną próbę

dostępu do komputera. Jeśli próba jest uzasadniona, możliwe jest zezwolenie na typ

połączenia opisany w alarmie za pomocą ustawień funkcji Internet Access Control.

Więcej informacji na ten temat znajduje się w części

Więcej informacji na ten temat znajduje się w części

„Dodawanie aplikacji do funkcji

Opis zdarzenia

Ocena

zagro¿enia

Dodatkowe

informacje

o problemach

tego typu

Reagowanie na alarmy dotycz¹ce bezpieczeñstwa (Security Alerts)

51

Nie należy zakładać, że każdy alarm Security Alert oznacza próbę włamania. Wiele

mniej lub bardziej nieszkodliwych zdarzeń w sieci Internet może wywołać tego typu

alarmy. W celu określenia, czy alarm jest rzeczywiście atakiem, czy tylko zwykłym

działaniem sieci Internet, trzeba odpowiedzieć na poniższe pytania:

■

Czy próba połączenia nastąpiła z nieznanego komputera?

■

Czy alarm opisuje wyraźnie groźne zachowanie? Próba dostępu do

pojedynczego, nieużywanego portu nie jest tak groźna, jak skanowanie

wszystkich portów.

■

Czy próba jest częścią większej liczby groźnych prób przeprowadzanych z tego

samego komputera?

Jeśli choć jedna z odpowiedzi na te pytania nie jest twierdząca, prawdopodobnie

żaden atak nie ma miejsca. Możliwe jednak, że jest to skanowanie większej liczby

komputerów przez hackera, w celu wykrycia ich słabych punktów. Mając włączony

program Norton Personal Firewall, komputer użytkownika nie stanowi dla hackera

celu podatnego na ataki. W rzeczywistości hacker może w ogóle takiego komputera

nie wykryć.

Więcej informacji na ten temat znajduje się w części

Aby zareagowaæ na alarm typu Security Alert

1

W oknie Security Alert kliknij łącze Details, aby zapoznać się z informacjami

na temat zdarzenia.

2

Kliknij opcję Yes, aby dowiedzieć się więcej na temat zdarzeń tego typu.

3