Lab – Analiza ramek Ethernet przy użyciu program Wireshark

Topologia

Cele

Część 1: Analiza pól nagłówka ramki Ethernet II

Część 2: Użycie program Wireshark do rejestracji i analizy ramek

Scenariusz

Kiedy protokoły wyższych warstw komunikują się ze sobą, dane są przesyłane w dół poprzez warstwy modelu

ISO/OSI i kapsułkowane w ramce warstwy 2. Format ramki zależy od rodzaju medium transmisyjnego. W

przypadku, gdy protokołami warstw wyższych są TCP oraz IP i medium transmisyjnym jest Ethernet w

warstwie 2 dane zastaną enkapsulowane w ramce Etheret II.

Pierwsza część laboratorium pozwoli usystematyzować informacje o polach znajdujących się w ramce

Ethernet II. W drugiej części program Wireshark zostanie użyty do analizy pól nagłówka Ethernet II ruchu

zarejestrowanego podczas komunikacji z hostem lokalnym i zdalnym.

Wymagane zasoby

•

1 komputer PC (Windows 7, Vista lub XP z dostępem do Internetu i zainstalowanym programem

Wireshark)

Część 1: Analiza pól nagłówka ramki Ethernet II

W pierwszej części przeanalizujesz zawartość pól ramki Ethernet II. Zawartość przechwycona przez program

Wireshark zostanie użyta do analizy zawartości tych pól.

Krok 1: Zapoznaj się z opisem i rozmiarem pól w nagłówku ramki Ethernet II.

Preambuła

Adres

docelowy

Adres

źródłowy

Typ ramki

Dane

FCS

8 Bajtów

6 Bajtów

6 Bajtów

2 Bajtów

46 – 1500 Bajtów

4

Bajtów

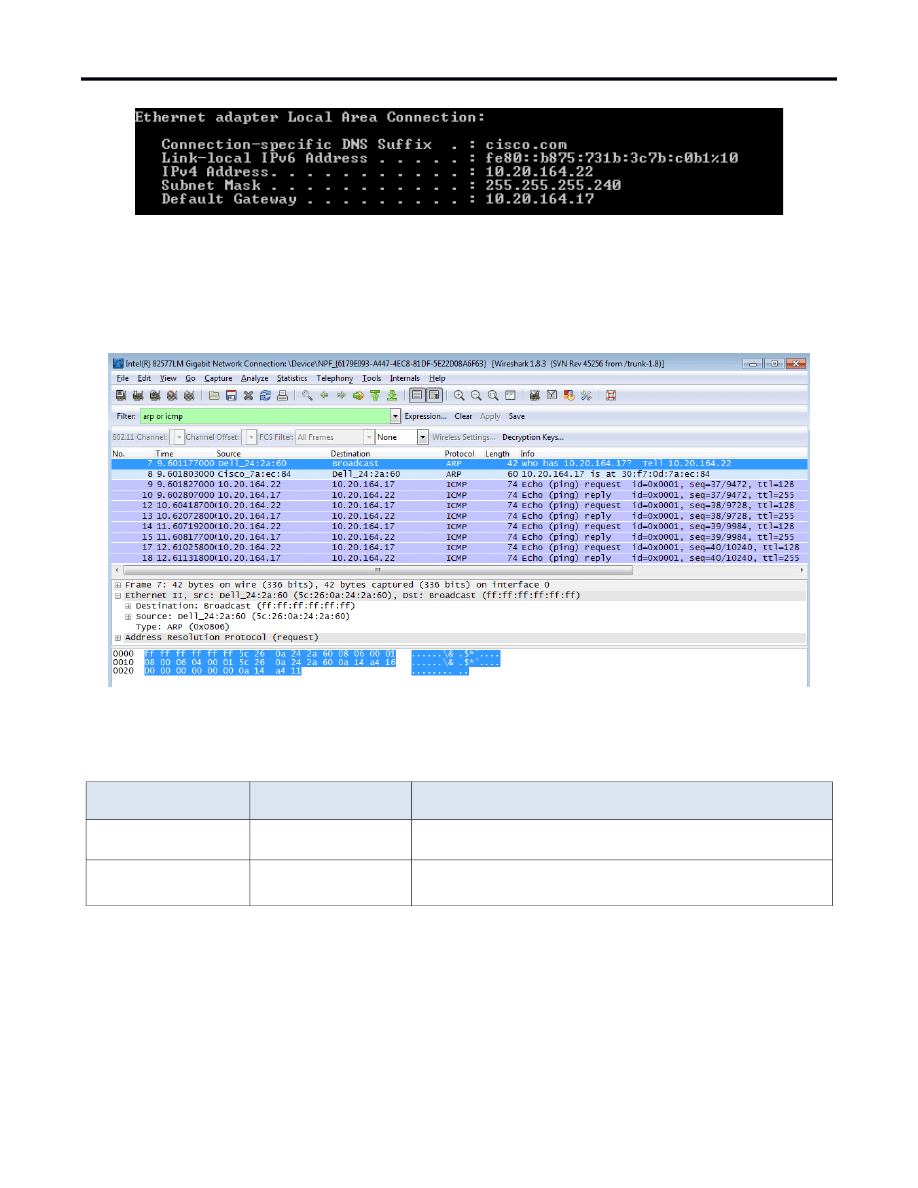

Krok 2: Przenalizuj konfigurację sieciową komputera PC

Ten komputer PC posiada następujący adres IP 10.20.164.22, natomiast brama domyślna ma adres

10.20.164.17.

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Tłumaczenie - Michał Kowal, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, luty 2014

Strona 1 of 7

Lab – Analiza ramek Ethernet przy użyciu program Wireshark

Krok 3: Analiza ramek Ethernet w programie Wireshark.

Rysunek poniżej prezentuje dane przechwycone przez program Wireshark podczas wydania polecenia ping

na adres bramy domyślnej. Dodatkowo przechwycone dane zostały przefiltrowane w celu wyświetlenia

protokołów ARP oraz ICMP. Sesja rozpoczyna się od zapytania o adres MAC bramy domyślnej, a następnie

wyświetlone są cztery żądania i odpowiedzi ping.

Krok 4: Analiza zawartości nagłówka ramki Ethernet II zapytania ARP

Poniższa tabela przedstawia zawartość pól nagłówka pierwszej zarejestrowanej przez program Wireshark

ramki Ethernet II.

Pole

Wartość

Opis

Preambuła

Nie przedstawiono w

przechwytywaniu

To pole przedstawia bity synchronizujące używane przez

kartę sieciową

.

Adres docelowy

Broadcast

(ff:ff:ff:ff:ff:ff)

Adres warstwy drugiej. Każdy adres ma

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Tłumaczenie - Michał Kowal, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, luty 2014

Page 2 of 7

Lab – Analiza ramek Ethernet przy użyciu program Wireshark

długość 48 bitów (6 bajtów), przedstawiony jest w postaci 12

cyfr szesnastkowych 0-9, A-F. Powszechnie używany

sposób zapisu to 12:34:56:78:9A:BC

.

Pierwszych sześć cyfr szesnastkowych identyfikuje

producenta karty sieciowej, natomiast ostatnie sześć cyfr

szesnastkowych stanowi numer seryjny karty sieciowej.

Adres docelowy może być rozgłoszeniem. Składa się wtedy

z samych 1 bądź pojedynczy (ang. unicast). Adres źródłowy

jest zawsze adresem typu unicast.

Adres źródłowy

Dell_24:2a:60

(5c:26:0a:24:2a:60)

Typ ramki

0x0806

W przypadku ramek Ethernet II pole to zawiera

szesnastkową wartość oznaczającą protokół warstwy

wyższej, którego nagłówek i dane znajdują się w polu

danych. Jest wiele protokołów, które mogą być przenoszone

przez ramki Ethernet II. Dwa z nich to

Wartość Opis

0x0800 Protokół IPv4

0x0806 Protokół ARP

Dane

ARP

Zawiera enkapsulowane dane protokołu wyższej warstwy.

Długość pola danych zawiera się między 46 a 1500 bajtów

FCS

Nie przedstawiono w

przechwytywaniu.

Sekwencja kontrolna ramki (FCS) jest używana przez kartę

sieciową do wykrywania błędów powstałych podczas

transmisji. Jej wartość jest obliczana przez nadawcę na

podstawie pól zawierających adresy, typ oraz dane.

Odbiorca sprawdza wartość FCS.

Jakie jest znaczenie wystąpienia samych 1 w polu adresu docelowego?

_______________________________________________________________________________________

_______________________________________________________________________________________

Dlaczego komputer przed wysłaniem zapytania ping wysyła rozgłoszeniową ramkę ARP?

_______________________________________________________________________________________

_______________________________________________________________________________________

_______________________________________________________________________________________

Jaki jest źródłowy adres MAC w pierwszej ramce? _______________________

Jakie jest ID producenta (OUI) karty sieciowej nadawcy? __________________________

Jaką cześć adresu MAC stanowi OUI?

_______________________________________________________________________________________

Jaki jest adres źródłowy karty sieciowej nadawcy? _________________________________

Część 2: Przechwytywanie i analiza ramek Ethernet przy użyciu programu

Wireshark

W drugiej części użyjesz programu Wireshark do zarejestrowania ramek Ethernet w czasie komunikacji z

komputerem w sieci lokalnej i zdalnej. Następnie przeanalizujesz zawartość pól w nagłówku zarejestrowanej

ramki.

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Tłumaczenie - Michał Kowal, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, luty 2014

Page 3 of 7

Lab – Analiza ramek Ethernet przy użyciu program Wireshark

Krok 1: Odczytanie adresu IP bramy domyślnej zdefiniowanej na komputerze PC.

Otwórz okno wiersza poleceń i wydaj komendę ipconfig.

Jakie jest adres IP bramy domyślnej? ________________________

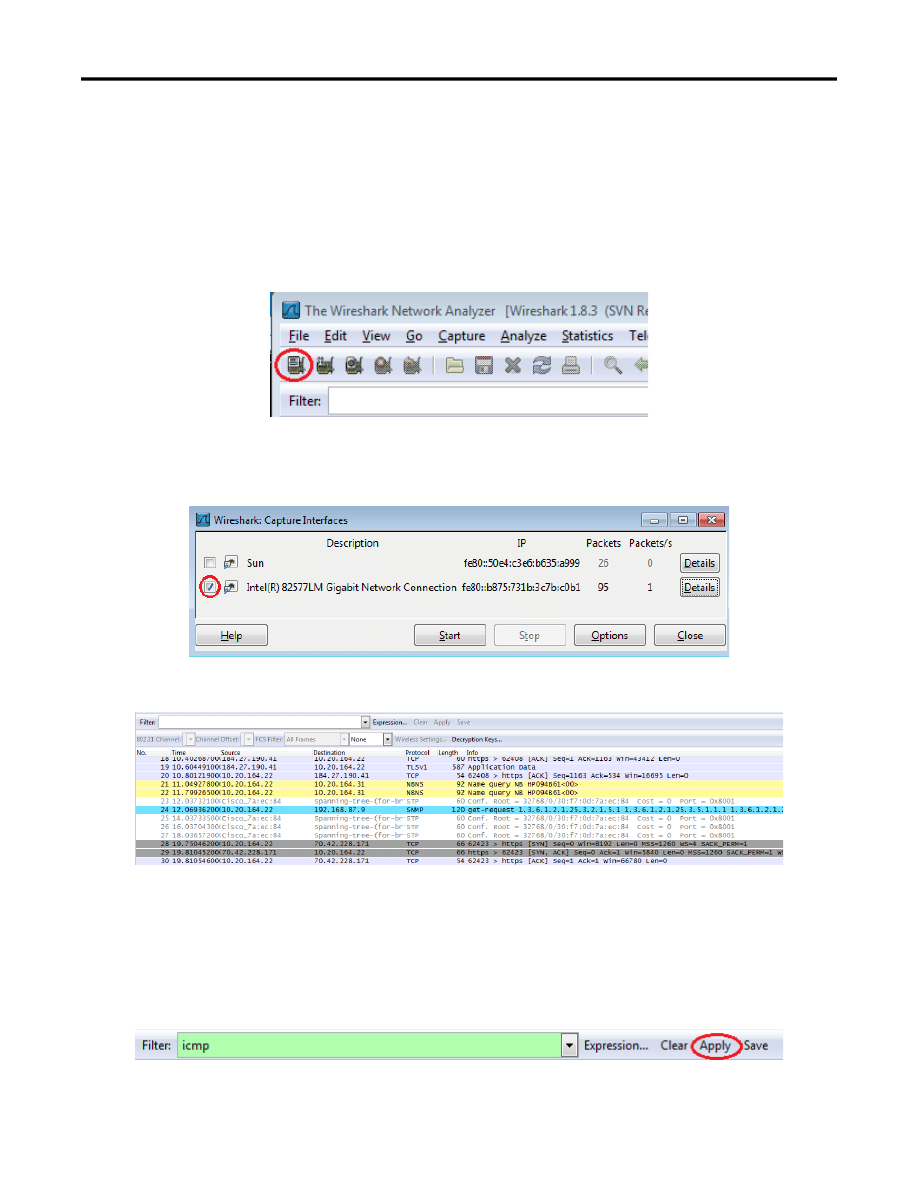

Krok 2: Rozpoczęcie rejestracji ruchu na karcie sieciowej.

a. Uruchom program Wireshark.

b. Na pasku narzędziowym Network Analyzer kliknij ikonę Interface List.

c. W oknie Capture Interfaces programu Wireshark wybierz interfejs, dla którego chcesz włączyć

przechwytywanie pakietów i kliknij przycisk Start. Jeśli nie jesteś pewien, który interfejs należy wybrać

kliknij przycisk Details aby uzyskać bardziej szczegółowe informacje dotyczące danego interfejsu.

d. Obserwuj rejestrowany ruch sieciowy pojawiający się w oknie Packet List.

Krok 3: Odfiltrowanie ruchu ICMP.

W programie Wireshark możesz włączyć ukrywanie wyświetlania niechcianego ruchu przy użyciu filtra.

Włączenie filtrowania nie powoduje wyłączenia przechwytywania niechcianego ruchu – filtr odnosi się tylko do

prezentowanych danych.

W polu Filter wpisz icmp. Jeśli wpisana fraza jest poprawna pole zmieni kolor na zielony. Aby włączyć

filtrowanie kliknij Apply.

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Tłumaczenie - Michał Kowal, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, luty 2014

Page 4 of 7

Lab – Analiza ramek Ethernet przy użyciu program Wireshark

Krok 4: W oknie wiersz poleceń komputera PC wydaj polecenie ping do bramy domyślnej.

W oknie wiersz poleceń wydaj poleceni ping na adres IP bramy domyślnej (adres ten odczytałeś w kroku 1).

Krok 5: Zatrzymaj przechwytywanie ruchu na karcie sieciowej

Kliknij ikonę Stop Capture aby zatrzymać przechwytywanie ruchu.

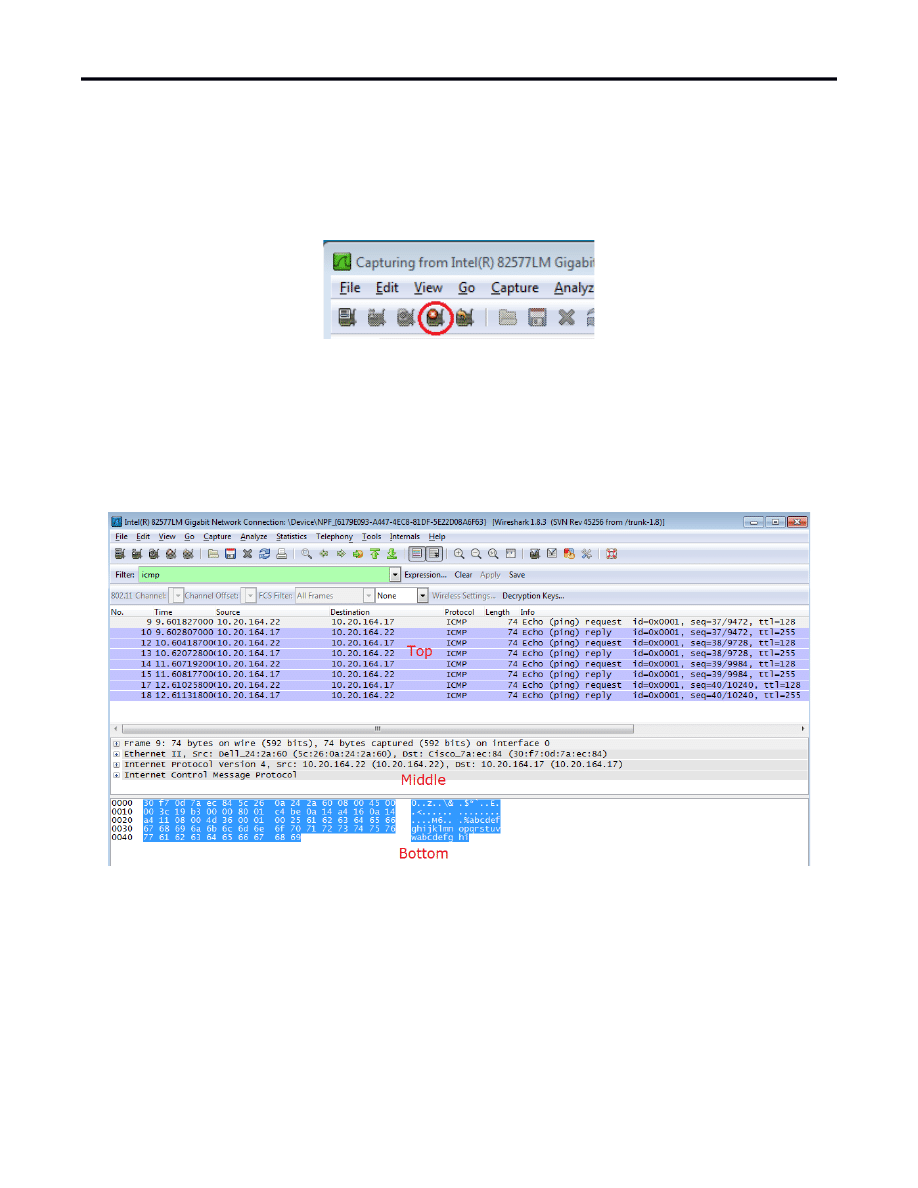

Krok 6: Analiza pierwszego żądania Echa (ping) w programie Wireshark

Główne okno programu Wireshark ma trzy panele: 1) w górnej sekcji jest wyświetlana lista przechwyconych

PDU (ramek lub pakietów) – wyświetlane jest zbiorcze zestawienie informacji o przechwyconych pakietach. 2)

w środkowej sekcji wyświetlane są szczegóły wskazanych jednostek PDU 3) w dolnej sekcji wyświetlane są

surowe dane z podziałem na warstwy - są one wyświetlane w postaci dziesiętnej i szesnastkowej. Jeśli

wybrałeś prawidłowy interfejs w kroku 3 okno programu Wireshark powinno wyglądać podobnie do tego

prezentowanego poniżej.

e. W panelu Packet List (górna sekcja) kliknij pierwsza ramkę protokołu ICMP. W kolumnie Info powinieneś

zobaczyć tekst Echo (ping) request. Kliknięcie ramki spowoduje jego podświetlenie na niebiesko.

f.

Przeanalizuj pierwszą linię w panelu Packet Details (środkowa sekcja). W pierwszej linii jest wyświetlana

długość ramki, w tym przypadku 74 bajty.

g. W drugiej linii w panelu Packet Details zamieszczona jest informacja, ze jest to ramka Ethernet II.

Dodatkowo są wyświetlane adresy MAC źródłowy i docelowy.

Jaki jest adres MAC karty sieciowej komputera? ________________________

Jaki jest adres MAC bramy domyślnej? ______________________

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Tłumaczenie - Michał Kowal, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, luty 2014

Page 5 of 7

Lab – Analiza ramek Ethernet przy użyciu program Wireshark

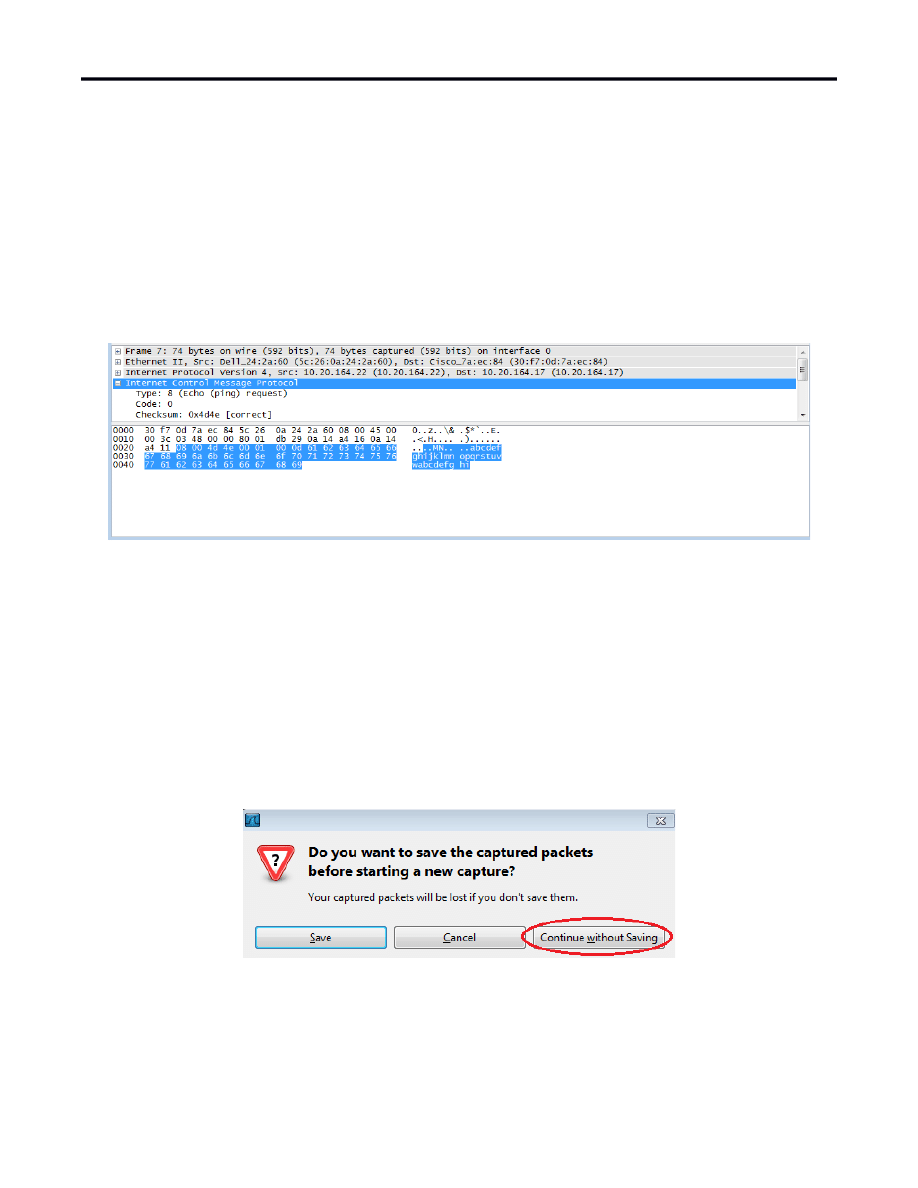

h. Aby uzyskać więcej informacji dotyczących analizowanej ramki Ethernet II kliknij znak plus (+) na

początku drugiej linii. Zauważ, że znak plus zmienił się na minus (-).

Jakiego typu jest wyświetlana ramka? ________________________________

i.

Ostatnie dwie linie w środkowej sekcji zawierają informacje dotyczące pola danych w ramce. Dane te

zawierają między innymi adresy IP źródłowe i docelowe.

Jaki jest źródłowy adres IP? _________________________________

Jaki jest docelowy adres IP? ______________________________

j.

Kliknięci dowolnej linii w środkowej sekcji powoduje podświetlenie odpowiadającej jej części danych ramki

w panelu Packet Bytes (dolna sekcji). Kliknij linię Internet Control Message Protocol w środkowej

sekcji, aby podświetlić odpowiadającą jej część danych w panelu Packet Bytes.

Jaki tekst jest zapisany w dwóch ostatnich, podświetlonych oktetach? ______

k. Kliknij kolejną ramkę w górnym panelu i przeanalizuj ramkę odpowiedzi na żądanie Echo (Echo reply).

Zauważ, że adresy MAC źródłowy i docelowy są zamienione miejscami, ponieważ ramka została wysłana

przez bramę domyślą jako odpowiedź na pierwszy pakiet (Echo request).

Podaj producenta i adres MAC urządzenia, do którego zostały wysłane pakiety:

___________________________________________

Krok 7: Restartowanie przechwytywania pakietów w programie Wireshark.

W celu rozpoczęcia nowego przechwytywania kliknij ikonę Start Capture. Jeśli program Wireshark zapyta,

czy chcesz zapisać poprzednio zarejestrowane pakiety przed rozpoczęciem nowego przechwytywania kliknij

Continue without Saving.

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Tłumaczenie - Michał Kowal, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, luty 2014

Page 6 of 7

Lab – Analiza ramek Ethernet przy użyciu program Wireshark

Krok 8: W oknie wiersz poleceń wydaj polecenie ping

Krok 9: Zatrzymaj przechwytywanie pakietów.

Krok 10: Dokonaj analizy nowych danych, które pojawiły się w panelu packet list programu

Wireshark.

Jaki jest źródłowy i docelowy adres MAC zawarty w pierwszej ramce żądania echa (ping request)?

Adres źródłowy: _________________________________

Adres docelowy: ______________________________

Jaki jest źródłowy i docelowy adres IP zawarty w polu dany analizowanej ramki?

Adres źródłowy: _________________________________

Adres docelowy: ______________________________

Porównaj te adresy z adresami zapisanymi w kroku 7. Tylko docelowy adres IP został zmieniony. Dlaczego

docelowy adres IP został zmieniony, podczas gdy docelowy adres MAC pozostał ten sam?

_______________________________________________________________________________________

_______________________________________________________________________________________

_______________________________________________________________________________________

_______________________________________________________________________________________

Do przemyślenia

Wireshark nie wyświetla pola preambuła nagłówka ramki. Co ono zawiera?

_______________________________________________________________________________________

_______________________________________________________________________________________

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Tłumaczenie - Michał Kowal, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, luty 2014

Page 7 of 7

Document Outline

- Część 1: Analiza pól nagłówka ramki Ethernet II

- Część 2: Przechwytywanie i analiza ramek Ethernet przy użyciu programu Wireshark

Wyszukiwarka

Podobne podstrony:

3 3 3 4 Lab Użycie Wireshark do obserwacji ruchu w sieci

5 3 1 10 Lab Uzycie IOS CLI do badania tabli (2)

informatyka praktyczna analiza pakietow wykorzystanie narzedzia wireshark do rozwiazywania problemow

tablice do analizy konkur

Rejestry - do analizy stanu bhp

7 2 1 8 Lab Using Wireshark to Observe the TCP 3 Way Handshake

Zadania do analizy

Nowe podejscie do analizy wskaz ebook demo id 322987

2.3.1 Używanie warstw do analizy problemów związanych z przepływem informacji, 2.3 Modele działania

Triki w Exelu 5 zasad poprawnego przygotowania?nych do analizy

teksty do analizy

05 Jak nie należy podchodzić do analizy wywiadów (Kvale)

Lab 01 Wprowadzenie do systemu UNIX

bad zdolnosci do analizy sluch Stambak

Propozycja alternatywnego podejścia do analizy regionu

Barthes Wstep do analizy strukturalnej opowiadan

Filtry do analizy na termin zer Nieznany

więcej podobnych podstron