Tytuł oryginału: Practical Packet Analysis: Using Wireshark to Solve Real-World Network Problems

Tłumaczenie: Robert Górczyński

ISBN: 978-83-246-5011-8

Original edition copyright © 2011 by Chris Sanders.

All rights reserved.

Published by arrangement with No Starch Press, Inc.

Polish edition copyright 2013 by HELION SA.

All rights reserved.

All rights reserved. No part of this book may be reproduced or transmitted in any form or by any means,

electronic or mechanical, including photocopying, recording or by any information storage retrieval system,

without permission from the Publisher.

Wszelkie prawa zastrzeżone. Nieautoryzowane rozpowszechnianie całości lub fragmentu niniejszej

publikacji w jakiejkolwiek postaci jest zabronione. Wykonywanie kopii metodą kserograficzną,

fotograficzną, a także kopiowanie książki na nośniku filmowym, magnetycznym lub innym powoduje

naruszenie praw autorskich niniejszej publikacji.

Wszystkie znaki występujące w tekście są zastrzeżonymi znakami firmowymi bądź towarowymi ich

właścicieli.

Wydawnictwo HELION dołożyło wszelkich starań, by zawarte w tej książce informacje były kompletne

i rzetelne. Nie bierze jednak żadnej odpowiedzialności ani za ich wykorzystanie, ani za związane z tym

ewentualne naruszenie praw patentowych lub autorskich. Wydawnictwo HELION nie ponosi również

żadnej odpowiedzialności za ewentualne szkody wynikłe z wykorzystania informacji zawartych w książce.

Wydawnictwo HELION

ul. Kościuszki 1c, 44-100 GLIWICE

tel. 32 231 22 19, 32 230 98 63

e-mail: helion@helion.pl

WWW: http://helion.pl (księgarnia internetowa, katalog książek)

Drogi Czytelniku!

Jeżeli chcesz ocenić tę książkę, zajrzyj pod adres

http://helion.pl/user/opinie/panpak

Możesz tam wpisać swoje uwagi, spostrzeżenia, recenzję.

Printed in Poland.

•

Kup książkę

•

Poleć książkę

•

Oceń książkę

•

Księgarnia internetowa

•

Lubię to! » Nasza społeczność

Spis tre"ci

Podzi#kowania

13

Wprowadzenie

15

Dlaczego w!a#nie ta ksi$%ka? ......................................................................................................15

Koncepcje i podej#cie .................................................................................................................16

Jak korzysta& z tej ksi$%ki? ..........................................................................................................18

Przyk!adowe pliki .......................................................................................................................18

Fundusz The Rural Technology Fund .........................................................................................18

Kontakt ze mn$ ..........................................................................................................................19

1

Podstawy dzia$ania sieci i analizy pakietów

21

Analiza pakietów i sniffery pakietów ..........................................................................................22

Ocena aplikacji typu sniffer pakietów .............................................................................22

Jak dzia!a sniffer pakietów? .............................................................................................23

W jaki sposób komunikuj$ si' komputery? ................................................................................24

Protoko!y ........................................................................................................................24

Siedem warstw modelu OSI ...........................................................................................25

Hermetyzacja danych .....................................................................................................29

Sprz't sieciowy ...............................................................................................................31

Klasyfikacje ruchu sieciowego ....................................................................................................35

Ruch typu broadcast .......................................................................................................36

Ruch typu multicast .........................................................................................................37

Ruch typu unicast ............................................................................................................37

Podsumowanie ...........................................................................................................................38

2

Dobranie si# do sieci

39

Tryb mieszany ............................................................................................................................40

Przechwytywanie pakietów z koncentratorów .........................................................................41

Przechwytywanie pakietów w #rodowisku sieci opartej na prze!$czniku sieciowym ................43

Kopiowanie ruchu na wskazany port ..............................................................................43

Technika hubbing out .....................................................................................................45

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

8

S p i s t r e " c i

U%ycie rozga!'(nika ....................................................................................................... 46

Zatrucie bufora ARP ....................................................................................................... 49

Przechwytywanie pakietów w #rodowisku sieci opartej na routerze ....................................... 54

Praktyczne wskazówki dotycz$ce umieszczania sniffera pakietów ........................................... 55

3

Wprowadzenie do narz#dzia Wireshark

59

Krótka historia narz'dzia Wireshark ......................................................................................... 59

Zalety narz'dzia Wireshark ....................................................................................................... 60

Instalowanie narz'dzia Wireshark ............................................................................................. 61

Instalowanie Wireshark w systemie Windows ............................................................... 62

Instalowanie narz'dzia Wireshark w systemie Linux ..................................................... 63

Instalowanie narz'dzia Wireshark w systemie Mac OS X ............................................. 64

Podstawy u%ywania narz'dzia Wireshark .................................................................................. 65

Twoje pierwsze przechwycone pakiety ......................................................................... 65

Okno g!ówne narz'dzia Wireshark ................................................................................ 67

Preferencje narz'dzia Wireshark ................................................................................... 68

Kolorowanie pakietów ................................................................................................... 69

4

Praca z przechwyconymi pakietami

73

Praca z plikami zawieraj$cymi przechwycone dane .................................................................. 73

Zapis i eksport plików zawieraj$cych przechwycone dane ........................................... 74

)$czenie plików zawieraj$cych przechwycone dane ..................................................... 75

Praca z pakietami ....................................................................................................................... 76

Wyszukiwanie pakietów ................................................................................................. 76

Oznaczanie pakietów ..................................................................................................... 77

Wydruk pakietów ........................................................................................................... 77

Konfiguracja formatu wy#wietlania czasu i odniesie* ................................................................ 78

Format wy#wietlania czasu ............................................................................................. 78

Odniesienie czasu do pakietu ......................................................................................... 79

Konfiguracja opcji przechwytywania danych ............................................................................. 80

Sekcja Capture ............................................................................................................... 81

Sekcja Capture File(s) ..................................................................................................... 81

Sekcja Stop Capture ....................................................................................................... 82

Sekcja Display Options ................................................................................................... 83

Sekcja Name Resolution ................................................................................................. 83

U%ywanie filtrów ....................................................................................................................... 83

Pliki zawieraj$ce przechwycone dane ............................................................................ 84

Filtry wy#wietlania .......................................................................................................... 90

Zapis filtrów ................................................................................................................... 93

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

S p i s t r e " c i

9

5

Zaawansowane funkcje narz#dzia Wireshark

97

Konwersacje i punkty ko*cowe sieci .........................................................................................97

Przegl$danie punktów ko*cowych .................................................................................98

Przegl$danie konwersacji sieciowych .............................................................................99

Rozwi$zywanie problemów za pomoc$ okien Endpoints i Conversations ...................100

Okno Protocol Hierarchy Statistics .........................................................................................102

Okre#lanie nazw .......................................................................................................................103

W!$czenie funkcji okre#lania nazw ................................................................................103

Potencjalne wady okre#lania nazw ...............................................................................104

Szczegó!owa analiza protoko!u ................................................................................................104

Zmiana dekodera ..........................................................................................................105

Wy#wietlanie kodu (ród!owego dekodera ...................................................................107

Funkcja Follow TCP Stream ....................................................................................................108

Wielko#& pakietu ......................................................................................................................109

Grafika ......................................................................................................................................110

Wykres operacji wej#cia-wyj#cia ...................................................................................110

Wykres czasu podró%y ..................................................................................................112

Wykres przep!ywu danych ............................................................................................113

Informacje zaawansowane .......................................................................................................114

6

Najcz#"ciej u%ywane protoko$y ni%szych warstw

117

Protokó! ARP ...........................................................................................................................118

Nag!ówek pakietu ARP .................................................................................................119

Pakiet 1.: %$danie ARP ..................................................................................................120

Pakiet 2.: odpowied( ARP ............................................................................................121

Bezp!atny pakiet ARP ....................................................................................................122

Protokó! IP ...............................................................................................................................123

Adres IP ........................................................................................................................123

Nag!ówek IPv4 ..............................................................................................................125

Warto#& Time to Live ...................................................................................................126

Fragmentacja IP ............................................................................................................128

Protokó! TCP ...........................................................................................................................130

Nag!ówek TCP .............................................................................................................131

Porty TCP .....................................................................................................................132

Trzyetapowy proces negocjacji TCP ............................................................................135

Zako*czenie komunikacji TCP .....................................................................................137

Zerowanie TCP ............................................................................................................138

Protokó! UDP ..........................................................................................................................139

Nag!ówek UDP .............................................................................................................140

Protokó! ICMP .........................................................................................................................141

Nag!ówek ICMP ...........................................................................................................141

Wiadomo#ci i typy ICMP ..............................................................................................142

/$dania echo i odpowiedzi na nie .................................................................................142

Polecenie traceroute .....................................................................................................145

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

1 0

S p i s t r e " c i

7

Najcz#"ciej u%ywane protoko$y wy%szych warstw

149

Protokó! DHCP ....................................................................................................................... 149

Struktura pakietu DHCP .............................................................................................. 150

Proces odnowy DHCP ................................................................................................. 150

Proces odnowy dzier%awy DHCP ............................................................................... 156

Opcje DHCP i typy wiadomo#ci .................................................................................. 156

Protokó! DNS .......................................................................................................................... 156

Struktura pakietu DNS ................................................................................................. 157

Proste zapytanie DNS .................................................................................................. 158

Typy zapyta* DNS ....................................................................................................... 159

Rekurencja DNS ........................................................................................................... 160

Transfer strefy DNS ..................................................................................................... 164

Protokó! HTTP ....................................................................................................................... 166

Przegl$danie zasobów za pomoc$ HTTP ..................................................................... 166

Przekazywanie danych za pomoc$ HTTP .................................................................... 168

Podsumowanie ........................................................................................................................ 170

8

Najcz#"ciej spotykane sytuacje

171

Serwisy spo!eczno#ciowe na poziomie pakietów .................................................................... 172

Przechwycenie ruchu sieciowego serwisu Twitter ...................................................... 172

Przechwycenie ruchu sieciowego serwisu Facebook .................................................. 176

Porównanie metod stosowanych przez serwisy Twitter i Facebook .......................... 178

Przechwycenie ruchu sieciowego z ESPN.com ...................................................................... 179

U%ycie okna Conversations .......................................................................................... 179

U%ywanie okna Protocol Hierarchy Statistics .............................................................. 179

Przegl$danie ruchu DNS .............................................................................................. 181

Wy#wietlanie %$da* HTTP ........................................................................................... 182

Rzeczywiste problemy ............................................................................................................ 183

Brak dost'pu do internetu: problem zwi$zany z konfiguracj$ ..................................... 183

Brak dost'pu do internetu: niechciane przekierowanie .............................................. 187

Brak dost'pu do internetu: problemy zwi$zane z przekazywaniem danych ............... 190

Nieprawid!owo dzia!aj$ca drukarka ............................................................................. 193

Uwi'zieni w oddziale ................................................................................................... 196

B!$d programisty .......................................................................................................... 199

Podsumowanie ........................................................................................................................ 204

9

Zmagania z wolno dzia$aj&c& sieci&

205

Funkcje usuwania b!'dów protoko!u TCP .............................................................................. 206

Ponowna transmisja pakietu TCP ................................................................................ 206

Duplikaty potwierdze* TCP i szybka retransmisja ...................................................... 209

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

S p i s t r e " c i

1 1

Kontrola przep!ywu danych TCP .............................................................................................213

Dostosowanie wielko#ci okna .......................................................................................215

Wstrzymanie przep!ywu danych i powiadomienie

o zerowej wielko#ci okna odbiorcy ...........................................................................216

Mechanizm przesuwaj$cego si' okna TCP w praktyce ................................................217

Wnioski p!yn$ce z usuwania b!'dów protoko!u TCP i kontroli przep!ywu danych .................220

Lokalizacja (ród!a opó(nie* .....................................................................................................221

Normalna komunikacja .................................................................................................221

Wolna komunikacja — opó(nienie z winy sieci ............................................................222

Wolna komunikacja — opó(nienie po stronie klienta ..................................................223

Wolna komunikacja — opó(nienie po stronie serwera ................................................224

Struktury pozwalaj$ce na wyszukiwanie opó(nie* .......................................................224

Punkt odniesienia dla sieci ........................................................................................................225

Punkt odniesienia dla miejsca ........................................................................................226

Punkt odniesienia dla komputera ..................................................................................227

Punkt odniesienia dla aplikacji .......................................................................................228

Informacje dodatkowe dotycz$ce punktów odniesienia ...............................................229

Podsumowanie .........................................................................................................................229

10

Analiza pakietów i zapewnianie bezpiecze'stwa

231

Rozpoznanie systemu ...............................................................................................................232

Skanowanie TCP SYN ..................................................................................................232

Wykrywanie systemu operacyjnego .............................................................................237

W!amanie .................................................................................................................................240

Operacja Aurora ...........................................................................................................240

Zatrucie bufora ARP .....................................................................................................246

Ko* troja*ski umo%liwiaj$cy zdalny dost'p ..................................................................248

Podsumowanie .........................................................................................................................257

11

Analiza pakietów w sieci bezprzewodowej

259

Wzgl'dy fizyczne ......................................................................................................................260

Przechwytywanie danych tylko jednego kana!u w danej chwili ....................................260

Zak!ócenia sygna!u bezprzewodowego ........................................................................261

Wykrywanie i analizowanie zak!óce* sygna!u ...............................................................261

Tryby dzia!ania kart sieci bezprzewodowych ..........................................................................263

Bezprzewodowe przechwytywanie pakietów w systemie Windows ......................................264

Konfiguracja AirPcap .....................................................................................................264

Przechwytywanie ruchu sieciowego za pomoc$ urz$dzenia AirPcap ...........................266

Bezprzewodowe przechwytywanie pakietów w systemie Linux ............................................268

Struktura pakietu 802.11 ..........................................................................................................269

Dodanie do panelu Packet List kolumn charakterystycznych dla sieci bezprzewodowej ........271

Filtry przeznaczone dla sieci bezprzewodowej .......................................................................272

Filtrowanie ruchu sieciowego nale%$cego do okre#lonego BSS ID ................................273

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

1 2

S p i s t r e " c i

Filtrowanie okre#lonych typów pakietów sieci bezprzewodowej ............................... 273

Odfiltrowanie okre#lonej cz'stotliwo#ci ...................................................................... 273

Bezpiecze*stwo w sieci bezprzewodowej .............................................................................. 275

Zako*czone powodzeniem uwierzytelnienie WEP ..................................................... 275

Nieudane uwierzytelnienie WEP .................................................................................. 277

Zako*czone powodzeniem uwierzytelnienie WPA ..................................................... 278

Nieudane uwierzytelnienie WPA ................................................................................. 279

Podsumowanie ........................................................................................................................ 281

Dodatek.

Co dalej?

283

Narz'dzia analizy pakietów ..................................................................................................... 283

tcpdump i Windump .................................................................................................... 284

Cain & Abel .................................................................................................................. 284

Scapy ............................................................................................................................ 284

Netdude ....................................................................................................................... 284

Colsoft Packet Builder .................................................................................................. 284

CloudShark ................................................................................................................... 285

pcapr ............................................................................................................................ 285

NetworkMiner ............................................................................................................. 287

Tcpreplay ..................................................................................................................... 287

ngrep ............................................................................................................................ 287

libpcap .......................................................................................................................... 287

hping ............................................................................................................................. 287

Domain Dossier ........................................................................................................... 288

Perl i Python ................................................................................................................. 288

Zasoby dotycz$ce analizy pakietów ........................................................................................ 288

Witryna domowa narz'dzia Wireshark ........................................................................ 288

Kurs SANS Security Intrusion Detection In-Depth ...................................................... 288

Blog Chrisa Sandersa .................................................................................................... 289

Blog Packetstan ............................................................................................................ 289

Uniwersytet Wireshark ................................................................................................ 289

IANA ............................................................................................................................ 289

TCP/IP Illustrated (Addison-Wesley) ........................................................................... 289

The TCP/IP Guide (No Starch Press) .......................................................................... 289

Skorowidz

291

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

4

Praca z przechwyconymi

pakietami

P

O KRÓTKIM WPROWADZENIU DO NARZ"DZIA

W

IRESHARK PRZEDSTA

-

WIONYM W ROZDZIALE

3.

JESTE' GOTOWY DO ROZPOCZ"CIA PRZE

-

CHWYTYWANIA I ANALIZY PAKIETÓW

. W

TYM ROZDZIALE DOWIESZ

si(,

jak pracowa) z plikami zawieraj*cymi przechwycone dane, z prze-

chwyconymi pakietami oraz z formatami wy+wietlania czasu. Omówione

zostan* tak/e bardziej zaawansowane opcje dotycz*ce przechwytywania pakietów,

a ponadto zag0(bimy si( w +wiat filtrów.

Praca z plikami

zawieraj)cymi przechwycone dane

Podczas przeprowadzania analizy pakietu przekonasz si(, /e znaczna jej cz(+)

nast(puje ju/ po przechwyceniu danych. Najcz(+ciej w ró/nym czasie przeprowa-

dzasz kilka operacji przechwytywania i zapisywania danych, a nast(pnie ana-

lizujesz jednocze+nie wszystkie zebrane w ten sposób dane. Narz(dzie Wi-

reshark umo/liwia zapisywanie plików z przechwyconymi danymi, które b(dziesz

móg0 pó1niej przeanalizowa). Oczywi+cie masz mo/liwo+) 0*czenia ze sob* wielu

takich plików.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

7 4

R o z d z i a ( 4

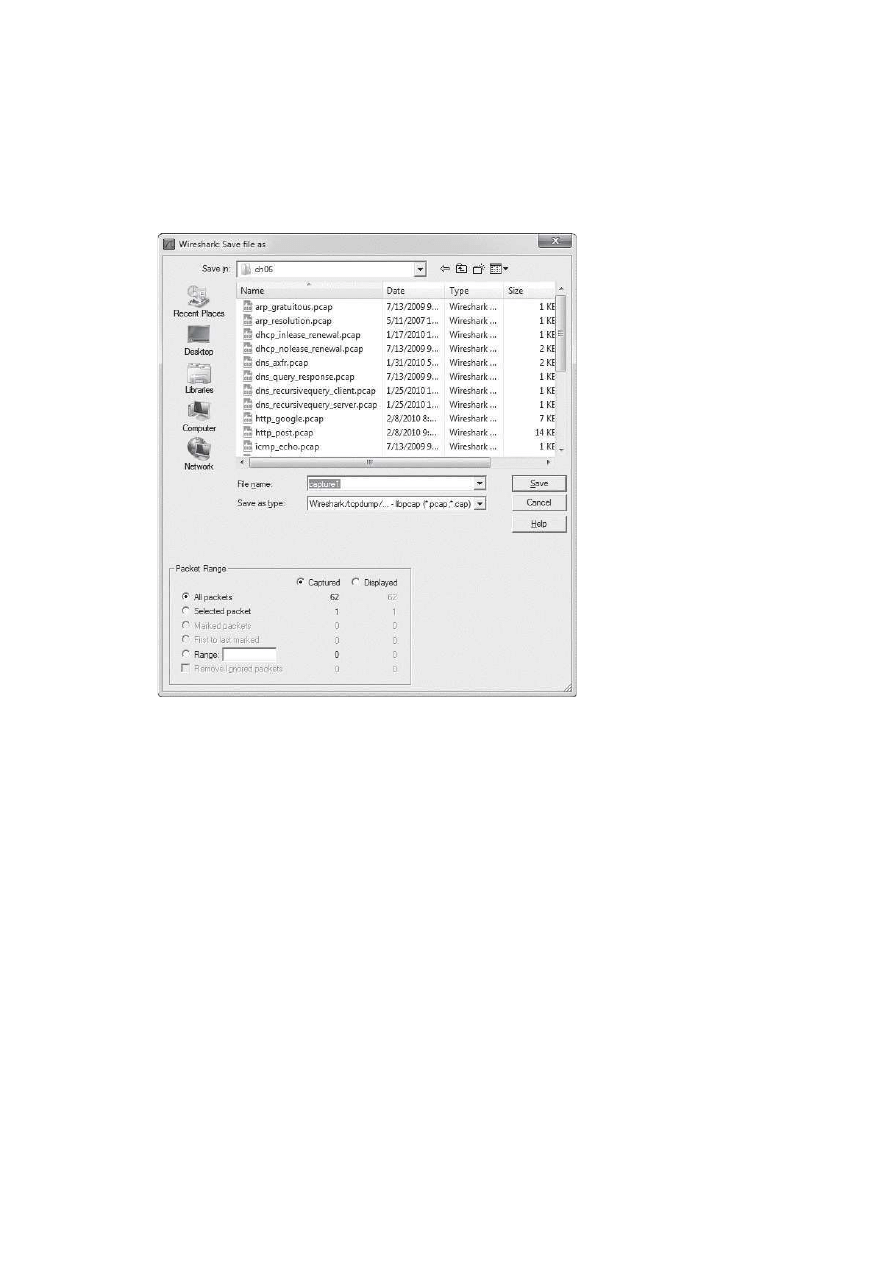

Zapis i eksport plików zawieraj#cych przechwycone dane

Aby zapisa) przechwycony pakiet, wybierz opcj( menu File/Save As. Na ekranie

powinno wy+wietli) si( okno dialogowe Save As (zob. rysunek 4.1). W oknie tym

mo/esz poda) katalog, w którym zostanie zapisany plik, oraz okre+li) format pliku.

Je/eli nie podasz formatu pliku, narz(dzie Wireshark u/yje domy+lnego formatu

pliku dla przechwyconych danych — .pcap.

Rysunek 4.1. Za pomoc$ okna dialogowego Save As mo'esz zapisywa(

przechwycone pakiety

Jedn* z najmocniejszych stron okna dialogowego Save As jest mo/liwo+) zapisu

okre+lonego zakresu pakietu. To doskona0y sposób na zmniejszenie przero+ni(tych

plików zawieraj*cych przechwycone dane pakietu. Mo/esz wi(c zapisywa) pakiety

pochodz*ce jedynie z podanego zakresu, pakiety oznaczone lub pakiety widoczne

po zastosowaniu okre+lonego filtru wy+wietlania. (Pakiety oznaczone i filtry zostan*

omówione w dalszej cz(+ci rozdzia0u).

Dane przechwycone przez narz(dzie Wireshark mo/esz eksportowa) do wielu

ró/nych formatów w celu wy+wietlania danych w innych mediach lub przeanali-

zowania zebranych danych w innych narz(dziach. Dost(pne formaty to mi(dzy

innymi: zwyk0y tekst, PostScript, CSV (ang. Comma Separated Values — warto+ci

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

P r a c a z p r z e c h w y c o n y m i p a k i e t a m i

7 5

rozdzielone przecinkami) oraz XML. Aby wyeksportowa) przechwycone dane

pakietu, wybierz opcj( menu File/Export, a nast(pnie wska/ format pliku, w któ-

rym maj* zosta) zapisane dane. Na ekranie wy+wietli si( okno dialogowe Save As

zawieraj*ce opcje zwi*zane z wybranym formatem.

%#czenie plików zawieraj#cych przechwycone dane

Pewne rodzaje analizy wymagaj* po0*czenia ze sob* wielu plików zawieraj*cych

przechwycone dane. Jest to praktyka cz(sto stosowana podczas porównywania

dwóch strumieni danych lub 0*czenia strumieni tego samego ruchu sieciowego,

które zosta0y przechwycone oddzielnie.

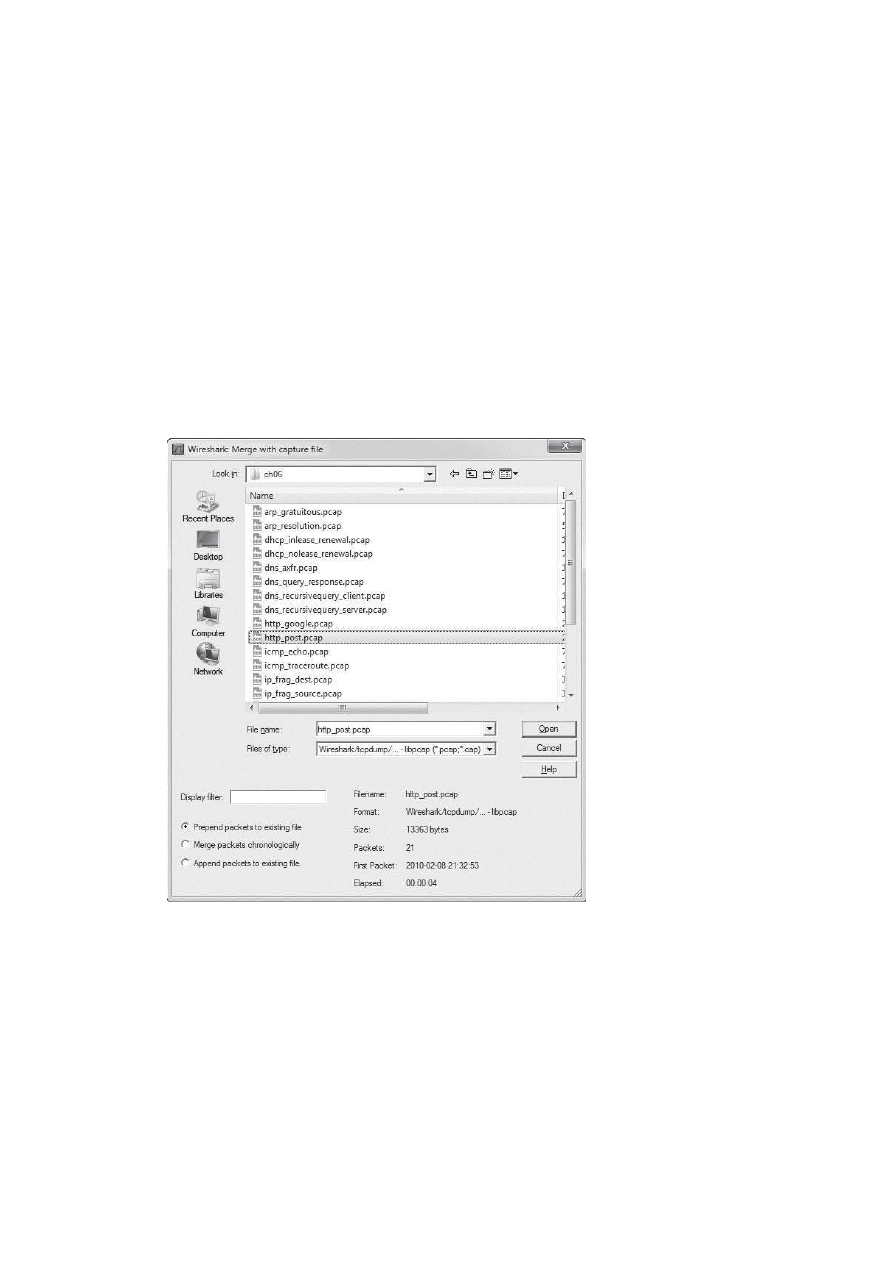

Aby po0*czy) ze sob* pliki zawieraj*ce przechwycone dane, otwórz jeden

z nich, a nast(pnie wybierz opcj( menu File/Merge. Na ekranie wy+wietli si( okno

dialogowe zatytu0owane Merge with capture file (zob. rysunek 4.2). W oknie tym

wska/ plik, który ma zosta) po0*czony z ju/ otwartym plikiem, a nast(pnie wybierz

metod( po0*czenia plików. Plik wybrany w oknie dialogowym mo/esz umie+ci)

przed ju/ otworzonym plikiem, do0*czy) go na ko:cu b*d1 po0*czy) oba pliki

chronologicznie na podstawie ich znaczników czasu.

Rysunek 4.2. Okno dialogowe Merge with capture file pozwala ,$czy( dwa pliki

zawieraj$ce przechwycone dane

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

7 6

R o z d z i a ( 4

Praca z pakietami

Mo/e si( zdarzy) sytuacja, w której wykorzystywana b(dzie ogromna liczba pakie-

tów. W przypadku wzrostu liczby pakietów do rz(du tysi(cy lub nawet milionów

musisz mie) mo/liwo+) efektywnego poruszania si( pomi(dzy nimi. Narz(dzie

Wireshark umo/liwia wyszukiwanie i oznaczanie pakietów spe0niaj*cych okre-

+lone kryteria. Pakiety mo/na równie/ wydrukowa).

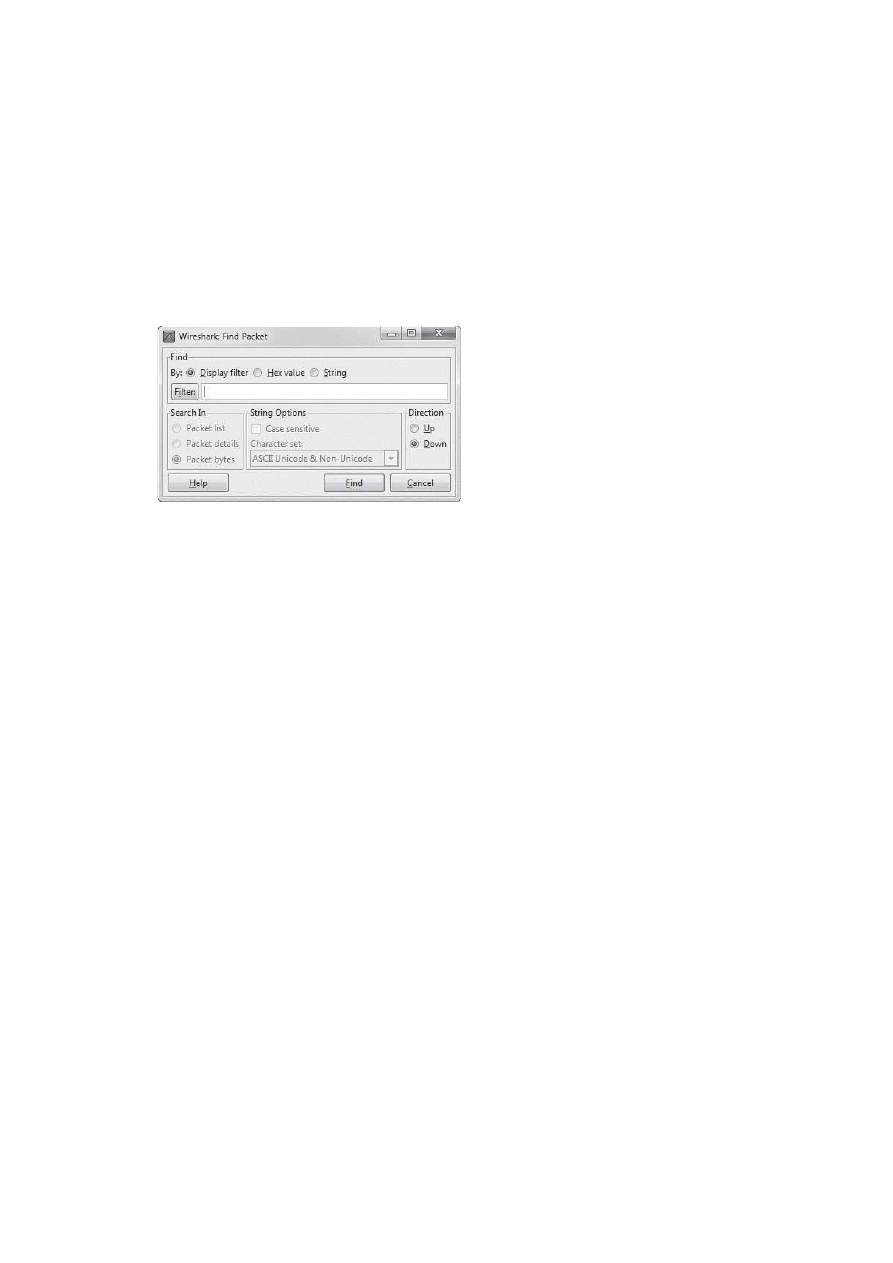

Wyszukiwanie pakietów

Aby wyszuka) pakiety spe0niaj*ce okre+lone kryteria, musisz przej+) do okna dia-

logowego Find Packet (zob. rysunek 4.3) poprzez naci+ni(cie klawiszy Ctrl+F.

Rysunek 4.3. Wyszukiwanie pakietów w narz0dziu Wireshark

na podstawie okre2lonych kryteriów

Pokazane na rysunku 4.3 okno dialogowe zawiera trzy nast(puj*ce opcje pozwa-

laj*ce na wyszukiwanie pakietów:

Display filter

. W tej opcji mo/esz poda) filtr oparty na wyra/eniu. Dzi(ki

temu filtrowi zostan* wyszukane jedynie pakiety spe0niaj*ce zdefiniowane

tutaj wyra/enie.

Hex value

. Ta opcja powoduje wyszukanie pakietów zawieraj*cych podan*

warto+) szesnastkow* (bajty powinny by) rozdzielone dwukropkami).

String

. Ta opcja powoduje wyszukanie pakietów zawieraj*cych podany ci*g

tekstowy.

Powy/sze rodzaje wyszukiwania przedstawiono w tabeli 4.1.

Inne opcje pozwalaj* na wybór u/ywanego systemu kodowania znaków, okre-

+lenie kierunku wyszukiwania oraz wskazanie okna, w którym ma zosta) przepro-

wadzona operacja wyszukiwania. Wyszukiwanie z u/yciem ci*gu tekstowego mo/na

rozbudowa) poprzez podanie u/ywanego systemu kodowania, okre+lenie, czy ma

by) rozró/niana wielko+) znaków, oraz wskazanie panelu, w którym b(dzie prze-

prowadzona operacja wyszukiwania.

Po wybraniu odpowiednich opcji w polu tekstowym nale/y wprowadzi) kry-

teria wyszukiwania, a nast(pnie nacisn*) przycisk Find w celu znalezienia pierw-

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

P r a c a z p r z e c h w y c o n y m i p a k i e t a m i

7 7

Tabela 4.1. Dost0pne rodzaje operacji wyszukiwania pakietów

Rodzaj wyszukiwania

Przyk*ady

filtr

not ip

ip.addr==192.168.0.1

arp

warto"# szesnastkowa

00:ff

ff:ff

00:ab:b1:f0

ci%g tekstowy

StacjaRobocza1

U7ytkownikB

domena

szego pakietu spe0niaj*cego zdefiniowane kryteria. Aby znale1) kolejny pakiet

dopasowany do kryteriów, trzeba nacisn*) klawisze Ctrl+N, natomiast przej+cie do

poprzedniego znalezionego pakietu nast(puje po naci+ni(ciu klawiszy Ctrl+B.

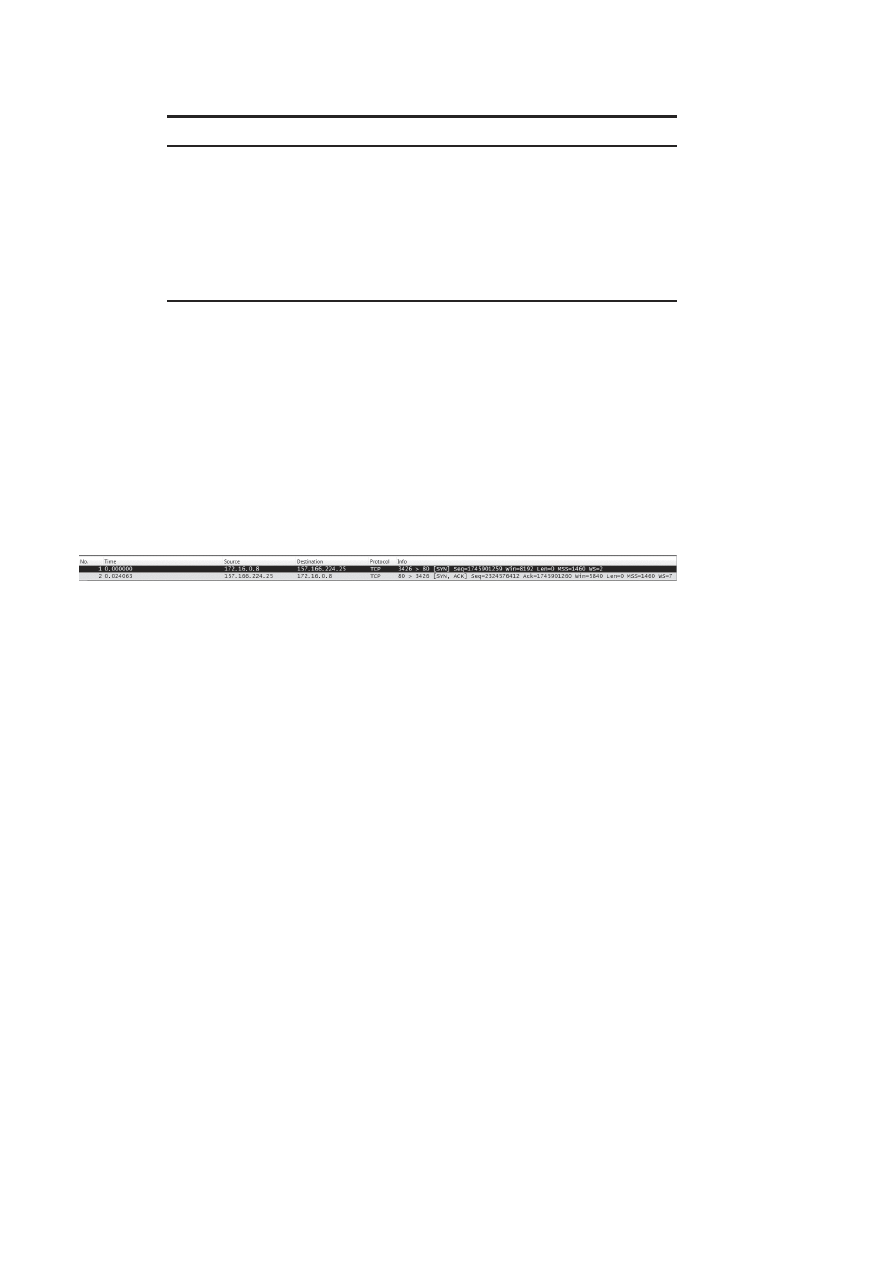

Oznaczanie pakietów

Po znalezieniu pakietów spe0niaj*cych zdefiniowane kryteria mo/na je oznakowa).

Przyk0adowo: pakiety mo/esz oznakowa), aby mie) mo/liwo+) ich oddzielnego

zapisania lub szybkiego odszukania na podstawie koloru. Oznaczone pakiety

wyró/niaj* si( bia0ym tekstem na czarnym tle, jak pokazano na rysunku 4.4.

(Podczas zapisywania przechwyconych pakietów mo/esz zdecydowa) o zacho-

waniu jedynie oznaczonych pakietów).

Rysunek 4.4. Oznaczony pakiet jest pod2wietlony na ekranie. Na rysunku wida(, 'e pakiet pierwszy

zosta, oznaczony — ma czarne t,o i bia,y tekst

W celu oznaczenia pakietu kliknij go prawym przyciskiem myszy w panelu

Packet List, a nast(pnie wybierz opcj( Mark Packet z rozwijanego menu lub naci+nij

klawisze Ctrl+M. Natomiast usuni(cie zaznaczenia pakietu nast(puje po ponow-

nym wybraniu wspomnianej opcji lub po ponownym naci+ni(ciu klawiszy Ctrl+M.

W przechwyconych danych mo/esz oznaczy) dowoln* liczb( pakietów. Do poru-

szania si( do przodu i do ty0u po oznaczonych pakietach s0u/* klawisze odpowied-

nio Shift+Ctrl+N i Shift+Ctrl+B.

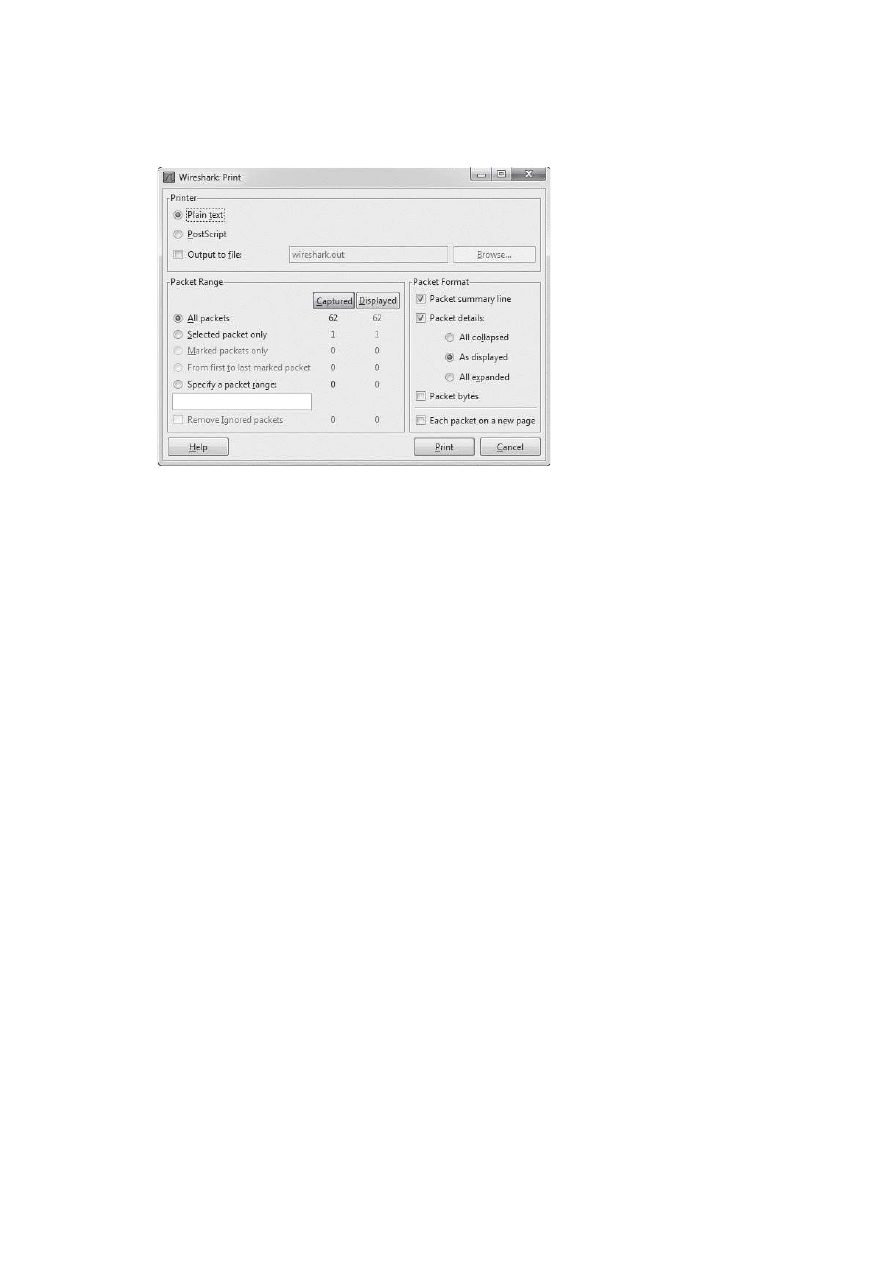

Wydruk pakietów

Wprawdzie wi(kszo+) analizy pakietów przeprowadza si( na ekranie komputera,

ale zdarzaj* si( sytuacje, gdy trzeba wydrukowa) przechwycone dane. Sam cz(sto

drukuj( pakiety i umieszczam je na biurku; w ten sposób mog( bardzo szybko

sprawdzi) ich zawarto+) podczas przeprowadzania innych analiz. Mo/liwo+)

zapisu pakietów do pliku w formacie PDF równie/ jest bardzo wygodna, zw0asz-

cza podczas przygotowywania raportów.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

7 8

R o z d z i a ( 4

Aby wydrukowa) przechwycone pakiety, wy+wietl okno dialogowe Print poprzez

wybór opcji menu File/Print. Na ekranie pojawi si( pokazane na rysunku 4.5 okno

dialogowe Print.

Rysunek 4.5. Okno dialogowe Print umo'liwia wydruk wskazanych pakietów

Wskazane dane mo/na wydrukowa) jako zwyk0y tekst, PostScript lub do pliku.

Podobnie jak w przypadku okna dialogowego Save As, tak/e tutaj mo/na wybra)

wydruk jedynie okre+lonego zakresu pakietów, pakietów oznaczonych lub wy+wie-

tlanych na ekranie jako wynik dzia0ania filtru. Ponadto masz mo/liwo+) wyboru

panelu (jednego z trzech g0ównych paneli okna Wireshark), z którego b(dzie

wydrukowany pakiet. Po zaznaczeniu wszystkich opcji naci+nij przycisk Print.

Konfiguracja formatu wy1wietlania czasu

i odniesie2

Czas ma istotne znaczenie zw0aszcza podczas przeprowadzania analizy pakietu.

Dla wszystkich zdarze: zachodz*cych w sieci czas jest wa/ny, a Twoim zadaniem

jest analiza trendów i opó1nie: w sieci w niemal ka/dym pliku zawieraj*cym

przechwycone dane. Twórcy narz(dzia Wireshark zdaj* sobie spraw( ze znacze-

nia czasu, dlatego dostarczyli wiele powi*zanych z nim opcji konfiguracyjnych.

W tym podrozdziale skoncentrujemy si( na formacie wy+wietlania czasu oraz na

odniesieniach czasu do pakietu.

Format wy(wietlania czasu

Ka/dy pakiet przechwycony przez narz(dzie Wireshark ma znacznik czasu, który

jest mu przypisany przez system operacyjny. Wireshark ma mo/liwo+) wy+wietlenia

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

P r a c a z p r z e c h w y c o n y m i p a k i e t a m i

7 9

zarówno bezwzgl(dnego znacznika czasu, wskazuj*cego dok0adny moment prze-

chwycenia danego pakietu, jak równie/ czasu, który up0yn*0 od ostatniego prze-

chwyconego pakietu, a tak/e od pocz*tku i ko:ca operacji przechwytywania.

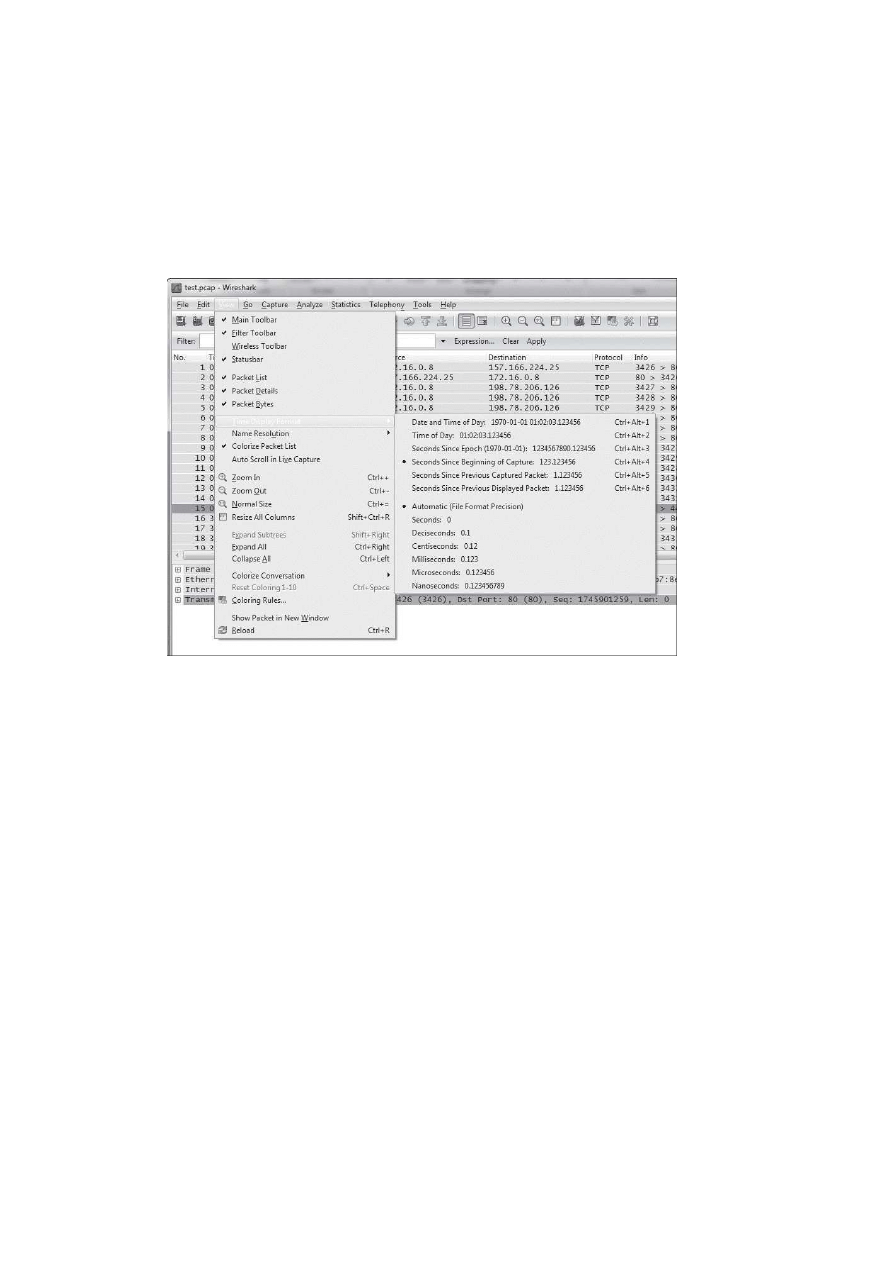

Opcje zwi*zane z wy+wietlaniem czasu znajduj* si( w menu g0ównym zaty-

tu0owanym View. Pokazana na rysunku 4.6 grupa Time Display Format umo/liwia

wybór formatu wy+wietlania czasu oraz dok0adno+) czasu. Masz mo/liwo+) wybra-

nia automatycznego lub r(cznego ustawienia dok0adno+ci czasu, na przyk0ad:

sekundy, milisekundy, mikrosekundy. Obie opcje b(dziemy modyfikowa) w dalszej

cz(+ci ksi*/ki, wi(c powiniene+ si( teraz z nimi zapozna).

Rysunek 4.6. Dost0pnych jest kilka formatów wy2wietlania czasu

Odniesienie czasu do pakietu

Funkcja odniesienia czasu do pakietu pozwala skonfigurowa) okre+lony pakiet

w taki sposób, aby kolejne obliczenia dotycz*ce czasu by0y przeprowadzane wzgl(-

dem danego pakietu. Ta funkcja jest wyj*tkowo u/yteczna podczas analizy wielu

kolejnych zdarze:, które s* wywo0ywane gdzie+ w +rodku pliku zawieraj*cego

przechwycone dane.

Aby ustawi) odniesienie czasu do okre+lonego pakietu, nale/y w pierwszej

kolejno+ci zaznaczy) pakiet w panelu Packet List, a nast(pnie wybra) opcj( menu

Edit/Set Time Reference. Usuni(cie odniesienia czasu do pakietu nast(puje po

zaznaczeniu pakietu i usuni(ciu opcji Edit/Set Time Reference.

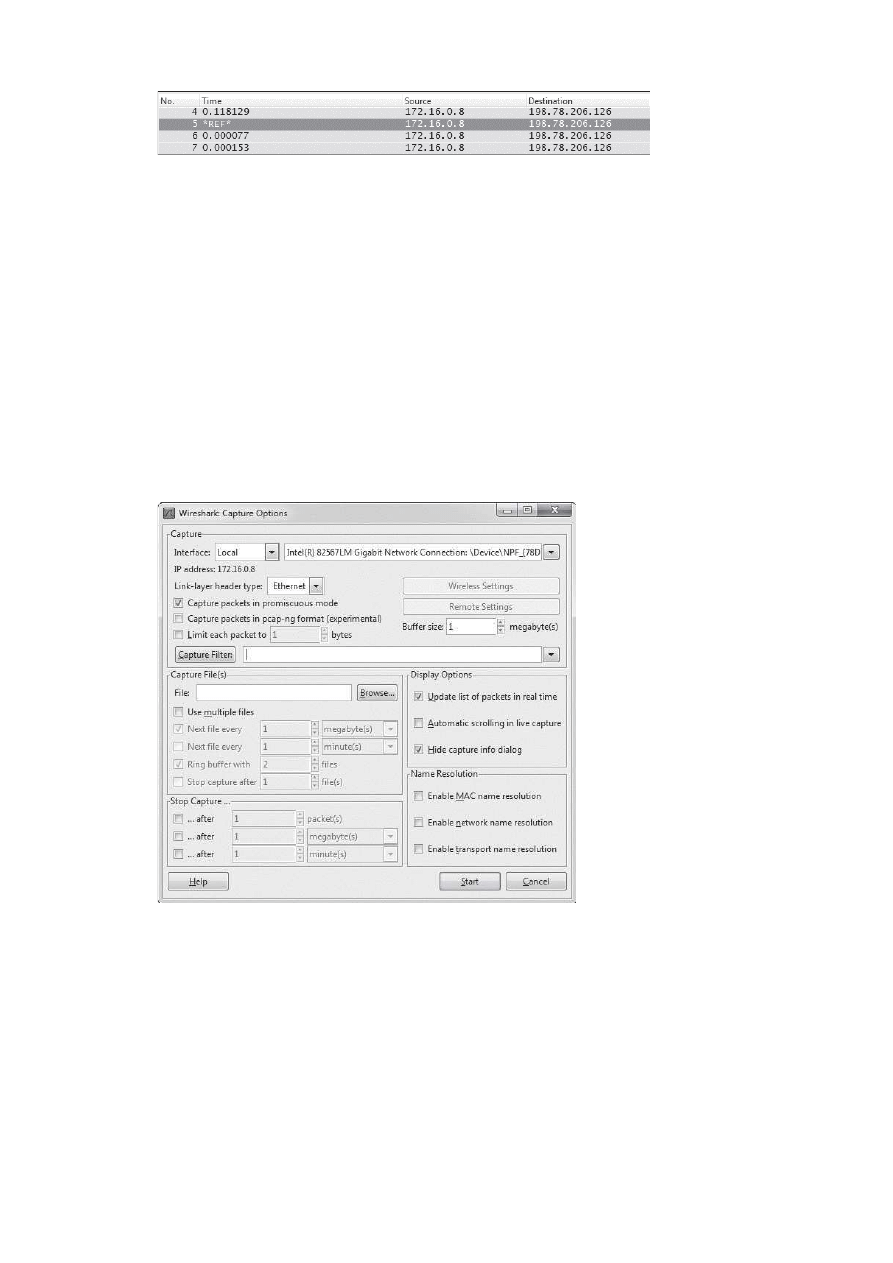

Po w0*czeniu funkcji odniesienia czasu do okre+lonego pakietu kolumna Time

w panelu Packet List b(dzie zawiera0a ci*g tekstowy

*REF*

(zob. rysunek 4.7).

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

8 0

R o z d z i a ( 4

Rysunek 4.7. Pakiet wraz z w,$czonym odniesieniem czasu wzgl0dem wskazanego pakietu

W0*czenie opcji odniesienia czasu do danego pakietu jest u/yteczne tylko

wtedy, gdy format wy+wietlania czasu przechwyconych danych jest zdefiniowany

jako czas wy+wietlany wzgl(dem pocz*tku tych danych. Wszelkie inne ustawienia

spowoduj* otrzymanie nieprzewidywalnych wyników oraz utworzenie bardzo

myl*cych znaczników czasu.

Konfiguracja opcji przechwytywania danych

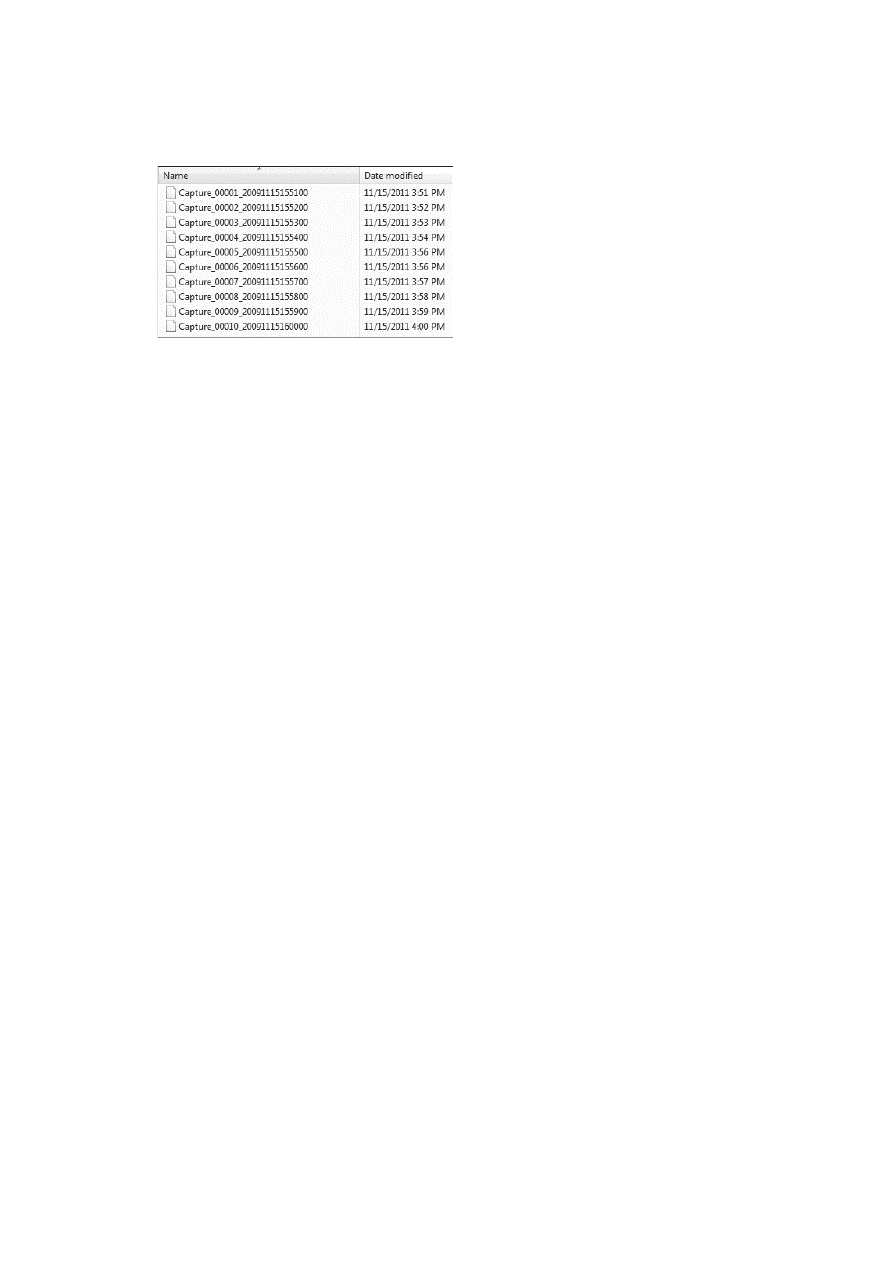

Wyj*tkowo prosty proces przechwytywania danych zosta0 przedstawiony w roz-

dziale 3. W pokazanym na rysunku 4.8 oknie dialogowym Capture Options narz(-

dzie Wireshark oferuje znacznie wi(cej opcji zwi*zanych z przechwytywaniem

danych. Wy+wietlenie tego okna dialogowego nast(puje po wybraniu opcji

Capture/Interfaces i klikni(ciu przycisku Options znajduj*cego si( obok nazwy

interfejsu, z którego maj* zosta) przechwycone pakiety.

Rysunek 4.8. Okno dialogowe Capture Options

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

P r a c a z p r z e c h w y c o n y m i p a k i e t a m i

8 1

Okno dialogowe Capture Options ma wi(cej wodotrysków, ni/ b(dziesz w sta-

nie wykorzysta), umo/liwiaj*cych jak najwi(ksz* elastyczno+) podczas przechwy-

tywania pakietów. Opcje zosta0y zgrupowane w kilku sekcjach, które teraz omówi(.

Sekcja Capture

Rozwijane menu Interface w sekcji Capture pozwala wybra) konfigurowany

interfejs sieciowy. W menu po lewej stronie wybierasz interfejs lokalny b*d1 zdalny,

natomiast menu po prawej stronie pokazuje dost(pne interfejsy pozwalaj*ce na

przechwytywanie danych. Adres IP wybranego interfejsu jest wy+wietlany bez-

po+rednio pod rozwijanym menu.

Trzy pola wyboru umieszczone po lewej stronie sekcji Capture s0u/* do w0*-

czenia lub wy0*czenia trybu mieszanego (domy+lnie zawsze jest w0*czony), prze-

chwytywania pakietów w aktualnie eksperymentalnym formacie pcap-ng oraz do

zdefiniowanego w bajtach ograniczenia wielko+ci ka/dego przechwyconego pakietu.

Przyciski po prawej stronie sekcji Capture pozwalaj* uzyska) dost(p do usta-

wie: sieci bezprzewodowej lub zdalnej (pod warunkiem, /e s* dost(pne). Poni/ej

znajduje si( opcja konfiguracji wielko+ci bufora, dost(pna jedynie w systemach

Microsoft Windows. W tym miejscu mo/esz okre+li) wielko+) przechwyconych

danych pakietów, które b(d* przechowywane w buforze j*dra, zanim zostan*

zapisane na dysku. (Tej warto+ci nie powiniene+ modyfikowa), chyba /e zauwa/ysz

gubienie du/ej liczby pakietów). Opcja Capture Filter pozwala zdefiniowa) filtr

przechwytywania danych.

Sekcja Capture File(s)

W sekcji Capture File(s) mo/esz skonfigurowa) automatyczne przechowywanie

przechwyconych pakietów w pliku zamiast najpierw przechwytywania danych,

a dopiero pó1niej ich zapisywania w pliku. Dost(pne tutaj opcje oferuj* du/*

elastyczno+) w zarz*dzaniu sposobem zapisu pakietów. Dane mog* by) zapisywane

w pojedynczym pliku, w zestawie plików, a nawet mo/na u/y) bufora wielopier-

+cieniowego (ang. ring buffer) do zarz*dzania liczb* tworzonych plików. W0*cze-

nie opcji zapisu danych do pliku (lub plików) wymaga podania pe0nej +cie/ki

dost(pu w polu File.

Podczas przechwytywania ogromnego ruchu sieciowego lub przeprowadzania

d0ugotrwa0ej operacji przechwytywania danych u/yteczne jest utworzenie zestawu

plików. Zestaw ten to grupa wielu plików, ka/dy z nich zawiera dane spe0niaj*ce

okre+lony warunek. Aby wykorzysta) zestaw plików, nale/y u/y) opcji Use

Multiple Files.

Przy zarz*dzaniu zestawem plików narz(dzie Wireshark korzysta z ró/nych

wyzwalaczy opartych na wielko+ci pliku lub na warunku dotycz*cym czasu. W0*-

czenie tych opcji wymaga zaznaczenia pola wyboru znajduj*cego si( obok opcji

Next File Every (to górne dotyczy wyzwalaczy opartych na wielko+ci pliku,

natomiast dolne — opartych na czasie), a tak/e podania warto+ci oraz jednostki

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

8 2

R o z d z i a ( 4

powoduj*cej aktywacj( wyzwalacza. Przyk0adowo: mo/esz zdefiniowa) wyzwalacz

tworz*cy nowy plik po przechwyceniu ka/dego 1 MB danych lub po up0ywie

minuty przechwytywania danych (zob. rysunek 4.9).

Rysunek 4.9. Zestaw plików utworzonych przez narz0dzie Wireshark w odst0pie

jednej minuty

Wymienione opcje mo/na ze sob* 0*czy). Przyk0adowo: po zaznaczeniu obu

wyzwalaczy nowy plik zostanie utworzony po przechwyceniu 1 MB danych lub po

up0ywie jednej minuty — w zale/no+ci od tego, co nast*pi wcze+niej.

Opcja Ring Buffer Width pozwala na u/ycie bufora wielopier+cieniowego pod-

czas tworzenia zestawu plików. Ta opcja jest wykorzystywana przez narz(dzie

Wireshark do zastosowania metody FIFO (ang. First In, First Out — pierwszy

na wej+ciu, pierwszy na wyj+ciu) podczas zapisu wielu plików. Poj(cie bufora

wielopierHcieniowego ma wiele znacze: w informatyce. W narz(dziu Wireshark

oznacza zestaw plików, gdzie po zapisaniu ostatniego pliku rozpocznie si( nadpi-

sywanie pierwszego, kiedy pojawi* si( kolejne dane konieczne do zachowania.

Mo/esz zaznaczy) t( opcj( i zdefiniowa) maksymaln* liczb( plików u/ywanych

przez bufor wielopier+cieniowy. Przyk0adowo: mo/esz zdecydowa) si( na u/ycie

zestawu plików do zapisu przechwytywanych danych i okre+li) tworzenie nowego

pliku co godzin(, a maksymaln* liczb( plików ustali) na 6. W takim przypadku po

utworzeniu ostatniego, szóstego pliku bufor wielopier+cieniowy rozpocznie nad-

pisywanie pierwszego pliku, zamiast utworzy) siódmy. W ten sposób na dysku

twardym b(dzie si( znajdowa0o maksymalnie sze+) plików zawieraj*cych prze-

chwycone dane (w tym przypadku z sze+ciu ostatnich godzin) i nadal b(dzie zacho-

wana mo/liwo+) zapisu nowych danych.

Opcja Stop Capture After powoduje zatrzymanie przechwytywania danych po

utworzeniu wcze+niej zdefiniowanej liczby plików.

Sekcja Stop Capture

Sekcja Stop Capture pozwala zatrzyma) trwaj*c* operacj( przechwytywania danych

po wyst*pieniu okre+lonego wyzwalacza. Podobnie jak w przypadku zestawu

plików, tak/e tutaj wyzwalacz mo/e opiera) si( na wielko+ci pliku, odst(pach

czasu, jak równie/ na liczbie pakietów. Te opcje mo/esz wykorzystywa) w po0*cze-

niu z omówionymi wcze+niej opcjami dotycz*cymi zestawu plików.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

P r a c a z p r z e c h w y c o n y m i p a k i e t a m i

8 3

Sekcja Display Options

Sekcja Display Options okre+la sposób wy+wietlania pakietów po ich przechwy-

ceniu. Dzia0anie opcji zatytu0owanej Update List of Packets in Real Time (uaktual-

niaj list( pakietów w czasie rzeczywistym) jest oczywiste; ponadto mo/e by) ona

po0*czona z opcj* Automatic Scrolling in Live Capture (automatyczne przewijanie

w panelu Live Capture). Po w0*czeniu obu opcji na ekranie wy+wietl* si( wszyst-

kie przechwycone pakiety, przy czym przechwytywane pakiety b(d* wy+wietlane

natychmiast.

PoJKczenie opcji Update List of Packets in Real Time i Automatic Scrolling in Live

Capture moVe spowodowaW znaczne obciKVenie procesora podczas przechwyty-

wania duVych iloHci danych. JeVeli nie masz szczególnego powodu do wyHwietlania

pakietów w czasie rzeczywistym, najlepiej wyJKcz obie opcje.

Opcja Hide Capture Info Dialog wy+wietla ma0e okno pokazuj*ce liczb( oraz

warto+) procentow* pakietów przechwyconych dla danego protoko0u.

Sekcja Name Resolution

Opcje w tej sekcji umo/liwiaj* w0*czenie automatycznego okre+lania nazw MAC

(warstwa 2.), sieci (warstwa 3.) i transportu (warstwa 4.) dla przechwytywanych

danych. Szczegó0owe omówienie okre+lania nazw w narz(dziu Wireshark oraz

wad tego procesu zostanie przedstawione w rozdziale 5.

U5ywanie filtrów

Filtry pozwalaj* dok0adnie wskaza) dane, które chcesz przeanalizowa). Ujmuj*c

rzecz najpro+ciej: filtr to wyra/enie definiuj*ce kryteria do0*czania pakietów do

przechwyconych danych lub usuwania pakietów z tych danych. Je/eli dane zawie-

raj* nieinteresuj*ce Ci( pakiety, mo/esz utworzy) odpowiedni filtr powoduj*cy

pozbycie si( tych pakietów. Je+li natomiast chcesz otrzymywa) wy0*cznie okre+lone

pakiety, wystarczy utworzy) filtr pokazuj*cy jedynie interesuj*ce Ci( pakiety.

Narz(dzie Wireshark oferuje dwa podstawowe rodzaje filtrów:

Filtr przechwytywania zostaje zdefiniowany na pocz*tku operacji

przechwytywania danych i zawiera tylko te pakiety, które wskazano

do do0*czenia w danym wyra/eniu.

Filtr wy+wietlania zostanie zastosowany wzgl(dem istniej*cego zestawu

przechwyconych pakietów w celu ukrycia niepo/*danych lub wy+wietlenia

interesuj*cych Ci( pakietów na podstawie okre+lonego wyra/enia.

W pierwszej kolejno+ci zapoznamy si( z plikami zawieraj*cymi przechwy-

cone dane.

OSTRZE%ENIE

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

8 4

R o z d z i a ( 4

Pliki zawieraj#ce przechwycone dane

Pliki zawierajKce przechwycone dane s* u/ywane we faktycznym procesie prze-

chwytywania pakietów. Jednym z podstawowych powodów u/ywania filtru prze-

chwytywania jest zachowanie maksymalnej wydajno+ci dzia0ania. Je/eli wiesz, /e

nie b(dziesz analizowa0 okre+lonych form ruchu sieciowego, mo/esz odfiltrowa)

jego dane za pomoc* filtru przechwytywania. W ten sposób zaoszcz(dzisz nieco

mocy procesora, która musia0aby zosta) wykorzystana do przechwycenia nieinte-

resuj*cych Ci( pakietów.

Mo/liwo+) utworzenia w0asnych filtrów przechwytywania jest bardzo u/y-

teczna w przypadku obs0ugi ogromnych ilo+ci danych. Proces analizy mo/na znacz-

nie przy+pieszy) poprzez zagwarantowanie, /e patrzysz tylko na te pakiety, które

maj* zwi*zek z rozwi*zywanym problemem.

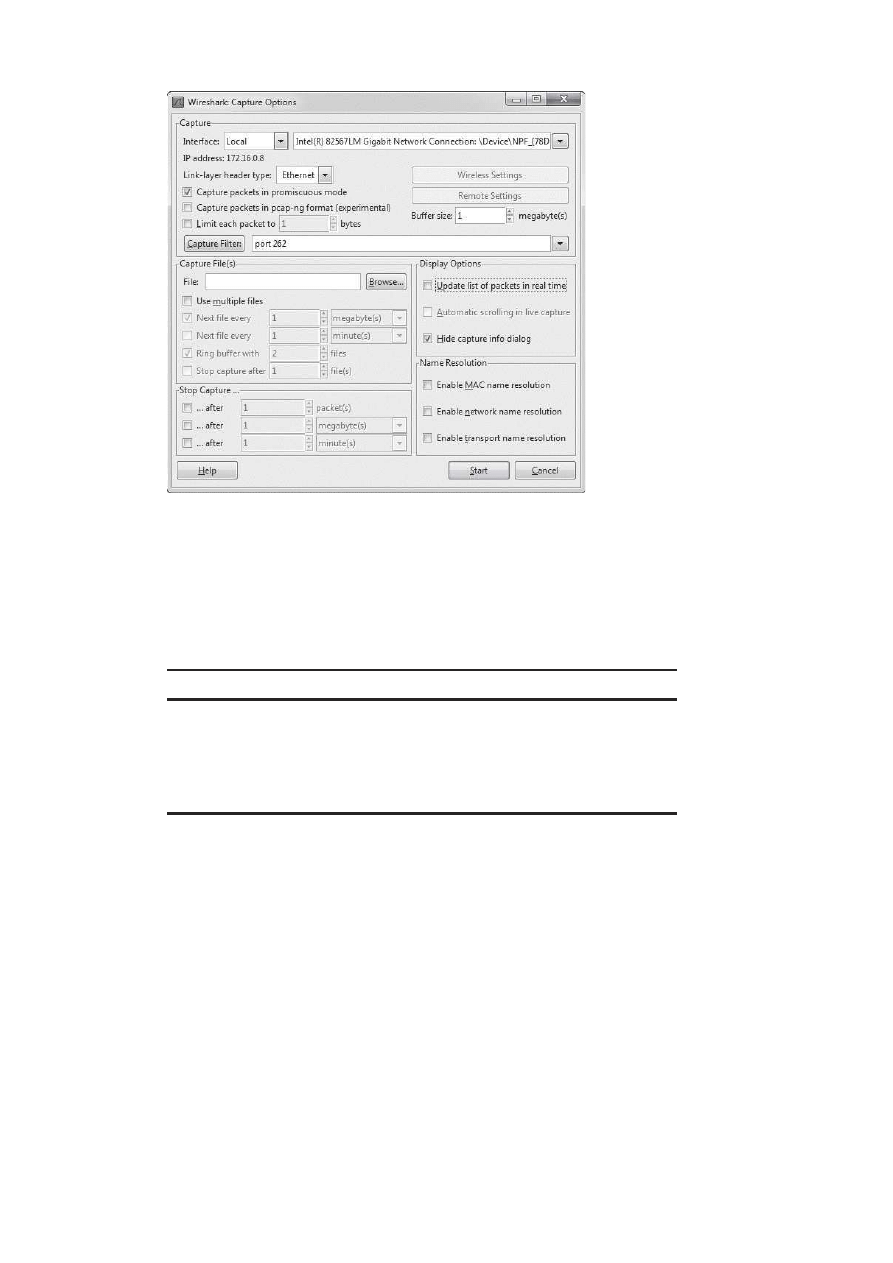

Prosty przyk0ad u/ycia filtru przechwytywania to sytuacja, w której prze-

chwytujesz ruch z serwera sieciowego o wielu rolach. Przypu+)my, /e rozwi*-

zujesz problem z us0ug* udost(pnian* na porcie 262. Je/eli analizowany serwer

udost(pnia tak/e wiele innych us0ug na ró/nych portach, to wyszukanie i prze-

analizowanie ruchu przep0ywaj*cego jedynie przez port 262 b(dzie samo w sobie

ju/ wymagaj*cym zadaniem. Aby przechwyci) jedynie ruch przep0ywaj*cy przez

port 262, mo/esz u/y) filtru przechwytywania. W tym celu przejd1 do omówio-

nego wcze+niej okna dialogowego Capture Options i wykonaj nast(puj*ce kroki:

1.

Wybierz opcj( menu Capture/Interfaces i naci+nij przycisk Options

znajduj*cy si( obok nazwy interfejsu, z którego chcesz przechwyci) dane.

2.

Wybierz interfejs, z którego b(d* przechwytywane pakiety, a nast(pnie

wska/ filtr przechwytywania.

3.

Filtr przechwytywania mo/esz zastosowa) poprzez podanie odpowiedniego

wyra/enia w polu tekstowym znajduj*cym si( obok przycisku Capture Filter.

W omawianym przyk0adzie interesuje nas tylko ruch przep0ywaj*cy

przez port 262, zatem w polu tym wpisujemy

port 262

, jak pokazano

na rysunku 4.10. (Wprowadzone tutaj wyra/enie zostanie dok0adnie

omówione w kolejnej sekcji).

4.

Po zdefiniowaniu filtru wystarczy nacisn*) przycisk Start rozpoczynaj*cy

przechwytywanie pakietów.

Po zebraniu odpowiedniej wielko+ci próbki danych zobaczysz, /e próbka

zawiera jedynie dane ruchu sieciowego przep0ywaj*cego przez port 262. Dzi(ki

temu mo/esz znacznie efektywniej przeprowadzi) analiz( tych danych.

Przechwytywanie i sk/adnia BPF

Filtry przechwytywania s* stosowane przez WinPcap i u/ywaj* sk0adni BPF (ang.

Berkeley Packet Filter). Sk0adnia ta jest stosowana w wielu aplikacjach typu sniffer

pakietów najcz(+ciej z powodu wykorzystywania przez te aplikacje bibliotek

libpcap/WinPcap, które pozwalaj* na stosowanie sk0adni BPF. Znajomo+) sk0adni

BPF ma wi(c znacznie krytyczne, je+li chcesz zag0(bi) si( w sie) na poziomie

pakietów.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

P r a c a z p r z e c h w y c o n y m i p a k i e t a m i

8 5

Rysunek 4.10. Zdefiniowanie filtru przechwytywania w oknie dialogowym

Capture Options

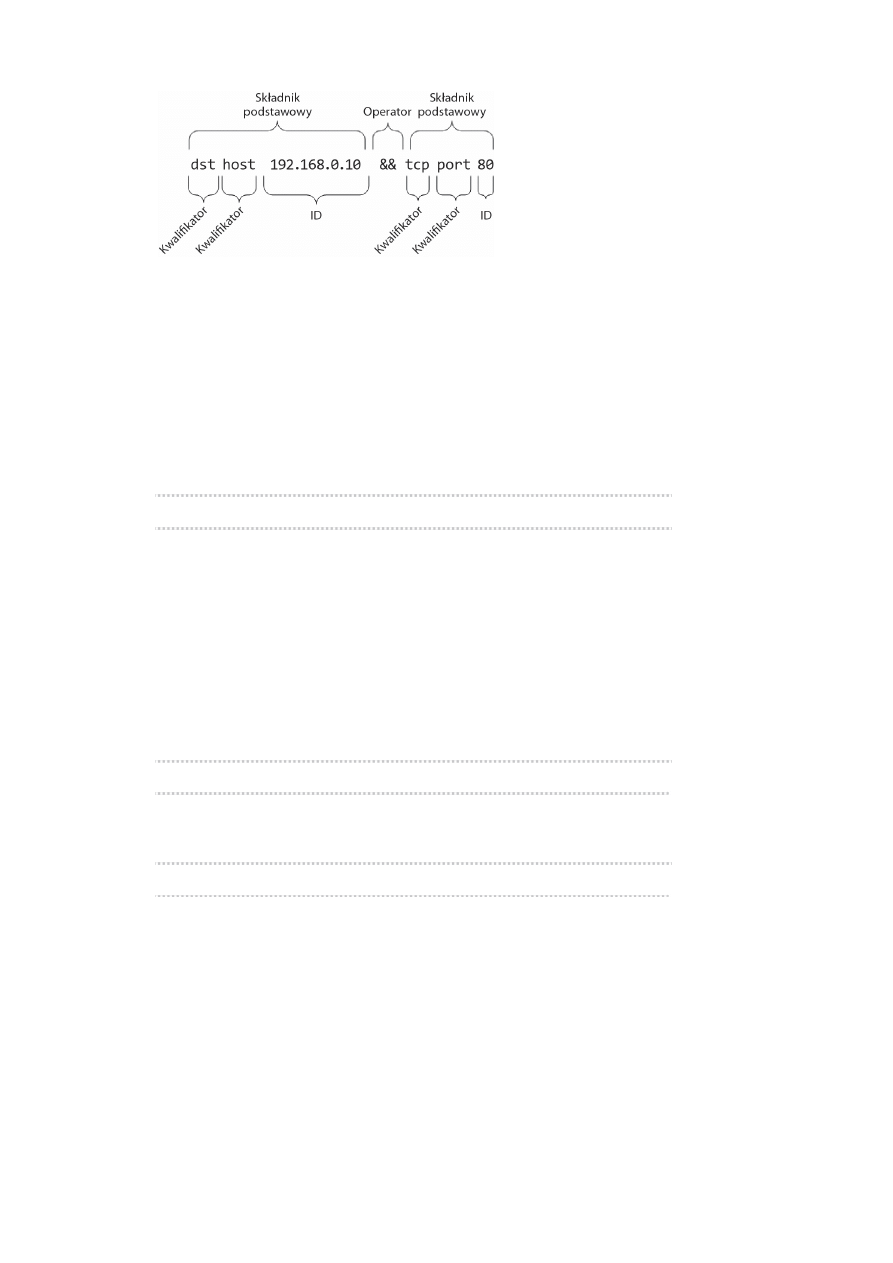

Filtr utworzony z u/yciem sk0adni BPF jest nazywany wyraVeniem, a ka/de

wyra/enie sk0ada si( z co najmniej jednego skJadnika podstawowego. Z kolei

sk0adniki sk0adaj* si( z co najmniej jednego kwalifikatora (kwalifikatory wymie-

niono w tabeli 4.2) wraz z identyfikatorem, jak pokazano na rysunku 4.11.

Tabela 4.2. Kwalifikatory sk,adni BPF

Kwalifikator

Opis

Przyk*ady

typ

okre"la nazw& lub numer identyfikatora, do którego

si& odwo+uje

host, net, port

kierunek

okre"la kierunek transmisji do urz%dzenia o podanej nazwie

lub identyfikatorze albo od takiego urz%dzenia

src, dst

protokó+

ogranicza dopasowanie do konkretnego protoko+u

ether, ip, tcp,

udp, http, ftp

Bior*c pod uwag( komponenty wyra/enia, kwalifikator

src

i identyfikator

192.168.0.10

tworz* posta) sk0adnika podstawowego. Taki sk0adnik jest wyra/e-

niem, które spowoduje przechwycenie ruchu sieciowego pochodz*cego jedynie

z adresu IP 192.168.0.10.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

8 6

R o z d z i a ( 4

Rysunek 4.11. Prosty filtr przechwytywania

W celu 0*czenia sk0adników i tworzenia bardziej zaawansowanych wyra/e:

mo/esz wykorzysta) operatory logiczne. Poni/ej wymieniono trzy operatory logiczne

dost(pne podczas tworzenia wyra/e::

operator konkatenacji

AND

(

&&

);

operator alternatywy

OR

(

||

);

operator negacji

NOT

(

!

).

Przyk0adowo: poni/sze wyra/enie spowoduje przechwycenie ruchu sieciowego

pochodz*cego z adresu IP 192.168.0.10 oraz z portu 80 lub do tego portu:

src 192.168.0.10 && port 80

Filtr nazwy komputera i adresu

Wi(kszo+) tworzonych przez Ciebie filtrów b(dzie dotyczy0a danego urz*dzenia

sieciowego lub grupy urz*dze:. W zale/no+ci od sytuacji filtrowanie mo/e opie-

ra) si( na adresie MAC urz*dzenia, adresie IPv4, IPv6 lub nazwie komputera

DNS.

Przyk0adowo: chcesz si( dowiedzie), jaki ruch sieciowy przep0ywa przez

okre+lony komputer podczas komunikacji z serwerem znajduj*cym si( w danej

sieci. Dla serwera mo/esz wi(c utworzy) filtr, u/ywaj*c kwalifikatora

host

. Tak

przygotowany filtr b(dzie przechwytywa0 ca0y ruch sieciowy zwi*zany z adresem

IPv4 interesuj*cego Ci( komputera:

host 172.16.16.149

Je/eli w sieci u/ywasz protoko0u IPv6, to u/yty w kwalifikatorze

host

filtr musi

opiera) si( na adresie IPv6, jak przedstawiono poni/ej:

host 2001:db8:85a3::8a2e:370:7334

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

P r a c a z p r z e c h w y c o n y m i p a k i e t a m i

8 7

W kwalifikatorze

host

mo/na tak/e u/y) filtru opartego na nazwie komputera,

na przyk0ad:

host serwertestowy2

Je+li masz obawy, /e adres IP interesuj*cego Ci( komputera mo/e ulec zmia-

nie, mo/esz przygotowa) filtr równie/ na podstawie adresu MAC urz*dzenia,

podaj*c kwalifikator

ether

:

ether host 00-1a-a0-52-e2-a0

Kwalifikatory kierunku transmisji danych s* bardzo cz(sto u/ywane w po0*-

czeniu z powy/szymi przyk0adami w celu przechwytywania ruchu przychodz*cego

do okre+lonego komputera lub wychodz*cego z niego. Przyk0adowo: aby prze-

chwyci) jedynie ruch przychodz*cy do danego komputera, mo/na u/y) kwalifi-

katora

src

:

src host 172.16.16.149

Aby przechwyci) jedynie dane opuszczaj*ce serwer o adresie 172.16.16.149

i przeznaczone dla danego komputera, mo/esz u/y) kwalifikatora

dst

:

dst host 172.16.16.149

Kiedy nie podajesz kwalifikatora typu (

host

,

net

lub

port

) wraz ze sk0adnikiem

podstawowym, domy+lnie zak0ada si(, /e zosta0 u/yty kwalifikator

host

. Dlatego

poni/sze wyra/enie jest odpowiednikiem zaprezentowanego w poprzednim przy-

k0adzie:

dst 172.16.16.149

Filtry portów

Oprócz filtrowania na podstawie komputerów mo/na przeprowadzi) filtrowanie

na podstawie portów u/ywanych w pakietach. Filtrowanie na podstawie portów

mo/na wykorzysta) do filtrowania na podstawie us0ug i aplikacji u/ywaj*cych

standardowych portów. Poni/ej przedstawiono prosty filtr przechwytuj*cy jedy-

nie ruch przep0ywaj*cy przez port 8080:

port 8080

W celu przechwycenia ca0ego ruchu sieciowego poza przep0ywaj*cym przez

port 8080 mo/na wykorzysta) nast(puj*ce wyra/enie:

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

8 8

R o z d z i a ( 4

!port 8080

Filtr portu mo/na po0*czy) z kwalifikatorem kierunku transmisji danych.

Przyk0adowo: aby przechwyci) jedynie ruch sieciowy przychodz*cy do serwera

WWW nas0uchuj*cego na standardowym porcie HTTP 80, nale/y u/y) kwalifi-

katora

dst

:

dst port 80

Filtry protoko/ów

Filtry protoko0ów umo/liwiaj* filtrowanie pakietów na podstawie okre+lonych

protoko0ów. S* wykorzystywane w celu dopasowania protoko0ów innych ni/ war-

stwy aplikacji, przy czym te protoko0y nie mog* by) zdefiniowane poprzez poda-

nie okre+lonego portu. Dlatego je/eli chcesz zobaczy) jedynie ruch sieciowy ICMP,

mo/esz u/y) nast(puj*cego filtru:

icmp

Aby zobaczy) ca0y ruch sieciowy poza IPv6, nale/y u/y) filtru:

!ip6

Filtry pola protoko/u

Prawdziwa pot(ga sk0adni BPF kryje si( w mo/liwo+ci przeanalizowania ka/dego

bajta nag0ówka protoko0u w celu utworzenia szczegó0owych filtrów opartych na

tych danych. Omówione w tej sekcji filtry zaawansowane umo/liwiaj* pobieranie

okre+lonej liczby bajtów z pakietu rozpoczynaj*cego si( we wskazanym po0o/eniu.

Przyk0adowo: chcesz przeprowadzi) filtrowanie na podstawie pola typu nag0ówka

ICMP. Pole to znajduje si( na pocz*tku pakietu, czyli jego pozycja wynosi 0. Aby

okre+li) konkretne po0o/enie w pakiecie, nale/y poda) konkretn* pozycj(, u/y-

waj*c do tego nawiasu kwadratowego umieszczonego obok kwalifikatora proto-

ko0u — w omawianym przyk0adzie to

icmp[0]

. Warto+ci* zwrotn* b(dzie jedno-

bajtowa liczba ca0kowita, wzgl(dem której mo/emy przeprowadzi) operacj(

porównania. Na przyk0ad aby pobra) jedynie pakiety ICMP okre+laj*ce, /e pakiet

nie dotar0 do celu (typ 3), w wyra/eniu filtru nale/y u/y) operatora równo+ci, co

przedstawiono poni/ej:

icmp[0] == 3

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

P r a c a z p r z e c h w y c o n y m i p a k i e t a m i

8 9

W celu przeanalizowania jedynie pakietów ICMP przedstawiaj*cych /*dania

echo

(typ 8) lub odpowiedzi na nie (typ 0) nale/y u/y) dwóch sk0adników pod-

stawowych wraz z operatorem

OR

:

icmp[0] == 8 || icmp[0] == 0

Przedstawione powy/ej filtry dzia0aj* doskonale, ale przeprowadzaj* filtrowa-

nie jedynie na podstawie jednobajtowych informacji pochodz*cych z nag0ówka

pakietu. Na szcz(+cie mo/na równie/ okre+li) wielko+) danych zwracanych przez

wyra/enie filtru poprzez jej podanie w nawiasie kwadratowym tu/ po warto+ci

okre+laj*cej pozycj(. Obie liczby musz* by) rozdzielone dwukropkiem.

Przyk0adowo: chcemy utworzy) filtr przechwytuj*cy wszystkie pakiety ICMP,

które nie dotar0y do celu — s* oznaczone jako typ 3 i kod 1. To jednobajtowe pola

umieszczone obok siebie w pozycji 0 nag0ówka pakietu. Naszym celem jest wi(c

utworzenie filtru sprawdzaj*cego dwa bajty danych znajduj*ce si( na pocz*tku

nag0ówka pakietu (pozycja wynosi 0) i porównanie ich wzgl(dem warto+ci szes-

nastkowej 0301 (typ 3, kod 1). Wyra/enie ma wi(c nast(puj*c* posta):

icmp[0:2] == 0x0301

Bardzo cz(sto zdarza si( przechwytywanie jedynie pakietów TCP wraz z usta-

wion* opcj* RST. Szczegó0owe omówienie protoko0u TCP znajdziesz w roz-

dziale 6. Teraz musisz jedynie wiedzie), /e opcje pakietu TCP s* umieszczone

w pozycji 13. To interesuj*ce pole, poniewa/ jako pole opcji ma wielko+) jednego

bajta, a poszczególne opcje s* identyfikowane za pomoc* pojedynczych bitów

w tym bajcie. W pakiecie TCP mo/na ustawi) jednocze+nie wiele opcji, co ozna-

cza brak mo/liwo+ci efektywnego filtrowania za pomoc* prostego wyra/enia

tcp[13]

, poniewa/ ten bit RST móg0 zosta) ustawiony z ró/nych powodów. Dla-

tego konieczne jest dok0adne wskazanie w bajcie po0o/enia, które ma zosta) prze-

analizowane. W tym celu do sk0adnika nale/y do0*czy) znak

&

i poda) po0o/enie

tego sk0adnika. Opcja RST jest przedstawiana za pomoc* bitu o liczbie 4. Gotowy

filtr ma nast(puj*c* posta):

tcp[13] & 4 == 4

Aby zobaczy) wszystkie pakiety wraz z ustawion* opcj* PSH, która w oma-

wianym bajcie jest przedstawiona za pomoc* bitu znajduj*cego si( w po0o/eniu 8,

filtr powinien mie) posta):

tcp[13] & 8 == 8

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

9 0

R o z d z i a ( 4

Przyk/adowe wyra1enia filtrów przechwytywania danych

Przekonasz si(, /e sukces lub pora/ka podczas analizy pakietów bardzo cz(sto

zale/y od Twoich mo/liwo+ci w dziedzinie tworzenia filtrów odpowiednich do

danej sytuacji. W tabeli 4.3 wymieniono kilka przyk0adowych filtrów przechwy-

tywania danych, których u/ywam najcz(+ciej.

Tabela 4.3. Najcz02ciej u'ywane filtry przechwytywania danych

Filtr

Opis

tcp[13] & 32 == 32

pakiety TCP wraz z ustawion% opcj% URG

tcp[13] & 16 == 16

pakiety TCP wraz z ustawion% opcj% ACK

tcp[13] & 8 == 8

pakiety TCP wraz z ustawion% opcj% PSH

tcp[13] & 4 == 4

pakiety TCP wraz z ustawion% opcj% RST

tcp[13] & 2 == 2

pakiety TCP wraz z ustawion% opcj% SYN

tcp[13] & 1 == 1

pakiety TCP wraz z ustawion% opcj% FIN

tcp[13] == 18

pakiety TCP SYN-ACK

ether host 00:00:00:00:00:00

(adres zast%p swoim adresem MAC)

ruch do podanego adresu MAC oraz z tego adresu

!ether host 00:00:00:00:00:00

(adres zast%p swoim adresem MAC)

ruch, który nie przychodzi do podanego adresu MAC

oraz nie wychodzi z niego

broadcast

tylko ruch rozg+aszaj%cy

icmp

tylko ruch ICMP

icmp[0:2] == 0x0301

urz%dzenie docelowe ICMP jest niedost&pne,

komputer jest niedost&pny

ip

tylko ruch IPv4

ip6

tylko ruch IPv6

udp

tylko ruch UDP

Filtry wy(wietlania

Filtr wyHwietlania to ten, który po zastosowaniu wzgl(dem pliku zawieraj*cego

przechwycone dane nakazuje narz(dziu Wireshark wy+wietlenie jedynie pakie-

tów spe0niaj*cych kryteria tego filtru. Filtr wy+wietlania mo/na zdefiniowa)

w polu Filter znajduj*cym si( nad panelem Packet List.

Filtry wy+wietlania s* u/ywane cz(+ciej ni/ filtry przechwytywania danych,

poniewa/ pozwalaj* filtrowa) pakiety bez rzeczywistego pomini(cia pozosta0ych

danych zebranych w pliku. W ten sposób, je+li b(dziesz musia0 powróci) do pocz*t-

kowego zbioru zebranych danych, wystarczy po prostu usun*) wyra/enie filtru.

Filtr wy+wietlania mo/esz wykorzysta) do ukrycia nieistotnego w danej chwili

ruchu sieciowego zebranego w pliku przechwyconych danych. Przyk0adowo:

mo/esz ukry) ruch pakietów ARP w panelu Packet List, kiedy te pakiety nie maj*

/adnego zwi*zku z aktualnie rozwi*zywanym problemem. Jednak poniewa/ pakiety

ARP mog* by) u/yteczne pó1niej, lepszym rozwi*zaniem jest ich tymczasowe

ukrycie zamiast trwa0ego usuni(cia.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

P r a c a z p r z e c h w y c o n y m i p a k i e t a m i

9 1

Aby odfiltrowa) wszystkie pakiety ARP w oknie przechwytywania, po prostu

umie+) kursor w polu tekstowym Filter znajduj*cym si( na górze panelu Packet

List, a nast(pnie wprowad1 wyra/enie

!arp

, które spowoduje ukrycie wszystkich

pakietów ARP w panelu Packet List (zob. rysunek 4.12). Usuni(cie filtru nast(puje

po naci+ni(ciu przycisku Clear.

Rysunek 4.12. Utworzenie filtru wy2wietlania za pomoc$ pola Filter

znajduj$cego si0 nad panelem Packet List

Okno dialogowe Filter Expression

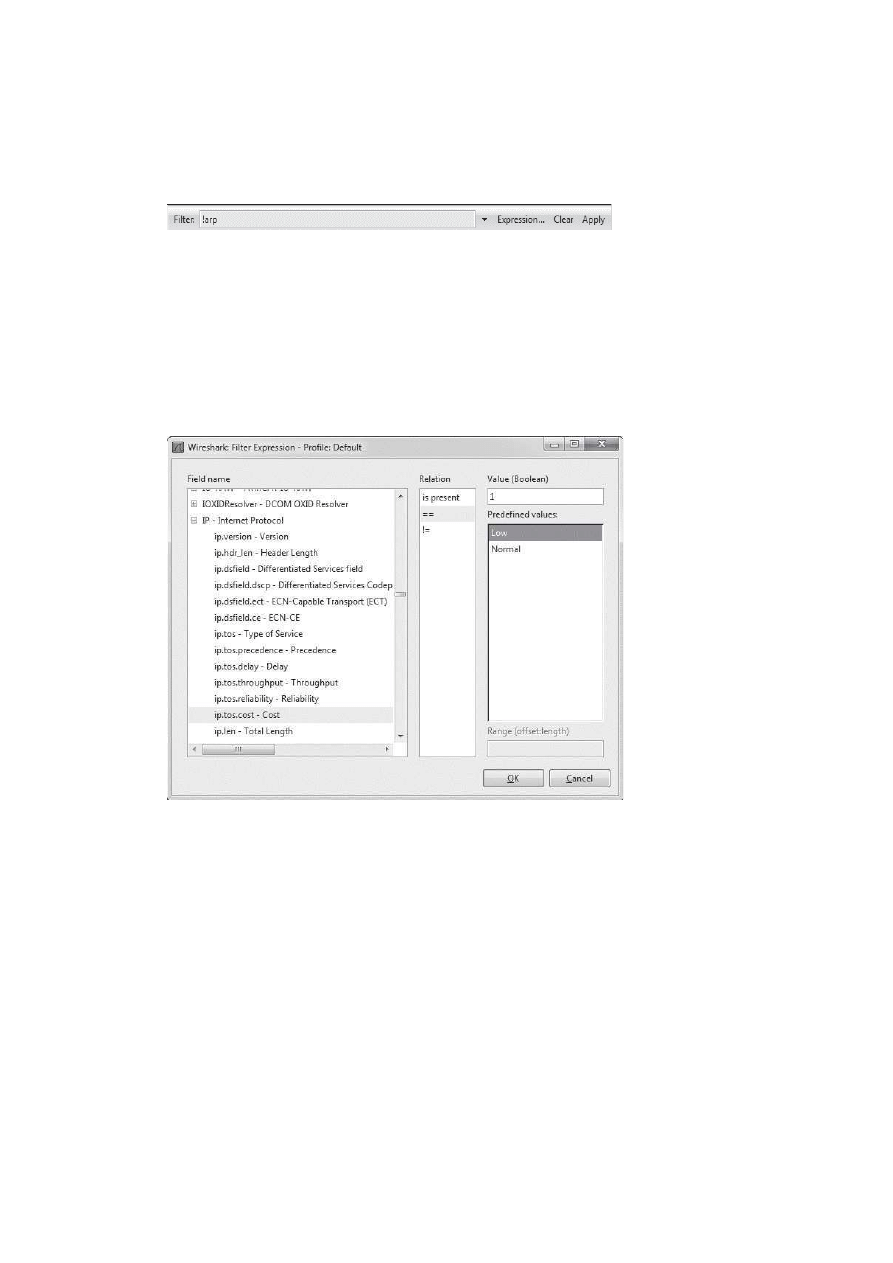

Pokazane na rysunku 4.13 okno dialogowe Filter Expression znacznie u0atwia

pocz*tkuj*cym u/ytkownikom narz(dzia Wireshark tworzenie filtrów przechwy-

tywania danych i filtrów wy+wietlania. Aby wy+wietli) to okno, nale/y nacisn*)

przycisk Capture Filter w oknie dialogowym Capture Options, a nast(pnie przycisk

Expression.

Rysunek 4.13. Okno dialogowe Filter Expression umo'liwia ,atwe tworzenie filtrów

w narz0dziu Wireshark

Po lewej stronie okna dialogowego znajduj* si( wszystkie dost(pne do u/ycia

protoko0y. W tych polach mo/na okre+li) wszystkie mo/liwe kryteria filtru. Aby

utworzy) filtr, wykonaj nast(puj*ce kroki:

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

9 2

R o z d z i a ( 4

1.

W celu wy+wietlenia kryteriów zwi*zanych z danym protoko0em rozwi:

ten protokó0, klikaj*c symbol plusa znajduj*cy si( obok jego nazwy.

Po znalezieniu szukanego kryterium, na którym b(dzie oparty filtr,

kliknij je w celu zaznaczenia.

2.

Nast(pnie okre+l, w jaki sposób wybrane kryterium b(dzie zale/a0o od

zdefiniowanej dla niego warto+ci. Dost(pne opcje to: równy, wi(kszy ni/,

mniejszy ni/ itd.

3.

Utwórz wyra/enie filtru poprzez podanie warto+ci kryterium, która b(dzie

mia0a zwi*zek z wybranym polem. T( warto+) mo/esz zdefiniowa) sam

lub mo/esz wybra) jedn* ze zdefiniowanych w narz(dziu Wireshark.

4.

Na ko:cu kliknij przycisk OK i wy+wietl tekstow* wersj( przygotowanego

filtru.

Okno dialogowe Filter Expression to doskona0a pomoc dla pocz*tkuj*cych

u/ytkowników. Po nabyciu pewnej wprawy przekonasz si(, /e r(czne tworzenie

wyra/e: filtrów znacznie zwi(ksza ich efektywno+). Sk0adnia wyra/enia filtru

wy+wietlania jest bardzo prosta i daje ogromne mo/liwo+ci.

Struktura sk/adni wyra1enia filtru (trudniejszy sposób)

Filtry przechwytywania lub wy+wietlania danych najcz(+ciej b(dziesz wykorzy-

stywa0 do przeprowadzania filtrowania na podstawie danego protoko0u. Za0ó/my,

/e rozwi*zujesz problem zwi*zany z TCP, wi(c w pliku zawieraj*cym przechwy-

cone dane chcesz widzie) tylko ruch sieciowy TCP. W takim przypadku prosty

filtr

tcp

jest idealnym rozwi*zaniem.

Spójrzmy jednak na to z innej strony. Wyobra1 sobie, /e w trakcie procesu

usuwania problemu zwi*zanego z TCP bardzo cz(sto u/ywasz polecenia

ping

,

generuj*c w ten sposób znaczn* ilo+) ruchu sieciowego ICMP. Ruch ICMP mo/esz

ukry) w pliku zawieraj*cym przechwycone dane poprzez u/ycie wyra/enia filtru

o postaci

!icmp

.

Operatory porównania umo/liwiaj* porównywanie warto+ci. Przyk0adowo:

podczas usuwania problemów w sieciach TCP/IP bardzo cz(sto zachodzi potrzeba

wy+wietlenia wszystkich pakietów odwo0uj*cych si( do konkretnego adresu IP.

Operator porównania (

==

) pozwala na utworzenie filtru wy+wietlaj*cego wszystkie

pakiety powi*zane z adresem IP, na przyk0ad 192.168.0.1:

ip.addr==192.168.0.1

Za0ó/my, /e chcesz wy+wietli) tylko te pakiety, których wielko+) jest mniejsza

ni/ 128 bajtów. W takim przypadku mo/na u/y) operatora „mniejszy lub równy”

(

<=

) w celu przygotowania nast(puj*cego wyra/enia filtru:

frame.len <= 128

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

P r a c a z p r z e c h w y c o n y m i p a k i e t a m i

9 3

Operatory porównania wykorzystywane w narz(dziu Wireshark zosta0y wymie-

nione w tabeli 4.4.

Operatory logiczne pozwalaj* 0*czy) wiele wyra/e: filtrów w pojedyncze

wyra/enie, co znacznie zwi(ksza efektywno+) dzia0ania filtru. Przyk0adowo: chcemy

wy+wietli) pakiety wysy0ane tylko do dwóch adresów IP. W tym celu mo/emy

u/y) operatora

OR

do utworzenia pojedynczego wyra/enia filtru, które b(dzie

wy+wietla0o pakiety zawieraj*ce jeden ze zdefiniowanych adresów:

Tabela 4.4. Operatory porównania stosowane w wyra'eniach filtrów narz0dzia Wireshark

Operator

Opis

==

równo"#

!=

nierówno"#

>

wi&kszy ni5

<

mniejszy ni5

>=

wi&kszy lub równy

<=

mniejszy lub równy

ip.addr==192.168.0.1 or ip.addr==192.168.0.2

Operatory logiczne wykorzystywane w narz(dziu Wireshark zosta0y wymie-

nione w tabeli 4.5.

Tabela 4.5. Operatory logiczne stosowane w wyra'eniach filtrów narz0dzia Wireshark

Operator

Opis

and

obydwa warunki musz% przyj%# warto"#

true

or

jeden z warunków musi przyj%# warto"#

true

xor

jeden i tylko jeden warunek mo5e przyj%# warto"#

true

not

5aden z warunków nie mo5e przyj%# warto"ci

true

Przyk/adowe wyra1enia filtrów wy(wietlania

Koncepcje zwi*zane z tworzeniem wyra/e: filtrów s* ca0kiem proste, ale czasem

podczas rozwi*zywania ró/nych problemów trzeba u/ywa) kilku okre+lonych

s0ów kluczowych i operatorów. W tabeli 4.6 wymieniono filtry wy+wietlania,

z których najcz(+ciej korzystam. Pe0n* list( filtrów wy+wietlania w narz(dziu

Wireshark znajdziesz w dokumentacji dost(pnej na stronie http://www.wireshark.

org/docs/dfref/.

Zapis filtrów

Kiedy rozpoczniesz tworzenie ogromnej liczby filtrów przechwytywania i wy+wie-

tlania danych, przekonasz si(, /e pewne z nich s* cz(sto wykorzystywane. Na

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

9 4

R o z d z i a ( 4

szcz(+cie filtru nie musisz wpisywa) za ka/dym razem, gdy chcesz go u/y), ponie-

wa/ narz(dzie Wireshark pozwala zapisywa) filtry i pó1niej je wykorzystywa).

Aby zapisa) samodzielnie przygotowany filtr przechwytywania danych, wykonaj

nast(puj*ce kroki.

Tabela 4.6. Najcz02ciej u'ywane filtry wy2wietlania

Filtr

Opis

!tcp.port==3389

wy+%cznie ruch RDP

tcp.flags.syn==1

pakiety TCP wraz z ustawion% opcj% SYN

tcp.flags.rst==1

pakiety TCP wraz z ustawion% opcj% RST

!arp

wy+%cznie ruch ARP

http

ca+y ruch HTTP

tcp.port==23 || tcp.port 21

ruch administracyjny w postaci zwyk+ego tekstu (Telnet lub FTP)

smtp || pop || imap

ruch poczty elektronicznej w postaci zwyk+ego tekstu (SMTP, POP

lub IMAP)

1.

Wybierz opcj( menu Capture/Capture Filters w celu wy+wietlenia okna

dialogowego Capture Filter.

2.

Utwórz nowy filtr, klikaj*c przycisk New znajduj*cy si( po lewej stronie

wy+wietlonego okna dialogowego.

3.

W polu Filter Name podaj nazw( filtru.

4.

W polu Filter String podaj rzeczywiste wyra/enie filtru.

5.

Kliknij przycisk Save w celu zapisania wyra/enia filtru na li+cie.

Aby zapisa) samodzielnie przygotowany filtr wy+wietlania danych, wykonaj

nast(puj*ce kroki.

1.

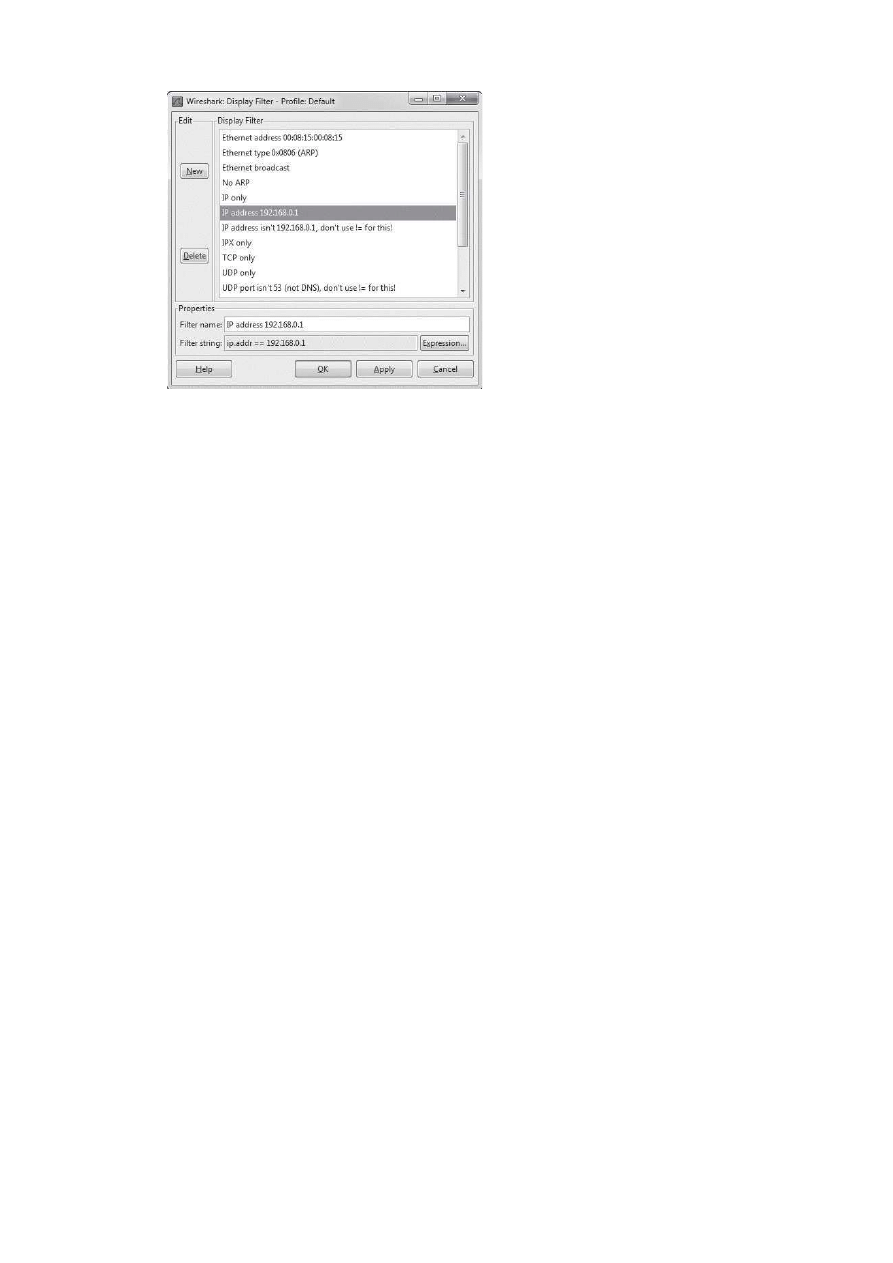

Wybierz opcj( Analyze/Display Filters albo kliknij przycisk Filter

znajduj*cy si( nad panelem Packet List. W ten sposób na ekranie

wy+wietli si( okno dialogowe Display Filter (zob. rysunek 4.14).

2.

Utwórz nowy filtr, klikaj*c przycisk New znajduj*cy si( po lewej stronie

wy+wietlonego okna dialogowego.

3.

W polu Filter Name podaj nazw( filtru.

4.

W polu Filter String podaj rzeczywiste wyra/enie filtru.

5.

Kliknij przycisk Save w celu zapisania wyra/enia filtru na li+cie.

Narz(dzie Wireshark zawiera wiele wbudowanych wzorcowych filtrów. Mo-

/esz je wykorzysta) (wraz z dokumentacj* narz(dzia Wireshark) podczas tworze-

nia w0asnych filtrów. Filtry b(dziemy stosowa) w wielu przyk0adach przedstawio-

nych w tej ksi*/ce.

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

P r a c a z p r z e c h w y c o n y m i p a k i e t a m i

9 5

Rysunek 4.14. Okno dialogowe Display Filter umo'liwia zapis wyra'eE filtrów

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

9 6

R o z d z i a ( 4

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

Skorowidz

A

adres IP, 123

adres sieci, 124

adres urz*dzenia, 124

alokacja bitów, 124

maska sieci, 124

skrót CIDR, 125

adres MAC, 31, 118

AirPcap, 264

konfiguracja, 265

Blink Led, 265

Capture Type, 265

Channel, 265

FCS Filter, 266

Include 802.11 FCS in

Frames, 265

Interface, 265

WEP Configuration, 266

WinPcap, 265

analiza pakietów, 22

b0*d programisty, 199

przegl*danie komunikacji

FTP, 201

tworzenie filtru, 200

brak dost(pu do internetu, 183

odpowied1 na zapytanie

DNS, 191

próba okre+lenia nazwy DNS,

184

próba ustalenia adresu MAC,

187

szukanie bramy domy+lnej

sieci, 184

zapytanie DNS dotycz*ce

rekordu A, 191

brak dost(pu do serwerów

aplikacji sieciowych, 196

ESPN.com, 179

okno Conversations, 179

okno Protocol Hierarchy

Statistics, 179

przechwytywanie, 179

przegl*danie ruchu DNS, 181

wy+wietlanie /*da: HTTP, 182

Facebook, 172

proces logowania, 176

przechwytywanie, 176

wiadomo+ci prywatne, 177

hermetyzacja danych, 29

przedstawienie graficzne, 30

jednostka danych protoko0u, 29

praktyczny przyk0ad, 29

koncentrator, 41

kolizja, 42

pocz*tkowy proces negocjacji

TCP, 221

protoko0y, 24

wspólne cechy, 24

przechwytywanie, 40

ESPN.com, 179

Facebook, 176

koncentrator, 41

lokalizacja sniffera, 56

prze0*cznik sieciowy, 43, 57

router, 54

Twitter, 172

Wireshark, 65

WLAN, 260

prze0*cznik sieciowy, 43

okno widoczno+ci, 43

punkt odniesienia, 225

sniffer, 22

czynniki wyboru, 22

OmniPeek, 22

proces dzia0ania, 23

tcpdump, 22

Wireshark, 22

wybór lokalizacji, 40

tryb mieszany, 40

Twitter, 172

proces logowania, 172

przechwytywanie, 172

przekazywanie danych, 174

wiadomo+ci bezpo+rednie, 175

Wireshark, 76

dekoder protoko0u, 104, 114

filtry, 83

format wy+wietlania czasu, 78

funkcja odniesienia czasu, 79

grafika, 110

konwersacje sieciowe, 99

konwersja strumieni TCP, 108

okre+lanie nazw, 103

oznaczanie pakietów, 77

punkty ko:cowe, 98

rozk0ad protoko0ów w pliku,

102

szczegó0owa analiza

protoko0u, 104

wielko+), 109

wydruk pakietów, 77

wymuszone dekodowane, 105

wyszukiwanie pakietów, 76

WLAN, 260

AIRPcap, 266

iwconfig, 268

przechwytywanie, 260

tryby dzia0ania kart, 264

zapewnienie bezpiecze:stwa,

231

foolprinting, 232

IDS, 231

skanowanie TCP SYN, 232

WEP, 275

w0amanie, 240

WPA, 275

WPA2, 275

zasoby, 288

analiza protoko0u, Patrz analiza

pakietów

B

bezpiecze:stwo, 231

foolprinting, 232

skanowanie TCP SYN, 232

wykrywanie systemu

operacyjnego, 237

IDS, 231

skanowanie TCP SYN, 232

Kup ksi

ąĪkĊ

Pole

ü ksiąĪkĊ

2 9 2

S k o r o w i d z

bezpiecze:stwo

skanowanie TCP SYN

identyfikacja otwartych

i zamkni(tych portów, 236

mo/liwe odpowiedzi, 233

u/ycie filtrów, 234

WEP, 275

nieudany proces

uwierzytelnienia, 278

udany proces

uwierzytelnienia, 277

w0amanie, 240

ko: troja:ski, 248

Operacja Aurora, 240

zatrucie bufora ARP, 246

WPA, 275

nieudane uwierzytelnienie, 280

proces negocjacji, 279

udane uwierzytelnienie, 278

WPA2, 275

wykrywanie systemu

operacyjnego, 237

aktywne, 239

pasywne, 238

broadcast, 35

adres rozg0oszeniowy, 36

domena rozg0oszeniowa, 36

C

Cain & Abel, 51, 284

aktywowanie sniffera, 51

zatrucie bufora ARP, 53

CloudShark, 285

przegl*danie pliku, 286

Colasoft Packet Builder, 284

D

dekoder protoko0u, 104

informacje zaawansowane, 114

Chat, 114, 115

Error, 115, 116

Note, 114, 116

Warning, 115, 116

Domain Dossier, 288

E

ESPN.com, 179

przechwytywanie pakietów, 179

okno Conversations, 179

okno Protocol Hierarchy

Statistics, 179

przegl*danie ruchu DNS, 181

wy+wietlanie /*da: HTTP, 182

F

Facebook, 172

proces logowania, 176

przechwytywanie pakietów, 176

wiadomo+ci prywatne, 177

filtry, 83, 272

nazwy komputera i adresu, 86