Bezpieczeństwo – ochrona poczty elektronicznej

Opracował: Zbigniew SUSKI

1

Ochrona poczty elektronicznej

Główne zagadnienia wykładu

Poczta elektroniczna najczęściej wykorzystuje protokół SMTP. Wszystkie informacje z nagłówka przesyłki (adres odbior-

cy, adres nadawcy, adres odpowiedzi i inne) oraz treść przesyłki przesyłane są otwartym tekstem. Coraz częściej poja-

wiają się wymagania związane z ochroną poczty takie jak uwierzytelnienie, poufność, integralność, niezaprzeczalność.

Czasami wymagana jest również anonimowość.

Standard

Privacy Enhanced Mail (PEM)

został opracowany w celu zwiększenia ochrony przesyłanych wiadomo-

ści tekstowych. Prace rozpoczęto w roku 1985 a zakończono w 1993. PEM zapewnia:

•

poufność – uzyskano przez szyfrowanie (DES)

•

uwierzytelnienie źródła – uzyskano przez zastosowanie podpisu cyfrowego (RSA-MD2, RSA-MD5),

•

integralność (spójność) wiadomości - uzyskano przez zastosowanie podpisu cyfrowego (RSA-MD2, RSA-

MD5),

•

niezaprzeczalność nadania,

•

mechanizm zarządzania kluczami (DES, RSA).

Standard PEM jest opisany w czterech raportach RFC:

•

RFC

1421 (procedury szyfrowania i uwierzytelnienia),

•

RFC

1422 (zarządzanie kluczami),

•

RFC

1423 (algorytmy szyfrowania i sprawdzania spójności wiadomości),

•

RFC

1424 (trzy typy usług wspierających PEM – poświadczanie kluczy, przechowywanie list unieważnień

certyfikatów CRL (certificate revocation list), wyszukiwanie i odzyskiwanie list CRL.

PEM definiuje trzy typy wiadomości:

•

MIC-CLEAR

•

MIC-ONLY,

•

ENCRYPTED.

Wiadomości MIC-CLEAR i MIC-ONLY zapewniają integralność i uwierzytelnienie. MIC-ONLY jest dodatkowo kodowana

(przekształcana na kod 6 bitowy). Wiadomość ENCRYPTED jest dodatkowo szyfrowana.

Przesyłanie wiadomości realizowane jest w czterech etapach:

1. Standaryzacja

(kanonizacja) – polega na przekształceniu wiadomości do tzw. postaci standardowej. Określa ona

np. znaki końca wiersza (są różne w różnych systemach operacyjnych).

2. Zapewnienie integralności i wstawienie podpisu cyfrowego – wyliczenie i dołączenie skrótu wiadomości MIC

(Message Integrity Check) oraz podpisanie skrótu przez nadawcę. Aby odbiorca mógł zweryfikować MIC i tożsamość

nadawcy, do wiadomości dołączany jest certyfikat nadawcy w standardzie X.509.

3. Opcjonalne

szyfrowanie.

4. Opcjonalne kodowanie do transmisji – przekształcenie z kodu 8 bitowego na 6 bitowy.

MIC-CLEAR wymaga etapów 1 i 2, MIC-ONLY etapów 1, 2, 4, ENCRYPTED – wszystkich.

Po otrzymaniu przesyłki odbiorca sprawdza jej typ (określający opcje wykorzystywane przy wysyłaniu), dekoduje

(opcjonalnie), odszyfrowuje (opcjonalnie), przekształca z formatu kanonicznego do lokalnego.

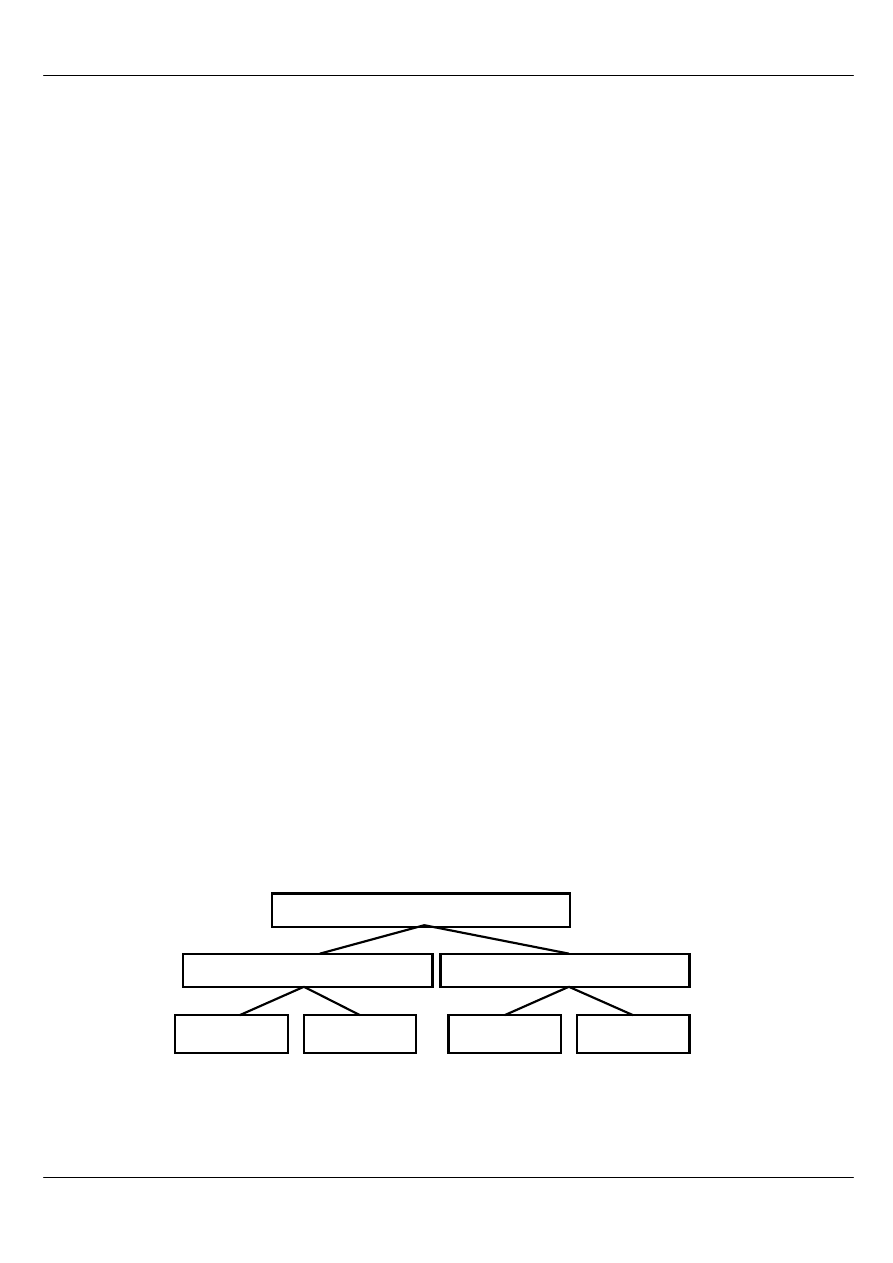

W standardzie PEM zdefiniowano hierarchię nadawania certyfikatów. Na szczycie tej hierarchii mieści Urząd Reje-

stracji Certyfikatów Internetu IPRA (Internet Policy Registration Authority). Ustanawia on cele i politykę wszystkich

działań związanych z tworzeniem certyfikatów. Urzędowi IPRA podlegają urzędy PCA (Policy Certificate Authorities).

Każdy z nich określa swoje zasady rejestracji użytkowników. Powinny one być publikowane w formie RFC. Ostatni po-

ziom stanowią urzędy CA (Certification Authorities). Ich zadaniem jest wydawanie certyfikatów.

IPRA

PCA

PCA

CA

CA

CA

CA

Bezpieczeństwo – ochrona poczty elektronicznej

Opracował: Zbigniew SUSKI

2

Skrót wiadomości jest zaszyfrowany przy pomocy prywatnego klucza nadawcy. Dołącza on swój certyfikat X.509

podpisany przez CA. Odbiorca odszyfrowuje certyfikat (kluczem publicznym CA). Upewnia się w ten sposób co do jego

autentyczności. Sprawdza jego ważność a następnie odczytuje z certyfikatu klucz publiczny nadawcy. Deszyfruje skrót a

następnie tworzy nowy skrót i sprawdza skrót odebrany z utworzonym.

Program

Pretty Good Privacy (PGP)

został opracowany przez Philipa Zimmermana w 1991 roku. Wersja 2 została

utworzona przez osoby spoza USA w celu uniknięcia problemów związanych z patentem i prawem eksportowym. Wersja

2.5 i 2.6 zostały udostępnione przez MIT, który jest właścicielem patentu. Wersja 2.6 została wydana wspólnie z RSA

Data Security Inc. PGP korzysta z szyfrowania z kluczem publicznym.

PGP zapewnia:

•

poufność – uzyskano przez szyfrowanie (DES)

•

uwierzytelnienie źródła – uzyskano przez zastosowanie skrótu cyfrowego (RSA-MD2, RSA-MD5),

•

integralność (spójność) wiadomości - uzyskano przez zastosowanie skrótu cyfrowego (RSA-MD2, RSA-

MD5),

•

niezaprzeczalność nadania,

•

zarządzanie kluczami.

PGP v.2 korzysta z następujących algorytmów:

•

IDEA – dla szyfrowania danych,

•

RSA – dla zarządzania kluczami,

•

MD5 i RSA - dla skrótów i podpisów cyfrowych.

Klucze RSA mogą mieć długość 384 bitów (klasa zwykła), 512 bitów (klasa komercyjna), 1024 bity (klasa wojskowa). Do

zarządzania kluczami i podpisu cyfrowego zaleca się klucze 1024 bitowe.

Przesyłanie wiadomości realizowane jest w czterech etapach:

1. Opcjonalny podpis cyfrowy – podpis pozwala zweryfikować pochodzenie wiadomości. Może być dołączony do

wiadomości lub przesyłany osobno.

2. Kompresja.

3. Opcjonalne

szyfrowanie – algorytm IDEA, klucz 128 bitów. Przy przesyłaniu klucza korzysta się z algorytmu RSA.

4. Opcjonalne kodowanie do transmisji – przekształcenie z kodu 8-bitowego na drukowalny kod ASCII (6 bitów). Ten

sam algorytm co w PEM.

Po otrzymaniu przesyłki odbiorca:

1. sprawdza

czy

została zakodowana i ewentualnie dekoduje,

2. sprawdza

czy

została zaszyfrowana i ewentualnie odszyfrowuje,

3. sprawdza czy jest podpisana i ewentualnie odszyfrowuje skrót i sprawdza spójność.

Poświadczanie klucza w PGP opiera się na założeniu, że zaufanie jest pojęciem społecznym. Akceptujemy klucze, które

zostały podpisane przez znaną nam osobę.

Literatura:

1) V.

Ahuja.

Network & Internet Security. Academic Press, Inc, 1996. (tłum.)

2) D.Balenson.

Privacy Enhancement for Internet Electronic Mail: Part III: Algorithms,, Modes, and Identifiers. RFC

1423, Feb, 1993.

3) S. Garfinkel, G. Spafford. Practical Unix and Internet Security, O’Reilly&Associates Inc. 1996. (tłum.)

4) B.Kaliski.

Privacy Enhancement for Internet Electronic Mail: Part IV: Key Certification and Related Services, RFC

1424, Feb 1993.

5) S.

Kent.

Privacy Enhancement for Internet Electronic Mail: Part II: Certificate-Based Key Management, RFC 1422,

Feb 1993.

6) S.

Kent,

Internet Privacy Enhanced Mail, Communications of the ACM, v.36, n.8, Aug. 1993.

7) L.

Klander.

Hacker Proof. Jamsa Press, 1997. (tłum.)

8) J.

Linn.

Privacy Enhancement for Internet Electronic Mail: Part I, Messsage Encryption and Authentication Procedu-

res, RFC 1421, Feb 1993.

9) B.

Schneier,E-Mail Security: How to Keep Your Electronic Messages Private, John Wiley&Sons, 1995.

10) P.R. Zimmerman, PGP Source Code and Internals. The MIT Press, 1995.

Wyszukiwarka

Podobne podstrony:

(E Book Pl Pdf) Linux Praktyczne Metody Ochrony Poczty Elektronicznej Mariusz Stawowski

Ochrona urządzeń elektrycznych przed narażenia mi środowiskowymi

Administrator poczty elektronic Nieznany (2)

Stopnie ochrony IP, Elektryka, uprawnienia ure

Okresowe pomiary ochronne instalacji elektrycznych SEP Kielce

2010 01 Prywatność poczty elektronicznej [Bezpieczenstwo]

Przewody ochronne i wyrównawcze, Elektryczne

opracowanie ochrona odgromowa, elektryka

opracowania Ochrona odgromowa, Elektryka Elektronika

Reklama za pomocą poczty elektronicznej, Marketing

Ochrona przeciwporażeniowa, Elektrycy BHP i DOZÓR

Ochrona przeciwprzepięciowa, Elektryka

Menadżer Poczty elektronicznej, Informatyka, Technikum, OB

PN E 05204 1994 Ochrona przed elektrycznością statyczną Ochrona obiektów, instalacji i urządzeń Wym

opracowanie ochrona odgromowa, Elektrotechnika, SEP, Normy, rozporządzenia i inne bajki

2010 05 Tajne przez poufne, czyli o szyfrowaniu poczty elektronicznej [Bezpieczenstwo]

więcej podobnych podstron