poufnoś

ć

intym

ność

ochrona

informacji

PIONIERZY

szyfr Cezara

Herodot

atramenty

sympatyczne

KRYPTOLOGIA

kryptografia

tekst jawny szyfrogram

(kryptogram)

szyfrowanie

kryptoanaliza

tekst ukryty tekst

jawny

deszyfrowani

e

+

KLUCZ

prywatny

publiczny

SZYFROWANIE

symetryczne

jeden klucz - prywatny

z kluczem jednorazowym (one time pad)

dłuższy lub równy szyfrowanej wiadomości

losowy

M + K = C

asymetryczne

2 klucze - prywatny i publiczny - związane

matematyczną zależnością

hybrydowe = asymetryczne +

symetryczne

SZYFROWANIE

symetryczne

duża szybkość

szyfrowania i

rozszyfrowania

wymaga wymiany

klucza

uwierzytelnianie na

podstawie kluczy

problemy przy

dużej ilości

użytkowników

asymetryczne

większe

bezpieczeństwo

uwierzytelnianie

wymaga TTP

zmniejszenie ilości

kluczy w grupie

SZYFROWANIE

blokowe

○

podział na bloki (128 b)

○

dostęp do pojedynczych bloków –

z możliwością ich zmiany

strumieniowe

○

ciągłe, kolejno każdy bit/znak osobno

○

kolejny element zależy również od

wyniku wcześniejszych operacji

PODPIS CYFROWY

działa podobnie jak zwykły podpis:

określa indywidualne cechy

(autentyczność)

wymaga pary kluczy (prywatny,

publiczny), szyfrowanie symetryczne

jest uciążliwe

szyfruje tzw. skrót dokumentu (‘hash’)

○

hash jest jednoznaczny, stały i wrażliwy

HASH CODE

‘

a

’

8aca2602792aec6f11a67206531fb7d7f0dff59413145e6

973c45001d0087b42d11bc645413aeff63a42391a39145

a591a92200d560195e53b478584fdae231a

‘

A

’

3acb384b67995724469edc254c71f4ffcb699424606bf01

8254fad2e42ed613bd4a350453498a354a60dd8bd7c2a

d141fb4611a7460a8f50841e569749dc32ca

‘

Szyfrowanie danych

’

ec44c1ad1885b57c77908ae02c678996dcd8ab15996e4

36e67e389b86a4524dbf5cec560f1c4014b91244919ee3

0ee282007f65110f8790e27c440b4615ec4c8

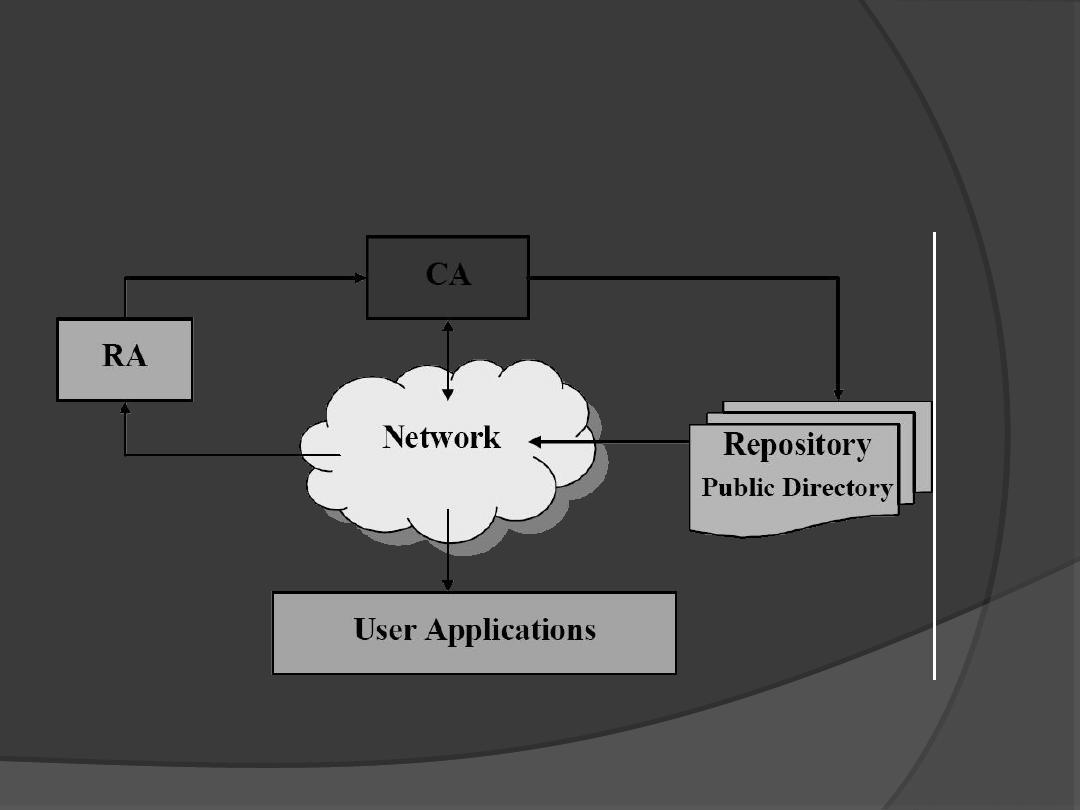

PKI

Infrastruktura Klucza Publicznego

(‘Public Key Infrastructure’)

kryptosystem, w skład którego wchodzą

CA, RA, subskrybenci certyfikatów

(użytkownicy), oprogramowanie i sprzęt

funkcje:

○

weryfikowanie i potwierdzanie tożsamości

subskrybentów oraz certyfikatów

○

generowanie i wydawanie kluczy oraz

certyfikatów

○

unieważnianie starych certyfikatów

PKI

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

Wyszukiwarka

Podobne podstrony:

Zastosowanie kryptografii w szyfrowaniu danych

kurs-asembler-zlotowicz, [ Algorytmy: Szyfrowanie danych ]

szyfrowanie danych

API, kurs-api-robal, [ Algorytmy: Szyfrowanie danych ]

szyfrowanie danych

Współczesne algorytmy szyfrowania danych

szyfrowanie danych

SZYFROWANIE INFORMACJI W BAZACH DANYCH, Gospodarka Elektroniczna

Systemy Baz Danych (cz 1 2)

1 Tworzenie bazy danychid 10005 ppt

Hurtownie danych Juranek

bd cz 2 jezyki zapytan do baz danych

bazy danych II

wyklad 2 Prezentacja danych PL

Wykład 3 Określenie danych wyjściowych do projektowania OŚ

Bazy danych

MODELOWANIE DANYCH notatki

więcej podobnych podstron